Двухфакторная и строгая аутентификация — настройка

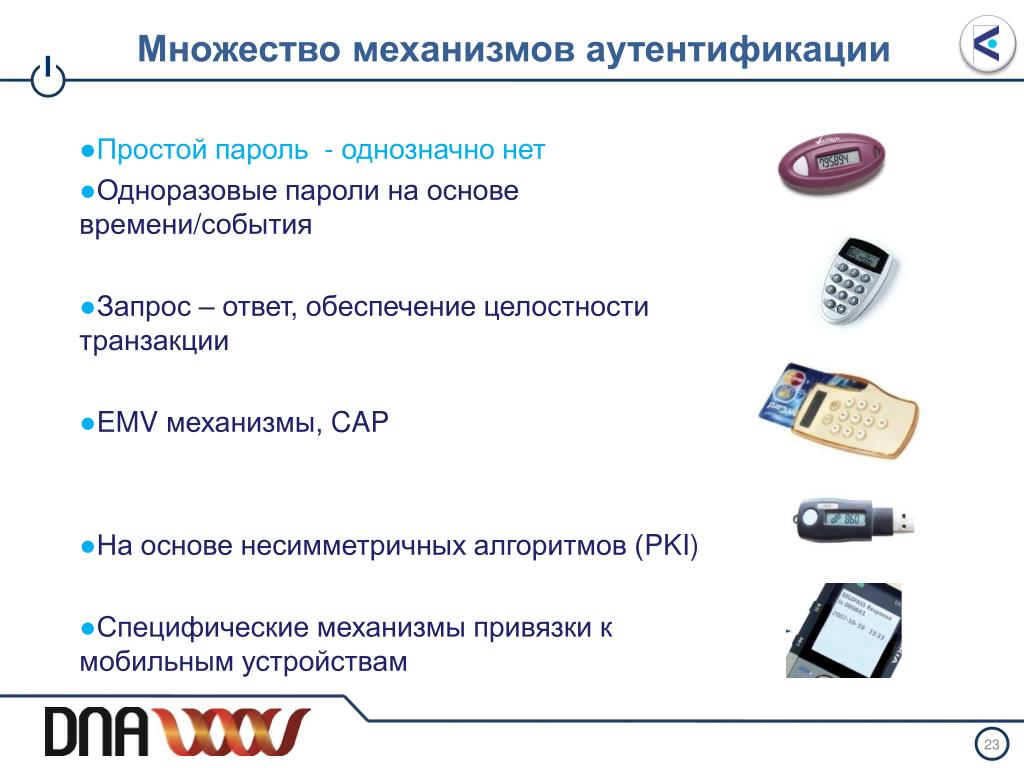

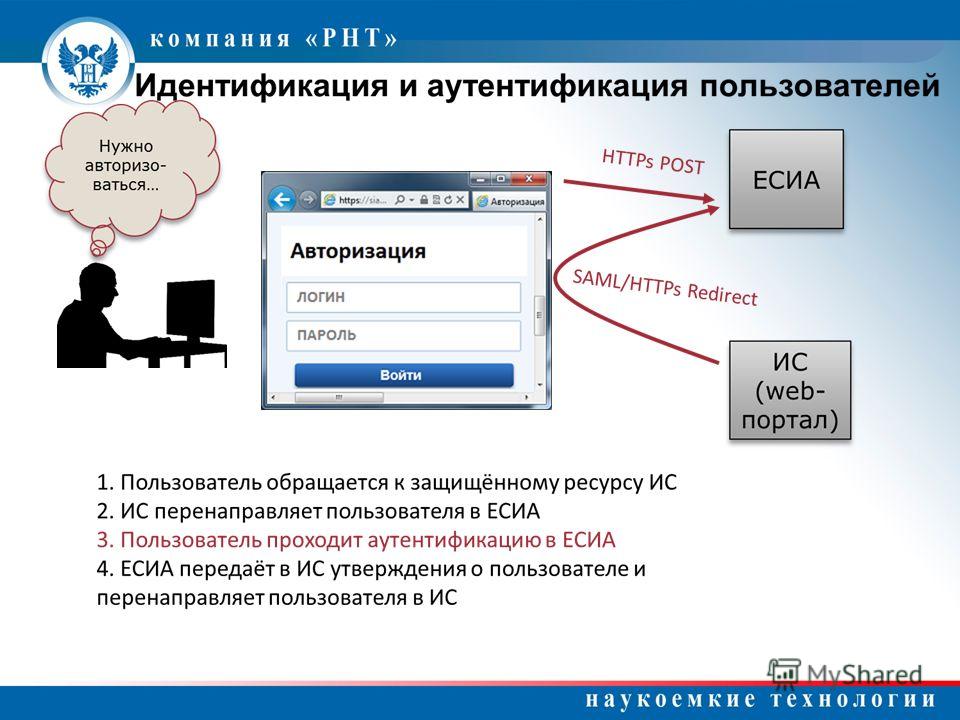

Одной из основных составляющих системы безопасности информации, является процедура аутентификации пользователя. Аутентификация обеспечивает защиту доступа к информации, и чем важнее и ценнее информация, тем надежнее должна быть аутентификация.

Надёжность, а также, тип, технология и средства аутентификации зависят, прежде всего, от важности защищаемой информации, полномочий и прав пользователей ресурса и его администраторов. Также, требования к надежности аутентификации могут определяться на основании вероятности инцидента и анализа рисков возможного финансового, репутационного, или организационного ущерба.

Тип аутентификации может быть выбран в зависимости от сценария работы — будь то удалённое пользование системой, мобильное, или же, работа с компьютера домашнего — и от полномочий и прав доступа к системе пользователя (администратор, менеджер, руководитель).

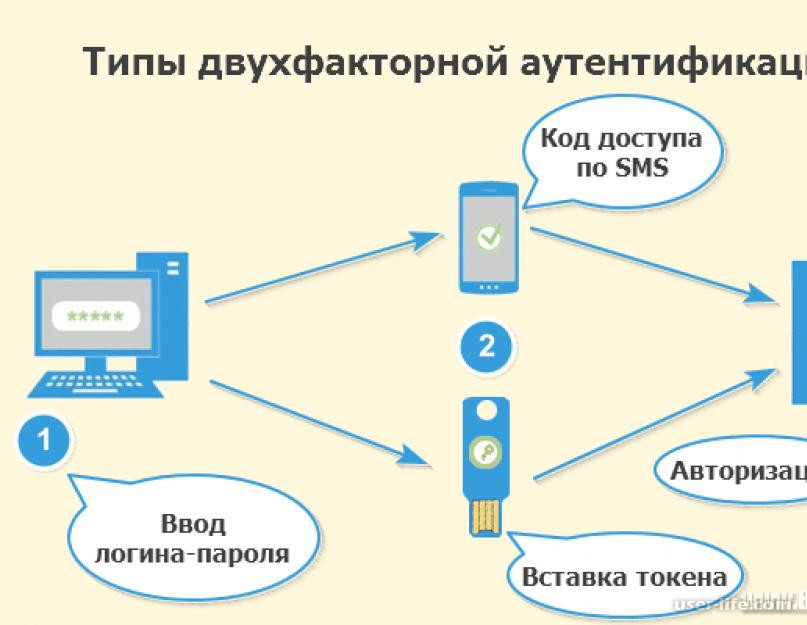

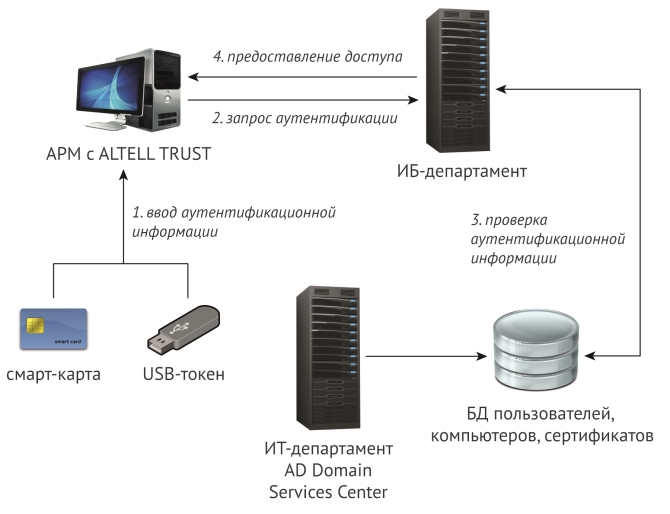

Надёжную защиту в процессе допуска к системе обеспечивает двухфакторная аутентификация. Это процедура аутентификации, состоящая из ввода данных двумя параллельными способами. Например, уполномоченный пользователь предоставляет смарт-карту и вводит пароль на устройстве ввода. В таком случае, злоумышленникам недостаточно будет подобрать, или подсмотреть пароль — необходимо использовать и физическое устройство хранения данных, украсть которое, уже, становится большой проблемой.

Это процедура аутентификации, состоящая из ввода данных двумя параллельными способами. Например, уполномоченный пользователь предоставляет смарт-карту и вводит пароль на устройстве ввода. В таком случае, злоумышленникам недостаточно будет подобрать, или подсмотреть пароль — необходимо использовать и физическое устройство хранения данных, украсть которое, уже, становится большой проблемой.

Строгая аутентификация

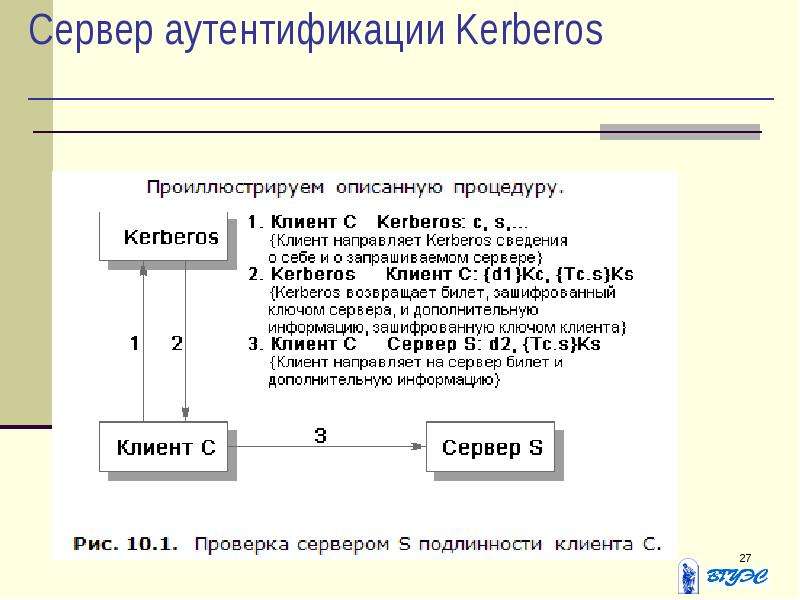

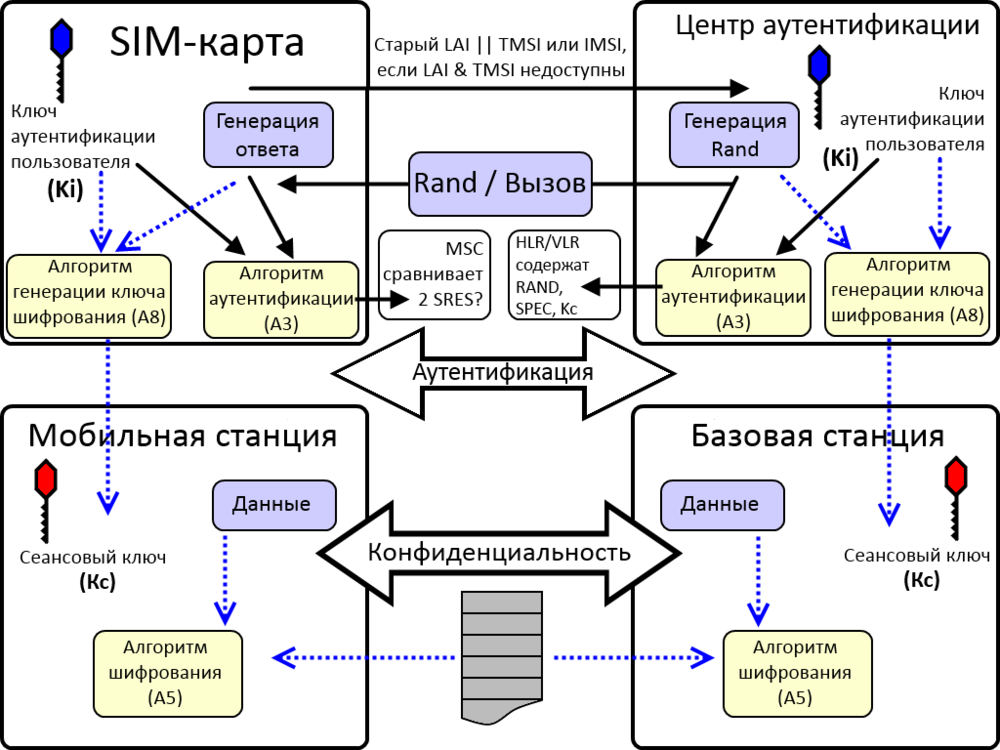

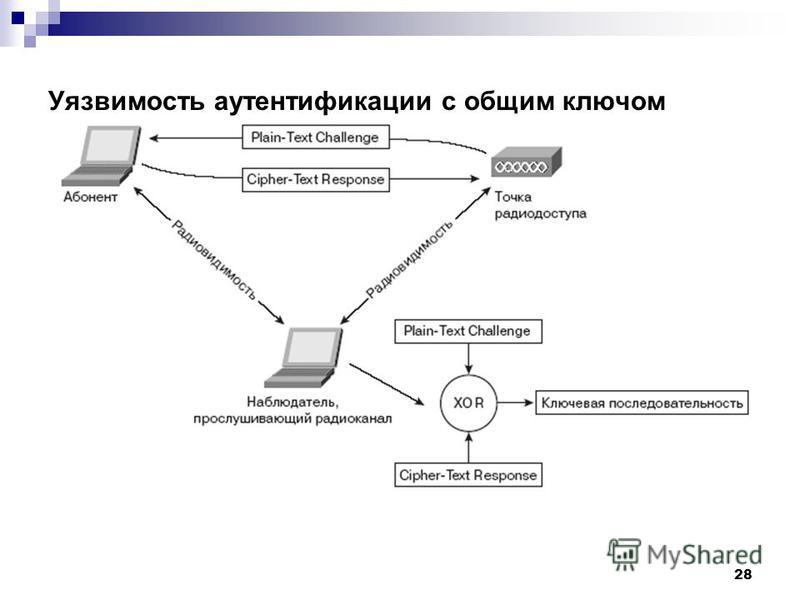

Более надежным способом, позволяющим избежать несанкционированный доступ к информационному ресурсу, является строгая аутентификация. В данном случае, пользователь, с помощью закрытого криптографического ключа, доказывает свои права проникновения в систему, обмениваясь последовательно подписываемой информацией с другой стороной в защищенном режиме. При этом, строгая аутентификация полностью исключает возможность подделки, или клонирования закрытого криптографического ключа, который представляет собой персональный секрет пользователя.

Для обеспечения строгой аутентификации используется инфраструктура и криптография открытых ключей (PKI) — смарт-карты, USB- и MicroSD- токены, базирующиеся на специализированном микроконтроллере, которые выполняют криптографические алгоритмы, и представляют собой аппаратное решение PKI-инфраструктуры. Они способны обеспечить надежную безопасность закрытого криптографического ключа пользователя, даже во время работы в опасных средах.

Они способны обеспечить надежную безопасность закрытого криптографического ключа пользователя, даже во время работы в опасных средах.

Строгая аутентификация подразумевает использование двух факторов аутентификации различных типов:

- первый фактор — наличие токена, или смарт-карты;

- второй фактор — PIN-код для совершения криптографических операций, непосредственно, внутри устройства (токен, смарт-карта).

Если же, речь идёт о доступе к системе с критически важной информацией, рационально будет применить и третий фактор аутентификации — идентификацию пользователя с помощью биометрических данных. В данном случае, использование токена без его владельца, является совершенно невозможным.

ИТ-компания «Азон» предлагает своим клиентам самые безопасные, надёжные и эффективные решения, касающиеся строгой и двухфакторной аутентификации от лидеров рынка информационной безопасности, для реализации квалифицированной защиты доступов к различным информационным ресурсам.

Решения для двухфакторной и строгой аутентификации

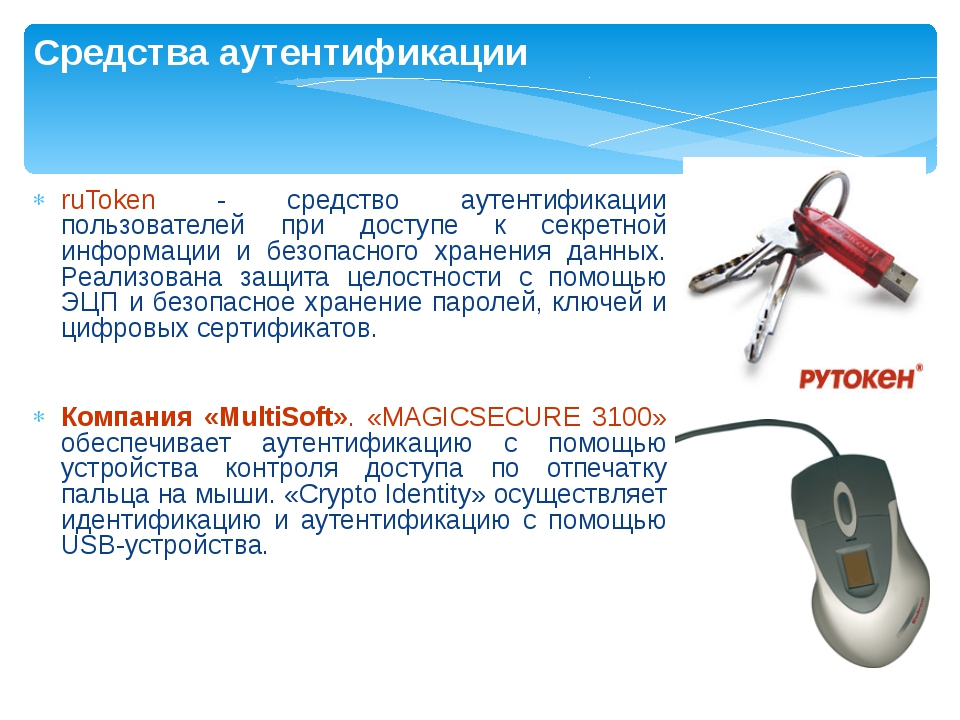

Продукция компании «Рутокен»

Среди продуктов компании «Рутокен» имеется выбор программных комплексов и устройств для осуществления многофакторной аутентификации пользователей, а также, формирования электронной подписи и обеспечения безопасности хранения криптографических ключей. Данные устройства, согласно стандартам ГОСТ, способны на аппаратном уровне осуществлять криптографические операции и обеспечить надежную безопасность информации внутри контроллера.

Вся продукция «Рутокен» сертифицирована ФСБ и ФСТЭК Российской Федерации.

Продукция компании «Аладдин Р.Д.»

«Аладдин Р.Д.» сегодня является ведущим лидером на российском рынке технологий строгой, двухфакторной и биометрической аутентификации пользователей. С помощью смарт-карт, USB-, MicroUSB- и MicroSD-токенов воплощается строгая и двухфакторная аутентификация.

Продукция «Аладдин Р.Д.», также, имеет все необходимые сертификаты ФСТЭК и ФСБ России.

Продукция компании ESET

Двухфакторная аутентификация ESET Secure Authentication — корпоративное решение для организации двухфакторной аутентификации (2FA) безопасного доступа к программному обеспечению и важной информации компании.

Узнать стоимость внедрения двухфакторной аутентификации

Средства аутентификации пользователей — средства идентификации и аутентификации пользователей

Средства аутентификации:

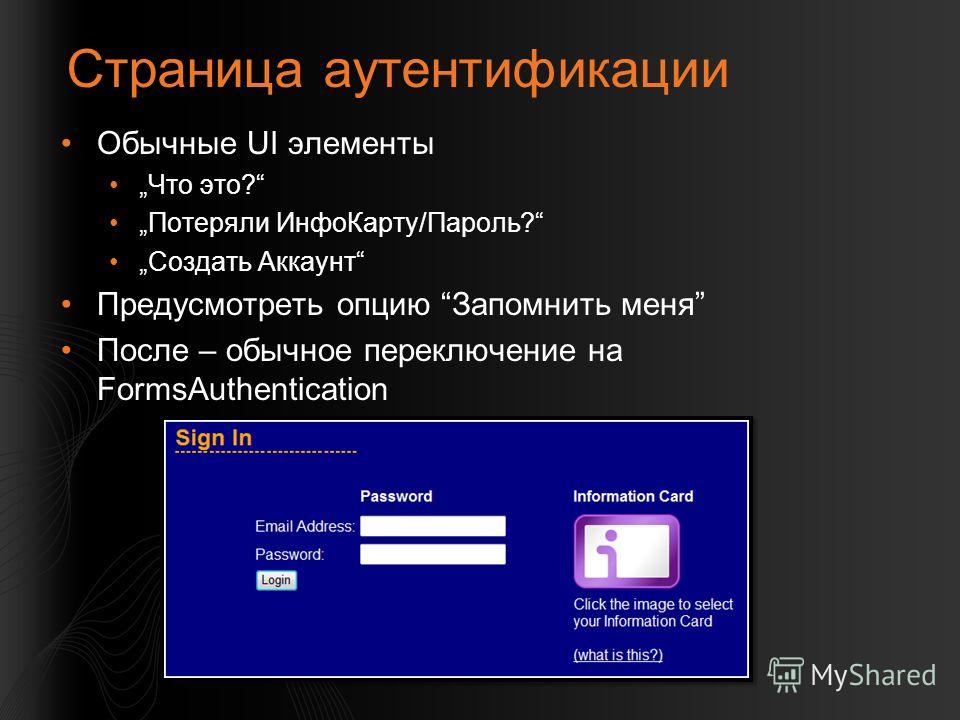

Несмотря на сложность терминов «идентификация» и «аутентификация», каждый пользователь современных информационных систем сталкивается с процедурами, скрывающимися за этими терминами, неоднократно в течение рабочего дня.

В частности, эти процедуры выполняются каждый раз, когда пользователь вводит логин и пароль для получения доступа к компьютеру, сети или при запуске прикладной программы. В результате их выполнения он получает либо доступ к ресурсу, либо вежливый отказ.

Как правило, информационная инфраструктура современных предприятий гетерогенна. В одной сети совместно существуют сервера под управлением разных операционных систем, работает большое количество самых различных программ и программных комплексов.

В одной сети совместно существуют сервера под управлением разных операционных систем, работает большое количество самых различных программ и программных комплексов.

Количество паролей, которые необходимо помнить обычному пользователю, может достигать 5–6. Пользователи пишут пароли на бумажках и приклеивают на видных местах, сводя тем самым на нет все усилия по защите информации, либо постоянно путают и забывают пароли, вызывая повышенную нагрузку на службу поддержки. Если к этому добавить, что каждый пароль по правилам должен состоять не менее чем из 6–8 произвольных букв, цифр и спецсимволов и его необходимо периодически менять, то осознать серьезность проблемы не составит труда.

Дополнительную нагрузку на системных администраторов зачастую создаёт необходимость периодического создания и удаления групп паролей для посетителей офиса компании, удалённых пользователей.

Оптимальным решением проблемы, существенно облегчающим жизнь как пользователей, так и системных администраторов, являются средства аутентификации, позволяющие хранить пароли в защищённой памяти электронных идентификаторов и в нужный момент извлекать их, и предоставлять соответствующим системным или прикладным компонентам.

В качестве таких электронных идентификаторов могут использоваться USB-брелоки или смарт-карты, что позволяет выбрать наиболее удобный для компании вид устройства.

Средства аутентификации позволяют:

- обеспечить необходимый уровень парольной защиты сотрудников и системных администраторов компании;

- контролировать попытки доступа к информационным ресурсам компании и проводить разбор инцидентов;

- снизить нагрузку на системных администраторов и освободить их время для более необходимых работ.

Использование средств аутентификации существенно снижает риск утечки информации, связанный с ошибками персонала либо с преднамеренными действиями нечестных или обиженных сотрудников, обеспечивает надежную аутентификацию пользователей при доступе к сетевым ресурсам. Подробнее про управление доступом.

Получить консультацию специалиста

Отправьте описание задачи, в решении которой нуждается ваш бизнес. Мы предложим возможные варианты её решения и оценим стоимость её выполнения.

Чем двухфакторная аутентификация отличается от двухэтапной?

Двухфакторная (2FA) и двухэтапная (2SV) аутентификации — это способы дополнительной защиты аккаунта. Часто между ними ставят знак равенства даже разработчики. Но это неверно.

Что такое двухфакторная аутентификация?

Ключевое слово здесь — фактор. Всего их выделяют четыре:

- знание чего-либо — например, логина, пароля, ключа, кодовой фразы, любой другой секретной информации, которая задаётся при создании профиля;

- обладание чем-либо — например, аппаратным токеном или смартфоном с приложением, генерирующим коды;

- нахождение в конкретном месте — для определения используется, например, IP-адрес пользователя или радио-метка;

- обладание некими биологическими особенностями — например, сканирование отпечатка пальца или радужной оболочки глаза.

Двухфакторная аутентификация — это когда последовательно используются два фактора.

Например, у меня есть аккаунт на Яндексе, в настройках которого включена двухфакторная аутентификация. Чтобы зайти в него на новом устройстве, требуется соблюдение двух факторов:

Чтобы зайти в него на новом устройстве, требуется соблюдение двух факторов:

- Я знаю логин.

- Я обладаю смартфоном с приложением Яндекс.Ключ, которое генерирует коды для авторизации.

Есть и другие приложения для генерирования кодов: Google Authenticator, Microsoft Authenticator, LastPass Authenticator. Но все они решают одну задачу — выступают в качестве второго фактора при авторизации пользователя.

Вместо смартфона с приложением можно использовать аппаратный токен. Он подключается через порт USB, Bluetooth или NFC. Когда вы регистрируетесь на очередном сервисе и включаете двухфакторную аутентификацию, внутри токена генерируется новая пара ключей. Открытый ключ передаётся на сервер, закрытый — хранится на аппаратном токене.

Для двухфакторной аутентификации с помощью токенов используется протокол FIDO U2F. На сайте USB-Dongle Authentication можно посмотреть список сервисов, которые его поддерживают. Среди них, например, мессенджеры WhatsApp, Viber, Slack и Telegram.

Процесс авторизации с помощью аппаратного токена выглядит следующим образом:

- Подключение к устройству аппаратного токена.

- Ввод логина и пароля на сервисе.

- Нажатие на физическую кнопку на токене или другое действие для подтверждения присутствия пользователя за компьютером.

- Сверка открытого и закрытого ключей.

- Успешная авторизация в случае совместимости ключей.

Протокол FIDO U2F поддерживают браузеры Google Chrome, Mozilla Firefox, Microsoft Edge, Opera. На Safari поддержки по умолчанию нет, но её можно добавить с помощью расширения, доступного для скачивания на GitHub.

Схема взаимодействия c U2F-клиентом

Со сканированием отпечатков пальцев, радужной оболочки глаза, определением местоположения похожая ситуация. Чтобы второй фактор работал, нужна поддержка со стороны сервисов и устройств, через который пользователь пытается авторизоваться.

Что такое двухэтапная аутентификация?

С двухэтапной аутентификацией дело обстоит намного проще. Допустим, вы вводите пароль и получаете код подтверждения через SMS. Это два этапа, но один фактор — знание.

Допустим, вы вводите пароль и получаете код подтверждения через SMS. Это два этапа, но один фактор — знание.

Например, двухэтапная аутентификация используется в Telegram. При авторизации на новом устройстве вы получаете код подтверждения в чате (если у вас есть доступ к аккаунту на другом устройстве) или через SMS. Это первый этап. После включения в настройках безопасности двухэтапной аутентификации появится ещё один шаг — ввод пароля, который вы сами придумали. Снова два шага, но один фактор — знание.

Двухфакторную и двухэтапную аутентификации путают, потому что на практике грань очень тонкая

В теме определения типа аутентификации находится место спорам. Например, есть мнение, что подтверждение личности через код в SMS — это фактор владения SIM-картой, на которую приходит сообщение. Поэтому стоит говорить об этой технологии аутентификации как о двухфакторной, пусть и крайне слабой, потому что SIM-карту можно без проблем перевыпустить, а номер телефона — подменить.

Скорее всего, корни этих разногласий уходят во времена, когда отправку кода через SMS действительно считали вторым фактором проверки. Однако эта практика остаётся в прошлом. Американский Национальный институт стандартов и технологий ещё в 2016 году не рекомендовал использовать SMS в 2FA из-за высокого риска взлома. В качестве альтернативы предложены приложения-генераторы кодов и аппаратные токены.

Тем не менее, некоторые сервисы продолжают называть SMS вторым фактором. Например, GitHub предлагает два способа использования двухфакторной аутентификации: генерирование ключа в приложении и отправку кода в сообщении. Обратная ситуация — Google называет все способы дополнительной защиты двухэтапной аутентификацией, хотя среди них есть использование аппаратного токена и генерирование кодов в приложении.

Впрочем, эти разногласия возникают только в спорах людей, интересующихся информационной безопасностью. Разработчикам достаточно помнить, что подтверждение личности через SMS — это слабая защита, и по возможности добавлять поддержку более сильных факторов. Простым же пользователям чётко представлять разницу между двухэтапной и двухфакторной аутентификациями не обязательно.

Простым же пользователям чётко представлять разницу между двухэтапной и двухфакторной аутентификациями не обязательно.

***

Прочитали статью? Проверьте себя!

Начать тест

Двухфакторная аутентификация (2FA) с 2021 года — HELP

Что такое двухфакторная аутентификация (2FA)?

Двухфакторная аутентификация — это защищенный способ аутентификации (строгой аутентификации клиентов), который вы используете для входа в учетную запись с использованием двух факторов. Этими факторами обычно являются знание и владение, то есть то, что вы знаете, например данные для входа (ID пользователя/пароль), и то, чем вы владеете, например мобильное устройство с функцией получения SMS-сообщений для успешной идентификации.

Почему Miles & More внедряет 2FA?

Безопасность и неприкосновенность вашего счета Miles & More и данных вашего профиля имеют для нас большое значение. Использование 2FA позволяет предотвратить доступ третьих лиц к вашему счету (например, путем получения пароля).

В чем преимущества 2FA для участников программы?

2FA обеспечивает безопасное хранение ваших данных и миль в счете Miles & More и доступ к ним в любое время — они находятся под оптимальной защитой.

Обязательно ли мне использовать двухфакторную аутентификацию (2FA) для своего счета Miles & More?

Да. Каждый участник программы Miles & More во время некоторых онлайн-операций должен проходить проверку с использованием двухфакторной аутентификации. На этапе запуска некоторое время будут действовать текущие процедуры. После завершения периода запуска 2FA будет обязательна для каждого участника программы Miles & More.

Требуется ли регистрация для использования двухфакторной аутентификации (2FA)?

Каждый участник для использования 2FA должен пройти однократную регистрацию. Это удобно сделать онлайн на miles-and-more.com при входе в программу Miles & More или в профиле.

В каких случаях необходимо использовать двухфакторную аутентификацию (2FA)?

Использование 2FA необходимо при изменении данных профиля или обмене миль на вознаграждение, например при бронировании рейса. Вход с использованием ID пользователя и пароля или номера карты и PIN также предоставляет возможность просмотра актуальных предложений, баланса счета Miles & More или данных профиля.

Что необходимо для использования двухфакторной аутентификации (2FA)?

При каждом использовании 2FA вы будете получать 6-значный цифровой код проверки (в SMS). Данный код будет отправлен на зарегистрированное мобильное устройство.

Как двухфакторная аутентификация (2FA) работает с Miles & More?

При каждом использовании 2FA вы будете получать код проверки (в SMS) на зарегистрированный номер мобильного телефона. Введите его в соответстсвующее поле ввода и нажмите «Далее». При корректном вводе кода процедура будет продолжена.

Я неверно ввел(-а) код. Каковы мои действия?

В целях безопасности количество попыток ввода ограничено. Повторите попытку через 30 минут или обратитесь в сервисный центр Miles & More.

Код проверки не пришел. Каковы мои действия?

SMS-сообщение могло быть не доставлено. Вы всегда можете запросить новый код на странице ввода кода. Если SMS-сообщение по-прежнему не приходит после нескольких попыток, проверьте следующее:

- Совпадает ли номер мобильного телефона используемого устройства с номером телефона, указанного для двухфакторной аутентификации Miles & More? Его возможно посмотреть в профиле на miles-and-more.

com или в приложении Miles & More.

com или в приложении Miles & More. - Подключено ли ваше мобильное устройство к сотовой сети или Wi-Fi?

- Проверьте настройки устройства в части получения SMS-сообщений и другие настройки, например режим «Не беспокоить».

- При необходимости выполните перезагрузку мобильного устройства для возобновления получения SMS-сообщений

Я не могу получать SMS-сообщения в настоящее время. Каковы мои действия?

Повторите попытку позднее, как только получение SMS-сообщений снова будет доступно. В случае невозможности получения SMS-сообщений в течение более продолжительного периода времени позвоните в сервисный центр Miles & More.

Я хочу получать код проверки на другой номер мобильного телефона. Каковы мои действия?

Измените номер мобильного телефона для двухфакторной аутентификации (2FA) в данных профиля. В связи с тем, что номер мобильного телефона относится к особо конфиденциальным персональным данным, его изменение также должно быть выполнено с использованием 2FA. Обратите внимание: вам потребуется предыдущий номер мобильного телефона, поскольку код проверки будет отправлен на него. Если ваш предыдущий номер мобильного телефона более недоступен, позвоните в сервисный центр Miles & More.

Обратите внимание: вам потребуется предыдущий номер мобильного телефона, поскольку код проверки будет отправлен на него. Если ваш предыдущий номер мобильного телефона более недоступен, позвоните в сервисный центр Miles & More.

После внесения изменений отправка всех кодов проверки будет выполняться на новый номер мобильного телефона.

У меня отсутствует возможность получения кода в SMS-сообщении. Каковы мои действия?

Наша главная задача — обеспечить безопасность ваших данных и миль онлайн и при использовании онлайн-услуг. Изменение данных профиля или обмен миль онлайн невозможны без использования двухфакторной аутентификации и кода проверки. В этом случае позвоните в сервисный центр Miles & More.

Мое мобильное устройство для двухфакторной аутентификации (2FA) утеряно или украдено, либо номер мобильного телефона для 2FA более недоступен. Что необходимо сделать для защиты своих данных/миль?

В этом случае позвоните в сервисный центр Miles & More. Они введут новый номер мобильного телефона, и вы сможете пройти повторную регистрацию.

Они введут новый номер мобильного телефона, и вы сможете пройти повторную регистрацию.

У меня нет мобильного телефона. Могу ли я оформить вознаграждение / изменить свои данные?

Позвоните в сервисный центр Miles & More.

Является ли данная услуга платной?

Нет. Услуга двухфакторной аутентификации (2FA) и отправка кода проверки (в SMS) являются бесплатными. Однако ваш тариф мобильной связи может включать плату за получение SMS-сообщений или плату за услуги в роуминге.

Подготовить счет для 2FA

Идентификация, аутентификация и авторизация – в чем разница?

Мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», хотя на самом деле речь идет об аутентификации. Ничего страшного в этом нет, часто обе стороны диалога понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляем.

Но всегда лучше знать и понимать слова, которые употребляем.

Определения

Что же значат все эти термины, и чем соответствующие процессы отличаются друг от друга?

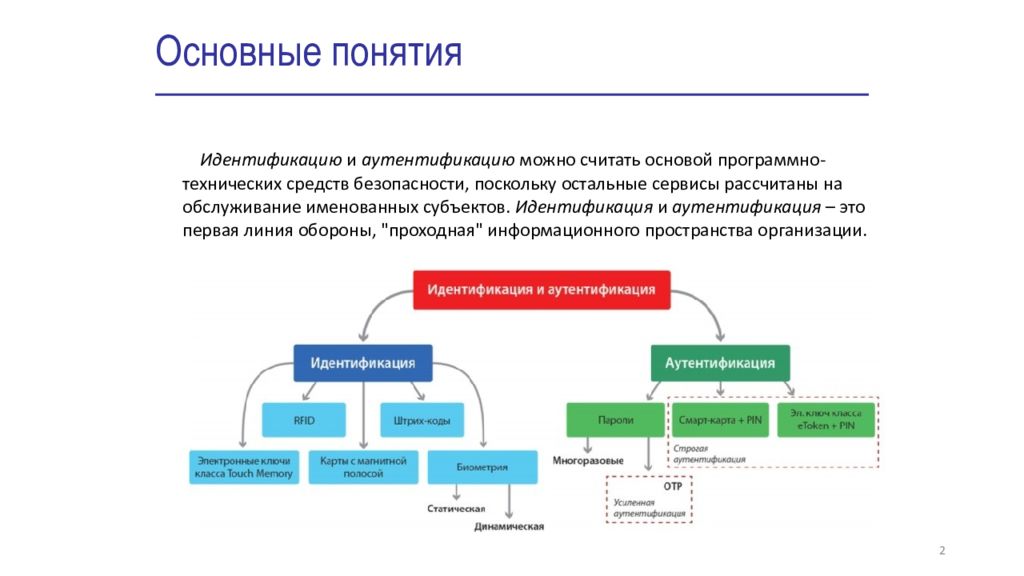

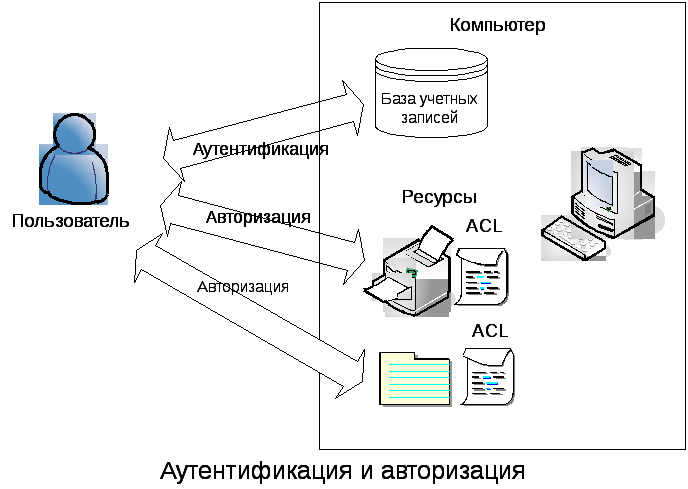

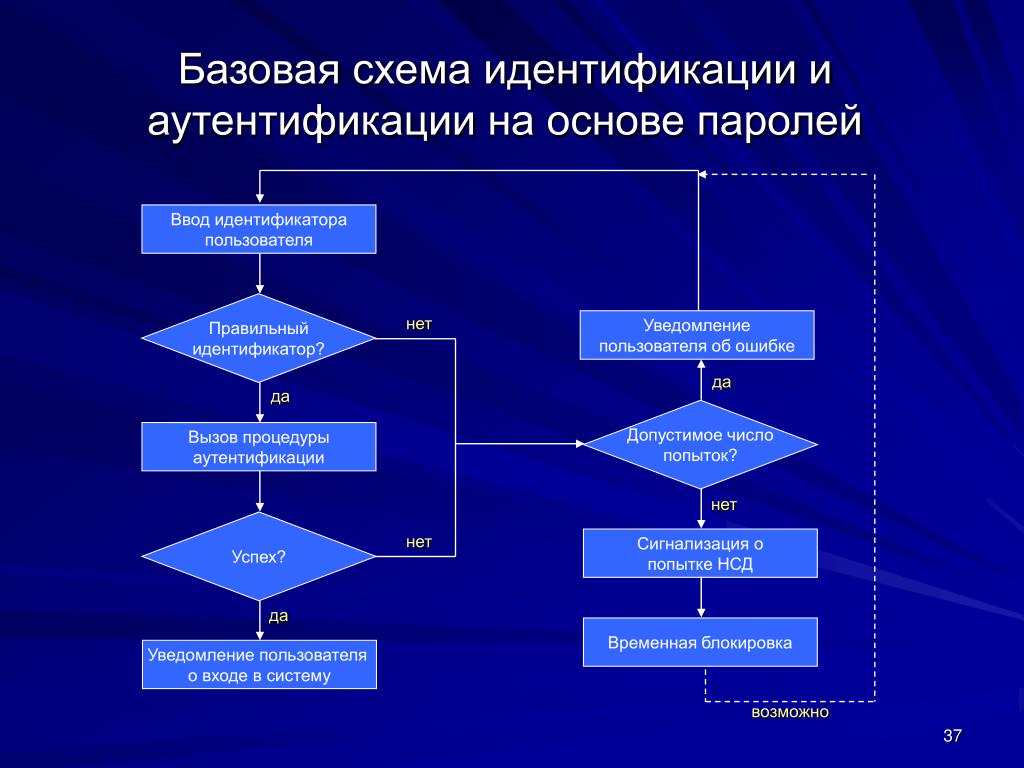

- Идентификация – процедура, в результате выполнения которой для субъекта выявляется его уникальный признак, однозначно определяющий его в информационной системе.

- Аутентификация – процедура проверки подлинности, например, проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация – предоставление определенному лицу прав на выполнение определенных действий.

Примеры

Пользователь хочет войти в свой аккаунт Google (Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов). Вот что при этом происходит:

- Сачала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь действительно настоящий, ведь пароль совпал, — это аутентификация.

- Возможно, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все остальное — это авторизация.

Аутентификация без предварительной идентификации лишена смысла – пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации не работает. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, известное только данному пользователю: например, одноразовый код для подтверждения входа.

Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, известное только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны всем. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный субъект. Несмотря на это, система его все же авторизовала – то есть выдала право прочитать этот документ.

Но если вы открыли этот документ для чтения только определенным пользователям, то им в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа – авторизоваться.

Если же речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного субъекта на чтение вашей переписки.

Что еще важно знать

Аутентификация – пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только простенький пароль, то какой-нибудь злоумышленник может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию (одноразовые коды в SMS или приложении) во всех сервисах, которые это позволяют.

По материалам сайтов kaspersky.ru, support.google.com

Использование двухфакторной аутентификации

- Наверху страницы отображается значок навигационного меню или значок профиля. Нажмите тот значок, который вы видите, и выберите Настройки и конфиденциальность.

- Нажмите Учетная запись, а затем — Безопасность.

- Нажмите Двухфакторная аутентификация.

- Выберите один из следующих методов: Текстовое сообщение, Аутентификация с помощью приложения или Секретный ключ.

- Теперь помимо пароля при каждом входе в учетную запись вы должны будете использовать выбранный метод двухфакторной аутентификации. Вам также станет доступен вариант Выберите другой метод двухфакторной аутентификации. Чтобы продолжить, просто нажмите на это уведомление и укажите другой способ. Следуйте приведенным на экране инструкциям, чтобы завершить вход.

Вход в учетную запись с помощью текстового сообщения

- Поставьте флажок возле Текстовое сообщение.

- Прочитайте общие инструкции, затем нажмите Далее.

- Введите свой пароль и нажмите Подтвердить.

Примечание. Если к вашей учетной записи еще не привязан номер телефона, вам будет предложено сделать это. Также вы можете убрать флажок для этой опции, чтобы ваши контакты могли найти вашу учетную запись в Твиттере.

- Вам будет отправлено сообщение с кодом подтверждения. Введите код. После этого вы увидите подтверждение с резервным кодом на экране. Рекомендуется сделать снимок экрана с этим кодом и сохранить его для будущего использования. Он позволит получить доступ к учетной записи в случае утери телефона или смены номера.

- По завершении всех действий нажмите Понятно.

Теперь при входе в учетную запись на сайте twitter.com, через приложение «Твиттер для Android», а также на сайте mobile.twitter.com на ваш телефон будет отправляться сообщение с шестизначным кодом для входа.

Вход в учетную запись с помощью аутентификации через приложение

- Поставьте флажок возле Аутентификация со помощью приложения.

- Прочитайте общие инструкции, затем нажмите Начать.

- При появлении запроса введите пароль и нажмите Подтвердить.

- Вам предложат подключить приложение аутентификации к учетной записи в Твиттере с помощью QR-кода.

Если приложение не установлено на вашем устройстве, его необходимо скачать. Можно использовать любое приложение для создания одноразовых паролей для защищенной аутентификации, как например Google Authenticator, Authy, Duo Mobile, 1Password и т. д.

Если приложение не установлено на вашем устройстве, его необходимо скачать. Можно использовать любое приложение для создания одноразовых паролей для защищенной аутентификации, как например Google Authenticator, Authy, Duo Mobile, 1Password и т. д. - После сканирования QR-кода нажмите Далее.

- Введите код, сгенерированный приложением аутентификации, и нажмите Подтвердить.

- Появится экран с подтверждением. Нажмите Понятно, чтобы завершить настройку.

Теперь с помощью приложения аутентификации вы сможете видеть и использовать коды для входа в учетную запись в Твиттере.

Вход в учетную запись с помощью секретного ключа

- Чтобы начать настройку, необходимо включить функцию двухфакторной аутентификации с помощью текстового сообщения или приложения для аутентификации.

- Нажмите Секретный ключ.

- При появлении запроса введите свой пароль.

- Прочитайте общие инструкции, затем нажмите Начать.

- Вставьте ключ в USB-порт мобильного устройства или синхронизируйте его через Bluetooth или NFC. Вставив ключ, нажмите кнопку на нем.

- Следуйте приведенным на экране инструкциям, чтобы завершить настройку.

- Когда все будет готово, секретный ключ появится в разделе Управление секретными ключами на странице Двухфакторная аутентификация. Вы можете в любой момент переименовать или удалить секретный ключ, а также добавить дополнительные секретные ключи для своей учетной записи.

Если вы включили двухфакторную аутентификацию до 21 марта 2016 года

При входе в учетную запись на сайте twitter.com, через приложение «Твиттер для iOS» или «Твиттер для Android» на другом устройстве или на сайте mobile.twitter.com на ваш телефон может быть отправлено push-уведомление. Откройте push-уведомление для подтверждения запроса на вход. После подтверждения вы сразу войдете в свою учетную запись на сайте twitter.com.

Также можно получить код для входа в SMS-сообщении. Для этого при входе в учетную запись на сайте twitter.com запросите отправку кода на телефон в текстовом сообщении.

Для этого при входе в учетную запись на сайте twitter.com запросите отправку кода на телефон в текстовом сообщении.

Отключение двухфакторной аутентификации

- В верхнем меню нажмите значок профиля, затем выберите Настройки и конфиденциальность.

- Нажмите Учетная запись, а затем — Безопасность.

- Нажмите Двухфакторная аутентификация.

- Поставьте флажок возле метода двухфакторной аутентификации, который вы хотите отключить.

- Нажмите Выключить, чтобы подтвердить свой выбор.

Биометрические системы | Boon Edam

В отличие от контроля доступа на основе традиционных идентификаторов, биометрические данные обеспечивают надёжность проверки, так как они уникальны для каждого человека. Не удивительно, что системы биометрической аутентификации используются в организациях по всему миру для повышения уровня защищённости. Подобные системы объединяются с безопасными входными решениями, чтобы полностью исключить попадание неавторизованных посетителей в зону с ограниченным доступом. Биометрические устройства, которые могут использоваться в системах контроля доступа с двухфакторной или многофакторной авторизацией, позволяют лучше идентифицировать человека по его уникальным биометрическим данным.

Биометрические устройства, которые могут использоваться в системах контроля доступа с двухфакторной или многофакторной авторизацией, позволяют лучше идентифицировать человека по его уникальным биометрическим данным.

Что такое биометрическая аутентификация?

Биометрическая аутентификация — это метод идентификации человека по уникальным биологическим характеристикам, таким как отпечатки пальцев. Биометрические данные используются в системах контроля доступа всё чаще. Биометрические системы контроля доступа позволяют сравнивать ваши биометрические данные с профилем, сохранённым в базе данных. Если они совпадают, система может подтвердить аутентификацию, удостоверив, что вы — это вы. Подобный подход, как правило, используется для управления доступом к физическим или цифровым ресурсам, а также для защиты зданий, помещений и вычислительных устройств.

Типы систем биометрической аутентификации

Традиционные способы управления доступом имеют слабые стороны: карты могут быть похищены, а ПИН-коды и ключи можно забыть. Системы биометрической аутентификации используют биологические характеристики человека, и поэтому биометрические устройства могут поставляться в самых разных видах:

Системы биометрической аутентификации используют биологические характеристики человека, и поэтому биометрические устройства могут поставляться в самых разных видах:

- Сканеры радужной оболочки глаза

- Сканеры сетчатки глаза

- Считыватели отпечатков пальцев

- Считыватели геометрии ладони

- Сканеры распознавания лиц

- Сканеры распознавания рисунка вен

Как работают системы биометрической аутентификации?

Технологии, использованные в устройстве биометрической аутентификации, хранят данные всех авторизованных пользователей. Например, это может быть сигнатура, содержащая идентификационные данные, сведения о должности и уникальную биометрическую информацию. После регистрации в системе, устройство на входе будет считывать вашу биометрическую сигнатуру, сравнивать её с сохранённой версией и предоставлять доступ при их совпадении. В зависимости от должности система может предоставлять или блокировать доступ к определённым секторам здания.

Одной системы биометрической аутентификации недостаточно

Как и в случае с традиционными системами контроля доступа, одной только системы биометрической аутентификации недостаточно. Традиционная система, установленная на обычную дверь, не мешает двум (и даже более) людям пройти по одному пропуску. Системы биометрической аутентификации должны объединяться с безопасными входными решениями, чтобы полностью исключить попадание неавторизованных посетителей в зону с ограниченным доступом. Если интегрировать системы биометрической аутентификации с самой совершенной системой защиты входа (шлюзовая кабина), то за один раз гарантированно сможет пройти только один человек — именно тот, доступ которому разрешён.

Системы биометрической аутентификации в шлюзовых кабинах

Шлюзовые кабины, объединённые с биометрическими системами, чаще всего используют многофакторную аутентификацию. Обычно на входе устанавливается сканер идентификационных карт или брелков. После сканирования карты или брелка дверь открывается, чтобы пропустить человека в шлюз. Внутри шлюза установлен биометрический считыватель. Эта система сканирует биометрические характеристики, сравнивая их с данными, считанными с идентификационной карты в первой точке доступа. Наши продукты Circlelock Solo и Circlelock Combi укомплектованы внутренней биометрической стойкой, на которую можно устанавливать разные биометрические устройства.

Внутри шлюза установлен биометрический считыватель. Эта система сканирует биометрические характеристики, сравнивая их с данными, считанными с идентификационной карты в первой точке доступа. Наши продукты Circlelock Solo и Circlelock Combi укомплектованы внутренней биометрической стойкой, на которую можно устанавливать разные биометрические устройства.

Системы биометрической аутентификации на скоростных проходах

Биометрическая аутентификация может использоваться не только для обеспечения самой высокой степени безопасности. Она может оказаться эффективной и целесообразной в зонах авторизации со средним уровнем защиты. Вы можете случайно забыть пароль или карту, но никогда не забудете свои отпечатки пальцев. Биометрические характеристики сложно подделать, а биометрические устройства зачастую работают быстрее и не тормозят поток посетителей, что делает их идеальным выбором для скоростных проходов. Скоростные проходы можно размещать у стойки регистрации, чтобы обеспечить быстрый, удобный и защищённый доступ в остальные зоны здания.

Системы биометрической аутентификации можно интегрировать со скоростными проходами по-разному. Они могут устанавливаться на отдельно стоящие пьедесталы, монтироваться сверху или внутри стойки турникета.

Видео: Усиленная защищённость благодаря интеграции системы биометрической аутентификации и безопасных входных решений.

Курт Мисом (Kurt Measom), вице-президент по технологиям и поддержке продуктов, расскажет вам о некоторых вариантах интеграции систем биометрической аутентификации и безопасных входных решений, которые обеспечивают оптимальный уровень защищённости.

Совместимые продукты для систем биометрической аутентификации

Системы биометрической аутентификации можно интегрировать со следующими продуктами Boon Edam:

Нужна дополнительная информация о системах биометрической аутентификации и безопасных входных решениях?

Какое биометрическое устройство и какое безопасное входное решение лучше использовать в вашей ситуации? Интеграция биометрических устройств и безопасных входных решений — это настоящее искусство. Очень важно правильно подобрать необходимый функционал, который бы вписывался в имеющееся пространство и при этом выглядел так, как вам хочется.

Очень важно правильно подобрать необходимый функционал, который бы вписывался в имеющееся пространство и при этом выглядел так, как вам хочется.

Узнайте больше о системах биометрической аутентификации, загрузив брошюру по ссылке на вкладке выше, или обратитесь за консультацией к местному эксперту в области входных решений.

Аутентификация— Глоссарий | CSRC

Проверка личности пользователя, процесса или устройства, часто как предварительное условие для разрешения доступа к ресурсам в информационной системе.

Источник (и):

FIPS 200

ПОД АУТЕНТИФИКАЦИЕЙ

НИСТ СП 800-128

под аутентификацией

FIPS 200

NIST SP 800-137

под аутентификацией

FIPS 200

NIST SP 800-18 Ред.1

под аутентификацией

NIST SP 800-30 Ред. 1

под аутентификацией

FIPS 200

NIST SP 800-39

под аутентификацией

FIPS 200

NIST SP 800-53 Ред. 4

под аутентификацией

FIPS 200

4

под аутентификацией

FIPS 200

NIST SP 800-53A Ред. 4

под аутентификацией

FIPS 200

NIST SP 800-60 Vol. 1 Ред. 1

под аутентификацией

FIPS 200

NIST SP 800-60 Vol.2 Ред. 1

под аутентификацией

FIPS 200

NIST SP 800-82 Ред. 2

под аутентификацией

НИСТ СП 800-53

Подтверждение того, что заявлено лицо.

Источник (и):

NIST SP 800-66 Ред. 1

под аутентификацией

45 C.F.R., п. 164.304

2. Мера безопасности, разработанная для защиты системы связи от принятия мошеннической передачи или имитации путем установления действительности передачи, сообщения, отправителя или средства проверки права человека на получение определенных категорий информации.

Источник (и):

CNSSI 4009-2015 CNSSI 4005 — Руководство NSA / CSS, номер 3-16 (COMSEC)

Меры безопасности, предназначенные для установления действительности передачи, сообщения или отправителя, или средства проверки разрешения лица на получение определенных категорий

Информация.

Источник (и):

НИСТ СП 800-59

под аутентификацией

CNSSI 4009

Проверка личности пользователя, процесса или устройства, часто как предварительное условие для разрешения доступа к ресурсам в системе.

Источник (и):

NIST SP 800-12 Ред. 1

под аутентификацией

FIPS 200

NIST SP 800-128 FIPS 200

NIST SP 800-171 Ред. 2 FIPS 200 — адаптировано

2 FIPS 200 — адаптировано

NIST SP 800-33 [Снято]

NIST SP 800-37 Ред. 2

НИСТИР 7316

под аутентификацией

NIST SP 800-171 Ред.1 [Заменено]

FIPS 200 — адаптировано

NIST SP 800-27 Rev. A [Снято]

1.Проверка личности пользователя, процесса или устройства, часто в качестве предварительного условия для разрешения доступа к ресурсам в информационной системе.

Источник (и):

CNSSI 4009-2015 FIPS 200, NIST SP 800-27 Rev.A

Для подтверждения идентичности объекта при его представлении.

Источник (и):

НИСТ СП 800-32

под аутентификацией

Мера безопасности, предназначенная для установления действительности передачи, сообщения или отправителя, либо средство проверки разрешения лица на получение определенных категорий информации.

Источник (и):

НИСТ СП 800-32

под аутентификацией

NSTISSI 4009

Процесс, который использует VPN для ограничения доступа к защищенным службам, заставляя пользователей идентифицировать себя.

Источник (и):

НИСТ СП 800-113

под аутентификацией

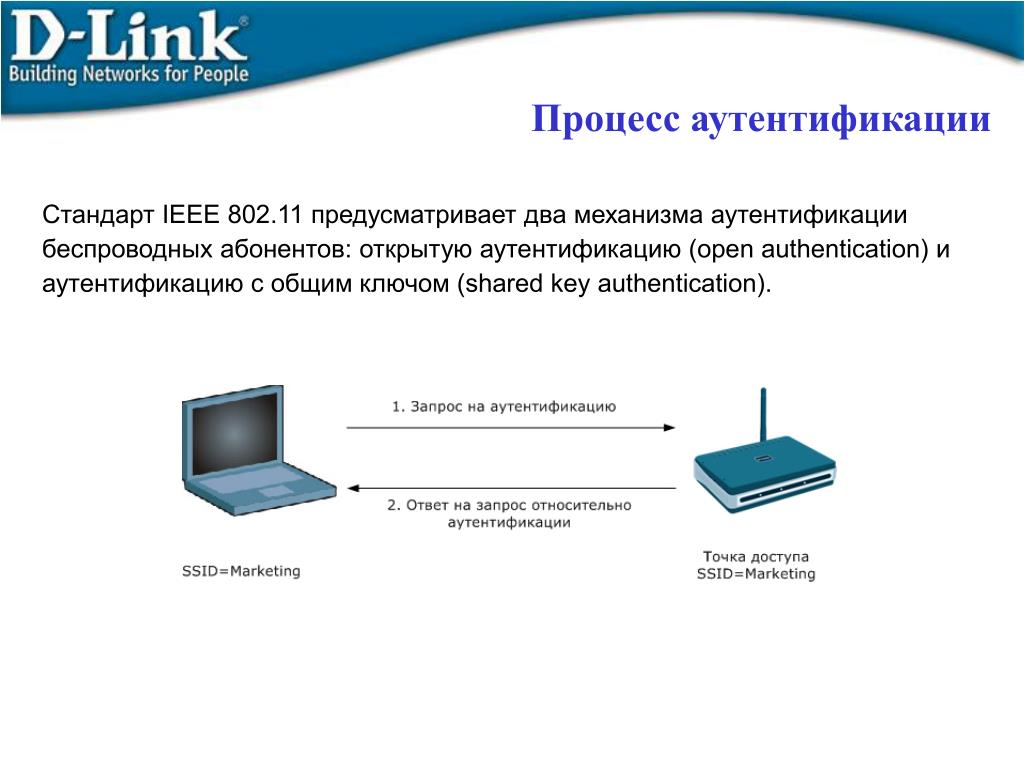

В данном руководстве — процесс проверки личности, заявленной устройством WiMAX. Аутентификация пользователя также является опцией, поддерживаемой IEEE 802.16e-2005.

Источник (и):

НИСТ СП 800-127

под аутентификацией

[Снято]

Аутентификация — это процесс проверки заявленной идентичности пользователя NE.

Источник (и):

НИСТ СП 800-13

ПОД АУТЕНТИФИКАЦИЕЙ

[Снято]

Аутентификация — это процесс проверки заявленной идентичности инициатора запроса сеанса.

Источник (и):

НИСТ СП 800-13

под аутентификацией

[Снято]

Процесс проверки авторизации пользователя, процесса или устройства, обычно как предварительное условие для предоставления доступа к ресурсам в ИТ-системе.

Источник (и):

НИСТ СП 800-47

под аутентификацией

Процесс, обеспечивающий гарантию источника и целостности информации в сеансах связи, сообщениях, документах или хранимых данных.

Источник (и):

NIST SP 800-57 Часть 1 Ред. 4

под аутентификацией

[Заменено]

Процесс, который устанавливает источник информации или определяет личность объекта.В общем контексте информационной безопасности: проверка личности пользователя, процесса или устройства, часто в качестве предварительного условия для разрешения доступа к ресурсам в информационной системе.

Источник (и):

NIST SP 800-57 Часть 2

под аутентификацией

[Заменено]

См. Аутентификация.

Источник (и):

НИСТ СП 800-63-3

под аутентификацией

Проверка личности пользователя, процесса или устройства, часто в качестве предварительного условия для разрешения доступа к ресурсам системы.

Источник (и):

NIST SP 1800-17c

под аутентификацией

НИСТ СП 800-63-3

под аутентификацией

Обеспечивает гарантию подлинности и, следовательно, целостности данных.

Источник (и):

NIST SP 800-67 Ред. 2

под аутентификацией

NIST SP 800-67 Ред. 1

под аутентификацией

[Заменено]

Процесс, обеспечивающий уверенность в источнике и целостности информации в сеансах связи, сообщениях, документах или хранимых данных или обеспечивающий уверенность в идентичности объекта, взаимодействующего с системой.

Источник (и):

NIST SP 800-57 Часть 2 Ред.1

под аутентификацией

Проверка личности пользователя, процесса или устройства, часто в качестве предварительного условия для разрешения доступа к ресурсам системы

Источник (и):

NIST SP 1800-17b

под аутентификацией

Процесс установления уверенности в подлинности. В данном случае это действительность личности человека и PIV-карты.

В данном случае это действительность личности человека и PIV-карты.

Источник (и):

НИСТ СП 1800-12б

Процесс, который обеспечивает уверенность в источнике и целостности информации, которая передается или хранится, или идентичности объекта, взаимодействующего с системой.

Источник (и):

NIST SP 800-175B Ред. 1

под аутентификацией

Обратите внимание, что в обычной практике термин «аутентификация» используется только для обозначения аутентификации источника или идентификации.В этом документе будет различаться несколько вариантов использования этого слова с помощью терминов «аутентификация источника», «аутентификация личности» или «аутентификация целостности», где это необходимо.

Источник (и):

NIST SP 800-175B Ред. 1

под аутентификацией

Процесс, обеспечивающий уверенность в источнике и целостности информации в сеансах связи, сообщениях, документах или хранимых данных или обеспечивающий уверенность в идентичности объекта, взаимодействующего с системой. См. Разделы «Проверка подлинности источника», «Проверка подлинности личности» и «Проверка подлинности целостности».

См. Разделы «Проверка подлинности источника», «Проверка подлинности личности» и «Проверка подлинности целостности».

Источник (и):

NIST SP 800-57 Часть 1 Ред. 5

под аутентификацией

Процесс установления уверенности в личности пользователей или информационных систем.

Источник (и):

НИСТИР 8149

под аутентификацией

НИСТ СП 800-63-3

НИСТ СП 800-63-2

под аутентификацией

[Заменено]

Процесс проверки заявленной идентичности пользователя, устройства или другого объекта в компьютерной системе

Источник (и):

НИСТИР 4734

под аутентификацией

процесс проверки целостности данных, которые были сохранены, переданы или иным образом подверглись возможному несанкционированному доступу.

Источник (и):

НИСТИР 4734

под аутентификацией

Процесс подтверждения заявленной личности отдельного пользователя, машины, программного компонента или любого другого объекта. Типичные механизмы аутентификации включают обычные схемы паролей, биометрические устройства, криптографические методы и одноразовые пароли (обычно реализованные с помощью карт на основе токенов.)

Типичные механизмы аутентификации включают обычные схемы паролей, биометрические устройства, криптографические методы и одноразовые пароли (обычно реализованные с помощью карт на основе токенов.)

Источник (и):

НИСТИР 5153

под аутентификацией

Процесс установления уверенности в заявленной личности пользователя или системы

Источник (и):

НИСТИР 7682

под аутентификацией

измеряет, сколько раз злоумышленник должен пройти аутентификацию на цели, чтобы воспользоваться уязвимостью.

Источник (и):

NISTIR 7864

под аутентификацией

измеряет доступ, который требуется злоумышленнику для использования уязвимости.

Источник (и):

NISTIR 7946

под аутентификацией

Процесс установления уверенности в подлинности; в этом случае — на основании удостоверения личности человека и карты PIV.

Источник (и):

FIPS 201

под аутентификацией

[версия неизвестна]

Процесс, который устанавливает источник информации, обеспечивает гарантию идентичности объекта или обеспечивает уверенность в целостности сеансов связи, сообщений, документов или хранимых данных.

Источник (и):

NIST SP 800-57 Часть 1 Ред. 3

под аутентификацией

[Заменено]

Что такое аутентификация? Определение и использование

Аутентификация с использованием имени пользователя и пароля

Комбинация имени пользователя и пароля — самый популярный механизм аутентификации, также известный как аутентификация по паролю.

Хорошо известным примером является доступ к учетной записи пользователя на веб-сайте или у поставщика услуг, такого как Facebook или Gmail. Прежде чем вы сможете получить доступ к своей учетной записи, вы должны доказать, что у вас есть правильные учетные данные для входа. Сервисы обычно представляют собой экран, на котором запрашивается имя пользователя и пароль. Затем они сравнивают данные, введенные пользователем, со значениями, ранее сохраненными во внутреннем репозитории.

Если вы введете допустимую комбинацию этих учетных данных, поставщик услуг разрешит вам продолжить и предоставит вам доступ к вашей учетной записи.

Хотя имя пользователя может быть общедоступным, например, адрес электронной почты, пароль должен быть конфиденциальным. Из-за своей конфиденциальности пароли должны быть защищены от кражи злоумышленниками. Фактически, хотя имена пользователей и пароли широко используются в Интернете, они печально известны тем, что являются слабым механизмом безопасности, который хакеры регулярно используют.

Первый способ защитить их — обеспечить надежность пароля, то есть такой уровень сложности, чтобы злоумышленники не могли легко их угадать.Как показывает практика, сложное сочетание строчных и прописных букв, цифр и специальных символов приводит к созданию надежного пароля. В противном случае плохое сочетание символов приведет к слабому паролю.

Конечные пользователи, как известно, склонны использовать слабые пароли. В ежегодном отчете SplashData, фирмы, занимающейся интернет-безопасностью, они определили 25 наиболее распространенных паролей. Список, основанный на миллионах паролей, обнаруженных в результате утечки данных, показывает, что миллионы пользователей для аутентификации полагаются на такие пароли, как «123456» и «пароль».

Это вопрос удобства использования, поскольку слабые пароли обычно легче запомнить. Кроме того, они часто повторно используют один и тот же пароль для разных веб-сайтов или служб.

Комбинация этих ситуаций может привести к проблемам с безопасностью, поскольку слабые пароли легко угадать, а утекший пароль можно использовать для доступа к нескольким службам для одного и того же пользователя.

С другой стороны, надежные пароли, используемые для аутентификации, могут противостоять атакам методом грубой силы, но бесполезны против таких атак, как фишинг и программное обеспечение клавиатурных шпионов или добавление паролей.Эти типы атак не пытаются угадать пароль пользователя, а крадут его непосредственно у пользователя.

Пароли также представляют собой проблему, если они хранятся ненадежно. Например, в недавнем новостном сообщении было показано, что Facebook хранит миллионы паролей Instagram в виде простого текста. Пароли всегда следует хранить с использованием передовых методов, таких как хеширование.

Методы и технологии аутентификации пользователей для предотвращения взлома

Существует растущий спрос на различные типы технологий аутентификации пользователей как для сетевых, так и для физических систем.Мотивация к аутентификации пользователей варьируется от причин контроля доступа до целей развития бизнеса, таких как добавление элементов электронной коммерции.

Организации должны понимать, что пароли — не единственный способ аутентификации пользователей. Существует широкий спектр технологий аутентификации и еще больший диапазон действий, требующих методов аутентификации.

Что такое аутентификация?

Аутентификация — это процесс идентификации пользователей, запрашивающих доступ к системе, сети или устройству.Контроль доступа часто определяет личность пользователя в соответствии с такими учетными данными, как имя пользователя и пароль. Другие технологии аутентификации, такие как биометрия и приложения аутентификации, также используются для аутентификации личности пользователя.

Почему важна аутентификация пользователя?

Аутентификация пользователя — это метод, предотвращающий доступ неавторизованных пользователей к конфиденциальной информации. Например, пользователь A имеет доступ только к соответствующей информации и не может видеть конфиденциальную информацию пользователя B.

Киберпреступники могут получить доступ к системе и украсть информацию, если аутентификация пользователя небезопасна.Такие компании, как Adobe, Equifax и Yahoo, столкнулись с утечками данных, и это примеры того, что происходит, когда организациям не удается защитить аутентификацию своих пользователей.

Хакеры получили доступ к учетным записям пользователей Yahoo для кражи контактов, календарей и личных писем в период с 2012 по 2016 год. В результате утечки данных Equifax в 2017 году были обнаружены данные кредитных карт более 147 миллионов потребителей. Без безопасного процесса аутентификации любая организация может оказаться под угрозой.

5 общих типов аутентификации

Киберпреступники всегда улучшают свои атаки. В результате группы безопасности сталкиваются с множеством проблем, связанных с аутентификацией. Вот почему компании начинают внедрять более сложные стратегии реагирования на инциденты, включая аутентификацию как часть процесса. В приведенном ниже списке рассматриваются некоторые распространенные методы аутентификации, используемые для защиты современных систем.

В результате группы безопасности сталкиваются с множеством проблем, связанных с аутентификацией. Вот почему компании начинают внедрять более сложные стратегии реагирования на инциденты, включая аутентификацию как часть процесса. В приведенном ниже списке рассматриваются некоторые распространенные методы аутентификации, используемые для защиты современных систем.

1. Аутентификация на основе пароля

Пароли являются наиболее распространенными методами аутентификации. Пароли могут быть в виде последовательности букв, цифр или специальных символов.Чтобы защитить себя, вам необходимо создать надежные пароли, которые включают комбинацию всех возможных вариантов.

Однако пароли подвержены фишинговым атакам и нарушению правил гигиены, что снижает эффективность. В среднем у человека около 25 различных учетных записей в Интернете, но только 54% пользователей используют разные пароли в своих учетных записях.

На самом деле нужно помнить много паролей. В результате многие люди предпочитают удобство безопасности. Большинство людей используют простые пароли вместо создания надежных паролей, потому что их легче запомнить.

В результате многие люди предпочитают удобство безопасности. Большинство людей используют простые пароли вместо создания надежных паролей, потому что их легче запомнить.

Суть в том, что у паролей много слабых мест, и их недостаточно для защиты онлайн-информации. Хакеры могут легко угадать учетные данные пользователя, перебирая все возможные комбинации, пока не найдут совпадение.

2. Многофакторная аутентификация

Многофакторная аутентификация (MFA) — это метод аутентификации, который требует двух или более независимых способов идентификации пользователя. Примеры включают коды, сгенерированные со смартфона пользователя, тесты Captcha, отпечатки пальцев или распознавание лиц.

Методы и технологии аутентификации MFA повышают доверие пользователей за счет добавления нескольких уровней безопасности. MFA может быть хорошей защитой от большинства взломов учетных записей, но у него есть свои подводные камни. Люди могут потерять свои телефоны или SIM-карты и не смогут сгенерировать код аутентификации.

3. Аутентификация на основе сертификатов

Технологии аутентификации на основе сертификатов идентифицируют пользователей, машины или устройства с помощью цифровых сертификатов. Цифровой сертификат — это электронный документ, основанный на водительских правах или паспорте.

Сертификат содержит цифровую идентификацию пользователя, включая открытый ключ и цифровую подпись центра сертификации. Цифровые сертификаты подтверждают право собственности на открытый ключ и выдаются только центром сертификации.

Пользователи предоставляют свои цифровые сертификаты при входе на сервер. Сервер проверяет надежность цифровой подписи и центра сертификации. Затем сервер использует криптографию, чтобы подтвердить, что у пользователя есть правильный закрытый ключ, связанный с сертификатом.

4. Биометрическая аутентификация

Биометрическая аутентификация — это процесс обеспечения безопасности, основанный на уникальных биологических характеристиках человека. Вот основные преимущества использования технологий биометрической аутентификации:

Вот основные преимущества использования технологий биометрической аутентификации:

- Биологические характеристики можно легко сравнить с авторизованными характеристиками, сохраненными в базе данных.

- Биометрическая аутентификация позволяет контролировать физический доступ при установке на воротах и дверях.

- Вы можете добавить биометрические данные в процесс многофакторной аутентификации.

Технологии биометрической аутентификации используются потребителями, правительствами и частными корпорациями, включая аэропорты, военные базы и национальные границы. Общие методы биометрической аутентификации включают:

- Распознавание лиц — соответствует различным характеристикам лица человека, пытающегося получить доступ к утвержденному лицу, хранящемуся в базе данных. Распознавание лиц может быть непоследовательным при сравнении лиц под разными углами или сравнении людей, которые похожи друг на друга, например, близких родственников.

Технология живости лица предотвращает спуфинг.

Технология живости лица предотвращает спуфинг. - Сканеры отпечатков пальцев — сопоставление уникальных узоров на отпечатках пальцев человека. Некоторые новые версии сканеров отпечатков пальцев могут даже оценивать сосудистые паттерны на пальцах людей. Сканеры отпечатков пальцев в настоящее время являются самой популярной биометрической технологией для обычных потребителей, несмотря на их частые неточности. Такую популярность можно отнести к айфонам.

- Голосовая идентификация — исследует речевые модели говорящего на формирование определенных форм и звуковых качеств.Устройство с голосовой защитой обычно использует стандартные слова для идентификации пользователей, как и пароль.

- Сканеры глаза — включают такие технологии, как распознавание радужной оболочки глаза и сканеры сетчатки глаза. Сканеры радужной оболочки глаза проецируют яркий свет на глаз и ищут уникальные узоры в цветном кольце вокруг зрачка. Затем шаблоны сравниваются с утвержденной информацией, хранящейся в базе данных.

Аутентификация на основе глаз может иметь неточности, если человек носит очки или контактные линзы.

Аутентификация на основе глаз может иметь неточности, если человек носит очки или контактные линзы.

5. Аутентификация на основе токенов

Технологии аутентификации на основе токенов позволяют пользователям один раз ввести свои учетные данные и получить взамен уникальную зашифрованную строку случайных символов. Затем вы можете использовать токен для доступа к защищенным системам вместо того, чтобы заново вводить свои учетные данные. Цифровой токен доказывает, что у вас уже есть разрешение на доступ. Сценарии использования аутентификации на основе токенов включают RESTful API, которые используются несколькими платформами и клиентами.

Заключение

Технология аутентификации постоянно меняется. Компании должны выйти за рамки паролей и рассматривать аутентификацию как средство улучшения взаимодействия с пользователем. Такие методы аутентификации, как биометрия, избавляют от необходимости запоминать длинные и сложные пароли. В результате усовершенствованных методов и технологий аутентификации злоумышленники не смогут использовать пароли, а утечка данных будет предотвращена.

——————–

Биография автора

Гилад Давид Мааян — технический писатель, который работал с более чем 150 технологическими компаниями, включая SAP, Samsung NEXT, NetApp и Imperva, создавая технический и интеллектуальный информационный контент, который разъясняет технические решения для разработчиков и ИТ-руководства.

LinkedIn: https://www.linkedin.com/in/giladdavidmaayan/

Основные сведения и советы

Одним из наиболее важных аспектов аутентификации веб-сайтов является ориентация на пользователя и взаимодействие человека с компьютером. . В результате аутентификация пользователя имеет решающее значение для понимания при создании или улучшении процедуры входа на ваш сайт.

Независимо от того, хотите ли вы усилить внутреннюю безопасность, привлечь больше клиентов или просто улучшить пользовательский интерфейс для людей, изучающих ваш сайт, важно знать, как аутентификация пользователей вписывается в это уравнение.

Вот почему мы создали это руководство. Таким образом, организации могут понять:

- Что такое аутентификация пользователя

- Как работает аутентификация пользователя

- Важность аутентификации пользователя

- Основные методы аутентификации пользователя

- Как улучшить аутентификацию пользователя

При более глубоком понимании ваша организация могут изучить более эффективные процессы регистрации и входа в систему, которые выходят за рамки традиционных предложений. Кроме того, когда вы получите полное представление о различных типах аутентификации пользователей, вы увидите, что пароли — не единственный вариант для вашего веб-сайта, и узнаете больше о лучших беспарольных альтернативах.

Давайте сразу перейдем к первому разделу.

1. Что такое аутентификация пользователя

Аутентификация пользователя — это процесс безопасности, который охватывает все взаимодействия человека с компьютером, которые требуют от пользователя регистрации и входа в систему. Проще говоря, аутентификация спрашивает каждого пользователя, «кто ты?» и проверяет их ответ.

Проще говоря, аутентификация спрашивает каждого пользователя, «кто ты?» и проверяет их ответ.

Когда пользователь регистрирует учетную запись, он должен создать уникальный идентификатор и ключ, которые позволят им впоследствии получить доступ к своей учетной записи.Как правило, в качестве идентификатора и ключа используются имя пользователя и пароль, но учетные данные могут включать и другие формы ключей (см. Наш раздел о типах аутентификации пользователей).

По сути, процесс аутентификации пользователя — это то, что предоставляет пользователям повторный доступ к их собственным учетным записям, пытаясь заблокировать доступ для любых не прошедших аутентификацию пользователей . Это означает, что пользователь A может войти в свою учетную запись, а пользователю B будет отказано в доступе. И наоборот, пользователь B может получить доступ к своей учетной записи, а пользователь A не сможет.

2. Как работает аутентификация пользователя

Чтобы получить доступ, пользователи должны доказать веб-сайту, что они те, кем они себя называют. Идентификатора и ключа достаточно для подтверждения личности пользователя, что позволит системе авторизовать пользователя.

Идентификатора и ключа достаточно для подтверждения личности пользователя, что позволит системе авторизовать пользователя.

Важно отметить, что авторизация, с другой стороны, определяет, что пользователи могут видеть и делать при входе в систему. Хотя авторизация и аутентификация часто используются взаимозаменяемо, два разных термина работают вместе, чтобы создать безопасный процесс входа в систему.

Проще говоря, аутентификация пользователя имеет три задачи:

- Управление соединением между человеком (пользователем) и сервером веб-сайта (компьютером).

- Подтвердите личность пользователей.

- Подтвердите (или отклоните) аутентификацию, чтобы система смогла перейти к авторизации пользователя.

Процесс довольно прост; пользователи вводят свои учетные данные в форму входа на веб-сайт. Затем эта информация отправляется на сервер аутентификации, где информация сравнивается со всеми учетными данными пользователя в файле.

При обнаружении совпадения система аутентифицирует пользователей и предоставляет им доступ к их учетным записям. Если совпадение не найдено, пользователям будет предложено повторно ввести свои учетные данные и повторить попытку. После нескольких неудачных попыток учетная запись может быть помечена на подозрительную активность или потребовать альтернативных методов аутентификации, таких как сброс пароля или одноразовый пароль.

3. Важность аутентификации пользователя

Понимание аутентификации пользователя имеет решающее значение, поскольку это ключевой шаг в процессе, который не позволяет неавторизованным пользователям получить доступ к конфиденциальной информации.Усиленный процесс аутентификации гарантирует, что пользователь A имеет доступ только к необходимой информации и не может видеть конфиденциальную информацию пользователя B.

Однако если аутентификация пользователя небезопасна, киберпреступники могут взломать систему и получить доступ , принимая любую информацию, к которой у пользователя есть доступ.

Веб-сайты, такие как Yahoo, Equifax и Adobe, в прошлом становились жертвами утечки данных и являются яркими примерами того, что происходит, когда организации не могут защитить свои веб-сайты.Используйте эти компании как предупреждение, чтобы продемонстрировать негативные последствия небезопасных процессов аутентификации пользователей. Эти сценарии не только были дорогостоящими для вовлеченных организаций, но также привели к подрыву репутации и снижению доверия пользователей.

Вот почему так важно, чтобы ваша организация не была следующей в этом списке жертв. Чтобы предотвратить такую ситуацию, рекомендуется вложить средства в высококачественные инструменты аутентификации, которые помогут вам обезопасить свой веб-сайт и защитить его от потенциальных нарушений.

Swoop — это простой и безопасный сервис аутентификации без пароля. Благодаря нашей запатентованной технологии Magic Link ™ и Magic Message ™ ваш веб-сайт может повысить безопасность и повысить конверсию клиентов за счет удаления паролей. Попробуйте Swoop для Бесплатно

Попробуйте Swoop для Бесплатно 4. Основные методы аутентификации пользователей

Чтобы пользователь мог подтвердить свою личность, он должен предоставить часть информации, известную только пользователю и серверу. Эта информация называется фактором аутентификации и бывает трех типов:

- Факторы знания. Факторы, которые пользователь должен знать для входа в систему, считаются фактором знания. Это может быть что угодно, от имени пользователя, пароля или пин-кода. Проблема с этими факторами заключается в том, что они могут быть слабыми с точки зрения безопасности, поскольку их можно разделить или угадать.

- Факторы владения. Все, что необходимо пользователю для входа в систему, называется фактором владения. Жетоны одноразового пароля, такие как Magic Link ™, брелки, идентификационные карты и физические жетоны, считаются факторами владения.

- Коэффициенты наследования. Использование биологических характеристик человека известно как фактор наследования.

В эту категорию попадает любой процесс биометрической аутентификации, такой как сканирование отпечатков пальцев и распознавание лиц.

В эту категорию попадает любой процесс биометрической аутентификации, такой как сканирование отпечатков пальцев и распознавание лиц.

Даже в рамках каждого из этих типов факторов аутентификации задействовано несколько различных методов. Чтобы упростить задачу, способы подтверждения личности пользователями можно разделить на две категории: с паролем, и без пароля, .Давайте подробнее рассмотрим каждый.

Методы аутентификации пользователей на основе пароля

Большинство пользователей знакомы с паролями. Фактически, пароли были проверенным методом аутентификации пользователей с самого начала Интернета. У вас, наверное, есть несколько паролей!

Процесс аутентификации пользователя на основе пароля обычно выглядит следующим образом:

- Когда вы перейдете на страницу, вам будет предложено ввести имя пользователя и пароль.

- Ваши учетные данные отправляются на сервер веб-сайта и сравниваются с имеющейся у них информацией.

- Когда совпадение будет найдено, вы сможете войти в свой аккаунт.

Пароли часто используются для защиты личных учетных записей, таких как профили в социальных сетях, сайты онлайн-банкинга и электронной коммерции, а также другие онлайн-ресурсы. Однако пароли , а не , так безопасны, как думают многие пользователи. И большой ущерб может быть нанесен, если хакеру удастся получить доступ к одной из этих учетных записей!

Вдобавок ко всему, пользователи управляют в среднем 90 учетными записями — и это только в нашей личной жизни.

Это много паролей, которые нужно отслеживать! В результате многие пользователи предпочли удобство безопасности. Вместо создания надежных паролей большинство пользователей используют простую комбинацию букв, цифр и символов, потому что их легче запомнить.

Более того, 54% пользователей используют пять или меньше разных паролей для своих учетных записей.

Все эти факторы (и многие другие!) Приводят к снижению безопасности. Хакеры могут угадывать учетные данные пользователя или использовать компьютерные технологии, чтобы перебирать возможные комбинации, пока не найдут совпадение.Даже «надежные» пароли (содержащие определенное количество символов, прописных и строчных букв, цифр, символов и т. Д.) Имеют тенденцию следовать легким для взлома шаблонам.

Хакеры могут угадывать учетные данные пользователя или использовать компьютерные технологии, чтобы перебирать возможные комбинации, пока не найдут совпадение.Даже «надежные» пароли (содержащие определенное количество символов, прописных и строчных букв, цифр, символов и т. Д.) Имеют тенденцию следовать легким для взлома шаблонам.

Давайте посмотрим правде в глаза: у паролей много слабых мест, и их недостаточно для защиты нашей информации. К счастью, это не единственный способ, с помощью которого пользователи могут подтвердить свою личность и получить доступ к конфиденциальным данным.

Методы аутентификации пользователей без пароля

Проще говоря, система входа без пароля — это метод аутентификации, не требующий пароля.За последние пару лет эти типы методов аутентификации стали более популярными — и вы, вероятно, уже сталкивались с некоторыми из них.

Существует несколько различных типов входа в систему без пароля, но в этой статье будут рассмотрены два наиболее распространенных типа:

Биометрия Сканирование отпечатков пальцев и радужной оболочки глаза, распознавание лиц и другие типы проверки биологических характеристик — все это относятся к категории биометрии и считаются фактором аутентификации «наследования».

Этот тип аутентификации пользователя часто считается одним из самых безопасных вариантов для пользователей, потому что биологические характеристики каждого человека уникальны и не могут быть легко воспроизведены.

Биометрия также может обеспечить удобство и простоту понимания для пользователей. Например, при аутентификации по отпечатку пальца пользователю нужно выполнить только один шаг — остальное — ответственность системы:

- Пользователь нажимает пальцем на сканер и ждет, пока система предоставит ему доступ.

- Незаметно система сравнивает отсканированный отпечаток пальца с исходным отпечатком в файле.

- Если они совпадают, система предоставляет пользователю доступ.

Более подробное описание процесса можно найти в нашей статье о сканировании отпечатков пальцев. Однако, несмотря на множество преимуществ, биометрическая аутентификация имеет несколько недостатков. Недавние исследования показали, что дублировать биометрические факторы проще, чем мы думаем:

- К , создав эталонный отпечаток с характеристиками, типичными для большинства отпечатков пальцев, хакеры могут обмануть сканеры в 65% случаев.

- Кроме того, высококачественных изображений можно использовать для обмана систем входа в систему с распознаванием лиц.

- Если кому-то удастся украсть ваши отпечатки пальцев или изображение лица, вы больше никогда не сможете безопасно использовать этот метод аутентификации.

- Биометрия доступна не всем ; для этого метода аутентификации требуется специальное устройство, которое может сканировать отпечатки пальцев, радужную оболочку глаза или лица, что может быть очень дорогостоящим для пользователя.

- В свете последних событий некоторые крупные технологические компании, такие как IBM, полностью отказываются от бизнеса по распознаванию лиц.Во многом это связано со страхом массового наблюдения и расового профилирования, которые возможны с помощью таких технологий.

К счастью, факторы биометрической аутентификации — не единственная форма аутентификации пользователя без пароля. Другие альтернативы могут предложить аналогично упрощенный, более доступный пользовательский интерфейс с более высоким уровнем безопасности, например, аутентификация по электронной почте!

Аутентификация по электронной почте Аутентификация по электронной почте — один из наиболее универсально доступных типов беспарольной аутентификации пользователя, в основном потому, что этот метод может использовать любой, у кого есть учетная запись электронной почты. Благодаря этому методу пользователи могут создать учетную запись, войти в систему и получить доступ к своим конфиденциальным данным одним нажатием кнопки!

Благодаря этому методу пользователи могут создать учетную запись, войти в систему и получить доступ к своим конфиденциальным данным одним нажатием кнопки!

Процесс аутентификации электронной почты может выглядеть по-разному в зависимости от инструментов, которые вы выбрали для начала работы. Swoop предлагает высокотехнологичную аутентификацию электронной почты для предприятий любых форм и размеров с двумя основными методами аутентификации — Magic Link ™ и Magic Message ™. Процесс входа в систему Magic Message ™ выглядит следующим образом:

- Пользователь перенаправляется на службу Swoop через OAuth 2.0 для аутентификации.

- В окне браузера пользователь нажимает кнопку «Отправить Magic Message ™»: Кнопка активирует ссылку mailto, которая генерирует заранее написанное электронное письмо для отправки пользователем.

- Пользователь отправляет электронное письмо: Здесь происходит волшебство. После отправки электронной почты сервер исходящей электронной почты генерирует и встраивает полностью зашифрованный цифровой ключ размером 1024/2048 бит в заголовок электронного письма.

Сервер аутентификации Swoop следует криптографической процедуре с открытым ключом для расшифровки этого ключа.Каждое отправленное письмо получает уникальный ключ для этого сообщения. Уровень безопасности этих зашифрованных ключей несравним с традиционными паролями.

Сервер аутентификации Swoop следует криптографической процедуре с открытым ключом для расшифровки этого ключа.Каждое отправленное письмо получает уникальный ключ для этого сообщения. Уровень безопасности этих зашифрованных ключей несравним с традиционными паролями. - Пользователь вошел в свою учетную запись: Когда ключ расшифровывает и проходит все уровни проверки, сервер аутентификации Swoop дает указание веб-сайту открыть учетную запись пользователя и начать сеанс. Все это происходит в считанные секунды и значительно упрощает взаимодействие с пользователем.

Имея несколько разных способов подтверждения учетной записи пользователя, важно, как разработчику, посмотреть на плюсы и минусы каждого из них и определить, какой вариант лучше всего соответствует потребностям вашей организации.

Просто помните об этих ключевых характеристиках при выборе — доступность, простота использования и уровень безопасности.

5. Как улучшить аутентификацию пользователей

Теперь, когда вы понимаете, как работает аутентификация пользователей, и открыли некоторые из многих способов, которыми пользователи могут аутентифицировать свою личность, пора посмотреть, как вы можете улучшить ваш процесс . Если вы хотите сделать процесс входа в систему более безопасным, удобным или сочетанием того и другого, эти передовые методы могут помочь.

Если вы хотите сделать процесс входа в систему более безопасным, удобным или сочетанием того и другого, эти передовые методы могут помочь.

Поощряйте использование более надежных паролей для повышения безопасности.

Мы знаем, что пароли — не лучшая идея из-за различных уязвимостей, которые они приносят с собой из-за небезопасных учетных данных, создаваемых пользователями. Однако может потребоваться время, чтобы перевести весь Интернет (или даже только ваших пользователей) в режим онлайн без пароля.

Между тем, если ваша организация решит сделать one , чтобы улучшить существующую систему аутентификации на основе паролей, это должно быть поощрение пользователей к созданию более совершенных паролей.С более надежными учетными данными у информации вашего пользователя больше шансов остаться защищенной.

Организации должны не только поощрять пользователей к созданию более надежных паролей, но и обеспечивать соблюдение этих правил внутри компании, чтобы сотрудники также вели безопасные учетные записи. При улучшении (и поощрении пользователей к совершенствованию) паролей следует помнить о нескольких вещах:

При улучшении (и поощрении пользователей к совершенствованию) паролей следует помнить о нескольких вещах:

- Более длинные пароли более безопасны . Эксперты по безопасности предлагают создавать пароли длиной не менее 8 символов, но мы рекомендуем создавать пароли длиной ближе к 12 символам.

- Пароли должны состоять из символов . Пароли со случайной комбинацией прописных и строчных букв, цифр и символов труднее взломать.

- Пользователям следует избегать использования формул при создании паролей . На самом деле шаблоны и формулы позволяют хакерам легко угадать ваш пароль и могут дать пользователям ложное ощущение безопасности.

Еще больше советов по паролям можно найти на этом изображении:

Чтобы побудить пользователей создавать более надежные пароли, ваша организация может сканировать все вновь сгенерированные пароли по списку уже взломанных паролей, чтобы предотвратить использование людьми слабых учетных данных. Таким образом, вы можете быть уверены, что бой начнется правильно!

Таким образом, вы можете быть уверены, что бой начнется правильно!

Конечно, это много шагов и дополнительная нагрузка для разработчика веб-сайта. Зачем переживать все хлопоты, когда есть лучшая альтернатива, которая менее обременительна как для разработчика, так и для пользователя?

Реализовать аутентификацию SSO.

Если вы не знакомы с термином SSO, или единый вход, аутентификация, это процесс, который позволяет вам оставаться в учетной записи даже при переходе на другой домен или сервер.Эта система идеальна для организаций, у которых есть различные продукты и услуги, расположенные на разных веб-сайтах.

Google — отличный пример того, как работает эта система. Когда пользователь входит в свою учетную запись Gmail, он получает доступ ко всем сервисам Google — YouTube, Google Analytics, Google Диск и т. Д. — без необходимости повторного входа.

При использовании аутентификации SSO пользователи могут значительно сократить количество учетных записей, которыми они должны управлять. Имея меньше паролей для запоминания, пользователи могут сосредоточиться на создании (и запоминании!) Более надежных учетных данных.

Имея меньше паролей для запоминания, пользователи могут сосредоточиться на создании (и запоминании!) Более надежных учетных данных.

Включите стратегию многофакторной аутентификации.

Стратегия многофакторной аутентификации — это стратегия, при которой личность пользователей проверяется с использованием нескольких методов аутентификации. Например, пользователь может ввести свое имя пользователя и пароль, которые затем направят его на одноразовую ссылку или защитный код, отправленную по электронной почте.

Таким образом, даже если хакер сможет определить учетные данные пользователя, он столкнется с другой стеной, требующей, чтобы они также имели доступ к учетной записи электронной почты пользователя.Если им не удастся подтвердить свою личность с помощью этого дополнительного метода аутентификации, им будет отказано в доступе к аккаунту.

Изучите аутентификацию без пароля.

Наконец, возможно, пришло время реализовать вариант входа в систему без пароля для вашего веб-сайта. По мнению экспертов по безопасности, пароли стали устаревшей и ненадежной формой аутентификации пользователей.

По мнению экспертов по безопасности, пароли стали устаревшей и ненадежной формой аутентификации пользователей.

Вход без пароля не требует, чтобы пользователь что-либо запомнил.

Поощряя создание систем, которые объединяют количество учетных записей, которыми должен управлять пользователь, вводя дополнительные уровни безопасности и внедряя вход без пароля, вы можете существенно улучшить безопасность и удобство для пользователя процесса входа в систему.

Наше любимое решение? Методы аутентификации электронной почты Swoop’s Magic. Узнайте больше о том, как Swoop может помочь вам и вашему бизнесу в будущем без пароля с помощью этой интерактивной демонстрации.

Надеюсь, это руководство помогло вам лучше понять аутентификацию пользователей и то, как вы можете улучшить процесс входа в систему.От аутентификации по электронной почте и проверки на основе токенов до биометрии существует несколько различных вариантов, каждый со своими преимуществами и недостатками.

Для получения дополнительной информации о безопасности паролей и аутентификации веб-сайтов, ознакомьтесь с этими дополнительными ресурсами:

Аутентификация в компьютерной сети — GeeksforGeeks

Аутентификация в компьютерной сети

Предварительное условие — Аутентификация и авторизация