Чем отличаются друг от друга идентификация, аутентификация и авторизация

Это происходит с каждым из нас, причем ежедневно: мы постоянно идентифицируемся, аутентифицируемся и авторизуемся в разнообразных системах. И все же многие путают значение этих слов и часто употребляют термин «идентификация» или «авторизация», когда на самом деле речь идет об аутентификации.

Ничего такого уж страшного в этом нет — пока идет бытовое общение и обе стороны диалога по контексту понимают, что в действительности имеется в виду. Но всегда лучше знать и понимать слова, которые употребляешь, а то рано или поздно нарвешься на зануду-специалиста, который вынет всю душу за «авторизацию» вместо «аутентификации», кофе среднего рода и такое душевное, но неуместное в серьезной беседе слово «ихний».

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

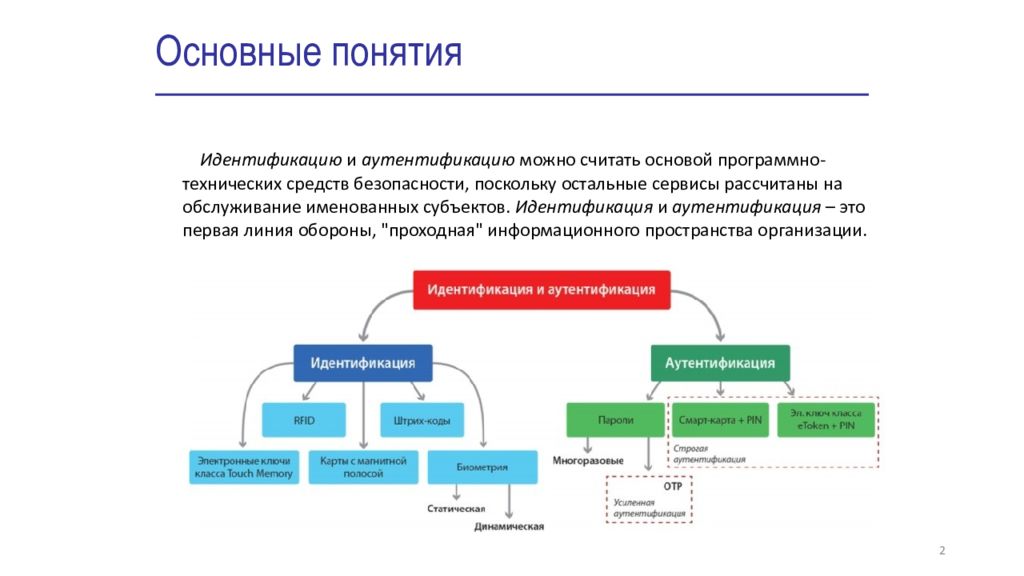

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

Объясняем идентификацию, аутентификацию и авторизацию на енотах

Выше было очень много умных слов, теперь давайте упростим до конкретных примеров. Скажем, пользователь хочет войти в свой аккаунт Google. Google подходит лучше всего, потому что там процедура входа явным образом разбита на несколько простейших этапов. Вот что при этом происходит:

- Для начала система запрашивает логин, пользователь его указывает, система распознает его как существующий — это идентификация.

- После этого Google просит ввести пароль, пользователь его вводит, и система соглашается, что пользователь, похоже, действительно настоящий, раз пароль совпал, — это аутентификация.

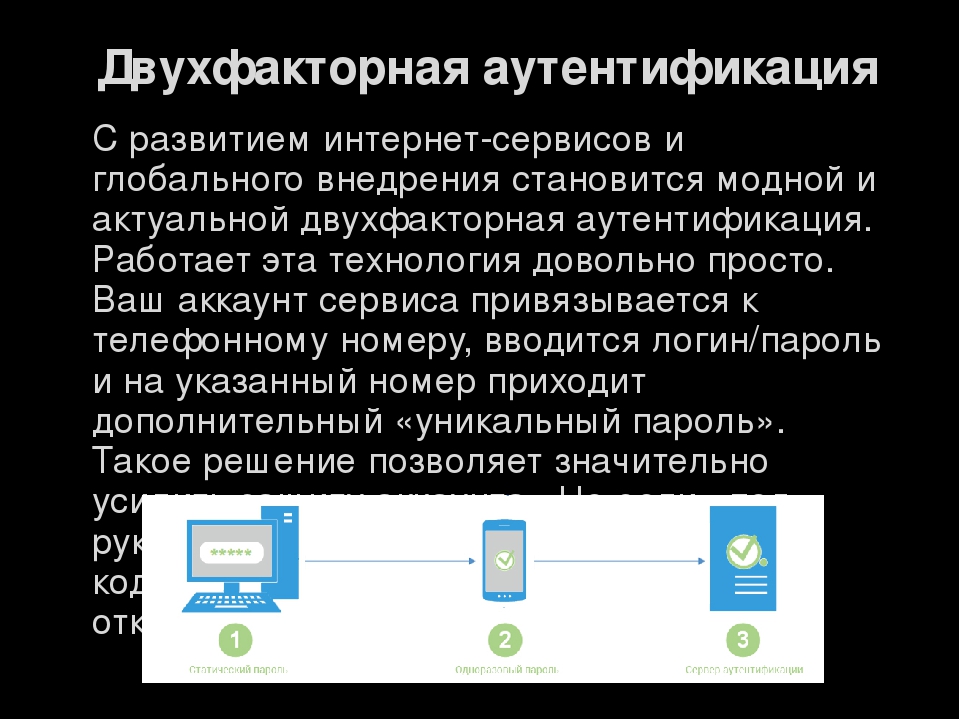

- Скорее всего, Google дополнительно спросит еще и одноразовый код из SMS или приложения. Если пользователь и его правильно введет, то система окончательно согласится с тем, что он настоящий владелец аккаунта, — это двухфакторная аутентификация.

- После этого система предоставит пользователю право читать письма в его почтовом ящике и все в таком духе — это авторизация.

Аутентификация без предварительной идентификации лишена смысла — пока система не поймет, подлинность чего же надо проверять, совершенно бессмысленно начинать проверку. Для начала надо представиться.

Идентификация без аутентификации — это просто глупо. Потому что мало ли кто ввел существующий в системе логин! Системе обязательно надо удостовериться, что этот кто-то знает еще и пароль. Но пароль могли подсмотреть или подобрать, поэтому лучше подстраховаться и спросить что-то дополнительное, что может быть известно только данному пользователю: например, одноразовый код для подтверждения входа.

А вот авторизация без идентификации и тем более аутентификации очень даже возможна. Например, в Google Документах можно публиковать документы так, чтобы они были доступны вообще кому угодно. В этом случае вы как владелец файла увидите сверху надпись, гласящую, что его читает неопознанный енот. Несмотря на то, что енот совершенно неопознанный, система его все же авторизовала — то есть выдала право прочитать этот документ.

А вот если бы вы открыли этот документ для чтения только определенным пользователям, то еноту в таком случае сперва пришлось бы идентифицироваться (ввести свой логин), потом аутентифицироваться (ввести пароль и одноразовый код) и только потом получить право на чтение документа — авторизоваться.

А уж если речь идет о содержимом вашего почтового ящика, то Google никогда и ни за что не авторизует неопознанного енота на чтение вашей переписки — если, конечно, он не идентифицируется с вашим логином и не аутентифицируется с вашим паролем. Но тогда это уже не будет неопознанный енот, поскольку Google однозначно определит этого енота как вас.

Теперь вы знаете, чем идентификация отличается от аутентификации и авторизации. Что еще важно понимать: аутентификация — пожалуй, самый важный из этих процессов с точки зрения безопасности вашего аккаунта. Если вы ленитесь и используете для аутентификации только слабенький пароль, то какой-нибудь енот может ваш аккаунт угнать. Поэтому:

- Придумывайте для всех аккаунтов надежные и уникальные пароли.

- Если испытываете трудности с их запоминанием — вам всегда придет на помощь менеджер паролей. Он же поможет их сгенерировать.

- Обязательно включайте двухфакторную аутентификацию — одноразовые коды в SMS или приложении — во всех сервисах, которые это позволяют. Иначе какой-нибудь неопознанный енот, так или иначе заполучивший ваш пароль, сможет прочитать вашу тайную переписку или сделать что-то еще более неприятное.

АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ —

АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ — Аутентификация является одним из этапов предоставления доступа к ИТ-ресурсам. Выполняемая после успешной идентификации и предшествующая авторизации, аутентификация представляет собой процесс проверки подлинности идентификатора, предъявленного пользователем. Иными словами, в процессе аутентификации происходит проверка соответствия пользователя и предъявленного им аутентификатора. Уникальная информация, предоставляемая пользователем системе при аутентификации, называется фактором аутентификации. В зависимости от средств, используемых для проверки подлинности пользователя, факторы аутентификации делят на несколько категорий:

Выполняемая после успешной идентификации и предшествующая авторизации, аутентификация представляет собой процесс проверки подлинности идентификатора, предъявленного пользователем. Иными словами, в процессе аутентификации происходит проверка соответствия пользователя и предъявленного им аутентификатора. Уникальная информация, предоставляемая пользователем системе при аутентификации, называется фактором аутентификации. В зависимости от средств, используемых для проверки подлинности пользователя, факторы аутентификации делят на несколько категорий:- знания пользователя — данные, которые должен знать только пользователь (пароль, PIN-код карты или токена и т.п.).

- принадлежащее пользователю устройство — устройством с уникальными параметрами, которым обладает только пользователь (токен, смарт-карта, генератор одноразовых паролей). Использование дополнительных устройств делает процесс аутентификации более защищенным по сравнению с парольным доступом, поскольку получить доступ к устройству для злоумышленника гораздо сложнее, чем «взломать» пароль.

- биометирческие параметры пользователя — характеристики, которые являются физической особенностью пользователя: отпечаток пальца, рисунок вен на ладони, голос, сетчатка глаза. Биометрическая аутентификация не требует от пользователя запоминания паролей или наличия устройства аутентификации, а также исключает возможность передачи аутентификационных данных другому лицу.

Читайте также

Идентификация, аутентификация, авторизация — в чем разница?

Перед серией уроков по информационной безопасности нам нужно разобраться с базовыми определениями.

Сегодня мы узнаем, что такое идентификация, аутентификация, авторизация и в чем разница между этими понятиями

Что такое идентификация?

Сначала давайте прочитаем определение:

Идентификация — это процедура распознавания субъекта по его идентификатору (проще говоря, это определение имени, логина или номера).

Идентификация выполняется при попытке войти в какую-либо систему (например, в операционную систему или в сервис электронной почты).

Сложно? Давайте перейдём к примерам, заодно разберемся, что такое идентификатор.

Пример идентификатора в социальной сети ВКонтакте

Когда нам звонят с неизвестного номера, что мы делаем? Правильно, спрашиваем “Кто это”, т.

Идентификатором может быть:

- номер телефона

- номер паспорта

- номер страницы в социальной сети и т.д.

Подробнее об идентификаторах и ID рекомендую прочитать здесь.

Что такое аутентификация?

После идентификации производится аутентификация:

Аутентификация – это процедура проверки подлинности (пользователя проверяют с помощью пароля, письмо проверяют по электронной подписи и т.д.)

Чтобы определить чью-то подлинность, можно воспользоваться тремя факторами:

- Пароль – то, что мы знаем (слово, PIN-код, код для замка, графический ключ)

- Устройство – то, что мы имеем (пластиковая карта, ключ от замка, USB-ключ)

- Биометрика – то, что является частью нас (отпечаток пальца, портрет, сетчатка глаза)

Отпечаток пальца может быть использован в качестве пароля при аутентификации

Получается, что каждый раз, когда вы вставляете ключ в замок, вводите пароль или прикладываете палец к сенсору отпечатков пальцев, вы проходите аутентификацию.

Ну как, понятно, что такое аутентификация? Если остались вопросы, можно задать их в комментариях, но перед этим разберемся еще с одним термином.

Что такое авторизация?

Когда определили ID, проверили подлинность, уже можно предоставить и доступ, то есть, выполнить авторизацию.

Авторизация – это предоставление доступа к какому-либо ресурсу (например, к электронной почте).

Разберемся на примерах, что же это за загадочная авторизация:

- Открытие двери после проворачивания ключа в замке

- Доступ к электронной почте после ввода пароля

- Разблокировка смартфона после сканирования отпечатка пальца

- Выдача средств в банке после проверки паспорта и данных о вашем счете

Дверь открылась? Вы авторизованы!

Взаимосвязь идентификации, аутентификации и авторизации

Наверное, вы уже догадались, что все три процедуры взаимосвязаны:

- Сначала определяют имя (логин или номер) – идентификация

- Затем проверяют пароль (ключ или отпечаток пальца) – аутентификация

- И в конце предоставляют доступ – авторизация

Инфографика: 1 — Идентификация; 2 — Аутентификация; 3 — Авторизация

Проблемы безопасности при авторизации

Помните, как в сказке «Красная Шапочка» бабушка разрешает внучке войти в дом? Сначала бабушка спрашивает, кто за дверью, затем говорит Красной Шапочке, как открыть дверь. Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Какой вывод можно сделать из этой истории?

Каждый этап авторизации должен быть тщательно продуман, а идентификатор, пароль и сам принцип авторизации нужно держать в секрете.

Заключение

Итак, сегодня вы узнали, что такое идентификация, аутентификация и авторизация.

Теперь мы можем двигаться дальше: учиться создавать сложные пароли, знакомиться с правилами безопасности в Интернете, настраивать свой компьютер с учетом требований безопасности.

А в заключение, занимательная задачка для проверки знаний: посчитайте, сколько раз проходят идентификацию, аутентификацию и авторизацию персонажи замечательного мультфильма «Петя и Красная Шапочка» (ответы в комментариях).

P.S. Самые внимательные могут посчитать, сколько раз нарушены рассмотренные в данном уроке процедуры.

Автор: Сергей Бондаренко http://it-uroki.ru/

Копирование запрещено, но можно делиться ссылками:

Поделитесь с друзьями:

Понравились IT-уроки?

Все средства идут на покрытие текущих расходов (оплата за сервер, домен, техническое обслуживание)и подготовку новых обучающих материалов (покупка необходимого ПО и оборудования).

Много интересного в соц.сетях:

Средства аутентификации пользователей — средства идентификации и аутентификации пользователей

Средства аутентификации:

Несмотря на сложность терминов «идентификация» и «аутентификация», каждый пользователь современных информационных систем сталкивается с процедурами, скрывающимися за этими терминами, неоднократно в течение рабочего дня.

В частности, эти процедуры выполняются каждый раз, когда пользователь вводит логин и пароль для получения доступа к компьютеру, сети или при запуске прикладной программы. В результате их выполнения он получает либо доступ к ресурсу, либо вежливый отказ.

В результате их выполнения он получает либо доступ к ресурсу, либо вежливый отказ.

Как правило, информационная инфраструктура современных предприятий гетерогенна. В одной сети совместно существуют сервера под управлением разных операционных систем, работает большое количество самых различных программ и программных комплексов.

Количество паролей, которые необходимо помнить обычному пользователю, может достигать 5–6. Пользователи пишут пароли на бумажках и приклеивают на видных местах, сводя тем самым на нет все усилия по защите информации, либо постоянно путают и забывают пароли, вызывая повышенную нагрузку на службу поддержки. Если к этому добавить, что каждый пароль по правилам должен состоять не менее чем из 6–8 произвольных букв, цифр и спецсимволов и его необходимо периодически менять, то осознать серьезность проблемы не составит труда.

Дополнительную нагрузку на системных администраторов зачастую создаёт необходимость периодического создания и удаления групп паролей для посетителей офиса компании, удалённых пользователей.

Оптимальным решением проблемы, существенно облегчающим жизнь как пользователей, так и системных администраторов, являются средства аутентификации, позволяющие хранить пароли в защищённой памяти электронных идентификаторов и в нужный момент извлекать их, и предоставлять соответствующим системным или прикладным компонентам.

В качестве таких электронных идентификаторов могут использоваться USB-брелоки или смарт-карты, что позволяет выбрать наиболее удобный для компании вид устройства.

Средства аутентификации позволяют:

- обеспечить необходимый уровень парольной защиты сотрудников и системных администраторов компании;

- контролировать попытки доступа к информационным ресурсам компании и проводить разбор инцидентов;

- снизить нагрузку на системных администраторов и освободить их время для более необходимых работ.

Использование средств аутентификации существенно снижает риск утечки информации, связанный с ошибками персонала либо с преднамеренными действиями нечестных или обиженных сотрудников, обеспечивает надежную аутентификацию пользователей при доступе к сетевым ресурсам. Подробнее про управление доступом.

Подробнее про управление доступом.

Получить консультацию специалиста

Отправьте описание задачи, в решении которой нуждается ваш бизнес. Мы предложим возможные варианты её решения и оценим стоимость её выполнения.

Обзор способов аутентификации

Использованный материал: Обзор способов и протоколов аутентификации в веб-приложениях (cокращенный вариант)

Немного освежим терминологию.

Идентификация — это заявление о том, кем вы являетесь. В зависимости от ситуации, это может быть имя, адрес электронной почты, номер учетной записи и т.д.

Аутентификация — предоставление доказательств, что вы на самом деле есть тот, кем идентифицировались (от слова authentic — истинный, подлинный).

Авторизация — проверка, что вам разрешен доступ к запрашиваемому ресурсу.

Например, при попытке попасть в закрытый клуб вас идентифицируют (спросят ваше имя и фамилию), аутентифицируют (попросят показать паспорт и сверят фотографию) и авторизуют (проверят, что фамилия находится в списке гостей), прежде чем пустят внутрь.

Аутентификация по паролю

Этот метод основывается на том, что пользователь должен предоставить username и password для успешной идентификации и аутентификации в системе. Пара username/password задается пользователем при его регистрации в системе, при этом в качестве username может выступать адрес электронной почты пользователя.

Применительно к веб-приложениям, существует несколько стандартных протоколов для аутентификации по паролю, которые мы рассмотрим ниже.

HTTP authentication

Этот протокол, описанный в стандартах HTTP 1.0/1.1, существует очень давно и работает следующим образом:

Сервер, при обращении неавторизованного клиента к защищенному ресурсу, отсылает HTTP статус «401 Unauthorized» и добавляет заголовок «WWW-Authenticate» с указанием схемы и параметров аутентификации.

Браузер, при получении такого ответа, автоматически показывает диалог ввода username и password. Пользователь вводит детали своей учетной записи.

Во всех последующих запросах к этому веб-сайту браузер автоматически добавляет HTTP заголовок «Authorization», в котором передаются данные пользователя для аутентификации сервером.

Сервер аутентифицирует пользователя по данным из этого заголовка. Решение о предоставлении доступа (авторизация) производится отдельно на основании роли пользователя, ACL или других данных учетной записи.

Весь процесс стандартизирован и хорошо поддерживается всеми браузерами и веб-серверами. Существует несколько схем аутентификации, отличающихся по уровню безопасности:

Basic — наиболее простая схема, при которой username и password пользователя передаются в заголовке Authorization в незашифрованном виде (base64-encoded). Однако при использовании HTTPS (HTTP over SSL) протокола, является относительно безопасной.

Пример работы на PHP рассмотрен в статье HTTP-аутентификация

Digest — challenge-response-схема, при которой сервер посылает уникальное значение nonce, а браузер передает MD5 хэш пароля пользователя, вычисленный с использованием указанного nonce. Более безопасная альтернативв Basic схемы при незащищенных соединениях, но подвержена man-in-the-middle attacks (с заменой схемы на basic). Кроме того, использование этой схемы не позволяет применить современные хэш-функции для хранения паролей пользователей на сервере.

NTLM (известная как Windows authentication) — также основана на challenge-response подходе, при котором пароль не передается в чистом виде. Эта схема не является стандартом HTTP, но поддерживается большинством браузеров и веб-серверов. Преимущественно используется для аутентификации пользователей Windows Active Directory в веб-приложениях. Уязвима к pass-the-hash-атакам.

Кроме того, использование этой схемы не позволяет применить современные хэш-функции для хранения паролей пользователей на сервере.

NTLM (известная как Windows authentication) — также основана на challenge-response подходе, при котором пароль не передается в чистом виде. Эта схема не является стандартом HTTP, но поддерживается большинством браузеров и веб-серверов. Преимущественно используется для аутентификации пользователей Windows Active Directory в веб-приложениях. Уязвима к pass-the-hash-атакам.

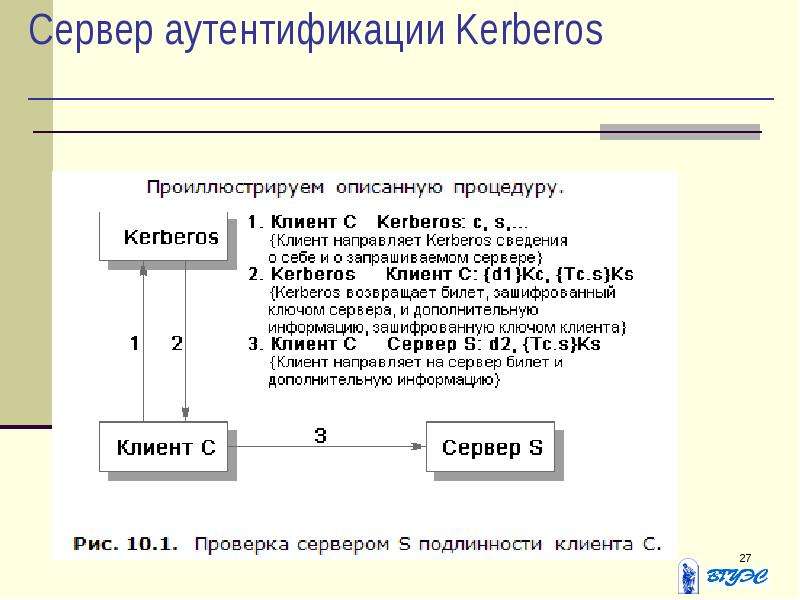

Negotiate — еще одна схема из семейства Windows authentication, которая позволяет клиенту выбрать между NTLM и Kerberos аутентификацией. Kerberos — более безопасный протокол, основанный на принципе Single Sign-On. Однако он может функционировать, только если и клиент, и сервер находятся в зоне intranet и являются частью домена Windows.

Стоит отметить, что при использовании HTTP-аутентификации у пользователя нет стандартной возможности выйти из веб-приложения, кроме как закрыть все окна браузера.

Forms authentication

Для этого протокола нет определенного стандарта, поэтому все его реализации специфичны для конкретных систем, а точнее, для модулей аутентификации фреймворков разработки.

Работает это по следующему принципу: в веб-приложение включается HTML-форма, в которую пользователь должен ввести свои username/password и отправить их на сервер через HTTP POST для аутентификации. В случае успеха веб-приложение создает session token, который обычно помещается в browser cookies. При последующих веб-запросах session token автоматически передается на сервер и позволяет приложению получить информацию о текущем пользователе для авторизации запроса.

Приложение может создать session token двумя способами:

Как идентификатор аутентифицированной сессии пользователя, которая хранится в памяти сервера или в базе данных. Сессия должна содержать всю необходимую информацию о пользователе для возможности авторизации его запросов. Как зашифрованный и/или подписанный объект, содержащий данные о пользователе, а также период действия. Этот подход позволяет реализовать stateless-архитектуру сервера, однако требует механизма обновления сессионного токена по истечении срока действия. Несколько стандартных форматов таких токенов рассматриваются в секции «Аутентификация по токенам».

Необходимо понимать, что перехват session token зачастую дает аналогичный уровень доступа, что и знание username/password. Поэтому все коммуникации между клиентом и сервером в случае forms authentication должны производиться только по защищенному соединению HTTPS.

Другие протоколы аутентификации по паролю

Два протокола, описанных выше, успешно используются для аутентификации пользователей на веб-сайтах. Но при разработке клиент-серверных приложений с использованием веб-сервисов (например, iOS или Android), наряду с HTTP аутентификацией, часто применяются нестандартные протоколы, в которых данные для аутентификации передаются в других частях запроса.

Существует всего несколько мест, где можно передать username и password в HTTP запросах:

URL query — считается небезопасным вариантом, т. к. строки URL могут запоминаться браузерами, прокси и веб-серверами.

Request body — безопасный вариант, но он применим только для запросов, содержащих тело сообщения (такие как POST, PUT, PATCH).

HTTP header — оптимальный вариант, при этом могут использоваться и стандартный заголовок Authorization (например, с Basic-схемой), и другие произвольные заголовки.

Аутентификация по сертификатам

Сертификат представляет собой набор атрибутов, идентифицирующих владельца, подписанный certificate authority (CA). CA выступает в роли посредника, который гарантирует подлинность сертификатов (по аналогии с ФМС, выпускающей паспорта). Также сертификат криптографически связан с закрытым ключом, которых хранится у владельца сертификата и позволяет однозначно подтвердить факт владения сертификатом.

На стороне клиента сертификат вместе с закрытым ключом могут храниться в операционной системе, в браузере, в файле, на отдельном физическом устройстве (smart card, USB token). Обычно закрытый ключ дополнительно защищен паролем или PIN-кодом.

В веб-приложениях традиционно используют сертификаты стандарта X.509. Аутентификация с помощью X.509-сертификата происходит в момент соединения с сервером и является частью протокола SSL/TLS. Этот механизм также хорошо поддерживается браузерами, которые позволяют пользователю выбрать и применить сертификат, если веб-сайт допускает такой способ аутентификации.

Использование сертификатов для аутентификации — куда более надежный способ, чем аутентификация посредством паролей. Это достигается созданием в процессе аутентификации цифровой подписи, наличие которой доказывает факт применения закрытого ключа в конкретной ситуации (non-repudiation). Однако трудности с распространением и поддержкой сертификатов делает такой способ аутентификации малодоступным в широких кругах.

Аутентификация по одноразовым паролям

Аутентификация по одноразовым паролям обычно применяется дополнительно к аутентификации по паролям для реализации two-factor authentication (2FA). В этой концепции пользователю необходимо предоставить данные двух типов для входа в систему: что-то, что он знает (например, пароль), и что-то, чем он владеет (например, устройство для генерации одноразовых паролей). Наличие двух факторов позволяет в значительной степени увеличить уровень безопасности, что м. б. востребовано для определенных видов веб-приложений.

Аутентификация по ключам доступа

Этот способ чаще всего используется для аутентификации устройств, сервисов или других приложений при обращении к веб-сервисам. Здесь в качестве секрета применяются ключи доступа (access key, API key) — длинные уникальные строки, содержащие произвольный набор символов, по сути заменяющие собой комбинацию username/password.

В большинстве случаев, сервер генерирует ключи доступа по запросу пользователей, которые далее сохраняют эти ключи в клиентских приложениях. При создании ключа также возможно ограничить срок действия и уровень доступа, который получит клиентское приложение при аутентификации с помощью этого ключа.

Аутентификация по токенам

Такой способ аутентификации чаще всего применяется при построении распределенных систем Single Sign-On (SSO), где одно приложение (service provider или relying party) делегирует функцию аутентификации пользователей другому приложению (identity provider или authentication service). Типичный пример этого способа — вход в приложение через учетную запись в социальных сетях. Здесь социальные сети являются сервисами аутентификации, а приложение доверяет функцию аутентификации пользователей социальным сетям.

Стандарты OAuth и OpenID Connect

В отличие от SAML и WS-Federation, стандарт OAuth (Open Authorization) не описывает протокол аутентификации пользователя. Вместо этого он определяет механизм получения доступа одного приложения к другому от имени пользователя. Однако существуют схемы, позволяющие осуществить аутентификацию пользователя на базе этого стандарта (об этом — ниже).

Первая версия стандарта разрабатывалась в 2007 – 2010 гг., а текущая версия 2.0 опубликована в 2012 г. Версия 2.0 значительно расширяет и в то же время упрощает стандарт, но обратно несовместима с версией 1.0. Сейчас OAuth 2.0 очень популярен и используется повсеместно для предоставления делегированного доступа и третье-сторонней аутентификации пользователей.

Чтобы лучше понять сам стандарт, рассмотрим пример веб-приложения, которое помогает пользователям планировать путешествия. Как часть функциональности оно умеет анализировать почту пользователей на наличие писем с подтверждениями бронирований и автоматически включать их в планируемый маршрут. Возникает вопрос, как это веб-приложение может безопасно получить доступ к почте пользователей, например, к Gmail?

Попросить пользователя указать данные своей учетной записи? — плохой вариант.

Попросить пользователя создать ключ доступа? — возможно, но весьма сложно.

Как раз эту проблему и позволяет решить стандарт OAuth: он описывает, как приложение путешествий (client) может получить доступ к почте пользователя (resource server) с разрешения пользователя (resource owner). В общем виде весь процесс состоит из нескольких шагов:

Пользователь (resource owner) дает разрешение приложению (client) на доступ к определенному ресурсу в виде гранта. Что такое грант, рассмотрим чуть ниже.

Приложение обращается к серверу авторизации и получает токен доступа к ресурсу в обмен на свой грант. В нашем примере сервер авторизации — Google. При вызове приложение дополнительно аутентифицируется при помощи ключа доступа, выданным ему при предварительной регистрации.

Приложение использует этот токен для получения требуемых данных от сервера ресурсов (в нашем случае — сервис Gmail).

Стандарт описывает четыре вида грантов, которые определяют возможные сценарии применения:

- Authorization Code — этот грант пользователь может получить от сервера авторизации после успешной аутентификации и подтверждения согласия на предоставление доступа. Такой способ наиболее часто используется в веб-приложениях. Процесс получения гранта очень похож на механизм аутентификации пассивных клиентов в SAML и WS-Federation.

- Implicit — применяется, когда у приложения нет возможности безопасно получить токен от сервера авторизации (например, JavaScript-приложение в браузере). В этом случае грант представляет собой токен, полученный от сервера авторизации, а шаг № 2 исключается из сценария выше.

- Resource Owner Password Credentials — грант представляет собой пару username/password пользователя. Может применяться, если приложение является «интерфейсом» для сервера ресурсов (например, приложение — мобильный клиент для Gmail).

- Client Credentials — в этом случае нет никакого пользователя, а приложение получает доступ к своим ресурсам при помощи своих ключей доступа (исключается шаг № 1).

Стандарт не определяет формат токена, который получает приложение: в сценариях, адресуемых стандартом, приложению нет необходимости анализировать токен, т. к. он лишь используется для получения доступа к ресурсам. Поэтому ни токен, ни грант сами по себе не могут быть использованы для аутентификации пользователя. Однако если приложению необходимо получить достоверную информацию о пользователе, существуют несколько способов это сделать:

Зачастую API сервера ресурсов включает операцию, предоставляющую информацию о самом пользователе (например, /me в Facebook API). Приложение может выполнять эту операцию каждый раз после получения токена для идентификации клиента. Такой метод иногда называют псевдо-аутентификацией.

Использовать стандарт OpenID Connect, разработанный как слой учетных данных поверх OAuth (опубликован в 2014 г.). В соответствии с этим стандартом, сервер авторизации предоставляет дополнительный identity token на шаге № 2. Этот токен в формате JWT будет содержать набор определенных полей (claims) с информацией о пользователе.

Стоит заметить, что OpenID Connect, заменивший предыдущие версии стандарта OpenID 1.0 и 2.0, также содержит набор необязательных дополнений для поиска серверов авторизации, динамической регистрации клиентов и управления сессией пользователя.

Реклама

С какими угрозами можно столкнуться при аутентификации пользователей?

Онлайн системы передают конфиденциальную информацию пользователей (медицинскую, финансовую или персональную) через API. Большинство из систем имеют уязвимости, позволяющие получить несанкционированный доступ к информации. Расскажем про возможные уязвимости при аутентификации пользователей и как с этим бороться.

В современном мире подавляющее большинство онлайн систем передают конфиденциальную информацию пользователей (например: медицинскую, финансовую и персональную), используя API.

Согласно Comnews, на май 2020 года, подавляющее большинство систем имеют критические уязвимости, позволяющие злоумышленникам получить несанкционированный доступ к конфиденциальной информации компаний, пользователей, клиентов и совершать различные действия под видом аутентифицированного пользователя.

Исходя из вышесказанного, всем сотрудникам, участвующим в проверках информационных систем, требуется знать о существующих брешах в организации доступа к API различных сервисов и систем, а также знать как с ними можно и нужно бороться.

По данным сообщества OWASP (открытый проект обеспечения безопасности веб-приложений), существует несколько «особо опасных» уязвимостей, которые могут быть допущены при проектировании и разработке REST API. Одна из таких уязвимостей это нарушенная аутентификация пользователей (Broken User Authentication). Далее разберем данную уязвимость более подробно, а также рассмотрим самые распространенные методы борьбы с ней.

Broken User Authentication — уязвимость, при которой злоумышленник, не проходя процедуру проверки подлинности, либо «обойдя» ее, может получить доступ к информации передаваемой через API. Далее перечислим основные методы борьбы с данной уязвимостью.

API key — уникальный ключ, который передается клиентом в теле самого запроса к серверу. На сервере этот ключ проверяется на валидность и в случае успеха отправляет ответ клиенту. Данный метод позволяет легко защититься от неправомерного доступа к API, а также отслеживать лимиты активности.

https://api-maps.yandex.ru/2.1/?lang=ru_RU HYPERLINK «https://api-maps.yandex.ru/2.1/?lang=ru_RU&apikey=df78s6dfsdgs8d7f87sdf68sdfsdf»& HYPERLINK «https://api-maps.yandex.ru/2.1/?lang=ru_RU&apikey=df78s6dfsdgs8d7f87sdf68sdfsdf»apikey= HYPERLINK «https://api-maps.yandex.ru/2.1/?lang=ru_RU&apikey=df78s6dfsdgs8d7f87sdf68sdfsdf»df78s6dfsdgs8d7f87sdf68sdfsdf

Basic Authentication – данный метод используется для аутентификации пользователя, по двум параметрам, например: логину и паролю. Данные при этом методе передаются не так явно, как в предыдущем методе. Они передаются в закодированном виде (Base64) в параметре Authorization, в заголовке HTTP запроса.

Пример Basic Authentication:

Authorization: Basic YWxhZGRpbjpvcGVuc2VzYW1l

Cookie-Based Authentication — в этом методе для аутентификации пользователя используются cookie. При успешной авторизации в системе сервер направляет клиенту, в заголовке параметр Set-Cookie, имя и значение cookie.

Пример параметра Set-Cookie отправляемого сервером:

Set-Cookie: sessionid=38afes7a8; HttpOnly; Path=/

Далее, при обращении к API, клиент автоматически передает и Cookie в заголовке HTTP запроса.

Пример Cookie-Based Authentication:

Cookie: sessionid=38afes7a8

Token-Based Authentication — этот метод использует, выданный сервером токен, для предоставления доступа аутентифицированному пользователю. В дальнейшем, обращаясь к API, клиент передает данный токен в заголовках самого запроса, по аналогии с методом Basic Authentication. Сервер же, в свою очередь, проверяет полученный от клиента токен на соответствие определенным требованиям. На данный момент этот метод считается наиболее надежным.

Схема работы метода Token-Based Authentication:

Пример Token-Based Authentication:

Authorization: Bearer df78s6dfsdgs8d7f87sdf68sdfsdf

Отдельно стоит подчеркнуть, что при любом методе аутентификации для безопасности передаваемых данных, нужно использовать протокол с шифрованием данных, например HTTPS. В противном случае злоумышленник может выдавать себя за авторизованного пользователя, перехватив чужой токен или сессию.

Мы разобрали одну из самых опасных уязвимостей REST API и несколько методов борьбы с ней.

Как мы видим, не стоит пренебрегать безопасность REST API. Пускай этот мощный механизм взаимодействия человека и машины зачастую скрыт от обычного пользователя, но он может стать причиной многих проблем. Самая большая из которых — это утечка данных по операциям и персональных данных пользователей, сотрудников и клиентов.

Системы идентификации, аутентификации и авторизации

Системы идентификации, аутентификации и авторизации

Для защиты конфиденциальной информации на предприятии также применяются разграничение прав доступа для различных групп пользователей. Для определения прав доступа к определенным ресурсам и управления этим доступам применяются различные схемы авторизации. Идентификация и аутентификация также применяются для защиты информационной безопасности.

Идентификация пользователя производится посредством распознавания его по уникальному присвоенному ему номеру или другому признаку. Например, если человек называет себя по имени и отчеству, то его можно идентифицировать. Аутентификацией называется процесс подтверждения подлинности идентифицированного пользователя. То есть, система должна убедиться, что доступ запрашивает именно тот пользователь, который прошел идентификацию. Этот процесс может проходить посредством ввода пароля, предъявления паспорта и др. При этом система сравнивает введенные данные с той информацией, которая хранится у нее в базе данных и открывает доступ к информации или ресурсу, в случае совпадения данных.

Для обеспечения сохранности конфиденциальных данных разработали следующие технологии:

Ввод пароля. Это самый удобный и распространенный способ. Пользователь системы придумывает самостоятельно, или система придумывает за него, уникальный пароль для доступа.

Минусом такого подхода является то, что пользователи часто забывают пароли, теряют их или хранят в ненадежном месте. Для повышения надежности применяют двух- или многофакторные технологии.

Технология одноразовых паролей (Secure ID). Актуальное значение части пароля вырабатывается с помощью алгоритма через специальный брелок, карманном компьютере или мобильном телефоне.

Mobile ID – получение одноразовых паролей посредством использования мобильной связи, например, через СМС.

Smart ID – аутентификация проводится с помощью смарткарты или токена.

Биометрия – аутентификация по уникальным биометрическим характеристикам пользователя, то есть отпечаткам пальца, сетчатки глаза и др.

Выбор определенной технологии или их сочетания необходимо осуществлять исходя из степени конфиденциальности информации и стоимости внедрения технологии.

Наша компания является системным интегратором широкого профиля, предоставляющий свои услуги на всей территории Российской Федерации. Нам доверяют ключевые министерства и ведомства регионального уровня, а также крупные торговые и производственные холдинги как в регионе, так и за его пределами. Наши компетентные сотрудники помогут Вам подобрать оптимальное решение именно для Вас, окажут всестороннюю пред- и постпродажную поддержку в проекте, а также услуги по интеграции решений в действующую инфраструктуру любой сложности.

Что такое аутентификация пользователя?

Что такое аутентификация пользователя?Аутентификация пользователя проверяет личность пользователя, пытающегося получить доступ к сети или вычислительному ресурсу, путем авторизации передачи учетных данных от человека к машине во время взаимодействий в сети для подтверждения подлинности пользователя. Этот термин контрастирует с машинной аутентификацией , который представляет собой автоматический метод аутентификации, не требующий ввода данных пользователем.

Аутентификация помогает гарантировать, что только авторизованные пользователи могут получить доступ к системе, предотвращая получение доступа неавторизованными пользователями и потенциальное повреждение систем, кражу информации или создание других проблем.Почти все взаимодействия человека с компьютером — кроме гостевых и автоматически зарегистрированных учетных записей — выполняют аутентификацию пользователя. Он разрешает доступ как к проводным, так и к беспроводным сетям, чтобы обеспечить доступ к сетевым и подключенным к Интернету системам и ресурсам.

Простой процесс, аутентификация пользователя состоит из трех задач:

- Идентификация. Пользователи должны доказать, кто они.

- Аутентификация. Пользователи должны доказать, что они те, кем они себя называют.

- Авторизация. Пользователи должны доказать, что им разрешено делать то, что они пытаются делать.

Аутентификация пользователя может быть столь же простой, как требование к пользователю ввести уникальный идентификатор, такой как идентификатор пользователя, вместе с паролем для доступа к системе. Однако это также может быть более сложным — например, от пользователя требуется предоставить информацию о физических объектах или окружающей среде или даже предпринять действия, например, приложить палец к считывателю отпечатков пальцев.

Методы аутентификации пользователейОсновными факторами, используемыми при аутентификации пользователя, являются следующие:

- Факторы знаний включают в себя все, что пользователи должны знать, чтобы войти в систему и получить доступ к системе. Имена пользователей, идентификаторы, пароли и личные идентификационные номера (ПИН-коды) подпадают под эту категорию.

- Факторы владения состоят из всего, что пользователи должны иметь в своем распоряжении для входа в систему. Эта категория включает жетоны одноразовых паролей, брелоки, приложения для смартфонов и идентификационные карты сотрудников.

- Факторы принадлежности включают характеристики, присущие людям, подтверждающие их личность. В эту категорию входят биометрические данные, такие как сканирование сетчатки глаза, сканирование отпечатков пальцев, распознавание лиц и аутентификация по голосу.

Другие факторы включают факторы местоположения и времени, которые обычно используются вместе или в сочетании с другим фактором аутентификации:

- Факторы местоположения — это метод подтверждения личности пользователей по их местоположению.Системы аутентификации пользователей достигают этого за счет использования встроенных функций глобальной системы позиционирования (GPS) большинства смартфонов для определения местоположения человека или объединения Wi-Fi и триангуляции вышек сотовой связи для оценки местоположения. Системы аутентификации обычно не используют собственное местоположение для подтверждения личности. Например, если злоумышленник входит в систему с паролем пользователя, фактор местоположения может помешать злоумышленнику в другой географической области выдать себя за пользователя, который обычно входит в систему только из определенного местоположения.Здесь местоположение и пароль используются вместе для подтверждения личности.

- Временные факторы добавляют временные характеристики доступа для подтверждения идентичности. Подобно фактору местоположения, фактор времени сам по себе неадекватен, но может быть полезен при использовании с другим фактором. Например, если система в последний раз аутентифицировала пользователя в полдень в США, попытка входа через час из Азии будет отклонена на основании комбинации времени и местоположения. Фактор времени также может разрешать доступ только в пределах запланированного временного интервала.

Однофакторная аутентификация (SFA) требует проверки одной части информации от пользователя, например пароля. Поскольку SFA обычно использует факторы знания, для которых требуется только одна часть информации, она не может остановить злоумышленника, укравшего пароль пользователя, от доступа к системе пользователя.

Многофакторная аутентификация (MFA) использует более одного метода аутентификации для проверки личности пользователя.Например, от пользователя могут потребовать ввести пароль в сочетании с секретным вопросом. Двухфакторная аутентификация (2FA) использует факторы из двух категорий аутентификации, тогда как четырехфакторная аутентификация (4FA) использует по крайней мере один фактор из четырех категорий факторов. Последний считается гораздо более безопасным из-за дополнительных уровней безопасности, которые связаны с большим количеством факторов.

Многофакторная аутентификация требует наличия двух или более факторов для подтверждения личности. Ограничения и улучшения аутентификации пользователейРяд проблем влияет на безопасность системы аутентификации.Помимо количества факторов, на надежность влияют конкретные используемые технологии и способ их реализации. Хорошо разработанные и надлежащим образом соблюдаемые правила реализации могут помочь обеспечить безопасность аутентификации пользователей.

Например, пароли — один из наиболее уязвимых методов аутентификации — относительно небезопасны, поскольку хакеры обычно могут легко их угадать и взломать. Чтобы решить эту проблему, несколько отраслей и организаций внедрили стандарты надежных паролей, которые настаивают на том, чтобы пользователи создавали пароли, соответствующие минимальной длине и другим требованиям, таким как включение по крайней мере одной цифры и буквы плюс символ.

Повсеместное распространение мобильных устройств и облачных вычислений сегодня сильно повлияло на то, как предприятия внедряют аутентификацию. В прошлом для обеспечения безопасности сети было достаточно простой системы аутентификации по паролю. Однако повышенный риск утечки данных заставил компании пересмотреть свои стратегии аутентификации. Современные процессы аутентификации должны включать более одного фактора, чтобы обеспечить высочайший уровень безопасности.

Хотя MFA обеспечивает дополнительные уровни безопасности для подтверждения личности пользователя, также важно не перегружать пользователей сложными процедурами аутентификации, которые могут привести к несоблюдению требований, что в первую очередь подрывает цель системы аутентификации.Например, MFA с автоматическими процессами может повысить безопасность, сводя к минимуму усилия, необходимые пользователю.

MFA особенно важен для организаций, предлагающих облачные сервисы, поскольку само облако обеспечивает вторичную аутентификацию, если пользователь взломал пароль.

Аутентификация против авторизации | Okta

Аутентификация и авторизация могут казаться похожими, но это разные процессы безопасности в мире управления идентификацией и доступом (IAM).

Аутентификация подтверждает, что пользователи такие, какими они себя называют. Авторизация дает этим пользователям разрешение на доступ к ресурсу.

Что такое аутентификация?

Аутентификация — это проверка того, что пользователи являются теми, кем они себя называют. Это первый шаг в любом процессе обеспечения безопасности.

Завершите процесс аутентификации с помощью:

- Пароли. Имена пользователей и пароли — наиболее распространенные факторы аутентификации.Если пользователь вводит правильные данные, система предполагает, что личность действительна, и предоставляет доступ.

- Пины одноразовые . Разрешить доступ только для одного сеанса или транзакции.

- Приложения для аутентификации. Генерировать коды безопасности через внешнюю сторону, предоставляющую доступ.

- Биометрия . Пользователь представляет отпечаток пальца или скан глаз, чтобы получить доступ к системе.

В некоторых случаях системы требуют успешной проверки более чем одного фактора перед предоставлением доступа.Это требование многофакторной аутентификации (MFA) часто применяется для повышения безопасности сверх того, что могут обеспечить только пароли.

Что такое авторизация?

Авторизация в системе безопасности — это процесс предоставления пользователю разрешения на доступ к определенному ресурсу или функции. Этот термин часто используется как синоним контроля доступа или привилегий клиента.

Предоставление кому-либо разрешения на загрузку определенного файла на сервер или предоставление отдельным пользователям административного доступа к приложению — хорошие примеры авторизации.

В безопасных средах авторизация всегда должна следовать за аутентификацией. Прежде чем администраторы организации предоставят им доступ к запрошенным ресурсам, пользователи должны сначала доказать свою подлинность.

Аутентификация и авторизация

Несмотря на похожие термины, аутентификация и авторизация — это отдельные шаги в процессе входа в систему. Понимание разницы между ними является ключом к успешной реализации решения IAM.

Давайте воспользуемся аналогией, чтобы обозначить различия.

Представьте себе человека, который подходит к запертой двери, чтобы позаботиться о домашнем животном, пока семья уезжает в отпуск. Этому человеку нужно:

- Аутентификация , в виде ключа. Замок на двери предоставляет доступ только тем, у кого есть правильный ключ, почти так же, как система предоставляет доступ только тем пользователям, у которых есть правильные учетные данные.

- Авторизация, в виде разрешений.Оказавшись внутри, человек имеет право войти на кухню и открыть шкаф, в котором хранится корм для домашних животных. У человека может не быть разрешения пойти в спальню, чтобы быстро вздремнуть.

В этом примере аутентификация и авторизация работают вместе. Няня имеет право войти в дом (аутентификация), и, оказавшись там, он получает доступ к определенным зонам (авторизация).

Аутентификация | Авторизация | |

Что он делает? | Проверяет учетные данные | Предоставляет или отклоняет разрешения |

Как это работает? | Через пароли, биометрические данные, одноразовые пины или приложения | Через настройки, поддерживаемые службами безопасности |

Это видно пользователю? | Есть | № |

Изменяется пользователем? | Частично | № |

Как перемещаются данные? | Через жетоны идентификатора | Через токены доступа |

реализуют эти концепции таким же образом, поэтому крайне важно, чтобы администраторы IAM понимали, как использовать и то, и другое:

- Аутентификация. Разрешите каждому сотруднику получить доступ к системам вашего рабочего места, если они предоставят правильные учетные данные в соответствии с выбранными вами требованиями аутентификации.

- Авторизация. Разрешить доступ к файлам, относящимся к конкретному отделу, и при необходимости зарезервировать доступ к конфиденциальным данным, например к финансовой информации. Убедитесь, что у сотрудников есть доступ к файлам, которые им нужны для работы.

Поймите разницу между аутентификацией и авторизацией и внедрите решения IAM, которые имеют сильную поддержку и того, и другого.Вы защитите свою организацию от утечки данных и позволите своим сотрудникам работать более продуктивно.

Предоставление разрешений с помощью Okta

Okta Lifecycle Management дает вам краткий обзор разрешений пользователей, что означает, что вы можете легко предоставлять и отзывать доступ к своим системам и инструментам по мере необходимости. Между тем Okta Adaptive MFA позволяет защитить вашу инфраструктуру за счет выбора факторов аутентификации.

Например, сделайте производственные заказы доступными только для определенных пользователей, которым затем, возможно, придется аутентифицироваться с использованием учетных данных своей компании и распознавания голоса.

Возможности оптимизации IAM в вашей организации безграничны. Узнайте, как Okta может защитить вас, ваших сотрудников и ваше предприятие.

10 лучших решений для аутентификации пользователей и управления доступом

Решения безопасности, которые позволяют аутентифицировать пользователей и управлять доступом к ним, как никогда важны. Организации все чаще полагаются на облачные приложения, такие как Office 365, G Suite и многие другие, для выполнения важнейших бизнес-функций.Обеспечение доступа к этим системам является ключом к защите от потери данных и нарушений безопасности.

Системы аутентификации пользователей проверяют, что только авторизованные пользователи могут получить доступ к облачным приложениям и учетным записям компании. Эти системы предназначены для обеспечения того, чтобы только нужные люди могли получить доступ к нужным бизнес-системам, и они предлагают ряд функций, которые помогают повысить базовую безопасность учетной записи с использованием имени пользователя и пароля.

Системы аутентификациипредоставляют ИТ-специалистам множество средств управления безопасностью и политик, таких как обеспечение многофакторной аутентификации, так что, если набор учетных данных будет скомпрометирован в результате фишинг-атаки, есть дополнительные уровни безопасности, чтобы запретить доступ злоумышленникам.Некоторые системы позволяют администраторам внедрять аутентификацию без пароля, предоставляя пользователям возможность единого входа.

Компания Gartner недавно предсказала, что к 2023 году 60% крупных и глобальных предприятий и 80% малых и средних предприятий будут использовать многофакторную аутентификацию (MFA) в масштабе предприятия для управления аутентификацией пользователей при поддержке платформы управления доступом.

В этой статье мы сравним десять самых популярных платформ аутентификации пользователей и управления доступом. Мы рассмотрим ключевые функции, включая параметры MFA, адаптивную аутентификацию, гибкость, уровень видимости, удобство для пользователей и цены.

В первую десятку платформ аутентификации пользователей и управления доступом входят:

- DUO Access | HID Global IAM | Докажи МИД | Entrust Identity Enterprise | LastPass Identity | Okta Адаптивная многофакторная аутентификация | Интеллектуальная адаптивная аутентификация OneSpan | Ping Intelligent Identity Platform, RSA SecureID Access | Платформа идентификации SecureAuth

Безопасный единый вход и MFA с отчетами о гигиене безопасности и адаптивными политиками аутентификации

Duo, недавно приобретенная Cisco, представляет собой комплексную платформу для аутентификации пользователей и управления доступом.Они предлагают несколько решений для аутентификации пользователей, обеспечения видимости безопасности учетной записи и безопасного доступа к серверам и приложениям. Duo обеспечивает многофакторную аутентификацию, единый вход, настраиваемые политики адаптивного доступа и функции доверия устройств. Эти услуги предоставляются по нескольким планам и вариантам, начиная с бесплатной версии для небольших команд и заканчивая Duo Beyond для крупных организаций. Duo Access — это их решение среднего уровня, обеспечивающее адаптивную аутентификацию, политики доступа и самовосстановление устройств по низкой ежемесячной цене.

Связаться с отделом продажDuo MFA позволяет легко применять многофакторную аутентификацию для корпоративных учетных записей. Duo имеет современное и простое в использовании приложение для аутентификации, которое позволяет легко отправлять push-уведомления для проверки личности пользователя.Пользователи могут использовать свой смартфон, часы или другой токен, чтобы получить доступ к учетной записи. MFA легко установить и настроить с помощью синхронизаций с активным каталогом, одновременной регистрации и самостоятельной регистрации пользователей. Помимо MFA, администраторы также могут упростить доступ к учетным записям с помощью безопасного единого входа, что обеспечивает беспарольный доступ к учетным записям компании. С помощью Duo Access администраторы также могут применять контекстные, адаптивные политики аутентификации, которые предоставляют или блокируют доступ пользователей в зависимости от множества факторов.

Duo Access предоставляет политики множественного доступа, которые позволяют применять политики к определенным группам и ограничивать входы в систему в зависимости от местоположения и других факторов, что позволяет лучше контролировать безопасность учетной записи.Уникальной функцией Duo является управление их устройствами, которое может побуждать пользователей обновлять ноутбуки и мобильные устройства при входе в учетные записи, помогая обеспечить безопасность самих устройств от киберугроз. Duo также дает ИТ-специалистам возможность видеть все устройства, которые обращаются к приложениям и серверам компании, что позволяет выявить потенциальные риски безопасности. Duo — это мощный инструмент аутентификации пользователей, который клиенты хвалят за простоту использования как для конечных пользователей, так и для ИТ-администраторов.

Расширенная многофакторная аутентификация HID

Продуманное логическое и физическое управление идентификацией и доступом с расширенной многофакторной аутентификацией и возможностями подробной отчетности для защиты и мониторинга доступа к корпоративным активам на нескольких уровнях бизнеса

HID Global — ведущий поставщик средств кибербезопасности на рынке, специализирующийся на беспроблемных решениях для проверки личности.Их продукты для аутентификации и управления доступом позволяют ИТ-командам защищать и управлять доступом как к логическим, так и к физическим активам, и в настоящее время они защищают более 85 миллионов пользователей по всему миру. Решение расширенной многофакторной аутентификации HID входит в их пакет управления идентификацией и доступом (IAM), а также продукты для управления идентификацией и управления рисками. Advanced MFA позволяет организациям защитить доступ своих пользователей к корпоративным сетям, VPN и облачным приложениям, таким как Office 365.Кроме того, с центральной консоли управления администраторы могут создавать подробные отчеты об использовании учетной записи, в том числе о том, кто и к каким областям сети имеет доступ.

Начать пробную версию Решение Advanced MFA с нулевым доверием отHID сконцентрировано на конвергентной экосистеме учетных данных, которая обеспечивает безопасный логический (цифровой) и физический доступ к активам компании.Сюда входят аппаратные токены, смарт-карты на основе PKI, цифровые сертификаты и мобильная push-аутентификация, а также биометрическая аутентификация для организаций, которые ищут метод, основанный на оценке риска. Эти методы поддерживают различные цифровые протоколы, включая FIDO и OATH, а смарт-карты также обеспечивают безопасный физический доступ к сайтам компании. Расширенный MFA HID поддерживает единый вход, избавляя пользователей от необходимости запоминать несколько паролей и избавляя ИТ-ресурсы от обработки запросов на сброс пароля.HID IAM также включает мощные инструменты отчетности и аналитики, которые используют сложный искусственный интеллект для получения информации о том, кто и к каким частям сети имеет доступ. Эти отчеты также позволяют организациям обеспечивать соответствие требованиям безопасности.

Пользователи могут развернуть Advanced MFA локально или в облаке, что упрощает настройку, но при этом обладает высокой масштабируемостью и гибкостью. Это делает его надежным решением для растущих организаций, имеющих удаленные или гибридно-удаленные среды, а также организаций с несколькими офисными площадками.Решение HID Global MFA особенно популярно среди финансовых и государственных организаций благодаря высокому уровню безопасности и надежным функциям управления. Мы рекомендуем IAM Advanced MFA в качестве надежного решения для организаций среднего размера и предприятий, которым необходим безопасный доступ к своим корпоративным учетным записям на нескольких уровнях бизнеса.

Подтвердите MFA

Полный набор решений MFA, начиная от SMS OTP и заканчивая усовершенствованной простой аутентификацией.

ПлатформаProve Phone-Centric Identity ™ помогает предприятиям снизить риск мошенничества с использованием личных данных и используется более чем 1000 компаний, включая 9 из 10 крупнейших банков США. Prove поддерживает аутентификацию пользователей для предприятий, которые хотят защитить свои собственные услуги, с несколькими вариантами использования и функциями, предназначенными для защиты доступа к учетным записям и предотвращения мошенничества с идентификационными данными, упрощая при этом как компании, так и ИТ-команды.Prove обычно используется ИТ-командами для обеспечения безопасности подключения для высокопрофессиональных учетных записей, управления телефонными номерами клиентов и обеспечения многофакторной аутентификации для цифровых услуг, таких как перевод денежных средств, вход в учетную запись, обновление информации учетной записи и т. Д. Prove пользуется популярностью на финансовом рынке, более 500 банков используют эту услугу. Недавно они были признаны Gartner ведущим решением для проверки и подтверждения личности.

Связаться с отделом продаж Суть в том, что Prove использует мобильные сигналы и номера телефонов клиентов для аутентификации пользователей.Prove’s Fonebook помогает поддерживать данные о клиентах компаний в актуальном состоянии, позволяя компаниям распознавать и аутентифицировать потребителей с помощью

событий изменения жизненного цикла телефона; это полностью автоматизированное решение, которое автоматически добавляет новые номера клиентов и обновляет номера по мере необходимости. Эти номера сверяются с данными телефонной разведки Prove и другими авторитетными источниками и проверяются на наличие признаков мошенничества с помощью индикаторов, которые определяют, как долго номера использовались, а также под кем они зарегистрированы.Телефонные номера также используются для проверки личности клиентов, при этом автоматические телефонные звонки и одноразовые коды доступа используются для аутентификации доступа пользователей и предотвращения кражи личных данных и утечки данных. Администраторы могут реализовать события аутентификации на определенных этапах пути пользователя, например, когда создаются учетные записи, когда запрашиваются денежные переводы или когда пользователи пытаются войти в систему.

Prove упрощают работу, а также значительно повышают безопасность бизнеса от мошенничества с идентификационными данными и утечки данных.Использование телефонных номеров, а также модель Prove’s Phone-Centric Identity обеспечивает быструю и эффективную аутентификацию пользователей с высокой степенью защиты. Это достигается за счет использования миллиардов сигналов, поступающих в режиме реального времени, для проверки личности пользователей и обеспечения более высокого уровня доверия, позволяя клиентам получить доступ к ключевым системам. Аутентификация с использованием телефонных номеров также упрощает процессы для клиентов, поскольку они могут просто ответить на звонок или использовать текст, чтобы подтвердить свою личность и получить доступ к услугам учетной записи.Prove — это надежное решение для организаций, которые ищут способ аутентифицировать своих пользователей на разных этапах пути пользователя.

Загрузите технический документ Prove, чтобы понять, как создать более безопасную и удобную среду, используя технологии аутентификации нового поколения.

Идентификатор Lastpass

Комплексное управление паролями, многофакторная аутентификация и платформа единого входа, идеально подходящая для команд

LastPass — поставщик управления идентификацией и доступом, который предоставляет комплексную платформу для управления аутентификацией пользователей.Их платформа Identity обеспечивает адаптивную многофакторную аутентификацию и возможности единого входа с упрощенным административным управлением и подробными отчетами о безопасности. LastPass также предлагает комплексные возможности управления паролями с безопасным хранилищем паролей для сотрудников для хранения паролей и безопасными функциями совместного использования паролей для групп, чтобы легко и безопасно управлять доступом к приложениям и бизнес-учетным записям.

С помощью LastPass администраторы могут применять многофакторную аутентификацию в облачных и устаревших приложениях, а также на рабочих станциях.LastPass объединяет эти службы с их собственным решением MFA, включая приложение для аутентификации для смартфонов, которое позволяет пользователям подтверждать свою личность с помощью пин-кодов или сканирования лица. LastPass поддерживает адаптивную аутентификацию, обеспечивая дополнительные уровни безопасности только тогда, когда система обнаруживает что-то подозрительное, например, вход в систему в необычное время или в необычном месте. Администраторы могут реализовать гибкие административные политики для управления MFA и просматривать отчеты о событиях входа в систему с панели администратора.

LastPass также обеспечивает комплексную систему единого входа, позволяющую пользователям подтверждать свою личность без использования паролей.LastPass интегрируется с более чем 1200 корпоративными приложениями, которые администраторы могут легко настроить через консоль администратора, чтобы поддерживать беспарольный доступ для пользователей LastPass. При входе в свои учетные записи LastPass пользователи проходят проверку подлинности и могут получить доступ ко всем учетным записям, которые им нужны, без необходимости вводить пароль. Администраторы могут управлять доступом к этим системам и внедрять ролевые элементы управления для учетных записей, а также при необходимости отзывать доступ через панель администратора. LastPass — идеальное решение для аутентификации пользователей и управления доступом для малых и средних предприятий.Это решение легко использовать как для конечных пользователей, так и для ИТ-администраторов, и оно предоставляет полный набор функций, которые значительно упрощают управление доступом пользователей для ИТ-групп.

Entrust Identity Enterprise

Корпоративное облачное решение для управления идентификацией и доступом для безопасного доступа к приложениям, сетям и устройствам

Entrust Identity Enterprise (формально известная как Entrust IdentityGuard) — это облачная платформа управления идентификацией и доступом, которая защищает доступ к приложениям, сетям и устройствам.Эта платформа предоставляет ключевые функции аутентификации пользователей, включая адаптивную аутентификацию, многофакторную аутентификацию и всесторонний контроль доступа. Этот сервис доступен как локальное решение с физическим доступом на основе токенов, так и как облачный сервис. В этом обзоре основное внимание будет уделено облачному решению. Entrust также предлагает «Essentials» версию этой услуги, ориентированную преимущественно на малые и средние организации.

Entrust предлагает единый вход для корпоративных приложений и облачных учетных записей с адаптивной аутентификацией на основе местоположения.Это позволяет пользователям беспарольный доступ к своим учетным записям, обеспечивая при этом безопасность учетных записей в случае обнаружения каких-либо рисков или необычной активности. Entrust предлагает приложение для многофакторной аутентификации для подтверждения личности, позволяя администраторам контролировать уровень доступа к аутентификации, начиная с биометрического сканирования лица и заканчивая идентификацией, выданной государственным органом, для обеспечения аутентичности пользователя.

Платформа предлагает детализированные политики аутентификации и отчеты в простой консоли управления. Администраторы могут редактировать политики проверки подлинности на основе рисков и настраивать политики пользователей с помощью простой панели администратора.Отсюда они также могут получить доступ к многочисленным отчетам в профилях пользователей и событиям аутентификации для мониторинга безопасности всей организации. Служба обеспечивает встроенную интеграцию, чтобы упростить развертывание службы и адаптацию пользователей. Он интегрируется с локальными приложениями, а также с Azure и базами данных LDAP. Entrust — это мощная платформа для аутентификации пользователей и управления доступом с детализированными элементами управления и политиками безопасности.

Okta Адаптивная многофакторная аутентификация

Решение для многофакторной аутентификации, единой регистрации и управления доступом идеально подходит для малого бизнеса и рабочих групп с настраиваемыми приложениями

Okta — это платформа управления идентификацией, которая позволяет ИТ-специалистам защищать доступ к облачным учетным записям.Okta обеспечивает многофакторную аутентификацию и единый вход с интеграцией с несколькими облачными инструментами и приложениями через сеть интеграции Okta. Сюда входит поддержка специально созданных приложений, предоставляющая пользователям единообразный беспарольный опыт работы с корпоративными учетными записями, а также улучшенный контроль и прозрачность.

Okta Single Sign-On обеспечивает надежную аутентификацию без пароля, позволяя пользователям легко получить доступ ко всем своим приложениям.Okta интегрируется со всеми вашими веб-приложениями и мобильными приложениями с помощью гибкого механизма политик доступа. Okta защищает доступ с помощью MFA и адаптивной аутентификации пользователей через приложение Okta Verify. Платформа Okta MFA поддерживает ряд различных методов аутентификации, включая контрольные вопросы, одноразовые коды доступа, уведомления со смартфона и биометрические данные.

Okta обеспечивает безопасность пользователей в вашей организации за счет интеграции с AD / LDAP в нескольких доменах. С помощью Okta Access Gateway вы можете интегрироваться со своими специально созданными и локальными приложениями, что идеально подходит для организаций, которым необходимо обеспечить безопасный доступ к настраиваемым порталам и реализовать элементы управления на основе ролей.Okta предоставляет ряд отчетов, включая системные журналы в реальном времени с отслеживанием местоположения и отчеты о доступе для конкретных приложений. Okta — это масштабируемое решение для управления идентификацией, идеально подходящее для крупных организаций, особенно с локальными и настраиваемыми приложениями.

OneSpan Intelligent Adaptive Authentication

Защита от мошенничества и аутентификация пользователей в соответствии с нормативными требованиями и защита от незащищенных паролей и незащищенных мобильных устройств

OneSpan — поставщик управления идентификацией и доступом, который обеспечивает аутентификацию пользователей и обнаружение мошенничества, что позволяет организациям защищать доступ к облачным учетным записям.OneSpan Intelligent Adaptive Authentication — это облачное решение, которое предлагает ряд функций для защиты цифрового доступа и создания удобного взаимодействия с пользователем для доступа к учетной записи. Это решение направлено на защиту от мошенничества, связанного с захватом учетных записей, с использованием технологий машинного обучения для предоставления аналитики рисков и предотвращения доступа киберпреступников к учетным записям компании.

Intelligent Adaptive Authentication обеспечивает анализ данных пользователей, устройств и транзакций в режиме реального времени, чтобы получить оценку риска для каждой попытки входа пользователя в систему.С помощью этих данных системы машинного обучения могут определять потенциальные попытки перехвата учетной записи и применять дополнительные меры безопасности, такие как многофакторная аутентификация. Пользователи могут подтвердить свою личность с помощью биометрических средств контроля с помощью смартфонов, при необходимости доступны другие варианты проверки. OneSpan также предоставляет оценки риска на основе гигиены самих устройств, уделяя особое внимание мобильным устройствам. Это решение способно выявлять взломанные и поврежденные мобильные устройства, чтобы обеспечить соблюдение соответствующих мер безопасности для защиты от вредоносного доступа к учетной записи.

OneSpan Intelligent Adaptive Authentication предоставляет администраторам ряд функций для более эффективного управления доступом к учетной записи и соблюдения нормативных требований. Это решение использует предварительно настроенные наборы правил для обеспечения строгого соблюдения правил доступа с акцентом. Администраторы могут выбрать несколько методов проверки, включая при необходимости аппаратные устройства. Это решение предоставляет ИТ-отделам полную прозрачность аутентификации и доступа пользователей, а также непрерывный мониторинг пользователей и устройств при их доступе к учетным записям с помощью ряда отчетов.OneSpan интегрируется с платформами для защиты от мошенничества через соединение API, чтобы обеспечить защиту ваших облачных приложений. OneSpan Intelligent Adaptive Authentication — это комплексная платформа для управления идентификацией и доступом, получившая признание клиентов, в частности, за средства управления безопасностью мобильных устройств.

Ping Identity PingOne

Многофакторная аутентификация и единый вход с расширенными политиками управления, различные методы аутентификации и управление данными

Платформа Ping Intelligent Identity Platform позволяет организациям повысить безопасность облачных учетных записей и приложений, создавая при этом упрощенную и удобную аутентификацию пользователей в рамках одной платформы.Ping предлагает несколько вариантов защиты доступа пользователей в зависимости от типа, размера организации и вариантов использования приложения. Ping поддерживает облачную идентификацию, частное облако и локальные решения, а также гибридные ИТ-среды. Сервис развернут как решение SaaS, предназначенное для организаций, партнеров и разработчиков приложений.

PingOne — это облачное решение доступа Ping Identity для корпоративных пользователей.PingOne разработан как простое в использовании облачное решение на основе API, которое позволяет организациям развертывать и применять единый вход, многофакторную аутентификацию и управлять доступом к учетной записи. PingOne позволяет администраторам обеспечивать беспарольный доступ ко всем своим приложениям с помощью безопасного единого входа. Эту систему единого входа легко развернуть, она легко интегрируется с существующими приложениями. Помимо единого входа, администраторы могут также применять многофакторную аутентификацию, чтобы при необходимости обеспечить дополнительный уровень защиты учетной записи.

PingOne предоставляет корпоративным ИТ-отделам и разработчикам комплексную платформу для обеспечения аутентификации пользователей. ИТ-команды могут легко встроить аутентификацию пользователей в любое веб-приложение, мобильное или одностраничное приложение. Платформа поддерживает несколько сред, включая облачные, локальные и гибридные приложения. Администраторы могут настроить несколько политик аутентификации, которые могут различаться от приложения к приложению. Ping обеспечивает гибкое управление пользователями, позволяя группам хранить идентификаторы пользователей в нескольких местах, включая собственный каталог PingOne или в существующих хранилищах, таких как Active Directory.Это также включает в себя простую деинициализацию, когда пользователь покидает организацию. Помимо управления пользователями, Ping предоставляет подробные отчеты с полной наглядностью и множеством заранее определенных отчетов о поведении пользователей. Ping — это прочная и надежная платформа аутентификации пользователей, особенно для предприятий и групп разработчиков.

RSA SecureID Access

Лидирующая на рынке платформа аутентификации пользователей, обеспечивающая доступ пользователей в облаке с помощью гибкой многофакторной аутентификации

RSA SecureID Access обеспечивает аутентификацию пользователей и безопасность учетной записи, предоставляя множество функций для защиты и управления доступом к корпоративным учетным записям и приложениям.RSA SecureID Access обеспечивает многофакторную аутентификацию, цель которой — максимально упростить для конечных пользователей доступ к учетным записям, используя адаптивную аутентификацию в реальном времени для решения контекстных проблем в зависимости от уровня риска учетной записи. RSA интегрируется с более чем 500 облачными и локальными приложениями с постоянно усиленной безопасностью. Услуга ориентирована на простоту использования и развертывания для ИТ-групп, поддержку нескольких сред и высокий уровень доступности.

RSA SecureID Access обеспечивает безопасный и удобный доступ к корпоративным учетным записям и приложениям.Администраторы могут применять многофакторную аутентификацию для локальных приложений, включая VPN, а также облачные и мобильные приложения, такие как Office 365, Salesforce и Workday. Конечный пользователь может аутентифицировать свой вход с помощью смартфонов, биометрии, SMS и т. Д. Это гарантирует, что каждый пользователь может подтвердить свою личность наиболее удобным способом, не жертвуя безопасностью учетной записи. RSA использует машинное обучение, поведенческую аналитику и интеллектуальные бизнес-угрозы для создания профилей рисков пользователей с целью поддержки адаптивной аутентификации.При входе в систему каждому пользователю присваивается оценка риска, что означает, что организации могут автоматически оспаривать попытки аутентификации с высоким риском. Многофакторная аутентификация может полностью заменить пароли, создавая удобный вход для конечных пользователей.

Наряду с многофакторной аутентификацией RSA обеспечивает управление идентификацией и доступом для проверки пользователей и обеспечения безопасности учетной записи. Сюда входит централизованная панель управления для управления доступом пользователей к корпоративным приложениям и ресурсам.Администраторы могут устанавливать настраиваемые наборы правил, регулирующие управление доступом сотрудников, с панели администратора. Администраторы могут добавить к приложениям безопасный доступ на основе политик и единый вход через SAML, обратный прокси-сервер или хранилище паролей. RSA также обеспечивает видимость и контекст для ИТ-специалистов, чтобы они могли управлять аутентификацией пользователей. RSA SecureID Access — это мощная платформа аутентификации для предприятий, подходящая для крупных организаций, которым необходимо защитить доступ к нескольким облачным или локальным приложениям.

Платформа идентификации SecureAuth

Защита личных данных корпоративных учетных записей, помогающая упростить проверку подлинности пользователей

Платформа SecureAuth Identity Platform помогает защитить учетные записи компании без ущерба для удобства пользователей и простоты доступа к учетной записи.Эта платформа предлагает многофакторную аутентификацию, политики адаптивной аутентификации с учетом рисков, единый вход и самообслуживание пользователей, чтобы помочь защитить доступ к корпоративным учетным записям и заблокировать попытки их захвата. SecureAuth поддерживает облачное, локальное и гибридное развертывание. Эта платформа построена в соответствии с открытыми стандартами и предлагает полный набор API-интерфейсов для легкой интеграции с существующими средами.

SecureAuth поддерживает адаптивную аутентификацию с использованием широкого набора проверок рисков и поведенческих индикаторов для оценки попыток входа в систему, включая состояние устройства, местоположение, IP-адрес и поведение пользователя, например, повторяющиеся неудачные попытки входа в систему.SecureAuth поддерживает около 30 различных методов проверки аутентификации, включая мобильные push-уведомления, биометрические данные и одноразовые пароли для настольных компьютеров. Расширение MFA — это система единого входа, которая дает пользователям SecureAuth простой и беспарольный способ доступа к учетным записям без ущерба для безопасности учетной записи.

SecureAuth предоставляет ряд административных элементов управления и инструментов, облегчающих управление аутентификацией пользователей и доступом к учетной записи для ИТ-специалистов. Пользователи могут получить доступ к ресурсам самообслуживания, чтобы снизить нагрузку на ИТ-службы по поддержке, включая самостоятельный сброс паролей, регистрацию и обновления.SecureAuth поддерживает несколько различных вариантов развертывания и интегрируется с простыми в использовании API для упрощения развертывания и интеграции учетной записи. SecureAuth также предоставляет ряд редактируемых шаблонов, политик и настроек, которые помогают упростить управление доступом и улучшить аутентификацию пользователей. SecureAuth предлагает комплексную платформу аутентификации пользователей и управления доступом с рядом сильных функций. В частности, клиенты хвалят множество вариантов развертывания и детализированных политик, которые предлагает эта платформа.

Методы и технологии аутентификации пользователей для предотвращения взлома

Существует растущий спрос на различные типы технологий аутентификации пользователей как для сетевых, так и для физических систем. Мотивация к аутентификации пользователей варьируется от причин контроля доступа до целей развития бизнеса, таких как добавление элементов электронной коммерции.

Организации должны понимать, что пароли — не единственный способ аутентификации пользователей. Существует широкий спектр технологий аутентификации и еще больший диапазон действий, требующих методов аутентификации.

Что такое аутентификация?

Аутентификация — это процесс идентификации пользователей, запрашивающих доступ к системе, сети или устройству. Контроль доступа часто определяет личность пользователя в соответствии с такими учетными данными, как имя пользователя и пароль. Другие технологии аутентификации, такие как биометрия и приложения аутентификации, также используются для аутентификации личности пользователя.

Почему важна аутентификация пользователя?

Аутентификация пользователя — это метод, предотвращающий доступ неавторизованных пользователей к конфиденциальной информации. Например, пользователь A имеет доступ только к соответствующей информации и не может видеть конфиденциальную информацию пользователя B.