Вирус скрыл папки на флешке? Что делать и как восстановить данные?

В сети появилась новая разновидность вируса, который заражает флешки и внешние накопители. С подобным вирусом, я впервые столкнулся около полугода назад, когда у одного из моих клиентов, подобный вирус скрыл все папки на флешки, а на их месте создал ярлыки. Так как случай был единичный, подумал, что не стоит волноваться и описывать эту проблему. Но совсем скоро посыпались призывы о помощи «помогите восстановить данные с флешки» и причиной всему оказался именно этот вирус!

Если вы заметили, что папки на флешке стали ярлыками

Предположим, что вы заметили, что при открытии папок на флешки «вылетает» системная ошибка и лишь потом открывается папка. Посмотрите имеют ли папки значок ярлыка – это маленькая стрелка на значке папки в левом нижнем уголке.

Если подобных папок-ярлыков много или даже все – то вероятно, система заражена вирусом, а его распространителем служит ваша флешка.

Чистим флешку от вирусов

1. Для поиска и удаления подобного вируса рекомендую использовать несколько антивирусов: сначала сделайте полную проверку компьютера, установленным антивирусом. В моем случае это Аваст (см. рис. 2). Просканируйте системный диск C: и съемный носитель, т.е. вставленную флешку.

Для поиска и удаления подобного вируса рекомендую использовать несколько антивирусов: сначала сделайте полную проверку компьютера, установленным антивирусом. В моем случае это Аваст (см. рис. 2). Просканируйте системный диск C: и съемный носитель, т.е. вставленную флешку.

Если вирусы найдены, то удалите их. Разумеется, с зараженными файлами из системной папки Windows нужно обходиться аккуратно: полечить его сперва или поместит в карантин. Все остальные – можно смело удалять.

2. Вне зависимости был найден или нет вирус — проверьте систему любой другой антивирусной утилитой. Я рекомендую использовать CureIt. (http://www.freedrweb.com/download+cureit+free/).

Просканируйте этой утилитой системный диск C и флешку. Другие логические диски можно просканировать в другой раз, иначе удаление простого вируса может занять много времени.

3. После того, как систему проанализировали несколько антивирусных программ и возможно что-то было найдено, а может и нет, пора переходить к восстановлению скрытых папок на флешке, а заодно и почистить флешку от вирусов, которые могли не заметить сканеры антивирусов.

Как отобразить скрытые файлы и папки на флешке

Два слова скажу в чем тут дело и почему папки становятся скрытыми и невидимыми, а их место занимают ярлыки.

Логика подобного вируса проста, но в тоже время и неординарна. Попав на флешку через зараженный компьютер, он прописывает себя в скрытой папке RECYCLER, которую скрывает с помощью системного атрибута «Скрыть». В нее помещает экземпляр вредоносного кода (вирус) под любым названием. Таким образом он маскируется. Всем файлам и папкам, которые есть на флешке вирус задает атрибут «скрытый и системный» в результате чего они становятся невидимыми, т.е. скрытыми.

Потом, вирус создает ярлыки ко всем скрытым файлам и папкам и делает их видимыми, подставляя их вместо оригиналов. Неплохо задумано, правда?

Как только такую зараженную флешку вы вставите в компьютер, откроите ее и кликните по папке-ярлыку, сработает системная команда на запуск вируса из папки RECYCLER, а затем на открытие скрытой папки-оригинала.

Есть несколько вариантов как можно удалить вирус с флешки, а скрытые файлы сделать видимыми:

- С помощью командной строки

- С помощью загрузочного диска Live DVD (или загрузочной флешки)

- С помощью файловых менеджеров (Total Commander, Far и др.)

Лично я использую в работе загрузочный диск и флешку. Но так как этот способ требует наличие специального диска или специальной флешки, которые нужно смонтировать, для простого пользователя — это трудновато.

Поэтому я покажу вам другой более простой способ — с помощью файлового менеджера Total Commander.

Восстановление прежнего вида папок на флешке

1. Зайдите на сайт http://www.ghisler.com/850_b15.php и скачайте версию программы 32+64-bit (Combined installer Windows 95 up to Windows 8, 32-bit AND 64-bit!).

2. Установите ее. Даже если у вас уже установлена подобная программа, обновите ее. На рабочем столе появится ее значок (в некоторых случаях аж два).

3. Откройте программу, кликнув по ее значку. В окне программы нажмите на кнопку запуска по нужным номером (1, 2 или 3). Это небольшое неудобство позволяет нам бесплатно пользоваться этой программой.

4. В левом окне программы из выпадающего списка выберите вашу флешку.

5. На первый взгляд с флешкой все в порядке, папки на месте, файлов только нет, но это только так кажется. Если посмотреть внимательно, то можно заметить, что папки – это ярлыки так как у них расширение .Ink, а на самом деле у папок расширения нет.

Откройте раздел Конфигурация — Настройка… В окне настроек выберите раздел Содержимое панелей и правой части поставьте галочки напротив следующих параметров:

- Показывать скрытые файлы

- Показывать системные файлы

Далее кнопка Применить — Ок.

Теперь картина изменилась. У нас отобразились скрытые, системные файлы (при этом они могут быть и не системными, ведь им просто задали такой атрибут).

6. Удалите все папки-ярлыки с расширением Ink. Для этого удерживайте клавишу CTRL, а мышкой выделяйте нужные файлы. Нажмите клавишу DELETE на клавиатуре. Согласитесь на удаление.

7. Осталось восстановить прежний вид папок. Для этого достаточно снять с них атрибуты «скрытый, системный и др.». Стандартными средствами операционной системы Windows XP, 7 или 8 этого не сделать, а с помощью файлового менеджера Total Commander — легко.

Укажите (одноразовый клик по файлу левой кнопкой мыши) на любой файл и выделите все папки и файлы с помощью комбинации клавиш на клавиатуре CTRL+A.

Откройте раздел Файлы — Изменить атрибуты. Снимите все точки напротив значений:

- Архивный

- Только для чтения

- Скрытый

- Системный

И нажмите на кнопку ОК. Теперь файлы на флешке можно просмотреть с помощью простого Проводника.

Теперь файлы на флешке можно просмотреть с помощью простого Проводника.

8. Еще одна маленькая деталь. Остается удалить папку RECYCLER, в которой возможно находится вирус. Выделите папку RECYCLER с помощью правой кнопки мыши и нажмите на клавиатуре кнопку DELETE. Согласитесь на удаление всех файлов в этой папке. Если при удалении появится предупреждение, что файл так просто не удалить, тогда выберите кнопку «с правами администратора».

Вот и все! Вирус будет удален, а файлы благополучно восстановлены.

В завершении этого обзора, заранее хочу вас предупредить, если вы вдруг заметите, что на флешке пропали файлы или, как в данном примере, появились ярлыки вместо папок и файлов, НЕ СПЕШИТЕ ФОРМАТИРОВАТЬ свою флешку! Попробуйте с помощью данного способа вернуть все на свое место.

Как открыть скрытые файлы на флешке после атаки вируса

Иногда после заражения флешки вирусами все файлы и папки на ней становятся скрытыми. Из-за этого пользователи сталкиваются с проблемой. Файлы на флешке есть, но открыть их не получается. В данном материале мы рассмотрим, как раз такую проблему. Сейчас вы узнаете, как открыть скрытые файлы на флешке.

Из-за этого пользователи сталкиваются с проблемой. Файлы на флешке есть, но открыть их не получается. В данном материале мы рассмотрим, как раз такую проблему. Сейчас вы узнаете, как открыть скрытые файлы на флешке.

Найдите компьютер с антивирусом

Если файлы на флешке стали скрытыми значит, флешка была заражена вирусом. Вполне возможно, что даже не одним. Поэтому просто так подключать эту флешку к первому попавшемуся компьютеру нельзя. Иначе вы подвергнете компьютер риску и в некоторых случаях компьютер может быть заражен вирусами, находящимися на флешке. Поэтому в первую очередь вам нужно найти компьютер с антивирусом. Также перед подключением зараженной флешки нужно убедиться, что антивирус запущен и работает.

Подключите флешку к компьютеру и проверьте ее на вирусы

После того как вы нашли компьютер с антивирусом, можно подключать к нему флешку. Сразу после подключения откройте «Мой компьютер» и кликните правой кнопкой мышки по иконке, подключенной флешки. В открывшемся меню выберите пункт «Проверить на вирусы» или «Scan for viruses», если у вас английская версия антивируса. После этого дождитесь пока ваш антивирус проверит все файлы на флешке.

В открывшемся меню выберите пункт «Проверить на вирусы» или «Scan for viruses», если у вас английская версия антивируса. После этого дождитесь пока ваш антивирус проверит все файлы на флешке.

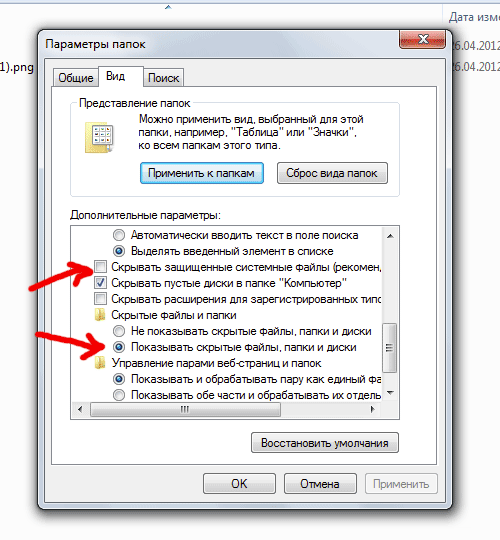

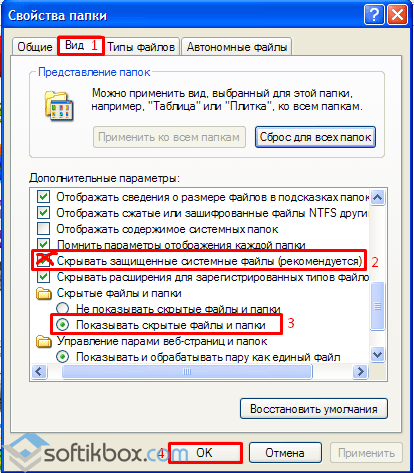

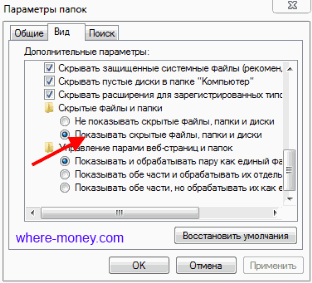

Включите отображение скрытых папок

Для того чтобы открыть скрытые файлы на флешке нам необходимо включить отображение скрытых папок. Для этого нужно открыть окно с настройками под названием «Параметры папок».

Если вы используете Windows 8 или Windows 10, то вам нужно открыть любую папку и на вкладке «Вид» нажать на кнопку «Параметры».

Если же вы используете Windows 7, то вам нужно открыть любую папку и нажать на клавишу ALT. После этого вверху окна появится ряд выпадающих меню (Файл, Правка, Вид, Сервис и Справка). Здесь вам нужно открыть меню «Сервис» и выбрать пункт «Параметры папок».

После этого перед вами откроется окно «Параметры папок». В этом окне нужно перейти на вкладку «Вид» и проскролить в конец списке «Дополнительные параметры». Там нужно снять галочку напротив функции «Скрывать защищенные системные файлы» и установить отметку напротив функции «Показывать скрытые файлы, папки и диски». После этого нужно сохранить изменения нажатием на кнопку «Ok».

Там нужно снять галочку напротив функции «Скрывать защищенные системные файлы» и установить отметку напротив функции «Показывать скрытые файлы, папки и диски». После этого нужно сохранить изменения нажатием на кнопку «Ok».

После этих несложных манипуляций скрытые файлы на вашей флешке станут видимыми, и вы сможете их открыть.

Сделайте скрытые файлы и папки на флешке видимыми

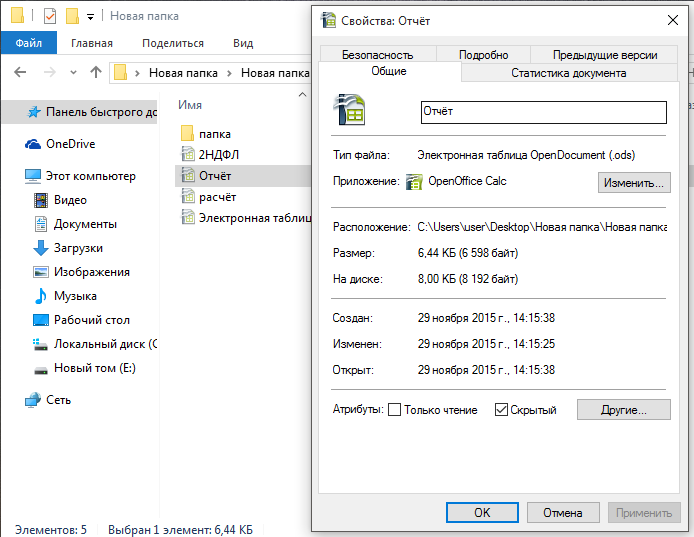

Также вы можете сделать скрытые файлы и папки снова видимыми. Для этого выделите скрытые файлы или папки на флешке и откройте их свойства. После этого снимите галочку напротив атрибута «Скрытый» и сохраните изменения нажатием на кнопку «Ok».

Нужно отметить, что иногда после заражения вирусами, атрибут «Скрытый» не снимается. В таких случаях проще всего скопировать файлы на компьютер и удалить такую папку.

Через командную строку (дополнительно)

Также вы можете открыть скрытые папки на флешке с помощью Командной строки. Для этого откройте командную строку и перейдите на вашу флешку. Для этого просто введите букву диска и двоеточие. Это делается вот так:

Для этого просто введите букву диска и двоеточие. Это делается вот так:

После этого введите следующую команду:

В командной строке это будет выглядеть примерно так:

Время выполнения команды attrib зависит от количества скрытых файлов и папок на флешке. Обычно это занимает всего пару секунд. После того как в командной строке появится предложение ввести следующую команду, можно проверять флешку. Если все было сделано правильно, то все скрытые папки и файлы на флешке должны стать видимыми.

Посмотрите также:

Восстановление пропавших файлов и папок после вируса —

По следам темы форума с флешки пропали папки. В этой заметке собраны встречающиеся в ней рекомендации. Описание ситуации: на каком-либо носителе данных перестают отображаться папки, как если бы они были удалены. Однако, объем занятого ими пространства остается неизменным, т.е. место по-прежнему занято исчезнувшими папками и файлами в них. Вероятнее всего это говорит о том, что информация не была удалена, а просто папки стали невидимыми. Такое бывает в результате действий некоторых вирусов. Далее перечисляю способы как сделать папки снова видимыми:

Такое бывает в результате действий некоторых вирусов. Далее перечисляю способы как сделать папки снова видимыми:Включить отображение скрытых файлов и папок в Проводнике

Самый простой случай — когда для папок выставляются атрибуты «скрытый» и «системный», а Windows настроена таким образом, чтобы не показывать скрытые файлы и папки. Достаточно включить отображение таких данных и убрать атрибуты как описывалось в статье: отображение скрытых файлов и папок.

Снять атрибуты с помощью командной строки

Еще один способ сделать данные видимыми — с помощью командной строки.

1) Откройте командную строку: Пуск -> Выполнить -> введите: cmd -> нажмите «OK»;

2) В черном окошке командной строки введите:

X:

(где X — буква диска или флешки)

3) Выделите и скопируйте строчку ниже:

attrib -s -h -r -a /s /d *.*

4) Нажмите правой кнопкой мыши по черному окошку командной строки и нажмите клавишу Enter.

Дождитесь, пока утилита заменит атрибуты всех файлов. После этого файлы и папки станут видимыми.

Файловый менеджер Total Commander

Для начала необходимо включить отображение скрытого. Для этого идем в меню «Конфигурация», далее «Содержимой панелей», ставим галочку для пункта «Показывать скрытые системные файлы».

Открываем флешку, выделяем каталоги с восклицательным знаком и снимаем атрибуты: идем в меню «Файл», далее «Сменить атрибуты». Снимаем атрибуты и жмем «OK».

Файловый менеджер Far Manager

Также вы можете воспользоваться файловым менеджером Far Manager, который по умолчанию показывает любые скрытые и системные папки, и тоже позволяет убрирать ненужные атрибуты. Скачайте его, установите и запустите. Далее:

1) Открываем флешку в Far Manager: нажимаем комбинацию «Alt-F1″ (левая панель) или «Alt-F2″ (правая панель), далее из списка выбираем букву необходимого носителя.

2) С помощью клавиши «Insert» выделяем скрытые папки, жмем «Ctrl-A», убираем все лишние галочки с пунктов «Read only» и «System», оставляем только «Archive», и подтверждаем кнопкой «Set».

Тут же можно почистить папку RECYCLER, удалить ярлыки (.lnk), ненужные исполняемые файлы (.exe), и обязательно файл autorun.inf, в случае его присутствия.

После этих действий данные на флешке будут отображаться в нормальном виде.

Каталог E2E2~1

Некоторые вирусы пошли дальше — они переименовывают или перемещают папки в каталог E2E2~1, который не отображается в проводнике Windows. Это актуально лишь при условии, что файловая система носителя — FAT32, в NTFS данной проблемы не существует. Чтобы выяснить, какая файловая система на флешке, откройте «Мой компьютер», нажмите правой кнопкой мыши на флешке, из выпадающего меню выберите пункт «Свойства». В открывшемся окне смотрите строку «Файловая система».

Если указана NTFS, значит дальше можете не читать. В случае с FAT32 необходимо сделать следующее…

Например, если ваша флешка подключена как диск «E», тогда идете в:

Пуск -> Выполнить -> cmd -> OK

В открывшемся черном окошке необходимо поочередно вводить команды, подтверждая каждую клавишей Enter:

1) e:

2) dir /x

Первая команда делает диск Е активным. Если буква носителя отличается, вместо Е перед двоеточием указывайте Вашу букву.

Вторая команда отображает список папок и файлов на носителе. Если в списке присутствует E2E2~1, выполните команду, которая переименует папку:

3) ren E2E2~1 NewFolder

После этого в Проводнике появится папка NewFolder. Вместо NewFolder можете указать любое другое название папки, по желанию.

В завершение

Вот вроде и все о том, что касается восстановления исчезнувшей информации после вируса. Только не забывайте, что перед перечисленными действиями необходимо, чтобы сам вирус был нейтрализован антивирусом, иначе проблема повторится.

Восстановление файлов после трояна-шифровальщика / Хабр

В конце рабочего дня бухгалтер одного из предприятий получила письмо по электронной почте от контрагента, с которым постоянно велась деловая переписка, письмо, в котором содержался вложенный файл, именуемый, как «Акт сверки.xls». При попытке открытия визуально ничего не произошло с точки зрения бухгалтера. Несколько раз повторив попытки открытия бухгалтер удостоверилась, что excel не собирается открывать присланный файл. Отписавшись контрагенту о невозможности открыть полученный ею файл, бухгалтер, нажала кнопку выключения ПК, и, не дождавшись завершения работы ПК, покинула рабочее место. Придя утром, обнаружила, что компьютер так и не отключился. Не придав этому особого значения, попыталась начать новый рабочий день, привычно кликнув по ярлыку 1С Бухгалтерии, но после выбора базы ожидал неприятный сюрприз.рис. 1

Последующие попытки запуска рабочей среды 1С также не увенчались успехом. Бухгалтер связалась с компанией, обслуживающей вычислительную технику их организации, и запросила техническую поддержку. Специалистами обслуживающей организации выяснено, что проблемы куда более масштабные, так как кроме того что файлы базы 1С Бухгалтерии 7.7 были зашифрованы и имели расширение “BLOCKED“, зашифрованными оказались и файлы с расширениями doc, docx, xls, xlsx, zip, rar, 1cd и другие. Также обнаруживался текстовый файл на рабочем столе пользователя, в котором сообщалось, что файлы зашифрованы с использованием алгоритма RSA 2048, и что для получения дешифратора необходимо оплатить услуги вымогателя. Резервное копировании 1С баз осуществлялось ежедневно на другой жесткий диск установленный в этом же ПК в виде создания zip архива с папкой 1С баз, и копия архива помещалась на сетевой диск (NAS). Так как ограничения доступа к резервным копиям не было, то вредоносное программное обеспечение имело доступ и к ним.

Оценив масштаб проблемы, специалисты обслуживающей организации выполнили копирование только шифрованных файлов на отдельный накопитель и произвели переустановку операционной системы. Также из почтового ящика бухгалтера были удалены письма, содержащие вредоносное ПО. Попытки расшифровки с использованием популярных дешифраторов антивирусных компаний на тот момент результата не дали. На этом обслуживающая организацию компания закончила свои работы.

Перспективы начать с ввода первичной документации в новую 1С базу, не сильно радовали бухгалтеров. Посему были рассмотрены дальнейшие возможности восстановления шифрованных файлов.

К сожалению, не были сохранены оригинальное тело вредоносного ПО и сообщение вымогателя, что не позволило дизассемблировать тело и установить алгоритм его работы посредством анализа в отладчике. Так же не было возможности проверить, встречался ли он различным антивирусным компаниям.

Поэтому сразу приступаем к анализу файлов, структуры которых хорошо известны. В данном случае удобно использовать для анализа DBF файлы из базы 1С, так как структура их весьма предсказуема. Возьмем файл 1SENTRY.DBF.BLOCKED (журнал бухгалтерских проводок), размер данного файла 53 044 658 байт

рис. 2

Рассматривая шифрованный DBF файл, обращаем внимание на то, что первые 0x35 байт не зашифрованы, так как присутствует заголовок, характерный для данного типа файлов, и наблюдаем часть описания первого поля записи. Произведем расчет размера файла. Для этого возьмем: WORD по смещению 0x08, содержимое которого равно 0x04C1 (в нем указан размер заголовка DBF файла), WORD по смещению 0x0A, содержимое которого равно 0x0130 (в нем указан размер одной записи в базе), DWORD по смещению 0x04, содержимое которого равно 0x0002A995 (количество записей), и 0x01 – размер конечного маркера. Решим пример: 0x0130*0x0002A995+0x04C1+1=0x0032965B2 (53 044 658) байт. Размер файла, согласно записи файловой системы, соответствует расчетному на основании информации в заголовке DBF файла. Выполним аналогичные проверки для нескольких DBF файлов и удостоверимся, что размер файла не был изменен вредоносным ПО.

Анализ содержимого DBF показывает, что небольшие файлы начиная со смещения 0x35 зашифрованы целиком, а крупные нет.

рис. 3

Номера счетов, даты и суммы изменены, чтобы не нарушать соглашения о конфиденциальности в том числе и в зашифрованном участке.

Начиная со смещения 0x00132CB5 обнаруживаем отсутствие признаков шифрования до конца файла, выполнив проверки в иных крупных файлах подтверждаем предположение, что целиком шифруются только файлы менее 0x00132CB5 (1 256 629) байт. Многие авторы вредоносного ПО выполняют частичное шифрование файлов с целью сокращения времени искажения пользовательских данных. Руководствуются вероятно тем, чтобы их вредоносный код за минимальное время нанес максимально возможный ущерб пользователю.

Приступим к анализу алгоритма шифрования

рис. 4

На рис. 4 на месте заголовков полей DBF файла присутствуют почти одинаковые последовательности из 16 байт (смещения 0x50, 0x70, 0x90), также видим частичное повторение последовательностей из 16 байт (смещения 0x40,0x60,0x80), в которых есть отличия только в байтах, где должно прописываться имя поля и тип поля.

На основании этого наблюдения, имея небольшое представление об алгоритмах работы криптографических алгоритмов вроде AES, RSA, можно сделать однозначный вывод, что данные не шифрованы с использованием этих алгоритмов. То есть, информация об алгоритме шифрования, поданная заказчиком, недостоверна. Недостоверной она может быть как из-за неких ошибочных выводов заказчика, так и являться следствием обмана автором вредоносной программы. Проверить это мы не можем, так как нам доступны только зашифрованные файлы.

Исходя из особенностей строения заголовков DBF файлов и изменений байт в последовательностях, можно сделать предположение, что шифрование выполнено посредством XOR операции над данными с неким паттерном. Также можно сделать предположение, исходя из длины повторяющихся последовательностей, что длина паттерна 16 байт (128 бит). Заголовок базы равен 0x04C1 байт, размер описания одного поля в заголовке 0х20 (32) байт. Из этого следует, что заголовок данного DBF файла содержит (0x4C1-0x21)/0x20=0x25 (37) описаний полей. На рис. 4 подчеркнуты красным фрагменты записей двух полей начиная со смещения 0x10, которые в случае 1С как правило имеют нулевые значения, кроме самого 0x10 (так как по этому смещению указывается размер поля), на основании этого можно полагать, что уже имеем 15 из 16 байт ключа шифрования 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xXX 0xAF 0x45 0x6A 0xB7.

Для нахождения последнего байта в ключе возьмем другой фрагмент этого же DBF файла.

рис. 5

На рисунке 5 обратим внимание на нулевой столбец, точнее на его нешифрованную часть, и видим, что там преобладает значение 0x20 (код пробела согласно ASCII таблицы). Соответственно, и в шифрованной части столбца будет преобладать некое одинаковое значение. Легко заметить, что это 0xFA. Для получения оригинального значения недостающего байта ключа необходимо выполнить 0xFA xor 0x20=0xDA.

Подставив полученное значение на недостающую позицию, получим полный ключ 0x97 0x99 0xE6 0xBF 0x4B 0x6C 0x77 0x76 0x3A 0x80 0x0B 0xDA 0xAF 0x45 0x6A 0xB7.

После выполнения процедуры xor операции с полученным ключом над шифрованными участками получили оригинальное содержимое файла

рис. 6

Для окончательного контроля проведем операцию расшифровки zip архива, затем распакуем архив. Если все файлы извлеклись и не возникало ошибки CRC для какого-либо файла, то можно окончательно подтвердить корректность ключа. И финальным этапом будет распаковка остальных файлов согласно технического задания.

Данный пример говорит о том, что вероятно не все высказывания авторов вредоносного программного обеспечения правдивы. И нередко можно решить задачу восстановления пользовательских данных посредством анализа измененных данных.

Наряду с подобными простыми случаями встречаются трояны-шифровальщики, которые действительно будут использовать современные криптографические алгоритмы и в случае их атаки подобное простое решение в принципе невозможно. Посему будьте предельно осторожны при открытии любых файлов, полученных по электронной почте даже от доверенных источников. Регулярно обновляйте антивирусное ПО и делайте резервное копирование таким образом, чтобы ваши данные во всех копиях не были доступны кому-либо единовременно.

Следующая публикация: Восстановление данных из поврежденного RAID массива в NAS под управлением Linux

Предыдущая публикация: Восстановление базы 1С Предприятие (DBF) после форматирования

Trojan.Generic — Руководство по исправлению

Что такое заражение Trojan.Generic?

В этом посте вы обязательно найдете определение Trojan.Generic и его негативное влияние на ваш компьютер. Такие программы-вымогатели представляют собой тип вредоносного ПО, которое мошенники в Интернете требуют от жертвы уплаты выкупа.

GridinSoft Anti-Malware

Удаление компьютерных вирусов вручную может занять несколько часов и может повредить ваш компьютер.Я рекомендую вам скачать GridinSoft Anti-Malware для удаления вирусов. Позволяет завершить сканирование и вылечить ваш компьютер в течение пробного периода.

В большинстве случаев заражение Trojan.Generic обязательно проинструктирует своих пострадавших инициировать перевод средств с целью уменьшения воздействия изменений, которые троянская инфекция представила на устройстве пострадавшего.

Trojan.Generic Summary

Эти изменения могут быть как соответствует:

- Извлечение исполняемого кода;

- представляет цифровую подпись Authenticode;

- Создает память RWX;

- Считывает данные из собственного двоичного образа;

- Двоичный файл, вероятно, содержит зашифрованные или сжатые данные.;

- Устанавливается для автозапуска при старте Windows;

- Собирает информацию об установленных приложениях;

- Создает скрытый или системный файл;

- Сетевая активность обнаружена, но не отражена в журналах API;

- Создает свою копию;

- Аномальные бинарные характеристики;

- Шифрование документов, находящихся на жестком диске больного, чтобы объект больше не мог использовать данные;

- Предотвращение регулярного доступа к целевой рабочей станции;

Троян.Общий

Наиболее распространенные каналы распространения троянов-вымогателей Trojan.Generic:

- Посредством фишинговых писем;

- Как последствия того, что пользователь попал на ресурс, который организует деструктивное программное приложение;

Как только троянец будет эффективно внедрен, он либо зашифрует данные на компьютере жертвы, либо предотвратит работу инструмента надлежащим образом — при этом дополнительно размещая записку о выкупе, в которой указывается, что пострадавшие должны повлиять на урегулирование с целью расшифровки файлов или восстановления системы документов до первого состояния.В большинстве случаев денежная купюра с требованием выкупа появляется, когда клиент перезапускает КОМПЬЮТЕР после того, как система фактически в данный момент была повреждена.

Trojan.Generic каналы распространения.

В разных концах света Trojan.Generic растет скачкообразно. Однако денежные купюры с выкупом, а также способы получения суммы выкупа могут отличаться в зависимости от конкретных региональных (местных) настроек. Банкноты с выкупом, а также способы получения суммы выкупа могут отличаться в зависимости от конкретных региональных (местных) настроек.

Например:

Ошибка информирует о нелицензионном ПО.

В определенных местах трояны, как правило, ошибочно сообщают о том, что фактически обнаружили некоторые нелицензионные приложения, включенные на устройстве жертвы. Затем резчик требует, чтобы покупатель заплатил выкуп.

Ошибочные утверждения о незаконном содержании.

В странах, где пиратство в области программного обеспечения гораздо менее распространено, этот метод не так эффективен для кибер-мошенничества.С другой стороны, Trojan.Generic всплывающее предупреждения может неправильно утверждают быть вытекающими из полицейской организации и, безусловно, сообщает о том, находится юнец порнографии или различные другие незаконные данных по инструменту.

Trojan.Generic всплывающего предупреждения может неправильно утверждать, что вытекающее из правоохранительной организации, а также, безусловно, сообщает о том, расположенном малыше порнография или другие незаконных данных на устройстве. Предупреждение также будет содержать требование для пользователя заплатить выкуп.

Технические характеристики

Информация о файле:

CRC32: 2FBE35E9 md5: 6bb55449f9ad55bb73f25877a1041e1f Имя : msg.jpg SHA1: b303f1c9c4564551853cd08a770836aae5725cf2 sha256 : 701d3db21920f78b8ed2eb6b4286f858277928f50d567c9c6594bd1971e9c07e SHA512 : b6e5393b39ca5f0fc2f5f4a0ed0e5aeb8207e228abb676f4f25a069289dd322cb17b38b0e83f9767a32f9e202fff2adb26d6c4f00660721d3b4b161c07f8e49c ssdeep : 24576: nCM1zIIQedHu6nxFMHjM8lJ5bnAd + V / PTfnT: P1zVB1yI8lJ5bZxTnT Тип : PE32 исполняемый файл (GUI) Intel 80386, для MS WindowsИнформация о версии:

LegalCopyright : Copyright xa9 1998-2006 Microsoft Corp. InternalName : PresentationSettings.exe FileVersion : 6.1.7601.17514 (win7sp1_rtm.101119-1850) CompanyName : Microsoft Corporation ProductName : Операционная система Microsoftxae Windowsxae OleSelfRegister 9000.10007: 9606000 9606000 : Клиент Microsoft Mobile PC Presentation Adaptability Client OriginalFilename : PresentationSettings.exe Translation : 0x0409 0x04b0

Троян.Общий также известен как:

| GridinSoft | Trojan.Ransom.Gen |

| MicroWorld-eScan | Trojan.GenericKD.31723157 |

| FireEye | Generic.mg.6bb55449f9ad55bb |

| CAT-QuickHeal | Trojan.Generic |

| McAfee | Trojan-FQSD! 6BB55449F9AD |

| VIPRE | Win32.Malware! Drop |

| Сангфор | Вредоносное ПО |

| K7 Антивирус | Троян (0054862b1) |

| BitDefender | Троян.GenericKD.31723157 |

| K7GW | Троян (0054862b1) |

| CrowdStrike | победа / malware_confidence_100% (Вт) |

| TrendMicro | Ransom.Win32.SHADE.THBBHAI |

| BitDefenderTheta | Ген: NN.ZexaF.33550.mr1@ae52Chdi |

| F-Prot | W32 / Ransom.KY.gen! Эльдорадо |

| Symantec | Загрузчик |

| ESET-NOD32 | вариант Win32 / Kryptik.GPYH |

| АПЕКС | Вредоносный |

| Палоальто | generic.ml |

| G Данные | Trojan.GenericKD.31723157 |

| Касперский | HEUR: Trojan.Win32.Generic |

| Алибаба | Выкуп: Win32 / Shade.4bd3fd69 |

| NANO-Антивирус | Trojan.Win32.Shade.fnmdxy |

| ViRobot | Trojan.Win32.S.Выкуп. 1253640 |

| AegisLab | Trojan.Win32.Generic.4! C |

| Повышение | Ransom.Cerber! 8.3058 (TFE: 2: msoaiq1Yc8G) |

| Ad-Aware | Trojan.GenericKD.31723157 |

| Emsisoft | Trojan-Ransom.Shade (A) |

| Comodo | Вредоносное ПО @ # 15febuywl3tzo |

| F-Secure | Trojan.TR/AD.Troldesh.mlupg |

| DrWeb | Троян.Кодировщик.858 |

| Зилля | Adware.Generic.Win32.117648 |

| Invincea | эвристический |

| McAfee-GW-Edition | Trojan-FQSD! 6BB55449F9AD |

| Sophos | Mal / Cerber-AL |

| SentinelOne | DFI — Вредоносный PE |

| Сайрен | W32 / Ransom.KY.gen! Эльдорадо |

| Цзянминь | Троян.Generic.dmfkg |

| Webroot | W32.Trojan.Gen |

| Авира | TR / AD.Troldesh.mlupg |

| Antiy-AVL | Троян / Win32.Fsysna |

| Финал | вредоносный (высокая степень достоверности) |

| Аркабит | Trojan.Generic.D1E40E95 |

| АнЛаб-В3 | Троян / Win32.Kryptik.R256857 |

| ZoneAlarm | HEUR: Trojan.Win32.Generic |

| Microsoft | Выкуп: Win32 / Shade.C! Бит |

| Acronis | подозрительно |

| VBA32 | BScope.Malware-Cryptor.Filecoder |

| АЛЯК | Trojan.Ransom.Shade |

| Цилиндр | Небезопасно |

| Панда | Trj / GdSda.A |

| TrendMicro-HouseCall | Ransom.Win32.SHADE.THBBHAI |

| Яндекс | Троян.Тень! |

| Икарус | Trojan-Ransom.Crypted007 |

| Fortinet | W32 / Kryptik.GOUT! Тр.рансом |

| СРЕДНЯЯ | Win32: RansomX-gen [Выкуп] |

| Cybereason | вредоносный. 9f9ad5 |

| Avast | Win32: RansomX-gen [Выкуп] |

| Qihoo-360 | Win32 / Trojan.Ransom.e2c |

Как удалить Trojan.Общий вирус?

Нежелательное приложение часто поставляется вместе с другими вирусами и шпионским ПО. Эти угрозы могут украсть учетные данные или зашифровать ваши документы с целью выкупа.

Причины, по которым я бы рекомендовал GridinSoft

Нет лучшего способа распознавать, удалять и предотвращать угрозы для ПК, чем использовать антивирусное программное обеспечение от GridinSoft.

Загрузите GridinSoft Anti-Malware.

Вы можете загрузить GridinSoft Anti-Malware, нажав кнопку ниже:

Запустите установочный файл.

По окончании загрузки установочного файла дважды щелкните файл install-antimalware-fix.exe , чтобы установить GridinSoft Anti-Malware в вашей системе.

Контроль учетных записей пользователей спрашивает вас о разрешении GridinSoft Anti-Malware вносить изменения в ваше устройство. Итак, вы должны нажать «Да», чтобы продолжить установку.

Нажмите кнопку «Установить».

После установки Anti-Malware запустится автоматически.

Дождитесь завершения сканирования Anti-Malware.

GridinSoft Anti-Malware автоматически начнет сканирование вашей системы на наличие файлов Trojan.Generic и других вредоносных программ. Этот процесс может занять 20–30 минут, поэтому я предлагаю вам периодически проверять статус процесса сканирования.

Щелкните «Очистить сейчас».

По завершении сканирования вы увидите список заражений, обнаруженных GridinSoft Anti-Malware. Чтобы удалить их, нажмите кнопку «Очистить сейчас» в правом углу.

Вы защищены?

GridinSoft Anti-Malware просканирует и очистит ваш компьютер бесплатно в течение пробного периода.Бесплатная версия предлагает защиту в реальном времени в течение первых 2 дней. Если вы хотите быть всегда под полной защитой — я могу порекомендовать вам приобрести полную версию:

Полная версия GridinSoft Anti-Malware

Если руководство не поможет вам удалить Trojan.Generic , вы всегда можете попросить меня в комментариях за помощью.

Trojan.Dropper — Лаборатория Malwarebytes | Лаборатория Malwarebytes

Краткая биография

Троян.Dropper — это общее название Malwarebytes для обнаружения троянов, которые сбрасывают дополнительные вредоносные программы в уязвимую систему.

Тип и источник заражения

Загрузчики и дропперы — это вспомогательные программы для различных типов вредоносных программ, таких как трояны и руткиты. Обычно они реализуются в виде скриптов (VB, пакетные) или небольших приложений.

Сами по себе они не осуществляют вредоносных действий, а вместо этого открывают путь для атаки, загружая / распаковывая и устанавливая основные вредоносные модули.Чтобы избежать обнаружения, дроппер также может создавать шум вокруг вредоносного модуля, загружая / распаковывая некоторые безвредные файлы.

Загрузчики часто появляются в непостоянной форме. Они устанавливают вредоносный модуль и автоматически удаляются. В таком случае после однократного развертывания они больше не представляют угрозы. Если по какой-то причине они не удалились сами, их можно удалить вручную.

Постоянно встречаются более опасные варианты. Они копируют себя в какой-то случайный скрытый файл и создают ключи реестра, которые запускаются после перезапуска системы, снова пытаясь загрузить вредоносные модули.В таких случаях для избавления от загрузчика необходимо найти и удалить созданные ключи и скрытый файл.

Загрузчики и дропперывозникли из идеи файлов вредоносных программ, которые могли загружать дополнительные модули (например, Agobot, выпущенный в 2002 году).

Интересным примером современного загрузчика является OnionDuke (обнаружен в 2014 году), переносимый зараженными узлами Tor. Это оболочка над законным ПО. Когда пользователь загружает программное обеспечение через зараженный прокси-сервер Tor, OnionDuke упаковывает исходный файл и добавляет к нему вредоносную заглушку.При запуске загруженного файла заглушка сначала загружает вредоносное ПО и устанавливает его на компьютер, а затем распаковывает законный файл и удаляется, чтобы остаться незамеченным.

В большинстве случаев пользователь заражается при использовании неаутентифицированных сетевых ресурсов. Инфекции часто являются следствием таких действий, как:

- Переход по вредоносным ссылкам или посещение сомнительных веб-сайтов

- Скачивание неизвестных бесплатных программ

- Открытие вложений, отправленных со спамом

- Подключение зараженных дисков

- Использование зараженного прокси (как в случае с OnionDuke)

Они также могут быть установлены без участия пользователя с помощью различных наборов эксплойтов.

Восстановление бизнеса

Как удалить Trojan.Dropper с помощью консоли Malwarebytes Nebula

Вы можете использовать консоль Malwarebytes Anti-Malware Nebula для сканирования конечных точек.

Меню задач конечной точки Nebula

Выберите вариант «Сканировать + Карантин». После этого вы можете проверить страницу «Обнаружения», чтобы узнать, какие угрозы были обнаружены.

На странице Карантин вы можете увидеть, какие угрозы были помещены в карантин, и при необходимости восстановить их.

Четыре способа заражения телефонов хакерами вирусами

Нетрудно определить, заражен ли ваш настольный компьютер вредоносным ПО — оно может замедлиться, постоянно появляются рекламные объявления или уведомления о том, что вы выиграли приз, он неожиданно дает сбой, вентилятор начинает шумно жужжать, а на вашем экране появляются незнакомые значки. рабочий стол. Но знаете ли вы, как проверить наличие вредоносных программ на телефонах Android?

Телефон, зараженный вредоносным ПО, ведет себя немного иначе.У вас может быть поврежденный телефон с вредоносным ПО, скрывающимся в тени, и вы, вероятно, даже не заметите. Нет вентилятора, панели задач, всплывающих окон или других симптомов, свидетельствующих о заражении.

Согласно нашему исследованию, количество вредоносных установочных пакетов вредоносных программ, обнаруженных на мобильных устройствах, более чем утроилось в 2016 году, что привело к почти 40 миллионам атак по всему миру.

Хотя вредоносное ПО для Android гораздо более распространено, это не значит, что вам не следует знать о вредоносном ПО для iOS.Вредоносное ПО поражает обе платформы и может иметь разрушительные последствия для предприятия. ИТ-администраторам важно знать, как избежать вредоносных программ для мобильных устройств и как лучше всего избавиться от вирусов на телефоне.

Как хакеры заражают телефоны вредоносным ПО

Киберпреступники, желающие получить большую прибыль, сосредотачивают свои усилия на организациях и используют различные тактики, чтобы заразить максимальное количество корпоративных устройств своими разновидностями вредоносного ПО.

1. Зараженные приложения

Взломанные приложения — наиболее распространенная система доставки, используемая хакерами для передачи вредоносного ПО на устройства пользователей.Операторы вредоносных программ обычно выбирают популярные приложения для переупаковки или заражения, повышая вероятность того, что жертвы загрузят их мошенническую версию. Однако иногда они будут предлагать совершенно новые приложения.

Зараженные приложения обычно находятся в сторонних магазинах приложений. Эти интернет-магазины, как правило, устанавливают полосы приема ниже, чем, например, в Google Play или App Store, что упрощает киберпреступникам размещение вредоносных приложений. Однако было несколько случаев обнаружения и удаления вредоносных приложений из официальных магазинов приложений, таких как удаление 250 поддельных приложений для iOS из App Store в 2015 году, но не раньше, чем они были загружены тысячами (а иногда и миллионами). раз невиновными пользователями.

2. Вредоносная реклама

Вредоносная реклама — это практика внедрения вредоносных программ в законные рекламные сети в Интернете для нацеливания на широкий круг конечных пользователей. Объявления выглядят совершенно нормально и появляются во многих приложениях и на веб-страницах.

Как только пользователь нажимает на объявление, его устройство немедленно заражается вредоносной программой. Например, некоторые более агрессивные вредоносные объявления занимают весь экран устройства, пока пользователь просматривает веб-страницы. Столкнувшись с этой ситуацией, многие пользователи первым делом прикоснутся к экрану и запустят вредоносную загрузку.

3. Мошенничество

Мошенничество — это распространенный инструмент, используемый хакерами для заражения мобильных устройств вредоносным ПО. Они полагаются на перенаправление пользователя на вредоносную веб-страницу либо через веб-перенаправление, либо через всплывающий экран. В более целенаправленных случаях ссылка на зараженную страницу отправляется непосредственно человеку в электронном письме или текстовом сообщении.

Как только пользователь попадает на зараженный сайт, код на странице автоматически запускает загрузку вредоносного ПО. Веб-сайт обычно замаскирован под легальный вид, чтобы пользователи могли принять файл на свои устройства.

4. Напрямую к устройству

Вероятно, самый распространенный метод заражения в стиле Джеймса Бонда, прямо на устройство, требует, чтобы хакер действительно коснулся телефона, чтобы установить вредоносное ПО. Обычно это включает в себя подключение устройства к компьютеру и прямую загрузку на него вредоносного программного обеспечения (также известное как загрузка неопубликованных приложений).

Как бы неправдоподобно это ни звучало, так происходит множество громких атак. Известно, что небольшие группы хакеров проводят чрезвычайно целенаправленные атаки на высокопоставленных лиц, заражая телефоны, когда те оставляют их без присмотра.

Типы мобильных вредоносных программ

В то время как вредоносные программы для Android еще не достигли того же масштаба, что и вредоносные программы для настольных компьютеров, появляется все больше вредоносных программ для мобильных устройств, предназначенных для атак на функции и уязвимости смартфонов.

Мобильное вредоносное ПО на телефонах Android или любых других устройствах можно разделить не менее чем на семь основных типов. Об этих категориях важно помнить, что многие варианты вредоносного ПО не попадают только в одну из них. Говоря о категории, эксперты имеют в виду основные функции вредоносного ПО.

По мере того, как хакеры становятся более умными, начали появляться варианты вредоносных программ, и многие теперь выполняют более одной функции.

Вариант, например, может считаться трояном, но при этом попадает в категорию программ-вымогателей. Вредоносная программа, которая запускает устройство (вредоносное ПО), также может украсть учетные данные банка (вредоносное ПО для банкиров).

Вот некоторые из самых популярных на сегодняшний день типов мобильных вредоносных программ:

- Рекламное ПО — показывает пользователю частую рекламу в виде всплывающих окон, иногда приводя к непреднамеренному перенаправлению пользователей на веб-страницы или приложения

- Банковское вредоносное ПО — пытается украсть банковские данные пользователей без их ведома

- Программа-вымогатель — требует от пользователей денег и взамен обещает освободить файлы или функциональные возможности устройств, находящихся в «заложниках».

- Укоренение вредоносного ПО — «укореняет» устройство, по сути разблокируя операционную систему и получая повышенные привилегии

- Вредоносная программа для SMS — манипулирует устройствами для отправки и перехвата текстовых сообщений, в результате чего взимается плата за SMS.Пользователь обычно не знает об активности

- Шпионское ПО — отслеживает и записывает информацию о действиях пользователей на их устройствах без их ведома или разрешения

- Троянец — скрывается внутри, казалось бы, невинного, законного программного обеспечения

Как удалить вирус с Android

В Интернете гораздо больше информации об удалении вирусов для Android, чем для iOS, что упрощает поиск способов его обнаружения.Вы можете обнаружить, что на вашем телефоне есть вредоносное ПО, используя, например, онлайн-сканирование вредоносных программ для Android или детектор рекламного ПО для Android, но знаете ли вы, как остановить вирус на своем телефоне? Вот несколько простых шагов, которые вы можете предпринять, чтобы удалить вирусы или вредоносное ПО с вашего устройства Android.

Удалите вредоносное приложение, зайдя в меню настроек. Затем нажмите «Приложения» или «Диспетчер приложений». Затем коснитесь приложения, которое хотите удалить, выберите «Очистить кеш», затем выберите «Очистить данные», а затем выберите «Удалить».

Чтобы убедиться, что ваш телефон не содержит вредоносных программ, наиболее широко используется метод регулярного сканирования на наличие вредоносных программ с помощью антивирусного приложения. Хотя мы советуем вам действовать с осторожностью, поскольку в сентябре 2017 года было обнаружено, что одно из этих приложений под названием CCleaner было взломано хакерами.

Лучшая защита от мобильных вредоносных программ на телефонах Android

Итак, если антивирус — не ответ, каковы возможные решения мобильной безопасности? Что вам нужно, так это более надежный метод выявления и блокировки потенциальных угроз, включая вредоносное ПО для мобильных устройств.

Благодаря инфраструктуре шлюза Wandera может обнаруживать и перехватывать вредоносные программы до того, как они достигнут устройства. Интуитивно понятная технология использует облачный интеллект миллионов просканированных устройств для обнаружения новых угроз и выявления необычной активности. Затем вредоносные приложения могут быть изучены в режиме реального времени, обеспечивая обнаружение угроз нулевого дня, на которое вы можете положиться. Если в приложении обнаружена уязвимость, вы можете отключить программное обеспечение на нескольких устройствах, чтобы защитить свои данные в течение нескольких секунд.

[идентификатор текстовых блоков = ”загрузка-отчета о вредоносном ПО”]

троянских коней: что это такое и как их избежать — Tom’s Guide

Троянский конь, или, для краткости, троян — это вредоносная программа, которая выдает себя за что-то безобидное, например медиаплеер, файл, отправленный по электронной почте, приложение для смартфона или даже веб-страницу.Пользователи обманом открывают файл, который в большинстве случаев устанавливает вредоносное ПО.

Троянец может маскироваться практически под любой файл. Файлы изображений, офисные документы, звуковые файлы или онлайн-игры — вот некоторые другие распространенные примеры.

БОЛЬШЕ: 5 бесплатных программ безопасности для ПК, которые стоит загрузить

Есть два основных различия между троянами и вирусами или червями. Трояны не могут воспроизводиться или распространяться независимо, как это делают и вирусы, и черви, и они всегда создаются со злым умыслом, а вирусы и черви иногда бывают доброкачественными или случайными.

Что делают трояны

Троянский конь может быть написан для выполнения практически любых действий на вашем компьютере и обычно запускается каждый раз при перезагрузке компьютера. Он может создать удаленный бэкдор в вашей системе, позволяющий киберпреступникам контролировать ваш компьютер. Он работает тихо и тайно, часто уклоняясь или даже отключая антивирусное программное обеспечение.

Некоторые трояны устанавливают кейлоггеры или другие формы шпионского ПО, которые записывают действия клавиатуры, отслеживают использование Интернета и иногда собирают личную информацию.Другие троянцы устанавливают программное обеспечение ботнета, которое включает компьютер в «армию зомби» компьютеров, связанных между собой и тайно контролируемых киберпреступниками без ведома владельцев.

Ботнеты используются для многих целей, включая запуск распределенных атак типа «отказ в обслуживании» (DDoS) для блокировки веб-сайтов, рассылки спама, взлома зашифрованных паролей или хранения украденных номеров кредитных карт.

Многие трояны устанавливаются с помощью «попутных загрузок», когда хакеры незаметно изменяют код неожиданной веб-страницы, так что посещающие браузеры автоматически загружают вредоносное ПО.Если учетная запись пользователя, которая неосознанно загружает трояна, имеет разрешение на изменение программного обеспечения, троянец часто автоматически устанавливает себя.

Мобильные троянцы часто встречаются в сторонних магазинах приложений, где они выдают себя за более дешевые версии популярных приложений для смартфонов. Пользователи Android должны проверить разрешения, которые требует каждое приложение перед его установкой; Пользователи iPhone и iPad, вероятно, в безопасности, если они не взломали свои устройства.

После установки троянов их обнаружение может быть затруднено.Лучший метод — использовать «сниффер пакетов», который анализирует сетевой трафик на наличие признаков связи с серверами, контролируемыми киберпреступниками. Однако большинство хороших антивирусных программ блокирует установку известных троянских программ.

Как предотвратить заражение троянами

Как и в случае с другими видами вредоносных программ, несколько простых шагов могут значительно снизить вероятность заражения троянами.

Во-первых, структурируйте разрешения для учетных записей пользователей на своем компьютере так, чтобы учетные записи с полными административными правами использовались редко и только для установки или обновления программного обеспечения.Для всех других задач, включая использование Интернета и обычную офисную работу, используйте ограниченные учетные записи, которые не могут изменять приложения.

Во-вторых, включите все брандмауэры, доступные в вашей домашней сети. Windows 7, Vista и последняя версия XP имеют встроенные параметры брандмауэра, как и Mac OS X. Так будет и ваш беспроводной маршрутизатор.

В-третьих, установите надежный антивирусный программный продукт, убедитесь, что вы постоянно обновляете его, и настройте его на регулярное выполнение автоматического сканирования системы. Многие бесплатные антивирусные продукты доступны от нескольких поставщиков, включая Microsoft, но платные лучше защищают веб-браузеры и почтовые клиенты от случайных загрузок и троянских вложений.

Следуйте за нами @tomsguide , на Facebook и Google+ .

.