Как открыть порты в брандмауэре в Windows 10?

Брандмауэр Windows предназначен для защиты компьютера от потенциальных угроз и вредоносных программ. Он блокирует доступ в интернет приложениям, которые могут представлять угрозу для целостности системы.

Как известно, программы используют порты для связи со своими серверами и интернетом. В основном они открываются приложениями автоматически, которые получают мгновенный доступ к сети. Но иногда их нужно открывать вручную, то есть приложению будет закрыт доступ в интернет, пока они закрыты. Узнаем подробнее, как открыть определенные порты в брандмауэре Windows 10.

Сведения о типах портов

Существует два основных типа портов транспортного уровня и важно знать разницу между ними, прежде чем перейдем к их открытию. Они разделятся на два типа в зависимости от используемого протокола.

TCP. Transmission Control Protocol – один из самых используемых форм протокола, который обеспечивает надежную и упорядоченную передачу данных.

UDP. User Datagram Protocol используется для отправки сообщений в виде датаграмм другим хостам в IP-сети. Он обеспечивает гораздо меньшую задержку, но менее безопасен и отправленное сообщение может быть легко перехвачено.

Теперь, когда вам известны особенности двух основных протоколов, перейдет непосредственно к способам их открытия.

Открытие портов в брандмауэре Windows 10

Способ открытия портов в брандмауэре очень прост и может быть реализован любым пользователем. Но нужно знать точный диапазон, которые хотите открыть, а также протокол, используемый программой.

Откройте Параметры нажатием на клавиши Win + I, найдите в раздел «Обновления и безопасность».

На левой панели выберите вкладку «Безопасность Windows», кликните на опцию «Брандмауэр и защита сети».

Перейдите в «Дополнительные настройки».

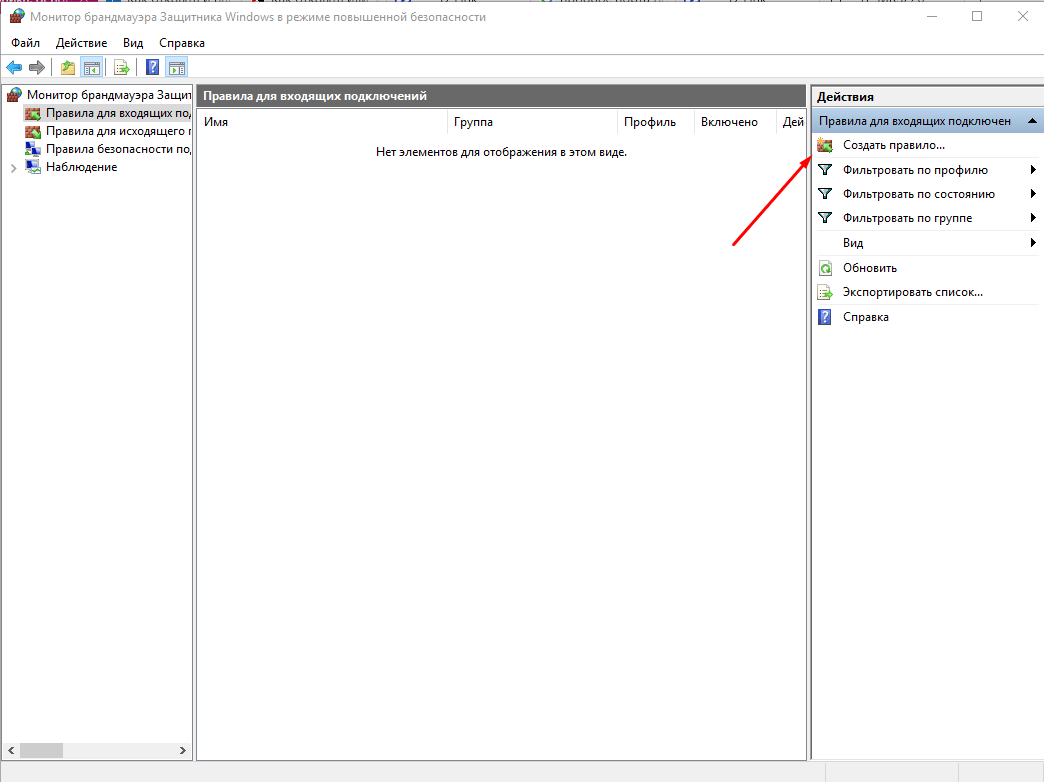

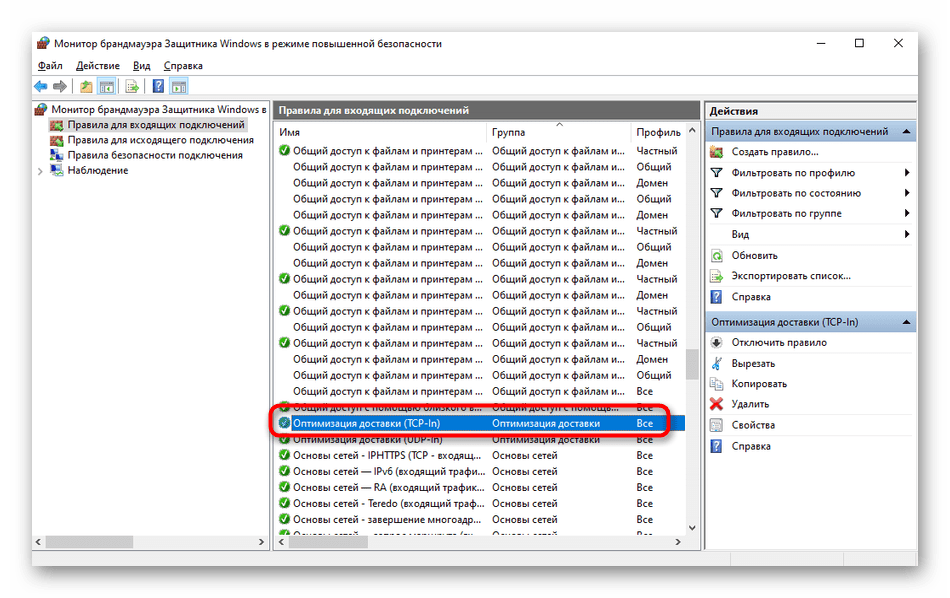

На следующем экране щелкните на вкладку «Входящие правила», выберите «Создать (новое) правило».

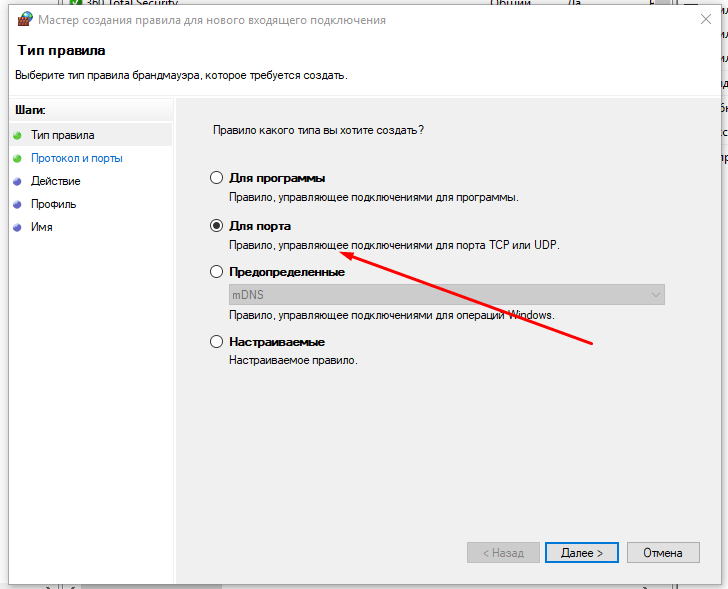

Укажите «Для порта» и кликните на кнопку «Далее».

Проверьте опцию TCP или UDP в зависимости от приложения, щелкните на «Определенные локальные порты». Наберите порты, которые нужно открыть. Если вводите их несколько, поставьте между ними запятую, если диапазон – дефис.

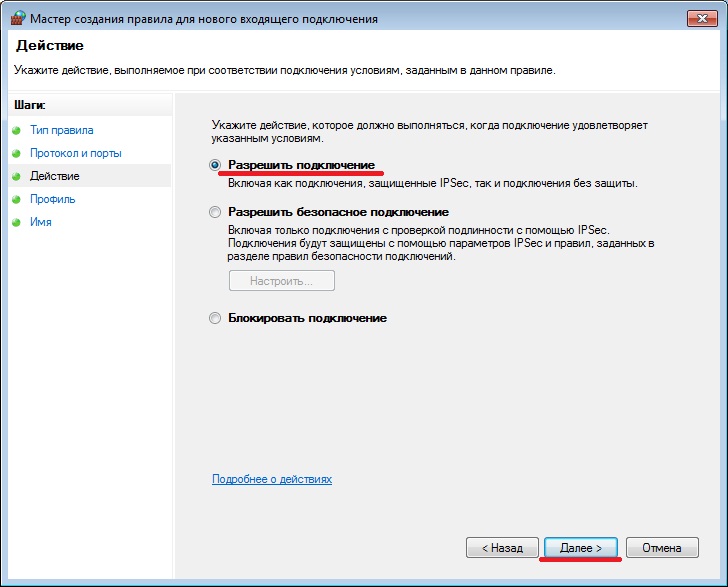

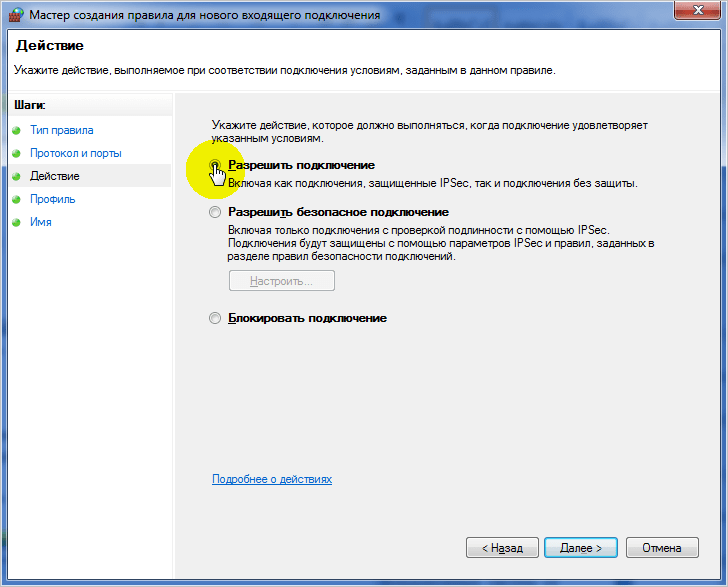

Нажмите на «Далее», выберите «Разрешить подключение».

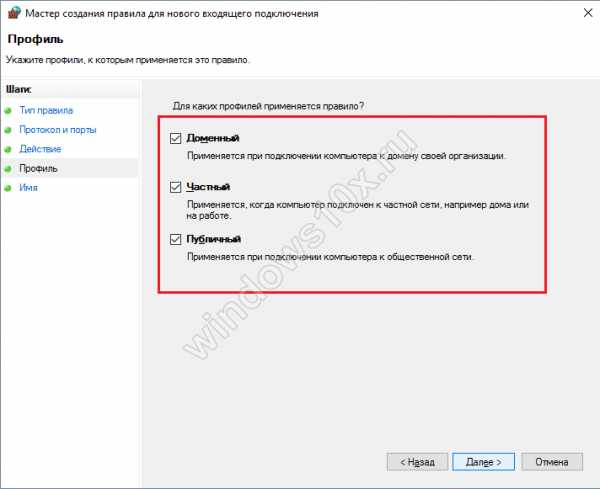

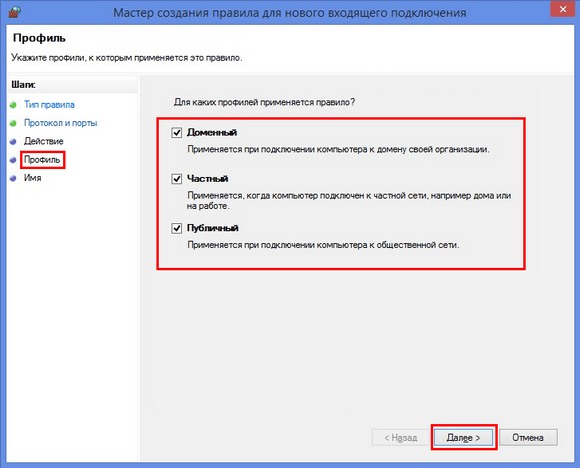

Нажмите «Далее» и убедитесь, что все три профиля отмечены.

Снова щелкните на «Далее» и впишите «имя» для нового правила.

На следующем экране кликните на кнопку «Готово».

Теперь нажмите на кнопку «Исходящее правило» и повторите указанные шаги таким же образом.

После завершения настройки будут открыты как для отправки, так и приема пакетов данных.

Как открыть порт на компьютере Windows 7

Для корректного функционирования некоторых программных продуктов необходимо открытие определенных портов. Установим, как это можно сделать для ОС Windows 7.

Установим, как это можно сделать для ОС Windows 7.

Читайте также: Как узнать свой port на Виндовс 7

Процедура открытия

Перед открытием порта нужно иметь представление, зачем вы выполняете данную процедуру и вообще нужно ли её проводить. Ведь это может служить источником уязвимости для компьютера, особенно если пользователь предоставит доступ неблагонадежным приложениям. В то же время, некоторые полезные программные продукты для оптимальной работы требуют открытия именно определенных портов. Например, для игры «Майнкрафт» — это port 25565, а для Скайпа – 80 и 433.

Указанную задачу можно решать, как при помощи встроенных инструментов Windows (настройки «Брандмауэра» и «Командная строка»), так и при помощи отдельных сторонних программ (например, Skype, uTorrent, Simple Port Forwarding).

Но следует помнить, что, если вы используете не прямое подключение к интернету, а подключение через роутер, то данная процедура принесет свои результаты только в том случае, если вы произведете открытие не только в Windows, но и в настройках роутера. Но мы этот вариант рассматривать не будем, так как, во-первых, роутер имеет косвенное отношение к самой операционной системе, а во-вторых, настройки определенных марок роутеров существенно отличаются, так что описывать определенную модель нет смысла.

Но мы этот вариант рассматривать не будем, так как, во-первых, роутер имеет косвенное отношение к самой операционной системе, а во-вторых, настройки определенных марок роутеров существенно отличаются, так что описывать определенную модель нет смысла.

Теперь рассмотрим конкретные способы открытия подробнее.

Способ 1: uTorrent

Начнем рассмотрение способов решения указанной задачи в Windows 7 с обзора действий в сторонних программах, в частности в приложении uTorrent. Сразу нужно сказать, что данный способ подойдет только тем пользователям, у которых статический IP.

- Откройте uTorrent. В меню щелкайте «Настройки». В списке переместитесь по позиции «Настройки программы». Также можно применить сочетание кнопок Ctrl+P.

- Запускается окошко настроек. Переместитесь в раздел «Соединение» с помощью бокового меню.

- В открывшемся окне нас будет интересовать блок параметров «Настройки порта».

В область «Порт входящих соединений» введите номер того порта, который вам нужно открыть. Затем жмите «Применить» и «OK».

В область «Порт входящих соединений» введите номер того порта, который вам нужно открыть. Затем жмите «Применить» и «OK». - После этого действия указанный сокет (port привязанный к конкретному IP-адресу) должен быть открыт. Для того, чтобы проверить это, щелкните в меню uTorrent «Настройки», а потом перейдите по пункту «Помощник настройки». Также можно использовать сочетание Ctrl+G.

- Открывается окошко помощника настройки. Галочку с пункта «Тест скорости» можно сразу снять, так как данный блок для поставленной задачи не нужен, а его проверка будет занимать только время. Нас интересует блок «Сеть». Около его наименования обязательно должна стоять галочка. В поле «Порт» должен стоять тот номер, который мы открыли ранее через настройки uTorrent. Он подтягивается в поле автоматически. Но если по какой-то причине отображается другой номер, то следует сменить его на нужный вариант.

Далее жмите «Тестировать».

Далее жмите «Тестировать». - Выполняется процедура проверки открытия сокета.

- После окончания процедуры проверки в окне uTorrent отобразится сообщение. Если задача выполнена успешно, то сообщение будет следующим: «Результаты: порт открыт». Если же задачу выполнить не удастся, как на изображении ниже, то сообщение будет такое: «Результаты: порт не открыт (загрузка возможна)»

Читайте также: Про порты в uTorrent

Способ 2: Skype

Следующий способ решения поставленной задачи предполагает использование программы для общения Skype. Данный вариант также подойдет только тем пользователям, которым провайдер выделил статический IP.

- Произведите запуск программы Скайп.

В горизонтальном меню щелкните «Инструменты». Перейдите по пункту «Настройки…».

В горизонтальном меню щелкните «Инструменты». Перейдите по пункту «Настройки…». - Запускается окошко конфигурации. Переместитесь при помощи бокового меню в раздел «Дополнительно».

- Переместитесь в подраздел «Соединение».

- Активируется окошко конфигурации соединения в Скайпе. В области «Использовать порт для входящих соединений» нужно вписать номер того порта, который вы собираетесь открыть. Затем щелкните «Сохранить».

- После этого откроется окошко, в котором сообщается, что все изменения будут применены при следующем запуске Скайпа. Жмите «OK».

- Произведите перезапуск Скайпа. Если вы используете статический IP, то в таком случае указанный сокет откроется.

Урок: Порты, необходимые для входящих соединений Skype

Способ 3: «Брандмауэр Windows»

Этот способ предусматривает выполнение манипуляций через «Брандмауэр Виндовс», то есть, без использования сторонних приложений, а только при помощи ресурсов самой операционной системы.

- Чтобы перейти к запуску «Брандмауэра Windows», щелкните «Пуск», после чего нажмите на «Панель управления».

- Далее щелкайте «Система и безопасность».

- После этого нажимайте «Брандмауэр Windows».

Существует и более быстрый вариант перехода в нужный раздел, но требующий запоминания определенной команды. Он осуществляется посредством инструмента «Выполнить». Вызываем его, нажав Win+R. Вписываем:

firewall.cplКликайте «OK».

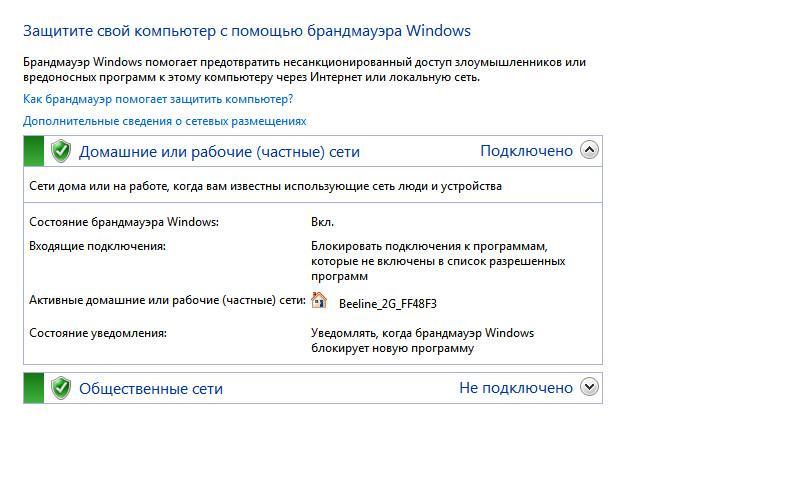

- При любом из этих действий запускается окно конфигурации «Брандмауэра». В боковом меню щелкайте «Дополнительные параметры».

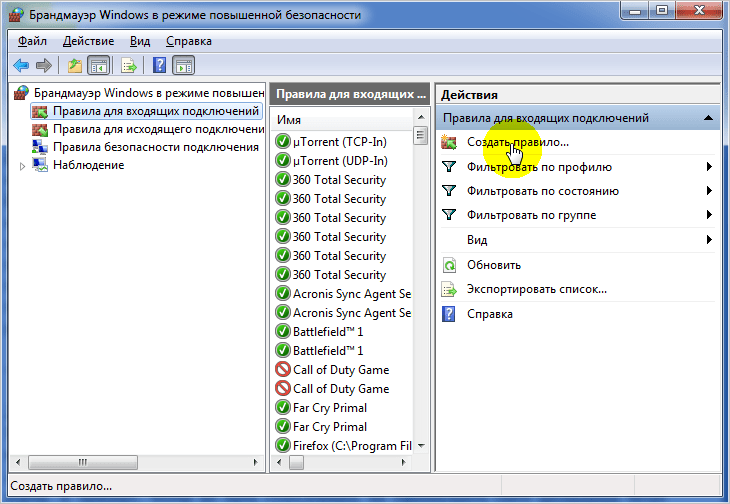

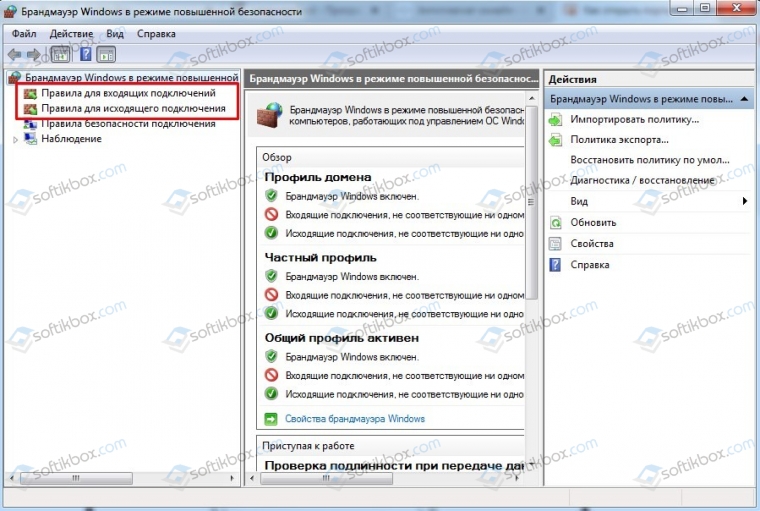

- Теперь переместитесь с помощью бокового меню в раздел «Правила для входящих подключений».

- Открывается инструмент управления правилами входящих подключений.

Чтобы открыть определенный сокет, нам предстоит сформировать новое правило. В боковом меню жмите «Создать правило…».

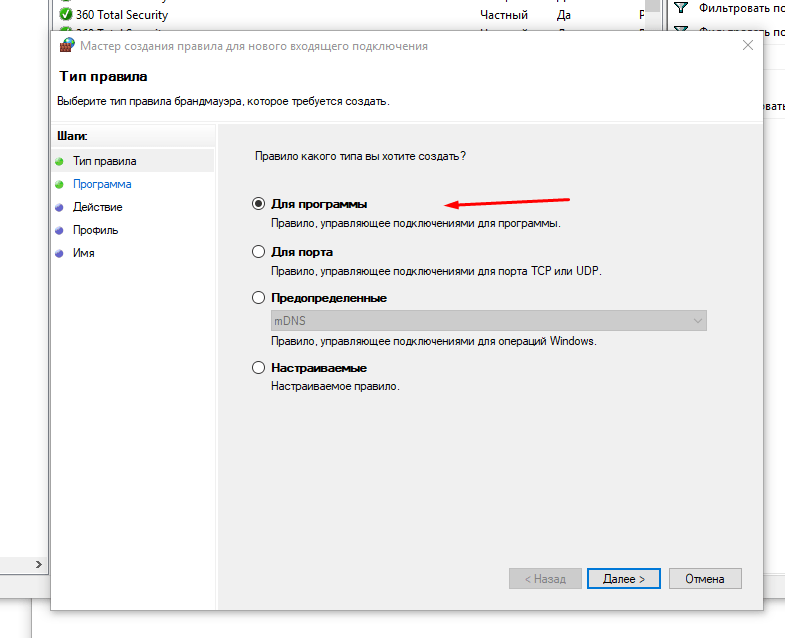

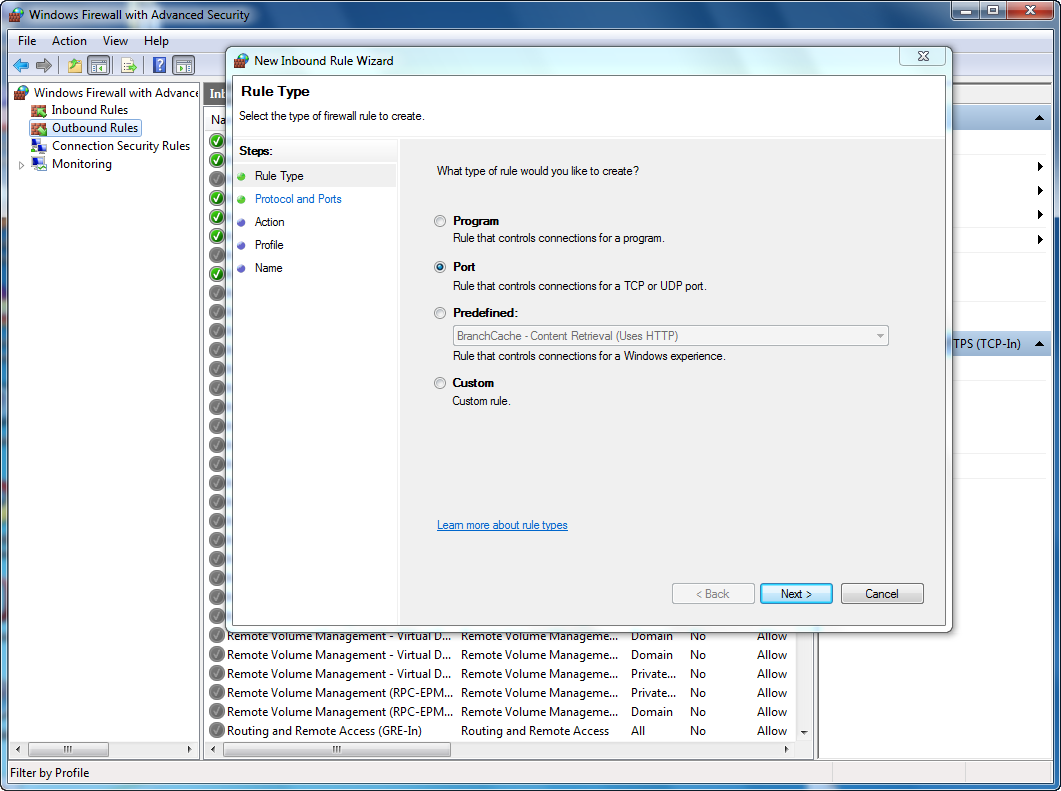

Чтобы открыть определенный сокет, нам предстоит сформировать новое правило. В боковом меню жмите «Создать правило…». - Запускается инструмент формирования правил. Прежде всего, нужно выбрать его тип. В блоке «Правило какого типа вы хотите создать?» установите радиокнопку в позицию «Для порта» и кликайте «Далее».

- Затем в блоке «Укажите протокол» оставьте радиокнопку в позиции «Протокол TCP». В блоке «Укажите порты» ставим радиокнопку в позицию «Определенные локальные порты». В поле справа от этого параметра впишите номер конкретного порта, который собираетесь активировать. Жмите «Далее».

- Теперь требуется указать действие. Установите переключатель в позицию «Разрешить подключение». Нажимайте «Далее»

- Затем следует указать тип профилей:

- Частный;

- Доменный;

- Публичный.

Около каждого из указанных пунктов должна быть установлена галочка.

Нажимайте «Далее».

Нажимайте «Далее». - В следующем окошке в поле «Имя» требуется указать произвольное наименование создаваемого правила. В поле «Описание» по желанию можно оставить комментарий к правилу, но делать это не обязательно. После этого можете нажать «Готово».

- Итак, правило для протокола TCP создано. Но чтобы обеспечить гарантию корректной работы, нужно для этого же сокета ещё создать аналогичную запись для UDP. Для этого опять жмите «Создать правило…».

- В открывшемся окне опять установите радиокнопку в позицию «Для порта». Нажимайте «Далее».

- Теперь установите радиокнопку в позицию «Протокол UDP». Внизу, оставив радиокнопку в позиции «Определенные локальные порты», выставляем тот же номер, что и в вышеописанной ситуации. Жмите «Далее».

- В новом окошке оставляем существующую конфигурацию, то есть, переключатель должен стоять в позиции «Разрешить подключение».

Кликайте «Далее».

Кликайте «Далее». - В следующем окошке опять проследите, чтобы около каждого профиля были установлены галочки, и жмите «Далее».

- На завершающем шаге в поле «Имя» вписываем наименование правила. Оно должно отличаться от того имени, которое было присвоено предыдущему правилу. Теперь следует жать «Готово».

- Мы сформировали два правила, которые обеспечат активацию выбранного сокета.

Способ 4: «Командная строка»

Выполнить задачу можете, используя «Командную строку». Активацию её нужно проводить обязательно с административными правами.

- Щелкните «Пуск». Переместитесь во «Все программы».

- Найдите в перечне каталог «Стандартные» и войдите в него.

- В списке программ отыщите название «Командная строка». Кликайте по нему мышкой, используя кнопку справа. В перечне остановитесь на пункте «Запуск от имени администратора».

- Открывается окошко «CMD». Для активации сокета TCP нужно ввести выражение по шаблону:

netsh advfirewall firewall add rule name=L2TP_TCP protocol=TCP localport=**** action=allow dir=INСимволы «****» требуется заменить конкретным номером.

- После введения выражения жмите Enter. Активируется указанный сокет.

- Теперь произведем активацию по UPD. Шаблон выражения таков:

netsh advfirewall firewall add rule name="Open Port ****" dir=in action=allow protocol=UDP localport=****Замените звезды нумерацией. Вбейте выражение в окошко консоли и кликайте Enter.

- Активация по UPD выполнена.

Урок: Активация «Командной строки» в Виндовс 7

Способ 5: Port Forwarding

Завершим данный урок описанием способа при помощи приложения, которое специально предназначено для выполнения данной задачи — Simple Port Forwarding. Применение указанной программы является единственным вариантом из всех описанных, выполняя который можно открыть сокет не только в ОС, но и в параметрах роутера, причем в окно его настроек пользователю даже не придется заходить. Таким образом, данный способ является универсальным для большинства моделей роутеров.

Применение указанной программы является единственным вариантом из всех описанных, выполняя который можно открыть сокет не только в ОС, но и в параметрах роутера, причем в окно его настроек пользователю даже не придется заходить. Таким образом, данный способ является универсальным для большинства моделей роутеров.

Скачать Simple Port Forwarding

- После запуска Simple Port Forwarding, прежде всего, для большего удобства работы в данной программе нужно сменить язык интерфейса с английского, который установлен по умолчанию, на русский. Для этого щелкните по полю в нижнем левом углу окна, в котором указанное название текущего языка программы. В нашем случае это «English I English».

- Открывается большой перечень различных языков. Выберите в нем «Russian I Русский».

- После этого интерфейс приложения будет русифицирован.

- В поле «IP-адрес роутера» должен автоматически отобразиться IP вашего роутера.

Если этого не произошло, то его придется вбить вручную.

В подавляющем большинстве случаев это будет следующий адрес:

В подавляющем большинстве случаев это будет следующий адрес:192.168.1.1Но лучше все-таки удостовериться в его правильности через «Командную строку». На этот раз не обязательно запускать данный инструмент с административными правами, а поэтому произведем его запуск более быстрым способом, чем это рассматривалось нами ранее. Наберите Win+R. В открывшемся поле «Выполнить» введите:

cmdНажимайте «OK».

В запустившееся окно «Командной строки» введите выражение:

IpconfigЖмите Enter.

После этого отобразятся основные сведения подключения. Нам нужно значение напротив параметра «Основной шлюз». Именно его и следует вписать в поле «IP-адрес роутера» в окне приложения Simple Port Forwarding. Окошко «Командной строки» пока не закрываем, так как отображаемые в ней данные нам могут пригодиться в дальнейшем.

- Теперь нужно отыскать роутер через интерфейс программы. Нажимайте «Поиск».

- Открывается список с наименованием различных моделей более чем 3000 роутеров. В нем нужно отыскать наименование той модели, к которой подключен ваш компьютер.

Если вы не знаете наименование модели, то в большинстве случаев её можно увидеть на корпусе роутера. Также можно узнать его название через интерфейс браузера. Для этого введите в адресную строку любого веб-обозревателя тот IP-адрес, который мы ранее определили через «Командную строку». Он находится около параметра «Основной шлюз». После того, как он введен в адресную строку браузера, жмите Enter. Откроется окно настроек роутера. В зависимости от его марки, наименование модели можно посмотреть либо в открывшемся окне, либо в названии вкладки.

После этого отыщите название роутера в том списке, который представлен в программе Simple Port Forwarding, и щелкните по нему дважды.

- Затем в полях программы «Логин» и «Пароль» отобразятся стандартные для конкретной модели роутера данные учетной записи. Если вы ранее их изменили вручную, то следует ввести актуальные на данный момент логин и пароль.

- Далее щелкните по кнопке «Add Entry» («Добавить запись») в виде знака «+».

- В открывшемся окне добавления нового сокета щелкните по кнопке «Добавить особую».

- Далее запускается окно, в котором нужно указать параметры открываемого сокета. В поле «Имя» записываем любое произвольное наименование, по длине не превышающее 10 символов, по которому вы будете идентифицировать данную запись. В области «Тип» оставляем параметр «TCP/UDP». Таким образом, нам не придется для каждого протокола создавать отдельную запись. В области «Начальный порт» и «Конечный порт» вбейте номер того порта, который собираетесь открыть. Можете даже вбить целый диапазон.

В таком случае будет открыты все сокеты указанного интервала номеров. В поле «IP-адрес» данные должны подтягиваться автоматически. Поэтому существующее значение не меняйте.

В таком случае будет открыты все сокеты указанного интервала номеров. В поле «IP-адрес» данные должны подтягиваться автоматически. Поэтому существующее значение не меняйте.Но на всякий случай его можно проверить. Оно должно соответствовать тому значению, которое отображается около параметра «IPv4-адрес» в окне «Командной строки».

После того, как все указанные настройки произведены, жмите в интерфейсе программы Simple Port Forwarding кнопку «Добавить».

- Затем, чтобы вернуться в основное окно программы, закройте окошко добавления порта.

- Как видим, созданная нами запись появилась в окне программы. Выделяем её и жмем «Выполнить».

- После этого будет выполнена процедура открытия сокета, после завершения которой в конце отчета отобразится надпись «Добавление окончено».

- Итак, поставленная задача выполнена. Теперь можете спокойно закрывать Simple Port Forwarding и «Командную строку».

Как видим, существует много способов открытия порта как посредством встроенных инструментов Windows, так и при помощи сторонних программ. Но большинство из них откроют только сокет в операционной системе, а его открытие в настройках роутера придется выполнять отдельно. Но все-таки имеются отдельные программы, например Simple Port Forwarding, которые позволят справиться пользователю с обеими озвученными выше задачами одновременно без проведения ручных манипуляций с настройками роутера.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТКак открыть порты на Windows 7: 3 способа

Всем привет! Сегодня я расскажу вам, как проверить и открыть порты на Windows 7. Мы попробуем три способа открытия: командная строка, брандмауэр и дополнительные программы. Возможно вам нужен будет проброс порта, но эта манипуляция делается на роутере, об этом я напишу в самой последней главе статьи. Также в самом начале вы можете посмотреть PDF файлик, где указаны все возможные порты (80, 7777б 1935, 27015) и их предназначение, возможно эта информация вам понадобится.

Также в самом начале вы можете посмотреть PDF файлик, где указаны все возможные порты (80, 7777б 1935, 27015) и их предназначение, возможно эта информация вам понадобится.

Список всех портов

Через Брандмауэр

- Кликаем по кнопке «Пуск» (находится в левом нижнем углу). Далее переходим в «Панель управления». На панели найдите раздел «Брандмауэр Windows». Если по каким-то причинам вы не можете его найти, то в правом верхнем углу найдите «Режим просмотра» и переключите его в параметр «Крупные значки».

- В левом блоке нажмите по ссылке «Дополнительные параметры».

- В левом блоке у нас есть два раздела, которые вам должны понадобиться, правила для входящих и исходящих подключений. Дело в том, что иногда для некоторых программ и игр нужно создавать сразу два правила – помните об этом. Нажимаем на входящее правило.

- Теперь смотрите в правый блок, нажмите по кнопке создания в самом верху.

Тут вы увидите несколько пунктов, но нас интересует второй.

Тут вы увидите несколько пунктов, но нас интересует второй.

- И тут мы теперь видим два протокола TCP и UDP. Вам нужно уточнить, какие именно протоколы используется в той или иной программе. Но по опыту скажу, что обычно создаются два правила для каждого из протоколов. То есть скорее всего вам нужно будет создать 2 правила исходящих для TCP и UDP и два правила входящих для тех же самых протоколов. В итоге их получится 4. Ниже указываем номер порт.

ВНИМАНИЕ! Указывать «Все локальные порты» не рекомендуются по соображениям безопасности.

- Далее выбираем первые пункт, как на картинке ниже.

- Теперь указываем тип сетей. Для того, чтобы не возникало никаких конфликтов, лучше указать все.

- Вписываем наименование и описания, для того чтобы потом не забыть – для чего это правило было создано.

- Напоминаю, что скорее всего вам нужно будет создать еще как минимум одно правило для исходящего подключения.

Ну и не забываем про дополнительный протокол.

Ну и не забываем про дополнительный протокол.

Через командную строку

Все то же самое можно сделать через командную строку Виндовс. Для этого откройте командную строку. Её можно найти в папке «Стандартные» по всех программах. Или ввести это название в поисковую строку меню «Пуск». Запускаем с правами администратор, для этого кликаем правой кнопкой мыши по программе и выбираем нужный режим запуска.

Теперь вводим команду:

netsh advfirewall firewall add rule name=”Наименование правила” protocol=”TCP или UDP” localport=Номер порта action=allow dir=IN

Как посмотреть результат открытия

Итак, порты мы открыли, но теперь давайте проверим, чтобы он был открыт в самой семерке.

После этого вводим команду:

netstat –aon | more

Вы можете увидеть несколько параметров:

- Listening – все норм, порт открыт.

- Established – информация по порту передается, тоже все хорошо.

- Closewait – порт закрыт и информация не передается.

- Timewait – от порта нет ответа.

Если вы запутались или не можете найти нужный вход, то можно воспользоваться специальным онлайн сервисом – переходим по ссылке, вводим номер входа, нажимаем по кнопке проверки.

Как отрыть 80 порт

Прошлые способы вам не помогут, так как данный выход используется системным файлом. Поэтому нужно выполнить следующие действия:

- Открываем консольку с админ правами и внимательно вписываем

netsh http add iplisten ipaddress=::

- Теперь открываем проводник или «Мой компьютер» и проходим по пути:

C:\Windows\System32\drivers\etc\

- Открываем файл «Hosts» с помощью блокнота и добавляем в самый конец запись:

127.0.0.1 local

- Не забываем сохранить файлик.

- Перезагружаем комп.

- Если проблема осталась, а вход все равно закрыт, то в «Панели управления» перейдите в «Программы и компоненты».

- Слева в блоке перейдите в раздел компонентов Windows.

- Отключаем IIS.

- Опять перезагружаемся.

Дополнительные программы

Для более удобной работы можно использовать сторонние приложения. Они более удобные в работе из-за того, что помимо быстрого открытия и закрытия портов смогут показать, какими приложениями и процессами заняты уже открытые входы.

- CurrPorts – удобная и бесплатная программа, которая быстро покажет всю информацию по выделенному выходу.

- UPnP Wizard – еще одна удобная и полезная утилита. Проблема только в том, что она имеет только английский интерфейс.

Проброс портов

Многие путают понятие открытие портов и проброс. Про открытие я думаю все понятно. Но вот когда компьютер или ноутбук подключен к глобальной сети через роутер, который контролирует трафик, нужно именно пробросить порт, чтобы маршрутизатор пропускал пакеты информации по выделенному каналу на ваш компьютер.

Все эти настройки делаются в Web-интерфейсе интернет-центра. Сначала вам нужно зайти в Web-конфигуратор – нужно ввести IP или DNS адрес роутера в адресную строку любого браузера. Если вы не знаете, как туда зайти, то об этом подробно написано тут.

Так как интерфейсы у всех аппаратов разные, то нужно смотреть отдельные инструкции по своим моделям:

Если у вас еще остались вопросы, или я что-то не написал, то пишите свои вопросы в комментариях.

Открытие портов в брандмауэре на компьютерах с Windows 7, 10: как посмотреть занятые

Работа компьютера сопровождается взаимодействием сетевых серверов и программного обеспечения ПК. В оргаанизации доступа к Сети участвуют различные браузеры, для которых нужны действующие каналы. Чтобы был доступ к программным компонентам, эти порты необходимо открыть. Иногда к их некорректной работе ведет системный сбой. В таком случае тоже требуется по новой активировать порт.

Что такое порты в Windows

Каждый пользователь ожидает от ПК отработку необходимой информации. Для этого ПО задействует много доступных программ. Большая их часть пользуется базой своего сервера. Так происходят прием и передача информации. Данные передаются по конкретному каналу. Его и называют порт или туннель.

Для этого ПО задействует много доступных программ. Большая их часть пользуется базой своего сервера. Так происходят прием и передача информации. Данные передаются по конкретному каналу. Его и называют порт или туннель.

Порты Виндовс нужно активировать

Каждый такой канал имеет свои идентификационные координаты. В соответствии с назначением ему присваивается определенный номер. К примеру, для удаленного доступа с одного ПК к другому требуется использовать туннель под номером 3389.

По-другому порт можно охарактеризовать как некое расширение или детализацию адреса.

К сведению! Софт Process and Port Analyzer позволяет получать информацию о том, какие порты активны и каким программам они доступны.

Как открыть порты на Windows 7, 10

Для разрешения передачи данных по Сети требуется открытый канал. Его можно открыть в брандмауэре конкретного ПК. Когда доступ к Сети идет через роутер, то придется открыть возможность передачи, выставив желаемую переадресацию.

Операционная система всех версий Виндовс выпускается с предустановленной программой защиты. Открыть раздел приложения, который нужен, можно несколькими способами. Наиболее востребованы две версии.

Открытие портов на Windows

Первый способ:

- Открыть «Панель задач».

- Нажать на «Пуск».

- Открыть основное меню Виндовс.

- Найти и активировать вкладку «Служебные».

- Выбрать пункт «Панель управления».

- Войти во вкладку «Брандмауэр защитника Windows».

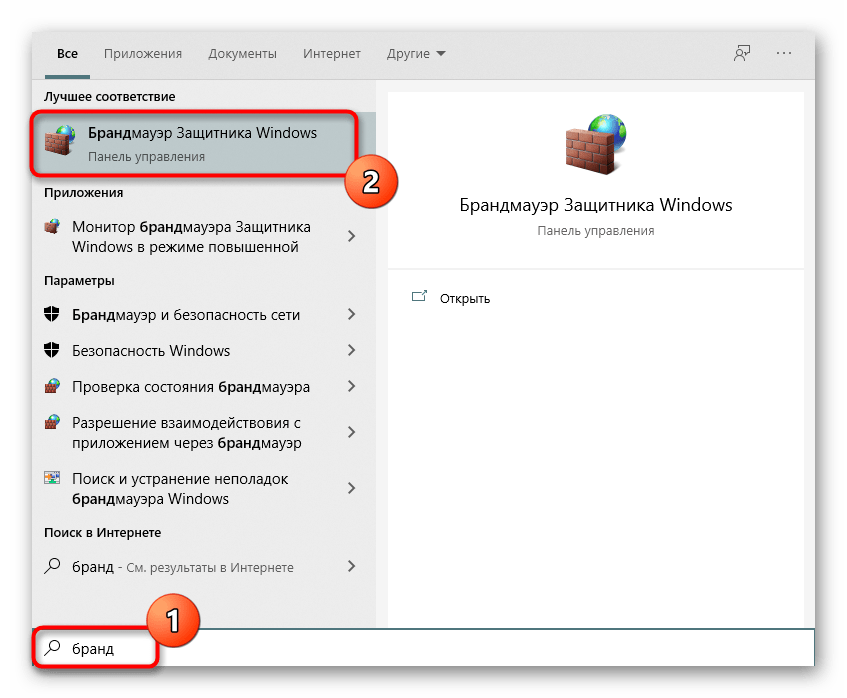

К сведению! Можно ввести «брандмауэр защитника Windows» в поисковик. Искомый инструмент будет показан в пункте «Лучшее соответствие». Остается только его активировать, нажав на «Открыть».

Как открыть порты в брандмауэре Windows 7, 8, 10 вторым способом:

- Выбрать раздел «Панель задач».

- Выбрать вкладку «Отображать скрытые значки».

- Активировать вкладку «Безопасность Windows».

- Из открывшегося окошка выбрать вкладку «Брандмауэр и безопасность сети».

- Из следующего окна выбрать пункт «Дополнительные параметры».

- Войти в раздел «Правила для входящих подключений».

- Активировать пункт «Создать правило».

- Выбрать раздел «Для порта», если канал определен.

- Выбрать вкладку «Разрешить подключение».

- Подтвердить команду нажатием на «Далее».

- Проставить отметки напротив желаемых каналов.

- Прописать имя программы (например, «CS 1.6»).

- Тапнуть на «Готово».

Таким образом будет создано стандартное правило, и оно высветится в списке других. Методика актуальна для версий Виндовс, начиная с 7.

Обратите внимание! Любой из этих способов позволит открыть раздел «Монитор брандмауэра защитника Windows в режиме повышенной безопасности». Именно он регулирует защитные возможности компьютерной техники.

Как правильно назначать правила

Чтобы назначать правила, у пользователя должны быть права администратора.

Назначение правил требует прав администратора

Для создания правила под определенный туннель нужно:

- Войти в брандмауэр защитника Виндовс.

- Открыть раздел «Дополнительные системы безопасности».

- Активировать пункт «Управление групповыми политиками».

- Войти во вкладку «Правила для входящих подключений».

- Тапнуть на «Действия».

- Выбрать вариант «Создать правило».

- Выбрать раздел «Настраиваемая» и нажать на «Далее».

- Затем следует отметить все нужные программы в пункте «Программы».

Обратите внимание! Выбрав пункт «Порт» либо «Программа», можно создавать правила с ограниченным количеством страниц, а если воспользоваться вариантом «Настраиваемый», то будут доступны все страницы. К тому же возможности создания станут гораздо шире.

Когда требуется создать правило для исходящей информации, то нужно выбирать пункт «Правила для исходящего подключения». Исходящие правила чаще всего бывают по умолчанию. Иногда приходится проводить процесс вручную.

Далее для раздела «Мастер создания правила для нового входящего подключения» требуется задать конкретизирующие детали, то есть следует:

- Войти во вкладку «Тип правила».

- Выбрать пункт «Для порта» и выставить индикатор выбора в желаемой ячейке.

- Подтвердить команду нажатием на «Далее».

- В новом окне выбрать тип протокола (управление передачей «TCP» или пользовательские датаграммы «UDP»).

При этом точно указать тип протокола невозможно, так как разные приложения используют индивидуальные протоколы. Номера туннелей бывают в промежутке от 0 до 65 535. До значения 1023 каналы забронированы для особых процессов.

Обратите внимание! В С

Открытие и настройка портов на компьютере в Windows 10: как разблокировать

Когда пользователь персонального компьютера использует Интернет для скачивания файлов и онлайн-игр, то система может затребовать открыть порт. Как правило, для обеспечения передачи данных и соединения с сервером применяются специальные туннели (порты). В свою очередь антивирусное программное обеспечение или межсетевой экран операционной системы может закрыть порт. Таким образом, потребуется выполнить самостоятельное открытие туннеля. В некоторых случаях понадобится создать его вручную. За открытие портов на Windows 10 отвечают следующие программы: встроенный защитник, брандмауэр и антивирус. Про то, как открыть порты на Windows 10, рассказано далее.

В некоторых случаях понадобится создать его вручную. За открытие портов на Windows 10 отвечают следующие программы: встроенный защитник, брандмауэр и антивирус. Про то, как открыть порты на Windows 10, рассказано далее.

Открытие портов на компьютере или ноутбуке с Windows 10

Перед тем как выполнять проброс порта, требуется разобраться, какие туннели вообще существуют:

- туннель с протоколом TCP. Данный порт отвечает за безопасную передачу данных в Глобальной сети. В большинстве случаев его используют сетевые приложения и удаленные серверы. Он использует упорядоченный тип соединение и производит проверку пакетов передачи данных. При потере пакетов протокол делает повторную отправку, тем самым связь становится более стабильной, а разрывов соединения практически нет. Если хэш-сумма пакетов отличается от изначальной, то отправка происходит заново, благодаря этому пользователь получает всю информацию с сервера. Единственный недостаток данного протокола — это низкая скорость соединения;

- туннель с протоколом UPD.

Данный протокол обеспечивает быстрое соединение с удаленным сервером, но при этом передает протоколы данных по менее защищенному порту. Передача данных осуществляется с помощью датаграмм, которые представляют собой независимый массив информации. При использовании туннеля UPD пользователь практически не ощущает задержек с соединением.

Данный протокол обеспечивает быстрое соединение с удаленным сервером, но при этом передает протоколы данных по менее защищенному порту. Передача данных осуществляется с помощью датаграмм, которые представляют собой независимый массив информации. При использовании туннеля UPD пользователь практически не ощущает задержек с соединением.

Открытие портов на виндовс

Зачем это нужно и когда необходимо

Многие пользователи спрашивают, зачем нужно открытие портов Windows 10. Чтобы сетевые приложения и онлайн-игры смогли получить доступ к Глобальной сети, необходимо пробросить порт. Встроенные средства диагностики и защиты блокируют свободный доступ к туннелям. Владелец персонального компьютера должен провести настройку портов, если они по каким-либо причинам оказались заблокированы.

Настройка туннеля

В операционной системе каждый туннель имеет свой персональный номер. Например, если онлайн-игра требует порт под номером 443, значит нужно использовать протокол повышенной безопасности. В свою очередь если сетевое программное обеспечение использует туннель с номером 80, то следует применять протокол гипертекстовой передачи (HTTP).

В свою очередь если сетевое программное обеспечение использует туннель с номером 80, то следует применять протокол гипертекстовой передачи (HTTP).

Обратите внимание! Обычно данный порт запрашивает сайт, так как большинство ресурсов в Интернете работает именно по HTTP.

Как открыть и пробросить порт в Windows 10 в автоматическом и ручном режимах

Перед тем как производить открытие туннеля, необходимо изучить, какие порты существуют и для чего они нужны:

| Нумерация туннеля | Для чего используется |

| 53 | Передает информацию по входящему и исходящему трафику с помощью DNS. |

| 110 | Обеспечивает прием пакетов информации, отправленной с помощью электронной почты. |

| 123 | Позволяет настроить синхронизацию времени и даты на персональном компьютере. |

| 443/80 | Позволяет получить доступ к ресурсам в Интернете, которые используют протокол передачи данных HTTP. |

| 5900 | Позволяет получить доступ к удаленному рабочему столу с использованием технологии RFB. |

| 5432 | С помощью данного туннеля пользователи могут использовать сервер PostgreSQL для управления массивами информации. |

| 119 | Данный порт используется сетевыми ресурсами и приложениями для отправки новостных сообщений пользователям. |

Важно! Порт 53 является очень уязвимым, пакеты данных можно с легкостью перехватить. Если система заблокировала туннель, то открывать его самостоятельно не рекомендуется.

Многие пользователи спрашивают, как открыть порты на операционной системе виндовс 10. Сделать это можно вручную, используя настройки брандмауэра (межсетевого экрана) или воспользоваться сторонним программным обеспечением.

В брандмауэре

Межсетевой экран защищает персональный компьютер от проникновения вредоносного программного обеспечения и DOS-атак. Брандмауэр отслеживает состояние портов и производит их блокировку автоматически.

Брандмауэр

Инструкция:

- В первую очередь необходимо открыть меню «Пуск».

- Затем перейти в поисковую строку и набрать «Классическая панель управления».

- После этого необходимо перейти во вкладку «Настройка параметров компьютера».

- Затем требуется открыть раздел «Интернет», а потом «Центр управления сетями и общим доступом» («Сетевое окружение»).

- В нижней части экрана необходимо отыскать пункт «Межсетевой экран встроенного защитника».

- Следует кликнуть по кнопке «Расширенные настройки межсетевого экрана».

- Далее нужно выбрать тип трафика: входящий или исходящий.

- В левой колонке «Действия» необходимо активировать вкладку «Создать правило».

- Затем появится новое окно с наименованием «Тип правила». Необходимо отметить чекбокс «Для порта» («Управление подключением с использованием протоколов передачи данных TCP и UPD»).

- После этого следует открыть вкладку «Протоколы».

- В новом окне кликнуть «Протокол TCP» или «Протокол UPD».

- Отметить чекбокс «Локальные туннели».

- Записать номер порта, который следует открыть.

- В пункте «Действия» необходимо выбрать чекбокс «Разрешить безопасное подключение».

- В разделе «Профиль» необходимо указать следующие пункты: «Доменный», «Частный» и «Публичный».

- На заключительном этапе требуется придумать имя для открытого туннеля.

- Следует нажать на кнопку «Готово», чтобы произвести активацию нового правила.

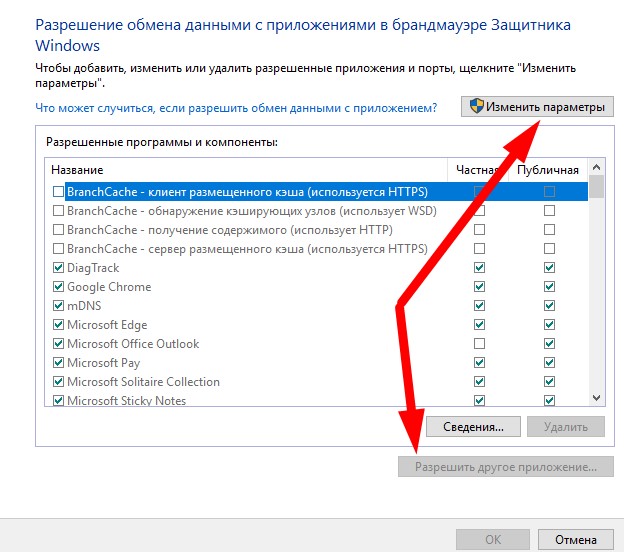

Открытие туннеля для сетевой программы или игры (варфрейм) через брандмауэр:

- В окне брандмауэра открыть вкладку «Дополнительные настройки»..

- Затем нужно выбрать тип передаваемого трафика: входящий или исходящий.

- В левом столбце «Действия» нужно произвести активацию вкладки «Создать правило».

- В окне «Тип правила» нужно отметить чекбокс «Для сетевой программы».

- Далее указать путь к исполняемому файлу.

- Отметить чекбокс «Разрешить соединения без использования защиты».

Это позволит разблокировать порт.

Это позволит разблокировать порт. - Далее указать, для каких профилей будет действовать данная опция. Требуется поставить отметки на следующих пунктах: Доменный«, «Частный» и «Публичный».

- Нажать «Готово».

Настройки для игр

В антивирусном ПО

Инструкция (на примере антивирусного программного обеспечения Dr.Web):

- Открыть главное окно антивируса.

- Перейти в панель управления.

- Затем требуется найти пункт «Firewall».

- Далее необходимо перейти в пункт «Дополнительные настройки брандмауэра».

- Откроется окно «Фильтры приложений». Нужно отметить ту или иную программу и нажать на кнопку «Изменить».

- После этого появится контекстное меню, где нужно выбрать «Разрешить подключение по NAT».

- Нажать на кнопку «Ок» и «Применить».

Инструкция для антивируса Kaspersky Internet Security:

- Необходимо открыть главное окно программного обеспечения.

- Затем следует перейти в панель управления настройками.

- Далее необходимо выбрать пункт «Сеть».

- Затем перейти в раздел «Контроль над работой портов».

- Отметить пункт «Осуществлять контроль только над туннелями из списка».

- Нажать на кнопку «Выбрать».

- Далее появится новое всплывающее окно «Port».

- Затем нужно кликнуть по кнопке «Добавить».

- Если требуется открыть порты для игры «Rust», необходимо записать 28016. Данный туннель позволяет подключиться к удаленной консоли. В свою очередь игра «КС» использует следующие порты: 27015, 19750, 7001, 6003.

- После того как новый туннель был добавлен, необходимо записать его имя и установить статус «Активно».

- В заключении следует кликнуть «Ок» и «Применить новые настройки».

Антивирус Касперского

Как включить туннель на антивирусе NOD32:

- Необходимо открыть главное окно программы и найти пункт «Настройки».

- В нижней части экрана выбрать «Посмотреть все параметры сетевых настроек».

- Кликнуть по кнопке «Запустить персональный межсетевой экран».

- Щелкнуть по вкладке «Правила и действия».

- Перейти в пункт «Редактор правил и действий».

- Нажать по вкладке «Перейти в расширенные настройки».

- На экране отобразится новое всплывающее окно «Настройка правил и действий». После этого нужно кликнуть на «Правила». В данном пункте необходимо задать порты, которые требуется открыть.

- В главном окне выбрать приложение и щелкнуть по ссылке «Создать».

- Появится диалоговое окно, где следует прописать параметры для следующих пунктов: «Имя», «Направление», «Действия» (разрешить), «Протокол передачи данных» (TCP/UPD), «Профиль» (для каждого).

- Остается нажать на кнопку «Ок» и «Применить».

Используя настройки роутера

Нередко проблема с блокировкой порта вызвана настройками маршрутизатора.

Обратите внимание! Чаще всего блокировка наблюдается на роутерах от «Ростелеком». При использовании какого-либо сетевого приложения туннель перестает открываться.

Инструкция:

- Необходимо открыть панель управления беспроводным маршрутизатором. Требуется ввести IP роутера в адресную строку браузера.

- Затем ввести логин и пароль в форме авторизации.

- В панели управления следует найти пункт «Сетевые настройки» или «WAN».

- Затем перейти в пункт «Разрешения для портов».

- Кликнуть по кнопке «Добавить».

- В новом окне ввести номера туннелей для TCP/UPD.

- Нажать на клавишу «Готово» и «Применить».

- Щелкнуть «Перезагрузить роутер».

При помощи сторонних программ

Многие пользователи спрашивают, какие есть программы для открытия портов на Windows 10. Для этих целей целесообразно использовать программное обеспечение UPnP Wizard.

UPnP Wizard

Инструкция:

- Необходимо скачать утилиту с официального сайта разработчиков и инсталлировать ее в каталог системного диска на ПК. После запуска начнется процесс инициализации сетевого подключения. В главном окне отобразится список активных портов.

Также пользователю будет дана информация об IP-адресе, удаленном сервере и типе протокола передачи данных.

Также пользователю будет дана информация об IP-адресе, удаленном сервере и типе протокола передачи данных. - Чтобы разблокировать неактивный туннель, необходимо щелкнуть по кнопке «Активировать».

- Чтобы создать новый порт, требуется кликнуть по вкладке «Добавить».

- Необходимо ввести имя, локальный IP-адрес и номер туннеля, а также выбрать тип протокола.

- Нажать на кнопку «Применить».

Как проверить состояние порта

Многие владельцы персональных компьютеров спрашивают, как посмотреть открытые порты в ОС Windows 10. Чтобы проверить состояние туннеля, необходимо воспользоваться командной строкой:

- На клавиатуре одновременно нажать «WIN + R».

- Ввести команду «CMD».

- В консоли ввести код «netstat —a». Начнется процесс инициализации состояния портов, а также их активности. На экране отобразится статус туннеля.

Статусы активности порта:

- «LISTENING». Осуществляется передача входящего трафика;

- «ESTABLISHED».

Используется для соединения с Глобальной сетью;

Используется для соединения с Глобальной сетью; - «CLOSE_WAIT». Ожидание, удаленный сервер недоступен;

- «TIME_WAIT». Туннель недоступен;

- «SYN_SENT». Попытка установить связь с удаленным сервером.

Командная строка

Открытие портов на Windows 10 позволяет использовать сетевые приложения и онлайн-игры. Рекомендуется проводить разблокировку туннеля с помощью брандмауэра или антивируса. Если по каким-либо причинам невозможно воспользоваться штатными средствами, допускается скачать стороннее программное обеспечение.

Работа с брандмауэром Windows — Справочник RuVDS

Любая программа запущенная от имени администратора включает нужное правило брандмауэра автоматически, сама по себе и никаких дополнительных настроек не нужно, чтобы она видела сеть и была видна из сети.

Исключение составляют правила для стандартных служб установленных по умолчанию, нужно включить разрешающее правило для общественных сетей или изменить текущее, о чем и поговорим в этой статье.

ОТКРЫТЬ ПОРТ ЧЕРЕЗ ПОЛЬЗОВАТЕЛЬСКИЙ ИНТЕРФЕЙС

Рассмотрим один из редких случаев, это когда мы хотим развернуть общий доступ к файлам расположенных на сервере. В данном случае, просто открыть общий доступ недостаточно, нужно залезть в брандмауэр.

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите firewall.cpl и перейдите в дополнительные параметры.

Найти брандмауэр можно и через поиск меню пуск, если начать набирать «Брандмауэр». Нас интересует брандмауэр в режиме повышенной безопасности.

Общий доступ к файлам и папкам утилизирует протокол SMB, а он использует 445 порт. Тут не нужно создавать новое правило, а лучше включить стандартное. Так без лишней путаницы, чисто и быстро можно открыть любой порт.

Отсортируйте колонку по порту или группе, затем включите правило.

Вот так просто и чисто корпорация Майкрософт реализовала управление правилами в Windows с пользовательским интерфейсом.

ОТКРЫТЬ ПОРТ C ПОМОЩЬЮ POWERSHELL

Каждое правило, которое было добавлено позже имеет высший приоритет над ранним. Чтобы однажды не запутаться в них, мы сделаем тоже самое что и в случае выше, так же чисто, только при помощи одной командной строки.

Используйте Win+R (или щелкните правой кнопкой мыши по меню Пуск, выберите «Выполнить») наберите Powershell.

Найти можно и через поиск меню пуск, если начать набирать «Powershell». Запускать нужно от имени администратора. Рассматривать мы будем обычный Powershell, Powershell ISE нужен для выполнения скриптов, нас это не интересует.

Сперва нам нужно узнать какое правило мы хотим включить. Для этого выполним командлет:

Get-NetFirewallRule | where Direction -EQ inbound | select name

Этим самым мы получаем имена всех входящих правил фаервола и получаем только их имена. Отличить их просто, первой идет группа правил, затем протокол и направление. По-русски это бы выглядело так:

ГруппаПравил-Протокол-Направление

Мы получили результат. Нас интересует правило FPS-SMB-In-TCP. Эта аббривеатура расшифровывается как File and Printer Shading (SMB IN). Это то, что нам в данном случае нужно. Теперь включаем правило:

Set-NetFirewallRule -Name FPS-SMB-In-TCP -Enabled True

Как вы видите, никаких принципиальных изменений от того, что происходит с помощью пользовательского интерфейса тут нет, нужно лишь небольшое знание английского языка.

СОЗДАТЬ РАЗРЕШАЮЩЕЕ ПРАВИЛО ВРУЧНУЮ

Иногда программы не создают правила сами по себе, и требуется ручное вмешательство. Рассмотрим на примере открытия порта для сервера Майнкрафт. Справа от окна брандмауэра нажимаем “Создать новое правило”. Выбираем правило для порта.

Майнкрафт использует протокол TCP, поэтому в меню выбираем его.

Осталось выбрать то, что мы этим правилом делаем, разрешаем или запрещаем взаимодействие с портом и дать ему имя. Ровно это же можно уложить в один командлет powershell’a.

New-NetFirewallRule -Name Minecraft -LocalPort 25565 -DisplayName Minecraft -Enabled True -Direction Inbound -Action Allow -Protocol TCP

Открытие порта в Windows 8 и брандмауэре Windows 10

Обновление: в эту статью добавлена процедура открытия экрана расширенной безопасности брандмауэра в Windows 10.

В определенных ситуациях может потребоваться открыть один или несколько порты для входящих подключений в брандмауэре Windows 8 или Windows 10. Я испытал такую ситуацию и объяснил это в другой статье Ошибка IIS: невозможно прочитать значение для данного раздела: AppSettings .Если вы столкнулись с такой ситуацией, вы можете выполнить следующие шаги, чтобы открыть один или несколько портов в брандмауэре Windows.

Запустить брандмауэр Windows с улучшенной безопасностью:

В Windows 10:

- Щелкните правой кнопкой мыши кнопку Пуск , чтобы открыть меню быстрого доступа , и выберите Панель управления .

- В Панели управления выберите Система и безопасность.

- На экране «Система и безопасность» щелкните Брандмауэр Windows .

- Щелкните Advances settings на левой панели экрана брандмауэра Windows.

- Откроется экран Брандмауэр Windows в режиме повышенной безопасности . Теперь перейдите к разделу Открытие порта в брандмауэре Windows ниже, чтобы открыть нужный порт.

В Windows 8:

- Перейдите на начальный экран Windows 8 .

- Введите слово firewall .

- При вводе по умолчанию открывается экран поиска, на котором отображаются результаты из приложений.На панели результатов поиска вы можете увидеть приложение Брандмауэр Windows с расширенными возможностями…

- Щелкните Брандмауэр Windows с расширенными возможностями… в результатах поиска, чтобы запустить экран Брандмауэр Windows с повышенной безопасностью .

Открытие порта в брандмауэре Windows

- На экране расширенной безопасности щелкните Правила для входящих подключений на левой панели.

- Щелкните Новое правило… на правой панели.

- В мастере New Inbound Rule Wizard выберите Port и нажмите Next .

- Выберите TCP или UDP и укажите локальный порт для открытия. Теперь нажмите Далее .

- Выберите Разрешить подключение и щелкните Далее .

- Если вы хотите открыть порт для подключения только в том случае, если они безопасны, выберите опцию Разрешить подключение, если оно безопасное .

- Если вы хотите заблокировать входящее соединение через этот порт, выберите Блокировать соединение .

- Выберите, когда должно применяться правило ( Домен, Частный или Общедоступный ), и нажмите Далее .

- Теперь введите имя для нового правила и описание и нажмите Finish .

- Новое правило создано, и вы можете увидеть его в списке правил для входящих подключений .

- Если вы хотите изменить правило, дважды щелкните правило, чтобы открыть экран свойств. Экран свойств позволит вам редактировать все свойства, которые вы ввели при создании правила.

Если вы хотите выключить или включить брандмауэр в Windows 8, прочтите статью Отключение брандмауэра Windows 8 .

Как вывести список открытых портов в Firewalld — подсказка для Linux

Firewalld — это программа межсетевого экрана по умолчанию в CentOS 7, , Red Hat Enterprise Linux 7 (RHEL 7) , Fedora 18+ и некоторых других популярных дистрибутивах Linux.Это очень мощный инструмент для управления сетями IPv4 и IPv6. Он имеет простой в использовании интерфейс командной строки (CLI) и является отличной альтернативой iptables .В этой статье я покажу вам, как составить список открытых портов в Firewalld . Я собираюсь использовать CentOS 7.4 для демонстрации, но те же команды должны работать в любом дистрибутиве Linux с установленным Firewalld . Давайте начнем.

Что такое открытый порт?

Сначала давайте обсудим, что такое открытый порт.Это явно сетевой термин.

На один компьютер можно установить множество серверных программных пакетов, например HTTP-сервер, DNS-сервер, сервер базы данных и т. Д. Но он может иметь ограниченное количество сетевых интерфейсов. Допустим, у него есть один доступный физический сетевой интерфейс, настроенный на IP-адрес 10.0.1.11, и на нем установлен сервер базы данных HTTP и MySQL. Итак, когда вы подключаетесь к 10.0.1.11 с другого компьютера, как ваш серверный компьютер узнает, какую службу вы хотите использовать? Служба HTTP или служба базы данных MySQL.

Чтобы различать службу HTTP и службу базы данных MySQL, IP-адрес также имеет другое свойство, называемое портом. Порт — это 16-битное целое число, что означает, что это может быть число от 0 до 65536. Таким образом, ваш серверный компьютер запускает разные службы или серверное программное обеспечение на разных портах. Например, HTTP-сервер работает на порту 80, сервер базы данных MySQL работает на порту 3306 и так далее.

Чтобы взаимодействовать с определенной службой на вашем серверном компьютере, скажем, с HTTP-сервером, клиентский компьютер должен передать порт 80 вместе с IP-адресом 10.0.1.11. Итак, порт 80 — это открытый порт, потому что клиентский компьютер может с ним разговаривать.

Если у вас настроен брандмауэр, по умолчанию он блокирует весь порт. Таким образом, даже если служба запущена на определенном порту на вашем серверном компьютере, клиентский компьютер не сможет подключиться к нему.

Итак, как мне узнать, какие порты открыты и к которым я могу подключиться на моем сервере? Что ж, это тема этой статьи.

Поиск открытых портов с помощью Firewalld:

Сначала проверьте, запущена ли служба firewalld с помощью следующей команды:

$ sudo systemctl статус firewalld

Как видно из отмеченного участка на скриншоте ниже, служба firewalld работает.Итак, мы готовы идти.

Если ваша служба firewalld не запущена, вы можете запустить службу firewalld с помощью следующей команды:

$ sudo systemctl start firewalld

Теперь вы можете использовать команду firewall-cmd configure и получить информацию о Firewalld .

Вы можете распечатать всю конфигурацию Firewalld с помощью следующей команды:

$ sudo firewall-cmd —list-all

Открытые порты и службы перечислены в строке services: и ports: , как показано на снимке экрана ниже.

В сервисах включены: линия , ssh и dhcpv6-client . Это означает, что порты, соответствующие этим службам, также открыты.

Вы можете узнать, какие порты открывают эти службы, с помощью следующей команды:

$ grep ong & gt; SERVICE_NAME / etc / services

ПРИМЕЧАНИЕ: Здесь SERVICE_NAME — это служба, порты которой вы хотите видеть.

Например, чтобы увидеть порты, открытые службой ssh , выполните следующую команду:

Как видно из отмеченного участка на скриншоте ниже, служба ssh открывает порт TCP 22 и порт UDP 22 .

Команда sudo firewall-cmd –list-all показывает всю конфигурацию Firewalld .

Если вы просто хотите узнать, какие службы могут иметь открытые порты, выполните следующую команду:

$ sudo firewall-cmd —list-services

Сервисы, которым разрешено иметь открытые порты, перечислены, как вы можете видеть на снимке экрана ниже.

Если вы хотите видеть только открытые порты, выполните следующую команду:

$ sudo firewall-cmd —list-ports

Список открытых портов показан на снимке экрана ниже.

Если вы хотите открывать другие порты или службы с помощью Firewalld , ознакомьтесь с другой моей статьей Как открыть порт 80 на CentOS7 (https://linuxhint.com/open-port-80-centos7/)

Вот как вы перечисляете открытые порты в Firewalld . Спасибо, что прочитали эту статью.

Простой межсетевой экран с отслеживанием состояния — ArchWiki

На этой странице объясняется, как настроить брандмауэр с отслеживанием состояния с помощью iptables. Здесь также объясняется, что означают правила и зачем они нужны.Для простоты он разделен на два основных раздела. В первом разделе рассматривается брандмауэр для отдельной машины, во втором настраивается шлюз NAT в дополнение к брандмауэру из первого раздела.

Предупреждение: Приведенные ниже правила приведены в порядке их выполнения, и их следует соблюдать только при локальном входе в систему. Если вы вошли в систему на удаленной машине, вы можете быть заблокированы при настройке правил. Чтобы обойти эту проблему при удаленной настройке, можно использовать пример файла конфигурации.Предварительные требования

Примечание: Ваше ядро должно быть скомпилировано с поддержкой iptables. Все стандартные ядра Arch Linux имеют поддержку iptables.

Сначала установите служебные программы пользовательского уровня iptables или убедитесь, что они уже установлены.

В этой статье предполагается, что в настоящее время правила iptables отсутствуют. Чтобы проверить текущий набор правил и убедиться, что в настоящее время правил нет, выполните следующее:

# iptables-save

# Создано iptables-save v1.4.19.1 в чт, 1 августа, 19:28:53 2013 *фильтр : ВВОД ПРИНЯТЬ [50: 3763] : FORWARD ACCEPT [0: 0] : OUTPUT ACCEPT [30: 3472] COMMIT # Завершено, 1 августа, 19:28:53 2013 г.

или

# iptables -nvL --line-numbers

Цепочка INPUT (политика ACCEPT 156 пакетов, 12541 байт) num pkts bytes target prot opt in source назначение Цепочка FORWARD (политика ACCEPT 0 пакетов, 0 байтов) num pkts bytes target prot opt in source назначение ЦЕПНЫЙ ВЫХОД (политика ПРИНЯТЬ 82 пакета, 8672 байта) num pkts bytes target prot opt in source назначение

Если есть правила, вы можете сбросить их, загрузив набор правил по умолчанию:

# iptables-restoreВ противном случае см. Iptables # Resetting rules.

Межсетевой экран для отдельной машины

Примечание: Поскольку iptables обрабатывает правила в линейном порядке, сверху вниз внутри цепочки, рекомендуется размещать часто используемые правила в начале цепочки. Конечно, есть предел, зависящий от реализуемой логики. Кроме того, правила имеют связанные затраты времени выполнения, поэтому правила не следует переупорядочивать исключительно на основе эмпирических наблюдений за счетчиками байтов / пакетов.

Создание необходимых цепочек

Для этой базовой настройки мы создадим две определяемые пользователем цепочки, которые мы будем использовать для открытия портов в брандмауэре.

# iptables -N TCP # iptables -N UDPКонечно, цепочки могут иметь произвольные имена. Мы выбираем их, чтобы они соответствовали протоколам, которые мы хотим обрабатывать с ними в более поздних правилах, которые указаны с параметрами протокола, например

-p tcp, всегда.Цепь FORWARD

Если вы хотите настроить свой компьютер в качестве шлюза NAT, см. # Настройка шлюза NAT.Однако для одной машины мы просто устанавливаем политику цепочки FORWARD на DROP и переходим:

# iptables -P FORWARD DROPЦепочка ВЫХОДА

Цепочка OUTPUT может быть мощным инструментом для фильтрации исходящего трафика, особенно для серверов и других устройств, на которых не работают веб-браузеры

Порты межсетевого экрана

Что нового в App Layering 1911

Что нового в App Layering 1910

Что нового в App Layering 1908

Что нового в App Layering 1907

Что нового в App Layering 1905

Что нового в App Layering 1903

Что нового в App Layering 1902

Что нового в App Layering 1901

Что нового в App Layering 1812

Что нового в Уровне приложений 4.15

Что нового в App Layering 4.14

Что нового в Уровне приложений 4.13

Что нового в Уровне приложений 4.12

Что нового в Уровне приложений 4.11

Что нового в App Layering 4.10

Что нового в Уровне приложений 4.9

Что нового в App Layering 4.8

Что нового в Уровне приложений 4.7

Что нового в App Layering 4.6

Что нового в Уровне приложений 4.5

Что нового в App Layering 4.4

Что нового в Уровне приложений 4.3

Что нового в App Layering 4.2

Что нового в Уровне приложений 4.1

Что такое открытый порт? Концепция, риски и способы обнаружения открытых портов

Давайте представим на секунду, что ваш ИТ-менеджер поручает вам установку брандмауэра нового поколения для фильтрации входящего и исходящего трафика, но вы не до конца понимаете, как работают открытые порты. , почему они открыты и какие из них нужно фильтровать.

Сетевой брандмауэр - отличный инструмент для смягчения последствий, но он не поможет вам полностью настроить правила фильтрации (некоторые делают, но они не всегда предлагают наиболее точную и безопасную конфигурацию), а также не просветит вас по всем вопросам безопасности потребности запущенных системных служб.

Когда вы читаете технические блоги, руководства и другие ресурсы, касающиеся сканирования портов и открытых портов, вы, вероятно, получите много предложений о том, как закрывает открытые порты . Но откуда берутся эти предложения? Неужели нужно закрывать все открытые порты? Все ли открытые порты свидетельствуют об активных уязвимостях?

Давай узнаем.

Что такое открытый порт?

Всякий раз, когда мы говорим «порт», это может быть связано с двумя понятиями: дыра, расположенная сзади или сбоку любого сетевого устройства, такого как порт Ethernet, или, когда это связано с IP-адресами и интернет-сервисами, мы: Мы говорим о виртуальных портах , которые могут быть «открытыми» (используемыми) или «закрытыми» (свободными).

Интернет-серверы включают множество работающих служб; например, HTTP-сервер, который позволяет просматривать страницу securitytrails.com, или почтовый сервер, который позволяет людям отправлять и получать электронную почту. С другой стороны, разработчики используют протоколы передачи файлов, такие как FTPS или классический SSH, для запуска зашифрованных туннелей между компьютерами, которые используются для обмена информацией между хостами.

И здесь на помощь приходит концепция «порта». Порт - это, по сути, способ помочь системам идентифицировать, устанавливать и передавать данные от одной стороны к другой.

Порты обозначены номерами. Например, если порт открыт (используется), он может прослушивать любой номер в диапазоне 1-65535. Верно, существует 65 535 возможных портов, которые можно назначить любым службам.

И когда вы устанавливаете операционную систему на свой настольный ПК или на любую виртуальную машину - и вы устанавливаете, скажем, Nginx или Exim - порт будет необходим для того, чтобы этот демон (служба) был готов принимать и отправлять данные через сеть.

Если порт работает на определенном номере, вы не можете запускать другие службы на этом же порте.Например, запуск Apache после того, как вы уже запустили Nginx на порту 80, приведет к сбою операции, поскольку порт уже используется.

Знайте, что всякий раз, когда вы просматриваете страницу, вы подключаетесь к порту 80 (для HTTP) или 443 (для запросов на основе HTTPS), или всякий раз, когда вы запрашиваете информацию с удаленного SSH-сервера, вы, вероятно, будете делать это через порт 22.

Как видите, открытые порты помогают сетевым устройствам и операционным системам взаимодействовать друг с другом и передавать правильную информацию надлежащим образом.

Закрытые порты, с другой стороны, - это просто порты, которые больше не прослушивают никакие службы. Если вы выполните «остановку службы nginx», вы закроете все установленные соединения, и ни одно из них не сможет получить доступ к вашему сайту, пока вы не «запустите» (не откроете) его снова.

Опасны ли открытые порты?

Существует распространенное заблуждение, что открытые порты опасны. Многие ИТ-СМИ предлагают вам «закрыть порты», и, хотя это может быть уместно в некоторых сценариях, неверно говорить, что открытые порты опасны.

Когда мы действительно думаем об этом, мы понимаем, что открытые порты были там с самого начала Интернета. В конце концов, открытые порты - это те, которые помогают вам общаться со своими коллегами, друзьями и семьей по всему стеку сетевых сервисов.

Таким образом, вместо того, чтобы категорически утверждать, что открытые порты опасны, мы могли бы просто сказать, что неправильно настроенные правила безопасности сервера и сети, наряду с неустановленным и уязвимым программным обеспечением, в конечном итоге приводят компании к эксплуатации служб… и только на определенных портах.

Это потому, что открытые порты по умолчанию не опасны. Именно то, что мы делаем с открытыми портами на системном уровне, и то, что мы раскрываем для служб и приложений, работающих на этих портах, побуждает людей отмечать их как «опасные» или нет.

Каковы общие открытые порты?

Существует множество сканеров портов, некоторые из которых созданы для этой конкретной задачи, а другие включены в онлайн-инструменты поиска уязвимостей. Независимо от того, как вы их используете, знайте, что сканирование портов необходимо для обнаружения открытых портов.

Но какие открытые порты сейчас самые популярные? Взгляните ниже. Это ни в коем случае не исчерпывающий список, а лишь краткий перечень популярных портов, которые можно найти на многих компьютерах, подключенных к сети.

- FTP - 20, 21 - это порты, используемые во время классического FTP-соединения между клиентом и сервером.

- SSH -22 - это порт сервера OpenSSH, используемый по умолчанию в большинстве установок Unix / Linux.

- Telnet –23 выделен для сервера приложений Telnet, который принимает соединения от любого клиента Telnet.

- SMTP –25 предназначен для ретрансляции сообщений между MTA (агентами передачи почты).

- DNS - 53 - это место, где работает DNS-сервер, и одним из самых известных демонов, использующих этот порт, является Bind.

- DHCP - 67, 68: порт 67 используется для DHCP-сервера, а порт UDP 68 для DHCP-клиента.

- HTTP –80 - это порт, назначенный веб-серверам и напрямую связанный с протоколом передачи гипертекста.

- POP3 –110 - это протокол почтового отделения, один из наиболее традиционных протоколов, используемых почтовыми клиентами для получения данных с удаленных почтовых серверов.

- IMAP –143 - порт IMAP по умолчанию для незашифрованных подключений.

- HTTPS –443 - это порт, используемый для обслуживания всех SSL-запросов на любом веб-сайте.

Какие порты открыты по умолчанию?

Это полностью зависит от используемой вами операционной системы, поскольку не все ОС запускают одни и те же службы. Например, в Windows, MacOS и Linux работают разные основные демоны, поэтому порт, открытый на одном, может быть закрыт на другом.

В нашем блоге о наиболее часто сканируемых портах мы проанализировали наиболее сканируемые порты. Эти данные могут привести к ответу на этот вопрос, но не обязательно, когда речь идет о открытых по умолчанию портах .

Список открытых портов по умолчанию может быть огромным в зависимости от ОС, версии или дистрибутива. Например, на веб-сайтах MacOS указано, что существует около 132 портов, которые потенциально могут использоваться во многих их службах Apple.

В других случаях список открытых портов по умолчанию может быть сокращен до нуля.

В нашем тестировании запуск полного сканирования Nmap образа Ubuntu приводит к обнаружению следующих открытых по умолчанию портов:

root @ securitytrails-ubuntu: ~ # nmap -p 1-65535 локальный хост

Запуск Nmap 7.60 (https://nmap.org) в 2019-12-03 19:11 UTC

Отчет о сканировании Nmap для localhost (127.0.0.1)

Хост работает (задержка 0,0000030 с).

Не показано: 65534 закрытых порта

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

22 / TCP открыть SSH

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован за 6,54 секунды

корень @ securitytrails-ubuntu: ~ # Как видите, по умолчанию все Ubuntu 18.В образах x DigitalOCean, используемых для создания капель, по умолчанию включен SSH, работающий на порту 22, что логично, поскольку в противном случае у вас не было бы возможности подключиться к серверу.

С другой стороны,CentOS по умолчанию имеет три открытых порта, как показано на следующем снимке экрана:

Как мне узнать, какие порты открыты в моей сетевой инфраструктуре?

Первым ответом на основные вопросы сканирования портов всегда является Nmap.

Чтобы просканировать локальную машину, вы можете сделать это, введя следующую команду:

nmap -p 1-65535 локальный хост

Если вы хотите запустить сканирование любой другой удаленной сети, вы можете сделать это, используя:

nmap -p 1-1024 X.X.X.X

(где «X.X.X.X» - удаленный IP-адрес, на который вы хотите настроить таргетинг.)

От 1 до 65535, вы можете сканировать любой диапазон, который вам нужен, но имейте в виду, что увеличение диапазона займет больше времени.

Если вы хотите просканировать самые популярные порты, вы можете сделать это, используя следующий синтаксис:

nmap - топ-порты 20 X.X.X.X

(где «20» - это количество популярных портов, на которые вы хотите настроить таргетинг.)

Пример вывода:

[исследование @ securitytrails.com ~] # nmap --top-ports 20 локальный хост

Запуск Nmap 7.70 (https://nmap.org) в 2019-12-03 16:24 -03

Отчет о сканировании Nmap для localhost (127.0.0.1)

Хост работает (задержка 0,000031 с).

Другие адреса для localhost (не проверяются): :: 1

ПОРТОВАЯ ГОСУДАРСТВЕННАЯ СЛУЖБА

21 / tcp закрытый ftp

22 / TCP закрытый ssh

23 / tcp закрытый телнет

25 / tcp закрытый smtp

53 / tcp закрытый домен

80 / tcp закрыт http

110 / tcp закрытый pop3

111 / tcp закрыто rpcbind

135 / tcp закрыто msrpc

139 / tcp закрыт netbios-ssn

143 / tcp закрытый imap

443 / tcp закрыт https

445 / tcp закрыто microsoft-ds

993 / tcp закрытые изображения

995 / tcp закрытые pop3

1723 / tcp закрытый pptp

3306 / tcp закрыл mysql

3389 / tcp закрыт ms-wbt-server

5900 / tcp закрытый vnc

8080 / tcp закрыл http-прокси

Выполнено Nmap: 1 IP-адрес (1 хост включен) просканирован в 0.50 секунд

[[email protected] ~] # Однако Nmap - это инструмент для терминала, поэтому он полезен только для настоящих гиков!

Если вы хотите переключиться на веб-инструмент, который работает как для гуру терминалов, так и для обычных ИТ-пользователей, вам может быть интересно узнать реальную мощь функций сканирования портов SurfaceBrowser ™.

SurfaceBrowser ™ - одна из наиболее полных утилит информационной безопасности, доступных для создания полной сводки OSINT обо всех ваших интернет-ресурсах.Это поможет вам узнать, сколько информации вы раскрываете как на поверхности Интернета, так и в теневых данных, за кулисами.

Наш инструмент OSINT мгновенно предоставит вам все данные открытого порта без ожидания или ручного сканирования. Это все есть.

Давайте посмотрим, насколько легко определить, какие открытые порты доступны для любого данного доменного имени. В этом примере мы проверим все доступные открытые порты для доменного имени linode.com.

Как видите, мы нашли много интересной информации, в том числе 9 открытых портов для всех *.linode.com хостов:

- 22 - Защитная оболочка (SSH)

- 80 - Протокол передачи гипертекста (HTTP)

- 443 - Протокол передачи гипертекста через TLS / SSL (HTTPS)

- 21 - FTP

- 6379 - Redis

- 11211 - memcached

- 9200 - WSP

- 5984 - Сервер базы данных CouchDB

- 990 - протокол FTPS

Здесь много открытых портов, включая важные службы, такие как SSH, Memcached, FTP и другие.

Открытые порты найдены на поддоменах

Одно из основных направлений деятельности исследователей безопасности и тестеров на проникновение - перечисление DNS.Это часто используется для поиска поддоменов и создания цифровой карты всей вашей онлайн-инфраструктуры.

Затем они обычно сканируют порты, ждут результатов и просматривают все данные сопоставления и сканирования портов, теряя много времени на исследования и тесты.

SurfaceBrowser ™ позволяет получить доступ к полной карте DNS любого доменного имени, включая все поддомены, а также к точному количеству открытых портов на каждом хосте и сводке, которая позволяет быстро переключаться между всей информацией:

Использование виджета «Сводка по открытым портам» сэкономит вам драгоценное время при поиске важной информации о вашей собственной инфраструктуре или при расследовании деятельности сторонней компании.

Сводка

Порты всегда являются одной из первых дверей, в которые атакуют злоумышленники. Если они обнаружены открытыми, они могут стать реальной угрозой, если службы, которые вы используете, не защищены должным образом с точки зрения сети, операционной системы и приложений.

Если вы работаете в веб-компании, одной из ваших первоочередных задач будет оставаться на вершине открытых портов до того, как к ним дойдут злоумышленники. Это дает вам отличное преимущество при проверке, укреплении и закрытии ненужных портов, чтобы уменьшить площадь вашей атаки.

Не теряйте больше времени. Получите полный доступ к самому эффективному сканеру портов и инструменту сопоставления DNS: изучите SurfaceBrowser ™ или закажите демоверсию у нашего отдела продаж сегодня!

ЭСТЕБАН БОРДЖЭстебан - опытный исследователь и специалист по кибербезопасности с более чем 15-летним опытом. С момента присоединения к SecurityTrails в 2017 году он был нашим специалистом по технической безопасности серверов и информации об источниках.

Откройте порты и направьте трафик через брандмауэр

В идеале большинство локальных сетей защищены от внешнего мира. Если вы когда-либо пробовали установить службу, такую как веб-сервер или экземпляр Nextcloud дома, то, вероятно, из первых рук знаете, что, хотя к службе легко получить доступ изнутри сети, она недоступна во всем мире. Интернет.

Для этого есть как технические причины, так и причины безопасности, но иногда вы хотите открыть доступ к чему-либо в локальной сети для внешнего мира.Это означает, что вам необходимо правильно и безопасно направлять трафик из Интернета в локальную сеть. В этой статье я объясню, как это сделать.

Локальные и общедоступные IP-адреса

Первое, что вам нужно понять, - это разница между адресом локального интернет-протокола (IP) и общедоступным IP-адресом. В настоящее время большая часть мира (все еще) использует систему адресации под названием IPv4, которая, как известно, имеет ограниченный пул номеров, доступных для назначения сетевым электронным устройствам.Фактически, в мире больше сетевых устройств, чем адресов IPv4, но IPv4 продолжает функционировать. Это возможно из-за локальных адресов.

Все локальные сети в мире используют одинаковых пула адресов . Например, локальный IP-адрес моего домашнего маршрутизатора - 192.168.1.1. Один из них, вероятно, совпадает с номером вашего домашнего маршрутизатора, но когда я перехожу к 192.168.1.1, я попадаю на экран входа в систему на моем маршрутизаторе , а не на на экране входа вашего маршрутизатора .Это потому, что ваш домашний маршрутизатор на самом деле имеет два адреса: один общедоступный и один локальный, а общедоступный защищает локальный от обнаружения в Интернете, а тем более от того, чтобы его можно было спутать с чужим 192.168.1.1.

Фактически, поэтому Интернет и называют Интернетом: это «паутина» взаимосвязанных и автономных сетей. Каждая сеть, будь то ваше рабочее место, или ваш дом, или ваша школа, или большой центр обработки данных, или само «облако», представляет собой набор подключенных хостов, которые, в свою очередь, обмениваются данными со шлюзом (обычно маршрутизатором), который управляет трафиком из Интернет и в локальную сеть, а также из локальной сети в Интернет.

Это означает, что если вы пытаетесь получить доступ к компьютеру в сети, которая не является той, к которой вы в данный момент подключены, то знание локального адреса этого компьютера вам не поможет. Вам необходимо знать публичный адрес шлюза удаленной сети. И это еще не все. Вам также необходимо разрешение на проход через этот шлюз в удаленную сеть.

Межсетевые экраны

В идеале, даже сейчас вокруг вас должны быть брандмауэры. Вы их не видите (надеюсь), но они там.С точки зрения технологий, брандмауэры имеют забавное название, но на самом деле они немного скучные. Брандмауэр - это просто компьютерная служба (также называемая «демоном»), подсистема, которая работает в фоновом режиме большинства электронных устройств. На вашем компьютере работает множество демонов, в том числе, например, отслеживающий движения мыши или трекпада. Брандмауэр - это демон, запрограммированный на прием или запрещение определенных видов сетевого трафика.Межсетевые экраны - это относительно небольшие программы, поэтому они встроены в большинство современных устройств.Они работают на вашем мобильном телефоне, на вашем маршрутизаторе и на вашем компьютере. Брандмауэры разработаны на основе сетевых протоколов, и это часть спецификации разговора с другими компьютерами о том, что пакет данных, отправленный по сети, должен объявлять определенные фрагменты информации о себе (или быть проигнорированным). Одна вещь, которую содержат сетевые данные, - это номер порта , номер , который является одной из основных вещей, которые брандмауэр использует при приеме или отклонении трафика.

Например,веб-сайтов размещены на веб-серверах.Когда вы хотите просмотреть веб-сайт, ваш компьютер отправляет сетевые данные, идентифицируя себя как трафик, предназначенный для порта 80 веб-хоста. Брандмауэр веб-сервера запрограммирован на прием входящего трафика, предназначенного для порта 80, поэтому он принимает ваш запрос (а веб-сервер, в свою очередь, отправляет вам веб-страницу в ответ). Однако, если бы вы отправили (случайно или намеренно) сетевые данные, предназначенные для порта 22 этого веб-сервера, вам, скорее всего, будет отказано в брандмауэре (и, возможно, заблокировано на некоторое время).

Это может быть странная концепция для понимания, потому что, как и IP-адреса, порты и брандмауэры на самом деле не «существуют» в физическом мире. Это концепции, определенные в программном обеспечении. Вы не можете открыть свой компьютер или маршрутизатор, чтобы физически проверить сетевые порты, и вы не можете посмотреть на число, напечатанное на чипе, чтобы найти свой IP-адрес, и вы не можете окунуть свой брандмауэр в воду, чтобы его погасить. Но теперь, когда вы знаете, что эти концепции существуют, вы знаете, какие препятствия возникают при переходе с одного компьютера в одной сети на другой в другой сети.

А теперь пора обойти эти блокады.

Ваш IP-адрес

Я предполагаю, что у вас есть контроль над собственной сетью, и вы пытаетесь открыть свои собственные брандмауэры и направить собственный трафик, чтобы разрешить внешний трафик в вашу сеть. Во-первых, вам нужны локальный и общедоступный IP-адреса.

Чтобы найти свой локальный IP-адрес, вы можете использовать команду адреса ip в Linux:

$ ip адрес показать | grep "inet"

inet 127.0.0.1/8 область видимости хоста lo

inet 192.168.1.6/27 brd 10.1.1.31 область [...]

В этом примере мой локальный IP-адрес 192.168.1.6. Другой адрес (127.0.0.1) - это специальный адрес "обратной связи", который ваш компьютер использует для обращения к себе изнутри.

Чтобы найти свой локальный IP-адрес в macOS, вы можете использовать ifconfig :

$ ifconfig | grep "inet"

inet 127.0.0.1 netmask 0xff000000

inet 192.168.1.6 netmask 0xffffffe0 [...]

А в Windows используйте ipconfig :

$ ipconfig Получите общедоступный IP-адрес вашего маршрутизатора на icanhazip.com. В Linux вы можете получить это с терминала с помощью команды curl:

$ curl http://icanhazip.com

93.184.216.34

Держите эти номера под рукой на будущее.

Направление трафика через маршрутизатор

Первое устройство, которое необходимо настроить, - это устройство шлюза. Это может быть большой физический сервер или крошечный маршрутизатор. В любом случае шлюз почти наверняка выполняет преобразование сетевых адресов (NAT), то есть процесс приема трафика и изменения IP-адреса назначения.

Когда вы генерируете сетевой трафик для просмотра внешнего веб-сайта, ваш компьютер должен отправлять этот трафик на шлюз вашей локальной сети, потому что ваш компьютер, по сути, ничего не знает о внешнем мире. Насколько ваш компьютер знает, весь Интернет - это просто ваш сетевой маршрутизатор, 192.168.1.1 (или любой другой адрес вашего маршрутизатора). Итак, ваш компьютер отправляет все на ваш шлюз. Работа шлюза - смотреть на трафик и определять, куда на самом деле направляется , а затем пересылать эти данные в реальный Интернет.Когда шлюз получает ответ, он пересылает входящие данные обратно на ваш компьютер.

Если ваш шлюз представляет собой маршрутизатор, то для того, чтобы открыть доступ к вашему компьютеру внешнему миру, вы должны назначить порт на вашем маршрутизаторе, который будет представлять ваш компьютер. Это настраивает ваш маршрутизатор для приема трафика на определенный порт и направления всего этого трафика прямо на ваш компьютер. В зависимости от марки маршрутизатора, который вы используете, этот процесс имеет несколько разных имен, включая переадресацию портов или виртуальный сервер, а иногда даже настройки брандмауэра.

Все устройства разные, поэтому я не могу точно сказать, что вам нужно щелкнуть, чтобы изменить настройки. Обычно вы получаете доступ к домашнему маршрутизатору через веб-браузер. Адрес вашего маршрутизатора иногда печатается в нижней части маршрутизатора и начинается с 192.168 или 10.

Перейдите по адресу вашего маршрутизатора и войдите в систему, используя учетные данные, которые вы предоставили при подключении к Интернету. Часто это просто admin с числовым паролем (иногда этот пароль также печатается на маршрутизаторе).Если вы не знаете логин, позвоните своему интернет-провайдеру и узнайте подробности.

В графическом интерфейсе перенаправьте входящий трафик для одного порта на порт (обычно самый простой) локального IP-адреса вашего компьютера. В этом примере я перенаправляю входящий трафик, предназначенный для порта 22 (используемого для SSH-соединений) моего домашнего маршрутизатора, на мой настольный компьютер.