Проверка связи с компьютером в моей локальной сети вызывает «недоступный» ответ с моего собственного IP-адреса?

Этот вопрос теперь является лучшим результатом поиска Google при поиске «хоста назначения, недоступного с моего собственного IP-адреса». Если это то, как вы попали сюда, то вы должны знать, что моя проблема была глупой, возможно, вызванной темпераментным оборудованием, так что не беспокойтесь о прочтении текста ниже. Единственная информация, которая может быть полезна для вас, взята из комментария Гарри Джонстона ниже:

Получение сообщения «пункт назначения недоступен» с вашего компьютера — обычное поведение в последних версиях Windows. Это просто означает, что произошел сбой arp, т.е. IP-адрес не может быть расположен в локальной сети

Чтобы подтвердить это, попробуйте запустить arp -aна своем компьютере, и вы увидите список всех IP-адресов, которые могут быть найдены в вашей локальной сети. Если вы не видите IP-адрес, который вы пытаетесь пропинговать, то это объясняет, почему ваши эхо-запросы возвращаются «недоступными» с вашего компьютера.

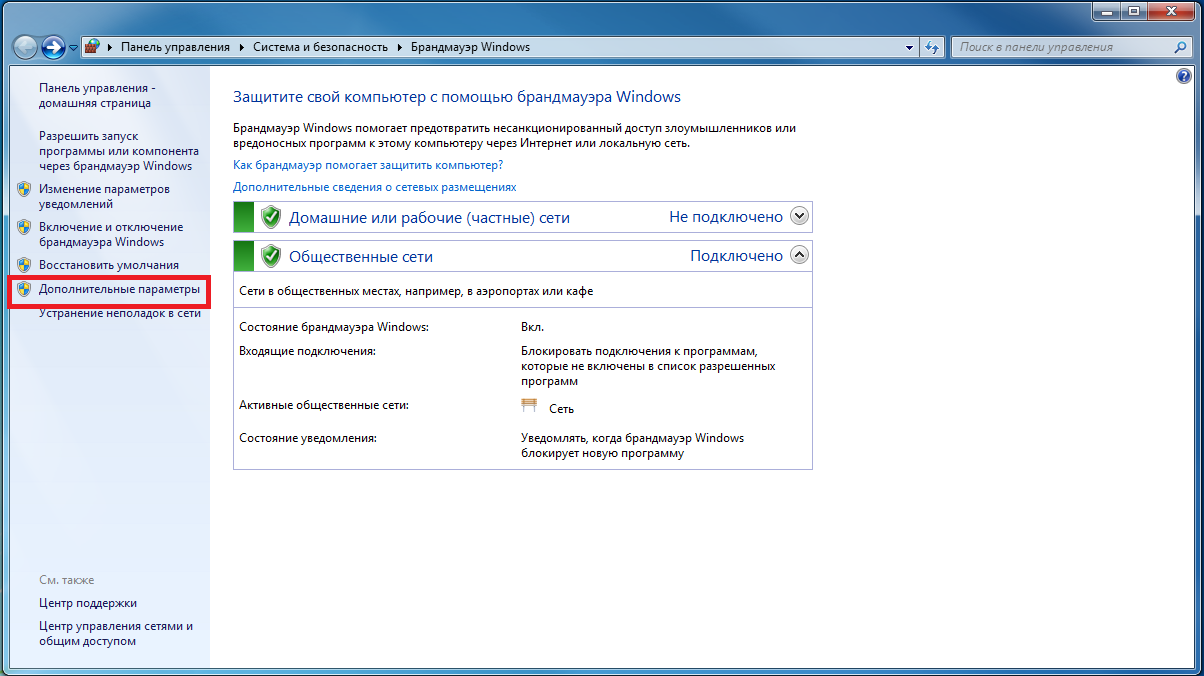

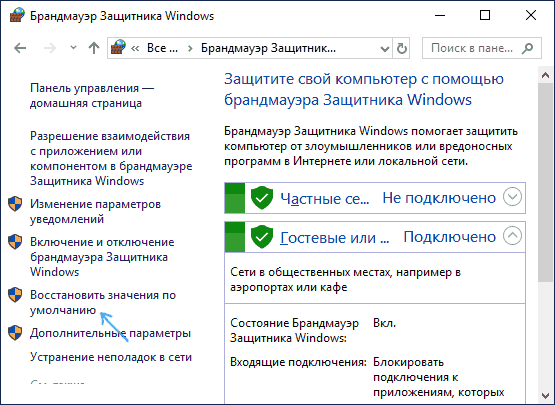

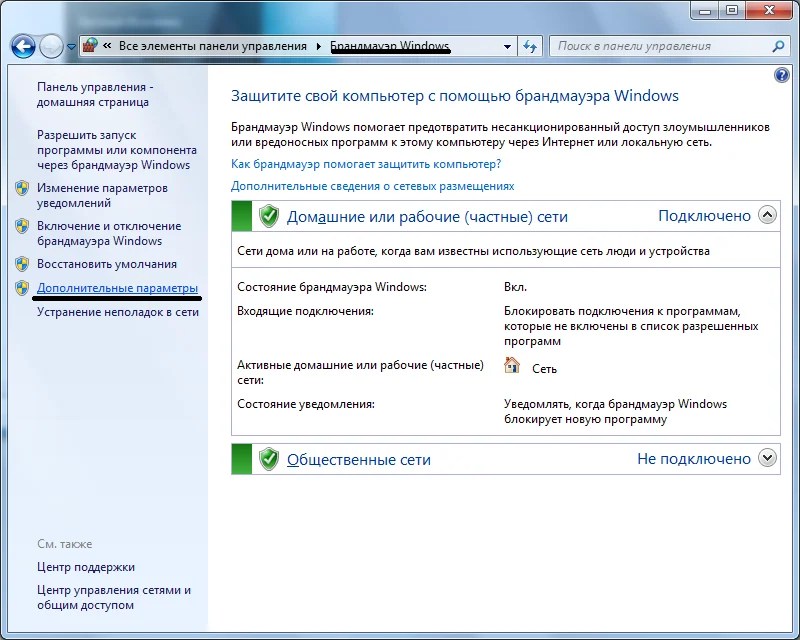

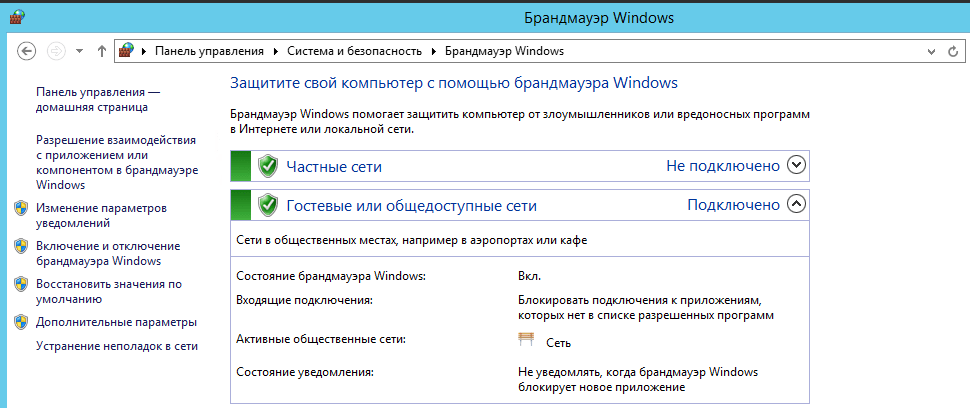

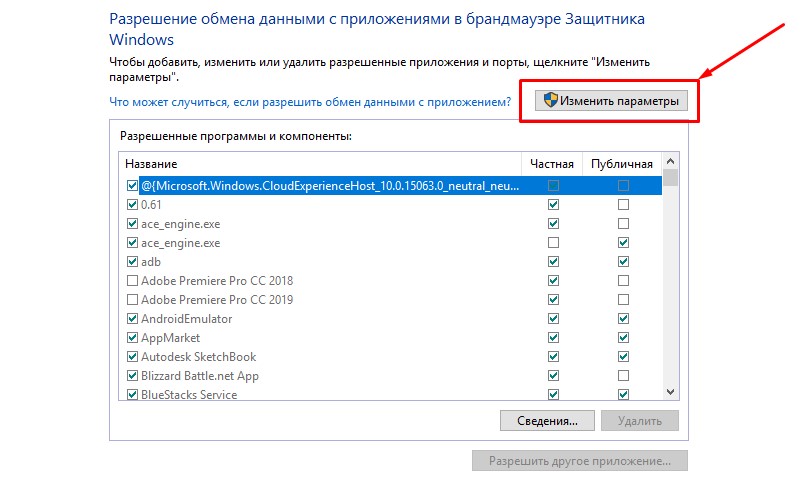

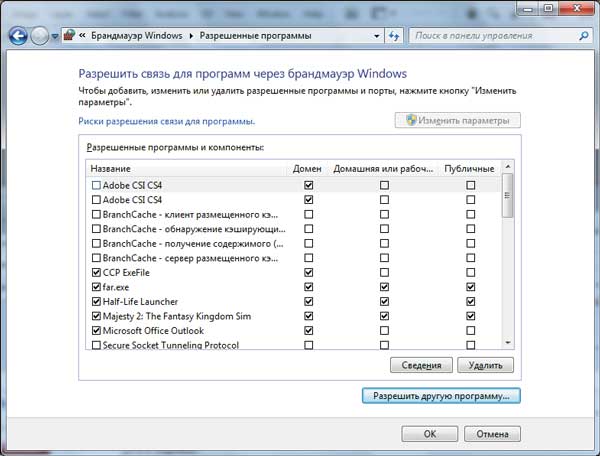

Я пытался играть в Terraria в своей домашней сети, но у меня проблемы. После проверки того, что игра и сервер Terraria были разрешены через брандмауэр Windows на обеих машинах, я решил проверить, могут ли две машины проверять связь друг с другом, а они — нет.

Дома у меня роутер 1 внизу, подключенный к интернету (это есть 192.168.1.1). Маршрутизатор 2 находится наверху и подключен к маршрутизатору 1 через Cat5, обеспечивая Wi-Fi для двух рассматриваемых машин (это так 192.168.1.254). Обе машины могут успешно пропинговать оба маршрутизатора, и они могут нормально использовать Интернет.

Однако, когда я пытаюсь пропинговать одну машину с другой, я получаю «Узел назначения недоступен» с машины, которая отправляет эхо-запрос .

Например, когда я сижу по адресу 192.168.1.2

C:\Users\Cam>ping 192.168.1.9

Pinging 192.168.1.9 with 32 bytes of data:

Reply from 192.168.1.2: Destination host unreachable. Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

И другой способ:

C:\Users\Bianca>ping 192.168.1.2

Pinging 192.168.1.2 with 32 bytes of data:

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

Вот ipconfig с моей машины:

C:\Users\Cam>ipconfig

Windows IP Configuration

Wireless LAN adapter Wireless Network Connection:

Connection-specific DNS Suffix . : home

Link-local IPv6 Address . . . . . : fe80::e193:4df5:1f0f:d454%17

IPv4 Address. . . . . . . . . . . : 192.168.1.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.1.1

Ethernet adapter Local Area Connection:

Media State . .

. . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Tunnel adapter Teredo Tunneling Pseudo-Interface:

Connection-specific DNS Suffix . :

IPv6 Address. . . . . . . . . . . : 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e

Link-local IPv6 Address . . . . . : fe80::1cac:3b08:8cbf:4c0e%12

Default Gateway . . . . . . . . . : ::

Tunnel adapter Reusable ISATAP Interface {DFC85B2E-7BFA-4F6D-8290-297D34E6DB51}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : home

Tunnel adapter isatap.{14B82FE3-FC4C-49FF-AF35-5808CA779909}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Почему я не могу пропинговать между этими компьютерами, и почему ответ об ошибке исходит от исходного компьютера?

Редактировать по запросу:

C:\Users\Cam>route print

===========================================================================

Interface List

17. ..f4 ec 38 98 2a bf ......TP-LINK 150Mbps Wireless Lite N Adapter

11...50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.

..f4 ec 38 98 2a bf ......TP-LINK 150Mbps Wireless Lite N Adapter

11...50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.

1.2 281

192.168.1.2 255.255.255.255 On-link 192.168.1.2 281

192.168.1.255 255.255.255.255 On-link 192.168.1.2 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.2 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.2 281

===========================================================================

Persistent Routes:

None

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

12 58 ::/0 On-link

1 306 ::1/128 On-link

12 58 2001::/32 On-link

12 306 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::/64 On-link

12 306 fe80::/64 On-link

12 306 fe80::1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::e193:4df5:1f0f:d454/128

On-link

1 306 ff00::/8 On-link

12 306 ff00::/8 On-link

17 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

Изменить: таблица маршрутов для второй машины:

C:\Users\Bianca>route print

===========================================================================

Interface List

29 . ..f8 d1 11 0c a5 e4 ...... TP-LINK 150Mbps Wireless Lite N Adapter

11 ...00 22 19 e9 98 13 ...... Broadcom NetLink (TM) Gigabit Ethernet

1 ........................... Software Loopback Interface 1

23 ...00 00 00 00 00 00 00 e0 isatap.{B2C8981A-B289-467B-AE63-54B849BE78CD}

10 ...02 00 54 55 4e 01 ...... Teredo Tunneling Pseudo-Interface

22 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #7

16 ...00 00 00 00 00 00 00 e0 6TO4 Adapter

17 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #2

18 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #3

19 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #4

20 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #5

21 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #6

27 ...00 00 00 00 00 00 00 e0 isatap.{BA694930-3E1A-44DB-9BEB-5B4B22E4C956}

30 ...00 00 00 00 00 00 00 e0 isatap.{4DA30C6C-EFD0-4CEE-A93D-375FC1878C51}

25 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #9

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.

..f8 d1 11 0c a5 e4 ...... TP-LINK 150Mbps Wireless Lite N Adapter

11 ...00 22 19 e9 98 13 ...... Broadcom NetLink (TM) Gigabit Ethernet

1 ........................... Software Loopback Interface 1

23 ...00 00 00 00 00 00 00 e0 isatap.{B2C8981A-B289-467B-AE63-54B849BE78CD}

10 ...02 00 54 55 4e 01 ...... Teredo Tunneling Pseudo-Interface

22 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #7

16 ...00 00 00 00 00 00 00 e0 6TO4 Adapter

17 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #2

18 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #3

19 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #4

20 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #5

21 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #6

27 ...00 00 00 00 00 00 00 e0 isatap.{BA694930-3E1A-44DB-9BEB-5B4B22E4C956}

30 ...00 00 00 00 00 00 00 e0 isatap.{4DA30C6C-EFD0-4CEE-A93D-375FC1878C51}

25 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #9

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0. 0.0.0 0.0.0.0 192.168.1.1 192.168.1.9 281

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.9 281

192.168.1.9 255.255.255.255 On-link 192.168.1.9 281

192.168.1.255 255.255.255.255 On-link 192.168.1.9 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.9 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.9 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0.

0.0.0 0.0.0.0 192.168.1.1 192.168.1.9 281

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.9 281

192.168.1.9 255.255.255.255 On-link 192.168.1.9 281

192.168.1.255 255.255.255.255 On-link 192.168.1.9 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.9 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.9 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0.

0.0.0 192.168.1.1 Default

===========================================================================

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

10 18 ::/0 On-link

1 306 ::1/128 On-link

10 18 2001::/32 On-link

10 266 2001:0:4137:9e76:47:11ff:3f57:fef6/128

On-link

29 281 fe80::/64 On-link

10 266 fe80::/64 On-link

10 266 fe80::47:11ff:3f57:fef6/128

On-link

29 281 fe80::95c:9958:d93d:f2e4/128

On-link

1 306 ff00::/8 On-link

10 266 ff00::/8 On-link

29 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

Пингуя машину в моей локальной сети получает «недостижимый» ответ от моего собственного IP-адреса?

этот вопрос теперь является главным результатом google при поиске «конечный хост недоступен с моего собственного ip-адреса».

получение сообщения «назначение недоступно» с вашей собственной машины является нормальным поведением в последних версиях Windows. Это просто означает, что ARP отказал, т. е. IP-адрес не мог быть расположен на LAN

для подтверждения попробуйте запустить arp -a на вашем компьютере, и вы увидите список всех IP-адресов, которые можно найти в вашей локальной сети. Если вы не видите IP-адрес, который вы пытаетесь пропинговать, то это объясняет, почему ваши пинги возвращаются ‘недостижимые’ из вашей собственной машины. Как исправить эту проблему, это может быть вызвано чем угодно. Попробуйте сбросить настройки маршрутизатора, сетевых адаптеров, статических / динамических IP-адресов и т.

Я пытался играть в Terraria в своей домашней сети, но у меня проблемы. После проверки, что Terraria игры и сервер был разрешен через Брандмауэр Windows на обеих машинах, я решил посмотреть, могут ли две машины пинговать друг друга, и они не могут.

дома у меня есть маршрутизатор 1 внизу, подключенный к интернету (это 192.168.1.1). Маршрутизатор 2 наверху, подключен к маршрутизатору 1 по Cat5, обеспечивая wifi для двух машин, о которых идет речь (это 192.168.1.254). Обе машины могут успешно пропинговать оба маршрутизатора и могут использовать интернет просто отлично.

однако, когда я пытаюсь пинговать одна машина от другой, я получаю «конечный хост недоступен» С машины, которая посылает ping.

например, когда я сижу за 192.168.1.2:

C:UsersCam>ping 192.168.1.9

Pinging 192.168.1.9 with 32 bytes of data:

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable. Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

и так:

C:UsersBianca>ping 192.168.1.2

Pinging 192.168.1.2 with 32 bytes of data:

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

Reply from 192.168.1.9: Destination host unreachable.

вот ipconfig с моей машины:

C:UsersCam>ipconfig

Windows IP Configuration

Wireless LAN adapter Wireless Network Connection:

Connection-specific DNS Suffix . : home

Link-local IPv6 Address . . . . . : fe80::e193:4df5:1f0f:d454%17

IPv4 Address. . . . . . . . . . . : 192.168.1.2

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.1.1

Ethernet adapter Local Area Connection:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

Tunnel adapter Teredo Tunneling Pseudo-Interface:

Connection-specific DNS Suffix . :

IPv6 Address. . . . . . . . . . . : 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e

Link-local IPv6 Address . . . . . : fe80::1cac:3b08:8cbf:4c0e%12

Default Gateway . . . . . . . . . : ::

Tunnel adapter Reusable ISATAP Interface {DFC85B2E-7BFA-4F6D-8290-297D34E6DB51}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : home

Tunnel adapter isatap.{14B82FE3-FC4C-49FF-AF35-5808CA779909}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

:

Tunnel adapter Teredo Tunneling Pseudo-Interface:

Connection-specific DNS Suffix . :

IPv6 Address. . . . . . . . . . . : 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e

Link-local IPv6 Address . . . . . : fe80::1cac:3b08:8cbf:4c0e%12

Default Gateway . . . . . . . . . : ::

Tunnel adapter Reusable ISATAP Interface {DFC85B2E-7BFA-4F6D-8290-297D34E6DB51}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . : home

Tunnel adapter isatap.{14B82FE3-FC4C-49FF-AF35-5808CA779909}:

Media State . . . . . . . . . . . : Media disconnected

Connection-specific DNS Suffix . :

почему я не могу пропинговать между этими машинами, и почему ответ об ошибке приходит от исходной машины?

редактировать запрошено:

C:UsersCam>route print

===========================================================================

Interface List

17...f4 ec 38 98 2a bf ......TP-LINK 150Mbps Wireless Lite N Adapter

11. ..50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.2 281

192.168.1.2 255.255.255.255 On-link 192.

..50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.2 281

192.168.1.2 255.255.255.255 On-link 192. 168.1.2 281

192.168.1.255 255.255.255.255 On-link 192.168.1.2 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.2 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.2 281

===========================================================================

Persistent Routes:

None

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

12 58 ::/0 On-link

1 306 ::1/128 On-link

12 58 2001::/32 On-link

12 306 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::/64 On-link

12 306 fe80::/64 On-link

12 306 fe80::1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::e193:4df5:1f0f:d454/128

On-link

1 306 ff00::/8 On-link

12 306 ff00::/8 On-link

17 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

168.1.2 281

192.168.1.255 255.255.255.255 On-link 192.168.1.2 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.2 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.2 281

===========================================================================

Persistent Routes:

None

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

12 58 ::/0 On-link

1 306 ::1/128 On-link

12 58 2001::/32 On-link

12 306 2001:0:4137:9e76:1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::/64 On-link

12 306 fe80::/64 On-link

12 306 fe80::1cac:3b08:8cbf:4c0e/128

On-link

17 281 fe80::e193:4df5:1f0f:d454/128

On-link

1 306 ff00::/8 On-link

12 306 ff00::/8 On-link

17 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

Edit: таблица маршрутов для второй машины:

C:UsersBianca>route print

===========================================================================

Interface List

29 . ..f8 d1 11 0c a5 e4 ...... TP-LINK 150Mbps Wireless Lite N Adapter

11 ...00 22 19 e9 98 13 ...... Broadcom NetLink (TM) Gigabit Ethernet

1 ........................... Software Loopback Interface 1

23 ...00 00 00 00 00 00 00 e0 isatap.{B2C8981A-B289-467B-AE63-54B849BE78CD}

10 ...02 00 54 55 4e 01 ...... Teredo Tunneling Pseudo-Interface

22 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #7

16 ...00 00 00 00 00 00 00 e0 6TO4 Adapter

17 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #2

18 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #3

19 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #4

20 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #5

21 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #6

27 ...00 00 00 00 00 00 00 e0 isatap.{BA694930-3E1A-44DB-9BEB-5B4B22E4C956}

30 ...00 00 00 00 00 00 00 e0 isatap.{4DA30C6C-EFD0-4CEE-A93D-375FC1878C51}

25 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #9

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.

..f8 d1 11 0c a5 e4 ...... TP-LINK 150Mbps Wireless Lite N Adapter

11 ...00 22 19 e9 98 13 ...... Broadcom NetLink (TM) Gigabit Ethernet

1 ........................... Software Loopback Interface 1

23 ...00 00 00 00 00 00 00 e0 isatap.{B2C8981A-B289-467B-AE63-54B849BE78CD}

10 ...02 00 54 55 4e 01 ...... Teredo Tunneling Pseudo-Interface

22 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #7

16 ...00 00 00 00 00 00 00 e0 6TO4 Adapter

17 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #2

18 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #3

19 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #4

20 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #5

21 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #6

27 ...00 00 00 00 00 00 00 e0 isatap.{BA694930-3E1A-44DB-9BEB-5B4B22E4C956}

30 ...00 00 00 00 00 00 00 e0 isatap.{4DA30C6C-EFD0-4CEE-A93D-375FC1878C51}

25 ...00 00 00 00 00 00 00 e0 Microsoft 6to4 Adapter #9

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0. 0.0.0 0.0.0.0 192.168.1.1 192.168.1.9 281

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.9 281

192.168.1.9 255.255.255.255 On-link 192.168.1.9 281

192.168.1.255 255.255.255.255 On-link 192.168.1.9 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.9 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.9 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0.

0.0.0 0.0.0.0 192.168.1.1 192.168.1.9 281

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.1.9 281

192.168.1.9 255.255.255.255 On-link 192.168.1.9 281

192.168.1.255 255.255.255.255 On-link 192.168.1.9 281

224.0.0.0 240.0.0.0 On-link 127.0.0.1 306

224.0.0.0 240.0.0.0 On-link 192.168.1.9 281

255.255.255.255 255.255.255.255 On-link 127.0.0.1 306

255.255.255.255 255.255.255.255 On-link 192.168.1.9 281

===========================================================================

Persistent Routes:

Network Address Netmask Gateway Address Metric

0.0.0.0 0. 0.0.0 192.168.1.1 Default

===========================================================================

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

10 18 ::/0 On-link

1 306 ::1/128 On-link

10 18 2001::/32 On-link

10 266 2001:0:4137:9e76:47:11ff:3f57:fef6/128

On-link

29 281 fe80::/64 On-link

10 266 fe80::/64 On-link

10 266 fe80::47:11ff:3f57:fef6/128

On-link

29 281 fe80::95c:9958:d93d:f2e4/128

On-link

1 306 ff00::/8 On-link

10 266 ff00::/8 On-link

29 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

0.0.0 192.168.1.1 Default

===========================================================================

IPv6 Route Table

===========================================================================

Active Routes:

If Metric Network Destination Gateway

10 18 ::/0 On-link

1 306 ::1/128 On-link

10 18 2001::/32 On-link

10 266 2001:0:4137:9e76:47:11ff:3f57:fef6/128

On-link

29 281 fe80::/64 On-link

10 266 fe80::/64 On-link

10 266 fe80::47:11ff:3f57:fef6/128

On-link

29 281 fe80::95c:9958:d93d:f2e4/128

On-link

1 306 ff00::/8 On-link

10 266 ff00::/8 On-link

29 281 ff00::/8 On-link

===========================================================================

Persistent Routes:

None

| Update ID | Installed On | Description | |

| {16EEC04A-B924-37E0-97CF-422DCEFC1B63} | 20120615 | KB2656405 | |

| {4952F442-5C1A-38EB-8C23-B18EFE77E20C} | 20120615 | KB2656351 | |

| {5D9961AC-7C99-36A2-9EF0-34678AED5384} | 20120615 | KB2600217 | |

| {5E9CF3A4-ADB3-3080-A8BF-976A28340758} | 20120615 | KB2468871 | |

| {67A5F99B-5EBA-3812-8D2E-BC251490DD3F} | 20120615 | KB2604121 | |

| {6F8500D2-A80F-3347-9081-B41E71C8592B} | 20140313 | KB2565063 | |

| {81EBB9D7-173C-32E3-B477-149C8DE075E4} | 20120615 | KB2533523 | |

| {86BB5A25-8CC3-33CE-A393-CF28901682B2} | 20120615 | KB2656368v2 | |

| {AC860B17-6D8D-4CB1-A725-37DE5236B2A0} | 20190204 | Kaspersky Endpoint Security 10 Service Pack 1 Maintenance Release 3 | |

| {C4D978AA-2668-3404-96DE-96E2AFC62FD7} | 20120615 | KB2686827 | |

| 00000000-0000-0000-0000-000000000000 | 2014-03-12 | Агент обновления Windows 7. 6.7600.256 6.7600.256 | |

| 00000000-0000-0000-0000-000000000000 | 2014-08-26 | Агент обновления Windows 7.6.7600.320 | |

| 31823a41-1586-4aed-a6a9-5b623c2ba3ec | 2019-02-01 | Обновление системы безопасности для ОС Windows (KB3033929) | |

| 5faaccb3-a96b-499a-b409-284bc78f8e8d | 2019-02-01 | Обновление для ОС Windows (KB2999226) | |

| 62beb214-902b-4ea2-abd3-1035881c56bf | 2017-11-23 | Обновление системы безопасности для ОС Windows (KB4012212) | |

| KB2425227 | 6/15/2012 | Security Update | |

| KB2534111 | 6/15/2012 | Hotfix | |

| KB2849697 | 1/10/2017 | Update | |

| Subkey | Setting | ||

| CodeIdentifiers\AuthenticodeEnabled | 0 | ||

| Driver Signing\Policy | 00000000 | ||

| Eventlog\Application\RestrictGuestAccess | 1 | ||

| Eventlog\Security\RestrictGuestAccess | 1 | ||

| Eventlog\System\RestrictGuestAccess | 1 | ||

| Eventlog\Application\Retention | 0 | ||

| Eventlog\Security\Retention | 0 | ||

| Eventlog\System\Retention | 0 | ||

| Eventlog\Application\MaxSize | 20971520 | ||

| Eventlog\Security\MaxSize | 20971520 | ||

| Eventlog\System\MaxSize | 20971520 | ||

| LanManServer\Parameters\AutoDisconnect | 15 | ||

| LanManServer\Parameters\EnableForcedLogOff | 1 | ||

| LanManServer\Parameters\EnableSecuritySignature | 0 | ||

| LanManServer\Parameters\NullSessionPipes | |||

| LanManServer\Parameters\RequireSecuritySignature | 0 | ||

| LanManServer\Parameters\RestrictNullSessAccess | 1 | ||

| LanmanWorkstation\Parameters\EnablePlainTextPassword | 0 | ||

| LanmanWorkstation\Parameters\EnableSecuritySignature | 1 | ||

| LanmanWorkstation\Parameters\RequireSecuritySignature | 0 | ||

| LDAP\LDAPClientIntegrity | 1 | ||

| Lsa\AuditBaseObjects | 0 | ||

| Lsa\CrashOnAuditFail | 0 | ||

| Lsa\DisableDomainCreds | 0 | ||

| Lsa\EveryoneIncludesAnonymous | 0 | ||

| Lsa\FIPSAlgorithmPolicy\Enabled | |||

| Lsa\ForceGuest | 0 | ||

| Lsa\FullPrivilegeAuditing | 00 | ||

| Lsa\LimitBlankPasswordUse | 1 | ||

| Lsa\LmCompatibilityLevel | |||

| Lsa\MSV1_0\NTLMMinClientSec | 0 | ||

| Lsa\MSV1_0\NTLMMinServerSec | 0 | ||

| Lsa\NoLMHash | 1 | ||

| Lsa\RestrictAnonymous | 0 | ||

| Lsa\RestrictAnonymousSAM | 1 | ||

| Netlogon\Parameters\DisablePasswordChange | 0 | ||

| Netlogon\Parameters\MaximumPasswordAge | 30 | ||

| Netlogon\Parameters\RequireSignOrSeal | 1 | ||

| Netlogon\Parameters\RequireStrongKey | 1 | ||

| Netlogon\Parameters\SealSecureChannel | 1 | ||

| Netlogon\Parameters\SignSecureChannel | 1 | ||

| NTDS\Parameters\LDAPServerIntegrity | |||

| Session Manager\Kernel\ObCaseInsensitive | 1 | ||

| Session Manager\ProtectionMode | 1 | ||

| Session Manager\SubSystems\optional | |||

| System\ConsentPromptBehaviorAdmin | 0 | ||

| System\ConsentPromptBehaviorUser | 3 | ||

| System\DisableCAD | |||

| System\DontDisplayLastUserName | 0 | ||

| System\EnableInstallerDetection | 1 | ||

| System\EnableLUA | 0 | ||

| System\EnableSecureUIAPaths | 1 | ||

| System\EnableUIADesktopToggle | 0 | ||

| System\EnableVirtualization | 1 | ||

| System\FilterAdministratorToken | 0 | ||

| System\LegalNoticeCaption | |||

| System\LegalNoticeText | |||

| System\PromptOnSecureDesktop | 0 | ||

| System\ScForceOption | 0 | ||

| System\ShutdownWithoutLogon | 1 | ||

| System\UndockWithoutLogon | 1 | ||

| System\ValidateAdminCodeSignatures | 0 | ||

| Winlogon\CachedLogonsCount | 10 | ||

| Winlogon\ForceUnlockLogon | 0 | ||

| Winlogon\PasswordExpiryWarning | 5 | ||

| Winlogon\ScRemoveOption | 0 | ||

| Privilege | |||

| Архивация файлов и каталогов | |||

| Блокировка страниц в памяти | |||

| Восстановление файлов и каталогов | |||

| Выполнение задач по обслуживанию томов | |||

| Завершение работы системы | |||

| Загрузка и выгрузка драйверов устройств | |||

| Изменение параметров среды изготовителя | |||

| Изменение системного времени | |||

| Изменение часового пояса | |||

| Имитация клиента после проверки подлинности | |||

| Настройка квот памяти для процесса | |||

| Обход перекрестной проверки | |||

| Отключение компьютера от стыковочного узла | |||

| Отладка программ | |||

| Принудительное удаленное завершение работы | |||

| Профилирование одного процесса | |||

| Профилирование производительности системы | |||

| Смена владельцев файлов и других объектов | |||

| Создание глобальных объектов | |||

| Создание символических ссылок | |||

| Создание файла подкачки | |||

| Увеличение приоритета выполнения | |||

| Увеличение рабочего набора процесса | |||

| Управление аудитом и журналом безопасности | |||

| Policy | Security Setting | ||

| Access Credential Manager as a trusted caller | |||

| Access this computer from the network | Операторы архива, Пользователи, Администраторы, Все | ||

| Act as part of the operating system | |||

| Add workstations to domain | |||

| Adjust memory quotas for a process | Администраторы, NETWORK SERVICE, LOCAL SERVICE | ||

| Allow log on through Terminal Services | Пользователи удаленного рабочего стола, Администраторы | ||

| Back up files and directories | Операторы архива, Администраторы | ||

| Bypass traverse checking | Операторы архива, Пользователи, Администраторы, NETWORK SERVICE, LOCAL SERVICE, Все | ||

| Change the system time | Администраторы, LOCAL SERVICE | ||

| Change the time zone | Пользователи, Администраторы, LOCAL SERVICE | ||

| Create a pagefile | Администраторы | ||

| Create a token object | |||

| Create global objects | СЛУЖБА, Администраторы, NETWORK SERVICE, LOCAL SERVICE | ||

| Create permanent shared objects | |||

| Create symbolic links | Администраторы | ||

| Debug programs | Администраторы | ||

| Deny access to this computer from the network | |||

| Deny log on as a batch job | |||

| Deny log on as a service | |||

| Deny log on locally | |||

| Deny log on through Terminal Services | |||

| Enable delegation | |||

| Force shutdown from a remote system | Администраторы | ||

| Generate security audits | NETWORK SERVICE, LOCAL SERVICE | ||

| Impersonate a client after authentication | СЛУЖБА, Администраторы, NETWORK SERVICE, LOCAL SERVICE | ||

| Increase a process working set | Пользователи | ||

| Increase scheduling priority | Администраторы | ||

| Load and unload device drivers | Администраторы | ||

| Lock pages in memory | VKX | ||

| Log on as a batch job | Пользователи журналов производительности, Операторы архива, Администраторы, __ViPNet_User__ | ||

| Log on as a service | |||

| Log on locally | Операторы архива, Пользователи, Администраторы, Гость | ||

| Manage auditing and security log | Администраторы | ||

| Manage the files on a volume | Администраторы | ||

| Modify an object label | |||

| Modify firmware environment values | Администраторы | ||

| Profile single process | Администраторы | ||

| Profile system performance | WdiServiceHost, Администраторы | ||

| Remove computer from docking station | Пользователи, Администраторы | ||

| Replace a process-level token | NETWORK SERVICE, LOCAL SERVICE | ||

| Restore files and directories | Операторы архива, Администраторы | ||

| Shut down the system | Операторы архива, Пользователи, Администраторы | ||

| Synchronize directory service data | |||

| Take ownership of files or other objects | Администраторы | ||

| Group Name | Privilege Name | ||

| Администраторы | SeSecurityPrivilege | ||

| Администраторы | SeBackupPrivilege | ||

| Администраторы | SeRestorePrivilege | ||

| Администраторы | SeSystemtimePrivilege | ||

| Администраторы | SeShutdownPrivilege | ||

| Администраторы | SeRemoteShutdownPrivilege | ||

| Администраторы | SeTakeOwnershipPrivilege | ||

| Администраторы | SeDebugPrivilege | ||

| Администраторы | SeSystemEnvironmentPrivilege | ||

| Администраторы | SeSystemProfilePrivilege | ||

| Администраторы | SeProfileSingleProcessPrivilege | ||

| Администраторы | SeIncreaseBasePriorityPrivilege | ||

| Администраторы | SeLoadDriverPrivilege | ||

| Администраторы | SeCreatePagefilePrivilege | ||

| Администраторы | SeIncreaseQuotaPrivilege | ||

| Администраторы | SeChangeNotifyPrivilege | ||

| Администраторы | SeUndockPrivilege | ||

| Администраторы | SeManageVolumePrivilege | ||

| Администраторы | SeImpersonatePrivilege | ||

| Администраторы | SeCreateGlobalPrivilege | ||

| Администраторы | SeTimeZonePrivilege | ||

| Администраторы | SeCreateSymbolicLinkPrivilege | ||

| Администраторы | SeInteractiveLogonRight | ||

| Администраторы | SeNetworkLogonRight | ||

| Администраторы | SeBatchLogonRight | ||

| Администраторы | SeRemoteInteractiveLogonRight | ||

| Операторы архива | SeRestorePrivilege | ||

| Операторы архива | SeShutdownPrivilege | ||

| Операторы архива | SeChangeNotifyPrivilege | ||

| Операторы архива | SeInteractiveLogonRight | ||

| Операторы архива | SeNetworkLogonRight | ||

| Операторы архива | SeBatchLogonRight | ||

| Операторы архива | SeBackupPrivilege | ||

| Пользователи | SeShutdownPrivilege | ||

| Пользователи | SeChangeNotifyPrivilege | ||

| Пользователи | SeUndockPrivilege | ||

| Пользователи | SeIncreaseWorkingSetPrivilege | ||

| Пользователи | SeTimeZonePrivilege | ||

| Пользователи | SeInteractiveLogonRight | ||

| Пользователи | SeNetworkLogonRight | ||

| Пользователи журналов производительности | SeBatchLogonRight | ||

| Пользователи удаленного рабочего стола | SeRemoteInteractiveLogonRight | ||

| Time Generated | Log File | Source Name | Description |

| 2019-02-26 07:55:23 | Application | WinMgmt | Event ID = 10 |

| 2019-02-20 08:16:04 | Application | Application Hang | Программа iexplore. exe версии 11.0.9600.17840 прекратила взаимодействие с Windows и была закрыта. Чтобы узнать, имеются ли дополнительные сведения о проблеме, проверьте историю проблемы в Центре поддержки в панели управления.

ИД процесса: ba0

Время запуска: 01d4c8d23b474116

Время завершения: 9

Путь приложения: C:\Program Files\Internet Explorer\iexplore.exe

ИД отчета: exe версии 11.0.9600.17840 прекратила взаимодействие с Windows и была закрыта. Чтобы узнать, имеются ли дополнительные сведения о проблеме, проверьте историю проблемы в Центре поддержки в панели управления.

ИД процесса: ba0

Время запуска: 01d4c8d23b474116

Время завершения: 9

Путь приложения: C:\Program Files\Internet Explorer\iexplore.exe

ИД отчета: |

| 2019-02-14 07:59:41 | Application | Application Error | Имя сбойного приложения: ES.Installer.exe, версия: 1.0.6498.29672, отметка времени: 0x59e4b420 Имя сбойного модуля: PresentationNative_v0400.dll, версия: 4.0.30319.1, отметка времени 0x4ba1f81d Код исключения: 0x80000003 Смещение ошибки: 0x00044bbf Идентификатор сбойного процесса: 0xa94 Время запуска сбойного приложения: 0xES.Installer.exe0 Путь сбойного приложения: ES.Installer.exe1 Путь сбойного модуля: ES.Installer.exe2 Код отчета: ES.Installer.exe3 |

| 2019-02-14 07:58:20 | Application | PerfNet | Event ID = 2004 |

| 2019-02-12 07:59:23 | Application | Application Error | Имя сбойного приложения: ES. Installer.exe, версия: 1.0.6498.29672, отметка времени: 0x59e4b420

Имя сбойного модуля: PresentationNative_v0400.dll, версия: 4.0.30319.1, отметка времени 0x4ba1f81d

Код исключения: 0x80000003

Смещение ошибки: 0x00044bbf

Идентификатор сбойного процесса: 0xea8

Время запуска сбойного приложения: 0xES.Installer.exe0

Путь сбойного приложения: ES.Installer.exe1

Путь сбойного модуля: ES.Installer.exe2

Код отчета: ES.Installer.exe3 Installer.exe, версия: 1.0.6498.29672, отметка времени: 0x59e4b420

Имя сбойного модуля: PresentationNative_v0400.dll, версия: 4.0.30319.1, отметка времени 0x4ba1f81d

Код исключения: 0x80000003

Смещение ошибки: 0x00044bbf

Идентификатор сбойного процесса: 0xea8

Время запуска сбойного приложения: 0xES.Installer.exe0

Путь сбойного приложения: ES.Installer.exe1

Путь сбойного модуля: ES.Installer.exe2

Код отчета: ES.Installer.exe3 |

| 2019-02-11 07:50:00 | Application | Application Error | Имя сбойного приложения: ES.Installer.exe, версия: 1.0.6498.29672, отметка времени: 0x59e4b420

Имя сбойного модуля: PresentationNative_v0400.dll, версия: 4.0.30319.1, отметка времени 0x4ba1f81d

Код исключения: 0x80000003

Смещение ошибки: 0x00044bbf

Идентификатор сбойного процесса: 0xff8

Время запуска сбойного приложения: 0xES.Installer.exe0

Путь сбойного приложения: ES.Installer.exe1

Путь сбойного модуля: ES. Installer.exe2

Код отчета: ES.Installer.exe3 Installer.exe2

Код отчета: ES.Installer.exe3 |

| 2019-02-06 14:43:37 | Kaspersky Event Log | avp | Event ID = 4660 |

| 2018-06-25 13:10:10 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 6 seconds with 0 seconds of active time. This session ended with a crash. |

| 2018-03-20 11:13:40 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 18 seconds with 0 seconds of active time. This session ended with a crash. |

| 2018-03-05 13:25:05 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12. 0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 13 seconds with 0 seconds of active time. This session ended with a crash. 0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 13 seconds with 0 seconds of active time. This session ended with a crash. |

| 2017-11-07 13:44:33 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 7 seconds with 0 seconds of active time. This session ended with a crash. |

| 2017-10-11 09:37:09 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 10 seconds with 0 seconds of active time. This session ended with a crash. |

| 2017-03-27 16:36:21 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12. 0.4518.1014. This session lasted 816 seconds with 180 seconds of active time. This session ended with a crash. 0.4518.1014. This session lasted 816 seconds with 180 seconds of active time. This session ended with a crash. |

| 2017-03-14 08:51:47 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 54 seconds with 0 seconds of active time. This session ended with a crash. |

| 2017-01-26 16:51:12 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 20 seconds with 0 seconds of active time. This session ended with a crash. |

| 2016-11-28 16:11:01 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12. 0.4518.1014. This session lasted 5 seconds with 0 seconds of active time. This session ended with a crash. 0.4518.1014. This session lasted 5 seconds with 0 seconds of active time. This session ended with a crash. |

| 2016-11-23 11:31:52 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 9 seconds with 0 seconds of active time. This session ended with a crash. |

| 2016-09-20 13:30:03 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 3 seconds with 0 seconds of active time. This session ended with a crash. |

| 2016-08-30 11:35:04 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 11 seconds with 0 seconds of active time. This session ended with a crash. This session ended with a crash. |

| 2016-08-01 08:25:07 | OSession | Microsoft Office 12 Sessions | ID: 0, Application Name: Microsoft Office Word, Application Version: 12.0.4518.1014, Microsoft Office Version: 12.0.4518.1014. This session lasted 4 seconds with 0 seconds of active time. This session ended with a crash. |

| 2019-02-26 10:11:42 | System | LsaSrv | Анонимный сеанс, подключенный с VKX_EK, попытался открыть дескриптор политики LSA на этом компьютере. Эта попытка была отклонена с кодом STATUS_ACCESS_DENIED для предотвращения передачи анонимному клиенту секретных сведений. Приложение, предпринявшее эту попытку, следует исправить. Обратитесь к поставщику приложения. В качестве временного решения эту меру безопасности можно отключить, задав для параметра реестра \HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\TurnOffAnonymousBlock типа DWORD значени |

| 2019-02-26 07:54:11 | System | Service Control Manager | Event ID = 7026 |

| 2019-02-26 07:53:53 | System | Microsoft-Windows-DNS-Client | При попытке чтения файла локальных узлов произошла ошибка. |

| 2019-02-26 07:53:37 | System | EventLog | Event ID = 6008 |

| Item | Value | ||

| Processor Number | 1 | ||

| Name | Intel(R) Core(TM) i5-3330 CPU @ 3.00GHz | ||

| Short Name | |||

| Speed Estimated | 2993MHz | ||

| Speed Registry | 2993MHz | ||

| Processor Type | OEM Primary | ||

| Manufacturer | Intel(R) Corporation | ||

| Serial Number | |||

| APIC Physical ID | 0x00, 0x02, 0x04, 0x06 | ||

| Features | ACPI, AESNI, APIC, AVX, CLFSH, CMOV, CMPXCHG16B, CX8, DE, DS, DS-CPL, DTES64, EIST, F16C, FPU, FXFR, HTT, IA64, LAHF, MCA, MCE, MMX, MONITOR, MSR, MTRR, OSXSAVE, PAE, PAT, PBE, PCID, PCLMULQDQ, PDCM, PGE, POPCNT, PSE, PSE-36, RDRAND, RDTSCP, SEP, SS, SSE, SSE2, SSE3, SSE4. 1, SSE4.2, SSSE3, TM, TM2, TSC, TSC-Deadline, VME, VMX, x2APIC, XSAVE, xTPR 1, SSE4.2, SSSE3, TM, TM2, TSC, TSC-Deadline, VME, VMX, x2APIC, XSAVE, xTPR | ||

| Cache | Prefetching 64-Byte, STLB Shared 2nd-Level 4KB | ||

| TLB | TLB Data 2MB or 4MB, TLB Data 4KB, TLB Instruction 2MB/4MB, TLB Instruction 4KB | ||

| Logical Processors | 4 | ||

| Program Name | Settings Folder | Command | |

| AVP | HKLM\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Program Files\Kaspersky Lab\Kaspersky Endpoint Security 10 for Windows SP1\avp.exe» | |

| Desktop Mania.lnk | C:\Users\VKX\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ | ||

| desktop.ini | C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\ | ||

| desktop.ini | C:\Users\VKX\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ | ||

esupdate. lnk lnk | C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\ | ||

| HPUsageTrackingLEDM | HKLM\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Program Files\HP\HP UT LEDM\bin\hppusg.exe» «C:\Program Files\HP\HP UT LEDM\» | |

| IPLIR | HKLM\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Program Files\InfoTeCS\ViPNet Client\Monitor.EXE» /D /M /FromRun | |

| RfAgent | HKLM\Software\Microsoft\Windows\CurrentVersion\Run | C:\Program Files\InfoTeCS\ViPNet Client\rfmgrui.exe -FromRun | |

| YandexElements | HKCU\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Program Files\Yandex\Common\elements.exe» /auto | |

| YandexSearchBand | HKCU\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Users\VKX\AppData\Local\Yandex\SearchBand\Application\5.0.0.1903\searchbandapp.exe» /auto | |

| ZaxarGameBrowser | HKLM\Software\Microsoft\Windows\CurrentVersion\Run | «C:\Program Files\Zaxar\ZaxarGameBrowser. exe» -s exe» -s | |

| Вырезка экрана и программа запуска для OneNote 2007.lnk | C:\Users\VKX\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ | ||

| Name | Process ID | Memory | Description |

| avp.exe | 2184 | 43968KB | |

| avp.exe | 3864 | 11684KB | |

| avpsus.exe | 1940 | 21544KB | |

| conhost.exe | 3504 | 2348KB | Окно консоли узла |

| csrss.exe | 684 | 3584KB | Процесс исполнения клиент-сервер |

| csrss.exe | 852 | 39476KB | Процесс исполнения клиент-сервер |

| DesktopMania.exe | 3924 | 8404KB | DesktopMania |

| dwm.exe | 3188 | 24488KB | Диспетчер окон рабочего стола |

elements. exe exe | 3876 | 4188KB | Yandex Elements |

| ES.UpdateService.exe | 128 | 30628KB | ESCS.Customer.Client.UpdateService |

| explorer.exe | 3232 | 85088KB | Проводник |

| HPLaserJetService.exe | 460 | 2524KB | HP LaserJet Service |

| hpshield.exe | 420 | 4372KB | HpShield service executable file |

| hpshield.exe | 3488 | 6104KB | HpShield service executable file |

| HPSIsvc.exe | 964 | 4536KB | HP Smart-Install Service |

| Itcswpm.exe | 3088 | 4428KB | ViPNet itcswpm |

| lsass.exe | 960 | ||

| lsm.exe | 968 | 3540KB | Служба диспетчера локальных сеансов |

| Monitor.exe | 3848 | 44212KB | ViPNet monitor |

monitsrv. exe exe | 1396 | 12944KB | ViPNet monitsrv |

| ONENOTEM.EXE | 3932 | 824KB | Microsoft Office OneNote Quick Launcher |

| searchbandapp.exe | 3596 | 19912KB | Voice assistant |

| SearchIndexer.exe | 3824 | 18144KB | Индексатор службы Microsoft Windows Search |

| service_update.exe | 2076 | 9012KB | Yandex |

| service_update.exe | 2112 | 2968KB | Yandex |

| services.exe | 896 | 6412KB | Приложение служб и контроллеров |

| smss.exe | 392 | 840KB | |

| spoolsv.exe | 1768 | 12820KB | Диспетчер очереди печати |

| svchost.exe | 1644 | 13276KB | Хост-процесс для служб Windows |

| svchost.exe | 408 | 3932KB | Хост-процесс для служб Windows |

svchost. exe exe | 1348 | 32424KB | Хост-процесс для служб Windows |

| svchost.exe | 1316 | 12252KB | Хост-процесс для служб Windows |

| svchost.exe | 2492 | 3948KB | Хост-процесс для служб Windows |

| svchost.exe | 1284 | 70488KB | Хост-процесс для служб Windows |

| svchost.exe | 1216 | 16380KB | Хост-процесс для служб Windows |

| svchost.exe | 1132 | 6812KB | Хост-процесс для служб Windows |

| svchost.exe | 1064 | 7048KB | Хост-процесс для служб Windows |

| svchost.exe | 1848 | 8860KB | Хост-процесс для служб Windows |

| svchost.exe | 2812 | 4284KB | Хост-процесс для служб Windows |

| svchost.exe | 1800 | 4780KB | Хост-процесс для служб Windows |

svchost. exe exe | 1968 | 3892KB | Хост-процесс для служб Windows |

| swagent.exe | 580 | 8832KB | ViPNet swagent |

| System | 4 | ||

| taskhost.exe | 3104 | 11484KB | Хост-процесс для задач Windows |

| TrustedInstaller.exe | 5344 | 12992KB | Установщик модулей Windows |

| UpdateChecker.exe | 3900 | 27988KB | ESUpdate |

| VSSVC.exe | 2568 | 5624KB | Microsoft® Volume Shadow Copy Service |

| WinAudit (2019_02_22 12_06_52 UTC).exe | 5964 | 27264KB | Parmavex WinAudit Freeware |

| wininit.exe | 740 | 3248KB | Автозагрузка приложений Windows |

| winlogon.exe | 920 | 4472KB | Программа входа в систему Windows |

WMIADAP. exe exe | 5856 | 4292KB | WMI Reverse Performance Adapter Maintenance Utility |

| WmiPrvSE.exe | 6080 | 11192KB | WMI Provider Host |

| WmiPrvSE.exe | 6124 | 5956KB | WMI Provider Host |

| WUDFHost.exe | 5952 | 5704KB | Windows Driver Foundation (WDF) — хост-процесс инфраструктуры драйверов пользовательского режима |

| Чистилка.exe | 3376 | 63152KB | |

| Чистилка.exe | 2004 | 9952KB | |

| Name | Description | ||

| ADsDSOObject | OLE DB Provider for Microsoft Directory Services | ||

| Microsoft.ACE.OLEDB.12.0 | Microsoft Office 12.0 Access Database Engine OLE DB Provider | ||

| Microsoft.Jet.OLEDB.4.0 | Microsoft Jet 4.0 OLE DB Provider | ||

| MSDAORA | Microsoft OLE DB Provider for Oracle | ||

| MSDAOSP | Microsoft OLE DB Simple Provider | ||

| MSDASQL | Microsoft OLE DB Provider for ODBC Drivers | ||

| MSDASQL Enumerator | Microsoft OLE DB Enumerator for ODBC Drivers | ||

| MSDataShape | MSDataShape | ||

| MSDMine | Microsoft OLE DB Provider For Data Mining Services | ||

| MSDMine Enumerator | Microsoft OLE DB DM Enumerator | ||

| MSIDXS | Microsoft OLE DB Provider for Indexing Service | ||

| MSOLAP | Microsoft OLE DB Provider for Analysis Services 9. 0 0 | ||

| MSOLAP | Microsoft OLE DB Provider for Analysis Services 9.0 | ||

| MSOLAP | Microsoft OLE DB Provider for OLAP Services 8.0 | ||

| MSOLAP | Microsoft OLE DB Provider for OLAP Services 8.0 | ||

| SQLOLEDB | Microsoft OLE DB Provider for SQL Server | ||

| SQLOLEDB Enumerator | Microsoft OLE DB Enumerator for SQL Server | ||

| Windows Search Data Source | Microsoft OLE DB Provider for Search |

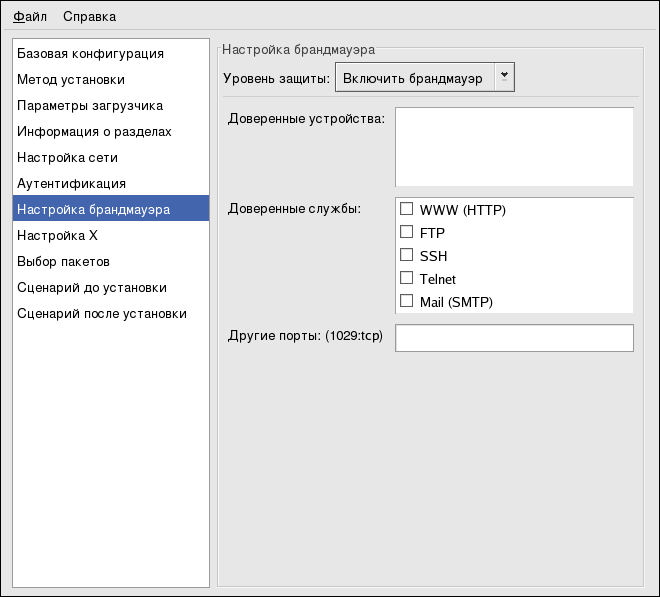

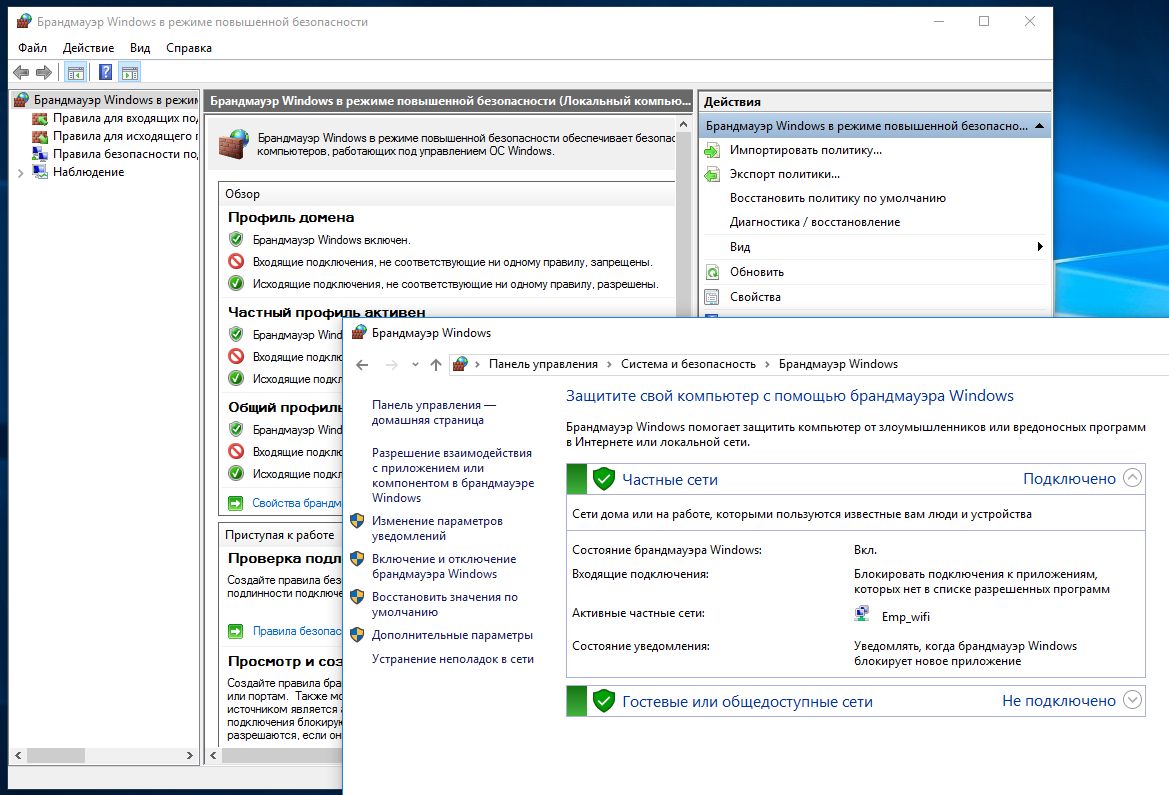

Настройка Брандмауэра Windows на примере открытия портов для web сайтов, FTP и DNS

В этой статье я покажу вам, как настроить Windows Firewall для сервера, на котором крутятся сайты и FTP, а так же DNS. Ничего сверхъестественного в этой процедуре нет, за исключением того, что нужно будет в менеджере IIS настроить диапазон портов для пассивного режима работы FTP сервера.

Заходим на наш сервер, переходим в менеджер IIS, в нем на главной странице сервера заходим в пункт поддержка Брандмауэра FTP.

И в нем указываем диапазон портов канала данных.

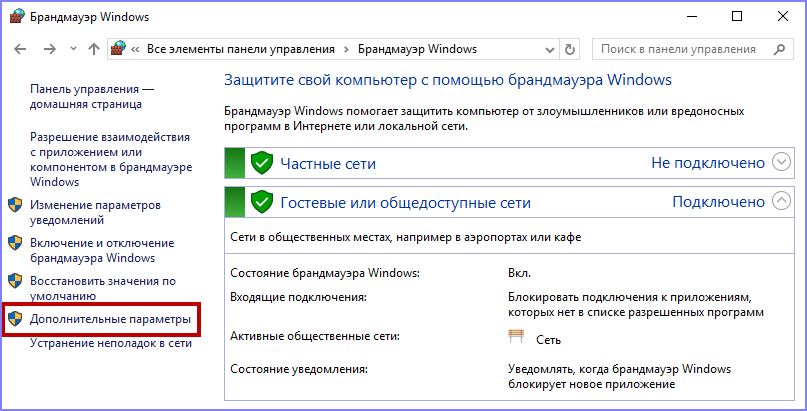

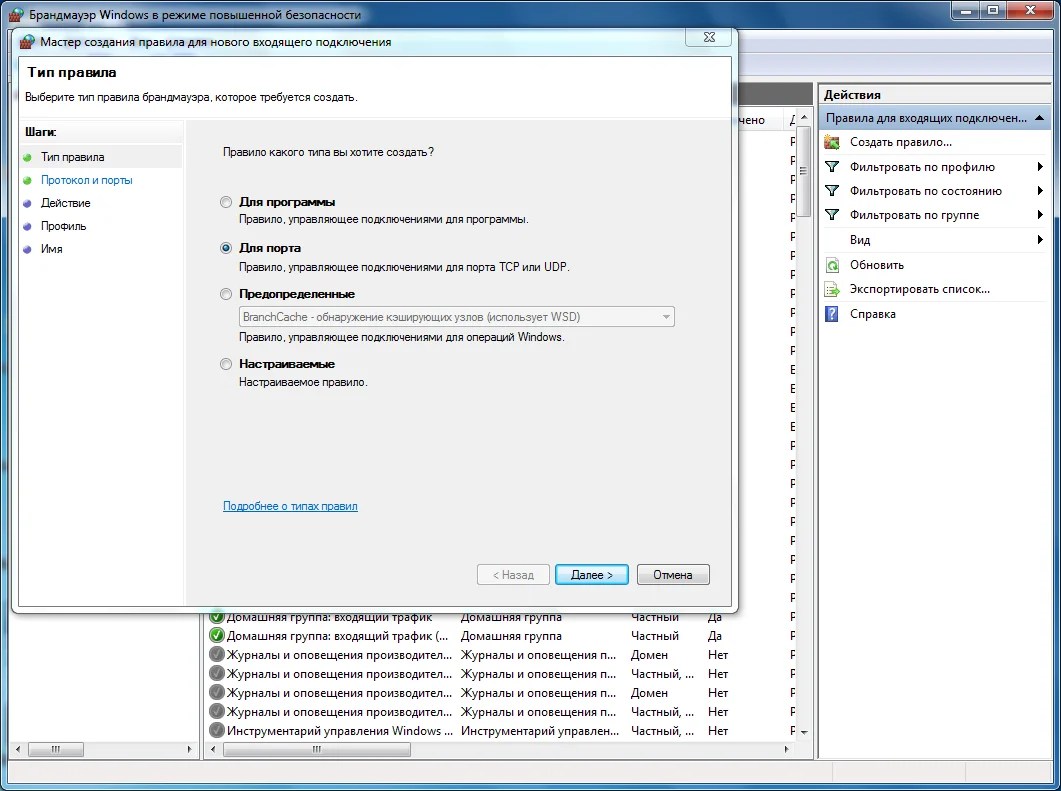

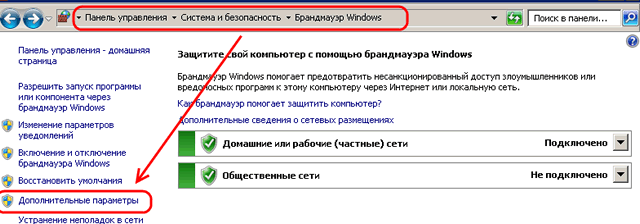

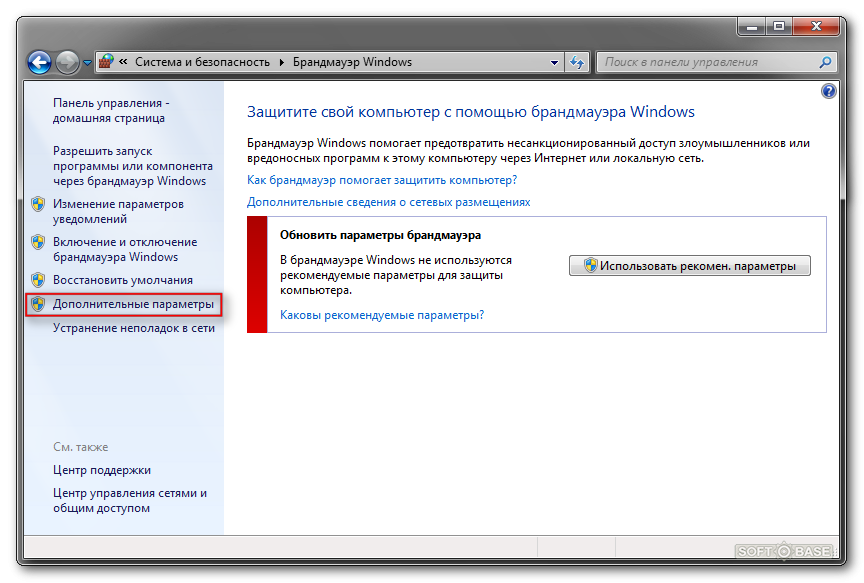

После этого заходим в inbound rules, в расширенной настройке Брандмауэра Windows.

Здесь нужно создать правила. Для FTP, HTTP, HTTPS, DNS – открываем порты TCP 20, 21, 53, 80, 443 и диапазон портов указанный на прошлом шаге. Для DNS так же нужно открыть UDP порт 53. Так же по желанию можно открыть ICMP протокол, что бы до нашего сервера проходили пинги.

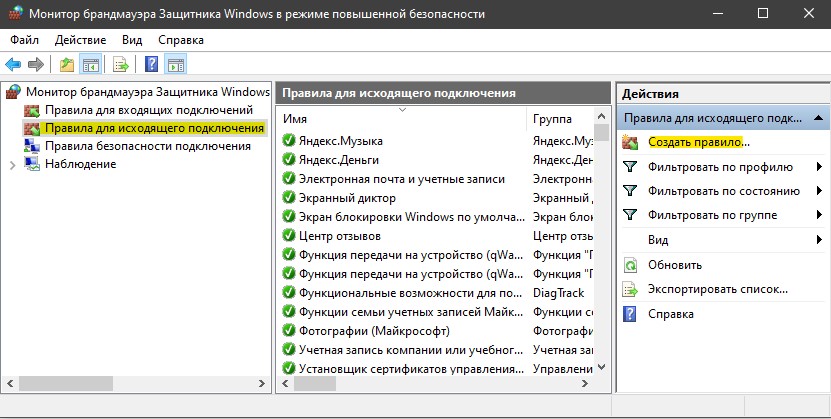

Для того что бы отрыть TCP порты добавляем новое правило, выбираем port, жмем далее.

Выбираем TCP в вводим через запятую порты которые должны быть открыты, возможно, использование диапазонов через тире. Жмем далее.

Выбираем Allow Connection.

На следующем шаге выбираем к каким профилям будет применяться правило, я выбрал Public, т.к. эти правила настраиваю для внешней сети.

На последнем шаге даем название правилу.

Для того что бы открыть UDP порты, нужно делать все то же самое, только на втором шаге выбираем за место TCP – UDP.

Что бы открыть ICMP, нужно создать новое правило и на первом шаге выбрать Custom.

Далее выбираем, что бы правило применялось ко всем программам.

В протоколах выбираем ICMPv4, по желанию можно выбрать какие запросы разрешены (кнопка Customize…).

На следующем шаге можно выбрать с каких сетей разрешены запросы, и последние шаги такие же как при настройке портов. Так же, если у вас на сервере включен IPv6 можно разрешить ICMPv6 запросы, для этого повторяем шаги, но за место протокола ICMPv4 выбираем ICMPv6.

На этом настройка фаерволла закончена.

Видео по теме:

Мастер правил брандмауэра: страница «Пользователи»

Эти параметры определяют, какие пользователи или группы пользователей могут соединяться с локальным компьютером.

| Важно! | |

Чтобы использовать эти параметры, выбранным действием правила брандмауэра должно быть Разрешить только безопасное подключение. |

| Чтобы перейти к этой странице мастера |

В оснастке консоли MMC «Брандмауэр Windows в режиме повышенной безопасности» щелкните правой кнопкой мыши пункт Правила для входящих подключений и выберите команду Новое правило.

Примечание Эта страница отображается только для правил входящих подключений, она недоступна для правил исходящих подключений.

В мастере нажимайте кнопку Далее до тех пор, пока не дойдете до страницы Действие.

На странице Действие выберите Разрешить только безопасное подключение.

В мастере нажимайте кнопку Далее до тех пор, пока не дойдете до страницы Пользователи.

Авторизованные пользователи

В этом разделе задаются учетные записи пользователей или групп, которым разрешено устанавливать соединение, указанное данным правилом.

Разрешать подключения только от этих пользователей

Выберите этот параметр, чтобы задать, каким пользователям разрешено соединяться с этим компьютером. Сетевой трафик, который не прошел проверку подлинности как исходящий от пользователя, находящегося в этом списке, блокируется брандмауэром Windows.

При установке этого флажка становится доступной кнопка Добавить. Нажмите кнопку Добавить и в диалоговом окне Выбор пользователей, компьютеров или групп укажите учетные записи пользователей или групп. Чтобы удалить пользователя или группу из списка, выделите пользователя или группу и нажмите кнопку Удалить.

Чтобы удалить пользователя или группу из списка, выделите пользователя или группу и нажмите кнопку Удалить.

Исключения

В этом разделе задаются учетные записи пользователей или групп, которые могли бы быть попасть в список Авторизованные пользователи, (возможно, потому, что учетная запись пользователя или группы входит в какую-то группу), но сетевой трафик которых должен блокироваться брандмауэром Windows. Например, пользователь A является членом группы B. Группа B входит в список Авторизованные пользователи, поэтому сетевой трафик, прошедший проверку подлинности и поступающий от пользователя, входящего в группу B, разрешается. Однако, если пользователь A будет помещен в список Исключения, то сетевой трафик, прошедший проверку подлинности и поступающий от пользователя A, не обрабатывается данным правилом и поэтому по умолчанию блокируется брандмауэром, если какое-либо иное правило не разрешает этот трафик.

Пропускать это правило при подключении от этих пользователей

Этот параметр позволяет задать пользователей или группы, на сетевой трафик которых не распространяется действие данного правила. Сетевой трафик, прошедший проверку подлинности и поступающий от пользователя в этом списке, не обрабатывается данным правилом, даже если пользователь также входит в список Авторизованные пользователи.

Сетевой трафик, прошедший проверку подлинности и поступающий от пользователя в этом списке, не обрабатывается данным правилом, даже если пользователь также входит в список Авторизованные пользователи.

При установке этого флажка становится доступной кнопка Добавить. Нажмите кнопку Добавить и в диалоговом окне Выбор пользователей, компьютеров или групп укажите учетные записи пользователей или групп. Чтобы удалить пользователя или группу из списка, выделите пользователя или группу и нажмите кнопку Удалить.

Изменение этих настроек

После создания правила брандмауэра можно изменить эти настройки в диалоговом окне Свойства правила брандмауэра. Чтобы открыть это диалоговое окно, дважды щелкните правило в списке Правила для входящих подключений. Для изменения этих параметров перейдите на вкладку Пользователи.

Дополнительные источники информации

Проверка брандмауэра Windows на наличие заблокированных портов

Если у вас включен брандмауэр Windows, есть вероятность, что в конечном итоге вы обнаружите, что он блокирует один или несколько портов, необходимых для ваших приложений. Проверка брандмауэра Windows на наличие заблокированных портов поможет вам устранить проблемы.

Проверка брандмауэра Windows на наличие заблокированных портов поможет вам устранить проблемы.

Чтобы проверить, не блокирует ли брандмауэр Windows порт (ы), с которыми ваша машина пытается установить связь, выполните следующие действия…

Предварительная проверка: Какие порты прослушивает машина?

Прежде всего, давайте проверим, прослушивает ли ваш сервер определенный порт, который, по вашему мнению, может быть заблокирован брандмауэром Windows.

Чтобы проверить, какие порты прослушивает компьютер с Windows, выполните следующие действия:

- Запустить командную строку

- Выполнить

netstat -a -n - Проверьте, указан ли конкретный порт в списке

- Если да, то это означает, что сервер прослушивает этот порт

- Если это не так, то это означает, что порт не используется, поэтому либо рассматриваемое приложение не запущено, либо оно фактически не использует этот порт.

Вариант 1.

Проверка брандмауэра Windows на наличие заблокированных портов через журналы брандмауэра Windows

Проверка брандмауэра Windows на наличие заблокированных портов через журналы брандмауэра WindowsПервый способ проверить, какие порты блокирует брандмауэр Windows, — это использовать журналы брандмауэра Windows.Для этого выполните следующие действия:

- Включить регистрацию пропущенных пакетов

- Пуск >> Панель управления >> Администрирование >> Брандмауэр Windows с дополнительными настройками

- На панели Действия (правая панель) щелкните Свойства

- Выберите соответствующий профиль брандмауэра (Доменный, Частный или Общедоступный). В качестве альтернативы можно включить вход во все три профиля

- Нажмите кнопку «Настроить» в разделе «Ведение журнала».

- Измените параметр Журнал отброшенных пакетов на Да

- Запишите путь к файлу, в котором будут храниться журналы

- Нажмите ОК, чтобы включить ведение журнала (см. Снимок экрана ниже)

- Перейдите к пути к файлу журнала (в соответствии с местоположением файла в настройках журнала выше)

- Проверьте файл журнала на наличие заблокированных портов

Вариант 2.

Проверка брандмауэра Windows на наличие заблокированных портов через командную строку

Проверка брандмауэра Windows на наличие заблокированных портов через командную строкуВы также можете получить список активных прослушивающих и заблокированных портов, используя команды брандмауэра Windows через командную строку.Это задокументировано ниже:

Чтобы получить список заблокированных портов брандмауэром Windows и активных портов, выполните:

netsh firewall показывает состояние

Чтобы получить список настроек брандмауэра Windows, запустите:

netsh firewall показать конфигурацию

Примечание: Набор команд netsh firewall устарел (хотя они все еще работают в Windows 2012 R2). Новый набор команд — это netsh advfirewall firewall .

На данном этапе я не смог понять, как получить список заблокированных портов с помощью этого нового набора команд, и поэтому я все еще использую старые команды.

Для получения дополнительной информации о командах netsh advfirewall firewall см. Следующий пост >>> (Как использовать набор команд netsh advfirewall firewall) [https://support.microsoft.com/en-us/kb/947709].

Как сделать — Разрешить пинг ICMP через брандмауэр Windows

Если вы ищете, как разрешить пинг ICMP через брандмауэр Windows (поскольку он заблокирован по умолчанию в серверных операционных системах Windows 2008+), выполните действия, описанные в следующей статье >>> Как сделать — Разрешить пинг через Windows Брандмауэр.

Проверка, блокируют ли порты другие брандмауэры

Что делать, если ваш порт блокирует не брандмауэр Windows, а другой внешний брандмауэр? Как мы можем проверить, не блокирует ли другой брандмауэр какие-либо порты?

Следующая команда покажет вам, блокируют ли какие-либо другие брандмауэры какие-либо порты для вашего приложения. Это работает довольно просто: если ничего не возвращается, это означает, что ни один из портов в настоящее время не заблокирован. Если что-то возвращается, возможно, это порт, который может быть заблокирован.Это хорошая отправная точка для проверки журналов брандмауэра на самом брандмауэре, чтобы узнать, блокируется он или нет.

netstat -ano | findstr -i СИНХРОНИЗАЦИЯ

Linux? Хотя это статья о Windows, в случае, если вам нужно выяснить, блокируют ли брандмауэры какие-либо порты на ваших машинах с Linux, вы можете выполнить следующую команду:

netstat -ano | grep -i SYN_SENT

Для получения дополнительной информации об этих командах прочтите эту отличную статью Ather Beg — Выявление и устранение проблем с доступом к межсетевому экрану

Надеюсь, это поможет !.Дайте мне знать, если у вас есть какие-либо вопросы или комментарии ниже.

Как найти номер порта межсетевого экрана | Small Business

Межсетевые экраны — это устройства, которые помогают защитить ваш компьютер от угроз в сети. Windows включает программу под названием Microsoft Firewall для обеспечения безопасности системы. Могут быть случаи, когда вам нужно определить номер порта, который использует определенная программа, чтобы вы могли внести изменения в конфигурацию брандмауэра. Есть несколько способов сделать это, в зависимости от вашего знакомства с компьютерами.В более простом решении используется графический интерфейс брандмауэра Microsoft, в то время как более опытные пользователи могут использовать версию командной строки для выполнения той же задачи.

Использование брандмауэра Windows

Войдите в систему Windows. Нажмите «Пуск» и выберите «Панель управления» в боковом меню.

При необходимости прокрутите вниз до нижней части панели управления. Дважды щелкните «Брандмауэр Windows».

Щелкните «Дополнительные настройки» в меню слева.

Щелкните «Inbound Rules» или «Outbound Rules», чтобы найти свой порт. «Правила для входящих подключений» покажут вам номера портов на вашем компьютере, к которым подключаются удаленные службы. Выберите «Outbound Rules», чтобы увидеть, какие порты ваши локальные программы используют при подключении к удаленным портам.

Щелкните «Локальный порт» или «Удаленный порт», чтобы отсортировать столбцы по номеру порта.

Щелкните «Имя» в первом столбце, чтобы выполнить сортировку по имени программы. Проследите за строкой столбца «Порт», чтобы пересечь указатель и увидеть, какая программа использует какой номер порта.

Из командной строки

Щелкните значок «Пуск». Введите «cmd.exe» в поле поиска внизу. Нажмите Ввод.» Появится окно командной строки.

Введите «netstat -o» в командной строке (без кавычек) и нажмите «Enter». Это даст вам список активных подключений, запущенных в данный момент на вашем компьютере.

Откройте «Диспетчер задач», щелкнув правой кнопкой мыши на панели задач и выбрав «Запустить диспетчер задач».

Щелкните вкладку «Службы» в верхней части диспетчера задач.

Щелкните верхнюю часть столбца «PID», чтобы отсортировать показания по идентификатору процесса всех запущенных в данный момент служб.

Вызов командной строки. Сопоставьте PID из программы в диспетчере задач с PID на экране командной строки, чтобы найти программу, для которой вы хотите найти номер порта.

Запишите числа, следующие за символом «:» в столбце «Локальный адрес» на экране командной строки. Это номер порта запущенной программы.

Ссылки

Биография писателя

Натан МакГинти начал писать в 1995 году.Он имеет степень бакалавра наук в области коммуникаций Техасского университета в Остине и степень магистра гуманитарных наук в области международной журналистики Городского университета в Лондоне. Он проработал в сфере высоких технологий более 20 лет на различных должностях, от технической поддержки до маркетинга.

Параметры и команды правил межсетевого экрана (параметры белого списка)

I. Установите правила брандмауэра

Пример 1: Внешний вид порта 8080

firewall-cmd --permanent --add-port = 8080 / tcp

Пример 2: Сделайте порт 3306 службы mysql разрешающим только серверам на 192.168.1.1 / 24 сегмент сети для доступа

# Добавить правило

firewall-cmd --permanent --add-rich-rule = "rule family =" ipv4 "source address =" 192.168.1.1/24 "port protocol =" tcp "port =" 3306 "accept"

#reload делает его эффективным

брандмауэр-cmd --reload

Пример 3: Перенаправление портов, перенаправление доступа к порту 3306 машины на порт 3306 сервера 192.168.1.1

# Открытый камуфляж IP

firewall-cmd --permanent --add-masquerade

# Настройка переадресации портов

firewall-cmd --permanent --add-forward-port = port = 3306: proto = tcp: toaddr = 192.168.1.2: toport = 13306

Примечание. Если маскирующий IP-адрес не включен, переадресация порта завершится ошибкой; во-вторых, убедитесь, что порт на исходном сервере (3306) и порт на целевом сервере (13306) активны.

Два. команда брандмауэра

1. запуск, остановка, перезапуск firewalld

Стоп

systemctl остановить firewalld.service

2. Начать

systemctl запустить firewalld.service

3. Перезагрузите

systemctl перезапустить firewalld.service

4. Просмотр статуса:

systemctl статус firewalld

5.Запретить загрузку брандмауэра

systemctl отключить firewalld

6. Установите загрузку, чтобы включить брандмауэр:

systemctl включить firewalld.service

2. Просмотр правил и статуса брандмауэра

1. Просмотр состояния брандмауэра по умолчанию (после выключения отображается "не работает", а после включения отображается "работает")

брандмауэр-cmd - состояние

2. Просмотр правил брандмауэра (показывать политики брандмауэра только в /etc/firewalld/zones/public.xml)

брандмауэр-cmd --list-все

3. Просмотрите все политики брандмауэра (т.е. все политики в / etc / firewalld / zone /).

брандмауэр-cmd --list-все-зоны

4.Перезагрузите файл конфигурации

брандмауэр-cmd --reload

3. Настроить firewalld-cmd

Просмотр версии: firewall-cmd --version

Просмотр справки: firewall-cmd --help

Статус отображения: firewall-cmd --state

Просмотреть все открытые порты: firewall-cmd --zone = public --list-ports

Обновите правила брандмауэра: firewall-cmd --reload

Информация об области просмотра: firewall-cmd --get-active-zone

Проверить область указанного интерфейса: firewall-cmd --get-zone-of-interface = eth0

Отклонить все пакеты: firewall-cmd --panic-on

Отменить статус отказа: firewall-cmd --panic-off

Проверить на отклонение: firewall-cmd --query-panic

4.Как открыть порт?

1. Добавить (--постоянно действует постоянно, сбоев после перезапуска этого параметра нет)

firewall-cmd --zone = public --add-port = 80 / tcp --permanent

2. Перезагрузите (чтобы правило вступило в силу после его изменения)

брандмауэр-cmd --reload

3. Просмотр

брандмауэр-cmd --zone = общедоступный --query-port = 80 / tcp

4. Удалить

firewall-cmd --zone = public --remove-port = 80 / tcp --permanent

Поскольку соответствующие правила ssh.xml определены заранее в / usr / lib / firewalld / services /

5.systemctl — это основной инструмент в инструменте управления службами CentOS7, который сочетает в себе функции предыдущей службы и chkconfig.

Запустить службу: systemctl start firewalld.service

Закройте службу: systemctl stop firewalld.service

Перезапустите службу: systemctl restart firewalld.service

Отображение статуса службы: systemctl status firewalld.service

Включить службу во время загрузки: systemctl enable firewalld.service

Отключить службу во время загрузки: systemctl disable firewalld.услуга

Проверьте, загружена ли служба: systemctl is-enabled firewalld.service

Просмотреть список запущенных служб: systemctl list-unit-files | grep enabled

Просмотрите список служб, которые не удалось запустить: systemctl --failed OF: Joncc

ссылка: https://www.jianshu.com/p/4a9958d2e859

Источник: Краткая книга

Авторские права на книгу принадлежат автору. Любая форма перепечатки должна быть согласована с автором для получения разрешения и источника.

Проверка настроек адаптера и брандмауэра — приложения Win32

- Читать 3 минуты

В этой статье

Неправильно настроенный брандмауэр может привести к сбою приложений WSD.В этом разделе представлены некоторые процедуры устранения неполадок, которые можно использовать, когда клиенты и узлы WSD не видят друг друга в сети. Перед использованием любой другой процедуры устранения неполадок приложения необходимо проверить настройки брандмауэра.

Для проверки настроек адаптера и брандмауэра

Убедитесь, что исключение Network Discovery включено.

Убедитесь, что правила брандмауэра для конкретного приложения не блокируют приложение.

Явно разрешите порты, используемые для обнаружения и обмена метаданными.

Отключите брандмауэр и повторно протестируйте приложение.

Примечание

После выполнения этого шага необходимо снова включить брандмауэр.

Проверка включения исключения сетевого обнаружения

Если какие-либо приложения WS-Discovery работают, исключение брандмауэра Network Discovery должно быть разрешено.

Включение исключения брандмауэра Network Discovery

- Щелкните Start , щелкните Run , а затем введите firewall.cpl . Откроется апплет Панели управления брандмауэром Windows .

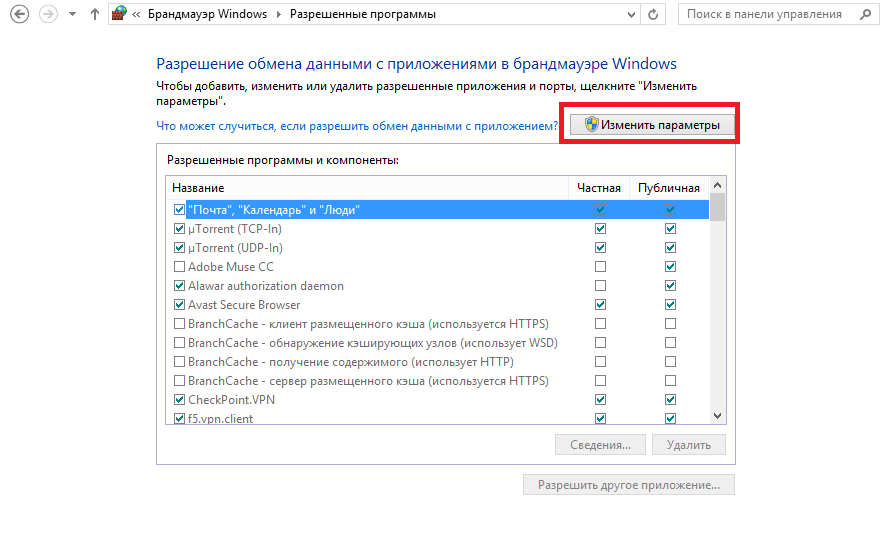

- Выберите Разрешить программе через брандмауэр Windows .

- На вкладке Исключения установите флажок Network Discovery .

- Нажмите ОК , чтобы закрыть апплет брандмауэра.

Повторно протестируйте программу после внесения этого изменения в брандмауэр. Если теперь программа работает успешно, причина проблемы установлена и дальнейшие действия по устранению неполадок не требуются. В противном случае переходите к следующему шагу.

Проверка правил брандмауэра для конкретных приложений

Расширенная настройка брандмауэра Windows может выполняться в оснастке Microsoft Management Control (MMC) под названием Брандмауэр Windows с повышенной безопасностью . Эту оснастку можно использовать для устранения предполагаемых проблем с брандмауэром.

Разработчики могут использовать брандмауэр Windows с API повышенной безопасности для создания правил брандмауэра, которые применяются к их приложениям WSD. В частности, метод Add интерфейса INetFwRules может использоваться для добавления нового правила межсетевого экрана. Если правила брандмауэра созданы неправильно, клиенты и хосты могут не видеть друг друга в сети.

Для проверки правил брандмауэра для конкретных приложений

- Щелкните Start , щелкните Run , а затем введите wf.msc .

- Найдите правила для конкретных приложений, которые могут блокировать трафик. Дополнительные сведения см. В разделе Брандмауэр Windows в режиме повышенной безопасности — средства диагностики и устранения неполадок.

- Удалить правила для конкретного приложения.

Если правила для конкретного приложения не найдены, переходите к следующему шагу. Если правило для конкретного приложения было найдено и удалено, повторно протестируйте программу после изменения брандмауэра. Если теперь программа работает успешно, причина проблемы установлена и дальнейшие действия по устранению неполадок не требуются.В противном случае переходите к следующему шагу.

WS-Discovery использует UDP-порт 3702 для обмена сообщениями. Кроме того, порты TCP 5357 и 5358 иногда используются для обмена метаданными. Эти порты можно явно открыть в брандмауэре с помощью процедур, описанных в разделе Открытие порта в брандмауэре Windows.

Повторно протестируйте программу после изменения этого брандмауэра. Если теперь программа работает успешно, причина проблемы установлена и дальнейшие действия по устранению неполадок не требуются.В противном случае переходите к следующему шагу.

Отключение межсетевого экрана

Брандмауэр Windows можно отключить, чтобы помочь устранить предполагаемые проблемы. Другие применимые брандмауэры (например, брандмауэр на маршрутизаторе) также можно отключить в целях устранения неполадок. Для получения информации о включении и отключении брандмауэра Windows см. Включение и выключение брандмауэра Windows.

Повторно протестируйте приложение после отключения всех применимых брандмауэров. Если программа теперь работает успешно, значит межсетевой экран блокировал трафик.Есть несколько возможных причин блокировки трафика.

- Исключения для конкретных приложений блокировали трафик. Проверьте правила брандмауэра для конкретного приложения, как описано выше.

- Устройство слишком долго отвечает на запросы UDP. Брандмауэр Windows может блокировать ответы UDP, которые возвращаются более чем через 4 секунды после отправки первоначального запроса. Продолжите устранение неполадок, следуя процедурам, приведенным в разделе «Использование универсального хоста и клиента для UDP WS-Discovery», чтобы увидеть, воспроизводится ли проблема с хостом, который отвечает менее чем за 4 секунды.

Если приложение по-прежнему не работает после отключения брандмауэра, значит, брандмауэр не вызывает сбой приложения.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

Reply from 192.168.1.2: Destination host unreachable.

..f4 ec 38 98 2a bf ......TP-LINK 150Mbps Wireless Lite N Adapter

11...50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.2 25

127.0.0.0 255.0.0.0 On-link 127.0.0.1 306

127.0.0.1 255.255.255.255 On-link 127.0.0.1 306

127.255.255.255 255.255.255.255 On-link 127.0.0.1 306

192.168.1.0 255.255.255.0 On-link 192.168.

..f4 ec 38 98 2a bf ......TP-LINK 150Mbps Wireless Lite N Adapter

11...50 e5 49 42 88 f7 ......Realtek PCIe GBE Family Controller

1...........................Software Loopback Interface 1

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

19...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #3

20...00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter #4

===========================================================================

IPv4 Route Table