Роутеры TP-Link уязвимы перед удаленными атаками — «Хакер»

Еще в 2017 году эксперты Fidus Information Security обнаружили RCE-уязвимость в роутерах компании TP-Link. Проблема позволяла злоумышленнику получить полный доступ к уязвимому маршрутизатору. Нужно отметить, что для работы эксплоита требовалось, чтобы на устройстве был активен пароль по умолчанию, но, как известно, многие не меняют установленные «из коробки» пароли.

Тогда, всего через несколько недель, инженеры TP-Link выпустили исправление для маршрутизаторов WR940N, но уже в 2018 году исследователи заметили, что перед той же проблемой уязвимы и роутеры TP-Link WR740N, так как компания использовала в этих моделях один и тот же уязвимый код. Повторно обнаруженная ошибка снова была оперативно исправлена, но, как выяснилось теперь, инженеры TP-Link не спешили публиковать на официальном сайте обновленные версии прошивок.

Журналисты издания TechCrunch обратили внимание на этот факт и сообщили, что даже в начале текущей недели на сайте по-прежнему не было опубликовано обновлений для WR740N и вышеописанной уязвимости.

Представители TP-Link отказался сообщать, сколько потенциально уязвимых маршрутизаторов было продано за все время, но отметили, что выпуск модели WR740N был прекращен еще в 2017 году. Тогда журналисты изучили вопрос самостоятельно и поискали означенные сетевые устройства через IoT-поисковики Shodan и Binary Edge. Как оказалось, суммарно в интернете можно обнаружить от 129 000 до 149 000 таких роутеров (хотя количество уязвимых устройств, вероятно, все же значительно меньше).

Взлом WiFi на Андроид. Взлом WiFi с мобильного устройства

Практика показывает, что большинство взломов совершается самыми примитивными методами. Автор лишь рассуждает о технических возможностях взлома и не призывает вас так действовать. Есть только один способ научиться эффективно отражать сетевые атаки — это знать как их выполняют другие и ставить себя на место атакующего. Иначе любой аудит превращается в фиктивную проверку на соответствие стандартам.

Автор лишь рассуждает о технических возможностях взлома и не призывает вас так действовать. Есть только один способ научиться эффективно отражать сетевые атаки — это знать как их выполняют другие и ставить себя на место атакующего. Иначе любой аудит превращается в фиктивную проверку на соответствие стандартам.

Данный материал носит информационный характер. Он адресован специалистам по информационной безопасности и тем, кто собирается ими стать.

Взлом WiFi на Андроид

В сегодняшней статье мы поговорим о взломе WiFi. выполним подготовку и разберем простые атаки с использование Андроид устройств, а в следующей перейдем к более серьезным инструментам.

Что нужно для взлома Wi-Fi с мобильного телефона

Все, что потребуется для быстрого старта, — минимально подготовленный смартфон или планшет с ОС Android. Если не стоит задача взломать определенную и хорошо защищенную сеть, а хочется просто подключиться к закрытому вайфаю поблизости, этого будет достаточно.

Первичную разведку эфира можно проводить на устройствах с Android 2.3–4.4, а начиная с Android 5.0 появилась возможность выполнять простейшие WPS PIN атаки даже без рута. Просто ставишь пару приложений и нажимаешь кнопку «сделать как надо». Но самое интересное, как всегда, кроется в деталях.

Устройства для взлома Wi-Fi с мобильного

Если вкратце, то вам понадобится дистрибутив NetHunter, один из совместимых телефонов с поддерживаемой прошивкой и, конечно, внешний USB-адаптер, подключаемый через кабель OTG.

В качестве донгла можете взять уже упомянутый в статье «Адаптеры для вардрайвинга» TP-Link WN722N — из всех популярных только у него энергопотребление достаточно низкое, чтобы можно было подключать даже к маломощным устройствам. Более дорогие и навороченные «Альфы» тоже вполне реально приспособить к телефону, но не все и не к любому.

Мощная «карточка» может не заработать или начать подчистую высасывать аккумулятор телефона. В результате народ уже стал изобретать схемы с внешними батарейками и даже солнечными зарядками.

Пригоден ли для вардрайвинга чип ESP8266

С модой на IoT распространение получил крохотный беспроводной контроллер ESP8266, а хакеров стала преследовать мысль прорубить на нем мониторинговый режим. И в итоге этого удалось добиться! Но к сожалению, полноценный мониторинг и инъекция пакетов на этом чипе невозможны в силу хардварных ограничений на размер буфера в 128 байт.

Взлом WiFi на Андроид. ESP8266Такого буфера, конечно же, не хватит на полноценную ловлю хендшейков. Однако его вполне достаточно для отправки deauth-фреймов. Коллекцию разного рода проектов для ESP8266 (в том числе и для deauth) я собрал на своем GitHub. Также хочу обратить твое внимание на проект по Wi-Fi-позиционированию на основе ESP8266.

Какие еще микроконтроллеры можно использовать

Режим монитора доступен на Ti CC3200 в рамках их фирменной технологии RFSniffer. Надо сказать, что возможность мониторинга на чипах серии Chipcon фирмы Texas Instruments уже привела к появлению таких продуктов, как Yardstick/RFCat и Ubertooth. Они предназначены для хакинга ISM и Bluetooth соответственно.

Они предназначены для хакинга ISM и Bluetooth соответственно.

Насколько реально на практике использовать Ti CC3200?

Задавшись этим вопросом, я купил девбоард, но руки до него пока не дошли. Возможно, когда это случится, у меня появится тема для интересной статьи!

Взлом WiFi на Андроид: Подготовка

Существует множество типовых атак на точки доступа Wi-Fi и специфических эксплоитов для определенных моделей с конкретными версиями прошивок. К типовым относятся методы подбора WPS PIN, вычисление ключей WEP и WPA2 по анализу перехваченных пакетов, а также принудительное переключение AP на более слабый алгоритм шифрования (WEP вместо WPA).

Особняком стоят методы социального инжиниринга: создание поддельных AP (идентичных атакуемой) для получения пароля от настоящей или же для проведения различных MitM-атак, а также деавторизация/глушение беспроводных клиентов и DoS как самостоятельные цели.

Самый универсальный способ атаки на точку доступа — вычисление ее ключа WPA2 по отдельным сообщениям (M1-M4) из перехваченных хендшейков. Он срабатывает практически всегда, но требует больших затрат (особенно времени). Перехват «рукопожатий» всегда выполняется в режиме мониторинга, который поддерживает далеко не каждый Wi-Fi-чип и драйвер. Для ускорения сбора хендшейков потребуется функция инжекта пакетов, которая деавторизует подключенных к AP клиентов и заставляет их чаще отправлять «рукопожатия». Она и вовсе встречается у единичных Wi-Fi-модулей.

Он срабатывает практически всегда, но требует больших затрат (особенно времени). Перехват «рукопожатий» всегда выполняется в режиме мониторинга, который поддерживает далеко не каждый Wi-Fi-чип и драйвер. Для ускорения сбора хендшейков потребуется функция инжекта пакетов, которая деавторизует подключенных к AP клиентов и заставляет их чаще отправлять «рукопожатия». Она и вовсе встречается у единичных Wi-Fi-модулей.

За редким исключением предустановленные в смартфон драйверы не позволяют даже запускать режим мониторинга, да и альтернативные драйверы для встроенных чипов есть не всегда. Поэтому для взлома чаще используют внешние USB Wi-Fi адаптеры с hacker friendly чипами (преимущественно от Atheros и Ralink). Подробнее смотри в статье «Выбираем бюджетный адаптер для взлома Wi-Fi».

Однако есть и обходной путь, не требующий покупки оборудования или мучений с драйверами. У многих точек доступа с надежной защитой (вроде WPA2 PSK CCMP) порой оказывается разрешен WPS — дополнительный вариант авторизации по пин-коду. Этот пин часто остается дефолтным и легко вычисляеться.

Этот пин часто остается дефолтным и легко вычисляеться.

Теоретически у восьмизначного WPS-пина всего 100 миллионов комбинаций, из которых уникальны только 10 миллионов, так как последняя цифра — контрольная и зависит от других семи. На практике же достаточно перебрать только 11 тысяч вариантов из-за уязвимостей самого алгоритма (концептуально подобных найденным в LM-хеше, подробнее здесь).

Брутфорс 11 тысяч PIN-кодов при хорошем уровне сигнала займет примерно полдня, поскольку на проверку одного пина тратится от двух до десяти секунд. Поэтому на практике используются только самые быстрые атаки на WPS — по дефолтным значениям пинов и по их сниженной энтропии (pixie dust). Для противодействия брутфорсу пин-кодов и подключению к фейковой точке доступа между AP и клиентскими устройствами предусмотрен обмен хешами. По задумке они должны вычисляться на основе WPS PIN и двух случайных чисел. На практике многие роутеры либо генерируют предсказуемые числа, либо вовсе оставляют их нулевыми.

Актуальность WPS-атак состоит еще и в том, что в некоторых точках доступа функция Wi-Fi Protected Setup включена по умолчанию и не отключается штатными средствами. Из-за кривой прошивки девайса в его меню настроек либо нет соответствующего пункта, либо положение переключателя Enable/Disable в нем не играет роли. Видимо, это одна из причин того, почему в любом городе среди множества «защищенных» беспроводных сетей до сих пор хватает легких целей.

Взлом WiFi на Android: Разведка

Весь процесс вардрайвинга можно разделить на два этапа: сбор информации о точках доступа и непосредственно их взлом. Существует множество способов просканировать беспроводные сети со смартфона, но по информативности они сильно отличаются.

Среди таких приложений я бы рекомендовал использовать WiFinspect. Он написан под руководством доктора Тома Клосиа (Tom Clothia) из Бирмингемского университета в 2012 году. Текущая версия 1.2 позволяет выполнять аудит согласно стандарту безопасности данных PCI DSS 2. С ней ты получишь исчерпывающую информацию о режимах работы найденных точек доступа Wi-Fi, сможешь сразу же выполнить их простейший пентест по дефолтным паролям и многое узнать о подключенных устройствах. Приложение бесплатное и не содержит рекламы, однако для большинства его функций потребуется root.

Аудит в WiFinspect

Дополняет WiFinspect другое популярное приложение — Wifi Analyzer. Оно умеет сканировать диапазоны 2,4 и 5 ГГц и работает без прав суперпользователя. Wifi Analyzer отображает кучу данных, включая номер канала выбранной AP, ее MAC-адрес, производителя (вычисляется по MAC), и так же детально расписывает типы шифрования. Для этого достаточно отметить в настройках «Показывать полный уровень безопасности». Минус у программы один — навязчивая реклама во всех окнах Wifi Analyzer. Ее можно убрать при помощи AdAway (но тогда все равно понадобится root) или купив платную версию.

Для этого достаточно отметить в настройках «Показывать полный уровень безопасности». Минус у программы один — навязчивая реклама во всех окнах Wifi Analyzer. Ее можно убрать при помощи AdAway (но тогда все равно понадобится root) или купив платную версию.

Wifi Analyzer показывает AP и их параметры

Оба приложения отлично дополняют друг друга, работая практически на любом девайсе с Android 2.3 и новее. Они удобны для разведки эфира и предварительного выбора целей. Все найденные AP можно отсортировать по уровню сигнала и степени защиты. Так сразу определяются наиболее доступные AP.

В Google Play есть и опенсорсный WiFiAnalyzer. Он бесплатный, без рекламы, умеет фильтровать AP по типу защиты и даже пытается вычислить расстояние до них в метрах (как если бы они все вещали прямой наводкой). Однако в нем нет режима «охоты на лис» — непрерывного измерения уровня сигнала выбранной точки доступа. В остальном программа идентична.

Интересно, что некоторые владельцы просто скрывают SSID своей беспроводной сети, не утруждая себя настройкой авторизации. Другие настраивают строгую авторизацию в диапазоне 2,4 ГГц, но напрочь забывают о параллельно работающем 5 ГГц. Среди двухдиапазонных точек доступа встречаются и такие «полузакрытые».

Другие настраивают строгую авторизацию в диапазоне 2,4 ГГц, но напрочь забывают о параллельно работающем 5 ГГц. Среди двухдиапазонных точек доступа встречаются и такие «полузакрытые».

Взлом WiFi на Андроид: Подводные камни

Успешность разведки зависит от установленного в смартфоне модуля беспроводной связи. Он может иметь как аппаратные, так и программные ограничения. Аппаратные касаются чувствительности приемника и поддержки им различных стандартов из набора IEEE 802.11. Далеко не во всех смартфонах есть двухдиапазонный Wi-Fi. Программные же часто зависят от используемого драйвера и установленного региона.

Про драйверы поговорим в следующей части, а пока обрати внимание на один не самый очевидный момент: в разных регионах земного шара выделены свои диапазоны частот в рамках единого стандарта. Например, для 802.11b/g/n это 2412–2484 МГц или 14 частотных каналов с шагом базовой частоты 5 МГц. Однако в России 14-й канал использовать запрещено, а 12-й и 13-й — не рекомендуется из-за того, что при ширине канала в 20–40 МГц слишком велик риск возникновения помех на запрещенной частоте. Сходная ситуация сложилась на Украине и в других странах бывшего СССР. Поэтому практически все оборудование с поддержкой Wi-Fi, предназначенное для региона СНГ, де-факто работает только на каналах 1–11 или даже 1–10.

Сходная ситуация сложилась на Украине и в других странах бывшего СССР. Поэтому практически все оборудование с поддержкой Wi-Fi, предназначенное для региона СНГ, де-факто работает только на каналах 1–11 или даже 1–10.

Этим осторожно (и не всегда законно) пользуются продвинутые технари в своих интересах. К примеру, одна фирма подключает на каналах 12–13 беспроводное оборудование для видеонаблюдения, чтобы минимизировать помехи от соседних AP. Вардрайверы же просто меняют региональные настройки и получают доступ к «закрытым» каналам. Подсказка: в Японии пока разрешены все 14.

Технически беспроводную связь по стандартам 802.11b/g/n можно организовать и на нестандартных частотах (ниже 2412 МГц), но для этого потребуется специфическое оборудование и лицензия, а не просто разрешение местного радиочастотного центра. Шанс получить такой пакет документов у частного лица практически нулевой.

Взлом WiFi на Android: Приложения

Приложения для перебора WPS пинов на Android

В Google Play полно приложений для перебора WPS-пинов, поскольку это единственная атака, работающая на любом рутованном телефоне (до версии Android 4. 4) и даже без рута (начиная с Android 5.0). Однако большинство из этих приложений написаны абы как, и их практическая польза очень сомнительна.

4) и даже без рута (начиная с Android 5.0). Однако большинство из этих приложений написаны абы как, и их практическая польза очень сомнительна.

К примеру, WPSbr Free зачем-то пытается перебирать все 100 миллионов пин-кодов, проверяя их по два раза даже при хорошем уровне сигнала. Полный перебор таким способом займет примерно 16 лет, но большинство AP заблокируют лобовую атаку гораздо раньше. После очередного неверного пин-кода клиентское устройство попадет в черный список, и для продолжения брута придется менять MAC-адрес.

Бессмысленный переборБолее корректный подбор пинов выполняет программа WPSApp. Она позволяет отфильтровать все найденные точки доступа. Оставляет в списке только имеющие активный WPS и сортирует их по убыванию SNR.

Список целейВсе потенциально уязвимые точки доступа в WPSApp отображаются знаком вопроса. Для них предлагается попробовать один из пяти дефолтных пин-кодов. Автор программы не стал заморачиваться со скриптом перебора и предложил сделать это вручную, зато двумя способами — с рутом и без.

Если же дефолтный пин-код заранее известен (вычисляется как производное от MAC-адреса по алгоритму ComputePIN), то такая точка доступа отмечается зеленой галочкой.

Вычисленный WPS PINЕсли пин-код подошел, то ты сразу получишь пароль к Wi-Fi (WPA-PSK), каким бы сложным и длинным он ни был. Пароль можно сохранить и перейти к следующей точке доступа. Спустя какое-то время твой телефон сможет использовать Wi-Fi там, где раньше ловил только 3G/4G.

Успешный подбор WPS PIN и пароляWPSApp видит скрытые сетиЧуть более продвинутая утилита — WiFree WPS. По сути это гибрид WPS PIN и Router Keygen. В нее зашито больше дефолтных пинов и паролей доступа к маршрутизаторам, а также есть функция их автоматического перебора. Плюс она показывает сохраненные пароли Wi-Fi и все настройки текущего подключения.

Мгновенное вычисление пароля для Zyxel Keenetic с дефолтным пиномИнтерфейс у программы аляповатый, но довольно информативный. Она анализирует тип защиты, производителя и уровень сигнала всех найденных точек доступа. Зеленым отображаются AP с наиболее высокой вероятностью взлома. Серым — те AP, на которых стоит перебрать 10–20 стандартных пинов, а красным — те, которые быстро вскрыть не удастся. Например, у них очень низкий уровень сигнала или вовсе отсутствует авторизация по WPS PIN. В WiFree WPS доступно два режима атаки: с рутом (требуется патч и BusyBox) и без рута (работает на Android 5.0 и выше, причем быстрее, чем в аналогичных программах).

Зеленым отображаются AP с наиболее высокой вероятностью взлома. Серым — те AP, на которых стоит перебрать 10–20 стандартных пинов, а красным — те, которые быстро вскрыть не удастся. Например, у них очень низкий уровень сигнала или вовсе отсутствует авторизация по WPS PIN. В WiFree WPS доступно два режима атаки: с рутом (требуется патч и BusyBox) и без рута (работает на Android 5.0 и выше, причем быстрее, чем в аналогичных программах).

Если в базе данных программы нет дефолтных пин-кодов для устройств данного производителя, такая точка доступа будет отображаться красным. Ты можешь попробовать подключиться к ней, вводя WPS PIN вручную. Помешать успешному взлому могут и другие факторы: низкий уровень сигнала, режим WPS-авторизации по нажатию кнопки, изменение дефолтного пина, фильтрация по MAC-адресу.

Автоматический перебор пинов в WiFree WPSПосле того как ты подобрал WPS PIN и узнал пароль точки доступа, можно подключаться к ней и изучать беспроводную сеть. Для этого рекомендую использовать бесплатный набор утилит Fing — Network Tools.

Для этого рекомендую использовать бесплатный набор утилит Fing — Network Tools.

Приложение имеет аккуратный и наглядный интерфейс, а все пункты меню говорят сами за себя. Например, можно просканировать точку доступа и узнать о ней массу деталей.

Fing показывает информацию о точке доступаЗатем разослать ARP-пакеты и обнаружить все подключенные хосты в этой беспроводной сети (в том числе и твой смартфон).

Fing показывает все хосты в беспроводной сетиПосмотреть доступные сервисы и открытые порты на любом узле в этой сети.

Fing определяет доступные сервисы на роутереFing даже предлагает сразу же подключиться к любому из них, например по Telnet.

Подключаемся по Telnet к найденным хостамПростор для фантазии здесь открывается очень большой. Можно даже удаленно включить спящее устройство, если оно поддерживает технологию Wake-on-LAN, или устроить общую побудку широковещательным запросом WOL.

Fing трубит подъем!Продолжение следует…

Еще по теме: Антенны для вардрайвинга

TP-Link проясняет ситуацию по поводу возможной уязвимости устройств

Компания TP — LINK отвечает на опубликованную в Польше статью, в которой идёт речь о том, что некоторые маршрутизаторы TP-Link уязвимы для атак по причине некоего URL , содержащегося в прошивке маршрутизаторов. Инженерно-технический отдел компании отмечает, что данный URL является не более, чем обычным инструментом, который используется в компании TP-Link для тестирования некоторых устройств.

Инженерно-технический отдел компании отмечает, что данный URL является не более, чем обычным инструментом, который используется в компании TP-Link для тестирования некоторых устройств.

Для того, чтобы произвести взлом маршрутизатора таким способом, который описывает польский специалист, необходимо быть уже подключённым к сети по проводной или беспроводной связи. Стоит ли лишний раз упоминать, что такой взлом предотвращается установкой стандартной защиты с помощью шифрования WPA-PSK/WPA2-PSK .

Возможно, что при попытке атаковать незащищённую сеть взлом окажется удачным. В любом случае настоятельно рекомендуется сразу устанавливать защиту на маршрутизаторах при настройке сети – это предотвратит любого рода атаки, возможные при ежедневной работе в Интернет. В связи с этим, в интересах пользователей и в целях дальнейшего обеспечения защиты от сетевых атак, теперь беспроводные маршрутизаторы TP-Link начали поставляться с предустановленной защитой, что способствует не только более быстрой настройке, но и обеспечивает защиту сетей конечных пользователей сразу после подключения маршрутизатора.

TP-Link выражает благодарность Михалу Сайдаку и другим опытным специалистам, которые поднимают такие вопросы и обращают на них внимание компании. Подобный аналитический взгляд на нашу продукцию не может не быть полезным, как для компании, так и для пользователей. «Обычно мы сразу реагируем на такие моменты», – комментирует ситуацию Дениэл Бич (Daniel Beach), менеджер по связям с общественностью, – «к несчастью, Михал вышел на связь с нами во время празднования Нового года в Китае, поэтому большая часть сотрудников была в отпуске, и мы не сразу смогли ответить. Надеемся, что в будущем таких задержек не будет.»

Ваш Wi-Fi взломали? Как вычислить непрошеных гостей

Современные маршрутизаторы или роутеры обладают очень высокой защитой от взлома. Но если подойти к их настройке недостаточно серьезно, есть большой риск оставить вашу домашнюю сеть без защиты от проникновения. В случае, если злоумышленник получит доступ к настройкам вашего роутера, то он сможет не только сконфигурировать его для своих целей, но и завладеет информацией, хранящейся на вашем ПК и мобильных устройствах, подключенных к маршрутизатору. Кроме того, под угрозой окажутся и передаваемые через Wi-Fi банковские данные и ваше переписка по почте и в соцсетях, т.к. шифрование выполняется самим устройством.

Но если подойти к их настройке недостаточно серьезно, есть большой риск оставить вашу домашнюю сеть без защиты от проникновения. В случае, если злоумышленник получит доступ к настройкам вашего роутера, то он сможет не только сконфигурировать его для своих целей, но и завладеет информацией, хранящейся на вашем ПК и мобильных устройствах, подключенных к маршрутизатору. Кроме того, под угрозой окажутся и передаваемые через Wi-Fi банковские данные и ваше переписка по почте и в соцсетях, т.к. шифрование выполняется самим устройством.

Избежать утечек ваших ценных данных позволит правильная настройка безопасности маршрутизатора и сегментерование сети. Последнее важно, если вы применяете в доме умные устройства, соединенные через беспроводное подключение.

Но для начала нужно узнать, кто сейчас пользуется вашим Wi-Fi и провести несколько тестов защищенности вашей беспроводной сети с помощью бесплатных онлайн-сервисов и антивирусов.

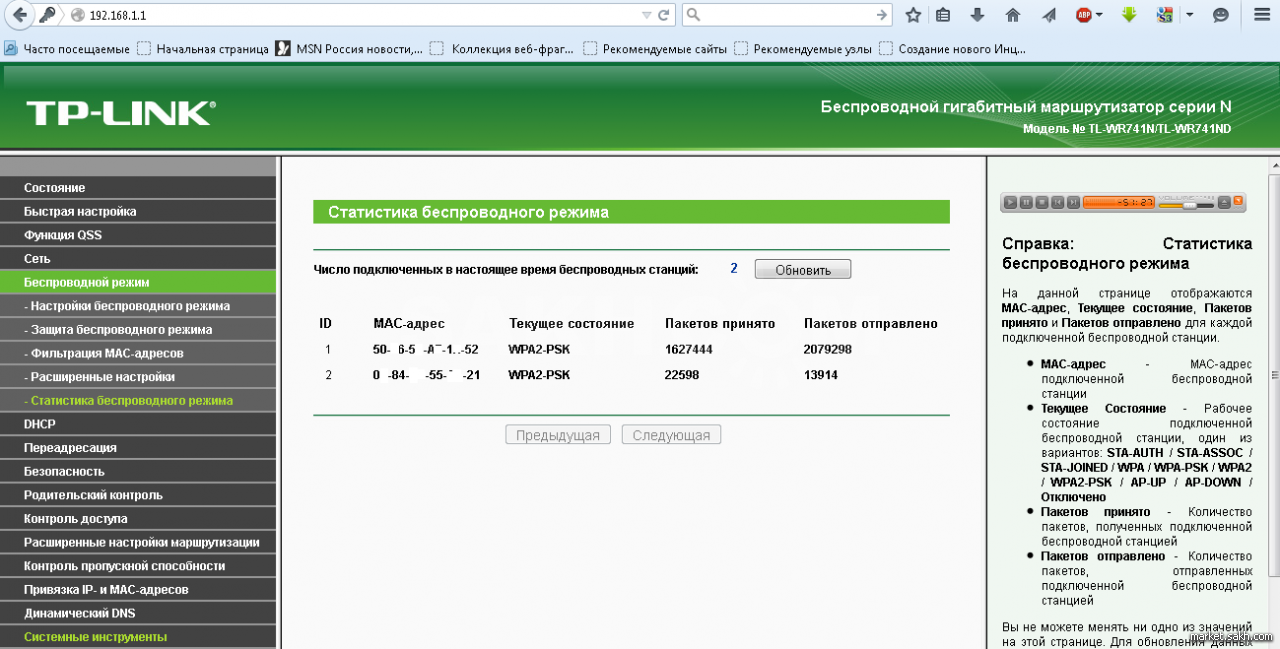

Кто еще пользуется вашим Wi-Fi

Бесплатный доступ в Интернет дома — это всегда хорошо, ведь не надо платить абонентскую плату. Особенно велик соблазн им воспользоваться, если сосед по подъезду с мощным сигналом роутера забыл или по каким-то причинам не сумел защитить беспроводную сеть паролем.

Особенно велик соблазн им воспользоваться, если сосед по подъезду с мощным сигналом роутера забыл или по каким-то причинам не сумел защитить беспроводную сеть паролем.

Однако, даже если ключ к доступу в домашнюю сеть имеется, он может быть недостаточно сложным, типа 123456 и другой простой популярной комбинацией на клавиатуре, которые легко подобрать простым перебором. В этом случае велик шанс заполучить несанкционированного пользователя в свою сеть.

Проверить, нет ли в вашей wi-fi сети чужих довольно легко. Для этого нужно войти в настройки роутера, введя IP-адрес устройства. Есть и альтернативные способы: например, владельцам устройств Zyxel Keenetic Giga II достаточно набрать в адресной строке браузера my.keenetic.net.

Узнать IP можно либо на нижней стороне роутера, либо введя команду в окно командной строки.

- Чтобы запустить команду, нажмите одновременно клавиши «Win+R»

- Введите в окне запроса в ней команду «cmd»

- Выполните «ipconfig/all»

- В разделе «Основной шлюз» вы найдете искомый IP-адрес.

Для роутеров Keenetic обычно это 192.168.1.1. Теперь откройте свой браузер и в адресной строке введите этот IP.

Ищем чужих

В интерфейсе настроек маршрутизатора кликните в нижнем меню на значке «Домашняя сеть» и перейдите в верхних закладках в раздел «Устройства». Перед вами откроется список зарегистрированных в домашней сети, если вы его ранее вводили. Если не вводили, то просто увидите все подключенные в данный момент к Wi-Fi устройства. Среди них не сложно идентифицировать свои смартфоны, планшеты и ноутбуки, если они в данный момент работают с сетью. Если нашли чужака, то это означает, что вашу сеть взломали и надо принимать меры.

Проще всего просто поменять пароль на более надежный. Точнее, это нужно сделать в любом случае, но можно и не ограничиваться такими элементными решениями, а, например, разрешить подключения к сети только для собственных устройств.

Доступ только для своих

Для начала поставьте галочку в поле «Запретить доступ к Интернету всем незарегистрированным устройствам». А для всех своих гаджетов создайте регистрацию с фиксированным IP. Это избавит вас от непрошеных гостей.

Теперь настало время поменять пароль. Кликните в нижнем меню на иконку «Сеть Wi-Fi» и в поле «Ключ сети» задайте 12-значный пароль с цифрами и буквами с использованием заглавных символов. Не забудьте здесь же задать в разделе «Защита сети» шифрование данных с типом WPA2-PSK. Напомним, что шифрование устанавливать нужно обязательно, хотя оно и несколько тормозит передачу данных. Это позволит защитить пакеты данных от перехвата злоумышленниками.

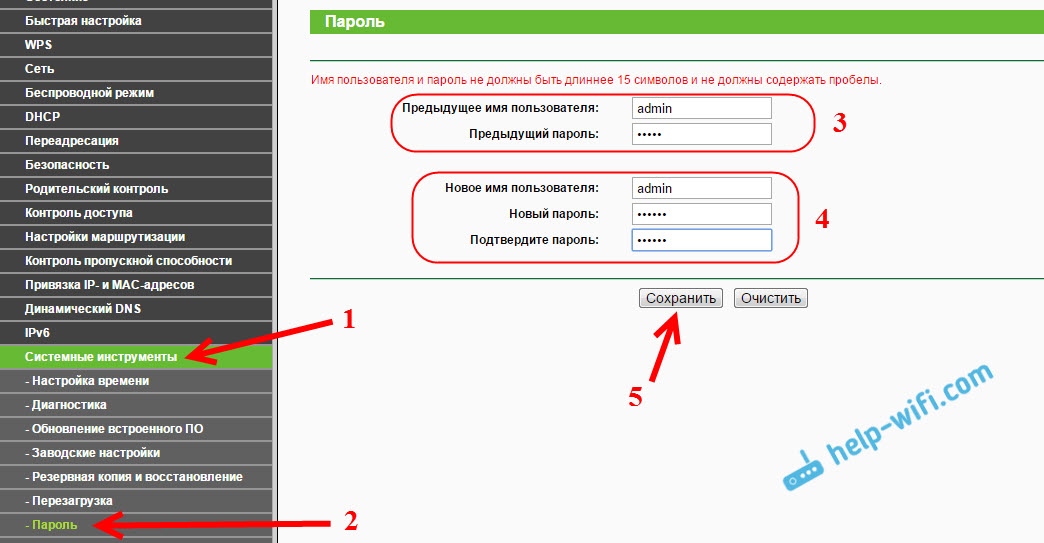

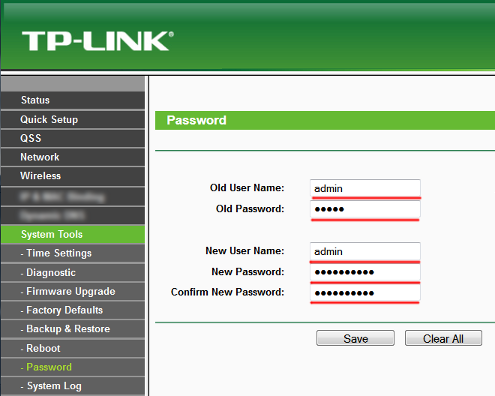

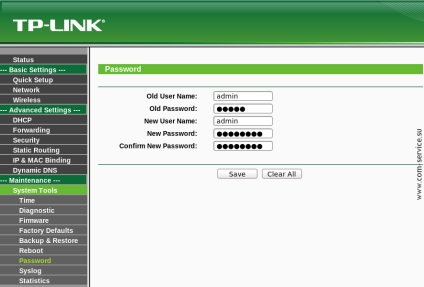

Еще одним важным шагом в защите домашней сети является установка пароля на доступ в настройки роутера. Изменить его можно для Keenetic в разделе «Система» и на вкладке «Пользователи». Настройки роутера доступны для пользователя admin.

Как проверить уязвимость роутера?

Прежде чем хакеры предпримут атаку на ваш компьютер, попробуйте сначала сами выяснить, где находится уязвимое место вашей домашней сети, чтобы им не смогли воспользоваться для проникновения. Таким образом, для защиты сначала придется обмануть систему.

Таким образом, для защиты сначала придется обмануть систему.

В Интернете можно найти заслуживающие доверия сервисы, бесплатно проводящие тестирование на проникновение. В дополнение к этому необходимо заранее изучить сайты CERT (Computer Emergency Response Team) Федерального управления по информационной безопасности на предмет известных уязвимостей в ваших устройствах.

Как найти открытые порты?

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт GRC, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов: нажатием на «ShieldsUP» вы проверите свою сеть на наличие открытых портов

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список

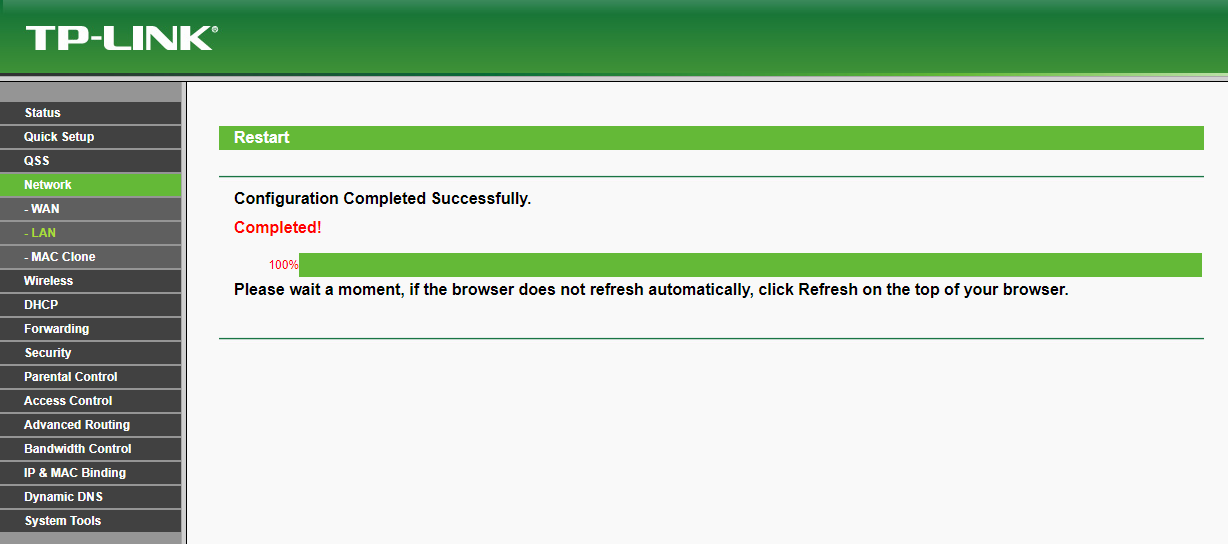

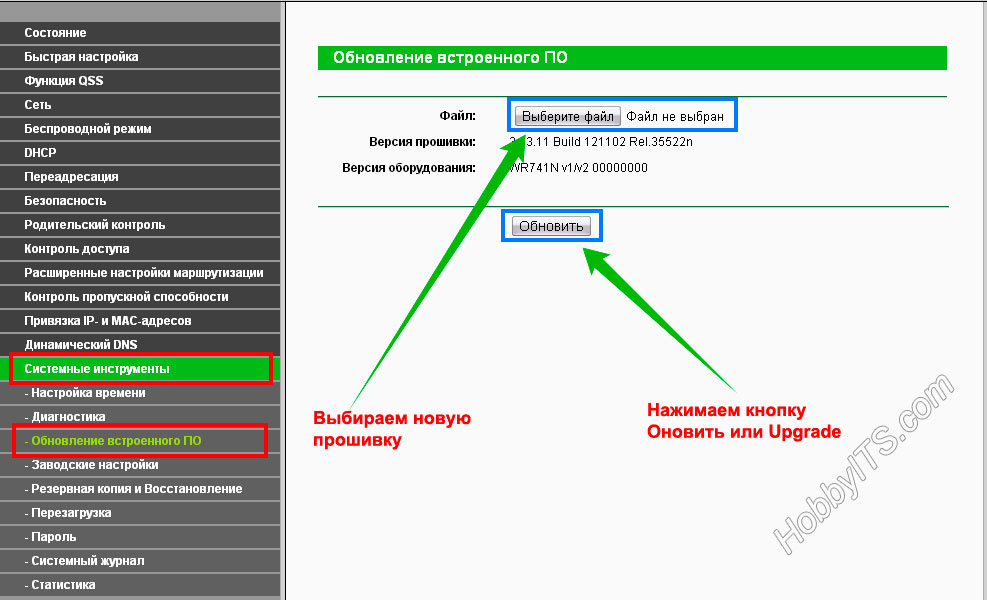

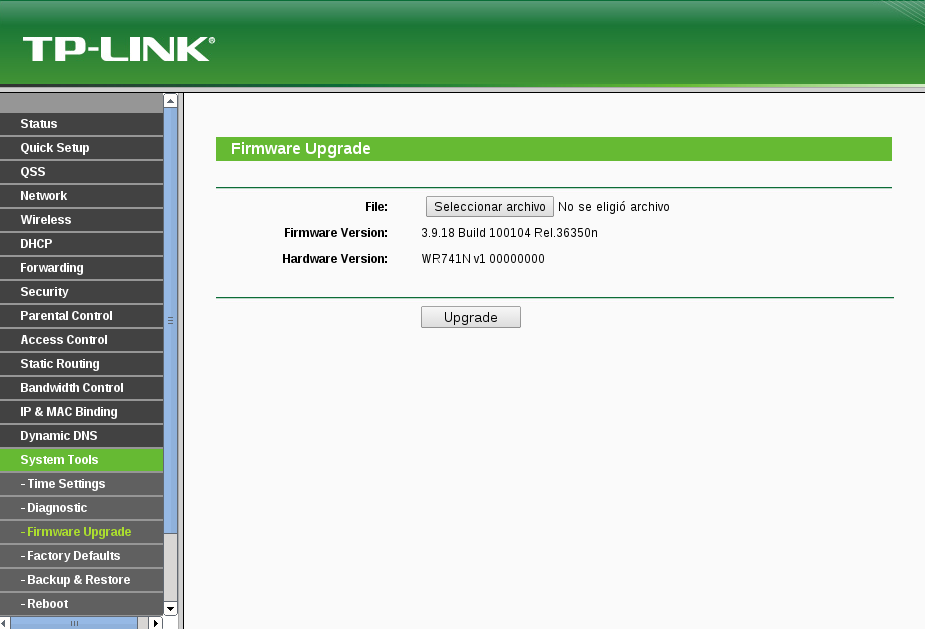

Повышаем защищенность роутера

Большинство популярных производителей роутеров регулярно выпускают обновления прошивки своих устройств, в которых помимо повышения стабильности и скорости доступа в сеть усиливают и защиту самих маршрутизаторов. Проверять обновления для своего устройства нужно регулярно хотя бы раз в месяц. Некоторые производители уже избавили пользователей от этой процедуры и прошивки роутер устанавливает самостоятельно — без шума и пыли.

Если вы владелец старой модели, например, как у нас Zyxel Keenetic Giga II, то для проверки и установки обновлений зайдите в раздел «Система» на вкладку «Обновление». Убедитесь, что в поле «Доступная версия» появился апдейт и установите его. После инсталляции роутер перезагрузится.

После инсталляции роутер перезагрузится.

Встроенная антивирусная защита

Роутер Norton Core

В настоящее время многие производители работают над новыми устройствами с встроенными антивирусами. На европейском рынке уже появился роутер Norton Core, который может похвастаться встроенной защитой. На подходе и роутер с встроенным антивирусом от AVAST. Но для всех тех, кто пока не готов приобретать новый роутер, мы расскажем, как убедиться, что на устройстве продолжает работать оригинальная прошивка и что хакеры не вмешались в сетевой трафик.

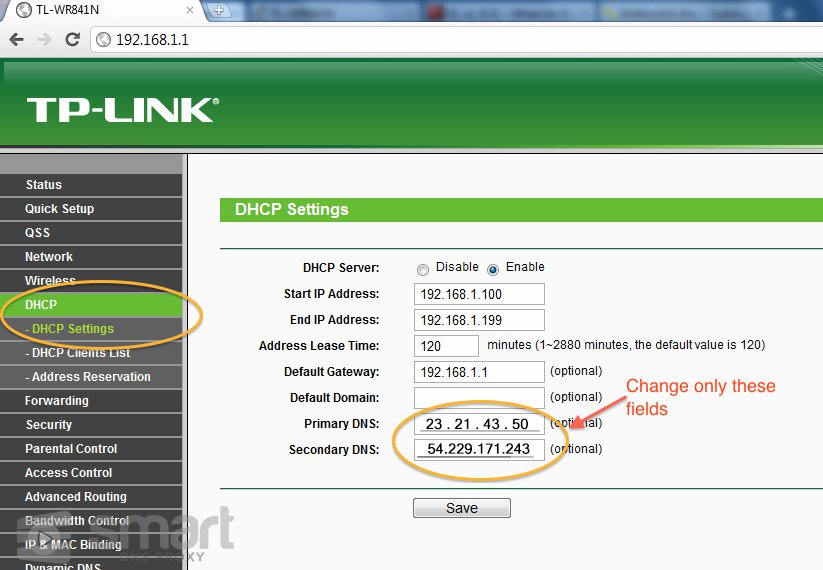

Как распознать манипуляции

Чаще всего злоумышленники изменяют DNS-параметры устройства. Это позволяет перенаправить весь веб-трафик. На странице F-SECURE вы можете узнать, не проводилась ли подобная атака и на вас. Если вы стали ее жертвой, придется переустановить прошивку на роутер. Причина: вирус может скрываться глубоко в системе, простого сброса настроек недостаточно, а имеющаяся прошивка, вероятно, также заражена.

Сегментирования домашней сети

Для создания нового сегмента необходимо в интерфейсе роутера зайти в меню «Домашняя сеть» на вкладке «Сегменты» нажмите «Добавить сегмент». Далее можно установить для него настройки — например, разрешить или запретить устройству выход в Сеть.

Нужна своя политика доступа для каждого устройства. Владельцы Keenetic могут создать профили доступа. Они позволяют регулировать доступ к Интернету для каждого отдельного устройства. Эту защиту хакерам обойти непросто

Затем нужно будет прописать в этом сегменте клиентов, которым вы планируете выдать лишь доступ в Интернет, либо создается отдельный профиль, либо настраивается гостевой Wi-Fi. Кроме того, на вкладке «Устройства» можно разрешить или запретить конкретному девайсу доступ в Интернет.

Читайте также:

Фото: компании-производители

Как взломать wifi

Содержание:

Предисловие к Взлому

Давайте взлом wi-fi сети будем называть как-то более гуманно – получение доступа. Вопрос о получении доступа к чужой wifi сети чаще всего интересует тех, кто не верит в то, что это возможно или же думает что это очень просто. Эти два мнения неправильны. Возможность взлоmaть пароли в wifii сети все-таки есть, но это не так легко как кажется.

Вопрос о получении доступа к чужой wifi сети чаще всего интересует тех, кто не верит в то, что это возможно или же думает что это очень просто. Эти два мнения неправильны. Возможность взлоmaть пароли в wifii сети все-таки есть, но это не так легко как кажется.

Для этого нужно иметь хоть малейшее понятие о работе сети, чтобы уметь устранять неполадки по мере их поступления. Прежде всего хочу предупредить, что взлом wifi является незаконным действием даже если он происходит в благих целях, например, проверка уязвимости сети. Уж тем более незаконным является использование чужого интернета или кража личной информации. Есть множество историй о том, как юные хакеры ловко и проворно обкрадывали банки и другие учреждения через wifi сеть. Не все знают, что все это заканчивалось поимкой юных дарований.

Немного о wi-fi

wi-fi — это возможность передавать информацию по воздуху. Передача информации происходит радиоканалами через передатчик (роутер) и приёмник (usbWi-fi адаптер приёма или встроенный). Основным адаптером является точка доступа (Accesspoint). К нему подключаются все компьютеры, и он же является раздатчиком интернета. Адаптер идентифицирует клиентов сети (компьютеры) по mac-адресу. Mac-адрес это номер компьютера, который является уникальным и не повторяется. Так что компьютер получает информацию адресованную именно ему.

Основным адаптером является точка доступа (Accesspoint). К нему подключаются все компьютеры, и он же является раздатчиком интернета. Адаптер идентифицирует клиентов сети (компьютеры) по mac-адресу. Mac-адрес это номер компьютера, который является уникальным и не повторяется. Так что компьютер получает информацию адресованную именно ему.

Для получения доступа к wi-fi сети нам нужен компьютер, лучше всего подойдет нетбук. Он удобный в использовании тем, что он мобильный, имеет компактные габариты и т.д. Конечно же, можно использовать любое устройство, которое имеет операционную систему. От операционной системы зависит, как будет происходить взлом wi-fi сети. Способы получения доступа к сети wi-fi в Windows будут отличаться от взлома в Linux. Огромную роль играют и драйвера. Надо перенастроить вай фай карту (исправить код драйвера), что бы она начала принимать пакеты данных, предназначенные не только для вашего компьютера, но и чужих. Взлом сети посредством исправления кода намного проще в Linux, чем в Windows.

Так как большинство использует операционную систему Windows, в статье будут описаны способы получения доступа к wi-fi сети, подходящие именно этой операционной системе.

Как взломать wifi соседа

Приступим к получению доступа к wifi соседа. Бывает такое, что сеть не требует пароля, то есть открыта для всех, но все равно компьютер не может к ней подключиться. Это означает, что mac-адрес компьютера не проходит фильтрацию. Существует два вида фильтрации: никому не разрешать подключиться, кроме … или разрешить подключаться всем. В этом случае придется изменить mac-адрес. Так как он либо записан в «черный список», либо не является доверенным. В Windows изменить mac-адрес можно в настройках драйвера или при помощи специальных программ. Для правильного выполнения этих действий желательно хотя бы быть продвинутым пользователем.

Следующий способ: взлом wifi wpa состоит в подборе пароля. Вручную это будет трудоёмкий и долговременный процесс. Лучше всего для этого подойдут программа для взлома wifi, автоматического подбора паролей. Такие программы как Брутфорс, WirelessKeyView и т.п. этот способ практически автоматизирован. От пользователя требуется запустить программу и наблюдать за её выполнением.

Такие программы как Брутфорс, WirelessKeyView и т.п. этот способ практически автоматизирован. От пользователя требуется запустить программу и наблюдать за её выполнением.

Можно все-таки попробовать подобрать пароль вручную. Находятся и такие, что устанавливают стандартные пароли и впоследствии их не меняют (12345678 и наоборот, admin, название самой сети и т.п.).

Если все-таки нет желания или средств приобрести собственный wi-fi роутер, остается воспользоваться законным способом получения пароля от wi-fi сети. Найти хозяина, обнаруживаемой сети. Лучше всего выбрать сеть с сильным сигналом или ближайшую и пообщаться с ним об открытии доступа для вас. За это никто не накажет, все вполне законно. Мир же не без добрых людей.

Надеемся, эти советы помогут насладиться вам интернетом.

Видео:Как взломать Wifi точку с паролем

.

Взлом Wi-Fi через WPS

youtube.com/embed/YW-xCwqWHf4?rel=0&controls=0″ frameborder=»0″ allowfullscreen=»»/>.

Новости Xiaomi, Новинки, Обзоры, Сравнения

Сегодня мы расскажем, как устранить уязвимости в настройках точки доступа Wi-Fi, которые позволяют, без особых усилий, взломать пароль от вашей сети, со всеми вытекающими отсюда последствиями. Помимо обсуждения безопасности, в данной инструкции мы расскажем о разновидностях роутеров, их характеристиках и настройках, при помощи которых можно увеличить радиус действия и силу сигнала. Одним словом — все полезное о Wi-Fi, в одной статье.

Все о чем будет написано, касается практически любой современной точки доступа. Функционал и возможности у них схожи. Есть, конечно, варианты с дополнительными «примочками», по типу: встроенных хранилищ (HDD), USB-портов, через которые можно сделать общедоступным накопитель внутри сети и т.п., но на основных настройках роутера, это никак не отражается. Начнем, пожалуй, с выбора точки доступа.

Начнем, пожалуй, с выбора точки доступа.

ТОЧКА ДОСТУПА WI-FI. НА ЧТО ОБРАЩАТЬ ВНИМАНИЕ ПРИ ПОКУПКЕ?

Как правило, в любом магазине, помимо указания фирмы производителя и названия модели, на ценнике присутствует краткая информация о характеристиках устройства. Например: 1×10/100/1000 Мбит/сек, Wi-Fi 802.11n, 2.4 ГГц, 300 Мбит. О чем говорят данные цифры?

- 1×10/100/1000 Мбит/сек — присутствует 1 (1x) порт Ethernet (LAN). Бывают варианты 2x, 4x и т.д. Скорость данного порта, в конкретном случае составляет — 1000 Мбит/сек. В недорогих роутерах данный показатель, чаще всего, будет составлять — 100 Мбит/сек. Со скоростью, думаем, пояснять не нужно, чем выше — тем лучше. Что касается количества портов, то перед покупкой точки доступа нужно примерно понимать, каким образом она будет задействована и сколько устройств вы планируете, к ней подключать. Тут имеются ввиду устройства, подключаемые кабелем (UTP с разъемами RJ-45), а не по Wi-Fi, например: компьютер, телевизор, ТВ-приставка, AV-рессивер и т.

д. Если из подключаемых устройств будут только смартфоны, ноутбуки и прочие гаджеты, использующие беспроводное соединение, то вам и не нужен роутер с 4-мя LAN-портами.

д. Если из подключаемых устройств будут только смартфоны, ноутбуки и прочие гаджеты, использующие беспроводное соединение, то вам и не нужен роутер с 4-мя LAN-портами.

- Wi-Fi 802.11n — версия стандарта 802.11 для сетей Wi-Fi. Они отличаются буквенной маркировкой после значения 802.11. Возможны следующие значения: «a», «b», «g», «n», «ac». Стандарты перечислены в порядке их появления, от самого старого («a»), до последнего, актуального в данный момент («ас»). Все стандарты имеют обратную совместимость, то есть если указано 802.11n (как в нашем примере), то устройством поддерживается стандарт «n», а так же, все предыдущие: «a», «b» и «g». Устройства с маркировкой 802.11ac, в свою очередь, поддерживают все стандарты. Мы сейчас не будем приводить все характеристики каждого из стандартов, в этом особого смысла нет. Основные отличия между ними заключаются в максимальной скорости передачи данных и поддержкой различных частот (2.4 и 5 ГГц). Тут стоит понимать только одно — чем выше стандарт, тем больше скорость.

- 2.4 ГГц — поддерживаемая роутером частота. Как мы уже отмечали, еще возможен вариант на 5 ГГц. Как правило, такие точки доступа могут работать одновременно на обеих частотах, что в свою очередь положительно влияет на скорость передачи данных, качество сигнала и площадь покрытия (радиус действия).

- 300 Мбит — максимальная скорость передачи данных, поддерживаемая устройством. По аналогии с LAN-потами — чем заявленное значение выше, тем лучше. Если роутер поддерживает работу на нескольких частотах, то их скорости очень часто суммируют и указывают итоговую в характеристиках. Например: 2.4 ГГц — 300 Мбит, 5 ГГц — 867 Мбит. Итого: 1167 Мбит (300 + 867).

На что еще стоит обратить внимание при выборе точки доступа? Внешний вид и цвет мы не будем брать во внимание, тут уж кому, что больше нравится. Роутеры отличаются количеством установленных антенн. Их может быть: 1, 2, 4, 6, 8 и так далее. Причем их исполнение может быть как внутренним, так и внешним. Как правило, чем больше установлено антенн, тем лучше, хотя тут нужно смотреть на такой параметр, как — выходная мощность передатчика, измеряемая в dBm. Например: 18 dBm или 27 dBm.

Причем их исполнение может быть как внутренним, так и внешним. Как правило, чем больше установлено антенн, тем лучше, хотя тут нужно смотреть на такой параметр, как — выходная мощность передатчика, измеряемая в dBm. Например: 18 dBm или 27 dBm.

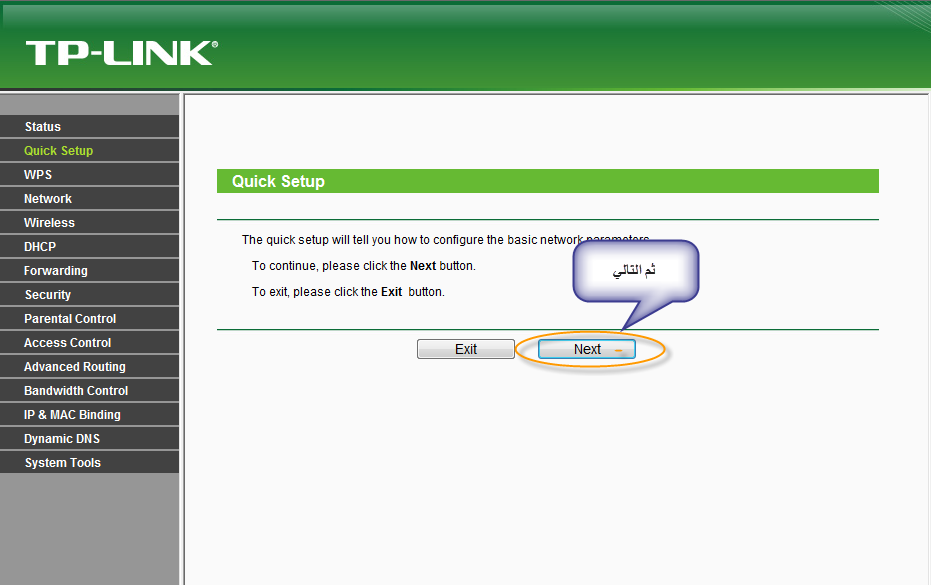

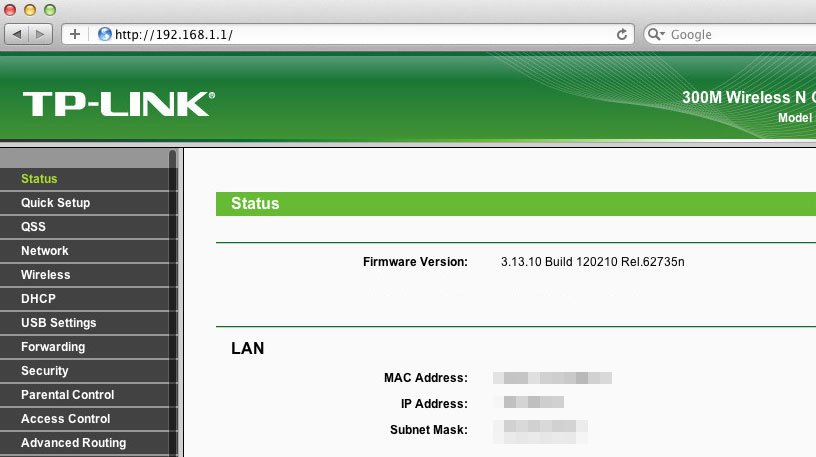

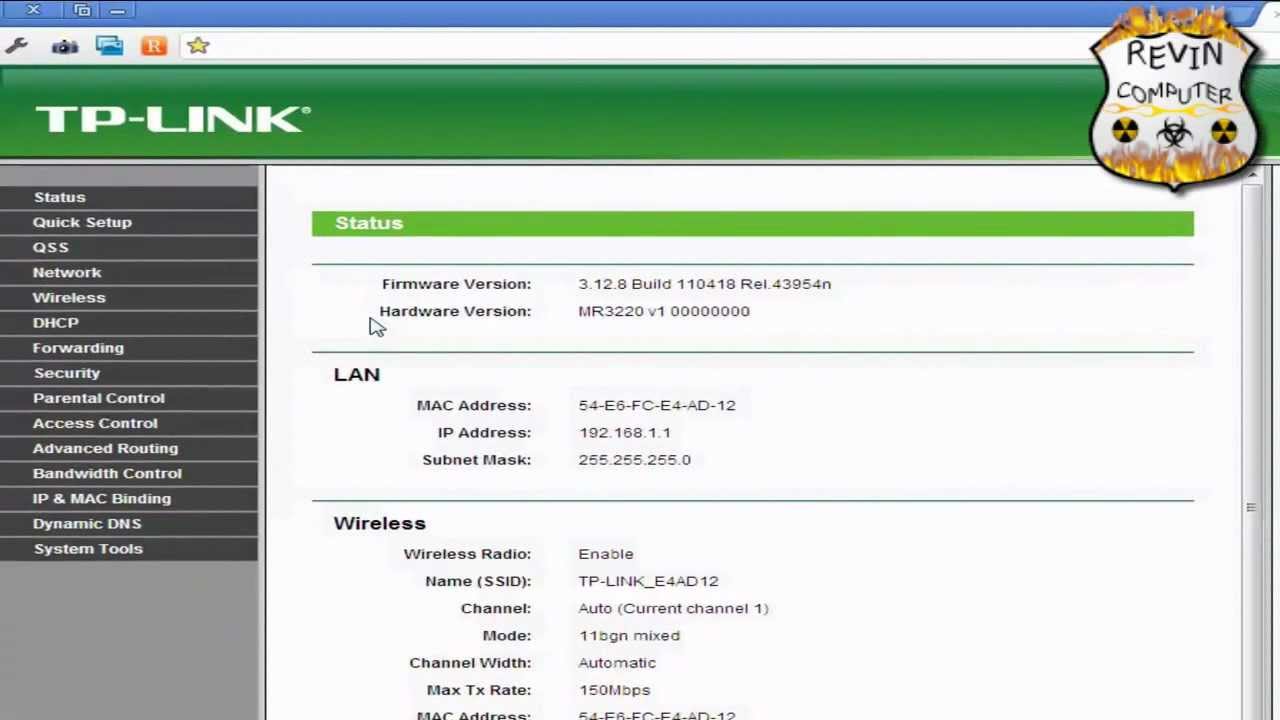

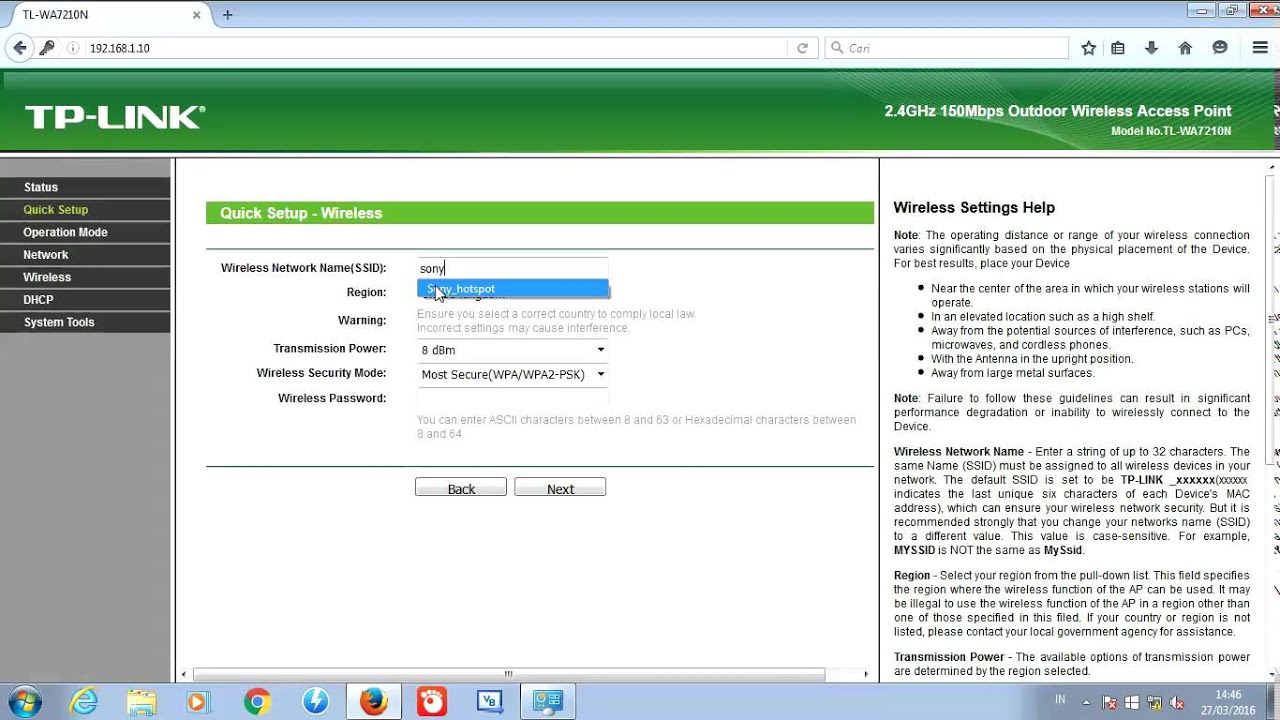

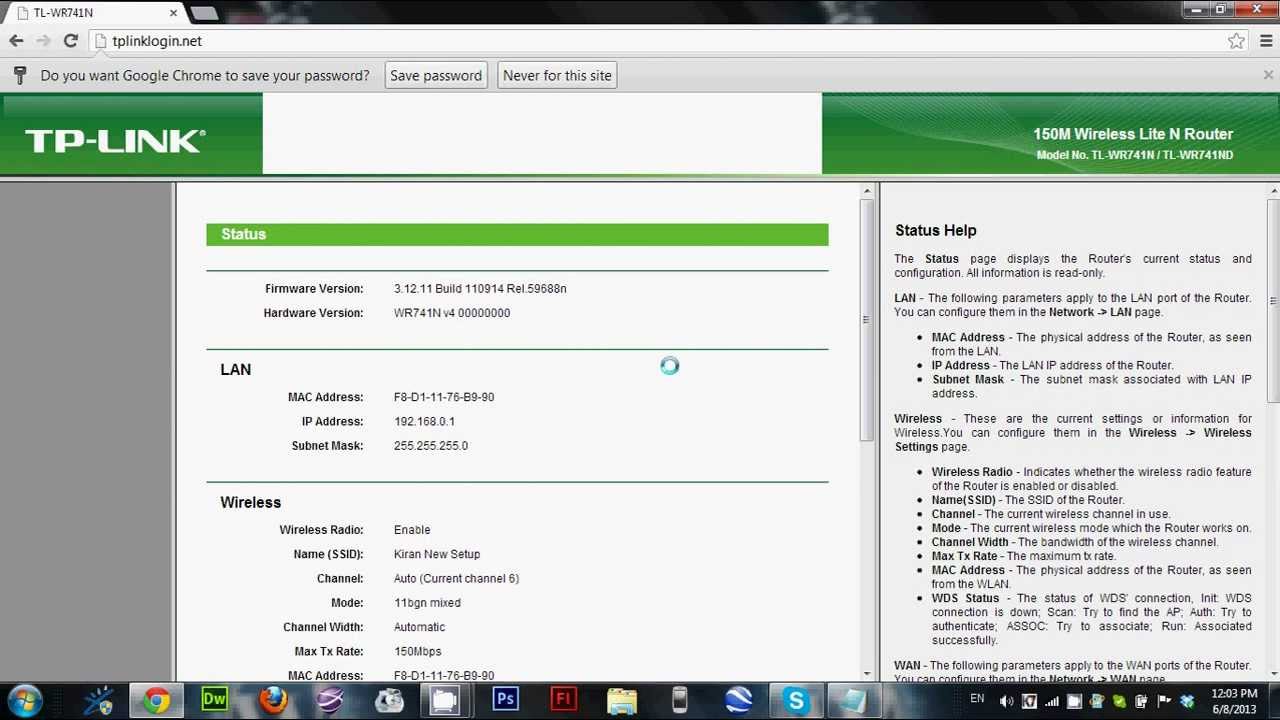

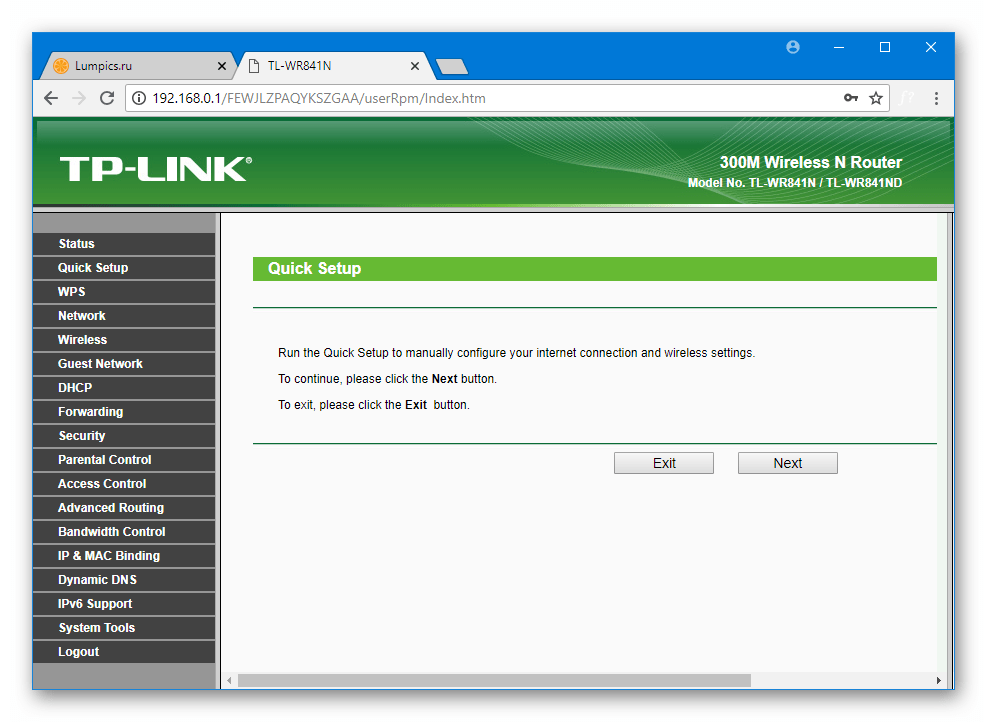

НАСТРОЙКА ТОЧКИ ДОСТУПА WI-FI

Для первоначальной настройки роутера нужно подключить его к компьютеру (ноутбуку) посредством UTP-кабеля (обычно, идет в комплекте), один конец которого подсоединяется в сетевую карту ПК, а второй — в один из LAN-портов роутера. Далее, подключиться к нему через веб-интерфейс. Для этого в адресной строке браузера нужно ввести IP-адрес точки: 192.168.0.1 (в зависимости от производителя устройства, его стандартный адрес может быть другим). Данную информацию можно найти в руководстве пользователя, или, что проще, на самом роутере (как правило, это информация дублируется на специальной наклейке).

В данном случае, нужно ввести адрес: 192.168.10.1, в появившемся окне авторизации указать логин: admin и пароль: admin.

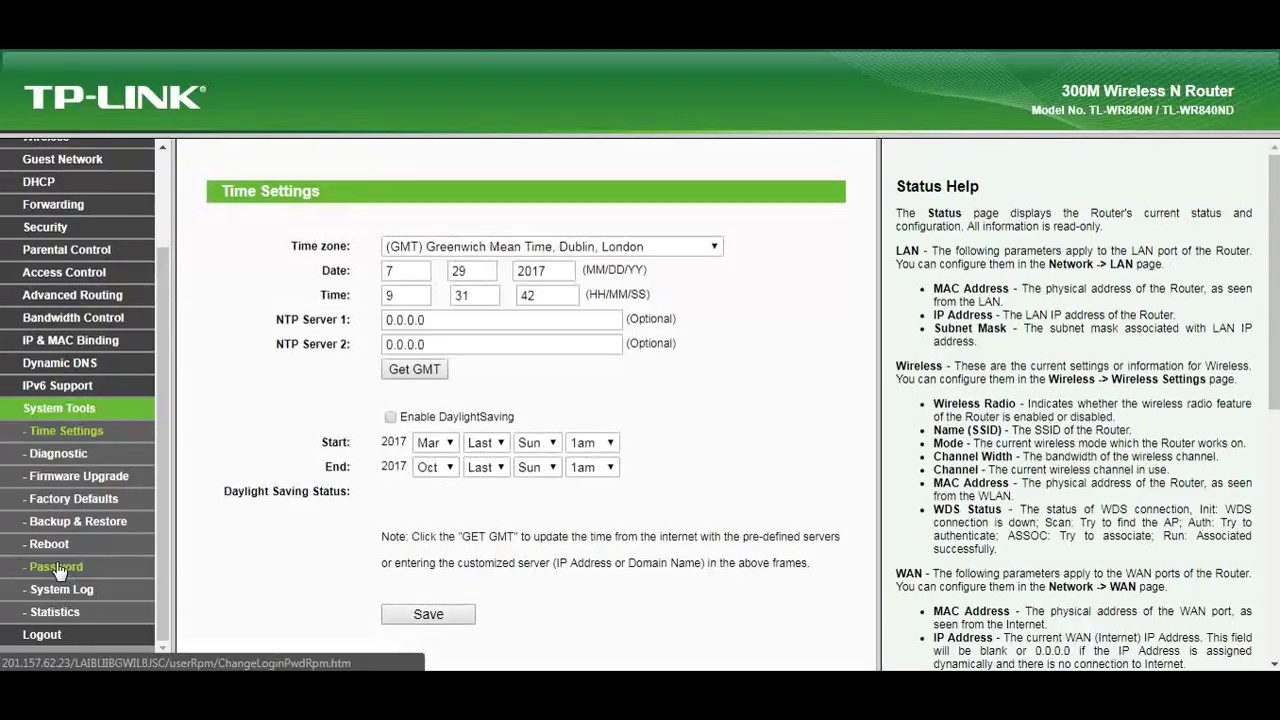

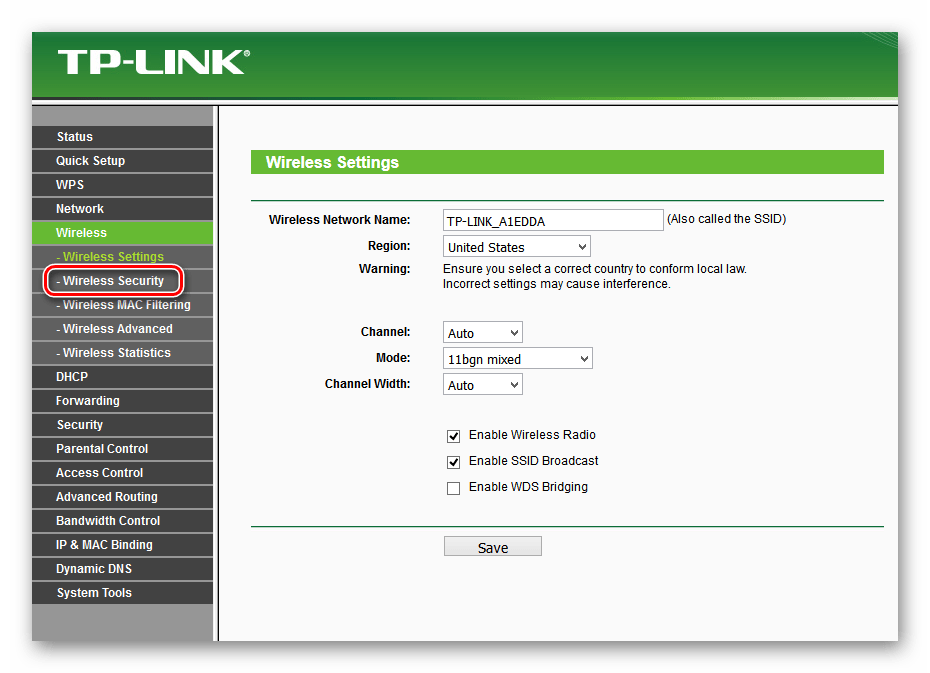

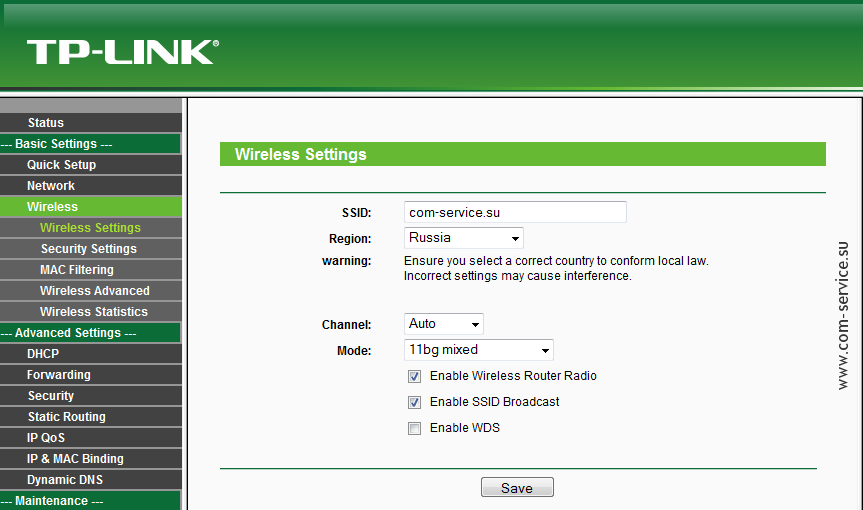

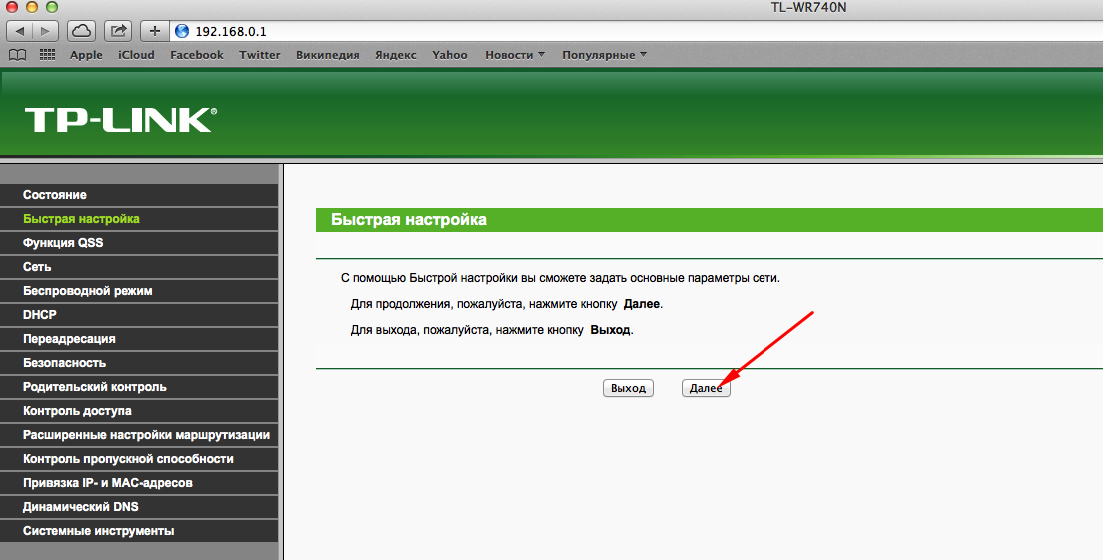

Откроется окно с настройками вашего роутера. У различных производителей интерфейсы отличаются. Некоторые пункты настроек могут называться по-разному. Для примера, в дальнейшем, мы будем предоставлять по два скриншота для каждой настройки. На первом будет точка доступа TP-LINK, на втором — D-LINK. Для увеличения изображения, достаточно нажать на него.

Интерфейс TP-LINK на русском языке, чтобы было более информативно, выберем русский язык и на устройстве D-LINK.

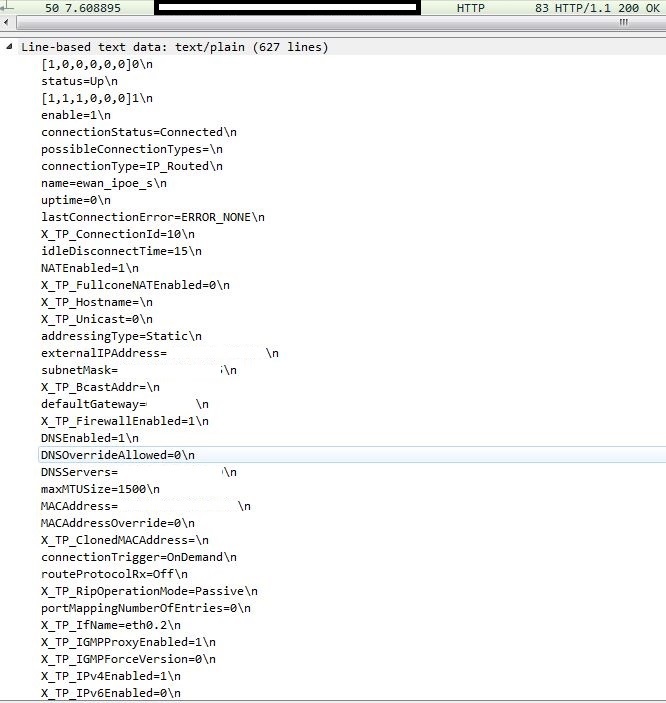

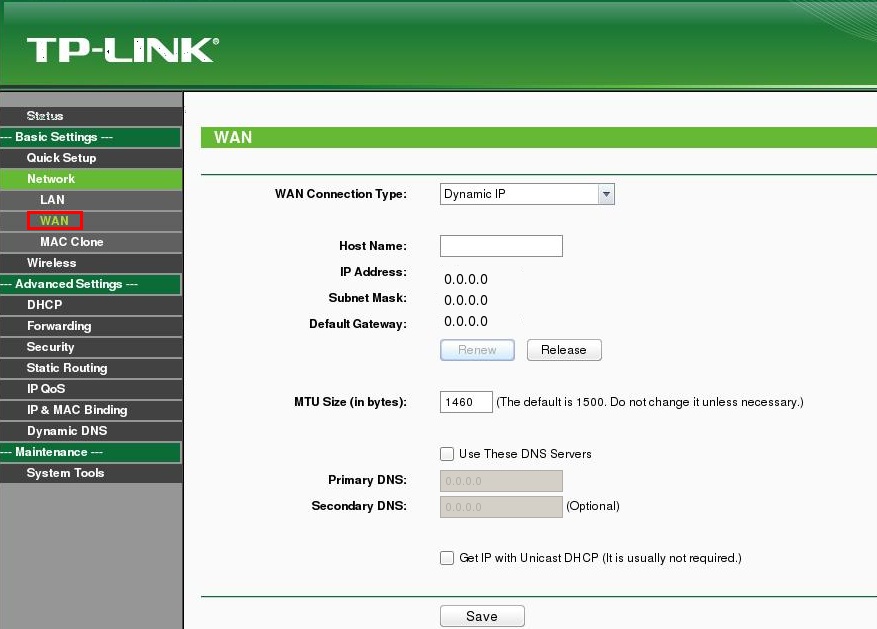

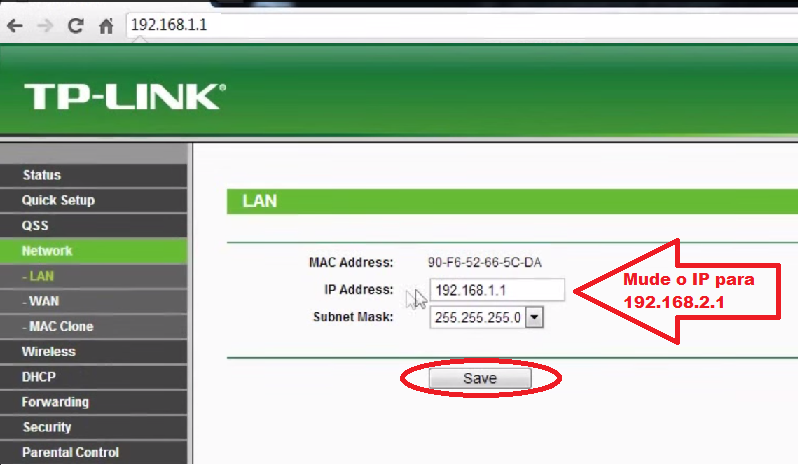

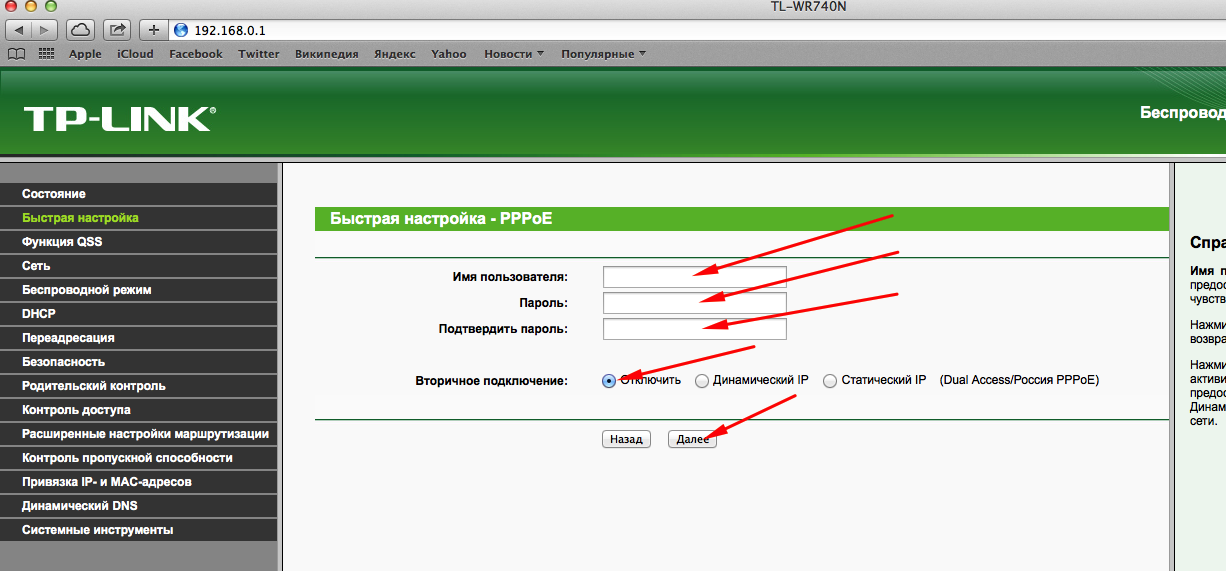

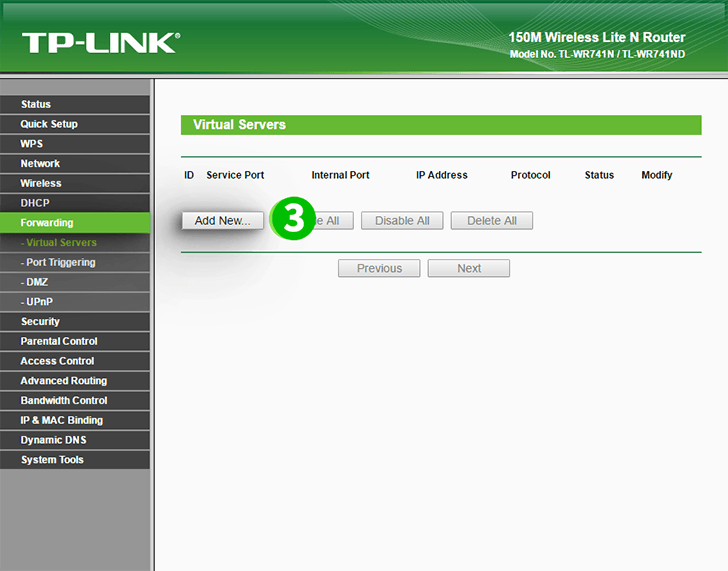

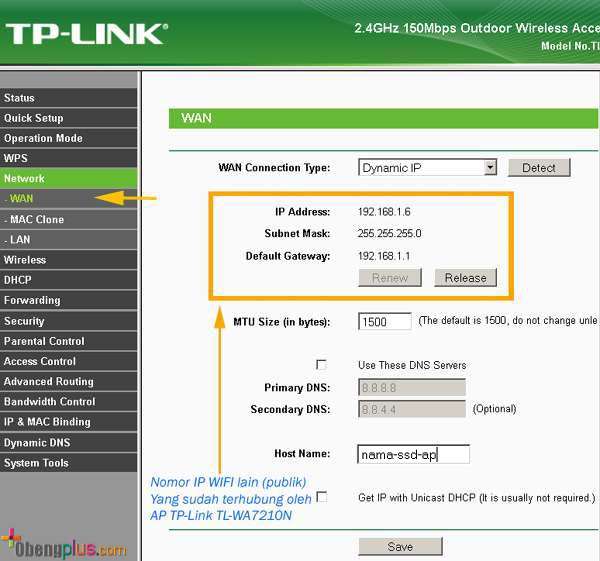

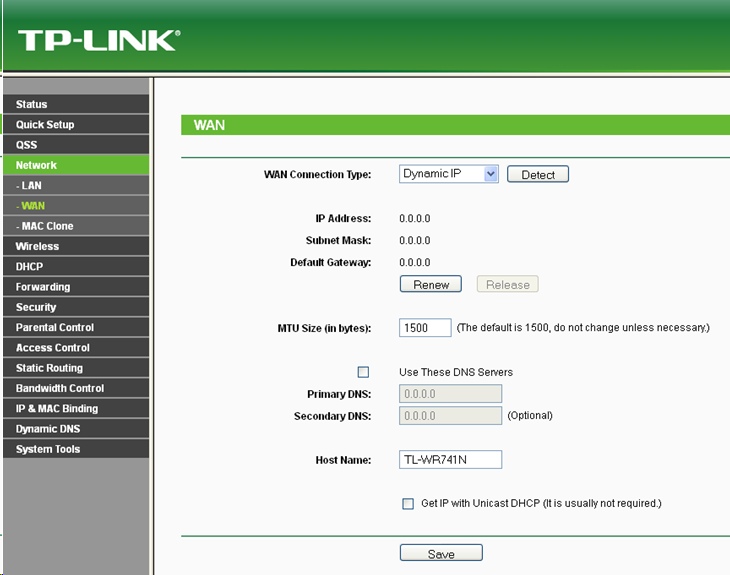

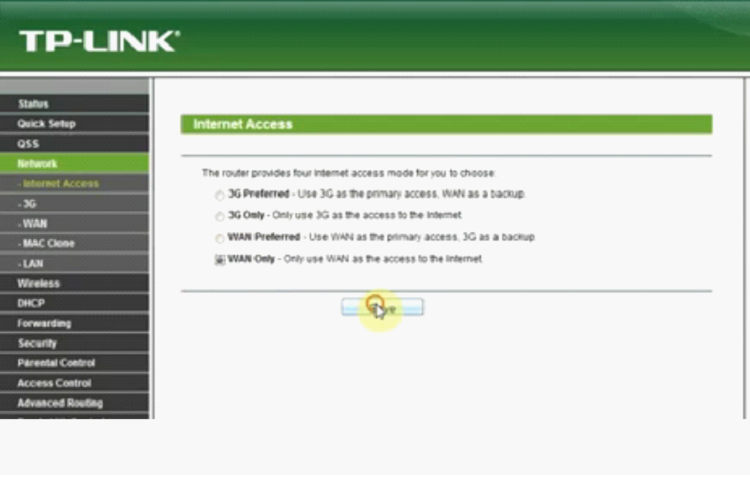

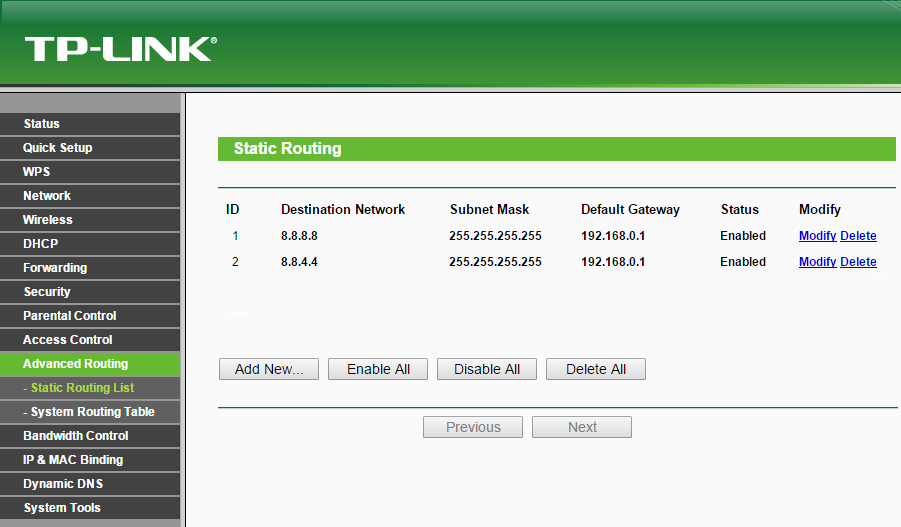

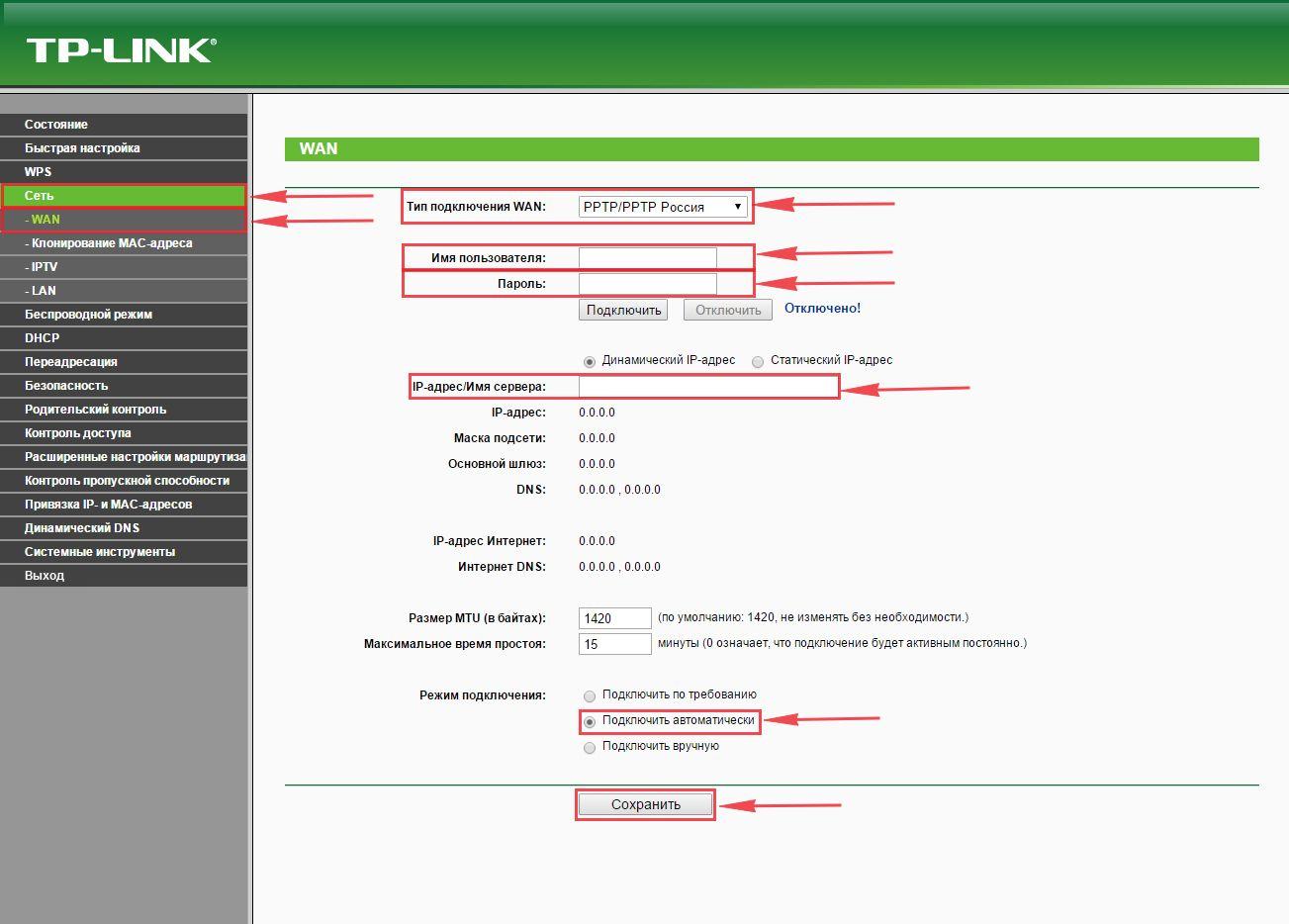

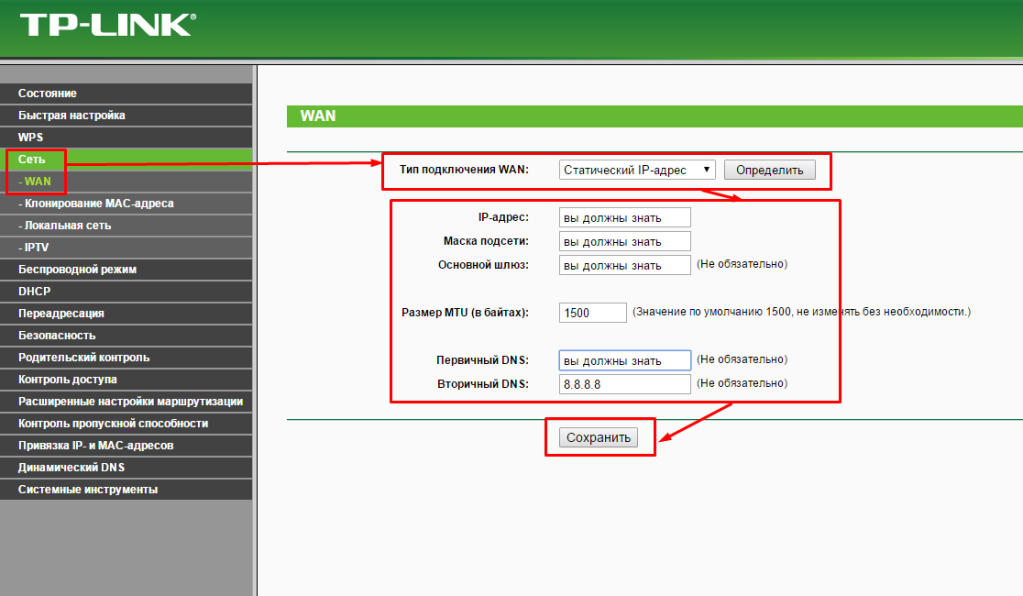

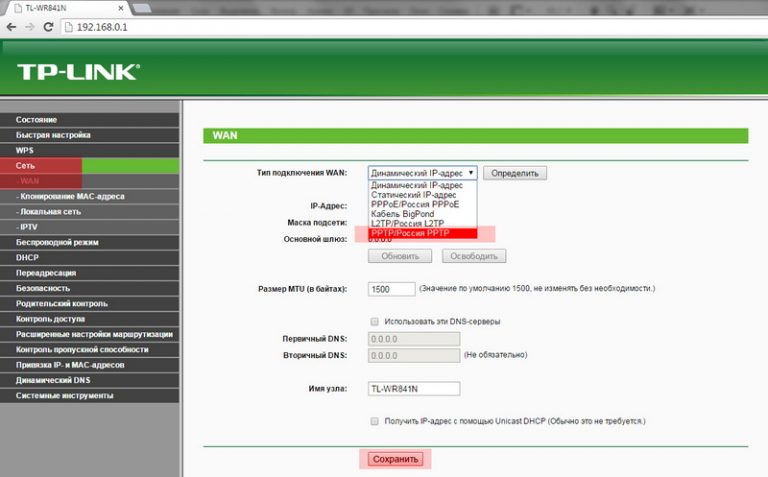

Переходим к настройкам. Для начала заходим в раздел «Сеть«. Нас интересуют подразделы: «WAN» и «LAN» («Локальная сеть» в TP-LINK).

WAN — сюда прописываются данные для подключения к сети Интернет, которые предоставляет провайдер данной услуги. Это может быть логин и пароль, либо какой-то сетевой адрес. Как настраивается данный раздел лучше посмотреть на сайте вашего провайдера.

LAN — тут прописывается IP-адрес вашей точки доступа в формате: 192.168.0.0 и маска сети в формате: 255.0.0.0. Стандартные значения, которые вы можете прописать в настройках IP-адрес: 192.168.1.1, маска подсети (сетевая маска): 255.255.255.0. В зависимости от того, какой был выбран IP-адрес вашего роутера, подключаемые устройства должны иметь адрес из той же сети. Если на точке доступа был выбран адрес 192.168.1.1, то адреса устройств могут быть следующими: 192.168.1.2, 192.168.1.3…………….192.168.1.255. К примеру, если был задан такой адрес 192.168.0.1, то подключаемые девайсы должны иметь адреса в диапазоне: 192.168.0.2…………..192.168.0.255. Но об этом, можно сильно не беспокоиться, главное указать IP-адрес роутера (можно, кстати, его и не менять). В дальнейшем точку доступа можно настроить его таким образом, что она автоматически будет раздавать адреса, для всех подключенных устройств.

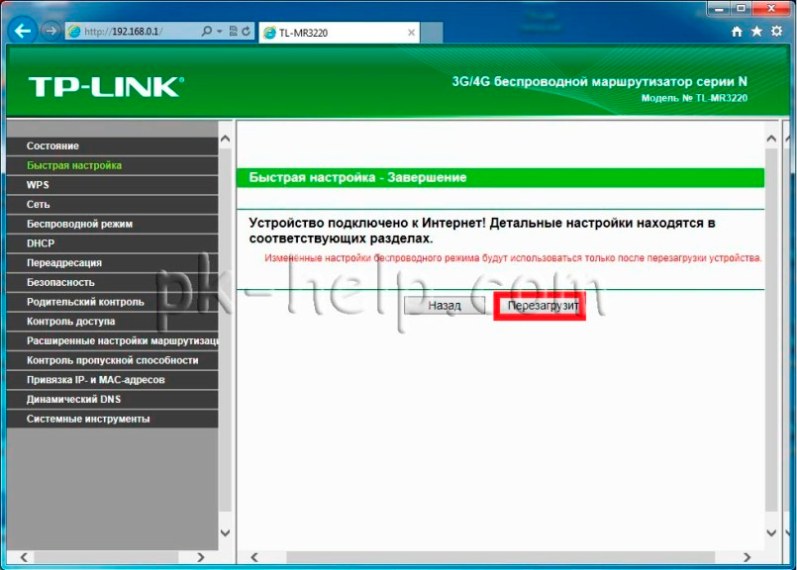

После смены IP-адреса, потребуется перезагрузка точки доступа, чтобы изменения вступили в силу. Для этого, на устройстве TP-LINK нужно перейти в раздел «Системные инструменты», выбрать пункт «Перезагрузка» и нажать соответствующую кнопку. В случае с D-LINK, действия следующие: «Система» — «Конфигурация» — «Перезагрузка». Смотрите скриншоты.

Для этого, на устройстве TP-LINK нужно перейти в раздел «Системные инструменты», выбрать пункт «Перезагрузка» и нажать соответствующую кнопку. В случае с D-LINK, действия следующие: «Система» — «Конфигурация» — «Перезагрузка». Смотрите скриншоты.

После перезагрузки снова заходим в настройки роутера, указав в строке адреса тот, который присвоили точке доступа в разделе LAN, в поле IP-адрес.

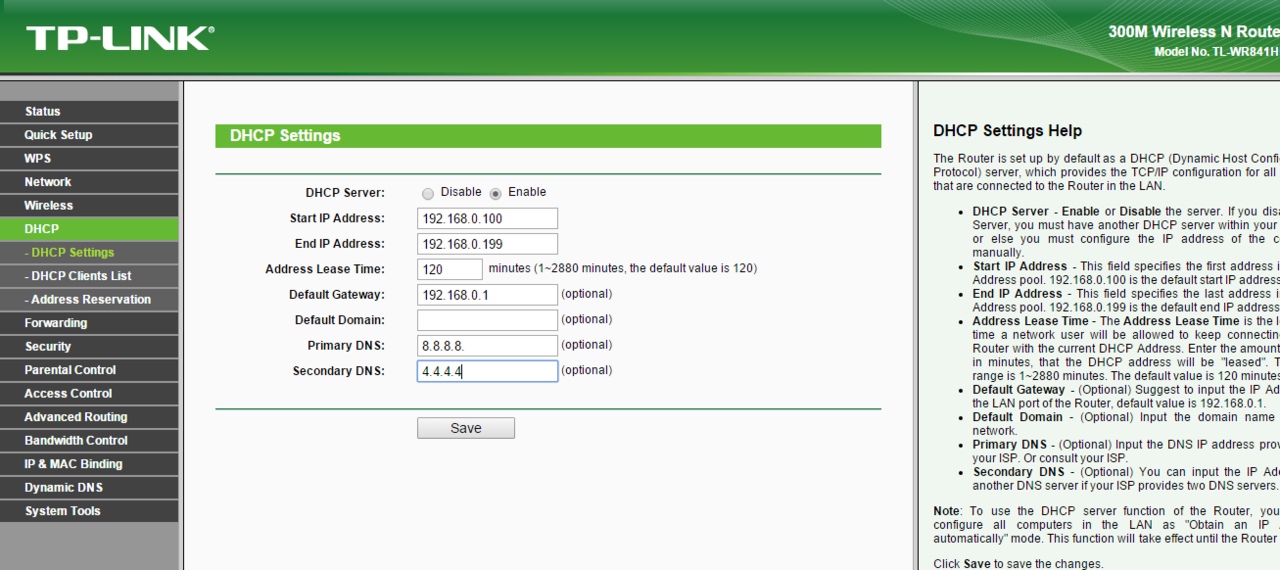

НАСТРОЙКА АВТОМАТИЧЕСКОГО ПРИСВОЕНИЯ IP-АДРЕСОВ, ПОДКЛЮЧАЕМЫМ УСТРОЙСТВАМ

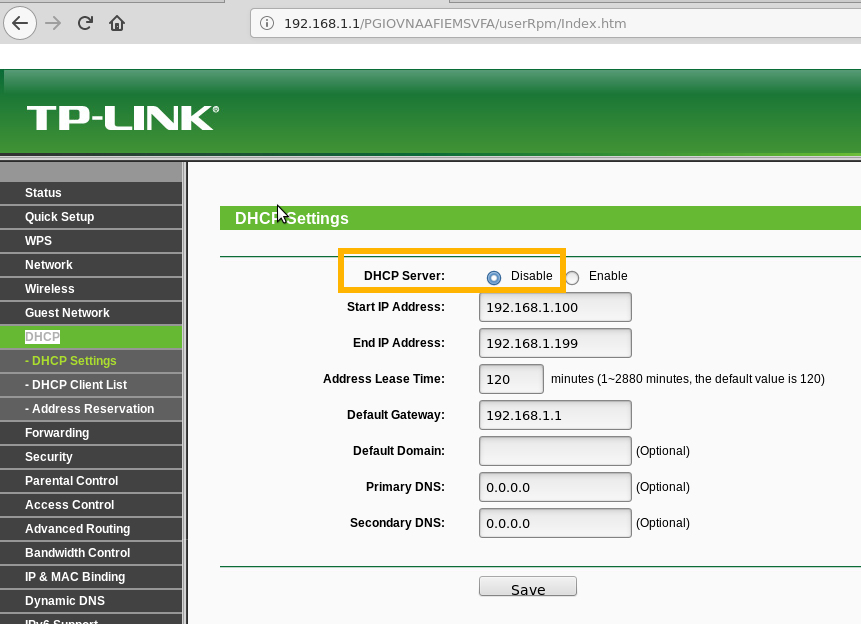

Данная функция называется DHCP-сервер.

TP-LINK — «DHCP» — «Настройка DHCP» — «DHCP-сервер» — «Включить»

При активации данного режима, станут доступны для изменения поля: «Начальный IP-адрес:» и «Конечный IP-адрес:». В них нужно прописать диапазон адресов, которые будут раздаваться устройствам при подключении к точке доступа. В нашем примере (скриншот выше), диапазон выставлен с 192.168.1.100 по 192. 168.1.199, таким образом, доступно 100 адресов. Если речь идет о настройке домашнего роутера, то столько адресов, скорее всего, не потребуется, в таком случае можно указать диапазон и поменьше. Но по большому счету, это ни на что не влияет, так что можно указать максимально возможный интервал — с 192.168.1.2 по 192.168.1.255 (если адрес самого роутера 192.168.1.1).

168.1.199, таким образом, доступно 100 адресов. Если речь идет о настройке домашнего роутера, то столько адресов, скорее всего, не потребуется, в таком случае можно указать диапазон и поменьше. Но по большому счету, это ни на что не влияет, так что можно указать максимально возможный интервал — с 192.168.1.2 по 192.168.1.255 (если адрес самого роутера 192.168.1.1).

При наличии в помещении нескольких роутеров, диапазоны раздаваемых адресов можно разделить. Например, на первом — с 192.168.1.2 по 192.168.1.99, на втором — с 192.168.1.100 — 192.168.1.199, ну и если, есть еще и третья точка доступа — с 192.168.1.200 по 192.168.1.255. Думаем, принцип понятен. Если точек больше, то просто уменьшаем диапазоны на каждой из них.

Хотя, все зависит от того на какой режим работы настроены роутеры. Чаще всего, основной точкой доступа является только одна из всех, на которой настроен WAN (с доступом в Интернет), все остальные работают в режиме ретранслятора, для увеличения радиуса действия сети. В этом случае DHCP-режим стоит настроить только на основном роутере, именно он и будет раздавать адреса устройствам, в не зависимости от того, к какой точке доступа вы подключены в данный момент.

В этом случае DHCP-режим стоит настроить только на основном роутере, именно он и будет раздавать адреса устройствам, в не зависимости от того, к какой точке доступа вы подключены в данный момент.

D-LINK — «Сеть» — «LAN» — «DHCP-сервер» — «Разрешить».

По аналогии с настройками TP-LINK, нужно указать начальный и конечный IP.

На этом настройки «проводной» сети можно считать законченными. Если все сделано верно, то компьютер (ноутбуку), к которому вы подключали роутер для настройки, должен без проблем выходить в Интернет по шнуру. Если нет — тогда проверяем, подключен ли кабель (провайдера) к порту WAN, а так же настройки, прописанные в данном разделе.

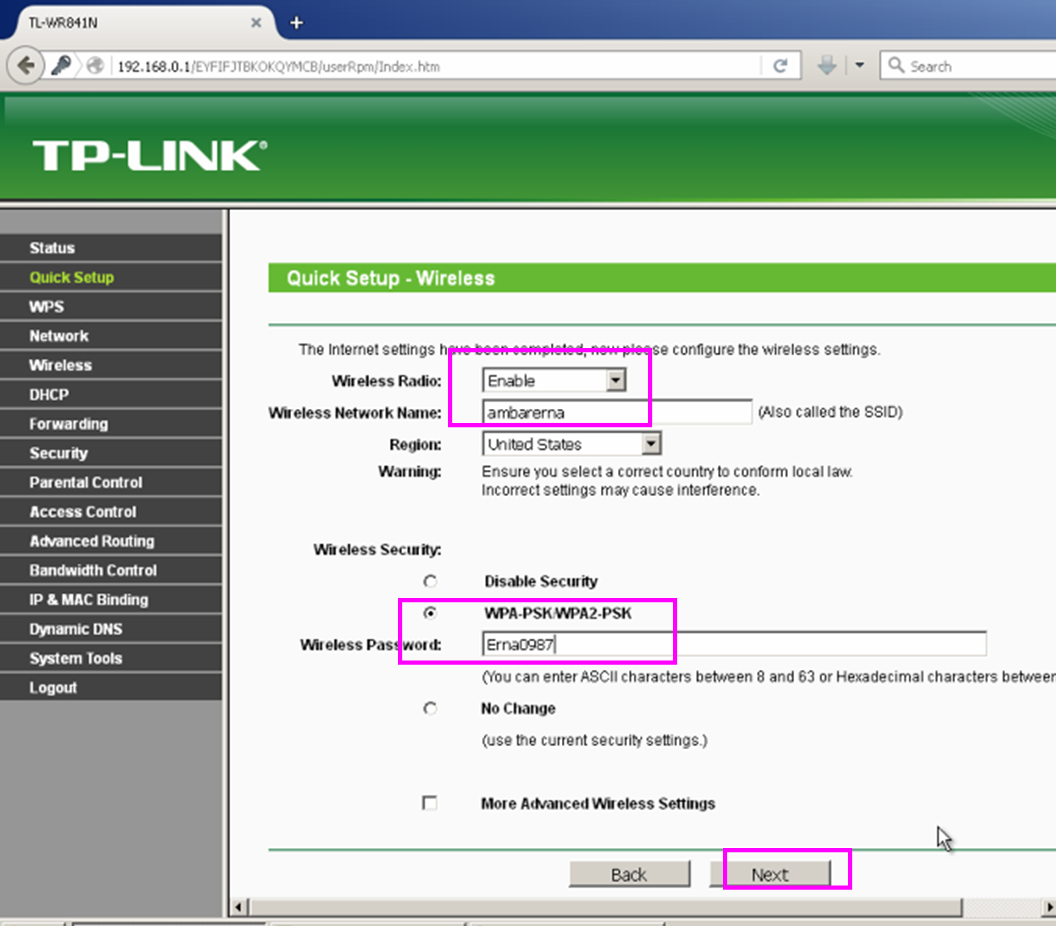

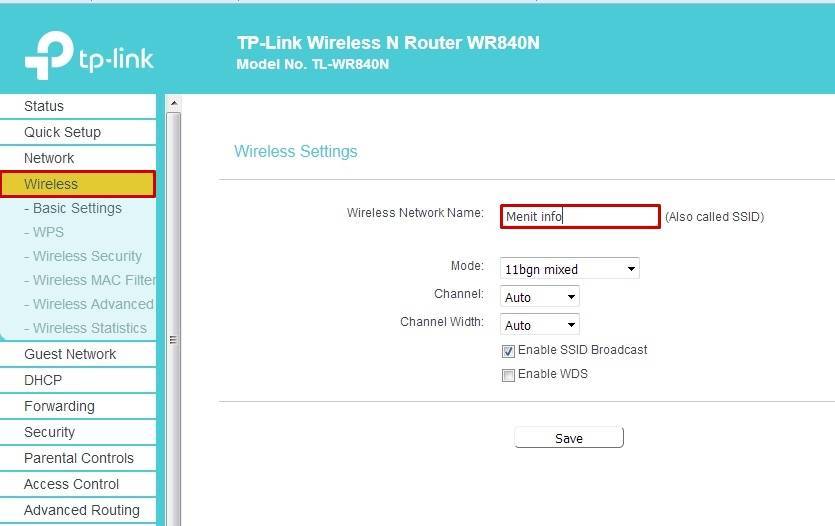

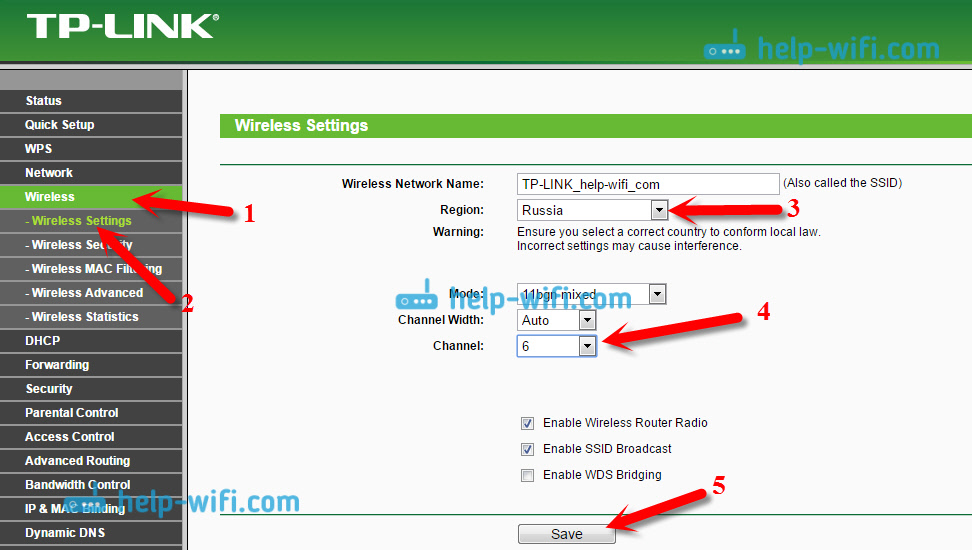

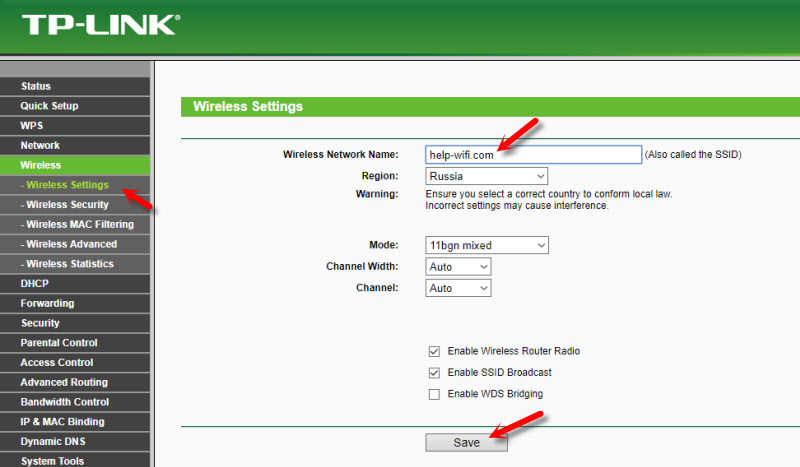

НАСТРОЙКА БЕСПРОВОДНОГО СОЕДИНЕНИЯ (WI-FI)

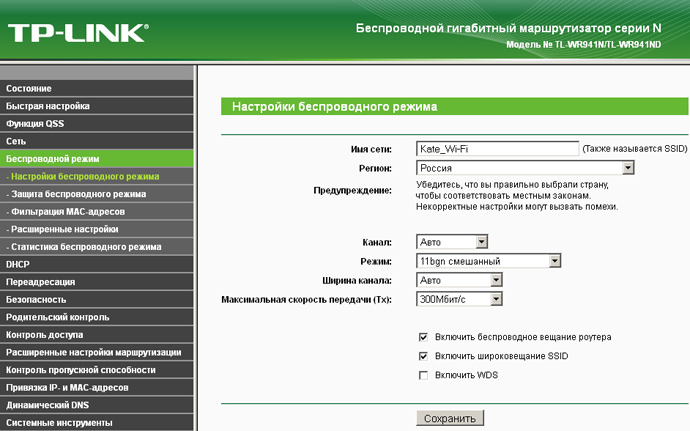

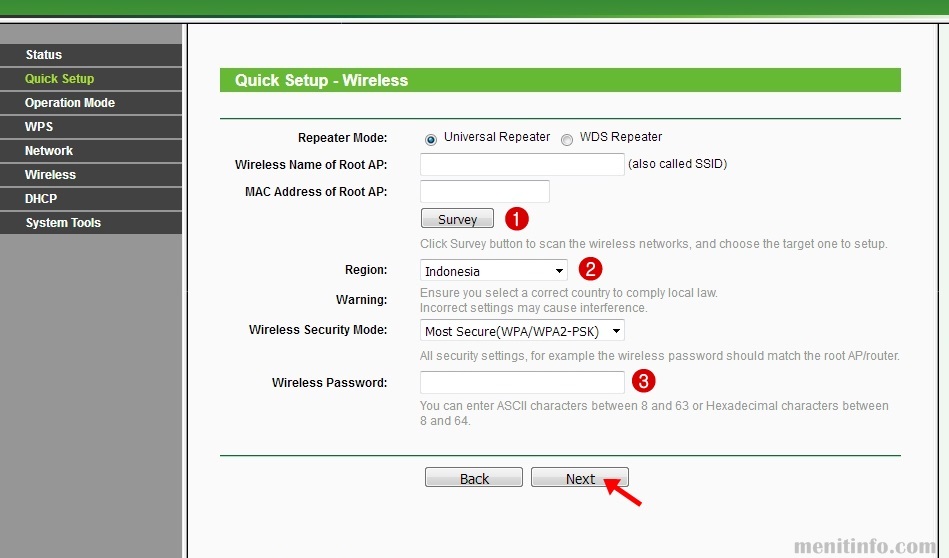

Чаше всего, как и в нашем примере, настройка делится на 2 этапа. Первый — основные настройки, где нужно указать: название сети Wi-Fi, указать регион, выбрать канал, режим, ширину канала, максимальную скорость передачи. Второй — настройка безопасности беспроводного соединения. Он сводится только к выбору варианта защиты и указания пароля для создаваемой сети. Обо всем по-порядку.

Второй — настройка безопасности беспроводного соединения. Он сводится только к выбору варианта защиты и указания пароля для создаваемой сети. Обо всем по-порядку.

Основные настройки

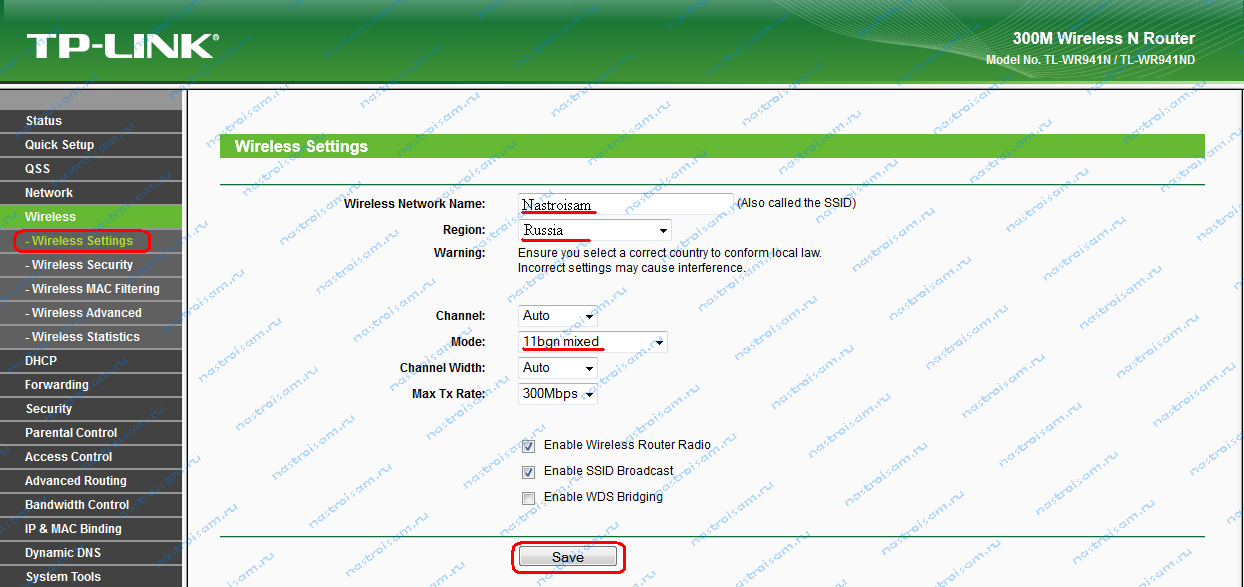

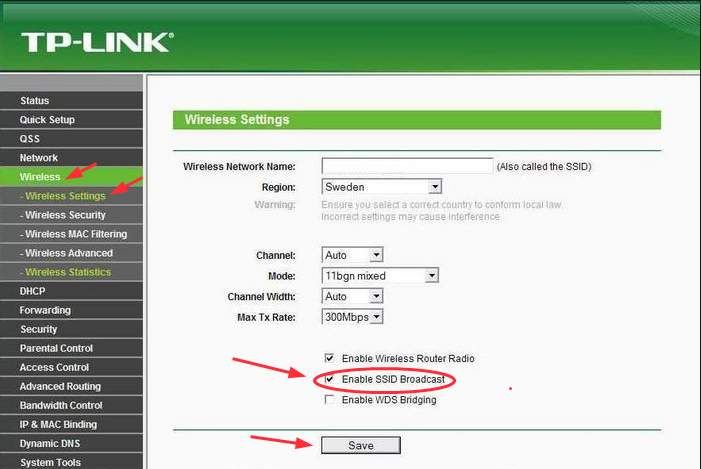

TP-LINK — «Беспроводной режим» — «Настройка беспроводного режима»

Имя сети — Водим название вашей сети Wi-Fi. При сканировании доступных сетей, именно это имя будет отображаться в списке.

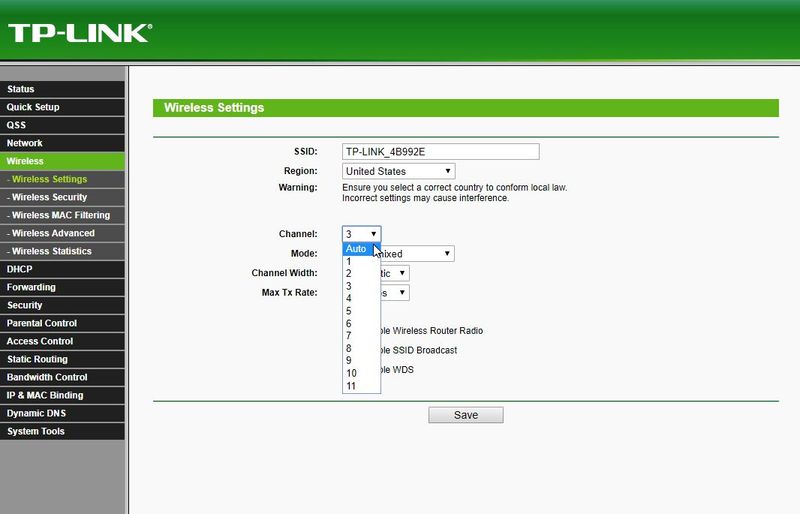

Регион — выбираем страну, в которой вы находитесь. Влияет на количество доступных каналов. Для России этот показатель равен — 13.

Канал — указываем канал, на котором будет вещать ваш роутер. Доступны следующие варианты: «Авто» и от 1 до 13. Если ваш роутер поддерживает работу в двух диапазонах (2.4 и 5 ГГц), то в настройках будет доступен выбор канала для каждой из частот.

Сразу предупредим, что на режим «Авто», так же как и на удачу, при выборе канала — полагаться не стоит. Неправильно выставленный канал может существенно ухудшить как качество сигнала, так радиус действия сети. Почему так происходит? Все дело в том, что в нынешних реалиях, вокруг вашей сети присутствуют и другие сети Wi-Fi (исключением является, пожалуй, такой вариант — вы живете в поле, в собственном доме и рядом ни души). Чем больше ваш Wi-Fi контактирует с «соседскими», тем больше влияют на него различные наводки, что в свою очередь приводит к негативным последствиям. Как же узнать, какой канал указать в настройках роутера, чтобы обеспечить максимальную производительность? На глаз не получится! Поэтому, скачиваем на ваш смартфон программу — Wifi Analizer. С ее помощью, можно точно определить какой из каналов менее загружен, с учетом всех доступных сетей в радиусе действия.

Неправильно выставленный канал может существенно ухудшить как качество сигнала, так радиус действия сети. Почему так происходит? Все дело в том, что в нынешних реалиях, вокруг вашей сети присутствуют и другие сети Wi-Fi (исключением является, пожалуй, такой вариант — вы живете в поле, в собственном доме и рядом ни души). Чем больше ваш Wi-Fi контактирует с «соседскими», тем больше влияют на него различные наводки, что в свою очередь приводит к негативным последствиям. Как же узнать, какой канал указать в настройках роутера, чтобы обеспечить максимальную производительность? На глаз не получится! Поэтому, скачиваем на ваш смартфон программу — Wifi Analizer. С ее помощью, можно точно определить какой из каналов менее загружен, с учетом всех доступных сетей в радиусе действия.

Пример графика отображения всех найденных сетей в многоквартирном доме:

Как можно заметить, сетей найдено много и все они пересекаются. Наша сеть «TP_LINK_TEST» отмечена на графике голубым цветом. Нетрудно подсчитать количество пересечений с другими сетями, и сделать вывод, что выбранный, в данный момент, канал — не является актуальным. Видно, что большая нагрузка ложится на каналы от 1 до 11. 12 и 13 — загружены меньше. Вот их и нужно выбирать, в данном случае, 13 канал даже более предпочтителен.

Нетрудно подсчитать количество пересечений с другими сетями, и сделать вывод, что выбранный, в данный момент, канал — не является актуальным. Видно, что большая нагрузка ложится на каналы от 1 до 11. 12 и 13 — загружены меньше. Вот их и нужно выбирать, в данном случае, 13 канал даже более предпочтителен.

Если в вашем случае, полученный график просто исполосован (гораздо больше сетей в радиусе сканирования) и вы затрудняетесь c выбором правильного канала, Wifi Analizer может помочь вам с выбором. Для этого нужно нажать на «глаз» в верхней части экрана и выбрать пункт «Рейтинг каналов».

Проведем замеры еще раз, только на этот раз в непосредственной близости к нашей точке доступа, именно так и стоит поступать при выборе канала (первый скриншот был сделан с расстояния примерно 8 метров, через 3 стены). Результаты оказались другими, в радиусе действия отображаются уже другие сети, а также поменялись загруженные каналы.

При таком раскладе сил, 12 и 13 каналы не представляют интереса, об этом сигнализирует программа, предлагая оптимальным выбором каналы с 3 по 6.

Особо внимательные читатели, возможно, заметили, что самый лучший рейтинг у 14 канала. Почему бы не выбрать его? Дело в том, что в России использование данного канала запрещено, именно поэтому отсутствует возможность выбрать его в настройках роутера, для данного региона. Можно, конечно, пойти на хитрость, выбрав другую страну (например, Японию), в которой данный канал доступен. Но, как показывает практика — это не лучший вариант. Во-первых, максимальная скорость на 14-м канале — 11 Мбит (1.2 МБ/сек). Едва ли вас устроит такая скорость Wi-Fi, при скорости интернет канала 100 Мбит, например. Во-вторых, не все устройства поддерживают частоту работы 14 канала — 2.484 ГГц. Означает это лишь одно — не все девайсы смогут подключиться к сети, с подобными настройками. Так что, забываем по 14 канал и выбираем из доступного интервала (с 1 по 13).

Чтобы программа не мозолила глаза, всегда высокими рейтингами 14 канала и не вводила в заблуждение, в настройках программы можно отключить его отображение. Для этого переходим в «Настройки» и убираем галочку с 14 канала, в разделе «Доступные каналы (2.4 GHz)».

Для этого переходим в «Настройки» и убираем галочку с 14 канала, в разделе «Доступные каналы (2.4 GHz)».

Если ваш роутер, также поддерживает работу на частоте 5 ГГц, то все описанные выше манипуляции (по выбору правильного канала), нужно проделать и для этой частоты. Переключение между режимами осуществляется при помощи кнопки (с отображением текущей частоты) в левом верхнем углу графика.

Режим — выбираем максимальный из возможных. О форматах и обозначениях Wi-Fi-сетей, мы уже писали в начале данной инструкции.

На примере точки TP-LINK, на выбор пользователю предоставляются такие варианты, как: «Только 11b» (имеется ввиду 802.11b, далее по аналогии), «Только 11g», «Только 11n», «11bg смешанный» и «11bgn смешанный». Какая из представленных сетей самая быстрая? Конечно же «11g». Но не торопитесь в настройках выбрать параметр «Только 11n». Не забываем от обратной совместимости типов сетей. Она работает только в одном направлении — от более новых, к более старым. Что это значит? Если вы, время от времени, пользуетесь своим стареньким ноутбуком, Wi-Fi которого имеет стандарт 802.11b, то вы не сможете подключить его к точке доступа, если она работает по стандарту «Только 11n». Тут на помощь приходит режим «Смешанный», в нашем примере оптимальным будет — «11bgn смешанный».

Что это значит? Если вы, время от времени, пользуетесь своим стареньким ноутбуком, Wi-Fi которого имеет стандарт 802.11b, то вы не сможете подключить его к точке доступа, если она работает по стандарту «Только 11n». Тут на помощь приходит режим «Смешанный», в нашем примере оптимальным будет — «11bgn смешанный».

Это же касается и двухдиапазонных роутеров стандарта 802.11ac. Не стоит выставлять параметр «Только 11ac», ведь даже не все современные смартфоны поддерживают работу с данным стандартом (по крайней мере, бюджетные устройства). Если не уверены, выбирайте максимальный «смешанный» («mixed») режим, на скорости работы это никак не отразится, роутер сам выберет необходимый, в зависимости от возможностей подключенного устройства.

В случае с точкой доступа D-LINK, вариантов меньше, но принцип тот же!

Ширина канала

Многие на данную настройку не обращают никакого внимания, оставляя то значение, которое установлено «по умолчанию» — «Авто». Но мы то не из таких, да и цель данной инструкции выжать «по максимуму» из точки доступа. Прежде, чем рассказать о правильности выбора, отметим возможные варианты: «Авто» (который стоит сбросить со счетов), «20 MHz» и «40 MHz». Что предпочтительнее? Попробуем разобраться.

Прежде, чем рассказать о правильности выбора, отметим возможные варианты: «Авто» (который стоит сбросить со счетов), «20 MHz» и «40 MHz». Что предпочтительнее? Попробуем разобраться.

Немного теории. Ширина канала — это ширина полосы пропуска трафика между роутером и подключенным к нему устройством. Чем она шире, тем больше информации сможет пройти по данному каналу за определенный промежуток времени. Объясним проще. Данную ситуацию можно сравнить, например, с автомобильной дорогой. Чем больше на ней полос для движения, тем больше автомобилей смогут проехать одновременно (за исключением пробок, конечно же), то есть трафик выше. И казалось бы, в таком случае нужно выбирать более широкий канал («40 MHz»). Да, но, есть и «подводные камни». Все примерно так же, как и в случае с выбором Канала вещания Wi-Fi сети. Если вы в лесу, с собственной точкой доступа, вокруг только потрясающая природа и никаких намеков на цивилизацию, тогда смело выбираем режим «40 MHz». И напротив, если вокруг множество сторонних Wi-Fi-сетей (как на скриншотах выше), то лучшим выбором станет вариант «20 MHz». Дело в том, что чем шире канал, тем сильнее на него воздействуют помехи от других каналов беспроводной связи. Выбрав ширину «20 MHz» — вы немного потеряете в скорости, зато существенно увеличите стабильность сети, хоть как-то нивелируя помехи, от сторонних источников сигнала.

И напротив, если вокруг множество сторонних Wi-Fi-сетей (как на скриншотах выше), то лучшим выбором станет вариант «20 MHz». Дело в том, что чем шире канал, тем сильнее на него воздействуют помехи от других каналов беспроводной связи. Выбрав ширину «20 MHz» — вы немного потеряете в скорости, зато существенно увеличите стабильность сети, хоть как-то нивелируя помехи, от сторонних источников сигнала.

Хотя, очень часто, многое зависит от конкретных условий. Так что, лучшим вариантом будет — протестировать качество соединения и скорость сети на обеих частотах, и выбрать ту ширину канала, которая покажет лучшие результаты.

Возможность выбрать ширину канала в роутере D-LINK — отсутствует. Видимо, данная функция работает всегда в режиме «Авто», не давая пользователю самостоятельно сделать выбор.

К тому же, в настройках большинства точек доступа (как TP-LINK, в нашем случае) имеется возможность выбрать значение «Мощность передатчика». Удостоверьтесь, выбрано ли максимальное (высокое) значение.

Как бы то ни было, мы постепенно приближаемся к основной цели данной инструкции, а именно безопасности сети.

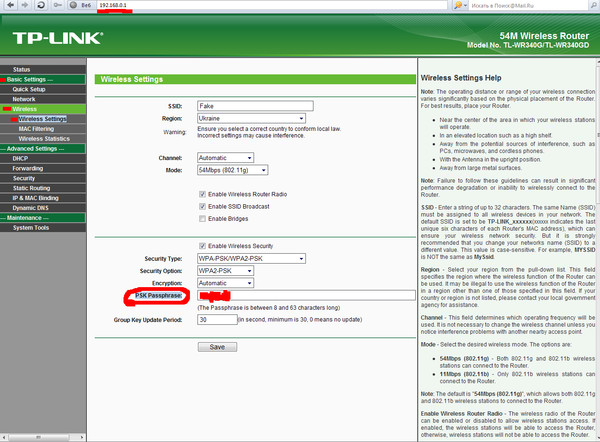

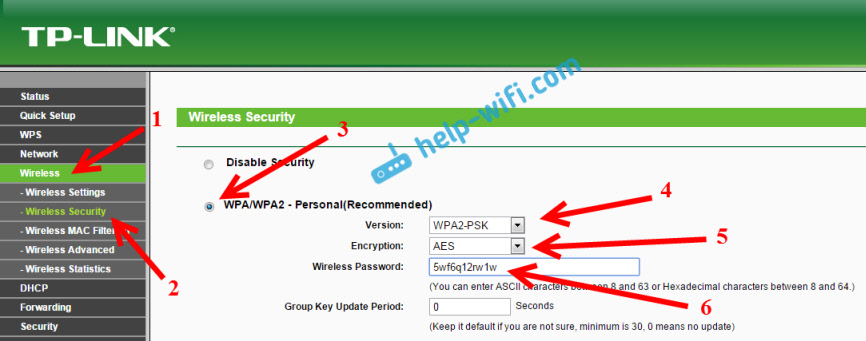

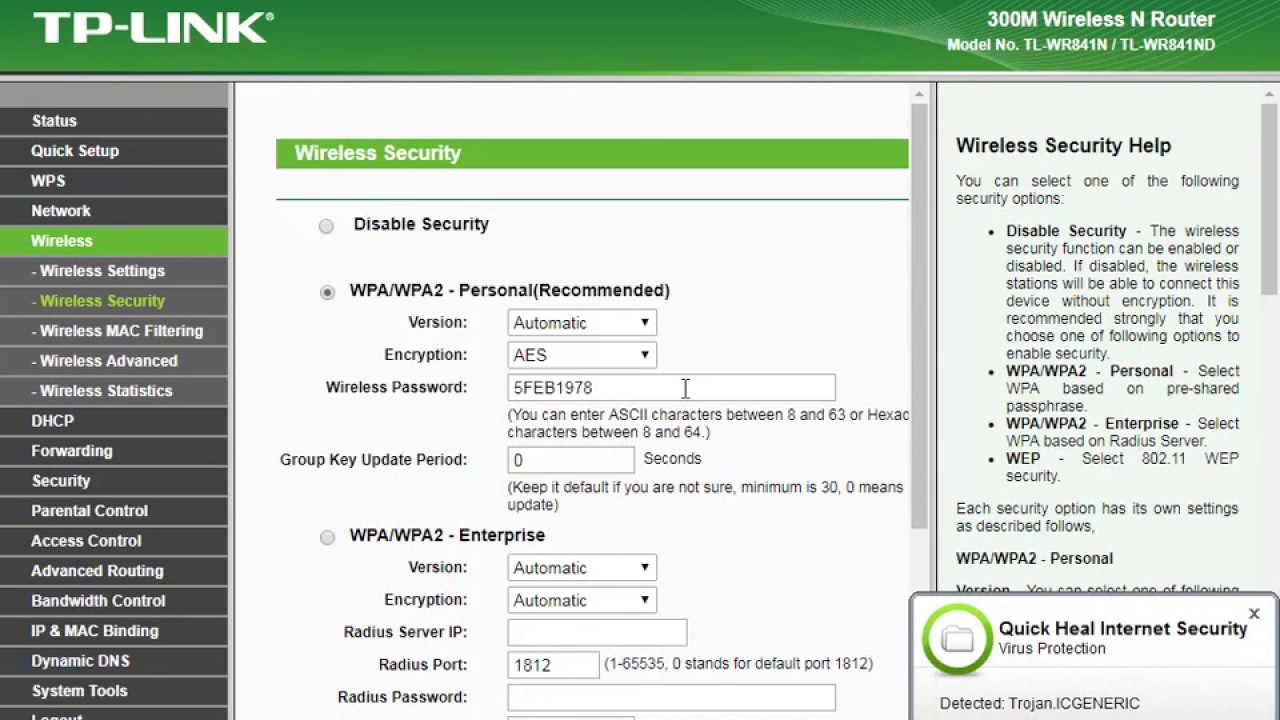

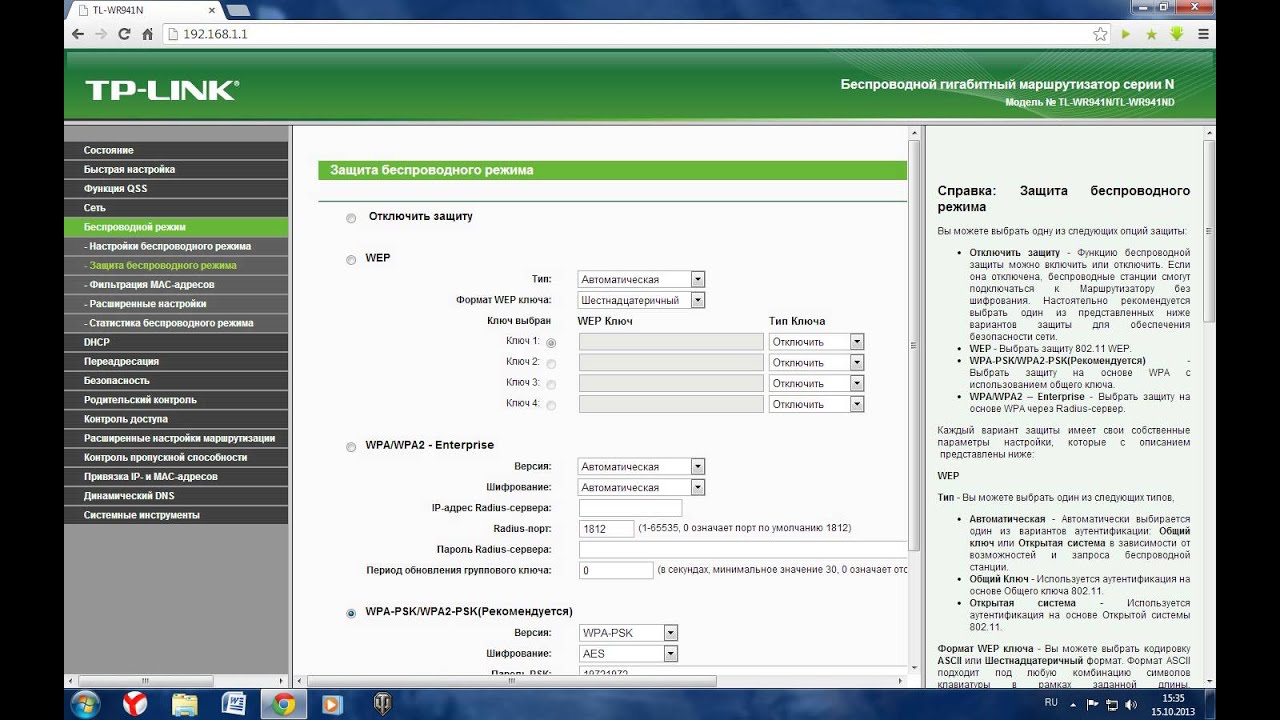

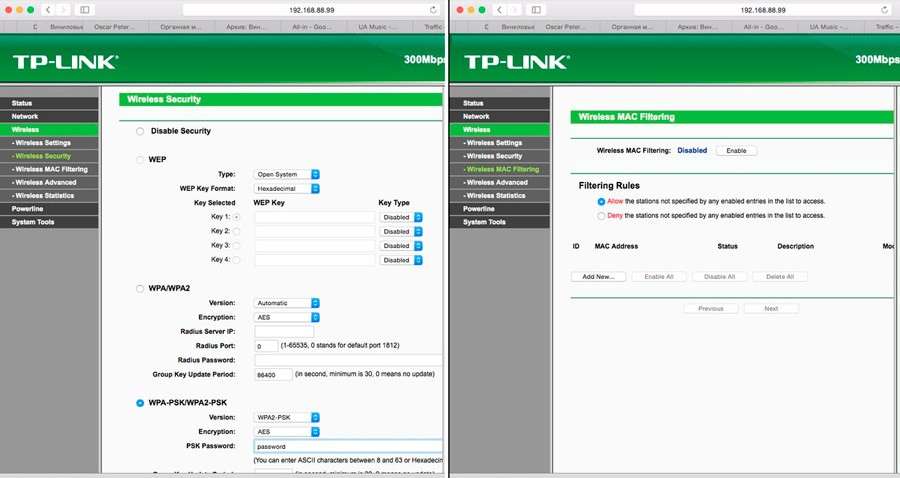

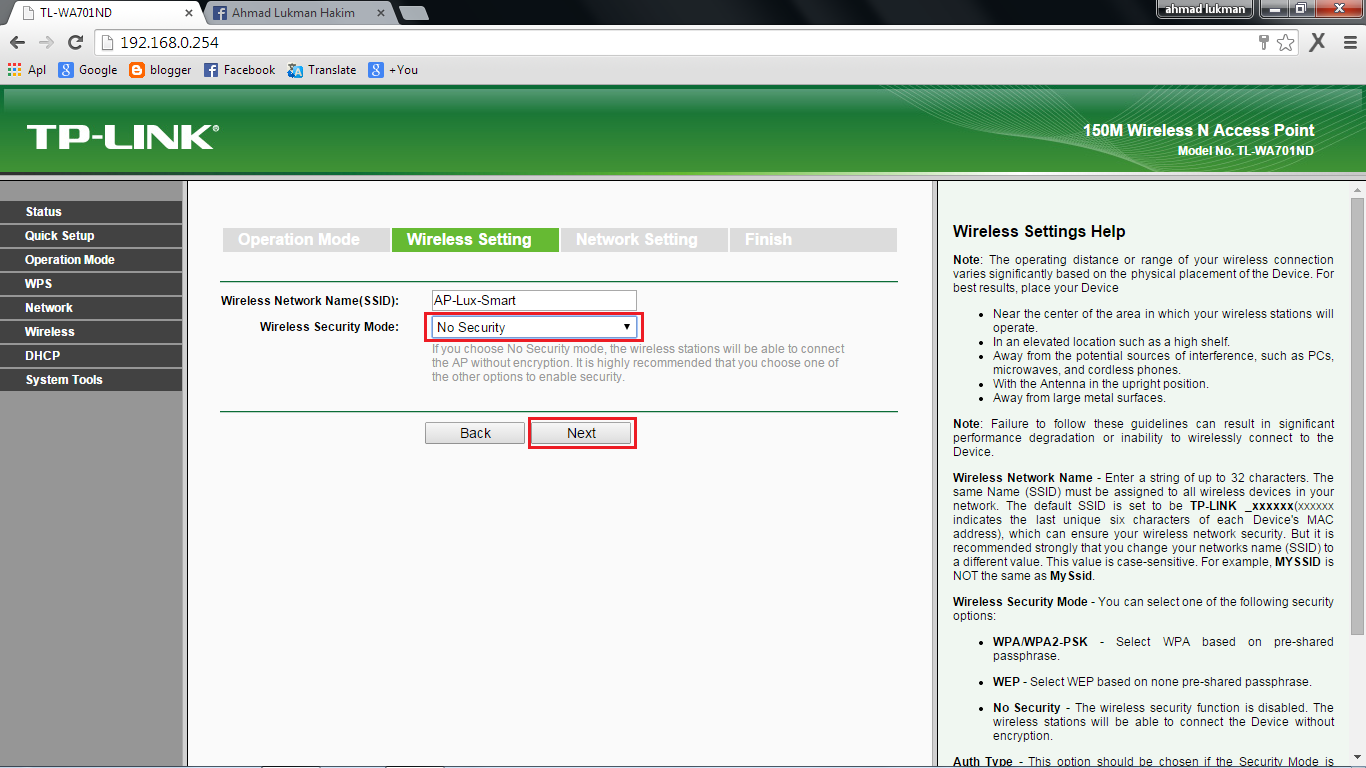

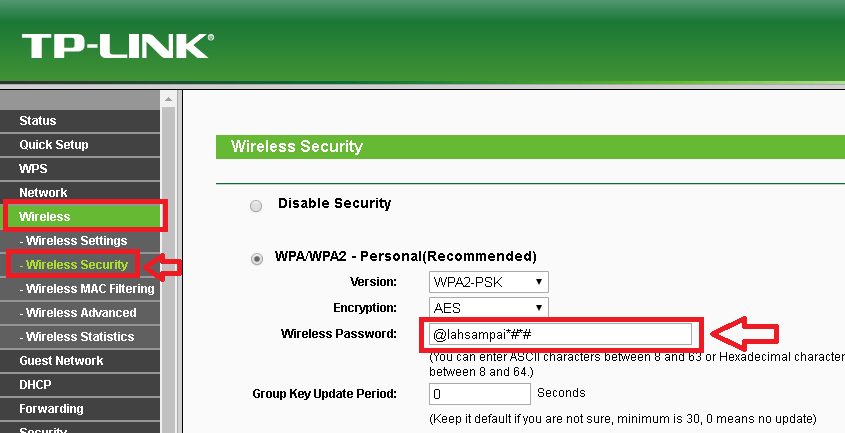

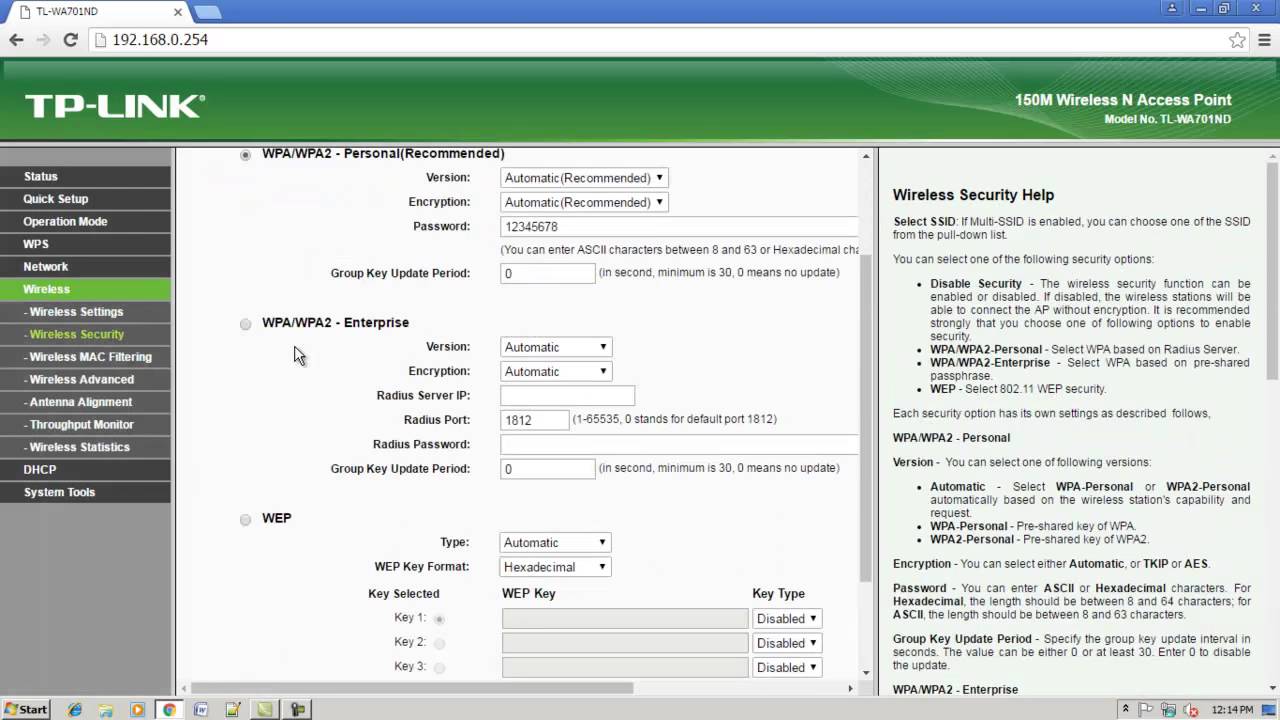

Настройка безопасности

В случае с TP-LINK, подраздел с данными настройками называется «Защита беспроводного режима, в D-LINK — «Настройки безопасности»

Первое, с чем нужно определиться — это версия шифрования:

WEP (Wired Equivalent Privacy) — это самый первый из стандартов, который по надежности уже не отвечает современным требованиям. Ни при каких обстоятельствах, не рекомендуем вам его использовать.

WPA (Wi-Fi Protected Access) — чуть более современный стандарт аутентификации, позволяющий достаточно неплохо оградить сеть и интернет.

WPA2-PSK (Personal или Enterprise) — усовершенствованный вариант WPA, обеспечивающий максимальную защиту и безопасность, взлом которого практически невозможен. Мы не зря добавили «практически».

Мы не зря добавили «практически».

- Personal — обозначается как или WPA2-PSK. Это самый оптимальный и широко используемый вид шифрования, как в домашних условиях, так и в офисе. Минимальная длина пароля, составляет — 8 символов, которых хранится в памяти подключаемого устройства.

- Enterprise — более сложный вариант защиты, который требует активации функции RADIUS на роутере. Она работает по принципу DHCP-сервера. В таком случае, для каждого подключаемого устройства назначается собственный пароль.

Таким образом, самым оптимальным выбором, для рядового пользователя, будет вариант WPA2-PSK — Personal. С вариантом Enterprise — пусть разбираются системные администраторы, защищая сеть крупного предприятия.

Да, наверно, нет смысла обозначать то, что такие варианты защиты, как: «Без защиты» или «Open», мы отбрасываем изначально. Без настройки защиты вашей Wi-Fi-сети, она будет общедоступна (без пароля) любому, в радиусе действия. Если вы «исповедуете подобную религию» — эта статья не для вас, смело закрывайте ее и переходите к следующей: «Как обеспечить беспрепятственный доступ к своему Wi-Fi?».

Если вы «исповедуете подобную религию» — эта статья не для вас, смело закрывайте ее и переходите к следующей: «Как обеспечить беспрепятственный доступ к своему Wi-Fi?».

После того, как мы определились с версией шифрования, нужно выбрать еще и тип:

- TKIP — на сегодняшний день, это уже устаревший тип, хотя он по-прежнему широко распространен, ввиду того, что многие устройства (старые) поддерживают только его.

- AES — самый надежный тип шифрования WiFi, на данный момент. Выбираем его*.

* если у вас возникают проблемы с подключением того или иного устройства к сети Wi-Fi, попробуйте в настройках выбрать TKIP, возможно проблема в том, что данный гаджет не поддерживает работу с AES.

С версией шифрования и ее типом — определились, осталось задать пароль для вашей сети. Отметим сразу, что от выбранного пароля (его сложности), зависит очень много. Не стоит устанавливать распространенные пароли, которые можно, попросту подобрать. Например: (помним, что минимальная длина пароля 8 символов) 12345678, 11111111, 00000000, 12341234 и тому подобное. Даже если вы усложните пароль, увеличив количество знаков — 1234567890, это едва ли вас выручит. Такие пароли подбираются в ручном режиме, всего за несколько попыток, не говоря уже про программы, способные перебирать их и подставлять автоматически. Существенно усложнит злом пароля, если в нем будут использоваться не только цифры, но и буквы, причем разных регистров (заглавные и прописные). Например: Yd17fJ67. Такой пароль подобрать вручную, практически невозможно, а вот для специализированных программ — как «2 пальца об асфальт». Чтобы исключить и подобный вариант взлома, добавьте в пароль несколько спецсимволов: @,#, $, &. Пароль типа: #H$@tx63@32F&, делает вашу точку доступа — «крепостью» (при соблюдении некоторых условий).

Не стоит устанавливать распространенные пароли, которые можно, попросту подобрать. Например: (помним, что минимальная длина пароля 8 символов) 12345678, 11111111, 00000000, 12341234 и тому подобное. Даже если вы усложните пароль, увеличив количество знаков — 1234567890, это едва ли вас выручит. Такие пароли подбираются в ручном режиме, всего за несколько попыток, не говоря уже про программы, способные перебирать их и подставлять автоматически. Существенно усложнит злом пароля, если в нем будут использоваться не только цифры, но и буквы, причем разных регистров (заглавные и прописные). Например: Yd17fJ67. Такой пароль подобрать вручную, практически невозможно, а вот для специализированных программ — как «2 пальца об асфальт». Чтобы исключить и подобный вариант взлома, добавьте в пароль несколько спецсимволов: @,#, $, &. Пароль типа: #H$@tx63@32F&, делает вашу точку доступа — «крепостью» (при соблюдении некоторых условий).

Частенько, многие пользователи (чтобы самому не забыть) в качестве пароля указывают номер своего мобильного телефона. Во-первых, как мы писали выше, пароль, содержащий в себе только цифры, очень уязвим. Во-вторых, настолько ли вы доверяете соседям (которые знают номер вашего мобильника), чтобы подвергать вашу сеть опасности? По воду содержимого сетей, чуть ниже.

Во-первых, как мы писали выше, пароль, содержащий в себе только цифры, очень уязвим. Во-вторых, настолько ли вы доверяете соседям (которые знают номер вашего мобильника), чтобы подвергать вашу сеть опасности? По воду содержимого сетей, чуть ниже.

Раз уж речь зашла о паролях, стоит упомянуть, что не стоит оставлять стандартный пароль для доступа к настройкам точки доступа. Мы сейчас имеем ввиду: логин — admin и пароль — admin. Те, кто читает статью сначала, поняли, о чем речь. Дело в том, что любой пользователь, подключившийся к вашему Wi-Fi, становится «равноправным» владельцем ресурсов данной сети, в диапазоне всех адресов. Роутер не является исключением. Предположим, что адрес точки доступа 192.168.1.1. Пользователь в данной сети, абсолютно с любым присвоенным адресом в диапазоне 192.168.1.2 — 192.168.1.255 увидит все устройства внутри (а не исключено, что и других сетей, если настроена маршрутизация). Таким образом, войдя в браузер (даже со смартфона) и указав адрес головного устройства (роутера), можно получить доступ к его настройкам (если пароль «по умолчанию» не был заблаговременно сменен).

Что может сделать злоумышленник, который получил доступ к настройкам вашего роутера?

Рассмотрим лишь несколько вариантов, самых банальных, но в то же время, дающих понять, что управлять своей точкой доступа лучше одному — без посредников.

1. Смена пароля для подключения к сети Wi-Fi. Да, это ситуация из разряда шизофрении, но имеет место быть. Вы, рано или поздно (а скорее сразу) поймете, что не имеете доступа к собственной сети (не можете к ней подключиться). Этот вопрос легко решается. Зайдя в настройки роутера, меняете пароль. Вот вроде бы и все. Но не тут то было. А если, взломщик изменил пароль не только на подключение к Wi-Fi-сети, но и пароль для администрирования точки доступа (ведь вы-то этого не сделали). В таком случае, вы не сможете зайти в настройки, не зная нового пароля и каким-либо способом изменить ситуацию. Но это полбеды, если вы имеете физический доступ к роутеру (а если точка доступа в кабинете сисадмина, который в отпуске, а ключей нет?). Его можно сбросить к заводским настройкам, нажав кнопку «RESET» и перенастроить заново. Хотя, тут можно столкнуться с определенными трудностями. Во-первых, если вы никогда этого не делали и понятия не имеете, как настраивается точка доступа (благо, ознакомившись с данной инструкцией, вы должны с этим справиться), вам все настроил специалист, во время установки оборудования. Во-вторых, ввиду давности, возможно, у вас не сохранились бумаги, предоставленные провайдером при подключении услуги, в которых указаны данные, для настройки WAN (соединения с интернет) — логин и пароль. Сбросив настройки точки, при последующей настройке, эти параметры необходимо указать, в противном случае, при подключении к Wi-Fi, вы будете иметь доступ только к собственной сети, без каких-либо признаков Интернет. Как правило, служба поддержки не сообщает данные для подключения к Интернет по телефону, единственным доступным вариантом, в сложившейся ситуации является — личное посещение офиса компании, предоставляющей вам услуги Интернет.

Его можно сбросить к заводским настройкам, нажав кнопку «RESET» и перенастроить заново. Хотя, тут можно столкнуться с определенными трудностями. Во-первых, если вы никогда этого не делали и понятия не имеете, как настраивается точка доступа (благо, ознакомившись с данной инструкцией, вы должны с этим справиться), вам все настроил специалист, во время установки оборудования. Во-вторых, ввиду давности, возможно, у вас не сохранились бумаги, предоставленные провайдером при подключении услуги, в которых указаны данные, для настройки WAN (соединения с интернет) — логин и пароль. Сбросив настройки точки, при последующей настройке, эти параметры необходимо указать, в противном случае, при подключении к Wi-Fi, вы будете иметь доступ только к собственной сети, без каких-либо признаков Интернет. Как правило, служба поддержки не сообщает данные для подключения к Интернет по телефону, единственным доступным вариантом, в сложившейся ситуации является — личное посещение офиса компании, предоставляющей вам услуги Интернет. В таком случае, вам придется посетить представительство провайдера, что бы заполучить заветный логин и пароль. А если город большой, а офис компании в другом конце? Нужны ли вам, подобного рода, «перегрузки»? Почему мы назвали данный способ «не логичным». «Злодей» — не хочет быть пойман. Поэтому он, в большинстве случаев, не станет поступать подобным образом, ведь его действия будут выявлены, практически сразу и «лавочка» с раздачей сладостей, накроется «медным тазом».

В таком случае, вам придется посетить представительство провайдера, что бы заполучить заветный логин и пароль. А если город большой, а офис компании в другом конце? Нужны ли вам, подобного рода, «перегрузки»? Почему мы назвали данный способ «не логичным». «Злодей» — не хочет быть пойман. Поэтому он, в большинстве случаев, не станет поступать подобным образом, ведь его действия будут выявлены, практически сразу и «лавочка» с раздачей сладостей, накроется «медным тазом».

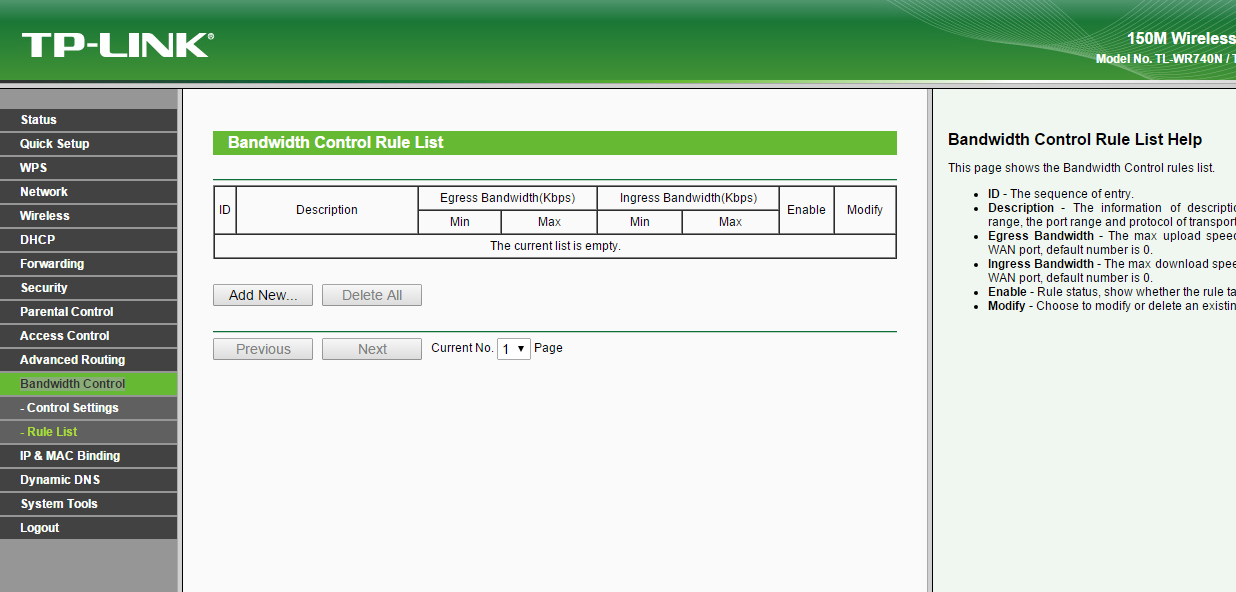

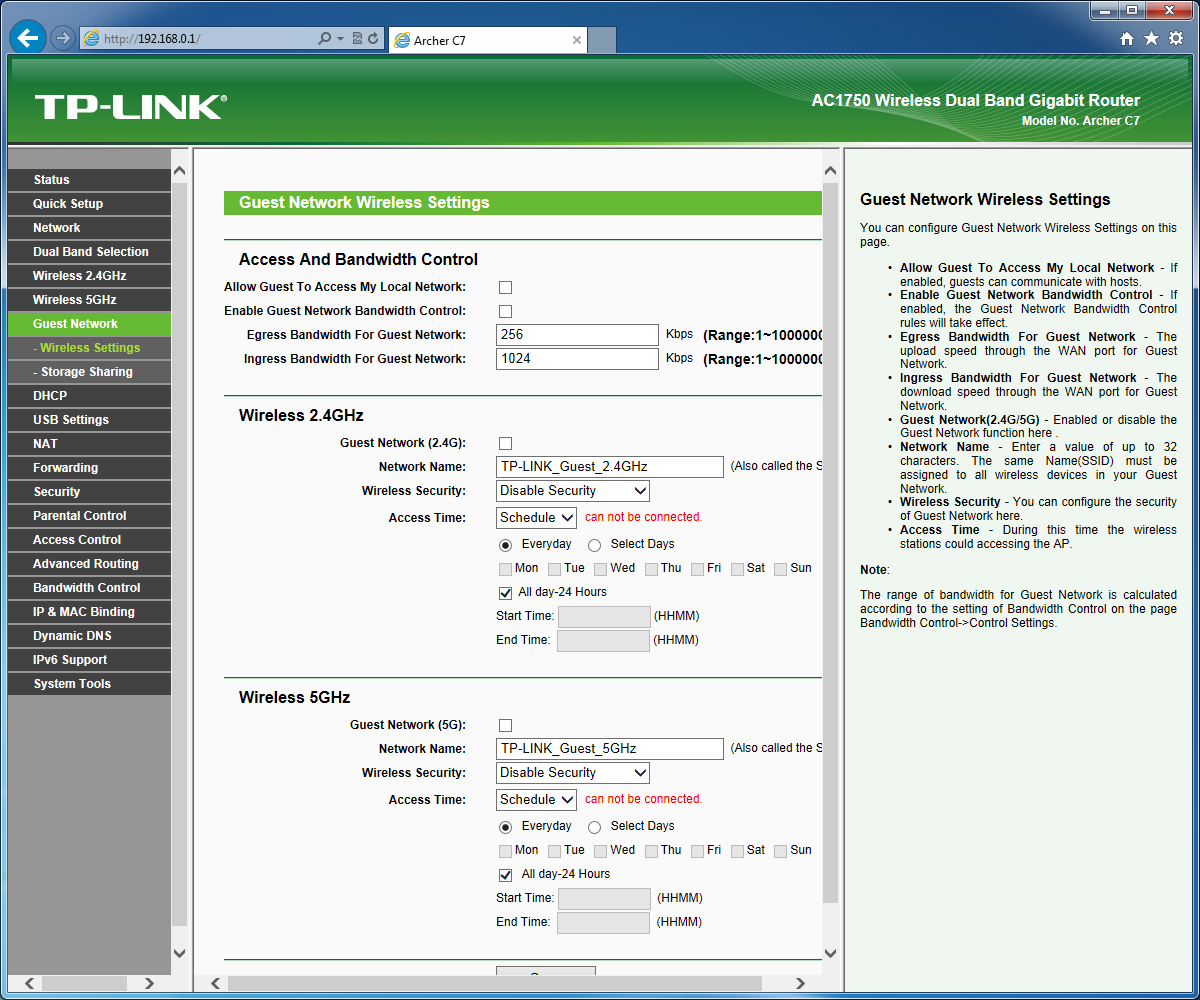

2. Создание «гостевой» сети. Многие современные точки доступа позволяют создать, так называемую «гостевую сеть», с собственным именем и паролем.

Например, ваша сеть называется «HOME». «Неугодный» создаст дополнительную сеть с названием, например: «HOME_Vasya», установив собственный пароль. Что логично, вы будете видеть данную сеть в списке доступных, но не иметь к ней доступа, и что самое обидное даже не подозревать, что она создана на основе вашей, а значит, сжирающей ваши ресурсы. Тот самый «….Vasya», возможно, поставит для себя цель — выкачать весь YouTobe, чтобы в дальнейшем записать все это на DVD, и будет делать это в режиме 24/7. Как вы считаете, при таком раскладе, будет ли «летать» у вас Интернет? Едва ли!

Тот самый «….Vasya», возможно, поставит для себя цель — выкачать весь YouTobe, чтобы в дальнейшем записать все это на DVD, и будет делать это в режиме 24/7. Как вы считаете, при таком раскладе, будет ли «летать» у вас Интернет? Едва ли!

3. Ничего не делать, а просто пользоваться взломанным ресурсом. Это, пожалуй, самый распространенный вариант, чтобы никак себя не выдать, максимально долго. Почему бы и нет?* Если качество сигнала хорошее, устраивает скорость — отключаем у себя интернет и пользуемся ресурсом «добрых людей», не тратя при этом ни копейки.

* Взлом сетей, приравнивается к хакеским действиям, что в свою очередь преследуется по закону, вплоть до лишения свободы!!!

УЯЗВИМОСТЬ WI-FI

Мы добрались до самого интересного, самые терпеливые сейчас узнаю много нового, для себя.

Несмотря на то, что в современных точках доступа, присутствует множество вариантов шифрования и типов защит, присутствует и «кирпич», который позволяет свести на ноль, все описанное выше, включая сложность, используемого пароля.

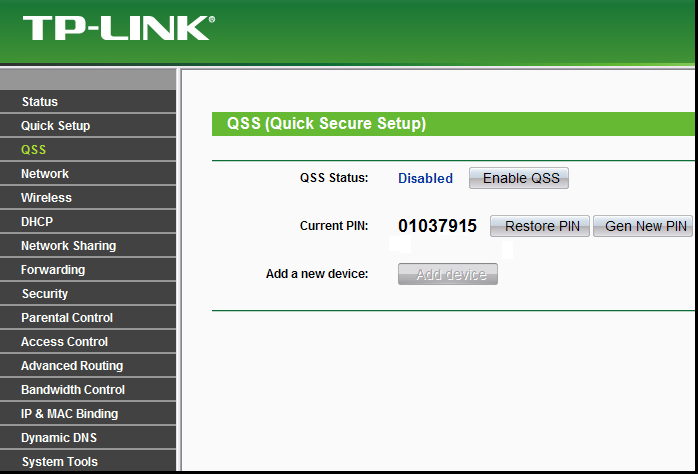

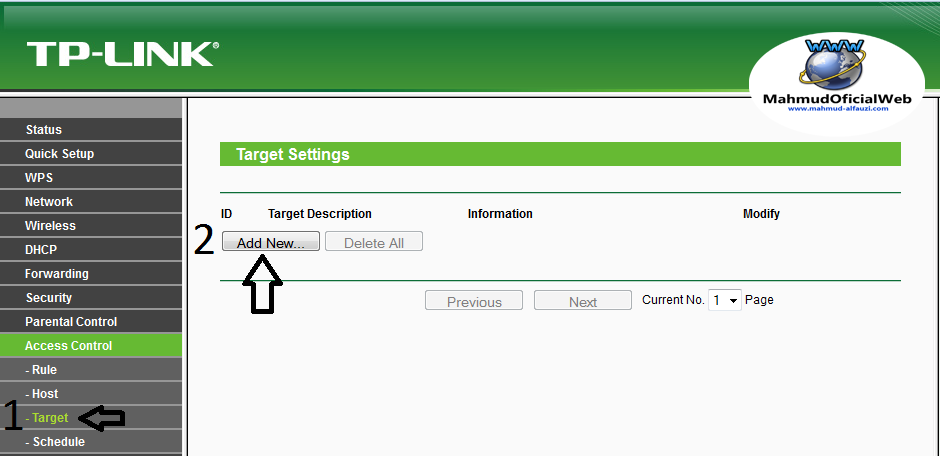

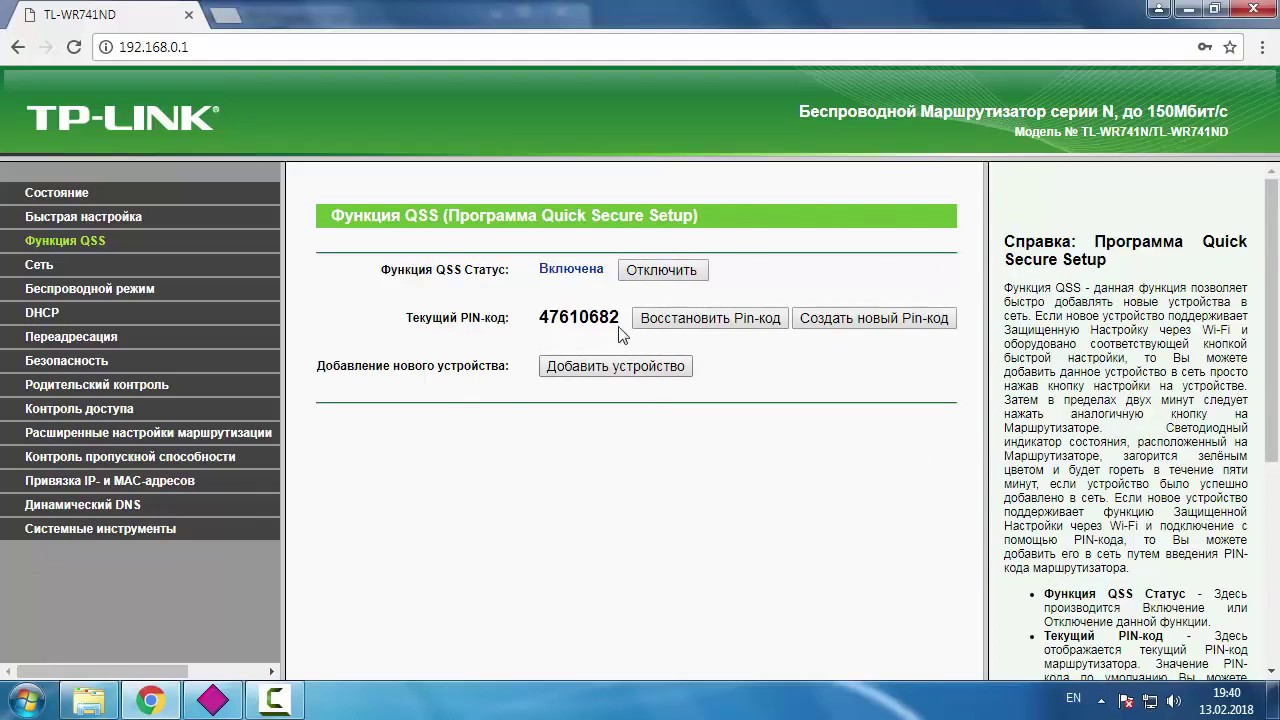

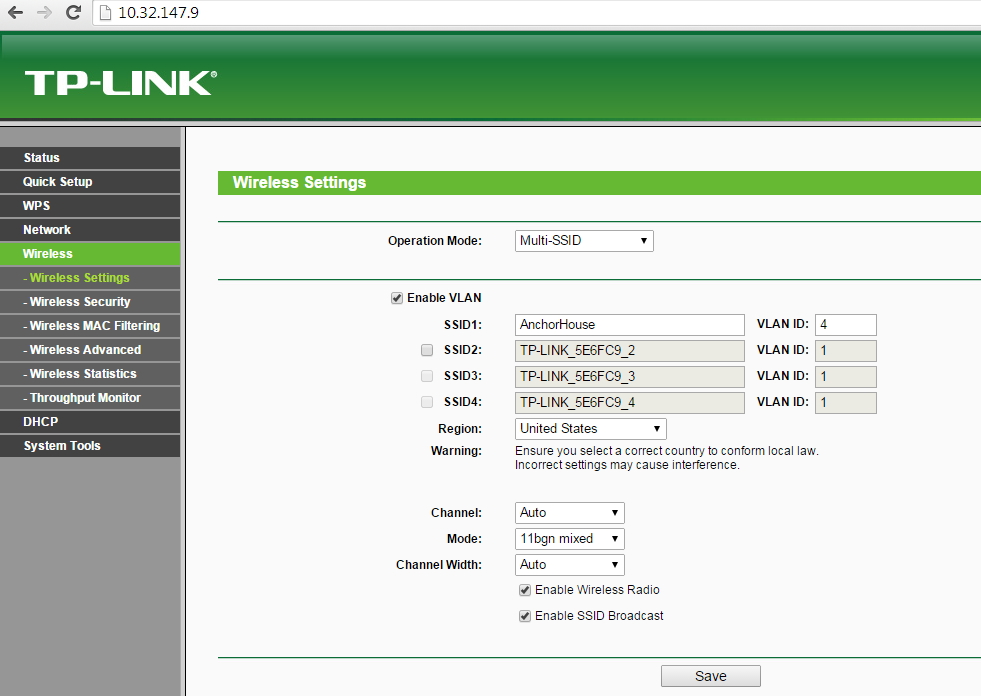

WPS (Wi—Fi Protected Setup) — это специальная технология или стандарт, которая значительно упрощает процесс настройки беспроводной сети WiFi и позволяет просто, быстро и, главное, безопасно подключать устройства.

Забегая вперед, WPS — это, то самое «зло» от которого нужно избавляться в первую очередь. Именно данная функция оставляет огромную «дыру» в безопасности. Мы сейчас на примере покажем, как с легкостью взламываются пароли любой сложности.

Для проверки безопасности существующих сетей, необходимо скачать приложение WiFi Warden. Именно данная программа, сможет указать вам на уязвимость той или иной сети, подобрав пароль к ней, если имеется брешь в системе безопасности.

Интерфейс программы достаточно понятен и прост. В окне отображается список доступный Wi-Fi-сетей и некоторая информация о них.

Мы специально заретушировали часть информации, чтобы представленные данные не стали достоянием общественности.

Приложение предоставляет пользователю следующие данные: в первой строке идет название сети, справа от названия (в скобках) — MAC-адрес. Ниже шкала обозначающая уровень сигнала (чем больше, тем лучше). Под ней марка производителя точки доступа (если определено): «ASUSTek», «Zyxel», «TP-LINK» и так далее. Еще ниже — версия шифрования (WPA2). Справа отображается (красным), активен ли WPS на данном устройстве. Надеемся, не стоит объяснять, почему только данный пункт отмечен красным цветом? В правой части окна информации, можно увидеть данные о том, на каком канале вещает точка (КНЛ:9, КНЛ:1 и т.д.), ниже о ширине канала (20 или 40 МГц).

Как видно, информации предостаточно, но нам она, не очень то и нужна. Нас интересую только те сети, в которых есть уязвимость в защите — отмеченные значком WPS. На остальные сети обращать внимания не стоит, с ними вы ничего сделать не сможете, не зная пароля. Да, именно поэтому, в программе есть удобная функция, позволяющая отображать в списке только те сети, над которыми «можно поиздеваться».

Ну что же, теперь мы видим, что в радиусе действия присутствует целых 5 уязвимых сетей. Выберем парочку, с самым сильным сигналом (если сигнал слабый, к тому же периодически пропадает, смысла подключаться к такой точке доступа нет), они находятся вверху списка, так как в настойках выбрана сортировка по мощности сигнала.

Выберем первую сеть — «K…………..r». Для начала удостоверимся, что нет сохраненного пароля для данного Wi-Fi, зайдя в настройки смартфона, в раздел «Wi-Fi». При выборе данной сети, видим, что требуется ввести пароль сети, так как он отсутствует. Возвращаемся в WiFi Warden, нажимаем на название выбранной сети. В следующем окне, жмем «Подключиться».

Появится окошко «Выберите способ». Выбираем — «Вход с помощью WPS». В следующем окне — «ПОДОБРАТЬ PIN», и затем — «ПЕРЕБРАТЬ ВСЕ».

Выбираем «МЕТОД БЕЗ ПРАВ» (для данной процедуры даже не требуются ROOT-права, что не может не радовать, хотя тут есть отличия в зависимости от используемой версии Android*). Начнется процесс подбора пароля, и спустя некоторое время, вы получите сообщение «Вы подключены». Можно сделать скриншот экрана, чтобы сохранить логин и пароль данной сети в «Галерее» или просто скопировать пароль в буфер обмена, нажав «КОПИР».

Начнется процесс подбора пароля, и спустя некоторое время, вы получите сообщение «Вы подключены». Можно сделать скриншот экрана, чтобы сохранить логин и пароль данной сети в «Галерее» или просто скопировать пароль в буфер обмена, нажав «КОПИР».

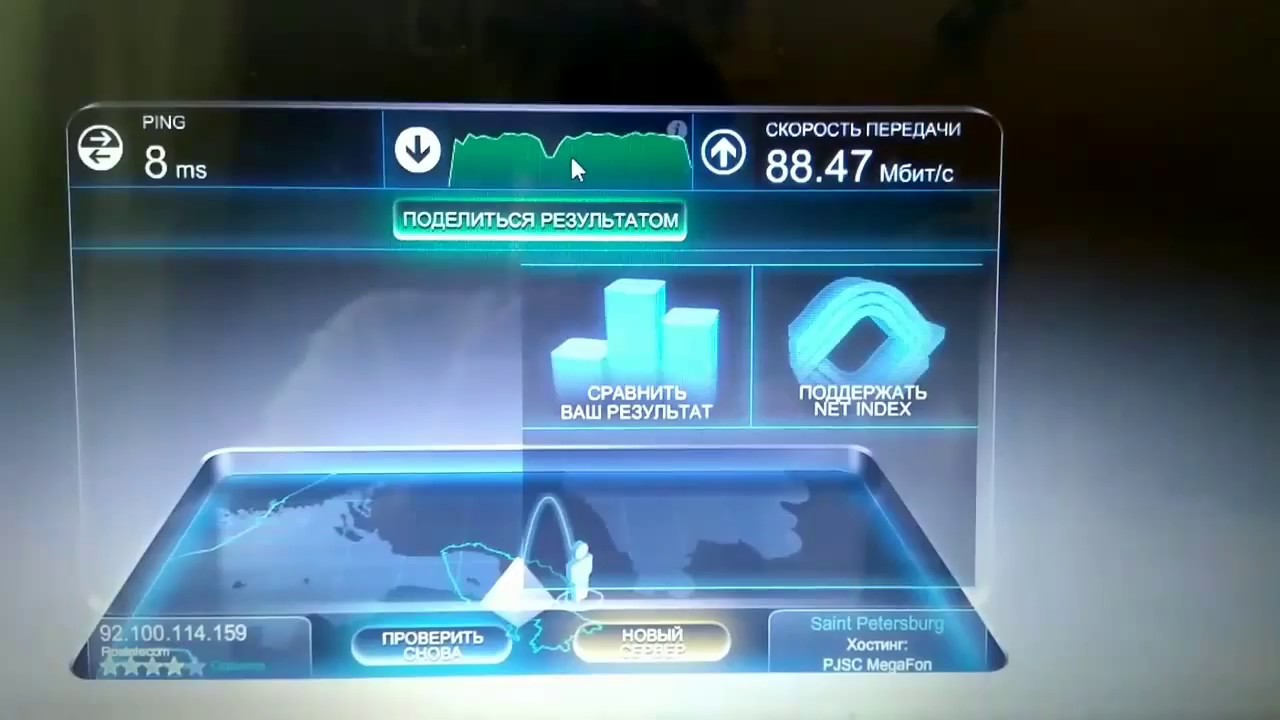

Стоит отметить, что пароль данной сети состоит из 16 символов, сочетая в себе как буквы, так и цифры. Длина пароля, в данном случае не спасает, он запросто был подобран программой, буквально за несколько секунд.

Зайдя в настройки Wi-Fi, можно убедиться, что данная сеть подключена. При помощи программы Speedtest.net, проверить наличие Интернет, а так же Ping, скорость загрузки и выгрузки информации.

* Все скриншоты в программе WiFi Warden, сделаны на устройстве с Android 8. Если вы попытаетесь проделать, то же самое на смартфоне с 9-й версией Android, то без ROOT-прав, вам не обойтись. Программа вам подскажет об этом, периодически выводя следующие сообщения:

Попробуем проделать те же действия с другой сетью, проведя те же манипуляции.

Данная сеть так же не устояла, программа WiFi Warden «с пол оборота» смогла выдать пароль к данной сети, который оказался чуть короче, чем в предыдущем случае, так же состоящий из цифр и букв.

Проведем еще один эксперимент, чтобы понять: Влияет ли сложность пароля, на возможность его подбора? Возьмем с полки бездействующий роутер, настроим его соответствующим образом и попробуем взломать.

Точка доступа получила следующие настройки:

Имя сети: «Asus_Crash_Test». Версия и тип шифрования по максимуму (WPA2 и AES, соответственно). Совершенно «сумасшедший» пароль, который не то что подобрать (вручную или помощи специальных программ), его и запомнить то, очень сложно. Он был набран совершенно хаотично и не несет в себе никакого смысла — «#$FaljhYakjhfg$ajkfhTGHTf».

Функция WPS, конечно же, включена («ON»).

Результат прогона в «WiFi Warden» выглядит следующим образом:

Что и требовалось доказать! Для программы не составляет труда вытащить через брешь в защите, пароль любой длины и сложности. Так что, не стоит устанавливать 28 -ти значный пароль и надеяться, что его сложно будет взломать. Лучше убедитесь, что функция WPS отключена!

Так что, не стоит устанавливать 28 -ти значный пароль и надеяться, что его сложно будет взломать. Лучше убедитесь, что функция WPS отключена!

ПЕРВЫМ ДЕЛОМ, ПРИ НАСТРОЙКЕ ТОЧКИ ДОСТУПА —

ОТКЛЮЧАЕМ ФУНКЦИЮ WPS.

ЕСЛИ ЭТОГО НЕ СДЕЛАТЬ, ВЫ ПОДВЕРГАЕТЕСЬ ОПАСНОСТИ

И ЭТО МОЖЕТ КОСНУТЬСЯ НЕ ТОЛЬКО ДОСТУПА В ИНТЕРНЕТ!!!

КАКИЕ ЕЩЕ ОПАСНОСТИ НЕСЕТ С СОБОЙ ВЗЛОМАННЫЙ WI-FI?

Как мы уже писали выше, устройство, подключившееся к вашей точке доступа, автоматически становится участником определенной сети. В домашней сети, помимо самого роутера и вашего смартфона, могут находиться такие устройства как: компьютер, ноутбук, медиацентр, сетевое хранилище и множество других, на которых хранится различная информация. Если брать, офис какой-либо компании, в зависимости от ее размера, количество компьютеров может достигать 100, а — то и 1000 единиц. Дело в том, что злоумышленник, попав в сеть, непременно увидит все эти устройства. Если на них есть расшаренные (открытые для работы по сети) ресурсы, без дополнительной защиты (пароль, ограничение по IP-адресу и прочее), взломщик может получить доступ к содержимому данных папок, причем даже со смартфона. Скопировать необходимую информацию, а если доступ открыт, как на чтение, так и на запись, удалить ее с вашего ПК. В связи с этим, ваши личные данные, такие как: фотографии, видеозаписи, документы и прочее могут «утечь» в сеть и стать общедоступными. Вы готовы поделиться данной информацией со всем миром? Считаем, что нет. А если бы хотели — сами выложили в Интернет.

Если на них есть расшаренные (открытые для работы по сети) ресурсы, без дополнительной защиты (пароль, ограничение по IP-адресу и прочее), взломщик может получить доступ к содержимому данных папок, причем даже со смартфона. Скопировать необходимую информацию, а если доступ открыт, как на чтение, так и на запись, удалить ее с вашего ПК. В связи с этим, ваши личные данные, такие как: фотографии, видеозаписи, документы и прочее могут «утечь» в сеть и стать общедоступными. Вы готовы поделиться данной информацией со всем миром? Считаем, что нет. А если бы хотели — сами выложили в Интернет.

Еще одним вариантом потери информации (причем в данном случае не только в открытых папках), является занесение вируса на ваш компьютер. Это сделать несложно при наличии доступа, достаточно, например, подменить файл документа в формате DOC или XLS с названием, путь будет — «Отчет за июнь 2019», на свой (с таким же названием), но содержащим вирус. Рано или поздно пользователь сам зайдет в данный «отчет», активируя тем самым вирус, сам того не подозревая. Вирус, в свою очередь может быть каким угодно. Либо он просто зашифрует все документы, фото, архивы и т.д., либо заблокирует работу операционной системы. Каким бы ни была вирусная атака и ее последствия, ничем хорошим это, как правило, не заканчивается. В лучшем случае — это переустановка системы с нуля, в худшем — потеря данных (всех и частично).

Вирус, в свою очередь может быть каким угодно. Либо он просто зашифрует все документы, фото, архивы и т.д., либо заблокирует работу операционной системы. Каким бы ни была вирусная атака и ее последствия, ничем хорошим это, как правило, не заканчивается. В лучшем случае — это переустановка системы с нуля, в худшем — потеря данных (всех и частично).

Мы сейчас не станем описывать все возможности атак на ваши устройства. Их огромное количество и опытный хакер взломает вашу систему без особых усилий, получив лишь доступ к сети. Взламываются гораздо более серьезные объекты по всему миру, защитные средства которых, не ограничивается стандартным брандмауэром операционный системы и антивирусом.

Да и речь в сегодняшней статье идет не об этом. Начните с малого — защитите свою сеть. Не дайте возможности взломать ее. «Свяжите руки» хакерам и кибертеррористам. Не дайте им ни малейшего шанса.

Напоследок хочется отметить, что все о чем мы повествовали в сегодняшней инструкции, нацелено на то, чтобы показать, что защита может быть разной, и очень часто этой защиты просто нет. Представленные программные средства и их возможности были продемонстрированы только с одной целью — показать на уязвимость, которая присуща большинству точек доступа и тестирования ваших роутеров, для выявления проблем с безопасностью. Это ни коим образом, не призыв к действию — взламывать все подряд сети с включенной функцией WPS. Помните, что подобного рода деяния, могут привести к огромным проблемам, а в некоторых случаях и к тюремному заключению.

Представленные программные средства и их возможности были продемонстрированы только с одной целью — показать на уязвимость, которая присуща большинству точек доступа и тестирования ваших роутеров, для выявления проблем с безопасностью. Это ни коим образом, не призыв к действию — взламывать все подряд сети с включенной функцией WPS. Помните, что подобного рода деяния, могут привести к огромным проблемам, а в некоторых случаях и к тюремному заключению.

Не смеем вас больше задерживать. Всем удачи. Держите свои сети «под замком», и будет вам счастье.

Как всегда, делитесь с нами и остальными читателями о полезности, представленной информации. Оставляйте комментарии под статьей.

Купить роутер Xiaomi в магазине Румиком

Выбрать смартфон в магазине Румиком

КАК ПОКУПАТЬ НА РУМИКОМ СО СКИДКОЙ?Как покупать на Румиком с кэшбэк-сервисом?

Читайте также:

Как разблокировать загрузчик на Xiaomi Mi 9Товары, которые могут вас заинтересовать:

Global Version означает, что товар выпущен для мирового рынка, и соответствует международным стандартам качества.