Клиент OpenVPN – Keenetic

OpenVPN — один из самых популярных протоколов для организации VPN-соединения. С его помощью можно создать виртуальную частную сеть или объединять локальные сети. OpenVPN имеет открытый исходный код и бесплатно распространяется под лицензией GNU GPL. OpenVPN можно назвать одним из самых безопасных протоколов. Все передаваемые данные надежно защищены при помощи библиотеки шифрования OpenSSL и протоколов SSLv3/TLSv1, что обеспечивает высокую безопасность и анонимность.

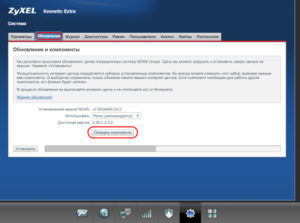

В интернет-центре Keenetic интегрирована поддержка OpenVPN-клиента. Для настройки подключения OpenVPN обязательно нужно установить компонент системы «Клиент OpenVPN». С этим компонентом интернет-центр Keenetic можно использовать как клиент и как сервер OpenVPN. Подробное описание режима сервера вы найдете в статье «Сервер OpenVPN». Установить компонент системы можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав «Изменить набор компонентов».

NOTE: Важно! В интернет-центре Keenetic используются строгие требования к конфигурации OpenVPN. Ниже перечислены основные требования:

— Конфигурация должна быть выполнена в виде одного файла.

— Сертификаты, ключи и т.п. должны быть включены в этот файл.

— Как правило подходят файлы конфигурации с расширением .ovpn

— Если провайдер предлагает файлы для различных роутеров или систем, в большинстве случаев можно воспользоваться файлом для OpenWRT.

— В конфигурации необходимо использовать только опции, перечисленные в документе: https://community.openvpn.net/openvpn/wiki/Openvpn24ManPage

— В конфигурации не должны присутствовать директивы или неизвестные команды, которые не могут быть обработаны.

Некоторые опции, из описанных по ссылке выше, могут не поддерживаться. Например, в нашей реализации OpenVPN не поддерживаются опции, относящиеся к IPv6.

— Порядок следования опций и включенных сертификатов и ключей не имеет значения.

— Файл конфигурации OpenVPN не сохраняется в резервной копии конфигурации устройства startup-config. Для получения резервной копии настроек интерфейса клиента OpenVPN его нужно сохранить отдельно.

VPN-провайдеры могут предоставлять разные варианты конфигураций для OpenVPN-подключения. Ниже рассмотрим некоторые из них.

Вариант 1. Скачайте файл конфигурации с сайта сервера OpenVPN, к которому планируете подключаться.

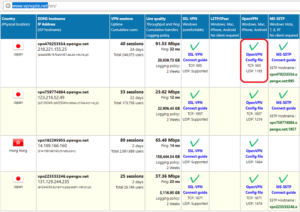

Например, на www.vpngate.net выберите сервер и нажмите на «OpenVPN Config file».

Далее выберите одну из конфигураций этого сервера. Например, с использованием доменного имени DDNS и TCP 1781.

При этом на компьютер загрузится файл конфигурации с расширением .ovpn. Откройте его в любом текстовом редакторе (например, в Блокноте) и скопируйте всё содержимое в буфер обмена, нажав на клавиатуре последовательно комбинацию клавиш Ctrl A и Ctrl C.

После этого перейдите на страницу «Другие подключения» и в разделе «VPN-подключения» нажмите «Добавить подключение». В окне «Параметры VPN-подключения» в поле «Тип (протокол)» выберите значение «OpenVPN».

Для настройки расписания работы или определения интерфейса, через который будет работать подключение, нажмите «Показать дополнительные настройки».

После создания подключения переведите переключатель в состояние Включено.

На этой же странице будет отобра

help.keenetic.com

Сервер OpenVPN – Keenetic

OpenVPN — один из самых популярных протоколов для организации VPN-соединения. С его помощью можно создать виртуальную частную сеть или объединять локальные сети. OpenVPN имеет открытый исходный код и бесплатно распространяется под лицензией GNU GPL. OpenVPN можно назвать одним из самых безопасных протоколов. Все передаваемые данные надежно защищены при помощи библиотеки шифрования OpenSSL и протоколов SSLv3/TLSv1, что обеспечивает высокую безопасность и анонимность.

NOTE: Важно! Интернет-центр Keenetic, на котором будет работать сервер OpenVPN, должен быть подключен к Интернету с белым IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

Для настройки подключения OpenVPN обязательно нужно установить компонент системы «Клиент OpenVPN». С этим компонентом интернет-центр Keenetic можно использовать как клиент, так и сервер OpenVPN. Подробное описание режима клиента вы найдете в статье «Клиент OpenVPN». Установить компонент системы можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав «Изменить набор компонентов».

Режим работы OpenVPN (клиент или сервер) в основном определяется его файлом конфигурации.

NOTE: Важно! Требования к конфигурации OpenVPN для использования в Keenetic:

- Конфигурация должна быть выполнена в виде одного файла.

- Сертификаты, ключи и т.п. должны быть включены в этот файл.

- В конфигурации необходимо использовать только опции, перечисленные в документе: https://community.openvpn.net/openvpn/wiki/Openvpn24ManPage

- Некоторые опции, из описанных по ссылке выше, могут не поддерживаться. Например, в нашей реализации OpenVPN не поддерживаются опции, относящиеся к IPv6.

- Порядок следования опций и включенных сертификатов и ключей не имеет значения.

- Файл конфигурации OpenVPN не сохраняется в резервной копии конфигурации устройства startup-config. Для получения резервной копии настроек интерфейса клиента OpenVPN его нужно сохранить отдельно.

Рассмотрим пример подключения OpenVPN типа «точка-точка» (site-to-site).

Будем подключать к серверу на Keenetic#1 (Home-сегмент 192.168.1.0/24, адрес конца туннеля: 10.1.0.1) клиент Keenetic#2 (Home-сегмент 192.168.2.0/24, адрес конца туннеля: 10.1.0.2).

1. Сначала рассмотрим самую простую конфигурацию с использованием общего секретного ключа (secret key).

1.1. Минимальная конфигурация OpenVPN-сервера для Keenetic#1:

dev tun

ifconfig 10.1.0.1 10.1.0.2

cipher AES-128-CBC

<secret>

<--Сюда вставим общий секретный ключ

</secret>

verb 3

route 192.168.2.0 255.255.255.0

1.2. Минимальная конфигурация OpenVPN-клиента для Keenetic#2:

dev tun

remote KEENETIC-1.mykeenetic.ru <-- доменное имя или IP-адрес сервера

ifconfig 10.1.0.2 10.1.0.1

cipher AES-128-CBC

<secret>

<--Сюда вставим общий секретный ключ

</secret>

verb 3

route 192.168.1.0 255.255.255.0

илиredirect-gateway def1

или

route 0.0.0.0 0.0.0.0 <-- если необходимо заворачивать в туннель весь трафик

1.3. Сгенерируйте общий секретный ключ. Для чего скачайте и установите OpenVPN отсюда: https://openvpn.net/index.php/download/community-downloads.html

В нашем примере будем использовать версию 2.4.6-I602 для Windows.

После установки ПО выполните перезагрузку компьютера.

По умолчанию программа установится в папку C:\Program Files\OpenVPN.

Запустите командную строку Windows от имени администратора. Зайдите в папку C:\Program Files\OpenVPN\bin и выполните команду:

openvpn.exe --genkey --secret static.key

1.4. Откройте сгенерированный файл static.key с общим секретны

help.keenetic.com

OpenVPN-сервер на Keenetic (для версий NDMS 2.11 и более ранних) – Keenetic

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье «Сервер OpenVPN».

В ОС NDMS v2.10 был добавлен OpenVPN-клиент. А можно ли настроить OpenVPN-сервер?

Да, если установлен компонент с названием Клиент OpenVPN, интернет-центр Keenetic можно использовать как клиент и как сервер. Режим работы OpenVPN в основном определяется его файлом конфигурации. В режиме сервера на Keenetic понадобится дать лишь несколько дополнительных команд.

Рассмотрим пример.

Будем подключать к серверу на Keenetic#1 (Home-сегмент 192.168.1.0/24, адрес конца туннеля: 10.1.0.1) клиент Keenetic#2 (Home-сегмент 192.168.2.0/24, адрес конца туннеля: 10.1.0.2).

1. Сначала рассмотрим самую простую конфигурацию с использованием общего секретного ключа (secret key).

1.1 Минимальная конфигурация OpenVPN-сервера для Keenetic#1:

dev tun

ifconfig 10.1.0.1 10.1.0.2

cipher AES-128-CBC

<secret>

<—Сюда вставим общий секретный ключ

</secret>

verb 3

route 192.168.2.0 255.255.255.0

1.2 Минимальная конфигурация OpenVPN-клиента для Keenetic#2:

dev tun

remote KEENETIC-1.mykeenetic.ru <— доменное имя или ip-адрес сервера

ifconfig 10.1.0.2 10.1.0.1

cipher AES-128-CBC

<secret>

<—Сюда вставим общий секретный ключ

</secret>

verb 3

route 192.168.1.0 255.255.255.0

или

redirect-gateway def1 или route 0.0.0.0 0.0.0.0 <— если необходимо заворачивать в туннель весь трафик

1.3 Сгенерируйте общий секретный ключ. Для чего скачайте и установите OpenVPN отсюда: https://openvpn.net/index.php/download/community-downloads.html. В нашем примере будем использовать версию 2.4.4-I601 для Windows.

По умолчанию программа установится в папку C:\Program Files\OpenVPN.

Зайдите в папку C:\Program Files\OpenVPN\bin и выполните команду:

openvpn.exe —genkey —secret static.key

1.4 Откройте сгенерированный файл static.key с общим секретным ключом в Блокноте (Notepad) Windows, скопируйте его содержимое в буфер обмена (Crl-A, Ctr-C) и вставьте (Ctr-V) в соответствующие места файлов конфигурации клиента и сервера.

Примеры файлов конфигурации static-server.ovpn для Keenetic#1 и static-client.ovpn для Keenetic#2 с общим секретным ключом приложены в конце этой статьи. В этих файлах есть и другие закомментированные (начинаются с символа «;») настройки OpenVPN, которые вы можете задействовать при необходимости позже. Можете использовать эти файлы конфигурации для проверки, заменив в static-client.ovpn доменное имя KEENETIC-1.mykeenetic.ru на доменное имя вашего Keenetic#1 или на его публичный белый IP-адрес, а наш общий секретный ключ на сгенерированный вами в обеих файлах.

1.5 Зайдите в веб-интерфейс 1-го Keenetic и в меню Интернет на закладке PPPoE/VPN добавьте соединение. Убедитесь, что установлена галочка Включить. Выберите Тип (протокол) — OpenVPN и вставьте в окно

help.keenetic.com

Объединение локальных сетей через OpenVPN – Keenetic

После публикации статьи «Сервер OpenVPN» нас часто спрашивают, как сделать доступными локальные сети со стороны клиента из сети сервера или объединить сети между клиентами. Опишем необходимые условия подробно.

1. Если речь идет о первой части статьи с объединением двух Keenetic в топологии «точка-точка», для обеспечения взаимной видимости сетей, помимо маршрутов, достаточно будет сделать только две настройки:

1.1. На Keenetic-сервере в интерфейсе командной строки дать команды:

no isolate-private

system configuration save

Это необходимо, так как интерфейсы Home и OpenVPN0 имеют уровень безопасности private. Указанная команда разрешает доступ между сегментами с уровнем private, который по умолчанию запрещен. Если же разрешать такой доступ по каким-либо причинам не желательно, можно настроить правила межсетевого экрана на интерфейсах OpenVPN0 и Home. Разрешающие правила для требуемых протоколов должны иметь следующие критерии:

Для интерфейса OpenVPN0, источник должен включать адреса хостов на сервере, а назначение должно включать адреса хостов в домашней сети;

Для интерфейса Home наоборот, источник должен включать адреса хостов в домашней сети, а назначение — адреса хостов в сети сервера.

Подробнее о работе межсетевого экрана можно прочитать в статье «Как реализован межсетевой экран?».

1.2. На Keenetic-клиенте достаточно будет открыть нужные протоколы и порты для входящего трафика на интерфейсе OpenVPN0 в настройках межсетевого интерфейса через веб-интерфейс.

2. Если рассматривать второй пример из статьи «Сервер OpenVPN» с топологией subnet и сертификатами, то помимо указанных выше настроек и стандартной маршрутизации понадобится еще настроить внутреннюю маршрутизацию OpenVPN (iroute). Это необходимо для OpenVPN в режиме subnet для корректной маршрутизации пакетов внутри себя. Одной только маршрутизации между Keenetic и интерфейсом OpenVPN, как в случае других VPN, недостаточно.

2.1. Загрузите конфигурацию сервера tls-server-Keenetic-1.ovpn в настройки OpenVPN первого Keenetic. В ней, помимо стандартных настроек:

port 5190

proto udp

dev tun

server 10.8.0.0 255.255.255.0

topology subnet

comp-lzo yes

cipher AES-256-CBC

verb 3

mute 20

добавлена команда, разрешающая обмен между клиентами:

client-to-client

а также маршруты в удаленные сети клиентов:

route 192.168.2.0 255.255.255.0

route 192.168.3.0 255.255.255.0

и маршруты, передаваемые клиентам при подключении:

push "route 192.168.1.0 255.255.255.0"

push "route 192.168.2.0 255.255.255.0"

push "route 192.168.3.0 255.255.255.0"

Это универсальная конфигурация, которая позволит использовать однотипные конфигурации на стороне клиентов, не настраивая в них никаких маршрутов. Поэтому сервер настроен для передачи подключаемым клиентам сразу всех маршрутов, включая в свою собственную сеть 192.168.1.0/24 и в сети клиентов 192.168.2.0/24 и 192.168.3.0/24. А чтобы передаваемые клиентам маршруты в их собственные сети не вызвали сбой в работе, поможет настройка iroute. Это второе ее важное предназначение.

Для использования iroute в файле конфигурации имеется дир

help.keenetic.com

Объединение локальных сетей через OpenVPN (для версий NDMS 2.11 и более ранних) – Keenetic

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье «Объединение локальных сетей через OpenVPN».

После публикации статьи «Сервер OpenVPN» нас часто спрашивают, как сделать доступными локальные сети со стороны клиента из сети сервера или объединить сети между клиентами. Опишем необходимые условия подробно.

1. Если речь идет о первой части статьи с объединением двух Keenetic в топологии «точка-точка», для обеспечения взаимной видимости сетей, помимо маршрутов, достаточно будет сделать только две настройки:

1.1. На Keenetic-сервере дать команды:

no isolate-private

system configuration save

Это необходимо, так как интерфейсы Home и OpenVPN0 имеют уровень безопасности private. Указанная команда разрешает доступ между сегментами с уровнем private, который по умолчанию запрещен. Если же разрешать такой доступ по каким-либо причинам не желательно, можно настроить правила межсетевого экрана на интерфейсах OpenVPN0 и Home. Разрешающие правила для требуемых протоколов должны иметь следующие критерии:

Для интерфейса OpenVPN0, источник должен включать адреса хостов на сервере, а назначение должно включать адреса хостов в домашней сети;

Для интерфейса Home наоборот, источник должен включать адреса хостов в домашней сети, а назначение — адреса хостов в сети сервера.

Подробнее о работе межсетевого экрана можно прочитать здесь: Описание работы с межсетевым экраном

1.2. На Keenetic-клиенте достаточно будет открыть нужные протоколы и порты для входящего трафика на интерфейсе OpenVPN0 в настройках межсетевого интерфейса через веб-интерфейс.

2. Если рассматривать второй пример из статьи «Сервер OpenVPN» с топологией subnet и сертификатами, то помимо указанных выше настроек и стандартной маршрутизации понадобится еще настроить внутреннюю маршрутизацию OpenVPN (iroute). Это необходимо для OpenVPN в режиме subnet для корректной маршрутизации пакетов внутри себя. Одной только маршрутизации между Keenetic и интерфейсом OpenVPN, как в случае других VPN, недостаточно.

2.1. Загрузите конфигурацию сервера tls-server-Keenetic-1.ovpn в настройки OpenVPN первого Keenetic. В ней, помимо стандартных настроек:

port 5190

proto udp

dev tun

server 10.8.0.0 255.255.255.0

topology subnet

comp-lzo yes

cipher AES-256-CBC

verb 3

mute 20

добавлена команда, разрешающая обме

help.keenetic.com

Настройка OpenVPN с форвардингом на роутере Zyxel Keenetic Giga II

11 июня 2015 г. VPN OpenVPN Zyxel Linux

Хотите получить из роутера практически полноценный Linux сервер с некоторым набором базовых программ на базе NDMS? В свое время, мой выбор пал на «Zyxel Keenetic Giga», он бюджетный и простой в настройке, да и в целом я в нем не разочаровался.

Однако, два года назад я так и не написал статью о том как получить из него полноценный Linux. Теперь же, мы купили себе вторую версию этого роутера «Zyxel Keenetic Giga II» и я всетаки заставил себя написать о настройке статью, поехали!

О прошивке

Сразу скажу, я усердно пробовал работать с прошивкой V2 (конкретно 2.04), но как бы я не пытался, так и не смог завести dropbear.

Почитав в интернетах о прошивке «V2», я понял что она сырая и не годится для расширения. В итоге я наткнулся на комментарий на 4pda и установил себе на Giga II прошивку «V1.11» (брал от сюда, ставил «Firmware-KEENETIC_GIGA_II-V1.11.RU.NDMS_140108210221.bin»), если файл уже не доступен, то пишите и я расшарю. Некоторые подробности о работе V1 на Giga II можно подчерпунть тут. Прошивку можно поменять в разделе «Система > Конфигурация», подробнее можно ознакомится тут.

Из-за того что мы установили прошивку V1.11 — дальнейшие инструкции также корректны и для первой версии Giga.

Расширяем Keenetic, добавляем sshd и opkg

Берем флешку от 1Гб, форматируем её в ext3 (например в GParted). Можете ознакомится с официальными требованиями к USB носителю.

Далее, идем на страницу документации о системе opkg, действуем по их инструкциям и скачиваем нужный архив тут, у меня это был «ext_init.sh-r2.tar.gz».

Теперь создаем каталоги и копируем содержимое архива:

cd </path/to/you/flash/drive> mkdir -p system/bin cd system/bin wget https://zyxel-keenetic-packages.googlecode.com/files/ext_init.sh-r2.tar.gz tar -xzf ext_init.sh-r2.tar.gz chmod +x ext_init.sh

Проверяем права на файл «ext_init.sh», главное чтобы он был исполняемым (это мы сделали в последней строчке).

Теперь вставляем флешку в первый USB-слот (определится как «DISK_A1»), на главной странице панели администрирования Zyxel, в разделе «USB-накопитель» должна появится наша флешка. Переходим в раздел «Система > Журнал» и ожидаем примерно такую запись:

root Starting opkg/linux install root All errors are logged in a file /media/DISK_A1/tmpinstall/err.log root Extracting busybox root Unpacking busybox root Extracting system root Unpacking system root Generating rsa/dss keys for dropbear root Starting dropbear dropbear[2428] Running in background root Connect to keenetic using ssh and run finish_install.sh to finish installation

Теперь вы можете подключится по SSH.

Завершаем установку

Подключаемся по ssh:

ssh [email protected] пароль "zyxel"

Теперь перво-наперво сменим пароль:

# passwd Enter new UNIX password: Retype new UNIX password: passwd: password updated successfully

Запускаем finish_install.sh для завершения установки:

# finish_install.sh Creating swap file. Please wait... 128+0 records in 128+0 records out Setting up swapspace version 1, size = 134213633 bytes Loading current packages list Downloading http://zyxel-keenetic-packages.googlecode.com/svn/binary-packages-r2/Packages.gz. Inflating http://zyxel-keenetic-packages.googlecode.com/svn/binary-packages-r2/Packages.gz. Updated list of available packages in /media/DISK_A1/system/var/opkg-lists/packages.

Обновление системы и установка нужных приложений

Обновляем установленные пакеты:

# opkg update # opkg upgrade

И доустановливаем нужные:

# opkg list | grep <нужный пакет> # opkg install mc screen nano htop openvpn-openssl

Теперь настроим OpenVPN

Создадим файл /media/DISK_A1/system/etc/firewall.d/fw.sh с правилами для iptables со следующим содержимым:

#!/bin/sh iptables -A INPUT -p icmp -j ACCEPT iptables -A INPUT -p tcp -j ACCEPT iptables -A INPUT -p udp -j ACCEPT iptables -A INPUT -i lo -j ACCEPT iptables -t nat -F iptables -I FORWARD 1 -i br0 -o tun0 -j ACCEPT iptables -I FORWARD 2 -i tun0 -o br0 -j ACCEPT iptables -I FORWARD 3 -s 192.168.1.0/24 -j ACCEPT iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Чтобы вы могли зайти на свой сервер из под VPN, добавьте перед последней строчкой:

iptables -t nat -A POSTROUTING -o eth3.2 -d "АДРЕС_VPN_СЕРВЕРА" -j MASQUERADE

Сделаем этот файл исполняемым:

# chmod +x /media/DISK_A1/system/etc/firewall.d/fw.sh

В каталоге /media/DISK_A1/system/etc/openvpn надо создать конфиг клиента openvpn.conf и положить туда предварительно сгенерированные (или полученные от какого-либо сервиса) ключи. Вот пример возможного конфига:

client remote <IP-адрес OpenVPN-сервера> port 1194 dev tun proto udp resolv-retry infinite nobind pull user nobody group nogroup persist-key persist-tun ca /media/DISK_A1/system/etc/openvpn/ca.crt cert /media/DISK_A1/system/etc/openvpn/example.crt key /media/DISK_A1/system/etc/openvpn/example.key tls-client tls-auth /media/DISK_A1/system/etc/openvpn/ta.key 1 cipher DES-EDE3-CBC comp-lzo mute 10 verb 0 log openvpn.log

Подробности опций и как сгенерировать нужные ключи можно почитать в моей статье о OpenVPN.

Если вы захотите запустить openvpn без init-скрипта, то столнетесь с проблемой с устройством tun:Эту проблему я быстро решил при помощи этой статьи, для этого надо создать каталог /dev/net и создать там файл устройства:Wed Jun 10 12:41:09 2015 ERROR: Cannot open TUN/TAP dev /dev/net/tun: No such file or directory (errno=2)Но после этого произошла новая проблема:# mkdir /dev/net # mknod /dev/net/tun c 10 200Я проверил через lsmod наличие модуля «tun» и не обнаружил его:Wed Jun 10 12:41:50 2015 ERROR: Cannot open TUN/TAP dev /dev/net/tun: No such device (errno=19)Значит надо его подгрузить, т.к. modprobe не идет в поставку с нашим Linux, то я воспользовался insmod. Я нашел подходящий модуль и загрузил его:# lsmod | grep tunТеперь все впорядке, lsmod говорит что модуль подгружен.# find / -name "*tun*.ko" /lib/modules/2.6.22-tc/tun.ko /media/DISK_A1/system/lib/modules/2.6.23-rt/tun.ko # insmod /lib/modules/2.6.22-tc/tun.ko

Запускаем OpenVPN

Для того, чтобы после перезапуска системы у нас запускался демон OpenVPN самостоятельно, надо переименовать его init-скрипт из K11openvpn в S11openvpn:

# cd /media/DISK_A1/system/etc/init.d/ # mv K11openvpn S11openvpn

Добавлять вызов /media/DISK_A1/system/etc/firewall.d/fw.sh никуда не надо, он запустится автоматически.

Я столкнулся с проблемой запуска модуля tun.ko в init-скрипте. Тот что был там указан выдавал следующее:в результате я нашел альтернативный и он корретно заработал:insmod: cannot insert '/media/DISK_A1/system/lib/modules/2.6.23-rt/tun.ko': invalid module format (-1): Exec format errorпосле чего я поменял в файле S11openvpn на альтернативный модуль:# find / -name "*tun*.ko" /lib/modules/2.6.22-tc/tun.ko /media/DISK_A1/system/lib/modules/2.6.23-rt/tun.ko # insmod /lib/modules/2.6.22-tc/tun.ko#insmod $MOUNT/lib/modules/2.6.23-rt/tun.ko insmod /lib/modules/2.6.22-tc/tun.ko ... #rmmod $MOUNT/lib/modules/2.6.23-rt/tun.ko rmmod /lib/modules/2.6.22-tc/tun.ko

Впринципе всё, перезапустите роутер и должно все заработать как надо!

Обновление с zyxware на entware

Не особо рекомендую обновляться до entware, т.к. при запуске OpenVPN через init-скрипт я получал Segmentation Fault (правда если просто запускать openvpn openvpn.conf, то проблемы не наблюдалось), разбираться с этим мне не хотелось, т.к. для себя особого смысла обновляться я не видел. Главное отличие entware это большее количество пакетов чем в zyxware, так что если хочется, то попробовать всетаки можно. Ниже расскажу как это сделать:

Для этого вынем нашу флешку из роутера и запишем туда архив, который можно взять отсюда. Снова подключите флешку в первый USB-слот. В сети рекомендуют обновлятся через telnet, но я обновлялся по ssh:

# cd /media/DISK_A1 # wget http://keenetic.zyxmon.org/entware/entware_keenetic.tgz # tar -xzf entware_keenetic.tgz # chmod +x ./entware_keenetic_install.sh # ./entware_keenetic_install.sh

После чего перезапустите роутер из веб-панели Zyxel. На вашей флешке, помимо каталога /system появится еще /opt. Все, теперь вы счастливый обладатель entware!

adw0rd.com

Настройка VPN Zyxel Keenetic: пошаговая инструкция

Во многих организациях сотрудникам в целях экономии бюджета обеспечивается удаленный доступ к рабочим местам. Для этого необходимо использовать защищенный канал связи, основанный на технологии Virtual Private Net, или VPN. Рассмотрим подробнее, как корректно произвести настройку VPN на Zyxel Keenetic.

Подготовка роутера

Прежде чем создавать VPN-сервер на сетевых устройствах Zyxel Keenetic, необходимо провести первоначальную настройку оборудования.

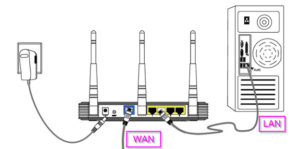

Подключаем девайс к сети электропитания. «Патч-корд» одним разъемом вставляем в роутер, а вторым – в сетевой адаптер на компьютере, с которого будет производиться настройка. Кабель, проведенный провайдером, подключается к специальному разъему WAN на сетевых устройствах Zyxel. Схематически должна получиться такая картина:

На следующем этапе открываем браузер и настраиваем соединение с интернетом. Подробные инструкции о том, как настроить доступ к «мировой паутине» на разных моделях роутеров, представлены на нашем сайте. Здесь мы рассмотрим, как настроить VPN на Zyxel всех моделей Keenetic.

После того как доступ к интернету получен, проверяем наличие актуальной версии прошивки для операционной системы. При необходимости производим обновление внутреннего ПО до последней версии, так как только роутеры Zyxel серии Keenetic с микропрограммой NDMS V2.04.B2 и выше поддерживают функцию VPN.

Второй важный пункт: оборудование должно иметь «белый» IP-адрес в «глобальной сети». Это необходимо для того, чтобы при активации удаленного подключения клиент мог однозначно идентифицировать свой VPN Server Keenetic на разных моделях Zyxel. Получают его у провайдера за дополнительную ежемесячную оплату.

Настройка VPN-подключения

Если все вышеуказанные условия соблюдены, переходим к настройке VPN на маршрутизаторе Zyxel Keenetic.

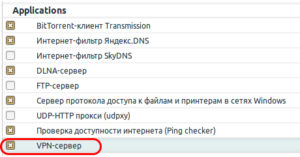

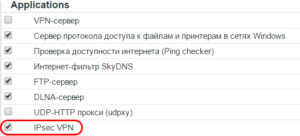

- Заходим через главное меню в раздел «Система», далее – «Компоненты». Отмечаем, что требуется активация опции «VPN-сервер»:

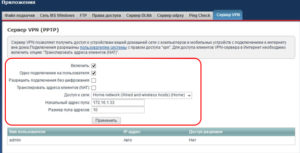

- В зависимости от модели Zyxel потребуется перезагрузка для применения внесенных изменений. После этого на вкладке «Приложения» появится новая панель «Сервер VPN»:

- Далее заходим в нее, выставляем следующие параметры:

- Активируем VPN-сервер на Zyxel Keenetic, отмечаем, чтобы на каждого пользователя создавался новый канал связи для повышения надежности передачи данных.

- Подключение происходит с шифрованием, это поднимает уровень безопасности канала связи. Поэтому используется протокол MPPE. Соответственно, пропускаем третий пункт.

- Поле «Транслировать адреса клиентов (NAT)» активируем, чтобы пользователи подключались через внешнюю сеть.

- В следующем подразделе – «Доступ к сети» – указывается наименование канала связи, по которому будет производиться выход в интернет. Как пример указана домашняя сеть клиента. Через нее будет осуществляться PPTP-подключение.

- Следующие два пункта отвечают за перечень IP-адресов, предоставляемые ВПН-сервером для вновь подключившихся. Количество участников зависит от модели роутера: например, Zyxel Keenetic GIGA разрешает максимум 10 соединений.

- В первом пункте выбираем начальное значение пула IP-адресов, а во втором указываем максимально возможное количество. Таким образом, на роутере зарезервируется десять адресов, которые будут выдаваться PPTP-клиентам.

- Список IP-адресов для VPN не должен совпадать с пулом адресов DHCP-сервера сетевого устройства. Например, Zyxel раздает IP-адреса в диапазоне 192.168.0.10 – 192.168.0.100. Соответственно, для VPN рекомендуется задать пул, начиная с 192.168.0.150.

- После внесения всех изменений нажимаем кнопку «Применить», переходим к следующему разделу – «Конфигурации учетных записей пользователей», находящихся ниже параметров VPN:

- Нажимаем левой кнопкой мыши на имени Admin.

- Выбираем пункт «Разрешить доступ к VPN». Применяем изменения:

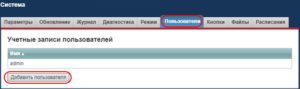

- Добавить клиентов к перечню разрешенных через меню «Система», раздел «Пользователи»:

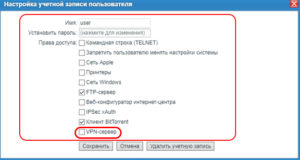

- Указываем имя, придумываем пароль и выставляем права доступа:

- В нашем случае надо обязательно отметить пункт «VPN-сервер». Далее нажимаем «Сохранить».

На этом настройка роутера Zyxel Keenetic завершена, разрешено устанавливать VPN-связь.

Приоритеты подключений

Начиная с версии 2.0, встроенное ПО роутеров компании Zyxel поддерживает функцию распределения приоритетов. По сравнению с первой версией присутствует возможность комбинирования соединений разными способами.

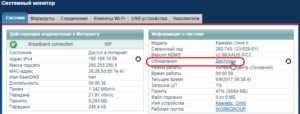

Созданные каналы используют либо физические порты сетевого устройства, либо виртуальные интерфейсы. Каждому каналу связи, создаваемому на оборудовании, присваивается приоритет. Его значение редактируется вручную либо остается без изменений:

На скриншоте наивысший приоритет отдан интерфейсу ISP. Это стандартная настройка для доступа к интернету по сетевому кабелю.

Следующим идет Yota: подключение по беспроводному каналу связи. Если первый вариант перестанет работать, роутер автоматически перейдет на указанный режим. Таким образом настраиваются резервные каналы связи и VPN-соединения.

VPN-туннель IPSec

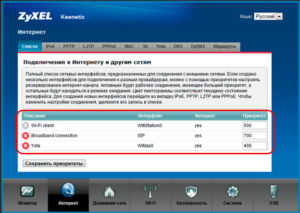

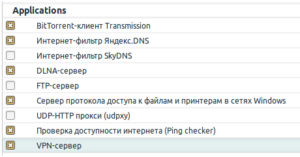

Некоторые модели от Zyxel Keenetic поддерживают создание защищенного канала связи через протокол IPsec. Как и в ситуации, описанной выше, его необходимо предварительно проинсталлировать на оборудовании. Заходим через веб-панель в «Систему», далее – «Обновление»:

Выбираем опцию «Показать компоненты». Отмечаем пункт IPsec, как показано на скриншоте ниже:

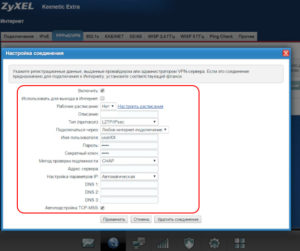

ОС предложит установить его в функционал, соглашаемся. После окончания процесса инсталляции оборудование перезагрузится. Затем открываем раздел «Интернет», вкладку PPPoE/VPN. Создаем новое соединение, проводим следующие настройки:

- Активируем сам протокол шифрования.

- Со второго пункта снимаем галочку, так как данное соединение не будет использоваться для прямого доступа в интернет.

- Поле «Описание» заполняем произвольным именем, оно необходимо только для идентификации процесса по названию.

- Тип протокола оставляем, как есть.

- В следующем разделе указываем интернет-соединение, используемое роутером для доступа к «мировой паутине».

- Прописываем имя «юзера» и пароль для него.

- Секретный ключ придумываем самостоятельно. Например, Test.

- Метод проверки подлинности оставляем, как показано на скриншоте.

- Адрес сервера составляется Zyxel автоматически. Как правило, используется наименование сервиса. Например, msk.test.ru.

- Сетевые настройки (IP-адрес и DNS-серверы) оставляем в автоматическом режиме.

- Отмечаем галочкой последний пункт.

Завершаем процесс создания нажатием кнопки «Применить». Теперь соединение появится в перечне доступных подключений. Оно используется для создания защищенного канала связи по протоколу IPsec. Android или iOS-совместимые мобильные устройства работают по данной технологии.

Несколько слов про OpenVPN

Протоколы, используемые на сетевых оборудованиях Zyxel, осуществляют две функции:

- PPTP и L2TP – VPN-доступ к серверам провайдера.

- IPSec и OpenVPN – помогают конфигурировать отдельные серверы для создания защищенных каналов связи под личные «нужды».

Про первый вариант было рассказано выше, здесь остановимся на втором. Способ является дополнительной опцией, доступен не на всех моделях Zyxel. Компонент был добавлен в ОС роутеров, начиная с версии NDMS v2.10.B0. Чтобы проверить его совместимость с моделью роутеров Zyxel, заходим в раздел «Компоненты» и смотрим по наличию.  Также пользуемся информацией на официальном сайте вендора.

Также пользуемся информацией на официальном сайте вендора.

OpenVPN часто применяют как альтернативное подключение к «мировой паутине». Пользователь проверяет, установлен ли он в ОС роутера.

Далее скачиваем с сайта https://www.vpngate.net/en/ конфигурацию сервера OpenVPN, загружаем ее в сетевое устройство.  После этого сохраняем, а затем перезапускаем Zyxel.

После этого сохраняем, а затем перезапускаем Zyxel.

Более подробно о настройке OpenVPN будет рассказано в отдельной публикации.

Подгорнов Илья ВладимировичВсё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Подгорнов Илья ВладимировичВсё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.Похожие статьи

-

Настройка IPTV на роутерах от Zyxel Keenetic

Аббревиатура IPTV обозначает трансляцию пакетов цифрового телевидения по интернет-протоколу. Для получения информации от провайдера большому количеству абонентов в IP-сетях применяется метод мультикаста.

-

Подключение и настройки роутера ZyXEL Keenetic…

Роутеры известной торговой марки Zyxel давно доказали свою состоятельность и заслужили у пользователей наивысшую оценку по критерию «цена-качество». Стоят они дешевле брендовой продукции подобного рода…

-

Настройка роутера от Zyxel для «Билайн»

Далее нужно нажать «Применить», и настройка роутера Zyxel Keenetic для «Билайна» завершится. … Zyxel не настроен. Это происходит, когда неопытный пользователь подсоединяет провода к роутеру, включает модем и на компьютере видит,что есть интернет. При попытке подключиться со смартфона…

vpautinu.com