Как сделать работу с Microsoft Remote Desktop лучше / Хабр

Хочу поделиться несколькими советами по настройке удаленного подключения к рабочим местам по RDP. Расскажу как проапгрейдить древний RPC-HTTP до UDP, похвалю и поругаю Windows 10 и AVC, разберу решение нескольких типичных проблем.Считаем, что для подключения используется Remote Desktop Gateway (RDGW), а в качестве серверов выступают рабочие станции. Использовать RDGW очень удобно, потому что шлюз становится общей точкой входа для всех клиентов. Это дает возможность лучше контролировать доступ, вести учет подключений и их продолжительность. Даже если VPN позволяет подключиться к рабочим машинам напрямую — это не лучший вариант.

RDGW настраивается быстро, просто, а Let’s Encrypt и win-acme легко решают проблему с доверенным сертификатом.

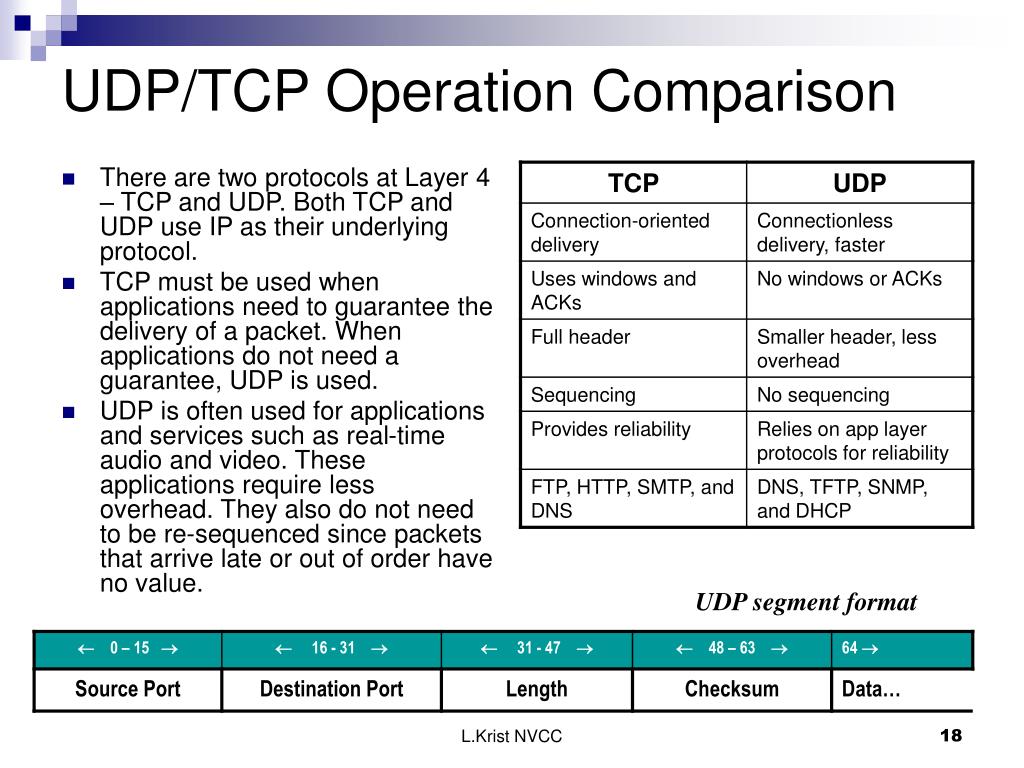

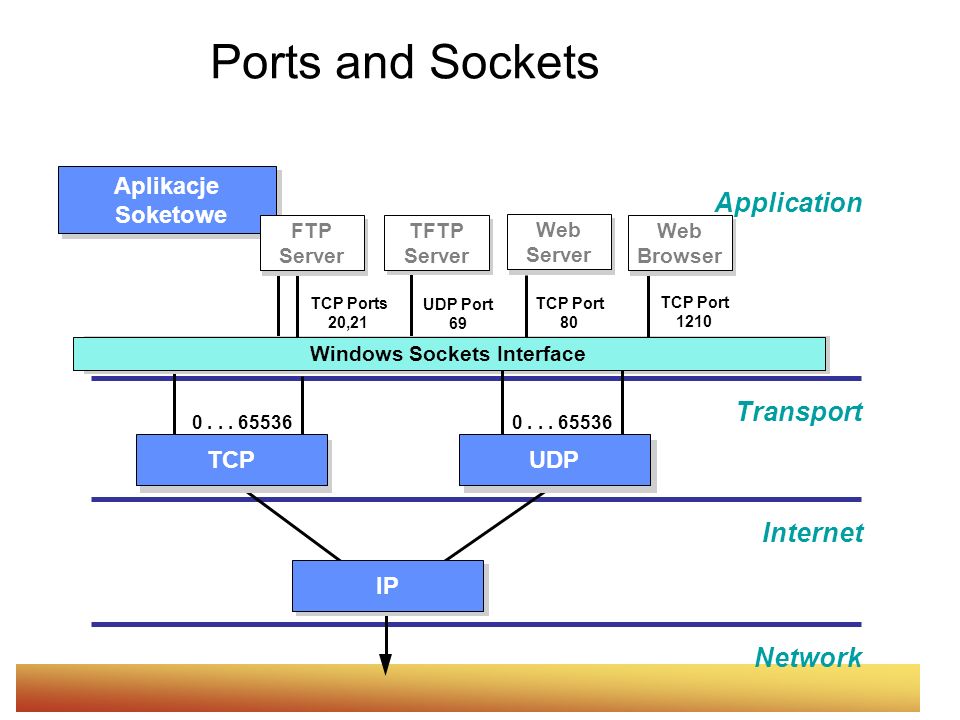

Есть три транспортных протокола по которым клиент может подключиться с серверу:

RPC-HTTP (плохо)

HTTP (лучше)

HTTP+UDP (отлично)

Под сервером будем понимать рабочую машину, под клиентом — домашнюю.

Первое, с чего стоит начать, это «плохо» превратить в «отлично».

Подключение в сессию с использованием RPC-HTTP легко определить по внешнему виду полоски подключения.

Здесь нет значка качества подключения (о нем ниже), а значит мы используем старый RPC, обернутый в TLS — это очень медленно. Дело, конечно, не только в обертке — сам протокол меняется с каждым релизом ОС, меняются кодеки, алгоритмы упаковки изображения. Чем свежее протокол, тем лучше.

Что делать?

Windows XP или Vista

В XP можно поднять протокол с 5.1 до 7. Хотфикс windowsxp-kb969084-x86.exe

В Vista — c 6 до 7. Хотфикс имеет тот же номер, файлы windows6.0-kb969084-x64.msu или Windows6.0-KB969084-x86.msu

Но RDP 7 не работает по HTTP и UDP. Поможет только апгрейд клиента и сервера до Windows 7 и новее.

Windows 7

Сначала надо обновить протокол до RDP 8.1, а затем включить его. Поддержка добавляется обновлениями, которые сгруппированы в один загрузочный пакет:

www. microsoft.com/en-US/download/details.aspx?id=40986

microsoft.com/en-US/download/details.aspx?id=40986

Windows6.1-KB2574819-v2-x64.msu

windows6.1-kb2592687-x64.msu

Windows6.1-KB2830477-x64.msu

Windows6.1-KB2857650-x64.msu Windows6.1-KB2913751-x64.msu (заменен kb2923545)

windows6.1-kb2923545-x64.msu

Так вы получите и свежий клиент mstsc.exe, и поддержку RDP 8.1 серверной части ОС.

Было:

Стало:

После этого протокол надо включить ключом реестра (для этого можно использовать adm шаблон в комплекте с Windows 7).

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services] "fServerEnableRDP8"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Policies\Microsoft\Windows NT\Terminal Services] "fServerEnableRDP8"=dword:00000001

Включите поддержку транспорта UDP в групповой политике.

Перезагружаем сервер с Windows 7. Тот самый случай, когда может потребоваться перезагрузиться дважды — значение в реестре должно быть установлено до того, как включился RDP, а групповая политика применяется позже.

Если все получилось, то при подключении к серверу в полоске сессии появится иконка качества подключения (как в телефоне для мобильной сети):

Windows 8 и новее

Протокол работает «из коробки».

Если ваша сеть не склонна к потере пакетов, UDP существенно (для CAD — радикально) повышает отзывчивость сервера за счет использования FEC для сокращения ретрансмиссии, а также перехода подтверждения доставки пакетов с уровня системного стека TCP/IP на уровень протокола RDP-UDP.

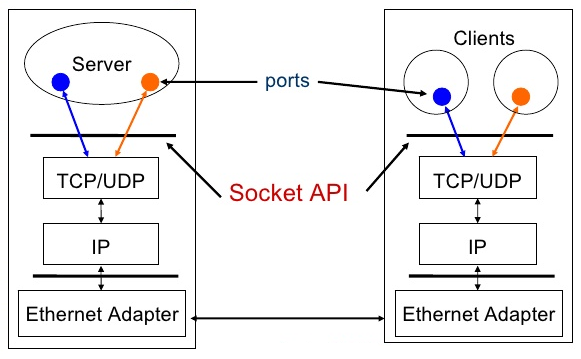

От каждого клиента подключается одна основная управляющая сессия по HTTP (в этом канале также передается клавиатура/мышь), плюс одна или несколько сессий UDP для передачи картинки или других виртуальных каналов.

Мы коснемся только верхушки айсберга. Есть 3 различных версии протокола RDP-UDP. Кроме того, сам UDP может работать в двух режимах UDP-R (reliable) и UDP-L (lossy). С Microsoft ничего просто не бывает. Но поскольку от нас здесь ничего не зависит, просто имейте в виду — чем новее операционная система, теме более современный протокол используется.

Снаружи RDP-UDP оборачивается в Datagram Transport Layer Security (DTLS) RFC4347, в чем вы можете убедиться открыв Wireshark.

Подробнее в документах:

[MS-RDPEMT]: Remote Desktop Protocol: Multitransport Extension

[MS-RDPEUDP]: Remote Desktop Protocol: UDP Transport Extension

[MS-RDPEUDP2]: Remote Desktop Protocol: UDP Transport Extension Version 2

Где не прав — поправьте, пожалуйста.

Что же нужно для включения UDP?

RDP-UDP поддерживается начиная с RDP 8.

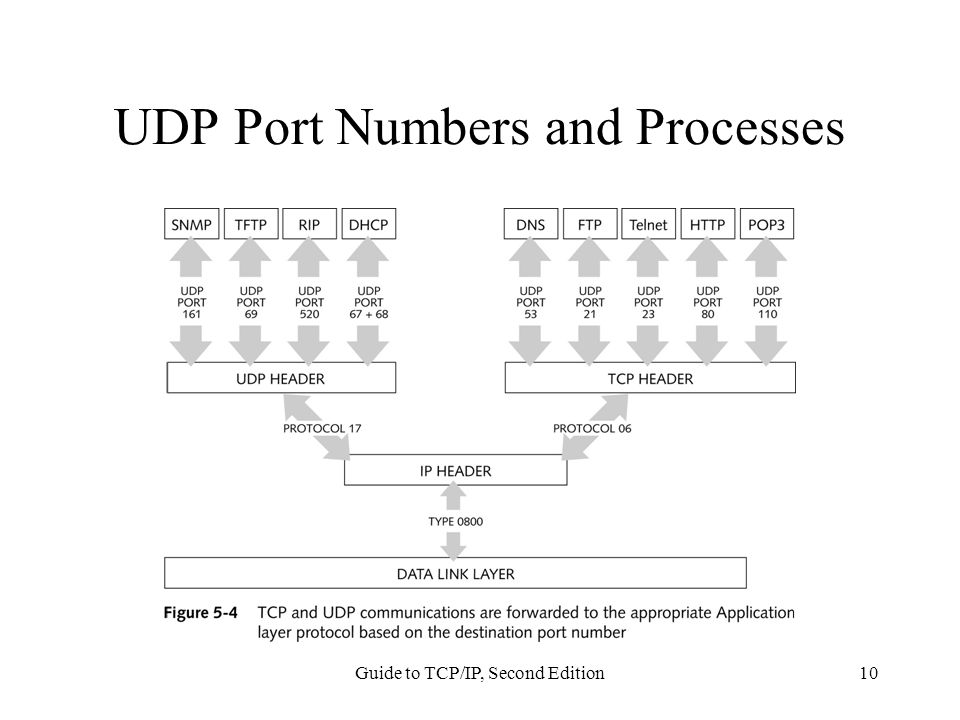

На клиенте должен быть открыт порт udp/3389. Если вы его закрыли локальным firewall, ACL на свитче или внешнем файрволле — порт надо открыть.

Для сервера Remote Desktop Gateway к порту tcp/443 надо открыть udp/3391.

Порт можно поменять, вот как он настраивается:

Для Windows 7 обязательно должен быть включен NLA (Network Level Authentication).

Можно включить в групповой политике

или через реестр

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]

"SecurityLayer"=dword:00000001В чем связь непонятно.

Но без NLA на 7-ке не работает, на более свежих релизах NLA для работы UDP не обязателен. После установления сессии по HTTP, клиент и сервер пробуют согласовать подключение по UDP. Если есть выпадение пакетов или задержки, то сессия UDP не запустится. Точный алгоритм отказа согласования UDP до конца не понятен.

Но без NLA на 7-ке не работает, на более свежих релизах NLA для работы UDP не обязателен. После установления сессии по HTTP, клиент и сервер пробуют согласовать подключение по UDP. Если есть выпадение пакетов или задержки, то сессия UDP не запустится. Точный алгоритм отказа согласования UDP до конца не понятен.Если все настроено, то после подключения нажмите на кнопку качества связи. В окошке будет указано, что согласован UDP.

На шлюзе это выглядит так:

Windows 10

Если у вас Windows 10 и на сервере, и на клиенте, то это самый быстрый и беспроблемный вариант. В Microsoft активно дорабатывают RDP, и в свежих релизах 10 вы можете рассчитывать на неплохую скорость работы. Коллеги не смогли обнаружить разницу между Citrix и Windows 10 RDP по скорости работы в AutoCAD.

Про эволюцию кодеков RDP на базе AVC в Windows 10 есть хорошая статья

Remote Desktop Protocol (RDP) 10 AVC/H.264 improvements in Windows 10 and Windows Server 2016 Technical Preview

Согласование AVC с аппаратным кодированием можно увидеть в журнале событий (подробнее в статье выше):

Замечу только, что проблема искажений все же есть даже с h. 264 4:4:4. Она сразу бросается в глаза если работать в PowerShell ISE — текст ошибок выводится с неприятным искажением. Причем на скриншоте и на фотографии все отлично. Волшебство.

264 4:4:4. Она сразу бросается в глаза если работать в PowerShell ISE — текст ошибок выводится с неприятным искажением. Причем на скриншоте и на фотографии все отлично. Волшебство.

Также косвенным признаком работы AVC являются время от времени появляющиеся зеленые квадраты по углам.

AVC и аппаратное кодирование в свежих билдах должно работать из коробки, но групповая политика никогда не бывает лишней:

С учетом того, что AVC кодируется аппаратно видеокартой, то обновить драйверы видео — хорошая идея.

XP и Vista

Если проблема возникает на Windows XP или Vista, попробуйте сначала обновить протокол до 7 версии (писал в начале статьи). Обязательно включите поддержку CredSSP. На сайте Microsoft статьи уже удалены, но Интернет помнит.

Если не помогло — «доктор говорит в морг, значит в морг». Что испытала на себе операционная система за последние 15 лет — лучше об этом даже и не думать.

NLA

Иногда помогает отключение NLA на сервере. Выяснить причину не получилось, домашние машины все разные.

Выяснить причину не получилось, домашние машины все разные.

NTLM

Некоторые клиенты пытаются авторизоваться с использованием NTLMv1. Причины разные, но исправить на клиенте можно так:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa]

"LmCompatibilityLevel"=dword:00000003

Перезагрузка обязательна.

Если вы молоды и дерзки ничего не боитесь, то есть более радикальное решение — отключение Channel Binding на Remote Desktop Gateway

HKLM\Software\Microsoft\Windows NT\CurrentVersion\TerminalServerGateway\Config\Core

Type: REG_DWORD

Name: EnforceChannelBinding

Value: 0 (Decimal)Делать так не надо. Но мы делали. 🙂 Для клиента, который настаивал (нет не так, НАСТАИВАЛ) что NTLMv1 на рабочих станциях ему необходим. Не знаю, может там серверы на NT4 без SP еще в работе.

Если ничего не помогает, а идеи кончились, можно воспользоваться недокументированным ключом для даунгрейда протокола RDP до 7 версии.

[HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client]

"RDGClientTransport"=dword:00000001Сам не делал, и вам не советую. Но кому-то, пишут, что помогает.

DrWeb

Компонент Dr.Web SpIDerGate может запретить подключение. В этом случае возвращается ошибка:

В статистике Dr.Web будет запись:

В комментариях к этой статье со мной связался сотрудник Dr.Web и наша проблема решилась в ближайшем обновлении антивирусных баз.

Если у вас такая же ошибка, лучше обратиться в поддержку.

И только если не помогло отключить компонент SpIDer Gate полностью.

Системный прокси

Встретился списанный компьютер из какой-то компании, где в качестве системного прокси был прописан местный TMG, и подключение к RDGW не работало. Это можно исправить так:

netsh winhttp show proxy && netsh winhttp reset proxyПереключение раскладок клавиатуры

Иногда приезжают лишние раскладки. Можно отключить проброс раскладки с клиента

Можно отключить проброс раскладки с клиента

[HKLM\System\CurrentControlSet\Control\Keyboard Layout]

"IgnoreRemoteKeyboardLayout"=dword:00000001Проблемы с DPI

Масштабирование приходит с клиентской машины, и если на домашнем ноутбуке стоит 125%, то и на рабочей машине будет так же. На серверах это можно отключить, а на рабочих станциях не нашел как. Но в магазине приложений Windows 10 есть «современный» клиент.

В нем можно настроить DPI:

Есть счетчик производительности «Шлюз служб терминалов\Текущие подключения», который немного глючит, если нет подключений или сервер долго не перезагружался. Он показывает именно число подключений, но как мы помним, для HTTP+UDP их как минимум два, а может быть и больше. Поэтому это не совсем объективный показатель числа подключений сотрудников.

Есть класс WMI Win32_TSGatewayConnection. Его содержимое соответствует тому, что вы видите в разделе «Наблюдение» шлюза удаленных рабочих столов.

С ним число подключений можно посчитать поточнее:

Get-WmiObject -class "Win32_TSGatewayConnection" -namespace "root\cimv2\TerminalServices"

|?{$_.transportprotocol -ne 2}|select username,connectedresource|sort username|Get-Unique -AsString| measure|select -ExpandProperty count

Just for fun есть утилита Remote Display Analyzer. Бесплатная версия мне ничего полезного не показала, но вдруг кому-то пригодится.

А как же тонкий тюнинг, настройка нескольких десятков параметров сессии?

Здесь уместен принцип Парето: 20% усилий дают 80% результата. Если вы готовы инвестировать ваше время в оставшиеся 20% результата — отлично. Только имейте в виду, что когда вы читаете статью о настройке протокола в Windows 7, то не знаете про какой протокол писал автор — 7, 8 или 8.1. Когда читаете про Windows 10 без указания релиза — проблемы те же. Например, пишут что в свежих билдах Windows 10 кодек AVC/h.264 изменился на RDPGFX_CODECID_AVC444V2, а в Windows Server 2016 остался RDPGFX_CODECID_AVC444.

Из всех таких советов мы используем только две настройки:

- 16 bit цвет, об этом можно почитать в статье MS RDP Performance / Bandwidth Usage

- Отключение сглаживания шрифтов font smoothing:i:0 по статье выше или Performance Tuning Remote Desktop Session Hosts

Сомневаюсь, что они дают какой-то ощутимый результат.

Вот мы и подошли к концу статьи. Хотел покороче, а получилось как всегда. Рад, если кому-то эти советы помогут сэкономить время или улучшить настройку своей инфраструктуры.

Смена порта RDP по умолчанию в Windows Server 2012

Протокол RDP (Remote Desktop Protocol) используется для удаленного подключения к серверам и компьютерам под управлением операционных систем семейства Windows. Обычно для удаленного соединения применяется протокол TCP 3389, однако в некоторых случаях возникает потребность в его изменении — к примеру, того может требовать политика безопасности.

В случае виртуального сервера под управлением ОС Windows Server, как правило, подключение для осуществления тех или иных настроек будет осуществляться именно таким способом.

В данном руководстве будет рассмотрена процедура изменения порта RDP по умолчанию в операционной системе Windows Server 2012.

Для того, чтобы выполнить эту задачу, необходимо осуществить редактирование реестра операционной системы. Редактирование реестра производится с помощью программы-редактора, запустить которую можно запустить, напечатав в консоли PowerShell команду regedit.

Затем в редакторе нужно отыскать раздел RDP-Tcp, сделать это можно, пройдя такой путь:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp:

В нем необходимо отыскать элемент PortNumber. Далее следует переключиться в десятичный (Decimal) формат ввода и задать новый порт для подключения по протоколу RDP:

При выборе нового порта для подключения необходимо помнить о том, что существует несколько категорий портов в разбивке по их номерам:

- Номера от 0 до 10213 — известные порты, которые назначаются и контролируются организацией IANA (Internet Assigned Numbers Authority).

Как правило, их используют различные системные приложения ОС.

Как правило, их используют различные системные приложения ОС. - Порты от 1024 до 49151 — зарегистрированные порты, назначаемые IANA. Их позволяется использовать для решения частных задач.

- Номера портов от 49152 до 65535 — динамические (приватные) порты, которые могут использоваться любыми приложениями или процессами для решения рабочих задач.

После изменения порта для удаленного подключения, необходимо открыть его в настройках межсетевого экрана, иначе попытки внешнего соединения будут блокироваться.

Для этого, нужно воспользоваться оснасткой управления Брандмаэур Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security). Открыть ее можно, зайдя в меню Диспетчер Сервисов — Средства. В ней нужно выбрать пункт «Правила для входящих подключений», кликнуть по этому пункту правой кнопкой мыши и выбрать «Создать правило»:

Мы будем создавать правило для порта:

Нужно выбрать тип протокола (TCP или UDP) и указать порт, который мы задавали в ходе редактирования реестра (в нашем примере — протокол TCP, номер порта 60000):

На следующем этапе нужно выбрать тип действия, которое описывает правило. В нашем случае нужно разрешить подключение с использованием указанного порта.

В нашем случае нужно разрешить подключение с использованием указанного порта.

На следующем шаге необходимо указать область действия правила — оно зависит от того, где работает сервер (в рабочей группе, домене, или частном доступе):

Затем нужно выбрать имя для правила (рекомендуется выбирать его таким образом, чтобы затем правило было легко узнать среди других):

После этого нужно перезагрузить сервер.

Теперь для подключения к нему по протоколу RDP нужно использовать новый порт. Его можно указывать при подключении сразу после IP-адреса сервера через двоеточие.

P. S. Другие инструкции:

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Установка нового порта RDP по умолчанию в Windows Server 2012

191014

Санкт-Петербург

ул. Кирочная, 9

Кирочная, 9

Как изменить порт службы RDP с 3389 на другой

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

PortQry — утилита для проверки доступности TCP/UDP портов из Windows | Windows для системных администраторов

Несмотря на то, что в Windows есть множество инструментов для диагностики проблем в TCP/IP сетях (ping, telnet, pathping и т.д.), не все они позволяют в удобном виде проверить состояние или выполнить сканирование открытых сетевых портов на удаленном сервере. Утилита Portqry.exe является удобным инструментом проверки доступности TCP/UDP портов на удаленном сервере при диагностике проблем, связанных с функционированием различных сервисов, а также наличием файерволов и межсетевых экранов в TCP/IP сетях. Чаще всего утилита Portqry используется как более функциональная замена telnet, и в отличии от telnet, позволяет также проверять открытые UDP порты.

Утилита Portqry.exe является удобным инструментом проверки доступности TCP/UDP портов на удаленном сервере при диагностике проблем, связанных с функционированием различных сервисов, а также наличием файерволов и межсетевых экранов в TCP/IP сетях. Чаще всего утилита Portqry используется как более функциональная замена telnet, и в отличии от telnet, позволяет также проверять открытые UDP порты.

Используем PortQry для сканирования открытых UDP и TCP портов

Первая версия Portqry для Windows Server 2003 некорректно работает с более новыми ОС (Windows Server 2008 и выше), поэтому в дальнейшем была выпущена вторая версия утилиты PortQryV2. Именно эту версию и стоит использовать сегодня(скачать утилиту PortQryV2 можно по ссылке).

Скачайте и распакуйте архив PortQryV2.exe. Запустите командную строку и перейдите в каталог с утилитой, например:

cd c:\tools\PortQryV2

Чтобы проверить доступность DNS сервера с клиента, необходимо проверить открыты ли на нем 53 порты TCP и UDP. Формат команды проверки доступности портов на удаленном сервере следующий:

Формат команды проверки доступности портов на удаленном сервере следующий:

PortQry -n server [-p protocol] [-e || -r || -o endpoint(s)]

-n – имя или IP адрес сервера, доступ к которому нужно проверить

—e – номер порта для проверки (от 1 до 65535)

—r – диапазон портов для проверки (например, 1:80)

—p – по какому протоколу выполняется проверка. Это может быть TCP, UDP или BOTH (по умолчанию используется TCP).

В нашем примере команда будет такой:

PortQry.exe –n 10.1.10.6 -p both -e 53

Утилита Portqry для каждого указанного порта вернет один из трех статусов доступности:

- Listening – означает, что указанный порт доступен (принимает соединения), ответ от него получен;

- Not Listening – на целевой системе не запушен процесс (служба), который бы принимал подключения на указанном порту.

Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset;

Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset; - Filtered – утилита PortQry не получала ответа от указанного порта либо ответ был отфильтрован. Т.е. на целевой системе либо не слушается данный порт, либо доступ к нему ограничен файерволом или настройками системы. По умолчанию TCP порты опрашиваются 3 раза, а UDP – один.

В нашем примере, DNS сервер доступен с клиента и по TCP и по UDP.

TCP port 53 (domain service): LISTENING UDP port 53 (domain service): LISTENING

С помощью атрибута —o, можно указать последовательность портов, которых нужно просканировать:

portqry -n 10.1.10.6 -p tcp -o 21,110,143

Следующая команда выполнит сканирование диапазона “низких” TCP портов и вернет список доступных портов, которые принимают подключения (утилита работает в режиме сканера открытых портов):

portqry -n 10. 1.10.6 -r 1:1024 | find ": LISTENING"

1.10.6 -r 1:1024 | find ": LISTENING"

Можно сохранить результаты сканирования открытых портов в текстовый файл:

portqry -n 10.1.10.6 -p tcp -r 20:500 -l logfile.txt

В утилите portqry есть интерактивный режим:

portqry –i

Теперь в приглашении PortQry Interactive Mode можете указать имя удаленного компьютера и порт.

node srv-lic

set port=80

Чтобы выполнить проверить порт на указанном сервере нажмите q и Enter.

С помощью аргументов –wport и -wpid можно выполнить мониторинг состояния указанного порта (wport), или всех портов, связанных с указанным процессом (wpid) на локальном хосте.

Например, следующая команда в течении 10 минут будет выполнять проверку доступности указанного локального порта (например, RDP порта 3389), и если его статус изменится, уведомит администратора об этом (подробный лог будет доступен в файле LogFile.txt). Чтобы остановить мониторинг, нажмите

Чтобы остановить мониторинг, нажмите Ctrl-C:

portqry -wport 3389 -wt 600 –l LogFile.txt -y -v

Можно получить информацию об открытых портах и активных TCP/UDP соединениях на локальном компьютере:

portqry.exe -local

Расширенный статус сетевых служб в PortQry

В утилите PortQry имеется встроенная поддержка некоторых сетевых служб. Это LDAP, Remote Procedure Calls (RPC), почтовые протоколы (SMTP, POP3 и IMAP4), SNMP, FTP/ TFTP, NetBIOS Name Service, L2TP и другие. Кроме проверки доступности этих стандартных портов этих служб, утилита выполняет специфические для конкретного протокола запросы для получения статуса сервиса.

Например, с помощью следующего запроса мы не только проверим доступность службы RPC endpoint mapper (TCP/135), но и получим список имен зарегистрированных в системе конечных точек RPC (в том числе их имя, UUID, адрес к которому они привязаны и приложение, с которым они связаны).

portqry -n 10.1.10.6 -p tcp -e 135

TCP port 135 (epmap service): LISTENING Using ephemeral source port Querying Endpoint Mapper Database... Server's response: UUID: d95afe72-a6d5-4259-822e-2c84da1ddb0d ncacn_ip_tcp:10.1.10.6 [49152] UUID: 897e215f-93f3-4376-9c9c-fd2277495c27 Frs2 Service ncacn_ip_tcp:10.1.10.6 [5722] UUID: 6b5bd21e-528c-422c-af8c-a4079be4fe48 Remote Fw APIs ncacn_ip_tcp:10.1.10.6 [63006] UUID: 12345678-1234-abcd-ef22-0123456789ab IPSec Policy agent endpoint ncacn_ip_tcp:10.1.10.6 [63006] UUID: 367abb81-9844-35f1-ad32-91f038001003 ncacn_ip_tcp:10.1.10.6 [63002] UUID: 50abc2a3-574d-40b3-1d66-ee4fd5fba076 ncacn_ip_tcp:10.1.10.6 [56020] …….. UUID: 3c4428c5-f0ab-448b-bda1-6ce01eb0a6d5 DHCP Client LRPC Endpoint ncacn_ip_tcp:10.1.10.6 [49153] Total endpoints found: 61 ==== End of RPC Endpoint Mapper query response ==== portqry.exe -n 10.1.10.6 -e 135 -p TCP exits with return code 0x00000000.

Или вы можете проверить доступность и ответ от службы SQL Server Browser на сервере Microsoft SQL Server:

PortQry.exe -n msk-sql1 -e 1434 -p UDP

UDP port 1434 (ms-sql-m service): LISTENING or FILTERED Sending SQL Server query to UDP port 1434... Server's response: ServerName MSK-SQL01 InstanceName MSSQLSERVER IsClustered No Version 15.0.2000.5 tcp 53200 ServerName MSK-SQL01 InstanceName BANKDB IsClustered No Version 15.0.2000.5 tcp 1433 ==== End of SQL Server query response ==== UDP port 1434 is LISTENING

Как вы видите, утилита portqry показала не только доступность UDP порта, но и версию SQL сервера и имена запущенных на сервере SQL экземпляров и их TCP порты (один инстанс BANKDB живет на порту по умолчанию tcp 1433, второй MSSQLSERVER использует фиксированный порт из RPC диапазона 53200).

Можно опросить SNMP порт на устройстве, указав название community:portqry -n host2 -cn !secure! -e 161 -p udp

При проверке 25 порта на SMTP сервере можно получить баннер приветствия сервера:

portqry -n domain.mail.ru -p tcp -e 25

Графический интерфейс для Portqry

Первоначально утилита Portqry была исключительно консольным инструментом. Для удобства пользователей, которые не дружат с командной строкой, Microsoft разработала простой графический интерфейс для утилиты portqry – PortQueryUI. Скачать PortQueryUI можно с сайта загрузок Microsoft http://download.microsoft.com/download/3/f/4/3f4c6a54-65f0-4164-bdec-a3411ba24d3a/PortQryUI.exe

PortQueryUI по сути представляет собой графическую надстройку над portqry для формирования командной строки, и возврата результата в графическое окно.

Кроме того, в PortQueryUI заложено несколько заранее предопределенных наборов запросов для проверки доступности популярных служб Microsoft:

- Domain and trusts (проверка служб на контроллере домена Active Directory)

- IP Sec

- Networking

- SQL Server

- Web Server

- Exchange Server

- Net Meeting

Думаю, особых комментариев к интерфейсу PortQueryUI давать не нужно. Все должно быть понятно из скриншота ниже. Укажите DNS имя или IP адрес сервера, выберите один из предустановленных сервисов (Query predefined service), или укажите номера портов для проверки вручную (Manually input query ports) и нажмите кнопку Query.

Возможные коды ответа в PortQueryUI (выделен на скриншоте):

- 0 (0x00000000)– означает, что соединении успешно установлено и порт доступен;

- 1 (0x00000001) – указанный порт недоступен или отфильтрован;

- 2 (0x00000002 – это нормальный код возврата при проверке UDP подключения, т.к. не возвращается ACK ответ.

D-Link

Вопрос: Инструкция по настройке проброса портовОтвет:

Настройку рекомендуется производить через web-интерфейс. Для того чтобы в него попасть, откройте браузер (Internet Explorer или Mozilla Firefox) и введите в адресной строке 192.168.0.1

В появившемся окне введите:

Имя пользователя – admin

Пароль – admin

Нажмите «ВХОД».

Появится сообщение «Сейчас установлен пароль по умолчанию. В целях безопасности Вам рекомендуется сменить пароль.». Нажмите «ОК», установите новый пароль для доступа на web-интерфейс и нажмите «Сохранить».

Еще раз введите:

Имя пользователя – admin

Пароль – установленный Вами

Для проброса портов в DIR-620 используется функция Виртуальные серверы.

Перейдите в меню Межсетевой экран > Виртуальные серверы и нажмите под таблицей кнопку «Добавить».

Шаблон– выберите из списка шаблон правила или оставьте «Custom».

Имя – пропишите произвольное имя правила, используя латинские буквы и цифры.

Интерфейс– необходимо указать интерфейс, для которого пробрасываются порты.

Протокол– укажите протокол, по которому работает сервис (TCP, UDP, TCP/UDP).

Внешний порт (начальный), Внешний порт (конечный)– укажите порт или диапазон портов, по которым будет приходить запрос.

Внутренний порт (начальный), Внутренний порт (конечный) – укажите порт или диапазон портов, на который будут перенаправляться пакеты.

Внутренний IP– укажите IP-адрес устройства (компьютер, IP-камера, видеорегистратор и т.д.) за роутером, до которого необходимо пробросить порты.

Нажмите «Изменить»

Правило добавится в список.

В правом верхнем углу нажмите «Сохранить».

Настройка завершена.

Если необходимо пробросить одинаковый порт для локальной сети и интернета, необходимо создавать два правила, указав разные интерфейсы.

CG-NAT — Service Gateway Engine

Основная функциональность

EcoNAT поддерживает различные типы преобразования адресов одновременно: CG-NAT/PAT, Basic NAT, статическую трансляцию 1:1.

Carrier Grade NAT (CG-NAT)

Основным и наиболее современным видом трансляции сетевых адресов является CG-NAT (IETF RFC 6888), позволяющий разделять использование публичного IPv4 адреса между несколькими абонентами.

Главной особенностью CG-NAT является Full Cone NAT — подход, который сочетает применение технологий Endpoint Independent Mapping (EIM) и Endpoint Independent Filtering (EIF). Любые внешние системы могут устанавливать соединения с абонентом по тем внешним портам TCP/UDP, в которые преобразованы порты источника трафика, ранее инициированного самим абонентом. Благодаря Full Cone NAT решение выгодно отличается от традиционных видов NAT/PAT и обеспечивает максимальную прозрачность CG-NAT для различных приложений, в том числе мобильных, P2P, игр и др.

Port Block Allocation (PBA)

Для уменьшения количества статистических данных, которые необходимо передавать во внешние системы (прежде всего, при интеграции с системами СОРМ), на устройствах EcoNAT используется технология Port Block Allocation (PBA). При применении этого подхода порты для трансляции абонентам выделяются не по одному, а непрерывными блоками. Максимальное количество блоков для одного абонента регулируется. В этом случае для всего блока портов добавляются лишь две записи в лог: при выделении блока портов и при высвобождении этого блока.

IP pairing

Для обеспечения наилучшей прозрачности CG-NAT все соединения абонента, относящиеся к одному внешнему пулу, транслируются в один и тот же IP-адрес.

Basic NAT (BNAT)

Помимо CG-NAT, устройства EcoNAT поддерживают режим Basic NAT (BNAT) — NAT режим, при котором абоненту на время работы выделяется временный публичный IPv4 адрес и транслируются только адреса (порты остаются неизменными). У этого режима преобразования адресов есть два варианта: прозрачный, разрешающий входящие внешние соединения к данному адресу по любым портам; и закрытый, допускающий соединения извне лишь к портам, соединения с которых инициированы изнутри абонентом.

Static NAT (1:1)

В дополнение к CG-NAT и BNAT возможен вариант трансляции адресов, при котором за каждым абонентским IP-адресом административно закреплен публичный IP-адрес. Таким образом оператор может реализовать предоставление услуги «статический публичный IP».

Преимущества и особенности

Российский продукт

EcoNAT является российским продуктом, что официально подтверждено решением межведомственного экспертного совета (МЭС).

Высокая производительность

Производительность решения достигает 160 Гбит/сек на один rack unit, что превосходит зарубежные аналоги.

Скорость создания новых соединений — 8 млн/сек с блочным логированием или 2,5 млн/сек с логированием каждой сессии. Общее число обрабатываемых соединений достигает 150 миллионов. Это лучший результат в отрасли.

Smart Wire™

Устройство EcoNAT прозрачно для всех видов служебного трафика, в том числе, протоколов маршрутизации BGP, OSPF, ISIS, STP, LACP, BFD.

Поддержка множества типов трансляции

Устройства EcoNAT поддерживают одновременную работу различных типов преобразования адресов. При этом возможна настройка до 32 одновременно работающих NAT-пулов, которые могут отличаться типом трансляции, диапазонами публичных IPv4 адресов, лимитами числа соединений для абонентов и диапазонами выделяемых при трансляции портов UDP и TCP.

Критерием для выбора пула являются Access Control Lists (ACL), связанные с каждым пулом. ACL анализируются в порядке приоритетов пулов и могут включать в себя как Source адрес, так и Destination адрес IP-пакета. Данное решение может использоваться для участия в пиринговых сетях с пересекающимися диапазонами IP-адресов.

Механизм hairpinning позволяет абонентам, подключенным через EcoNAT, взаимодействовать с публичными адресами друг друга, не посылая пакеты за пределы устройства.

Application Layer Gateway (ALG)

Современные протоколы разрабатываются с учётом работы через системы NAT, однако, некоторые широко используемые протоколы (такие, как FTP, PPTP, RTSP, SIP) требуют специальной обработки при преобразовании адресов. Для поддержки работы абонентов, использующих эти протоколы, в EcoNAT реализована функциональность Application Layer Gateway (ALG).

Aging

При длительной неактивности (период зависит он настроек пула и состояния соединения) неиспользуемые соединения закрываются, высвобождая порты. Таким образом, возможна дополнительная экономия адресного пространства за счёт не очень активных абонентов.

User quotas

ЕсоNAT позволяет для каждого пула индивидуально устанавливать ограничения на количество портов и соединений для абонента. Вместе с горячей реконфигурацией и поддержкой множества пулов эта возможность позволяет оператору гибко распределять ресурсы IPv4 между корпоративными и частными абонентами.

Логирование трансляций

Устройства EcoNAT позволяют экспортировать информацию обо всех трансляциях и соединениях абонентов (Local_IP, Local_Port, Global_IP, Global_Port, Destination_IP, Destination_Port, Protocol), используя стандартные интерфейсы Syslog и Netflow v9. При применении механизма Port Block Allocation (PBA) объем экспортируемой информации снижается в десятки раз.

Управление

Устройства EcoNAT оснащены удобным интерфейсом командной строки (CLI), позволяющим производить изменения настроек устройства, работать со структурированным файлом конфигурации и просматривать параметры работы системы.

Для доступа к устройству используется выделенный управляющий сетевой интерфейс (доступ к устройству через SSH) или консольный порт (RS-232C). Идентификация пользователей устройства осуществляется локально или с использованием TACACS+.

Информация о состоянии оборудования доступна по протоколу SNMP (v1/v2c). Для экспорта системных сообщений и сообщения о событиях используются протоколы Syslog и SNMP Trap.

Проверяем доступность портов TCP и UDP

Иногда сталкиваюсь с такой проблемой «Как проверить UDP порт извне». Бороздя просторы интернета, нашел кое-какой материал.]’.

220 mail.domain.com.ua ESMTP Postfix

Если же неудачное, то такое:

$telnet 11.11.11.11 23

Trying 11.11.11.11...

telnet: connect to address 11.11.11.11: Operation timed out

telnet: Unable to connect to remote host

Иногда в дополнении появляется такое:

telnet: connect to address 11.11.11.11: Operation not permitted

С помощью nc (netcat)

Если соединение удачно, то увидим такой ответ:

$nc -v 11.11.11.11 25

Connection to 11.11.11.11 25 port [tcp/smtp] succeeded!

220 mail.domain.com.ua ESMTP Postfix

Если же неудачное, то такое:

$nc -v 11.11.11.11 23

nc: connect to 11.11.11.11 port 23 (tcp) failed: Operation timed out

С помощью nmap

Если соединение удачно, то увидим такой ответ:

#nmap -p25 11.11.11.11

PORT STATE SERVICE

25/tcp open smtp

Если же неудачное, то такое:

#nmap -p23 11.11.11.11

PORT STATE SERVICE

23/tcp closed telnet

Иногда при сканнировании выводится такое сообщение:

PORT STATE SERVICE

23/tcp filtered telnet

тогда сказать однозначно открыт или закрыт – нельзя.

2. Как проверить UDP порт

Тут есть два способа, с помощью nc (netcat) и с помощью nmap

С помощью nc (netcat)

Если соединение удачно, то увидим такой ответ:

$nc -uv 11.11.11.12 53

Connection to 11.11.11.12 53 port [udp/domain] succeeded!

Если же неудачное, то ничего не выводиться:

$nc -uv 11.1.1.12 50

$

С помощью nmap

Если соединение удачно, то увидим такой ответ:

#nmap -sU -p U:53 11.1.11.12

PORT STATE SERVICE

53/udp open|filtered domain

Если же неудачное, то такое:

#nmap -sU -p U:53 11.1.11.13

PORT STATE SERVICE

53/udp closed domain

Итог

telnet

Преимущества: лёгко и удобно пользоваться, установлена практически на любой ОС, для запуска не требуются права root’a.

Недостатки: нельзя проверять UDP порты

nc (netcat)

Преимущества: лёгко и удобно пользоваться, установлена практически на любой ОС, для запуска не требуются права root’a, есть возможность сканирования UDP-портов

Недостатки: не обнаружено.

nmap

Преимущества: удобно пользоваться, функционал просто радует, есть возможность сканированияUDP-портов

Недостатки: для запуска требуются права root’a, устанавливать приходиться отдельно.

Как настроить требования к портам TCP и UDP для протокола RDP

Последнее обновление 1 июня 2021 г.

используется для повышения безопасности системы, разрешая или блокируя входящий и исходящий сетевой трафик. По соображениям безопасности и в качестве рекомендации передового опыта конфигурация брандмауэра становится еще более важной, когда серверы открыты для внешнего доступа.

Безопасный клиентский шлюз RAS обеспечивает безопасность за счет туннелирования всех данных Parallels RAS через один порт. В этой статье объясняется, как создать правила брандмауэра RDPTCP и UDP для защищенного клиентского шлюза Parallels® Remote Application Server (RAS).

Есть некоторые преимущества, которые RDP UDP предлагает по сравнению с RDP TCP:

- Повышенная производительность сетевого подключения, особенно в беспроводных и глобальных сетях (WAN)

- Разрешает совместное использование сетевых ресурсов с другими пользователями

- Логика прямого исправления ошибок (FEC) восстанавливает случайные потери пакетов

- Преодолевает недостатки протокола RDP TCP, такие как высокая задержка, высокая скорость потери пакетов и задержки в очереди.

- Улучшает общее впечатление пользователя

Шаги по настройке внешнего доступа

В следующей таблице перечислены порты, используемые шлюзом безопасного клиента RAS для внешнего доступа:

| Протоколы | Порты | Описание |

| TCP, UDP | 80 443 | Соединения для управления и сеанса пользователя |

| TCP, UDP | 3389 | Используется шлюзом безопасного клиента RAS в обычном режиме и используется для пользовательского сеанса, если включена балансировка нагрузки RDP. |

| TCP, UDP | 20009 | Необязательно — если включен Client Manager |

Брандмауэр Windows по умолчанию разрешает все исходящие соединения, поэтому должны открываться только порты для входящих соединений, как описано ниже.

- Войдите в систему как администратор, перейдите в Панель управления \ Все элементы панели управления \ Брандмауэр Windows и щелкните Дополнительные параметры .

- Выберите Входящие правила на левой панели, а затем щелкните Новое правило на правой панели.

- Выберите Порт и нажмите Далее .

- Выберите TCP , введите « 80,443,3389,20009 » в поле Конкретные локальные порты и нажмите Далее .

- Выберите Разрешить подключение и нажмите Далее .

- Выберите все три варианта: Домен, Частный и Общедоступный и нажмите Далее .Если по условиям настройки подключение необходимо применять только к определенным сетевым профилям, выберите подходящие.

- Введите Name и Description (необязательно) и нажмите Finish .

- Повторите все эти шаги для UDP-соединений , выбрав UDP на экране Протоколы и порты (шаг 4) и введите другое Имя для идентификации нового правила (шаг 7).

После настройки брандмауэра для Secure Client Gateway рекомендуется также включить и настроить его для остальных компонентов Parallels RAS. Полный набор портов, используемых каждым компонентом, можно найти в следующей статье Требования к брандмауэру для Parallels RAS.

Поддерживаемые операционные системы

RAS Secure Client Gateway поддерживается в следующих операционных системах:

- Windows Server 2008

- Windows Server 2008 R2

- Windows Server 2012

- Windows Server 2012 R2

- Установки Server Core и Desktop Experience для Windows Server 2016

- Установки Server Core и Desktop Experience для Windows Server 2019

Связанные инструкции

Как Parallels RAS помогает компаниям соответствовать требованиям PCI DSS

Как предоставить вашей команде доступ к тому, что им нужно, в любом месте и в любое время

Windows Server 2008 R2 и более поздние версии Конфигурация межсетевого экрана для Parallels RAS

Если у вас есть вопросы, свяжитесь с нами.

Начните с 30-дневной бесплатной пробной версии Parallel RAS.

Как повысить производительность удаленного рабочего стола для удаленных пользователей через сервер шлюза RDS — ITProMentor

У вас есть сервер удаленных рабочих столов (правильно) настроенный с ролью шлюза в вашей среде? В этой конфигурации весь трафик защищен через SSL (порт 443), и клиенты, подключающиеся через Интернет к вашим внутренним хостам RDS, будут зашифрованы (и не обязательно идентифицироваться как трафик RDS извне).Но знаете ли вы, что вы можете улучшить производительность удаленного рабочего стола (особенно для потоковой передачи видео и т. Д.) Через этот шлюз, просто включив порт 3391 UDP для входящего трафика на сервер шлюза RDS? Нет? Я не удивлен, поскольку большинство людей, с которыми я разговаривал, просто смотрят на меня с пустым лицом, когда я говорю им об этом.

Вот краткая справочная информация, а затем мы перейдем к этапам настройки и настройки. Во времена Windows Sever 2008 R2 и Windows 7 RDS поддерживал роль шлюза, которая использует RPC через HTTP.Но WS 2012 / R2 незаметно включил два новых побочных канала UDP (как надежный, так и максимально возможный), которые также используют SSL (DTLS) через порт UDP 3391. Новый протокол намного более эффективен, чем RPC через HTTP, но, конечно, если вы не включайте новую опцию, вы, вероятно, не заметите, поскольку RPC через HTTP также продолжит работать (он поддерживается для устаревших клиентов). Однако включение UDP должно обеспечить превосходное соединение и качество видео для совместимых клиентов RDP, а также RemoteFX, если ваша установка его поддерживает.

Пошаговая инструкция

Во-первых, убедитесь, что у вас включены правила на серверах Windows, на которых размещена ваша роль шлюза. Вероятно, это будет по умолчанию.

Затем на брандмауэре периметра (параметр, который большинство людей пропускает) обязательно укажите входящий порт 3391 UDP (а также оставьте порт 443 TCP на месте) для вашего сервера шлюза. Примечание: все брандмауэры будут выглядеть немного иначе, этот снимок экрана сделан WatchGuard.

Наконец, откройте диспетчер шлюза удаленных рабочих столов и проверьте Свойства вашего сервера шлюза.На вкладке Transport Settings убедитесь, что UDP Transport Settings включены.

Теперь, когда клиент подключается (должен быть RDP 8.1 или новее), вы сможете проверить, что информация о подключении обновилась. Щелкните значок подключения в верхней части окна RDP, чтобы убедиться в этом.

КлиентыWindows 10 (или даже Windows 8.1, если они все еще существуют) смогут использовать это по умолчанию. Но для Windows 7 потребуется дополнительное обновление, чтобы получить последний клиент RDP, и некоторую конфигурацию GPO (что потребует перезагрузки).А именно:

- Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленного рабочего стола> Узел сеанса удаленного рабочего стола> Среда удаленного сеанса

- Включить протокол удаленного рабочего стола 8.0 установлено значение Включено

- … Узел сеанса удаленного рабочего стола> Подключения

- Выбрать транспортные протоколы RDP установить на Использовать как UDP, так и TCP

Я рекомендую вам попробовать воспроизвести видео YouTube во время сеанса до и после настройки.Разница должна быть заметной.

Нравится:

Нравится Загрузка …

СвязанныеУчебник по безопасности — протокол удаленного рабочего стола

Обзор

Протокол удаленного рабочего стола (RDP) — это проприетарный протокол Microsoft, который позволяет удаленно подключаться к другим компьютерам, обычно через TCP-порт 3389. Он обеспечивает доступ к сети для удаленного пользователя по зашифрованному каналу. Сетевые администраторы используют RDP для диагностики проблем, входа на серверы и выполнения других удаленных действий.Удаленные пользователи используют RDP для входа в сеть организации для доступа к электронной почте и файлам.

Киберугрозы (CTA) используют неправильно настроенные порты RDP, открытые для Интернета, для получения доступа к сети. Затем они могут потенциально перемещаться по сети, повышать привилегии, получать доступ и извлекать конфиденциальную информацию, собирать учетные данные или развертывать широкий спектр вредоносных программ. Этот популярный вектор атаки позволяет CTA сохранять низкий профиль, поскольку они используют легитимную сетевую службу и предоставляют им те же функции, что и любому другому удаленному пользователю.CTA используют инструменты, такие как поисковая система Shodan, для сканирования Интернета на предмет открытых портов RDP, а затем используют методы подбора пароля для доступа к уязвимым сетям. Взломанные учетные данные RDP также широко доступны для продажи на торговых площадках дарквеба.

В 2018 году Центр обмена и анализа информации с несколькими штатами (MS-ISAC) зафиксировал рост числа разновидностей программ-вымогателей, которые стратегически нацелены на сети через незащищенные порты RDP или путем подбора пароля. Затем программа-вымогатель вручную развертывается по всей скомпрометированной сети и требует более высоких требований к выкупу.

Рекомендации:

- Оцените необходимость открытия RDP порта 3389 в системах и, при необходимости:

- разместить любую систему с открытым портом RDP за брандмауэром и потребовать от пользователей подключения к VPN через брандмауэр;

- позволяет использовать надежные пароли, многофакторную аутентификацию и политики блокировки учетных записей для защиты от атак грубой силы;

- занести в белый список подключения к определенным доверенным узлам;

- по возможности ограничивает вход по RDP авторизованными учетными записями без прав администратора.Придерживаться принципа наименьших привилегий, обеспечивая пользователям минимальный уровень доступа, необходимый для выполнения их обязанностей; и

- регистрирует и просматривает попытки входа в систему RDP на предмет аномальной активности и хранит эти журналы не менее 90 дней. Убедитесь, что к этой услуге имеют доступ только авторизованные пользователи.

- Если RDP не требуется, выполняйте регулярные проверки, чтобы убедиться, что порты RDP защищены.

- Убедитесь, что облачные среды соответствуют лучшим практикам, определенным поставщиком облачных услуг.После завершения настройки облачной среды убедитесь, что порты RDP не включены, если это не требуется для бизнес-целей.

- Включите автоматические обновления Microsoft, чтобы обеспечить работу последних версий клиентского и серверного программного обеспечения.

MS-ISAC является координационным центром для предотвращения, защиты, реагирования и восстановления киберугроз для национальных правительств штатов, местных, племенных и территориальных (SLTT). Дополнительную информацию по этой теме, а также круглосуточную помощь по кибербезопасности можно получить по телефонам 866-787-4722, SOC @ cisecurity.org . MS-ISAC заинтересован в ваших комментариях — доступен анонимный отзыв , опрос .

UDP Transport в протоколе удаленного рабочего стола

В последнее время я много писал и говорил об улучшениях, обнаруженных в версии 8 протокола удаленного рабочего стола, который используется в Windows 8 и Windows Server 2012. Версия 10 протокола RDP была только что представлена в Windows 10, и вскоре он будет реализован в Windows Server 2016, добавив некоторые новые улучшения по сравнению с версией 8, о которых мы скоро поговорим.Но вернемся к нашей теме…

UDP-транспорт в RDP 8 увеличивает пропускную способность и улучшает взаимодействие с пользователем

RDP версии 8 — это первое поколение протокола удаленного рабочего стола, который использует UDP наряду с TCP для передачи данных. Если клиент RDP поддерживает RDP 8 (например, Windows 7 с обновлением RDP 8, Windows 8 или Windows 10), сервер RDSH Windows 2012 может передавать данные, используя как UDP, так и TCP. Это большое дело, потому что UDP не страдает от применения TCP своего алгоритма предотвращения перегрузки, поэтому RDP 8 может передавать больше данных по сети за выбранный отрезок времени через UDP (например,грамм. В 2-8 раз больше по сравнению с TCP-транспортом), даже в каналах с высокой задержкой. Добавьте к этому некоторые изящные методы прямого исправления ошибок, и RDP 8 сможет смело входить в схематичные сетевые условия, от которых предыдущие версии работали кричаще.

, но остерегайтесь следующих проблем, которые могут блокировать UDP в RDP 8

Хотите верьте, хотите нет, но есть несколько распространенных «ловушек», которые могут сговориться против вас, чтобы предотвратить использование транспорта UDP с подключением к удаленному рабочему столу RDP 8 или более поздней версии.Давайте рассмотрим их по порядку:

Использование шлюза удаленных рабочих столов Windows Server 2008 с узлами сеансов удаленных рабочих столов Windows Server 2012

Служба ролей шлюза удаленных рабочих столов в Windows Server 2008 не поддерживает транспорт UDP, поэтому все подключения через этот устаревший шлюз будут принудительно использовать только TCP. Нехорошо. Убедитесь, что вы обновили свой сервер Windows 2008, на котором запущена служба ролей шлюза удаленных рабочих столов, до Windows Server 2012.

Забыв явно добавить конечную точку для UDP в Windows Azure

Это БОЛЬШОЙ вариант, если вы размещаете свои узлы сеанса удаленного рабочего стола в Windows Azure (или у любого другого поставщика облачных услуг, если на то пошло).По умолчанию при создании нового экземпляра Windows Server 2012 (с реализованной ролью RDSH или без нее) будет создана только конечная точка TCP для RDP. См. Ниже:

Вам нужно будет вернуться к любым вновь подготовленным серверам RDSH в Azure и не забыть явно определить конечную точку UDP для RDP, например:

Случайное отключение транспорта UDP через объекты групповой политики на стороне сервера

Еще одна потенциальная проблема — это неправильная установка параметра групповой политики «Транспортные протоколы RDP», расположенного в разделе «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Службы удаленного рабочего стола», «Узел сеанса удаленного рабочего стола», «Подключения».По умолчанию будут использоваться и UDP, и TCP, если клиент поддерживает его, но администраторы могут явно отключить использование транспорта UDP в этой области.

Итак, вот оно. Транспорт UDP в RDP 8 открывает множество возможностей с точки зрения взаимодействия с пользователем и общей производительности удаленного рабочего стола. Тем не менее, вы должны дважды проверить и убедиться, что это не ограничивается сразу после выхода из ворот.

Хотите узнать больше о транспортных протоколах, которые используют ваши клиенты, потреблении полосы пропускания и качестве соединения? Щелкните здесь, чтобы узнать больше о Remote Desktop Commander, и начните подписку за 9 долларов за сервер в месяц, чтобы профилировать все вышеперечисленное, а также многое другое.

Как открыть порт RDP, чтобы разрешить доступ удаленного рабочего стола к вашей системе

Протокол удаленного рабочего стола (RDP) — это собственный протокол, разработанный Microsoft для удаленного подключения к системе Windows с использованием графического пользовательского интерфейса. RDP встроен в Windows по умолчанию. RDP прослушивает TCP-порт 3389 и UDP-порт 3389. Раньше программное обеспечение RDP называлось клиентом служб терминалов, но теперь оно называется подключением к удаленному рабочему столу.

Windows поставляется с клиентом удаленного рабочего стола, который можно использовать для удаленного доступа ко всей среде рабочего стола Windows.Это очень полезно для людей, которые используют для работы несколько компьютеров. Один из наших читателей спросил о порте RDP и о том, как настроить его для обеспечения безопасности.

Вы можете открыть клиент подключения к удаленному рабочему столу, выбрав «Выполнить» -> mstsc.

Проще говоря, порт по умолчанию для использования протокола удаленного рабочего стола — 3389. Этот порт должен быть открыт через брандмауэр Windows, чтобы сделать его RDP доступным в локальной сети. Если вы хотите сделать его доступным через Интернет (что небезопасно), порт RDP должен быть перенаправлен через основной интернет-маршрутизатор для правильной работы.

Давайте поговорим о том, как открыть порт 3389 в брандмауэре Windows и маршрутизаторе.

Разрешить порт RDP через брандмауэр Windows

- Перейдите в Настройки Windows (клавиша Windows + i)

- Перейдите в Обновление и безопасность -> Безопасность Windows и щелкните Брандмауэр и защита сети справа листинг. Это откроет новое окно.

Брандмауэр Windows и защита сети

- Щелкните ссылку Разрешить приложение через брандмауэр

Разрешить приложение через брандмауэр

- Нажмите Изменить настройки

Изменить настройки брандмауэра

- Найдите Удаленный рабочий стол из списка.Он должен быть там по умолчанию. Если его там нет, вы должны нажать кнопку Разрешить другое приложение и перейти к следующему:

C: \ Windows \ System32 \ mstsc.exeРазрешить удаленный рабочий стол через частный или общедоступный брандмауэр

- Если хотите чтобы разрешить удаленный рабочий стол только в локальной сети, установите флажок Private . Если вы хотите, чтобы он был общедоступным, вы должны также установить флажок Public .

- Нажмите OK, чтобы изменения вступили в силу.

Разрешить порт RDP через маршрутизатор (с использованием трансляции NAT)

Если вы хотите использовать удаленный рабочий стол Windows через Интернет, вам нужно будет выполнить два шага:

- Разрешить порт RDP через общедоступную сеть из брандмауэра Windows (или любого другого другой брандмауэр), как мы делали на предыдущем шаге.

- Разрешите порт RDP через маршрутизатор, который дает вам доступ в Интернет, а затем транслируйте входящий порт 3389 на выбранный нами компьютер.

Обратите внимание, что если вы подключены к Интернету с помощью общедоступного IP-адреса, второй шаг вам не нужен, но обычно люди подключаются к Интернету с помощью маршрутизаторов, как домашних, так и корпоративных.

Конфигурация открытия порта отличается для каждого маршрутизатора. Поскольку я использую Kerio Control для своей офисной сети, я расскажу вам, как использовать Kerio Control. Терминология должна быть одинаковой для большинства маршрутизаторов, поэтому вам будет легко выполнить те же действия для вашего конкретного маршрутизатора.

- Откройте страницу конфигурации маршрутизатора. Обычно он должен быть таким же, как ваш шлюз по умолчанию. Для меня это http://192.168.1.1

- После входа в систему перейдите к Правилам трафика -> Добавить новое правило

Kerio создайте новое правило трафика

- Назовите свои правила и оставьте их общими.Оставьте действие Разрешить и нажмите кнопку Далее.

- Держите источник в любом месте. Это означает, что пользователи смогут подключаться к этому конкретному порту из любого места.

Правило источника Kerio Control

- Добавить брандмауэр в место назначения. Вы можете оставить его без изменений, если хотите.

- В разделе «Службы» выберите Порт и укажите 3389.

Kerio Control добавить порт

- В разделе «Трансляция NAT» включите NAT назначения, укажите IP-адрес своего компьютера, а также укажите преобразование порта в 3389.

Kerio Control включить NAT назначения

Изменить порт RDP по умолчанию

Если вы открываете RDP через Интернет, сохранение порта RDP на 3389 представляет собой угрозу безопасности. Рекомендуется изменить порт по умолчанию с 3389 на значение, превышающее 10000. Обычно я сохраняю его между 30000 и 40000, что относительно безопасно, поскольку сканеры портов будут начинать сканирование с порта 1.

Если вы хотите изменить RDP порт, выполните следующие действия:

- Перейдите к Выполнить -> regedit , чтобы открыть редактор реестра.

- Найдите следующий ключ:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp \ - На правой панели дважды щелкните PortNumber

- Измените значение на Decimal и укажите номер порта от 1001 до 254535.

Действия по изменению номера порта RDP по умолчанию

Проверьте, открыт ли порт 3389 и слушает ли он

Бывают случаи, когда вы успешно открываете порт RDP, но не можете подключиться к компьютеру удаленно.В этом случае убедитесь, что у вас есть возможность удаленного доступа к порту 3389 (или к любому другому порту, если вы его изменили). Выполните следующие действия, чтобы проверить, открыт ли и прослушивает ли порт 3389.

- Откройте PowerShell, перейдя в Run -> powershell

- Выполните следующую команду

tnc 192.168.1.2 -port 3389

Замените IP-адрес 192.168.1.2 на IP-адрес вашего компьютера. Замените его публичным IP-адресом вашего маршрутизатора, если вы разрешили публичный доступ к своему компьютеру через маршрутизатор.Значение TcpTestSucceeded должно быть True. Проверьте, открыт ли порт и прослушивает его

. Если вы хотите проверить порт с помощью командной строки, вы можете следовать этому руководству.

Надеюсь, это руководство окажется для вас полезным, и теперь вы можете управлять своим удаленным рабочим столом так, как хотите. Если у вас есть какие-либо вопросы или я оставил путаницу в этой статье, дайте мне знать в комментариях ниже. Ваши комментарии очень важны!

Также читайте:

Устранение неполадок и улучшение RDP-соединений с помощью UDP

Новая норма работы из дома во время COVID не всегда хороша.По правде говоря, для многих мы полагаемся на инфраструктуры, которые не созданы для круглосуточной удаленной работы без выходных. Одна из основных технологий, на которую в те дни полагаются, — это протокол RDP от Microsoft.

Удаленный рабочий стол Windows всегда основывался на локальных подключениях. Почти всем из нас, кто использует RDP для удаленного доступа на нашу рабочую станцию или в рабочую среду, требуется какой-то VPN, прежде чем устанавливать RDP-соединение. Таким образом, стабильность RDP зависит от двух факторов: ваше соединение VPN и ваше соединение RDP .Сегодня мы рассмотрим, как вы можете устранить неполадки RDP и потенциально улучшить RDP-соединение, чтобы вам было удобнее работать из дома. Это необходимо прочитать, если вы в настоящее время испытываете задержку RDP, вялые соединения или случайное падение RDP в течение дня.

Устранение неполадок

Вот несколько команд для устранения неполадок , которые можно запустить как на домашней, так и на удаленной рабочей станции, и сравнить некоторые результаты.

[System.Environment] :: OSVersion.Version

Get-ItemProperty -Path 'HKLM: / Software / Policies / Microsoft / Windows NT / Terminal Services / Client'

Get-NetFirewallRule -DisplayName «Удаленный рабочий стол - режим пользователя *» | ft Displayname, Enabled Это проверяет текущую версию Windows хоста.Это обеспечит хорошую основу для определения совместимости вашего хоста и удаленного компьютера. В идеале вы хотите сказать об одной и той же версии как можно ближе.

❯ [System.Environment] :: OSVersion.Version

Основная малая редакция сборки

----- ----- ----- --------

10 0 20201 0 Следующая команда распечатывает все службы и флаги, поддерживающие удаленный рабочий стол. Опять же, это может сказать вам о любом несовпадении конфигурации между хостом и пультом дистанционного управления.

fEnableUsbBlockDeviceBySetupClass: 1

fEnableUsbNoAckIsochWriteToDevice: 80

fEnableUsbSelectDeviceByInterface: 1

fClientDisableUDP: 0

PSPath: Microsoft.PowerShell.Core \ Registry :: HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \

Windows NT \ Службы терминалов \ Клиент

PSParentPath: Microsoft.PowerShell.Core \ Registry :: HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \

Windows NT \ Службы терминалов

PSChildName: Клиент

PSDrive: HKLM

PSProvider: Microsoft.PowerShell.Core \ Registry Наконец, эта команда выводит на печать, в каком стеке TCP / IP настроен протокол RDP.Эта и приведенные выше команды могут дать на вашем компьютере другие результаты, чем то, что я вам представляю. Поскольку я уже настроил включение UDP с протоколом RDP.

DisplayName включено

----------- -------

Удаленный рабочий стол - режим пользователя (входящий TCP) Верно

Удаленный рабочий стол - режим пользователя (UDP-In) True Включение UDP через RDP Один из способов улучшить ваше RDP-соединение — включить UDP, а не полагаться только на TCP.Преимущество включения UDP аналогично тому, как если бы вы транслировали клип YouTube, любой отсутствующий или пропущенный кадр не вызывает дополнительного приема-передачи для попытки повторить попытку и получить его с сервера. Включение UDP всегда должно приводить к положительному результату с точки зрения пользовательского опыта. Для этого вам необходимо выполнить следующие команды оболочки питания.

На удаленном компьютере (т.е. рабочей станции в офисе)

Enable-NetFirewallRule -DisplayName «Удаленный рабочий стол - режим пользователя (TCP-In)» Enable-NetFirewallRule -DisplayName «Удаленный рабочий стол - режим пользователя (UDP -In) " На хост-машине (т.е.домашний компьютер или ноутбук)

Set-ItemProperty 'HKLM: / Software / Policies / Microsoft / Windows NT / Terminal Services / Client' fClientDisableUDP '0 Теперь, если вы снова перезапустите RDP-соединение и нажмите и щелкните полосу сигнала в верхнем левом углу капли RDP. Вы должны увидеть сообщение с надписью «UDP включен». Примером этого, когда у вас отличное соединение, может быть.

Качество связи с удаленным компьютером отличное, UDP включен.

Вот и все, теперь у вас есть оба UDP, настроенные для работы в вашем RDP. Это поможет и должно помочь устранить любую медлительность, с которой вы можете столкнуться при интенсивной работе в среде RDP.

Изменить порт прослушивания RDP — хостинг приложений с превосходным временем безотказной работы и быстрой поддержкой

Изменить порт прослушивания RDP по умолчанию 3389

Изменение порта прослушивания RDP на порт, отличный от порта по умолчанию, может не победить решительного хакера, но должно уменьшить количество атак со стороны автоматических ботов.** Не забудьте создать новые правила брандмауэра, чтобы разрешить новый номер порта, чтобы случайно не заблокировать себя. И помните, что конечным пользователям нужно будет добавить новый номер порта к IP-адресу / имени компьютера при входе в систему, например, 123.456.78.888 : 5555 , где новый порт прослушивания — 5555. Если у вас есть пользователи MAC, вам следует проверьте, поддерживает ли клиент удаленных рабочих столов для MAC-адресов порт, отличный от 3389.

- Сначала измените порт в реестре — http://support.microsoft.com/kb/306759 (старая ссылка, но все еще должна применяться)

- Regedit, затем найдите и щелкните следующий подраздел реестра: HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ TerminalServer \ WinStations \ RDP-Tcp \ PortNumber. В меню «Правка» выберите «Изменить», затем нажмите «Десятичный».Введите новый номер порта и нажмите OK. Закройте редактор реестра.)

- Создайте два новых правила брандмауэра Windows (одно для TCP и одно для UDP) для нового номера порта.

Как правило, их используют различные системные приложения ОС.

Как правило, их используют различные системные приложения ОС. Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset;

Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset;