Порты, используемые для подключения — Configuration Manager

- Чтение занимает 18 мин

В этой статье

Область применения: Configuration Manager (Current Branch)

В этой статье перечислены сетевые порты, которые использует Configuration Manager. В некоторых подключениях используются порты без возможности настройки, а некоторые поддерживают настраиваемые порты, которые можно указать. При использовании каких-либо технологий фильтрации портов проверьте, доступны ли требуемые порты. К таким технологиям относятся брандмауэры, маршрутизаторы, прокси-серверы и IPsec.

Примечание

Если реализуется поддержка интернет-клиентов посредством использования мостов SSL, то, помимо требований к портам, может также потребоваться разрешить некоторые HTTP-команды и заголовки в брандмауэре.

Порты, которые можно настроить

Configuration Manager позволяет настроить порты для связи следующих типов.

Прокси-точка регистрации — точка регистрации

Клиентско-сайтовые системы со службами IIS

Между клиентом и Интернетом (как параметры прокси-сервера)

Между точкой обновления программного обеспечения и Интернетом (как параметры прокси-сервера)

Между точкой обновления программного обеспечения и сервером WSUS

Между сервером сайта и сервером базы данных сайта

Между сервером сайта и сервером базы данных WSUS

Точки служб отчетов

Примечание

В SQL Server Reporting Services вы настраиваете порты для точки служб отчетов. Эти порты используются Configuration Manager при подключении к точке служб отчетов. Обязательно просмотрите эти порты, которые определяют IP-фильтрацию для политик IPsec и при настройке брандмауэров.

Портом HTTP, который служит для связи клиента с системой сайта, по умолчанию является порт 80, а портом HTTPS — порт 443. Эти порты можно изменить во время настройки или в свойствах сайта.

Эти порты можно изменить во время настройки или в свойствах сайта.

Порты без возможности настройки

Configuration Manager не позволяет настроить порты для связи следующих типов.

Между сайтом и сайтом

Между сервером сайта и системой сайта

Между консолью Configuration Manager и поставщиком SMS

Консоль Configuration Manager — Интернет

Подключения к облачным службам, например Microsoft Intune и облачным точкам распространения

Порты, используемые клиентами и системами сайта

В следующих разделах приводятся подробные сведения о портах, используемых для соединений в Configuration Manager. Стрелки в заголовке раздела указывают направление соединения:

-->означает, что один компьютер инициирует соединение, а другой всегда отвечает.<-->означает, что любой компьютер может инициировать соединение.

Точка синхронизации каталога аналитики активов

--> Microsoft| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Точка синхронизации каталога аналитики активов

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Клиент

--> клиентПрокси-сервер пробуждения также использует сообщения эхо-запросов ICMP от одного клиента к другому. Клиенты используют эти сообщения для проверки того, активен ли другой клиент в сети. Протокол ICMP иногда называют командами проверки связи. Он не имеет номера протокола UDP или TCP и потому не указан в следующей таблице. Тем не менее, для успешной связи прокси пробуждения промежуточные сетевые устройства в подсети и брандмауэры на этих клиентских компьютерах должны пропускать трафик ICMP.

Клиенты используют эти сообщения для проверки того, активен ли другой клиент в сети. Протокол ICMP иногда называют командами проверки связи. Он не имеет номера протокола UDP или TCP и потому не указан в следующей таблице. Тем не менее, для успешной связи прокси пробуждения промежуточные сетевые устройства в подсети и брандмауэры на этих клиентских компьютерах должны пропускать трафик ICMP.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Пробуждение по локальной сети | 9 Примечание 2 Доступен альтернативный порт | — |

| Прокси пробуждения | 25536 Примечание 2 Доступен альтернативный порт | — |

| Одноранговый кэш среды предустановки Windows (вещание) | 8004 | — |

| Одноранговый кэш среды предустановки Windows (скачивание) | — | 8003 |

Дополнительные сведения см. в разделе Одноранговый кэш среды предустановки Windows.

Клиент

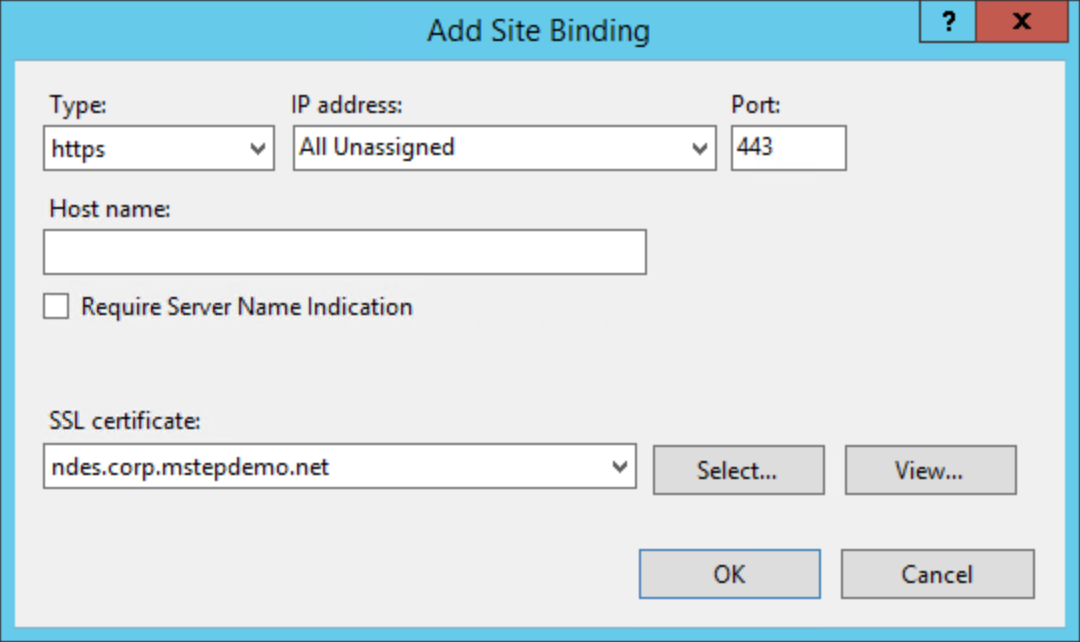

--> модуль политики службы регистрации сетевых устройств Configuration Manager| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | 80 | |

| HTTPS | — | 443 |

Клиент

--> облачная точка распространения| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в статье Порты и поток данных.

Клиент

--> шлюз управления облаком (CMG)| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в разделе Порты и поток данных.

Клиент

--> точка распространения (стандартная или по запросу)| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | — | 80 Примечание 2 Доступен альтернативный порт |

| HTTPS | — | 443 Примечание 2 Доступен альтернативный порт |

| Экспресс-обновления | — | 8005 Примечание 2 Доступен альтернативный порт |

Клиент

--> точка распространения, настроенная для многоадресной рассылки (стандартная или по запросу)| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Протокол многоадресной рассылки | 63 000–64 000 | — |

Клиент

--> точка распространения, настроенная для PXE (стандартная или по запросу)| Описание: | Протокол UDP | TCP |

|---|---|---|

| DHCP | 67 и 68 | — |

| TFTP | 69 Примечание 4 | — |

| Протокол BINL | 4011 | — |

Важно!

Если вы включаете брандмауэр на основе узла, правила должны разрешать серверу отправлять и получать данные через эти порты. Когда вы включаете поддержку PXE для точки распространения, Configuration Manager может включить правила входящего трафика (получения) в брандмауэре Windows. Он не настраивает правила исходящего трафика (отправки).

Когда вы включаете поддержку PXE для точки распространения, Configuration Manager может включить правила входящего трафика (получения) в брандмауэре Windows. Он не настраивает правила исходящего трафика (отправки).

Клиент

--> резервная точка состояния| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | — | 80 Примечание 2 Доступен альтернативный порт |

Клиент

--> контроллер домена глобального каталогаКлиент Configuration Manager не обращается к серверу глобального каталога, когда он является компьютером рабочей группы или настроен для связи только с Интернетом.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Глобальный каталог LDAP | — | 3268 |

Клиент

--> точка управления| Описание: | Протокол UDP | TCP |

|---|---|---|

| Клиентское уведомление (связь по умолчанию перед возвратом к HTTP или HTTPS) | — | 10123 Примечание 2 Доступен альтернативный порт |

| HTTP | — | 80 Примечание 2 Доступен альтернативный порт |

| HTTPS | — | 443 Примечание 2 Доступен альтернативный порт |

Клиент

--> точка обновления программного обеспеченияКлиент

--> точка миграции состояния| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | — | 80 Примечание 2 Доступен альтернативный порт |

| HTTPS | — | 443 Примечание 2 Доступен альтернативный порт |

| Протокол SMB | — | 445 |

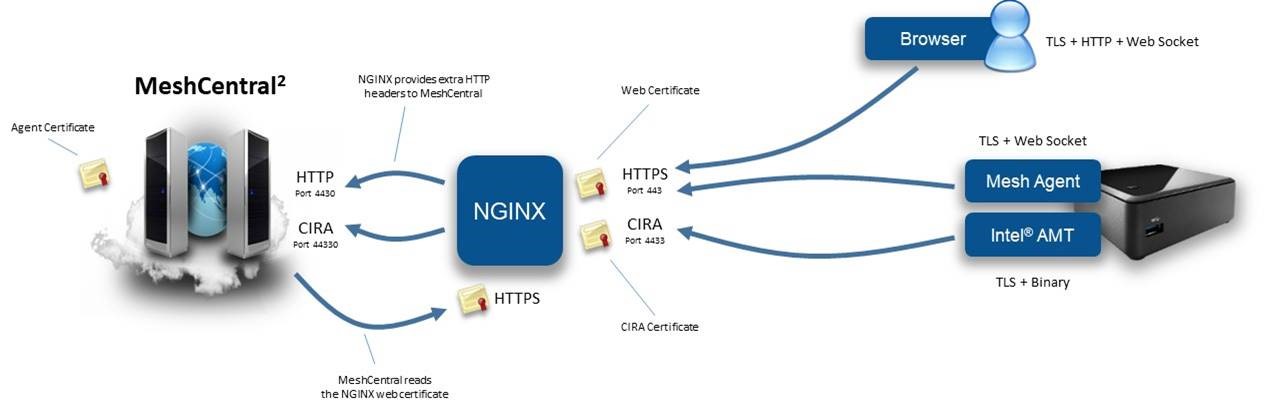

Точка подключения шлюза управления облачными клиентами

--> облачная служба шлюза управления облачными клиентамиConfiguration Manager использует эти соединения для создания канала шлюза управления облачными клиентами. Дополнительные сведения см. в разделе Порты и поток данных.

Дополнительные сведения см. в разделе Порты и поток данных.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| TCP — TLS (предпочтительно) | — | 10140–10155 |

| HTTPS (резервирование с помощью одной виртуальной машины) | — | 443 |

| HTTPS (резервирование с помощью двух или нескольких виртуальных машин) | — | 10124–10139 |

Точка подключения шлюза управления облачными клиентами

--> точка управления| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в разделе Порты и поток данных.

Точка подключения шлюза управления облачными клиентами

--> точка обновления программного обеспеченияПорт зависит от конфигурации точки обновления программного обеспечения.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443/8531 |

| HTTP | — | 80/8530 |

Дополнительные сведения см. в разделе Порты и поток данных.

Консоль Configuration Manager

--> клиент| Описание: | Протокол UDP | TCP |

|---|---|---|

| Удаленное управление (элемент управления) | — | 2701 |

| Удаленный помощник (RDP и RTC) | — | 3389 |

Консоль Configuration Manager

--> Интернет| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | — | 80 |

| HTTPS | — | 443 |

Консоль Configuration Manager использует доступ к Интернету для следующих действий.

- Скачивание обновлений программного обеспечения из Центра обновления Майкрософт для пакетов развертывания.

- Элемент отзыва на ленте.

- Ссылки на документацию в консоли.

Консоль Configuration Manager

--> точка служб отчетовКонсоль Configuration Manager

--> сервер сайта| Описание: | Протокол UDP | TCP |

|---|---|---|

| RPC (исходное соединение с WMI для поиска системы поставщика) | — | 135 |

Консоль Configuration Manager

--> поставщик SMSПримечание для службы администрирования

Любое устройство, которое вызывает службу администрирования в поставщике SMS, использует HTTPS-порт 443. Дополнительные сведения см. в разделе Что такое служба администрирования?

Модуль политики службы регистрации сетевых устройств Configuration Manager

--> точка регистрации сертификатов| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 Примечание 2 Доступен альтернативный порт |

Точка обслуживания хранилища данных

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Точка распространения (стандартная или по запросу)

--> точка управленияТочка распространения взаимодействует с точкой управления в следующих сценариях:

для отчета о состоянии предварительно подготовленного содержимого;

для отчета об использовании сводных данных;

для отчета по проверке содержимого;

для отчета о состоянии скачивания пакетов (только для точек распространения по запросу).

Точка Endpoint Protection

--> Интернет| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTP | — | 80 |

Точка Endpoint Protection

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Прокси-точка регистрации

--> точка регистрации| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 Примечание 2 Доступен альтернативный порт |

Точка регистрации

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Коннектор Exchange Server

--> Exchange Online| Описание: | Протокол UDP | TCP |

|---|---|---|

| Удаленное управление Windows по протоколу HTTPS | — | 5986 |

Коннектор Exchange Server

--> локальный сервер Exchange Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| Удаленное управление Windows по протоколу HTTP | — | 5985 |

Компьютер Mac

--> прокси-точка регистрации| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Точка управления

--> контроллер домена| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Защищенный протокол LDAP (LDAPs, для подписывания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | — | 3268 |

| Сопоставитель конечных точек RPC | — | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Точка управления

<--> сервер сайтаПримечание 5

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Сопоставитель конечных точек RPC | — | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

| Протокол SMB | — | 445 |

Точка управления

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Мобильное устройство

--> прокси-точка регистрации| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Точка служб отчетов

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Точка подключения службы

--> Azure (шлюз управления облачными клиентами)| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS для службы развертывания шлюза управления облачными клиентами | — | 443 |

Дополнительные сведения см. в разделе Порты и поток данных.

в разделе Порты и поток данных.

Сервер сайта

<--> точка синхронизации каталога аналитики активов| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

--> клиент| Описание: | Протокол UDP | TCP |

|---|---|---|

| Пробуждение по локальной сети | 9 Примечание 2 Доступен альтернативный порт | — |

Сервер сайта

--> облачная точка распространения| Описание: | Протокол UDP | TCP |

|---|---|---|

| HTTPS | — | 443 |

Дополнительные сведения см. в статье Порты и поток данных.

Сервер сайта

--> точка распространения (стандартная или по запросу)Примечание 5

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

--> контроллер домена| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол LDAP | 389 | 389 |

| Защищенный протокол LDAP (LDAPs, для подписывания и привязки) | 636 | 636 |

| Глобальный каталог LDAP | — | 3268 |

| Сопоставитель конечных точек RPC | — | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка регистрации сертификатов| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка подключения шлюза управления облачными клиентами| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка Endpoint Protection| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка регистрации| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> прокси-точка регистрации| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> резервная точка состоянияПримечание 5

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

--> ИнтернетСервер сайта

<--> выдающий центр сертификации (ЦС)Эта связь используется при развертывании профилей сертификатов с помощью точки регистрации сертификатов. Эта связь используется не для всех серверов сайтов в иерархии. Она применяется только для сервера сайта на верхнем уровне иерархии.

Эта связь используется не для всех серверов сайтов в иерархии. Она применяется только для сервера сайта на верхнем уровне иерархии.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC (DCOM) | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

--> сервер, на котором размещена общая папка библиотеки удаленного содержимогоВы можете переместить библиотеку содержимого в другое место хранения, чтобы освободить место на жестком диске на сервере центра администрирования или сервере первичного сайта. Дополнительные сведения см. в разделе Настройка библиотеки удаленного содержимого на сервере сайта.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

Сервер сайта

<--> точка подключения службы| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка служб отчетовПримечание 5

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> сервер сайта| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

Сервер сайта

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Во время установки сайта, который использует удаленный экземпляр SQL Server для размещения базы данных сайта, откройте следующие порты между сервером сайта и SQL Server.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

--> SQL Server для WSUS| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 3 Доступен альтернативный порт |

Сервер сайта

--> поставщик SMS| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

| RPC | — | ДИНАМИЧЕСКИЙ Примечание 6 |

Сервер сайта

<--> точка обновления программного обеспеченияПримечание 5

Сервер сайта

<--> точка миграции состоянияПримечание 5

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

| Сопоставитель конечных точек RPC | 135 | 135 |

Поставщик SMS

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Точка обновления программного обеспечения

--> ИнтернетТочка обновления программного обеспечения

--> вышестоящий сервер WSUSSQL Server

--> SQL ServerВо время межсайтовой репликации базы данных необходимо, чтобы SQL Server на одной стороне напрямую подключался с SQL Server родительского или дочернего сайта.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Служба SQL Server | — | 1433 Примечание 2 Доступен альтернативный порт |

| Служба SQL Server Service Broker | — | 4022 Примечание 2 Доступен альтернативный порт |

Совет

Configuration Manager не требует обозревателя SQL Server, который использует порт UDP 1434.

Точка миграции состояния

--> SQL Server| Описание: | Протокол UDP | TCP |

|---|---|---|

| SQL через TCP | — | 1433 Примечание 2 Доступен альтернативный порт |

Примечания для портов, используемых клиентами и системами сайта

Примечание 1. Порт прокси-сервера

Этот порт нельзя настраивать, однако его можно разрешить на прокси-сервере.

Примечание 2. Доступен альтернативный порт

Для этого значения можно определить альтернативный порт в Configuration Manager. Если вы определили пользовательский порт, используйте этот настраиваемый порт в сведениях IP-фильтра для политик IPsec или для настройки брандмауэров.

Если вы определили пользовательский порт, используйте этот настраиваемый порт в сведениях IP-фильтра для политик IPsec или для настройки брандмауэров.

Примечание 3. Службы Windows Server Update Services (WSUS)

Начиная с Windows Server 2012, WSUS по умолчанию использует порт 8530 для HTTP и порт 8531 для HTTPS.

После установки можно изменить порт. Нет необходимости использовать один номер порта во всей иерархии сайтов.

Если для HTTP используется порт 80, для HTTPS необходимо использовать порт 443.

Если используется другой HTTP-порт (например, 8530), номер HTTPS-порта должен быть больше на 1 (8531).

Примечание

При настройке точки обновления программного обеспечения на использование протокола HTTPS HTTP-порт также должен быть открыт. Незашифрованные данные, такие как лицензионное соглашение для конкретных обновлений, используют HTTP-порт.

Этот сервер сайта подключается к экземпляру SQL Server, на котором размещается SUSDB, если включены следующие параметры для очистки WSUS:

- Добавление некластеризованных индексов в базу данных WSUS для улучшения производительности очистки WSUS

- Удаление устаревших обновлений из базы данных WSUS

Если с помощью диспетчера конфигурации SQL Server вы изменили порт по умолчанию на другой порт SQL Server, проверьте, может ли сервер сайта установить подключение с использованием указанного порта. Configuration Manager не поддерживает динамические порты. По умолчанию именованные экземпляры SQL Server используют динамические порты для подключения к ядру СУБД. При использовании именованного экземпляра необходимо вручную настроить статический порт.

Configuration Manager не поддерживает динамические порты. По умолчанию именованные экземпляры SQL Server используют динамические порты для подключения к ядру СУБД. При использовании именованного экземпляра необходимо вручную настроить статический порт.

Примечание 4. Управляющая программа TFTP

Системная служба управляющей программы TFTP является составной частью служб развертывания Windows (WDS), и для нее не требуется имя пользователя или пароль. Служба управляющей программы TFTP реализует поддержку протокола TFTP, определенного следующими RFC:

RFC 1350: TFTP

RFC 2347 — расширение параметра;

RFC 2348 — размер блока;

RFC 2349 — интервал времени ожидания и размер передачи.

Протокол TFTP предназначен для поддержки бездисковой загрузки. Управляющие программы TFTP ожидают передачи данных через порт UDP 69, но отвечают через динамически выделяемый верхний порт. Если включить этот порт, служба TFTP сможет принимать входящие запросы TFTP, но выбранный сервер не сможет отвечать на эти запросы. Невозможно разрешить выбранному серверу отвечать на входящие запросы TFTP, пока сервер TFTP не будет настроен на ответ через порт 69.

Невозможно разрешить выбранному серверу отвечать на входящие запросы TFTP, пока сервер TFTP не будет настроен на ответ через порт 69.

Точка распространения с поддержкой PXE и клиент в Windows PE выбирают динамически выделяемые верхние порты для передачи данных по протоколу TFTP. Корпорация Майкрософт выделяет для этих портов диапазон от 49152 до 65535. Дополнительные сведения см. в статье Обзор служб и требования к сетевым портам в Windows.

Однако во время загрузки PXE динамически выделяемый верхний порт, используемый для передачи данных по протоколу TFTP, выбирается сетевым адаптером устройства. Сетевой адаптер устройства не привязан к динамически выделяемым верхним портам, определенным корпорацией Майкрософт. Он привязан только к портам, определенным в документе RFC 1350. Это может быть любой порт в диапазоне от 0 до 65535. За дополнительными сведениями о том, какие динамически выделяемые верхние порты использует сетевой адаптер, обратитесь к изготовителю устройства.

Примечание 5.

Обмен данными между сервером сайта и системами сайта

Обмен данными между сервером сайта и системами сайтаПо умолчанию передача данных между сервером сайта и системами сайта является двусторонней. Сервер сайта инициирует соединение для настройки системы сайта, а затем большинство систем сайта вновь подключаются к серверу сайта для передачи информации о состоянии. Точки служб отчетов и точки распространения не передают сведения о состоянии. Если в свойствах системы сайта включить параметр Сервер сайта должен инициировать подключения к этой системе сайта, после установки системы сайта она не будет инициировать подключение к серверу сайта. Вместо этого сервер сайта начинает обмен данными. Он использует учетную запись установки системы сайта для проверки подлинности на сервере системы сайта.

Примечание 6. Динамические порты

Динамические порты используют диапазон номеров портов, определяемый версией операционной системы. Эти порты также называются временными. Дополнительные сведения о применяемых по умолчанию диапазонах портов см. в статье Обзор служб и требования к сетевым портам в Windows.

в статье Обзор служб и требования к сетевым портам в Windows.

Другие порты

В следующих разделах приводятся дополнительные сведения о портах, используемых в Configuration Manager.

Клиент-серверные общие папки

Клиенты используют SMB при подключении к общим UNC-папкам. Пример.

Ручная установка клиента, в которой задано свойство командной строки /source: для CCMSetup.exe.

Клиенты Endpoint Protection, загружающие файлы определений по UNC-пути.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| Протокол SMB | — | 445 |

Подключения к SQL Server

Для обмена данными с компонентом SQL Server Database Engine, а также для межсайтовой репликации можно использовать порты SQL Server по умолчанию или указать другие порты.

Для межсайтовых связей используются:

Компонент SQL Server Service Broker, который по умолчанию использует порт TCP 4022.

Служба SQL Server, которая по умолчанию использует порт TCP 1433.

Для обмена данными между системой базы данных SQL Server и различными ролями системы сайта Configuration Manager по умолчанию используется порт TCP 1433.

Configuration Manager использует одинаковые порты и протоколы для обмена данными с каждой репликой группы доступности SQL Server Always On, в которой размещена база данных сайта, как если бы реплика была отдельным экземпляром SQL Server.

Если при использовании Azure база данных сайта располагается за внутренней или внешней подсистемой балансировки нагрузки, настройте следующие компоненты:

- исключения брандмауэра в каждой реплике;

- Правила балансировки нагрузки

Настройте следующие порты.

- SQL по TCP: TCP 1433

- SQL Server Service Broker: TCP 4022

- SMB: TCP 445

- Сопоставитель конечных точек RPC: TCP 135

Предупреждение

Configuration Manager не поддерживает динамические порты. Именованные экземпляры SQL Server по умолчанию используют динамические порты для подключения к ядру СУБД. При использовании именованного экземпляра необходимо вручную настроить статический порт для передачи данных внутри сайта.

Именованные экземпляры SQL Server по умолчанию используют динамические порты для подключения к ядру СУБД. При использовании именованного экземпляра необходимо вручную настроить статический порт для передачи данных внутри сайта.

Следующие роли систем сайта соединяются напрямую с базой данных SQL Server.

Роль точки регистрации сертификатов

Роль точки регистрации

Точка управления

Сервер сайтов

Точка служб отчетов

Поставщик SMS

SQL Server

-->SQL Server

Если на сервере SQL Server размещены базы данных нескольких сайтов, каждая база данных должна использовать отдельный экземпляр SQL Server. Для каждого экземпляра должен быть настроен уникальный набор портов.

Если вы включаете брандмауэр на основе узла в экземпляре SQL Server, разрешите правильные порты. Кроме того, настройте сетевые брандмауэры между компьютерами, который обмениваются данными с SQL Server.

См. дополнительные сведения о настройке сервера SQL Server для прослушивания определенного TCP-порта.

Обнаружение и публикация

Для обнаружения и публикации сведений о сайтах Configuration Manager использует следующие порты.

- Протокол LDAP — 389

- Защищенный протокол LDAP (LDAPs, для подписывания и привязки): 636

- Глобальный каталог LDAP — 3268

- Сопоставитель конечных точек RPC — 135

- RPC: динамически назначаемые старшие порты ТСР

- TCP: 1024: 5000

- TCP: 49152: 65535

Внешние подключения, устанавливаемые Configuration Manager

Локальные клиенты и системы сайтов Configuration Manager могут устанавливать следующие внешние подключения.

Требования к установке для систем сайтов, поддерживающих интернет-клиенты

Примечание

Этот раздел относится только к управлению интернет-клиентами. Он не относится к шлюзу управления облачными клиентами. Дополнительные сведения см. в разделе Управление клиентами в Интернете.

Точки управления и точки распространения в Интернете, поддерживающие интернет-клиенты, точка обновления программного обеспечения, а также резервная точка состояния используют следующие порты для установки и восстановления.

Сервер сайта

-->система сайта: сопоставитель конечных точек RPC с использованием порта 135 UDP и TCP.Сервер сайта

-->система сайта: динамические TCP-порты RPC.Сервер сайта

<-->система сайта: протокол SMB с использованием порта 445 TCP.

Для установки пакетов и приложений в точках распространения требуются следующие порты RPC.

Сервер сайта

-->точка распространения: сопоставитель конечных точек RPC с использованием порта 135 UDP и TCP.Сервер сайта

-->точка распространения: динамические TCP-порты RPC.

Используйте протокол IPSec для защиты обмена данными между сервером сайта и системами сайта. Если необходимо ограничить динамические порты, используемые с RPC, можно использовать средство конфигурации Microsoft RPC (rpccfg.exe). С помощью этого средства можно сконфигурировать ограниченный диапазон портов для этих пакетов RPC. Дополнительные сведения см. в статье Настройка RPC для использования определенных портов и защита этих портов с помощью IPsec.

Если необходимо ограничить динамические порты, используемые с RPC, можно использовать средство конфигурации Microsoft RPC (rpccfg.exe). С помощью этого средства можно сконфигурировать ограниченный диапазон портов для этих пакетов RPC. Дополнительные сведения см. в статье Настройка RPC для использования определенных портов и защита этих портов с помощью IPsec.

Важно!

Перед установкой этих систем сайта проверьте, что на сервере системы сайта запущена служба удаленного реестра и что указана учетная запись установки системы сайта, если система сайта находится в другом лесу Active Directory без отношений доверия. Например, служба удаленного реестра используется на серверах с системами сайта, такими как точки распространения (стандартные и по запросу) и удаленные экземпляры SQL Server.

Порты, используемые при установке клиента Configuration Manager

Порты, используемые Configuration Manager при установке клиента, зависят от метода развертывания:

Порты, используемые при миграции

Сервер сайта, выполняющий миграцию, использует определенные порты для подключения к соответствующим сайтам в исходной иерархии. Дополнительные сведения см. в разделе Требуемые настройки для миграции.

Дополнительные сведения см. в разделе Требуемые настройки для миграции.

Порты, используемые сервером Windows Server

В приведенной ниже таблице перечислены некоторые основные порты, используемые Windows Server.

| Описание: | Протокол UDP | TCP |

|---|---|---|

| DNS | 53 | 53 |

| DHCP | 67 и 68 | — |

| Разрешение NetBIOS-имен | 137 | — |

| Служба датаграмм NetBIOS | 138 | — |

| Служба сеанса NetBIOS | — | 139 |

| Проверка подлинности по протоколу Kerberos | — | 88 |

Дополнительные сведения см. в следующих статьях:

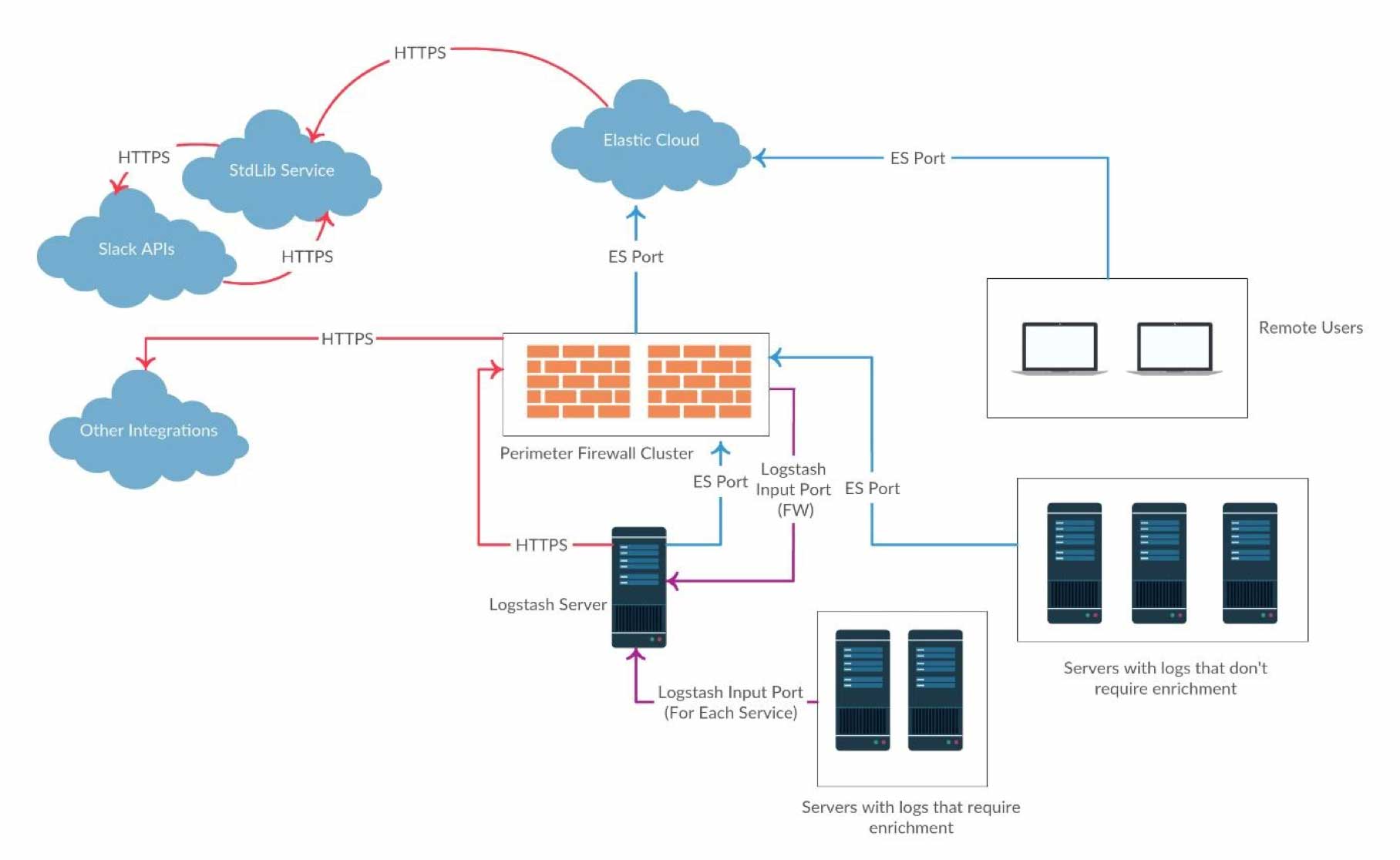

Схема

На следующей схеме показаны подключения между основными компонентами на типичном сайте Configuration Manager. В настоящее время он включает не все подключения.

Дальнейшие действия

Поддержка прокси-сервера

Требования для доступа к Интернету

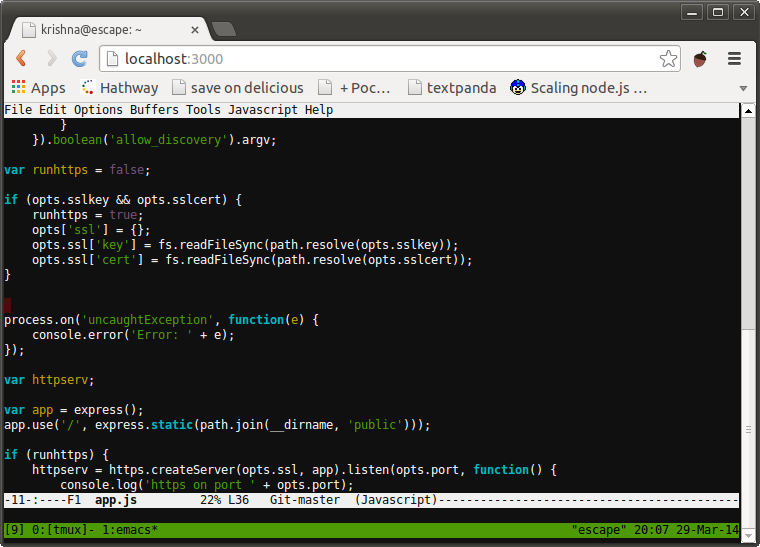

Настройка сайта для работы только по https на Apache — VPS.

ua Wiki

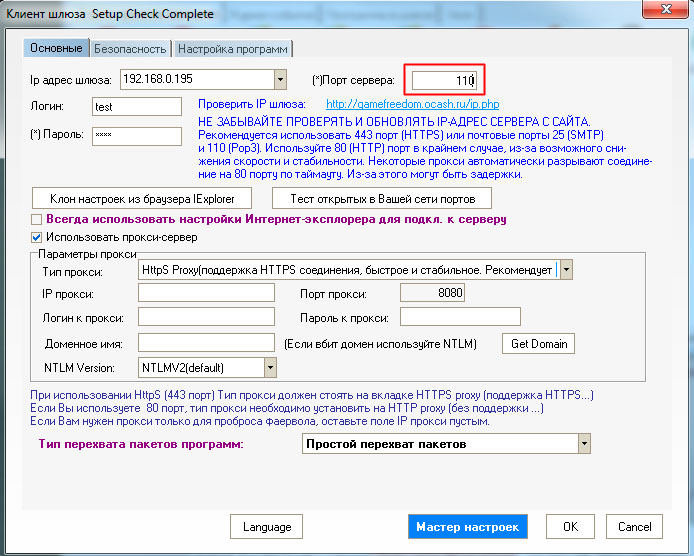

ua WikiУ TCP протоколов http и https, как и у других, есть стандартные порты. Для http это 80, для https – 443.

После того как посетитель сайта укажет доменное имя в адресной строке, браузер попытается осуществить соединение к порту 80.

Для того, чтобы сайт работал только с SSL шифрованием (по протоколу https), необходимо настроить перенаправления (редиректы) с одного адреса типа http://domain.com на другой — типа https://domain.com. По этой причине также следует отдельно настроить виртуальный хост вебсервера не только для порта 443, но и для 80, — в противном случае при переходе по доменному имени вместо директории необходимого виртуального хоста (domain.com) с портом 80 будет отображено содержимое или первого в списке виртуального хоста (например, domain.net) с портом 80 (первый в списке хост считается виртуальным хостом по умолчанию), или – при отсутствии иных виртуальных хостов – содержимое папки, заданной директивой DocumentRoot. Данная директива, сами виртуальные хосты и другие глобальные настройки веб-сервера определяются в главном конфигурационном файле Apache httpd.conf или apache2.conf. Исходя из выше сказанного, в файл httpd.conf необходимо добавить следующие записи:

Данная директива, сами виртуальные хосты и другие глобальные настройки веб-сервера определяются в главном конфигурационном файле Apache httpd.conf или apache2.conf. Исходя из выше сказанного, в файл httpd.conf необходимо добавить следующие записи:

#объявление виртуального хоста для порта 80:

NameVirtualHost 10.10.10.10:80

#объявление виртуального хоста для порта 443:

NameVirtualHost 10.10.10.10:443

#виртуальный хост для домена domain.com, порт 443

<VirtualHost 10.10.10.10:443>

SSLEngine on

SSLCertificateFile /root/mycertificate/ca.crt

SSLCACertificateFile /root/mycertificate/ca-bundle.crt

SSLCertificateKeyFile /root/mycertificate/ca.key

ServerAdmin [email protected]

DocumentRoot /var/www/html/domains/domaincom

ServerName domain.com

ErrorLog /var/log/domaincom-error_log

CustomLog /var/log/domaincom-access_log common

</VirtualHost>

#виртуальный хост для домена domain. com, порт 80

<VirtualHost 10.10.10.10:80>

ServerName domain.com

RewriteEngine On

RewriteRule (.*) https://domain.com

</VirtualHost>

com, порт 80

<VirtualHost 10.10.10.10:80>

ServerName domain.com

RewriteEngine On

RewriteRule (.*) https://domain.com

</VirtualHost>

После внесения изменений в файл httpd.conf нужно перезагрузить веб-сервер:

service httpd restart

Результатом данного конфигурирования будет являться то, что после подключения к 80-му порту запрос будет автоматически перенаправляться на порт 443.

Также перенаправление можно выполнить средствами файла .htaccess (включив поддержку его использования в файле httpd.conf – директива AllowOverride All).

Примечание

В указанном выше варианте конфигурирования файла httpd.conf виртуальный хост для домена domain.com – первый в списке, а значит, являющийся виртуальным хостом по умолчанию. Следовательно, при указании в браузере IP адреса сервера (в данном случае, 10.10.10.10) будет отображаться содержимое корневого каталога domain. com. При переходе по всем доменам, направленным на данный IP адрес, также будет отображаться контент сайта domain.com. Для того, чтобы этого не произошло, в качестве первого виртуального хоста необходимо добавить хост по умолчанию:

com. При переходе по всем доменам, направленным на данный IP адрес, также будет отображаться контент сайта domain.com. Для того, чтобы этого не произошло, в качестве первого виртуального хоста необходимо добавить хост по умолчанию:

<VirtualHost 10.10.10.10:80>

ServerName *

DocumentRoot /var/www/html/default

</VirtualHost>

Как изменить порт RDP по умолчанию в Windows Server

Протокол RDP используют для удалённого доступа к виртуальному серверу. Стандартный порт для подключения по RDP — 3389. Его лучше поменять на нестандартный, чтобы избежать ситуаций, когда к вашему серверу пытается подключиться посторонний человек.

Показываем, как изменить порт RDP в операционной с Windows Server 2016. Но эта инструкция также подойдёт, если у вас Windows Server 2012.

Сначала запустите редактор реестра. Для этого нажмите комбинацию клавиш Windows+R и введите в окне regedit:

В появившемся окне найдите раздел HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Terminal Server/WinStations/RDP-Tcp

Найдите в правой части экрана строку «PortNumber». По умолчанию у неё будет шестнадцатеричное значение 00000D3D, которое соответствует десятичному 3389.

По умолчанию у неё будет шестнадцатеричное значение 00000D3D, которое соответствует десятичному 3389.

Кликните два раза по строке, выберите десятичную шкалу (Decimal), введите новый номер порта и сохраните изменения. Чтобы случайно не занять порт, который уже использует другой сервис, выберите порт в диапазоне 49152–65535.

Порт RDP сменили, теперь его нужно открыть в фаерволе. Для этого кликните правой кнопкой мышки по меню «Пуск» и перейдите в Control panel – System and Security – Administrative Tools:

В открывшемся окне найдите и запустите инструмент Windows Firewall with Advanced Security. В левой части окна выберите раздел с входящими подключениями — Inbound Rule. Кликните правой кнопкой мышки в правой части экрана и создайте новое правило — New Rule:

Откроется мастер создания правил для входящих подключений и предложит выбрать тип правила. Выберите правило на основе порта:

На следующем экране выберите тип соединения TCP и впишите в строке Specific local ports новый RDP порт:

Затем выберите, как будет работать правило. Нам нужен пункт Allow the connection — разрешить подключение:

Нам нужен пункт Allow the connection — разрешить подключение:

В зависимости от того, где находится сервер — в домене, частной сети или публичном доступе — укажите сетевой профиль, для которого будет действовать правило:

На последнем экране придумайте запоминающееся название для правила и нажмите кнопку Finish:

Чтобы изменения вступили в силу, перезагрузите сервер. При повторном подключении через Remote Desktop укажите новый порт через двоеточие:

Смена номера порта управления интернет-центром – Keenetic

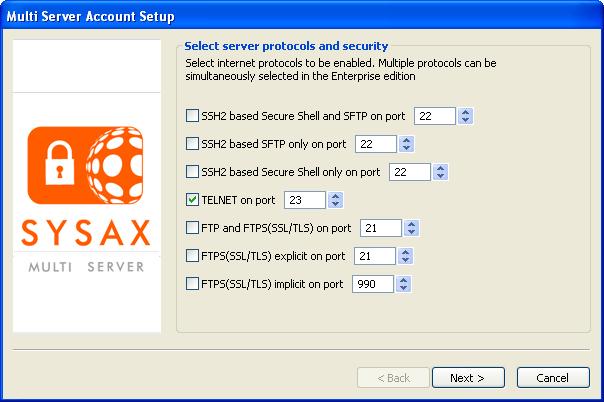

Иногда возникает ситуация, когда в интернет-центре Keenetic нужно сменить стандартный номер порта управления 80/HTTP или 23/Telnet, на какой-то другой.

Например, в домашней сети может работать веб-сервер, который уже использует 80-й порт, а изменить номер порта возможности нет. Или некоторые интернет-провайдеры могут выполнять фильтрацию (блокировку) входящего трафика пользователей по стандартным протоколам и портам (например, по 80/HTTP и 23/Telnet), что сделает невозможным удаленный доступ к интернет-центру по предустановленным портам.

Для смены стандартного 80-го номера порта управления интернет-центра в веб-конфигураторе перейдите на страницу «Пользователи и доступ». В разделе «Порты TCP для управления интернет-центром» можно изменить используемые по умолчанию TCP-порты веб-конфигуратора и интерфейса командной строки (CLI).

В поле «Порт управления по HTTP» выберите один из вариантов: 81, 280, 777, 5080, 8080, 8090, 65080.

В случае если нужно назначить номер порта не из предлагаемого списка, сделать это можно из интерфейса командной строки интернет-центра. Назначить HTTP-порт для веб-интерфейса можно командой:

ip http port <номер>

Например:

ip http port 8181

NOTE: Важно! После смены 80-го порта управление интернет-центром будет доступно уже по новому номеру. Для доступа к веб-конфигуратору в браузере нужно будет ввести адрес вида LAN_IP_адрес_роутера:номер_порта (при доступе из локальной сети) или WAN_IP_адрес_роутера:номер_порта (при доступе из Интернета).

Например:

Для смены стандартного 23-го номера порта управления интерфейса командной строки в поле «Порт управления по TELNET» укажите новый номер порта (может принимать значения в пределах от 1 до 65535 включительно).

Аналогичную настройку можно выполнить из интерфейса командной строки интернет-центра. Для этого предназначена команда:

ip telnet port <номер>

Например:

ip telnet port 2023

NOTE: Важно! После смены 23-го порта, управление интернет-центром по протоколу Telnet будет доступно уже по новому номеру. Для доступа к CLI нужно будет использовать команду вида telnet IP_адрес_роутера номер_порта

Например:

TIP: Примечание

Для подмены предустановленного номера порта управления на нестандартный, можно использовать механизм переадресации портов.

Иногда возникает ситуация, когда нужно выполнить подмену одного номера порта X на какой-то другой Y (это называют ещё маппингом порта). Подмена порта может использоваться в случае блокировки распространенных номеров портов на стороне провайдера или когда нужные номера портов уже заняты.

Подмена порта может использоваться в случае блокировки распространенных номеров портов на стороне провайдера или когда нужные номера портов уже заняты.

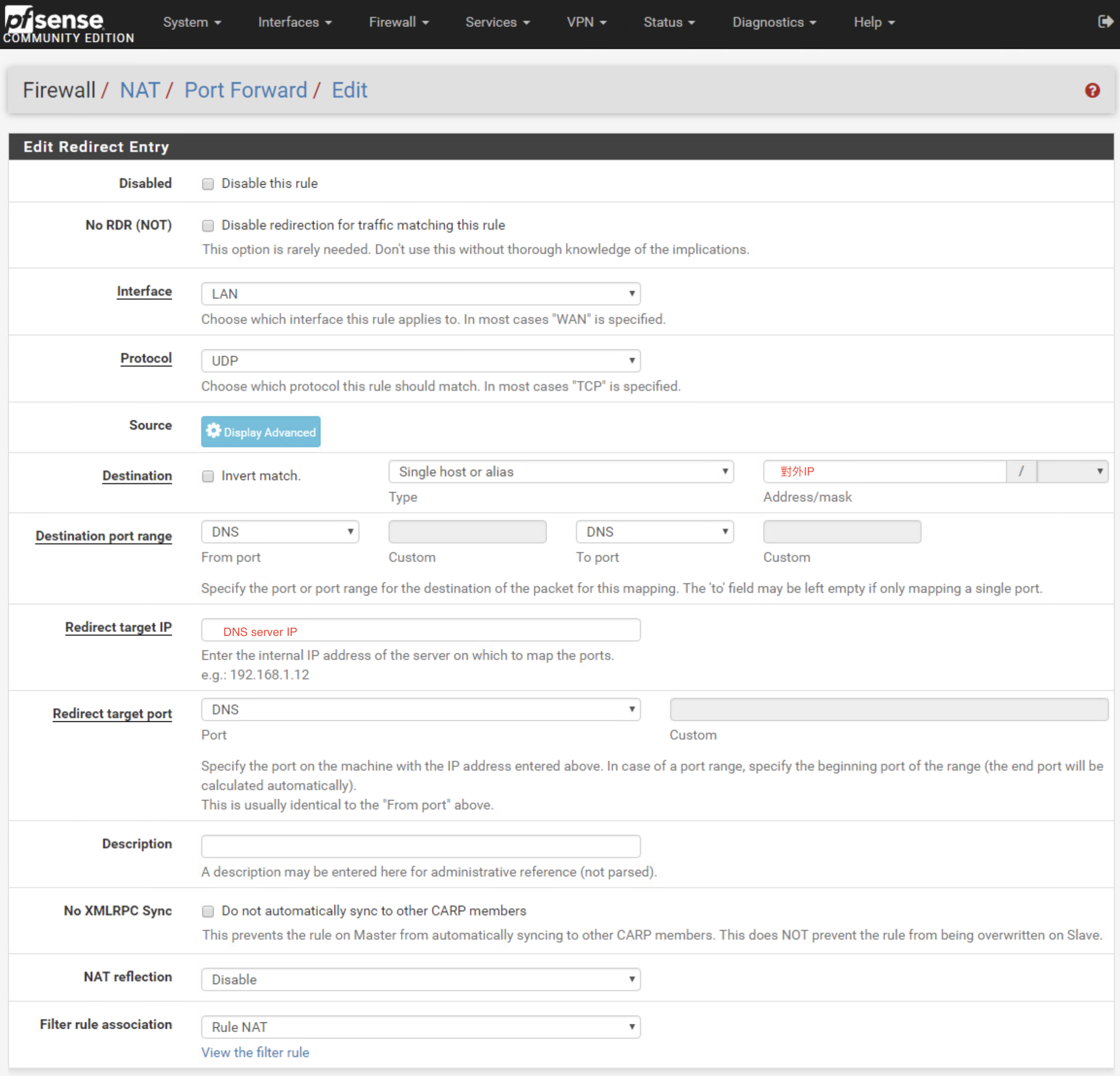

NOTE: Важно! При создании правила переадресации портов подмена порта будет работать только в направлении из WAN в LAN (из Интернета в локальную сеть). Из локальной сети интернет-центр по-прежнему будет доступен по стандартным портам 80/HTTP и 23/Telnet.

Рассмотрим пример, когда веб-конфигуратор роутера работает на стандартном 80 порту, а обращение к нему из Интернета будет идти на порт с новым номером 8181. В этом случае входящее на внешний WAN IP-адрес подключение на порт 8181 будет перенаправлено на локальный IP-адрес и порт 80.

Для этого, в веб-конфигураторе на странице «Переадресация» создайте следующее правило:

В поле «Вход» нужно указать интерфейс для подключения к Интернету. В большинстве случаев следует выбирать интерфейс «Провайдер». Если у вас подключение к Интернету осуществляется через PPPoE, PPTP или L2TP, нужно выбрать соответствующее подключение. При подключении через USB-модем 3G/4G следует указать именно это подключение, а при подключении через WISP, выберите подключение с названием сети, к которой подключается Keenetic.

При подключении через USB-модем 3G/4G следует указать именно это подключение, а при подключении через WISP, выберите подключение с названием сети, к которой подключается Keenetic.

В поле «Выход» выберите значение «Этот интернет-центр». В этом случае переадресация порта будет идти на локальный IP-адрес интернет-центра.

В поле «Протокол» установите значение «TCP».

В «Тип правила» установите «Одиночный порт» и в поле «Открыть порт» укажите новый номер.

В поле «Порт назначения» нужно вписать текущий номер порта управления (в нашем случае это 80).

Теперь для подключения к веб-конфигуратору роутера из Интернета, нужно будет использовать адрес вида WAN_IP_адрес:новый_номер_порта

Например: 86.87.88.89:8181

Не открывайте порты в мир — вас поломают (риски) / Хабр

Снова и снова, после проведения аудита, на мои рекомендации спрятать порты за white-list’ом встречаюсь со стеной непонимания. Даже очень крутые админы/DevOps’ы спрашивают: «Зачем?!?»

Предлагаю рассмотреть риски в порядке убывания вероятности наступления и ущерба.

- Ошибка конфигурации

- DDoS по IP

- Брутфорс

- Уязвимости сервисов

- Уязвимости стека ядра

- Усиление DDoS атак

Ошибка конфигурации

Наиболее типичная и опасная ситуация. Как это бывает. Разработчику надо быстро проверить гипотезу, он поднимает временный сервер с mysql/redis/mongodb/elastic. Пароль, конечно, сложный, он везде его использует. Открывает сервис в мир — ему удобно со своего ПК гуём коннектиться без этих ваших VPN. А синтаксис iptables вспоминать лень, все равно сервер временный. Еще пару дней разработки — получилось отлично, можно показывать заказчику. Заказчику нравится, переделывать некогда, запускаем в ПРОД!

Пример намеренно утрированный с целью пройтись по всем граблям:

- Ничего нет более постоянного, чем временное — не люблю эту фразу, но по субъективным ощущениям, 20-40% таких временных серверов остаются надолго.

- Сложный универсальный пароль, который используется во многих сервисах — зло.

Потому что, один из сервисов, где использовался этот пароль, мог быть взломан. Так или иначе базы взломанных сервисов стекаются в одну, которая используется для [брутфорса]*.

Потому что, один из сервисов, где использовался этот пароль, мог быть взломан. Так или иначе базы взломанных сервисов стекаются в одну, которая используется для [брутфорса]*.

Стоит добавить, что redis, mongodb и elastic после установки вообще доступны без аутентификации, и часто пополняют коллекцию открытых баз. - Может показаться, что за пару дней никто не насканит ваш 3306 порт. Это заблуждение! Masscan — отличный сканер, и может сканировать со скоростью 10М портов в секунду. А в интернете всего 4 миллиарда IPv4. Соответственно, все 3306-ые порты в интернете находятся за 7 минут. Карл!!! Семь минут!

«Да кому это надо?» — возразите вы. Вот и я удивляюсь, глядя в статистику дропнутых пакетов. Откуда за сутки 40 тысяч попыток скана с 3-х тысяч уникальных IP? Сейчас сканят все кому не лень, от мамкиных хакеров до правительств. Проверить очень просто — возьмите любую VPS’ку за $3-5 у любого** лоукостера, включите логирование дропнутых пакетов и загляните в лог через сутки.

Включение логирования

В /etc/iptables/rules.v4 добавьте в конец:

-A INPUT -j LOG —log-prefix «[FW — ALL] » —log-level 4

А в /etc/rsyslog.d/10-iptables.conf

:msg,contains,»[FW — » /var/log/iptables.log

& stop

DDoS по IP

Если злоумышленник знает ваш IP, он может на несколько часов или суток заддосить ваш сервер. Далеко не у всех лоукост-хостингов есть защита от DDoS и ваш сервер просто отключат от сети. Если вы спрятали сервер за CDN, не забудьте сменить IP, иначе хакер его нагуглит и будет DDoS’ить ваш сервер в обход CDN (очень популярная ошибка).

Уязвимости сервисов

Во всем популярном ПО рано или поздно находят ошибки, даже в самых оттестированных и самых критичных. В среде ИБэшников, есть такая полу-шутка — безопасность инфраструктуры можно смело оценивать по времени последнего обновления. Если ваша инфраструктура богата торчащими в мир портами, а вы ее не обновляли год, то любой безопасник вам не глядя скажет, что вы дырявы, и скорее всего, уже взломаны.

Так же стоит упомянуть, что все известные уязвимости, когда-то были неизвестными. Вот представьте хакера, который нашел такую уязвимость, и просканировал весь интернет за 7 минут на ее наличие… Вот и новая вирусная эпидемия ) Надо обновляться, но это может навредить проду, скажете вы. И будете правы, если пакеты ставятся не из официальных репозиториев ОС. Из опыта, обновления из официального репозитория крайне редко ломают прод.

Брутфорс

Как описал выше, есть база с полу миллиардом паролей, которые удобно набирать с клавиатуры. Другими словами, если вы не сгенерировали пароль, а набрали на клавиатуре рядом расположенные символы, будьте уверены* — вас сбрутят.

Уязвимости стека ядра.

Бывает**** и такое, что даже не важно какой именно сервис открывает порт, когда уязвим сам сетевой стек ядра. То есть абсолютно любой tcp/udp-сокет на системе двухлетней давности подвержен уязвимости приводящий к DDoS.

Усиление DDoS-атак

Напрямую ущерба не принесет, но может забить ваш канал, поднять нагрузку на систему, ваш IP попадет в какой-нибудь black-list*****, а вам прилетит абуза от хостера.

Неужели вам нужны все эти риски? Добавьте ваш домашний и рабочий IP в white-list. Даже если он динамический — залогиньтесь через админку хостера, через веб-консоль, и просто добавьте еще один.

Я 15 лет занимаюсь построением и защитой IT-инфраструктуры. Выработал правило, которое всем настоятельно рекомендую — ни один порт не должен торчать в мир без white-list’a.

Например, наиболее защищенный web-сервер*** — это тот, у которого открыты 80 и 443 только для CDN/WAF. А сервисные порты (ssh, netdata, bacula, phpmyadmin) должны быть как минимум за white-list’ом, а еще лучше за VPN. Иначе вы рискуете быть скомпрометированным.

У меня все. Держите свои порты закрытыми!

- (1) UPD1: Здесь можно проверить свой крутой универсальный пароль (не делайте этого не заменив этот пароль на рандомные во всех сервисах), не засветился ли он в слитой базе. А тут можно посмотреть сколько сервисов было взломано, где фигурировал ваш email, и, соответственно, выяснить, не скомпрометирован ли ваш крутой универсальный пароль.

- (2) К чести Amazon — на LightSail минимум сканов. Видимо, как-то фильтруют.

- (3) Еще более защищенный web-сервер это тот, что за выделенным firewall’ом, своим WAF, но речь о публичных VPS/Dedicated.

- (4) Segmentsmak.

- (5) Firehol.

Как использовать TCP- и UPD-порты: таблица номеров портов

Транспортный протокол TCP/IP — это сетевая модель для передачи данных (набор правил обмена информацией) от одного источника к другому, является основой Интернета. Термин “порт”, который часто встречается в описаниях интернет-сервисов, связан с особенностями работы этого протокола.

Сервисы и порты

На подключенном к сети сервере могут одновременно работать различные программы, которые принимают и обрабатывают данные, например, запросы к web-серверу или сообщения электронной почты. Эти программы называются сетевыми сервисами.

Каждая приходящая на сервер порция данных предназначена для обработки определенным сервисом.

Для того, чтобы сетевая подсистема сервера различала данные, адресованные определенным сервисам, и правильно распределяла их, в протокол TCP/IP было введено понятие номера порта.

Пакеты данных и их заголовки

Протокол TCP/IP передает данные отдельными порциями — “пакетами данных”.

Каждый пакет данных имеет специальный заголовок, содержащий служебную информацию.

Технически номер порта — это просто цифры в определенном месте заголовка пакета данных, приходящего на сервер.

Сетевая подсистема сервера анализирует заголовок пакета, находит номер порта и, согласно его значению, направляет данные той или иной работающей на сервере программе-сервису.

Каждая принимающая сетевые данные программа на сервере при запуске сообщает операционной системе, что готова получать и обрабатывать данные, адресованные на определенный порт.

Специалисты используют выражение “программа слушает конкретный порт на сервере”. Например, входящие пакеты данных с номером порта 80 передаются на обработку web-серверу, с номером порта 25 — почтовому серверу, номер 22 адресуется серверу SSH и так далее.

Распределение пакета данных IP по сервисам в соответствии с номером порта

TCP- и UDP-порты

Порты используются протоколами TCP или UDP.

TCP — это основной транспортный протокол интернета, который обеспечивает доставку данных через соединение, предварительно установленное между двумя компьютерами. Соединение работает на протяжении всего сеанса связи.

Протокол UDP предназначен для быстрой передачи порции данных без гарантии доставки и без предварительной установки соединения.

Оба протокола в заголовке пакета данных указывают порт получателя, а также исходящий номер порта. Протокол TCP устанавливает соединение, при котором данные между сервером и клиентом обмениваются между исходящим портом клиента и входящим портом сервера.

Диапазоны портов

Номер порта может находиться в диапазоне от 0 до 65535. Как и другие используемые в сети Интернет ресурсы, номера портов стандартизированы. Все порты в диапазоне 1-1023 называются “системными портами” и распределены, согласно списку, от координационного центра Internet организации IANA.

Порты в диапазоне 1024-49151 называются “пользовательскими”, и они предназначены для настройки дополнительных сервисов по выбору пользователя.

Оставшиеся порты из диапазона 49152-65535 называются “динамическими” и предназначены для использования операционной системой для установки соединений в рамках протокола TCP/IP.

Система Linux применяет в качестве динамических портов диапазон 32768-60999.

Список портов и протоколов

Исторически самые распространенные протоколы обмена данными в сети Интернет используют определенные порты для получения данных. Например, 80 — это порт протокола HTTP, 443 — протокол HTTPS, 21 — FTP и так далее.

Технически администратор сервера может гибко настраивать используемые порты для каждого из запускаемых на сервере сетевых сервисов. Например, при желании он может изменить номер порта, на котором работает web-сервер, с 80 на 8080. Но при этом, если пользователи не знают, что номер порта изменен, то они не смогут присоединиться к web-серверу. Поэтому для публичных сетевых сервисов принято применять стандартные номера портов.

Поэтому для публичных сетевых сервисов принято применять стандартные номера портов.

Если вы работаете с интернет-сервисами, то будет лучше выучить наизусть номера портов, используемых для наиболее часто встречающихся сервисов: HTTP, HTTPS, FTP, SSH, почтовых протоколов.

Таблица наиболее важных и распространенных номеров портов выглядит так:

| Номер порта | Протокол | Название сервиса |

| 20 | TCP | FTP — данные |

| 21 | TCP | FTP — контрольное соединение |

| 22 | TCP | SSH-сервер |

| 23 | TCP | Telnet-сервер |

| 25 | TCP | SMTP — отправка почты |

| 53 | TCP, UPD | DNS — сервер доменных имен |

| 69 | UPD | TFTP-сервер |

| 80 | TCP | HTTP — web-сервер |

| 110 | TCP | POP3 — прием почты |

| 145 | TCP | IMAP — прием почты |

| 161 | UPD | SNMP — протокол управления сетевыми устройствами |

| 443 | TCP | HTTPS — защищенный шифрованием протокол HTTP |

| 587 | TCP | Защищенный шифрованием протокол SMTP |

| 993 | TCP | Защищенный шифрованием протокол IMAP |

| 995 | TCP | Защищенный шифрованием протокол POP3 |

| 1500 | TCP | Панель ISPManager |

| 2083 | TCP | Панель cPanel |

| 3306 | TCP | Сервер базы данных MySQL |

| 8083 | TCP | Панель Vesta |

Порты и URL

Номер порта можно указывать в ссылках на web-ресурсы, то есть в URL (Universal Resource Locator). Это делается с помощью двоеточия, за которым следует номер порта. Если используется стандартный порт протокола HTTP (80) или HTTPS (443), то тогда он не указывается в URL.

Это делается с помощью двоеточия, за которым следует номер порта. Если используется стандартный порт протокола HTTP (80) или HTTPS (443), то тогда он не указывается в URL.

Пример URL с указанным номером порта: HTTP://www.myserver.ru:1500/manager

Как просмотреть список используемых портов на сервере

Для пользователей виртуальных и выделенных серверов может понадобиться просмотреть список применяемых на сервере портов TCP и UDP. Для этой задачи в операционной системе Linux имеется утилита Netstat.

Утилита Netstat работает из командной строки. Чтобы просмотреть список используемых для входящих соединений портов, прослушиваемых запущенными на сервере сетевыми сервисами, примените следующую команду:

netstat -n -l -4 -p

Netstat выводит информацию в несколько колонок. Номер порта, на который принимаются соединения, можно увидеть в колонке “Local address”. Также в колонке “PID/Program name” можно увидеть, какая программа на сервере слушает конкретный порт.

Порты и безопасность сервера

Порты TCP и UDP используются для соединения с сервером, а значит, могут подвергаться атакам. Например, протокол SSH работает по умолчанию на порте 22, и злоумышленники часто ведут атаку на этот порт, пытаясь подобрать пароль от сервера.

Для повышения уровня безопасности вы можете изменить номер порта для SSH. Например, замените порт 22 на 2222.

Конкретно в случае с SSH, смена номера порта — хорошее решение. В случае, если вы измените номер порта, для злоумышленников не будет даже выводиться окно, в котором нужно вводить пароль. Соединение с сервером будем прервано, так как номер порта будет изменен.

1. Отредактируйте на сервере файл /etc/ssh/sshd_config.

2. Найдите в файле строку “Port 22” и измените ее на “Port 2222”.

3. Перезагрузите программу-сервис sshd командой:

service sshd restart

Теперь сервер будет принимать SSH-соединения по нестандартному порту 2222, который не известен злоумышленникам.

В других случаях порты менять не нужно, так как большинство плагинов, модулей, почтовых программ и другого стороннего ПО для работы с сайтами и серверами настроено по умолчанию для работы по стандартным портам.

Выводы

1. TCP и UPD- протоколы транспортного уровня:

- обеспечивают доставку данных от одного адресата другому;

- сохраняют правильную последовательность передачи данных.

2. Для просмотра списка используемых на сервере портов TCP и UDP используйте утилиту Netstst в операционной системе Linux.

3. Номера портов сервисов HTTP, HTTPS, FTP, SSH и почтовых протоколов лучше выучить наизусть для более комфортной работы.

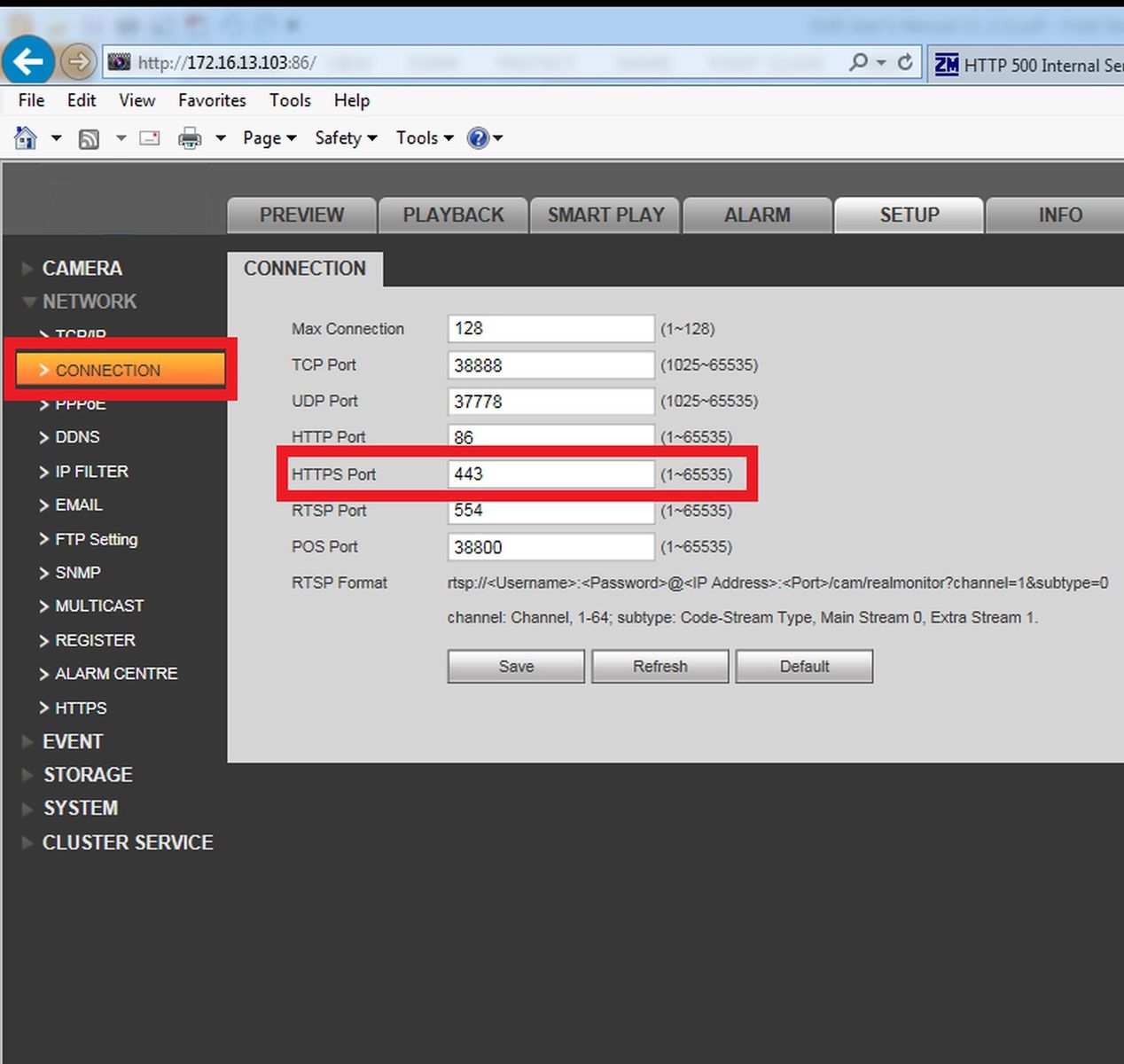

Настройка и подключение IP-камер видеонаблюдения

Подключение камеры.

Камеры подключаем к роутеру по схедующей схеме (рис. 0):

Существуют камеры двух видов: одни работают по протоколу rstp, другие берут картинку через http. Поддерживает ли ваша камера rtsp можно узнать из сопроводительной документации.

Для работы камер с rstp на роутере нужно настроить проброс портов (port forwarding — так обычно называется эта настройка в меню роутеров) для протокола rtsp (порт 554, протокол UDP).

Для работы камер через http на роутере нужно настроить проброс портов для протокола http (порт 80 и 8080, протокол tcp)

ПРИМЕР для схемына рис. 0 нужно для камеры 1 сделать проброс порта UDP 554 на порт 554 до ip 192.168.1.2 и для камеры 2 проброс порта 555 на порт 554 до ip 192.168.1.3

Пример проброса портов для роутера Netgear JNR1010 (кликните по картинке для ее увеличения):

Настройки на камерах:Для большинства камер может потребоваться на самой камере создать пользователя с правами на просмотр или вещание. Если подобное не предусмотрено производителем, то используется логин и пароль для доступа на web-интерфейс камеры. Связку логина и пароля нужно ввести при подключении камеры к серверу видеонаблюдения в разделе «настройки подключения канала».

Если вещание с камеры начинает идти без введенных логина и пароля, то рекомендуется пересмотреть настройки на камере, т.к поток в этом случае может быть получен неавторизированными пользователями.

Остальные настройки очень индивидуальны для разных камер. Ниже сводная таблица рекомендуемых настроек камер для каждого тарифа:

Тариф | Кодек (Video Encoder) | Максимальное рекомендуемое разрешение (Resolution) | Частота кадров (Frame rate) | Ширина полосы (Rate, Bandwith) |

D1, 2mbit/s | h364/MPEG** | 704*576 | 15-20 | 2048 kbps |

720p, 4mbit/s | h364/MPEG** | 1280×720 | 15-20 | 4096 kbps |

** не путать с MJPEG!!!

Подключение камер к серверу видеонаблюденияДля доступа к интерфейсу просмотра камер нужно открыть в браузере адрес http://video. mark.ru:8080

mark.ru:8080

Для доступа к интерфейсу настройки и управления камерами нужно открыть в браузере адрес http://video.mark.ru:5555

В открывшемся окне авторизации ввести свой логин от услуги. Он имеет вид xxxx@yyyy и пароль

Откроется окно с списком доступных камер.

Для настройки камеры нужно выбрать ее из списка и нажать на кнопку Редактировать (она обведена на рисунке выше).

В разделе «настройки подключения канала» нужно задать IP адрес камеры, выбрать производителя и модель, соответствующую модели Вашей камеры. Если такого производителя или модели в списке нет, то можно попробовать подобрать те настройки которые подойдут Вашей камере.

Далее необходимо нажать на кнопку «Задать сетевые порты» и проверить/скорректировать порты которые пробрасывались на роутере. Если пробрасывался не стандартный rtsp порт номер 554 или 80 в случае http (или подключается вторая и последующие камеры через один роутер), то нужно в открывшемся окне снять галочку с System. Windows.Data.Binding и в самое правое поле записать номер, соответствующий номеру пробрасываемого на роутере порта для подключаемой камеры:

Windows.Data.Binding и в самое правое поле записать номер, соответствующий номеру пробрасываемого на роутере порта для подключаемой камеры:

ПРИМЕР В схеме с рис0 (которая находится в самом начале инструкции) для камеры1 остается стандартный rtsp порт 554, для камеры2 rtsp порт меняется на 555.

В поле логин и пароль нужно ввести логин и пароль, который Вы используете для доступа на web-интерфейс Вашей камеры.

В общем виде настройки должны выглядеть вот так:

Если настройки камеры были выставлены корректно, в окне настройки должна появиться картинка с камеры (изображение может появиться с задержкой до 60 секунд). Для ускорения процесса рекомендуем воспользоваться интерфейсом просмотра на video.mark.ru.

Для cохранения изменений нужно нажать кнопку «сохранить»

Дополнительные настройки.

В «настройках потока данных» нужно выбрать Формат видео h364, разрешение видео установить рекомендованным для выбранного Вами тарифного плана на камеру.

Для Сохранения изменений нужно нажать кнопку «сохранить».

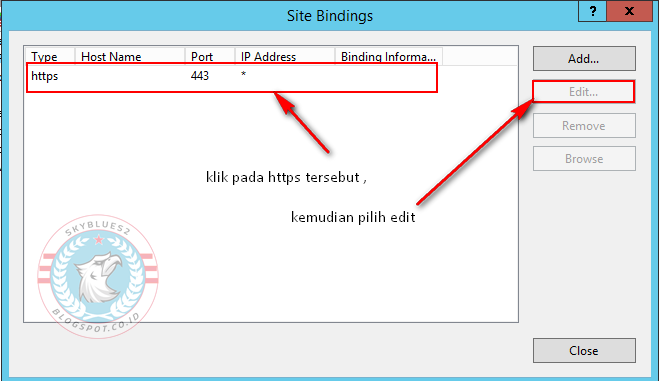

Что такое порт SSL? Техническое руководство для HTTPS

Получите сведения о SSLSecure Sockets Layer (SSL) — это технология, отвечающая за аутентификацию данных и шифрование для интернет-соединений. Он шифрует данные, передаваемые через Интернет между двумя системами (обычно между сервером и клиентом), чтобы они оставались конфиденциальными. А с ростом важности конфиденциальности в Интернете вам следует ознакомиться с портом SSL.

Поскольку данные могут быть отправлены с использованием SSL или без него, один из способов указать безопасное соединение — это номер порта. По умолчанию соединения HTTPS используют порт TCP 443. Незащищенный протокол HTTP использует порт 80.

Обычно используемые TCP-порты

Тем, кто отвечает за настройку и управление веб-хостингом, полезно знать номера для общих служб, таких как порт SSL. Используйте приведенные ниже таблицы, чтобы быстро найти номера портов и их основные функции.

Интернет

| № порта | Функция |

|---|---|

| 80 | HTTP |

| 443 | SSL |

| 21 | FTP |

| 990 | FTP |

| 22 | SFTP / SSH |

| 3306 | MySQL |

Электронная почта

| Порт № | Функция |

|---|---|

| 110 | POP — входящий |

| 995 | POP SSL — входящий |

| 143 | IMAP — входящие |

| 993 | IMAP SSL — входящий |

| 25, 80, 3535 | SMTP — исходящий |

| 465 | SMTP SSL — исходящий |

Вы можете увидеть, какие порты GoDaddy использует для электронной почты, помимо поиска информации о портах SSL, в Справочном центре GoDaddy.

cPanel

| Порт № | Функция |

|---|---|

| 2082 | cPanel Входящий TCP |

| 2083 | cPanel SSL входящий TCP |

| 2086 | WHM TCP, входящий |

| 2087 | WHM SSL TCP, входящий |

| 2089 | WHM SSL TCP, входящий |

| 2095 | Веб-почта Входящий TCP |

| 2096 | Веб-почта SSL TCP, входящий |

Вы можете увидеть, какие порты GoDaddy использует для cPanel, в Справочном центре GoDaddy.

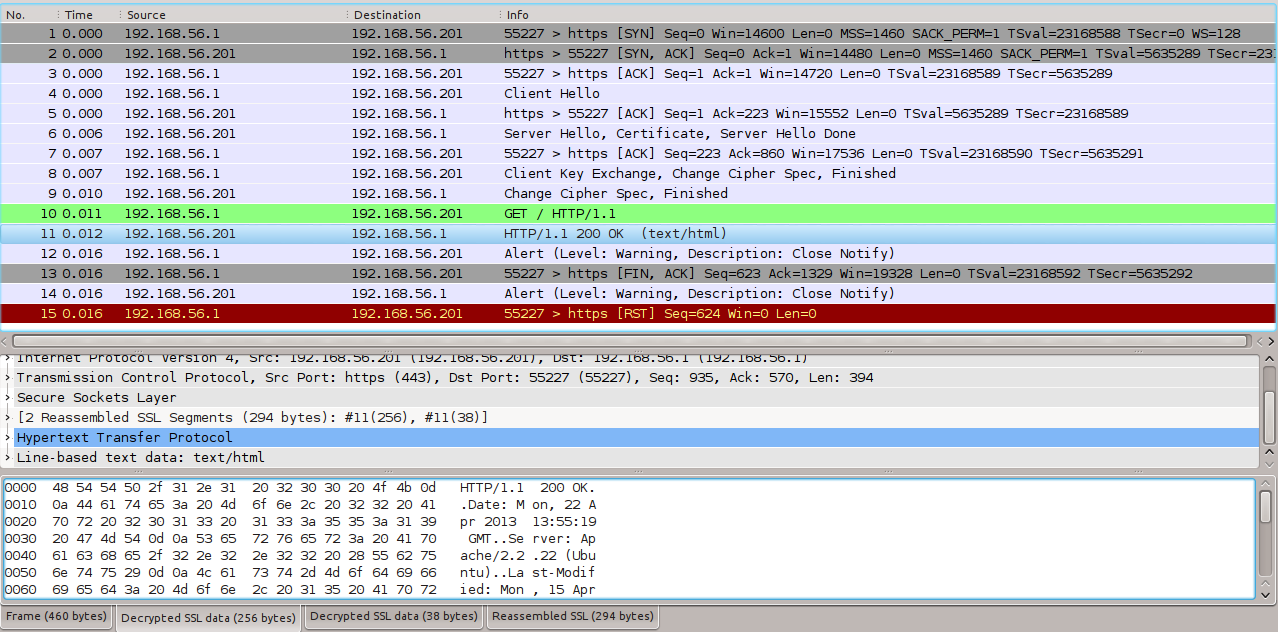

Как работают HTTPS и SSL?

HTTP не является отдельным протоколом от HTTPS. Скорее, HTTPS работает путем установления безопасного HTTP-соединения с использованием SSL. Следовательно, стеки протоколов для HTTP и HTTPS выглядят одинаково:

| Слой | Стек протоколов HTTP | Стек протоколов HTTPS |

|---|---|---|

| Уровень приложения | HTTP | HTTP |

| Уровень безопасности | SSL (TLS) | |

| Транспортный уровень | TCP | TCP |

| Сетевой уровень | IP | IP |

| Уровень канала данных | Сетевые интерфейсы | Сетевые интерфейсы |

Единственная разница в том, что HTTPS работает поверх SSL. Для создания этого безопасного подключения к Интернету на веб-сервере устанавливается сертификат SSL. Сертификат SSL удостоверяет личность организации для активации протокола HTTPS, чтобы данные могли безопасно передаваться с веб-сервера в веб-браузер.

Для создания этого безопасного подключения к Интернету на веб-сервере устанавливается сертификат SSL. Сертификат SSL удостоверяет личность организации для активации протокола HTTPS, чтобы данные могли безопасно передаваться с веб-сервера в веб-браузер.

Различия между сертификатами и протоколами

Протокол HTTPS и сертификат SSL — это два разных, но очень важных фактора в создании безопасного интернет-соединения.

- Протокол HTTPS обеспечивает канал, по которому данные шифруются и безопасно передаются. Сертификаты SSL

- просто используются для проверки подлинности важной информации, когда пользователь Интернета пытается отправить информацию через безопасное соединение.

Следовательно, безопасное соединение определяется конфигурацией вашего сервера, а не самим сертификатом.

В чем разница между SSL и TLS?

Transport Layer Security (TLS) — это обновление протокола SSL. Первоначальный протокол SSL был разработан Netscape еще в 1995 году и опубликован как SSL 2. 0. С тех пор были внесены обновления для обеспечения более надежного и безопасного шифрования.

0. С тех пор были внесены обновления для обеспечения более надежного и безопасного шифрования.

В 1999 году TLS 1.0 был выпущен как обновление SSL 3.0. С тех пор TLS стал основной технологией, используемой для защиты данных через интернет-соединения и SSL. Однако, поскольку термин SSL более широко известен, название сохраняется, несмотря на то, что технология обесценивается.

Зачем мне беспокоиться о моем порте SSL?

Казалось бы, небольшой нюанс, ваш SSL-порт важен по ряду причин.Во-первых, HTTP теряет популярность. Фактически, согласно отчету Google о прозрачности HTTPS, более 70 процентов веб-страниц загружаются через HTTPS в Google Chrome в США. Помимо причины, по которой «это делают все», существует масса преимуществ использования HTTPS по сравнению с HTTP.

Ограничьте подверженность преступной деятельности с помощью SSL

HTTPS предлагает дополнительный уровень защиты от цифрового подслушивания, с помощью которого злоумышленники отслеживают сетевую активность, чтобы украсть ценную информацию, например учетные данные. Поскольку HTTPS зашифрован, это помогает предотвратить этот вид преступной деятельности.

Поскольку HTTPS зашифрован, это помогает предотвратить этот вид преступной деятельности.

HTTPS требуется для соответствия PCI

Если вы собираете информацию о кредитной карте на своем веб-сайте, индустрия платежных карт требует от вас использовать HTTPS.

HTTPS может загружать веб-страницы быстрее, чем HTTP

HTTPS не только обеспечивает более безопасный просмотр, но и может положительно повлиять на время загрузки содержимого вашего сайта. Если вам нужны доказательства, убедитесь сами.

Сделайте просмотр веб-страниц более надежным

Большинство основных веб-браузеров указывают, является ли сайт безопасным, в адресной строке с помощью значка замка или слова «безопасный».

Веб-браузеры, такие как Chrome, стремятся предупреждать пользователей, когда они заходят на сайт, не использующий HTTPS.

SSL может повысить ваш SEO

HTTPS предпочитают основные поисковые системы и обычно считают полезным для SEO. Крайне важно правильно внедрить HTTPS и предпринять несколько дополнительных шагов, чтобы воспользоваться преимуществами SEO. Следуйте этому контрольному списку миграции HTTPS для SEO, чтобы убедиться, что вы все поняли правильно.

Крайне важно правильно внедрить HTTPS и предпринять несколько дополнительных шагов, чтобы воспользоваться преимуществами SEO. Следуйте этому контрольному списку миграции HTTPS для SEO, чтобы убедиться, что вы все поняли правильно.

Как мне получить SSL?

Сертификаты SSLможно приобрести в центре сертификации (CA), например в GoDaddy. После покупки сертификата следуйте инструкциям вашего хостинг-провайдера, чтобы установить сертификат SSL.

Начни возвращать свой день.

Мы создали The Hub от GoDaddy Pro, чтобы сэкономить ваше время.Много времени. Наши участники сообщают об экономии в среднем трех часов в месяц на каждом клиентском веб-сайте, который они поддерживают. Готовы ли вы вернуть такое время?

Зарегистрироваться бесплатно

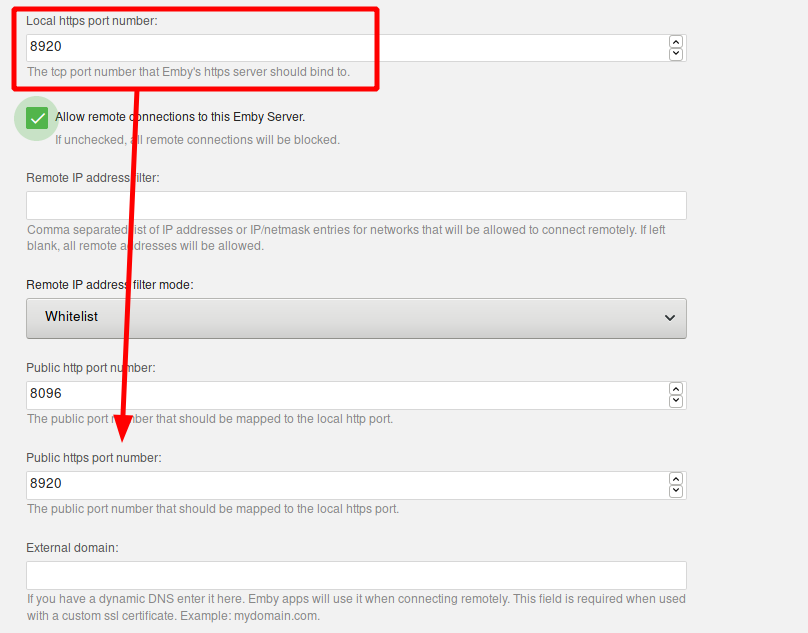

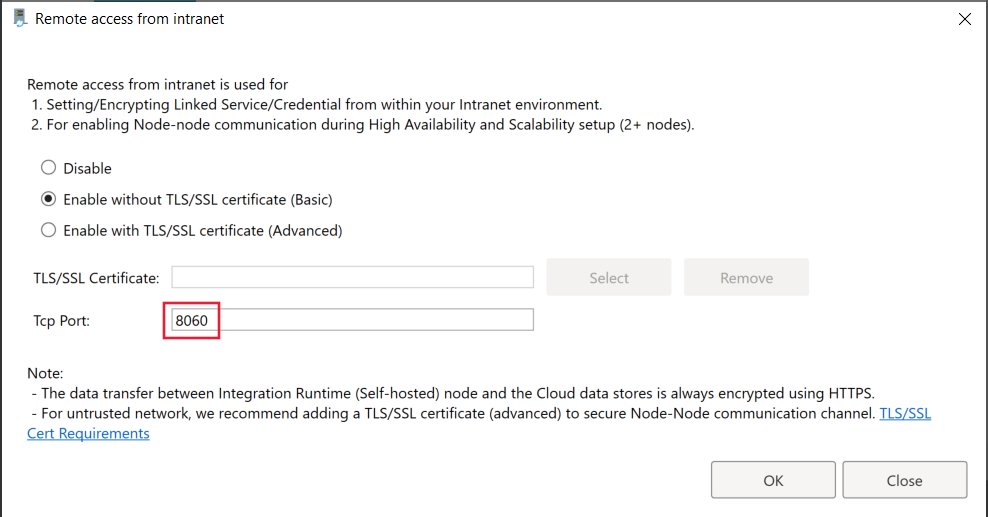

Разница между HTTPS-портом 443 и 8443

Мила Зенг опубликовала это 1 марта 2018 г.

Вы когда-нибудь знали HTTPS-порты 443 или 8443? Вы знаете их различия?

Если вы скажете, что их единственное отличие — это цифра «8», этот ответ может быть не совсем правильным.

В этой статье нам нужно узнать, что такое HTTPS-порт 443, что такое порт 8443 и их отличия.

Что такое порт 443?

Порт 443, порт просмотра веб-страниц, в основном используется для служб HTTPS. Это еще один тип HTTP, который обеспечивает шифрование и передачу по безопасным портам. На некоторых сайтах с высокими требованиями к безопасности, таких как банковское дело, ценные бумаги, магазины и т. Д., Используется служба HTTPS, поэтому при обмене информацией на этих сайтах, захваченных другими людьми полученных пакетах, получаются зашифрованные данные для обеспечения безопасности транзакций.

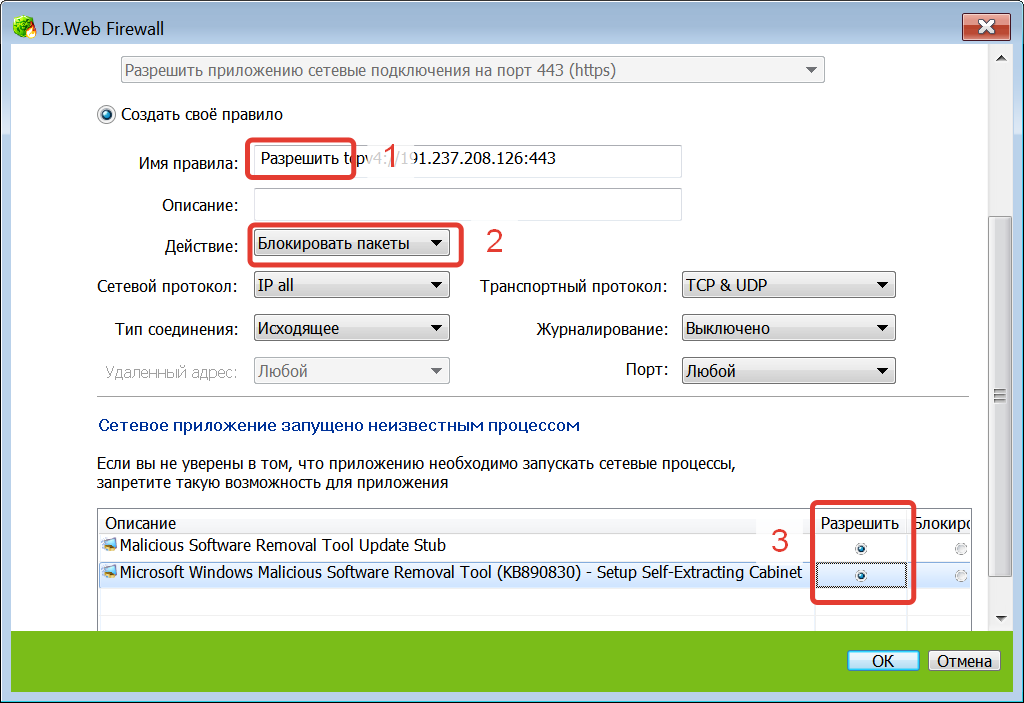

Как настроить порт 443?

- Введите настраиваемые IP-правила брандмауэра и добавьте правила.

- Введите имя и описание (можно ввести для проверки).

- Установите направление пакета — получение и отправку, другой IP-адрес — любой адрес

- Установите локальный порт TCP 443 на 443, другой порт 0 на 0.

Флаг TCP для SYN, когда вышеуказанные условия выполнены, «пройти» для определения

Флаг TCP для SYN, когда вышеуказанные условия выполнены, «пройти» для определения - В списке правил IP переместите правила протокола TCP на первую позицию и выберите «повторно сохранить».

Что такое порт 8443?

Порт 8443 — это порт по умолчанию, который Tomcat использует для открытия текстовой службы SSL. По умолчанию для порта используется файл конфигурации 8443.

Tomcat — это основной проект в Джакартском проекте Apache Software Foundation, который разрабатывают Apache, Sun и несколько других компаний и частных лиц.

Номер порта https по умолчанию — 443, поэтому Tomcat использует 8443, чтобы различать этот порт.

Коды конфигурации порта 8443: