Транковые порты (trunk) — Сети Для Самых Маленьких

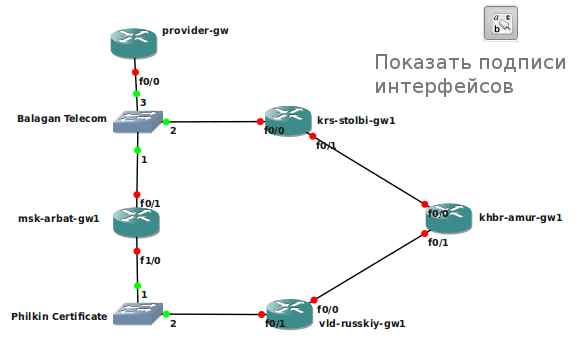

Итак, врата для вас открылись, теперь вам предстоит создать коридор — транк между тремя коммутаторами: msk-arbat-asw3, msk-arbat-dsw1 и msk-rubl-asw1.

Uplink портом на msk-arbat-asw3 является GE1/1. Ну а поскольку нам всё равно все вланы нужно будет пробросить, то сделаем это сейчас, то есть помимо 101 и 104 пропишем 2, 102 и 103:

msk-arbat-asw3(config)#interface GigabitEthernet1/1

msk-arbat-asw3(config-if)#description msk-arbat-dsw1

msk-arbat-asw3(config-if)#switchport trunk allowed vlan 2,101-104

msk-arbat-asw3(config-if)#switchport mode trunk

На самом деле на интерфейсе достаточно команды #switchport mode trunk, чтобы у вас через этот порт уже пошли тегированные кадры всех вланов, потому что по умолчанию транковый порт пропускает всё.

Внимание! Если вы хотите в транковый порт добавить ещё один влан, то вам необходимо использовать следующий синтаксис команды:

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan add 105

В противном случае (написав switchport trunk allowed vlan 105

) вы сотрёте все старые разрешения и добавите новый 105-й влан. И хорошо ещё, если при этом вы не потеряете доступ на этот коммутататор. Но за простой связи всё равно вы получите по пятое число)Переходим к msk-arbat-dsw1. На нём необходимо создать все вланы и настроить два порта:

GE1/2 в сторону msk-arbat-asw3

FE0/1 в сторону msk-rubl-asw1:

На нём необходимо создать все вланы и настроить два порта:

GE1/2 в сторону msk-arbat-asw3

FE0/1 в сторону msk-rubl-asw1:

msk-arbat-dsw1(config)#interface GigabitEthernet1/2

msk-arbat-dsw1(config-if)#description msk-arbat-asw3

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,101-104

msk-arbat-dsw1(config-if)#switchport mode trunk

msk-arbat-dsw1(config)#interface FastEthernet0/1

msk-arbat-dsw1(config-if)#description msk-rubl-asw1

msk-arbat-dsw1(config-if)#switchport trunk allowed vlan 2,101,104

msk-arbat-dsw1(config-if)#switchport mode trunk

Ну и настроим, конечно, порты на msk-rubl-asw1:

msk-rubl-asw1(config)interface FastEthernet0/24

msk-rubl-asw1(config-if)#description msk-arbat-dsw1

msk-rubl-asw1(config-if)switchport trunk allowed vlan 2,101,104

msk-rubl-asw1(config-if)switchport mode trunk

msk-rubl-asw1(config)#int FastEthernet0/1

msk-rubl-asw1(config-if)#description PTO

msk-rubl-asw1(config-if)#switchport mode access

msk-rubl-asw1(config-if)#switchport access vlan 101

% Access VLAN does not exist.

Creating vlan 101

Снова нужно настроить вланы. И заметьте, при настройке транковых портов никаких сообщений нет.

Если вы всё настроили правильно (в чём не приходится сомневаться), то с первого порта msk-rubl-asw1 вы увидите компьютеры ПТО, подключённые к msk-arbat-asw3.

Для уверенности проверим ещё и 104-й влан. Через транк мы его сюда уже доставили.

msk-rubl-asw1(config)#interface FastEthernet 0/16

msk-rubl-asw1(config-if)#switchport mode access

msk-rubl-asw1(config-if)#switchport access vlan 104

Подключаем компьютер к 16-му порт и настраиваем на нём IP-адрес 172.16.6.3 с маской 255.255.255.0 и шлюзом 172.16.6.1. А IP-адрес ноутбука на арбате поменяйте на 172.16.6.2 с теми же маской и шлюзом.

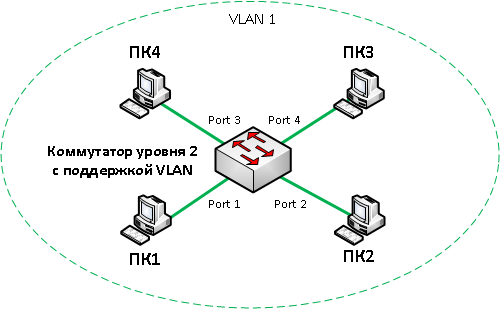

Основы компьютерных сетей. Тема №6. Понятие VLAN, Trunk и протоколы VTP и DTP / Хабр

Всех с наступившим новым годом! Продолжаем разговор о сетях и сегодня затронем такую важную тему в мире коммутации, как VLAN. Посмотрим, что он из себя представляет и как с ним работать. А также разберем работающие с ним протоколы VTP и DTP.

В предыдущих статьях мы уже работали с многими сетевыми устройствами, поняли, чем они друг от друга отличаются и рассмотрели из чего состоят кадры, пакеты и прочие PDU. В принципе с этими знаниями можно организовать простейшую локальную сеть и работать в ней. Но мир не стоит на месте. Появляется все больше устройств, которые нагружают сеть или что еще хуже — создают угрозу в безопасности. А, как правило, «опасность» появляется раньше «безопасности». Сейчас я на самом простом примере покажу это.

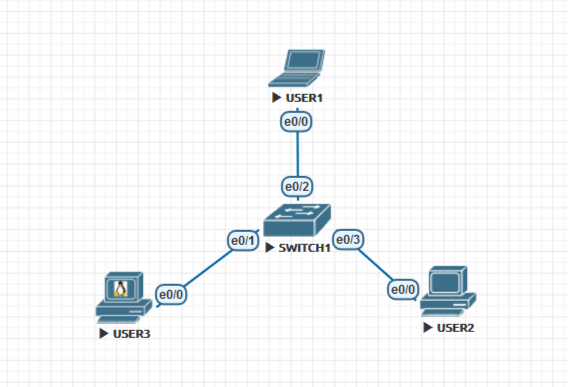

Мы пока не будем затрагивать маршрутизаторы и разные подсети. Допустим все узлы находятся в одной подсети.

Сразу приведу список IP-адресов:

- PC1 – 192.

168.1.2/24

168.1.2/24 - PC2 – 192.168.1.3/24

- PC3 – 192.168.1.4/24

- PC4 – 192.168.1.5/24

- PC5 – 192.168.1.6/24

- PC6 – 192.168.1.7/24

У нас 3 отдела: дирекция, бухгалтерия, отдел кадров. У каждого отдела свой коммутатор и соединены они через центральный верхний. И вот PC1 отправляет ping на компьютер PC2.

Кто хочет увидеть это в виде анимации, открывайте спойлер (там показан ping от PC1 до PC5).Работа сети в одном широковещательном домене

Красиво да? Мы в прошлых статьях уже не раз говорили о работе протокола ARP, но это было еще в прошлом году, поэтому вкратце объясню. Так как PC1 не знает MAC-адрес (или адрес канального уровня) PC2, то он отправляет в разведку ARP, чтобы тот ему сообщил. Он приходит на коммутатор, откуда ретранслируется на все активные порты, то есть к PC2 и на центральный коммутатор. Из центрального коммутатора вылетит на соседние коммутаторы и так далее, пока не дойдет до всех.

И вот как раз технология VLAN основывается на работе протокола 802.

В 3-ей части я показал, как выглядит ethernet-кадр. Посмотрите на него и освежите в памяти. Вот так выглядит не тегированный кадр.

Теперь взглянем на тегированный.

Как видим, отличие в том, что появляется некий Тег. Это то, что нам и интересно. Копнем глубже. Состоит он из 4-х частей.

1) TPID (англ. Tag Protocol ID) или Идентификатор тегированного протокола — состоит из 2-х байт и для VLAN всегда равен 0x8100.

2) PCP (англ. Priority Code Point) или значение приоритета — состоит из 3-х бит. Используется для приоритезации трафика. Крутые и бородатые сисадмины знают, как правильно им управлять и оперирует им, когда в сети гуляет разный трафик (голос, видео, данные и т.д.)

3) CFI (англ. Canonical Format Indicator) или индикатор каноничного формата

4) VID (англ. VLAN ID) или идентификатор VLAN — состоит из 12 бит и показывает, в каком VLAN находится кадр.

Хочу заострить внимание на том, что тегирование кадров осуществляется между сетевыми устройствами (коммутаторы, маршрутизаторы и т.д.), а между конечным узлом (компьютер, ноутбук) и сетевым устройством кадры не тегируются. Поэтому порт сетевого устройства может находиться в 2-х состояниях: access или trunk.

- Access port или порт доступа — порт, находящийся в определенном VLAN и передающий не тегированные кадры. Как правило, это порт, смотрящий на пользовательское устройство.

- Trunk port или магистральный порт — порт, передающий тегированный трафик. Как правило, этот порт поднимается между сетевыми устройствами.

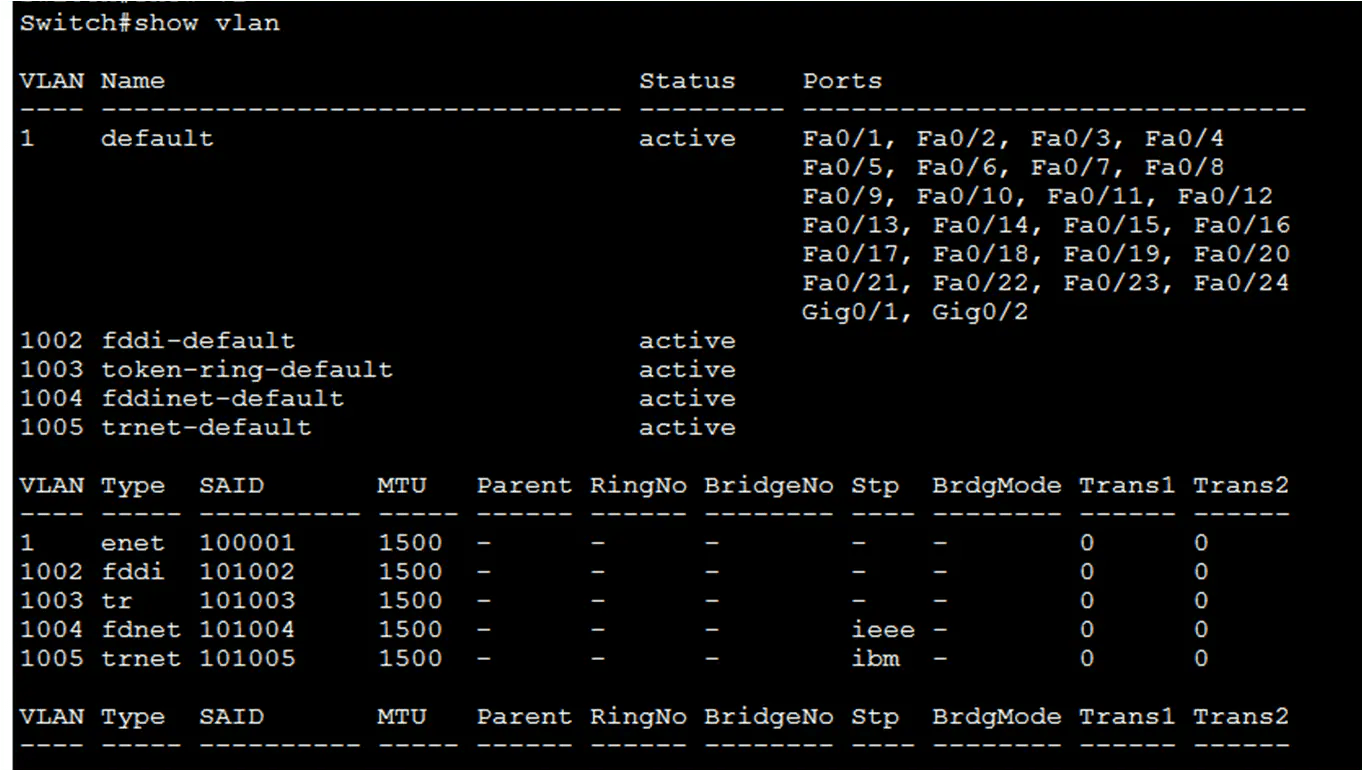

Сейчас я покажу это на практике. Открываю ту же лабу. Картинку повторять не буду, а сразу открою коммутатор и посмотрю, что у него с VLAN.

Набираю команду show vlan.

Выстраиваются несколько таблиц. Нам по сути важна только самая первая. Теперь покажу как ее читать.

1 столбец — это номер VLAN. Здесь изначально присутствует номер 1 — это стандартный VLAN, который изначально есть на каждом коммутаторе. Он выполняет еще одну функцию, о которой чуть ниже напишу. Также присутствуют зарезервированные с 1002-1005. Это для других канальных сред, которые вряд ли сейчас используются. Удалить их тоже нельзя.

Здесь изначально присутствует номер 1 — это стандартный VLAN, который изначально есть на каждом коммутаторе. Он выполняет еще одну функцию, о которой чуть ниже напишу. Также присутствуют зарезервированные с 1002-1005. Это для других канальных сред, которые вряд ли сейчас используются. Удалить их тоже нельзя.

Switch(config)#no vlan 1005 Default VLAN 1005 may not be deleted.

При удалении Cisco выводит сообщение, что этот VLAN удалить нельзя. Поэтому живем и эти 4 VLANа не трогаем.

2 столбец — это имя VLAN. При создании VLAN, вы можете на свое усмотрение придумывать им осмысленные имена, чтобы потом их идентифицировать. Тут уже есть default, fddi-default, token-ring-default, fddinet-default, trnet-default.

3 столбец — статус. Здесь показывается в каком состоянии находится VLAN. На данный момент VLAN 1 или default в состоянии active, а 4 следующих act/unsup (хоть и активные, но не поддерживаются).

4 столбец — порты. Здесь показано к каким VLAN-ам принадлежат порты. Сейчас, когда мы еще ничего не трогали, они находятся в default.

Сейчас, когда мы еще ничего не трогали, они находятся в default.

Приступаем к настройке коммутаторов. Правилом хорошего тона будет дать коммутаторам осмысленные имена. Чем и займемся. Привожу команду.

Switch(config)#hostname CentrSW

CentrSW(config)#Остальные настраиваются аналогично, поэтому покажу обновленную схему топологии.

Начнем настройку с коммутатора SW1. Для начала создадим VLAN на коммутаторе.

SW1(config)#vlan 2 - создаем VLAN 2 (VLAN 1 по умолчанию зарезервирован, поэтому берем следующий).

SW1(config-vlan)#name Dir-ya - попадаем в настройки VLAN и задаем ему имя.VLAN создан. Теперь переходим к портам. Интерфейс FastEthernet0/1 смотрит на PC1, а FastEthernet0/2 на PC2. Как говорилось ранее, кадры между ними должны передаваться не тегированными, поэтому переведем их в состояние Access.

SW1(config)#interface fastEthernet 0/1 - переходим к настройке 1-ого порта.

SW1(config-if)#switchport mode access - переводим порт в режим access. SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.

SW1(config)#interface fastEthernet 0/2 - переходим к настройке 2-ого порта.

SW1(config-if)#switchport mode access - переводим порт в режим access.

SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.

SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.

SW1(config)#interface fastEthernet 0/2 - переходим к настройке 2-ого порта.

SW1(config-if)#switchport mode access - переводим порт в режим access.

SW1(config-if)#switchport access vlan 2 - закрепляем за портом 2-ой VLAN.Так как оба порта закрепляются под одинаковым VLAN-ом, то их еще можно было настроить группой.

SW1(config)#interface range fastEthernet 0/1-2 - то есть выбираем пул и далее настройка аналогичная.

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2Настроили access порты. Теперь настроим trunk между SW1 и CentrSW.

SW1(config)#interface fastEthernet 0/24 - переходим к настройке 24-ого порта.

SW1(config-if)#switchport mode trunk - переводим порт в режим trunk.

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upСразу видим, что порт перенастроился.

В принципе для работы этого достаточно. Но с точки зрения безопасности разрешать для передачи нужно только те VLAN, которые действительно нужны. Приступим.

В принципе для работы этого достаточно. Но с точки зрения безопасности разрешать для передачи нужно только те VLAN, которые действительно нужны. Приступим.SW1(config-if)#switchport trunk allowed vlan 2 - разрешаем передавать только 2-ой VLAN.Без этой команды передаваться будут все имеющиеся VLAN. Посмотрим, как изменилась таблица командой show vlan.

Появился 2-ой VLAN с именем Dir-ya и видим принадлежащие ему порты fa0/1 и fa0/2.

Чтобы вывести только верхнюю таблицу, можно воспользоваться командой show vlan brief.

Можно еще укоротить вывод, если указать определенный ID VLANа.

Или его имя.

Вся информациях о VLAN хранится в flash памяти в файле vlan.dat.

Как вы заметили, ни в одной из команд, нет информации о trunk. Ее можно посмотреть другой командой show interfaces trunk.

Здесь есть информация и о trunk портах, и о том какие VLAN они передают. Еще тут есть столбец Native vlan. Это как раз тот трафик, который не должен тегироваться.

Если на коммутатор приходит не тегированный кадр, то он автоматически причисляется к Native Vlan (по умолчанию и в нашем случае это VLAN 1). Native VLAN можно, а многие говорят, что нужно менять в целях безопасности. Для этого в режиме настройки транкового порта нужно применить команду — switchport trunk native vlan X, где X — номер присваиваемого VLAN. В этой топологии мы менять не будем, но знать, как это делать полезно.

Если на коммутатор приходит не тегированный кадр, то он автоматически причисляется к Native Vlan (по умолчанию и в нашем случае это VLAN 1). Native VLAN можно, а многие говорят, что нужно менять в целях безопасности. Для этого в режиме настройки транкового порта нужно применить команду — switchport trunk native vlan X, где X — номер присваиваемого VLAN. В этой топологии мы менять не будем, но знать, как это делать полезно.Осталось настроить остальные устройства.

CentrSW:

Центральный коммутатор является связующим звеном, а значит он должен знать обо всех VLAN-ах. Поэтому сначала создаем их, а потом переводим все интерфейсы в транковый режим.

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunkНе забываем сохранять конфиг.

Команда copy running-config startup-config.

Команда copy running-config startup-config.SW2:

SW2(config)#vlan 3

SW2(config-vlan)#name buhgalter

SW2(config)#interface range fastEthernet 0/1-2

SW2(config-if-range)#switchport mode access

SW2(config-if-range)#switchport access vlan 3

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport mode trunk

SW2(config-if)#switchport trunk allowed vlan 3SW3:

SW3(config)#vlan 4

SW3(config-vlan)#name otdel kadrov

SW3(config)#interface range fastEthernet 0/1-2

SW3(config-if-range)#switchport mode access

SW3(config-if-range)#switchport access vlan 4

SW3(config)#interface fastEthernet 0/24

SW3(config-if)#switchport mode trunk

SW3(config-if)#switchport trunk allowed vlan 4Обратите внимание на то, что мы подняли и настроили VLAN, но адресацию узлов оставили такой же. То есть, фактически все узлы в одной подсети, но разделены VLAN-ами. Так делать нельзя. Каждому VLAN надо выделять отдельную подсеть. Я это сделал исключительно в учебных целях.

Если бы каждый отдел сидел в своей подсети, то они бы априори были ограничены, так как коммутатор не умеет маршрутизировать трафик из одной подсети в другую (плюс это уже ограничение на сетевом уровне). А нам нужно ограничить отделы на канальном уровне.

Если бы каждый отдел сидел в своей подсети, то они бы априори были ограничены, так как коммутатор не умеет маршрутизировать трафик из одной подсети в другую (плюс это уже ограничение на сетевом уровне). А нам нужно ограничить отделы на канальном уровне. Снова отправляю ping с PC1 к PC3.

Идет в ход ARP, который нам и нужен сейчас. Откроем его.

Пока что ничего нового. ARP инкапсулирован в ethernet.

Кадр прилетает на коммутатор и тегируется. Теперь там не обычный ethernet, а 802.1q. Добавились поля, о которых я писал ранее. Это TPID, который равен 8100 и показывающий, что это 802.1q. И TCI, которое объединяет 3 поля PCP, CFI и VID. Число, которое в этом поле — это номер VLAN. Двигаемся дальше.

После тега он отправляет кадр на PC2 (т.к. он в том же VLAN) и на центральный коммутатор по транковому порту.

Так как жестко не было прописано какие типы VLAN пропускать по каким портам, то он отправит на оба коммутатора. И вот здесь коммутаторы, увидев номер VLAN, понимают, что устройств с таким VLAN-ом у них нет и смело его отбрасывают.

PC1 ожидает ответ, который так и не приходит. Можно под спойлером посмотреть в виде анимации.Анимация

Теперь следующая ситуация. В состав дирекции нанимают еще одного человека, но в кабинете дирекции нет места и на время просят разместить человека в отделе бухгалтерии. Решаем эту проблему.

Подключили компьютер к порту FastEthernet 0/3 коммутатора и присвою IP-адрес 192.168.1.8/24.

Теперь настрою коммутатор SW2. Так как компьютер должен находиться во 2-ом VLAN, о котором коммутатор не знает, то создам его на коммутаторе.

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-yaДальше настраиваем порт FastEthernet 0/3, который смотрит на PC7.

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2И последнее — настроить транковый порт.

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2 - обратите внимание на эту команду. А именно на ключевое слово "add". Если не дописать это слово, то вы сотрете все остальные разрешенные к передаче VLAN на этом порту.

Поэтому если у вас уже был поднят транк на порту и передавались другие VLAN, то добавлять надо именно так.

А именно на ключевое слово "add". Если не дописать это слово, то вы сотрете все остальные разрешенные к передаче VLAN на этом порту.

Поэтому если у вас уже был поднят транк на порту и передавались другие VLAN, то добавлять надо именно так.Чтобы кадры ходили красиво, подкорректирую центральный коммутатор CentrSW.

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4Время проверки. Отправляю ping с PC1 на PC7.

Пока что весь путь аналогичен предыдущему. Но вот с этого момента (с картинки ниже) центральный коммутатор примет другое решение. Он получает кадр и видит, что тот протегирован 2-ым VLAN-ом. Значит отправлять его надо только туда, где это разрешено, то есть на порт fa0/2.

И вот он приходит на SW2. Открываем и видим, что он еще тегированный. Но следующим узлом стоит компьютер и тег надо снимать. Нажимаем на «Outbound PDU Details», чтобы посмотреть в каком виде кадр вылетит из коммутатора.

Открываем и видим, что он еще тегированный. Но следующим узлом стоит компьютер и тег надо снимать. Нажимаем на «Outbound PDU Details», чтобы посмотреть в каком виде кадр вылетит из коммутатора.

И действительно. Коммутатор отправит кадр в «чистом» виде, то есть без тегов.

Доходит ARP до PC7. Открываем его и убеждаемся, что кадр не тегированный PC7 узнал себя и отправляет ответ.

Открываем кадр на коммутаторе и видим, что на отправку он уйдет тегированным. Дальше кадр будет путешествовать тем же путем, что и пришел.

ARP доходит до PC1, о чем свидетельствует галочка на конверте. Теперь ему известен MAC-адрес и он пускает в ход ICMP.

Открываем пакет на коммутаторе и наблюдаем такую же картину. На канальном уровне кадр тегируется коммутатором. Так будет с каждым сообщением.

Видим, что пакет успешно доходит до PC7. Обратный путь я показывать не буду, так как он аналогичен. Если кому интересно, можно весь путь увидеть на анимации под спойлером ниже.

А если охота самому поковырять эту топологию, прикладываю ссылку на лабораторку.Логика работы VLAN

А если охота самому поковырять эту топологию, прикладываю ссылку на лабораторку.Логика работы VLANВот в принципе самое популярное применение VLAN-ов. Независимо от физического расположения, можно логически объединять узлы в группы, там самым изолируя их от других. Очень удобно, когда сотрудники физически работают в разных местах, но должны быть объединены. И конечно с точки зрения безопасности VLAN не заменимы. Главное, чтобы к сетевым устройствам имели доступ ограниченный круг лиц, но это уже отдельная тема.

Добились ограничения на канальном уровне. Трафик теперь не гуляет где попало, а ходит строго по назначению. Но теперь встает вопрос в том, что отделам между собой нужно общаться. А так как они в разных канальных средах, то в дело вступает маршрутизация. Но перед началом, приведем топологию в порядок. Самое первое к чему приложим руку — это адресация узлов. Повторюсь, что каждый отдел должен находиться в своей подсети. Итого получаем:

- Дирекция — 192.168.

1.0/24

1.0/24 - Бухгалтерия — 192.168.2.0/24

- Отдел кадров — 192.168.3.0/24

Раз подсети определены, то сразу адресуем узлы.

- PC1:

IP: 192.168.1.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1 - PC2:

IP: 192.168.1.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1 - PC3:

IP: 192.168.2.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.2.1 - PC4:

IP: 192.168.2.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.2.1 - PC5:

IP: 192.168.3.2

Маска: 255.255.255.0 или /24

Шлюз: 192.168.3.1 - PC6:

IP: 192.168.3.3

Маска: 255.255.255.0 или /24

Шлюз: 192.168.3.1 - PC7:

IP: 192.168.1.4

Маска: 255.255.255.0 или /24

Шлюз: 192.168.1.1

Теперь про изменения в топологии.

Видим, что добавился маршрутизатор. Он как раз и будет перекидывать трафик с одного VLAN на другой (иными словами маршрутизировать). Изначально соединения между ним и коммутатором нет, так как интерфейсы выключены.

Видим, что добавился маршрутизатор. Он как раз и будет перекидывать трафик с одного VLAN на другой (иными словами маршрутизировать). Изначально соединения между ним и коммутатором нет, так как интерфейсы выключены. У узлов добавился такой параметр, как адрес шлюза. Этот адрес они используют, когда надо отправить сообщение узлу, находящемуся в другой подсети. Соответственно у каждой подсети свой шлюз.

Осталось настроить маршрутизатор, и я открываю его CLI. По традиции дам осмысленное имя.

Router(config)#hostname Gateway

Gateway(config)#Далее переходим к настройке интерфейсов.

Gateway(config)#interface fastEthernet 0/0 - переходим к требуемому интерфейсу.

Gateway(config-if)#no shutdown - включаем его.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to upТеперь внимание! Мы включили интерфейс, но не повесили на него IP-адрес. Дело в том, что от физического интерфейса (fastethernet 0/0) нужен только линк или канал.

Роль шлюзов будут выполнять виртуальные интерфейсы или сабинтерфейсы (англ. subinterface). На данный момент 3 типа VLAN. Значит и сабинтерфейсов будет 3. Приступаем к настройке.

Роль шлюзов будут выполнять виртуальные интерфейсы или сабинтерфейсы (англ. subinterface). На данный момент 3 типа VLAN. Значит и сабинтерфейсов будет 3. Приступаем к настройке.Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0Маршрутизатор настроен. Переходим к центральному коммутатору и настроим на нем транковый порт, чтобы он пропускал тегированные кадры на маршрутизатор.

CentrSW(config)#interface fastEthernet 0/24

CentrSW(config-if)#switchport mode trunk

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4Конфигурация закончена и переходим к практике. Отправляю ping с PC1 на PC6 (то есть на 192.

168.3.3).

168.3.3).PC1 понятия не имеет, кто такой PC6 или 192.168.3.3, но знает, что они находятся в разных подсетях (как он это понимает описано в предыдущей статье). Поэтому он отправит сообщение через основной шлюз, адрес которого указан в его настройках. И хоть PC1 знает IP-адрес основного шлюза, для полного счастья не хватает MAC-адреса. И он пускает в ход ARP.

Обратите внимание. Как только кадр прибывает на CentrSW, коммутатор не рассылает его кому попало. Он рассылает только на те порты, где разрешен пропуск 2-го VLAN. То есть на маршрутизатор и на SW2 (там есть пользователь, сидящий во 2-ом VLAN).

Маршрутизатор узнает себя и отправляет ответ (показан стрелочкой). И обратите внимание на нижний кадр. Когда SW2 получил ARP от центрального коммутатора, он аналогично не стал рассылать его на все компьютеры, а отправил только PC7, который сидит во 2-ом VLAN. Но PC7 его отбрасывает, так как он не для него. Смотрим дальше.

ARP дошел до PC1. Теперь ему все известно и можно отправлять ICMP.

Еще раз обращу внимание на то, что в качестве MAC-адреса назначения (канальный уровень), будет адрес маршрутизатора, а в качестве IP-адреса назначения (сетевой уровень), адрес PC6.

Еще раз обращу внимание на то, что в качестве MAC-адреса назначения (канальный уровень), будет адрес маршрутизатора, а в качестве IP-адреса назначения (сетевой уровень), адрес PC6. Доходит ICMP до маршрутизатора. Он смотрит в свою таблицу и понимает, что не знает никого под адресом 192.168.3.3. Отбрасывает прибывший ICMP и пускает разведать ARP.

PC6 узнает себя и отправляет ответ.

Доходит до маршрутизатора ответ и он добавляет запись в своей таблице. Посмотреть таблицу ARP можно командой show arp.

Двигаемся дальше. PC1 недоволен, что ему никто не отвечает и отправляет следующее ICMP-сообщение.

На этот раз ICMP доходит без проблем. Обратно он проследует тем же маршрутом. Я лишь покажу конечный результат.

Первый пакет затерялся (в результате работы ARP), а второй дошел без проблем.

Кому интересно увидеть в анимации, добро пожаловать под спойлер.InterVLAN Routing

Итак.

Мы добились того, что если узлы находятся в одной подсети и в одном VLAN, то ходить они будут напрямую через коммутаторы. В случае, когда нужно передать сообщение в другую подсеть и VLAN, то передавать будут через роутер Gateway, который осуществляет «межвлановую» маршрутизацию. Данная топология получила название «router on a stick» или «роутер на палочке». Как вы поняли она очень удобна. Мы создали 3 виртуальных интерфейса и по одному проводу гоняли разные тегированные кадры. Без использования сабинтерфейсов и VLAN-ов, пришлось бы для каждой подсети задействовать отдельный физический интерфейс, что совсем не выгодно.

Мы добились того, что если узлы находятся в одной подсети и в одном VLAN, то ходить они будут напрямую через коммутаторы. В случае, когда нужно передать сообщение в другую подсеть и VLAN, то передавать будут через роутер Gateway, который осуществляет «межвлановую» маршрутизацию. Данная топология получила название «router on a stick» или «роутер на палочке». Как вы поняли она очень удобна. Мы создали 3 виртуальных интерфейса и по одному проводу гоняли разные тегированные кадры. Без использования сабинтерфейсов и VLAN-ов, пришлось бы для каждой подсети задействовать отдельный физический интерфейс, что совсем не выгодно.Кстати очень хорошо этот вопрос разобран в этом видео (видео идет около 3-х часов, поэтому ссылка с привязкой именно к тому моменту времени). Если после прочтения и просмотра видео захочется добить все собственными руками, прикладываю ссылку на скачивание.

Разобрались с VLAN-ами и переходим к одному из протоколов, работающего с ним.

DTP (англ. Dynamic Trunking Protocol) или на русском динамический транковый протокол — проприетарный протокол компании Cisco, служащий для реализации trunk режима между коммутаторами. Хотя в зависимости от состояния, они могут согласоваться и в режим access.

Dynamic Trunking Protocol) или на русском динамический транковый протокол — проприетарный протокол компании Cisco, служащий для реализации trunk режима между коммутаторами. Хотя в зависимости от состояния, они могут согласоваться и в режим access.

В DTP есть 4 режима: Dynamic auto, Dynamic desirable, Trunk, Access. Рассмотрим как они согласуются.

То есть левая колонка это 1-ое устройство, а верхняя строка 2-ое устройство. По-умолчанию коммутаторы находятся в режиме «dynamic auto». Если посмотреть таблицу сопоставления, то два коммутатора в режиме «dynamic auto» согласуются в режим «access». Давайте это и проверим. Создаю я новую лабораторную работу и добавлю 2 коммутатора.

Соединять их пока не буду. Мне надо убедиться, что оба коммутатора в режиме «dynamic auto». Проверять буду командой show interfaces switchport.

Результат этой команды очень большой, поэтому я его обрезал и выделил интересующие пункты. Начнем с Administrative Mode.

Эта строка показывает, в каком из 4-режимов работает данный порт на коммутаторе. Убеждаемся, что на обоих коммутаторах порты в режиме «Dynamic auto». А строка Operational Mode показывает, в каком режиме работы они согласовали работу. Мы пока их не соединяли, поэтому они в состоянии «down».

Эта строка показывает, в каком из 4-режимов работает данный порт на коммутаторе. Убеждаемся, что на обоих коммутаторах порты в режиме «Dynamic auto». А строка Operational Mode показывает, в каком режиме работы они согласовали работу. Мы пока их не соединяли, поэтому они в состоянии «down».Сразу дам вам хороший совет. При тестировании какого либо протокола, пользуйтесь фильтрами. Отключайте показ работы всех ненужных вам протоколов.

Перевожу CPT в режим simulation и отфильтрую все протоколы, кроме DTP.

Думаю здесь все понятно. Соединяю коммутаторы кабелем и, при поднятии линков, один из коммутаторов генерирует DTP-сообщение.

Открываю и вижу, что это DTP инкапсулированный в Ethernet-кадр. Отправляет он его на мультикастовый адрес «0100.0ccc.cccc», который относится к протоколам DTP, VTP, CDP.

И обращу внимание на 2 поля в заголовке DTP.

1) DTP Type — сюда отправляющий вставляет предложение. То есть в какой режим он хочет согласоваться. В нашем случае он предлагает согласовать «access».

В нашем случае он предлагает согласовать «access».

2) Neighbor MAC-address — в это поле он записывает MAC-адрес своего порта.

Отправляет он и ждет реакции от соседа.

Доходит до SW1 сообщение и он генерирует ответный. Где также согласует режим «access», вставляет свой MAC-адрес и отправляет в путь до SW2.

Успешно доходит DTP. По идее они должны были согласоваться в режиме «access». Проверю.

Как и предполагалось, согласовались они в режим «access».

Кто то говорит, что технология удобная и пользуется ею. Но я крайне не рекомендую использовать этот протокол в своей сети. Рекомендую это не только я, и сейчас объясню почему. Смысл в том, что этот протокол открывает большую дыру в безопасности. Я открою лабораторку, в которой разбиралась работа «Router on a stick» и добавлю туда еще один коммутатор.

Теперь зайду в настройки нового коммутатора и жестко пропишу на порту работу в режиме trunk.

New_SW(config)#interface fastEthernet 0/1

New_SW(config-if)#switchport mode trunkСоединяю их и смотрю, как они согласовались.

Все верно. Режимы «dynamic auto» и «trunk» согласуются в режим trunk. Теперь ждем, когда кто- то начнет проявлять активность. Допустим PC1 решил кому то отправить сообщение. Формирует ARP и выпускает в сеть.

Пропустим его путь до того момента, когда он попадет на SW2.

И вот самое интересное.

Он отправляет его на вновь подключенный коммутатор. Объясняю, что произошло. Как только мы согласовали с ним trunk, он начинает отправлять ему все пришедшие кадры. Хоть на схеме и показано, что коммутатор отбрасывает кадры, это ничего не значит. К коммутатору или вместо коммутатора можно подключить любое перехватывающее устройство (sniffer) и спокойно просматривать, что творится в сети. Вроде перехватил он безобидный ARP. Но если взглянуть глубже, то можно увидеть, что уже известен MAC-адрес «0000.0C1C.05DD» и IP-адрес «192.168.1.2». То есть PC1 не думая выдал себя. Теперь злоумышленник знает о таком компьютере. Вдобавок он знает, что он сидит во 2-ом VLAN. Дальше он может натворить многого.

Самое банальное — это подменить свой MAC-адрес, IP-адрес, согласоваться быстро в Access и и выдавать себя за PC1. Но самое интересное. Ведь сразу можно этого не понять. Обычно, когда мы прописываем режим работы порта, он сразу отображается в конфигурации. Ввожу show running-config .

Самое банальное — это подменить свой MAC-адрес, IP-адрес, согласоваться быстро в Access и и выдавать себя за PC1. Но самое интересное. Ведь сразу можно этого не понять. Обычно, когда мы прописываем режим работы порта, он сразу отображается в конфигурации. Ввожу show running-config .Но здесь настройки порта пустые. Ввожу show interfaces switchport и проматываю до fa0/4.

А вот здесь видим, что согласован trunk. Не всегда show running-config дает исчерпывающую информацию. Поэтому запоминайте и другие команды.

Думаю понятно почему нельзя доверять этому протоколу. Он вроде облегчает жизнь, но в то же время может создать огромную проблему. Поэтому полагайтесь на ручной метод. При настройке сразу же обозначьте себе какие порты будут работать в режиме trunk, а какие в access. И самое главное — всегда отключайте согласование. Чтобы коммутаторы не пытались ни с кем согласоваться. Делается это командой «switchport nonegotiate».

Переходим к следующему протоколу.

VTP (англ. VLAN Trunking Protocol) — проприетарный протокол компании Cisco, служащий для обмена информацией о VLAN-ах.

Представьте ситуацию, что у вас 40 коммутаторов и 70 VLAN-ов. По хорошему нужно вручную на каждом коммутаторе их создать и прописать на каких trunk-ых портах разрешать передачу. Дело это муторное и долгое. Поэтому эту задачу может взвалить на себя VTP. Вы создаете VLAN на одном коммутаторе, а все остальные синхронизируются с его базой. Взгляните на следующую топологию.

Здесь присутствуют 4 коммутатора. Один из них является VTP-сервером, а 3 остальных клиентами. Те VLAN, которые будут созданы на сервере, автоматически синхронизируются на клиентах. Объясню как работает VTP и что он умеет.

Итак. VTP может создавать, изменять и удалять VLAN. Каждое такое действие влечет к тому, что увеличивается номер ревизии (каждое действие увеличивает номер на +1). После он рассылает объявления, где указан номер ревизии. Клиенты, получившие это объявление, сравнивают свой номер ревизии с пришедшим. И если пришедший номер выше, они синхронизируют свою базу с ней. В противном случае объявление игнорируется.

И если пришедший номер выше, они синхронизируют свою базу с ней. В противном случае объявление игнорируется.

Но это еще не все. У VTP есть роли. По-умолчанию все коммутаторы работают в роли сервера. Расскажу про них.

- VTP Server. Умеет все. То есть создает, изменяет, удаляет VLAN. Если получает объявление, в которых ревизия старше его, то синхронизируется. Постоянно рассылает объявления и ретранслирует от соседей.

- VTP Client — Эта роль уже ограничена. Создавать, изменять и удалять VLAN нельзя. Все VLAN получает и синхронизирует от сервера. Периодически сообщает соседям о своей базе VLAN-ов.

- VTP Transparent — эта такая независимая роль. Может создавать, изменять и удалять VLAN только в своей базе. Никому ничего не навязывает и ни от кого не принимает. Если получает какое то объявление, передает дальше, но со своей базой не синхронизирует. Если в предыдущих ролях, при каждом изменении увеличивался номер ревизии, то в этом режиме номер ревизии всегда равен 0.

Это все, что касается VTP версии 2. В VTP 3-ей версии добавилась еще одна роль — VTP Off. Он не передает никакие объявления. В остальном работа аналогична режиму Transparent.

Начитались теории и переходим к практике. Проверим, что центральный коммутатор в режиме Server. Вводим команду show vtp status.

Видим, что VTP Operating Mode: Server. Также можно заметить, что версия VTP 2-ая. К сожалению, в CPT 3-ья версия не поддерживается. Версия ревизии нулевая.

Теперь настроим нижние коммутаторы.

SW1(config)#vtp mode client

Setting device to VTP CLIENT mode.Видим сообщение, что устройство перешло в клиентский режим. Остальные настраиваются точно также.

Чтобы устройства смогли обмениваться объявлениями, они должны находиться в одном домене. Причем тут есть особенность. Если устройство (в режиме Server или Client) не состоит ни в одном домене, то при первом полученном объявлении, перейдет в объявленный домен. Если же клиент состоит в каком то домене, то принимать объявления от других доменов не будет. Откроем SW1 и убедимся, что он не состоит ни в одном домене.

Если же клиент состоит в каком то домене, то принимать объявления от других доменов не будет. Откроем SW1 и убедимся, что он не состоит ни в одном домене.

Убеждаемся, что тут пусто.

Теперь переходим центральному коммутатору и переведем его в домен.

CentrSW(config)#vtp domain cisadmin.ru

Changing VTP domain name from NULL to cisadmin.ruВидим сообщение, что он перевелся в домен cisadmin.ru.

Проверим статус.

И действительно. Имя домена изменилось. Обратите внимание, что номер ревизии пока что нулевой. Он изменится, как только мы создадим на нем VLAN. Но перед созданием надо перевести симулятор в режим simulation, чтобы посмотреть как он сгенерирует объявления. Создаем 20-ый VLAN и видим следующую картинку.

Как только создан VLAN и увеличился номер ревизии, сервер генерирует объявления. У него их два. Сначала откроем тот, что левее. Это объявление называется «Summary Advertisement» или на русском «сводное объявление». Это объявление генерируется коммутатором раз в 5 минут, где он рассказывает о имени домена и текущей ревизии.

Смотрим как выглядит.

Смотрим как выглядит.В Ethernet-кадре обратите внимание на Destination MAC-адрес. Он такой же, как и выше, когда генерировался DTP. То есть, в нашем случае на него отреагируют только те, у кого запущен VTP. Теперь посмотрим на следующее поле.

Здесь как раз вся информация. Пройдусь по самым важным полям.

- Management Domain Name — имя самого домена (в данном случае cisadmin.ru).

- Updater Identity — идентификатор того, кто обновляет. Здесь, как правило, записывается IP-адрес. Но так как адрес коммутатору не присваивали, то поле пустое

- Update Timestamp — время обновления. Время на коммутаторе не менялось, поэтому там стоит заводское.

- MD5 Digest — хеш MD5. Оно используется для проверки полномочий. То есть, если на VTP стоит пароль. Мы пароль не меняли, поэтому хэш по-умолчанию.

Теперь посмотрим на следующее генерируемое сообщение (то, что справа). Оно называется «Subset Advertisement» или «подробное объявление».

Это такая подробная информация о каждом передаваемом VLAN.

Это такая подробная информация о каждом передаваемом VLAN. Думаю здесь понятно. Отдельный заголовок для каждого типа VLAN. Список настолько длинный, что не поместился в экран. Но они точно такие, за исключением названий. Заморачивать голову, что означает каждый код не буду. Да и в CPT они тут больше условность.

Смотрим, что происходит дальше.

Получают клиенты объявления. Видят, что номер ревизии выше, чем у них и синхронизируют базу. И отправляют сообщение серверу о том, что база VLAN-ов изменилась.

Принцип работы протокола VTP

Вот так в принципе работает протокол VTP. Но у него есть очень большие минусы. И минусы эти в плане безопасности. Объясню на примере этой же лабораторки. У нас есть центральный коммутатор, на котором создаются VLAN, а потом по мультикасту он их синхронизирует со всеми коммутаторами. В нашем случае он рассказывает про VLAN 20. Предлагаю еще раз глянуть на его конфигурацию.

И тут в сеть мы добавляем новый коммутатор. У него нет новых VLAN-ов, кроме стандартных и он не состоит ни в одном VTP-домене, но подкручен номер ревизии.

И перед тем как его воткнуть в сеть, переводим порт в режим trunk.

Теперь переключаю CPT в «Simulation Mode» и отфильтровываю все, кроме VTP. Подключаюсь и смотрю, что происходит.

Через какое то время до NewSW доходит VTP сообщение, откуда он узнает, что в сети есть VTP-домен «cisadmin.ru». Так как он не состоял до этого в другом домене, он автоматически в него переходит. Проверим.

Теперь он в том же домене, но с номером ревизии выше. Он формирует VTP-сообщение, где рассказывает об этом.

Первым под раздачу попадет SW1.

Заметьте, что на SW1 приходят сразу 2 VTP-сообщения (от NewSW и от CentrSW). В сообщении от NewSW он видит, что номер ревизии выше, чем его и синхронизирует свою базу. А вот сообщение от CentrSW для него уже устарело, и он отбрасывает его. Проверим, что изменилось на SW1.

Обновился номер ревизии и, что самое интересное, база VLAN. Теперь она пустая. Смотрим дальше.

Обратите внимание. До сервера доходит VTP-сообщение, где номер ревизии выше, чем у него.

Он понимает, что сеть изменилась и надо под нее подстроиться. Проверим конфигурацию.

Он понимает, что сеть изменилась и надо под нее подстроиться. Проверим конфигурацию.Конфигурация центрального сервера изменилась и теперь он будет вещать именно ее.

А теперь представьте, что у нас не один VLAN, а сотни. Вот таким простым способом можно положить сеть. Конечно домен может быть запаролен и злоумышленнику будет тяжелее нанести вред. А представьте ситуацию, что у вас сломался коммутатор и срочно надо его заменить. Вы или ваш коллега бежите на склад за старым коммутатором и забываете проверить номер ревизии. Он оказывается выше чем у остальных. Что произойдет дальше, вы уже видели. Поэтому я рекомендую не использовать этот протокол. Особенно в больших корпоративных сетях. Если используете VTP 3-ей версии, то смело переводите коммутаторы в режим «Off». Если же используется 2-ая версия, то переводите в режим «Transparent».

Кому интересно посмотреть это в виде анимации, открывайте спойлер.

Подключение коммутатора с большей ревизиейДля желающих поработать с этой лабораторкой, прикладываю ссылку.

Ну вот статья про VLAN подошла к концу. Если остались какие то вопросы, смело задавайте. Спасибо за прочтение.

VLAN — Документация DCImanager

VLAN (Virtual Local Area Network) — виртуальная локальная компьютерная сеть — группа устройств, которые имеют возможность взаимодействовать между собой напрямую на канальном уровне. Устройства физически могут быть подключены к разным сетевым коммутаторам. Устройства, которые находятся в разных VLAN являются невидимыми друг для друга на канальном уровне, даже если они подключены к одному коммутатору.

VLAN — механизм для создания логической топологии сети независимо от физической топологии. VLAN используются для сокращения широковещательного трафика в сети. Имеют большое значение с точки зрения безопасности, в частности как средство борьбы с ARP-spoofing.

Существуют следующие реализации VLAN:

- по порту;

- по MAC-адресу;

- по протоколу;

- методом аутентификации.

Принципы функционирования VLAN

DCImanager поддерживает реализацию VLAN на базе портов коммутатора. Физические порты коммутатора логически объединяются в VLAN. VLAN на базе портов — самый высокий уровень управляемости, безопасности и простоты настройки по сравнению с другими реализациями.

Физические порты коммутатора логически объединяются в VLAN. VLAN на базе портов — самый высокий уровень управляемости, безопасности и простоты настройки по сравнению с другими реализациями.

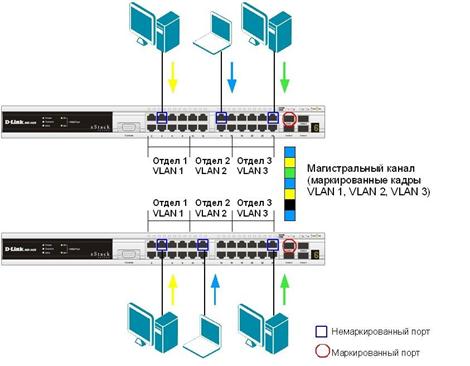

DCImanager поддерживает транковые порты. Транковые порты (trunk порты или тегированные порты) используются для передачи трафика нескольких VLAN между коммутаторами. Транковый порт позволяет коммутатору передать трафик нескольких VLAN через один порт. При этом сохраняется информация, в пределах какого VLAN передается фрейм. Для этого выполняется тегирование фрейма. Данная возможность актуальна при наличии нескольких коммутаторов. Два коммутатора связываются только двумя транковыми портами, через которые может проходить трафик любого числа VLAN.

В DCImanager реализованы функции для работы с Primary и Isolated PVLAN.

Private VLAN (PVLAN) — технология, используемая для изоляции портов коммутатора. Private VLAN делит VLAN (primary) на несколько под-VLAN (secondary). При этом сохраняется существующая подсеть IP-адресов и layer 3.

Primary VLAN — первичная VLAN. К первичной VLAN относится Promiscuous порт — порт коммутатора, который подключён к вышестоящему оборудованию (коммутатору, маршрутизатору и т.д.).

Secondary VLAN — вторичная VLAN. Порты вторичной VLAN относятся к одному из следующих типов:

- Isolated — любые порты коммутатора, добавленные в Isolated VLAN, могут связываться с Primary VLAN, но не с другими Secondary VLAN и не с другими хостами в той же Isolated VLAN;

- Community — любые порты коммутатора, добавленные в Community VLAN, могут связываться с Primary VLAN и друг с другом, но не с другими Secondary VLAN.

Возможность работы с PVLAN поддерживает обработчик Brocade ICX(Mult).

В DCImanager реализованы функции для работы с режимом «Vlan per user» (VPU). VPU позволяет помещать каждый сервер (группу серверов) в отдельный широковещательный домен. Каждому серверу (группе серверов) назначается отдельный VLAN и на маршрутизаторе создаётся IRB-интерфейс с этим VLAN. Интерфейс IRB — это логический Layer 3 интерфейс, использующийся

Интерфейс IRB — это логический Layer 3 интерфейс, использующийся

- сервер резервируется VLAN и сеть с 31-ым префиксом (два IP-адреса). Один IP-адрес для маршрутизатора, другой для сервера. Сети для дополнительных адресов сервера могут быть различными.

- На маршрутизаторе настраивается IRB-интерфейс с IP-адресом из сети сервера и его VLAN.

- Настраивается DHCP-relay на IP-адрес DCImanager. Команды для настройки можно увидеть в списке сетей для VLAN.

- Дополнительные адреса /32, маршрутизируются на основные адреса, по принципу route x.x.x.16/32 next-hop x.x.x.97.

- Дополнительные адреса устанавливаются при помощи протокола динамической маршрутизации. DCImanager использует Bird. Подробнее о Bird см. на официальном сайте.

Для работы с функциями VPU установите соответствующий модуль (начиная с версия 5.155) либо включите опцию Включить VPU в Настройки → Глобальные настройки и заполните необходимые данных (до версии 5. 155).

155).

Модули VLAN

Для расширения возможностей работы с VLAN в DCImanager используются модули:

1. Модуль «VPU (Vlan Per User)» (доступен с версии 5.155). помещать каждый сервер (группу серверов) в отдельный широковещательный домен.

2. Модуль «Пользовательские VLAN». пользователям помещать свои сервера в разрешённые администратором VLAN.

Перейдите в Интеграция → Модули для установки и настройки модулей.

Управление VLAN

Перейдите в Главное меню → Виртуальные сети (VLAN) для управления.

Просмотр списка виртуальных сетей

В списке находятся VLAN:

- созданные вручную;

- найденные при опросе оборудования.

Добавление виртуальной сети в DCImanager

Ручное добавление

Нажмите Создать для добавления виртуальной сети.

Укажите:

- VLAN Id — уникальный идентификатор виртуальной сети;

- Имя — наименование виртуальной сети, которое используется при настройке сетевого оборудования;

- Владелец — пользователь, которому доступно использование VLAN на серверах;

- Примечания —

- PVLAN — опция включения функции

- Тип PVLAN — тип виртуальной сети.

Поле доступно только при включении опции «PVLAN»:

Поле доступно только при включении опции «PVLAN»:- Isolated — вторичная VLAN с типом isolated;

- Primary — первичная VLAN.

- Служебный — при включении данной опции настройки VLAN не будут записываться на коммутатор.

Автоматическое добавление

Администратор в процессе настройки назначает портам коммутаторов необходимые VLAN. DCImanager синхронизируется с настроенными на оборудовании VLAN: автоматически выставляет найденные на портах VLAN, отмечает порты в режиме trunk, а .

Добавление порта коммутатора в VLAN

Нажмите Оборудование → Коммутаторы → Порты → Изменить, чтобы указать VLAN для порта коммутатора.

Настройки порта, которые относятся к конфигурации VLAN:

- Работает в режиме Trunk — опция установки порта в режим Trunk. Для транкового порта укажите:

- Native VLAN — VLAN, в которой трафик передается нетегированным;

- Члены Trunk — VLAN, которые могут передавать трафик через порт.

- UpLink — опция скрытия порта из списка доступных при создании подключений. Также на данном порту не будет поиск серверов и будут запрещены любые действия: изменение VLAN, скорости и режима. Включите эту опцию, если порт подключен не к серверу, а к коммутатору или маршрутизатору уровнем выше.

DCImanager считает изменения при опросе оборудования и отобразит их в интерфейсе автоматически.

Настройка типов IP-адресов в VLAN

Создайте в IPmanager группу IP-адресов для VLAN. Эту группу укажите в правах пользователя для соответствующей подсети в IPmanager. Также укажите её для каждого сервера, который будет работать в настраиваемом VLAN в поле Блок IP-адресов.

В Глобальные настройки во вкладке Политики можно указать стандартный тип IP-адресов. Все вновь создаваемые сервера будут настроены на этот тип, если в поле Блок IP-адресов не указано иное.

Как создать и настроить trunk порты в Cisco для соединения коммутаторов на примере Cisco 2960+48TC-S

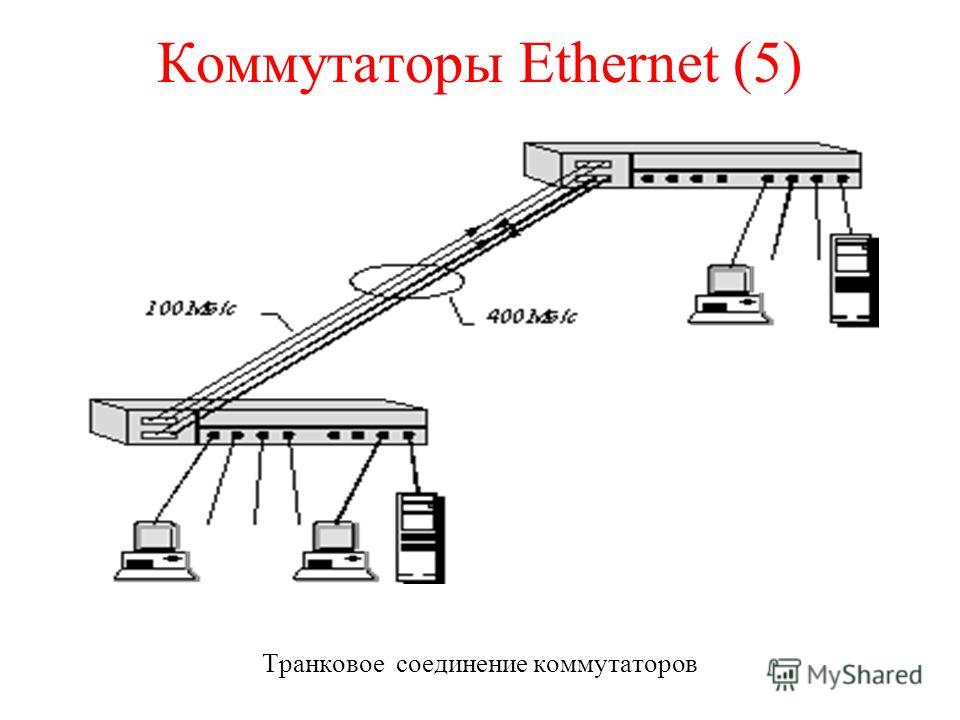

В предыдущей части мы рассмотрели вариант одного коммутатора который имеет разделение на vlan. Представим что появился еще один этаж и на нем свой коммутатор который тоже имеет свои vlan, встает вопрос как подключить два коммутатора. Для этого есть vlan trunk.

Представим что появился еще один этаж и на нем свой коммутатор который тоже имеет свои vlan, встает вопрос как подключить два коммутатора. Для этого есть vlan trunk.

Trunk — сконфигурированное состояние порта коммутатора (в меню команды interface …), предназначенное для подключения к другому коммутатору. Могут объединяться в Port-channel для увеличения надёжности и быстродействия. На обоих соединяемых таким образом коммутаторах порты должны быть в режиме trunk. Коммутаторы можно иногда соединять друг с другом и портами в режиме access.

Немного теории о магистральном порте

Trunk Port (Магистральный порт) — это порт, предназначенный для переноса трафика для всех VLAN, доступных через определенный коммутатор, процесс, известный как транкинг. Магистральные порты помечают кадры уникальными идентифицирующими тегами — тегами 802.1Q или тегами Inter-Switch Link (ISL) — при их перемещении между коммутаторами. Следовательно, каждый отдельный кадр может быть направлен в назначенный ему VLAN.

Интерфейс Ethernet может функционировать как магистральный порт или как порт доступа, но не оба одновременно. Магистральный порт может иметь более одного VLAN, настроенного на интерфейсе. В результате он может одновременно передавать трафик для многочисленных сетей VLAN. Это большое преимущество, так как для передачи трафика группе VLAN может использоваться один порт коммутатора. Они очень полезны, если пользователь хочет обмениваться трафиком между несколькими коммутаторами, имеющими более одного сконфигурированного vlan.

Схема выглядит так, у нас есть два коммутатора Cisco 2060 находящиеся на разных этажах здания.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S20

Соединять будем через гигабитные порты. Идем на первом коммутаторе в режим конфигурирования

выбираем нужный интерфейс

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S16

Switch(config)#interface gigabitEthernet 1/1

Ставим нужный режим

Switch(config-if)#switchport mode trunk

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S17

Разрешаем нужные vlan в нашем случае 2 и 3 Switch(config-if)#switchport trunk allowed vlan 2,3

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S19

делаем на втором коммутаторе тоже самое. Проверим пингами соседей по этажам.

Проверим пингами соседей по этажам.

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S21

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S22

Как создать и настроить vlan в Cisco на примере Cisco 2960+48TC-S23

Все ок. Следующим шагом идет настройка маршрутизации в cisco, чтобы vlan видели друг друга.

Виртуальная реальность или что такое VLAN ~ Сетевые заморочки

В данном посте рассматриваются виртуальные локальные сети (VLAN), их назначение и терминология. Данный пост носит исключительно теоретический характер, и в нем не будет практических примеров настройки оборудования, но если вам все же интересно, то милости прошу под кат.

Виртуальные локальные сети или же просто VLAN — это технология позволяющая организовывать несколько независимых виртуальных сетей внутри одной физической сети. С помощью VLAN можно выполнять гибкое разнесение пользователей по различным сегментам сети с разной адресацией, даже если они подключены к единому устройству, а также дробить широковещательные домены.

| Организация двух VLAN на коммутаторе |

Немного прокомментирую данный рисунок. Компьютеры 1 и 2 объединены в один VLAN, компьютеры 3 и 4 объединены в другой VLAN. Хотя все компьютеры подключены к одному и тому же коммутатору, все они не будут общаться между собой. Компьютер номер 1 сможет общаться только с компьютером 2, компьютер 3 будет видеть только компьютер 4. Тоесть данная ситуация будет аналогична тому, как если бы мы подключили компьютеры 1 и 2 к одному коммутатору, а компьютеры 3 и 4 к другому коммутатору, и не соединили бы эти коммутаторы между собой. Как легко заметить, в данном случае, технология VLAN помогла нам разделить нашу единую физическую сеть на несколько виртуальных не связанных между собой сетей, при этом компьютеры находящиеся в этих виртуальных сетях даже не подозревают об этом и работают точно также как это было бы в обычно сети.

Реализация виртуальных локальных сетей обычно происходит на коммутаторах. Другое сетевое оборудование, такое как маршрутизаторы, точки доступа, тоже обычно поддерживает VLAN.

Для взаимодействия устройств в VLAN сетях, их порты настраиваются специальным образом. Существует два типа настройки портов: настройка порта в режиме доступа (аксесс порт) и настройка порта в режиме транка (транковый порт).

Порты доступа применяются обычно для подключения оконечных устройств. В простейшем случае, порту доступа задается определенный VLAN и он передает весь поступающий на него трафик имено в него. Порты к которым подключены компьютеры 1,2,3 и 4 на рисунке выше являются портами доступа.

Транковые порты предназначены для передачи трафика сразу нескольких VLANов и обычно используются для соединения сетевых устройств между собой. Данный принцип проиллюстрирован на рисунке.

| Принцип работы портов доступа и транковых портов |

На данном рисунке порты 1-4 являются портами доступа и по каждому из этих портов идет трафик только одного VLAN, порты 5 являются транковыми портами, служат для связи коммутаторов между собой и передают через себя трафик сразу двух виртуальных локальных сетей VLAN 1 и VLAN 2.

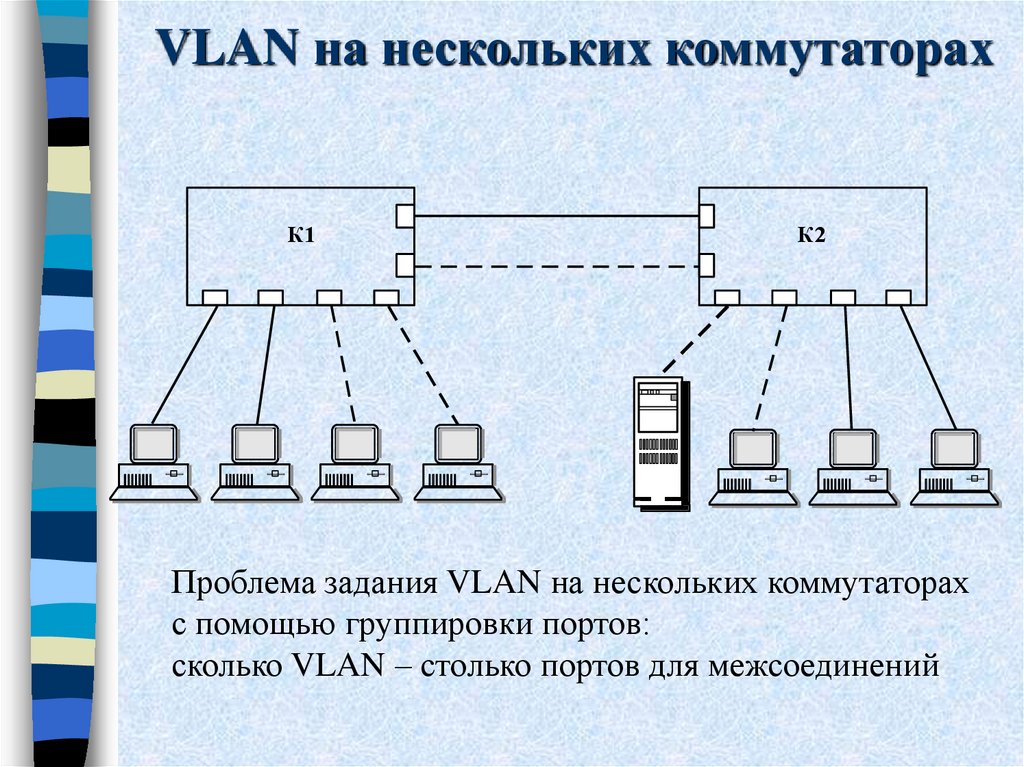

Хочется отметить, что передавать VLAN между устройствами можно не только с помощью транковых портов, но и с помощью портов доступа, но так как порты доступа могут пропускать трафик только одного VLAN, для соединения устройств между собой, потребуется выделение портов количество которых будет равно количеству передаваемых между устройствами VLAN. Данный способ обычно находит применение только в том случае если между устройствами необходимо передать небольшое число VLAN, а обычно вообще один единственный VLAN. На представленном ниже рисунке все шесть портов являются портами доступа.

| На данном рисунке все порты являются портами доступа |

Так же хочется отметить, еще один интересный факт. Если ваш коммутатор поддерживает VLAN, то вы используете данную технологию даже не подозревая об этом. Большинство коммутаторов, во всяком случае фирмы Cisco, по умолчанию настроены таким образом, что все их порты принадлежат VLAN 1. Использование коммутатора в данном случае будет иметь следующий вид.

| Один единственный VLAN на коммутаторе |

Вроде бы это вся теория о VLAN, которые может пригодитесь для перехода к практике настройки VLAN, надеюсь, что я ничего не забыл. Хотя я старался написать как можно проще, на мой взгляд, статья получилась довольно таки сложной для понимания, поэтому с удовольствием отвечу на все возникшие у вас вопросы о VLAN.

НОУ ИНТУИТ | Лекция | Виртуальные локальные сети

Аннотация: Приведены общие сведения о виртуальных локальных сетях, принципы организации транковых соединений. Рассмотрено конфигурирование виртуальных локальных сетей. Маршрутизация между сетями. Верификация и отладка.

7.1. Общие сведения о виртуальных локальных сетях

Безопасность телекоммуникационных сетей во многом определяется размерами широковещательных доменов, внутри которых может происходить несанкционированный доступ к конфиденциальной информации. Кроме того, в больших сетях наблюдается деградация производительности, поэтому сети делят на более мелкие подсети, каждая из которых представляет собой широковещательный домен. В традиционных сетях деление на широковещательные домены реализуют маршрутизаторы.

Виртуальные сети созданы, чтобы реализовать сегментацию сети на коммутаторах, т.е. на втором уровне модели OSI. Создание виртуальных локальных сетей (Virtual Local Area Networks — VLAN), которые представляют собой логическое объединение групп рабочих станций сети ( рис. 7.1), является одним из основных методов защиты информации и повышения производительности сетей пакетной коммутации на коммутаторах.

Рис. 7.1. Виртуальные локальные сети VLAN

Обычно VLAN группируются по функциональным особенностям работы, независимо от физического местоположения пользователей. Обмен данными происходит только между устройствами, находящимися в одной сети VLAN. Рабочая станция в виртуальной сети, например, РС1 в сети vlan10 ( рис. 7.1), ограничена общением с узлом РС0 в той же самой vlan10. Каждой VLAN назначают свой IP-адрес сети (подсети).

Виртуальные сети логически сегментируют всю сеть на широковещательные домены так, чтобы пакеты пересылались только между портами, которые назначены на ту же самую VLAN (приписаны к одной VLAN). Каждая сеть VLAN состоит из узлов, объединенных единственным широковещательным доменом, образованным приписанными к виртуальной сети портами коммутатора.

Поскольку каждая виртуальная сеть представляет широковещательный домен, то маршрутизаторы в топологии сетей VLAN ( рис. 7.1) обеспечивают фильтрацию широковещательных передач, безопасность, управление трафиком и связь между VLAN. Коммутаторы не обеспечивают трафик между VLAN, поскольку это нарушает целостность широковещательного домена VLAN. Трафик между VLAN обеспечивается маршрутизацией, т.е. общение между узлами разных виртуальных сетей происходит только через маршрутизатор R ( рис. 7.2) или коммутатор третьего уровня.

Рис. 7.2. Маршрутизация между VLAN

На практике используются несколько типов виртуальных локальных сетей:

- VLAN для передачи данных;

- VLAN для передачи голосового трафика;

- VLAN для трафика управления.

По умолчанию все порты коммутатора приписаны к первой виртуальной локальной сети VLAN1 и предназначены для передачи данных. Ниже приведена распечатка команды show vlan brief, коммутатора Catalyst 2960, которая показывает, что после начальной загрузки коммутатора все его порты приписаны к сети по умолчаниюVLAN1. Первая сеть является активной. Других активных виртуальных сетей нет, за исключением 1002 — 1005, зарезервированных для сетей устаревших технологий token-ring и fddi.

Switch>show vlan brief

VLAN Name Status Ports

---- ----------------- --------- -----------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig1/1, Gig1/2

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Switch>

Для управления виртуальными локальными сетями используется виртуальный интерфейс SVI одной из VLAN. Этому интерфейсу назначается IP-адрес с маской, а также шлюз по умолчанию (default gateway). Через этот интерфейс можно управлять коммутатором, в том числе удаленно по протоколам Telnet и SSH. Интерфейс SVI по умолчанию является интерфейсом первой сети VLAN1. Сеть VLAN1 получила название сеть по умолчанию (default VLAN). Эту сеть нельзя переименовать или удалить. Поскольку данная информация известна всем, то хакеры пытаются атаковать, в первую очередь, именно эту сеть. Поэтому на практике администраторы изменяют идентификатор управляющей сети, например, на сеть с номером VLAN 101, т.е. сетью управления может быть любая сеть VLAN, сконфигурированная для функций управления.

Каждой виртуальной сети при конфигурировании должен быть назначен IP-адрес сети (подсети) с соответствующей маской, для того чтобы узлы виртуальных сетей могли свободно общаться между собой внутри VLAN. Передача трафика между виртуальными локальными сетями возможна только при наличии маршрутизации. Например, VLAN10 ( рис. 7.1) может иметь адрес 192.168.10.0/24, VLAN20 — адрес 192.168.20.0/24, VLAN30 — адрес 192.168.30.0/24. Каждому узлу необходимо задать IP-адрес из диапазона адресов соответствующей виртуальной сети, например, узел РС0 — адрес 192.168.10.11, узел РС1 — адрес 192.168.10.12, узел РС2 — адрес 192.168.20.11, узел РС3 — адрес 192.168.20.12, узел РС4 — адрес 192.168.30.11, узел РС5 — адрес 192.168.30.12.

Идентификаторы виртуальных сетей (VLAN10, VLAN20, VLAN30 и т.д.) могут назначаться из нормального диапазона 1 — 1005, в котором номера 1002 — 1005 зарезервированы для виртуальных сетей технологий Token Ring и FDDI. Существует также расширенный диапазон идентификаторов 1006 — 4094. Однако для облегчения управления рекомендуется, чтобы сетей VLAN было не более 255 и сети не расширялись вне Уровня 2 коммутатора.

Поскольку кадры данных могут быть получены коммутатором от любого устройства, присоединенного к любой виртуальной сети, то при обмене данными между коммутаторами в заголовок кадра добавляется уникальный маркер (идентификатор) кадра — тег (tag) виртуальной сети, который идентифицирует VLAN каждого пакета. Передаваемый при этом по сети трафик называется тегированным.

Для передачи трафика разных VLAN между устройствами создают магистральные транковые каналы (Trunk). Такие каналы формируют между коммутаторами, между коммутаторами и маршрутизаторами, а также между коммутаторами и серверами, поддерживающими протокол 802.1Q. На рис. 7.3 представлен транковый канал между коммутаторами Sw-A и Sw-B.

Рис. 7.3. Виртуальные локальные сети на двух коммутаторах

Функционирование виртуальных локальных сетей определяется протоколом 802.1Q. Согласно этому протоколу порты коммутатора подразделяются на:

- порты доступа (access port), которые передают нетегированный трафик одной сети VLAN;

- транковые порты (trunk port), передающие тегированный трафик нескольких сетей VLAN.

Итак, транковые соединения (Trunk) и транковые порты предназначены для передачи трафика нескольких VLAN. То есть, транк — это канал, передающий кадры множества виртуальных локальных сетей. Через транковый порт 802.1Q может предаваться трафик нескольких виртуальных локальных сетей, а также трафик узлов не входящих в состав VLAN. Например, в сети рис. 7.4 соединения «точка — точка» между коммутаторами S1 и S3, между S2 и S3, между S3 и маршрутизатором R являются транковыми. Поскольку по магистральному транковому соединению передаются данные разных сетей VLAN, то кадр должен помечаться уникальным идентификатором — тегом виртуальной сети. Кадры, передаваемые внутри VLAN на одном коммутаторе, не тегируются.

Узел Х не входит ни в одну VLAN, но его сообщения могут быть переданы через коммутатор S2 по транковым соединениям в маршрутизатор R и далее. Узлы одной VLAN, подключенные к разным коммутаторам могут обмениваться информацией через транковые соединения без использования маршрутизаторов.

Рис. 7.4. Транковые соединения виртуальных локальных сетей

Протоколом 802.1Q предусмотрена собственная сеть nativeVLAN, которая назначается транковому порту, но трафик которой передается нетегированным. Когда нетегированные кадры поступают на транковый порт, коммутатор считает их кадрами сети native VLAN. Трафик, поступающий от узлов не входящих в состав виртуальных локальных сетей, причисляется к сети native VLAN. По умолчанию сетью native VLAN является VLAN 1. Трафик сети native VLAN 1 передается через транковый порт нетегированным.

Когда на транковый порт поступает тегированный кадр, у которого идентификатор тега совпадает с номером native VLAN, то порт отбрасывает такой кадр. Тегированные кадры в сети native VLAN поддерживают IP-телефоны, серверы, маршрутизаторы и коммутаторы не фирм Cisco. При получении нетегированных кадров транковый порт пересылает их в сеть native VLAN. Если к сети native VLAN не присоединены никакие устройств, то кадр будет отброшен.

Для native VLAN следует выделять отдельную сеть отличную от VLAN1. В вышеприведенной распечатке команды show vlan brief сеть VLAN1 является единственной активной сетью, совпадающей с native VLAN. Такая конфигурация снижает безопасность сети. Обычно в качестве native VLAN назначают сеть с другим номером, например VLAN 15, при этом весь нетегированный трафик будет передаваться в сеть VLAN 15.

Роль сети native VLAN рассмотрена на примере сети рис. 7.5, где компьютер Узел 1 через концентратор Hub подключен к транковому каналу между коммутаторами Sw-A и Sw-B. Сетью native VLAN является сеть по умолчанию Vlan 1. Узел 1 передает в транковый канал нетегированный трафик, который коммутаторы отправляют в сеть Vlan 1, узлы которой подключены как к коммутатору Sw-A, так и к Sw-B. Тегированный трафик транкового канала компьютером Узел 1 отбрасывается.

Рис. 7.5. Сеть native1VLAN

Сеть рис. 7.5 плохо спроектирована, поскольку в транковом канале установлен концентратор, через который возможен доступ к транковому соединению, что снижает безопасность сети.

Стандарт IEEE 802.1Q, определяющий правила формирование виртуальных локальных сетей, предусматривает введение в заголовок кадра поля меток (тега), содержащего четыре байта. Тег вводится в кадр между полем адреса источника и полем Тип/Длина ( рис. 7.6). Двенадцать двоичных разрядов тега (VLAN ID) используются для адресации (идентификации) VLAN, что позволяет маркировать (тегировать) до 4096 виртуальных сетей, это охватывает нормальный (1 — 1005) и расширенный (1006 — 4094) диапазоны идентификаторов VLAN.

Рис. 7.6. Формат тега виртуальной сети

Маркирование кадров необходимо при обмене данными между коммутаторами. Следует отметить, что транковый протокол VLAN — VTP, реализующий автоматизацию конфигурирования коммутаторов, использует только нормальный диапазон идентификаторов VLAN и не распознает сети расширенного диапазона.

Три бита тега (Приорит.) позволяют задавать 8 уровней приоритета передаваемых сообщений, т.е. позволяют обеспечивать качество (QoS) передаваемых данных. Наивысший приоритет уровня 7 имеют кадры управления сетью, уровень 6 — кадры передачи голосового трафика, 5 — передача видео. Остальные уровни обеспечивают передачу данных с разным приоритетом. Единичное значение поля CFI показывает, это что виртуальная сеть технологии Token Ring. Поле Тип длиной 2 байта идентифицирует протокол, для случая Ethernet значение поля типа 0х8100.

Когда коммутатор получает кадр на интерфейс из приписанной к порту сети VLAN, он добавляет в кадр тег, вычисляет новую контрольную сумму и пересылает новый тегированный кадр через транковое соединение.

При создании сетей VLAN нормального диапазона конфигурация коммутатора под именем файла данных vlan.dat хранится во флеш-памяти. Поскольку флеш-память является энергонезависимой, то копирование текущей конфигурации (copy run start) не обязательно, но желательно. Когда из флеш-памяти удаляется файл данных vlan.dat и производится перезагрузка коммутатора, то стирается вся информация о сетях VLAN.

В технологии VoIP для подключения телефона обычно используются две VLAN: одна для голосового трафика, а вторая — для обмена данными. Оба вида трафика передаются в коммутатор по транковому соединению ( рис. 7.7).

Рис. 7.7. Подключение телефона в технологии VoIP

Курс Коммутация в корпоративных сетях (серия EX) (Junos Enterprise Switching) в Екатеринбурге

Junos Enterprise Switching (JEX) это двухдневный курс, который дает слушателям общие сведения о технологиях коммутации в локальных сетях и примеры конфигурации. Курс включает в себя обзор технологий коммутации, виртуальные локальные сети, протокол Spanning Tree, настройка различных функций безопасности на коммутаторах и реализацию резервирования

Курс начального уровняСтоимость курса

21 120 рубЗаказать

Цели курса:

После успешного окончания курса слушатели получат следующие знания и навыки:- Концепция бриджинга

- Особенности оборудование Juniper для локальных сетей

- Конфигурирование интерфейсов на коммутаторах

- Концепция виртуальных локальных сетей

- Порты доступа и транковые порты

- Конфигурирование и мониторинг VLANs

- Голосовой VLAN и Native VLAN

- Маршрутизация между VLAN

- Протокол Spanning Tree и Rapid Spanning Tree

- Безопасность в локальных сетях

- Пакетные фильтры

- Обеспечение высокой надежности

- Виртуальное шасси на платформе EX 4200

Аудитория

Курс рассчитан на инженеров и администраторов локальных сетей, которым необходимо получить навыки работы с коммутаторами Juniper EX.

От слушателя требуется

Слушатели должны понимать протоколы TCP/IP и иметь общее представление о работе современных сетей. Также необходимо владеть командной строкой Junos в рамках курсов Introduction to the Junos Operating System (IJOS) и Junos Routing Essentials (JRE)

Содержание курса

Глава 1: ВведениеГлава 2: Коммутация второго уровня

- Основы Ethernet Bridging

- Терминология и особенности дизайна локальных сетей

- Обзор платформ серии EX

- Конфигурирование и мониторинг

- Лаб 1: Внедрение коммутации на втором уровне

Глава 3: Виртуальные локальные сети (VLANs)

- Обзор VLANs

- Конфигурирование и мониторинг VLANs

- Голосовой VLAN

- Native VLAN

- Маршрутизируемые интерфейсы VLAN (RVIs)

- Лаб 2: Конфигурирование и мониторинг VLANs

Глава 4: Протоколы Spanning Tree

- Протокол Spanning Tree (STP)

- Rapid Spanning Tree (RSTP)

- Конфигурирование и мониторинг STP и RSTP

- Резервирование портов (защита)

- Лаб 3: RSTP и резервирование портов

- Ограничение по MAC-адресам (MAC Limiting)

- Инспектирование ARP (Dynamic ARP Inspection (DAI)

- Перехват DHCP (Snooping)

- Защита на основе IP адреса (IP Source Guard)

- Лаб 4: Внедрение функций безопасности

Глава 6: Безопасность коммутатора и пакетные фильтры

- Защита от броадкастного шторма (Storm Control)

- Пакетные фильтры

- Лаб 5: Настройка защиты коммутатора

- Агрегирование линков (LAGs)

- Резервирование транковых групп (RTG)

- Лаб 6: Конфигурирование LAGs и RTG

- Виртуальное шасси

- Лаб 7: Конфигурирование виртуального шасси

— Учебное пособие по Cisco CCNA

Порты соединительных линий VLANВ этом учебном пособии по Cisco CCNA вы узнаете о портах магистрали VLAN. Прокрутите вниз до видео, а также текстового руководства.

Магистральные порты VLAN Видеоурок Пример портов доступа VLANпортов доступа VLAN были рассмотрены в предыдущем посте с использованием лабораторной топологии, показанной ниже.

У нас были компьютеры инженеров и специалистов по продажам в разных IP-подсетях уровня 3, подключенных к коммутатору. Мы также поместили их в разные сети VLAN на уровне 2. Это разделило различные отделы на отдельные широковещательные домены как на уровне 2, так и на уровне 3, что повысило производительность и безопасность.

Вы можете сдать экзамен CCNA с первой попытки, пройдя мой полный курс Cisco CCNA в сочетании с механизмом тестирования AlphaPrep.

Магистральные порты VLANА как насчет линков между свитчами?

В нашем предыдущем примере к одному коммутатору были подключены компьютеры для инженеров и специалистов по продажам. Коммутатор был подключен к маршрутизатору, который обеспечивал связь между отделами. В этом примере у нас есть несколько переключателей.

Проблема в том, что все ссылки между коммутаторами в настоящее время находятся в VLAN 1 по умолчанию.Таким образом, компьютеры в одной VLAN на одном коммутаторе могут взаимодействовать друг с другом, но не могут связываться с другими компьютерами на другом коммутаторе, даже если они находятся в одной VLAN.

Нам нужно правильно настроить линки между коммутаторами. Если мы настроим их для инженерной VLAN, тогда все инженерные ПК смогут обмениваться данными друг с другом, в том числе когда они подключены к разным коммутаторам. Но компьютеры продаж смогут обмениваться данными друг с другом, только если они подключены к одному коммутатору.

Порт доступа передает трафик только для одной VLAN. Чтобы компьютеры в одной VLAN могли взаимодействовать друг с другом через коммутаторы, нам необходимо настроить каналы между коммутаторами как магистральные порты, которые могут передавать трафик для нескольких VLAN.

Соединительные линии Dot1QСтандартным отраслевым протоколом, который используется для транкинга, является Dot1Q. Проприетарный протокол Cisco ISL (Inter Switch Link) также ранее поддерживался, но теперь он устарел.

Когда коммутатор пересылает кадры Ethernet другому коммутатору через магистральный порт, он маркирует трафик, чтобы указать VLAN. Информация переносится в поле Dot1Q заголовка Ethernet уровня 2.

Принимающий коммутатор будет перенаправлять трафик только через другие магистральные порты или порты доступа, которые находятся в этой VLAN. Когда коммутатор отправляет трафик на конечный хост, он удаляет тег Dot1Q VLAN. Конечные хосты не знают о VLAN (за исключением этого, о котором будет рассказано позже в этом посте).

Формат Dot1QФрейм вверху на схеме выше — это стандартный фрейм Ethernet, который поступает в коммутатор с хоста.

Когда коммутатор отправляет кадр из магистрального порта другому коммутатору, он вставляет тег Dot1Q в заголовок уровня 2, указывающий, для какой VLAN предназначен этот трафик.

Когда последний коммутатор отправляет кадр принимающему хосту, он удаляет тег Dot1Q.

Пример магистрали VLANДавайте посмотрим, как это работает, на примере, показанном на диаграмме выше.

Sales PC2 отправляет некоторый широковещательный трафик. Он попадает в коммутатор 1, и, поскольку к нему не подключены другие ПК, он не отправляет его напрямую на какой-либо другой конечный хост. Коммутатор 1 настроен на магистральный порт, идущий к коммутатору 2. Коммутатор 1 вставляет информацию о VLAN Dot1Q в заголовок уровня 2, маркирует ее для VLAN продаж и отправляет кадр коммутатору 2.

КоммутаторSwitch 2 имеет подключенный инженерно-технический ПК, но не имеет торговых ПК, поэтому он не будет отправлять фрейм напрямую на какие-либо конечные хосты. Он отправляет кадр через магистральный порт коммутатору 3 со вставленным тегом VLAN.

У нас есть конечный хост в Sales VLAN на коммутаторе 3 — интерфейс продаж маршрутизатора, который настроен как порт доступа на коммутаторе. Отключите 3 полосы от тега Dot1Q и отправьте копию кадра на маршрутизатор.

Коммутатор 3 также отправляет копию широковещательного кадра через магистральный порт на коммутатор 4 со вставленным тегом Sales VLAN.

Коммутаторимеет подключенный ПК1 продаж, который настроен как порт доступа в VLAN продаж на коммутаторе. Отключите 4 полосы от тега Dot1Q и отправьте копию кадра на ПК1 отдела продаж.

Коммутатор 4 также отправляет копию широковещательного кадра через магистральный порт на коммутатор 5 со вставленным тегом Sales VLAN. Коммутатор 5 не имеет портов доступа в Sales VLAN или других магистральных портах.

Хосты с поддержкой VLANКонечные узлы, такие как настольные ПК, обычно являются членами только одной VLAN и не поддерживают VLAN.Исключение составляют виртуализированные хосты, такие как VMware или Microsoft Hyper-V. Если у вас есть хост, который содержит виртуальные машины, которые находятся в разных IP-подсетях и VLAN, вам необходимо соединить VLAN до этого хоста, чтобы он знал, куда отправлять трафик.

В приведенном выше примере у нас есть хост VMware, который содержит виртуальные машины в сетях VLAN для продаж и проектирования. Хост подключен к физическому порту Fast Ethernet 0/1 на коммутаторе, который нам нужно настроить как магистральный порт.

Настройки порта VLAN- Порты коммутатора, подключенные к обычным конечным хостам, таким как настольные ПК или невиртуализированные серверы, должны быть настроены как порты доступа.

- Порты коммутатора, подключенные к другим коммутаторам, следует настроить как магистральные порты.

- Порты коммутатора, подключенные к виртуализированным хостам с виртуальными машинами в разных VLAN, должны быть настроены как магистральные порты.

В приведенном выше примере показана настройка порта магистрали вручную.Порты коммутатора также могут автоматически формировать транк, используя DTP (протокол динамического транкинга), который будет рассмотрен в следующей публикации этой серии. Ручная настройка, как показано здесь, является рекомендуемым методом.

Интерфейс FastEthernet 0/24 в этом примере подключен к другому коммутатору. При желании мы можем ввести описание. Команды для настройки порта в качестве транка: switchport trunk encapsulation dot1q и switchport mode trunk .

На современных коммутаторах команда switchport trunk encapsulation dot1q не требуется, поскольку они поддерживают только Dot1Q для транкинга, а не ISL.В этом случае коммутатор выдаст вам сообщение об ошибке, что он не понимает команду.

Старые коммутаторы поддерживают как ISL, так и Dot1Q, поэтому вам необходимо включить в них команду switchport trunk encapsulation dot1q .

Собственная VLANПоследнее, что мы здесь рассмотрим, — это Native VLAN. Коммутатор должен знать, какой VLAN назначить какой-либо нетегированный трафик на магистральный порт.Раньше это требовалось, когда коммутатор был подключен к концентратору. Концентраторы сейчас устарели, они выполняли ту же роль, что и коммутаторы, но были устройствами только уровня 1, они не поддерживали функции уровня 2, такие как изучение MAC-адресов и VLAN.

Собственной VLAN по умолчанию является VLAN1, но для обеспечения безопасности рекомендуется изменить ее на другую VLAN. Следует использовать выделенную VLAN, которая не используется для производственного трафика на предприятии.

Собственная VLAN должна совпадать на обеих сторонах магистрали, чтобы она появилась.