что такое в роутере и как его включить на Вашем устройстве?

В современных компьютерах есть очень важная служба Plug and Play, которая отвечает за автоматическое распознавание новых устройств. Пользователю не требуется каждый раз вручную прописывать их включение в системе. Именно она, при подключении флешки в гнездо USB, дает сигнал операционной системе, что пора дать ей драйвера и начать с ней работать.

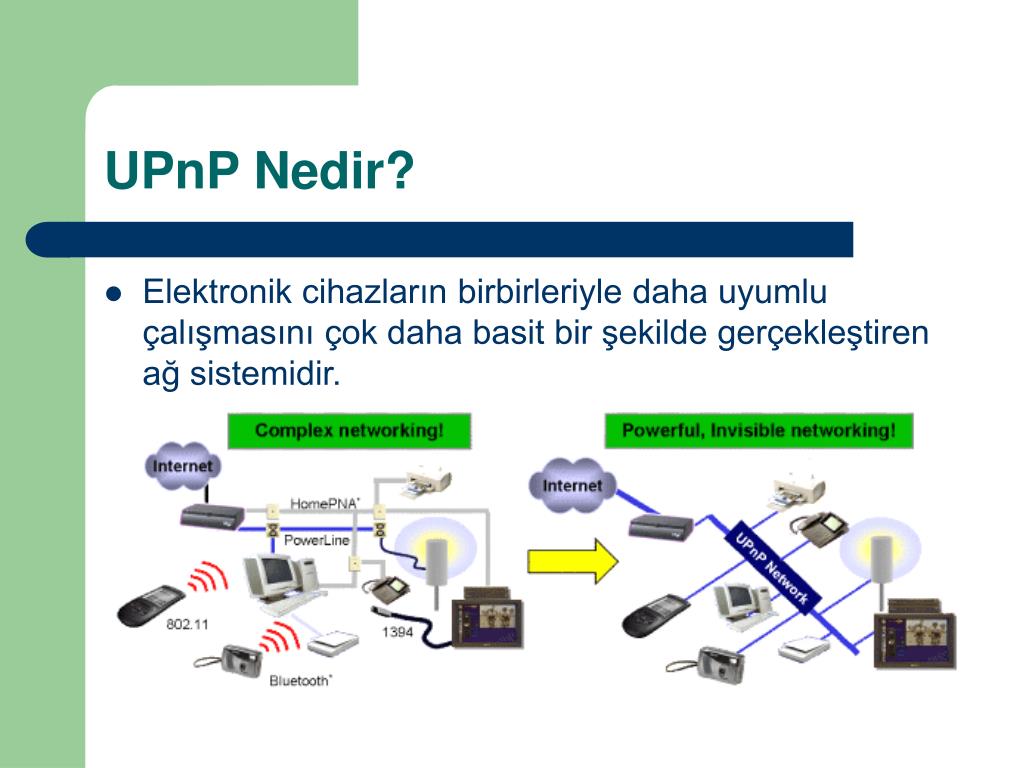

Свое развитие технология получила в Universal Plug and Play (UPnP). В этом случае объединены разные виды сетевых протоколов (правил), с помощью которых интеллектуальные устройства подключаются к сети. И поскольку работа основывается на единых протоколах, необходимость вручную устанавливать драйвера или корректировать конфигурацию сети отпадает.

Новые разработки в данном направлении публикуются на форуме Universal Plug and Play Forum, участники которого являются членами открытого объединения представителей этой отрасли.

Для получения всех преимуществ от использования Universal Plug and Play, следует включить ее поддержку на всех устройствах объединенных в локальную сеть, и сетевых приложениях.

Как включить на компьютере Windows

В Windows 7, 8, 10, Universal Plug and Play отвечает за сетевое обнаружение компьютера. Чтобы ее включить, необходимо зайти в Пуск — Панель управления — Сеть и Интернет — Центр управления сетями и общим доступом — Изменить дополнительные параметры общего доступа (ссылка слева). В появившемся списке профилей поставить галочку напротив «Включить сетевое обнаружение». Сохранить изменения.

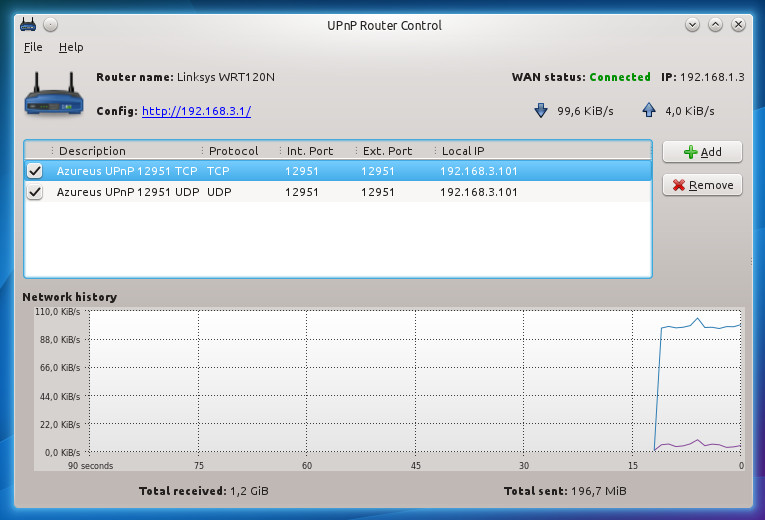

Также можно использовать программу UPnP Wizard, предназначенную для тунелирования. Она упрощает настройку и проброс портов в Windows и на маршрутизаторах.

Простейшая утилита для создания домашнего медиасервера

Собственно, вот мы и подошли к основному вопросу настройки и включения UPnP-сервера. Для начала, как уже понятно, нужно определиться с программой (UPnP-клиентом). В качестве самой простой, не требующей ручной настройки утилиты можно посоветовать Samsung PC Share Manager.

Для начала, как уже понятно, нужно определиться с программой (UPnP-клиентом). В качестве самой простой, не требующей ручной настройки утилиты можно посоветовать Samsung PC Share Manager.

В этой программе практически все настройки автоматизированы, определение устройств и способа подключения не требует участия пользователя, но единственное, что потребуется, это указание папок общего доступа с хранящимися в них файлами мультимедиа. По умолчанию приложение выбирает свои параметры, но предпочитаемые программой директории можно удалить или задать вместо них собственные.

Тут важно проверить, открыт ли к ним тот самый общий доступ. Делается это из меню свойств, которое вызывается правым кликом на директории. Ну а после запуска сервер UPnP включится автоматически, и произойдет синхронизация всех устройств, на данный момент присутствующих в домашней сети. Иногда может потребоваться внести программу в список исключений файрволла.

Единственным недостатком приложения, пожалуй, можно назвать только невозможность просмотра онлайн телевидения или прослушивания радио. Воспроизвести можно исключительно контент, хранящийся в папках общего доступа.

Воспроизвести можно исключительно контент, хранящийся в папках общего доступа.

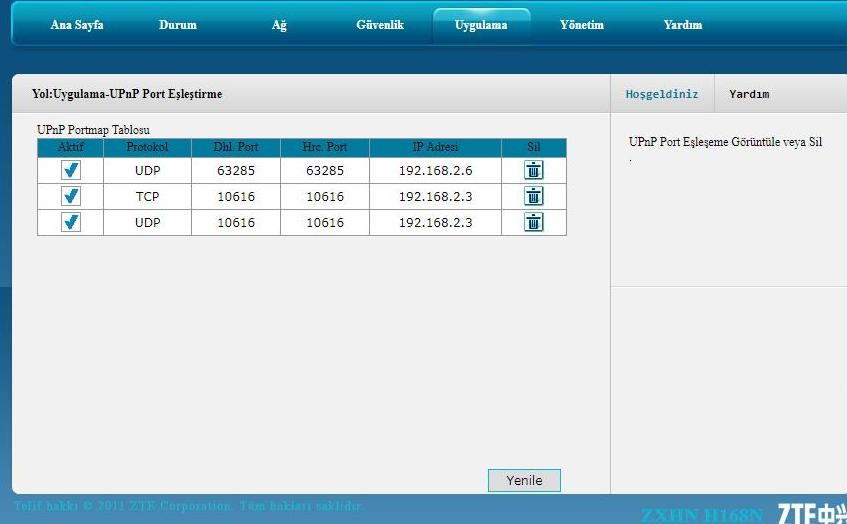

Активация UPnP в роутере

По умолчанию в большинстве современных маршрутизаторов уже включена служба UPnP. Для проверки необходимо в браузере перейти на страницу веб-конфигуратора роутера по адресу 192.168.1.1 или 192.168.0.1 (если параметры не стандартные, следует ввести свои значения). Далее в зависимости от производителя следуйте указаниям:

Как настроить роутер Микротик

Благодаря включению этой службы отпадает необходимость в ручном перенаправлении (пробросе) портов, т.к. это теперь происходит автоматически.

Что такое UPnP?

Это протокол, который позволяет приложениям и другим устройствам в вашей сети автоматически открывать и закрывать порты для подключения друг к другу. Например, если вы решили подключить принтер ко всем устройствам в доме без UPnP, то вам потребуется сделать это вручную, уделяя внимание каждому отдельному девайсу. Но благодаря UPnP можно автоматизировать этот процесс. UPnP предлагает нулевую конфигурацию, что означает, что ни одно из устройств в вашей сети не нуждается в ручной настройке для обнаружения нового устройства. С поддержкой UPnP они могут автоматически подключаться к сети, получать IP-адрес, находить другие устройства в сети и подключаться к ним, и это очень удобно.

Но благодаря UPnP можно автоматизировать этот процесс. UPnP предлагает нулевую конфигурацию, что означает, что ни одно из устройств в вашей сети не нуждается в ручной настройке для обнаружения нового устройства. С поддержкой UPnP они могут автоматически подключаться к сети, получать IP-адрес, находить другие устройства в сети и подключаться к ним, и это очень удобно.

Для чего используется UPnP?

- Игры. Подключение Xboxes и других игровых приставок для потоковой передачи онлайн игр;

- Дистанционное видеонаблюдение. Вы можете использовать UPnP для подключения к домашним камерам, когда находитесь не дома;

- Цифровые голосовые помощники;

- Устройства IOT, такие как интеллектуальное освещение, смарт-замки и т.д.;

- Потоковая передача мультимедиа;

Настройка торрент-клиента

Рассмотрим на примере самого популярного клиента μTorrent. В окне Настройка — Настройка программы — Соединение, должны быть отмечены галочками «Переадресация UPnP» и «Переадресация NAT-PMP».

При внесении изменений сохраняем корректировки, нажав на кнопку «Применить».

Как видно из всего вышесказанного, главное преимущество Plug and Play – это простота настройки. Теперь можно быстро настроить устройства на единую работу в общей локальной сети.

Почему UPnP небезопасен?

Первоначально предполагалось, что UPnP будет работать только на уровне локальной сети, что означает, что устройства только в вашей сети могут подключаться друг к другу. Однако многие производители маршрутизаторов теперь включают UPnP по умолчанию, что делает их доступными для обнаружения из WAN, а это приводит к многочисленным проблемам безопасности.

UPnP не использует аутентификацию или авторизацию (только некоторые устройства), предполагая, что устройства, пытающиеся подключиться к нему, являются надежными и поступают из вашей локальной сети. Это означает, что хакеры могут найти бэкдоры в вашей сети. Например, они отправят UPnP-запрос на ваш маршрутизатор и он откроет им порт без лишних вопросов.

Как только хакер получит доступ к сети, он сможет:

- Получить удаленный доступ к другим устройствам, подключенным к той же сети;

- Установить вредоносное ПО на ваши устройства;

- Украсть вашу конфиденциальную информацию;

- Использовать ваш маршрутизатор в качестве прокси-сервера для сокрытия других вредоносных действий в интернете. Они могут использовать его для распространения вредоносных программ, кражи информации о кредитных картах и проведения фишинговых атак или атак типа DDoS. Использование вашего маршрутизатора в качестве прокси означает, что все эти атаки будут выглядеть так, будто они исходят от вас, а не от хакера.

Source Target — что это на Asus?

В некоторых роутерах Asus дополнительно имеется пункт. Source Target — это веб-порт «http» для доступа к программе или IP устройству через браузер. В данное поле имеет смысл вписать то же самое, что и в «Локальный»

Теперь что мы имеем? Набрав в строке браузера из локальной сети https://192. 168.1.225:1010, роутер понимает, что у него задано в настройках перенаправления данного порта и автоматически отправляет на внутренний адрес устройства, и мы попадаем в изображение с программы Вебкам.

168.1.225:1010, роутер понимает, что у него задано в настройках перенаправления данного порта и автоматически отправляет на внутренний адрес устройства, и мы попадаем в изображение с программы Вебкам.

Управление папками DLNA-сервера

Добавление папок в список доступных для просмотра на телевизоре производится через настройки штатного проигрывателя Windows Media. Запустите его из меню Пуск или воспользовавшись поисковой строкой.

Далее слева в разделе «Библиотека» кликните правой кнопкой мыши по пункту «Видео» и выберите «Управление видеотекой».

В открывшемся окне вы увидите список уже расшаренных папок, правда, пока здесь находится только один системный каталог. Нажмите справа «Добавить» и найдите свою папку с фильмами. Кликните «Добавить папку», а потом «OK».

Фильмы из новой директории появятся в видеотеке, а значит их можно будет просмотреть на телевизоре через DLNA.

Если нужно изменить настройки медиа-сервера, здесь же в Windows Media откройте пункт меню «Поток» и выберите «Дополнительные параметры потоковой передачи…»

Заключение

Мы подробно рассмотрели один из рабочих механизмов потоковой передачи данных между двумя устройствами в одной локальной сети. Технология DLNA позволяет смотреть фильмы с компьютера на телевизоре, не используя дополнительные съемные носители. Однако соединение такого типа подвержено разного рода сбоям, особенно если подключение производится беспроводным способом, через сеть Wi-Fi. Также проблемы могут возникать при передаче видео высокой четкости, для которого требуется канал соответствующей пропускной способности.

Технология DLNA позволяет смотреть фильмы с компьютера на телевизоре, не используя дополнительные съемные носители. Однако соединение такого типа подвержено разного рода сбоям, особенно если подключение производится беспроводным способом, через сеть Wi-Fi. Также проблемы могут возникать при передаче видео высокой четкости, для которого требуется канал соответствующей пропускной способности.

Если вы настроили DLNA-сервер, но стабильности его работы достичь не получается, то придется использовать другие способы соединения устройств. Проверенный вариант – это обычные флеш-накопители и портативные жесткие диски.

- 0поделились

- 0Facebook

- 0Twitter

- 0VKontakte

- 0Odnoklassniki

Использование программы «Домашний медиасервер»

Другое дело — использование более серьезного приложения Home Media Server (российская разработка). Тут, правда, в настройках придется покопаться.

Хотя автоматическое определение и включено, в некоторых случаях придется добавить устройства вручную. Так, например, программа четко определяет искомый компьютерный терминал, на котором установлена, а также маршрутизатор, отвечающий за соединение. Если нужно передать сигнал, скажем, на телевизионную приставку IPTV с последующей трансляцией на телевизионную панель, IP- или MAC-адрес устройства придется вводить самому.

Так, например, программа четко определяет искомый компьютерный терминал, на котором установлена, а также маршрутизатор, отвечающий за соединение. Если нужно передать сигнал, скажем, на телевизионную приставку IPTV с последующей трансляцией на телевизионную панель, IP- или MAC-адрес устройства придется вводить самому.

Далее — вопрос транскодирования. В большинстве случаев выбирается режим «Фильмы (основной)», но если в системе установлена специальная утилита Ace Stream (один из компонентов Ace Player), лучше задействовать именно ее.

С общими папками здесь тоже все просто, а вот по вопросу телевещания опять придется напрячь мозги. Так, например, для просмотра торрент-телевидения, нужно будет пройти регистрацию на определенном ресурсе, после чего скачать с него так называемые подкасты, которые необходимо внести в список, а затем обновить. Только после этого можно будет смотреть телепрограммы.

Попутно стоит отметить, что и на телевизионной приставке придется вручную включить использование сервера UPnP. Чаще всего для его задействования используется режим LAN. Может быть и другой, все зависит только от модификации самой приставки.

Чаще всего для его задействования используется режим LAN. Может быть и другой, все зависит только от модификации самой приставки.

А вообще, настроек в программе очень много. С основными можно разобраться без проблем. Но если требуется использование каких-либо дополнительных параметров, придется потратить определенное время. Зато потом пользователь получает в свое распоряжение мощнейший инструмент синхронизации устройств любого типа. Попутно отметим, что для мобильных устройств может потребоваться установка специальных приложений и активация UPnP. Без этого ни о какой синхронизации и речи быть не может.

Да, и обратите внимание вот еще на что. В отличие от предыдущей утилиты, включение сервера производится только в ручном режиме при помощи специальной кнопки запуска или, если требуется, перезапуска.

См. также

Wikimedia Foundation . 2010 .

Смотреть что такое «UPnP» в других словарях:

- UPnP

— UPnP, Universal Plug and Play … Universal-Lexikon

UPNP

UPnP

— Universal Plug and Play Pile de protocoles 7 Application 6 Présentation 5 Session 4 Tr … Wikipédia en Français

UpNp

— Universal Plug and Play Pile de protocoles 7 Application 6 Présentation 5 Session 4 Tr … Wikipédia en Français

UPNP

UPnP

— Universal Plug and Play (UPnP) dient zur herstellerübergreifenden Ansteuerung von Geräten (Stereoanlagen, Router, Drucker, Haussteuerungen) über ein IP basierendes Netzwerk, mit oder ohne zentrale Kontrolle durch ein Residential Gateway. Es… … Deutsch Wikipedia

Es… … Deutsch Wikipedia

Upnp

— Universal Plug and Play (UPnP) dient zur herstellerübergreifenden Ansteuerung von Geräten (Stereoanlagen, Router, Drucker, Haussteuerungen) über ein IP basierendes Netzwerk, mit oder ohne zentrale Kontrolle durch ein Residential Gateway. Es… … Deutsch Wikipedia

Universal Plug and Play универсальная автоматическая настройка сетевых устройств. Реализация технологии автоматической настройки сети Linux и Windows. Состоит из набора сопутствующих протоколов. Содержание 1 Что такое UPnP? 2 Что означает… … Википедия

UPNP

— abbr. Universal Plug N Play (PNP) Syn: UPnP …

UPnP

— abbr. Universal Plug N Play (PNP) Syn: UPNP … United dictionary of abbreviations and acronyms

23 марта 2020 в 11:13

- Сетевые технологии

Ранее я много раз слышал, что UPnP каким-то образом умеет самостоятельно открывать порты (производить Port Forwarding на роутере) по запросу от хоста из локальной сети. Однако, то, каким именно образом это происходит, и какие протоколы для этого используются, доселе было покрыто для меня пеленой тумана.

Однако, то, каким именно образом это происходит, и какие протоколы для этого используются, доселе было покрыто для меня пеленой тумана.

В данной статье я хочу кратко рассказать, как работают два механизма для проброса портов, а именно NAT Port Mapping Protocol

и

Internet Gateway Device (IGD) Protocol

, входящий в набор протоколов UPnP. К своему удивлению я обнаружил, что в рунете информация по данному вопросу более чем скудна, что и сподвигло меня на написание данной заметки.

Для начала приведу краткий FAQ:

Q: Для чего нужны данные протоколы?

A: Для формирования на маршрутизаторе правила проброса определенного TCP/UDP порта (Port Forwarding) не вручную, а «автоматически», т.е. по запросу от хоста во внутренней сети.

Q: Как это реализуется?

A: Устройство за NAT отправляет маршрутизатору запрос с указанием внутреннего и внешнего номеров портов и типа протокола (TCP/UDP). Если указанный внешний порт свободен, маршрутизатор формирует у себя правило трансляции и рапортует запросившему компьютеру об успешном выполнении запроса.

Q: Проводится ли на маршрутизаторе аутентификация/авторизация запросов на открытие порта?

A: Нет, не проводится.

Теперь же рассмотрим работу данных протоколов более подробно (под катом).

Port Mapping Protocol

NAT-PMP описан в RFC 6886. Для своей работы он использует UDP-порт сервера 5351.

Рассмотрим работу протокола на конкретном примере — торрент-клиенте Vuze 5.7 для Windows 7.

Примечание: NAT-PMP во Vuze по умолчанию выключен. Его необходимо активировать в настройках плагинов.

1. Запускаем Wireshark. В строке фильтра вводим nat-pmp

2. Запускам Vuze. 3. Останавливаем перехват пакетов, смотрим результаты.

У меня получилось следующее:

Первые 2 это запрос внешнего адреса маршрутизатора и ответ с указанием этого самого адреса. Не будем на них подробно останавливаться и лучше рассмотрим, как происходит маппинг портов на примере пакетов 3-4.

Здесь мы видим, что запрашивается проброс внешнего UDP порта 48166 на такой же внутренний порт. Интересно, что внутри протокола не указывается адрес хоста, на который должна происходить трансляция (Inside Local в терминологии Cisco). Это означает, что маршрутизатор должен взять адрес источника пакета из IP-заголовка и использовать его в качестве Inside Local.

Интересно, что внутри протокола не указывается адрес хоста, на который должна происходить трансляция (Inside Local в терминологии Cisco). Это означает, что маршрутизатор должен взять адрес источника пакета из IP-заголовка и использовать его в качестве Inside Local.

Параметр Requested Port Mapping Lifetime

ожидаемо означает время жизни записи в таблице трансляций.

Как мы видим, маршрутизатор предполагаемо создал запрашиваемую трансляцию и ответил кодом Success

. Параметр

Seconds Since Start of Epoch

означает время с момента инициализации таблицы трансляций (т.е. с момента последней перезагрузки роутера).

Маппинг TCP-портов происходит точно также и отличается только значением поля Opcode

.

После того, как приложение прекратило использовать данные порты, оно может послать маршрутизатору запрос на удаление трансляции. Главное отличие запроса на удаление от запроса на создание заключается в том, что параметр Lifetime

устанавливается в ноль.

Вот что произойдет, если мы закроем Vuze.

На этом рассмотрение NAT-PMP закончено, предлагаю перейти к несколько более «мудреному» UPnP IGD.

Internet Group Device Protocol

Для обмена своими сообщениями данный протокол использует SOAP.

Однако, в отличие от NAT-PMP, IGD не использует фиксированный номер порта сервера, поэтому перед тем, как обмениваться сообщениями, нужно сперва этот порт узнать. Делается это при помощи протокола SSDP (данный протокол является частью UPnP и используется для обнаружения сервисов).

Запускаем торрент-клиент. Он формирует SSDP-запрос и отсылает его на мультикастовый адрес 239.255.255.250.

Маршрутизатор формирует ответ и отправляет его уже юникастом:

Внутри ответа мы можем увидеть URL для взаимодействия с маршрутизатором по протоколу IGD.

Далее Vuze подключается к маршрутизатору по указанному URL и получает XML с информацией о данном устройстве, в том числе содержащую набор URI для управления некоторыми функциями маршрутизатора. После того, как нужный URI найден в rootDesc.xml, Vuze отправляет SOAP-запрос на содание NAT-трансляции по найденному URI.

После того, как нужный URI найден в rootDesc.xml, Vuze отправляет SOAP-запрос на содание NAT-трансляции по найденному URI.

Примечание: до того, как запросить создание трансляции, Vuze заставил маршрутизатор перечислить все имеющиеся Port Forwarding»и. Для чего это было сделано, я могу лишь догадываться.

SOAP-запрос на создание трансляции UDP-порта:

Как говорилось ранее, нужный URI (идет сразу после POST) Vuze взял из rootDesc.xml. Для добавления трансляции используется функция с названием AddPortMapping

.

Также можно отметить, что, в противоположность NAT-PMP, Inside Local-адрес указывается внутри самого протокола.

Аналогично NAT-PMP, при закрытии торрент-клиента маппинги проброшенных портов удаляются. Делается это функцией DeletePortMapping

:

Можно заметить, что для удаления правила достаточно указать только тип протокола (UDP) и номер внешнего порта, не указывая остальные параметры.

Заключение

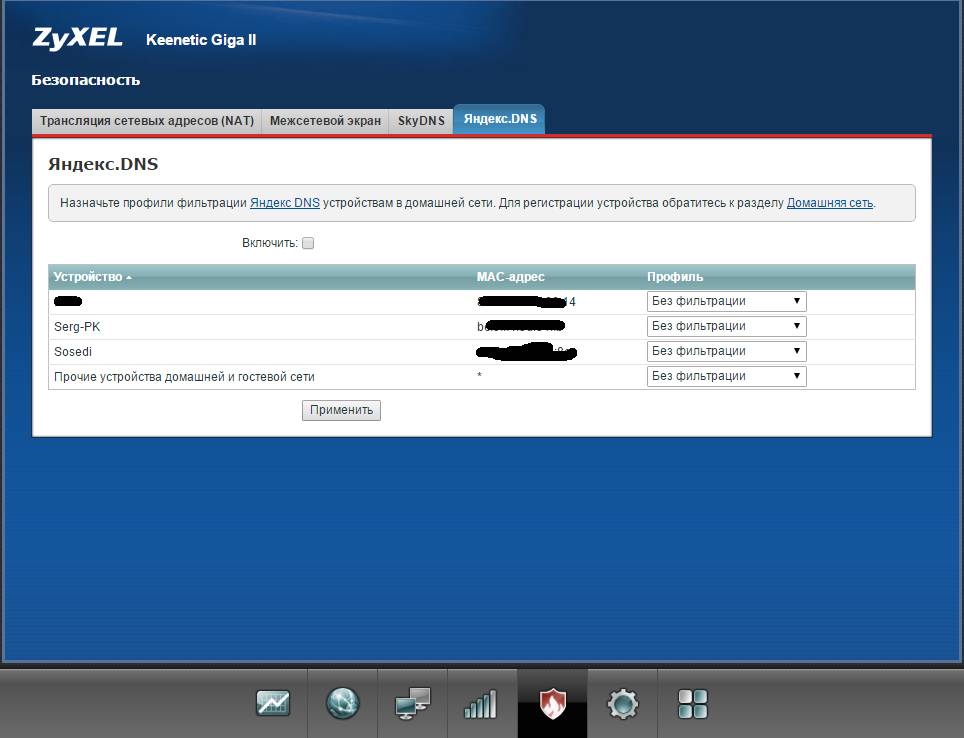

В данной статье мы рассмотрели два достаточно простых способа по созданию на домашнем роутере правил Port Forwarding по команде от хоста из локальной сети. Остается лишь отметить, что если вы считаете работу данных протоколов угрозой безопасности вашей домашней сети, то их можно попытаться выключить (хотя, конечно, гораздо лучше доверить вопросы безопасности утилите, которая для этого предназначена — файрволу). В случае моего Zyxel Giga II, на котором, к слову, и проводились все тесты, это делается CLI-командой no service upnp (примечательно, что в веб-интерфейсе опция включения/отключения UPnP отсутствует).

Остается лишь отметить, что если вы считаете работу данных протоколов угрозой безопасности вашей домашней сети, то их можно попытаться выключить (хотя, конечно, гораздо лучше доверить вопросы безопасности утилите, которая для этого предназначена — файрволу). В случае моего Zyxel Giga II, на котором, к слову, и проводились все тесты, это делается CLI-командой no service upnp (примечательно, что в веб-интерфейсе опция включения/отключения UPnP отсутствует).

Выводим видео с Windows 10 на телевизор: быстрый и простой способ

Видеоролик, фильм, практически любую видеозапись можно вывести с компьютера на телевизор в несколько кликов мышкой. Включите телевизор. Убедитесь, что он подключен к интернету (к вашему роутеру).

На компьютере открываем папку с видео, и правой кнопкой мыши нажимаем на файл, который хотим воспроизвести на телевизоре (Smart TV). Дальше наводим курсор на пункт «Передать на устройство». Там должен появится наш телевизор. Если там надпись «Поиск устройств…», то нужно немного подождать. Оставьте открытое меню, или попробуйте через пару секунд. Как вы можете видеть на скриншоте ниже, у меня Windows 10 нашла два телевизора: LG и Philips.

Оставьте открытое меню, или попробуйте через пару секунд. Как вы можете видеть на скриншоте ниже, у меня Windows 10 нашла два телевизора: LG и Philips.

Выбираем телевизор. Сразу появится окно управления проигрывателем. В нем вы сможете управлять воспроизведением видео на телевизоре, добавлять другие файлы в список воспроизведения, будете видеть информацию по телевизору и т. д.

На телевизоре сразу начнется воспроизведение запущенного фильма.

Мы только что запустили просмотр видео с компьютера на телевизор по технологии DLNA. Как видите, все работает. И все это без проводов, по воздуху. Кончено, если у вас оба устройства подключены по Wi-Fi.

Как включить upnp на роутере, самостоятельно

Прежде всего – что такое UPNP? Это – служба Universal Plug and Play, позволяющая автоматически находить и настраивать любые устройства в локальной сети. Сначала – рассмотрим, как включить upnp на роутере, затем – на компьютере. Все популярные программы: uTorrent, ICQ, Skype – корректно работают с этой службой, в них нужно просто «включить» UPNP… Все остальные настройки (портов и IP-адресов для работы программ), система «берет на себя». То есть, настраивать ничего не придется, в каждой новой программе – включается UPNP, и роутер – выдает «адрес» и «порт». Впрочем, все – по порядку.

То есть, настраивать ничего не придется, в каждой новой программе – включается UPNP, и роутер – выдает «адрес» и «порт». Впрочем, все – по порядку.

Что даст вашей локальной «сети» включение UPNP? Высокую скорость работы на торрентах, без необходимости настраивать роутер. Технологию UPNP «понимают» большинство современных программ. Отсутствует необходимость в проброске портов. Вручную же, настраивать сопоставление портов для каждой программы – сложно; а без него, не будет реакции на «внешнюю» сеть (важно для FTP-server, Skype, ICQ).

Настраиваем роутер

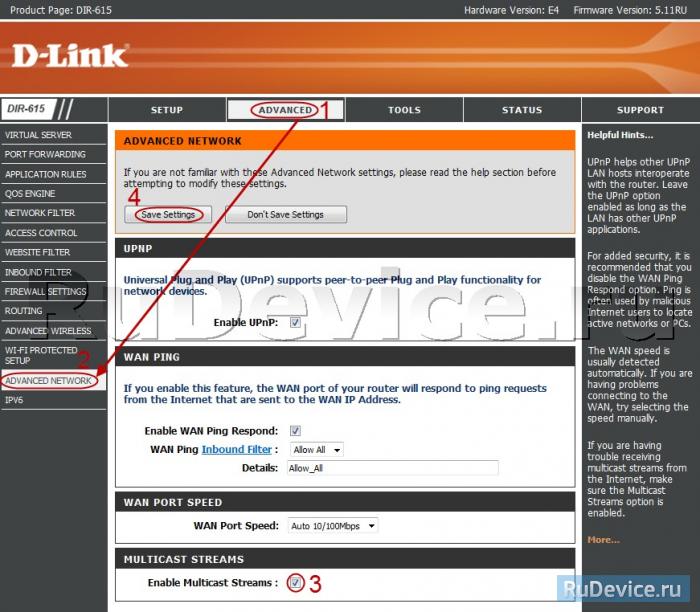

Зайдите в web-интерфейс вашего роутера. Нужна вкладка с «дополнительными настройками». На примере dir-300: «Advanced Network» ->«Advanced».

Web интерфейс роутера

Установив одну галочку «Enable UPNP», сохраните настройки с перезагрузкой («Save Settings»).

На D-link 500T, нужно включить UPnP (вкладка «Advanced» – > «UPnP») и DHCP-1-34 (и, затем – жать «Apply»).

Web интерфейс роутера D-link 500T

Смысл, в общем, понятен: в большинстве роутеров, сервис включается одной галочкой («UPNP»), с сохранением данных и перезагрузкой. Другие примеры – будут рассмотрены дальше.

Изменяем настройки на компьютере

В «Панель управления», в меню «Сетевых подключений» – нужен пункт «Дополнительные компоненты»:

Сетевые подключения

В новом окне, смотрим «состав» «Сетевых служб»:

Компоненты Windows

Здесь – как раз и включается «интерфейс UPNP».

Пользовательский интерфейс UPNP

Жмем «ОК». Затем «Далее». Ждем какое-то время (до завершения установки):

Мастер настройки

После которой, среди «Сетевых подключений» – появится новое («Шлюз Интернета»):

Окно “сетевые подключения”

На этом, настройка – завершена. Аналогичные действия, выполняем на каждом компьютере.

Примечание: иногда, чтобы сервис начал работать, требуется перезагрузка ПК.

Настройка программ

В завершении, мы должны настроить «на сервис» и сами программы.

Например, пусть это будет u-Torrent:

Настройка программы u-Torrent

В меню «Настройки» – нажать «Настройки Программы». Выбрать «Соединение». И настройть – как на рисунке. После «ОК» -> «Применить», торрент будет работать c UPNP.

Убедиться в чем – можно, перейдя к «Свойствам» соединения в «Шлюзе»:

Контекстное меню

В «Свойствах», нужно нажать «Параметры»:

Параметры подключения – Свойство

В которых, мы видим, что правило для «u-Torrent» – появилось автоматически:

Дополнительные параметры

Примечание: если u-Torrent установлен на нескольких «станциях» сети, в каждом u-Torrent-е, вы задаете «свой» порт:

Настройка портов

К примеру, возможны значения: 64400, 64399, и т.д. Притом, ни в коем случае не нужно задействовать «Случайный порт».

Настройка клиента u-Torrent – завершена.

Приступим к настройке программы Skype:

Настройка клиента Skype

Вот как настроить UPNP в «Скайп» (включив одну галочку – «UPNP»). В результате, получим локальную сеть, которая работает так.

Схема подключения

Ваша программа, станет доступна из внешней сети по «внешнему» IP-адресу (в паре «внешний» IP: ее «порт»). Следить нужно только за тем, чтобы значения «порта» – не пересекались (в разных программах; на разных ПК). Пожалуй, это – единственное, что от пользователя требуется.

Дополнительно: включение в роутерах сервиса «UPNP»

В Zyxel keenetic (v1):

Web интерфейс Zyxel keenetic

Вкладка «Домашняя сеть» -> «UPNP», нужна галочка – «Разрешить». Нажав «Сохранить», вы сохраните настройки без перезагрузки (которая, вроде бы, не обязательна).

Или, в dir-620:

Web интерфейс dir-620

Здесь UPNP – на последней закладке «Сети» (ставим галочку, сохраняем, перезагружаем).

В Zyxel-е 330 W-EE:

Web интерфейс Zyxel-е 330 W-EE

Ставим галочку (вкладка «WAN»), и – сохраняем настройки («Save»).

Список моделей – можно дополнить (оставив свое сообщение в «комментариях»). Надеемся, вся информация – будет полезна нашим читателям. Предыдущая

AsusПодключение периферии к usb на wifi роутере

СледующаяРоутерКак защитить свой роутера от взлома?

UPnP – что это такое, опасность использования, как включить и отключить

Всем привет! Сегодня мы поговорим про функцию UPnP (Universal Plug and Play) – что это такое, для чего нужна эта функция, и как она включается (или выключается) на роутере. Давайте рассмотрим конкретный пример – представим, что у нас есть домашняя сеть с роутером. В ней есть подключенные устройства – не важно какие, это могут быть телефоны, планшеты, телевизоры, принтеры или IP-камеры.

Все они подключены к маршрутизатору (роутеру), который также аналогично подключен к глобальной сети интернет. В итоге у нас есть:

- Локальная сеть всех домашних устройств (LAN).

- Интернет от провайдера или глобальная сеть всех устройств в мире (WAN).

- И домашний Wi-Fi роутер, который связывает две эти сети.

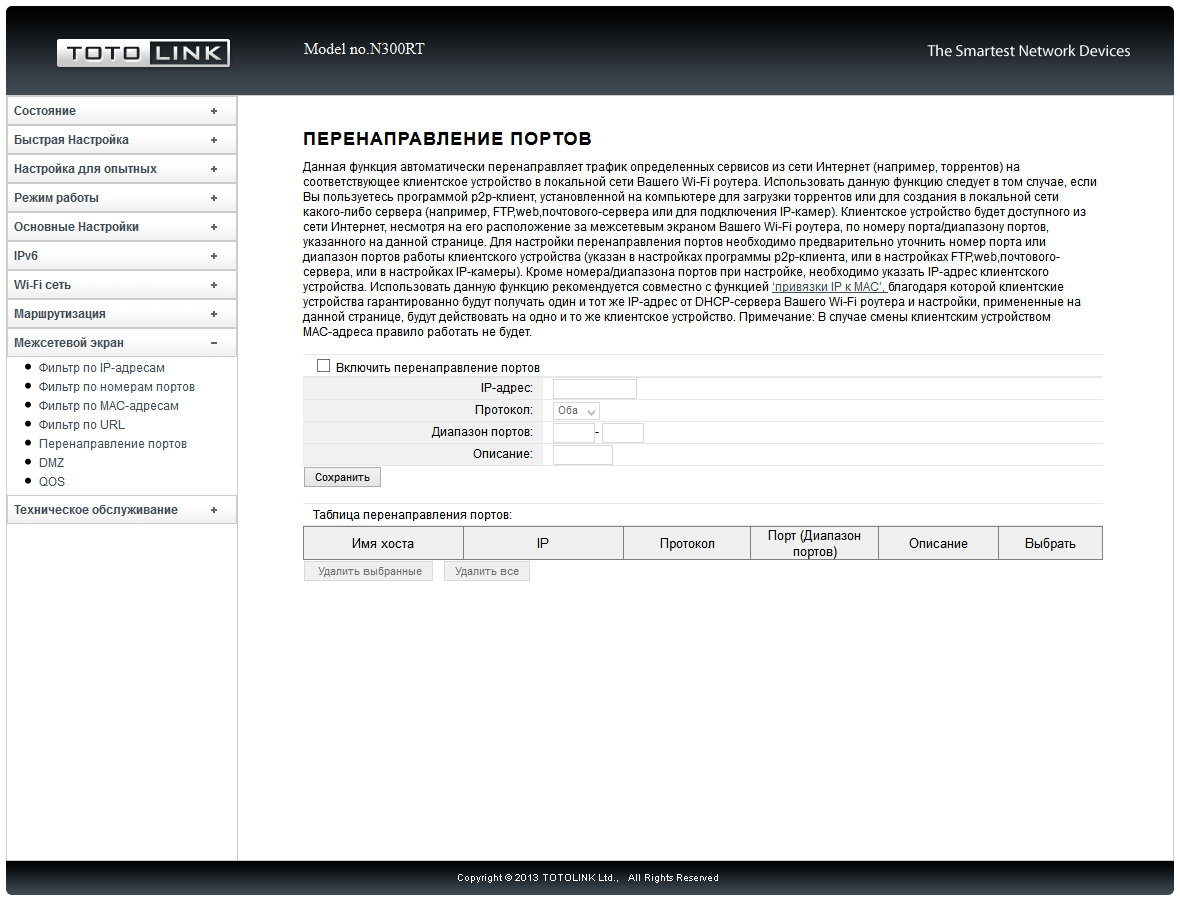

Для того, чтобы в локальной сети все устройства работали нормально, обнаруживали друг друга и быстро подключались, и нужна технология UPnP. В противном случае всем этим телефонам, планшетам и телевизорам нужно было вручную прописывать настройка и открывать порты. Во время подключения таких устройств, на них постоянно открываются и закрываются порты – прям как на морском берегу для кораблей.

Например, вы решили посмотреть с телевизора фильм, находящийся на компьютере. Тогда нужна технология DLNA, которая позволяет передавать видео в потоковом режиме. При подключении к компьютеру, он в свою очередь открывает определенный порт. В общем, если бы не было у нас UPnP, то для каждого подключения к любому устройству дома вам нужно было бы прописывать вручную настройки, открывать или закрывать порты.

Про порты вы можете более детально почитать тут.

UPnP в глобальной сети

Мы рассмотрели понятие на примере домашней сети, но ведь не все используют прямое подключение в локальной сетке. Обычно к роутеру подключаются, чтобы выйти в интернет. И тут также включается функция UPnP, которая при запросе в интернет к определенному серверу также открывает определенные порты.

Например, всем известный uTorrent также использует эту технологию, и она должна по умолчанию быть включена на роутере. Когда мы включаем эту программу, она делает запрос в интернет и открывает порт для данного потока информации.

По сути UPnP открывает и закрывает порты для внешних запросов, для тех устройств, которые и делали эти запросы в интернет. Я думаю с понятием мы разобрались. Но бывают проблемы, когда данная функция выключена на роутере. Тогда некоторые программы, игры, утилиты не будут работать на компьютере или телефоне. Также могут быть проблемы с подключением игровых приставок тип Xbox или PlayStation.

Но существует и «обратная сторона монеты». Как вы понимаете, при запросе к серверу при подключении открываются порты на ваше устройство. Понятное дело, что данным подключением могут воспользоваться хакеры и взломщики. Для обычного пользователя шанс, конечно, не велик, но все же… В интернатах до сих пор идут «холивары» по поводу того, надо ли отключать UPnP или нет. Поэтому отключать функцию или включать – решать вам. Но как я и говорил ранее, при выключенном UPnP нужно будет для отдельных программ или устройств делать ручной проброс портов на роутере.

Далее я расскажу, как включить UPnP, отключить и настроить на вашем домашнем маршрутизаторе.

Вход в интерфейс роутера

Нам нужно попасть в Web-интерфейс аппарата – для этого с подключенного устройства к локальной сети нужно открыть браузер и вписать в адресную строку IP или DNS адрес роутера. Данный адрес находится на этикетке под роутером. Чаще всего используют 192.168.1.1. или 192.168.0.1. Если у вас будут какие-то проблемы со входом в маршрутизатор – смотрите инструкцию тут.

Далее инструкции будут немного отличаться в зависимости от модели роутера.

D-Link

Старая прошивка

«Дополнительно» – «UPnP IGD».

Новая прошивка

«Расширенные настройки» – «UPnP IGD» – включаем галочку.

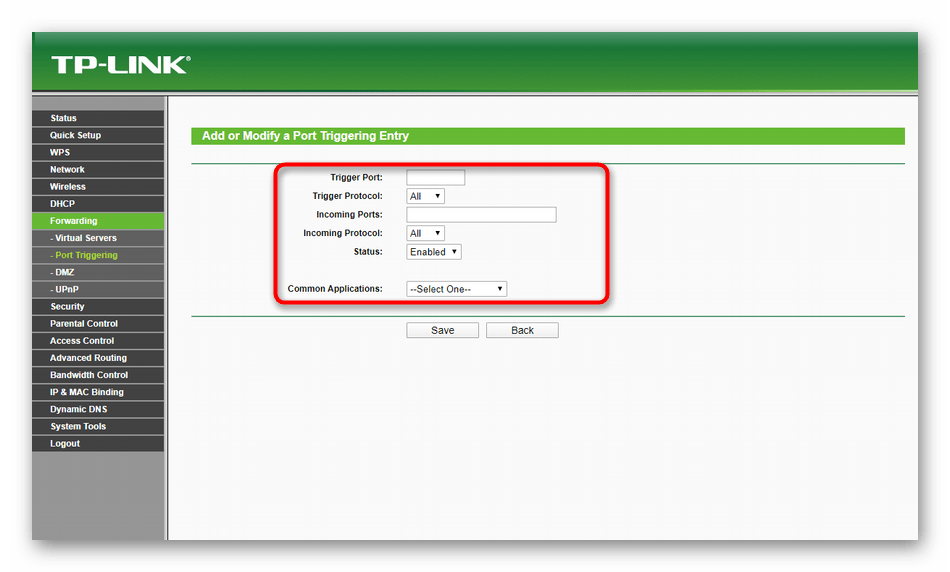

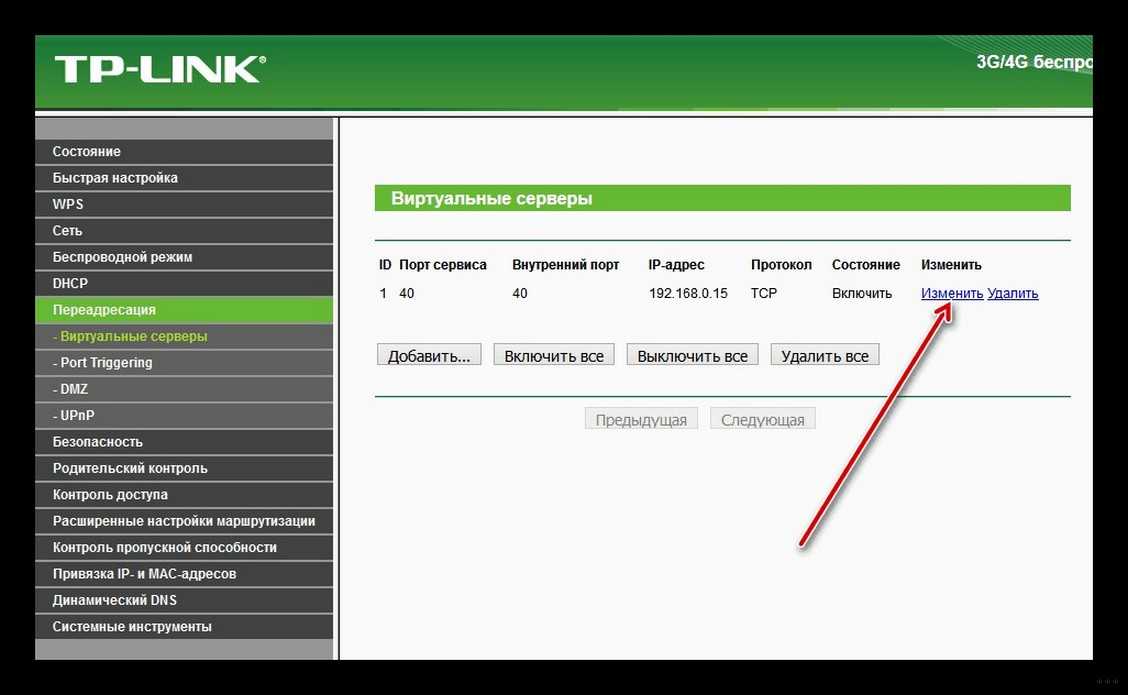

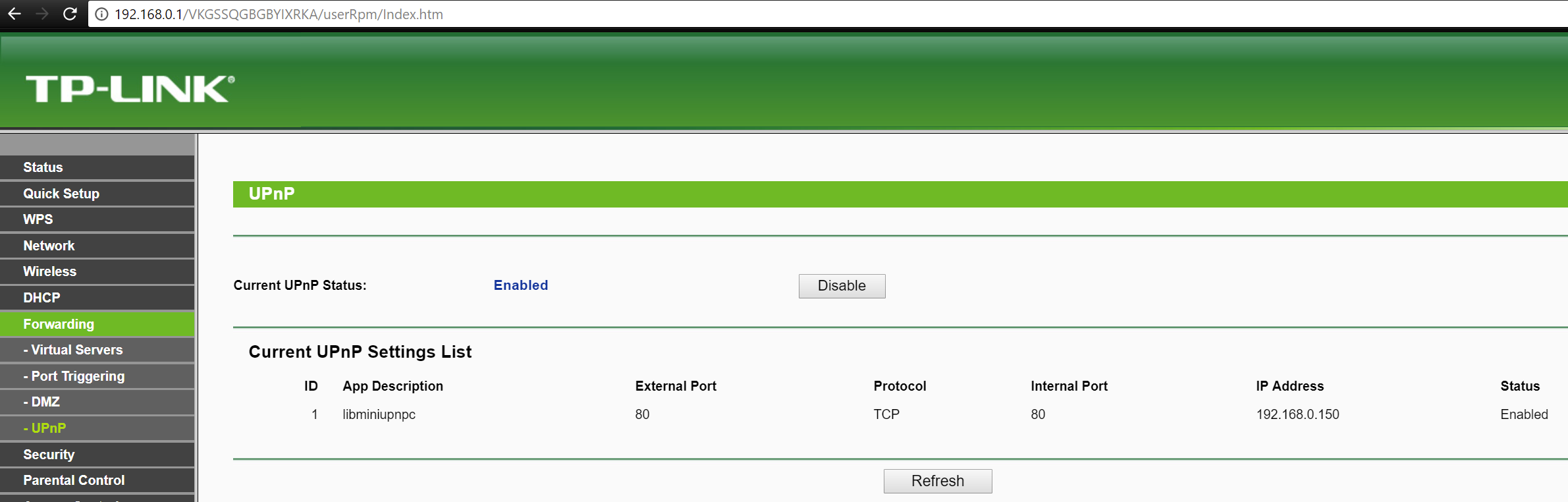

TP-Link

Новая прошивка

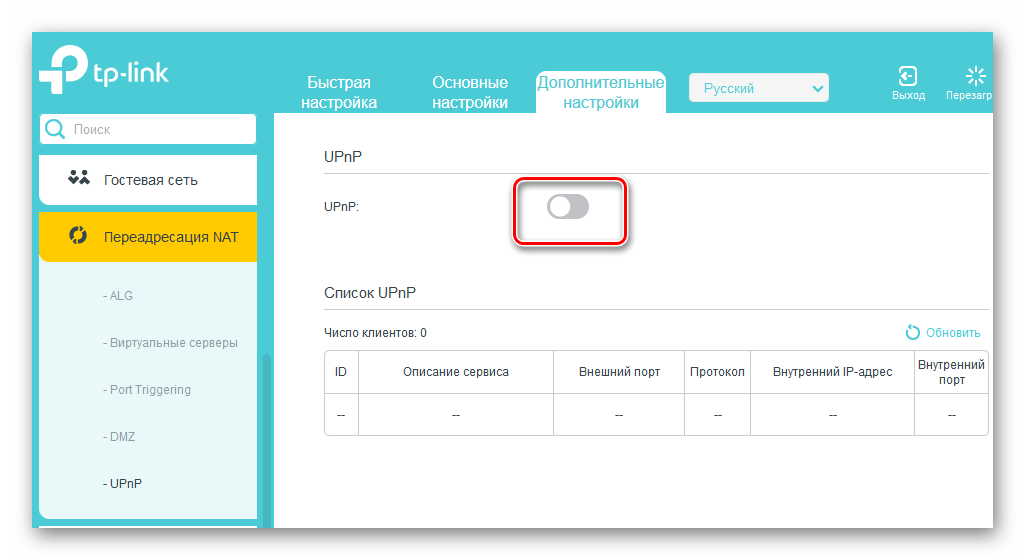

«Дополнительные настройки» – «NAT переадресация» – далее выбираем нашу функцию и включаем её в дополнительном окне.

Старая прошивка

Переходим в раздел «Переадресация», находим UPnP и включаем.

ASUS

«Интернет» – «Подключение» – тут уже должен быть выбран один из типов подключения, найдите нужную строку и включите функцию.

ZyXEL Keenetic

Новая прошивка

«Общие настройки» – кликаем «Изменить набор компонентов» – далее нам нужно найти данную службу и убедиться, что она установлена. Также её можно удалить.

Старая прошивка

Netis

Включить функцию можно на вкладке «Переадресация».

LinkSys

«Administration» – «Management» – листаем в самый низ.

В нужно разделе переводим в состояние: «Enable» (Включено) или «Disable» (Выключено).

Tenda

Версия 1, 2, 3

Нужная функция находится в «Расширенных настройках».

Версия 4

Слева в меню выбираем «Advanced».

Листаем в самый низ и включаем функцию в режим «Enable».

что такое в роутере и как его включить на Вашем устройстве?

При настройке сети часто появляется вопрос по поводу функции UPnP — что такое в роутере, как работает, и какие риски несет для пользователя ее включение. Ниже рассмотрим назначение опции, как ее активировать, отключать и настраивать. Поговорим о преимуществах и недостатках, а также опасности для пользователя Сети.

Что такое UPnP

Для начала разберемся с терминологией — в чем суть UPnP в роутер, и что это такое. UPnP (Universal Plug and Play) — это расширение, с помощью которого программа на ПК может подать запрос к роутеру на упомянутом языке, а после перенаправить на себя порт. Архитектура построена на базе действующих технологий Интернет-сети и стандартов, среди которых XML, HTTP, TCP/IP и другие.

Простыми словами, UPnP — протокол, позволяющий программам и другим устройствам сети открывать или закрывать порты для подключения. К примеру, для коммутации МФО ко всему оборудованию в квартире придется вбивать настройки для каждого девайса отдельно.

Для чего он нужен

С помощью службы UPnP происходит автоматическое перенаправление портов. Такая опция используется в Скайпе, торрент-клиентах, XBOX Live и т. д. После включения функции автоматически задает требуемый набор правил NAT и межсетевого экрана, что экономит время пользователя на настройку.

Для нормальной работы UPnP должна быть активна не только в роутере, но и в приложении, для которого осуществляется проброс портов. Правила для переадресации формируются в автоматическом режиме путем подачи запроса через механизм рассматриваемой службы. Установленные правила работают только в период сессии и исключительно для хоста, с которого идет запрос. После окончания сессии правило убирается.

Включение UPnP в роутере необходимо в следующих случаях:

- подключение игровых приставок для передачи онлайн-игр;

- организация видеонаблюдения на расстоянии;

- применением цифровых голосовых помощников;

- подключение умных замков;

- потоковая передача мультимедиа и т. д.

Зная особенности UPnP IGD, и что это в роутере, можно быстро активировать опцию и использовать ее возможности для соединения нескольких устройств без ввода настроек вручную.

Как пользоваться: включение, отключение, настройка

Применение UPnP подразумевает три этапа — активация нужной функции в роутере, ее включение на ПК (если требуется), а также настройка в приложении. Рассмотрим каждый подробнее.

Включение в роутере

Для начала рассмотрим, как включить UPnP на роутере, если служба не активирована по умолчанию или была выключена ранее.

Инструкция к действию (на примере TP-Link):

- Войдите в любой веб-обозреватель и вбейте в адресной строке IP роутера. Информацию для входа можно найти на этикетке в нижней части устройств.

- В поле идентификации введите логин и пароль. Если ранее пользователь не вносил изменения, достаточно два раза ввести admin.

- Переместитесь в раздел Дополнительные настройки и найдите необходимые данные.

- В блоке расширенных настроек найдите пункт Переадресация NAT и войдите в него для внесения правок в установки роутера.

- В появившемся меню найдите название службы UPnP и кликните по ней.

- Переместите ползунок в правую сторону и тем самым включите опцию на роутере.

В дальнейшем можно отключить функцию UPnP, сделав те же самые шаги. Разница только в том, что на завершающем этапе тумблер нужно будет перевести влево.

Для разных роутеров настройка может отличаться. В частности, в ZyXEL необходимо перейти в раздел Домашняя сеть, а далее найти отметку UPnP и установить галочку Разрешить, а после сохранить изменения.

Включение на ПК

После внесения настроек в роутере необходимо изменить конфигурацию и на компьютере. Ниже рассмотрим пример для ПК с установленной на нем ОС Виндовс 8. В остальных версиях принцип действия такой же, но с небольшими особенностями.

Для включения UPnP сделайте следующее:

- Кликните правой кнопкой на Пуск, а в появившемся окне найдите ссылку Панель управления. Перейдите в этот раздел.

- Направляйтесь в секцию Сеть и Интернет, где найдите необходимые настройки.

- На странице Сеть и Интернет жмите левой кнопкой по ссылке Центр управления сетями…

- Выберите строчку изменения дополнительных параметров общего доступа и жмите на ее.

- В свойствах профиля включите сетевое обнаружение, а также автонастройку на сетевом оборудовании.

- Сохраните изменения и перезапустите компьютер.

Теперь функция включена в роутере и на компьютере.

Настройка программ

Для пользования службой необходимо настроить на сервис используемые программы. Здесь все зависит от того, какое ПО вы планируете использовать. Рассмотрим несколько вариантов:

- Торрент-клиент. Войдите в настройки ПО, выберите Соединение, а после этого Настроить. На следующем этапе жмите ОК и Применить, чтобы торрент работал только с UPnP.

Убедитесь в правильности ввода информации. Для этого войдите в Свойства соединения в Шлюзе, кликните на кнопку Параметры и убедитесь в появлении правила для uTorrent. Если торрент установлен на двух и более «станциях», для каждой программы задается свой порт. В дальнейшем ни в коем случае нельзя использовать случайное значение.

- Скайп. Войдите в настройки Скайпа и перейдите в раздел соединения. Там уберите отметку с пункта Enable UPnP. В дальнейшем необходимо следить, чтобы параметры порта не пересекались.

По похожему принципу можно настроить и другие программы для работы с UPnP.

Плюсы и минусы использования

В любой технологии можно найти преимущества и недостатки. В том числе UPnP.

Плюсы:

- Высокая скорость обмена между P2P-клиентами. Этот показатель давно перешагнул за отметку в 100 Мбит/с.

- Легкость настройки. После включения UPnP на роутере, ПК и в других программах больше не нужно вручную настраивать порты. Эта работа происходит в автоматическом режиме, что экономит время.

Минусы:

- Ошибки в программе. Режим UPnP работает много лет, поэтому разработчики постоянно занимаются его усовершенствованием. Главные проблемы удалось убрать в течение первых лет деятельности. Несмотря на это, риск ошибок программирования все еще остается. Этим могут воспользоваться злоумышленники для обхода защиты.

- Подключение к общественной сети. При соединении с такой сетью человек должен быть внимательным, чтобы избежать потери конфиденциальной информации. Подключение к общественной сети — всегда риск.

Несмотря на ряд недостатков, технология считается одной из самых востребованных в роутере. Не удивительно, что многие пользователи часто включают ее на постоянной основе.

Безопасно ли использование UPnP

При появлении технологии планировалось, что UPnP будет функционировать на локальном уровне для подключения устройств внутри сети. Но некоторые производители включили опцию в роутерах по умолчанию, что делает устройство доступным из WAN, а это ведет к уязвимости в сфере безопасности. Во время работы UPnP не применяется авторизация или аутентификация. Считается, что все подключаемые устройства имеют высокую степень надежности.

Хакеры пользуются такой уязвимостью и могут найти слабые места в сети. Распространенная ситуация — отправка UPnP запроса на роутер с последующем открытием порта. После подключения к сети злоумышленник получает доступ к другому оборудованию, находящемуся в сети. В дальнейшем он может установить вирус, украсть конфиденциальные сведения или использовать маршрутизатор в роли прокси-сервера. Негативных сценариев много. При этом выявить хакера трудно, ведь, по сути, атаки идут изнутри сети.

Для защиты можно использовать следующие методы:

- Активируйте UPnP-UP на роутере, подразумевающий авторизацию и аутентификацию. Минус в том, что такой режим многие устройства не поддерживают.

- Отключите опцию вообще. В таком случае придется вносить настройки вручную, но при этом можно быть уверенным в безопасности.

UPnP для роутера — удобная функция, упрощающая процесс настройки портов. Но нужно помнить о рисках и предусмотреть дополнительные способы защиты.

Что такое UPnP

Изначальное предназначение технологии Plug and Play заключалось в автоматическом обнаружении новых устройств операционной системой Windows ранних версий. Plug and Play – была своеобразной меткой Microsoft, так часто упоминала о данной технологии реклама компании. Сегодня Plug and Play переживает свое второе рождение и имеет совсем иной характер.

Сегодня речь идет об автоматическом обнаружении любых интеллектуальных устройств подключенных к сетям, как правило, построенным на базе Wi-Fi роутеров. Новая технология получила название UPnP и продвигается некоммерческой ассоциацией под названием «Universal Plug and Play Forum». Что такое UPnP пока еще знают не все, и мы поставили себе целью рассказать об этой интересной концепции нашим читателям.

UPnP представляет собой универсальный высокоуровневый протокол обмена информацией между устройством и сетью, являющийся надстройкой над протоколами более низкого уровня, такими, например, как TCP/IP. Протокол существенно использует формат данных XML, поэтому является довольно универсальным и получившим широкое распространение в среде производителей коммуникационных устройств типа маршрутизаторов.

Предпосылки к возникновению

Одной из предпосылок к широкому распространению технологии upnp оказалась необходимость поддержки механизма трансляции сетевых адресов под именем NAT. NAT – это довольно простая штука. Что это такое, можно понять из следующего примера: если у вас есть домашняя сеть с десятью подключенными к ней устройствами, то при помощи NAT им всем можно задать один IP-адрес.

К сожалению, данная идея не очень хорошо согласуется с принципами работы роутеров и организация NAT требует настройки пользователем. Технология UPnP призвана решить эту и некоторые другие проблемы.

Организация даже простейшего FTP-сервера для доступа к файловым ресурсам сети извне потребует переназначения портов (т.н. портфорвардинга – что это такое, посмотрите в сети) на роутере. UPnP избавит вас от этой головной боли. Для подключения к сети сетевых игрушек и пиринговых клиентов не понадобится править настройки маршрутизатора – портфорвардинг будет производиться без ручного вмешательства. Разумеется, такие перспективы открываются только перед владельцами маршрутизаторов с поддержкой UPnP. Да и самой такой поддержки мало – нужно еще включить UPnP на вашем устройстве. О том, как это делается, мы расскажем ниже.

Настройка протокола

Чтобы включить поддержку UPnP на вашем маршрутизаторе, необходимо воспользоваться его веб-интерфейсом, доступным по стандартному для большинства таких устройств адресу: http://192.168.0.1. От вас потребуется ввести пароль и после того, как это будет сделано, вы получите возможность править любые настройки аппарата. Включить Universal Plug and Play на маршрутизаторе D-Link можно так, как показано на картинке:

Т.е. перейти в меню «Advanced Network» в панели слева и включить соответствующую галочку в панели справа. Такое простое действие позволить задействовать всю мощь рассматриваемой технологии. Чтобы убедиться в том, что все работает как требуется и активировать протокол на уровне ОС — отправляйтесь в окошко «Сетевое окружение» Windows и щелкните по ссылке «Показывать значки для сетевых UpnP-устройств» (она расположена на панели слева). Вам будет предложено открыть ряд портов встроенного файерволла – согласитесь с этим.

что такое в роутере и как его включить на Вашем устройстве?

ZyXEL — компания, разрабатывающая различное сетевое оборудование, среди которого числятся и маршрутизаторы. Модели ZyXEL Keenetic Lite, Keenetic 4G, II, а также версии Viva, Extra и Giga настраиваются при помощи специального ПО. В роутере, использующемся для организации локальной сети, есть такая функция как межсетевой экран, которая защищает все устройства сети от нежелательных подключений из Интернета. Но если на компьютере работают программы или игры, требующие объединения многих участников, то появляется необходимость приема запросов из глобальной сети. Для этого делают проброс портов на роутере ZyXEL Keenetic, что еще называют «перенаправлением».

UPnP в глобальной сети

Мы рассмотрели понятие на примере домашней сети, но ведь не все используют прямое подключение в локальной сетке. Обычно к роутеру подключаются, чтобы выйти в интернет. И тут также включается функция UPnP, которая при запросе в интернет к определенному серверу также открывает определенные порты.

Например, всем известный uTorrent также использует эту технологию, и она должна по умолчанию быть включена на роутере. Когда мы включаем эту программу, она делает запрос в интернет и открывает порт для данного потока информации.

По сути UPnP открывает и закрывает порты для внешних запросов, для тех устройств, которые и делали эти запросы в интернет. Я думаю с понятием мы разобрались. Но бывают проблемы, когда данная функция выключена на роутере. Тогда некоторые программы, игры, утилиты не будут работать на компьютере или телефоне. Также могут быть проблемы с подключением игровых приставок тип Xbox или PlayStation.

Но существует и «обратная сторона монеты». Как вы понимаете, при запросе к серверу при подключении открываются порты на ваше устройство. Понятное дело, что данным подключением могут воспользоваться хакеры и взломщики. Для обычного пользователя шанс, конечно, не велик, но все же… В интернатах до сих пор идут «холивары» по поводу того, надо ли отключать UPnP или нет. Поэтому отключать функцию или включать – решать вам. Но как я и говорил ранее, при выключенном UPnP нужно будет для отдельных программ или устройств делать ручной проброс портов на роутере.

Далее я расскажу, как включить UPnP, отключить и настроить на вашем домашнем маршрутизаторе.

Принцип работы UPnP

Принцип работы Universal Plug and Play – открытие и закрытие портов для подключения между собой разных программ и приложений, установленных на IT-устройствах. Чтобы не заниматься настройкой каждого девайса отдельно, UPnP автоматизировал этот процесс.

Разберемся в переадресации портов. Все умные устройства, в одном месте соединяются в единую локальную сеть. Все они работают через роутер, который подключен уже к глобальной сети Интернет. Таким образом, между домашней и глобальной сетью посредником выступает WiFi-роутер.

Universal Plug and Play необходим, чтобы все телефоны, компьютеры, телевизоры и прочие гаджеты работали нормально, открывали навстречу друг другу свои «порты», как автоматические двери без помощи рук.

UPnP располагает нулевой конфигурацией. То есть, каждый объект, находящийся в локальной сети через маршрутизатор не надо настраивать отдельно. С помощью умного сервиса Universal Plug and Play этот процесс связи автоматизирован, и все объекты в сети без дополнительных настроек вручную определяются в общей сети, находят и подключаются к другим компьютерным гаджетам.

Персональные компьютеры в своих базовых настройках уже имеют функцию Universal Plug and Play. Именно, за счет нее, при подключении любой флешки, ПК автоматически распознает и дает прочитать данное USB-устройство.

В Universal Plug and Play объединены несколько сетевых протоколов вместе. За счет этого разные интеллектуальные устройства подключаются друг к другу автоматически, что позволяет избежать установки драйверов для каждого девайса отдельно и отпадает необходимость исправлять конфигурации сетей.

Для автоматического распознавания всех устройств, необходимо активировать протокол UPnP на всех гаджетах сети, объединенных в систему.

Вход в интерфейс роутера

Нам нужно попасть в Web-интерфейс аппарата – для этого с подключенного устройства к локальной сети нужно открыть браузер и вписать в адресную строку IP или DNS адрес роутера. Данный адрес находится на этикетке под роутером. Чаще всего используют 192.168.1.1. или 192.168.0.1. Если у вас будут какие-то проблемы со входом в маршрутизатор – смотрите инструкцию тут.

Далее инструкции будут немного отличаться в зависимости от модели роутера.

Что такое переадресация портов?

Чтобы понять, что такое UPnP, нужно сначала разобраться, что такое переадресация портов. Она используется для установления прямого подключения между домашним устройством или сервером и удаленным устройством. Например, вы можете подключить ноутбук к видеокамере и следить за ним, пока находитесь вдали. Как это работает? Все ваши домашние устройства, включая маршрутизатор, вместе создают локальную сеть (LAN). Все, что находится за пределами локальной сети, например, серверы сайта или компьютер вашего друга, расположено в глобальной сети (WAN). Как правило, никто за пределами вашей локальной сети не может получить доступ к устройствам в вашей сети, если вы не позволите им воспользоваться переадресацией портов.

D-Link

Старая прошивка

«Дополнительно» – «UPnP IGD».

Новая прошивка

«Расширенные настройки» – «UPnP IGD» – включаем галочку.

TP-Link

Новая прошивка

«Дополнительные настройки» – «NAT переадресация» – далее выбираем нашу функцию и включаем её в дополнительном окне.

Старая прошивка

Переходим в раздел «Переадресация», находим UPnP и включаем.

Настройка программ

В завершении, мы должны настроить «на сервис» и сами программы.

Например, пусть это будет u-Torrent:

В меню «Настройки» – нажать «Настройки Программы». Выбрать «Соединение». И настройть – как на рисунке. После «ОК» -> «Применить», торрент будет работать c UPNP.

Убедиться в чем – можно, перейдя к «Свойствам» соединения в «Шлюзе»:

В «Свойствах», нужно нажать «Параметры»:

В которых, мы видим, что правило для «u-Torrent» – появилось автоматически:

Примечание: если u-Torrent установлен на нескольких «станциях» сети, в каждом u-Torrent-е, вы задаете «свой» порт:

К примеру, возможны значения: 64400, 64399, и т.д. Притом, ни в коем случае не нужно задействовать «Случайный порт».

Настройка клиента u-Torrent – завершена.

Приступим к настройке программы Skype:

Вот как настроить UPNP в «Скайп» (включив одну галочку – «UPNP»). В результате, получим локальную сеть, которая работает так.

Ваша программа, станет доступна из внешней сети по «внешнему» IP-адресу (в паре «внешний» IP: ее «порт»). Следить нужно только за тем, чтобы значения «порта» – не пересекались (в разных программах; на разных ПК). Пожалуй, это – единственное, что от пользователя требуется.

Дополнительно: включение в роутерах сервиса «UPNP»

В Zyxel keenetic (v1):

Вкладка «Домашняя сеть» -> «UPNP», нужна галочка – «Разрешить». Нажав «Сохранить», вы сохраните настройки без перезагрузки (которая, вроде бы, не обязательна).

Или, в dir-620:

Здесь UPNP – на последней закладке «Сети» (ставим галочку, сохраняем, перезагружаем).

В Zyxel-е 330 W-EE:

Ставим галочку (вкладка «WAN»), и – сохраняем настройки («Save»).

Список моделей – можно дополнить (оставив свое сообщение в «комментариях»). Надеемся, вся информация – будет полезна нашим читателям.

ZyXEL Keenetic

Новая прошивка

«Общие настройки» – кликаем «Изменить набор компонентов» – далее нам нужно найти данную службу и убедиться, что она установлена. Также её можно удалить.

Старая прошивка

- Находим раздел «Система» (значок шестеренки).

- Вверху нажимаем на вкладку «Обновление», и в списке убедитесь, чтобы была включена служба.

- Если вы хотите выключить её – то убираем галочку. Если вы хотите её включить – то ставим галочку. Также если в столбце «Состояние» есть надпись: «Доступно обновление», то даже если функция включена, то её стоит обновить.

- Чтобы изменения вступили в силу, пролистываем в самый низ списка и нажимаем на кнопку «Установить».

UPnP на компьютере

Активация сервиса на компьютере

Вторым этапом активации протокола UPnP является изменение конфигурации на ПК. Для всех операционных систем Windows алгоритм действий аналогичен.

Последовательность действий на ПК для включения протокола UPnP:

После проделанных манипуляций, необходимо сохранить изменения и перезагрузить компьютер.

Настройки программ на ПК для работы UPnP

Чтобы программы на компьютере также автоматически подключались к устройствам сети через UPnP, необходимо им правильно настроить. Рассмотрим алгоритм настройки для программ «Торрент» и «Скайп».

u-Torrent

- Правой кнопкой мышки в меню выбрать «НАСТРОЙКИ»

- Вкладка «ПРОГРАММЫ»

- Слева выбрать «СОЕДИНЕНИЕ»

- В правой части окна настроить порт следующим образом: Порт входящих соединений: «64400»

- Кликнуть в окошки рядом с: «ПЕРЕАДРЕСАЦИЯ UPnP», «ПЕРЕАДРЕСАЦИЯ NAT-PMP» и «В ИСКЛЮЧЕНИЯ БРАНДМАУЭРА»

- Тип протокола-сервера в всплывающем меню выбрать: «(НЕТ)».

Программа «Торрент» будет связываться с устройствами в сети через UPnP автоматически.

Проверить, что программа «Торрент» работает с UPnP, можно пройдя по вкладкам: «СВОЙСТВА» – «ШЛЮЗ ИНТЕРНЕТА» – «СОСТОЯНИЕ» – «СВОЙСТВА» – «ПАРАМЕТРЫ».

Skype

Скайп внедрил в свою программу собственный протокол UPnP. В последних версиях этого сервиса связи, открытый доступ объектов сети к программе Skype заложен в программу по умолчанию. В более ранних версиях, подключить UPnP можно поставив соответствующую галочку в контекстном меню «НАСТРОЙКИ».

Настройки UPnP для прочих компьютерных программ схожи. Подробные инструкции представлены на официальных сайтах разработчиков соответствующих программ.

LinkSys

«Administration» – «Management» – листаем в самый низ.

В нужно разделе переводим в состояние: «Enable» (Включено) или «Disable» (Выключено).

В UPnP IGD, в чем разница между пинхолом брандмауэра и отображением портов?

В UPnP IGD есть 2 службы «WANPPPConnection» (или WanIPConnection) и WANIPv6FirewallControl, которые имеют методы, которые выглядят похожими:

- AddPinhole

- Добавить (Любой)PortMapping

Оба принимают сходные аргументы (remote/internal host/port, протокол, время аренды).

Мне было интересно, в чем же разница между ними ? Управление FW, по-видимому, является исключительным для IPv6, в то время как PortMapping, по-видимому, допускает как v4, так и v6, так в чем же реальная разница ? Есть ли другое поведение ?

router upnpПоделиться Источник Dennis 13 декабря 2016 в 03:56

1 ответ

- Преимущества uPNP/IGD перед носками?

Мне любопытно, почему он более распространен. Есть ли у него лучший API? Я помню, как давным-давно, когда я впервые узнал о NAT (я использовал его для совместного использования модема dialup 14.4kbps), я думал, что когда-нибудь в каждом доме будет маршрутизатор с включенным NAT, но для того, чтобы…

- Python UPnP/реализация клиента IGD?

Я ищу реализацию с открытым исходным кодом клиента UPnP в Python и, более конкретно, его части устройства интернет-шлюза (IGD). На данный момент мне удалось найти только UPnP Media серверных реализаций в таких проектах, как PyMediaServer , PyMedS , BRisa или Coherence . Я уверен, что мог бы…

2

(Типичный) брандмауэр IPv4, встроенный в интернет-маршрутизатор, имеет один адрес IPv4 в интернете, на своем интерфейсе WAN. Устройства на LAN позади него обычно используют частные адреса диапазона. Это означает, что они недоступны из интернета. Если служба на устройстве должна быть доступна из интернета, маршрутизатор должен быть проинструктирован перенаправить входящий трафик с одного из своих портов на интерфейсе WAN на порт на устройстве LAN. Это называется «port forwarding,» с использованием функции NAPT (преобразование сетевых адресов и портов) маршрутизатора.

На IPv6 маршрутизаторам предоставляется не один адрес на интерфейсе WAN, а целый префикс. Все устройства на LAN имеют общедоступные маршрутизируемые адреса. Нет необходимости в переводе адресов и портов на маршрутизаторе. Однако брандмауэр в маршрутизаторе может быть настроен так, чтобы блокировать все входящие соединения. В этом случае брандмауэр маршрутизатора должен быть проинструктирован пропускать трафик через определенные порты по определенным протоколам на определенные адреса LAN. Это называется «pinhole» в стандарте UPnP-IGD.

Поделиться Wouter Cloetens 06 мая 2017 в 19:56

Похожие вопросы:

Эмуляция роутера UPnP

Я хочу добавить в приложение опцию автоматической переадресации портов (Nat Traversal). Я знаю, что это можно сделать с помощью UPnP (в частности, той части, которая взаимодействует с устройством,…

Обход Nat: UPnP / IGD vs NAT-PMP

Я пишу приложение P2P и хотел бы избежать необходимости для пользователей вручную настраивать переадресацию портов. Я немного сбит с толку, так как, похоже, существуют два разных протокола для…

В чем разница между UPnP AV и DLNA?

Правильно ли я думаю, что если я соответствую DLNA 1.5, то я внедрил UPnP AV? Что дает мне DLNA, кроме указания минимальных требований к формату? Разве DLNA не построен поверх UPnP? Я точно знаю,…

Преимущества uPNP/IGD перед носками?

Мне любопытно, почему он более распространен. Есть ли у него лучший API? Я помню, как давным-давно, когда я впервые узнал о NAT (я использовал его для совместного использования модема dialup…

Python UPnP/реализация клиента IGD?

Я ищу реализацию с открытым исходным кодом клиента UPnP в Python и, более конкретно, его части устройства интернет-шлюза (IGD). На данный момент мне удалось найти только UPnP Media серверных…

есть разница между DLNA и UPnP?

Я знаю, что DLNA-это подмножество UPnP. Я прочитал этот пост: What’s разница между UPnP AV и DLNA? Но я все еще не могу ясно понять. Есть ли какие-либо функции внутри DLNA? как определить это…

Автоматическая переадресация портов (UPnP ?) C++

Оговорка : Я внимательно прочитал все подобные темы здесь и сделал поиск в google. Никто из них не ответил на мои вопросы, поэтому я хотел бы накопить информацию в этой теме. P.S. Я может быть не…

в чем разница между видимостью и отображением в css?

Я путаюсь с этими двумя терминами, которые используются в CSS. В чем разница между видимостью и отображением в CSS?

В чем разница между отображением запроса spring и отображением url?

Я наткнулся на этот вопрос после прочтения журнала моего приложения spring boot в режиме отладки. При запуске While spring RequestMappingHandlerMapping является Looking for request mappings in…

ESP8266 UPnP переадресация портов — IoT

Можно ли использовать протокол UPNP для автоматической переадресации портов на маршрутизаторе с помощью ESP8266? Мне нужно иметь доступ к моему модулю ESP8266, даже когда я нахожусь вдали от дома. В…

rfc6970

Инженерная группа Интернета (IETF) М. Букадар

Запрос комментариев: 6970 France Telecom

Категория: Стандарты Track R. Penno

ISSN: 2070-1721 D. Wing

Cisco

Июль 2013

Универсальный Plug and Play (UPnP)

Устройство интернет-шлюза - функция взаимодействия протокола управления портами

(IGD-PCP IWF)

Абстрактный

В этом документе описывается поведение универсального Plug and Play.

(UPnP) Устройство Интернет-шлюза - Взаимодействие протоколов управления портами

Функция (IGD-PCP IWF).UPnP IGD-PCP IWF должен быть

встроены в маршрутизаторы в помещениях клиента (CP) для обеспечения прозрачности

Управление NAT в средах, где UPnP IGD используется на стороне LAN

и PCP используется на внешней стороне маршрутизатора CP.

Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF. Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG).Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

а о том, как оставить отзыв, можно узнать по адресу

http://www.rfc-editor.org/info/rfc6970.

Boucadair, et al. Стандарты Track [Страница 1]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

Уведомление об авторских правах

Авторские права (c) IETF Trust 2013 г. и лица, указанные в качестве

авторы документа.Все права защищены.

Этот документ подпадает под действие BCP 78 и Правового регулирования IETF Trust.

Положения, касающиеся документов IETF

(http://trustee.ietf.org/license-info) действует на дату

публикация этого документа. Пожалуйста, просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в Разделе 4.e

Правовые положения Trust и предоставляются без гарантии, как

описано в упрощенной лицензии BSD.Оглавление

1. Введение ............................................... ..... 3

1.1. Требования Язык ...................................... 3

2. Сокращения ............................................... ......... 4

3. Модель архитектуры .............................................. 4

4. UPnP IGD-PCP IWF: Обзор ...................................... 6

4.1. UPnP IGD-PCP: переменные состояния .............................. 6

4.2. IGD-PCP: Методы ........................................... 7

4.3. UPnP IGD-PCP: ошибки ....................................... 8

5. Технические характеристики IGD-PCP IWF ................................ 9

5.1. Обнаружение сервера PCP ....................................... 9

5.2. Управление межсетевым экраном ................................... 10

5.3. Таблица сопоставления портов ........................................ 10

5.4. Функция взаимодействия без NAT в IGD .............. 10

5.5. NAT встроен в IGD................................... 11

5.6. Создание сопоставления ........................................ 12

5.6.1. AddAnyPortMapping () ................................ 12

5.6.2. AddPortMapping () ................................... 13

5.7. Листинг один или набор сопоставлений .......................... 16

5.8. Удалить одно или набор сопоставлений: DeletePortMapping () или

DeletePortMappingRange () .................................. 16

5.9. Обновление сопоставления ........................................ 19

5.10. Быстрое восстановление ........................................... 20

6. Соображения безопасности ........................................ 21

7. Благодарности ............................................... .21

8. Ссылки ............................................... ...... 22

8.1. Нормативные ссылки ...................................... 22

8.2. Информационные ссылки .................................... 22

Boucadair, et al.Стандарты Track [Страница 2]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

1. Введение

Спецификация протокола управления портами (PCP) [RFC6887] обсуждает

реализация функций управления NAT, которые зависят от Carrier Grade

Устройства NAT, такие как семейство адресов Dual-Stack Lite (DS-Lite)

Маршрутизатор перехода (AFTR) [RFC6333] или NAT64 [RFC6146]. В

среды, в которых универсальный шлюз для подключения к Интернету

(UPnP IGD) используется в локальной сети, функция взаимодействия

между UPnP IGD и PCP должен быть встроен в IGD

(см. пример, показанный на рисунке 1).UPnP IGD-PCP

Взаимодействие управления UPnP

Точечная функция PCP-сервер

| IGD |

| | |

| (1) AddPortMapping () | |

| -----------------------> | |

| | (2) Запрос PCP MAP |

| | --------------------------> |

| | |

Рисунок 1: Пример потока

В этом документе рассматриваются две конфигурации:

o В IGD не встроена функция NAT (раздел 5.4). Это

требуется, например, при развертывании DS-Lite или NAT64.

o IGD включает функцию NAT (раздел 5.5).

Функция взаимодействия UPnP IGD-PCP (UPnP IGD-PCP IWF) поддерживает

локальная таблица сопоставления, в которой хранятся все активные сопоставления, созданные

внутренние контрольные точки IGD. Этот выбор дизайна ограничивает количество

сообщений PCP для обмена с сервером PCP.

Триггеры для деактивации UPnP IGD-PCP IWF из IGD и

использование режима только PCP выходит за рамки этого документа.Соображения, связанные с сосуществованием UPnP IGD-PCP

Функция взаимодействия и прокси-сервер PCP [PCP-PROXY] выходят за рамки.

1.1. Требования Язык

Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ»,

«ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом

документ следует интерпретировать, как описано в RFC 2119 [RFC2119].

Boucadair, et al. Стандарты Track [Страница 3]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

2.Аббревиатуры

В этом документе используются следующие сокращения:

DS-Lite - двойной стек Lite

IGD - Интернет-шлюз

IGD: 1 - номенклатура форума UPnP для версии 1 IGD [IGD1]

IGD: 2 - номенклатура форума UPnP для версии 2 IGD [IGD2]

IWF - функция взаимодействия

NAT - преобразование сетевых адресов

PCP - протокол управления портами

UPnP - универсальный Plug and Play

3. Модель архитектуры

Напоминаем, что на рисунке 2 показана модель архитектуры в том виде, в каком она была принята.

на форуме UPnP [IGD2].На рисунке 2 следующий UPnP

используется терминология:

o «Клиент» относится к хосту, расположенному в локальной сети.

o «IGD Control Point» - это устройство, использующее UPnP для управления IGD.

(Интернет-шлюз).

o IGD - маршрутизатор, поддерживающий UPnP IGD. Обычно это NAT или

брандмауэр.

o «Хост» - это удаленный узел, доступный в Интернете.

+ ------------- +

| IGD Control |

| Точка | ----- +

+ ------------- + | + ----- + + ------ +

+ --- | | | |

| IGD | ------- | Хост |

+ --- | | | |

+ ------------- + | + ----- + + ------ +

| Клиент | ----- +

+ ------------- +

Рисунок 2: Модель UPnP IGD

Эта модель недействительна, когда PCP используется для контроля, например,

NAT операторского класса (он же Provider NAT), в то время как внутренние узлы продолжают

используйте UPnP IGD.В таких сценариях на Рисунке 3 показана обновленная модель.

Boucadair, et al. Стандарты Track [Страница 4]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

+ ------------- +

| IGD Control |

| Точка | ---- +

+ ------------- + | + ----- + + -------- + + ------ +

+ --- | IGD- | | Провайдер | | Удаленный |

| PCP | ------ | NAT | - <Интернет> --- | Хост |

+ --- | IWF | | | | |

+ ------------- + | + ----- + + -------- + + ------ +

| Локальный хост | ---- +

+ ------------- +

Сторона LAN Внешняя сторона

<====== UPnP IGD ==============> <===== PCP =====>

Рисунок 3: Модель взаимодействия UPnP IGD-PCP

В обновленной модели, изображенной на рисунке 3, один или два уровня NAT

можно встретить в пути к данным.Ведь помимо

NAT операторского класса, IGD может включать функцию NAT (рисунок 4).

+ ------------- +

| IGD Control |

| Точка | ---- +

+ ------------- + | + ----- + + -------- + + ------ +

+ --- | IGD- | | Провайдер | | Удаленный |

| PCP | ------ | NAT | - <Интернет> --- | Хост |

+ --- | IWF | | | | |

+ ------------- + | + ----- + + -------- + + ------ +

| Локальный хост | ---- + NAT1 NAT2

+ ------------- +

Рисунок 4: Сценарий каскадного NAT

Чтобы обеспечить успешное взаимодействие между UPnP IGD и PCP,

функция взаимодействия встроена в IGD.В модели определено

на рисунке 3 все серверные функции UPnP IGD, клиент PCP

[RFC6887] и функция взаимодействия UPnP IGD-PCP встроены в

IGD. В остальной части документа «IGD-PCP IWF» относится к

Функция взаимодействия UPnP IGD-PCP, которая включает клиент PCP

функциональность.

Без участия IGD-PCP IWF точка управления IGD

получит внешний IP-адрес и номер порта, у которых есть

ограниченный объем и не может использоваться для связи с хостами

расположен за NAT2 (т.е.е., присвоенные IGD, а не те

назначается NAT2, как показано на рисунке 4).

UPnP IGD-PCP IWF отвечает за создание правильно сформированного PCP

сообщение из полученного сообщения UPnP IGD, и наоборот.

Boucadair, et al. Стандарты Track [Страница 5]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

4. UPnP IGD-PCP IWF: обзор

Предоставлены три таблицы для определения соответствия между

UPnP IGD и PCP:

(1) Раздел 4.1 обеспечивает отображение между состояниями WANIPConnection

переменные и параметры PCP;

(2) Раздел 4.2 посвящен соответствию поддерживаемых

методы;

(3) В разделе 4.3 перечислены сообщения об ошибках PCP и соответствующие им сообщения.

Сообщения об ошибках IGD.

Обратите внимание, что некоторые улучшения были интегрированы в WANIPConnection,

как описано в [IGD2].

4.1. UPnP IGD-PCP: переменные состояния

Ниже перечислены только переменные состояния UPnP IGD, применимые к

IGD-PCP IWF:

ExternalIPAddress: Внешний IP-адрес

Переменная только для чтения со значением из последнего ответа PCP, или

пустая строка, если ничего еще не получено.Это состояние хранится

на основе IGD-Control-Point.

PortMappingNumberOfEntries: управляется локально UPnP IGD-PCP IWF.

PortMappingEnabled:

PCP не поддерживает отключение динамического преобразования NAT, поскольку

первоначальная цель PCP - облегчить прохождение Carrier Grade

NAT. Поддержка такой функции для каждого абонента может перегрузить

NAT операторского класса.

Допускается только «1»: т.е. функция взаимодействия UPnP IGD-PCP

ДОЛЖЕН отправить обратно ошибку, если указано значение, отличное от 1.PortMappingLeaseDuration: запрошенное время жизни сопоставления

В IGD: 1 [IGD1] значение 0 означает бесконечность; в IGD: 2 это

переназначен на максимальное значение IGD 604800 секунд [IGD2]. PCP позволяет

для максимального значения 4294967296 секунд.

Функция взаимодействия UPnP IGD-PCP имитирует длинные и ровные

бесконечное время жизни с использованием обновлений (см. раздел 5.9). Поведение

UPnP IGD-PCP IWF в случае неудачного обновления

в настоящее время не определено (см. Раздел 5.9).

Boucadair, et al.Стандарты Track [Страница 6]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

IGD: 1 не определяет поведение в случае потери состояния; IGD: 2

не требует, чтобы это состояние сохранялось в стабильном хранилище, т.е.

позволить состоянию пережить сбросы / перезагрузки. UPnP IGD-PCP

Функция взаимодействия ДОЛЖНА поддерживать поведение IGD: 2.

RemoteHost: IP-адрес удаленного узла

Обратите внимание, что IGD: 2 допускает доменное имя, которое должно быть разрешено в

IP-адрес.Сопоставляется с полем IP-адреса удаленного узла

ФИЛЬТР опция.

ExternalPort: номер внешнего порта

Сопоставляется с полем «Предлагаемый внешний порт» в сообщениях MAP.

InternalPort: номер внутреннего порта

Сопоставляется с полем «Внутренний порт» в сообщениях MAP.

PortMappingProtocol: Протокол

Сопоставляется с полем протокола в сообщениях MAP. Обратите внимание, что UPnP

IGD поддерживает только TCP и UDP.

InternalClient: внутренний IP-адрес

Обратите внимание, что IGD: 2 допускает доменное имя, которое должно быть разрешено в

IP-адрес.Сопоставляется с полем внутреннего IP-адреса

THIRD_PARTY вариант.

PortMappingDescription: не поддерживается в базовом PCP.

Если локальный клиент PCP поддерживает опцию PCP для передачи

описание (например, [PCP-DESCR-OPT]), эту опцию СЛЕДУЕТ использовать для

передать описание отображения.

SystemUpdateID (только IGD: 2): управляется локально UPnP IGD-PCP

IWF.

A_ARG_TYPE_PortListing (только IGD: 2): управляется локально UPnP

IGD-PCP IWF.

4.2. IGD-PCP: Методы

IGD: 1 и IGD: 2 методы, применимые к взаимодействию UPnP IGD-PCP

Обе функции перечислены здесь.GetGenericPortMappingEntry (): этот запрос не передается на PCP.

сервер.

Функция взаимодействия IGD-PCP поддерживает список активных

сопоставления, созданные на сервере PCP внутренними хостами. Видеть

Раздел 5.7 для получения дополнительной информации.

Boucadair, et al. Стандарты Track [Страница 7]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

GetSpecificPortMappingEntry (): MAP с опцией PREFER_FAILURE.Этот запрос передается на сервер PCP путем выдачи MAP-запроса.

с опцией PREFER_FAILURE. РЕКОМЕНДУЕТСЯ использовать короткие

время жизни (например, 60 секунд).

AddPortMapping (): КАРТА

См. Раздел 5.6.2.

AddAnyPortMapping () (только IGD: 2): MAP

См. Раздел 5.6.1.

DeletePortMapping (): MAP с параметром Requested Lifetime, равным 0.

См. Раздел 5.8.

DeletePortMappingRange () (только IGD: 2): MAP с запрошенным временем жизни

установлен на 0.

Индивидуальные запросы выдаются IGD-PCP IWF.Видеть

Раздел 5.8 для более подробной информации.

GetExternalIPAddress (): КАРТА

Это можно узнать из любого активного сопоставления. Если нет

активные сопоставления, IGD-PCP IWF МОЖЕТ запросить кратковременное сопоставление

(например, в службу Discard (TCP / 9 или UDP / 9) или какой-либо другой

порт). Однако по истечении срока действия этого сопоставления последующее неявное

или явное динамическое сопоставление может быть сопоставлено с другим

внешний IP-адрес. См. Раздел 11.6 [RFC6887] для получения дополнительной информации.

обсуждение.GetListOfPortMappings (): дополнительную информацию см. В Разделе 5.7.

Функция взаимодействия IGD-PCP поддерживает список активных

сопоставления, созданные на сервере PCP. Взаимодействие IGD-PCP

Функция обрабатывает этот запрос локально.

4.3. UPnP IGD-PCP: ошибки

В этом разделе перечислены коды ошибок PCP и соответствующие UPnP IGD.

коды. Коды ошибок, характерные для IGD: 2, помечены соответствующим образом.

1 UNSUPP_VERSION: 501 «ActionFailed»

2 NOT_AUTHORIZED: IGD: 1 718 «ConflictInMappingEntry» / IGD: 2 606

«Действие не разрешено»

3 MALFORMED_REQUEST: 501 «ActionFailed»

Boucadair, et al.Стандарты Track [Страница 8]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

4 UNSUPP_OPCODE: 501 «ActionFailed»

[RFC6887] позволяет настроить сервер PCP для отключения

поддержка кода операции MAP, но IGD-PCP IWF не может работать в

эта ситуация.

5 UNSUPP_OPTION: 501 «ActionFailed»

Этот код ошибки может быть получен, если PREFER_FAILURE не поддерживается.

на сервере PCP. Обратите внимание, что PREFER_FAILURE не является обязательным для

поддержка, но AddPortMapping () не может быть реализована без нее.6 MALFORMED_OPTION: 501 «ActionFailed»

7 NETWORK_FAILURE: 501 «ActionFailed»

8 NO_RESOURCES: IGD: 1 501 «ActionFailed» / IGD: 2 728

"NoPortMapsAvailable"

Не отличить от USER_EX_QUOTA.

9 UNSUPP_PROTOCOL: 501 «ActionFailed»

10 USER_EX_QUOTA: IGD: 1 501 «ActionFailed» / IGD: 2 728

"NoPortMapsAvailable"

Не отличить от NO_RESOURCES.

11 CANNOT_PROVIDE_EXTERNAL: 718 «ConflictInMappingEntry» (см.

Раздел 5.6.2) или 714 «NoSuchEntryInArray» (см. Раздел 5.8).

12 ADDRESS_MISMATCH: 501 «ActionFailed»

13 EXCESSIVE_REMOTE_PEERS: 501 «ActionFailed»

5. Спецификация IGD-PCP IWF

В этом разделе рассматриваются сценарии с NAT или без NAT в IGD.

В данной спецификации предполагается, что сервер PCP настроен на

принять код операции MAP.

IGD-PCP IWF обрабатывает "Mapping Nonce" так же, как и любой PCP.

клиент [RFC6887].

5.1. Обнаружение сервера PCP

IGD-PCP IWF реализует один из методов обнаружения, указанных в

[RFC6887] (напр.g., DHCP [PCP-DHCP-OPT]). Взаимодействие IGD-PCP

Функция ведет себя как клиент PCP при обмене данными с подготовленным

Сервер (ы) PCP.

Boucadair, et al. Стандарты Track [Страница 9] RFC 6970 UPnP IGD-PCP IWF Июль 2013 г. Если IGD не назначен адрес IPv4 / префикс IPv6 или IGD невозможно определить, должен ли он связываться с вышестоящим сервером PCP, НЕ ДОЛЖНА активироваться функция взаимодействия IGD-PCP.Если IGD определяет, что он должен установить связь с вышестоящий сервер PCP (например, из-за конфигурации DHCP или наличия ранее был связан с сервером PCP), "501 ActionFailed" сообщение об ошибке возвращается запрашивающей точке управления IGD, если IGD-PCP IWF не может установить связь с этим сервером PCP. Обратите внимание, что IGD-PCP IWF переходит к проверке сообщения PCP и повторная передача выполняется так же, как и для любого клиента PCP [RFC6887]. 5.2. Контроль межсетевого экрана Чтобы настроить политики безопасности, которые будут применяться к входящим и исходящий трафик, UPnP IGD может использоваться для управления локальным межсетевым экраном двигатель.Поэтому для этой цели не требуется IGD-PCP IWF. Использование IGD-PCP IWF для управления восходящим PCP-управляемым брандмауэр выходит за рамки этого документа. 5.3. Таблица сопоставления портов IGD-PCP IWF ДОЛЖЕН хранить локально все сопоставления, созданные внутренние контрольные точки IGD на сервере PCP. Все сопоставления ДОЛЖНЫ храниться в постоянном хранилище. После получения ответа PCP MAP от сервера PCP IGD-PCP Функция взаимодействия ДОЛЖНА извлекать вложенное отображение и ДОЛЖНА сохраните его в локальной таблице сопоставления.Таблица локального сопоставления - это образ таблицы сопоставления, поддерживаемый сервером PCP для данный подписчик. Каждая запись сопоставления, хранящаяся в локальной таблице сопоставления, связана со временем жизни, как описано в [RFC6887]. Дополнительные соображения специфические для функции взаимодействия IGD-PCP, обсуждаются в Раздел 5.9. 5.4. Функция взаимодействия без NAT в IGD Если в IGD не встроен NAT, содержимое полученного Сообщения WANIPConnection и PCP не изменяются IGD-PCP. Функция взаимодействия (т.е., содержимое сообщений WANIPConnection отображаются в сообщения PCP (и отображаются обратно) в соответствии с Раздел 4.1). Boucadair, et al. Стандарты Track [Страница 10]

RFC 6970 UPnP IGD-PCP IWF Июль 2013 г.

5.5. NAT встроен в IGD

Когда NAT встроен в IGD, IGD-PCP IWF обновляет содержимое

отображения сообщений, полученных от точки управления IGD. Эти

сообщения будут содержать IP-адрес и / или номер порта, принадлежащие

внутренний хост.IGD-PCP IWF ДОЛЖЕН обновлять такие сообщения с помощью

IP-адрес и / или номер порта, принадлежащий внешнему интерфейсу

IGD (т.е. после операции NAT1, как показано на рисунке 4).

IGD-PCP IWF перехватывает все сообщения WANIPConnection, отправленные

Контрольная точка IGD. Для каждого такого сообщения IGD-PCP IWF затем