что это такое и как узнать?

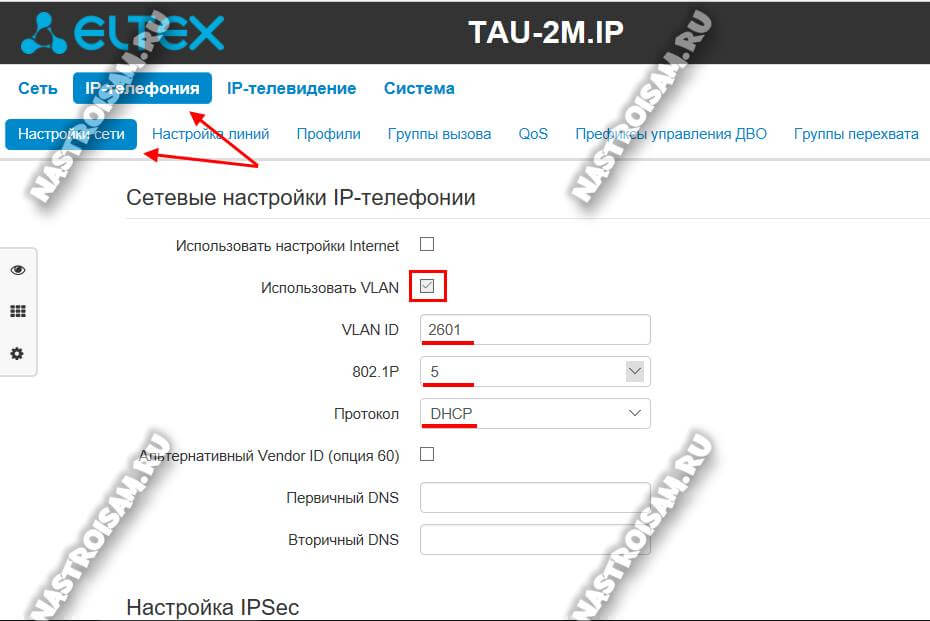

Ростелеком использует специальную метку VLAN ID для определения портов во время отправления широковещательных пакетов. Эти пакеты как раз и применяются IPTV или цифровой телефонией провайдера телекоммуникационных услуг.

Особенности

Передача информации внутри сети – довольно сложная штука. Чтобы ее еще больше не усложнять, была разработана структура многоуровневой сети по модели OSI. Эта сетевая модель содержит в себе 7 одноуровневых протоколов, которые отвечают за свою часть процесса взаимодействия. Такая структура помогает совместной работе сетевым устройствам и программному обеспечению работать слажено.

Чтобы информация при переходе по многоуровневой сети не терялась, не была поставлена под сомнение и не была удалена, Ростелеком применяет специальную метку VLAN ID, позволяющую точечно адресовать пакеты внутри одной или нескольких локальных сетей. Получается, что VLAN ID отлично взаимодействует с оборудованием для IPTV Ростелеком, если оно подключено через виртуальную сеть.

Зачем включать VLAN ID?

Администраторы с помощью данных тегов могут беспрепятственно развертывать прокси-сервер для крупных предприятий. Таким образом можно перенаправлять трафик без рисков потери пакетов на «предпоследнем сетевом узле». Если прокси сервер развернут с применением тегирования, можно объединить с его помощью компьютеры, подключённые к разным свичам, в единую локальную сеть.

Если же из «объединенной» сети убрать (выключить) идентификатор, необходимая для работы информация попросту не будет определена, так как она зашифрована под указанный VLAN ID.

Ростелеком применяет данный идентификатор для предоставления услуг IPTV и телефонии. Так как в каждом многоквартирном доме используются разные связанные коммутаторы типа Switch, то на каждый дом указывается отдельный идентификатор. Для услуги интернета эта метка не применяется.

Как узнать свой собственный VLAN ID?

Вам предоставляют этот идентификатор во время подключения услуг. Заключается договор, в котором кроме оферты прописываются все нужные для настройки данные. Если же их не прописали:

Заключается договор, в котором кроме оферты прописываются все нужные для настройки данные. Если же их не прописали:

- Узнайте Multicast VLAN у сотрудника технической поддержки вашего провайдера.

- Еще, можно узнать VLAN ID у соседа, подключенного к этому же свичу.

Важно отметить, что, позвонив оператору на горячую линию, вам не предоставят информацию по требованию, потому как она имеется у техподдержки города или региона. С оператором вы можете создать заявку, которую он подаст в нужную инстанцию на рассмотрение.

Дополнительно, можно спросить номер техподдержки по вашему месту жительства и выяснить номер VLAN ID напрямую, но не каждый оператор на это может согласиться.

Настройка

Настройка IPTV Ростелеком на D-Link DIR-300 описана в следующем видео:

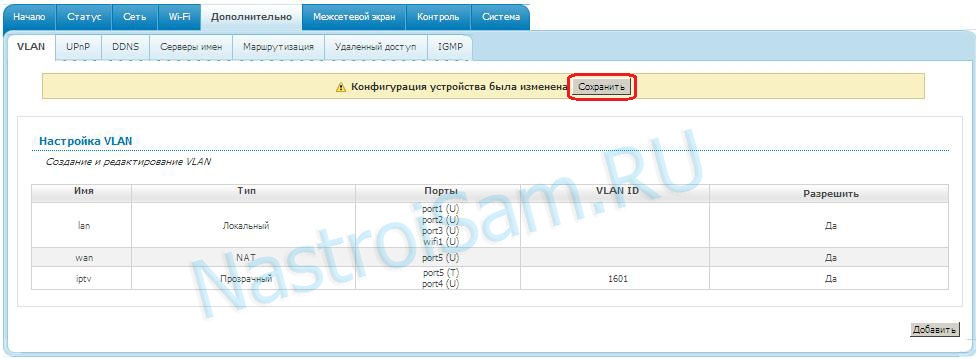

В каждом роутере данное поле для заполнения находится в различных категориях настроек. Рассмотрим пример для маршрутизатора Zyxel Keenetic:

- Откройте новую вкладку браузера и войдите в личный кабинет.

- Клацните на вкладку «IPOE» и нажмите «Добавить интерфейс».

- Для нулевого разъема в описании ставьте Internet и указывайте идентификатор.

- Далее требуется создать новое подключение.

- Поставьте галочку напротив «Использовать разъем» того порта, который будет задействован для приставки IPTV. Выставите описание и пропишите VLAN ID.

- Жмите применить.

Готово, проверяйте свое цифровое телевидение.

Заключение

Ростелеком использует метку VLAN ID для направления трафика цифрового телевидения и телефонии через виртуальную локальную сеть, созданную поверх множества локальных сетей. Этот идентификатор – словно маяк, указывающий трафику IPTV нужное направление.

VLAN для Чайников – что это такое и пример настройки

Всем привет! И сегодня мы постараемся полностью раскрыть вопрос – что такое VLAN и как его настроить на CISCO. Постараюсь писать, как можно проще и с простыми примерами – для чайников. Для полного понимания я советую прочесть статью от начала и до конца. Вам не нужно иметь под рукой коммутатор от CISCO, чтобы понять принципы стандартной настройки – все можно понять «на лету», так как я буду использовать простой пример. Если у вас будут какие-то вопросы или дополнения, пишите в комментариях.

Начало

Проблема локальных сетей и нескольких подсетей в том, что появляется угроза утечки информации. Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Давайте посмотрим на пример трех сетей: дирекция, бухгалтерия и отдел кадров. Конечно, в крупных компаниях сети куда больше, но мы рассмотрим более ужатый пример.

Представим себе, что все из этих компьютеров имеют одинаковую первую (1) подсеть, то есть – PC1 имеет адрес 192.168.1.2; PC2 имеет – 192.168.1.3; PC3 имеет адрес 192.168.1.4 и т.д. То есть все они находятся в одной подсети.

Подключены они все к разным коммутаторам. Если кто не знает, то коммутатор при отсутствии таблицы коммутации (при первом запуске) – отправляет приемный пакет на все порты. То есть если PC1 отправит пакет данных на компьютер PC2, то произойдет следующее:

- Пакет дойдет до Switch3, и он отправит его на PC2 и на центральный Switch

- Далее пакет дойдет до центрального Switch-а. Но Switch2 отправит пакеты на два других коммутатора: 3 и 4.

- Те в свою очередь отправят пакеты на все остальные PC: 3, 4, 5 и 6.

Если вы подзабыли, что такое коммутатор, то идем читать статейку тут.

А почему же так происходит? А происходит все из-за того, что PC1 пока не знает MAC-адрес второго компа и отправляем специальный пакет по протоколу ARP, для так называемого «прозвона». Также отправляющий комп не знает адрес канального уровня – вспоминаем сетевую модель OSI.

И тут возникает две проблемы:

- Безопасность – трафик могут просто перехватить злоумышленники. В целом это можно сделать стандартными программами перехватчиками.

- Ненужный трафик – когда сеть небольшая, это не так заметно. Но представьте, что у вас сеть состоит из тысячи компьютеров. Все может привести к забитости канала и потери пакетов.

Как ни странно, но пример, который я привел был работоспособным почти в самом начале создания сетей, когда ещё интернет был слабым и юным. О проблеме знали все, и её постаралась решить компания Cisco, которая в своих лабораториях изобрела совершенно новый протокол ISL. После этого протокол Inter-Switch Link был прикручен к IEEE под кодовым названием 802. 1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

1q – именно это название вы и можете встречать в интернете или на коробке от коммутаторов.

Для начала взглянем на обычный «Ethernet-кадр», находящийся в своей привычной среде обитания:

А теперь взглянем на новый кадр 802.1q:

Что у нас в итоге получается – добавляется ещё один тег с нужной для нас информацией:

- TPID – всегда будет состоять из 2 байт и обычно равен 0x8100. В переводе с английского «Tag Protocol ID» – обозначает «Идентификатор тегированного протокола».

- PCP – в нем обычно записывается приоритет того или иного трафика. Чем приоритетнее трафик, тем больше шансов, что коммутатор обработает его первым. Полезная вещь в крупных сетях. Три буквы расшифровываются – как «Priority Code Point», а переводятся как – приоритет или значение приоритета

- CFI – может иметь только два значения: 0 и 1, – так как данное поле имеет размер в 1 бит.

- VID – определяет в каком VLAN находится выделенный кадр.

Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Обычно состоит из 12 бит. Расшифровывается как VLAN ID.

Теперь мы подошли к одному очень интересному понятию. Как вы уже поняли, данный кадр 802.1q помогает правильно отправлять пакеты данных. Но вопрос в том, зачем добавлять кадр к пакету, который уже идёт на конечное устройство пользователя? Правильно – незачем.

Именно поэтому в маршрутизаторах и коммутаторах есть два понятия:

- Trunk port (магистральный порт) – порт, который идет на другое сетевое устройство: коммутатор, маршрутизатор и т.д. Из этого порта обычно отправляются тегированные пакеты, то есть пакеты с этим самым тегом.

- Access port (порт доступа) – открытый или последний порт, из которого информация льется прямиком на компьютер пользователя. Сюда бессмысленно добавлять тег, забивая размер пакета.

Нетегированный трафик – это пакеты данных, которые идут без кадра 802.1q. Тегирование VLAN как раз и происходит по двум портам: Trunk и Access. Если вам пока ничего не понятно, то не переживайте, дальше я все покажу на примере.

Настройка VLAN на коммутаторе

Приведу пример настройки VLAN на коммутаторе от компании CISCO. По сути у них все настройки делаются примерно одинаково, поэтому вы можете использовать данную инструкцию и в своих целях. Поддержка VLAN должна быть на всех коммутаторах с канальным уровнем.

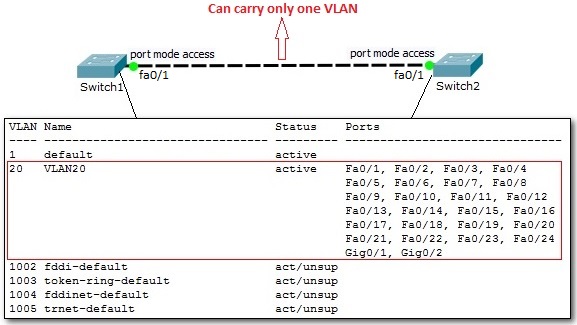

Для начала давайте посмотрим всю таблицу коммутации VLAN стандартной консольной командной:

show vlan

Смотрим по столбцам:

- Тут находится номер нашего ВЛАН подключения. Чуть ниже вы видите другие номера с 1002 по 1005 – они зарезервированы и их удалить или поменять как-то НЕЛЬЗЯ!

- Далее идут имена.

- Статус – может быть активным или активным и одновременно не поддерживаемым – как на последних зарезервированных портах.

- И последняя строка – одна из самых главных. Тут мы задаем каждому VLAN свои порты и тут мы «разделаем пространство» бухгалтеров от отдела кадров. FA0/1 переводится как «Fast Ethernet» – 1 порт.

Как видите у нас тут 24 порта «Fast Ethernet» со скоростью 100 Мбит в секунду. И 2 порт: Gig01 и Gig02 – со скоростью 1000 Мбит (или 1 Гбит) в секунду (мы их пока трогать не будем).

Как видите у нас тут 24 порта «Fast Ethernet» со скоростью 100 Мбит в секунду. И 2 порт: Gig01 и Gig02 – со скоростью 1000 Мбит (или 1 Гбит) в секунду (мы их пока трогать не будем).

Для примера я буду использовать модель Cisco 2960 24tt, но принцип настройки, который буду показывать далее – одинаковый для всех их аппаратов. Плюс вы поймете принцип VLAN сразу и на примере.

Далее назовём как-то нашего зверя:

Switch(config)#hostname SW1

SW1(config)#

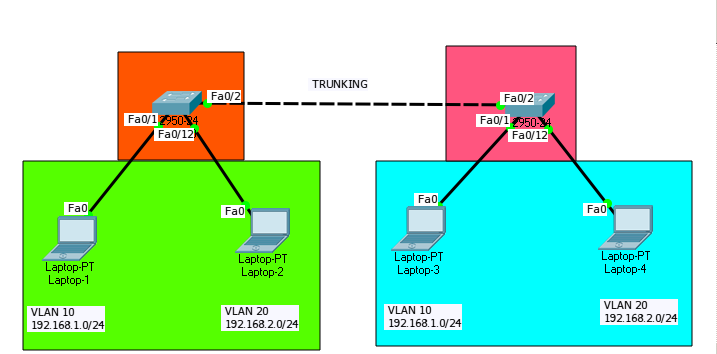

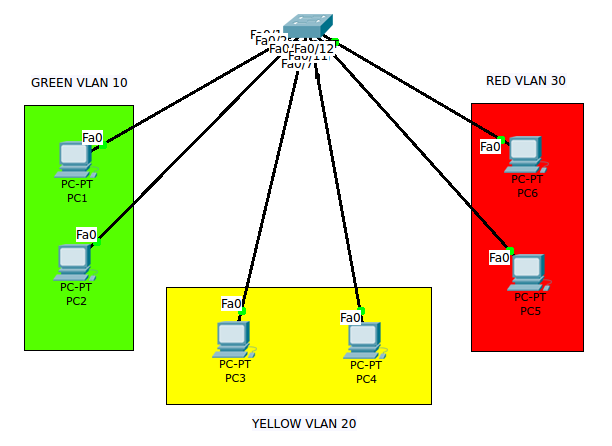

Покажу настройку на примере нашей любимой картинки, которую я показывал в самом начале. Тут у нас есть:

- Коммутаторы: SenterSW, SW1, SW2, SW3.

- Компы: PC1, PC2, PC3, PC4, PC5, PC

Запомните примерно данные названия, чтобы было проще ориентироваться при вводе команд. Можете также иногда посматривать на эту картинку.

Создаем VLAN 2:

SW1(config)#vlan 2

Задаем ему имя:

SW1(config-vlan)#name Dir-ya

Теперь давайте подключим наши компьютеры, и заведем им отдельные VLAN. К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

К первому порту мы подключим первый комп, а ко второму – второй. Для того, чтобы попасть в конфиг первого порта прописываем:

ПРИМЕЧАНИЕ! Просто запомните, что команда с надписью «interface» вводит вас в настройку данного объекта.

SW1(config)#interface fastEthernet 0/1

Так как наш порт будет направлен именно на комп, то тегирование не нужно, и мы переводим его в нужное состояние:

SW1(config-if)#switchport mode access

2-ой ВЛАН мы создали, осталось теперь привязать 1-ое устройство к нему:

SW1(config-if)#switchport access vlan 2

Теперь тоже самое проделайте и для второго порта. В самом конце надо будет привязать второй порт к тому же самому VLAN2 – мы же хотим, чтобы они находились в одной сети.

На будущее – чтобы не прописывать каждый порт таким образом, вы можете прописать диапазон портов вот так:

SW1(config)#interface range fastEthernet 0/1-2

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 2

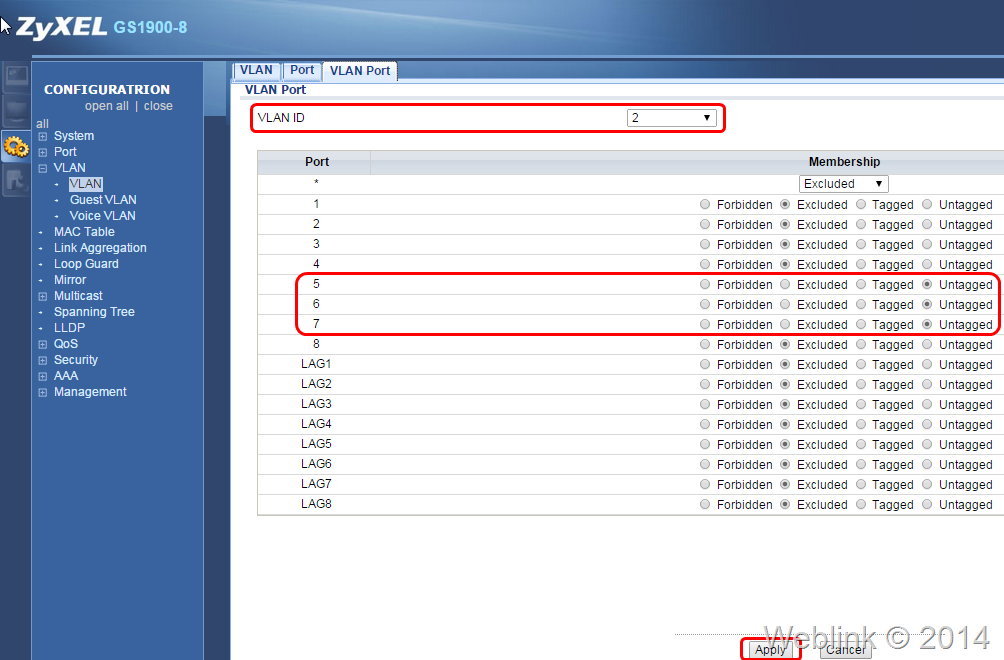

Итак, два компьютера теперь у вас настроены правильно и находятся в одной VLAN. Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

Теперь нам надо подключить наш 1-ый коммутатор к центральному. Для этого мы будем использовать 24-ый порт. И конечно же нам надо перевести его в режим с тегированием:

SW1(config)#interface fastEthernet 0/24

SW1(config-if)#switchport mode trunk

Как бы вроде мы все сделали, но есть одна проблема: в коммутаторе нет правила, которое бы ограничивало поступление пакетов с других ВЛАН – то есть проблема с безопасностью остается. Нам нужно теперь прописать такое правило, которое бы разрешало поступление на наш 24 порт только пакеты для VLAN2:

SW1(config-if)#switchport trunk allowed vlan 2

На всякий случай проверяем таблицу маршрутизации:

Как видите наш второй VLAN теперь имеет только два доступных порта. Единственный минус данного вывода информации в том, что вы не можете посмотреть статус тегирования портов. Для этого есть отдельная команда:

show interfaces trunk

Вот тут мы видим наш 24 порт, который нам нужен для связи с центральным коммутатором. Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Ещё раз повторюсь, что статус тегирования (Trunk или Access) – обязательно нужно настраивать для внешних портов. В противном случае не будет смысла вообще в настройке VLAN.

Первый коммутатор мы настроили, теперь давайте настроим третий. В первую очередь нужно создать три ВЛАН для каждой из структур: дирекция, бухгалтерия и отдел кадров. VLAN 2 уже закрепился за дирекцией. Создаем VLAN для бухгалтерии:

CentrSW(config)#vlan 3

CentrSW(config-vlan)# name buhgalter

Теперь создаем внутреннюю сеть для отдела кадров:

CentrSW(config)#vlan 4

CentrSW(config-vlan)# name otdel-kadrov

Ну так как данный коммутатор будет иметь связь только с сетевыми устройствами, то мы будем использовать тегирования в статусе trunk. А использовать мы будем первые 3 порта.

CentrSW(config)#interface range fastEthernet 0/1-3

CentrSW(config-if-range)#switchport mode trunk

Вам не кажется, что мы что-то упустили? Наш центральный коммутатор по идее будет связующим звеном – ведь так?! Но мы забыли создать VLAN 2 для первого сегмента:

CentrSW(config)#vlan 2

CentrSW(config-vlan)# name Dir-ya

ПРИМЕЧАНИЕ! Дабы не запутаться обязательно называем ВЛАН как на первом коммутаторе.

А теперь останется настроить 2-ой и 3-ий коммутатор по аналогии с первым. Описывать это тут я не стану, так как делается все одинаково. Только не забудьте обозвать их – как «SW2» и «SW3». Далее нужно просто создать и прикрутить соответствующие VLAN: 3 и 4. Также не забудьте их обозвать теми же наименованиями, которые мы применили в центральном коммутаторе.

И тут мы подходим к следующей проблеме. VLAN мы создали и даже разделили на разные по портам. Вроде разделение есть, но давайте взглянем на IP адреса наших компов:

- 192.168.1.2

- 192.168.1.3

- 192.168.1.4

- 192.168.1.5

- 192.168.1.6

- 192.168.1.7

Да – все компы находятся в одной сети. Да, мы ограничили трафик на канальном уровне с помощью разбиения сегментов и портов на VLAN. Вообще мы могли просто бы разделить данную сеть на 3 подсети и трафик также бы был ограничен. Дело в том, что коммутатор не может разделять трафик между разными подсетями – это уже сетевой уровень модели OSI.

ПРИМЕЧАНИЕ! Если вы ещё путаетесь в этих понятиях, то советую прочесть статью про OSI – ссылку я оставил в самом начале статьи.

Все я это сделал в учебных целях и вообще нужно разделять сети и на канальном, и на сетевом уровне. Это можно сделать вручную на компьютерах. Но статья немного не об этом.

Теперь что будет происходить с отправлением данных? Если мы отправим пакет на PC2, то он дойдет до первого коммутатора. Далее коммутатор отправит его одновременно на PC2 и на центральный Switch. После этого центральный коммутатор отправит пакеты на другие SW (2 и 3). Там коммутаторы, у которых прописаны правила только для VLAN: 3 и 4 – просто отправят пакет в утиль. То есть данный пакет не дойдет до компов: 3, 4, 5 и 6.

Ситуация с переездом сотрудника

Давайте рассмотрим ситуацию, что в отдел бухгалтерии нужно будет посадить сотрудника из совершенно другого отдела (на время). Допустим Елена Павловна не может сидеть в отделе Дирекции летом, так как у нее сильно повышается давление, а там не кондиционера. Начальство решает переселить её на летнее время в бухгалтерию.

Начальство решает переселить её на летнее время в бухгалтерию.

Итак, что мы будем делать?! В первую очередь мы подключим её компьютер к следующему третьему порту второго свича. Теперь возникла проблема в том, что на втором коммутаторе и слухом не слыхивали про 2-ой ВЛАН и его надо создать:

SW2(config)#vlan 2

SW2(config-vlan)#name Dir-ya

Теперь нужно 3-порт настроить и добавить его в VLAN2. И также не забываем прописать ему модель тегирования:

SW2(config)#interface fastEthernet 0/3

SW2(config-if)#switchport mode access

SW2(config-if)#switchport access vlan 2

Теперь нам нужно разрешить пропускать VLAN2 пакеты именно на внешнем порту. У второго свича (как и у всех) – это 24-ый порт. Внимательно пропишите команду:

SW2(config)#interface fastEthernet 0/24

SW2(config-if)#switchport trunk allowed vlan add 2

Теперь переходим к центральному коммутатору:

CentrSW(config)#interface fastEthernet 0/1

CentrSW(config-if)#switchport trunk allowed vlan 2

CentrSW(config)#interface fastEthernet 0/2

CentrSW(config-if)#switchport trunk allowed vlan 2,3

CentrSW(config)#interface fastEthernet 0/3

CentrSW(config-if)#switchport trunk allowed vlan 4

Заметьте, что для 2 внешнего порта мы разрешили использовать сразу два влана. Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Теперь при отправке пакета – он будет доходить до центрального коммутатора. Далее он будет отправлен на 2 свич, у которого уже прописано правило – разрешающее отправлять VLAN2 пакеты только на выделенный 3 порт – где как раз и сидит переселенный сотрудник: Елена Павловна.

Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

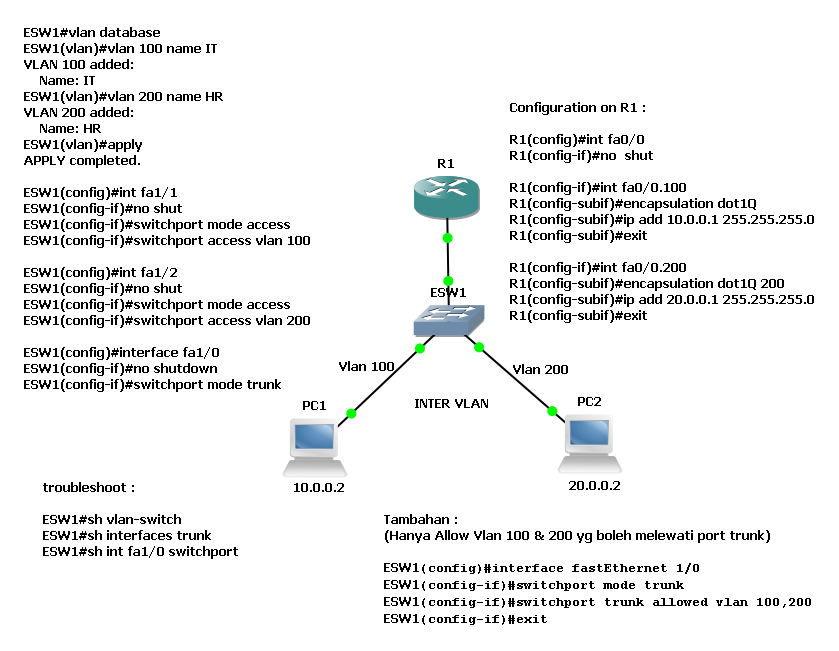

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.

168.1.1 – для дирекции

168.1.1 – для дирекции - 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Настройка маршрутизатора

Заходим в настройки и обзываем его исходя из картинки:

Router(config)#hostname Gateway

Gateway(config)#

Так как маршрутизатор подключен к центральному коммутатору, то шлюзы у нас будут не физические, а виртуальные (сабинтерфейс), так как мы ведь не подключили компьютеры напрямую к маршрутизатору. Для этого надо на маршрутизаторе настроить три этих самых сабинтерфейса – ведь у нас 3 VLAN и 3 подсети:

Gateway(config)#interface fastEthernet 0/0.2

Gateway(config-if)#encapsulation dot1Q 2

Gateway(config-if)#ip address 192.168.1.1 255.255.255.0

Теперь создаем виртуальный шлюз для второй подсети. Обратите внимание, что для порта мы прописываем команду: «0/0.3». Хотя в прошлых коммутаторах мы явно указывали порт. Все это из-за того, что за шлюз будет отвечать, как раз вот этот маршрутизатор, который не подключен напрямую к устройствам.

Gateway(config)#interface fastEthernet 0/0.3

Gateway(config-if)#encapsulation dot1Q 3

Gateway(config-if)#ip address 192.168.2.1 255.255.255.0

Осталось создать шлюз для последней подсети:

Gateway(config)#interface fastEthernet 0/0.4

Gateway(config-if)#encapsulation dot1Q 4

Gateway(config-if)#ip address 192.168.3.1 255.255.255.0

Чуть не забыл сказать – маршрутизатор мы подключим к 24 порту центрального коммутатора. Теперь нам нужно разрешить отправлять пакеты всех вланов на маршрутизатор через 24 порт, к которому мы и подключились:

CentrSW(config)#interface fastEthernet 0/24

Не забываем указать «транковое» тегирование, ведь пакеты будут идти на сетевое устройство, а не на компьютер:

CentrSW(config-if)#switchport mode trunk

Все VLAN можно прописать просто через запятую:

CentrSW(config-if)#switchport trunk allowed vlan 2,3,4

Теперь, например, если отправить пакет данных из первого компьютера к пятому, произойдет следующее:

- Отправка будет осуществлена по IP адресу с 192.

168.1.1 (комп 1) на адрес 192.168.3.2 (комп 5).

168.1.1 (комп 1) на адрес 192.168.3.2 (комп 5). - Первый комп вообще не понимает: «кто это вообще такой?», – и поэтому он отправляет пакет своему центральному шлюзу (192.168.1.1). Он отправляет пакет по протоколу ARP, используя MAC-адрес, чтобы запрос точно дошел до шлюза.

- Пакет доходит до центрального свича, далее идет к маршрутизатору. И потом ответ идет обратно до первого компа.

- Теперь первый комп понимает – где находится пятый и отправляет пакет по протоколу ICMP.

- Пакет доходит обратно до маршрутизатора. Роутер не знает ничего про пятый комп (192.168.3.2), но знает про коммутатор (SW3) и отправляет туда запрос.

- Коммутатор уже связывается с 5 компом, который отправляет ответ обратно.

- Но ответ доходит только до маршрутизатора, который записывает данный IP адрес в свою таблицу.

- Как видите, ответ все никак не может дойти до первого компа, хотя запрос уже был отправлен ранее. Тогда он отправляет новый пакет запросов, и вот уже тот через маршрутизатор идет до 5-го компьютера.

Именно так заполняется таблица маршрутизации. Такой долгий путь обычно начинается в самом начале. Впоследствии маршрутизатор помогает общаться всем компьютерам именно через канальный уровень.

Видео

Более детально про VLAN рассказывается в данном видео, оно достаточно долгое, но максимально информативное.

Как узнать VLAN ID для Ростелекома

VLAN ID нужен при использовании многоуровневых сетей, так как узнать принадлежность каждого из устройств в виртуальных группах на основе интернета от Ростелекома можно только при помощи этой технологии. Тегирование VLAN представляет собой вставку идентификатора в заголовок пакета. Это производится для возможности последующего выяснения того, к какой виртуальной локальной сети принадлежит пакет.

Тегирование VLAN представляет собой вставку идентификатора в заголовок пакета. Это производится для возможности последующего выяснения того, к какой виртуальной локальной сети принадлежит пакет.

Содержание:

Что такое и зачем нужен VLAN ID в сетях Ростелекома

VLAN ID – это специальная метка, которая позволяет создавать виртуальные локальные сети без каких-либо ограничений. Работа технологии основана на точеной адресации пакетов внутри одной или нескольких обычных локальных сетей.

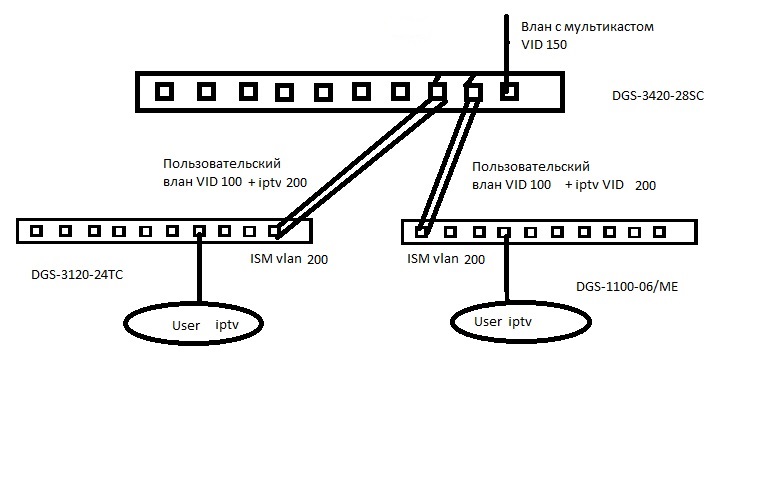

Идентификатор VLAN наиболее часто используется для определения портов при отправке широковещательных пакетов, к примеру, для возможности использования услуг IPTV или цифровой телефонии от Ростелекома. Технология позволяет указать какие порты или интерфейсы нужно использовать для передачи данных.

Узнайте, как самостоятельно настроить подключение на роутерах от D-Link линейки DIR 3** для Ростелекома.

Прочитать об оплате интернета и других услуг через Сбербанк Онлайн, терминалы и банкоматы можно здесь.

Поддержка тегов позволяет администраторам развертывать сети на основе ProxySG (прокси сервер для поддержки работы крупных предприятий). Это позволяет перенаправлять трафик без риска потери информации.

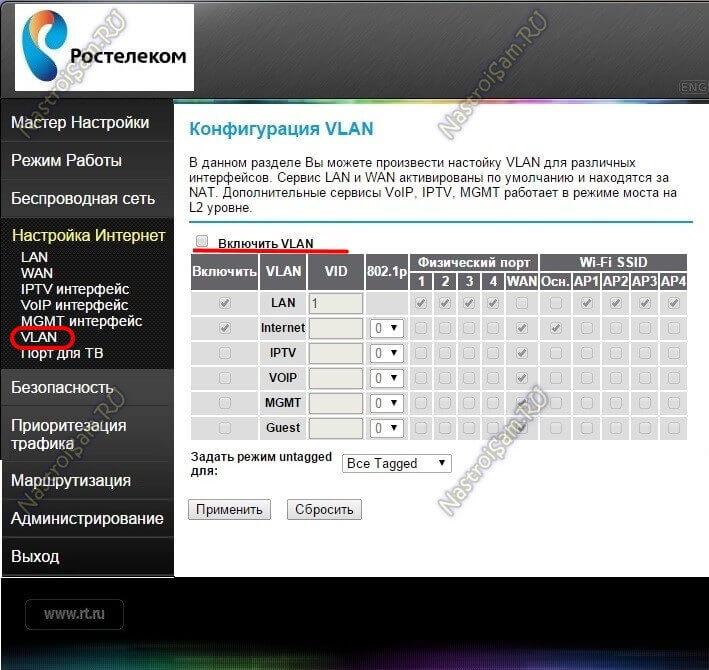

Почему нужно включить VLAN

VLAN, тегирующий трафик, специально предназначен для структур, где прокси сервер настроен для развертывания сетей с идентификаторами. Такой вариант часто используется для объединения компьютеров, присоединенных к разным свитчам, в общую локальную сеть.

Без активации VLAN на всех устройствах, передающаяся информация попросту не будет видна, так как она зашифрована для определенного идентификатора.К примеру, для того чтобы активировать услуги IPTV от Ростелекома нужно указать Multicast VLAN, тегирующий трафик для цифрового телевидения. Такая же ситуация складывается и с телефонией провайдера. Настройки же интернета обычно работают со стандартными значения идентификатора.

Внимание! VLAN ID для интернета, IP телевидения и телефонии Ростелекома имеют уникальные значения для каждого дома, что обусловлено использованием различных коммутаторов.

Достоинства технологии

Основным преимуществом технологии является возможность создания групп, изолированных друг от друга, внутри сети. Также существует и поддержка инструкций для выделения виртуальных сетей на основе устройств, подключенных к различным свитчам.

Технология адресной передачи данных имеет высокую степень безопасности. Широковещательный трафик образует пакеты, передающие только между устройствами, принадлежащими к одному VLAN ID.

Также весомым аргументом за использование технологии становится то, что для создания виртуальных сетей не нужна покупка дополнительного оборудования.

Как узнать VLAN ID для интернета от Ростелекома

Узнать VLAN идентификатор для любой услуги можно у специалиста при ее подключении или во время установки оборудования, после чего желательно записать его в надежное место.

Если же настройку сетевых устройств вы будете выполнять лично, рекомендуем выяснять этот параметр при заключении контракта и получении модема/роутера (в случае, если вы покупаете их или берете в аренду у Ростелекома).

Узнайте, как оплатить услуги Ростелекома банковской картой в несколько кликов.

Прочитать о логине и пароль для входа в Личный кабинет можно тут.

Перевод денег на Мегафон: //o-rostelecome.ru/uslugi/s-rostelekoma-na-megafon/.

Информацией о VLAN для интернета от Ростелеком обладает лишь техническая поддержка региона или города, поэтому узнать ID при помощи телефона горячей линии не удастся. Для этого понадобится составить заявку, после чего оператор отправит запрос в техническую поддержку. Также можно выяснить номер тех. поддержки вашего города или района и лично обратится за информацией. Самый быстрый вариант – спросить ID у соседей по дому, использующий услуги Ростелекома.

Использование VLAN адресации пакетов позволит создать виртуальную сеть независимо от того, к какому коммутатору подключены клиенты. Технология позволяет поддерживать работу таких услуг как интернет, IP телевидение и телефония от Ростелекома. Узнать нужный ID можно только в технической поддержке вашего региона.

Как Настроить IPTV На Роутере TP-Link для Ростелеком (VLAN ID), Билайн и Других Провайдеров

Большинство современных роутеров имеют в своем арсенале поддержку IPTV. Сегодня мы посмотрим, как настроить IPTV на маршрутизаторе TP-Link смотреть телевидение через приставку или напрямую с компьютера или ноутбука через кабель или Wi-Fi.

Какой wifi роутер TP-Link поддерживают IPTV?

Для того, чтобы понять, поддерживает ли ваш роутер TP-Link IPTV, рекомендую ознакомиться со списком моделей на официальном сайте разработчика. От себя могу добавить, что во все новые прошивки ТП-Линк добавили возможность назначить для работы с IPTV отдельный порт LAN и настроить IGMP Proxy.

Но если данной функции в панели администратора у вас нет, то прежде всего рекомендую прочитать нашу инструкцию по перепрошивке роутеров TP-Link, и уже только потом предпринимать какие-то шаги по настройке IPTV.

Как настроить IPTV на маршрутизаторе ТП-Линк?

Итак, существует два способа подключить IPTV через роутер TP-Link, которые зависят от настроек вашего провайдера:

- Без VLAN ID

- Через 802.1Q Tag VLAN для Ростелеком

Далее мы рассмотрим оба варианта.

Простая настройка IPTV на роутере без VLAN ID

Большинство современных провайдеров (кроме Ростелеком) не требует указания каких-либо дополнительных данных для подключения IPTV с помощью роутера. Достаточно просто назначить для работы телевизионной приставки отдельный порт, и все будет работать.

Единственное, что необходимо будет включить, это IGMP Proxy, если эта функция имеется в вашей модели маршрутизатора TP-Link. Благодаря ей можно будет транслировать IPTV телевидение через беспроводной сигнал Wi-Fi на смартфоны, ноутбуки и телевизоры, а не только по кабелю на ТВ приставку или компьютер.

Для активации режима необходимо открыть веб-браузер зайти в настройки ТП-Линк по адресу 192.168.0.1

У роутеров ТП-Линк разных модификаций существует сразу несколько до сих пор актуальных версий панелей администратора. Для вашего удобства покажу, как настроить IPTV в каждой из них.

Если у вас старая «зеленая» админка, то находим в меню раздел меню «Сеть — IPTV»

Здесь необходимо:

- поставить «Включить» в выпадающем списке «IGMP Proxy»

- выбрать режим работы «Мост»

- назначить порт для подключения приставки IPTV

В новой прошивке, которая используется на последних роутерах TP-Link Archer AX50 и Archer AX10 эта рубрика находится в верхнем меню «Дополнительные настройки»

Прежде всего укажем порт, к которому мы будем подключать IPTV приставку. Например, назначим для нее «LAN4». После чего ставим флажки «Включить» следующие пункты:

- IGMP Proxy

- Передача Multicast трафика

- Включить IPTV

После установки всех значений жмем на кнопку «Сохранить»

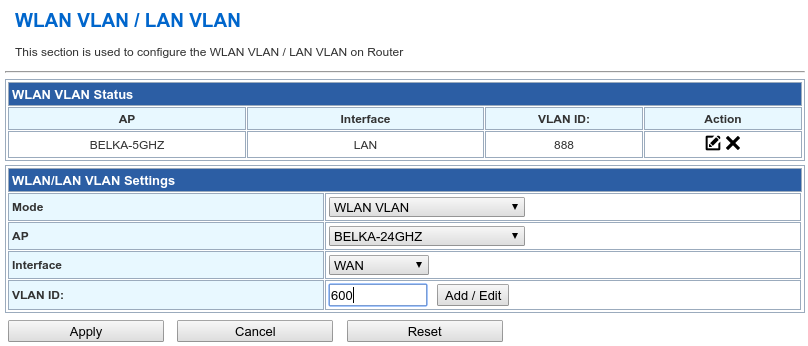

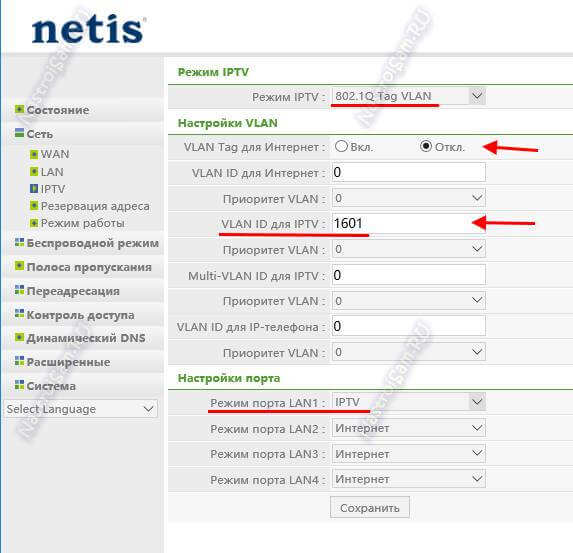

Настройка IPTV на TP-Link через VLAN ID на TP-Link для Ростелеком

Настройка IPTV для Ростелеком на TP-Link производится через указание индивидуального идентификатора пользователя — VLAN ID. Его своим абонентам выдает провайдер, поэтому ваш номер нужно будет уточнить в техподдержке или посмотреть в договоре на оказание услуг.

На старом роутере необходимо так же активировать «IGMP Proxy» и далее в меню режима выбрать «802.1Q Tag VLAN»

Страница обновится и появится много новых настроек IPTV. Нам нужно оставить все по умолчанию, и исправить только несколько пунктов:

- Отключить «VLAN TAG для Интернет»

- В поле «Идентификатор VLAN для услуги IPTV» прописываем то значение, которое предоставил провайдер Ростелеком (VLAN ID)

- Ставим напротив того разъема, куда подключили приставку, «Режим работы порта LAN» на «IPTV»

В новой панели управления:

- Ставим галочку напротив «Включить IPTV» и «IGMP Proxy»

- В режиме выбираем «Указать вручную»

- Прописываем идентификатор VLAN для IPTV

- Назначаем порт LAN для работы с IPTV приставкой

Вот и все. Если что-то не получается, спрашивайте в комментариях. Про настройку IPTV на роутерах других брендов поговорим отдельно.

Спасибо!Не помоглоЦены в интернете

Александр

Специалист по беспроводным сетям, компьютерной технике и системам видеонаблюдения. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»

Задать вопрос

Что такое и как работает VLAN

VLAN (Virtual Local Area Network, виртуальная локальная сеть) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей. VLAN протокол используют для создания логической топологии сети, которая никак не зависит от физической топологии, это такая игра в раскраску, свой или чужой, если свой то приходи в группу, если нет, то давай до свиданья, без этого нормальные сети просто не живут. Уверен, что начинающим сетевым инженерам, данная информация, окажется очень полезной.

Примеры использования VLAN

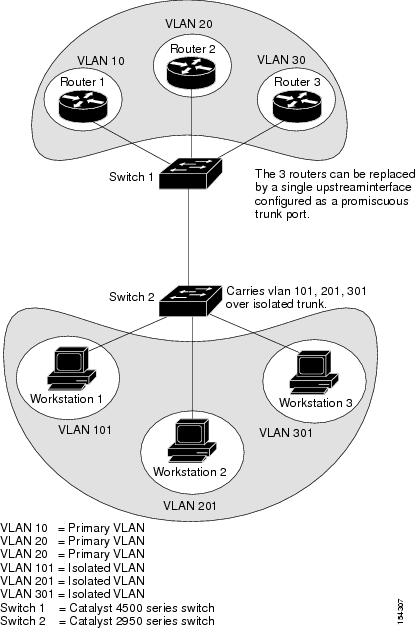

Объединение в единую сеть компьютеров, подключенных к разным коммутаторам.

Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

Что такое VLAN-01

Разделение в разные подсети компьютеров, подключенных к одному коммутатору.

На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Что такое VLAN-02

Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия.

На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Что такое VLAN-03

Достоинства использования VLAN

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

Уменьшение широковещательного трафика в сети

Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети

В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

Уменьшение количества оборудования и сетевого кабеля

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

О vlan windows

В Windows vlan не идет как встроенная поддержка. Вы не можете, так из коробки, после установки операционной системы, сказать, что данная сетевая карта будет работать в нужном vlan и задать Vlan ID, НО есть исключения и это специализированные драйвера сетевых карт. Например есть программное обеспечение Realtek Ethernet Diagnostic Utility, как вы можете заметить для сетевых карт Realtek, она то и умеет работать с виртуальными тегами. Карты с поддержкой 802.1Q, так же умеют обрабатывать теги, например могут их удалить или по особому обработать. Не знаю нужен ли вообще для Windows обрабатывать vlan на ее стороне, так как правильнее все это сделать на коммутаторе.

Как правило, в этом случае существуют механизм, позволяющий отключить обработку тегов сетевой картой, сделать её более «тупой» и доставлять трафик вместе с тегами. Обычно, это делается через правку реестра, указанием соответствующего ключа.

Например, для карт Intel в ветке:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}\00xx

Ставим значение MonitorModeEnabled= 1

xx — это номер сетевого адаптера в системе, хочу отметить, что у каждого вендора есть свои утилиты и свои драйвера, о их наличии нужно читать спецификацию. Надеюсь, вы не забросите изучение технологии vlan портов и более досконально изучите ее и примените на практике.

Как настроить VLAN ID для подключения к Интернету на беспроводном маршрутизаторе (для нового логотипа)

Эта статья относится к:

TL-WR1043N (V5), Archer AX50 (V1), Archer AX10 (V1), Archer AX3200, Archer AX6000 (V1), Archer C59 (V2), Archer AX90, Archer C58 (V2), AD7200 (V1 V2), Archer A20 (V1 V3), Archer AX1800 (V1.20), Archer C3150 V2, Archer C900 (V1), Archer C80 (V1), Archer C3200 (V2), Archer A6 (V2), Archer A7 (V5), Archer C3150 (V2), Archer C8 (V3 V4), Archer C9 (V3 V4 V5), Archer C6 (V2), Archer C7 (V4 V5), Archer C4000 (V2 V3), Archer C5400 (V2), Archer C1900 (V2) ), Archer C1200 (V2 V3), Archer AX1500 (V1), Archer A10 (V1), Archer C5400X (V1), Archer C2700 (V1), Archer AX20 (V1), Archer AX3000 (V1)

Примечание:

1. Если ваш Интернет работает нормально, проигнорируйте эту статью и оставьте настройки IPTV по умолчанию.

2. В этой статье мы возьмем для примера Archer AX50.

3. Эта статья подходит пользователям, которым необходимо установить идентификатор VLAN для подключения к Интернету.

Метод 1. Настройте свой идентификатор VLAN во время быстрой настройки

Шаг 1: Войдите на страницу веб-интерфейса маршрутизатора TP-Link, обратившись к разделу «Как войти в веб-интерфейс маршрутизатора Wi-Fi» (новый логотип).

Шаг 2 : Щелкните Quick Setup . После выбора Часовой пояс , вы увидите страницу Тип подключения к Интернету . Затем щелкните Дополнительные настройки ISP , чтобы открыть этот параметр.

Шаг 3: В профиле ISP доступно множество режимов.

1). Если ваш интернет-провайдер присутствует в списке, выберите своего интернет-провайдера и нажмите Сохранить . Мы включили правильные параметры этих режимов (включая Singtel , Unifi , Maxis …), просто выберите и сохраните .

2). Если вашего интернет-провайдера нет в списке, выберите режим Custom , после чего вам потребуется заполнить параметры, как показано ниже.

Внимание: если вы не уверены, дважды уточните у своего интернет-провайдера необходимую информацию, как показано ниже.

Примечание:

1. Введите идентификатор VLAN, предоставленный вашим поставщиком Интернет-услуг для , идентификатор VLAN для Интернета . Например, DoDo NBN предоставляет VLAN100 для интернет-сервиса, пользователь DoDo должен ввести 100 для

2. Отметьте опцию 802.1Q Tag и оставьте приоритет по умолчанию.

3. Введите два разных случайных числа (от 2 до 4094) для идентификатора IP-телефона VLAN ID и IPTV VLAN ID .

4. Выберите Интернет для всех портов LAN и нажмите Сохранить .

Метод 2. Правильная настройка идентификатора VLAN через IPTV (функция)

Шаг 1: Войдите на страницу веб-интерфейса маршрутизатора TP-Link, обратившись к разделу «Как войти в веб-интерфейс маршрутизатора Wi-Fi» (новый логотип).

Шаг 2: Щелкните «Дополнительно»> «Сеть», и вы легко попадете на страницу настроек IPTV.

Оставьте версию IGMP Proxy и IGMP по умолчанию, если ваш провайдер не сказал вам изменить.

Примечание. Только некоторые модели имеют опцию IGMP Proxy и IGMP.

Шаг 3. Введите параметры IPTV, как описано в шаге 3 метода 1.Теперь вы можете наслаждаться интернетом!

Чтобы узнать больше о каждой функции и конфигурации, перейдите в центр загрузок , чтобы загрузить руководство для вашего продукта.

Cisco IOS LAN Switching Command Reference — показать vlan через связующее дерево vlan [Поддержка]

показать vlan

Для отображения информации о VLAN используйте команду show vlan в привилегированном режиме EXEC.

показать vlan [ short | id vlan-id | имя имя [ ifindex ] | ifindex ]

Описание синтаксиса

краткое | (Необязательно) Отображает только одну строку для каждой VLAN с указанием VLAN, статуса и портов. |

id vlan-id | (Необязательно) Отображает информацию об одной VLAN, которая определяется идентификационным номером VLAN; допустимые значения от 1 до 4094. |

наименование наименование | (Необязательно) Отображает информацию об одной VLAN, которая определяется по имени VLAN; допустимые значения — это строка ASCII от 1 до 32 символов. |

ifindex | (Необязательно) Отображает номер ifIndex VLAN. |

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12.2 (14) SX | Поддержка этой команды была введена в Supervisor Engine 720. |

12,2 (17d) SXB | Поддержка этой команды в Supervisor Engine 2 была расширена до версии 12.2 (17d) SXB. |

12,2 (33) SRA | Эта команда была интегрирована в Cisco IOS версии 12.2 (33) SRA. |

Руководство по использованию

Каждый порт коммутатора Ethernet и группа повторителей Ethernet принадлежат только одной VLAN.Магистральные порты могут находиться в нескольких VLAN.

Если вы завершили работу VLAN с помощью команды state suspend или state active , в поле состояния появятся следующие значения:

• приостановлено — VLAN приостановлена.

• active — VLAN активна.

Если вы завершили работу VLAN с помощью команды shutdown , в поле состояния появятся следующие значения:

• act / lshut — состояние VLAN активно, но отключено локально.

• sus / lshut — состояние VLAN приостановлено, но отключено локально.

Это пример выхода для VLAN (VLAN0002), который активен, но отключен локально:

Router # показать vlan

Имя VLAN Статус Порты

---- -------------------------------- --------- --- ----------------------------

1 активен по умолчанию Fa5 / 9

2 VLAN0002 act / lshut Fa5 / 9

<...Выход усечен ...>

Если внутреннее выключение VLAN, в поле состояния отображаются следующие значения:

• act / ishut — состояние VLAN активно, но внутренне отключено.

• sus / ishut — состояние VLAN приостановлено, но внутренне отключено.

Это пример выхода для VLAN (VLAN0002), который активен, но отключен изнутри:

Router # показать vlan

Имя VLAN Статус Порты

---- -------------------------------- --------- --- ----------------------------

1 активен по умолчанию Fa5 / 9

2 VLAN0002 act / ishut Fa5 / 9

<...Выход усечен ...>

Если сеть VLAN отключена локально и изнутри, в поле «Состояние» отображается значение act / ishut или sus / ishut. Если виртуальная локальная сеть отключена только локально, значение, отображаемое в поле «Состояние», будет act / lshut или sus / lshut.

Разделяйте диапазоны VLAN дефисом и разделяйте VLAN запятыми без пробелов между ними. Например, вы можете ввести следующее:

Router # показать vlan id 1-4,3,7,5-20

Примеры

В этом примере показано, как отобразить параметры VLAN для всех VLAN в административном домене:

Router # показать vlan

Имя VLAN Статус Порты

---- -------------------------------- --------- --- ----------------------------

1 активен по умолчанию Fa5 / 9

2 VLAN0002 активен Fa5 / 9

3 VLAN0003 активен Fa5 / 9

4 VLAN0004 активен Fa5 / 9

5 VLAN0005 активен Fa5 / 9

6 VLAN0006 активен Fa5 / 9

<...Выход усечен ...>

1004 fddinet-default активен Fa5 / 9

1005 trbrf-по умолчанию активен Fa5 / 9

Тип VLAN SAID MTU Родительское кольцо Без моста Нет Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- - ------- ------ ------

1 энет 100001 1500 - - - - - 0 0

2 энэт 100002 1500 - - - - - 0 0

3 энэт 100003 1500 - - - - - 303 0

4 энэт 100004 1500 - - - - - 304 0

5 энэт 100005 1500 - - - - - 305 0

6 энэт 100006 1500 - - - - - 0 0

10 энет 100010 1500 - - - - - 0 0

<...Выход усечен ...>

Удаленные SPAN VLAN

-----------------

2, 20

Порты первичного вторичного типа

------- --------- ----------------- --------------- ---------------------------

Маршрутизатор #

В этом примере показано, как отобразить только имя VLAN, состояние и связанные порты:

Router # показать краткое описание vlan

Имя VLAN Статус Порты

---- -------------------------------- --------- --- ----------------------------

1 активен по умолчанию Fa5 / 9

2 VLAN0002 активен Fa5 / 9

3 VLAN0003act / lshutFa5 / 9

4 VLAN0004act / lshutFa5 / 9

5 VLAN0005 активен Fa5 / 9

10 VLAN0010 активен Fa5 / 9

. .

.

999 VLAN 0999 активный Fa5 / 9

1002 fddi-default активен Fa5 / 9

1003 trcrf-default активен Fa5 / 9

1004 fddinet-default активен Fa5 / 9

1005 trbrf-по умолчанию активен Fa5 / 9

Маршрутизатор #

В этом примере показано, как отобразить параметры VLAN для нескольких VLAN:

Router # показать vlan id 1-4,3,7,5-20

Имя VLAN Статус Порты

---- -------------------------------- --------- ---- --------------------------

1 активен по умолчанию Fa5 / 7, Fa5 / 12

2 VLAN0002 активен

3 VLAN0003 act / lshut

4 VLAN0004 act / lshut

5 VLAN0005 активен

6 VLAN0006 активен

10 VLAN0010 активен

20 VLAN0020 активен

Тип VLAN SAID MTU Родительское кольцо Без моста Нет Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- - ------- ------ ------

1 энет 100001 1500 - - - - - 0 0

2 энэт 100002 1500 - - - - - 0 0

3 энэт 100003 1500 - - - - - 303 0

4 энэт 100004 1500 - - - - - 304 0

5 энэт 100005 1500 - - - - - 305 0

6 энэт 100006 1500 - - - - - 0 0

10 энет 100010 1500 - - - - - 0 0

20 энет 100020 1500 - - - - - 0 0

Удаленные SPAN VLAN

------------------------------------------------- -----------------------------

Порты первичного вторичного типа

------- --------- ----------------- ---------------- --------------------------

Маршрутизатор #

В этом примере показано, как отобразить номер ifIndex только для VLAN 10:

Маршрутизатор # показать идентификатор vlan 10 ifindex

VLAN Ifindex

---- -------

10 37

Маршрутизатор #

В таблице 31 описаны поля, показанные в примере.

| Поле | Описание |

|---|---|

VLAN | Номер VLAN. |

Имя | Имя VLAN, если оно настроено. |

Статус | Статус VLAN (активен или приостановлен, act / lshut или sus / lshut, или act / ishut или sus / ishut). |

Порты | Порты, принадлежащие VLAN. |

Тип | Тип носителя VLAN. |

SAID | Значение идентификатора ассоциации безопасности для VLAN. |

MTU | Максимальный размер блока передачи для VLAN. |

Материнская | Родительская VLAN, если таковая существует. |

Кольцо № | Номер звонка для VLAN, если применимо. |

BrdgNo | Номер моста для VLAN, если применимо. |

Стп | Тип протокола связующего дерева, который используется в VLAN. |

BrdgMode | Режим моста для этой VLAN — возможные значения: SRB и SRT; по умолчанию — SRB. |

ПЛОЩАДЬ | Максимальное количество переходов для кадров All-Routes Explorer — возможные значения от 1 до 13; по умолчанию — 7. |

STEHops | Максимальное количество переходов для кадров Spanning Tree Explorer — возможные значения от 1 до 13; по умолчанию 7. |

Резервный CRF | Статус того, является ли TrCRF резервным путем для трафика. |

Ifindex | Номер ifIndex. |

Удаленный SPAN VLAN | Статус RSPAN. |

Первичный | Номер первичной VLAN. |

Среднее | Номер вторичной VLAN. |

Порты | Указывает порты в сети VLAN. |

Тип | Тип VLAN. Возможные значения: первичный, изолированный, сообщество, нерабочий или нормальный. |

Связанные команды

| Команда | Описание |

|---|---|

показать vlan private-vlan | Показать информацию о PVLAN. |

vlan (подрежим config-VLAN) | Настраивает конкретную VLAN. |

втп | Настраивает глобальное состояние VTP. |

показать конфигурацию журнала доступа к vlan

Чтобы отобразить свойства конфигурации ведения журнала списка управления доступом VLAN (VACL), используйте команду show vlan access-log config в привилегированном режиме EXEC.

показать журнал доступа к vlan config

Описание синтаксиса

У этой команды нет аргументов или ключевых слов.

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12,2 (14) SX | Эта команда была введена в Supervisor Engine 720. |

12,2 (17d) SXB | Эта команда была изменена.Поддержка этой команды в Supervisor Engine 2 была расширена до Cisco IOS Release 12.2 (17d) SXB. |

12,2 (33) SRA | Эта команда была интегрирована в Cisco IOS версии 12.2 (33) SRA. |

Руководство по использованию

Сообщения системного журнала генерируются, когда устройство достигает установленного порога или через пять минут после отображения предыдущего сообщения, в зависимости от того, что произойдет раньше.Порог контролирует только частоту сообщений системного журнала и не влияет на записи в таблице журнала. Пакеты, превышающие указанный предел скорости, не будут регистрироваться.

Примеры

В следующем примере показано, как отобразить настроенные свойства ведения журнала VACL. Поля говорят сами за себя.

Маршрутизатор № показывает конфигурацию журнала доступа к vlan

Конфигурация регистрации VACL:

макс. Размер таблицы журнала: 500

порог журнала: 4000

ограничитель скорости: 3000

Связанные команды

| Команда | Описание |

|---|---|

показать поток журнала доступа к vlan | Отображает содержимое таблицы потока VACL. |

показать статистику доступа к vlan | Отображает количество пакетов, количество сообщений и другую статистику VACL. |

журнал доступа к vlan | Настраивает свойства ведения журнала VACL, включая размер таблицы журнала, частоту пакетов перенаправления и порог ведения журнала. |

показать поток журнала доступа к vlan

Чтобы отобразить содержимое таблицы потоков списка управления доступом VLAN (VACL), используйте команду show vlan access-log flow в привилегированном режиме EXEC.

показать журнал доступа к vlan поток протокол { src-addr src-mask | любой | хост { имя хоста | host-ip }} { dst-addr dst-mask | любой | хост { имя хоста | host-ip }} [ vlan vlan-id ]

Описание синтаксиса

протокол | Название или номер протокола; допустимые значения: icmp , igmp , ip , tcp , udp или числа от 0 до 255 для обозначения протокола. |

src-addr src-mask | Исходный адрес и маска. |

любой | Отображает информацию для любого хоста. |

хост имя хоста | Отображает информацию об имени хоста. |

хост host-ip | Отображает информацию об IP-адресе хоста. |

dst-addr dst-mask | Адрес и маска назначения. |

vlan vlan-id | (Необязательно) Отображает информацию для конкретного допустимого значения VLAN. Диапазон от 1 до 4094. |

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12.2 (14) SX | Эта команда была введена в Supervisor Engine 720. |

12,2 (17d) SXB | Эта команда была изменена. Поддержка этой команды в Supervisor Engine 2 была расширена до Cisco IOS Release 12.2 (17d) SXB. |

12,2 (33) SRA | Эта команда была интегрирована в Cisco IOS версии 12.2 (33) SRA. |

Руководство по использованию

Записи для стандартных протоколов или любого протокола могут быть отображены путем указания имени протокола или номера протокола. Записи удаляются из таблицы, если нет увеличения в счетчике пакетов после последнего сообщения системного журнала.

Примеры

В следующем примере показано, как отобразить содержимое таблицы потока VACL.

Маршрутизатор № показывает поток журнала доступа к vlan 17 172.20.10.110 255.255.0.0 172.20.10.105 255.255.0.0

id prot src_ip dst_ip sport dport общее количество портов vlan последний журнал

------------------------------------------------- ----------------------------------

1 17 172.20.10.110 172.20.10.105 68 67 2 Gi1 / 0/3 324 325 00: 03: 14.338

2 17 172.20.10.109 172.20.10.105 68 67 2 Gi1 / 0/3 324 325 00: 03: 13.843

3 17 172.20.10.108 172.20.10.105 68 67 2 Gi1 / 0/3 325 326 00: 03: 13.340

4 17 172.20.10.107 172.20.10.105 68 67 2 Gi1 / 0/3 326 327 00: 03: 12.845

5 17 172.20.10.106 172.20.10.105 68 67 2 Gi1 / 0/3 327 328 00: 03: 12.342

6 17 172.20.10.110 172.20.10.105 68 67 2 Gi1 / 0/2 603 604 00:02:32.202

7 17 172.20.10.109 172.20.10.105 68 67 2 Gi1 / 0/2 605 606 00: 02: 31.204

8 17 172.20.10.108 172.20.10.105 68 67 2 Gi1 / 0/2 607 608 00: 02: 30.206

9 17 172.20.10.107 172.20.10.105 68 67 2 Gi1 / 0/2 607 608 00: 02: 29.216

10 17 172.20.10.106 172.20.10.105 68 67 2 Gi1 / 0/2 607 608 00: 02: 28.201

Общее количество совпавших записей: 10

Таблица 32 описывает важные поля, отображаемые на дисплее.

| Поле | Описание |

|---|---|

прот | Номер протокола. |

src_ip | Исходный IP-адрес. |

dst_ip | IP-адрес назначения. |

спорт | Порт источника. |

порт | Порт назначения. |

vlan | VLAN, в которую пришел пакет. |

порт | Физический интерфейс, на который пришел пакет. |

счет | Указывает количество пакетов, сгенерированных с момента создания последнего сообщения системного журнала. |

всего | Суммарное количество пакетов для потока. |

последний журнал | Отметка времени последнего журнала. |

Связанные команды

| Команда | Описание |

|---|---|

показать конфигурацию журнала доступа к vlan | Отображает свойства конфигурации ведения журнала VACL. |

показать статистику доступа к vlan | Отображает количество пакетов, количество сообщений и другую статистику VACL. |

журнал доступа к vlan | Настраивает свойства ведения журнала VACL, включая размер таблицы журнала, частоту пакетов перенаправления и порог ведения журнала. |

показать статистику доступа к vlan

Для отображения количества пакетов, сообщений и другой статистики в списке управления доступом VLAN (VACL) используйте команду show vlan access-log statistics в привилегированном режиме EXEC.

показать журнал доступа к vlan статистика

Описание синтаксиса

У этой команды нет аргументов или ключевых слов.

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12.2 (14) SX | Эта команда была введена в Supervisor Engine 720. |

12,2 (17d) SXB | Эта команда была изменена. Поддержка этой команды в Supervisor Engine 2 была расширена до Cisco IOS Release 12.2 (17d) SXB. |

12,2 (33) SRA | Эта команда была интегрирована в Cisco IOS версии 12.2 (33) SRA. |

Руководство по использованию

На всех платформах не отображается индекс регистрации VACL. Отброшенные пакеты не создают сообщений системного журнала.

Примеры

В следующем примере показано, как отобразить статистику VACL. Поля говорят сами за себя.

Маршрутизатор № показывает статистику журнала доступа к vlan

Статистика ведения журнала VACL:

всего пакетов: 0

зарегистрировано: 0

сброшено: 0

Статистика потерянных пакетов:

неподдерживаемый протокол: 0

без буфера пакетов: 0

хеш-очередь заполнена: 0

таблица расхода заполнена: 0

Разная информация:

Индекс LTL регистрации VACL: 0x7E02

бесплатных буферов пакетов: 8192

сообщений журнала отправлено: 0

размер таблицы журнала: 0

Связанные команды

| Команда | Описание |

|---|---|

показать конфигурацию журнала доступа к vlan | Отображает свойства конфигурации ведения журнала VACL. |

показать поток журнала доступа к vlan | Отображает содержимое таблицы потока VACL. |

журнал доступа к vlan | Настраивает свойства ведения журнала VACL, включая размер таблицы журнала, частоту пакетов перенаправления и порог ведения журнала. |

показать карту доступа vlan

Чтобы отобразить содержимое карты доступа VLAN, используйте команду show vlan access-map в привилегированном режиме EXEC.

показать карту доступа vlan [ map-name ]

Описание синтаксиса

название карты | (Необязательно) Имя карты доступа VLAN. |

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12.2 (14) SX | Поддержка этой команды была введена в Supervisor Engine 720. |

12,2 (17d) SXB | Поддержка этой команды в Supervisor Engine 2 была расширена до версии 12.2 (17d) SXB. |

12,2 (33) SRA | Эта команда была интегрирована в Cisco IOS версии 12.2 (33) SRA. |

Примеры

Эта команда показывает, как отобразить содержимое карты доступа VLAN.Поля, отображаемые на дисплее, говорят сами за себя.

Маршрутизатор № показывает карту доступа vlan access_map_example_1

Карта доступа Vlan access_map_example_1

соответствует: IP-адрес 13

действие: захват вперед

Связанные команды

| Команда | Описание |

|---|---|

Действие | Устанавливает условие действия пакета. |

соответствие | Задает условие соответствия, выбирая один или несколько ACL для последовательности карты доступа VLAN. |

карта доступа vlan | Создает карту доступа VLAN или входит в командный режим карты доступа VLAN. |

показать все-порты vlan

Чтобы отобразить информацию о VLAN для магистральных портов и портов доступа, используйте команду show vlan all-ports в привилегированном режиме EXEC.

показать все порты vlan

Описание синтаксиса

У этой команды нет аргументов или ключевых слов.

Командные режимы

Привилегированный EXEC (#)

История команд

| Выпуск | Модификация |

|---|---|

12,2 (33) SXH | Эта команда была введена. |

Примеры

В следующем примере показано, как отобразить информацию о VLAN для магистральных портов и портов доступа:

Маршрутизатор # показать все порты vlan

Имя VLAN Статус Порты ---- -------------------------------- --------- ----- -------------------------- 1 активен по умолчанию 2 VLAN0002 активны 3 VLAN0003 активен .

.

.

1003 trcrf-default act / unsup 1004 fddinet-default act / unsup 1005 trbrf-default act / unsup

Тип VLAN SAID MTU Родительское кольцо Без моста Нет Stp BrdgMode Trans1 Trans2 ---- ----- ---------- ----- ------ ------ -------- ---- - ------ ------ ------ 1 энет 100001 1500 - - - - - 0 0 2 энэт 100002 1500 - - - - - 0 0 3 энет 100003 1500 - - - - - 303 0 .

.

.

1002 fddi 101002 1500 - - - - - 0 0 1003 trcrf 101003 4472 1005 3276 - - srb 0 0 1004 fdnet 101004 1500 - - - ieee - 0 0 1005 trbrf 101005 4472 - - 15 ibm - 0 0

Тип VLAN SAID MTU Родительское кольцо Без моста Нет Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- - ------- ------ ------

1005 trbrf 101005 4472 - - 15 ibm - 0 0

VLAN AREHops STEHops Backup CRF

---- ------- ------- ----------

802 0 0 выкл.

1003 7 7 шт.

Порты первичного вторичного типа ------- --------- ----------------- ----------------- -------------------------

Таблица 33 описывает важные поля, отображаемые на дисплее.

| Поле | Описание |

|---|---|

VLAN | Номер VLAN. |

Имя | Имя VLAN, если оно настроено. |

Статус | Статус VLAN (активен или приостановлен). |

Порты | Порты, принадлежащие VLAN. |

Тип | Тип носителя VLAN. |

SAID | Значение идентификатора ассоциации безопасности для VLAN. |

MTU | Максимальный размер блока передачи для VLAN. |

Пар. |

Страница не найдена

ДокументыМоя библиотека

раз- Моя библиотека

как узнать идентификатор vlan?

Еще 10 дискуссий, которые могут вас заинтересовать

1.Solaris

Привет, народ! В настоящее время я перевожу системы в новую среду с некоторыми изменениями сетевых требований к системам. Одно из этих изменений заключается в переходе от стандартного IPMP к использованию IPMP поверх VLAN, я без проблем использовал тегирование VLAN, но не с IPMP. What I … (2 ответов)

Обсуждение начато: gull04

2 ответов

2. AIX

Привет, ребята! Наши lpars в настоящее время работают на 2 разных vlan (20, 30).Теперь у нас есть требование, чтобы vlan 30 был изменен на vlan 31 в той же подсети. Я не уверен, какой подход лучше всего подходит для этого или какие изменения предполагаются на стороне AIX. Это наша установка. Сетевой коммутатор -… (5 ответов)

Обсуждение началось: kaelu26

5 ответов

3. Solaris

Имеют 2 сетевых адаптера в физической системе net0 Phys 1500 вверх — net1 Phys 1500 вверх — 1. Я хочу создать агрегацию ссылок с включенным LACP с более чем 2 nics 2.Создайте группу портов (как мы создаем на ESXi) с VLAN-ID 2141 3. И назначить это … (0 ответов)

Обсуждение началось: Shirishlnx

0 ответов

4. Red Hat

У нас есть два хоста в одном vlan с одинаковыми правилами маршрутизации. Один из них не может подключиться к внешнему IP-адресу, в то время как в другом я получаю сообщение «сбой: время ожидания соединения истекло» при проверке подключения через netcat. Я пробовал mtr / traceroute, и он дает те же результаты.Есть ли netcat … (1 ответ)

Обсуждение начато: jacki

1 ответов

5. Solaris

Привет, Можно ли пометить VLAN с помощью интерфейса ce на Solaris 9? Скорость линка — gb. ce: 0: ce0: link_speed 1000 У меня есть интерфейс ce0, который мне понадобится для доступа к другой VLAN, а также к той, на которой он сейчас находится. Какие команды мне нужно будет запустить? Спасибо .;) (2 ответа)

Обсуждение началось: sparcman

2 ответов

6.IP-сеть

Здравствуйте. Я хочу связать 2 VLAN с маршрутизатором следующим образом: http://8pic.ir/images/83m0ouih8mmm9s1sfl56.jpg Для этого я настраиваю 2 системы Linux как свитч и подключаю к ним 4 хоста. Затем к сценарию добавляется маршрутизатор. Конфигурация переключателей: На DUT1 (Linux): … (1 ответ)

Обсуждение началось: zsn

1 ответов

7. Программирование

Привет всем Мое приложение — это приложение для мониторинга, которое отслеживает входящий пакет udp, когда это необходимо.Когда когда-либо предоставляется конкретный IP-адрес источника и порт и IP-адрес назначения и порт, фильтр будет сформирован на их основе. Например, char filterExpr; filterExpr = «хост udp и src 192.168.16.100 … (0 ответов)

Обсуждение началось: anusha_pixel

0 ответов

8. Solaris

У меня T5220, работающий под управлением Solaris 10u6 с Ldoms 1.1. Следующее — o / p моего dladm e1000g0 тип: non-vlan mtu: 1500 устройство: e1000g0 e1000g1 тип: non-vlan mtu: 1500 устройство: e1000g1 e1000g531001 тип: vlan 531 mtu: 1500 устройство: e1000g1 e1000g2… (0 ответов)

Обсуждение начато: fugitive

0 ответов

9. IP-сеть

Привет всем! итак сервер: выпуск FreeBSD 7.0, интерфейсы на нем DLINK DGE-528T с поддержкой вланов :)) таким образом, первый интерфейс обращается к локальной сети, а второй — к интернет-провайдеру. Я создал vlan1 с идентификатором 1, дал ему ip-адрес и подключил его помеченный порт swith для vlan 1. так что клиент от vlan1 достигает сервера. это … (2 ответов)

Обсуждение началось: samar

2 ответов

10.Solaris

привет, я попытался настроить интерфейс VLAN на моем SF280 на основе документации на docs.sun.com # ifconfig eri1000 вертикально вверх 21 октября 13:41:26 cmsmaster ip: ip_rput_dlpi (eri1000): DL_ERROR_ACK для DL_ATTACH_REQ (11), errno 8, unix 0 ifconfig: SIOCSLIFNAME для ip: eri1000: нет такого интерфейса … (2 ответа)

Обсуждение начато: pressy

2 ответов

Пошаговое объяснение команд конфигурации VLAN

В этом руководстве подробно объясняется, как создать и назначить VLAN, членство в VLAN (статическое и динамическое), Router on Stick и Spanning Tree Protocol (STP) с практическими примерами в пакетном трассировщике.Пошаговые инструкции по созданию и управлению VLAN в коммутаторе Cisco.

Создайте практическую лабораторию в пакетном трассировщике, как показано на следующем рисунке, или загрузите предварительно созданную практическую лабораторию из второй части этого руководства.

Это последняя часть нашей статьи «VLAN, VTP, DTP, STP и маршрутизатор на карте памяти с примерами». Вы можете прочитать другие части этой статьи здесь: —

Базовая концепция VLAN, объясненная на примерах

Это первая часть статьи.В этой части мы объяснили основные концепции VLAN, такие как что такое VLAN, преимущества VLAN, статическое и динамическое членство в VLAN, соединения VLAN; Каналы доступа и магистральные каналы, теги магистралей и примеры того, как VLAN добавляют дополнительный уровень безопасности.

VLAN Practice LAB Setup на Packet Tracer

Это вторая часть статьи. В этой части мы объяснили, как создать практическую лабораторию в Packet Tracer. Вы можете создать практическую лабораторию, следуя инструкциям, или загрузить предварительно созданную лабораторию.Эта лабораторная работа будет использоваться для демонстрации части конфигурации VLAN, VTP, DTP, STP и маршрутизатора на флешке.

Настройка сервера и клиента VTP на коммутаторе

Это третья часть статьи. В этой части мы объяснили режим VTP на примерах, включая режим VTP-сервера, режим VTP-клиента и прозрачный режим VTP. Позже мы настроили протокол VTP в нашей практической лаборатории.

Разъяснение тегов VLAN с помощью протокола DTP

Это четвертая часть статьи.В этой части мы объяснили канал доступа, магистральный канал, процесс тегирования VLAN, протокол тегирования VLAN ISL и 802.1Q, протокол динамического транкинга и режим DTP с примерами. Позже в этой части мы настроили транкинг в нашей практической лаборатории.

Создание VLAN

На практике коммутатор Office1 в лабораторной сети настроен как VTP-сервер. Коммутаторы Office2 и Office3 настроены как клиенты VTP. Нам нужно только создать VLAN на VTP-сервере. Сервер VTP автоматически распространяет эту информацию на всех клиентов VTP.

vlan vlan number Команда используется для создания VLAN.

Коммутатор Office 1

S1 (конфигурация) #vlan 10 S1 (config-vlan) # выход S1 (конфигурация) #vlan 20 S1 (config-vlan) # выход S1 (конфигурация) #

Назначение членства в VLAN

VLAN можно назначать статически или динамически. Экзамен CCNA включает только статический метод; поэтому мы также будем использовать статический метод для назначить членство в VLAN. switchport access vlan [ номер vlan ] Команда используется для назначения VLAN интерфейсу.Следующие команды назначат интерфейсам VLAN.

Коммутатор Office 1

S1 (конфигурация) # интерфейс fastEthernet 0/1 S1 (config-if) # доступ к коммутатору vlan 10 S1 (config-if) # интерфейс fastEthernet 0/2 S1 (config-if) #switchport access vlan 20

Офис 2 Коммутатор

S2 (конфигурация) # интерфейс fastEthernet 0/1 S2 (config-if) # доступ к коммутатору vlan 10 S2 (config-if) # интерфейс fastEthernet 0/2 S2 (config-if) # доступ к коммутатору vlan 20

Офис 3 Коммутатор

S3 (конфигурация) # интерфейс fastEthernet 0/1 S3 (config-if) #switchport access vlan 10 S3 (config-if) # интерфейс fastEthernet 0/2 S3 (config-if) #switchport access vlan 20

Мы успешно назначили членство в VLAN.Пришло время протестировать нашу конфигурацию. Чтобы протестировать эту конфигурацию, мы будем использовать команду ping . ping Команда используется для проверки связи между двумя устройствами. Согласно нашей конфигурации, устройства из одной VLAN могут обмениваться данными. Устройства из разных VLAN не должны иметь возможность связываться друг с другом без маршрутизатора.

Тестирование конфигурации VLAN

Войдите в командную строку ПК, чтобы проверить конфигурацию VLAN. Дважды щелкните PC-PT и щелкните Командная строка

У нас есть две конфигурации VLAN: VLAN 10 и VLAN 20.Давайте сначала протестируем VLAN 10. В VLAN 10 у нас есть три ПК с IP-адреса 10.0.0.2, 10.0.0.3 и 10.0.0.4. Эти компьютеры должны иметь возможность общаться друг друга. На этом этапе ПК из VLAN 10 не должны быть разрешены. для доступа к ПК из VLAN 20. Также VLAN 20 имеет три ПК 20.0.0.2, 20.0.0.3 и 20.0.0.4.

Мы успешно внедрили VLAN 10, сейчас тестируем VLAN 20.

Как и VLAN 10, ПК из VLAN 20 должны иметь возможность связываться с другими ПК из той же VLAN, в то время как они не должны иметь доступа к VLAN 10.

Поздравляю, мы успешно достигли еще одной мили, указанной в этой статье.

Настроить маршрутизатор на Stick

Обычно маршрутизаторы настроены на получение данных по один физический интерфейс и пересылать эти данные из другого физический интерфейс в зависимости от его конфигурации. Каждая VLAN имеет адрес уровня 3, который необходимо настроить. в качестве адреса шлюза по умолчанию на всех его устройствах. В нашем сценарии мы зарезервировали IP-адрес 10.0.0.1 для VLAN 10 и 20.0.0.1 для VLAN 20.

При конфигурации по умолчанию нам нужны два физических интерфейса на маршрутизаторе, чтобы сделать эту связь внутри VLAN. Из-за стоимости маршрутизатора использование физического интерфейса маршрутизатора для каждой VLAN не является экономически эффективным решением. Обычно маршрутизатор имеет один или два интерфейса Ethernet. Например, если у нас есть 50 VLAN, нам потребуется около 25 маршрутизаторов для обеспечения связи внутри VLAN. Чтобы справиться с ситуацией, мы используем Router on Stick.

Router on Stick — маршрутизатор, поддерживающий транк соединение и имеет возможность переключать кадры между сети VLAN на этом соединении по магистрали.На этом маршрутизаторе одного физического интерфейса достаточно для установить связь между нашими двумя VLAN.

Доступ к командной строке маршрутизатора

Чтобы настроить маршрутизатор на Stick, мы должны доступ к командной строке маршрутизатора. Щелкните Router и Щелкните CLI из пунктов меню и нажмите Enter key для доступа к CLI

Выполните следующие команды в той же последовательности, чтобы настроить маршрутизатор на Stick

Маршрутизатор> включить Маршрутизатор # настроить терминал Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. Маршрутизатор (конфигурация) #interface fastEthernet 0/0 Маршрутизатор (config-if) # нет IP-адреса Маршрутизатор (config-if) # без выключения Маршрутизатор (config-if) #exit Маршрутизатор (config) #interface fastEthernet 0 / 0.10 Маршрутизатор (config-subif) #encapsulation dot1Q 10 Маршрутизатор (config-subif) #ip-адрес 10.0.0.1 255.0.0.0 Маршрутизатор (config-subif) #exit Маршрутизатор (config) #interface fastEthernet 0 / 0.20 Маршрутизатор (config-subif) #encapsulation dot1Q 20 Маршрутизатор (config-subif) #ip адрес 20.0.0.1 255.0,0.0 Маршрутизатор (config-subif) #exit

- В приведенной выше конфигурации мы разделили один физический интерфейс [FastEthernet 0/0] на два логических интерфейса, известных как субинтерфейсы. Маршрутизатор поддерживает до 1000 интерфейсов, включая как физические, так и логические.

- По умолчанию ссылка на интерфейс работает как ссылка доступа. Нам нужно изменить его на магистральный канал. Команды инкапсуляции определяют тип транка и связывают VLAN с подчиненным интерфейсом.

- На следующем шаге мы назначили IP-адрес нашему субинтерфейсу.

Это все, что нам нужно для настройки VLAN. Теперь мы можем протестировать различные коммуникации VLAN. Чтобы проверить связь внутри VLAN, откройте командную строку ПК и выполните эхо-запрос на компьютер в другой VLAN.

ПК [10.0.0.3] из VLAN 10 теперь может получить доступ к ПК [20.0.0.2] из VLAN 20.

Протокол связующего дерева (STP)

STP — это протокол уровня 2, используемый для удаления петель. В целях резервного копирования мы обычно создаем резервные ссылки для важных ресурсов.В нашем сценарии все офисы имеют резервные каналы, которые создают петли в топологии. STP автоматически удаляет петли слоя 2. Кадр многоадресной рассылки STP, содержащий информацию об интерфейсах коммутатора. Эти кадры называются BPDU (блоками данных протокола моста). Коммутатор использует BPDU для изучения топологии сети. Если он обнаружит какой-либо цикл, он автоматически его удалит. Чтобы удалить петлю, STP отключает порт или порты, которые ее вызывают.

Как настроить VLAN VTP DTP Cheat Sheet

| Команда | Описание |

| Switch (config) #vtp mode server | Configure Switch as VTP Server |

| Switch (config) #vtp mode client | Configure Switch as VTP Client | Configure Switch as VTP Transparent |

| Switch (config) #no vtp mode Configure | Switch to default VTP Server Mode |

| Switch (config) #vtp domain domain-name | Установить доменное имя VTP. |

| Switch (config) #vtp password password | Установить пароль VTP. Пароль чувствителен к регистру |

| Switch # show vtp status | Показать статус VTP, включая общую информацию |

| Switch # показать счетчики vtp | Показать счетчики VTP коммутатора |

| Switch (config-if) #switchport mode trunk | Изменить режим интерфейса в Trunk |

| Switch (config) #vlan 10 | Создайте VLAN и свяжите с ней номер ID 10 |

| Switch (config-vlan) #name Sales | Назначьте имя VLAN |

| Switch (config-vlan) #exit | Вернуться в режим глобальной конфигурации из режима настройки VLAN |

| Switch (config) #interface fastethernet 0/1 | Войдите в режим настройки интерфейса |

| Switch (config -if) #switchport mode access | Установить тип связи интерфейса для доступа к ссылке |

| Switch (config-if) #switchport access vlan 10 9017 8 | Назначьте этот интерфейс для VLAN 10 |

| Switch # show vlan | Отображает информацию о VLAN |

| Switch # show vlan short | Кратко отображает информацию о VLAN |

| Switch # show vlan id 10 | информация только VLAN ID 10 |

| Switch # show vlan name sales | Отображает информацию о VLAN с именем только для продаж |

| Switch (config) #interface fastethernet 0/8 | Войдите в режим настройки интерфейса |

| Switch (config-if) # no switchport access vlan 10 | Удаляет интерфейс из VLAN 10 и переназначает его на VLAN по умолчанию — VLAN 1 |

| Switch (config-if) #exit | Вернуться в режим глобальной конфигурации |

| Switch (config) #no vlan 10 | Удалить VLAN 10 из базы данных VLAN |

| Switch # copy running-config startup-con fig | Сохраняет текущую конфигурацию в NVRAM |

Используйте эту настроенную топологию для перекрестной проверки, если вы не получаете тот же вывод после выполнения всех шагов.

Рабочая топология для перекрестной проверки

Вот и все для этой статьи. Надеюсь, вам понравился этот урок.

Конфигурация VLAN в интерфейсе linux nic

В наши дни настройка нескольких vlan на коммутаторе является нормой. Если вы используете машину с Windows в качестве сервера, производители карт nic обычно предоставляют графическую утилиту для настройки параметров vlan для карты nic. Однако машины Linux предоставляют встроенную функциональность для настройки интерфейса вашей карты nic для отправки информации VLAN в трафике.

Настройка vlan на компьютере с Linux не является сенсорной задачей, для этого требуется только правильный vlan и информация об IP, которые должны присутствовать в файле конфигурации интерфейса.

В этом посте мы рассмотрим шаги по настройке vlan на машине Linux. Мы начнем с некоторых основ VLAN, а затем перейдем к параметрам конфигурации.

Что такое влан?

Первоначально, когда на рынке были представлены сетевые коммутаторы, все устройства, подключенные к ним, в любом из их портов, были членами одной сети или LAN.

Это означает, что каждый хост, подключенный к этому сетевому коммутатору, смог связаться со всеми другими хостами, подключенными к этому коммутатору, без промежуточного шлюза или маршрутизатора. Другими словами, мы можем сказать, что все машины, подключенные к этому коммутатору, находились в одном широковещательном домене.

Возникла потребность в экономичной изоляции широковещательных доменов, состоящих из хостов из разных физических мест. Доктор Дэвид Синкоски предложил решение под названием VLAN.

Важно всегда помнить о том, что VLAN работает на уровне 2 (уровень канала передачи данных).Основным строительным блоком vlan являются кадры Ethernet (сетевые данные на канальном уровне называются кадрами). И все шоу VLAN управляется коммутаторами. И операционная система иногда координируется с коммутаторами для комфортного запуска шоу, следуя некоторым стандартам. .

Виртуальная локальная сеть — это метод разделения группы разных хостов на разные широковещательные домены, так что формируются разные виртуальные сети. Не забывайте, что все хосты подключены к одному коммутатору, но при необходимости могут изолировать их от разных сетей с помощью VLAN.

Как работает VLAN?

Vlan идентифицируются по номерам. И эти числа варьируются от 1-4094. Идентификаторы (числа) VLAN назначаются портам коммутатора. Если я назначил одному из портов коммутатора идентификатор vlan 300, то этот порт будет принимать трафик только от других портов с идентификатором vlan 300. Также узлы, подключенные к этому порту, будут членами vlan 300. Если этому узлу требуется Чтобы одновременно быть членом другого vlan, другой физический кабель должен быть подключен к другому порту с другим идентификатором vlan.

Как я уже говорил, ваш vlan 300 может также иметь своих членов от других коммутаторов (поскольку вся сетевая инфраструктура будет состоять из множества коммутаторов, которые могут быть расположены на разных этажах и т. Д.).

Предположим, у меня есть коммутатор с 24 портами, и я хотел бы иметь 4 подключенных к нему vlan (vlan 200, vlan 300, vlan 400, vlan 500) и 15 хостов. В этом случае, если мне нужно также подключить хосты на другом коммутаторе к тому же vlan 200, 300, 400 и 500, тогда мне нужно будет соединить эти коммутаторы вместе.Как я уже сказал, одному порту коммутатора можно назначить только один идентификатор vlan, поэтому мне понадобятся 4 порта на этом коммутаторе с необходимыми идентификаторами vlan, подключенными к тем же портам идентификатора vlan на другом коммутаторе. Это означает, что мне потребуется 4 порта для 4 vlan для соединения разных коммутаторов.

Из приведенной выше диаграммы, если вы хотите сделать хост членом нескольких vlan, тогда вам нужно иметь несколько физических кабелей, идущих от коммутатора к хосту (количество кабелей = отсутствие vlan, необходимых хосту) .потому что вы можете использовать только один порт для одного vlan.

Для решения двух вышеупомянутых проблем IEEE (Инженерная рабочая группа по инернету), люди, которые стандартизируют интернет-протоколы, придумали стандартизацию, названную 802.1Q, которая называется vlan tagging .

Что такое теги VLAN?

Маркировка VLAN выполняется путем добавления информации VLAN в сам кадр Ethernet. Таким образом, компьютерные хосты теперь будут добавлять дополнительный флаг в кадр Ethernet для распознавания коммутаторами, который интерн отправит его на соответствующие порты.