PostgreSQL : Документация: 9.6: 18.9. Защита соединений TCP/IP с применением SSL : Компания Postgres Professional

18.9. Защита соединений TCP/IP с применением SSL

В PostgreSQL встроена поддержка SSL для шифрования трафика между клиентом и сервером, что повышает уровень безопасности системы. Для использования этой возможности необходимо, чтобы и на сервере, и на клиенте был установлен OpenSSL, и поддержка SSL была разрешена в PostgreSQL при сборке (см. Главу 16).

Когда в установленном сервере PostgreSQL разрешена поддержка SSL, его можно запустить с включённым механизмом SSL, задав в postgresql.conf для параметра ssl значение on. Запущенный сервер будет принимать как обычные, так и SSL-подключения в одном порту TCP и будет согласовывать использование SSL с каждым клиентом. По умолчанию клиент выбирает режим подключения сам; как настроить сервер, чтобы он требовал использования только SSL для всех или некоторых подключений, вы можете узнать в Разделе 20. 1.

1.

PostgreSQL читает системный файл конфигурации OpenSSL. По умолчанию этот файл называется openssl.cnf и находится в каталоге, который сообщает команда openssl version -d. Если требуется указать другое расположение файла конфигурации, его можно задать в переменной окружения OPENSSL_CONF.

OpenSSL предоставляет широкий выбор шифров и алгоритмов аутентификации разной защищённости. Хотя список шифров может быть задан непосредственно в файле конфигурации OpenSSL, можно задать отдельные шифры именно для сервера баз данных, указав их в параметре ssl_ciphers в postgresql.conf.

Примечание

Накладные расходы, связанные с шифрованием, в принципе можно исключить, ограничившись только проверкой подлинности, то есть применяя шифр NULL-SHA или NULL-MD5. Однако в этом случае посредник сможет пропускать через себя и читать весь трафик между клиентом и сервером. Кроме того, шифрование привносит минимальную дополнительную нагрузку по сравнению с проверкой подлинности. По этим причинам использовать шифры NULL не рекомендуется.

По этим причинам использовать шифры NULL не рекомендуется.

Чтобы сервер мог работать в режиме SSL, ему необходимы файлы с сертификатом сервера и закрытым ключом. По умолчанию это должны быть файлы server.crt и server.key, соответственно, расположенные в каталоге данных, но можно использовать и другие имена и местоположения файлов, задав их в конфигурационных параметрах ssl_cert_file и ssl_key_file.

В Unix-подобных системах к файлу server.key должен быть запрещён любой доступ группы и всех остальных; чтобы установить такое ограничение, выполните chmod 0600 server.key. Возможен и другой вариант, когда этим файлом владеет root, а группа имеет доступ на чтение (то есть, маска разрешений 0640). Данный вариант предназначен для систем, в которых файлами сертификатов и ключей управляет сама операционная система. В этом случае пользователь, запускающий сервер PostgreSQL, должен быть членом группы, имеющей доступ к указанным файлам сертификата и ключа.

Если закрытый ключ защищён паролем, сервер запросит пароль и не запустится, пока этот пароль не будет введён.

Первым сертификатом в server.crt должен быть сертификат сервера, так как он должен соответствовать закрытому ключу сервера. В этот файл также могут быть добавлены сертификаты «промежуточных» центров сертификации. Это избавляет от необходимости хранить все промежуточные сертификаты на клиентах, при условии, что корневой и промежуточные сертификаты были созданы с расширениями v3_ca. (При этом в основных ограничениях сертификата устанавливается свойство CA, равное true.) Это также упрощает управление промежуточными сертификатами с истекающим сроком.

Добавлять корневой сертификат в server.crt нет необходимости. Вместо этого клиенты должны иметь этот сертификат в цепочке сертификатов сервера.

18.9.1. Использование клиентских сертификатов

Чтобы клиенты должны были предоставлять серверу доверенные сертификаты, поместите сертификаты корневых центров сертификации (ЦС), которым вы доверяете, в файл в каталоге данных, укажите в параметре ssl_ca_file в postgresql. имя этого файла и добавьте параметр аутентификации  conf

confclientcert=1 в соответствующие строки hostssl в pg_hba.conf. В результате от клиента в процессе установления SSL-подключения будет затребован сертификат. (Как настроить сертификаты на стороне клиента, описывается в Разделе 32.18.) Получив сертификат, сервер будет проверять, подписан ли этот сертификат одним из доверенным центром сертификации.

Промежуточные сертификаты, которые составляют цепочку с существующими корневыми сертификатами, можно также включить в файл root.crt, если вы не хотите хранить их на стороне клиента (предполагается, что корневой и промежуточный сертификаты были созданы с расширениями v3_ca). Если установлен параметр ssl_crl_file, также проверяются списки отзыва сертификатов (Certificate Revocation List, CRL).

Параметр аутентификации clientcert можно использовать с любым методом проверки подлинности, но только в строках pg_hba. типа  conf

confhostssl. Когда clientcert не задан или равен 0, сервер всё же будет проверять все представленные клиентские сертификаты по своему списку ЦС (если он настроен), но позволит подключаться клиентам без сертификата.

Если вы используете клиентские сертификаты, вы можете также применить метод аутентификации cert, чтобы сертификаты обеспечивали не только защиту соединений, но и проверку подлинности пользователей. За подробностями обратитесь к Подразделу 20.3.9. (Устанавливать clientcert=1 явно при использовании метода аутентификации cert не требуется.)

18.9.2. Файлы, используемые SSL-сервером

В Таблице 18.2 кратко описаны все файлы, имеющие отношение к настройке SSL на сервере. (Здесь приведены стандартные или типичные имена файлов. В конкретной системе они могут быть другими.)

Таблица 18.2. Файлы, используемые SSL-сервером

| Файл | Содержимое | Назначение |

|---|---|---|

ssl_cert_file ($PGDATA/server.) | сертификат сервера | отправляется клиенту для идентификации сервера |

ssl_key_file ($PGDATA/server.key) | закрытый ключ сервера | подтверждает, что сертификат сервера был передан его владельцем; не гарантирует, что его владельцу можно доверять |

ssl_ca_file ($PGDATA/root.crt) | сертификаты доверенных ЦС | позволяет проверить, что сертификат клиента подписан доверенным центром сертификации |

ssl_crl_file ($PGDATA/root.crl) | сертификаты, отозванные центрами сертификации | сертификат клиента должен отсутствовать в этом списке |

Файлы server.key, server.crt, root.crt и root.crl (или альтернативные файлы, заменяющие их) считываются только при запуске сервера; поэтому сервер необходимо перезапустить, чтобы изменения в них вступили в силу.

18.9.3. Создание сертификатов

Чтобы создать простой самоподписанный сертификат для сервера, действующий 365 дней, выполните следующую команду OpenSSL, заменив dbhost. именем компьютера, где размещён сервер: yourdomain.com

yourdomain.com

openssl req -new -x509 -days 365 -nodes -text -out server.crt \

-keyout server.key -subj "/CN=dbhost.yourdomain.com"Затем выполните:

chmod og-rwx server.key

так как сервер не примет этот файл, если разрешения будут более либеральными, чем показанные. За дополнительными сведениями относительно создания закрытого ключа и сертификата сервера обратитесь к документации OpenSSL.

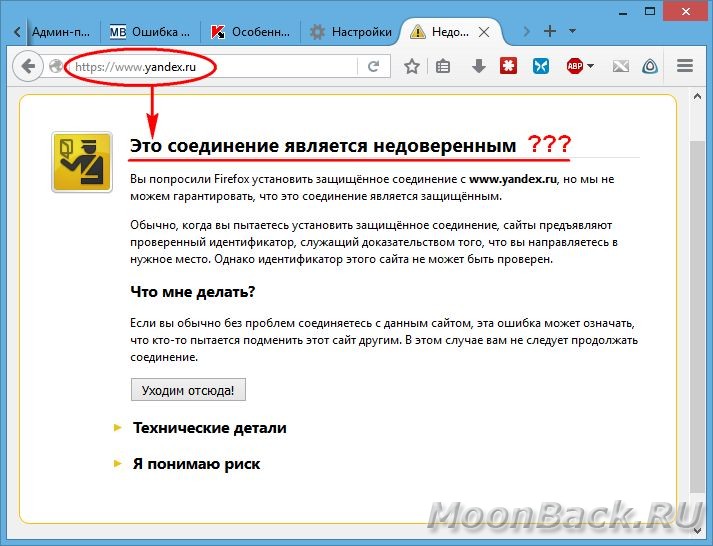

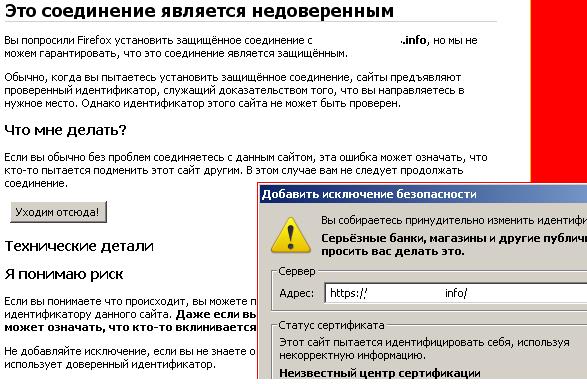

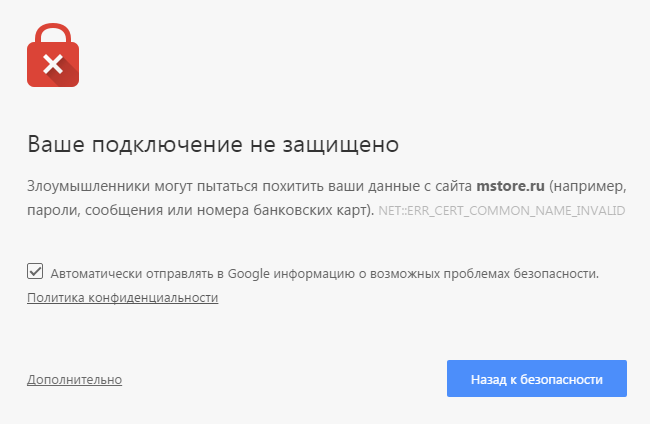

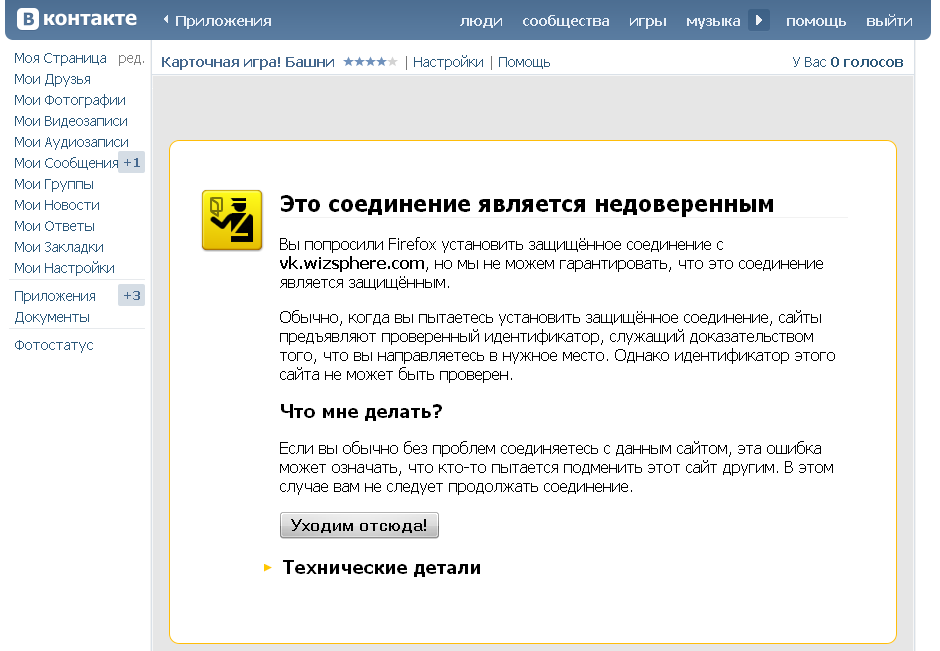

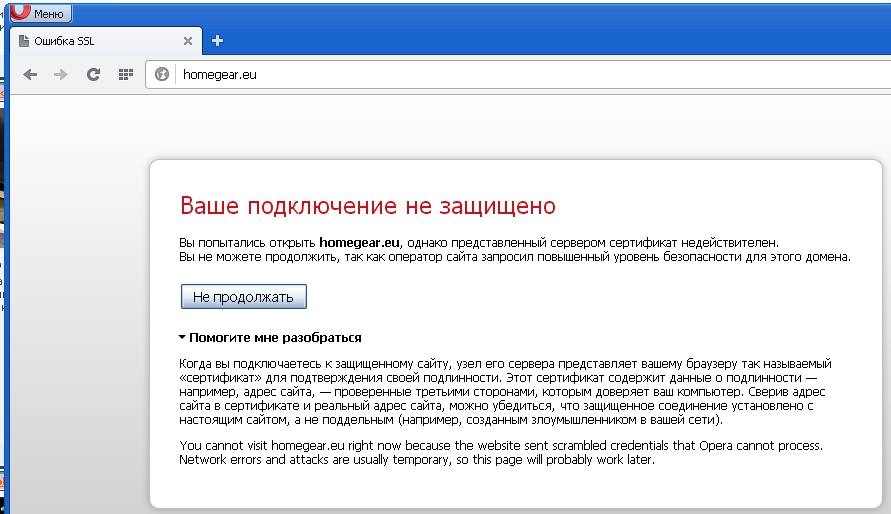

Хотя самоподписанный сертификат может успешно применяться при тестировании, в производственной среде следует использовать сертификат, подписанный центром сертификации (ЦС) (обычно это корневой ЦС предприятия).

Чтобы создать сертификат сервера, подлинность которого смогут проверять клиенты, сначала создайте запрос на получение сертификата (CSR) и файлы открытого/закрытого ключа:

openssl req -new -nodes -text -out root.csr \

-keyout root.key -subj "/CN=root.yourdomain. com

com"

chmod og-rwx root.keyЗатем подпишите запрос ключом, чтобы создать корневой центр сертификации (с файлом конфигурации OpenSSL, помещённым в Linux в расположение по умолчанию):

openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt

Наконец, создайте сертификат сервера, подписанный новым корневым центром сертификации:

openssl req -new -nodes -text -out server.csr \

-keyout server.key -subj "/CN=dbhost.yourdomain.com"

chmod og-rwx server.key

openssl x509 -req -in server.csr -text -days 365 \

-CA root.crt -CAkey root.key -CAcreateserial \

-out server.crt server.crt и server.key должны быть сохранены на сервере, а root.crt — на клиенте, чтобы клиент мог убедиться в том, что конечный сертификат сервера подписан центром сертификации, которому он доверяет. Файл root.key следует хранить в изолированном месте для создания сертификатов в будущем.

Также возможно создать цепочку доверия, включающую промежуточные сертификаты:

# корневой сертификат openssl req -new -nodes -text -out root.csr \ -keyout root.key -subj "/CN=root.yourdomain.com" chmod og-rwx root.key openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt # промежуточный openssl req -new -nodes -text -out intermediate.csr \ -keyout intermediate.key -subj "/CN=" chmod og-rwx intermediate.key openssl x509 -req -in intermediate.csr -text -days 1825 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -CA root.crt -CAkey root.key -CAcreateserial \ -out intermediate.crt # конечный openssl req -new -nodes -text -out server.csr \ -keyout server.key -subj "/CN=intermediate.yourdomain.com dbhost.yourdomain.com" chmod og-rwx server.key openssl x509 -req -in server.csr -text -days 365 \ -CA intermediate.crt -CAkey intermediate.key -CAcreateserial \ -out server.crt

server.crt и intermediate.crt следует сложить вместе в пакет сертификатов и сохранить на сервере. Также на сервере следует сохранить server.key. Файл root.crt нужно сохранить на клиенте, чтобы клиент мог убедиться в том, что конечный сертификат сервера был подписан по цепочке сертификатов, связанных с корневым сертификатом, которому он доверяет. Файлы root.key и intermediate.key следует хранить в изолированном месте для создания сертификатов в будущем.

PostgreSQL : Документация: 11: 18.9. Защита соединений TCP/IP с применением SSL : Компания Postgres Professional

18.9. Защита соединений TCP/IP с применением SSL

В PostgreSQL встроена поддержка SSL для шифрования трафика между клиентом и сервером, что повышает уровень безопасности системы. Для использования этой возможности необходимо, чтобы и на сервере, и на клиенте был установлен OpenSSL, и поддержка SSL была разрешена в PostgreSQL при сборке (см. Главу 16).

Главу 16).

18.9.1. Базовая настройка

Когда в установленном сервере PostgreSQL разрешена поддержка SSL, его можно запустить с включённым механизмом SSL, задав в postgresql.conf для параметра ssl значение on. Запущенный сервер будет принимать как обычные, так и SSL-подключения в одном порту TCP и будет согласовывать использование SSL с каждым клиентом. По умолчанию клиент выбирает режим подключения сам; как настроить сервер, чтобы он требовал использования только SSL для всех или некоторых подключений, вы можете узнать в Разделе 20.1.

Чтобы сервер мог работать в режиме SSL, ему необходимы файлы с сертификатом сервера и закрытым ключом. По умолчанию это должны быть файлы server.crt и server.key, соответственно, расположенные в каталоге данных, но можно использовать и другие имена и местоположения файлов, задав их в конфигурационных параметрах ssl_cert_file и ssl_key_file.

В Unix-подобных системах к файлу server. должен быть запрещён любой доступ группы и всех остальных; чтобы установить такое ограничение, выполните  key

keychmod 0600 server.key. Возможен и другой вариант, когда этим файлом владеет root, а группа имеет доступ на чтение (то есть, маска разрешений 0640). Данный вариант предназначен для систем, в которых файлами сертификатов и ключей управляет сама операционная система. В этом случае пользователь, запускающий сервер PostgreSQL, должен быть членом группы, имеющей доступ к указанным файлам сертификата и ключа.

Если к каталогу данных разрешён доступ группы, файлы сертификатов должны размещаться вне этого каталога для удовлетворения озвученных выше требований безопасности. Вообще говоря, доступ группы разрешается для того, чтобы непривилегированный пользователь мог производить резервное копирование базы данных, и в этом случае средство резервного копирования не сможет прочитать файлы сертификатов, что скорее всего приведёт к ошибке.

Если закрытый ключ защищён паролем, сервер спросит этот пароль и не будет запускаться, пока он не будет введён. По умолчанию использование такого пароля лишает возможности изменять конфигурацию SSL без перезагрузки сервера, однако параметр ssl_passphrase_command_supports_reload при некоторых условиях позволяет делать это. Более того, закрытые ключи, защищённые паролем, не годятся для использования в Windows.

По умолчанию использование такого пароля лишает возможности изменять конфигурацию SSL без перезагрузки сервера, однако параметр ssl_passphrase_command_supports_reload при некоторых условиях позволяет делать это. Более того, закрытые ключи, защищённые паролем, не годятся для использования в Windows.

Первым сертификатом в server.crt должен быть сертификат сервера, так как он должен соответствовать закрытому ключу сервера. В этот файл также могут быть добавлены сертификаты «промежуточных» центров сертификации. Это избавляет от необходимости хранить все промежуточные сертификаты на клиентах, при условии, что корневой и промежуточные сертификаты были созданы с расширениями v3_ca. (При этом в основных ограничениях сертификата устанавливается свойство CA, равное true.) Это также упрощает управление промежуточными сертификатами с истекающим сроком.

Добавлять корневой сертификат в server.crt нет необходимости. Вместо этого клиенты должны иметь этот сертификат в цепочке сертификатов сервера.

18.9.2. Конфигурация OpenSSL

PostgreSQL читает системный файл конфигурации OpenSSL. По умолчанию этот файл называется openssl.cnf и находится в каталоге, который сообщает команда openssl version -d. Если требуется указать другое расположение файла конфигурации, его можно задать в переменной окружения OPENSSL_CONF.

OpenSSL предоставляет широкий выбор шифров и алгоритмов аутентификации разной защищённости. Хотя список шифров может быть задан непосредственно в файле конфигурации OpenSSL, можно задать отдельные шифры именно для сервера баз данных, указав их в параметре ssl_ciphers в postgresql.conf.

Примечание

Накладные расходы, связанные с шифрованием, в принципе можно исключить, ограничившись только проверкой подлинности, то есть применяя шифр NULL-SHA или NULL-MD5. Однако в этом случае посредник сможет пропускать через себя и читать весь трафик между клиентом и сервером. Кроме того, шифрование привносит минимальную дополнительную нагрузку по сравнению с проверкой подлинности. По этим причинам использовать шифры NULL не рекомендуется.

Кроме того, шифрование привносит минимальную дополнительную нагрузку по сравнению с проверкой подлинности. По этим причинам использовать шифры NULL не рекомендуется.

18.9.3. Использование клиентских сертификатов

Чтобы клиенты должны были предоставлять серверу доверенные сертификаты, поместите сертификаты корневых центров сертификации (ЦС), которым вы доверяете, в файл в каталоге данных, укажите в параметре ssl_ca_file в postgresql.conf имя этого файла и добавьте параметр аутентификации clientcert=1 в соответствующие строки hostssl в pg_hba.conf. В результате от клиента в процессе установления SSL-подключения будет затребован сертификат. (Как настроить сертификаты на стороне клиента, описывается в Разделе 34.18.) Получив сертификат, сервер будет проверять, подписан ли этот сертификат одним из доверенным центром сертификации.

Промежуточные сертификаты, которые составляют цепочку с существующими корневыми сертификатами, можно также включить в файл ssl_ca_file, если вы не хотите хранить их на стороне клиента (предполагается, что корневой и промежуточный сертификаты были созданы с расширениями v3_ca). Если установлен параметр ssl_crl_file, также проверяются списки отзыва сертификатов (Certificate Revocation List, CRL).

Если установлен параметр ssl_crl_file, также проверяются списки отзыва сертификатов (Certificate Revocation List, CRL).

Параметр аутентификации clientcert можно использовать с любым методом проверки подлинности, но только в строках pg_hba.conf типа hostssl. Когда clientcert не задан или равен 0, сервер всё же будет проверять все представленные клиентские сертификаты по своему списку ЦС (если он настроен), но позволит подключаться клиентам без сертификата.

Если вы используете клиентские сертификаты, вы можете также применить метод аутентификации cert, чтобы сертификаты обеспечивали не только защиту соединений, но и проверку подлинности пользователей. За подробностями обратитесь к Разделу 20.12. (Устанавливать clientcert=1 явно при использовании метода аутентификации cert не требуется.)

18.9.4. Файлы, используемые SSL-сервером

В Таблице 18.2 кратко описаны все файлы, имеющие отношение к настройке SSL на сервере. (Здесь приведены стандартные имена файлов. В конкретной системе они могут быть другими.)

(Здесь приведены стандартные имена файлов. В конкретной системе они могут быть другими.)

Таблица 18.2. Файлы, используемые SSL-сервером

| Файл | Содержимое | Назначение |

|---|---|---|

ssl_cert_file ($PGDATA/server.crt) | сертификат сервера | отправляется клиенту для идентификации сервера |

ssl_key_file ($PGDATA/server.key) | закрытый ключ сервера | подтверждает, что сертификат сервера был передан его владельцем; не гарантирует, что его владельцу можно доверять |

| ssl_ca_file | сертификаты доверенных ЦС | позволяет проверить, что сертификат клиента подписан доверенным центром сертификации |

| ssl_crl_file | сертификаты, отозванные центрами сертификации | сертификат клиента должен отсутствовать в этом списке |

Сервер читает эти файлы при запуске или при перезагрузке конфигурации. В системах Windows они также считываются заново, когда для нового клиентского подключения запускается новый обслуживающий процесс.

В системах Windows они также считываются заново, когда для нового клиентского подключения запускается новый обслуживающий процесс.

Если в этих файлах при запуске сервера обнаружится ошибка, сервер откажется запускаться. Но если ошибка обнаруживается при перезагрузке конфигурации, эти файлы игнорируются и продолжает использоваться старая конфигурация SSL. В системах Windows, если в одном из этих файлов обнаруживается ошибка при запуске обслуживающего процесса, этот процесс не сможет устанавливать SSL-соединения. Во всех таких случаях в журнал событий сервера выводится сообщение об ошибке.

18.9.5. Создание сертификатов

Чтобы создать простой самоподписанный сертификат для сервера, действующий 365 дней, выполните следующую команду OpenSSL, заменив dbhost.yourdomain.com именем компьютера, где размещён сервер:

openssl req -new -x509 -days 365 -nodes -text -out server.crt \

-keyout server.key -subj "/CN=dbhost.yourdomain.com"Затем выполните:

chmod og-rwx server.key

так как сервер не примет этот файл, если разрешения будут более либеральными, чем показанные. За дополнительными сведениями относительно создания закрытого ключа и сертификата сервера обратитесь к документации OpenSSL.

Хотя самоподписанный сертификат может успешно применяться при тестировании, в производственной среде следует использовать сертификат, подписанный центром сертификации (ЦС) (обычно это корневой ЦС предприятия).

Чтобы создать сертификат сервера, подлинность которого смогут проверять клиенты, сначала создайте запрос на получение сертификата (CSR) и файлы открытого/закрытого ключа:

openssl req -new -nodes -text -out root.csr \

-keyout root.key -subj "/CN=root.yourdomain.com"

chmod og-rwx root.keyЗатем подпишите запрос ключом, чтобы создать корневой центр сертификации (с файлом конфигурации OpenSSL, помещённым в Linux в расположение по умолчанию):

openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt

Наконец, создайте сертификат сервера, подписанный новым корневым центром сертификации:

openssl req -new -nodes -text -out server.csr \

-keyout server.key -subj "/CN= dbhost.yourdomain.com"

chmod og-rwx server.key

openssl x509 -req -in server.csr -text -days 365 \

-CA root.crt -CAkey root.key -CAcreateserial \

-out server.crtserver.crt и server.key должны быть сохранены на сервере, а root.crt — на клиенте, чтобы клиент мог убедиться в том, что конечный сертификат сервера подписан центром сертификации, которому он доверяет. Файл root.key следует хранить в изолированном месте для создания сертификатов в будущем.

Также возможно создать цепочку доверия, включающую промежуточные сертификаты:

# корневой сертификат openssl req -new -nodes -text -out root.csr \ -keyout root.key -subj "/CN=root.yourdomain.com" chmod og-rwx root.key openssl x509 -req -in root.csr -text -days 3650 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -signkey root.key -out root.crt # промежуточный openssl req -new -nodes -text -out intermediate.csr \ -keyout intermediate.key -subj "/CN=

intermediate.yourdomain.com" chmod og-rwx intermediate.key openssl x509 -req -in intermediate.csr -text -days 1825 \ -extfile /etc/ssl/openssl.cnf -extensions v3_ca \ -CA root.crt -CAkey root.key -CAcreateserial \ -out intermediate.crt # конечный openssl req -new -nodes -text -out server.csr \ -keyout server.key -subj "/CN=dbhost.yourdomain.com" chmod og-rwx server.key openssl x509 -req -in server.csr -text -days 365 \ -CA intermediate.crt -CAkey intermediate.key -CAcreateserial \ -out server.crt

server.crt и intermediate.crt следует сложить вместе в пакет сертификатов и сохранить на сервере. Также на сервере следует сохранить server.key. Файл root. нужно сохранить на клиенте, чтобы клиент мог убедиться в том, что конечный сертификат сервера был подписан по цепочке сертификатов, связанных с корневым сертификатом, которому он доверяет. Файлы  crt

crtroot.key и intermediate.key следует хранить в изолированном месте для создания сертификатов в будущем.

Программа защиты Wi-Fi TrustConnect | защита беспроводного соединения

Зачем Вам нужен TrustConnect для защиты беспроводного интернета?

Вы бы никогда преднамеренно не предоставили преступнику информацию личного или конфиденциального характера. Они, скорее всего, взяли бы эту информацию и использовали ее, чтобы получить что-либо от вас.

TrustConnect Wi-Fi Security охраняет вас и вашу информацию от хакеров во время онлайн-сессии. Где бы вы не находились, каким устройством бы вы не пользовались, независимо от того, общественная это сеть Wi-Fi или нет, программное обеспечение TrustConnect защищает пользователя и его информацию. Никто не сможет перехватить или украсть какие-либо данные во время работы в сети. Они даже не смогут определить, откуда исходит эта информация.

Никто не сможет перехватить или украсть какие-либо данные во время работы в сети. Они даже не смогут определить, откуда исходит эта информация.

Описание TrustConnect Wi-Fi Security:

- надежно зашифровывает все данные, переданные через проводную или безпроводную сеть.

- создает виртуальную частную сеть для скрытия всей личной информации, переданную через Интернет

- использует 128-битное шифрование промышленного стандарта

- нетребовательная к ресурсам: предоставляет защиту, не вмешиваясь в работу компьютера

Наша программа по защите беспроводного соединения создает невидимый щит вокруг Вашего ноутбука, компьютера или мобильного устройства.

Поддерживаемые операционные системы и требования к устройству:

- Windows XP

- Windows Vista

- Windows 7(32 и 64 бит)

- Windows 8(32 и 64 бит)

- Mac OS X

- Linux (содержащий kernel 2.4 или более позднюю версию)

- FreeBSD, openBSD

- 22 MB RAM

- 7 MB обьема на жестком диске

Как работает TrustConnect Wi-Fi Security?

- Подпишитесь на Comodo TrustConnect для получения логина

- После регистрации вас попросят установить приложение TrustConnect

- Если вы готовы начать работу с программой, найдите иконку «TrustConnect» на панели задач.

Нажмите на нее, затем нажмите «Соединить».

Нажмите на нее, затем нажмите «Соединить». - Войдите в TrustConnect c помощью имени пользоватея и пароля на экране логина.

Для чего мне нужно программное обеспечение для защиты беспроводного соединения, типа TrustConnect?

Если вы пользуетесь общественными точками доступа Wi-Fi, информация передается через Интернет в форме простого, читабельного текста, который могут обнаружить кибер-криминалы c помощью программы Sniffer. Обнаружение передачи информации-частое явление.

Что означает Sniffer?

Обычно вся информация нацелена на TCP/IP адрес компьютера. Программа Sniffer позволяет компьютеру записывать все перемещения данных между компьютерами локальной сети.

Какие операционные системы поддерживает TrustConnect?

TrustConnect работает с Windows XP и Vista, Mac OS X, всеми версиями Linux с ядром 2.4 или выше, Free BSD и OpenBSD.

TrustConnect используется только при беспроводном соединении?

Не только. Некоторые сети, даже проводные, не имеют достаточной защиты в сети. Вы можете использовать TrustConnect в проводных сетях, для того чтобы зашифровать переданную информацию и скрыть ее адрессат.

У меня дома установлено Wi-Fi соединение и включен WEP. Защищен ли я?

Нет. Кибер-преступники могут взломать шифр WEP c помощью инструментов, доступных на Интернете. Для полной защиты от кибер-преступников используйте Comodo Internet Security Complete 10.

Я — кибер-преступник и хочу использовать эту программу в своих целях: взламывать чужую информацию, воровать данные кредитных карт, посылать спам и нарушать другие законы.

У нас имеется информация о данных всех соединений и мы предоставим ее соответствующим органам при первой же необходимости. Мы пытаемся оградить Интернет от таких людей как вы.

Если у вас есть какие-либо вопросы или Вам нужна помощь, посетите наш сайт поддержки или пошлите нам письмо на tcsupport@comodo. com Для помощи в настройке программы TrustConnect Wi-Fi Security, посетите configuration guides for Windows, Mac OSX, и Linux.

com Для помощи в настройке программы TrustConnect Wi-Fi Security, посетите configuration guides for Windows, Mac OSX, и Linux.

Посетите нашу базу знаний

Наши форумы поддержки содержат множество ответов на общие вопросы. Зайдите сюда

Поддержка через электронную почту

Если вы не нашли ответ в инструкции или в форумах, пожалуйста, пишите нам на [email protected] для дальнейшей помощи.

Защита от неверного соединения гибких контуров подачи рабочих веществ

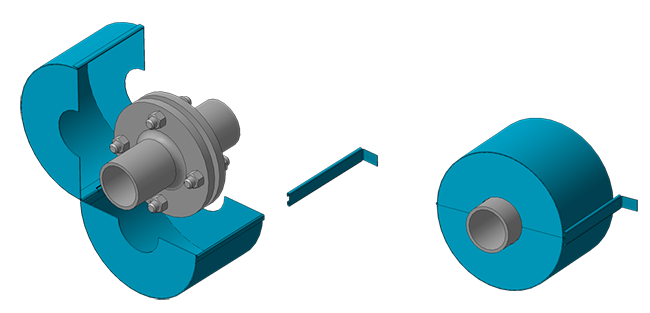

Требования к элементам соединения гибких контуров подачи рабочих веществ разнообразны и выходят далеко за рамки простого обеспечения быстроты соединения подвижных компонентов оборудования со стационарными системами. Для многих производственных процессов важно предотвратить вероятность неверного соединения контуров подачи жидкостей уже на этапе проектирования систем оборудования. Основным используемым при этом принципом является так называемая «защита от дурака», означающая устранение возможностей совершить неправильные действия за счёт соответствующих мер предосторожности:

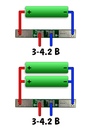

Рисунок 1. Защита от неправильного соединения при помощи: а) монтажа БРС с разными номинальными диаметрами или б) монтаж разнонаправленно БРС одинакового номинального диаметра

Защита от неправильного соединения при помощи: а) монтажа БРС с разными номинальными диаметрами или б) монтаж разнонаправленно БРС одинакового номинального диаметра

Надежность технологического процесса (а следовательно, и защита от неверного соединения) представляет собой сложный вопрос, приобретающий все большее значение — особенно при работе с агрессивными и опасными веществами, например, в химической и фармацевтической промышленности. Компания WALTHER-PRÄZISION, технологический лидер в области промышленных БРС, обратилась к этой сложной проблеме уже на стадии ее появления. Был разработан целый ряд новаторских запорных и сигнальных элементов для обеспечения безопасного, гибкого и единственно возможного соединения контуров подачи рабочих веществ. В настоящее время для этого применяются как отдельные оптические, механические и электронные элементы конструкции, так и их комбинации.

Механические запорные элементы

К примеру, в случае моносоединений в конструкции направляющих элементов БРС могут использоваться кольца различного диаметра (механическое кодирование), за счёт чего друг с другом могут быть соединены только соответствующие друг другу половины БРС. При этом разный цвет направляющих элементов помогает облегчить визуальную идентификацию БРС разных контуров.

При этом разный цвет направляющих элементов помогает облегчить визуальную идентификацию БРС разных контуров.

Рисунок 2. Моносоединения с использованием а) специальных профилей и б) механического кодирования на фланце

Рисунок 3. Невзаимозаменяемые БРС производства WALTHER (серия UM) с кольцами различного диаметра.

Наиболее часто используются невзаимозаменяемые моносоединения с половинами треугольного, квадратного и пятиугольного сечения. Такая четко различимая форма соединительных элементов позволяет с легкостью визуально идентифицировать их.

Рисунок 4. Невзаимозаменяемые БРС производства WALTHER (серия UF)

Мультисоединения — встроенная защита, обеспечивающая невзаимозаменяемость

Конструкция всех мультисоединений производства WALTHER PRÄZISION обеспечивает их невзаимозаменяемость. Таким образом, выполняемые по индивидуальным заказам многоканальные соединительные системы позволяют осуществлять соединение самых разных контуров подачи жидких и газообразных рабочих веществ, а также электрических линий при полной гарантии невзаимозаменяемости и технологической надежности.

Рисунок 5. Схематическое изображение мультисоединения

По индивидуальным требованиям заказчика мультисоединения могут оснащаться дополнительными сигнальными элементами. Такие датчики позволяют непрерывно контролировать состояние отдельных БРС мультисоединения. За счёт этого мультисоединения могут быть полностью интегрированы в технологические процессы с автоматическим управлением.

Индивидуальные высокотехнологичные решения

При дистанционном контроле производственных процессов электронные защитные и сигнальные элементы играют решающую роль в обеспечении непрерывного наблюдения за состоянием разъёмных соединений. При высокой сложности производственных установок простая визуальная проверка состояния таких соединений нередко является опасной или даже невозможной.

В этих случаях используются бесконтактные элементы переключения WALTHER-PRÄZISION — например, пускатель, закрепленный на одной из половин БРС. Вторая половина такого БРС оснащается соответствующим датчиком положения. Датчики посылают пускателям определенную кодовую комбинацию и регистрируют по результатам этого обращения, например, к какой из станций подключена каждая из емкостей для хранения. При этом также предоставляется возможность свободного кодирования, применения носителей данных в сочетании с соответствующими устройствами считывания и использования самых современных РЧИД-идентификаторов.

Датчики посылают пускателям определенную кодовую комбинацию и регистрируют по результатам этого обращения, например, к какой из станций подключена каждая из емкостей для хранения. При этом также предоставляется возможность свободного кодирования, применения носителей данных в сочетании с соответствующими устройствами считывания и использования самых современных РЧИД-идентификаторов.

Рисунок 6. Схема компоновки РЧИД (RFID)-системы.

На рисунке выше изображена антенна РЧИД, расположенная на постоянно закреплённой половине БРС. Она безошибочно распознаёт РЧИД-сигналы, которые испускает приёмопередатчик, закреплённый на второй (свободной) половине БРС, по завершении процесса соединения. Когда БРС приходит в соединённое положение, приёмопередатчик свободной половины передаёт всю важную информацию (включая сохранённую в его базе данных) бесконтактным образом закреплённой половине. Таким образом, место соединения БРС четко определяется с помощью кодировки приёмопередатчика РЧИД, что позволяет регулятору процесса автоматически начать выполнение последующих процедур. Приёмопередатчик может хранить информацию в больших объёмах, что позволяет комплексно управлять технологическим процессом. Использование такого РЧИД-оборудования позволяет избежать любых ошибок, связанных с манипуляциями вручную. При этом любой процесс соединения может быть чётко задокументирован, а также становится возможным управлять процессами наполнения систем.

Приёмопередатчик может хранить информацию в больших объёмах, что позволяет комплексно управлять технологическим процессом. Использование такого РЧИД-оборудования позволяет избежать любых ошибок, связанных с манипуляциями вручную. При этом любой процесс соединения может быть чётко задокументирован, а также становится возможным управлять процессами наполнения систем.

Также при этом может использоваться кратное механическое кодирование с помощью встроенной системы шпилек, исключающее любую вероятность неверного соединения.

Одна из наиболее характерных областей применения данной технологии — наполнение подвижных резервуаров химическими реагентами. Неправильное обращение с оборудованием может вызывать утечки опасных жидкостей или газов — однако при использовании РЧИД-технологий подобные аварийные ситуации могут быть полностью исключены.

Рисунок 7. Серия БРС WALTHER с электронным кодированием.

Заключение:

Оптимальное с экономической точки зрения использование крупномасштабных систем часто достигается использованием контуров подачи жидкостей гибко соединяемых в определенных точках. Быстроразъемные системы производства компании WALTHER-PRÄZISION представляют собой безопасные, быстрые и удобные решения таких задач. Прочные, высоконадежные, невзаимозаменяемые согласно индивидуальным заказам и полностью интегрируемые в технологические процессы заказчика, наши БРС оптимальны для обеспечения безопасности на производственных линиях и их максимальной производительности.

Быстроразъемные системы производства компании WALTHER-PRÄZISION представляют собой безопасные, быстрые и удобные решения таких задач. Прочные, высоконадежные, невзаимозаменяемые согласно индивидуальным заказам и полностью интегрируемые в технологические процессы заказчика, наши БРС оптимальны для обеспечения безопасности на производственных линиях и их максимальной производительности.

Защита строк подключений — SQL Server

- Чтение занимает 2 мин

В этой статье

Скачать драйвер JDBCDownload JDBC Driver

Защита доступа к источнику данных — одна из основных целей содействия защите приложения.Protecting access to your data source is one of the most important goals of helping to secure an application. Для ограничения доступа к источнику данных необходимо принять меры предосторожности, чтобы помочь защитить соединение, включая идентификатор, пароль и имя источника данных. To limit access to your data source, you must take precautions to help secure connection information such as a user ID, password, and data source name. Хранение пользовательского идентификатора и пароля в обычном тексте, таком как исходный код, создает серьезную проблему безопасности.Storing a user ID and password in plain text, such as in your source code, presents a serious security issue. Даже если поставляется скомпилированная версия текста, которая содержит идентификатор и пароль во внешнем источнике, скомпилированный код потенциально может быть дизассемблирован, а пользовательский идентификатор и пароль будут рассекречены.Even if you supply a compiled version of code that contains user ID and password information in an external source, your compiled code can potentially be disassembled and the user ID and password exposed.

Для ограничения доступа к источнику данных необходимо принять меры предосторожности, чтобы помочь защитить соединение, включая идентификатор, пароль и имя источника данных. To limit access to your data source, you must take precautions to help secure connection information such as a user ID, password, and data source name. Хранение пользовательского идентификатора и пароля в обычном тексте, таком как исходный код, создает серьезную проблему безопасности.Storing a user ID and password in plain text, such as in your source code, presents a serious security issue. Даже если поставляется скомпилированная версия текста, которая содержит идентификатор и пароль во внешнем источнике, скомпилированный код потенциально может быть дизассемблирован, а пользовательский идентификатор и пароль будут рассекречены.Even if you supply a compiled version of code that contains user ID and password information in an external source, your compiled code can potentially be disassembled and the user ID and password exposed. Поэтому крайне важно, чтобы в вашем коде отсутствовала важная информация, такая как идентификатор пользователя и пароль.As a result, it’s imperative that critical information such as a user ID and password not exist in your code.

Поэтому крайне важно, чтобы в вашем коде отсутствовала важная информация, такая как идентификатор пользователя и пароль.As a result, it’s imperative that critical information such as a user ID and password not exist in your code.

РекомендацииRecommendations

Рекомендуется не хранить пароль вместе с URL-адресом для подключения в исходном коде приложения.It’s recommended to not store the password together with the connection URL in application source code. Вместо этого храните пароль в отдельном файле с ограниченным доступом.Instead, consider storing the password in a separate file that has restricted access. Доступ к тому файлу можно предоставить контексту, под которым работает приложение.The access to that file can be granted to the context under which the application is running.

Другой способ — хранить в файле зашифрованный пароль.Another approach is to store the encrypted password in a file. Убедитесь, что вы используете API шифрования, который не требует где-то хранить ключ и который не является производным от пароля пользователя. Make sure you use an encryption API that doesn’t require the key to be stored somewhere and isn’t derived from the password of a user. Например, можно рассмотреть пары открытый/закрытый ключ на основе сертификатов, или использовать подход, где две стороны используют протокол соглашения о ключах (алгоритм Диффи-Хеллмана), чтобы сформировать идентичные секретные ключи для шифрования без необходимости передавать секретный ключ.For example, you might consider using certificate-based public/private key pairs, or use an approach where two parties use a key agreement protocol (Diffie-Hellman algorithm) to generate identical secret keys for encryption without ever having to transmit the secret key.

Make sure you use an encryption API that doesn’t require the key to be stored somewhere and isn’t derived from the password of a user. Например, можно рассмотреть пары открытый/закрытый ключ на основе сертификатов, или использовать подход, где две стороны используют протокол соглашения о ключах (алгоритм Диффи-Хеллмана), чтобы сформировать идентичные секретные ключи для шифрования без необходимости передавать секретный ключ.For example, you might consider using certificate-based public/private key pairs, or use an approach where two parties use a key agreement protocol (Diffie-Hellman algorithm) to generate identical secret keys for encryption without ever having to transmit the secret key.

Если вы берете информацию о строке подключения из внешнего источника, такого как пользователь, предоставляющий идентификатор пользователя и пароль, вы должны проверить все данные, поступающие из источника, чтобы убедиться, что у них правильный формат и что они не содержат дополнительные параметры, влияющие на подключение. If you take connection string information from an external source, such as a user supplying a user ID and password, you must validate any input from the source to ensure that it follows the correct format and doesn’t contain extra parameters that affect your connection.

If you take connection string information from an external source, such as a user supplying a user ID and password, you must validate any input from the source to ensure that it follows the correct format and doesn’t contain extra parameters that affect your connection.

См. также разделSee also

Защита приложений JDBC DriverSecuring JDBC driver applications

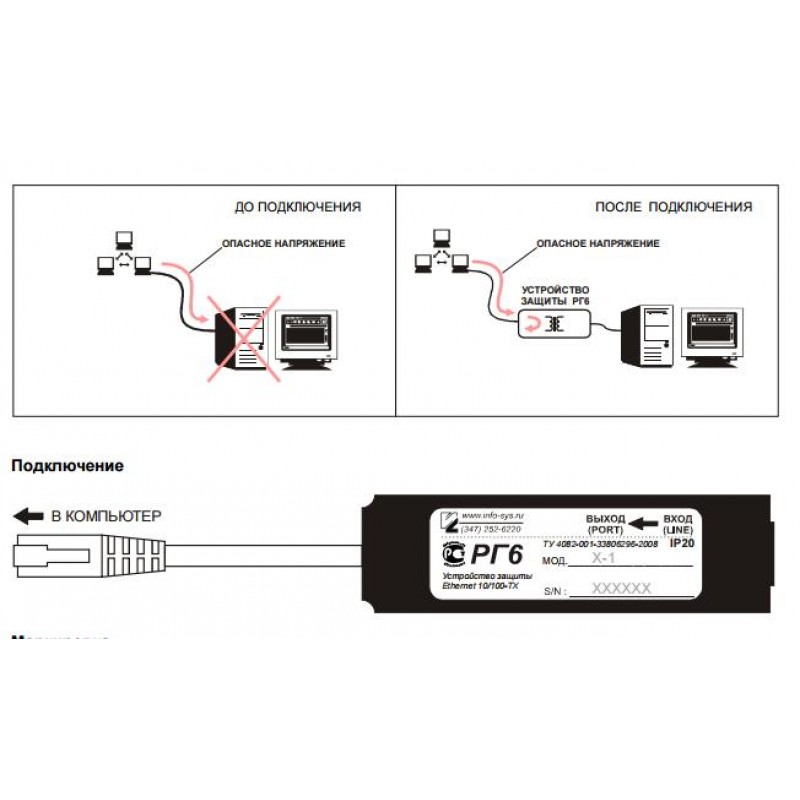

Защита от хакерских атак | Технология защиты серверов DMZ | Защищенное соединение

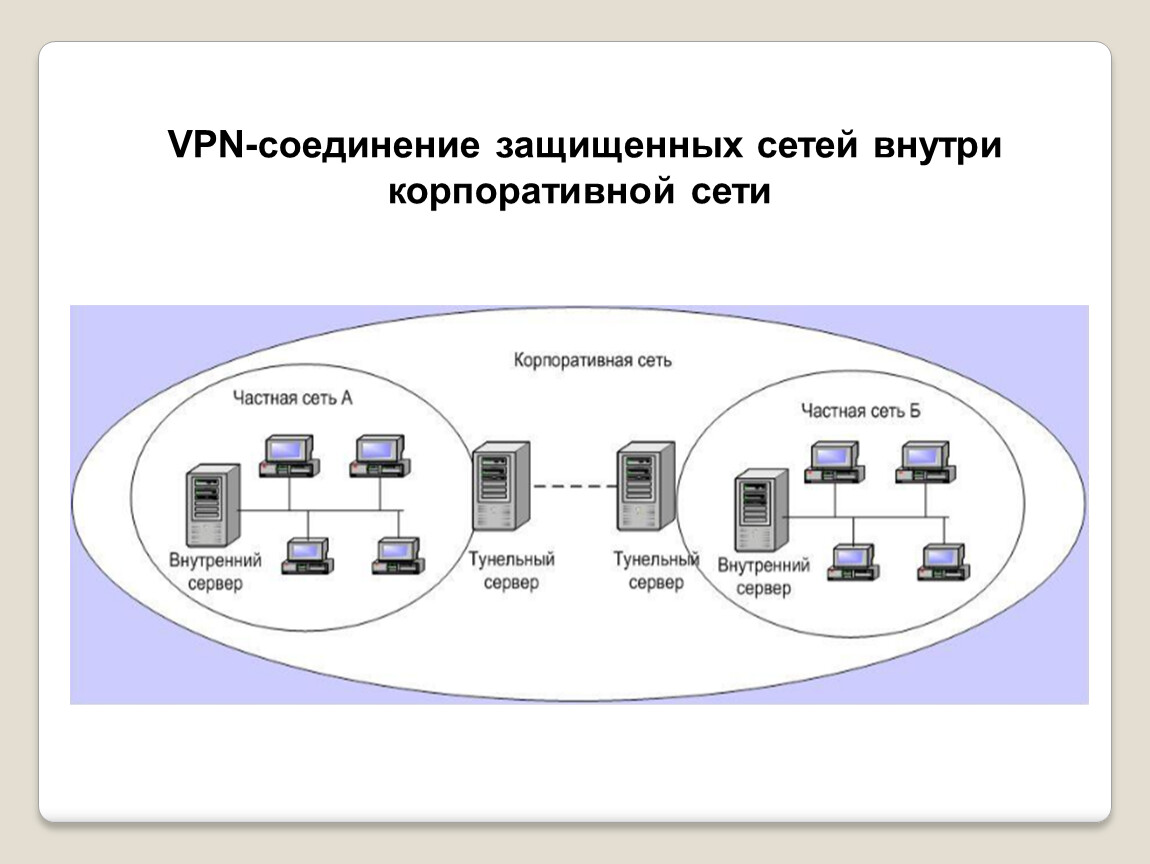

Устройства ALTELL NEO могут использоваться для исполнения разных сценариев: фильтрации трафика, защиты демилитаризованных зон (DMZ), создания защищенного канала связи по сетям общего пользования (VPN), предоставления защищенного доступа к локальной сети для мобильных пользователей, защиты персональных данных (152-ФЗ и приказа ФСТЭК №17 и №21), предоставление защищенного доступа в Интернет, защиты банковских терминалов и т. д.

Безопасное предоставление доступа в Интернет

Межсетевые экраны ALTELL NEO позволяют легко управлять доступом в Интернет для всех сотрудников организации. Возможности устройства позволяют вести учет трафика, протоколировать историю посещений Интернет-ресурсов, блокировать нежелательный трафик и ресурсы, обеспечивать защищенное соединение с офисом, а также обнаруживать вредоносное ПО и отражать сложные хакерские атаки.

Возможности устройства позволяют вести учет трафика, протоколировать историю посещений Интернет-ресурсов, блокировать нежелательный трафик и ресурсы, обеспечивать защищенное соединение с офисом, а также обнаруживать вредоносное ПО и отражать сложные хакерские атаки.

Соответствие 152-ФЗ «О защите персональных данных»

Учитывая требования ФСТЭК, архитектура решения может выглядеть следующим образом: на периметре сети установлен ALTELL NEO, что позволяет выделить отдельную сеть ПДн с помощью технологии виртуальных сетей (VLAN) или применения соответствующих настроек и политик по изоляции трафика. Кроме этого, ALTELL NEO позволяет выделить отдельный защищенный участок сети для организации демилитаризованной зоны (DMZ). Защищенное соединение обеспечивается с помощью технологии VPN.

Защита внутренних серверов от атак из Интернет

Возможности межсетевого экрана ALTELL NEO позволяют защитить внутренние серверы организации (веб-серверы, почтовые серверы, серверы баз данных и т. д.) от внешних и внутренних атак с помощью организации демилитаризованной зоны (DMZ), разрешить доступ только определенным пользователям и группам пользователей, вести учет трафика, вводить ограничения по трафику, а также блокировать доступ при возникновении избыточного трафика (например, в случае сбоя или поражения вирусами). Защищенное соединение обеспечивается с помощью технологии VPN.

д.) от внешних и внутренних атак с помощью организации демилитаризованной зоны (DMZ), разрешить доступ только определенным пользователям и группам пользователей, вести учет трафика, вводить ограничения по трафику, а также блокировать доступ при возникновении избыточного трафика (например, в случае сбоя или поражения вирусами). Защищенное соединение обеспечивается с помощью технологии VPN.

Организация защищенного канала между филиалами

ALTELL NEO позволяет устанавливать защищенное соединение между территориально-распределенными подразделениями компании с помощью технологии VPN (защищенное соединение через Интернет). Широкий модельный ряд дает возможность удовлетворить требования как небольшого удаленного офиса, так и головного подразделения крупного холдинга со штатом в несколько тысяч сотрудников. При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

Безопасное подключение удаленных пользователей

Используя технологию VPN, ALTELL NEO позволяет организовать подключение удаленных пользователей по защищенному каналу к локальной сети организации без снижения уровня ее защищенности. Пользователям может быть разрешен доступ только к определенным серверам или отдельным службам. Защищенное соединение во время удаленной работы на мобильных устройствах обеспечивается за счет установки клиента ALTELL VPN Client. При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

Пользователям может быть разрешен доступ только к определенным серверам или отдельным службам. Защищенное соединение во время удаленной работы на мобильных устройствах обеспечивается за счет установки клиента ALTELL VPN Client. При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

Защита банкоматов

Малые габариты и небольшой вес ALTELL NEO 100 дают возможность встроить его непосредственно в банкомат, что позволяет создать защищенное VPN-соединение между банкоматами и процессинговым центром. На периметре локальной сети банка возможна установка более мощных версий устройств серии ALTELL NEO, имеющих достаточную производительность для обработки большого количества трафика из сети банкоматов и возможность построения отказоустойчивых кластерных решений .

Все перечисленные возможности межсетевого экрана ALTELL NEO можно бесплатно проверить в реальных условиях вашей организации, взяв любую из моделей для тестирования.

Антикоррозийная защита сварных соединений

Наравне с любыми металлическими конструкциями, для обеспечения долговечной эксплуатации, сварные соединения требуют антикоррозийной обработки. Зачастую подобная процедура сводится к покрытию поверхности шва защитным материалом, что особо необходимо при условиях повышенной влажности или загрязненности. Не менее агрессивной средой для металла после сварки, которая может привести к его полному разрушению, может стать:

- Газ — сероводород, хлор, фтористый водород и т.д.

- Жидкость — растворы кислот, щелочей, солей либо органического происхождения.

- Твердая среда — грунты, аэрозоли, пыль и др.

Обработка сварных соединений с целью защитить их от коррозии – важнейший процесс, поскольку во время сварки антикоррозийное покрытие металла, нанесенное на заводе, нарушается. Требуется повторная процедура, которую нужно проводить тщательно и кропотливо.

Этапы защиты швов от коррозии

Первым делом необходимо зачистить швы, образованные во время сварки, от шлака и металлических брызг при помощи щетки из металла или специального аппарата. Затем следует процесс металлизации шва (покрытие слоем цинка). Дополнительно для антикоррозийной защиты используют грунтовку, сверху которой для улучшения защиты от разрушения металла наносят слой полимеров, битумного лака или стекла.

Затем следует процесс металлизации шва (покрытие слоем цинка). Дополнительно для антикоррозийной защиты используют грунтовку, сверху которой для улучшения защиты от разрушения металла наносят слой полимеров, битумного лака или стекла.

Виды защитных материалов

Для антикоррозийной защиты сварных соединений применяют материалы трех видов:

- Лакокрасочные покрытия – просты в нанесении.

- Пластмассовые покрытия, в состав которых входят полиэтилен, поливинилхлорид или нейлон. Они отличаются особой стойкостью к воздействию кислот и щелочей, а также воды.

- Гуммированные покрытия, в основе которых мастика или каучук. Наиболее популярное антикоррозийное покрытие для сварных соединений.

На строительных площадках антикоррозийное покрытие наносят только при плюсовой температуре, в сухую погоду, при необходимости высушивая мокрые поверхности и организовывая их подогрев.

Требования к антикоррозийным покрытиям

Независимо от области применения, покрытия, защищающие от коррозии сварные соединения, должны хорошо проникать в микротрещины, эффективно бороться с продуктами коррозии, не должны трескаться или отслаиваться. Перед нанесением подобных средств необходимо изучить инструкцию по их использованию, четко следовать рекомендациям производителя, указанным на упаковке (например, наносить антикоррозийное покрытие столько раз, сколько указано – не больше и не меньше, придерживаться техники безопасности).

Перед нанесением подобных средств необходимо изучить инструкцию по их использованию, четко следовать рекомендациям производителя, указанным на упаковке (например, наносить антикоррозийное покрытие столько раз, сколько указано – не больше и не меньше, придерживаться техники безопасности).

Защитное соединение | Информация для потребителей FTC

Есть много способов обезопасить себя, и вы, вероятно, слышали большинство из них: смотрите в обе стороны, прежде чем переходить улицу. Не берите конфеты у незнакомцев. Не бегайте с ножницами.

Версии этих предупреждений существуют и для вашей жизни в Интернете. Есть вещи, которые вы можете сделать, чтобы защитить себя, защитить свою информацию (и информацию о своей семье) и свой компьютер.

Защити себя

Используйте настройки конфиденциальности, чтобы ограничить круг лиц, которые могут видеть и публиковать сообщения в вашем профиле./is2.ecplaza.com/ecplaza2/products/4/4b/4b1/1930159725/water-proof-cable.jpg)

Многие сайты социальных сетей, чаты и блоги имеют настройки конфиденциальности. Узнайте, как включить эти настройки, а затем сделайте это. Ограничьте количество своих друзей в сети людьми, которых вы действительно знаете.

Узнайте об услугах на основе определения местоположения.Во многих телефонах есть технология GPS, и есть приложения, которые позволяют вам узнавать, где находятся ваши друзья, и позволять им находить вас. Установите настройки конфиденциальности, чтобы только люди, которых вы знаете лично, могли видеть ваше местоположение.Подумайте о том, чтобы отключить службы определения местоположения и включать их только при необходимости. Спросите себя: «Нужно ли этому приложению знать, где я?»

Доверяйте своей интуиции, если вы чувствуете угрозу или дискомфорт из-за чего-то в сети. Скажите взрослому, которому вы доверяете, и попросите помочь сообщить о своих опасениях в полицию и другим лицам, которые могут помочь.

Дилемма

Вы в сети, и появляется реклама бесплатной игры. Это игра, которую вы давно хотели купить, но еще не накопили достаточно денег.И вот он — бесплатно. Что вы делаете? Нажмите «Скачать» (потому что это было бы так просто) и начать играть? Посоветуйтесь с родителями, прежде чем щелкнуть? Пропустить, потому что это, вероятно, все равно какая-то афера?

Защитите вашу информацию

Некоторая информация должна оставаться конфиденциальной.Ваш номер социального страхования и финансовая информация о семье — например, номер банковского счета или кредитной карты ваших родителей — должны оставаться в семье.

Храните свои пароли в секрете.Чем длиннее ваш пароль, тем сложнее его взломать. Не сообщайте свои пароли никому, включая лучших друзей, парня или девушку.

Не отвечайте на текстовые, электронные или всплывающие сообщения, в которых вас просят указать личную информацию.

Даже если сообщение выглядит так, как будто оно от друга, члена семьи или компании, которого вы знаете, или угрожает, что что-то случится, если вы не ответите. Эти сообщения могут быть поддельными, отправленными с целью кражи вашей информации.

Защитите свой компьютер

Узнайте о программном обеспечении безопасности и о том, как защищен ваш домашний компьютер.

Будьте осторожны при открытии вложений или переходе по ссылкам.Они могут содержать вирусы или шпионское ПО.

Иногда бесплатные вещи, такие как игры, мелодии звонка или хранители экрана, могут скрывать вирусы или шпионское ПО .Не загружайте бесплатные файлы, если вы не доверяете источнику и не можете использовать файл с программным обеспечением безопасности.

Ноутбук, планшет или телефон — не оставляйте его на публике — ни на минуту. Если он пропадет, вся важная информация, хранящаяся на нем, например, ваши сообщения и фотографии, может попасть в чужие руки.

Спросите экспертов

Уважаемый эксперт,

У меня могут быть проблемы. Я играл на компьютере отца и скачал кое-что. (Это было бесплатно, иначе я бы не стал.) Теперь он говорит, что его компьютер очень медленный и работает там, где он этого не хочет. Я в беде?У тебя проблемы? Это зависит от твоего отца.Компьютер в беде? Наверное. Некоторые люди заявляют, что предлагают бесплатные онлайн-материалы — например, видео, игры или рингтоны — но когда вы их загружаете, они тайно загружают вредоносные программы на ваш компьютер. Это называется шпионское ПО.

Spyware может искать на вашем компьютере номера ваших кредитных карт или информацию о вашем банковском счете. Или он может скопировать все, что вы набираете — даже личные вещи — и отправить обратно мошеннику. А кто этого хочет? Поэтому, когда вы думаете о загрузке чего-либо на компьютер, сначала обсудите это со своим отцом.Подумайте, может ли это быть замаскированным шпионским ПО.

Если да, то, возможно, вы предоставляете разработчикам приложения доступ к своей личной информации — возможно, даже к информации, не имеющей отношения к цели приложения. Например, вы загружаете приложение, которое позволяет рисовать из фотографии, но компания, создавшая приложение, получает доступ ко всему вашему списку контактов. Он может делиться собранной информацией с маркетологами или другими компаниями.

Вы можете попробовать проверить, какую информацию собирает приложение, если оно вам сообщает, и проверить свои собственные настройки конфиденциальности.Также подумайте, стоит ли приобретать это приложение, чтобы делиться подробностями своей жизни.

Некоторые приложения стоят денег. И многие бесплатные приложения позволяют вам покупать что-то в них — за реальные деньги. Посоветуйтесь со своими родителями, чтобы убедиться, что они согласны с тем, что вы покупаете дополнительные функции, особенно если они оплачивают счет.

| Безопасность информационных потоков | |||||

|---|---|---|---|---|---|

| Источник | Пункт назначения | Информационный поток | Конфиденциальность | Целостность | Наличие |

| Основа | Основа | Основа | |||

| Транспортный центр альтернативного режима | Центр управления транзитом | Координация обслуживания в альтернативном режиме | Низкий | Умеренная | Умеренная |

| Не должно содержать никакой личной или конфиденциальной информации. | Обычно информация о координации транспортировки должна быть правильной между источником и пунктом назначения, в противном случае могут быть предприняты неправильные действия. | Хотя этот поток полезен, его отсутствие мало повлияет на ситуацию. | |||

| Транспортный центр альтернативного режима | Центр управления транзитом | данные службы альтернативного режима | Умеренная | Умеренная | Низкий |

| Информация, связанная с взаимодействием между организациями, может содержать личную и контактную информацию, поэтому обычно не должна быть удобочитаемой.Если контактная информация не указана, конфиденциальность будет НИЗКОЙ. | Информация, связанная с координацией, должна быть правильной, иначе расчет маршрута и координация будут нарушены. Воздействие не будет катастрофическим, но может быть значительным. | Эта информация вряд ли изменится очень быстро. Потеря этого потока будет иметь минимальные последствия, поскольку организации вернутся к рабочим процедурам по умолчанию, если будет иметь место некоторая начальная координация. | |||

| Транспортный центр альтернативного режима | Центр управления транзитом | ответ служебной информации | Умеренная | Умеренная | Умеренная |

| Ответ индивидуальной службы может включать PII, поэтому ее раскрытие может поставить под угрозу человека, использующего службу транспортировки. | Целостность данных должна быть сохранена, чтобы не принимались неверные решения в отношении закупок услуг транзита. | Учитывая, что этот поток является ответом на потребности в реальном времени, быстрый ответ оправдан. Отсутствие ответа может привести к тому, что транзитный пользователь примет альтернативные меры, что приведет к общему количеству | |||

| Базовый транзитный автомобиль | Транзитный автомобиль OBE | статус транзитного транспортного средства | Умеренная | Умеренная | Умеренная |

Это может включать некоторые конфиденциальные данные. Однако затем будут транслироваться другие данные, такие как местоположение и движение транспортного средства. В это также может быть включена конфиденциальная информация. DISC THEA считает, что это НИЗКОЕ: «данные датчика не являются конфиденциальными; видимость статуса не должна причинять вреда». Однако затем будут транслироваться другие данные, такие как местоположение и движение транспортного средства. В это также может быть включена конфиденциальная информация. DISC THEA считает, что это НИЗКОЕ: «данные датчика не являются конфиденциальными; видимость статуса не должна причинять вреда». | Это используется позже, чтобы определить, должно ли транспортное средство запрашивать приоритет на перекрестке. Если эта информация неверна, автомобиль может делать ложные запросы. Все другие потоки, которые используют данные из этого потока, имеют УМЕРЕННОЕ требование целостности, следовательно, оно также должно иметь УМЕРЕННОЕ требование целостности.ДИСК: THEA считает, что это должно быть ВЫСОКОЕ: «данные датчиков должны быть точными и не должны подвергаться подделке». | Эта информация должна быть доступна немедленно, чтобы приложение работало. ДИСК: THEA считает, что это должно быть ВЫСОКОЕ: «данные датчиков должны быть постоянно доступны для передачи BSM-сообщений с частотой 10 Гц, уведомлений и т. Д.» Д.» | |||

| Другие центры управления транзитом | Центр управления транзитом | координация транзитных услуг | Умеренная | Умеренная | Умеренная |

| Координация между транзитными системами обычно не чувствительна, однако этот поток может включать в себя информацию, относящуюся к обслуживанию индивидуальных запросов защиты соединения, которые являются конфиденциальными. | Если эта информация не является своевременной или неправильной, транспортные агентства могут не координировать свои действия должным образом, в результате чего некоторые пользователи остаются без обслуживания. | Если эта информация не является своевременной или неправильной, транспортные агентства могут не координировать свои действия должным образом, в результате чего некоторые пользователи остаются без обслуживания. | |||

| Устройство персональной информации | Центр управления транзитом | запрос на перевод | Умеренная | Умеренная | Умеренная |

Содержит персональный запрос от индивидуального путешественника, поэтому не должен быть доступен для чтения никому, кроме предполагаемого получателя. | В случае повреждения это приведет к сбою защиты соединения. Умышленное изменение может привести либо к сбою защиты, либо к ненужной защите. В любом случае они влияют на эффективность и действенность транспортной системы, но масштабы воздействия ограничены, поэтому СРЕДНИЙ, а не ВЫСОКИЙ. | Если недоступен, то защита транзитного соединения работать не будет. Учитывая область применения, это касается только тех гонщиков, которым требуется защита, которая должна быть ограниченной, т.е. УМЕРЕННОЙ, а не ВЫСОКОЙ. | |||

| Устройство персональной информации | Центр управления транзитом | запрос пользователя информации о транзите | Умеренная | Умеренная | Умеренная |

| Содержит персональный запрос отдельного путешественника, поэтому его не должен читать никто, кроме предполагаемого получателя. | В случае повреждения это приведет к сбою защиты соединения. Умышленное изменение может привести либо к сбою защиты, либо к ненужной защите.В любом случае они влияют на эффективность и действенность транспортной системы, но масштабы воздействия ограничены, поэтому СРЕДНИЙ, а не ВЫСОКИЙ. Умышленное изменение может привести либо к сбою защиты, либо к ненужной защите.В любом случае они влияют на эффективность и действенность транспортной системы, но масштабы воздействия ограничены, поэтому СРЕДНИЙ, а не ВЫСОКИЙ. | Если недоступен, то защита транзитного соединения работать не будет. Учитывая область применения, это касается только тех гонщиков, которым требуется защита, которая должна быть ограниченной, т.е. УМЕРЕННОЙ, а не ВЫСОКОЙ. | |||

| Устройство персональной информации | Центр управления транзитом | подтверждение поездки | Умеренная | Умеренная | Умеренная |

| Это прогнозирование местоположения и намерений путешественника.Третья сторона с враждебными намерениями по отношению к путешественнику может использовать эту информацию против путешественника. | Если эти данные повреждены, центр управления транспортом может не понять намерения путешественника и не обслужить его должным образом. | Это подтверждение является частью обратной связи в режиме реального времени для туристических услуг по запросу. Если это не работает, служба по запросу не работает. | |||

| Устройство персональной информации | Транзитный автомобиль OBE | запрос на перевод | Умеренная | Умеренная | Умеренная |

| Содержит персональный запрос отдельного путешественника, поэтому его не должен читать никто, кроме предполагаемого получателя. | В случае повреждения это приведет к сбою защиты соединения. Умышленное изменение может привести либо к сбою защиты, либо к ненужной защите. В любом случае они влияют на эффективность и действенность транспортной системы, но масштабы воздействия ограничены, поэтому СРЕДНИЙ, а не ВЫСОКИЙ. | Если недоступен, то защита транзитного соединения работать не будет. Учитывая область применения, это касается только тех гонщиков, которым требуется защита, которая должна быть ограниченной, т. е. УМЕРЕННОЙ, а не ВЫСОКОЙ. е. УМЕРЕННОЙ, а не ВЫСОКОЙ. | |||

| Устройство персональной информации | Транзитный автомобиль OBE | информация о транзитном пользователе | Умеренная | Умеренная | Умеренная |

| Может содержать PII отправителя, который должен быть доступен для чтения только предполагаемому получателю, чтобы не нарушить конфиденциальность отправителя. Если реализация не обеспечивает идентификацию путешественника, это может быть уменьшено до LOW. | Если это скомпрометировано или повреждено, потребности пользователя не могут быть должным образом переданы или удовлетворены.Если это подделка, транзитный провайдер может предоставлять ненужные услуги. | Если это недоступно, пользователь может не получать предлагаемые транзитные услуги и, как и в случае с другими транзитными услугами, может прекратить использование системы. Хотя немедленное воздействие НИЗКОЕ, долгосрочное воздействие СРЕДНЕЕ из-за проблем с доверием пользователей. Хотя немедленное воздействие НИЗКОЕ, долгосрочное воздействие СРЕДНЕЕ из-за проблем с доверием пользователей. | |||

| Центр управления трафиком | Центр управления транзитом | Состояние дорожной сети | Низкий | Умеренная | Умеренная |

| Эти данные не должны причинить вреда, поскольку они в конечном итоге предназначены для общего пользования. | Хотя точность этих данных важна для принятия решений, приложения должны иметь возможность подтверждать данные во многих случаях. Таким образом УМЕРЕННЫЙ вообще. | Зависит от приложения; если решения о мобильности, влияющие на большое количество путешественников, принимаются на основе этих данных, то это УМЕРЕННЫЙ. В более скромных обстоятельствах это может быть НИЗКОЕ. | |||

| Центр управления транзитом | Транспортный центр альтернативного режима | Координация обслуживания в альтернативном режиме | Низкий | Умеренная | Низкий |

Не должно содержать никакой личной или конфиденциальной информации. | Обычно информация о координации транспортировки должна быть правильной между источником и пунктом назначения, в противном случае могут быть предприняты неправильные действия. | Хотя этот поток полезен, его отсутствие мало повлияет на ситуацию. | |||

| Центр управления транзитом | Транспортный центр альтернативного режима | запрос служебной информации | Умеренная | Умеренная | Умеренная |

| Индивидуальный ответ службы подразумевает активность отдельного лица, которым может быть PII. | Информация о координации между транспортными агентствами должна быть правильной, иначе могут возникнуть ошибки поездки (неправильная отправка, отсутствие обслуживания). | Некоторый динамизм в этом потоке, в зависимости от уровня интерактивности и координации, это может быть Низкий. | |||

| Центр управления транзитом | Транспортный центр альтернативного режима | информация об альтернативном режиме транзита | Низкий | Умеренная | Умеренная |

Информация о координации между транспортными агентствами, если она скомпрометирована, не имеет очевидного воздействия. | Информация о координации между транспортными агентствами должна быть правильной, иначе могут возникнуть ошибки поездки (неправильная отправка, отсутствие обслуживания). | Некоторый динамизм в этом потоке, в зависимости от уровня интерактивности и координации, это может быть Низкий. | |||

| Центр управления транзитом | Другие центры управления транзитом | координация транзитных услуг | Умеренная | Умеренная | Умеренная |

| Координация между транзитными системами обычно не чувствительна, однако этот поток может включать в себя информацию, относящуюся к обслуживанию индивидуальных запросов защиты соединения, которые являются конфиденциальными. | Если эта информация не является своевременной или неправильной, транспортные агентства могут не координировать свои действия должным образом, в результате чего некоторые пользователи остаются без обслуживания. | Если эта информация не является своевременной или неправильной, транспортные агентства могут не координировать свои действия должным образом, в результате чего некоторые пользователи остаются без обслуживания. | |||

| Центр управления транзитом | Устройство персональной информации | статус передачи | Умеренная | Умеренная | Умеренная |

| Содержит персональный ответ отдельному путешественнику, поэтому его не должен читать никто, кроме этого путешественника. | Если неверно, путешественник может подумать, что ему нужно составить другие планы, что является для него значительным неудобством, но влияет на ограниченный объем, поэтому УМЕРЕННЫЙ, а не ВЫСОКИЙ. | Если недоступен, путешественник может составить другие планы, что является для него значительным неудобством, но влияет на ограниченный объем, поэтому УМЕРЕННЫЙ, а не ВЫСОКИЙ. | |||

| Центр управления транзитом | Устройство персональной информации | план поездки | Умеренная | Умеренная | Умеренная |

| Содержит информацию, предназначенную для конкретного пользователя, поэтому ее следует скрыть, чтобы предотвратить определение PII.Также может содержать информацию о платеже. | План поездки будет влиять на взаимодействие пользователя с транспортной системой и, в частности, может включать информацию об оплате. Если что-либо из этого неверно, путешественник пострадает. Если это будет взломано, путешественник сможет использовать систему бесплатно. | Если это недоступно, поездка путешественника может быть нарушена и может быть отменена. Если доступность непостоянна, путешественники вряд ли будут полагаться на эту услугу. | |||

| Центр управления транзитом | Транзитный персонал | статус транзитных операций | Умеренная | Высокая | Высокая |

Операционные потоки бэк-офиса должны иметь минимальную защиту от случайного просмотра, поскольку в противном случае самозванцы могут получить незаконный контроль или информацию, которая не должна быть общедоступной. | Потоки операций бэк-офиса обычно должны быть правильными и доступными, поскольку они являются основным интерфейсом между операторами и системой. | Потоки операций бэк-офиса обычно должны быть правильными и доступными, поскольку они являются основным интерфейсом между операторами и системой. | |||

| Центр управления транзитом | Транзитный автомобиль OBE | инструкция по защите соединений | Умеренная | Умеренная | Умеренная |

| Содержит инструкции по защите соединений для транспортного средства.Хотя их результаты можно наблюдать в режиме реального времени, нет законной причины, по которой неподключенный наблюдатель должен знать краткосрочное будущее поведения транспортного средства. | Если он неверен или недоступен, транзитное транспортное средство может не удовлетворить запрос защиты от одного или нескольких потенциальных пассажиров. Затем этим путешественникам, возможно, придется принять другие меры, что окажет значительное негативное влияние, но только на то небольшое количество пассажиров, которым необходима такая защита соединения. Таким образом УМЕРЕННЫЙ, а не ВЫСОКИЙ. Затем этим путешественникам, возможно, придется принять другие меры, что окажет значительное негативное влияние, но только на то небольшое количество пассажиров, которым необходима такая защита соединения. Таким образом УМЕРЕННЫЙ, а не ВЫСОКИЙ. | Если он неверен или недоступен, транзитное транспортное средство может не удовлетворить запрос защиты от одного или нескольких потенциальных пассажиров. Затем этим путешественникам, возможно, придется принять другие меры, что окажет значительное негативное влияние, но только на то небольшое количество пассажиров, которым необходима такая защита соединения. Таким образом УМЕРЕННЫЙ, а не ВЫСОКИЙ. | |||

| Центр управления транзитом | Транзитный автомобиль OBE | статус передачи | Умеренная | Умеренная | Умеренная |

Содержит инструкции по защите соединений для транспортного средства. Хотя их результаты можно наблюдать в режиме реального времени, нет законной причины, по которой неподключенный наблюдатель должен знать краткосрочное будущее поведения транспортного средства. Хотя их результаты можно наблюдать в режиме реального времени, нет законной причины, по которой неподключенный наблюдатель должен знать краткосрочное будущее поведения транспортного средства. | Если он неверен или недоступен, транзитное транспортное средство может не удовлетворить запрос защиты от одного или нескольких потенциальных пассажиров. Затем этим путешественникам, возможно, придется принять другие меры, что окажет значительное негативное влияние, но только на то небольшое количество пассажиров, которым необходима такая защита соединения. Таким образом УМЕРЕННЫЙ, а не ВЫСОКИЙ. | Если он неверен или недоступен, транзитное транспортное средство может не удовлетворить запрос защиты от одного или нескольких потенциальных пассажиров. Затем этим путешественникам, возможно, придется принять другие меры, что окажет значительное негативное влияние, но только на то небольшое количество пассажиров, которым необходима такая защита соединения. Таким образом УМЕРЕННЫЙ, а не ВЫСОКИЙ. | |||

| Центр управления транзитом | Транзитный автомобиль OBE | информация для транзитных пассажиров | Низкий | Умеренная | Умеренная |

| Эта информация не конфиденциальна.Обычно он публикуется для поддержки функций транспортной системы. | Точность этих данных важна для принятия решений. Повреждение этих данных может привести к потере доходов и путанице. | Не часто случается, но когда эта информация необходима, ее использование неизбежно. Следовательно, поток должен быть надежным в это ограниченное время. | |||

| Центр управления транзитом | Транзитный автомобиль OBE | Информация об операторе транспортного средства | Низкий | Умеренная | Умеренная |

Хотя он имеет прямое отношение к транзитным операциям, он не содержит никакой информации, которая не была бы распространена по другим каналам, включая общественность. | Оператор транзитного транспортного средства будет полагаться на эту информацию при принятии решений. Недоступные, неточные или поврежденные данные приведут к трудностям в поддержании рабочих характеристик транспортного средства (соблюдение графика и т. Д.) | Оператор транзитного транспортного средства будет полагаться на эту информацию при принятии решений. Недоступные, неточные или поврежденные данные приведут к трудностям в поддержании работоспособности автомобиля (соблюдение графика и т. Д.) | |||

| Центр управления транзитом | Вспомогательное оборудование для путешественников | информация для транзитных пассажиров | Низкий | Умеренная | Умеренная |

| Эта информация не конфиденциальна.Обычно он публикуется для поддержки функций транспортной системы. | Точность этих данных важна для принятия решений. Повреждение этих данных может привести к потере доходов и путанице. Повреждение этих данных может привести к потере доходов и путанице. | Не часто случается, но когда эта информация необходима, ее использование неизбежно. Следовательно, поток должен быть надежным в это ограниченное время. | |||

| Транзитный персонал | Центр управления транзитом | Ресурсы для транзитных операций | Умеренная | Высокая | Высокая |

| Операционные потоки бэк-офиса должны иметь минимальную защиту от случайного просмотра, поскольку в противном случае самозванцы могут получить незаконный контроль или информацию, которая не должна быть общедоступной. | Потоки операций бэк-офиса обычно должны быть правильными и доступными, поскольку они являются основным интерфейсом между операторами и системой. | Потоки операций бэк-офиса обычно должны быть правильными и доступными, поскольку они являются основным интерфейсом между операторами и системой. | |||

| Транспортное средство OBE | Устройство персональной информации | статус передачи | Умеренная | Умеренная | Умеренная |

| Содержит персональный ответ отдельному путешественнику, поэтому его не должен читать никто, кроме этого путешественника. | Если неверно, путешественник может подумать, что ему нужно составить другие планы, что является для него значительным неудобством, но влияет на ограниченный объем, поэтому УМЕРЕННЫЙ, а не ВЫСОКИЙ. | Если недоступен, путешественник может составить другие планы, что является для него значительным неудобством, но влияет на ограниченный объем, поэтому УМЕРЕННЫЙ, а не ВЫСОКИЙ. | |||

| Транзитный автомобиль OBE | Центр управления транзитом | запрос на перевод | Умеренная | Умеренная | Умеренная |

Содержит персональный запрос от индивидуального путешественника, поэтому не должен быть доступен для чтения никому, кроме предполагаемого получателя. | В случае повреждения это приведет к сбою защиты соединения. Умышленное изменение может привести либо к сбою защиты, либо к ненужной защите. В любом случае они влияют на эффективность и действенность транспортной системы, но масштабы воздействия ограничены, поэтому СРЕДНИЙ, а не ВЫСОКИЙ. | Если недоступен, то защита транзитного соединения работать не будет. Учитывая область применения, это касается только тех гонщиков, которым требуется защита, которая должна быть ограниченной, т.е. УМЕРЕННОЙ, а не ВЫСОКОЙ. | |||

| Транспортное средство OBE | Центр управления транзитом | запрос транзитного пассажира | Умеренная | Умеренная | Умеренная |

Может содержать PII отправителя, который должен быть доступен для чтения только предполагаемому получателю, чтобы не нарушить конфиденциальность отправителя. Если реализация не обеспечивает идентификацию путешественника, это может быть уменьшено до LOW. Если реализация не обеспечивает идентификацию путешественника, это может быть уменьшено до LOW. | Если это скомпрометировано или повреждено, потребности пользователя не могут быть должным образом переданы или удовлетворены.Если это подделка, транзитный провайдер может предоставлять ненужные услуги. | Если это недоступно, пользователь может не получать предлагаемые транзитные услуги и, как и в случае с другими транзитными услугами, может прекратить использование системы. Хотя немедленное воздействие НИЗКОЕ, долгосрочное воздействие СРЕДНЕЕ из-за проблем с доверием пользователей. | |||

| Транзитный автомобиль OBE | Центр управления транзитом | информация о транзитном пользователе | Умеренная | Умеренная | Умеренная |

Может содержать PII отправителя, который должен быть доступен для чтения только предполагаемому получателю, чтобы не нарушить конфиденциальность отправителя. Если реализация не обеспечивает идентификацию путешественника, это может быть уменьшено до LOW. Если реализация не обеспечивает идентификацию путешественника, это может быть уменьшено до LOW. | Если это скомпрометировано или повреждено, потребности пользователя не могут быть должным образом переданы или удовлетворены. Если это подделка, транзитный провайдер может предоставлять ненужные услуги. | Если это недоступно, пользователь может не получать предлагаемые транзитные услуги и, как и в случае с другими транзитными услугами, может прекратить использование системы. Хотя немедленное воздействие НИЗКОЕ, долгосрочное воздействие СРЕДНЕЕ из-за проблем с доверием пользователей. | |||

| Транспортное средство OBE | Центр управления транзитом | данные о загрузке транспортного средства | Умеренная | Умеренная | Умеренная |

Хотя внутренний, содержит данные идентификации, пассажиропотока и маршрутов, которые при обнаружении могут быть использованы злоумышленником для идентификации целей. | Приложения, использующие эти данные, не будут работать должным образом, если данные неверны, поэтому они должны быть защищены соразмерно ценности приложения. | Приложения, использующие эти данные, не будут работать должным образом, если данные неверны, поэтому они должны быть защищены соразмерно ценности приложения. Данные загружаются динамически, поэтому, вероятно, их нужно часто обновлять. | |||

| Транзитный автомобиль OBE | Центр управления транзитом | расписание движения транспорта | Низкий | Умеренная | Низкий |

| Эта информация доступна для непосредственного наблюдения и в большинстве случаев является общедоступной. | Эта информация может использоваться, чтобы повлиять на решение о том, следует ли делать запрос приоритета управления движением от имени транспортного средства. Если он неверен, это может привести к тому, что центр управления транзитом будет отправлять неправильные запросы приоритета управления трафиком, что может задерживать трафик. Если он неверен, это может привести к тому, что центр управления транзитом будет отправлять неправильные запросы приоритета управления трафиком, что может задерживать трафик. | Не должно быть никаких катастрофических сбоев, если эти данные время от времени отсутствуют. | |||

| Транспортное средство OBE | Оператор транзитного транспортного средства | Дисплей оператора транспортного средства | Низкий | Умеренная | Низкий |