Защита WIFI сети от злоумышленников.

Мы много писали на наших стараницах в взломе WIFI и различных методах атаки. Давайте сегодня остановимся на немного другой теме и поговорим о обратной стороне. В данном материале вы узнаете что такое защита WIFI сети от злоумышленников и как активно противостоять хакерам которые пытаются взломать ваш роутер.

Основы защиты беспроводных сетей

Безопасность беспроводной сети специально создана для того, чтобы неавторизованные пользователи не могли получить доступ к вашей беспроводной сети и украсть конфиденциальную информацию. Тип беспроводной безопасности, которую использует отдельный пользователь, определяется его беспроводным протоколом.

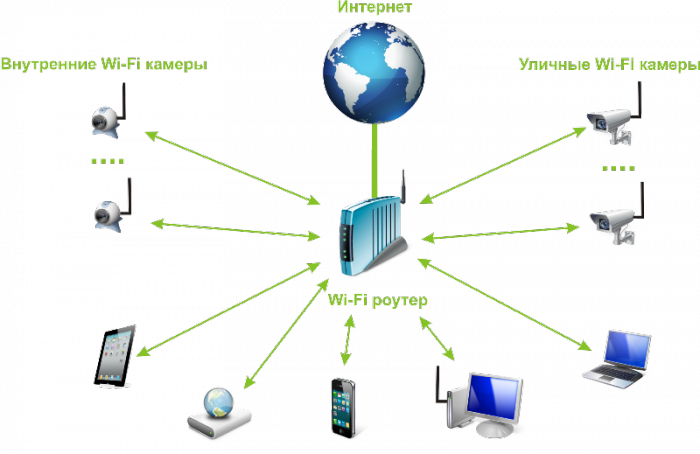

Сегодня многие дома и компании работают и полагаются на беспроводные сети. Wi-Fi невероятно эффективен для поддержания пользователей подключенными к интернету 24 часа в сутки каждый день недели. Вышеупомянутое преимущество в сочетании с тем, что он поставляется без помех, делает беспроводную сеть еще более привлекательной.

Однако есть и другая сторона, поскольку сигналы Wi-Fi могут транслироваться за пределами дома или компании. Это означает, что Wi-Fi уязвим для хакеров; увеличивая легкий доступ людей в соседних домах или даже людей на соседней парковке. Вот тут-то и возникает важность обеспечения надежной беспроводной безопасности.

Вы можете задаться вопросом, что представляет собой опасность, если она вообще существует, для других людей, имеющих доступ к вашему Wi-Fi. Ну, есть ряд опасностей для уязвимой беспроводной сети. Например, хакеры смогут получить доступ к личной информации, украсть вашу личность и использовать ее против вас. Были случаи, когда люди попадали в тюрьму за преступление, которое они не совершали через интернет.

Когда другие люди смогут получить доступ к вашему Wi-Fi, скорее всего, ваш ежемесячный счет резко возрастет. Кроме того, другие люди, использующие ваше Wi-Fi соединение без вашего разрешения, значительно снизят скорость доступа в Интернет. В современную цифровую эпоху, когда Интернет является местом, где живут недобросовестные люди, безопасность Wi-Fi не может быть занижена.

Нетрудно защитить ваш Wi-Fi. В этой статье мы расскажем вам, как эффективно защитить сеть Wi-Fi и защитить себя и всех остальных пользователей в вашем доме или офисе от взлома. Первый шаг — рассмотреть тип безопасности вашего Wi-Fi.

Какого типа безопасности имеет ваш WiFi?

Первый шаг к тому, как обезопасить сети Wi-Fi от неавторизованных пользователей, — проверить тип безопасности, используемый вашей Wi-Fi.

Примечательно, что существует как минимум четыре беспроводных протокола, которые включают в себя:

- Wired Equivalent Privacy (WEP)

- Защищенный доступ Wi-Fi (WPA)

- Защищенный доступ Wi-Fi 2 (WPA 2)

- Защищенный доступ Wi-Fi 3 (WPA 3)

Прежде чем мы сможем подробно изучить упомянутые выше беспроводные протоколы, важно научиться определять тип используемой беспроводной безопасности. Помните, что тип вашей беспроводной сети будет WEP, WPA, WPA2 или WPA3. Ниже приведены инструкции по проверке типа используемой беспроводной безопасности:

- Зайдите в настройки подключения Wi-Fi на вашем телефоне

- В списке доступных сетей найдите свою конкретную беспроводную сеть.

- Нажмите на нее, чтобы получить доступ к конфигурации сети

- Конфигурация сети должна указывать тип используемой вами беспроводной защиты.

- Если вы не можете выполнить вышеупомянутые действия на своем телефоне, попробуйте получить доступ к настройкам Wi-Fi на беспроводном маршрутизаторе.

- Если у вас возникли проблемы, обратитесь за помощью к вашему интернет-провайдеру.

Однако более простой способ проверки на шифрование — использование приложения, известного как NetSpot, которое считается лучшим в отрасли. После того, как вы определили тип безопасности вашего Wi-Fi, вы должны убедиться, что он использует эффективный беспроводной протокол.

Что такое беспроводные протоколы безопасности?

Беспроводные протоколы предназначены для защиты беспроводных сетей, используемых в домах и зданиях других типов, от хакеров и неавторизованных пользователей. Как упоминалось ранее, существует четыре протокола безопасности беспроводной сети, каждый из которых отличается по силе и возможностям. Беспроводные протоколы также шифруют личные данные, передаваемые по радиоволнам. Это, в свою очередь, защищает ваши личные данные от хакеров и непреднамеренно защищает вас.

Беспроводные протоколы также шифруют личные данные, передаваемые по радиоволнам. Это, в свою очередь, защищает ваши личные данные от хакеров и непреднамеренно защищает вас.

Ниже подробно рассматривается тип беспроводных протоколов, о которых должен знать каждый:

- Wired Equivalent Privacy (WEP): это первый протокол безопасности беспроводной связи, когда-либо разработанный. Несмотря на то, что он был разработан в 1997 году, он все еще используется сегодня. Несмотря на это, он считается наиболее уязвимым и наименее безопасным протоколом безопасности беспроводной сети.

- Защищенный доступ Wi-Fi (WPA): этот беспроводной протокол безопасности предшествует WEP. Следовательно, он предназначен для устранения недостатков, обнаруженных в протоколе WEP. В частности, для шифрования используется протокол целостности временного ключа (TKIP) и предварительный ключ (PSK).

- Защищенный доступ Wi-Fi 2 (WPA 2): WPA 2, преемник WPA, обладает расширенными функциями и возможностями шифрования.

Например, WPA 2 использует протокол кода аутентификации цепочки сообщений (CCMP) шифровального режима счетчика вместо (TKIP). Известно, что эта функция замены эффективна при шифровании данных. Следовательно, WPA 2 считается лучшим протоколом безопасности беспроводной сети.

Например, WPA 2 использует протокол кода аутентификации цепочки сообщений (CCMP) шифровального режима счетчика вместо (TKIP). Известно, что эта функция замены эффективна при шифровании данных. Следовательно, WPA 2 считается лучшим протоколом безопасности беспроводной сети.

- Защищенный доступ Wi-Fi 3 (WPA 3): это недавний беспроводной протокол. Он улучшен с точки зрения возможностей шифрования и защиты хакеров от частных и общедоступных сетей.

Учитывая вышеприведенную информацию, было бы лучше убедиться, что ваш беспроводной протокол является WPA 2 или WPA 3. Если это не так, вы можете легко изменить свой протокол Wi-Fi на WPA 2. Никогда не используйте WEP для шифрования вашего беспроводная сеть, так как она очень слабая и неэффективная в лучшем случае.

Теперь, учитывая все вышесказанное, ниже приведены лучшие советы по безопасности WiFi.

- Проверка мошеннических точек доступа Wi-Fi. Мошеннические точки доступа представляют серьезную угрозу безопасности, поскольку они обеспечивают доступ для хакеров.

Лучший способ — провести опрос сайтов Wi-Fi в вашем доме или в здании компании. Лучшее приложение для этого — приложение NetSpot. Это приложение не только обнаруживает мошеннические точки доступа, но и эффективно избавляется от них.

Лучший способ — провести опрос сайтов Wi-Fi в вашем доме или в здании компании. Лучшее приложение для этого — приложение NetSpot. Это приложение не только обнаруживает мошеннические точки доступа, но и эффективно избавляется от них.

- Усиление шифрования Wi-Fi: чтобы усилить шифрование Wi-Fi, вам необходимо идентифицировать беспроводной протокол, как мы видели выше. Использование NetSpot поможет определить ваш тип шифрования.

- Безопасный пароль WPA 2: Измените пароль WPA 2 на что-то незаметное. Чтобы убедиться, что ваш пароль надежный, используйте разные символы и цифры.

- Скрыть имя сети. Идентификатор вашего набора служб или SSID часто настроен на передачу имени вашей беспроводной сети. Это увеличивает вашу уязвимость. Вы можете легко переключиться на «скрытый», что затруднит для кого-либо подключение к нему, если они не знают тогда название вашей беспроводной сети.

Click to rate this post!

[Total: 3 Average: 5]Как защитить от взлома корпоративные сети Wi-Fi

Сети стандарта 802.

- Введение

- О дефолтной защите Wi-Fi

- Атаки на Wi-Fi глазами вардрайвера

- Атака на WPS

- Перехват headshake

- Evil Twin

- Итог взлома

- Взлом дополнительной защиты

- Безопасности WI-FI в корпоративной среде

- Выводы

Введение

Считается, что безопасность и удобство лежат на разных чашах одних весов. То же самое и относится к сети Wi-Fi: удобно, но не очень безопасно. Уповая на ограниченный радиус действия этой технологии или от недостатка знаний часто специалисты информационной безопасности или системные администраторы не проявляют должной осмотрительности в этом направлении. А ведь такая точка доступа — это дверь в корпоративную сеть и лакомый кусочек для хакеров.

Хакеров, которые профессионально занимаются взломом сетей Wi-Fi, называют вардрайверы. Это целая субкультура, у которой есть свои форумы в подпольных уголках интернета и хорошие знания данной технологии. А потому необходимо знать, как происходит взлом сети, и постараться защитить свою беспроводную сеть так, чтобы ее взлом становился нецелесообразным по времени и трудозатратам.

О дефолтной защите Wi-Fi

На данный момент самым популярным методом защиты и шифрования трафика Wi-Fi является WPA2 (Wi-Fi Protected Access v.2).

WPA3 уже появилась, но еще толком не введена в эксплуатацию, хотя уже и была взломана хакерами атакой DragonBlood. Эта атака не очень сложная в воспроизведении, и за счет манипуляций с таймингами и побочным кешем позволяет узнать пароль от Wi-Fi. Поэтому самой безопасной все же остается WPA2, которой и рекомендуется пользоваться на сегодняшний день.

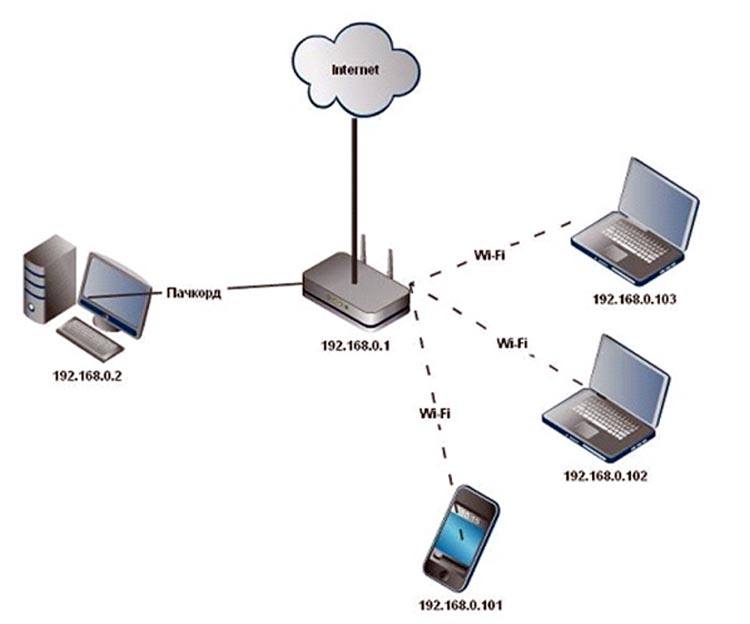

Сама же WPA2 бывает двух видов: PSK (Pre-Shared Key) и Enterprise. PSK использует для авторизации пароль (минимум 8 знаков) и применяется в основном в домашних условиях или небольших офисах. Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

Enterprise же в свою очередь использует авторизацию с дополнительным сервером (как правило, RADIUS).

Также стоит упомянуть технологию WPS (Wi-Fi Protected Setup). Это упрощенный метод авторизации устройств с точкой доступа Wi-Fi, основанный на PIN-коде. Но, как уже было сказано — чем удобнее, тем менее безопасно, поэтому эту функцию рекомендуется отключать, если в ней нет крайней необходимости.

Атаки на Wi-Fi глазами вардрайвера

Для взлома сети Wi-Fi из софта можно использовать практически любой дистрибутив Linux, собранный для тестирования на проникновение. Это может быть всем известные Kali Linux, Black Arch или Parrot. Также есть специально собранный под это дистрибутив WifiSlax. С точки зрения атаки на беспроводные сети эти дистрибутивы объединяет пропатченное ядро для корректной работы программы aircrack-ng.

Из железа необходимо иметь лишь Wi-Fi-карту, которая поддерживает режим мониторинга. Они обычно сделаны на базе чипа Atheros, моделей ar*.

Атака на WPS

Самый первый шаг взлома сети Wi-Fi — это сканирование на наличие включенной функции WPS. Это можно сделать с телефона на операционной системе Android. Программа WPSApp не только «видит» активный WPS. На борту есть небольшая база дефолтных pin-кодов нескольких производителей (его можно узнать по MAC-адресу), которые можно попробовать автоматически подобрать. И если хакер оказывается в уверенном приеме 2-3 точек доступа с включенным WPS, то через 10-20 минут при определенной доле везения он получит доступ к одной из них, не прибегая к помощи компьютера.

Рисунок 1. Интерфейс программы WPSApp

Если такой способ не увенчался успехом, все же придется воспользоваться ноутбуком.

Чтобы просканировать доступные точки доступа, необходимо перевести сетевую карту в режим мониторинга, для чего и нужен aircrack-ng.

airmon-ng start wlan0

После этого появится новый беспроводной интерфейс (как правило, wlan0mon). После этого можно узнать, на каких роутерах включен WPS:

После этого можно узнать, на каких роутерах включен WPS:

wash –i wlan0mon

Рисунок 2. Результат программы wash

После этого хакер начинает атаковать цель. Атаки на WPS нацелены на получение PIN-кода для авторизации. Многие роутеры до сих пор подвержены атаке Pixie-Dust, которая в случае успеха выдает PIN-код и пароль за 5-15 секунд. Осуществляется такая атака программой reaver:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -K

Если Pixie-Dust не смог взломать WPS, то можно его попробовать подобрать брутфорсом. Это осуществляется той же самой программой:

reaver -i wlan0mon -b 7C:8B:CA:4B:DF:CE -c 5 –v

Рисунок 3. Работа программы reaver

Такая атака занимает до 30 часов, если точка доступа не заблокирует запросы по таймауту. Защиту от таких атак пользователь настроить не может, она заложена в прошивке роутера. Поэтому необходимо обновлять программное обеспечение до новых версий.

Перехват headshake

Зачастую функция WPS на роутере все же выключена, поэтому взлом немного усложняется. Теоретически атака проходит так: при повторном подключении к точке доступа клиент передает так называемый headshake, в котором содержится хеш пароля. Хакеру необходимо прослушивать трафик этой сети и разорвать авторизованную сессию между клиентом и точкой доступа, тем самым заставить передать headshake. В момент передачи он перехватывается, и расшифровывается пароль методом атаки по словарю, или брутфорсом.

Практически это делается следующими командами:

airmon-ng start wlan0

airodump-ng wlan0mon

Рисунок 4. Мониторинг эфира Wi—Fi

Появятся все доступные точки доступа с уровнем сигнала, номером канала и другой полезной информацией. Далее выбираем точку доступа и запускаем мониторинг эфира:

airodump-ng -c 1 --bssid E8:94:F6:8A:5C:FA -w /root/wifi wlan0mon

Следующим шагом необходимо «отсоединить» клиентов от сканируемой точки доступа. Для этого, не прекращая сканирования, в новом терминале вводим команду:

Для этого, не прекращая сканирования, в новом терминале вводим команду:

aireplay-ng --deauth 1000 -a E8:94:F6:8A:5C:FA wlan0mon

После этого остается ждать, когда клиенты начнут заново пытаться авторизоваться, и в терминале сканирования появится надпись, символизирующая успешный перехват «рукопожатия».

Рисунок 5. Перехват «рукопожатия»

Осталось взломать хеш пароля. Для этого есть много онлайн-сервисов в глобальной сети, либо, если позволяют вычислительные ресурсы, можно попробовать сделать это на локальном компьютере.

hashcat -m 2500 /root/hs/out.hccap /root/rockyou.txt

Если все грамотно настроено, то перебор может достигать до 1 миллиона комбинаций в секунду.

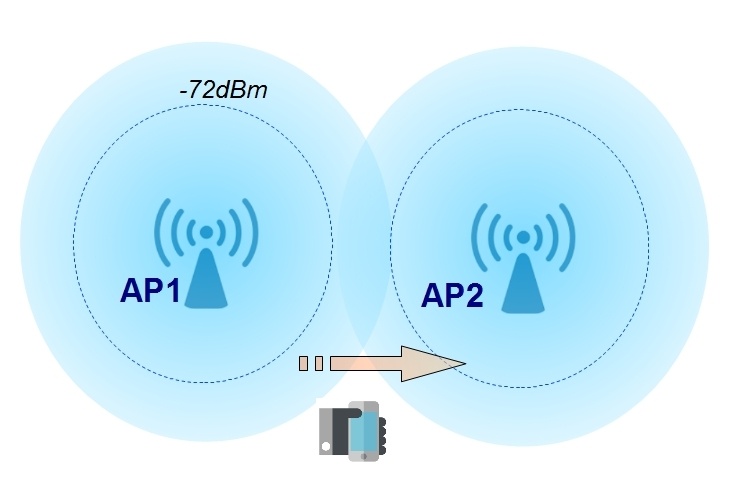

Evil Twin

Существует еще один вид атаки, который основан не только на технических моментах, но и на социальной инженерии. Смысл его заключается в том, чтобы заглушить основную точку доступа, развернуть со своего компьютера точно такую же (тот же MAC-адрес, такой же SSID), и обманным путем заставить пользователя ввести пароль, который будет перехвачен. Но для этого необходимо находиться недалеко от клиента, чтобы прием был достаточно сильный.

Но для этого необходимо находиться недалеко от клиента, чтобы прием был достаточно сильный.

Для этого приема изобретено достаточно много программ, которые автоматизируют процесс, например wifiphisher. После запуска и создания точки доступа клиент подключается к ней и пробует зайти на любой сайт. Его запрос перенаправляется на локальную страницу хакера, где есть поле для ввода пароля от сети. Оформление страницы зависит от навыков социальной инженерии. К примеру, просьба обновить программное обеспечение для роутера и необходимость ввести пароль от Wi-Fi — придумано может быть что угодно.

Итог взлома

Остается лишь сделать небольшую ремарку по данному материалу: приведенный пример охватывает лишь необходимый минимум настроек программ для совершения данной операции. На самом деле, для описания всех опций, методов и хитростей придется написать книгу.

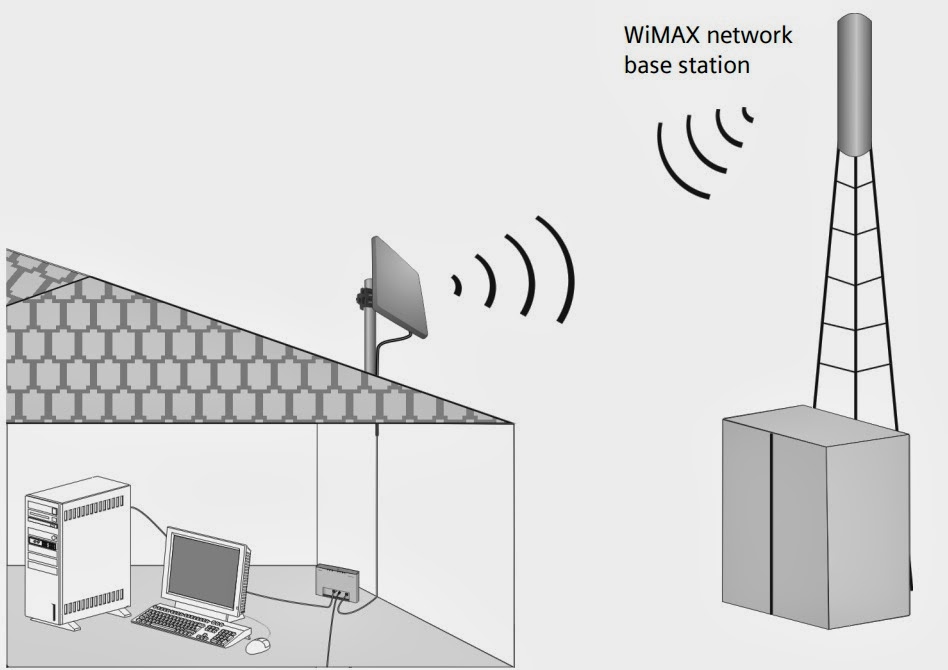

Что касается ограниченного радиуса действия, то это тоже не проблема для хакеров. Существуют узконаправленные антенны, которые могут принимать сигнал издалека, несмотря на ограниченность модуля Wi-Fi-карты. Программными способами ее можно разогнать до 30 dBm.

Программными способами ее можно разогнать до 30 dBm.

Взлом дополнительной защиты

Существуют дополнительные меры защиты беспроводной сети. На сайте «Лаборатории Касперского» опубликованы рекомендации, как сделать сеть более безопасной, но это подойдет больше для сфер применения WPA2 PSK. И вот почему:

- Какой бы сложный пароль для авторизации ни был, при использовании радужных таблиц и хороших вычислительных ресурсов расшифровка пароля не будет помехой.

- При использовании скрытого имени сети его не видно только в штатном режиме работы карты. Если запустить режим мониторинга, то SSID виден.

Что касается фильтрации MAC-адресов, то на роутере есть функция, которая позволяет задать определенные адреса, тем самым разрешить подключение к сети. Остальные устройства будут отвергнуты. Эта дополнительная защита сама по себе предполагает наличие у злоумышленника пароля.

Но и эту защиту можно обойти. При мониторинге конкретной точки доступа видно MAC-адреса клиентов, которые подключены.:strip_icc()/s.glbimg.com/po/tt2/f/original/2015/05/22/yay-8804164.jpg)

Рисунок 6. MAC-адрес клиента, подключенного к точке доступа

Меняем MAC-адрес нашего сетевого интерфейса программным путем:

ifconfig wlan0 down

macchanger -m 00:d0:70:00:20:69 wlan0

ifconfig wlan0 up

macchanger -s wlan0

После этого MAC-адрес будет как у уже подключенного клиента, а это значит, что ему разрешено подключение. Теперь посылаем пакеты деавторизации данного клиента:

aireplay-ng -0 0 -a 00:14:6C:7E:40:80 -c 00:d0:70:00:20:69 wlan0mon

В тот момент, когда устройство отключится от сети, у хакера будет возможность подключиться к ней.

Безусловно, все приведенные рекомендации влияют на защищенность сети, так как они ставят палки в колеса хакерам, и просто ради интернета он не будет так усложнять себе жизнь. Но если говорить о крупных компаниях, то приведенные выше примеры доказывают, что WPA PSK не способна предоставить соответствующей защиты.

Безопасности WI-FI в корпоративной среде

Выше упоминалась разница WPA2 PSK и Enterprise. Однако есть еще существенное различие между этими технологиями: PSK использует методы шифрования трафика на основе пароля. Однако хакерам удалось, используя атаку KRACK, расшифровывать трафик без пароля, что позволяет слушать эфир и перехватывать пакеты без авторизации в сети, что вызывает классическую MITM-атаку.

Enterprise использует шифрование трафика на основе внутреннего ключа и сертификата, который генерирует сервер авторизации. Используя эту технологию, каждый пользователь имеет свой логин и пароль от корпоративной сети Wi-Fi. Настройки осуществляются очень тонко: каждому пользователю можно предоставить или запретить те или иные ресурсы, вплоть до определения vlan, в котором будет находиться устройство клиента. Атака KRACK не способна расшифровать трафик WPA2 Enterprise.

Если резюмировать все нюансы, то при использовании PSK базовый минимум защиты — это максимально возможная защита роутера. А именно:

А именно:

- Отключение WPS.

- Сложный пароль от 10 символов, включающий цифры, буквы и спецсимволы (желательно менять раз в квартал).

- Ограничение всех MAC-адресов, кроме допустимых.

- Скрытая SSID.

- Ограничение Wi-Fi-сети от общей корпоративной сети функциями vlan.

При использовании Enterprise достаточно сложных паролей и нестандартных логинов для клиентов, плюс свой сертификат шифрования трафика. Брутфорс «на живую» будет не эффективен, так как проходить будет очень медленно, а расшифровать трафик, не имея ключа, не получится.

Выводы

В статье были рассмотрены способы взлома Wi-Fi, и доказано, что это не так уж сложно. Поэтому, если пользоваться PSK — то защита беспроводной сети должна быть на самом высоком уровне, чтобы хакер потерял интерес еще до того, как он ее взломает. Но это не решает проблемы, например, уволенных сотрудников, поэтому лучше пароль время от времени менять.

При использовании Enterprise взлом маловероятен, и уволенные сотрудники не страшны, так как можно их блокировать (у каждого своя, тонко настроенная учетная запись).

Какую выбрать защиту сети Wi-Fi от несанкционированного доступа

Ряд пользователей откровенно безответственно относятся к безопасности собственной беспроводной сети и защите самого оборудования для раздачи Интернета. Им кажется, что никому их сеть не нужна, и никакой угрозы нет.

На самом деле это большое заблуждение. Если не установить надёжную защиту, можно столкнуться с серьёзными неприятностями.

Поэтому самым правильным будет вопрос о том, как именно создать надёжную защиту и какие методы при этом можно использовать.

В чём опасность

Для начала коротко о том, почему незащищённое подключение или роутер без защиты могут стать потенциально серьёзной проблемой и большой опасностью для владельца сети.

Но в чём именно опасность, многие не понимают. Здесь есть следующие возможные сценарии и угрозы:

- Размещение сторонними пользователями провокационного и противозаконного контента. Воспользовавшись чужой сетью, вся ответственность ляжет на того, на кого оформлен договор.

Ведь вычислить нарушителя не составит труда. И попробуй потом докажи, что это не ты разместил эти видео, лозунги и прочий контент.

Ведь вычислить нарушителя не составит труда. И попробуй потом докажи, что это не ты разместил эти видео, лозунги и прочий контент. - Затраты трафика и снижение скорости работы Интернета. Самая безобидная ситуация, когда халявщики пользуются чужой сетью, сидят в Интернете, загружают какие-то файлы. За всё это платите вы, плюс заметно теряете в скорости.

- Сброс до заводских настроек. Какой-то шутник получил доступ не только к Wi-Fi, но ещё и к роутеру. А это сделать не так сложно. В итоге он сбросил настройки до заводских. Из-за этого владельцу оборудования придётся настраивать подключение заново.

Такой пароль используется для входа в панель управления многих маршрутизаторов. И с такими данными может оказаться ваш.

- Замена логина и пароля. А может быть и так, что злоумышленник или просто сосед-недоброжелатель поменяет настройки доступа к роутеру и зайти в меню уже не получится.

Вряд ли существует 100% защита от взлома. В особенности если такие попытки совершаются целенаправленно и настоящими специалистами в этой сфере.

Но если говорить про обычного пользователя, который закономерно не хочет делиться Интернетом с соседями, то ему достаточно залатать несколько явных дыр в защите доступа, и на этом вполне будет достаточно.

Основные способы защиты

Теперь непосредственно к вопросу о том, какую защиту сети Wi-Fi можно выбрать для своего Интернета и оборудования, обеспечивающего беспроводной доступ.

Вариантов достаточно много. Но все существующие меры защиты можно условно разделить на основные и дополнительные. Хотя лучше всего использовать их совместно, комбинируя и сочетая наиболее приемлемым для пользователя образом.

Основной задачей является защита от возможного постороннего подключения соседей и прочих халявщиков к Wi-Fi сети, а также безопасность самого оборудования.

Чтобы исключить несанкционированный доступ, и не сделать подключение к своему Wi-Fi простейшей задачей, можно применить следующие методы.

Пароль для роутера

Если вы только приобрели роутер, маловероятно, что в его настройки вносились какие-то изменения. А сделать это нужно, чтобы защитить свой Wi-Fi от наглых соседей.

Перед тем как поставить защиту на саму сеть Wi-Fi, необходимо обезопасить роутер. Обычно для доступа к его настройкам используют стандартный логин и пароль, прописанный на задней крышке или на дне корпуса оборудования. Узнать эти пароли и логины не составит труда, поскольку они даже находятся в открытом доступе. Подобрав несколько стандартных для производителя вариантов, злоумышленник легко разгадает загадку.

Поэтому на Wi-Fi роутер обязательно стоит поставить хорошую защиту. А для этого нужно войти в настройки под стандартным логином и паролем, открыть раздел с изменением данных и прописать там собственный придуманный логин и максимально сложный, но легко запоминающийся, пароль.

СОВЕТ. Не рекомендуется использовать такие пароли и логины, которые вы не можете запомнить, и вводить их приходится по бумажке. Эту бумажку могут увидеть посторонние люди, либо она легко потеряется.

Эту бумажку могут увидеть посторонние люди, либо она легко потеряется.

После этого восстанавливать доступ будет ещё сложнее.

Надёжное имя SSID

Чтобы защитить собственный Wi-Fi от посторонних других пользователей, также рекомендуется задействовать уникальное название оборудования.

Изменить его можно в настройках роутера, открыв раздел «Основные настройки». Хотя на некоторых моделях меню может несколько отличаться. Главное — найти раздел, где можно задать и поменять имя своей беспроводной сети.

Нельзя сказать, что это в полной мере сумеет защитить вашу домашнюю WiFi сеть от любого несанкционированного доступа, если не применить дополнительные методы, но при комплексном подходе к построению оборонительных рядов это обязательный шаг. Не игнорируйте его.

Пароль от Wi-Fi

Если вы поменяете пароль и логин для доступа к роутеру, и параллельно установите сильный код на саму беспроводную сеть, вряд ли соседям удастся добраться до халявного Интернета..jpg)

ВНИМАНИЕ. Если оставить стандартный пароль от роутера, тогда злоумышленник без проблем сможет его взломать и самостоятельно поменять пароль от беспроводной сети.

Как видите, одно без второго имеет минимальную силу в плане обеспечения защиты. А в комплекте это позволяет получить серьёзный результат.

Невидимая сеть

Также, чтобы защитить свою домашнюю сеть беспроводного Интернета по технологии Wi-Fi, можно вообще сделать её невидимой. Это вовсе не так сложно.

Смысл задачи в том, чтобы при включении поиска доступных сетей у посторонних людей в списке не отображалась ваша беспроводная сеть. Если внести соответствующие изменения в настройки, для прочих гаджетов ваш Wi-Fi станет невидимым и недоступным.

Для этого потребуется открыть настройки роутера, перейти в раздел настройки беспроводного режима. Здесь должен присутствовать пункт вроде Enable SSID Broadcast. Речь идёт о включении широковещания сети. Нужно убрать флажок или отключить эту функцию, и сохранить изменения.

Данный параметр отключает отображение вашей сети.

Нужно лишь проверить, поддерживает ли конкретно ваш роутер подобную функцию. На большинстве современных моделей она присутствует.

Отключение WPS

Если вы решите защитить собственную сеть WiFi надёжным паролем, но при этом активируете функцию WPS, все старания по придумыванию сложного кода доступа окажутся напрасными.

Злоупотреблять включением WPS не стоит. Да, это удобная технология, позволяющая подключиться к сети без пароля. Но прибегать к её помощи стоит лишь в крайних случаях. А по возможности вообще её отключать.

Отключить саму опцию WPS не сложно. Это делается через настройки роутера в разделе WPS.

Шифрование

Чтобы установить действительно надёжную защиту для своей Wi-Fi сети, обязательно нужно выбрать соответствующий вариант шифрования.

Если шифрование будет слабым, перехватить данные со стороны злоумышленников окажется довольно простой задачей. Бывает так, что даже при подключении к домашней сети на экране устройства появляется сообщение об использовании слабого шифрования..png)

В этой ситуации нужно внести соответствующие изменения в настройки. Выполнив подключение к меню роутера, в разделе защиты беспроводного соединения рекомендуется задать следующие параметры:

- выбрать WPA-WPA2 Personal;

- в поле «Версия» установить значение WPA2 PSK;

- в разделе с шифрованием установить вариант AES.

Это примерный вариант, как меняются настройки на роутерах TP-Link. Оборудование других производителей может несколько отличаться, но общие принципы изменения параметров остаются неизменными.

Фильтрация МАС-адресов

Все устройства, у которых имеется сетевой интерфейс, либо сетевая карта, обладают собственным МАС-адресом.

Поэтому пользователь может сформировать перечень доверенных адресов, которые смогут подключаться к вашей беспроводной сети. Это относится к компьютеру, ноутбуку, смартфонам, планшетам и пр. Если же вы сумели обнаружить МАС-адрес соседа или стороннего пользователя, который пытался подключиться без разрешения, его адрес можно просто добавить в список запрещённых. Как бы он ни пытался, выполнить подключение ему теперь не удастся с этого МАС-адреса.

Как бы он ни пытался, выполнить подключение ему теперь не удастся с этого МАС-адреса.

Но лучшим решением будет сформировать именно список доверенных адресов, а для всех остальных ограничить доступ. По мере необходимости, если в доме появятся новые гаджеты, их МАС просто добавляются в ранее созданный белый список.

Для соответствующих изменений достаточно открыть настройки роутера, перейти в раздел беспроводного режима и уже там отыскать пункт с фильтрацией МАС-адресов.

Радиус действия сети

В основном, чтобы беспроводная сеть дотягивала сигнал до самых удалённых точек квартиры или дома, включается максимальная мощность передатчика.

Но если квартира небольшая, либо же сам маршрутизатор очень мощный, то сигнал без проблем будет доходить до соседей, выходить на улицу. Это открывает дополнительные возможности для несанкционированного доступа.

Уменьшив радиус действия сигнала беспроводной сети, он станет доступным только в рамках квартиры или дома.

Для изменения соответствующих параметров нужно отыскать раздел с настройками мощности передатчика. Она может меняться путём изменения цифровых значений, либо переходом между режимами Low, Medium и High.

Дополнительные меры

Стоит выделить ещё несколько дополнительных мероприятий, которые помогут во многом усилить и без того надёжную защиту доступа к собственной домашней беспроводной сети.

Как и в предыдущем случае, все эти методы лучше применять в комплекте.

Обновление прошивки

Периодически появляются сообщения о том, что в том или ином роутере, протоколах безопасности были обнаружены очередные уязвимости. И юзеры сразу же начинают думать, что скоро настанет и их очередь взлома, и они в опасности.

На самом деле паниковать не стоит. Сети, которые не имеют никакой особой ценности для злоумышленников, вряд ли будут взламывать. Скорее вопрос к халявщикам-соседям.

Но всё же такая мера как периодическое обновление прошивки будет правильной и необходимой. Некоторые роутеры обновляются просто нажатием кнопки «Обновить» в соответствующем разделе с настройками.

Некоторые роутеры обновляются просто нажатием кнопки «Обновить» в соответствующем разделе с настройками.

В других случаях нужно на официальном сайте производителя скачать свежую прошивку, затем открыть настройки роутера и обновить его через этот файл.

Максимально ответственно подходите к вопросу выбора прошивки. Если взять неправильный файл, тогда при его загрузке оборудование вовсе может перестать функционировать.

Удалённый доступ

В некоторых случаях это удобная функция, позволяющая управлять и менять настройки роутера через Интернет. То есть не обязательно находиться в собственной домашней сети.

Но для обычного пользователя эта функция даже во многом опасная. Ведь удалённым доступом могут воспользоваться злоумышленники. Поэтому рекомендуется открыть настройки и проверить, выключена ли эта опция.

Гостевой доступ

На некоторых марках и моделях маршрутизаторов (роутеров) присутствует функция, позволяющая создавать дополнительные сети. А точнее подсети, для условных гостей. Причём они не будут иметь никакого отношения к основной беспроводной сети.

А точнее подсети, для условных гостей. Причём они не будут иметь никакого отношения к основной беспроводной сети.

Это отличный вариант для тех, кому важна безопасность, но при этом приходится часто давать доступ к сети для гостей, посетителей, друзей.

Если такая функция присутствует на маршрутизаторе, ею стоит воспользоваться.

Роутер и файерволл

Для маршрутизаторов разработчики могут предлагать дополнительные меры и инструменты для обеспечения их защиты. Это касается файерволла, межсетевого экрана, брандмаузера и пр.

Подобные средства специально созданы для того, чтобы препятствовать атакам. Да, для домашнего Интернета это во многом напрасные траты. Но если беспроводная сеть создаётся в рамках офиса, предприятия, где путём взлома можно получить важную и ценную информацию, скупиться на защищённое оборудование не стоит.

Покопавшись в настройках, можно активировать соответствующие инструменты и значительно поднять уровень защиты сети.

Роутер и VPN

Объективно VPN является одним из наиболее эффективных способов, позволяющих защитить данные при передаче по сети Интернет и при беспроводной связи между устройствами.

С помощью VPN создаётся своего рода зашифрованный туннель, связывающий узлы сети.

Увы, но такая функция есть лишь в ограниченном количестве маршрутизаторов. Зато при её наличии данные всех подключаемых устройств действительно будут под надёжной защитой.

Периодическая смена паролей

Поставить надёжный пароль и оставить его навсегда — не лучшая идея.

Правильным решением будет периодически менять коды доступа. Причём это касается не только самой беспроводной сети, но также и паролей от роутера.

Это придаст большей уверенности в безопасности. Поэтому проводить подобные мероприятия рекомендуется с интервалом в 2-3 месяца.

Проверка подключённых устройств

Существует достаточно много методов, позволяющих узнать, кто подключён к вашей беспроводной сети. Это можно сделать через настройки самого роутера, либо запустив специальные утилиты.

Периодическая проверка подключений придаёт уверенности в том, что ни один посторонний девайс не использует ваш Интернет в своих корыстных целях.

Но это также возможность вовремя обнаружить попытку несанкционированного доступа, заблокировать халявщика и оградить себя от возможных последствий его действий.

Специальное оборудование и программы

Если выходить уже за рамки обычной домашней беспроводной сети, а создавать серьёзное подключение, тогда тут не обойтись без специализированного оборудования и надёжного программного обеспечения.

Обычно это необходимо тем, кто хранит на компьютерах важную и очень ценную информацию. Тогда есть смыл обратиться к профильным специалистам.

Подводя итоги

Нет ничего принципиально сложного в том, чтобы организовать надёжное и безопасное подключение к беспроводной домашней сети.

От владельца потребуется поменять стандартные пароли на более надёжные, выбрать современный и эффективный тип шифрования, выключить WPS и активировать доступные дополнительные инструменты защиты.

Чрезмерно увлекаться не стоит. Да, при желании можно вообще сформировать сеть, где всё будет под строгим контролем, а для других юзеров сеть окажется недосягаемой, порой даже невидимой. Но это уже вариант для тех, кто опасается за сохранность важных и ценных данных и рисковать не хочет.

Но это уже вариант для тех, кто опасается за сохранность важных и ценных данных и рисковать не хочет.

Подписывайтесь, комментируйте, задавайте актуальные вопросы по теме!

Защита WiFi сети — WPA2, WPA и WEP. Безопасность WiFi сетей.

Синоптики предсказывают, что к 2016 годутрафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше. При таком тренде не может

радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний. Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой,

(do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux

(бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:Используйте WPA2-PSK-CCMP с паролем от 12 символов

a-z

(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1)

Матчасть2)

Kali. Скрытие SSID. MAC-фильтрация. WPS3)

WPA. OpenCL/CUDA. Статистика подбора Но сначала — матчасть.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное. Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем.

Вот здесь и начинается самое интересное. Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic AuthName "My super secret zone!" AuthUserFile /home/.htpasswd Require valid-user

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64 # YWRtaW46cGFzcw==

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно! Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит. Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку —

А затем использовать его и распоряжаться вами, как угодно! Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит. Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут

.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных. Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать. Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа. Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи. Но это в идеальном мире…

Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа. Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи. Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

OPEN— это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать.

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна. В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего.

Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (

Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит

sslstrip— что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

WEP— первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy

(«эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля.

Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании). WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть. На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов). Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании). WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть. На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов). Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети). К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]». Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA— второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access

. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP). Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP.

TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP. Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух

TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP. Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части. Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK

Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части. Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK

(иногда его называют WPA Personal

) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном»

менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise

снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед

алгоритм. Короче, одни плюшки для больших дядей. В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же

QSS

— интересная технология, которая позволяет нам вообще не думать о пароле, а просто

нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP. WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети

вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть. Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи

. Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего

10000/60/24 = 6,94дней. А PIN обычно отыскивается раньше, чем проходится весь цикл. Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным. Атака на WPS будет рассмотрена во второй части. p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.Оглавление:

1)

Матчасть2)

Kali. Скрытие SSID. MAC-фильтрация. WPS3)

WPA. OpenCL/CUDA. Статистика подбора

Защита Wi-Fi сетей. Методы защиты. Компьютерные советы (сборник статей)

Защита Wi-Fi сетей. Методы защиты

Автор: securityfocus

Источник: http://www.xakep.ru/

Исправляем WEP

Существует несколько процедур, при помощи которых вы можете улучшить безопасность своей сети. На самом деле все ниже перечисленные пункты необходимы на этапе становления сети, но если у вас они не реализованы, то лучше их сделать — чем быстрее тем лучше.

Используйте длинные WEP ключи, это затруднит хакеру работу. Если оборудование поддерживает 128-битное шифрование, то конечно юзайте его. Периодически меняйте ключи. Размещайте точки доступа за файрволом, вне локальной сети. Используйте VPN для всех протоколов, которые могут передавать важную информацию. Используйте несколько техник для шифрования трафика, например IPSec. Вероятно надо будет устанавливать софт на клиентах, установить IPSec сервер в локальной сети, использовать VLAN между точкой доступа и сервером. В таком варианте пользователи сети будут организовывать IPSec туннель к серверу и передавать через него все данные.

Если есть возможность, то нужно менять прошивки на всех сетевых устройствах. Например, разработчики AirSnort (см. предыдущую статью) отмечают, что уже не все точки доступа поддаются взлому и на них невозможно взломать WEP ключ. Это работа производителей — обновления постоянно улучшают свои устройства и чем быстрее вы внедрите эти улучшения в свою сеть тем лучше.

Но это конечно не панацея. WEP использует алгоритм RC-4, который по определению уязвим из-за постоянства ключа. Единственное, что в протоколе помогает бороться с этим и изменять значение ключа — 16-битное значение IV. Оно каждые 65.536 пакетов меняет свое значение, и с точки зрения хакера уже не важно какая прошивка используется в сетевом оборудовании — если значение повторяется, следовательно его можно подобрать и проникнуть внутрь. Апгрейд оборудования не стоит игнорировать, но лучше обратить внимание и на сами алгоритмы защиты сети.

WPA-PSK и WPA-Enterprise

Следовательно, надо что-либо делать с самой концепцией. Решения уже разработаны, в частности WPA, или Wi-Fi Protected Access. Основа WPA — Temporal Key Integrity Protocol (TKIP). Вкратце, TKIP намного превосходит WEP: механизм шифрования его более стойкий, к тому же его можно внедрить на существующем оборудовании. TKIP меняет ключ для каждого передаваемого пакета и тем самым устраняет любую возможность подбора. (Существует и облегченная версия WPA — WPA Pre-Shared Key (WPA-PSK). Она больше подходит для небольших сетей. В ней как и в WEP существует статический ключ, но используется и TKIP, автоматически меняющий ключ в определенных временных интервалах.) Другая вариация WPA — WPA-Enterprise, использующая TKIP, а плюс к этому аутентифицирующий сервер или устройство, которое работает по Extensible Authentication Protocol (обратите внимание, что тут необходим дополнительный сервер, который будет раздавать привилегии, например RADIUS, такую ситуацию называют EAP-over-RADIUS; есть и иное, более дешевое решение — так называемый Wireless Guard, он авторизует пользователя именем и паролем).

Естественно, технология WPA не лишена и своих проблем. Robert Moskowitz из ICSA Labs обнаружил, что ключевая фраза WPA может быть взломана. Это происходит из-за того, что хакер может заставить точку доступа регенерировать обмен ключами менее чем за 60 секунд. И даже если обмен ключами достаточно безопасен для мгновенного взлома, его можно будет сохранить и использовать для оффлайнового перебора. еще один вопрос заключается в том, что EAP передает данные открытым текстом. Изначально для шифрования EAP сессий использовался Transport Layer Security (TLS), но для его работы на каждом клиенте требуется сертификат. TTLS несколько исправил эту проблему, но Microsoft (в Windows XP SP1 есть поддержка WPA) и Cisco решили вопрос по своему и создали Protected EAP, отличную от TTLS. Сейчас две технологии конкурируют и вероятно поддержка таких грандов склонит победу к PEAP.

Будущее

В перспективе нас ждет спецификация 802.11i (профильный комитет Institute of Electrical and Electronic Engineers (IEEE) проголосовал за утверждение нового стандарта для локальных беспроводных сетей 802.11i буквально в прошлом месяце), которая является действительной панацеей от всех головных болей с шифрованием. Новая спецификация включает более эффективный способ отлова злоумышленников, стойкий TKIP, Advanced Encryption Standard (AES), который поддерживает длинные и более безопасные потоки данных нежели TKIP в одиночестве (хотя длинна ключа такая же, 128 бит, алгоритм шифрования во много раз более стойкий). AES уже сейчас широко используется, в частности американским правительством.

802.11i кроме того поддерживает все 802.1x, а так же EAP, а следовательно RADIUS-based аутентификацию, регулярное обновление ключей у клиентов, раздачу уникальных ключей каждому индивидуальному клиенту (что еще уменьшает риск атаки, так как один ключ не даст доступа ко всему трафику остальных клиентов).

Слабая защита Wi-Fi в iPhone: что это значит и как исправить?

Многим пользователям кажется, что обновления iOS мало влияют на основную логику работы системы. Но часто в ней появляются такие функции, которые могут ввести нас в заблуждение, а то даже и напугать.

♥ ПО ТЕМЕ:Как проверить все ваши пароли на взлом прямо в iOS на iPhone (по базе украденных паролей).

Видео:

Например, многие пользователи с удивлением вдруг узнали, что давно используемая ими на работе или дома Wi-Fi сеть считается небезопасной. Такое предупреждение стало появляться на устройствах с iOS 14 (и более новых). И это уведомление заметили многие. Что же делать в такой ситуации – спешно менять настройки сети или же просто игнорировать сообщение? Давай разберемся в этой ситуации.

Сообщение о том, что соединение по Wi-Fi имеет слабый уровень безопасности, появилось на устройствах с iOS, обновленных до версии 14. Увидеть подобное предупреждение можно, пройдя по пути Настройки → Wi—Fi. Ниже текущего соединения может появиться угрожающая фраза: «Слабый уровень безопасности» или «Слабая защита». Если же нажать на само подключение, то в открывшемся окне будет подробна описана причина предупреждения. Apple более не считает используемый вами протокол шифрования надежным, рекомендуя обратить внимание на другие варианты, более безопасные.

Шифрование трафика при работе в Wi-Fi сетях является необходимой мерой – ведь так осуществляется защита передаваемой информации. Шифрованные данные нет смысла перехватывать и хранить, да и подменить их не получится, если это захотят осуществить некие третьи лица. Если же работать в открытых беспроводных сетях, то злоумышленники смогут просмотреть историю поисковых запросов в браузере, список посещенных вами браузеров, увидеть запускаемые приложения и вообще получить немало ценной информации, в том числе и географическую позицию.

Именно поэтому были разработаны специальные протоколы шифрования. Наиболее известными из них являются:

- WEP

- WPA

- WPA2 TKIP

- WPA2 AES

- WPA3

В этом списке элементы расположились в порядке возрастания их надежности. Другими словами, пользоваться WPA можно уже с риском для себя, а вот WPA3 гарантирует наиболее высокий уровень защиты. Шифрование WEP настолько устарело, что пользоваться им точно не стоит. Имеются и другие промежуточные варианты, чаще всего это компромиссы относительно стандартных вариантов, например, WPA2 AES в Apple считают достаточно безопасным, тогда как WPA2 TKIP – нет.

Иногда приходится прибегать как раз к WPA2 AES, ведь многие старые роутеры просто не умеют работать с современными продвинутыми протоколами шифрования.

♥ ПО ТЕМЕ: Настройки геолокации в iPhone: на что влияют и какие можно выключить для сохранения заряда батареи?

Как изменить шифрование Wi-Fi?

Вы можете просто переключиться на более надежный стандарт шифрования. Это и поможет защитить информацию, и уберет предупреждение в iOS. Вот только перед тем, как осуществить следующие настройки, убедитесь, что вы точно сможете вернуться к прежним, если вдруг это понадобится. Возможно, ваши устройства не смогут подключиться к беспроводной сети с новыми настройками – сможете ли вы попасть на роутер? Сделать это можно будет только подключившись к нему с помощью кабеля. А вот порядок действий для смены шифрования:

1. В браузере введите адрес вашего роутера. Обычно это 192.168.0.1 или 192.168.1.1 (бывает и 192.168.100.1).

2. Для авторизации введите ваши учетные данные для доступа к устройству. Изначально на роутере с завода устанавливается комбинация admin/admin (root/admin) или же информация для входа указывается на этикетке сзади/снизу устройства.

3. Перейдите в настройки беспроводной сети (WLAN). Здесь и и осуществляется переключение типа шифрования. Для сетей 2,4 и 5 ГГц могут быть отдельные настройки, обратите на это внимание.

4. На вкладке «Шифрование» выберите вариант WPA2 AES или WPA3, это самые надежные опции. Вот только WPA3 присутствует далеко не на всех роутерах. Сохраните настройки.

Имейте ввиду, что режим аутентификации WPA2 с режимом шифрования TKIP или TKIP&AES и режим аутентификации WPA2 с режимом шифрования AES это не идентичные опции. Только WPA2 AES считается надежным методом защиты.

5. Обычно изменения сразу же вступают в силу, но для надежности роутер можно перегрузить.

После переключения протокола на более надежный уведомление iOS пропадет.

Вот только если изменения в двухдиапазонном роутере вносить только для одной из частот (2,4 или 5 ГГц), то предупреждение останется. Так что, задумавшись о своей безопасности, не стоит предпринимать частичные меры.

Смотрите также:

10 шагов для защиты Wi-Fi-сети от взлома • Обучение компьютеру

Большинство пользователей интернета сегодня предпочитают подключать гаджеты через Wi-Fi-соединение, так как значительная часть всех современных смартфонов, ноутбуков и планшетов поддерживает этот способ передачи данных.

Но такие сети также не лишены различных изъянов. Они имеют уязвимости и могут взламываться, если безопасности не уделяется должное внимание. Для того чтобы злоумышленники не смогли проникнуть в домашнюю сеть и навредить необходимо придерживаться простых правил безопасности.

Измените имя домашней беспроводной сети

Первое, что нужно сделать — это изменить SSID (Service Set Identifier), то есть имя сети. Не давайте ей провокационные названия, например, «Меня не взломать». Это может спровоцировать злоумышленников и иметь очень неприятные последствия.

Уберите из имени название фирмы-производителя вашего Wi-Fi-маршрутизатора. Это усложнит задачу взлома устройства. Если злоумышленники узнают производителя маршрутизатора, то они будут знать и про уязвимости, которые имеет данная модель, и непременно воспользуются этим.

Имя домашней сети не должно содержать какую-либо личную информацию.

Многие допускают серьезную ошибку, называя сеть по своему имени или фамилии. Такое раскрытие личной информации, может привести к неприятным последствиям.

Выберите надежный и уникальный пароль для входа в сеть

Любой беспроводной маршрутизатор продается с предварительно установленным паролем. Производителей таких устройств не так уж и много, а стандартные пароли известны хакерам. Поэтому они могут очень легко взломать сеть, обладая такой информацией. Для ликвидации уязвимости предустановленный пароль необходимо сменить. Новый пароль должен быть длинным (не менее 20 символов) и включать в себя цифры, буквы и различные символы.

Применяйте шифрование

Беспроводные Wi-Fi сети функционируют на основе нескольких методов шифрования, таких как WEP, WPA или WPA2. Первый метод был впервые разработан в 1990-е годы. Это устаревший по современным стандартам протокол, который легко взломать. Стандарт WPA более современный и является усредненным вариантом между WEP и WPA2.

WPA2 имеет несколько вариантов шифрования. Одним из них является TKIP, но это довольно старый метод шифрования. Он впервые разработан одновременно с WPA и является устаревшим. Его надежность низкая.

Второй вариант – это современная система шифрования AES (Advanced Encryption Standard). Используется правительствами по всему миру, в том числе в США. WPA2-AES является сегодня стандартным алгоритмом шифрования. Все беспроводные сети совместимы с ним. Таким образом, самым лучшим методом шифрования для защиты сети на сегодняшний день является WPA2-AES.

Тщательно выбирайте место размещения маршрутизатора в доме

Чаще всего пользователи не придают значения месту расположения устройства. Но мало кто знает, что это очень важно в обеспечении безопасности. Устанавливайте устройство как можно ближе к середине дома.

- Первое преимущество состоит в том, что все комнаты в доме будут иметь одинаковый доступ к интернету.

- Второе преимущество заключается в том, что злоумышленникам будет труднее перехватить сигнал устройства.

Диапазон сигнала беспроводной сети очень мощный. И чем глубже у вас будет в доме установлен маршрутизатор, тем слабее и недосягаемее будет его сигнал для хакеров. По этой же причине не устанавливайте его рядом с окном, так как препятствий для сигнала практически не будет.

Измените имя и пароль администратора маршрутизатора

Для настройки маршрутизатора, необходимо получить доступ к онлайн-платформе или веб-странице, где можно вносить разные изменения в настройки устройства. Значительная часть Wi-Fi-маршрутизаторов продаются с одинаковыми учетными данными администратора. У каждого производителя логин и пароль учетной записи стандартные для всех устройств. Такими образом, устройство легко взламывается хакерами.

Измените имя учетной записи администратора и пароль к ней.

Это усложнит доступ киберпреступников к устройству.

Отключите удаленный доступ к устройству

Получить доступ к настройкам в большинстве маршрутизаторов можно только при прямом подключении. Тем не менее некоторые из них могут управляться удаленно. Зайдите в настройки маршрутизатора и запретите удаленный доступ к нему. После отключения функции киберпреступники не смогут управлять им удаленно.

Регулярно обновляйте программное обеспечение маршрутизатора

Обновление прошивки (программы управления) маршрутизатора является важной частью обеспечения безопасности сети. Прошивка данного устройства, как и любая другая программа, имеет уязвимости, которые могут стать серьезной угрозой.

К превеликому сожалению, в немногих беспроводных маршрутизаторах есть функция автоматического обновления прошивки. Если в настройках устройства функция автообновления есть, то обязательно включите ее. Если автоматического обновления не предусмотрено, то необходимо устанавливать «заплатки» вручную.

Защищайте сеть с помощью файервола

Межсетевой экран (брандмауэр, файервол) используется не только на компьютерах. Программа выпускается и в аппаратной (встроенной) разновидности, например, для защиты Wi-Fi сети. Аппаратный брандмауэр обеспечивает дополнительную защиту устройства от различных атак киберпреступников.

Некоторые устройства выпускаются с уже предустановленным на них брандмауэром. Выясните, имеет ли ваш маршрутизатор встроенный брандмауэр. Если он есть, тогда обязательно активируйте его.

Защищайте устройства, взаимодействующие с беспроводной сетью

Даже, если маршрутизатор уже настроен должным образом, вы должны защищать устройства, которые подключаются к сети.

- Регулярно обновляйте их программное обеспечение.

- Защищайте их с помощью антивирусных и антишпионских программ.

- Чаще проверяйте устройства на вирусы и вредоносное ПО.

Отключайте сеть, если она не используется

Если Wi-Fi-маршрутизатор долгое время не используется, то его нужно отключать. Это уменьшит шансы злоумышленников, которые попытаются взломать сеть, когда она не используется.

10 главных советов по защите домашней сети Wi-Fi

Наш все более технологичный мир означает, что наши дома теперь заполнены широким спектром гаджетов и устройств, для которых требуется подключение к Интернету. Будь то компьютер, планшет, телефон, холодильник, телевизор или радионяня, наша растущая зависимость от Интернета для подключения всех наших устройств открыла двери для многих рисков и создала ряд проблем с безопасностью.

Многие люди просто не знают об угрозах безопасности, которые могут представлять эти устройства, если они не защищены должным образом с помощью безопасной сети Wi-Fi.Мы бы никогда не мечтали оставить открытой входную дверь в наш дом, но если оставить наши сети Wi-Fi незащищенными, это подвергнет нас тем же угрозам безопасности.

Хакеры склонны к гибкости и готовы воспользоваться любым недостатком безопасности, чтобы запустить целевую атаку. Если хакеры могут получить доступ к вашей домашней сети, они могут украсть личную и финансовую информацию, заразить ваши устройства вирусами и вредоносными программами, совершить киберпреступление с вашего устройства или запустить распределенную атаку отказа в обслуживании (DDOS).

Безопасность вашей домашней сети имеет важное значение, когда дело доходит до защиты ваших данных от злоумышленников.

Как защитить домашнюю сеть Wi-Fi

Чтобы защитить свой дом и уберечь его от хакеров, вы можете предпринять несколько шагов:

1. Измените имя пользователя и пароль по умолчанию

Первое и самое важное, что вы должны сделать для защиты домашней сети Wi-Fi, — это изменить имя пользователя и пароль по умолчанию на более безопасные.

ПровайдерыWi-Fi автоматически назначают имя пользователя и пароль для сети, и хакеры могут легко найти эти пароли по умолчанию в Интернете. Если они могут получить доступ к сети, они могут изменить пароль на любой, какой захотят, заблокировать владельца и захватить сеть.

Изменение имени пользователя и пароля затрудняет злоумышленникам определение, чей это Wi-Fi, и получение доступа к сети. У хакеров есть сложные инструменты для проверки тысяч возможных комбинаций пароля и имени пользователя, поэтому очень важно выбрать надежный пароль, который сочетает в себе буквы, цифры и символы, чтобы затруднить взлом.

2. T Урна с шифрованием беспроводной сети

Шифрование— один из наиболее эффективных способов защиты данных в сети. Шифрование работает путем шифрования ваших данных или содержимого сообщения, чтобы хакеры не могли его расшифровать.

Самый безопасный тип шифрования для домашней сети Wi-Fi — это WPA2. Если у вас есть старые устройства, возраст которых не превышает 10 лет, они могут быть несовместимы с WPA2, поэтому будет жизненно важно обновить домашние устройства для повышения безопасности и производительности.

Чтобы проверить, использует ли ваш маршрутизатор шифрование WPA2, просмотрите настройки сети и проверьте свойства беспроводной сети. Это позволит вам выбрать лучший метод шифрования при подключении к беспроводной сети.

3. Используйте VPN (виртуальную частную сеть)

VPN — это сеть, которая позволяет вам общаться по незащищенной, незашифрованной сети в частном порядке. VPN шифрует ваши данные, чтобы хакер не мог сказать, что вы делаете в сети или где находитесь.

VPN также изменит ваш IP-адрес, создавая впечатление, что вы используете свой компьютер из другого места, кроме вашего домашнего адреса. Помимо настольного компьютера его также можно использовать на ноутбуке, телефоне или планшете.

4. Скрыть свою сеть от просмотра

При первоначальной настройке домашней сети вам будет предложено создать общедоступное сетевое имя, также известное как SSID (идентификатор набора услуг). Большинство устройств настроены с сетевым именем по умолчанию, назначенным производителем.Есть большая вероятность, что если у ваших соседей есть устройство от того же производителя, у них также будет одинаковый SSID, что может стать кошмаром безопасности, если обе сети не зашифрованы.

Скрытие SSID — это функция, которая позволит вам скрыть свое сетевое имя от списка людей в окрестностях. При изменении имени по умолчанию хакеру становится намного сложнее узнать, какой у вас тип маршрутизатора, что снижает вероятность атаки.

5. Выключайте сеть Wi-Fi, когда нет дома

Звучит просто, но один из самых простых способов защитить домашнюю сеть от атак — выключить ее, когда вас нет дома.Ваша домашняя сеть Wi-Fi не должна работать 24 часа в сутки, семь дней в неделю. Отключение Wi-Fi, когда вы находитесь вдали от дома, снижает вероятность того, что хакеры попытаются проникнуть в вашу домашнюю сеть, когда вас нет.

6 . Регулярно обновляйте программное обеспечение маршрутизатора

Программное обеспечение Wi-Fiнеобходимо обновить, чтобы защитить сетевую безопасность вашего дома. Прошивка маршрутизатора, как и любое другое программное обеспечение, может содержать уязвимости, которые стремятся использовать хакеры.У большинства маршрутизаторов нет возможности автоматического обновления, поэтому вам придется вручную обновлять программное обеспечение, чтобы обеспечить защиту вашей домашней сети.

7. Используйте межсетевые экраны

Большинство маршрутизаторов W-Fi содержат встроенный сетевой брандмауэр, который защищает широкополосные соединения и предотвращает любые сетевые атаки со стороны злоумышленников. Их также можно отключить, поэтому важно убедиться, что брандмауэр домашнего маршрутизатора включен, чтобы добавить еще один уровень защиты к домашней безопасности.

8. Разместите маршрутизатор в центре дома

Домовладельцы часто не осознают, что расположение их маршрутизатора может повлиять на безопасность. Если ваш маршрутизатор расположен рядом с дверью или окном, это увеличивает вероятность того, что ваш сигнал Wi-Fi будет перехвачен кем-то со злым умыслом. Чтобы повысить безопасность вашего домашнего Wi-Fi, лучше всего разместить маршрутизатор Wi-Fi как можно ближе к центру вашего дома, и это снизит вероятность подключения хакеров к вашей сети.

9. Включить фильтрацию MAC-адресов

Большинство широкополосных маршрутизаторов будут иметь уникальный идентификатор, называемый физическим адресом или адресом управления доступом к среде (MAC). Этот адрес направлен на повышение безопасности за счет ограничения количества устройств, которые могут подключаться к домашней сети. Домовладельцы имеют возможность вводить MAC-адреса всех устройств в доме, и это ограничивает сеть, позволяя соединения только с этих утвержденных адресов. Это обеспечивает еще один уровень безопасности, помогающий держать хакеров в страхе.

10. Отключить удаленное администрирование

Другой способ, которым хакеры могут получить доступ к домашнему сетевому соединению, — это функция удаленного администрирования на маршрутизаторе. Удаленное администрирование позволяет любому, кто находится достаточно близко к вашему дому, просматривать или изменять ваши настройки Wi-Fi. Если вам не нужно удаленно подключаться к маршрутизатору Wi-Fi, лучше отключить эту функцию. Это можно сделать, зайдя в раздел администрирования настроек Wi-Fi и нажав кнопку отключения.

MetaCompliance специализируется на создании лучших обучающих курсов по информационной безопасности, доступных на рынке. Свяжитесь с нами, чтобы получить дополнительную информацию о нашем обширном ассортименте информационных курсов по кибербезопасности.

Как защитить вашу домашнюю сеть Wi-Fi

В ваших домашних сетях может быть множество беспроводных устройств — от компьютеров и телефонов до IP-камер, голосовых помощников, интеллектуальных телевизоров и подключенных устройств. Выполнение некоторых основных шагов по защите вашей домашней сети Wi-Fi поможет защитить ваши устройства от взлома, а вашу информацию — от кражи. Как работает моя домашняя сеть Wi-Fi?Ваша сеть Wi-Fi — это домашнее беспроводное подключение к Интернету. Обычно это беспроводной маршрутизатор, который передает сигнал по воздуху. Вы можете использовать этот сигнал для подключения к Интернету. Но если ваша сеть не защищена паролем, любое устройство в пределах досягаемости может получать сигнал из воздуха и использовать ваше интернет-соединение.

Плюсы Wi-Fi? Вы можете подключиться к Интернету по беспроводной сети. Обратная сторона? Другие люди поблизости, которые подключаются к вашей незащищенной сети, могут видеть, что вы делаете в Интернете, включая вашу личную информацию.И если кто-то использует вашу сеть для совершения преступления или рассылки незаконного спама, эту активность можно отследить до вас.