Таблица актуальных версий KeeneticOS – Keenetic

На этой странице представлена сводная таблица актуальных версий операционной системы KeeneticOS (NDMS v2) для интернет-центров серии Keenetic.

KeeneticOS — модульная операционная система интернет-центра с набором установленных компонентов. Иначе KeeneticOS называют системным встроенным программным обеспечением (ПО) роутера.

Релиз — официальный стабильный выпуск операционной системы.

Предварительная версия (Бета) — официальный выпуск операционной системы, прошедший внутреннее тестирование и находящийся на этапе окончательной отладки.

TIP: Статусы:

Active — ведется разработка новых версий;

EoD — End of Development, новые возможности для этой модели не добавляются, обновление операционной системы возможно только для исправления критических ошибок;

EoL — End of Life, прекращение разработки операционной системы для этой модели, последняя релизная версия.

Актуальные модели:

| Модель | Релиз | Предварительная версия | Статус |

|---|---|---|---|

| Keenetic 4G (KN-1210) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic 4G (KN-1211) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Air (KN-1610) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Air (KN-1611) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic City (KN-1510) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic City (KN-1511) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic DSL (KN-2010) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic DUO (KN-2110) | 3. 6.9 (08.07.2021) 6.9 (08.07.2021) | — | Active |

| Keenetic Extra (KN-1710) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Extra (KN-1711) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Giant (KN-2610) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Giga (KN-1010) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Giga (KN-1011) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Giga SE (KN-2410) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Hero 4G (KN-2310) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Lite (KN-1310) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Lite (KN-1311) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Omni (KN-1410) | 3. 6.9 (08.07.2021) 6.9 (08.07.2021) | — | Active |

| Keenetic Peak (KN-2710) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Runner 4G (KN-2210) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Speedster (KN-3010) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Start (KN-1110) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Start (KN-1111) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Ultra (KN-1810) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Ultra SE (KN-2510) | 3.6.9 (08.07.2021) | — | Active |

| Keenetic Viva (KN-1910) | 3.6.9 (08.07.2021) | — | Active |

Архивные модели:

В таблицах показаны текущие (актуальные) версии официальных выпусков операционной системы KeeneticOS для каждой модели. Информацию о гарантированных сроках выпуска обновлений KeeneticOS вы найдете в статьях:

Информацию о гарантированных сроках выпуска обновлений KeeneticOS вы найдете в статьях:

- Гарантийный срок и поддержка для моделей Keenetic (с индексом KN-xxxx)

- Гарантийный срок и поддержка для моделей Zyxel Keenetic (снятых с производства)

Загрузить для TL-WR941ND | TP-Link Россия

FAQ

- What should I do if my internet connection is slow? 07-07-202153919

- Что делать, если роутер сам перезагружается? 05-11-202113780

- Как узнать или изменить пароль беспроводной сети на устройствах TP-Link 04-11-20182803883

- Как настроить функцию DDNS (DynDNS) на беспроводном маршрутизаторе? 08-31-2011390971

- Почему на моём роутере не работает перенаправление (проброс) портов? 11-21-2016329281

-

Что делать при нестабильной работе беспроводной сети маршрутизатора/маршрутизатора с модемом?

- Как выполнить привязку IP адреса к МАС на маршрутизаторе TP-Link? 08-31-2011310049

- How to protect your TP-Link network devices from potential attacks? 05-18-202154041

- Что делать, если не открываются определённые сайты? 05-11-20216838

- Как изменить локальный IP-адрес роутера? (для всех роутеров TP-Link) 04-22-20211644781

- Как открыть порты у роутера TP-Link? (зелёный интерфейс) 04-22-2021856923

-

Как настроить функцию WDS на роутерах TP‑Link, поддерживающих стандарт 802.

- Как увеличить скорость или радиус беспроводной передачи данных? 03-25-2016969837

- What should I do if the the LED of the TP-Link router is abnormal 03-26-202121647

- What should I do if the internet light is off or there is an error message “ WAN Port Unplugged” on the TP-Link router page? 03-26-202121870

- Что делать, если вы забыли пароль маршрутизатора? 03-24-20163390905

- Как подключить маршрутизатор TP-Link через кабельный модем? 04-04-2016841772

-

Как восстановить заводские настройки устройства TP-Link с помощью кнопки WPS/RESET

- Что делать, если не удаётся найти беспроводную сеть или подключиться к ней (новый логотип)? 10-08-2020641183

- Как открыть порты на беспроводном маршрутизаторе TP-Link для работы с Xbox Live? 08-31-2011194551

- Как обновить встроенное программное обеспечение маршрутизатора TP-Link? 01-31-20201521024

- Наиболее частые вопросы относительно скорости маршрутизаторов TP-Link 10-28-2019460305

- Как настроить функцию клонирования MAC-адреса у беспроводного маршрутизатора TP-Link? 08-31-2011220191

- Почему я не могу подключиться к интернету после успешного подключения к беспроводной сети TP-Link? 01-11-20171191082

- Как использовать функцию контроля пропускной способности на беспроводном маршрутизаторе TP-Link? 05-28-20191013717

- Как настроить статическую маршрутизацию на беспроводном роутере? 05-28-2019310780

- Как узнать IP-адрес роутера TP-Link? 04-30-20191762233

- Как настроить функцию удаленного управления беспроводным маршрутизатором TP-Link? 08-31-2011696908

- Почему я не могу подключиться к Интернету после подключения маршрутизатора TP-Link к моему модему 04-18-20192874022

- Как настроить основные параметры беспроводной передачи данных беспроводного маршрутизатора TP-Link? 04-18-20196644734

- Как настроить фильтр MAC-адресов беспроводной сети на беспроводном маршрутизаторе? 12-22-2015591168

- Как обезопасить/защитить мою беспроводную сеть с помощью WPA-PSK/WPA2-PSK при использовании беспроводного маршрутизатора TP-Link 11N? 08-31-2011501845

- Что делать, если мой маршрутизатор TP-Link получил сетевой IP-адрес, но доступ в Интернет отсутствует? (Для DSL или кабельного широкополосного подключения) 03-24-2016358418

- Почему я не могу получить доступ к Интернету после успешного подключения к беспроводной сети маршрутизатора TP-Link (MAC OS)? 01-05-2017375522

- Как посмотреть системный журнал беспроводного маршрутизатора TP-Link? 08-31-2011386886

- Как при ошибке подключения по PPPoE диагностировать проблему через системный журнал? 01-11-2017118415

- Как подключить маршрутизатор TP-Link через модем, используя PPPoE? 04-06-20161732722

- Application Requirement/Choose WAN Connection Type on my TP-Link router 04-17-201992067

- Как настроить резервацию адресов на беспроводном маршрутизаторе TP-Link 08-31-2011389779

- Application Requirement/Internet Access Control 10-17-201786823

- Как использовать функцию родительского контроля на беспроводном маршрутизаторе N? 08-31-2011346526

- Как подключить маршрутизатор TP-Link через модем, используя Динамический IP? 03-30-2016610668

- How to find the wireless key on the 11N router? 09-13-2016528636

- Как подключить маршрутизатор TP-Link через модем со Статическим IP? 04-04-2016228091

- How to Setup DDNS (No-IP) on TP-Link Wireless Router? 05-25-2016222351

- Как настроить блокирование веб-сайтов в контроле доступа? 08-31-2011702348

- Как уменьшить значение параметра MTU size у маршрутизатора TP-Link? 08-31-2011103744

- Почему я не могу зайти на страницу веб-утилиты настройки, если я использую ESEТ NOD 32? 03-27-201363836

- Как проверить подключения компонентов вашей сети на маршрутизаторе? 08-31-2011178910

- Application Requirement/ Parental Control 03-20-201446517

- Как обезопасить/защитить мою беспроводную сеть с помощью WEP шифрования при использовании беспроводного маршрутизатора TP-Link 11N? 08-31-2011191556

Обновление ПО способно решить проблемы предыдущих программных версий и улучшить текущую работу устройства.

ВАЖНО: Чтобы избежать проблем при обновлении ПО, пожалуйста, прочитайте следующую информацию по процедуре обновления.

- Проверьте соответствие аппаратной версии и версии ПО. Установка неправильной версии ПО может повредить ваше устройство и аннулировать гарантию. (Обычно V1.x =V1)

НЕ рекомендуется устанавливать версию ПО, не предназначенную для вашего региона. Нажмите здесь для выбора региона и загрузите наиболее актуальную версию ПО.

- НЕ отключайте питание во время процесса обновления, поскольку это может нанести урон маршрутизатору

- НЕ обновляйте ПО маршрутизатора по Wi-Fi, за исключением тех случаев, когда это является единственно возможным способом.

- Рекомендуется, чтобы все пользователи прекратили использовать все интернет-приложения на компьютере или отключили сетевой кабель от клиентских устройств перед обновлением.

Примечание: Конфигурационные файлы могут быть некорректно установлены на новые версии встроенного ПО, требующие сброса на заводские настройки.

Рекомендации по обновлению ПО: Wi-Fi роутер, Wi-Fi роутер с модемом ADSL2+, Усилитель Wi-Fi сигнала

|

TL-WR941ND_V6_150312 |

Загрузить | |

|---|---|---|

| Дата публикации: 2015-10-21 | Язык: Английский | Размер файла: 3.30 MB |

|

Modifications and Bug Fixes: Bug fixed:

Notes: Notes:

|

||

|

TL-WR941ND_V6_150317_RU |

Загрузить | |

|---|---|---|

| Дата публикации: 2015-03-17 | Язык: Русский |

Размер файла: 3. 26 MB 26 MB

|

|

Modifications and Bug Fixes: Новые функции/улучшения: Notes: Для TL-WR940N(RU) V3 & TL-WR941N(RU) V6. |

||

|

TL-WR941ND_V6_150206 |

Загрузить | |

|---|---|---|

| Дата публикации: 2015-02-06 | Язык: Английский | Размер файла: 3 MB |

|

Modifications and Bug Fixes:

Notes: For TL-WR941ND(UN) V6 |

||

Официальное программное обеспечение устройств TP-Link может быть заменено на стороннее, например, на DD-WRT. TP-Link не обязан предоставлять сервисную или техническую поддержку для устройств со сторонним ПО и не гарантирует его стабильную работу. Ущерб, нанесённый устройству в результате использования стороннего ПО, аннулирует его гарантию.

TP-Link не обязан предоставлять сервисную или техническую поддержку для устройств со сторонним ПО и не гарантирует его стабильную работу. Ущерб, нанесённый устройству в результате использования стороннего ПО, аннулирует его гарантию.

Следующая информация предназначена для программистов и не представляет значимость для большинства конечных пользователей продукции TP-Link.

Продукция TP-Link содержит код, разработанный третьими лицами, включая код, разработанный в соответствии с Универсальной общественной лицензией GNU (GPL) версии 1/версии 2/версии 3 или в соответствии со Стандартной общественной лицензией ограниченного применения GNU (LGPL). Вы можете использовать соответствующее программное обеспечение на условиях лицензии GPL.

Вы можете просмотреть, распечатать и загрузить соответствующие условия лицензии GPL здесь. В Центре исходных кодов GPL вы получаете для загрузки исходный код GPL соответствующего ПО, используемого в продукции TP-Link, а также прочую информацию, включая список ПО TP-Link, содержащего исходный код GPL.

/hw/ — Роутеров тред #5

>>3885997Анон, я вижу, ты шаришь.

Помоги советом. Да и остальные знающие аноны, присоединяйтесь к дискассу.

Жил я, не тужил с TL-ER6020 + кинетик на 2x2n оба достались бесплатно, была поднята впночка.

Сейчас решил, что пора перекатываться на хотя бы 3x3ac и поднять дома какой-нибудь nextcloud. Понял, что с готовыми решениями жизни нет. Либо дорого, либо кастрировано.

Есть 2 стула:

1. Banana PI-R64, пик 1 http://wiki.banana-pi.org/Banana_Pi_BPI-R64 https://www.aliexpress.com/item/4000113520641.html + MT7615N https://www.aliexpress.com/item/32817490188.html

Примерно за 10к можно получть:

+ полноценные 4x4n + 4x4ac на отдельных чипах, а не дуалбэнд на одном адаптере

+ пятый синезуб

+ 5 гигабит по проводу

последние 2, конечно, сомнительные плюсы, что-то из разряда потому что могу

Из минусов:

— пока нет нормального кейса с 8 антеннами, ага, но это всегда можно наколхозить напечать

— только один сата на плате зато с питанием.

2. Полноценный x86.

Мать уровня Asrock D1800M, пик 2, сетевая уровня E1G44ET2, пик 3.

Пару террабайтников в зеркальный рейд, мелкий сосоди под систему.

Вайфайные карточки можно поставить, по сути, любые.

+ нормальная дисковая система

+ можно поставить те же 4x4n + 4x4ac на отдельных чипах

+ можно нарастить оперативки

+ стек для того-же nextcloud’а будет себя чувствовать гораздо лучше на этой архитектуре

— цена, даже с учетом Авито + Али ~15к

— жрать энергии будет побольше, чем 1 вариант

На обоих сетапах будет поднят IPSEC + L2TP сервер, LEMP.

На обе архитектуры нормально встанет та же серверная бубунта, да и с такими сетапами можно лет не 5 забыть вообще об обновлениях.

Даже через 5 лет можно поменять адаптеры на AX и продолжать радоваться жизни.

Собственно, вопросы.

1 вариант, вообще, адекватный? Или такому железу вообще не стоит доверять файлопомойку?

Во 2 варианте процессор справится с нагрузкой? Не будет ли захлебываться на коммутации кадров между Wi-Fi и Ethernet + криптинге IPSEC + роутинге?

Алсо, всякие аппаратные NASы вообще не хочу. Совсем.

Совсем.

Клиент динамического DNS — Keenetic

Предположим, вы хотите подключиться к маршрутизатору или компьютеру в домашней сети через Интернет и настроить постоянное доменное имя. Помимо сервиса KeenDNS, вы можете использовать DynDNS, NO-IP, RU-CENTER (DNS-master) или другого провайдера DDNS в интернет-центре Keenetic. Служба динамических доменных имен предназначена для того, чтобы дать вашему интернет-центру хорошее постоянное имя, которое не будет зависеть от используемого IP-адреса (динамического или статического) и которое будет легко запомнить.Доменное имя будет привязано к вашему статическому или динамическому IP-адресу. В случае динамического адреса, когда вы меняете IP-адрес, Keenetic отправит уведомление на сервер DDNS с указанием текущего IP-адреса, а затем этот новый IP-адрес будет привязан к вашему доменному имени.

ПРИМЕЧАНИЕ: Важно! Использование службы динамического DNS возможно только с публичным IP-адресом на интерфейсе WAN, через который вы подключаетесь к Интернету. Если ваш интернет-провайдер предоставляет частный IP-адрес для доступа в Интернет, мы рекомендуем вам использовать нашу службу доменных имен KeenDNS.

Если ваш интернет-провайдер предоставляет частный IP-адрес для доступа в Интернет, мы рекомендуем вам использовать нашу службу доменных имен KeenDNS.

Перед настройкой постоянного DDNS-имени в интернет-центре необходимо зарегистрироваться на сайте вашего DDNS-провайдера и получить там собственное доменное имя.

СОВЕТ: Примечание: В этой статье мы не даем подробного описания регистрации и получения доменного имени на сайте DDNS-провайдера. Дизайн и структура их веб-сайтов могут измениться, как и условия бесплатного доменного имени.

После получения постоянного доменного имени его необходимо указать в веб-интерфейсе Keenetic на странице «Доменное имя», вкладка «DDNS».

Например:

В поле «Служба» выберите поставщика DDNS или выберите «Другой».

В поле «Доменное имя» введите зарегистрированное доменное имя, которое было указано при регистрации на сайте DDNS-провайдера. В полях «Имя пользователя» и «Пароль» введите логин и пароль соответственно, которые были указаны на сайте DDNS-провайдера при регистрации..jpg) Некоторые провайдеры, такие как NO-IP, используют свой адрес электронной почты в качестве логина. Рекомендуется включить опцию «Автоматически определять мой IP-адрес», чтобы сервер DDNS мог сам определять адрес.

Некоторые провайдеры, такие как NO-IP, используют свой адрес электронной почты в качестве логина. Рекомендуется включить опцию «Автоматически определять мой IP-адрес», чтобы сервер DDNS мог сам определять адрес.

Настройки могут различаться в зависимости от поставщика услуг.

Если вы выберете «Другое» в поле «Служба», вам нужно будет ввести URL-адрес сервера провайдера DDNS в поле «Служба». URL-адрес должен начинаться с используемого протокола (http: // или https: //, например, http://members.dyndns.org/nic/update).

На домашней странице «Системная панель» в информационной панели «Интернет» щелкните «Сведения о подключении», чтобы отобразить имя и статус поставщика DDNS.

Теперь, независимо от смены IP-адреса в WAN, ваш интернет-центр будет доступен для управления через Интернет по доменному имени DDNS.

ПРИМЕЧАНИЕ: Важно! Чтобы разрешить удаленный доступ к веб-интерфейсу маршрутизатора из Интернета, необходимо включить параметр «Разрешить доступ из Интернета» — «через HTTP» на странице «Пользователи и доступ» в разделе «Удаленный доступ».

Как игнорировать DNS вашего интернет-провайдера — Keenetic

Обычно интернет-провайдер автоматически предоставляет своим пользователям собственные доменные серверы (DNS). Тем не менее, в некоторых случаях вам может потребоваться прекратить использование этих серверов и заменить их общедоступными адресами поставщика DNS или VPN.

Начиная с KeeneticOS 3.1, вы можете включить опцию игнорирования (отключения) DNS-серверов, автоматически получаемых от вашего провайдера, в веб-интерфейсе. Эта опция доступна для подключений на странице «Проводное» (включение PPPoE / PPTP / L2TP), «Беспроводной Интернет-провайдер», «Подключение DSL».

Рассмотрим пример. В веб-интерфейсе маршрутизатора на странице «Системная панель» в панели «Интернет» нажмите «Подробнее». В строке «DNS-серверы» отображаются автоматически полученные от провайдера DNS-адреса и дополнительные серверы, указанные вручную.

Вы можете найти опцию «Игнорировать DNS» на странице «Проводные соединения». Он блокирует использование адресов DNS-серверов, полученных через DHCP, для текущего соединения.

Он блокирует использование адресов DNS-серверов, полученных через DHCP, для текущего соединения.

При использовании соединения IPoE (без аутентификации) или с аутентификацией по протоколу PPPoE / PPTP / L2TP этот параметр можно найти на странице «Проводной» в разделе «Настройки IP и DNS». Настройки для соединений WISP и ADSL находятся на соответствующих страницах «Беспроводной Интернет-провайдер» и «Соединение DSL».

Щелкните «Показать дополнительные параметры IP» и включите параметр «Игнорировать DNS».

ПРИМЕЧАНИЕ: Важно! После того, как вы включите «Игнорировать DNS» и сохраните настройки, вы автоматически повторно подключитесь к вашему провайдеру (отключите и включите Интернет-интерфейс).

После отключения DNS в строке «DNS-серверы» на странице «Системная панель» больше не будут отображаться адреса, автоматически полученные от интернет-провайдера.

ПРИМЕЧАНИЕ: Важно! У разных интернет-провайдеров разные конфигурации сети. Отключение адресов DNS-провайдера может привести к сбою туннельного подключения (PPPoE / PPTP / L2TP), сбоям в работе дополнительных сервисов и др.Прежде чем игнорировать DNS, предоставленный вашим интернет-провайдером, убедитесь, что в настройках не указаны доменные имена серверов, которые аутентифицируют ваше соединение. Если они содержат адрес сервера в формате доменного имени, например l2tp.aa.net.uk, в этом случае вы не можете отключить DNS для соединения, которое используется для подключения к серверу аутентификации. Обычно это «проводное» соединение (ISP), так как это делает невозможным определение адреса сервера, обеспечивающего доступ в Интернет.

Отключение адресов DNS-провайдера может привести к сбою туннельного подключения (PPPoE / PPTP / L2TP), сбоям в работе дополнительных сервисов и др.Прежде чем игнорировать DNS, предоставленный вашим интернет-провайдером, убедитесь, что в настройках не указаны доменные имена серверов, которые аутентифицируют ваше соединение. Если они содержат адрес сервера в формате доменного имени, например l2tp.aa.net.uk, в этом случае вы не можете отключить DNS для соединения, которое используется для подключения к серверу аутентификации. Обычно это «проводное» соединение (ISP), так как это делает невозможным определение адреса сервера, обеспечивающего доступ в Интернет.

СОВЕТ: Совет: Если один из интернет-фильтров (SafeDNS, AdGuard DNS и т. Д.) включен в настройках роутера, все DNS-запросы будут отправляться на служебные адреса. В этом случае DNS-серверы провайдера и дополнительные добавленные вручную не будут использоваться.

Если в настройках маршрутизатора используются серверы DoT / DoH, они не отображаются на странице «Системная панель» в строке «DNS-серверы». Когда DNS провайдера отключен, будут использоваться адреса службы DoT / DoH.

Когда DNS провайдера отключен, будут использоваться адреса службы DoT / DoH.

Дополнительную информацию можно найти в статье «Использование общедоступных DNS-серверов».

Как заблокировать доступ к определенному сайту — Keenetic

Метод 1: Самый простой способ — использовать Интернет-фильтр SafeDNS.С помощью фильтра SafeDNS вы можете заблокировать доступ для всех устройств в вашей домашней сети, а также для определенных устройств в вашей домашней сети.

Давайте в качестве примера заблокируем сайт youtube.com. Добавьте домен youtube.com в свой черный список. Когда вы добавляете домен, автоматически добавляются сайты, использующие сервис YouTube.

Затем в веб-интерфейсе маршрутизатора включите фильтр SafeDNS на странице «Интернет-безопасность» и установите профиль «По умолчанию» для конкретного устройства.В зависимости от задачи фильтр SafeDNS также может применяться ко всем зарегистрированным и незарегистрированным устройствам.

После настройки рекомендуется перезапустить маршрутизатор, а затем проверить доступ к заблокированному сайту.

В некоторых случаях вы можете заблокировать доступ не только к одному сайту, но и ко всей категории. Например, чтобы заблокировать Skype и другие мессенджеры, заблокируйте категорию «Чаты и мессенджеры».

Дополнительную информацию можно найти на https: //www.safedns.com / en / faq /.

Способ 2. Блокировка на роутере. У этого метода есть особенность — он позволит вам заблокировать доступ всех хостов локальной сети к указанному сайту. Его нельзя использовать для конкретного хоста.

Настройка выполняется из интерфейса командной строки (CLI) вашего интернет-центра Keenetic.

Для блокировки сайта воспользуемся командой ip host :

(config)> ip hostШаблон использования:

host {domain} {address}

Например, если вы хотите заблокировать доступ к youtube. com, выполните команды:

com, выполните команды:

(config)> ip host youtube.com 10.10.10.5

Dns :: Manager: добавлена статическая запись для youtube.com, адрес 10.10.10.5.

(config)> ip host www.youtube.com 10.10.10.5

Dns :: Manager: добавлена статическая запись для «www.youtube.com», адрес 10.10.10.5.

(config)> конфигурация системы сохранить

IP-адресом должен быть любой несуществующий (свободный, неиспользуемый) IP-адрес в диапазоне частных адресов.Это может быть IP-адрес из другой подсети, чем сеть маршрутизатора.

В нашем примере, когда вы заходите на youtube.com, несуществующий адрес 10.10.10.5 будет возвращен хосту, и страница не откроется. В интернет-центрах Keenetic можно добавить до 64 статических привязок IP-адресов к имени домена с помощью команды ip host .

Чтобы удалить привязку, используйте ту же команду, но добавьте префикс № в начале. Например:

(config)> no ip host youtube.com 10.10.10.5

Dns :: Manager: Удалена запись youtube.com, адрес 10.10.10.5.

(config)> конфигурация системы сохранить

ПРИМЕЧАНИЕ: Важно! Создано командой ip host. . Записи привязки статического IP-адреса к домену на маршрутизаторе имеют более высокий приоритет по сравнению с интернет-фильтрами.

Метод 3. Блокировка сайта через правила брандмауэра Keenetic.

Подробное описание использования межсетевого экрана в роутерах интернет-центра приведено в статье «Межсетевой экран».

Различные примеры использования правил межсетевого экрана можно найти в статье «Примеры правил межсетевого экрана».

Например, давайте заблокируем доступ к социальной сети Love.Ru для всех устройств LAN с помощью правил межсетевого экрана.

ПРИМЕЧАНИЕ: Важно! Доменные имена нельзя использовать в настройках интернет-центра Keenetic (нельзя указать символьное имя домена или сайта), а только IP-адреса. Следовательно, вам необходимо узнать IP-адрес (а) веб-сайта, который вы хотите заблокировать, прежде чем настраивать правила.Веб-сайт может иметь несколько IP-адресов, и в этом случае вы должны заблокировать доступ ко всем IP-адресам. Веб-сайты также могут работать не только с HTTP, но и с HTTPS. Мы рекомендуем блокировать трафик на сайт по обоим протоколам.

Следовательно, вам необходимо узнать IP-адрес (а) веб-сайта, который вы хотите заблокировать, прежде чем настраивать правила.Веб-сайт может иметь несколько IP-адресов, и в этом случае вы должны заблокировать доступ ко всем IP-адресам. Веб-сайты также могут работать не только с HTTP, но и с HTTPS. Мы рекомендуем блокировать трафик на сайт по обоим протоколам.

Первый способ узнать IP-адрес сайта — использовать специальную команду в командной строке операционной системы:

nslookup <имя_сайта>

В нашем примере мы запустим команду nslookup love.ru

Результат выполнения вышеуказанной команды покажет IP-адреса, на которых расположен веб-сайт.

Второй способ узнать IP-адрес сайта — воспользоваться одним из специальных онлайн-сервисов (например, 2ip.io). В специальной строке вам нужно будет указать название интересующего вас сайта и нажать кнопку «Проверить». После этого вы увидите все IP-адреса, на которых работает сайт. Например:

После этого вы увидите все IP-адреса, на которых работает сайт. Например:

Теперь, когда вы знаете IP-адреса веб-сайта, вы можете приступить к созданию правил брандмауэра.

В этом примере сайт использует 4 IP-адреса, поэтому давайте создадим 8 правил для интерфейса локальной сети «Домашний сегмент» для блокировки трафика по протоколам: 4 для HTTP и 4 для HTTPS.

Создайте правило «Запретить», в котором мы указываем IP-адрес назначения (IP-адрес сайта, к которому будет запрещен доступ) и тип протокола (HTTP и HTTPS). Мы блокируем доступ к сайту для всех устройств в локальной сети, но если вам нужно запретить доступ только определенному хосту, укажите его IP-адрес в поле «IP-адрес источника» при создании правила.

После создания правил протестируйте доступ к сайту.

Этот способ не всегда удобен. Например, чтобы заблокировать Skype на уровне сети, вам необходимо знать все IP-адреса, которые он использует. Найти их все и поддерживать свой список в актуальном состоянии — непростая задача. Многие веб-сайты также используют несколько разных адресов для загрузки своих данных с целью повышения производительности.

Многие веб-сайты также используют несколько разных адресов для загрузки своих данных с целью повышения производительности.

СОВЕТ: Примечание:

Если вы были на сайтах, для которых ранее изменили настройки, ответы DNS-сервера, скорее всего, будут в кеше браузера, DNS-клиенте на локальном компьютере или в кешировании DNS на роутер.

Для скорейшего применения изменений в настройках может потребоваться перезапуск браузера. В большинстве случаев этого достаточно.

Если после перезапуска браузера нет никаких изменений, запустите команду ipconfig / flushdns на локальном компьютере, которая очистит кэш клиента DNS Windows.

В еще более редких случаях может потребоваться очистить кеш DNS на маршрутизаторе (просто перезапустите маршрутизатор).

Пример удаленного доступа к ресурсам домашней сети с помощью KeenDNS — Keenetic

С помощью маршрутизатора Keenetic вы можете обеспечить удаленный доступ из Интернета к ресурсам домашней сети или ее веб-интерфейсу через защищенный веб-протокол HTTPS.Это можно сделать через службу KeenDNS, используя доменные имена 4-го уровня, даже без общедоступного IP-адреса.

Для начала нужно выбрать в настройках бесплатное доменное имя KeenDNS и настроить сервис. Подробная настройка представлена в статье «Сервис KeenDNS».

Эта функция также доступна для интернет-центров в дополнительных режимах работы.

ПРИМЕЧАНИЕ: Важно! Цифровой сертификат и закрытый ключ HTTPS хранятся непосредственно в интернет-центре Keenetic.При доступе через облачный сервер с использованием HTTPS к маршрутизатору создается защищенный туннель, обеспечивающий безопасность и конфиденциальность данных, передаваемых через Интернет. Сеанс устанавливается с использованием сквозного шифрования. Это означает, среди прочего, что информация, передаваемая между маршрутизатором и браузером через HTTPS, недоступна для облачных серверов KeenDNS, которые обеспечивают передачу данных на транспортном уровне. При облачном доступе через HTTP между маршрутизатором и сервером KeenDNS устанавливается защищенный канал с использованием цифрового сертификата KeenDNS, который также гарантирует безопасность и защиту данных от перехвата.

Вот пример удаленного доступа к веб-интерфейсу торрент-клиента Transmission (работающему на маршрутизаторе на порту 8090) и веб-интерфейсу NAS QNAP (работающему на порту 80), подключенного к домашней сети.

Вы можете настроить удаленный доступ к любому веб-устройству в вашей домашней сети (это может быть веб-камера, сетевой диск, маршрутизатор, сервер и т. Д.).

1. Для начала необходимо зарегистрировать устройства в маршрутизаторе для удаленного доступа. Более подробную информацию можно найти в статье «Регистрация подключенных устройств».

2. На странице «Доменное имя» на вкладке «KeenDNS» в разделе «Доступ к веб-приложениям, работающим в вашей сети» нажмите «Создать».

3. Откроется страница «Настройки доступа».

В поле «Хост» выберите устройство, зарегистрированное в вашей домашней сети, на котором запущено веб-приложение. Вы можете выбрать сам маршрутизатор для доступа к встроенным службам (например, графическому интерфейсу передачи) или любому другому устройству, зарегистрированному в вашей домашней сети.

В поле «Доменное имя» создайте доменное имя для этого приложения. Имя должно быть на латинице.

В нашем примере приложение использует доменное имя маршрутизатора myrouter01.keenetic.link и доменное имя 4-го уровня dls. Таким образом, приложение Transmission будет доступно по доменному имени dls.myrouter01.keenetic.link.

Для доступа к приложению необходимо включить опцию «Разрешить доступ».

В поле «TCP-порт» укажите номер порта, на котором веб-приложение запускается в вашей домашней сети.

Для доступа к веб-интерфейсу встроенного клиента Transmission правило будет выглядеть так:

И для доступа к сетевому хранилищу QNAP:

Общий вид правил:

4. После настройки устройства домашней сети будут доступны через следующие доменные имена 4-го уровня из Интернета:

dls.myrouter01.keenetic.link

qnap.myrouter01.keenetic.link

При этом у интернет-центра Keenetic есть частный IP-адрес.

ПРИМЕЧАНИЕ: Важно! Если вы изменили предустановленный порт управления интернет-центром с 80 на один из следующих: 81, 280, 591, 777, 5080, 8080, 8090 или 65080, то доступ к ресурсам домашней сети через домен 4-го уровня также будет осуществляться через измененный порт. Например, для порта 777:

dls.myrouter01.keenetic.link:777

qnap.myrouter01.keenetic.link:777

Изменить порт управления веб-интерфейсом интернет-центра Keenetic можно на странице «Пользователи и доступ» в разделе «Порт TCP для управления интернет-центром» в поле «Порт HTTP».

СОВЕТ: Советы:

Примеры того, как предоставить доступ к IP-камере из Интернета, можно найти в статье «Интернет-доступ к IP-камере, подключенной к Keenetic».

«Включить авторизацию для устройства с открытым веб-интерфейсом при использовании удаленного доступа KeenDNS».

ZyXEL / Keenetic Giga: локальный DNS-сервер

Примечание. Если вы не можете решить проблему после выполнения этих инструкций, возможно, мы сможем помочь.Получите помощь от службы поддержки RouterCheck.

Понимание проблемы «локального DNS-сервера»

DNS — это процесс, который превращает имена веб-сайтов в интернет-адреса, которые позволяют вашему компьютеру подключаться к веб-сайтам. Этот процесс происходит с помощью DNS-сервера, который действует как автоматическая система 411 за кулисами.Все происходит так быстро и плавно, что вы можете даже не знать, что они работают, но работоспособность системы DNS имеет решающее значение для вашего опыта просмотра веб-страниц.

В Интернете работает множество DNS-серверов. Популярные из них включают Google DNS и OpenDNS, оба из которых эффективны и надежны. Тот, который вы используете, часто настраивается в вашем роутере.Если вы не настроили DNS-сервер для использования в вашем маршрутизаторе, тот, который вы используете, часто предоставляется вам автоматически вашим интернет-провайдером.

Когда хакеры взламывают маршрутизаторы, они часто изменяют настройки DNS маршрутизатора, чтобы контролировать вашу систему DNS. Это плохо, потому что они часто настраивают ваш маршрутизатор для использования поддельного DNS-сервера, которым они управляют. Это позволяет им отвлекать вас от просмотра в любое время.

RouterCheck анализирует настройки DNS маршрутизатора, чтобы убедиться, что они не подделаны.

Иногда обнаруживается, что маршрутизатор утверждает, что предоставляет сам сервис DNS (например, локальный DNS-сервер). Это нормальное поведение, и многие поставщики маршрутизаторов предоставляют эту услугу. Однако из-за этого RouterCheck не может точно проверить работоспособность системы DNS.Это не означает, что что-то обязательно не так, вам просто нужно знать и действовать осторожно.

Каков риск не решить эту проблему?

Если ваши DNS-запросы обслуживаются мошенническим DNS-сервером, который контролируется хакером, вся ваша сеть находится под угрозой. Они могут перенаправлять любые запросы, которые вы делаете с конфиденциального сайта (например, в ваш онлайн-банк), на сайт, который они контролируют.Эти мошеннические сайты выглядят идентично тем, к которым вы привыкли, но их единственная цель — заставить вас отказаться от вашей личной информации, чтобы они могли получить выгоду. Неправильно направленный DNS также использовался для направления жертв на страницы, содержащие вредоносное ПО, которое заражает их компьютер вирусами, что дополнительно компрометирует сеть.

Команда разработчиков RouterCheck в настоящее время создает систему, помогающую обнаруживать мошеннические DNS-серверы, что до сих пор было невозможно.Ищите эту новую функцию в будущих версиях RouterCheck.

Документация поставщика

Часто бывает полезно просмотреть документацию к маршрутизатору, чтобы узнать, как исправить проблемы. Перейдите на сайт поддержки поставщика, где вы можете загрузить документацию.

Как исправить проблему «Локальный DNS-сервер»

Шаг 1. Войдите в свой роутер.

Вы используете веб-браузер для взаимодействия с маршрутизатором и устранения проблем с его конфигурацией.Однако, прежде чем вы сможете взаимодействовать с вашим браузером, вы должны войти в него. RouterCheck может дать вам подробные инструкции по входу в ваш роутер.

Шаг 2: Если вы успешно авторизуетесь, откроется домашняя страница вашего роутера.

Шаг 3. Перейдите на страницу настроек DNS.

Вы хотите найти страницу, которая позволяет вам настроить параметры DNS-сервера.Название страницы может быть похоже на:

- настройки интернета

- Параметры WAN

- Настройки DNS

Перейдите на эту страницу, щелкнув соответствующие элементы меню и кнопки.

Шаг 4: В случае успеха откроется страница настроек DNS вашего маршрутизатора.

Шаг 5: Выберите новый DNS-сервер

Возможным решением проблем, связанных с DNS, является явная установка DNS-сервера, который вы хотите использовать в конфигурации вашего маршрутизатора. Первый шаг к этому — выбрать, какой DNS-сервер вы хотите использовать.

Есть много общедоступных DNS-серверов, которые вы можете использовать бесплатно. Популярные варианты включают Google DNS и OpenDNS.Кроме того, поговорите со своим интернет-провайдером, чтобы узнать, как настроить маршрутизатор для использования его DNS-серверов.

Шаг 6. Настройте параметры DNS-сервера.

На странице с настройками DNS-сервера вы должны найти несколько полей, в которых вы можете выбрать DNS-серверы, которые вы хотите использовать. Желательно использовать как минимум два сервера, чтобы в случае проблем с подключением к первому можно было использовать второй.Часто их называют первичными и вторичными серверами.

Введите имеющуюся у вас информацию о выбранном вами DNS-сервере. Это нужно будет сделать в форме IP-адресов, поскольку DNS-сервер будет необходим для разрешения обычного имени веб-сайта.

Шаг 7: повторно запустите RouterCheck.

Теперь, когда вы устранили проблему, снова запустите RouterCheck, чтобы убедиться, что вы действительно устранили проблему.

Новые беспроводные маршрутизаторы ZyXEL Keenetic Ultra II и Giga III

Введение

Внешний вид и оборудование

Обновление прошивки

Web-интерфейс

Командная строка

Тестирование

Заключение

Около двух месяцев назад нас пригласили на презентацию новых беспроводных маршрутизаторов ZyXEL Keenetic Ultra II и Giga III. Оба устройства имеют порты Gigabit Ethernet, поддерживают стандарт беспроводной связи AC1200 и предназначены для использования дома или в небольших офисах.В нашей тестовой лаборатории до сих пор не публиковались обзоры сетевого оборудования компании ZyXEL. Но ведь во всем есть первый раз, не так ли? Поэтому мы решили написать обзор и протестировать эти две модели. Поскольку Ultra II и Giga III очень похожи (как по производительности, так и по возможностям), мы решили предложить нашим читателям одну статью, в которой рассматриваются оба устройства. Давайте начнем!

Оба устройства выполнены в черном пластиковом корпусе размером 187х122х37 мм (без учета антенн).Внешние антенны на 5 дБи несъемные и расположены на боковых панелях. Маршрутизатор Ultra II весит 310 граммов, а Giga III — 290 граммов. Обе модели требуют для корректной работы внешнего блока питания (входит в комплект) со следующими характеристиками: 12 В и 2,5 А.

Большая часть верхней панели обоих устройств — ребристый рисунок. Здесь же находится наклейка с кратким описанием возможностей модели и кнопкой WPS.

На передней панели есть светодиоды, отображающие состояние устройства, а также состояние его беспроводных модулей и портов USB. Здесь же расположены настраиваемый индикатор и индикатор, показывающий наличие доступа в Интернет.

Обе боковые панели перфорированы. На одном из них есть два порта USB (USB 2.0 и USB 3.0) и две программные кнопки.

Нижняя панель также перфорирована и снабжена наклейкой с краткой информацией об устройстве.Также здесь расположены две резиновые ножки и два монтажных отверстия. Беспроводные маршрутизаторы ZyXEL Keenetic Giga III и Ultra II предназначены как для настольного, так и для настенного монтажа.

Задние панели у рассматриваемых моделей немного отличаются. Модель Giga III имеет четыре порта LAN и один порт WAN Gigabit Ethernet, кнопку сброса и слот для подключения внешнего блока питания вместе с кнопкой включения / выключения. Беспроводной маршрутизатор Ultra II имеет семь портов LAN.

А теперь заглянем внутрь устройств.К сожалению, все первичные электронные элементы закрыты металлическими защитными экранами и недоступны для просмотра. Единственным элементом, доступным для осмотра в обеих моделях, был модуль флеш-памяти Spansion S34ML01G200TFI00 объемом 128 Мбайт. Официальные источники утверждают, что оба устройства оснащены оперативной памятью DDR3 256 Мбайт. Модель Giga III оснащена одноядерным процессором SoC MediaTek MT7621S, который работает на частоте 880 МГц, в то время как модель Ultra II оснащена двухъядерным процессором SoC MT7621A, который работает на той же частоте.

Мы решили предоставить нашим читателям фотографии электронной начинки беспроводного маршрутизатора ZyXEL Keenetic Giga III.

Также мы не могли не опубликовать фотографии основной карты модели Ultra II.

Перейдем к рассмотрению программных возможностей устройств.

Обновление прошивки осуществляется через веб-интерфейс как в ручном, так и в полуавтоматическом режиме.Естественно, что для обновления прошивки в автоматическом режиме необходимо подключение к Интернету. Обнаружив более новую версию прошивки на серверах поставщика, вы увидите соответствующее уведомление на вкладке «Панель мониторинга» в меню «Панель управления устройством».

Обновление прошивки вручную выполняется на вкладке «Файлы» в меню «Система».

Администратор может убедиться, что обновление прошивки выполнено успешно на вкладке «Система» в меню «Панель управления устройством».При обновлении прошивки происходит автоматическое обновление всех установленных компонентов. После успешного выполнения первоначального обновления прошивки пользователь сможет выбрать необходимые компоненты на вкладке «Обновление» в меню «Система».

Стоит отметить, что администратор может выбрать соответствующие компоненты, которые должны быть установлены на устройстве, с помощью вкладки «Обновление» в меню «Система».

Администратор может просмотреть установленную версию прошивки и обновить ее, также используя командную строку.Команда Show version отображает данные о текущей версии прошивки.

(config)> показать версиюКоманда

, выпуск: v2.06 (AAUW.1) A4

arch: mips

ndm:

точный: 0-fe174cf

cdate: 1 октября 2015

bsp:

точный: 0-58f6634

cdate: 1 октября 2015 г.

производитель: ZyXEL

поставщик: ZyXEL

серия: Keenetic серия

модель: Keenetic

hw_version: 80280000-D

hw_id: kng_re

устройство: Keenetic Giga III

класс: Интернет-центр

Components sync используется для проверки наличия обновленного микропрограммного обеспечения и компонентов.

(config)> синхронизация компонентов

Components :: Manager error [268369922]: для этой системы доступны обновления.

А 2.06.A.5

А А А А А А

А А TVport

А А А IPTV

А DLNA- А А

А А - А

Команда фиксации компонентов используется для выполнения обновления прошивки (вывод команды частично опущен).

(config)> components commit

Components :: Manager: началось обновление компонентов.

progress, name = Components :: Manager: 0

progress, name = flash: firmware: 0

progress, name = Components :: Manager: 2

progress, name = flash: firmware: 0

progress, name = Components :: Менеджер: 4

прогресс, name = flash: firmware: 0

progress, name = Components :: Manager: 98

progress, name = flash: firmware: 0

progress, name = Components :: Manager: 100

progress, name = flash: firmware: 0

file_size: 8257596

(config)>

Соединение с хостом потеряно.

Администратор также может убедиться, что обновление прошивки выполнено успешно, используя команду show version.

(config)> sho ver

release: v2.06 (AAUW.2) A5

arch: mips

ndm:

точный: 0-5db8bde

cdate: 29 октября 2015

bsp:

точный: 0-b270fe8

cdate: 29 октября 2015 г.

ndw:

версия: 4.1.0.137

функции: wifi_button, wifi5ghz, usb_3, flexible_menu,

emulate_firmware_progress

компоненты: облако, dot1x, fat, hfsplus, json, kabinet,

miniptupnpd, nathelpathel-ftp, nathelpathel-ftp, nathelpathel-ftp, nathelpathel-ftp , nathelper-sip,

ntfs, ppe, usblte, usbserial, base, cifs, cloudcontrol, компоненты

, config-ap, config-Repeater, config-client,

corewireless, easyconfig, ftp, dhcpd, igmp, madwimax, l2tp, ppp,

pptp, pppoe, skydns, storage, usb, usbnet, usbmodem, ydns, base-

l10n, принтеры, sysmode, theme-ZyXEL-Intl, base-theme,

easyconfig-3.2, модемы, base-ZyXEL-Intl, ispdb

производитель: ZyXEL

поставщик: ZyXEL

серия: Keenetic серия

модель: Keenetic

hw_version: 80280000-D

hw_id: kng_re

устройство: Keenetic Giga III

класс: Интернет-центр

Другой метод обновления прошивки, о котором мы не говорили, — это копирование файла обновления прошивки через FTP.

Доступ к FTP-серверу, встроенному в маршрутизатор, можно получить с помощью любого современного FTP-клиента, поддерживающего соединения в пассивном режиме.После успешного подключения пользователь должен будет заменить файл прошивки на новый, содержащий более новую версию прошивки. После успешного копирования файла необходимо перезагрузить устройство.

На этом мы завершаем рассмотрение процесса обновления прошивки и переходим к изучению возможностей веб-интерфейса устройства.

Прежде чем приступить к рассмотрению возможностей веб-интерфейса беспроводных маршрутизаторов ZyXEL Keenetic Ultra II и Giga III, мы установили все доступные надстройки, чтобы наш обзор был более полным.

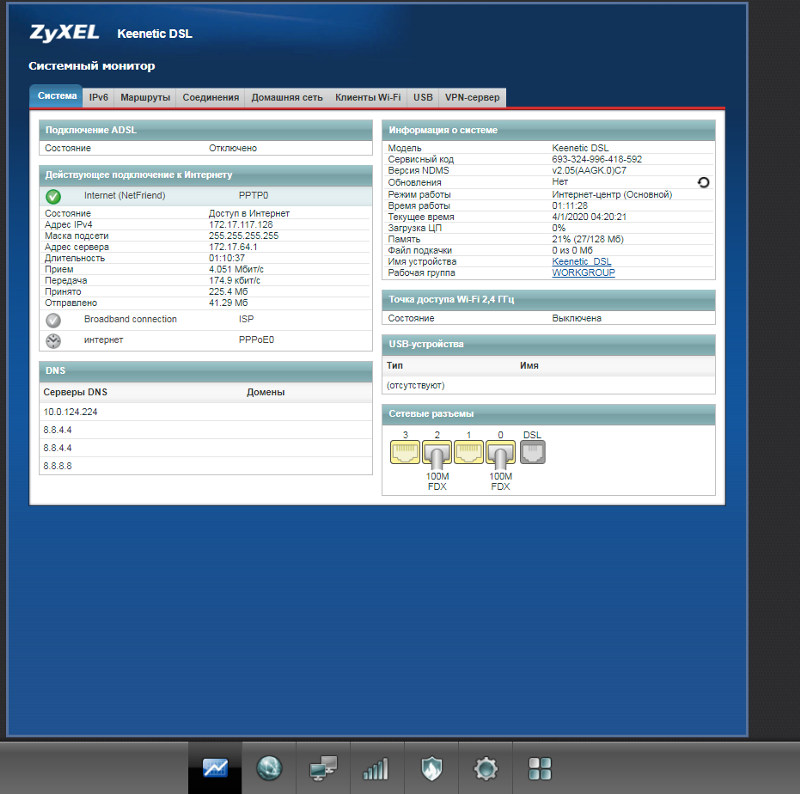

Главное меню расположено внизу страницы. Мы решили начать обзор возможностей веб-интерфейса из меню приборной панели устройства, которое позволяет администратору получать информацию о состоянии всего устройства, а также его интерфейсов, просматривать таблицу маршрутизации и определять использование основных аппаратных ресурсов, а также просматривать список подключенных клиентов и внешних устройств.

Управление доступом к глобальной сети осуществляется с помощью вкладок в меню «Широкополосный доступ».Большое разнообразие параметров во вкладках в меню широкополосного доступа может озадачить новичка. Именно поэтому при первом подключении к устройству запускается специальный мастер, помогающий пользователю выполнить простую пошаговую настройку роутера. Получить доступ к этому мастеру можно с помощью кнопки NetFriend на вкладке «Сводка».

По правде говоря, мы были приятно удивлены выбором возможных способов подключения. Помимо традиционных вариантов подключения, IPoE, VPN (PPTP / L2TP / PPTP), 802.Беспроводные маршрутизаторы 1X и 3G / 4G, Keenetic Ultra II и Giga III позволяют пользователю подключаться к беспроводным сетям в диапазонах частот 2,4 ГГц и 5 ГГц. Компания ZyXEL решила не делить свои интернет-центры на маршрутизаторы ADSL и Ethernet. Вместо него все устройства серии Keenetic оснащены WAN-портом Ethernet. Подключение к поставщикам услуг ADSL или VDSL осуществляется с помощью специального USB-модема, который необходимо подключить к маршрутизатору. Управление доступом к глобальной сети осуществляется с помощью подгрупп группы Интернет.Отдельно стоит отметить, что администратор может настроить проводное соединение в гибком режиме. Например, используя определенную виртуальную сеть в магистрали к поставщику услуг или подключив IP-телефон или телеприставку к любому порту устройства.

Устройства серии Keenetic позволяют пользователю подключаться не только к традиционным сетям IPv4, но и к сетям нового поколения, использующим IPv6.Соответствующие настройки доступны на одноименной вкладке в меню «Широкополосный доступ». Подключение осуществляется по туннелям 6in4. В случае, если поставщик услуг предлагает поддержку IPv6 с автоматической настройкой параметров IP самостоятельно, например, с помощью SLAAC (автоконфигурация адреса без сохранения состояния), настройка маршрутизатора будет выполнена автоматически без какого-либо участия пользователя.

Владелец интернет-центра Keenetic может подключиться к нескольким поставщикам услуг.Для резервирования основного канала доступа в Интернет можно использовать несколько подключений. Настройка параметров проверки работоспособности канала производится во вкладке Ping Check того же меню.

ВкладкаExtra предназначена для задания статических маршрутов и адресов DNS-серверов.

ВкладкаHosts в главном меню используется для получения списка устройств, находящихся в локальной сети, и списка запущенных на них приложений, а также для ограничения скорости одного из устройств.

ВкладкаSegments предназначена для управления сегментами локальной сети. Эта вкладка используется для объединения различных локальных сетевых интерфейсов и управления работой DHCP-сервера.

Включение или отключение функций IntelliQoS, которые анализируют трафик приложения и резервируют полосу пропускания для передачи определенных данных, используется на одноименной вкладке.

В некоторых случаях может потребоваться, чтобы клиенты получали IP-адреса от определенного внешнего DHCP-сервера, который находится в другом сегменте сети, например, от DHCP-сервера поставщика услуг.Беспроводные маршрутизаторы ZyXEL Ultra II и Giga III позволяют администратору ретранслировать сообщения DHCP на определенный хост. Эти настройки доступны на вкладке DHCP Relay.

Чтобы предоставить доступ в Интернет для локальных пользователей, маршрутизатор должен выполнять преобразования NAT / PAT. Включение и отключение переводов осуществляется с помощью вкладки NAT. Маршрутизация между пользовательскими сегментами в локальной сети выполняется без трансляций.

IGMP Proxy и udpxy сервер предназначены для управления получением многоадресной рассылки пользователем.Эта функция преимущественно используется для предоставления услуги IPTV.

Пункт менюWireless позволяет администратору настроить беспроводной модуль маршрутизатора, работающий как точка доступа. Также здесь можно выполнить фильтрацию клиентов, которым было разрешено соединение, по их MAC-адресам.

Настройка параметров трансляции сетевых адресов, а также управление брандмауэром и защитой через DNS выполняется с помощью меню «Безопасность».

Вкладкив системном меню предназначены для управления основными параметрами работы всего роутера, обновления прошивки, просмотра данных журнала, запуска диагностических процедур, захвата сетевых пакетов, изменения режима работы устройства, управления пользователями и получения доступа к основным системные файлы.

Дополнительные протоколы и службы настраиваются с помощью вкладок в меню «Приложения».Здесь пользователь может управлять протоколами SMB / CIFS, FTP, IPSec, DLNA и BitTorrent, а также предоставлять доступ к каталогам и облачным клиентам.

В последних версиях прошивки, которые нам предоставил производитель, в меню «Приложения» была добавлена дополнительная вкладка под названием Opkg. Он позволяет администратору устанавливать сторонние программные надстройки. Ранее эта функция была недоступна в ОС NDMS v.2. Надеемся, что в ближайшее время эта возможность станет доступна и в официальных версиях прошивок, доступных и обычным пользователям.

К USB-порту рассматриваемых роутеров можно подключать различные устройства. Например, модемы 3G / 4G, принтеры, флэш-карты и внешние жесткие диски, а также модемы ADSL / VDSL. Кроме того, к маршрутизаторам могут быть подключены различные специализированные устройства, такие как Keenetic Plus DECT — USB-модуль беспроводной телефонной базы, работающий в режиме DECT.

Управление базовой базой DECT, если она принадлежит пользователю, осуществляется с помощью вкладок в меню DECT. Подключение DECT-телефонов возможно только операторам SIP.Подключение к PSTN / POTS не поддерживается.

На этом мы завершаем рассмотрение веб-интерфейса беспроводных маршрутизаторов ZyXEL Keenetic Ultra II и Giga III и переходим к изучению возможностей их командной строки.

Интерфейс командной строки беспроводных маршрутизаторов ZyXEL Keenetic Ultra II и Giga III отличается от того, который мы видели в других устройствах SOHO. ОС NDMS, хотя и построена на базе ОС * nix, не предоставляет административного доступа к оболочке.Поэтому мы рассмотрим возможности встроенного интерпретатора команд. Очевидно, что изучение всех возможностей командной строки не является нашей целью, и если пользователь хочет это сделать, он может ознакомиться с руководством пользователя. Однако мы все же познакомим вас с наиболее интересными командами. Рассматриваемый интерфейс командной строки аналогичен интерфейсу командной строки в устройствах от Cisco System, но также имеет много отличий. Для доступа к командной строке необходимо использовать те же логин и пароль, что и для подключения к веб-интерфейсу устройства.

Логин: admin

Пароль: ********

(config)> система

- функции обслуживания

ntp - настройка расписания NTP

- настройка расписания

известное - управление списками известных сетевых объектов

access-list - настройка списки доступа к сети

изолировать-частный - настроить, может ли трафик проходить между "частными" интерфейсами

dyndns - настроить профили DynDns

yandexdns - настроить профили Яндекс.DNS

skydns - настроить профили SkyDns

ndns - настроить NDNS

ping-check - настроить пинг -проверить профили Интерфейс

- конфигурация сетевого интерфейса

ip - настроить параметры IP

telnet - управлять службой сервера Telnet

pppoe - настроить параметры PPPoE

kabinet - настроить аутентификатор кабинета

ppe - настроить механизм обработки пакетов

upnp - настроить параметры UPnP

торрент - настроить параметры торрент-сервиса

udpxy - настроить udpxy

crypto - настроить IPsec

igmp-proxy - настройка пользователя IGMP

- настройка учетной записи пользователя

vpn-server - настройка службы VPN-сервера

- управление службами

ftp - управление службой FTP-сервера

cifs - управление службой CIFS

dlna - управление службой DLNA

dns-proxy - управление Прокси-служба DNS

whoami - отображать информацию о текущем сеансе управления

принтер - конфигурация принтера

дополнительно - просматривать текстовый файл

ls - выводить список содержимого каталога

копировать - копировать файлы

стереть - стереть файл или пустой каталог

monitor - управлять службами монитора

показать - отображать различную диагностическую информацию Инструменты

- инструменты для тестирования среды

opkg - Конфигурация открытого пакета

easyconfig - настраивать компоненты Easyconfig

- управлять компонентами прошивки

облако - управлять облачными службами

Поддерживаются несколько подрежимов конфигурации.Например, чтобы изменить параметры определенного интерфейса, нужно будет перейти в соответствующий режим работы.

(config)> int

interface - конфигурация сетевого интерфейса

(config)> interface

Шаблон использования:

interface {имя}

Выберите:

Pvc

Vlan

CdcEthernet

UsbModem

UsbDsl

AsixEthernet

Davicom

UsbLte

YotaOne

Bridge

PPPoE

PPTP

L2TP

L2TPoverIPsec

TunnelGre

GigabitEthernet0

GigabitEthernet0 / 0

1

GigabitEthernet0 / 1

2

GigabitEthernet0 / 2

3

GigabitEthernet21 0/3

GigabitEthernet21

GigabitEthernet21

0

GigabitEthernet21

GigabitEthernet21

0

GigabitEthernet21 0/3

GigabitEthernet21 0/3

GigabitEthernet21 0/3

Gigabit Ethernet 21 Ethernet / AccessPoint0

AccessPoint

WifiMaster0 / AccessPoint1

GuestWiFi

WifiMaster0 / AccessPoint2

WifiMaster0 / AccessPoint3

WifiMaster0 / WifiStation0

WifiMaster1

WifiMaster1 / AccessPoint0

AccessPoint_5G

WifiMaster21Net

Мост VifiStation 900 / WifiStation

WifiMaster21 (config)> interface Bri

Шаблон использования:

interface {имя}

Выберите:

Bridge

Bridge0

(config)> interface Bridge0

(config-if)>

name - изменить имя интерфейса

description - установить описание интерфейса

роль - конфигурация роли интерфейса

traffic-shape - установка лимита скорости трафика

dyndns - DynDns обновляет

наследование - добавление интерфейса Ethernet к мосту (с наследованием)

include - добавление интерфейса Ethernet к мосту

tx-queue - установка длины очереди TX

mac - настроить параметры MAC

security-level - назначить уровень безопасности

debug - включить отладку соединения

authentication - настроить аутентификацию

ip - настроить параметры IP

igmp - настроить параметры IGMP

ping-check - ping-check configuration

vdsl - настроить VDSL параметры

up - включить интерфейс

down - отключить интерфейс

расписание - интерфейс вверх / вниз расписание

Для беспроводных интерфейсов разрешено управление мощностью передатчика, беспроводным каналом и режимами совместимости.Также администратор может указать код страны, в которой используется устройство. Используя команду traffic-shape, администратор может ограничить скорость передачи пользовательских данных для любого интерфейса, в том числе беспроводного.

(config)> interface WifiMaster0

(config-if)>

name - изменить имя интерфейса

description - установить описание интерфейса

роль - конфигурация роли интерфейса

traffic-shape - установить ограничение скорости трафика

dyndns - DynDns обновления

tx-queue - установить длину очереди передачи

mac - настроить параметры MAC

отладка - включить отладку соединения

rf - изменить параметры RF

ip - настроить параметры IP

код страны - установить код страны

совместимость - установить 802.11 совместимость (используйте такие параметры, как BG или ABGN) канал

- установите мощность радиоканала

- установите уровень мощности передачи

короткая преамбула - включите короткие преамбулы

vdsl - настройте параметры VDSL

вверх - включите интерфейс

вниз - отключите расписание интерфейса

- расписание вверх / вниз интерфейса

(config-if)> tra

traffic-shape - установить ограничение скорости трафика

(config-if)> traffic-shape

Шаблон использования:

traffic-shape rate {rate}

(config-if) > роль rol

- конфигурация роли интерфейса

(config-if)> role

Шаблон использования:

роль {роль} [для {ifor}]

Выберите:

inet

iptv

voip

(config-if)> coun

country -code - установить код страны

(config-if)> country-code

Шаблон использования:

country-code {code}

(config-if)> chan

channel - установить радиоканал

(config-if)> channel

Шаблон использования:

канал {канал} | ширина ...

width - установить ширину радиоканала

(config-if)> powe

power - установить уровень мощности передачи

(config-if)> power

Шаблон использования:

power {power}

(config-if)> exit

(config)> interface AccessPoint

(config-if)>

name - изменить имя интерфейса

description - установить описание интерфейса

роль - конфигурация роли интерфейса

traffic-shape - установить ограничение скорости трафика

dyndns - DynDns обновляет

tx-queue - установить длину очереди TX

mac - настроить параметры MAC

уровень безопасности - назначить уровень безопасности

отладка - включить отладку соединения

wps - включить функцию WPS Аутентификация

- настроить аутентификацию

шифрование - настроить параметры шифрования

ip - настроить параметры IP

igmp - настроить параметры IGMP

ping-check - конфигурация ping-check

ssid - установить беспроводной ESSID

hide-ssid - отключить широковещание SSID на точке доступа

wmm - ru Возможность беспроводных мультимедийных расширений на этом интерфейсе

vdsl - настройка параметров VDSL

up - включение интерфейса

down - отключение расписания интерфейса

- расписание повышения / понижения интерфейса

(config-if)> en

encryption - настройка параметров шифрования

(config-if )> encryption

key - установить беспроводной ключ шифрования

enable - включить беспроводное шифрование (WEP по умолчанию)

disable - отключить беспроводное шифрование

wpa - включить шифрование WPA версии 1 (TKIP)

wpa2 - включить шифрование WPA версии 2 (AES)

Управление списками доступа осуществляется с помощью команды access-list.

(config)> accept

access-list - настроить списки доступа к сети

(config)> access-list

Шаблон использования:

access-list {acl}

(config)> access-list test

deny - добавить запрещающее правило

разрешение - добавить разрешающее правило

(конфигурация)> список доступа test pe

разрешение - добавить разрешающее правило

(конфигурация)> разрешение теста списка доступа

Шаблон использования: разрешение

((tcp | udp) {source} {source-mask } [порт (lt | gt | eq)

{порт источника}] {назначение} {маска назначения} [порт (lt | gt

| eq) {порт назначения}]) | (icmp {источник} {маска-источника}

{назначение} {маска-назначения}) | (ip {source} {source-mask}

{destination} {destination-mask})

Выберите:

tcp

udp

icmp

ip

Установить список доступа к интерфейсу можно с помощью команды ip access-group interface.

(config-if)> ip access-group

Шаблон использования:

access-group {acl} {direction}

Управление трансляциями NAT / PAT осуществляется с помощью команд ip nat и ip static.

(config)> ip nat

Шаблон использования:

nat (({адрес} {маска}) | {интерфейс}) | vpn ...

vpn - добавить правило NAT

Выберите:

GigabitEthernet1

ISP

WifiMaster0 / AccessPoint0

AccessPoint

WifiMaster0 / AccessPoint1

GuestWiFi

WifiMaster0 / AccessPoint2

WifiMaster0 / Access3

WifiMaster0 / WifiMaster21

WifiMaster0 / WifiMaster21 / WifiMaster21

WifiMaster21 / WifiMaster21 WifiStation0

GigabitEthernet0 / Vlan1

Bridge0

Home

(config)> ip static

Шаблон использования:

static [tcp | udp] ({interface} | ({address} {mask})) (({port}

через {end-port} {to-address}) | ({port} {to-address} [{to-

порт }]) | {to-address})

Выберите:

GigabitEthernet1

ISP

WifiMaster0 / AccessPoint0

AccessPoint

WifiMaster0 / AccessPoint1

GuestWiFi

WifiMaster0 / AccessPoint2

WifiMaster0 / AccessPoint3

WifiMaster021 WifiMaster0 / AccessPoint1

WifiMaster021 / WifiMaster21

WifiMaster021 / WifiStation021 WifiStation0

GigabitEthernet0 / Vlan1

Bridge0

Домашний

Разумеется, рассматриваемые маршрутизаторы поддерживают статические записи в таблице маршрутизации.Их управление осуществляется с помощью команды ip route.

(config)> ip route

Шаблон использования:

route (({network} {mask}) | {host} | default) (({gateway}

[{interface}]) | {interface}) [auto] [ {metric}]

Пользователь может просмотреть содержимое определенного каталога с помощью команды ls, в то время как команда more отображает содержимое определенного файла (мы намеренно опустили вывод команды в нашем листинге).

(config)> ls

Шаблон использования:

ls [{directory}]

Выберите:

ndm:

flash:

temp:

proc:

sys:

storage:

usb:

(config)> ls fla

Usage шаблон:

ls [{directory}]

(config)> ls flash:

rel: flash:

entry, type = R:

name: default-config

size: 3315

entry, type = R:

name: firmware

размер: 11403324

запись, тип = R:

имя: запуск-конфигурация

размер: 6064

(конфигурация)> больше flash: default-config

! $$$ Модель: ZyXEL Keenetic Giga III

! $$$ Версия: 2.0

! $$$ Агент: система по умолчанию

установка net.ipv4.ip_forward 1

установка net.ipv4.tcp_fin_timeout 30

установка net.ipv4.tcp_keepalive_time 120

установка net.ipv4.netfilter.ip_conntrack_tcp_timeout_established 1200v421.net setfilter.Net ip_conntrack_max 16384

установить vm.swappiness 100

установить dev.usb.force_usb2 0

имя хоста Keenetic_Giga

часовой пояс Москва

имя домена WORKGROUP

!

ntp-сервер 0.pool.ntp.org

ntp-сервер 1.pool.ntp.org

ntp-сервер 2.pool.ntp.org

ntp-сервер 3.pool.ntp.org

Управление различными вспомогательными службами осуществляется с помощью служебной команды.

(config)> service

dhcp - запустить службу DHCP

dns-proxy - включить прокси DNS

igmp-proxy - включить прокси IGMP

dhcp-relay - запустить службу ретрансляции DHCP

ftp - включить сервер FTP

cifs - включить сервер CIFS

dlna - включить сервер DLNA

http - запустить веб-интерфейс

telnet - запустить службу telnet

ntp-client - запустить клиент NTP

upnp - запустить службу UPnP

torrent - запустить торрент-службу

udpxy - включить udpxy

kabinet - запустить аутентификатор Kabinet

vpn -server - включить VPN-сервер

ipsec - включить IPsec

cloud-control - включить службу облачного управления

Изменение параметров работы системы осуществляется с помощью системной команды.

(config)> sys

system - функции обслуживания

(config)> system

reboot - перезапустить систему

set - настроить параметры системы

кнопка - настроить функции системных кнопок

hostname - установить имя хоста

clock - изменить настройки системных часов

domainname - установка доменного имени

configuration - управление конфигурацией системы

log - управление системным журналом

mount - монтирование раздела USB-диска

драйверы - управление драйверами ядра

swap - установка области подкачки

debug - включение режима отладки системы

- выбор работы системы режим

(config)> system con

configuration - управление конфигурацией системы

(config)> конфигурация системы

save - асинхронное сохранение конфигурации системы

factory-reset - сброс конфигурации системы до заводских значений по умолчанию

Для ознакомления с текущими параметрами работы устройства необходимо использовать команду show.Например, команда show interface используется для отображения информации обо всех сетевых интерфейсах.

(config)> показать версию

- отобразить версию прошивки системы

- отобразить информацию о состоянии системы

драйверы - просмотреть список загруженных драйверов ядра

процессы - просмотреть список запущенных процессов Интерфейс

- отобразить состояние интерфейса

dot1x - статус запрашивающего устройства 802.1x

skydns - отображать параметры SkyDns

log - отображать системный журнал

running-config - просматривать текущую конфигурацию

ip - отображать параметры IP

ppe - отображать «привязанные» записи PPE

upnp - отображать правила UPnP

ipsec - отображать внутренний статус IPsec

ftp - отображение статуса FTP-сервера

cifs - отображение статуса сервера cifs

dlna - отображение статуса сервера DLNA

torrent - отображение информации о торрент-сервисе

vpn-server - отображение статуса VPN-сервера

облако - отображение статуса облачной службы

ndns - отображение статуса NDNS

easyconfig - показать информацию EasyConfig

dyndns - показать статус профиля DynDns

ping-check - показать ping-ch eck profile status

site-survey - отображение доступных беспроводных сетей

ассоциаций - отображение списка связанных беспроводных станций

кнопка - отображение информации о системных кнопках

часы - отображение информации о системных часах

ntp - отображение параметров NTP

расписание - отображение системной среды

crypto - отображать информацию IPsec

usb - отображать список USB-устройств

принтеры - отображать список подключенных принтеров

теги - отображать доступные теги аутентификации

kabinet - отображать параметры аутентификатора Kabinet Монитор

- отображать статус монитора

(config)> показывать версию

release: v2.06 (AAUW.6) A6

arch: mips

ndm:

точный: 0-845e4dd

дата: 19 ноября 2015 г.

bsp:

точный: 0-64572cb

дата: 19 ноября 2015 г.

ndw:

версия: 4.1.0.156 Возможности

: wifi_button, wifi5ghz, usb_3, flexible_menu,

emulate_firmware_progress Компоненты

: облако, ddns, dot1x, factory, fat, hfsplus, json,

kabinet, miniupnpd, monitor, nathelper-ftp, nathelip-nathelp,

ntfs, ppe, ssl, trafficcontrol, usblte,

usbserial, base, cifs, cloudcontrol, компоненты, config-ap,

config-client, config-Repeater, corewireless, dhcpd, dlna,

easyconfig, ftp, igmp, ipsec, l2tp , opkg, pingcheck, ppp, pppoe,

pptp, skydns, storage, udpxy, usb, передача, usbdsl, usbnet,

usbmodem, ydns, vpnserver, base-l10n, printers, theme-ZyXEL-

Intl, base-theme, sysmode, easyconfig-3.2, модемы, base-ZyXEL-

Intl, ispdb

производитель: ZyXEL

поставщик: ZyXEL

серия: Keenetic серия

модель: Keenetic

hw_version: 80280000-D

hw_id: kng_re

устройство: Keenetic Giga III

класс: Интернет-центр

(config)> show sys

hostname: Keenetic_Giga

domainname: WORKGROUP

cpuload: 0

memory: 43000/262144

swap: 0/0

memtotal: 262144

memfree: 195384

члены: 5864

memcache: 17896

swapto 0

swapfree: 0

время работы: 5822

Администратор может переключиться в специальный режим показа для облегчения работы с командами в группе показа.

(config)> show

(show)>

version - отображение версии прошивки системы

- отображение информации о состоянии системы

драйверы - просмотр списка загруженных драйверов ядра

процессы - просмотр списка запущенных процессов Интерфейс

- отображение состояния интерфейса

dot1x - Состояние соискателя 802.1x

skydns - отображение параметров SkyDns

log - отображение системного журнала

running-config - просмотр текущей конфигурации

ip - отображение параметров IP

ppe - отображение «связанных» записей PPE

upnp - отображение правил UPnP

ipsec - отображение внутренних Статус IPsec

ftp - отображать статус FTP-сервера

cifs - отображать статус cifs-сервера

dlna - отображать статус DLNA-сервера

torrent - отображать информацию о торрент-сервисе

vpn-server - показывать статус VPN-сервера

cloud - отображать статус облачной службы

ndns - показать статус NDNS

easyconfig - отобразить информацию EasyConfig

dyndns - показать статус профиля DynDns

ping-check - показать статус профиля ping-check

site-survey - отобразить доступные беспроводные сети

ассоциации - показать список связанных беспроводных станций

кнопка - отобразить информацию о системных кнопках

часы - отобразить информацию о системных часах

ntp - отобразить параметры NTP

расписание - отобразить системная среда

crypto - отображать информацию IPsec

usb - отображать список USB-устройств

принтеры - отображать список подключенных принтеров

теги - отображать доступные теги аутентификации

kabinet - отображать параметры аутентификатора Kabinet Монитор

- отображать состояние монитора

(показать)> кнопка

кнопки :

button, name = RESET:

is_switch: no

position: 2

position_count: 2

кликов: 0

истекло: 0

hold_delay: 10000

button, name = WLAN:

is_switch: no

position: 2

position_count: 2

кликов: 0

истекло: 0

hold_delay: 3000

button, name = FN1:

is_switch: no 90 021 позиция: 2

position_count: 2

кликов: 0

истекло: 0

hold_delay: 3000

button, name = FN2:

is_switch: no

position: 2

position_count: 2

кликов: 0

истекло: 0

hold_delay: 3000

В завершение хотелось бы добавить, что интерфейс командной строки оборудования ZyXEL предоставляет администраторам больше возможностей, чем веб-интерфейс.Таким образом, например, мы не могли настроить статические IPv6-адреса на LAN- и WAN-интерфейсах маршрутизатора, хотя это было действительно легко сделать с помощью командной строки.

system

set net.ipv6.conf.all.forwarding 1

interface GigabitEthernet1

ipv6 address 2001: db8: 1 :: 1

ipv6 prefix 2001: db8: 1 :: / 64

interface Bridge0

ipv6 address 2001: db8: 2 :: 1

ipv6 route 2001: db8: 1 :: / 64 ISP

ipv6 route default 2001: db8: 1 :: 2

На этом мы завершаем краткий обзор возможностей командной строки маршрутизаторов серии Keenetic и переходим к тестированию устройств.

Первая процедура тестирования, с которой мы обычно начинаем наш раздел тестирования, — это измерение времени загрузки устройства, которое представляет собой временной интервал, начинающийся с момента включения питания до получения первого эхо-ответа через ICMP. Беспроводной маршрутизатор ZyXEL Keenetic Giga III загружается за 97 секунд, а Ultra II — за 119 секунд. Мы считаем, что это достойные результаты.

Вторым традиционным тестом была процедура сканирования безопасности, которая проводилась с помощью Positive Technologies XSpider 7.8 (сборка 8.25.5.23382) сканер сетевой безопасности. Сначала мы выполнили это измерение с интерфейса LAN, а затем с интерфейса WAN маршрутизатора. Наиболее интересные данные представлены ниже.

Прежде чем приступить к рассмотрению результатов тестирования производительности обоих маршрутизаторов, мы хотели бы упомянуть основные характеристики используемого нами тестового стенда.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus VI Extreme | ASUS M60J |

| ЦП | Intel Core i7 4790K 4 ГГц | Intel Core i7 720QM 1.6 ГГц |

| RAM | DDR3 PC3-10700 SEC 32 Гбайт | DDR3 PC3-10700 SEC 16 Гбайт |

| Сетевая карта | Intel PRO / 1000 PT ASUS PCE-AC68 | Atheros AR8131 |

| OS | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

Тесты производительности мы решили начать с измерения скорости передачи пользовательских данных при выполнении трансляции сетевых адресов (NAT / PAT) маршрутизатором.Результаты измерений для обеих моделей представлены на диаграммах ниже. Тесты проводились с 1, 5 и 15 одновременными сессиями TCP. Для тестирования устройств использовалась утилита JPERF версии 2.0.2.

ZyXEL Keenetic Giga III и Ultra II поддерживают работу не только с текущей версией IP, IPv4, но и с новой, IPv6. Скорости маршрутизации для IPv6 представлены на диаграммах ниже.

Наверное, одним из самых интересных тестов для пользователей Интернета из стран постсоветского блока является измерение скорости передачи данных при использовании VPN.Туннельные соединения по-прежнему популярны среди российских провайдеров услуг. К счастью, в последнее время некоторые компании склонны использовать IPoE, что означает отказ от использования туннелей PPPoE / PPTP / L2TP для предоставления доступа в Интернет, но еще многое предстоит сделать. На диаграммах ниже показаны скорости передачи пользовательских данных при использовании обычного зашифрованного PPTP-соединения. Приятно удивили полученные скорости при использовании PPTP без шифрования.

Беспроводные маршрутизаторы ZyXEL Keenetic Giga III и Ultra II имеют встроенный PPTP-сервер; его производительность представлена на диаграммах ниже.Оказалось, что производительность этой услуги ограничена 100 Мбит / с.

PPTP — не единственный туннельный протокол, поддерживаемый рассматриваемыми маршрутизаторами. Довольно необычно обнаружить поддержку IPSec в устройствах SOHO. Мы подключили Giga III к Ultra II, создали туннель IPSec и провели измерения в двух режимах: при использовании менее криптобезопасных и более криптобезопасных алгоритмов (DES и AES).

Производитель сообщил нам, что в настоящее время туннели IPSec не имеют ни программного, ни аппаратного ускорения, но работа по оптимизации криптографического модуля идет полным ходом.Когда эта статья была почти закончена, мы получили новую бета-версию прошивки, которая поддерживает ускорение туннелей IPSec. На представленной ниже диаграмме показаны результаты работы новой версии криптомодуля. Производительность устройства увеличилась в четыре раза. Надеемся, что обновленный криптомодуль станет доступен рядовым пользователям оборудования ZyXEL в ближайшее время.

Мы проверили загрузку ЦП на обоих устройствах при выполнении этого теста. В этом случае производительность туннеля IPSec ограничивается только возможностями менее мощного устройства из двух, Giga III.Вот почему мы склонны полагать, что полученные скорости могут быть значительно выше при установлении соединения IPSec между двумя маршрутизаторами Ultra II.

Одним из самых ожидаемых тестов было измерение производительности беспроводного модуля при работе устройств в режиме точки доступа. Эти измерения проводились для обоих беспроводных диапазонов частот. При разработке этих моделей компания ZyXEL не стремилась к достижению теоретически возможных максимальных скоростей беспроводной сети, а не к стабильной работе беспроводного модуля маршрутизатора.

Помимо работы в качестве точки доступа, эти устройства могут выполнять функции беспроводного клиента. Однако при этом скорости передачи станут намного ниже, что, вероятно, связано с отсутствием поддержки 802.11AC в этом режиме.

Обе рассматриваемые модели имеют порты USB. Естественно, мы просто не могли не подключить к роутерам внешний SSD Transcend TS256GESD400K емкостью 256 Гбайт.Для тестирования скорости доступа к данным, находящимся на внешнем носителе, мы использовали утилиту Intel NASPT версии 1.7.1.

Еще одна интересная возможность, которой оснащены беспроводные маршрутизаторы компании ZyXEL, — это ограничение скорости пользовательского трафика, называемое шейпером. Модели Giga III и Ultra II позволяют ограничивать скорость определенного хоста в локальной сети. И совершенно не важно, какое соединение, проводное или беспроводное, у этого хоста. На диаграмме ниже можно увидеть сравнение настроенной и полученной скорости.Глядя на диаграмму, мы видим, что максимально возможная ограничиваемая скорость составляет около 200 Мбит / с. Мы считаем, что необходимость ограничивать скорость того или иного пользователя высокими значениями — не самое необходимое для администратора.

Следует отдельно отметить, что мы не заметили существенного влияния этой функции на скорость передачи данных другими хостами в локальной сети.

Помимо ограничений, которые могут применяться к определенным хостам, администратор может ограничить скорость для всех устройств, находящихся в гостевой беспроводной сети.Естественно, мы не могли не протестировать эту возможность. В этом и предыдущих тестах мы использовали десять одновременных TCP-соединений.