Краткая инструкция по настройке Vlan-ов / Хабр

Для начала определимся что такое 802.1q vlan, дабы не изобретать велосипед маленькая вырезка из википедии:VLAN (аббр. от англ. Virtual Local Area Network) — виртуальная локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

На устройствах Cisco, протокол VTP (VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты.Коммутаторы Cisco в основном используют протокол ISL (Inter-Switch Link) для обеспечения совместимости информации.

По умолчанию на каждом порту коммутатора имеется сеть VLAN1 или VLAN управления. Сеть управления не может быть удалена, однако могут быть созданы дополнительные сети VLAN и этим альтернативным VLAN могут быть дополнительно назначены порты.

Native VLAN — это параметр каждого порта, который определяет номер VLAN, который получают все непомеченные (untagged) пакеты.

Для чего это надо?

Есть несколько ситуаций:

1. Банально представим ситуацию есть большая сеть, в районе покрытия этой сети у нас расположено два офиса, их необходимо объединить в одну физическую сеть, при этом общегородская сеть не должна видеть/иметь доступ к офисным тачкам. Данную ситуацию конешно можно разрулить VPN-ами, но на шифрованый трафик порядка 100 мегабит нужно не кислое железо, поэтому рулим vlan-aми.

serv:~# ifconfig | grep eth | wc -l

152

serv:~#

3.

Клиенту необходимо выдать блок из 4,8,16 и т.д. и т.п. адресов.

Клиенту необходимо выдать блок из 4,8,16 и т.д. и т.п. адресов.4. Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

5. Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Как мне это все сделать?

Легко!

Тегирование трафика VLAN

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN’е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN’e. Трафик, приходящий на порт определённого VLAN’а, ничем особенным не отличается от трафика другого VLAN’а. Другими словами, никакой информации о принадлежности трафика определённому VLAN’у в нём нет.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

Настройка обычно происходит на серверах и на свитчах.

По умолчанию все сетевые устройства находятся в первом (1, default) vlan-e.

Поэтому подними 2-й vlan, с сетью 1

В зависимости от ОСи на сервере vlan-ы конфигурятся по разному.

В данной статье я попробую максимально коротко и четко описать различные способы настройки vlan-ов, на разных ОС.

И так поехали, попробуем на разных ОС сделать одну и ту же задачу — настроить 2-й vlan, с адресным пространством из 64-х адресов, 10.10.10.0/26

Для начала нам необходимо рассчитать маску, бродкастовый адрес и шлюз, в помощь прийдет ipcalc 🙂 Address: 10.10.10.0 00001010.00001010.00001010.00 000000

Netmask: 255.255.255.192 = 26 11111111.11111111.11111111.11 000000

Wildcard: 0.0.0.63 00000000.00000000.00000000.00 111111

=>

Network: 10.10.10.0/26 00001010.00001010.00001010.00 000000 (Class A)

Broadcast: 10.10.10.63 00001010.00001010. 00001010.00 111111

00001010.00 111111

HostMin: 10.10.10.1 00001010.00001010.00001010.00 000001

HostMax: 10.10.10.62 00001010.00001010.00001010.00 111110

Hosts/Net: 62 (Private Internet)

Шлюзом сделаем 10.10.10.1

Маска 255.255.255.192 или 26

Broadcast 10.10.10.63

Итого мы получаем на клиентов 61 адрес, 10.10.10.2 — 10.10.10.62

Debian-like:

Нам необходимо поставить пакет vlan# apt-get install vlan

Далее переходим в /etc/network/

и правим файл с интерфейсами.# nano interfaces

auto eth0.2 # автоматически поднимаем интерфейс после ребута. eth0 транковый интерфейс в которы подаем vlan

iface eth0.2 inet static

address 10.10.10.1

netmask 255.255.255.192

broadcast 10.10.10.63

поднимаем интерфес:# ifup eth0.2

Red-Hat-like:

Для ред-хата необходима утилита настройки vlan’ов, ставим утилиту vconfig[root@notebook ~]# yum search vconfig

vconfig.

[root@notebook ~]# yum install -y vconfig

Добавим второй vlan в eth0.[root@notebook ~]# vconfig add eth0 2

переходим в /etc/sysconfig/network-scripts, создадим файл интерфейса, редактируем его[root@notebook ~]# cd /etc/sysconfig/network-scripts

[root@notebook ~]# touch ifcfg-eth0.2

[root@notebook ~]# nano ifcfg-eth0.2

DEVICE=eth0.2

VLAN_TRUNK_IF=eth0

BOOTPROTO=static

IPADDR=10.10.10.1

NETMASK=255.255.255.192

BROADCAST=10.10.10.63

ONBOOT=yes

поднимаем интерфейс[root@notebook ~]# ifup eth0.2

В BSD-like:

ifconfig vlan_device vlan vlan_id vlandev parent_deviceifconfig vlan0 vlan 2 vlandev xl0

ifconfig vlan0 inet 10.10.10.1 netmask 255.255.255.192

Для того чтобы интерфейс автоматически загружался, правим /etc/rc.

cloned_interfaces="vlan0" #You need a recent STABLE for this else use:

#network_interfaces="lo0 vlan0"

ifconfig_vlan0="inet 10.10.10.1 netmask 255.255.255.192 vlan 24 vlandev xl0"

#Note: If you do not assign an IP Adress to your parent device, you need to

#start it explicitly:

ifconfig_xl0="up"

Теперь перейдем к более интересному пункту, настройка сетевых коммутаторов.

т.к. коммутаторы 2-го уровня бывают разные я приведу несколько примеров по настройке, на разных коммутаторах разное меню соответственно по разному настраивается, обычно ничего сложного нет, и принцип настройки одинаковый. ситуация серв включен в 1-й порт, необходимо подать 2-й влан в 4,5,6 порты, и во втором порту подать его тегированным.

На D-Link-е:config vlan default delete 1-26

create vlan Offices tag 2

config vlan Offices add tagged 1,2

config vlan Offices add untagged 4,5,6

save

Пробуем воткнуться в 4 дырочку сетевым устройством и прописать адрес из диапазона 10. 10.10.0/26 и банально пингами проверить.

10.10.0/26 и банально пингами проверить.

На Asotel-яхset 1qvlan create 2 Offices #создадим 2-й влан

set 1qvlan modify -4-5-6 1 0 #уберем первый с 4,5,6-го портов

set 1qvlan modify +1+2 2 1 #подадим тегированный 2-й влан в 1,2 порты

set 1qvlan modify +4+5+6 2 0 #подадим нетегированный 2-й влан в 4,5,6 порты

set 1qvlan pvid 4 2 # скажем свитчу что 4 дырка пренадлежит 2-му влану, аналогично делаем с 5,6

set 1qvlan pvid 5 2

set 1qvlan pvid 6 2

На EdgeCore/LinkSysVty-0#configure

Vty-0(config)#vlan database

Vty-0(config-vlan)#

Vty-0(config-vlan)#vlan 2 name Offices media ethernet state active

Vty-0(config-vlan)#exit

Vty-0(config)#interface ethernet 1/1

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/2

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/4

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/5

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#exit

Vty-0#copy running-config startup-config

; Для проверки запустим

Vty-0#show running-config

p..JPG) s. Старался максимально коротко и ясно показать на примерах принцип настройки оборудования.

s. Старался максимально коротко и ясно показать на примерах принцип настройки оборудования.

Настройка VLAN на коммутаторах D-Link

Данные принципы создания и настройки vlan, подходят почти ко всем моделям коммутаторов D-link.

Оборудование:

Управляемый коммутатор 3 уровня DGS-3612G, выступающий в роли шлюзов для подсетей:

— 172.20.0.0/24 с интерфейсом 172.20.0.1/24 в vlan 2001 – подсеть для управления коммутаторами;

— 10.0.0.0/24 с интерфейсом 10.0.0.1/24 в vlan 1001– подсеть абонентов;

Коммутатор L2 DES-3526 c IP 172.20.0.2/24 вынесенный в управляющий vlan valn2001 ( management vlan vlan2001)

Коммутатор L2 DES-3028 c IP 172.20.0.3/24 вынесенный в управляющий vlan valn2001 ( management vlan vlan2001)

Приступим к настройке DGS-3612G

По умолчанию на коммутаторе default vlan (1 vlan), он нам не нужен, убираем его

DGS-3612G:5# config vlan default delete 1-12

Теперь создадим абонентский vlan (vlan1001) и управляющий vlan для коммутаторов (vlan2001)

DGS-3612G:5# create vlan vlan1001 tag 1001

DGS-3612G:5# create vlan vlan2001 tag 2001

Теперь присвоим 1 и 2 порту созданные нами vlan

DGS-3612G:5# config vlan vlan1001 add tagged 1-2

DGS-3612G:5# config vlan vlan2001 add tagged 1-2

Перейдем к настройке интерфейсов, по умолчанию на коммутаторах создан IP 10. 90.90.90/8, он нам не нужен, создадим свои, но для начала отключим этот

90.90.90/8, он нам не нужен, создадим свои, но для начала отключим этот

DGS-3612G:5# config ipif System ipaddress 10.90.90.90/30 vlan default state disable

Создаем интерфейс с ip – 10.0.0.1/24, служащий шлюзом для абонентов.

DGS-3612G:5# create ipif if1001 10.0.0.1/24 vlan1001 state enable

В данном случае if1001 – имя интерфейса, оно может быть любым, правда с ограничением в 12 символов; 10.0.0.1/24 vlan1001 – ip адрес, принадлежащий vlan vlan1001.

Создадим интерфейс с ip – 172.20.0.1/24, служащий шлюзом для коммутаторов.

DGS-3612G:5# create ipif if2001 172.20.0.1/24 vlan2001 state enable

На этом настройка DGS-3612 закончена, переходим к настройки DES-3526.

Удаляем default vlan с портов

DES-3526:admin# config vlan default delete 1-26

Cоздаем абонентский vlan vlan1001

DES-3526:admin# create vlan vlan1001 tag 1001

DES-3526:admin# config vlan vlan1001 add untagged 1-24

DES-3526:admin# config vlan vlan1001 add tagged 25-26

Создание vlan можно описать чуть иначе, но в этом случае вы не задаете имя vlan, оно будет назначаться с соответствии с vlanid и будет выглядеть следующим образом VLAN1001 (VLAN в верхнем регистре)

DES-3526:admin# create vlan vlanid 1001

DES-3526:admin# config vlan vlanid 1001 add untagged 1-24

DES-3526:admin# config vlan vlanid 1001 add tagged 25-26

Теперь создаем management vlan (управляющий vlan)

DES-3526:admin# create vlan management tag 2001

DES-3526:admin# config vlan management add tagged 25-26

Создаем интерфейс и прописываем маршрут по умолчанию

DES-3526:admin# config ipif System vlan vlan2001 ipaddress 172.

2.0.2/24 state enable

DES-3526:admin# create iproute default 172.20.0.1

Теперь по аналогии настраиваем DES-3028

Удаляем default vlan с портов

DES-3028:admin# config vlan default delete 1-28

Cоздаем абонентский vlan vlan1001

DES-3028:admin# create vlan vlan1001 tag 1001

DES-3028:admin# config vlan vlan1001 add untagged 1-24

DES-3028:admin# config vlan vlan1001 add tagged 25-28

Создание vlan можно описать чуть иначе, но в этом случае вы не задаете имя vlan, оно будет назначаться с соответствии с vlanid и будет выглядеть следующим образом VLAN1001 (VLAN в верхнем регистре)

DES-3028:admin# create vlan vlanid 1001

DES-3028:admin# config vlan vlanid 1001 add untagged 1-24

DES-3028:admin# config vlan vlanid 1001 add tagged 25-28

Теперь создаем management vlan (управляющий vlan)

DES-3028:admin#create vlan management tag 2001

DES-3028:admin#config vlan management add tagged 25-28

Создаем интерфейс и прописываем маршрут по умолчанию

DES-3028:admin#config ipif System vlan vlan2001 ipaddress 172.

2.0.3/24 state enable

DES-3028:create iproute default 172.20.0.1

Вот и все, осталось прописать на абонентских станциях ip адреса из подсети 10.0.0.0/24 и шлюз 10.0.0.1. Настройка закончена

Понравилось это:

Нравится Загрузка…

Похожее

Как подключить свитч к роутеру: выбор коммутатора и настройка

Зачастую у роутеров небольшое количество портов. Их может быть не достаточно для подключения всего сетевого оборудования: компьютеры, принтеры, SIP – телефоны. Это можно решить с помощью дополнительного коммутатора (свитча). Так же он может потребоваться, когда оборудование разнесено по разным комнатам.

Для чего нужен свитч если есть роутер

Основные причины:

- Не достаточно LAN портов у роутера для подключения всех устройств. Их может быть всего два. Тогда Вы сможете подключить только компьютер и SIP-телефон. Если же потребуется дополнительно использовать сетевой принтер, то тут уже не хватит двух портов.

- Если Ethernet устройства сосредоточены в нескольких местах. Например, в разных комнатах офиса. Тогда для каждой комнаты можно выделить свой свитч.

Так же возможность использования некоторого функционала, если он поддерживается:

- Для создания узла сети, по которому будет отслеживаться статистика.

- Дополнительная настройка приоритетов (QoS)

- Наличие функции зеркалирования портов.

- Наличие PoE который необходим для подключения некоторых устройств.

- И другие.

Выбор свитча

У коммутаторов обычно в наличии больше портов, чем у роутера.

Свитчи могут быть двух видов:

- управляемые

- не управляемые

К управляемым коммутаторам можно подключиться через веб интерфейс и настроить его. Они могут иметь дополнительный функционал, который может оказаться полезным для вас. Например, просмотр статистики, зеркалирование портов.

Следует обратить внимание на скорость передачи, которую поддерживает коммутатор. Если нет необходимости передавать большие объемы данных по локальной сети, то вполне достаточно 100 Мбит в секунду.

Если нет необходимости передавать большие объемы данных по локальной сети, то вполне достаточно 100 Мбит в секунду.

Иногда может возникнуть необходимость, чтобы у коммутатора на некоторых портах было PoE. Например, есть IP видеокамеры, питание которых производится через патч-корд, которым она подключается к коммутатору.

На некоторых свитчах есть VIP порт. Трафик через него будет более приоритетным для данного свитча.

Как подключить коммутатор к роутеру

Если у Вас не управляемый коммутатор, то подключение очень простое – следует соединить один из LAN портов роутера с портом коммутатора с помощью патч-корда (Ethernet кабеля). Если есть на коммутаторе VIP порт, то соединение с роутером, обычно, следует осуществлять через него. Точно так же осуществляется и подключение хаба к роутеру. Сейчас хабы или, как их иначе называют, сетевые концентраторы, уже не производятся, так как заполняют сеть не нужным трафиком. Полученные пакеты данных они просто передают по всем портам. В то время как свитчи, даже не управляемые, отправляют трафик только через порт, где находится адресат.

В то время как свитчи, даже не управляемые, отправляют трафик только через порт, где находится адресат.

Если же коммутатор управляемый, то так просто все, скорее всего не получится. У него может быть IP адрес по умолчанию такой же, как и у роутера или как у другого сетевого оборудования. Может так случиться, что на нем настроена другая подсеть. Так же на нем может быть включен DHCP сервер.

Таким образом, подключение такого коммутатора без предварительной его настройки, может положить всю локальную сеть.

Настройка свитча

Коммутатор следует подключить напрямую к компьютеру с помощью Ethernet кабеля и зайти в его настройки через веб браузер. Для этого, возможно потребуется перенастроить сетевое подключение компьютера.

Для подключения по умолчанию обычно используются:

- IP адрес 192.168.0.1

- логин admin

- пароль admin.

Эту информацию отображают на корпусе прибора. Скорее всего, она на наклейке с тыльной стороны устройства.

Если свитч был перенастроен, и Вы не знаете его точных настроек, то его можно сбросить к заводским настройкам. Сброс осуществляется аналогично сбросу роутера.

Устанавливаем статический IP адрес компьютеру из той же подсети, что и у коммутатора. IP адреса должны отличаться.

После подключения к коммутатору через веб интерфейс следует выполнить следующие действия.

Проверить, что отключен DHCP сервер

Эта функция редко присутствует у коммутаторов, но, если она есть, то надо проверить, что сервер отключен. Если этого не предусмотреть, то при наличии DHCP сервера на роутере, у разных узлов сети могут оказаться одинаковые адреса. Это приведет, к сбоям, которые если не сразу, но возникнут. И будет не понятно, почему все не работает.

Настройка IP адреса

Для задания этих настроек свитчу, заходим в соответствующий пункт. На изображении настройка коммутатора TP-Link с англоязычным интерфейсом.

Здесь в пункте «System» подпункт «Port Settings».

Теперь о этих настройках подробнее:

- DHCP Settings. Получение IP адреса от DHCP сервера отключаем (Disable).

- IP Address. Выбираем свободный IP адрес в локальной сети. Если на роутере включен DHCP сервер, то следует выбрать IP адрес, не входящий в диапазон раздаваемых им адресов (пулл).

- Subnet Mask. Маску подсети задаем такую же, как и на роутере.

- Default Gateway. Шлюз по умолчанию – сюда прописываем IP адрес роутера.

После этого жмем кнопку применения настроек (Apply).

Восстанавливаем сетевые настройки компьютера. Подключаем роутер через свитч с помощью патч-корда: соединяем их LAN порты.

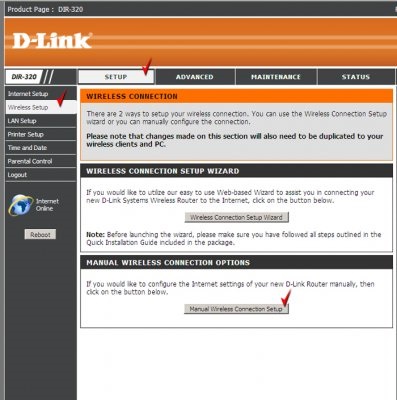

Как настроить VLAN

Виртуальная локальная сеть — VLAN (Virtual Local Area Network) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей. VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. Компьютеры, подключенные к разным коммутаторам, можно объединить в одну виртуальную сеть, но при этом компьютеры, находящиеся в разных VLAN будут изолированы друг от друга, даже если подключены к одному коммутатору.

VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. Компьютеры, подключенные к разным коммутаторам, можно объединить в одну виртуальную сеть, но при этом компьютеры, находящиеся в разных VLAN будут изолированы друг от друга, даже если подключены к одному коммутатору.

Для чего используется VLAN:

- Гибкое разделение устройств на группы;

- Сокращение широковещательного трафика в сети: Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен;

- Увеличение безопасности и управляемости сети: В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN;

- Уменьшение количества оборудования и сетевого кабеля.

Для создания новой виртуальной локальной сети не требуется покупка коммутатора и

прокладка сетевого кабеля. Но при этом, необходимо использовать более дорогие устройства, позволяющие настроить VLAN.

Рассмотрим частный пример настройки

PoE-коммутатора второго уровня для разделения телефонии, видеонаблюдения и сети Wi-Fi

на независимые группы. Такая мера не позволит пользователям беспроводной сети проникнуть в систему видеонаблюдения и разгрузит

сеть VoIP телефонии от ненужных широковещательных запросов.

Но при этом, необходимо использовать более дорогие устройства, позволяющие настроить VLAN.

Рассмотрим частный пример настройки

PoE-коммутатора второго уровня для разделения телефонии, видеонаблюдения и сети Wi-Fi

на независимые группы. Такая мера не позволит пользователям беспроводной сети проникнуть в систему видеонаблюдения и разгрузит

сеть VoIP телефонии от ненужных широковещательных запросов.

Коммутатор GL-SW-G204-24P

GL-SW-G204-24P – L2 управляемый, 24 PoE (802.3af/at) портов 10/100/1000Мб/с, 4 Base-X SFP 1000Mb/s, суммарная мощность 400W

В качестве базового устройства будем рассматривать двадцатичетырехпортовый РоЕ коммутатор GL-SW-G204-24P от GIGALINK.

Данный гигабитный коммутатор уровня 2+ обладает высокой производительностью и солидным бюджетом PoE – 400Ватт.

Для удобства коммутации и использования

группы будем назначать согласно группам портов: три группы по 8 портов и SFP порты в качестве транка (trunk — это uplink для VLAN групп)

и портов связи с другими сегментами сети.

Шаг 1. IP адрес WEB-интерфейса по умолчанию: 192.168.0.1, логин и пароль стандартные: admin.

Настройка VLAN шаг №1

Шаг 2. Интересующие нас настройки спрятаны в группе L2 Config и называются VLAN Config.

Настройка VLAN шаг №2

Шаг 3. Стандартные настройки коммутатора подразумевают, что все порты включены в одну группу и имеют одинаковый статус «доступен». В этом случае все подключенные устройства «видят» друг друга и могут «общаться». Чтобы изолировать их, внесем необходимые изменения, поставив в группе VLAN ID 1 только первые 8 портов и 25й для связи с другими сегментами сети. В этой группе у нас будут подключены точки доступа. Так

как они должны быть доступны одновременно с остальной сетью и компьютерами и должны иметь доступ к роутеру и контроллеру беспроводной сети, то 25й порт назначается таким же доступным, как и первые 8 портов, подающих сеть питание для точек доступа.

Шаг 4. Для портов 9-16 назначаем вторую группу, поставив цифру 2 в поле VLAN ID. В этой группе у нас будут подключены VoIP телефоны на рабочих местах. Так как эта подсеть должна быть изолирована от общей сети, назначим порт 26 для связи с остальной сетью. Этому порту необходимо назначить роль транка (trunk это аплинк для VLAN сетей), порт будет связываться с другим коммутатором, у которого должен быть так же настроен VLAN и соответствующий порт отведен под транк. Таким образом, подсеть VoIP будет не доступна для первой группы, но в то же время физически находится на тех же устройствах сети.

Для транка необходимо указать снимать теги или нет. В сети Tagged Vlan каждый пакет маркируется, ему присваивается ID Vlan’а (тэг). Это нужно для объединения Vlan’ов на нескольких коммутаторах в один широковещательный сегмент, устройства, подключенные к разным коммутаторам с одинаковым Vlan ID смогут «общаться» друг с другом. Untagged Vlan подразумевает, что trunk-порт соединен с устройством, не умеющим работать с виртуальными сетями, пакеты такой сети не содержат маркер, сообщающий Vlan ID порта.

Шаг 5. Порты 17-24 отводятся для питания камер видеонаблюдения. Эта сеть физически изолирована от остального сегмента сети, так как этажный коммутатор один, то просто выделяем третий диапазон, назначив портам соответствующие ID и порт 27 для физического подключения к регистратору или коммутатору видеонаблюдения.

Настройка VLAN шаг №5

Таким образом, один коммутатор подает сеть и питание на три разных группы устройств, но эти устройства не могут взаимодействовать друг с другом на прямую и, например, злоумышленник, получивший доступ к Wi-Fi не сможет влезть в зону телефонии или видеонаблюдения.

Шаг 6. После назначения портам соответствующих ID, настройки нужно сохранить. Нажимаем Apply для применения политики VLAN к портам коммутатора и Save All для сохранения текущей конфигурации. Можно также добавить наименования для групп для более удобного управления.

Шаг 7. Следующим действием необходимо активировать протокол GVRP (Group Vlan Registration Protocol), который оповестит соседние коммутаторы о наличии на этом коммутаторе групп Vlan с определенными ID. Это необходимо для корректной работы транка в сетях Tagged Vlan.

Настройка VLAN шаг №7

На этом настройка VLAN заканчивается. Три группы устройств изолированы друг от друга, хотя и подключены к одному коммутатору. Это лишь частный случай возможной настройки для коммутаторов. Современные интеллектуальные устройства обладают огромным функционалом, позволяющим реализовывать самые сложные сценарии и топологии локальных сетей. Ежегодно усложняющаяся техника и внедрение нововедений в повседневную жизнь диктуют условия, игнорировать которые уже становится невозможно и потребность в понимании функционирования сети и принципах тонкой настройки коммутаторов становятся необходимостью.

Что еще интересного?

Видеообзор коммутатора GL-SW-F104-16P. Данное видео включает в себя распаковку устройства, описание технических характеристик, обзор веб-интерфейса и даже пример применения.

d link des 1026g настройка

На чтение 4 мин. Просмотров 5 Опубликовано

Вы можете произвести сброс к заводским настройкам по умолчанию, используя один из следующих методов.

- Кнопка Reset

- Подключение консоли

- Настройка с помощью Web-интерфейса

Кнопка Reset

Шаг 1: Убедитесь, что питание устройства отключено.

Шаг 2: Нажмите и удерживайте кнопку reset, расположенную на задней панели межсетевого экрана. Удерживая в нажатом положении кнопку reset, включите питание межсетевого экрана.

Шаг 3: Продолжайте удерживать кнопку reset в нажатом состоянии в течение 30 секунд после включения устройства.

Шаг 4: Отпустите кнопку reset, и межсетевой экран будет сброшен к заводским настройкам по умолчанию.

Примечание: Ваш межсетевой экран готов к настройке только, когда загорится светодиодный индикатор System.

Подключение консоли

Шаг 2: Дайте имя новому подключению и кликните по OK.

Шаг 3: В окне Connect to выберите COM port, далее Connect Using, а затем кликните по OK.

Шаг 4: В окне COMX Properties (где вместо X будет указан номер COM-порта) установите следующие настройки, используя выпадающее меню:

- Bits per second: 9600

- Data bits: 8

- Parity: None

- Stop bits: 1

- Flow control: Hardware

Кликните OK.

Шаг 5: Отключите на 5 секунд питание межсетевого экрана, а затем снова включите питание.

Шаг 6: Когда появится окно гипертерминала, выберите опцию под номером 1 для запуска межсетевого экрана D-link.

Шаг 7: Быстро нажмите на Enter дважды, чтобы загрузить меню.

Шаг 8: Выберите опцию 2.

Шаг 9: Введите Y (Да) на клавиатуре для сброса межсетевого экрана к заводским настройкам по умолчанию.

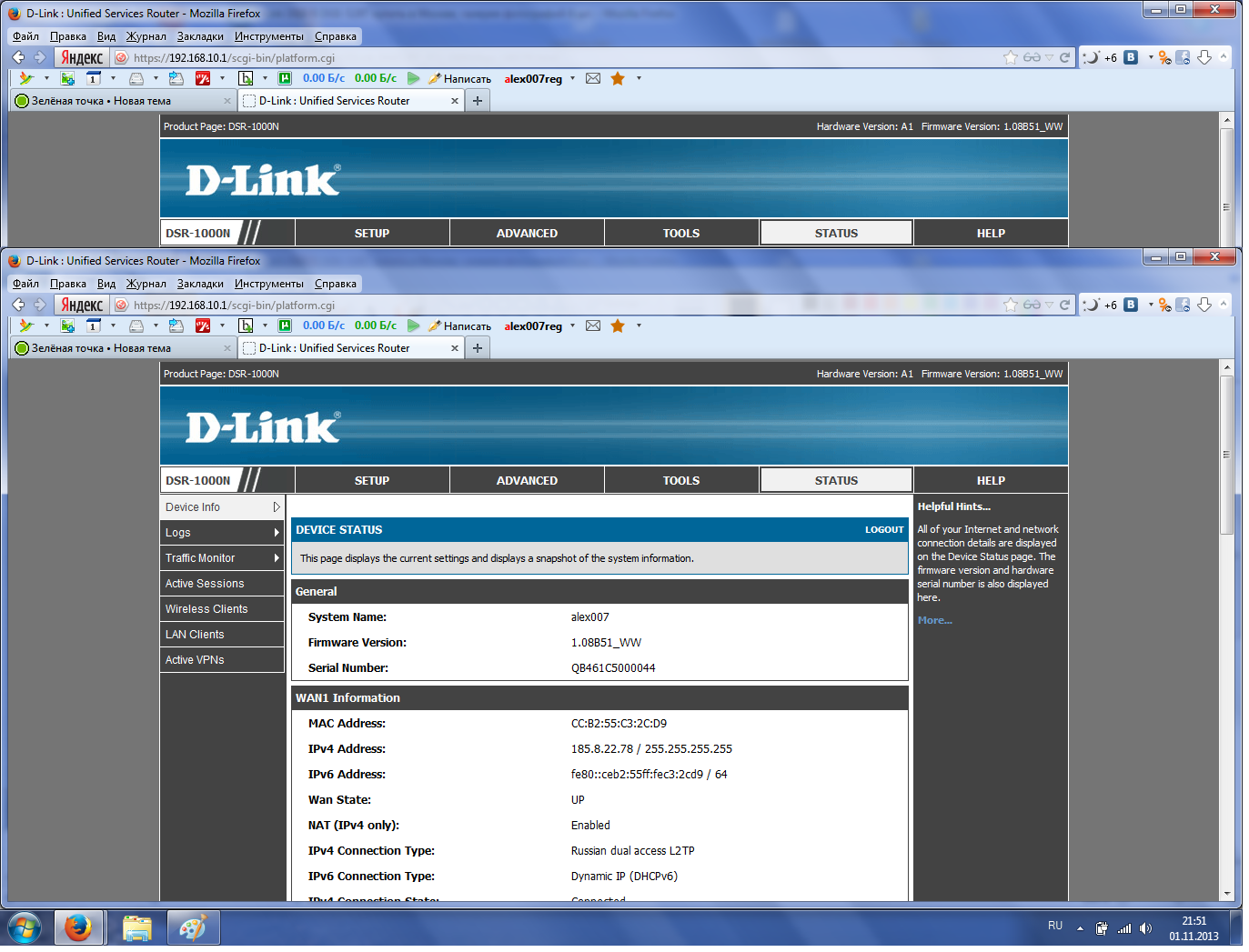

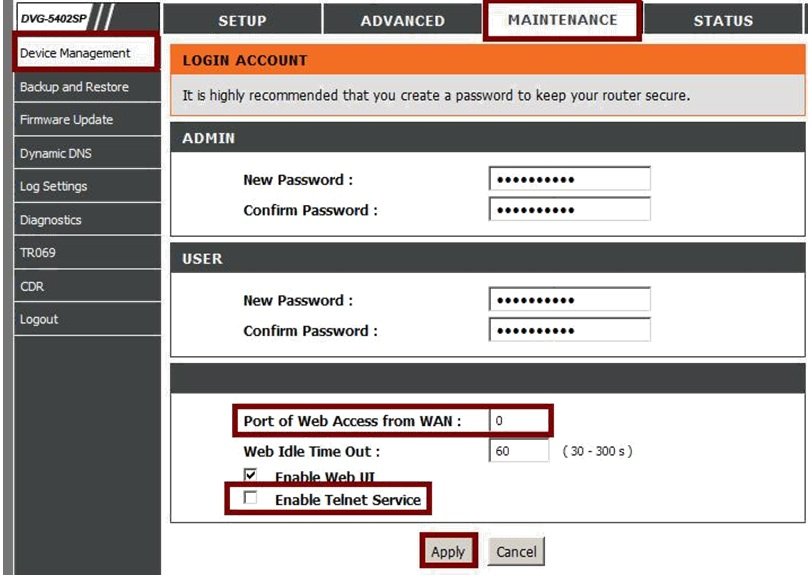

Настройка с помощью Web-интерфейса

Шаг 1: Войдите в Web-интерфейс межсетевого экрана DFL. По умолчанию, установлен IP-адрес 192.168.1.1, имя пользователя (username) и пароль admin.

Шаг 2: Кликните по вкладке Maintenance в верхней части экрана, затем выберите Reset из выпадающего меню.

Шаг 3: Выберите Restore the configuration to factory default и кликните по Reset to Factory Defaults.

Шаг 4: Кликните по OK в появившемся окне. Это запустит процесс сброса межсетевого экрана к заводским настройкам по умолчанию.

Страница скачивания руководства по обслуживанию D-Link DES-1026G

Размер: 0,27 MB

Добавлено: 2013-03-29 15:41:40

Количество страниц: 16

Скачивание руководства по обслуживанию D-Link DES-1026G должно начаться в течении нескольких секунд. Если загрузка не началась автоматически в течение 10 секунд, нажмите на Прямая ссылка. Если у Вас остаются проблемы со скачиванием инструкции D-Link DES-1026G, свяжитесь с нами, используя формуляр для сообщения об ошибках.;

Для построения сети будем использовать следующее оборудование:

Управляемый коммутатор D-Link DES-3326SR

В качестве главного коммутатора всей сети используется коммутатор

Это стекируемый коммутатор 3-го уровня, объединяющий в себе коммутацию 2-го уровня на скорости канала с базовой IP-маршрутизацией пакетов и функции обеспечения качества обслуживания (QoS). Он имеет 24 порта 10/100 Мбит/с, 1 слот расширения для установки модулей Fast или Gigabit Ethernet, поддержку резервного источника питания и возможность объединения в стек до 13 устройств.

Он имеет 24 порта 10/100 Мбит/с, 1 слот расширения для установки модулей Fast или Gigabit Ethernet, поддержку резервного источника питания и возможность объединения в стек до 13 устройств.

Коммутатор оснащен 24 портами 10/100 Мбит/с, поддерживающими автоопределение и автосогласование скорости и режимов полного или полудуплекса. Эти порты могут подключаться к рабочим станциям и принт-серверам, обеспечивая для каждого подключения выделенную полосу пропускания. Все порты поддерживают режим автонастройки на полярность подключаемого кабеля MDI/MDIX, что позволяет использовать один т

Сброс на заводские настройки коммутатора D-Link DGS-3120G-24TP

Попал в руки мне коммутатор D-Link DGS-3120G-24TP, какие настройки в нем прописаны мне не известны, зайти на него не удалось. Необходимо сбросить его настройки на заводские и дальше настроить его под свои нужны.

Каких либо кнопок Reset и прочих на коммутаторе не имеется, но есть возможность консольного подключения..JPG) Им я и воспользовался, для сброса коммутатора.Для сброса нам понадобится вот такой консольный кабель (RJ45 — COM)

Им я и воспользовался, для сброса коммутатора.Для сброса нам понадобится вот такой консольный кабель (RJ45 — COM)

Выключаем коммутатор от питания. Подключаем консольный кабель, на коммутаторе в консольный порт, а на ПК в COM порт. Запускаем на ПК программу PuTTY (скачать можно тут)

- в Connection type выбираем Serial

- в Speed указываем 115200

- нажимаем Open.

Подключаем питание к коммутатору, в процессе загрузки коммутатор увидит что к нему подключен консольный кабель и в окне программы PuTTY мы увидим процесс загрузки коммутатора.

Когда строка загрузки UART init ……………. достигнет 100%, нажимаем и удерживаем в течении 3-х секунд Shift+6

Коммутатор перейдет в режим восстановления (Password Recovery Mode). в консоли вводим reset config, нажимаем Enter. Подтверждаем сброс коммутатора (Are you sure want to reset current configuration?), нажимаем y. Если конфигурация сбросилась успешно, мы увидим сообщение Success. Теперь перезагрузим коммутатор, в консоли вводим reboot, нажимаем Enter. На вопрос о сохранении текущих изменений перед перезагрузкой (Save current settings before system restart?) нажимаем y.

в консоли вводим reset config, нажимаем Enter. Подтверждаем сброс коммутатора (Are you sure want to reset current configuration?), нажимаем y. Если конфигурация сбросилась успешно, мы увидим сообщение Success. Теперь перезагрузим коммутатор, в консоли вводим reboot, нажимаем Enter. На вопрос о сохранении текущих изменений перед перезагрузкой (Save current settings before system restart?) нажимаем y.

Конфигурация сброшена, теперь можно отключить консольный кабель от коммутатора и подключить его к ПК напрямую или к локальной сети. Для того чтобы зайти на коммутатор в системе прописываем использование статического адреса:

- IP-адрес — 10.90.90.91

- Маска подсети — 255.0.0.0

Открываем браузер, в адресной строке вводим 10.90.90.90. По-умолчанию логин/пароль пустые. Мы попадаем в управление коммутатором. Для удобства использования его в дальнейшем пропишем в нем получение IP-адреса по DHCP.

Для удобства использования его в дальнейшем пропишем в нем получение IP-адреса по DHCP.

Переходим Managment — IP Interface — System IP Address Settings, отмечаем DHCP и нажимаем Apply.

Перезагружаем коммутатор Tools — Reboot System, отмечаем пункт Yes в вопросе о сохранении настроек и нажимаем Reboot.

Вот таким образом можно сбросить к заводским коммутатор D-Link DGS-3120G-24TP.

Понравилась или оказалась полезной статья, поблагодари автора

Настройка VLAN

через интерфейс командной строки на управляемых коммутаторах серии 300/500

ang = «eng»>Цель

VLAN позволяют логически сегментировать LAN на разные широковещательные домены. В сценариях, где конфиденциальные данные могут транслироваться по сети, могут быть созданы VLAN для повышения безопасности путем назначения широковещательной передачи в определенную VLAN. Только пользователи, которые принадлежат к VLAN, могут получать доступ и управлять данными в этой VLAN. Сети VLAN также могут использоваться для повышения производительности за счет уменьшения необходимости отправлять широковещательные и многоадресные рассылки в ненужные пункты назначения.

Только пользователи, которые принадлежат к VLAN, могут получать доступ и управлять данными в этой VLAN. Сети VLAN также могут использоваться для повышения производительности за счет уменьшения необходимости отправлять широковещательные и многоадресные рассылки в ненужные пункты назначения.

Цель этого документа — показать вам, как настроить базовую VLAN через интерфейс командной строки (CLI) на управляемых коммутаторах серий 300 и 500.

Применимые устройства | Версия программного обеспечения

Базовая конфигурация VLAN

Шаг 1. Войдите в интерфейс командной строки (CLI) коммутатора.

Создание VLAN

Шаг 1. Введите следующие команды для создания VLAN:

| Команда | Назначение |

| конфигурация | Войдите в режим конфигурации. |

| база данных vlan | Войдите в режим базы данных VLAN. |

| vlan | Создайте новую VLAN с указанным идентификатором. |

| конец | Выйти из режима настройки. |

На следующем снимке экрана показаны шаги, необходимые для создания VLAN с идентификатором 200.

Шаг 2. (Необязательно) Введите следующую команду для отображения информации о VLAN:

| Команда | Назначение |

| показать vlan | Показать информацию о VLAN. |

Примечание: Таблица информации о VLAN будет различаться в зависимости от типа используемого коммутатора. Например, коммутаторы SF-типа могут иметь поле Type и Authorization , а не поле Creators . Поле Ports также будет отличаться, поскольку разные коммутаторы имеют разные типы портов и схемы нумерации.

Отображается созданная VLAN:

Примечание. VLAN 1 — это VLAN по умолчанию, которая по умолчанию включает все возможные порты на коммутаторе.Порты с номерами gi являются Gigabit Ethernet (отдельные каналы). Порты с номерами fa являются Fast Ethernet (индивидуальные каналы). Порты с номерами Po являются портами-каналами (группой каналов Ethernet).

Назначение порта для VLAN

После создания сетей VLAN необходимо назначить порты соответствующей VLAN. Вы можете настроить порты с помощью команды switchport и указать, должен ли порт находиться в режиме доступа или магистрали .

Режимы порта определены следующим образом:

• Доступ — предполагается, что кадры, полученные на интерфейсе, не имеют тега VLAN и назначаются VLAN, указанной командой. Порты доступа используются в основном для хостов и могут передавать трафик только для одной VLAN.

• Магистраль — предполагается, что кадры, полученные на интерфейсе, имеют теги VLAN. Магистральные порты служат для связи между коммутаторами или другими сетевыми устройствами и могут передавать трафик для нескольких VLAN.

Магистральные порты служат для связи между коммутаторами или другими сетевыми устройствами и могут передавать трафик для нескольких VLAN.

Примечание: По умолчанию все интерфейсы находятся в режиме магистрали, что означает, что они могут передавать трафик для всех VLAN.

Шаг 1. Введите следующие команды для настройки порта доступа:

| Команда | Назначение |

| конф т | Войдите в режим конфигурации. |

| int <номер порта> | Войдите в режим настройки интерфейса для указанного номера порта.Допустимы Gigabit Ethernet, Fast Ethernet и порт-каналы. |

| Доступ в режиме коммутатора | Устанавливает интерфейс как непереключаемый нетегированный интерфейс Ethernet с одной VLAN. Порт доступа может передавать трафик только в одной VLAN. |

| switchport access vlan | Задает VLAN, для которой этот порт доступа будет передавать трафик. |

| не закрыто | Включить (включить) порт. |

| конец | Выйти из режима настройки. |

На следующем снимке экрана показаны шаги, необходимые для настройки порта Gigabit Ethernet (gi2) в качестве порта доступа и назначения его VLAN 200.

Шаг 2. (Необязательно) Введите команду show vlan , чтобы увидеть назначенный порт.

Шаг 3. Введите следующие команды, чтобы настроить порт магистрали и указать, что на указанной магистрали разрешены только определенные сети VLAN:

| Команда | Назначение |

| конф т | Войдите в режим конфигурации. |

| int <номер порта> | Войдите в режим настройки интерфейса для указанного номера порта. Допустимы Gigabit Ethernet, Fast Ethernet и порт-каналы. |

| Коммутационный порт магистрали | Сообщите указанному номеру порта все сети VLAN. |

| транк коммутатора разрешен добавить vlan | Делает порт членом указанного идентификатора VLAN и дает ему правило выхода: Tagged.Это означает, что пакеты помечаются идентификатором VLAN, когда они покидают этот порт на устройстве. |

| не закрыто | Включить (включить) порт. |

| конец | Выйти из режима настройки. |

Примечание: В магистральном режиме все VLAN разрешены по умолчанию. Использование команды switchport trunk allowed vlan add позволяет настраивать VLAN, разрешенные на магистрали.

На следующем снимке экрана показаны шаги, необходимые для настройки порта Gigabit Ethernet (gi3) в качестве магистрального порта и добавления его в VLAN 200:

Шаг 4. (Необязательно) Введите команду show vlan , чтобы увидеть свои изменения.

(Необязательно) Введите команду show vlan , чтобы увидеть свои изменения.

Шаг 5. (Необязательно) Введите следующую команду для отображения информации о порте:

| Команда | Назначение |

| показать интерфейсы switchport <номер порта> | Отображение такой информации, как членство в VLAN, правило выхода и запрещенные VLAN для указанного порта. |

Для получения дополнительной информации по этому вопросу щелкните ссылки ниже.

Ничего не найдено для Wp Content Uploads Files Dgs 3200_Series_Web_Ui_Reference_Guide_V2 0 Pdf

お 問 い 合 わ せ は こ ち ら

- 10 ギ ガ ビ ッ ト ス イ ッ チ

- 10/100/1000/2.

5G BASE-T

5G BASE-T

マ ル チ ギ ガ ビ ッ ト ス イ ッ チ - 10/100 / 1000BASE-T

ギ ガ ビ ッ ト ス イ ッ チ - 10 / 100BASE-TX

フ ァ ス ト イ ー サ ネ ッ ト ス イ ッ チ

- ク ラ ウ ド Wi-Fi 統 合 管理

- オ ン プ レ ミ ス 無線 コ ン ト ロ ラ

- 無線 LAN ア ク セ ス ポ イ ン ト

- Продукция

- Продукция

- 対 象 子 と 保証 期間

- Продукция Q&A

- 故障 ・ 修理 申請 フ ォ ー ム

- 購入 方法 と 対 象 機器

- ラ イ セ ン ス Вопросы и ответы

- サ ー ビ ス 概要

- 約 款 ・ サ ー ビ ス 仕 様 / お 申 込 み の 流 れ / の と き

- 購入 前 の お 問 い 合 わ せ

- 購入 後 の 技術 的 な お 問 い 合 せ

- そ の 他 の お 問 い 合 わ せ

- 故障 ・ 修理 申請 (RMA 申請)

- 非 該当 証明書 発 行 依 頼

- DSH-310 専 用 お 問 い 合 わ せ

Переключение

Если коммутатор выходит из строя, ваш бизнес может столкнуться с любым количеством проблем, от потери подключения для группы пользователей до серьезных сбоев и простоев всей сети. Широкий выбор коммутаторов D-Link, от ядра вашей сети до ее периферии, включает 10-гигабитные, гигабитные, Fast Ethernet и PoE, которые варьируются от начального уровня до полностью управляемых и более сложных решений, включая надежные промышленные коммутаторы для самых суровых условий.

Широкий выбор коммутаторов D-Link, от ядра вашей сети до ее периферии, включает 10-гигабитные, гигабитные, Fast Ethernet и PoE, которые варьируются от начального уровня до полностью управляемых и более сложных решений, включая надежные промышленные коммутаторы для самых суровых условий.

включают полностью управляемые, интеллектуально управляемые, управляемые промышленные и неуправляемые коммутаторы, а также широкий спектр сопутствующих аксессуаров.

Какой тип коммутатора подходит для вашего бизнеса?

D-Link предлагает широкий спектр высокопроизводительных управляемых коммутаторов SMART и SNMP.Коммутаторы предоставляют решения

для малого, среднего, крупного и крупного бизнеса. В линейку входят Layer 2, Layer 3, Gigabit, 10 Gigabit и

.

Стекируемые решения на базе шасси, а также надежные промышленные коммутаторы, специально разработанные для суровых условий эксплуатации.

Какой коммутатор подходит для моего бизнеса?

D-Link предлагает полный набор коммутаторов бизнес-класса, которые обеспечивают основу для полного спектра дорогостоящих сетевых решений. Коммутаторы D-Link Business делятся на три категории:

Коммутаторы D-Link Business делятся на три категории:

- Неуправляемый коммутатор

- Интеллектуальный управляемый коммутатор

- Полностью управляемый коммутатор

Неуправляемые коммутаторы

Просто подключите его и включите. Неуправляемый коммутатор не требует настройки. Неуправляемые коммутаторы экономичны и идеально подходят для небольших сетей. Если все, что вам нужно, это простое устройство, которое надежно пересылает кадры Ethernet, выберите неуправляемый коммутатор D-Link.

Учить большеИнтеллектуальные управляемые коммутаторы

Обычно управляемые коммутаторы с графическим интерфейсом пользователя (GUI) на основе браузера имеют привлекательную цену и поддерживают необходимый набор функций коммутации уровня 2/2 +, включая VLAN, агрегацию каналов, QoS, ограничение полосы пропускания, списки управления доступом и Больше. D-Link предлагает шесть семейств интеллектуальных управляемых коммутаторов для удовлетворения сетевых потребностей предприятий любого размера. Выберите интеллектуальный управляемый коммутатор D-Link, если вы хотите контролировать пользователей сети и обеспечивать максимальную производительность.

Выберите интеллектуальный управляемый коммутатор D-Link, если вы хотите контролировать пользователей сети и обеспечивать максимальную производительность.

Полностью управляемые коммутаторы

Обычно управляемые либо с использованием интерфейса командной строки (CLI), либо графического интерфейса пользователя (GUI), полностью управляемые коммутаторы поддерживают сложный набор функций коммутации уровня 2, уровня 2+ и уровня 3. Управляемые коммутаторы D-Link просты в установке, настройке и мониторинге. Они могут управляться индивидуально или, в случае стекируемых управляемых коммутаторов D-Link, как часть стека. Выбирайте полностью управляемый коммутатор D-Link, когда производительность и безопасность сети имеют решающее значение, а компрометация невозможна.

Учить большеD-Link наращивает стек

Но не верьте нам на слово, Tolly Group протестировала несколько наших интеллектуальных управляемых и полностью управляемых коммутаторов у известных конкурентов, и результаты оказались превосходными.

| В чем разница между неуправляемым и управляемым коммутатором? | Неуправляемый коммутатор | Интеллектуальный управляемый коммутатор | Полностью управляемый коммутатор |

|---|---|---|---|

| Типовой метод управления | Нет |

| |

| Настраиваемые функции | Нет | Основные функции безопасности и коммутации | Полный набор функций безопасности и коммутации |

| Доступные скорости |

|

|

|

| Поддерживаемые носители | |||

| Поддерживаемые модели с питанием через Ethernet | Есть | Есть | Есть |

D-Link DES-3526

Количество портов

— DES-3526 / DES-3526DC: 24 порта 10 / 100BASE-TX, 2 комбинированных порта 1000BASE-T / SFP

— DES-3550: 48 портов 10 / 100BASE-TX, 2 комбинированных порта 1000BASE-T / SFP

Порт Стандарт / Поддержка функций

— IEEE 802. 3 10BASE-T / 802.3u 100BASE-TX

3 10BASE-T / 802.3u 100BASE-TX

— IEEE 802.3ab 1000BASE-T / 802.3z 1000BASE-SX / LX

— ANSI / IEEE 802.3 NWay с автосогласованием

— Управление потоком IEEE 802.3x

— Авто-MDI / MDIX

— Зеркалирование портов

Поддержка SFP

— IEEE 802.3z 1000BASE-LX (приемопередатчик DEM-310GT)

— IEEE 802.3z 1000BASE-SX (приемопередатчик DEM-311GT)

— IEEE 802.3z 1000BASE-LH (приемопередатчик DEM-314GT)

— IEEE 802.3z 1000BASE-ZX (приемопередатчик DEM-315GT)

Топология

Поддерживает кольцевые и звездообразные топологии

Программное обеспечение

VLAN

— IEEE 802.1Q VLAN с тегами

— VLAN на основе портов

— GARP / GVRP

— Максимальное количество виртуальных локальных сетей на устройство: 255 виртуальных локальных сетей (статические и динамические в сочетании)

Очереди приоритетов (CoS)

— Стандарт: IEEE 802. 1p

1p

— Количество очередей: 4

Классификация трафика (CoS)

Может быть основан на определяемых пользователем типах приложений:

— TOS

— Diffserv (DSCP)

— на базе порта

— MAC-адрес

— IP-адрес

— Номер порта TCP / UDP

Безопасность доступа

— Безопасность порта (макс.20 MAC-адресов.)

— Контроль доступа на основе портов 802.1x

— Контроль доступа 802.1x на основе MAC

— SSH v.1, v .2

— SSL

— Сегментация трафика по порту (с тегом VLAN или без него)

— Привязка IP-MAC: 512 записей

Список контроля доступа

Многослойный ACL на основе:

— Номер порта

— TOS

— Diffserv (DSCP)

— MAC-адрес

— IP-адрес

— Тип пакетного протокола

— Номер порта TCP / UDP (типы приложений, определяемые пользователем)

— Полезная нагрузка TCP / UDP (определяемое пользователем содержимое пакета)

— Определение ACL для каждого порта

Протокол связующего дерева

— 802. Совместимость с 1D Spanning Tree

Совместимость с 1D Spanning Tree

— 802.1w Rapid Spanning Tree

— 802.1w Rapid Spanning Tree, обеспечивает кольцевую защиту при времени восстановления сети менее 15 секунд.

— Фильтр BPDU на порт

IP-многоадресная передача

— IGMP Snooping

— IGMP v.3

— IGMP Snooping (128 групп макс.)

— Включить определенный VLAN для многоадресной рассылки

— IGMP Fast Leave

— Определяемый пользователем предел диапазона многоадресной IP-рассылки для каждого порта

Магистраль порта

— Максимальное количество портов на транк: 8

— Максимальное количество соединительных линий на устройство: 6

— Режим работы: распределение нагрузки

— 802.Совместимые с 3ad статические и динамические режимы Link Aggregation (LACP) на портах восходящего и нисходящего каналов для балансировки нагрузки трафика и резервирования

Функции повышения производительности

— Сегментация трафика

— Контроль пропускной способности от 1 Мбит / с до максимальной скорости порта (с шагом 1 Мбит / с)

Механизм планирования

Организация очередей со строгим приоритетом и взвешенной справедливой очередью

Мостовое соединение

Прозрачный мостик

Производительность

Коммутационная ткань

— DES-3526 / DES-3526DC: 8. 8 Гбит / с

8 Гбит / с

— DES-3550: 13,6 Гбит / с

Скорость пересылки пакетов

— DES-3526 / DES-3526DC: 64-байтовая скорость пересылки системных пакетов, может достигать 6,6 млн пакетов в секунду

— DES-3550: 64-байтовая скорость пересылки системных пакетов, может достигать 10,1 млн пакетов в секунду

Метод передачи

С промежуточным хранением

Таблица MAC-адресов

— DES-3526 / DES-3526DC: 8K записей на устройство

— DES-3550: 8K записей на устройство

Изучение MAC-адреса

— Динамические записи: автоматическое обновление

— Статические записи: пользовательские

— 8K MAC-адресов для обучения адресации, идентификации и настройки VLAN

Память буфера пакетов

— DES-3526 / DES-3526DC: 16 Мбайт на устройство

— DES-3550: 64 Мбайт на устройство

Конфигурация и управление

Управленческая поддержка

— Управление единым IP v. 1

1

— Просмотр MAC-адресов в Интернете

— CLI (интерфейс командной строки)

— Мониторинг RMON

— Telnet-сервер (до 8 сессий)

— TACACS + аутентификация при доступе администратора коммутатора

— Аутентификация RADIUS при доступе администратора коммутатора

— SYSLOG

— DNS-реле

— Двойные изображения

— Функция Back-Door

— Мониторинг трафика через веб-интерфейс

— Просмотр MAC-адреса в сети

— Описание порта

— Мониторинг загрузки ЦП

— RFC 2030 SNTP (простой протокол сетевого времени)

— Интерфейс CIT и NMS (по протоколу SNMP)

— SNMP v.1 (RFC 1157), v.2c, v .3 agent

— VT-100 CLI (интерфейс командной строки)

— DHCP / Bootp Relay и DHCP Relay Agent Option 82, функция

— Управление сетью через интерфейс Ethernet

— Включение / отключение Telnet, Интернета, удаленного управления SNMP

— Веб-управление для просмотра статуса порта

— Конфигурация коммутатора может быть добавлена, удалена, проверена и изменена

— Поддерживает одновременную настройку нескольких портов

— NVRAM для хранения прошивки и конфигурации, обновление до

Протокол TFTP удаленно

— RFC 3164 Удаленная загрузка системного журнала на трех разных уровнях

MIB

— 802. 1Q Q-BRIDGE-MIB (RFC 2674)

1Q Q-BRIDGE-MIB (RFC 2674)

— 802.1p P-BRIDGE-MIB (RFC 2674)

— MIB-II (RFC 1213)

— Мост MIB (RFC 1493)

— RMON MIB (RFC 1757)

— IGMP MIB (RFC 2833)

— IF MIB (RFC 2233)

— Ethernet-подобная MIB (RFC 1643)

— PING-MIB и TRACEROUTE-MIB (RFC 2925)

— ICMP Ping от MIB

— Ограничение скорости MIB

— Сохранение конфигурации с помощью MIB

— Настройка 802.1w и чтение MIB

— Прерывание интерфейса порта MIB-II (RFC 1215)

— D-Link Enterprise MIB

Группы RMON

1, 2, 3, 9 (Тревога, Статистика, История, Событие)

IP-номер Самоидентификация

Через DHCP-клиент, клиент Bootp

Обновление прошивки

Предоставляет NVRAM для хранения прошивки и конфигурации, удаленное обновление по протоколу TFTP

Консольный порт

DB-9 RS-232 DCE

Светодиодные индикаторы

На устройство:

— Мощность

— Консоль

— RPS

На порт:

— 10/100 Мбит / с

— GE

-Включить / отключить

Блок питания

— DES-3526/3550: от 100 до 120; 200-240 В переменного тока, 50/63 Гц Внутренний источник питания

— DES-3526DC: от 36 до 75 В постоянного тока, 3 А Внутренний источник питания

Поддержка резервного питания с резервированием

Разъем для внешнего резервного источника питания (только DES-3526 / DES-3550)

Потребляемая мощность

— DES-3526 / DES-3526DC: 23 Вт (макс. )

)

— DES-3550: 40 Вт (макс.)

Вентиляция

— DES-3526 / DES-3526DC: вентилятор постоянного тока 40 мм x 40 мм x 1

— DES-3550: вентилятор постоянного тока 40 мм x 40 мм x 2

Размеры

— DES-3526 / DES-3526DC: 441 x 207 x 44 мм (только устройство)

— DES-3550: 441 x 309 x 44 мм (только устройство)

Ширина для монтажа в 19-дюймовую стойку, высота 1U

Вес

— DES-3526: 2,56 кг (только устройство)

— DES-3526DC: 2.5 кг (только устройство)

— DES-3550: 4,4 кг (только устройство)

Рабочая температура

От 0 до 40 C

Температура хранения

От -40 до 70 C

Рабочая влажность

От 5% до 95% без конденсации

Эмиссия (EMI)

— FCC класс A

— CE класс A

— C-Tick

Безопасность

CSA International

Соответствие телекоммуникационным требованиям

ETSI

Среднее время безотказной работы

4 года

2.0.2/24 state enable

2.0.2/24 state enable 2.0.3/24 state enable

2.0.3/24 state enable

5G BASE-T

5G BASE-T