Настройка VPN-сервера PPTP в Keenetic (для версий NDMS 2.11 и более ранних) – Keenetic

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье «VPN-сервер PPTP».

Ваша домашняя сеть может быть подключена к сети офиса или другого интернет-центра Keenetic по VPN при любом способе выхода в Интернет. Встроенный сервер PPTP обеспечивает возможность защищенного доступа к домашней сети через Интернет со смартфона, планшета или компьютера откуда угодно, как если бы вы находились у себя дома.

Важно! Начиная с микропрограммы NDMS V2.05.В.9 в PPTP-сервере интернет-центра по умолчанию протокол MPPE работает с ключом 40 бит, что вызвано изменениями в законодательстве, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows Vista/7/8 по умолчанию протокол MPPE использует для PPTP-подключений 128-битный ключ. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра серии Keenetic (с микропрограммой NDMS V2.

Данная возможность доступна в новой линейке устройств Keenetic Ultra (KN-1810), Giga (KN-1010), Extra (KN-1710), Air (KN-1610), City (KN-1510), Omni (KN-1410), Lite (KN-1310), 4G (KN-1210), Start (KN-1110), а также для интернет-центров Keenetic Ultra II, Giga III, Extra II, Air, Viva, Extra, LTE, VOX, DSL, Start II, Lite III, Keenetic III (компонент микропрограммы VPN-cервер доступен для установки начиная с версии NDMS V2.04.B2).

К встроенному серверу VPN PPTP можно подключить до 10 клиентов одновременно.

1. Перед началом настройки необходимо зайти в веб-интерфейс в меню Система > Компоненты и установить компонент микропрограммы VPN-cервер .

2. После установки нужного компонента в разделе Приложения появится вкладка Сервер VPN.

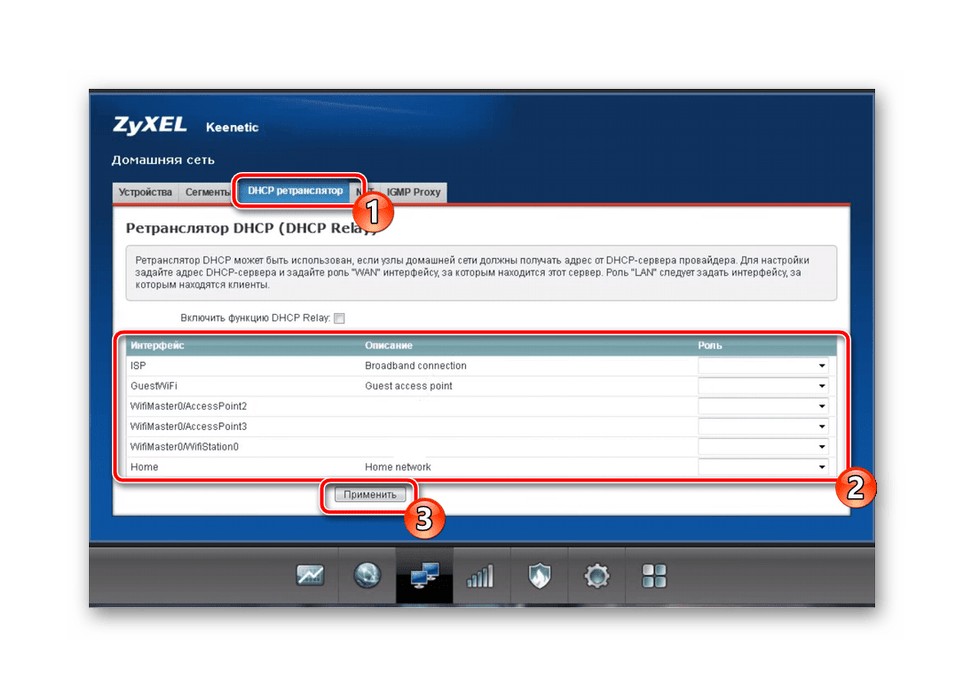

При настройке Сервера VPN нужно указать интерфейс интернет-центра Keenetic, к которому будет организован доступ, и пул IP-адресов, которые будут выдаваться PPTP-клиентам.

Например, разрешим удаленным PPTP-клиентам доступ к основной локальной сети:

Внимание! Указываемая подсеть IP-адресов не должна совпадать или пересекаться с IP-адресами интерфейсов Keenetic, статическими IP-адресами подключенных устройств и используемыми на интерфейсах DHCP-пулами. При пересечении пулов адресов PPTP-сервера и, например, подсети Home клиент локальной сети может получить адрес, уже занятый в сети PPTP. Это приведет к ситуации, когда локальный хост не будет иметь доступа ни к Интернету (включая ping), ни к управлению интернет-центром Keenetic. При этом использовать одну и ту же подсеть IP-адресов не запрещено, если диапазоны IP-адресов PPTP-клиентов и клиентов локальной сети не будут пересекаться (например, указание диапазона 192.168.1.10-192.168.1.20 для PPTP-сервера и 192.

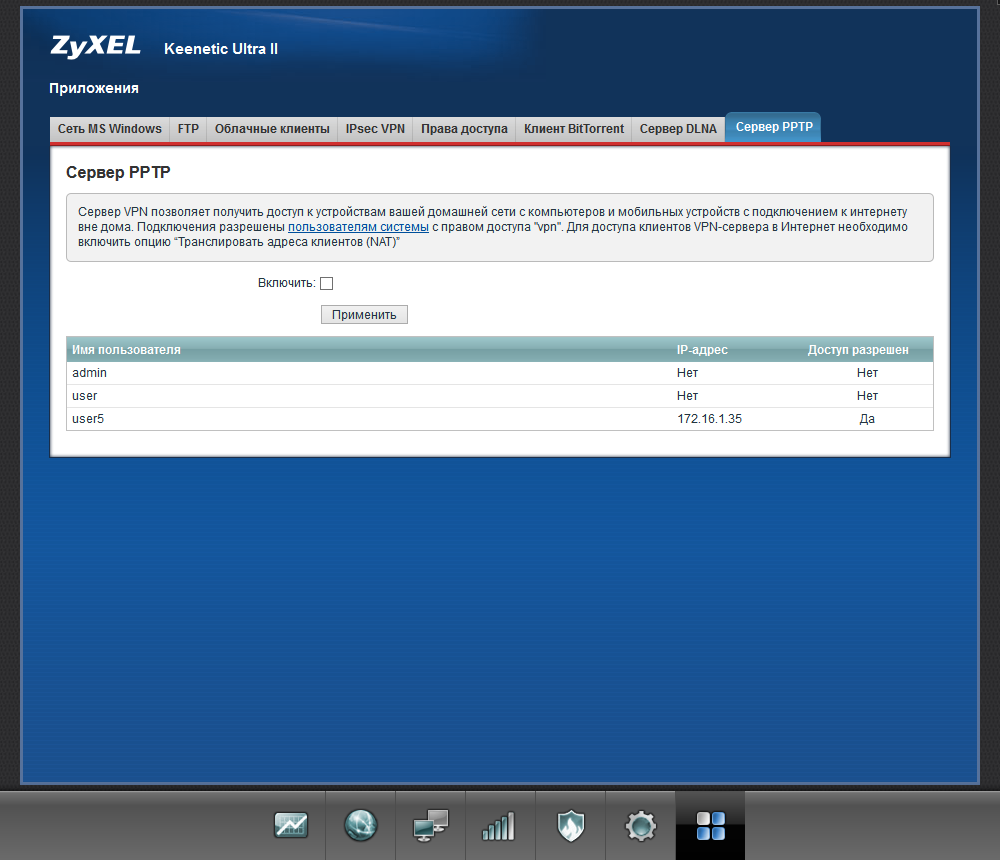

3. Для подключения к PPTP-серверу используются учетныe записи Keenetic. При настройке пользователя нужно разрешить ему доступ к VPN. Таким образом, учетная запись получает возможность подключаться к встроенному PPTP-серверу. Щелкните мышкой по учетной записи пользователя.

Откроется окно Настройка пользователя VPN. Установите галочку в поле Разрешить доступ к VPN и нажмите кнопку Применить.

Дополнительные функции PPTP-сервера в устройстве Keenetic:

2. Возможность указать статический IP-адрес для PPTP-клиента.

3. Отключение обязательного шифрования MPPE. Для этого в интерфейсе командной строки нужно выполнить команду vpn-server mppe-optional (обратная команда no vpn-server mppe-optional).

Ниже представлены ссылки на полезные статьи по настройке встроенного VPN-сервера PPTP интернет-центра серии Keenetic:

KB-3984

VPN-сервер L2TP/IPsec – Keenetic

В интернет-центрах Keenetic есть возможность подключения к VPN-серверу по протоколу L2TP over IPSec (L2TP/IPSec) для доступа к ресурсам домашней сети.

В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения. L2TP/IPSec обеспечивает абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этого типа VPN есть удобный встроенный клиент. К тому же, во многих моделях Keenetic передача данных по L2TP over IPsec ускоряется аппаратно.

Важно! Интернет-центр Keenetic, на котором будет работать VPN-сервер L2TP/IPsec, должен быть подключен к Интернету с публичным IP-адресом, а при использовании доменного имени KeenDNS, оно должно быть настроено в режиме «Прямой доступ». При несоблюдении любого из этих условий подключение к такому серверу из Интернета будет невозможно.

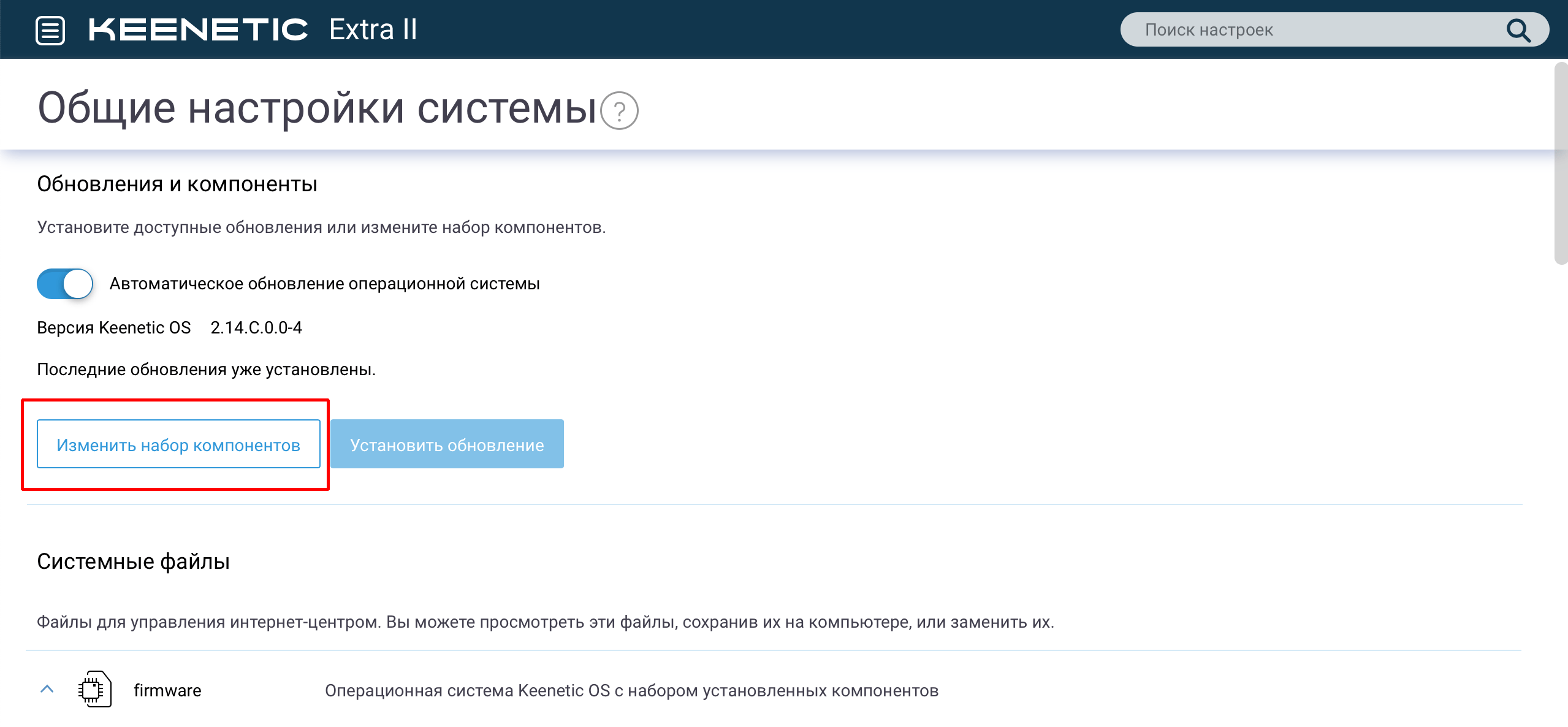

Предварительно нужно установить компонент системы «L2TP/IPsec VPN-сервер». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После этого перейдите на страницу «Приложения». Здесь вы увидите панель «VPN-сервер L2TP/IPsec». Нажмите по ссылке «VPN-сервер L2TP/IPsec».

Здесь вы увидите панель «VPN-сервер L2TP/IPsec». Нажмите по ссылке «VPN-сервер L2TP/IPsec».

В появившемся окне «VPN-сервер L2TP/IPsec» в поле «Общий ключ IPsec» укажите ключ безопасности.

NOTE: Важно! Этот ключ также используется VPN-сервером IPsec (Virtual IP).

Параметр «Множественный вход» управляет возможностью устанавливать к серверу несколько одновременных подключений, используя при этом одни и те же учетные данные. Это не является рекомендованным сценарием в связи с понижением уровня безопасности и неудобствами при мониторинге. Однако, при первоначальной настройке, или для случаев, когда требуется разрешить установку туннеля с нескольких устройств одного пользователя, опцию можно оставить включенной.

NOTE: Важно! При выключенной опции «Множественный вход», появляется возможность назначить постоянный IP-адрес для L2TP/IPsec-клиента. Сделать это можно на странице настройки VPN-сервера L2TP/IPsec в разделе «Пользователи».

В настройках сервера по умолчанию включена опция «NAT для клиентов». Эта настройка служит для доступа клиентов VPN-сервера в Интернет. В клиенте, встроенном в ОС Windows, такая функция включена по умолчанию и при установке туннеля запросы в Интернет будут отправляться через него.

NOTE: Важно! Если отключить функцию «NAT для клиентов» на сервере, но не перенастроить политику маршрутизации по умолчанию в Windows-клиенте, то после установки туннеля на компьютере может не работать доступ в Интернет. Дополнительная информация представлена в статье «Изменение политики маршрутизации VPN-подключения в Windows, при выключенной опции «NAT для клиентов» на сервере».

В настройках сервера в поле «Доступ к сети» также можно указать отличный от Домашней сети сегмент, если это необходимо. Через туннель в таком случае будет доступна сеть указанного сегмента.

Общее количество возможных одновременных подключений задается настройкой размера пула IP-адресов. Как и начальный IP-адрес, эту настройку не рекомендуется менять без необходимости.

NOTE: Важно! Если «Начальный IP-адрес» попадает в диапазон сети указанного в поле «Доступ к сети» сегмента, включается функция ARP-Proxy, что позволит обращаться к такому VPN-клиенту из указанного локального сегмента. Например, если в поле «Доступ к сети» выбрана домашняя сеть 192.168.1.0 с маской 255.255.255.0 и настройками DHCP-сервера: «Начальный адрес пула»: 192.168.1.33, «Размер пула адресов»: 120, вы можете задать «Начальный IP-адрес» VPN-сервера 192.168.1.154, который попадает в диапазон 192.168.1.1-192.168.1.254, и иметь доступ из домашней сети к VPN-клиентам наравне с доступом к локальным устройствам.

В разделе «Пользователи» выберите пользователей, которым хотите разрешить доступ к L2TP/IPsec-серверу и в локальную сеть. Здесь же вы можете добавить нового пользователя, указав имя и пароль.

Нажав на ссылку «Статистика подключений» вы можете посмотреть статус подключения и дополнительную информацию об активных сессиях.

Если вы хотите организовать доступ клиентов не только к локальной сети VPN-сервера, но и в обратную сторону, т.е. из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами VPN-туннеля, обратитесь к инструкции «Маршрутизация сетей через VPN».

TIP: Примечание

Для подключения к серверу в качестве клиента можно использовать:

интернет-центр Keenetic — «Клиент L2TP/IPsec (L2TP over IPsec)»;

компьютер под управлением ОС Windows 7 — «Пример подключения L2TP/IPsec в Windows 7» или ОС Windows 10 — «Подключение к VPN-серверу L2TP/IPSec из Windows»;

мобильное устройство на базе Android — «Подключение к VPN-серверу L2TP/IPSec из Android»;

мобильное устройство на базе iOS — «Подключение к VPN-серверу L2TP/IPSec из iOS»;

компьютер под управлением MacOS — «Подключение к VPN-серверу L2TP/IPSec с компьютера из MacOS».

VPN на все случаи жизни

Для чего нужен VPN-клиент? Ваша домашняя сеть может быть подключена по VPN к публичному VPN-сервису, сети офиса или другого интернет-центра Keenetic при любом способе доступа в интернет. До сих пор еще встречаются и провайдеры, дающие интернет именно по технологии VPN.

До сих пор еще встречаются и провайдеры, дающие интернет именно по технологии VPN.

С точки зрения совместимости, вы можете подключаться по PPTP, OpenVPN, L2TP/IPsec с любого интернет-центра Keenetic. Иметь такой универсальный VPN-клиент особенно полезно, если при соединении сетей (например, чтобы получить доступ из городского дома к дачному) на одной стороне (обычно на даче) нет белого IP-адреса.

Помимо VPN-клиента, любая, даже самая младшая модель Keenetic имеет в арсенале аналогичные VPN-серверы: PPTP, OpenVPN, L2TP/IPsec.

Если вы не знаете, какой тип VPN выбрать, возьмите на карандаш, что во многих моделях Keenetic передача данных по IPSec (в том числе L2TP over IPsec) ускоряется аппаратно. В таком туннеле можно абсолютно не волноваться о конфиденциальности IP-телефонии или потоков видеонаблюдения. PPTP наиболее прост и удобен, но потенциально уязвим. OpenVPN очень популярен в определенных кругах, но чрезвычайно ресурсоемкий и не имеет особых преимуществ против IPsec.

Если провайдер выдает вам белый IP-адрес, рекомендуем обратить внимание на две опции: так называемый виртуальный сервер IPSec (Xauth PSK) и сервер L2TP over IPSec. Они замечательны тем, что обеспечивают абсолютно защищенный доступ к домашней сети со смартфона, планшета или компьютера с минимальной настройкой: в Android, iOS и Windows для этих типов VPN есть удобные встроенные клиенты. Если вы вдалеке от дома, в незнакомом или подозрительно месте используете открытую сеть Wi-Fi, ваши данные могут быть перехвачены. Чтобы не волноваться об этом, включите обязательное туннелирование вашего интернет-трафика через домашнюю сеть. Для вас это будет совершенно бесплатно и не опаснее, чем если бы вы выходили в интернет из дома.

Как Настроить VPN Сервер на роутере Zyxel Keenetic?

Приветствую читателей блога, а конкретнее тех, кто является владельцем роутера Zyxel Keenetic — ведь сегодня я мы будем создавать подключение по VPN к устройству именно этого производителя. После настройки данной функции у пользователя появляется возможность соединяться с локальной сетью, настроенной дома или в офисе, удаленно через интернет, не имея при этом прямой связи по WiFi с данным маршрутизатором. Например, забыли дома какой-то важный файл, который был на сетевом накопителе, подключенном к роутеру — тут же зашли на него по VPN и получили нужные данные — удобно!

После настройки данной функции у пользователя появляется возможность соединяться с локальной сетью, настроенной дома или в офисе, удаленно через интернет, не имея при этом прямой связи по WiFi с данным маршрутизатором. Например, забыли дома какой-то важный файл, который был на сетевом накопителе, подключенном к роутеру — тут же зашли на него по VPN и получили нужные данные — удобно!

Настройка VPN на маршрутизаторе Zyxel Keenetic

Для того, чтобы создать VPN сервер на роутере Zyxel Keenetic, необходимо предварительно установить данный компонент в прошивку. По умолчанию его нет среди базового набора.

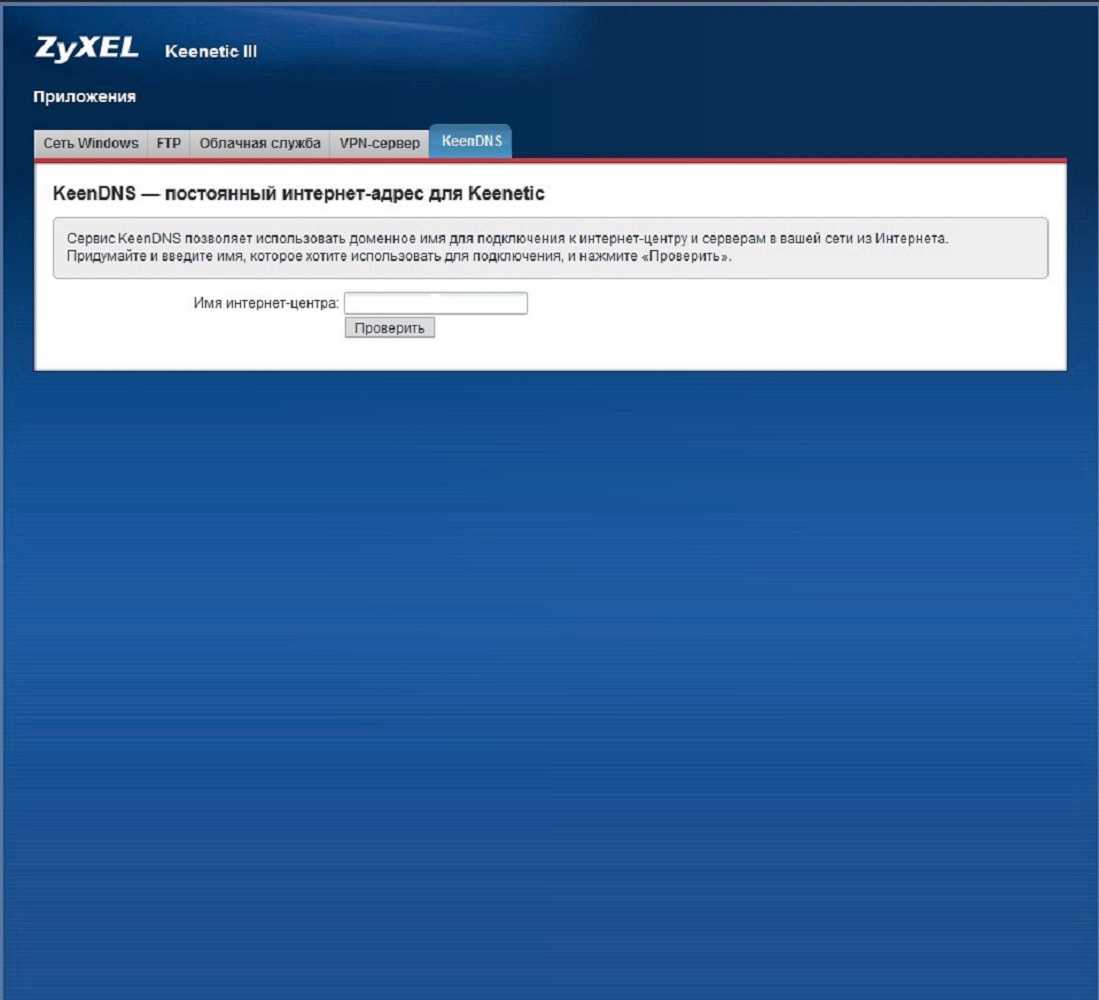

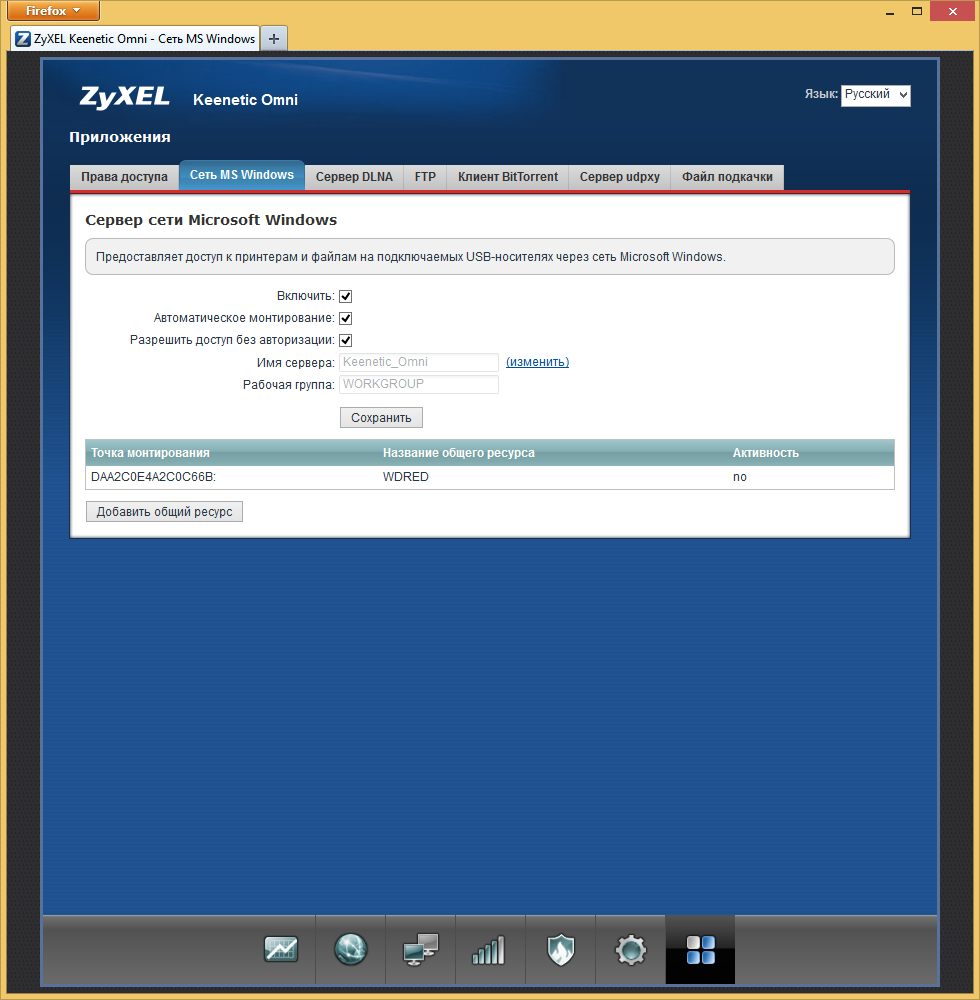

После перезагрузки в настройках Zyxel Keenetic появится новый раздел — VPN сервер, который расположен в меню «Приложения».

Здесь ставим галку на «Включить» и на «Одно подключение на одного пользователя».

Для доступа к локальной сети выбираем в следующем пункте «Home Network»

- Начальный адрес пула — IP, с которого по порядку начнется выдача адресов подключающимся клиентам.

Здесь не должно быть совпадений с назначенными вручную статическими IP внутри локальной сети.

Здесь не должно быть совпадений с назначенными вручную статическими IP внутри локальной сети. - Размер пула — сколько именно адресов будет выдано для VPN сервера, а если по-русски, то сколько клиентов смогут к нему подключиться одновременно.

- Жмем на кнопку «Применить»

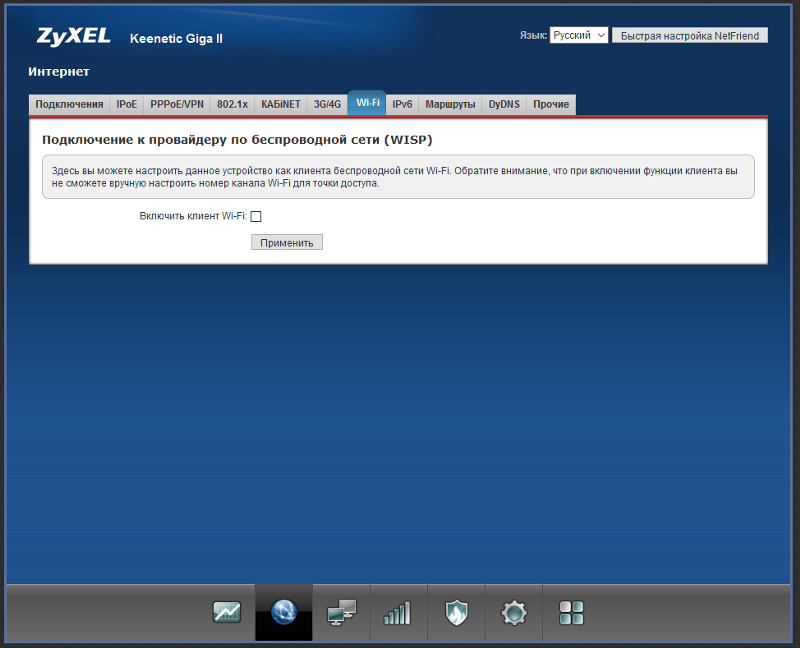

Создание соединения по VPN на новых роутерах Keenetic

В моделях новой линейки маршрутизаторов Keentic уже предустановлен в заводской прошивке. Тут все выглядит немного по-другому, хотя суть остается прежней. Раздел с VPN находится в пункте меню «Интернет — Другие подключения».

Показать результатыПроголосовало: 5135

Для добавления нового соединения жмем на кнопку «Добавить подключение» и вводим необходимые данные:

- Имя подключения

- Протокол

- Адрес сервера

- Имя пользователя

- Пароль

В дополнительных параметрах также можно при необходимости задать расписание работы, выбрать тип подключения и прописать DNS сервера.

Для выхода в интернет через этот VPN туннель, ставим галочку в соответствующей графе.

После создания vpn активируем его переключателем — и можно пользоваться!

После этого настраиваем на компьютере или смартфоне вручную подключение к VPN серверу на роутере Zyxel Keenetic.

Спасибо!Не помоглоЦены в интернете

Александр

Опытный пользователь WiFi сетей, компьютерной техники, систем видеонаблюдения, беспроводных гаджетов и прочей электроники. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»

Задать вопрос

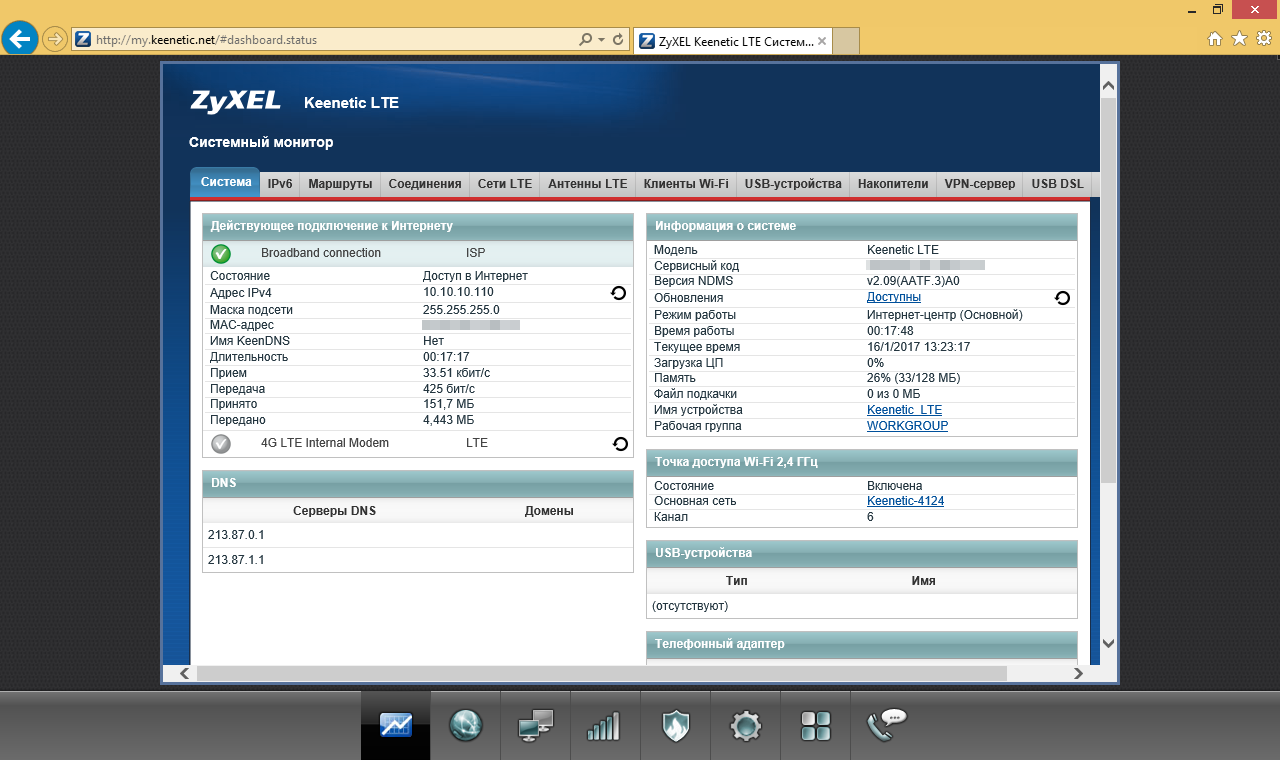

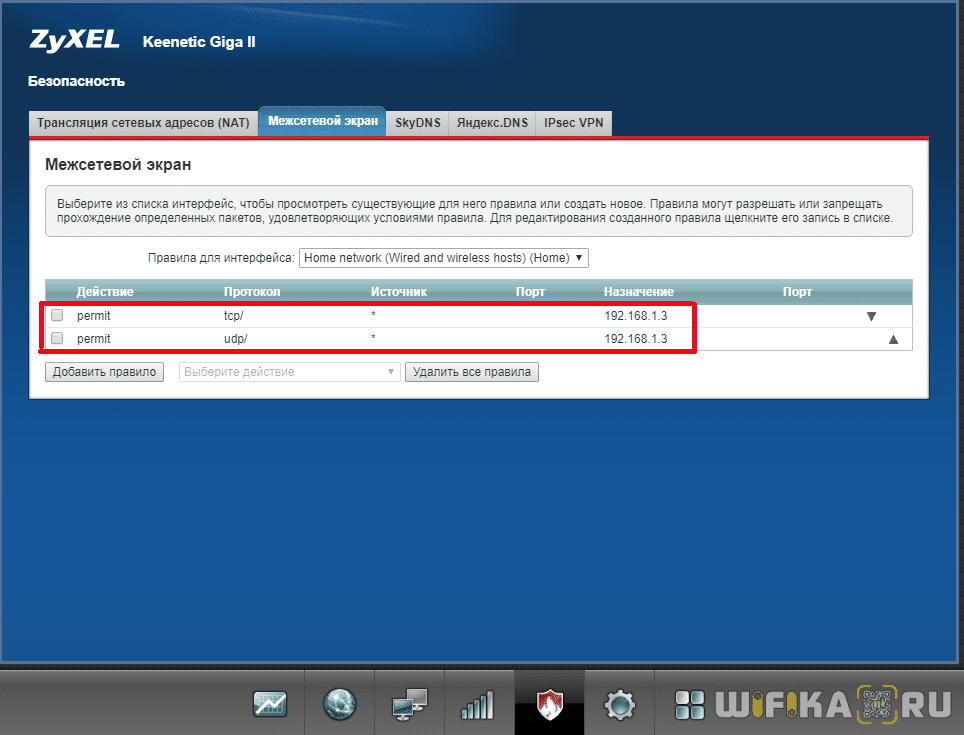

Настройка и использование PPTP VPN сервера на Zyxel Keenetic Giga II. Реализация PPTP-сервера на устройстве серии Keenetic с микропрограммой NDMS V2

Возьмем за исходные данные следующее состояние роутера:

Используя эти исходные данные мы можем обеспечить прямой доступ из интернета к роутеру и его сервисам. Например на нашем роутере всегда запущен демонстационный ftp сервер — ftp://guest:guest@russianproxy-zyxel. ddns.net — заходите и проверьте . Также можно обеспечить доступ к любому устройству в локальной сети роутера через настройку проброса портов на роутере, например к IP камере, сетевому хранилищу, серверу баз данных и т.д.

ddns.net — заходите и проверьте . Также можно обеспечить доступ к любому устройству в локальной сети роутера через настройку проброса портов на роутере, например к IP камере, сетевому хранилищу, серверу баз данных и т.д.

Многие предприятия и частные лица предпочитают обеспечивать своим устройствам, сервисам и данным локальной сети максимальный уровень безопасности, а для именно для этого и предназначена технология виртуальной частной сети VPN — создание защищенной локальной сети поверх общедоступной сети интернет. Все устройства, сервисы и данные локальной сети будут недоступны напрямую из интернета и только установив vpn соединение с vpn сервером на роутере можно получить полноценный доступ из интернета к локальной сети роутера.

По сравнению с прямым доступом из интернета к ресурсам локальной сети по выделенному IP , появляется одно дополнительное необходимое условие — установление впн соединения с роутером на удаленном клиенте, но при этом безопасность доступа к ресурсам локальной сети — максимальна.

На этой странице ниже есть детальное описание настройки vpn сервера на роутере и клиента на windows для установки pptp vpn соединения с роутером с сайта производителя.

После всех настроек мы получили PPTP VPN сервер, имеющий следующие параметры доступа :

Адрес PPTP VPN сервера : russianproxy-zyxel.ddns.net

Имя пользователя : vpn

Пароль : *******

Теперь проверим получившуюся VPN сеть с ноутбука подключенного к интернету через точку доступа на смартфоне :

Установив vpn соединение с vpn сервером на роутере получаем следующую картину:

Теперь работая через впн соединение с роутером, мы можем выходить в интернет через выделенный IP адрес роутера, что видно по сайту internet.yandex.ru на картинке ниже. Также нам доступен, для примера, спутниковый ресивер по его IP адресу в локальной сети 192.168.0.10.

Все вышесказанное подтверждает то, что имея всего лишь ноутбук с установленным на нём впн соединением с роутером, Вы сможете работать точно также, как если бы Вы находились на своём рабочем месте или дома. Вы ни чего не забудите ни дома, ни на работе, так как всегда можете виртуально оказаться и дома, и на рабочем месте. И вообще там, где Вам нужно.

Вы ни чего не забудите ни дома, ни на работе, так как всегда можете виртуально оказаться и дома, и на рабочем месте. И вообще там, где Вам нужно.

Ниже Вы можете ознакомиться со статьей с сайта производителя роутера http://zyxel.ru/kb/3984 :

Вопрос:

Возможно ли реализовать сервер VPN PPTP на устройстве серии Keenetic с микропрограммой NDMS V2?Ответ:

Внимание! Статья актуальна для интернет-центров Keenetic II, Keenetic Giga II, Keenetic DSL, Keenetic VOX и Keenetic Ultra!

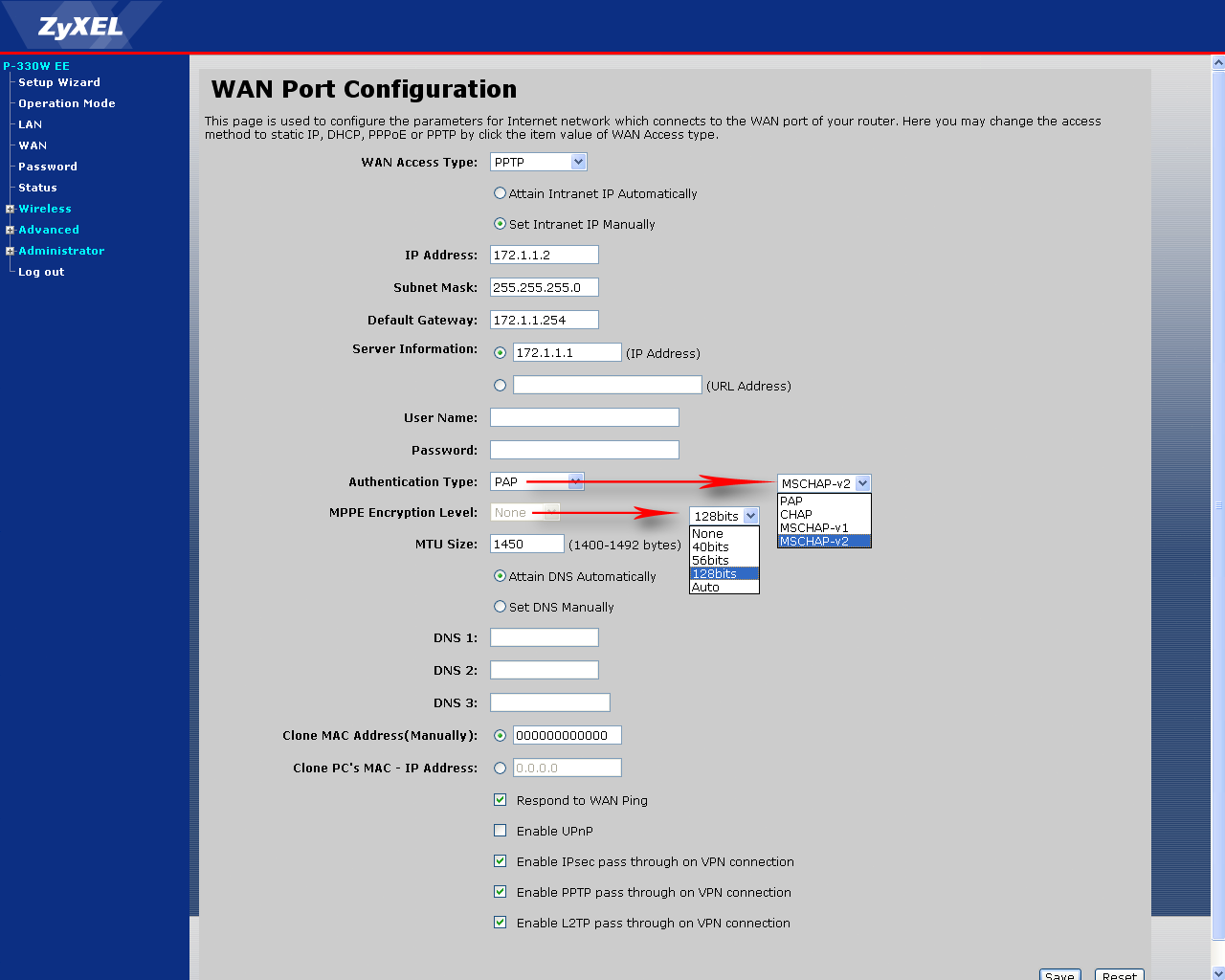

Начиная с микропрограммы NDMS V2.05.В.9 в PPTP-сервере интернет-центра по умолчанию протокол MPPE работает с ключом 40 бит, что вызвано изменениями в законодательстве, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows Vista/7/8 по умолчанию протокол MPPE использует для PPTP-подключений 128-битный ключ. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра серии Keenetic (с микропрограммой NDMS V2.

05.В.9 и выше) из Windows, вы найдете в статье: БЗ-4605

05.В.9 и выше) из Windows, вы найдете в статье: БЗ-4605

Начиная с микропрограммы NDMS версии V2.04.B2 для установки доступен компонент микропрограммы Сервер PPTP.

К встроенному серверу VPN PPTP можно подключить до 10 клиентов одновременно.1. Перед началом настройки необходимо зайти в веб-интерфейс в меню Система > Компоненты и установить компонент микропрограммы Сервер PPTP.

О том, как выполнить обновление компонентов микропрограммы NDMS V2 для интернет-центров серии Keenetic, можно прочитать в статье: БЗ-2681

2. После установки нужного компонента в разделе Приложения появится вкладка Сервер VPN.

При настройке Сервера VPN нужно указать интерфейс интернет-центра Keenetic, к которому будет организован доступ, и пул IP-адресов, которые будут выдаваться PPTP-клиентам.

Например, разрешим удаленным PPTP-клиентам доступ к основной локальной сети:

Внимание! Указываемая подсеть IP-адресов не должна совпадать или пересекаться с IP-адресами интерфейсов Keenetic, статическими IP-адресами подключенных устройств и используемыми на интерфейсах DHCP-пулами.

При пересечении пулов адресов PPTP-сервера и, например, подсети Home клиент локальной сети может получить адрес, уже занятый в сети PPTP. Это приведет к ситуации, когда локальный хост не будет иметь доступа ни к Интернету (включая ping), ни к управлению интернет-центром Keenetic. При этом использовать одну и ту же подсеть IP-адресов не запрещено, если диапазоны IP-адресов PPTP-клиентов и клиентов локальной сети не будут пересекаться (например, указание диапазона 192.168.1.10-192.168.1.20 для PPTP-сервера и 192.168.1.33-192.168.1.52 для Home при использовании маски 24 бита вполне допустимо).

При пересечении пулов адресов PPTP-сервера и, например, подсети Home клиент локальной сети может получить адрес, уже занятый в сети PPTP. Это приведет к ситуации, когда локальный хост не будет иметь доступа ни к Интернету (включая ping), ни к управлению интернет-центром Keenetic. При этом использовать одну и ту же подсеть IP-адресов не запрещено, если диапазоны IP-адресов PPTP-клиентов и клиентов локальной сети не будут пересекаться (например, указание диапазона 192.168.1.10-192.168.1.20 для PPTP-сервера и 192.168.1.33-192.168.1.52 для Home при использовании маски 24 бита вполне допустимо).

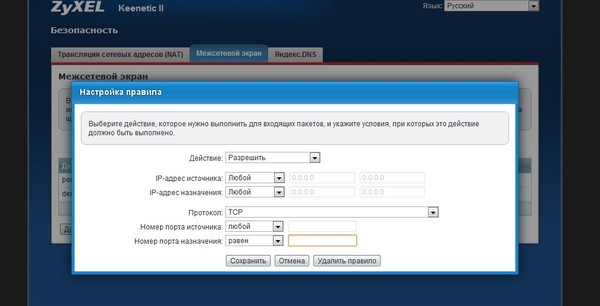

3.Для подключения к PPTP-серверу используются учетныe записи Keenetic. При настройке пользователя нужно разрешить ему доступ к VPN. Таким образом, учетная запись получает возможность подключаться к встроенному PPTP-серверу. Щелкните мышкой по учетной записи пользователя.

Откроется окно Настройка пользователя VPN. Установите галочку в поле Разрешить доступ к VPN и нажмите кнопку Применить.

О настройках учетных записей пользователей в интернет-центре серии Keenetic с микропрограммой NDMS V2 можно прочитать в статье: БЗ-2353

Дополнительные функции PPTP-сервера в устройстве Keenetic:

1. C одним логином и паролем можно подключить несколько клиентов (мультлогин), но общее число подключений при этом не может превышать 10. Подробную информацию можно найти в статье: БЗ-4162 2. Возможность указать статический IP-адрес для PPTP-клиента. Подробная информация представлена в статье: БЗ-4164 3, Отключение обязательного шифрования MPPE. Для этого в интерфейсе командной строки нужно выполнить команду vpn-server mppe-optional (обратная команда no vpn-server mppe-optional). 4. Включение и отключение трансляции пакетов (NAT), исходящих от PPTP-клиентов в адрес интерфейса VPN-сервера. Эта функция используется для предоставления доступа в Интернет PPTP-клиентам. Данную возможность можно настроить через веб-конфигуратор устройства или через интерфейс командной строки (CLI). В веб-конфигураторе в меню Приложения > Сервер VPN установите галочку в поле Транслировать адреса клиентов (NAT) для включения NAT. В интерфейсе командной строки нужно выполнить команду ip nat vpn (обратная команда no ip nat vpn). Подробное описано можно найти в статье: БЗ-4187

В веб-конфигураторе в меню Приложения > Сервер VPN установите галочку в поле Транслировать адреса клиентов (NAT) для включения NAT. В интерфейсе командной строки нужно выполнить команду ip nat vpn (обратная команда no ip nat vpn). Подробное описано можно найти в статье: БЗ-4187

Ниже представлены ссылки на полезные статьи по настройке встроенного VPN-сервера PPTP интернет-центра серии Keenetic:

- Подключение к VPN-серверу для доступа к локальной сети за Keenetic (VPN-сервер) и для доступа в Интернет через интернет-соединение на Keenetic: БЗ-4187

- Подключение к VPN-серверу для доступа к удаленной сети за Keeneitc (VPN-сервер) с доступом в Интернет через локальное интернет-соединение на VPN-клиенте: БЗ-4185

Вопрос:

Как настроить подключение к VPN-серверу интернет-центра серии Keenetic для доступа к удаленной локальной сети и для получения доступа в Интернет через VPN-соединение?Ответ:

Внимание! Данную реализацию можно использовать как частный случай обычной организации VPN-подключений, описанный в статье БЗ-4185.

При настройке, приведенной в этой статье, увеличится нагрузка на сам VPN-канал и на интернет-канал, к которому подключен интернет-центр Keenetic с VPN-сервером!

Начиная с микропрограммы NDMS V2.05.В.9 в PPTP-сервере интернет-центра по умолчанию протокол MPPE работает с ключом 40 бит, что вызвано изменениями в законодательстве, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows Vista/7/8 по умолчанию протокол MPPE использует для PPTP-подключений 128-битный ключ. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра серии Keenetic (с микропрограммой NDMS V2.05.В.9 и выше) из Windows, вы найдете в статье: БЗ-4605

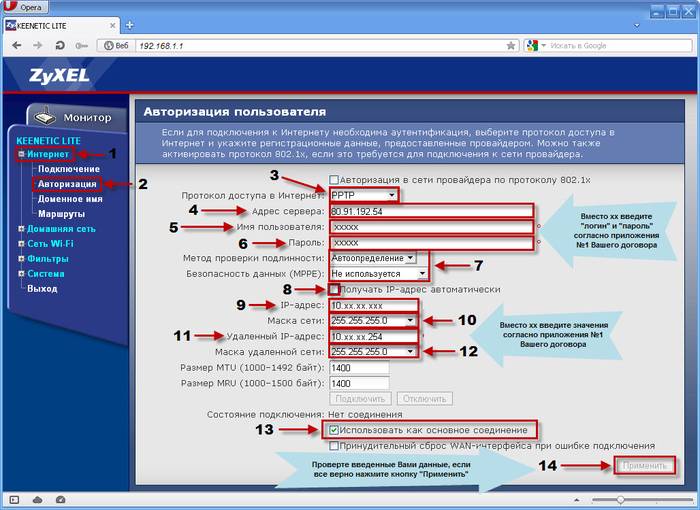

Для начала выполните настройку VPN-сервера PPTP на интернет-центре серии Keenetic. Инструкция представлена в статье: БЗ-3984

Затем можно перейти к настройке подключения VPN-клиента к VPN-серверу интернет-центра.

Для подключения к VPN-серверу с удаленного клиента (например, с клиента ОС Windows) необходимо настроить подключение в меню Центр управления сетями и общим доступом > Настройка нового подключения или сети > Подключение к рабочему месту, отметить галочкой пункт Нет, создать новое подключение и далее выбрать Использовать мое подключение к Интернету (VPN).

После этого необходимо указать параметры учетной записи для подключения к PPTP-серверу:

После создания VPN-подключения для сокращения времени подключения к серверу можно зайти в меню Центр управления сетями и общим доступом > Изменения параметров адаптера, найти созданное подключение, щелкнуть по нему правой кнопкой мыши, зайти в Свойства > Безопасность > Тип VPN и принудительно установить Туннельный протокол точка-точка (PPTP). Без этой настройки ОС Windows будет последовательно перебирать все возможные варианты VPN-соединений, пока не подключится по протоколу PPTP.

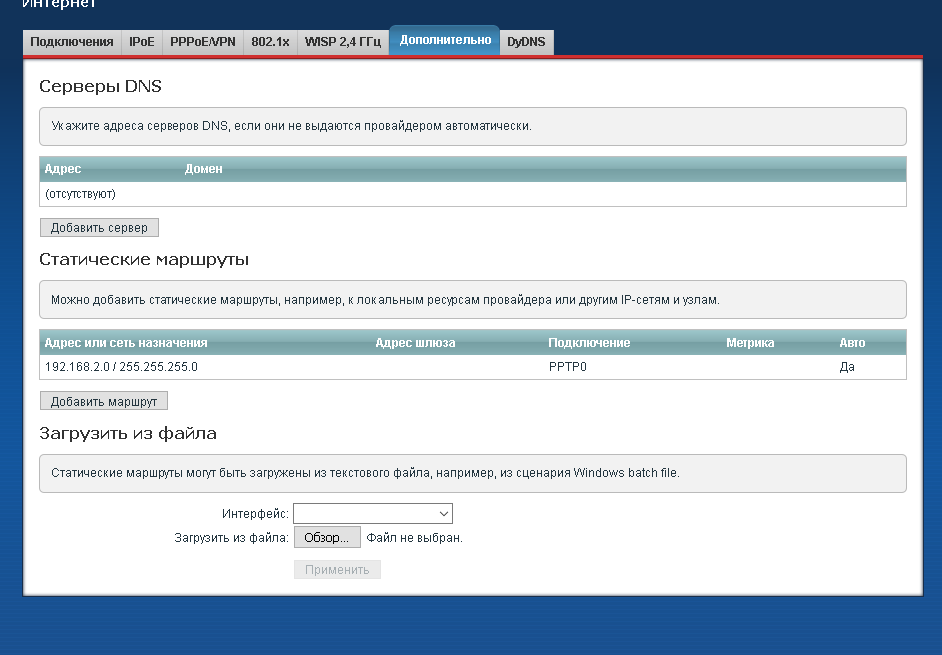

После этих настроек можно производить VPN-подключение. Клиент подключится и получит IP-адрес из указанного пула IP-адресов:

Чтобы трафик маршрутизировался в VPN-туннель от PPTP-клиента в удаленную подсеть за PPTP-сервером и в сеть Интернет, нужно в настройках PPTP-подключения обязательно установить галочку в поле Использовать основной шлюз в локальной сети (по умолчанию эта галочка установлена).

Щелкните правой кнопкой мыши на созданном PPTP-подключении Keenetic_ PPTP, затем нажмите Свойства > Сеть > Протокол интернет версии 4 (TCP\IPv4) > Свойства > Дополнительно

Щелкните правой кнопкой мыши на созданном PPTP-подключении Keenetic_ PPTP, затем нажмите Свойства > Сеть > Протокол интернет версии 4 (TCP\IPv4) > Свойства > Дополнительно

При этом маршрут в удаленную сеть за PPTP-сервером придет автоматически, и сеть за VPN-сервером будет доступна без необходимости ручного добавления статического маршрута.

Для того чтобы получать Интернет от PPTP-сервера при подключении, нужно в веб-конфигураторе интернет-центра в меню Приложения > Сервер VPN установить галочку в поле Транслировать адреса клиентов (NAT) для включения NAT (или через интерфейс командной строки выполнить команду ip nat vpn).Внимание! По умолчанию для подключения на PPTP-клиенте должны быть включены шифрование MPPE128 и протокол CCP. Клиент Windows 7/8 самостоятельно может подобрать параметры, поэтому настраивать вручную его не обязательно. Но для других клиентов, например другого интернет-центра Keenetic как для PPTP-клиента, нужно явно включить шифрованиe данных MPPE и CCP (БЗ-2332), иначе клиент не сможет подключиться.

Для отключения обязательного использования шифрования при подключении к PPTP-серверу в интерфейсе командной строки нужно выполнить команду vpn-server mppe-optional (обратная команда no vpn-server mppe-optional).

Для отключения обязательного использования шифрования при подключении к PPTP-серверу в интерфейсе командной строки нужно выполнить команду vpn-server mppe-optional (обратная команда no vpn-server mppe-optional).

Посмотреть статистику VPN-сервера можно через веб-интерфейс в меню Системный монитор > VPN-сервер.

Ключевые слова

gre, ndm, pptp, vpn, туннель

Настройка L2TP VPN-сервера на роутерах Keenetic

Не редко, требуется иметь полноценный доступ к внутренним ресурсам сети из любой точки, где имеется выход в Интернет. И тут на первое место выходит вопрос безопасности и защиты передаваемых данных по открытым каналам связи.

Для организации защищенных каналов я предпочитаю использовать OpenVPN, о настройке которого уже не раз рассказывал на страницах блога. Но что делать, если у вас нет возможности, желания или навыков поднимать OpenVPN-сервер? Для небольшого офиса, а уж тем более домашнего использования, подобное решение не всегда оправдано. Гораздо проще организовать безопасное подключение к ресурсам вашей сети используя готовый L2TP VPN-сервер на базе роутера Keenetic и сегодня я наглядно покажу как это делается.

Гораздо проще организовать безопасное подключение к ресурсам вашей сети используя готовый L2TP VPN-сервер на базе роутера Keenetic и сегодня я наглядно покажу как это делается.

Перед тем как начать, хотелось бы отметить, что PPTP VPN-сервер на Keenetic настраивается аналогичным образом, но в виду того, что соединения по протоколу PPTP не обеспечивают требуемого уровня безопасности, его настройку рассматривать не будем. В свежих версиях macOS поддержку PPTP вообще выпилили из системы.

Настройка L2TP-сервера на роутерах Keenetic

Со времени появления первых «кинетиков», проделана большая работа и теперь эти роутеры обладают весьма не плохим функционалом, оставаясь простыми в настройке (тут засылаю огромный булыжник в огород MikroTik). Для примера, взял роутер Keenetic Extra II с прошивкой версии 2.14.C.0.0-4.

Итак, расширение функциональности Keenetic OS, на которой работает роутер, достигается за счёт установки дополнительных компонентов. Как вы уже поняли, нам потребуется установить компонент L2TP/IPsec VPN-сервера:

Как вы уже поняли, нам потребуется установить компонент L2TP/IPsec VPN-сервера:

- Заходим в панель управления и в боковом меню переходим Управление -> Общие настройки, где кликаем по кнопке «Изменить набор компонентов».

- В появившемся окне в разделе «Сетевые функции» отмечаем «L2TP/IPsec VPN-сервер» для установки.

- Далее создаём пользователей, которым будет предоставлен удалённый доступ к сети. Делается это в соответствующем разделе Управление -> Пользователи.

- Осталось настроить сам L2TP-сервер. Переходим в Управление -> Приложения -> VPN-сервер L2TP/IPsec.

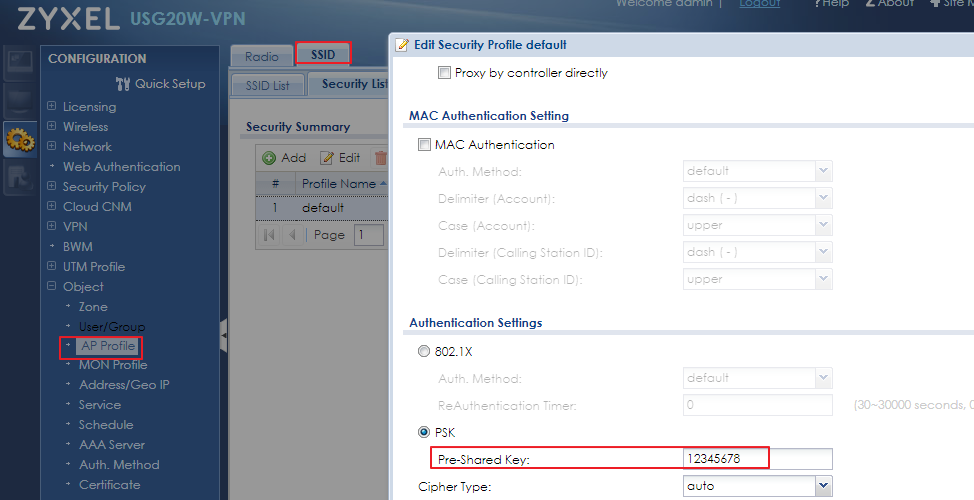

В поле Общий ключ IPsec пишем любой набор символов или секретную фразу, которая будет использоваться в качестве ключа шифрования (чем сложнее, тем лучше).

Ставим галочку, напротив поля Множественный вход, если планируется использовать одну учётную запись пользователя для нескольких соединений одновременно. Здесь же можно указать количество выдаваемых IP-адресов клиентам и задать начальный IP-адрес, с которого роутер будет их отсчитывать.

Здесь же можно указать количество выдаваемых IP-адресов клиентам и задать начальный IP-адрес, с которого роутер будет их отсчитывать.

Нас избавили от решения вопросов маршрутизации, получаемой виртуальной сети, все необходимые правила роутер добавляет автоматически. Не забудьте только поставить галочку напротив пункта NAT для клиентов.

Остаётся только отметить галочками пользователей (мы их создали в третьем пункте) и активировать L2TP VPN-сервер.

Настройка соединения L2TP/IPsec на Windows и маке

Настройка VPN L2TP соединений под macOS или Windows делается штатными средствами. Если требуется подробная инструкция по их настройке, пишите в комментариях. А не сегодня это всё. Не забывайте ставить лайки и подписываться.

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

Как настроить VPN-сервер на роутере Zyxel Keenetic

Защита информации в 21 веке стоит наиболее остро, ведь хищение данных может осуществляться совершенно незаметно для пользователя компьютера. Чтобы предотвратить утечку, достаточно правильно настроить цифровое оборудование, в том числе устройства, предназначенные для подключения к сети Интернет. В этой статье пойдет речь о настройке на роутере Keenetic надежного VPN-сервера.

Чтобы предотвратить утечку, достаточно правильно настроить цифровое оборудование, в том числе устройства, предназначенные для подключения к сети Интернет. В этой статье пойдет речь о настройке на роутере Keenetic надежного VPN-сервера.

Для чего может понадобиться настройка VPN на роутере

Наиболее часто выполнять операцию по настройке VPN возникает необходимость, когда требуется настроить защищенную сеть для работы сотрудников фирмы из дома. Таким образом, каждый работник, вне зависимости от способа подключения к интернету и своего местонахождения, получает возможность получить доступ к защищенной информации.

Организация защищенной сети передачи данных может понадобиться не только крупным корпорациям. Каждый человек, который заботиться о сохранности данных, может использовать такой способ подключения к сети интернет. В этом случае, он получит возможность работать в защищенной домашней сети даже с мобильного устройства.

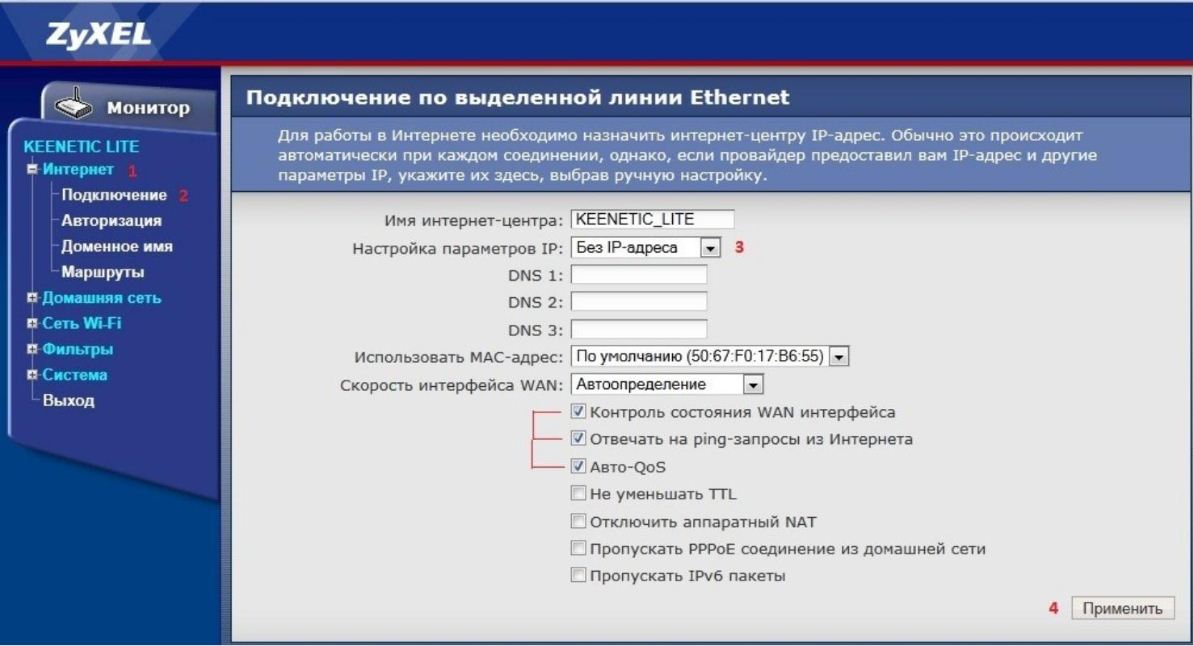

Первоначальная настройка роутера

Подготовительный этап является обязательной составляющей при организации защищенной сети с использованием роутера Keenetic. Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

Для установки первоначальных настроек необходимо вначале подключить роутер к сети питания. Затем, используя патч-корд, осуществляется соединение роутера с компьютером. Кабель поставщика услуг связи необходимо подключить к разъему WAN роутера.

На следующем этапе рекомендуется обновить микропрограмму сетевого устройства. Настройка VPN-сервера PPTP роутера Keenetic возможна только на приборах с программой NDMS V 2.04.B2.

Перед настройкой защищенной сети следует также определить тип IP-адреса, предоставляемого оператором интернета. Для использования VPN на оборудовании Keenetic потребуется приобрести у провайдера статический айпи.

Установка VPN-подключения

После подключения и настройки роутера можно приступить к организации на устройстве ZyXEL VPN-сервера. Эту процедуру рекомендуется выполнять в такой последовательности:

- Открыть настройки роутера на компьютере.

- Отметить необходимость активации опции VPN-сервера.

- После перехода по соответствующей вкладке, необходимо указать параметры как на рисунке ниже.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах.

На картинке размер пула адресов ограничен десятью, но в зависимости от модели этот параметр может изменяться в широких пределах. - Когда все необходимые настройки будут внесены, их следует обязательно сохранить. Для этой цели необходимо нажать кнопку «Применить».

На этом внесение необходимых изменений в настройку PPTP-сервера роутера Keenetic можно считать завершенным. Но для правильной работы оборудования потребуется также отредактировать учетные данные пользователей, которые смогут подключаться к защищенной сети.

Настройка учетных записей пользователей

Для того чтобы отредактировать учетные записи пользователей, необходимо также зайти в настройки роутера Keenetic и осуществить следующие действия:

Перейти в раздел «Конфигурации учетных записей пользователей», после чего левой кнопкой мыши нажать на «admin».

В открывшемся окне разрешить доступ к VPN и нажать кнопку «Применить».

Во вкладке «Пользователи» необходимо добавить клиентов сети, нажав на кнопку «Добавить пользователя».

В открывшейся вкладке необходимо указать имя нового пользователя, надежный пароль и права доступа.

Сохранить изменения, нажав на соответствующую кнопку.

После проведения вышеописанных операций оборудование с внесенными в разрешенный список клиентами может быть использовано для организации сети.

Распределение приоритетов

Если программное обеспечение роутера Keenetic обновлено до версии 2.0, то каждому владельцу маршрутизатора этого типа доступна опция распределения приоритета. В обновленном ПО можно создавать каналы, которые будут использовать физические либо виртуальные порты. Вне зависимости от способа организации сети каждому такому каналу можно присваивать тот или иной приоритет.

Эта функция позволяет сделать более стабильным процесс подключения к интернету. Например, в качестве основного способа подключения к сети Интернет можно выбрать кабельного провайдера, но в случае наличия нестабильной связи будет задействован резервный способ, например, беспроводной 4G./f573edde950ecc3.ru.s.siteapi.org/img/e3fb33f7527262843ef3f0894add90d599a173fc.png)

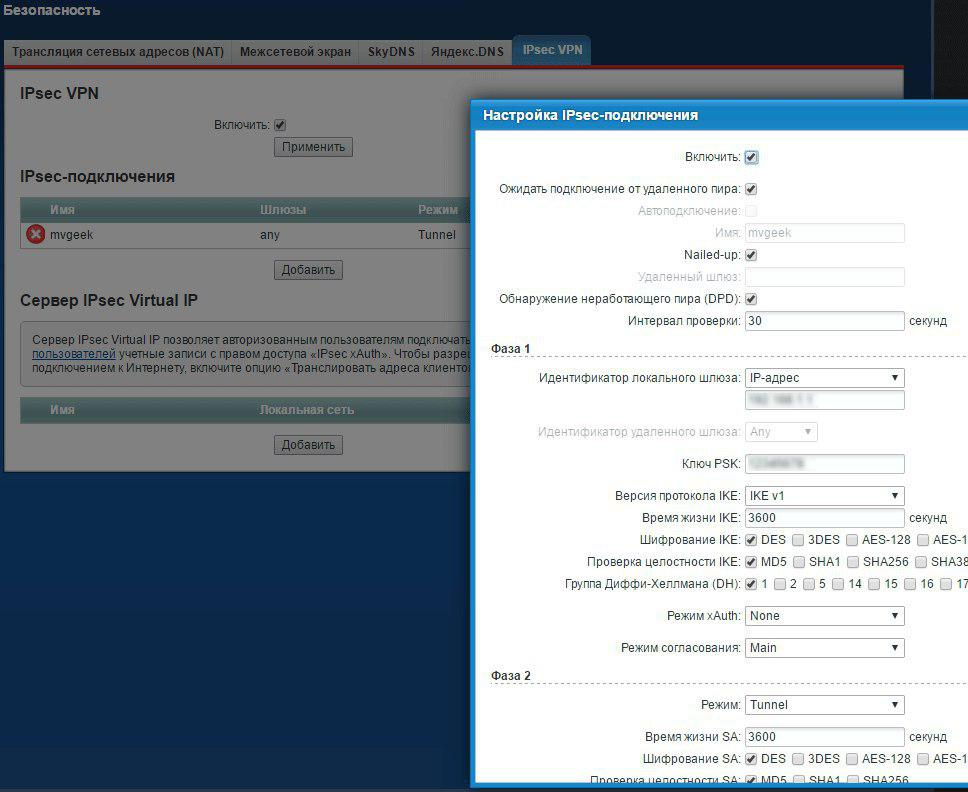

VPN-туннель IPsec

Стандарт VPN-соединения IPSec является одним из самых безопасных. Высокий уровень надежности обеспечивается за счет протоколов, которые добавляют заголовки к IP-пакету (инкапсуляции). Кроме того, такой способ подключения позволяет получить:

- Симметричные алгоритмы.

- Криптографический способ проверки целостности данных.

- Возможность идентификации узла.

Многие модели роутеров Keenetic позволяют создавать VPN-туннели этого типа. Например, новые устройства Keenetic GIGA не только обладают высоким уровнем защиты передаваемых данных, но и обеспечивают скорость до 400 Мб/с. Для первого поколения устройств функция VPN недоступна.

Если ранее передача данных не осуществлялась таким образом, то следует настроить роутер. Для этой цели потребуется выполнить обновление управляющей программы. Чтобы загрузить необходимую опцию, следует обязательно выбрать в настройках загрузки новых функций IPsec.

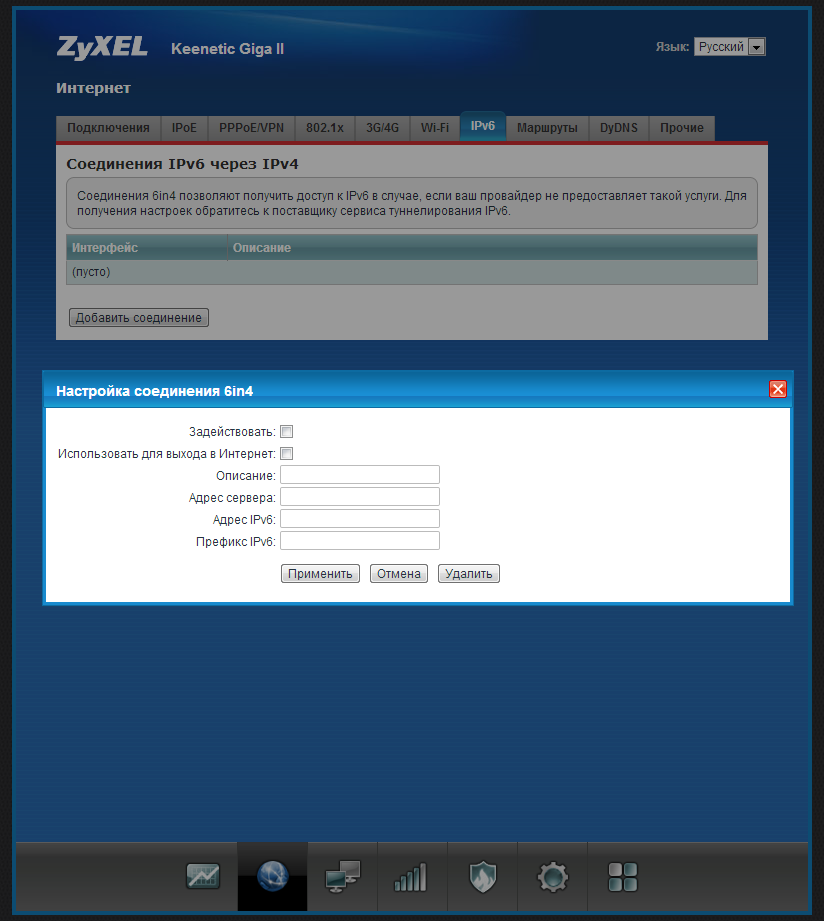

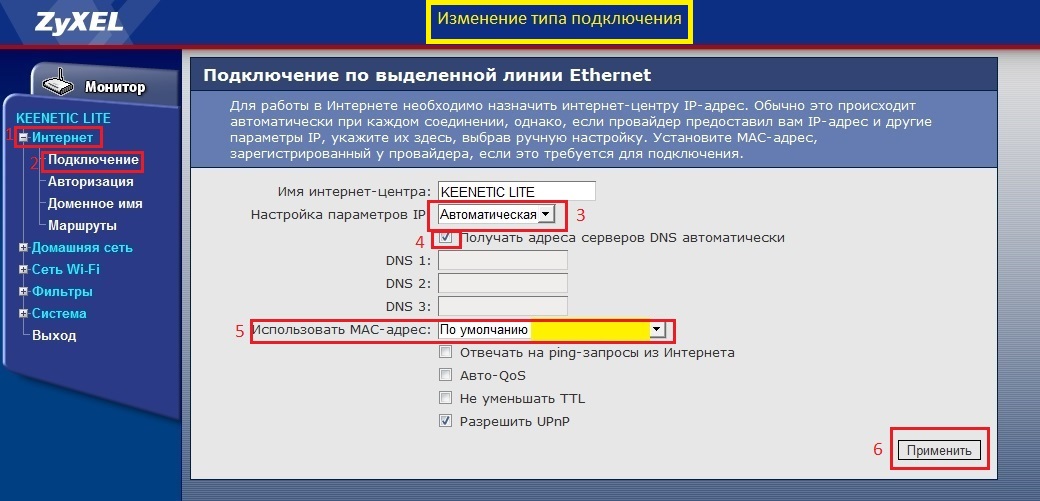

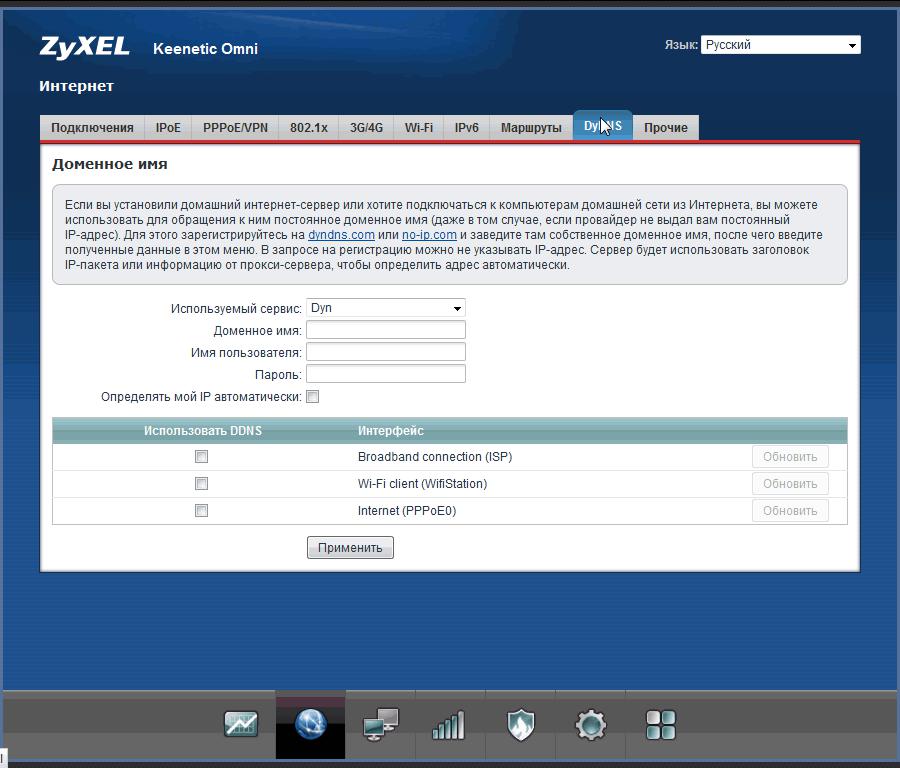

После успешного обновления ПО оборудование должно автоматически перезагрузиться. Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Если этого не произошло, то необходимо отключить и снова включить роутер, после чего зайти в настройки оборудования. Для создания VPN-туннеля потребуется перейти в раздел «Интернет» и создать новое соединение с настройками, как показано на рисунке ниже.

Описание соединения может быть любым, этот параметр необходим для идентификации соединения. При указании пароля и секретного ключа следует ввести последовательность символов без ошибок, иначе новый канал связи невозможно будет активировать. Если соединение будет использоваться для выхода в интернет, то следует не забыть отметить галочкой этот пункт при настройке соединения.

Как правило, во всех устройствах, поддерживающих возможность создания VPN-туннеля IPsec, адрес сервера и DNS-адрес формируются в автоматическом режиме.

После создания подключения его можно будет выбрать в соответствующем списке управляющей программы роутера.

Советы и рекомендации

В процессе настройки и использования маршрутизации VPN на роутерах Keenetic не лишним будет знать о некоторых нюансах, например:

- Для проверки наличия пользователя в ОС роутера можно использовать альтернативный доступ в интернет Open VPN.

- Следует не забывать о том, что максимальное количество соединений на оборудовании этого типа не должно превышать 10.

- Секретные данные для входа в сеть (логин и пароль) не следует сохранять на компьютере или мобильном устройстве.

Заключение

Благодаря возможности установки VPN-сети с помощью Keenetic можно осуществлять безопасный вход в домашнюю или рабочую сеть, используя любые подходящие для этой цели устройства. Если настройка оборудования была выполнена правильно, то можно не сомневаться в надежности защиты и бесперебойности работы устройства.

Видео по теме

L2TP / IPSec VPN-сервер — Keenetic

В маршрутизаторах Keenetic можно настроить сервер L2TP поверх IPSec VPN (L2TP / IPSec) для доступа к ресурсам домашней сети.

В таком туннеле можно совершенно не беспокоиться о конфиденциальности IP-телефонии или потоков видеонаблюдения. L2TP / IPSec обеспечивает полностью безопасный доступ к вашей домашней сети со смартфона, планшета или компьютера с минимальной конфигурацией: Android, iOS и Windows имеют удобный встроенный клиент для этого типа VPN.Кроме того, многие модели Keenetic предлагают аппаратное ускорение передачи данных по L2TP через IPsec.

ПРИМЕЧАНИЕ: Важно! Интернет-центр Keenetic, на котором размещен VPN-сервер IPsec, должен быть подключен к Интернету с глобальным (общедоступным) IP-адресом, а при использовании доменного имени KeenDNS он должен быть настроен в режиме прямого доступа. Если какое-либо из этих условий не выполняется, невозможно будет подключиться к такому серверу из Интернета.

Для настройки сервера необходимо установить системный компонент «L2TP / IPsec VPN-сервер».Вы можете сделать это на странице «Общие настройки системы» в разделе «Обновления и параметры компонентов», щелкнув «Параметры компонента».

Затем перейдите на страницу «Приложения». Здесь вы увидите панель «L2TP / IPsec VPN-сервер». Щелкните ссылку «L2TP / IPsec VPN-сервер».

В появившемся окне «L2TP / IPsec VPN-сервер» укажите ключ безопасности в поле «Общий ключ IPsec». Этот ключ безопасности необходимо указать на клиенте при настройке VPN-соединения.

ПРИМЕЧАНИЕ: Важно! Этот ключ также используется сервером IPsec VPN (виртуальный IP).

Параметр «Множественный вход» управляет возможностью установить несколько одновременных подключений к серверу с использованием одних и тех же учетных данных. Это не рекомендуемый сценарий из-за более низкого уровня безопасности и недостатков мониторинга. Однако во время первоначальной настройки или в тех случаях, когда вы хотите разрешить установку туннеля с нескольких устройств одного и того же пользователя, вы можете оставить этот параметр включенным.

ПРИМЕЧАНИЕ: Важно! Если опция «Множественный вход» отключена, вы можете назначить статический IP-адрес клиенту L2TP / IPsec. Это можно сделать на странице конфигурации L2TP / IPsec VPN-сервера в разделе «Пользователи».

Это можно сделать на странице конфигурации L2TP / IPsec VPN-сервера в разделе «Пользователи».

По умолчанию опция «NAT для клиентов» включена в конфигурации сервера. Этот параметр используется, чтобы разрешить клиентам VPN-сервера доступ в Интернет. Во встроенном клиенте Windows эта функция включена по умолчанию, и когда туннель установлен, запросы в Интернет будут отправляться через него.

ПРИМЕЧАНИЕ: Важно! Если вы отключите функцию «NAT для клиентов» на сервере, но не переконфигурируете политику маршрутизации по умолчанию в клиенте Windows, доступ в Интернет может не работать после установки туннеля на компьютере.

В настройках сервера в поле «Доступ к сети» при необходимости можно также указать сегмент, отличный от домашнего. В этом случае сеть указанного сегмента будет доступна через туннель.

Общее количество возможных одновременных подключений зависит от настройки размера пула IP-адресов.Как и в случае с начальным IP-адресом, не рекомендуется изменять этот параметр без необходимости.

ПРИМЕЧАНИЕ: Важно! Указанная IP-подсеть не должна совпадать или пересекаться с IP-адресами других интерфейсов маршрутизатора, так как это может привести к конфликту адресов.

В разделе «Пользователи» выберите пользователей, которым нужно разрешить доступ к серверу L2TP / IPsec и локальной сети. Здесь вы также можете добавить нового пользователя, указав имя пользователя и пароль.

После настройки сервера установите переключатель в состояние «Включено».

Нажав на ссылку «Статистика подключений», вы можете увидеть состояние подключения и дополнительную информацию об активных сеансах.

Если вы хотите предоставить клиентам доступ не только к локальной сети VPN-сервера, но и в обратном направлении, то есть из сети VPN-сервера в удаленную сеть VPN-клиента, чтобы обеспечить обмен данными между двумя сторонами. VPN-туннеля см. инструкцию «Маршрутизация сетей через VPN».

TIP: Note

Для подключения к серверу в качестве клиента вы можете использовать:

Keenetic router — «Клиент L2TP / IPsec (L2TP over IPsec)»;

Компьютер и мобильное устройство Windows 10 с iOS — «Подключение к встроенному L2TP / IPSec VPN-серверу с устройства на iOS и Windows»;

Компьютер под управлением Windows 7 — «Пример подключения L2TP / IPsec в Windows 7».

IPSec VPN-сервер (виртуальный IP) — Keenetic

В маршрутизаторах Keenetic можно подключиться к виртуальному IP-серверу IPsec с помощью аутентификации Xauth PSK для доступа к ресурсам домашней сети.Соединение IPsec обеспечивает абсолютно безопасный доступ к домашней сети со смартфона или планшета: Android и iOS имеют удобные встроенные клиенты для этого типа VPN.

ПРИМЕЧАНИЕ: Важно! Интернет-центр Keenetic, на котором размещен VPN-сервер IPsec, должен быть подключен к Интернету с глобальным (общедоступным) IP-адресом, а при использовании доменного имени KeenDNS он должен быть настроен в режиме прямого доступа. Если какое-либо из этих условий не выполняется, невозможно будет подключиться к такому серверу из Интернета.

Для настройки сервера необходимо установить системный компонент «L2TP / IPsec VPN сервер». Системный компонент. Вы можете сделать это на странице «Общие настройки системы» в разделе «Обновления и параметры компонентов», щелкнув «Параметры компонента».

Затем перейдите на страницу «Приложения». Здесь вы увидите панель «IPsec VPN-сервер». Щелкните ссылку «IPsec VPN-сервер».

В появившемся окне «Сервер IPsec VPN (виртуальный IP)» укажите ключ безопасности в поле «Общий ключ IPsec».Этот ключ безопасности необходимо будет использовать на клиенте при настройке VPN-соединения.

ПРИМЕЧАНИЕ: Важно! VPN-сервер L2TP / IPsec также использует этот ключ.

Параметр «NAT для клиентов» по умолчанию включен в настройках сервера. Этот параметр используется, чтобы разрешить клиентам VPN-сервера доступ в Интернет.

Общее количество возможных одновременных подключений ограничено размером пула IP-адресов. Как и исходный IP-адрес, этот параметр не следует изменять без необходимости.

ПРИМЕЧАНИЕ: Важно! Указанная IP-подсеть не должна совпадать или пересекаться с IP-адресами других интерфейсов интернет-центра Keenetic, так как это может привести к конфликту IP-адресов.

В разделе «Пользователи» выберите учетные записи, которым вы хотите разрешить доступ к VPN-серверу. Здесь вы также можете добавить нового пользователя, указав имя пользователя и пароль.

После настройки сервера переведите переключатель в состояние «Включено».

Нажав на ссылку «Статистика подключений», вы можете увидеть состояние подключения и дополнительную информацию об активных сеансах.

При настройке подключения к VPN-серверу на устройствах Android выберите тип VPN-подключения «IPsec Xauth PSK», а на устройствах iOS — «IPsec».

🔐ZyXEL Keenetic Giga II Пароль по умолчанию, вход в систему и инструкции по сбросу

Инструкции по аппаратному сбросу для ZyXEL Keenetic Giga II Если ваш роутер Keenetic Giga II не работает должным образом, разрываются соединения или нет

существование

реагирует, вы должны сначала выполнить сброс маршрутизатора, чтобы увидеть, сохраняются ли проблемы. Другой

сценарии, в которых вы можете захотеть сбросить настройки маршрутизатора, — это если вы забыли пароль или

неправильно настроил его и больше не может получить доступ.

Другой

сценарии, в которых вы можете захотеть сбросить настройки маршрутизатора, — это если вы забыли пароль или

неправильно настроил его и больше не может получить доступ.

Вы можете сбросить настройки ZyXEL Keenetic Giga II следующим образом:

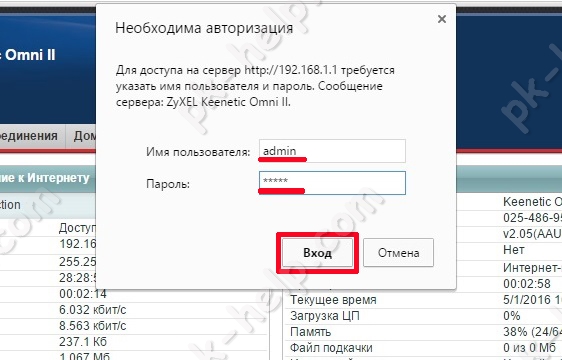

- Откройте веб-браузер и перейдите по адресу вашего маршрутизатора (проверьте значения по умолчанию ниже)

- Войдите в систему с вашим именем пользователя и паролем (по умолчанию ниже)

- В разделе Обслуживание найдите Резервное копирование / восстановление и щелкните его

- Найдите раздел Заводские настройки по умолчанию и нажмите кнопку сбросить , при появлении запроса нажмите Ok

- Дождитесь перезагрузки роутера

- Подключите и включите роутер

- Найдите кнопку сброса с маркировкой сбросить и обычно в отверстии

- С помощью скрепки или острой ручки нажмите и удерживайте кнопку сброса в течение 10 секунд, пока индикатор SYS не начнет мигать.

- Если индикатор SYS не начинает мигать через 10 секунд:

- Удерживайте нажатой кнопку сброса

- Выключите модем / отключите его от сети

- Удерживая нажатой кнопку сброса, запустить / подключить роутер

- Примерно через 20 секунд индикатор Power или SYS начнет быстро мигать

- Отпустить кнопку сброса

- Если индикатор SYS не начинает мигать через 10 секунд:

- Когда индикатор перестанет мигать и загорится нормально, маршрутизатор перезагружается.

- Когда маршрутизатор включен, нажмите кнопку сброса и удерживайте 30 секунд. (Используйте бумагу зажим или что-то острое)

- Удерживая нажатой кнопку сброса, отключите питание роутера и удерживайте сброс настроек кнопку на 30 секунд

- Удерживая нажатой кнопку сброса, снова включите питание устройства и удерживайте

для

еще 30 секунд.

Этот процесс обычно работает для сброса любого маршрутизатора до заводских настроек.

Примечание: Стоит прочитать подробнее о как сбросить маршрутизаторы с помощью сброса 30 30 30 и какие риски и соображения при такой перезагрузке маршрутизатора, а не при его перезагрузке.

типов VPN в роутерах Keenetic — Keenetic

VPN (виртуальная частная сеть) — общее название технологий, которые обеспечивают одно или несколько сетевых подключений (туннелей) через другую сеть (например,г., Интернет).

Есть много причин для использования виртуальных частных сетей. Наиболее распространенными из них являются безопасность и конфиденциальность данных. Конфиденциальность исходных пользовательских данных гарантируется средствами защиты данных в виртуальных частных сетях.

Известно, что сети IP (Интернет-протокол) имеют «слабое место» из-за структуры протокола. Нет никаких средств защиты передаваемых данных и нет гарантии, что отправитель является тем, кем он себя называет. Данные в IP-сети можно легко подделать или перехватить.

Нет никаких средств защиты передаваемых данных и нет гарантии, что отправитель является тем, кем он себя называет. Данные в IP-сети можно легко подделать или перехватить.

Мы рекомендуем использовать VPN-соединение для подключения из Интернета к домашнему серверу, файлам USB-накопителя, подключенным к маршрутизатору, DVR или рабочему столу компьютера по протоколу RDP. В этом случае вам не нужно беспокоиться о безопасности передаваемых данных, потому что VPN-соединение между клиентом и сервером обычно зашифровано.

УстройстваKeenetic поддерживают следующие типы VPN-подключений:

- PPTP / SSTP

- L2TP через IPSec (L2TP / IPSec)

- WireGuard

- OpenVPN

- IPSec

- IKEv2

- GRE / IPIP / EoIP

- IPSec Xauth PSK (виртуальный IP)

С помощью маршрутизатора Keenetic ваша домашняя сеть может быть подключена через VPN к общедоступной службе VPN, офисной сети или другому устройству Keenetic, независимо от типа подключения к Интернету.

VPN-клиентов / серверов для безопасного доступа (PPTP, L2TP через IPSec, IKEv2, Wireguard, OpenVPN, SSTP), а также туннелей для сетевого взаимодействия (Site-to-Site IPSec, EoIP (Ethernet через IP), GRE, IPIP (IP over IP) реализованы во всех интернет-центрах.

В зависимости от используемых протоколов и цели, VPN может предоставлять соединения в различных сценариях: хост-хост, хост-сеть, хост-сеть, клиент-сервер, клиент-сервер, маршрутизатор-маршрутизатор, маршрутизаторы-маршрутизатор (концентратор VPN). , сеть-сеть (site-to-site).

Если вы не знаете, какой тип VPN выбрать, вам помогут приведенные ниже таблицы и рекомендации.

| Тип VPN | Клиент | Сервер | Аппаратное ускорение * | Количество одновременных подключений |

| PPTP | + | + | – | Клиент: до 128 Сервер: до 100/150/200 в зависимости от модели ** |

| SSTP | + | + | – | |

| L2TP через IPSec | + | + | + | Клиент: до 128 Сервер: без ограничений |

| WireGuard | + | + | – | до 32 |

| IPSec | + | + | + | без ограничений *** |

| IKEv2 | + | + | + | без ограничений |

| GRE / IPIP / EoIP | + | + | – | Отдо 128 |

| OpenVPN | + | + | – | без ограничений |

| IPSec Xauth PSK | – | + | + | без ограничений |

* — в моделях Starter, Launcher, Sprinter, Hopper, Glider, Explorer, Carrier используется только ускорение алгоритма AES, а в Skipper, Titan, Hero используется аппаратное ускорение всего протокола IPSec.

** — до 200 для Героя и Титана; до 150 для Hopper DSL и Carrier DSL; до 100 для Starter, Launcher, Sprinter, Hopper, Glider, Explorer и Carrier.

*** — до KeeneticOS 3.3 ограничение составляло 10 подключений для Hero, Titan и 5 для всех остальных моделей.

ПРИМЕЧАНИЕ: Важно! Количество клиентских подключений ограничено выделенным пространством для хранения сервисов (24 Кбайта) для конфигураций VPN. Это особенно важно для соединений OpenVPN, так как общий размер их конфигураций не должен превышать 24 Кбайт.

| Тип VPN | Уровень сложности | Уровень защиты данных | Скорость ** | Ресурсоемкость | Интеграция с ОС |

| PPTP | для обычных пользователей | низкий | в среднем | низкий | Windows, macOS, Linux, Android, iOS (до v9. ) ) |

| SSTP | для обычных пользователей | высокая | среднее, низкое, работает через облако | в среднем | Окна |

| L2TP через IPSec | для обычных пользователей | высокая | высокая | высокая | Windows, macOS, Linux, Android, iOS |

| WireGuard | для опытных пользователей | очень высокий | высокая | низкий | нет в наличии * |

| IPSec | для профессионалов | очень высокий | высокая | высокая | Windows, macOS, Linux, Android, iOS |

| IKEv2 | для обычных пользователей | высокая | высокая | высокая | Windows, macOS, Linux, iOS |

| OpenVPN | для опытных пользователей | очень высокий | низкий | очень высокий | нет в наличии * |

| IPSec Xauth PSK | для обычных пользователей | высокая | высокая | высокая | Android, iOS |

* — для настройки соединения вам потребуется установить дополнительное бесплатное программное обеспечение в операционных системах Windows, macOS, Linux, Android, iOS.

** — значения являются относительными, а не точными, поскольку скорость VPN-подключений зависит от моделей и нескольких факторов — типа используемых алгоритмов шифрования, количества одновременных подключений, типа подключения к Интернету, скорости и нагрузки. Интернет-канала, нагрузка на сервер и другие факторы.Рассмотрим низкую скорость до 15 Мбит / с, среднюю скорость в районе 30-40 Мбит / с и высокую скорость — более 70 Мбит / с.

| Тип VPN | Преимущества | Недостатки |

| PPTP | популярность, высокая совместимость с клиентами | низкий уровень защиты данных, по сравнению с другими протоколами VPN |

| SSTP | возможность работы VPN-сервера с использованием частного IP-адреса для доступа в Интернет *, по протоколу HTTPS (TCP / 443) | встроенный клиент только для Windows, низкая скорость передачи данных при работе через облако |

| L2TP через IPSec | безопасность, стабильность, высокая совместимость с клиентами | используются стандартные порты, что позволяет интернет-провайдеру или системному администратору блокировать трафик |

| WireGuard | современные протоколы безопасности данных, низкая ресурсоемкость, высокая скорость передачи данных | не является частью современной ОС, разработка ведется экспериментально, возможна нестабильность |

| IPSec | надежность, очень высокий уровень защиты данных | конфигурация сложна для рядовых пользователей |

| IKEv2 | надежность, очень высокий уровень защиты данных, простая настройка, поддержка устройств Blackberry | не входит в состав Android (необходимо использовать дополнительное бесплатное ПО), используются стандартные порты, что позволяет интернет-провайдеру или системному администратору блокировать трафик |

| OpenVPN | высокий уровень защиты данных, использование протокола HTTPS (TCP / 443) | не входит в состав современной ОС, очень ресурсоемкая, низкая скорость передачи данных |

| IPSec Xauth PSK | security, входит в состав современной мобильной ОС | Отсутствие поддержки клиентов для операционных систем ПК |

* — эта функция реализована на нашем облачном сервере в виде специального программного расширения и доступна только пользователям интернет-центров.

В большинстве случаев для удаленных соединений клиент-сервер мы рекомендуем следующие протоколы:

- L2TP через IPSec (L2TP / IPSec), PPTP, IPSec Xauth PSK, SSTP

Во многих моделях Keenetic передача данных через IPSec (включая L2TP через IPSec и IKEv2) ускоряется аппаратно с помощью процессора устройства.Вам не нужно беспокоиться о конфиденциальности потоков IP-телефонии или видеонаблюдения в таком туннеле.

Если ваш интернет-провайдер предоставляет вам общедоступный IP-адрес, мы рекомендуем вам обратить внимание на IKEv2, так называемый виртуальный сервер IPSec (Xauth PSK), и сервер L2TP через IPSec. Они хороши тем, что обеспечивают безопасный доступ к вашей домашней сети со смартфона, планшета или компьютера с минимальной конфигурацией: Android, iOS и Windows имеют удобные встроенные клиенты для этих типов VPN.

Если ваш интернет-провайдер предоставляет вам только частный IP-адрес для работы в Интернете, и вы не можете получить общедоступный IP-адрес, вы все равно можете организовать удаленный доступ к своей домашней сети с помощью сервера SSTP VPN.Основным преимуществом туннеля SSTP является его способность работать через облако, то есть он позволяет устанавливать соединение между клиентом и сервером, даже если с обеих сторон есть частные IP-адреса. Для всех остальных серверов VPN требуется общедоступный IP-адрес. Обратите внимание, что эта функция реализована на нашем облачном сервере и доступна только для пользователей интернет-центра.

Что касается туннельного протокола PPTP, то он наиболее простой и удобный в настройке, но потенциально уязвим по сравнению с другими типами VPN.Однако лучше использовать его, чем вообще не использовать VPN.

А для опытных пользователей мы можем добавить эти VPN в список выше:

OpenVPN очень популярен, но чрезвычайно ресурсоемок и не имеет особых преимуществ перед IPSec. Keenetic устройства имеют такие функции, как режим TCP и UDP, аутентификация TLS, сертификаты и ключи шифрования, чтобы повысить безопасность VPN-соединения для соединений OpenVPN.

Keenetic устройства имеют такие функции, как режим TCP и UDP, аутентификация TLS, сертификаты и ключи шифрования, чтобы повысить безопасность VPN-соединения для соединений OpenVPN.

Современный протокол WireGuard упростит и ускорит работу с VPN (в несколько раз по сравнению с OpenVPN) без увеличения мощности оборудования в устройстве.

Для объединения сетей и организации Site-to-Site VPN используйте:

- IPSec, L2TP через IP (L2TP / IPSec), WireGuard

Для решения конкретных задач межсетевого взаимодействия:

IPSec — один из самых безопасных протоколов VPN благодаря своим криптозащищенным алгоритмам шифрования. Это лучший вариант для установления соединений Site-to-Site VPN с межсетевыми соединениями. Профессионалы и опытные пользователи могут создавать туннели IPIP, GRE, EoIP как в чистом виде, так и в сочетании с туннелями IPSec, что позволит вам использовать стандарты безопасности IPSec VPN для защиты этих туннелей.Поддержка туннелей IPIP, GRE, EoIP позволяет устанавливать VPN-соединение с аппаратными шлюзами, маршрутизаторами Linux, компьютерами и серверами UNIX / Linux, а также с другим сетевым и телекоммуникационным оборудованием, поддерживающим эти туннели. Настройка туннеля этого типа доступна только в интерфейсе командной строки (CLI) маршрутизатора.

Настройка туннеля этого типа доступна только в интерфейсе командной строки (CLI) маршрутизатора.

Подробнее о настройке различных типов VPN на устройствах Keenetic читайте в инструкции:

Настройка сети с пошаговыми инструкциями.Установка пароля к веб-интерфейсу Zyxel Keenetic Lite

Начнем с S. Подключения zyxel В сеть:

1) Если у вас только роутер, подключите основной сетевой кабель (Выходящий из подъезда) к WAN-порту (Интернет). Далее сетевой кабель, который идет в комплекте с роутером, соединяет любой LAN-порт роутера и компьютера / ноутбука.

2) Если у вас также есть свитч (свитч), то подключите основной сетевой кабель (идущий от входа) к любому порту SWITCH, подключите порт маршрутизатора WAN (Интернет) одним патч-кордом, а другой — любым портом. Маршрутизатор LAN и компьютер / ноутбук.

После этого убедитесь, что на компьютере / ноутбуке, с которого вы хотите произвести настройку, было настроено автоматическое получение сетевых настроек .

Откройте любой браузер (Chrome, Mozilla, IE, Opera и т. Д.) На своем компьютере / ноутбуке и введите в адресной строке 192.168.1.1 . Откроется окно веб-интерфейса роутера.

Все роутеры Zyxel Keenetic. позволяют настроить Интернет двумя способами:

1) с быстрой настройкой;

2) Используя ручную настройку.

Предлагаю разобрать каждым из способов.

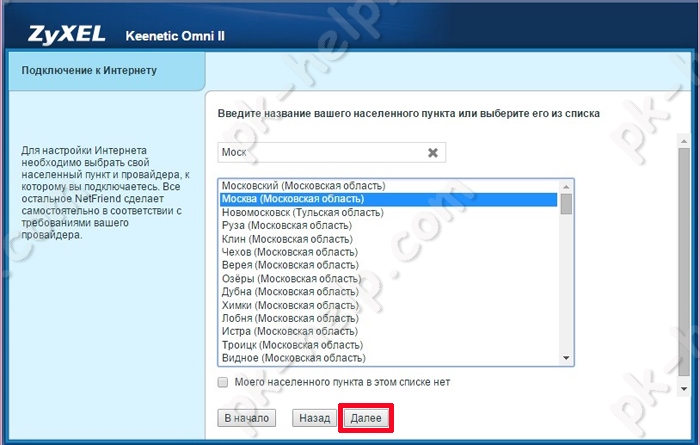

Настройка Интернет Билайн на Zyxel Keenetic с помощью быстрой настройки.

Выберите «Быстрая настройка».

Укажите страну «Россия».

Выберите регион вашего пребывания.

Из списка провайдеров выберите Билайн .

Укажите логин и пароль, они должны быть указаны в договоре с провайдером.

Выбираете порт для подключения ТВ приставки, если используете второй тип подключения (с переключателем) или телевизор от Билайн не используете, то указывать ничего не нужно.

В итоге роутер получит доступ в интернет и первое, что он попросит сделать — обновить прошивку, рекомендую это сделать и нажать «обновить».

Zyxel Keenetic скачает прошивку и во время перезагрузки установит ее. Вам нужно подождать несколько минут, затем нажать кнопку «Далее».

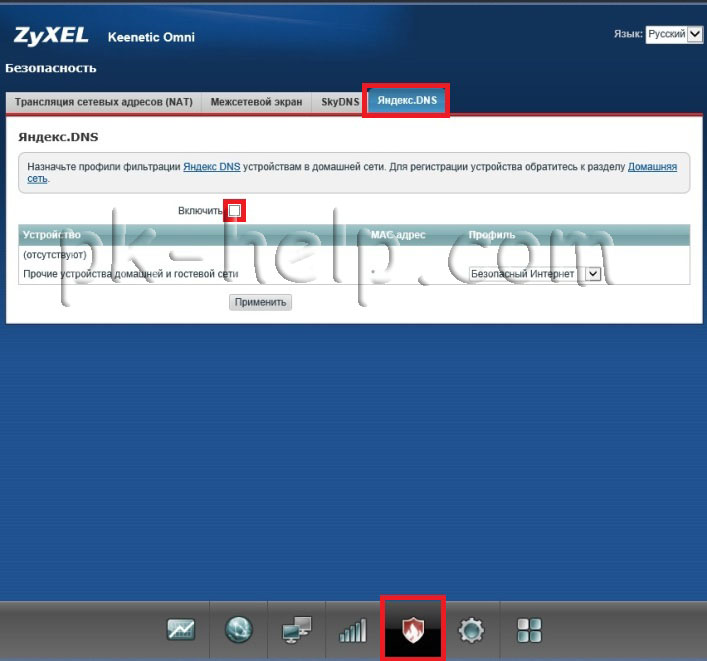

По своему усмотрению можно включить Яндекс Днс.

После этого настройку ZyXEL Keenetic можно будет завершить, нажав кнопку «Перейти в онлайн».Если нажать «Веб-конфигуратор», то после указания пароля вы попадете в главное меню роутера.

Настройка интернета Билайн на Zyxel Keenetic вручную.

Для этого выберите «Веб-конфигуратор».

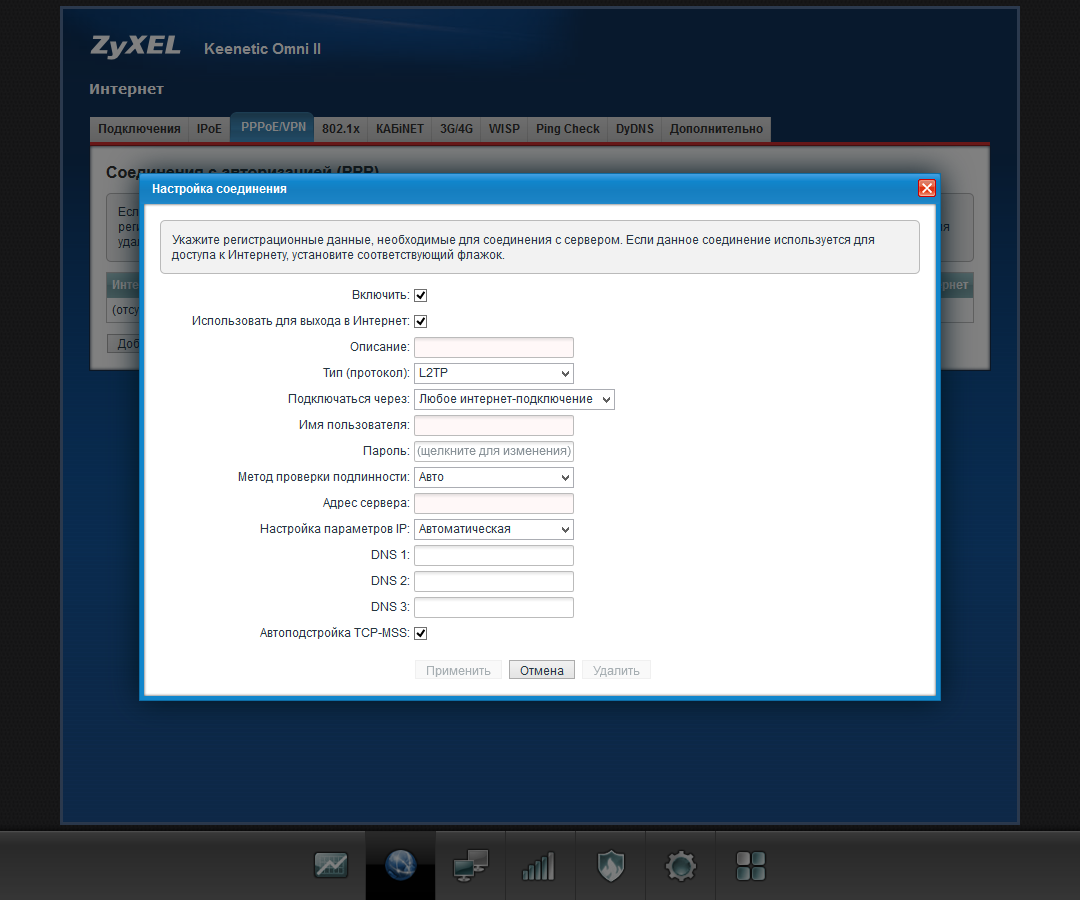

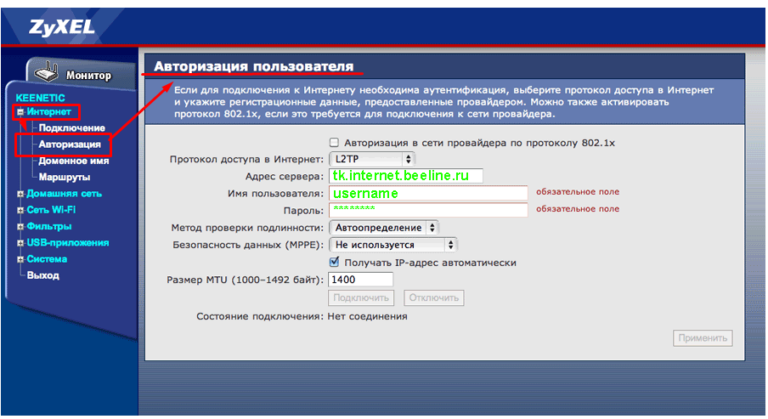

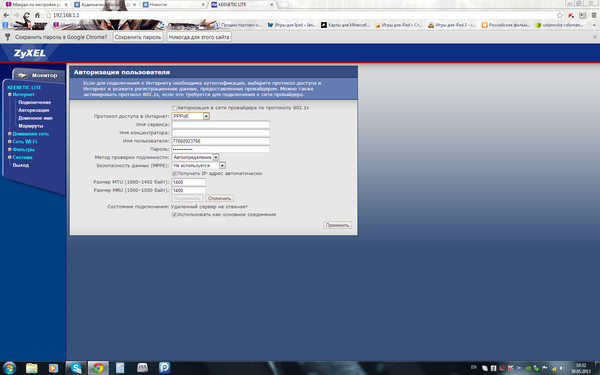

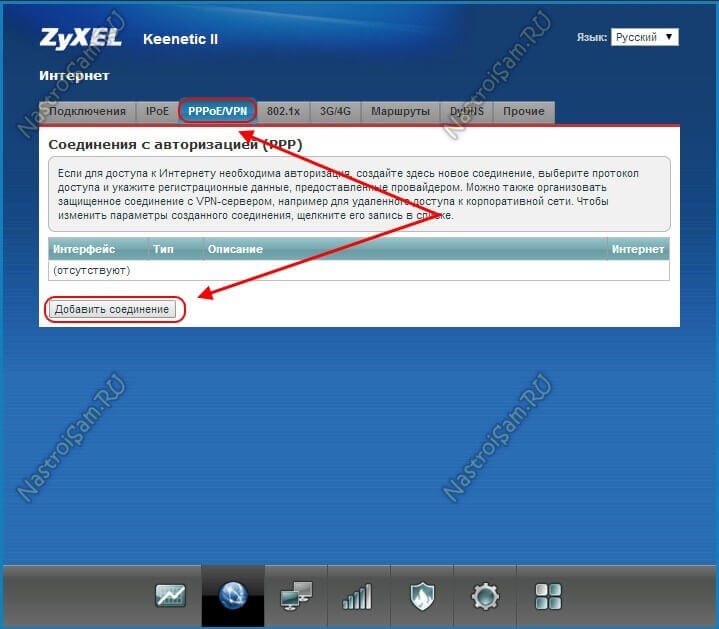

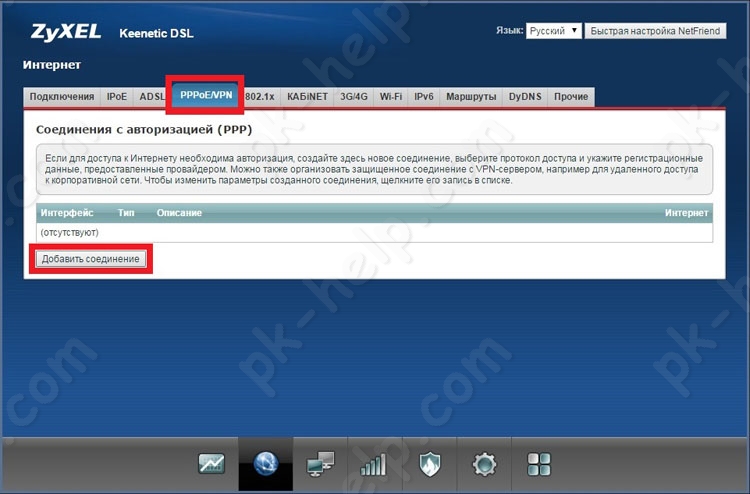

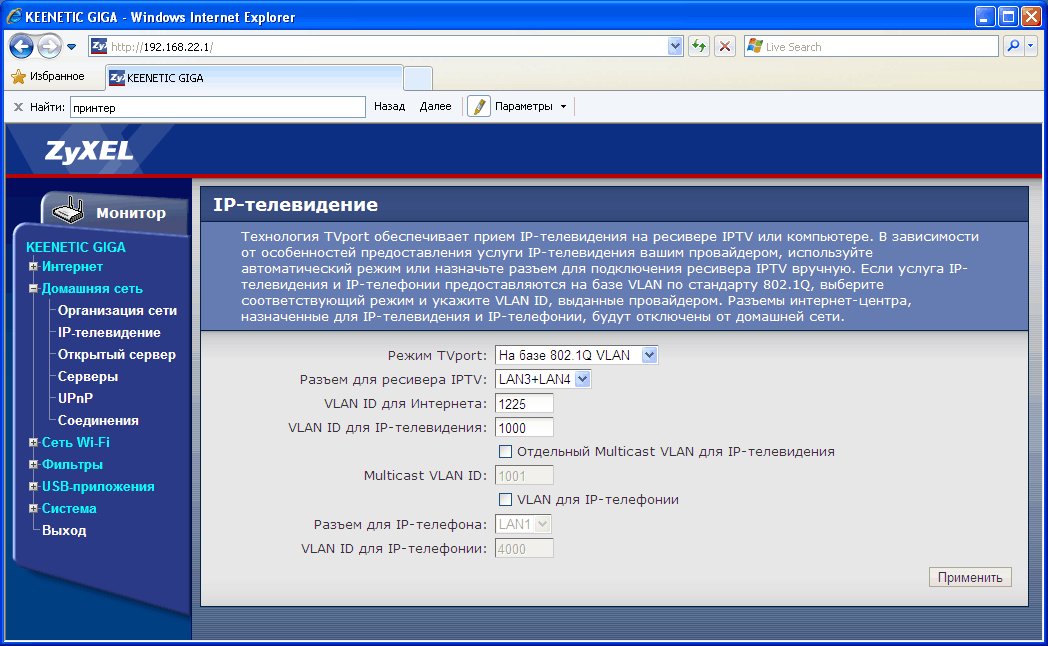

Откроется главное меню роутера. Выберите в меню «Интернет» — «PPPOE / VPN», нажмите «Добавить соединение».

Создайте соединение со следующими настройками:

Тип (протокол) L2TP.

Адрес сервера: tp.internet.beeline.ru.

Логин и пароль — логин и пароль выданный вам билайн (прописан в договоре).

Остальные параметры можно оставить без изменений.

Нажмите «Применить»

В итоге должно получиться примерно такое подключение.

На этой интернет-конфигурации Билайн на роутерах ZyXEL можно прочитать готовую, проверить интернет-соединение.

После настройки интернета можно переходить к настройке Wi-Fi, но это совсем не так, так как название беспроводной сети и пароль к ней уже указаны на наклейке роутера.

Таким образом, вы можете настроить интернет из Bilain на роутерах Zyxel.

Перед тем, как приступить к настройке роутера, проверьте настройки подключения в локальной сети. Для этого:

Windows 7.

1. Щелкните « Start », « Control Panel ».

2. Щелкните « Просмотр состояния сети и задач ».

3. Щелкните « Изменить настройки адаптера ».

4. Подключение к локальной сети Свойство «.

5. Из списка выберите « Интернет-протокол версии 4 (TCP / IPv4) » и нажмите « Свойство ».

6. «И», затем нажмите кнопку « ОК. ».

Окна 10.

1. Щелкните « Start », « Parameters ».

2. Щелкните « Сеть и Интернет «.

3. Выберите « Ethernet » и нажмите « Настройка параметров адаптера ».

4. В открывшемся окне видим « Ethernet » Нажимаем на нем правую кнопку мыши, выбираем « Property ».

5. Из списка выберите « IP версии 4 (TCP / IPv4) » и нажмите « Свойство ».

6. В открывшемся окне необходимо установить галочки « Получить IP-адрес автоматически » и « Получить адрес DNS-сервера автоматически », после чего нажать кнопку « OK. ».

Подключение маршрутизатора Zyxel Keenetic Lite III к компьютеру

Следующим шагом будет подключение маршрутизатора Zyxel Keenetic Lite III к ноутбуку или персональному компьютеру (ПК). Для этого вам необходимо подключить кабель, который вы провели у провайдера, к порту «Интернет» (это кабель, который идет в вашу квартиру, дом, офис и т. Д.).извне), и кабель, который идет в комплекте с маршрутизатором, один конец подключается к порту маршрутизатора «домашняя сеть», а другой конец подключается к вашему ноутбуку или ПК. И да, не забудьте подключить шнур питания. Так же на этом роутере есть тумблер, если вы настраиваете интернет с вводом логина и пароля, тумблер оставьте в «основном» режиме.

Для этого вам необходимо подключить кабель, который вы провели у провайдера, к порту «Интернет» (это кабель, который идет в вашу квартиру, дом, офис и т. Д.).извне), и кабель, который идет в комплекте с маршрутизатором, один конец подключается к порту маршрутизатора «домашняя сеть», а другой конец подключается к вашему ноутбуку или ПК. И да, не забудьте подключить шнур питания. Так же на этом роутере есть тумблер, если вы настраиваете интернет с вводом логина и пароля, тумблер оставьте в «основном» режиме.

Авторизация роутера Zyxel Keenetic Lite III

Итак, подключили роутер, теперь нужно через любой браузер (будь то Google Chrome., Mozilla Firefox., Internet Explorer. И т. Д.) Попадают в его веб-интерфейс. Для этого откройте браузер и в адресной строке вбейте адрес роутера: my.kenetic.net. или 192.168.1.1 и нажмите кнопку « ENTER » на клавиатуре.

После этого роутер предлагает произвести быструю настройку, выбрать язык интерфейса — «Русский» и нажать веб-конфигуратор.

После этого маршрутизатор может отобразить окно для настройки пароля для веб-интерфейса.Здесь по вашему запросу можно поставить пароль, нельзя. В случае пароля запишите его где-нибудь.

Настройка роутера Zyxel Keenetic Lite III

Теперь необходимо произвести настройки роутера. Прежде всего беспроводная сеть Mustocatim путем установки пароля Wi-Fi. Затем вам нужно будет узнать, какой тип подключения используется для входа в систему, это PPTP, L2TP или PPPoE. Вы можете найти вас, позвонив своему провайдеру (это организация, с которой вы заключили соглашение о предоставлении интернет-услуг).Итак, приступим к настройке роутера.

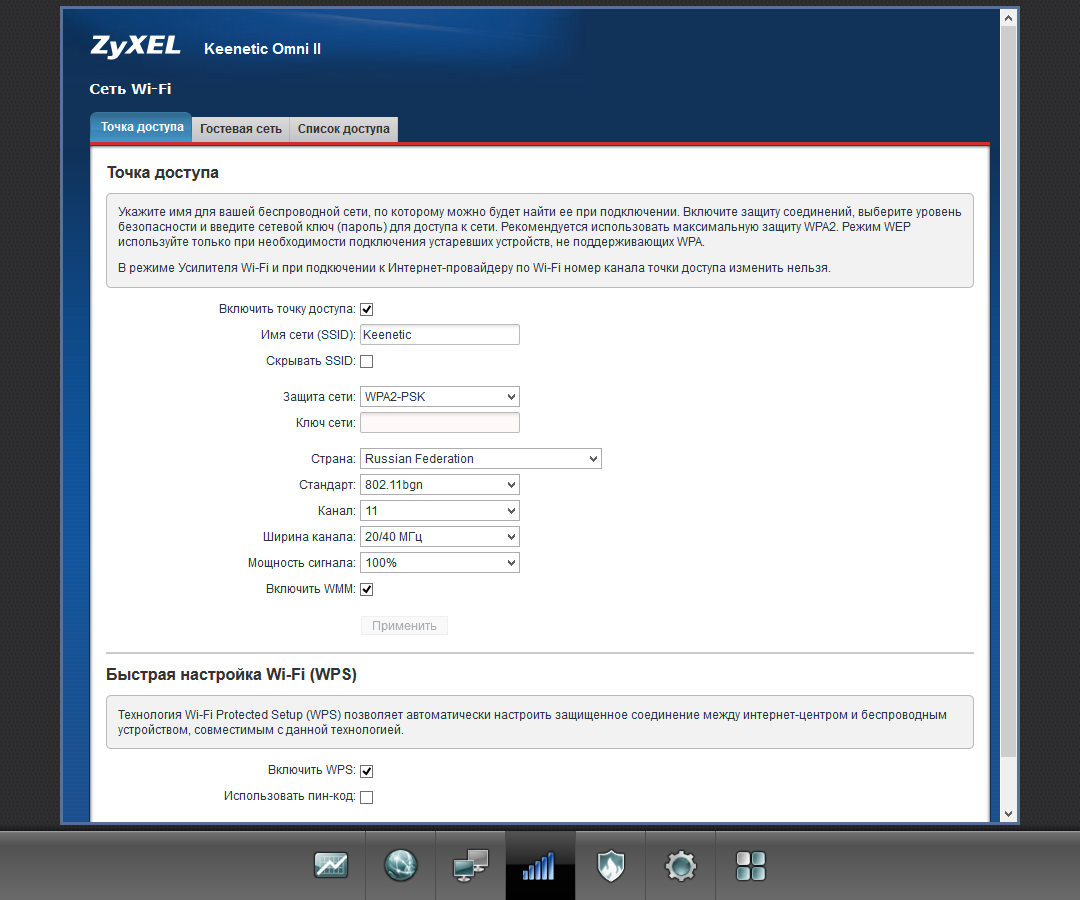

Настройка пароля Wi-Fi

Предлагаю вашему вниманию видеоинструкцию по настройке пароля на Wi-Fi на роутере Zyxel Keenetic Lite III

Так же напишем письменно и иллюстративно. Рассмотрим установку пароля по Wi-Fi на роутере Zyxel Keenetic Lite III на двух частотах.

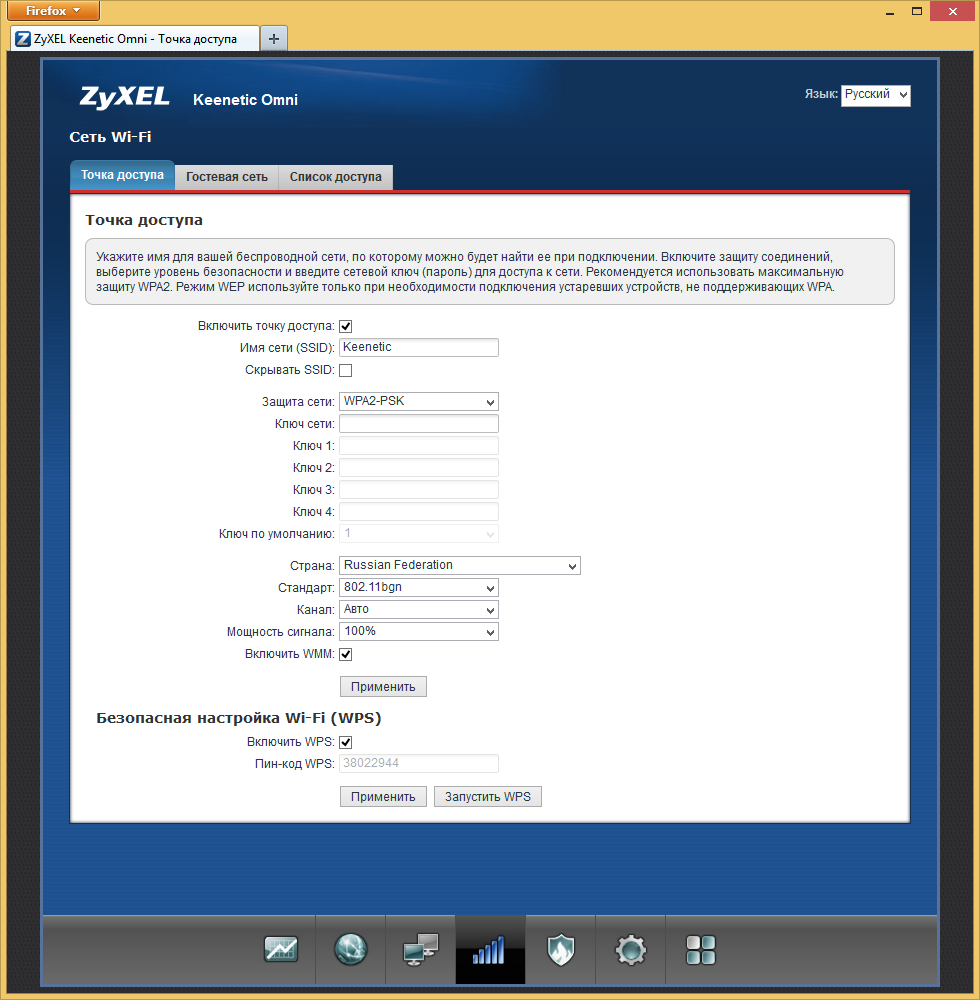

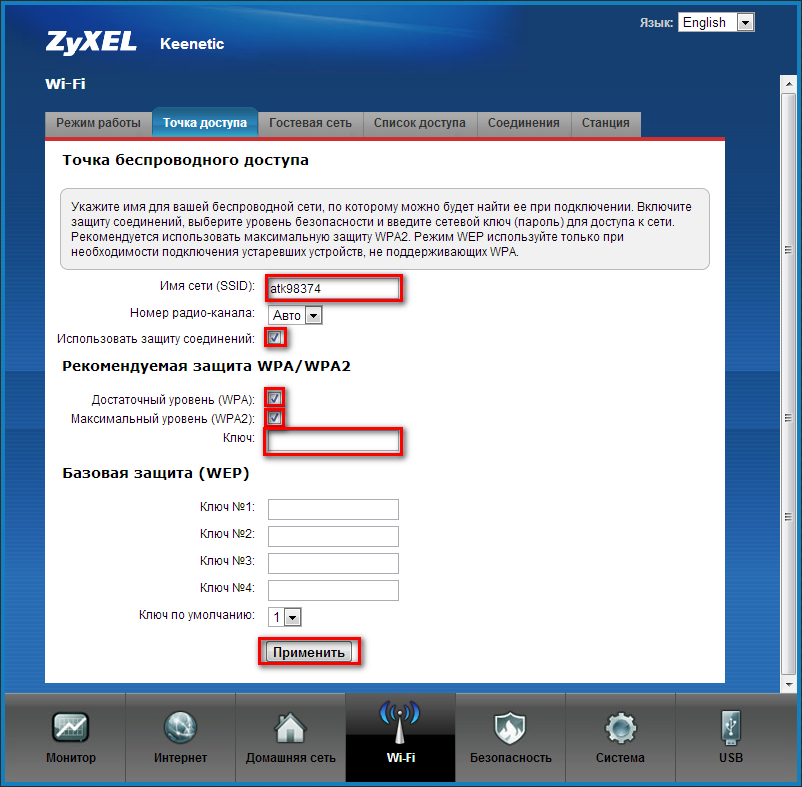

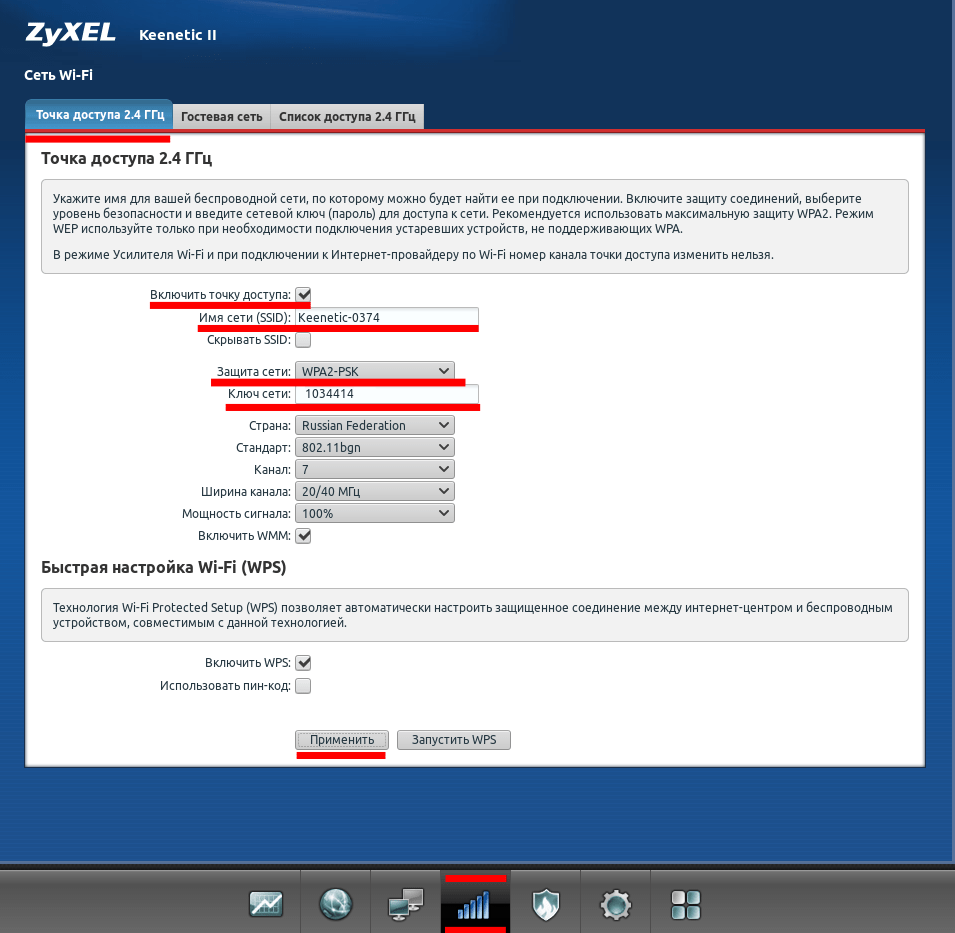

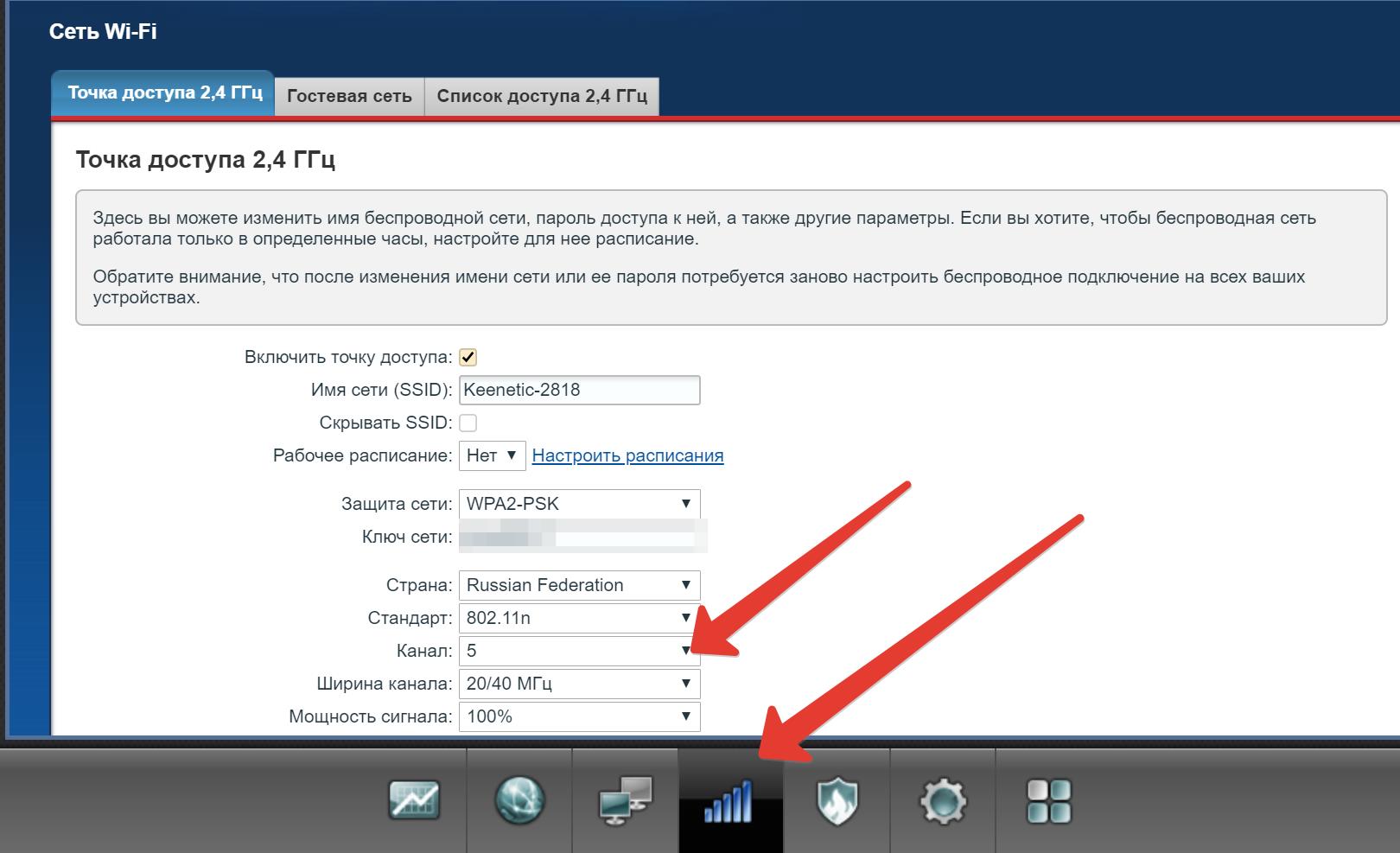

1. Нажимаю в веб-интерфейсе в нижнем меню на ярлык « Wi-Fi сеть », попадаю в настройки сети « Точка доступа 2.4 ГГц «.

Нажимаю в веб-интерфейсе в нижнем меню на ярлык « Wi-Fi сеть », попадаю в настройки сети « Точка доступа 2.4 ГГц «.

2. Проверив, стоит ли галочка напротив « Включить точку доступа », затем в поле « Имя сети (SSID) » подойти и указать имя вашей беспроводной сети, это имя будет заложено в будущем, когда вы подключитесь к сети. Советую обозначить используемое сетевое имя, например: «ИМЯ СЕТИ 2.4».

3. « Защита сети » — WPA2-PSK. .

4. Теперь вам нужно поставить пароль для беспроводной сети.В поле « Сетевой ключ » придумайте и вбейте пароль.

5. « Ширина канала » — « 20 МГц «.

6. Щелкните « Применить ».

Настройка PPTP.

PPTP. на маршрутизаторе Zyxel Keenetic Lite III На примере маршрутизатора Zyxel Keenetic Omni II.

PPTP. на роутере Zyxel Keenetic Lite III .

1. Интернет «.

Интернет «.

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

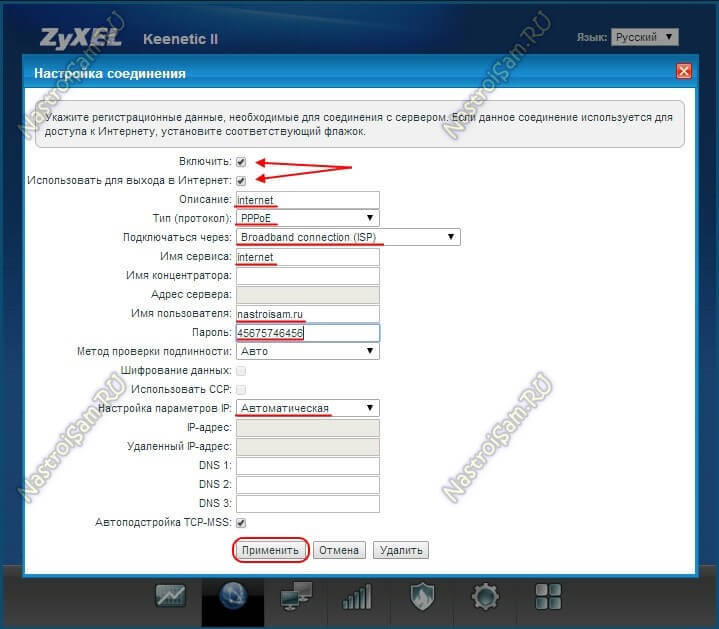

3. Включить «И».

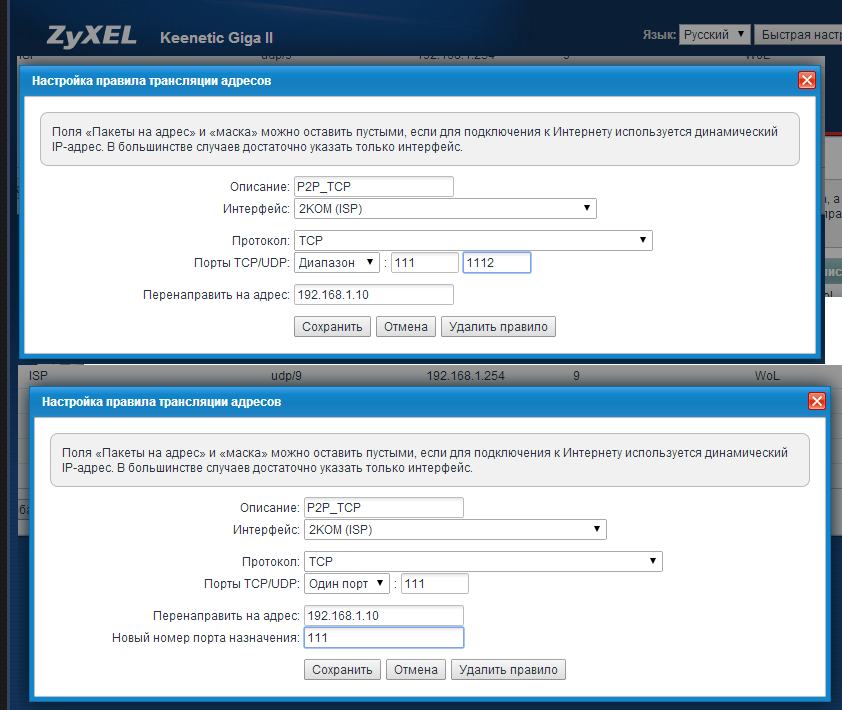

4. IN « Описание Тип (протокол) » Выберите « PPTP. », « Подключиться через » Выберите « Широкополосное соединение (ISP) ».

5. Имя пользователя «), Пароль (в строке» Пароль Адрес сервера

6. « Настройка параметров IP » — « Автомат «.

7. Apply «.

Настройка PPTP со статическим IP-адресом

PPTP со статическим IP-адресом на маршрутизаторе Zyxel Keenetic Lite III

1. Щелкните в нижнем меню на ярлыке « Интернет ».

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

3. В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

4. IN « Описание » Введите любое слово латиницей, например «HOST», « Тип (протокол) » Выберите « PPTP. «, « Подключиться через » Выберите « Широкополосное соединение (ISP) «.

5. Ниже предлагается указать имя пользователя (в строке « Username »), пароль (в строке « Password »).Вам также потребуется указать IP-адрес сервера (в строке « Server Address »).

6. Инструкция «Наоборот» Настройка параметров IP ».

7. Укажите IP-адреса и DNS.

Все эти данные обычно прописываются в договоре с провайдером. Если по какой-то причине вы не смогли их найти, вам необходимо позвонить на горячую линию вашего провайдера и узнать, как их получить.

7. После внесения всех необходимых данных нажмите кнопку « Применить ».

Настройка L2TP.

Предлагаю вашему вниманию видеоинструкцию по настройке типа подключения L2TP. на маршрутизаторе Zyxel Keenetic Lite III На примере маршрутизатора Zyxel Keenetic Omni II.

на маршрутизаторе Zyxel Keenetic Lite III На примере маршрутизатора Zyxel Keenetic Omni II.

Давайте также напишем письменно и иллюстративно. Рассмотрим настройку подключения L2TP. на роутере Zyxel Keenetic Lite III .

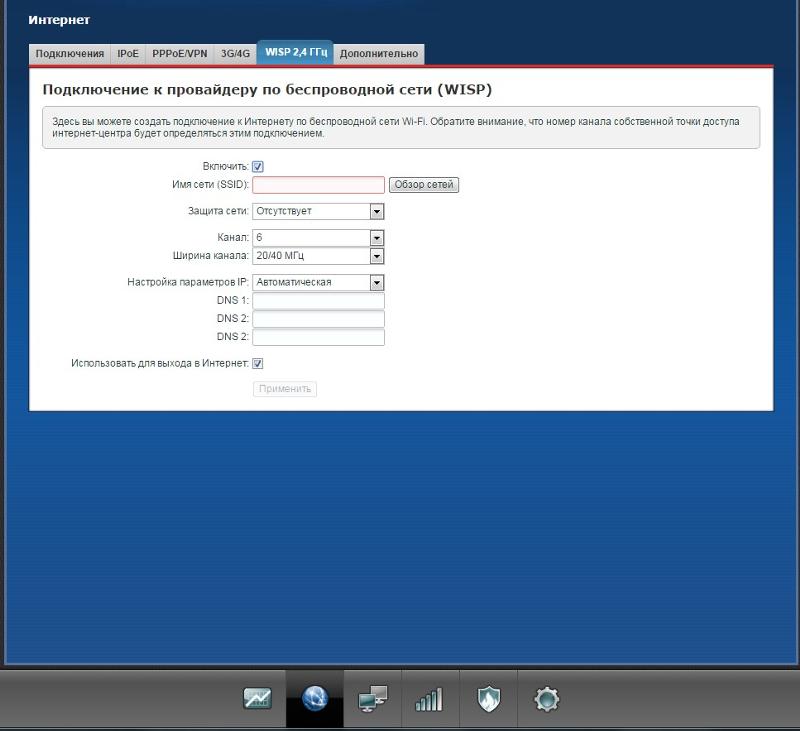

1. Щелкните в нижнем меню на ярлыке « Интернет ».

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

3. В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

4. IN « Описание » Введите любое слово латиницей, например «HOST», « Тип (протокол) » Выберите « L2TP. «, « Подключиться через » Выберите « Широкополосное соединение (ISP) «.

5. Ниже предлагается указать имя пользователя (в строке « Username »), пароль (в строке « Password »). Вам также потребуется указать IP-адрес сервера (в строке « Server Address »). Все вышеперечисленные данные предоставляют вам поставщика (организацию, которая потратила ваш Интернет).

Все вышеперечисленные данные предоставляют вам поставщика (организацию, которая потратила ваш Интернет).

Все эти данные обычно прописываются в договоре с провайдером. Если по какой-либо причине вы не смогли их найти, вам необходимо позвонить на горячую линию вашего провайдера и узнать, как их получить.

6. « Настройка параметров IP » — « Автомат «.

7. После внесения всех необходимых данных нажмите кнопку « Применить ».

Настройка L2TP со статическим IP-адресом

Рассмотрим настройку подключения L2TP со статическим IP-адресом на маршрутизаторе Zyxel Keenetic Lite III . Обычно предоставляется статический IP-адрес. юридическим лицам или как дополнительная услуга К основному тарифу для физических лиц.

1. Щелкните в нижнем меню на ярлыке « Интернет ».

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

3. В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

4. IN « Описание » Введите любое слово латиницей, например «HOST», « Тип (протокол) » Выберите « L2TP. »,« Подключиться через »Выберите« Широкополосное соединение (ISP) ».

5. Ниже предлагается указать имя пользователя (в строке « Username »), пароль (в строке « Password »). Вам также потребуется указать IP-адрес сервера (в строке « Server Address »).

6. Поскольку соединение использует статический IP-адрес, выберите « Manual », наоборот « Setting the IP parameters ».

7. Укажите IP-адреса и DNS.

Все вышеперечисленные данные предоставляют вам поставщика (организацию, которая потратила ваш Интернет).

Все эти данные обычно прописываются в договоре с провайдером. Если по какой-либо причине вы не смогли их найти, вам необходимо позвонить на горячую линию вашего провайдера и узнать, как их получить.

7. После внесения всех необходимых данных нажмите кнопку « Применить ».

Настройка PPPOE

Предлагаю вашему вниманию видеоинструкцию по настройке типа подключения PPPoe на роутере Zyxel Keenetic Lite III На примере роутера Zyxel Keenetic Omni II.

Давайте также напишем письменно и иллюстративно. Рассмотрим настройку подключения PPPoe на маршрутизаторе Zyxel Keenetic Lite III .

1. Щелкните в нижнем меню на ярлыке « Интернет ».

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

3. В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

4. IN « Описание » Введите любое слово латиницей, например «HOST», « Тип (протокол) » Выберите « PPPoe «, « Подключиться через » Выберите « Broadband Connection (ISP) » .

5. Ниже предлагается указать имя пользователя (в строке « Username »), пароль (в строке « Password »). Все вышеперечисленные данные предоставляют вам поставщика (организацию, которая потратила ваш Интернет).

Все эти данные обычно прописываются в договоре с провайдером.Если по какой-либо причине вы не смогли их найти, вам необходимо позвонить на горячую линию вашего провайдера и узнать, как их получить.

6. « Настройка параметров IP » — « Автомат «.

7. После внесения всех необходимых данных нажмите кнопку « Применить ».

Настройка PPPOE со статическим IP-адресом

Рассмотрим настройку подключения PPPoe со статическим IP-адресом на маршрутизаторе Zyxel Keenetic Lite III .Обычно статический IP-адрес предоставляется юридическим лицам или в качестве дополнительной услуги к основному тарифу физическим лицам.

1. Щелкните в нижнем меню на ярлыке « Интернет ».

2. Выберите вкладку « PPPOE / VPN. » Нажмите « Добавить соединение ».

3. В появившемся окне проверьте наличие флажков напротив « Включить » и « Использовать для выхода из Интернета ».

4. IN « Описание » Введите любое слово латиницей, например «HOST», « Тип (протокол) » Выберите « PPPoe «, « Подключиться через » Выберите « Broadband Connection (ISP) » .

5. Ниже предлагается указать имя пользователя (в строке « Username »), пароль (в строке « Password »).

6. Поскольку соединение использует статический IP-адрес, выберите « Manual », наоборот « Setting the IP parameters ».

7. Укажите IP-адреса и DNS.

Все вышеперечисленные данные предоставляют вам поставщика (организацию, которая потратила ваш Интернет).

Все эти данные обычно прописываются в договоре с провайдером. Если по какой-либо причине вы не смогли их найти, вам необходимо позвонить на горячую линию вашего провайдера и узнать, как их получить.

7. После внесения всех необходимых данных нажмите кнопку « Применить ».

Обновление прошивки, компоненты

Предлагаю вашему вниманию видеоинструкцию по обновлению прошивки на роутере Keenetic Lite III На примере роутера Keenetic Omni II.

Подключение компьютера к Wi-Fi

После подключения и настройки маршрутизатора необходимо подключить компьютер к беспроводной сети (Wi-Fi), рассмотреть подключение к Wi-Fi в двух операционных системах Это Windows 7 и Windows 10 :

Windows 7.

Видеоинструкция

1.

2. Султан.

3. Установите флажок перед « Подключиться автоматически, » и нажмите

« Подключение ».

4. Укажите Ключ безопасности ОК. «.

5.

Windows 10.

Видеоинструкция

1. В правом нижнем углу рабочего стола находим значок беспроводной сети (Wi-Fi), щелкаем по нему левой кнопкой мыши.

2. Всплывающее окно со списком доступных беспроводных сетей. Выбираем беспроводную сеть, в моем случае это сеть « Султанова». «(Вы выбираете сеть, имя которой было присвоено когда).

3. Установите флажок перед « Connect автоматически » и нажмите

« Connect ».

4. Укажите Ключ безопасности «Это пароль беспроводной сети, который вы указали при указании ключа, нажмите« Дополнительно ».

5. Ждем, возможно, пару секунд и вы подключитесь к своей беспроводной сети.

Zyxel выпустила новый роутер, который оснастили продвинутыми антеннами, благодаря им теперь радиус покрытия роутера стал еще больше. В этой статье подробно отражены все вопросы по «Zyxel Keenetic Lite III» и доступно руководство по самостоятельному подключению и настройке Wai Fi.

Процедура подключения к ПК

Для подключения роутера «Кинетик» необходимо выполнить следующие шаги:

Порядок настройки роутера

Требуется для входа в роутер Zyxel Keenetic Lite III. Последовательно выполните следующие действия:

Последовательно выполните следующие действия:

Настройка подключения к глобальной сети

Не редко бывает, что сразу после процедуры подключения роутера Zyxel Keenetic Lite III к ПК появляется доступ к глобальной Сети. Значит, у провайдера динамическое соединение. В этом случае вам нужно будет только выполнить настройки Wi-Fi.

В противном случае вам нужно будет ввести настройки типа подключения. Сделать это можно с помощью иконки в системном трее с изображением земного шара.

Откроется окно Интернета, в котором необходимо щелкнуть вкладку «PPPOE / VPN» и нажать кнопку «Добавить соединение».

Порядок подключения PPPOE

Данный тип подключения к глобальной сети является одним из распространенных, которым пользуются: Укртелеком, Ростелеком, Megaline и Dom.ru. Требуется придерживаться следующего алгоритма действий:

- В поле «Тип» счетчика введите PPPoE;

- «Широкополосное соединение (ISP)»;

- Укажите в строке «Настройка IP» — «Автоматически»;

Порядок подключения через PPTP

Этот тип подключения к глобальной сети также является одним из распространенных, которые используются: UFanet и Stork Togliatti. Отличается от приложения VPN Server. Требуется придерживаться следующего алгоритма действий:

Отличается от приложения VPN Server. Требуется придерживаться следующего алгоритма действий:

- В поле «Тип» счетчика введите PPTP;

- Далее укажите подключение через «Широкополосное соединение (ISP)»;

- Перепишите из контракта и распечатайте в строке адреса сервера;

- Затем введите логин и код, указанные в Договоре с Интернет-провайдером;

- Укажите в строке «Настройка IP» — «Автоматически»;

- В прошивке «Метод аутентификации» укажите «Авто»;

- Щелкните по кнопке «Применить».

Порядок подключения через L2TP

Процедура аналогична PPTP. Воспользуйтесь услугами интернет-провайдеров: Билайн и Киевстар.

Беспроводное соединение Процедура подключения к Zyxel Keenetic Lite III

Завершив процедуру подключения, следует приступить к настройке Wi-Fi. Необходимо ввести логин и установить код на WiFi. Через значок «Сеть Wi-Fi» на панели задач откройте окно Настройки точки доступа.

В этой статье мы настроим отличный недорогой роутер Zyxel Keenetic Start. Вы можете познакомиться с этим устройством поближе, прочитать и оставить свой отзыв о нем, можно на странице, полностью посвященной данной модели. Там же я описал свои впечатления от этого роутера и указал основные характеристики.

Zyxel Keenetic Start — отличный маршрутизатор для дома, который легко справится с подключением к Интернету ваших компьютеров, телефонов, планшетов и других устройств.И по Wi-Fi, и по сетевому кабелю. Вы можете смотреть IPTV и организовывать локальную сеть между вашими устройствами. Выглядит Keenetic Start очень симпатично. Аппарат однозначно стоит своих денег. Я не буду описывать все его плюсы и минусы, вы можете увидеть ссылку, которую я дал выше. И если не забуду, то позже сделаю небольшой обзор этого роутера.