VLAN для чайников — asp24.ru

VLANs – это виртуальные сети, которые существуют на втором уровне модели OSI. То есть, VLAN можно настроить на коммутаторе второго уровня. Если смотреть на VLAN, абстрагируясь от понятия «виртуальные сети», то можно сказать, что VLAN – это просто метка в кадре, который передается по сети. Метка содержит номер VLAN (его называют VLAN ID или VID), – на который отводится 12 бит, то есть, вилан может нумероваться от 0 до 4095. Первый и последний номера зарезервированы, их использовать нельзя. Обычно, рабочие станции о VLAN ничего не знают (если не конфигурировать VLAN на карточках специально). О них думают коммутаторы. На портах коммутаторов указывается в каком VLAN они находятся. В зависимости от этого весь трафик, который выходит через порт помечается меткой, то есть VLAN. Таким образом каждый порт имеет PVID (port vlan identifier).Этот трафик может в дальнейшем проходить через другие порты коммутатора(ов), которые находятся в этом VLAN и не пройдут через все остальные порты. В итоге, создается изолированная среда (подсеть), которая без дополнительного устройства (маршрутизатора) не может взаимодействовать с другими подсетями.

Зачем нужны виланы?

- Возможность построения сети, логическая структура которой не зависит от физической. То есть, топология сети на канальном уровне строится независимо от географического расположения составляющих компонентов сети.

- Возможность разбиения одного широковещательного домена на несколько широковещательных доменов. То есть, широковещательный трафик одного домена не проходит в другой домен и наоборот. При этом уменьшается нагрузка на сетевые устройства.

- Возможность обезопасить сеть от несанкционированного доступа. То есть, на канальном уровне кадры с других виланов будут отсекаться портом коммутатора независимо от того, с каким исходным IP-адресом инкапсулирован пакет в данный кадр.

- Возможность применять политики на группу устройств, которые находятся в одном вилане.

- Возможность использовать виртуальные интерфейсы для маршрутизации.

Примеры использования VLAN

- Объединение в единую сеть компьютеров, подключенных к разным коммутаторам. Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

- Разделение в разные подсети компьютеров, подключенных к одному коммутатору. На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1

- Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия. На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Достоинства использования VLAN

- Гибкое разделение устройств на группы

- Как правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

- Уменьшение широковещательного трафика в сети

- Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

- Увеличение безопасности и управляемости сети

- В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

- Уменьшение количества оборудования и сетевого кабеля

- Для создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Тэгированные и нетэгированные порты

Когда порт должен уметь принимать или отдавать трафик из разных VLAN, то он должен находиться в тэгированном или транковом состоянии. Понятия транкового порта и тэгированного порта одинаковые. Транковый или тэгированный порт может передавать как отдельно указанные VLAN, так и все VLAN по умолчанию, если не указано другое. Если порт нетэгирован, то он может передавать только один VLAN (родной). Если на порту не указано в каком он VLAN, то подразумевается, что он в нетэгированном состоянии в первом VLAN (VID 1).

Разное оборудование настраивается по-разному в данном случае. Для одного оборудования нужно на физическом интерфейсе указать в каком состоянии находится этот интерфейс, а на другом в определенном VLAN необходимо указать какой порт как позиционируется – с тэгом или без тэга. И если необходимо, чтобы этот порт пропускал через себя несколько VLAN, то в каждом из этих VLAN нужно прописать данный порт с тэгом. Например, в коммутаторах Enterasys Networks мы должны указать в каком VLAN находится определенный порт и добавить этот порт в egress list этого VLAN для того, чтобы трафик мог проходить через этот порт. Если мы хотим чтобы через наш порт проходил трафик еще одного VLAN, то мы добавляем этот порт в egress list еще и этого VLAN. На оборудовании HP (например, коммутаторах ProCurve) мы в самом VLAN указываем какие порты могут пропускать трафик этого VLAN и добавляем состояние портов – тэгирован или нетегирован. Проще всего на оборудовании Cisco Systems. На таких коммутаторах мы просто указываем какие порты какими VLAN нетэгированы (находятся в режиме access) и какие порты находятся в тэгированном состоянии (находятся в режиме trunk).

Межвлановская маршрутизация

Что такое межвлановская маршрутизация? Это обычная маршрутизация подсетей. Разница только в том, что каждой подсети соответствует какой-то VLAN на втором уровне. Что это значит. Допустим у нас есть два VLAN: VID = 10 и VID = 20. На втором уровне эти VLAN осуществляют разбиение одной сети на две подсети. Хосты, которые находятся в этих подсетях не видят друг друга. То есть, трафик полностью изолирован. Для того, чтобы хосты могли взаимодействовать между собой, необходимо смаршрутизировать трафик этих VLAN. Для этого нам необходимо на третьем уровне каждому из VLAN присвоить интерфейс, то есть прикрепить к ним IP-адрес. Например, для VID = 10 IP address будет 10.0.10.1/24, а для VID = 20 IP address – 10.0.20.1/24. Эти адреса будет дальше выступать в роли шлюзов для выхода в другие подсети. Таким образом, мы можем трафик хостов с одного VLAN маршрутизировать в другой VLAN. Что дает нам маршрутизация VLAN по сравнению с простой маршрутизацией посетей без использования VLAN? А вот что:

- Возможность стать членом другой подсети на стороне клиента заблокирована. То есть, если хост находится в определенном VLAN, то даже, если он поменяет себе адресацию с другой подсети, он всеравно останется в том VLAN, котором он был. Это значит, что он не получит доступа к другой подсети. А это в свою очередь обезопасит сеть от «плохих» клиентов.

- Мы можем поместить в VLAN несколько физических интерфейсов коммутатора. То есть, у нас есть возможность на коммутаторе третьего уровня сразу настроить маршрутизацию, подключив к нему клиентов сети, без использования внешнего маршрутизатора. Либо мы можем использовать внешний маршрутизатор подключенный к коммутатору второго уровня, на котором настроены VLAN, и создать столько сабинтерфейсов на порте маршрутизатора, сколько всего VLAN он должен маршрутизировать.

- Очень удобно между первым и третьим уровнями использовать второй уровень в виде VLAN. Удобно подсети помечать как VLAN с определенными интерфейсами. Удобно настроить один VLANн и поместить в него кучу портов коммутатора. И вообще, много чего удобно делать, когда есть VLAN.

asp24.ru

Краткая инструкция по настройке Vlan-ов / Habr

Для начала определимся что такое 802.1q vlan, дабы не изобретать велосипед маленькая вырезка из википедии:VLAN (аббр. от англ. Virtual Local Area Network) — виртуальная локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

На устройствах Cisco, протокол VTP (VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты. Коммутаторы Cisco в основном используют протокол ISL (Inter-Switch Link) для обеспечения совместимости информации.

По умолчанию на каждом порту коммутатора имеется сеть VLAN1 или VLAN управления. Сеть управления не может быть удалена, однако могут быть созданы дополнительные сети VLAN и этим альтернативным VLAN могут быть дополнительно назначены порты.Native VLAN — это параметр каждого порта, который определяет номер VLAN, который получают все непомеченные (untagged) пакеты.

Для чего это надо?

Есть несколько ситуаций:

1. Банально представим ситуацию есть большая сеть, в районе покрытия этой сети у нас расположено два офиса, их необходимо объединить в одну физическую сеть, при этом общегородская сеть не должна видеть/иметь доступ к офисным тачкам. Данную ситуацию конешно можно разрулить VPN-ами, но на шифрованый трафик порядка 100 мегабит нужно не кислое железо, поэтому рулим vlan-aми.

2. Есть масса подсетей, территориально поделенных по городу, необходимо на каждую подсеть настроить интерфейс, по началу можно конечно обойтись сетевыми картами, но сети имеют свойства разростаться, и что прикажете делать, например в такой ситуации?:serv:~# ifconfig | grep eth | wc -l

152

serv:~#

3. Клиенту необходимо выдать блок из 4,8,16 и т.д. и т.п. адресов.

4. Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

И множество других причин/ситуаций в которых это может понадобиться.

5. Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

Как мне это все сделать?

Легко!

Тегирование трафика VLAN

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN’е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN’e. Трафик, приходящий на порт определённого VLAN’а, ничем особенным не отличается от трафика другого VLAN’а. Другими словами, никакой информации о принадлежности трафика определённому VLAN’у в нём нет.

Однако, если через порт может прийти трафик разных VLAN’ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN’у трафик принадлежит.

Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

Настройка обычно происходит на серверах и на свитчах.

По умолчанию все сетевые устройства находятся в первом (1, default) vlan-e.

Поэтому подними 2-й vlan, с сетью 1

В зависимости от ОСи на сервере vlan-ы конфигурятся по разному.

В данной статье я попробую максимально коротко и четко описать различные способы настройки vlan-ов, на разных ОС.

И так поехали, попробуем на разных ОС сделать одну и ту же задачу — настроить 2-й vlan, с адресным пространством из 64-х адресов, 10.10.10.0/26

Для начала нам необходимо рассчитать маску, бродкастовый адрес и шлюз, в помощь прийдет ipcalc 🙂 Address: 10.10.10.0 00001010.00001010.00001010.00 000000

Netmask: 255.255.255.192 = 26 11111111.11111111.11111111.11 000000

Wildcard: 0.0.0.63 00000000.00000000.00000000.00 111111

=>

Network: 10.10.10.0/26 00001010.00001010.00001010.00 000000 (Class A)

Broadcast: 10.10.10.63 00001010.00001010.00001010.00 111111

HostMin: 10.10.10.1 00001010.00001010.00001010.00 000001

HostMax: 10.10.10.62 00001010.00001010.00001010.00 111110

Hosts/Net: 62 (Private Internet)

Шлюзом сделаем 10.10.10.1

Маска 255.255.255.192 или 26

Broadcast 10.10.10.63

Итого мы получаем на клиентов 61 адрес, 10.10.10.2 — 10.10.10.62

Debian-like:

Нам необходимо поставить пакет vlan# apt-get install vlan

Далее переходим в /etc/network/

и правим файл с интерфейсами.# nano interfaces

auto eth0.2 # автоматически поднимаем интерфейс после ребута. eth0 транковый интерфейс в которы подаем vlan

iface eth0.2 inet static

address 10.10.10.1

netmask 255.255.255.192

broadcast 10.10.10.63

поднимаем интерфес:# ifup eth0.2

Red-Hat-like:

Для ред-хата необходима утилита настройки vlan’ов, ставим утилиту vconfig[root@notebook ~]# yum search vconfig

vconfig.i686 : Linux 802.1q VLAN configuration utility

[root@notebook ~]# yum install -y vconfig

Добавим второй vlan в eth0.[root@notebook ~]# vconfig add eth0 2

переходим в /etc/sysconfig/network-scripts, создадим файл интерфейса, редактируем его[root@notebook ~]# cd /etc/sysconfig/network-scripts

[root@notebook ~]# touch ifcfg-eth0.2

[root@notebook ~]# nano ifcfg-eth0.2

DEVICE=eth0.2

VLAN_TRUNK_IF=eth0

BOOTPROTO=static

IPADDR=10.10.10.1

NETMASK=255.255.255.192

BROADCAST=10.10.10.63

ONBOOT=yes

поднимаем интерфейс[root@notebook ~]# ifup eth0.2

В BSD-like:

ifconfig vlan_device vlan vlan_id vlandev parent_deviceifconfig vlan0 vlan 2 vlandev xl0

ifconfig vlan0 inet 10.10.10.1 netmask 255.255.255.192

Для того чтобы интерфейс автоматически загружался, правим /etc/rc.conf.cloned_interfaces="vlan0" #You need a recent STABLE for this else use:

#network_interfaces="lo0 vlan0"

ifconfig_vlan0="inet 10.10.10.1 netmask 255.255.255.192 vlan 24 vlandev xl0"

#Note: If you do not assign an IP Adress to your parent device, you need to

#start it explicitly:

ifconfig_xl0="up"

Теперь перейдем к более интересному пункту, настройка сетевых коммутаторов.

т.к. коммутаторы 2-го уровня бывают разные я приведу несколько примеров по настройке, на разных коммутаторах разное меню соответственно по разному настраивается, обычно ничего сложного нет, и принцип настройки одинаковый. ситуация серв включен в 1-й порт, необходимо подать 2-й влан в 4,5,6 порты, и во втором порту подать его тегированным.

На D-Link-е:config vlan default delete 1-26

config vlan default add untagged 1,3,7-24

create vlan Offices tag 2

config vlan Offices add tagged 1,2

config vlan Offices add untagged 4,5,6

save

Пробуем воткнуться в 4 дырочку сетевым устройством и прописать адрес из диапазона 10.10.10.0/26 и банально пингами проверить.

На Asotel-яхset 1qvlan create 2 Offices #создадим 2-й влан

set 1qvlan modify -4-5-6 1 0 #уберем первый с 4,5,6-го портов

set 1qvlan modify +1+2 2 1 #подадим тегированный 2-й влан в 1,2 порты

set 1qvlan modify +4+5+6 2 0 #подадим нетегированный 2-й влан в 4,5,6 порты

set 1qvlan pvid 4 2 # скажем свитчу что 4 дырка пренадлежит 2-му влану, аналогично делаем с 5,6

set 1qvlan pvid 5 2

set 1qvlan pvid 6 2

На EdgeCore/LinkSysVty-0#configure

Vty-0(config)#vlan database

Vty-0(config-vlan)#

Vty-0(config-vlan)#vlan 2 name Offices media ethernet state active

Vty-0(config-vlan)#exit

Vty-0(config)#interface ethernet 1/1

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/2

Vty-0(config-if)#switchport mode trunk

Vty-0(config-if)#switchport allowed vlan add 2 tagged

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/4

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/5

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#interface ethernet 1/6

Vty-0(config-if)#switchport mode access

Vty-0(config-if)#switchport allowed vlan add 2 untagged

Vty-0(config-if)#switchport native vlan 2

Vty-0(config-if)#exit

Vty-0(config)#exit

Vty-0#copy running-config startup-config

; Для проверки запустим

Vty-0#show running-config

p.s. Старался максимально коротко и ясно показать на примерах принцип настройки оборудования.

habr.com

Урок 17. Виртуальные локальные сети VLAN

Иногда нам может потребоваться разделить локальную сеть на несколько отдельных сегментов. Например, в компании несколько отделов: Отдел кадров, Производство, Высшее руководство, Технический отдел. Каждый отдел может иметь серверы, доступ к которым нужно ограничить сотрудникам из других отделов.

С одной стороны теоретически это легко реализовать. Ведь можно создать отдельную сетевую инфраструктуру для каждой сети.

Но с другой стороны проблема в том, что довольно сложно планировать такую сеть. Кроме того, может потребоваться изменить и саму конфигурацию сети.

Поэтому гораздо проще создать общую физическую сеть с последующим логическим сегментированием определенных частей сети.

Данный подход позволяет гораздо гибче планировать и управлять сетью, а также повышает безопасность сети.

Сегментированные сети и называются виртуальными локальными сетями (VLAN- Virtual LAN)

Как можно разделить одну физическую сеть на несколько виртуальных?

Это достигается с помощью коммутаторов. Коммутаторы поддерживают технологии IEEE 802.1Q и ISL. ISL — собственный протокол Cisco. Современные коммутаторы его уже не поддерживают, поэтому не будет далее рассматриваться.

Суть технологии заключается в том, что в Ethernet кадр вставляется специальная 4-х байтовая метка. Метка содержит 12-битный идентификатор VLAN, максимальное значение которого 4096. То есть всего может быть 4096 VLAN

Настройка VLAN

Для начала настроим сеть с одним коммутатором:

По умолчанию все порты коммутатора принадлежат VLAN 1, поэтому все компьютеры будут “видеть” друг друга. В этом легко убедиться, запустив утилиту Ping на всех хостах.

Создадим VLAN 23

|

switch(config)# vlan 23 switch(config-vlan)# name Management |

Затем аналогично создадим и остальные VLAN.

Теперь назначим порты 0/1, 0/2, 0/3, 0/4, 0/5 в VLAN 23:

|

switch(config)# interface fastethernet 0/1 switch(config-if)# switchport mode access switch(config-if)# switchport access vlan 23 |

Обрати внимание, что после ввода команды interface fastethernet 0/1 приглашение командной строки изменилось на switch(config-if)#. Это говорит о том, мы находимся в режиме настройки интерфейса.

Если портов слишком много, то будет довольно утомительно вводить одни и те же команды, поэтому гораздо удобнее выделить диапазон портов. Для этого выполни команду

|

switch(config) interface range fastethernet 0/1-5 |

Все остальные порты назначим по той же схеме.

Теперь попробуй выполнить команду Ping на каждом компьютере. Компьютеры из другой VLAN уже не доступны.

Помни, что все введенные команды и конфигурация хранятся в оперативной памяти, поэтому при отключении питания все настройки будут удалены.

Как сохранить настройки?

Все настройки записываются в энергонезависимую память NVRAM. Для этого выполни

|

switch# copy running-config startup-config |

При включении питания конфигурация из NVRAM записывается в оперативную память.Чтобы проверить произведенные настройки в оперативной памяти выполним команду

|

switch# show running-config |

Для просмотра настроек, сохраненных в NVRAM выполни

|

switch# show startup-config |

Просмотр сведений о VLAN

Для просмотра информации о VLAN выполни команду

Кстати, конфигурация VLAN сохраняется в отдельном файле, не в NVRAM. Файл с конфигурацией о VLAN хранится во Flash памяти коммутатора. Поэтому командой show running-config мы не увидим никакую информацию о VLAN.

Чтобы уивдеть файл, содержащий данные о VLAN выполни команду

и ты увидишь файл vlan.dat

Типы портов

Теперь подключим к нашему коммутатору еще один коммутатор и выполним те же настройки

Однако компьютеры разных коммутаторов одного VLAN почему-то недоступны друг другу, хотя в рамках одного коммутатора все “видят” друг друга.

Все верно. Дело в том, что в технологии VLAN существуют 2 таких понятия, как порт доступа (access port) и магистральный порт (trunk port), а также связанные с ними нетегированный (untagged) и тегированный (tagged) кадры соответственно.

Все конечные устройства, такие как компьютер подключаются к портам доступа. Компьютеры вообще не знают, что принадлежат определенной VLAN, но это знает только коммутатор. Поэтому между коммутатором и компьютерами проходят нетегированные кадры, то есть кадры без метки-идентификатора VLAN.

Вспомни команду swith(config-if)# switchport mode access. Мы явно указываем коммутатору, что порт будет работать в режиме доступа.

Однако, если мы соединяем друг с другом коммутаторы, на которых настроен VLAN, то порты, их соединяющие, настраиваются как магистральные.

Во все исходящие кадры коммутатор вставляет соответствующую метку-идентификатор VLAN. Такие кадры называются тегированные.

Режимы работы trunk

Для автоматической настройки магистрального порта коммутаторы Cisco поддерживают специальный протокол DTP (Dynamic Trunk Protocol), который периодически посылает кадры соседним портам. Все коммутаторы поддерживают 4 режима работы магистрального порта

Auto — DTP-кадры не рассылает. Приняв DTP-кадр сразу переходит в магистральный режим.

Desirable — рассылает DTP-кадры. Если на другом конце готовы перейти в магистральный режим, то сразу оба порта переходят в данный режим.

Trunk — статический магистральный режим. DTP-кадры не рассылает.

Nonegotiate — готов перейти в магистральный режим только, если на другом конце установлен магистральный режим. DTP-кадры не рассылает.

В таблице указано в какое состояние перейдут порты автоматически в зависимости от установленных на них режимах:

|

Режимы противоположных портов |

Auto |

Desirable |

Nonegotiate |

Trunk |

|

Auto |

Access |

Trunk |

Access |

Trunk |

|

Desirable |

Trunk |

Trunk |

Access |

Trunk |

|

Nonegotiate |

Access |

Access |

Access |

Trunk |

|

Trunk |

Trunk |

Trunk |

Trunk |

Trunk |

Настройка портов trunk

Статический trunk:

|

switch(config-if)# switchport mode trunk |

В старых моделях коммутаторов может потребоваться настроить инкапсуляцию

|

switch(config-if)# switchport encapsulation dot1q |

Затем снова включить статический режим trunk

|

switch(config-if)# switchport mode trunk |

Динамический trunk:

Режим auto

|

switch(config-if)# switchport mode dynamic auto |

Режим desirable

|

switch(config-if)# switchport mode dynamic desirable |

Режим nonegotiate

|

switch(config-if)# switchport mode nonegotiate |

Для проверки текущего режима выполни

Теперь можно настроить порты коммутаторов в магистральный режим.

Как только магистральные порты будут настроены необходимо разрешить/запретить передачу определенных VLAN через данный порт. По умолчанию разрешены все VLAN. Чтобы разрешить, например, VLAN 23 и 50

|

switch(config-if)# switchport trunk allowed vlan 23, 50 |

Чтобы добавить VLAN 100 выполни

|

switch(config-if)# switchport trunk allowed vlan add 100 |

Для удаления VLAN 23 выполни

|

switch(config-if)# switchport trunk allowed vlan remove 23 |

Добавь все VLAN к магистральному порту и затем проверь доступны ли все компьютеры с одного и того же VLAN.

А если нам понадобится управлять коммутаторами мы должны выделить определенный VLAN?

Да, для этой цели в стандарте 802.1Q предусматривается так называемый нативный VLAN или Native VLAN. Все кадры в Native VLAN нетегированные. По умолчанию VLAN 1 является нативный и используется в качестве выделенного канала управления.

Но можно его поменять, к примеру, на VLAN 6.

Для этого на магистральном порту выполни команду

|

swith(config-if)# switchport trunk native vlan 6 |

Просмотр сведений о trunk

Для просмотра информации о настройках и режимах интерфейсов будут полезны следующие команды:

|

switch# show interface trunk |

|

switch# show interface switchport |

Настройка маршрутизации

Как сделать так, чтобы компьютеры, принадлежащие разным VLAN, могли обмениваться друг с другом информацией?

Для этого нам понадобится маршрутизатор или коммутатор L3 с функцией маршрутизации. Маршрутизатор можно подключить к любому коммутатору.

Для этого порт коммутатора, подключенный к маршрутизатору, переключи в магистральный режим

Для этого придется задействовать по одному порту в маршрутизаторе на каждый VLAN. Это довольно затратно, поэтому воспользуемся одним физическим интерфейсом, который разобьем на логические подинтерфейсы (subinterface).

Для начала административно включим сам интерфейс, так как по умолчанию все интерфейсы на маршрутизаторах выключены

|

Router(config)# interface fastethernet 0/1 Router(config-if)# no shutdown |

Теперь настроим подынтерфейс 23 для VLAN 23:

|

Router(config)# interface fastethernet 0/1.23 Router(config-subif)# encapsulation dot1q 4 Router(config-subif)# ip address 10.23.1.254 255.255.255.0 |

То же самое проделай и с остальными подынтерфейсами.

После того, как все будет настроено, проверь доступность всех компьютеров.

Комментарии для сайта Cackle

easy-network.ru

Разделяем сеть с помощью VLAN

Представим такую ситуацию. У нас есть офис небольшой компании, имеющей в своем арсенале 100 компьютеров и 5 серверов. Вместе с тем, в этой компании работают различные категории сотрудников: менеджеры, бухгалтеры, кадровики, технические специалисты, администраторы. Необходимо, чтобы каждый из отделов работал в своей подсети. Каким образом разграничить трафик этой сети? Вообще есть два таких способа: первый способ – разбить пул IP-адресов на подести и выделить для каждого отдела свою подсеть, второй способ – использование VLAN.

VLAN (Virtual Local Area Network) – группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от трафика других узлов сети. В современных сетях VLAN – главный механизм для создания логической топологии сети, не зависящей от ее физической топологии.

Технология VLAN определена в документе IEEE 802.1q – открытый стандарт, который описывает процедуру тегирования для передачи информации о принадлежности к VLAN. 802.1q помещает внутрь ethernet фрейма тег, который передает информацию о принадлежности трафика к VLAN.

Рассмотрим поля VLAN TAG:

- TPID (Tag Protocol Identifier) – идентификатор протокола тегирования. Указывает какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority – приоритет. Используется для задания приоритета передаваемого трафика (QoS).

- CFI (Canoncial Format Indicator) – указывает на формат MAC-адреса (Ethernet или Token Ring).

- VID (Vlan Indentifier) – идентификатор VLAN. Указывает какому VLAN принадлежит фрейм. Можно задавать число от 0 до 4094.

Компьютер при отправке фреймов ничего не знает в каком VLAN он находится – этим занимается коммутатор. Коммутатор знает к какому порту подключен компьютер и на основании этого определит в каком VLAN этот компьютер находится.

У коммутатора есть два вида портов:

- Тегированный порт (tagged, trunk) – порт, через который можно передавать или получать трафик нескольких VLAN-групп. При передаче через тегированный порт, к кадру добавляется метка VLAN. Используется для подключения к коммутаторам, маршрутизаторам (то есть тем устройствам, которые распознают метки VLAN).

- Нетегированный порт (untagged, access) – порт, через который передаются нетегированные кадры. Используется для подключения к конечным узлам (компьютерам, серверам). Каждый нетегированный порт находится в определенном VLAN. При передаче трафика с данного порта, метка VLAN удаляется и до компьютера (который не распознает VLAN) идет уже нетегированный трафик. В обратном случае, при приеме трафика на нетегированный порт к нему добавляется метка VLAN.

Настройка VLAN на управляемом коммутаторе Dlink DES-3528

Серия коммутаторов DES-3528/3552 xStack включает в себя стекируемые коммутаторы L2+ уровня доступа, обеспечивающие безопасное подключение конечных пользователей к сети крупных предприятий и предприятий малого и среднего бизнеса (SMB). Коммутаторы обеспечивают физическое стекирование, статическую маршрутизацию, поддержку многоадресных групп и расширенные функции безопасности. Все это делает данное устройство идеальным решением уровня доступа. Коммутатор легко интегрируется с коммутаторами уровня ядра L3 для формирования многоуровневой сетевой структуры с высокоскоростной магистралью и централизованными серверами. Коммутаторы серии DES-3528/3552 снабжены 24 или 48 портами Ethernet 10/100Мбит/с и поддерживают до 4-х uplink-портов Gigabit Ethernet.

Рассмотрим принципы настройки VLAN на управляемых коммутаторах Dlink. В ходе работы изучим способы создания, удаления, изменения VLAN, добавления различных видов портов (тегированных и нетегированных).

Подключение к коммутатору производится через консольный порт с помощью программы HyperTerminal.

С помощью команды show vlan посмотрим информацию о существующих VLAN.

На рисунке выше видно, что изначально на коммутаторе создан только один VLAN по умолчанию с именем default. Команда show vlan выводит следующие поля:

- VID – идентификатор VLAN

- VLAN Type – тип VLAN

- Member Ports – задействованные порты

- Static Ports – статические порты

- Current Tagged Ports – текущие тегированные порты

- Current Untagged Ports – текущие нетегированные порты

- Static Tagged Ports – статические тегированные порты

- Static Untagged Ports – статические нетегированные порты

- Total Entries – всего записей

- VLAN Name – имя VLAN

- Advertisement – статус

Создадим новый VLAN, в котором в качестве имени используются инициалы AA, а в качестве идентификатора – номер 22. Для этого воспользуемся командой create vlan.

В новый VLAN пока не входит ни одного порта. С помощью config vlan изменим VLAN AA так, чтобы в нем появились тегированные порты 10, 14-17 и нетегированные порты 2-5.

Командой show vlan выведем информацию о созданных VLAN.

Известно, что тегированные порты могут входить в несколько VLAN, а нетегированные порты только в один VLAN. В данный момент и тегированные, и нетегированные порты входят в VLAN default и VLAN AA. Командой config vlan удалим все порты, задействованные в VLAN AA из VLAN default.

Из рисунка выше видно, что теперь порты 2-5, 10, 14-17 находятся только в VLAN AA.

Рассмотрим разделение сети на разные VLAN. В коммутационном шкафу собрана схема и настроена подсеть 10.0.0.0 /8.

В начальный момент времени все компьютеры находятся в одной подсети и пингуются между собой. Необходимо разделить их так, чтобы PC22, PC20, PC18 находились в одном VLAN, а PC 19, PC21 в другом VLAN. Для этого создаем два VLAN:

- VLAN=10 с именем net1 (PC18, PC20, PC22)

- VLAN=20 с именем net2 (PC19, PC21)

Для коммутаторов исходя из схемы был разработан план настройки портов. При этом учитывалось, что для компьютеров необходимо использовать нетегированные порты, а для связей между коммутаторами тегированные порты. При настройке коммутаторов тегированные порты размещались в VLAN=10 и VLAN=20, а нетегированные порты размещались только в том VLAN, к которому принадлежит компьютер.

На каждом из коммутаторов необходимо настроить порты в соответствии со схемой. На рисунке ниже показан пример настройки SW5. В начале создается vlan с идентификатором net1 и меткой 10. Далее создаем второй vlan net2 с меткой 20. После чего, добавляем порты коммутатора в соответствующие vlan. Порт 1 подключен к компьютеру PC22, который находится в 10 VLAN’е. Значит 1 порт будет нетегированным (untagged). Второй порт по схеме подключен к SW4 и должен пропускать через себя 10 и 20 VLAN’ы.

Остальные коммутаторы настраиваются по аналогии.

Командой show vlan просмотрим каждый из созданных нами VLAN.

Командой show vlan просмотрим каждый из созданных нами VLAN.

Теперь можно посмотреть работу VLAN в действии. Согласно плану наши компьютеры имеют следующие IP-адреса:

- PC18 – 10.90.90.118

- PC19 – 10.90.90.119

- PC20 – 10.90.90.120

- PC21 – 10.90.90.121

- PC22 – 10.90.90.122

Будем пинговать с PC22.

Из результатов видно, что PC22 пингуется с PC20, PC18 так как они находятся в одном VLAN 10. PC21, PC19 недоступны, потому что находятся в другом VLAN 20.

Поддержите проект

Друзья, сайт Netcloud каждый день развивается благодаря вашей поддержке. Мы планируем запустить новые рубрики статей, а также некоторые полезные сервисы.

У вас есть возможность поддержать проект и внести любую сумму, которую посчитаете нужной.

netclo.ru

Лекции по коммутаторам_v4.12 — Стр 7

Коммутаторы локальных сетей D-Link

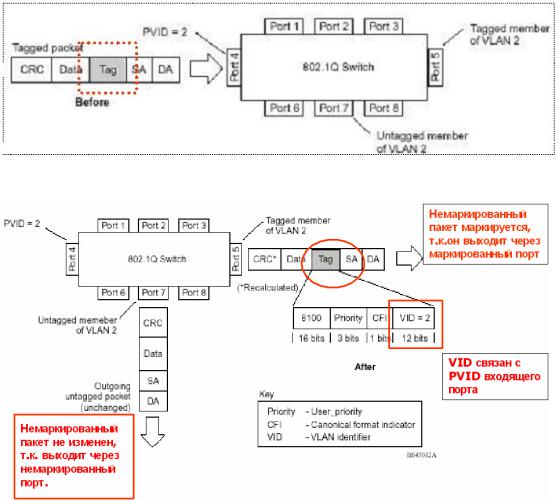

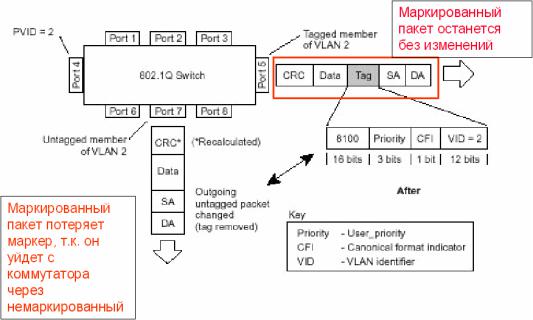

Рисунок 57 Маркированный входящий кадр

Рисунок 58 Немаркированный кадр, выходящий через маркированный и немаркированный порты

61

Коммутаторы локальных сетей D-Link

Рисунок 59 Маркированный пакет, выходящий через маркированный и немаркированный порты

Фильтрация входящего трафика

Порт коммутатора, на который поступают кадры из сети и который должен принять решение о принадлежности кадра конкретной VLAN, называется ingress port (входным портом). При включении на порту функции фильтрации входящего трафика коммутатор проверяет кадр на наличие информации о VLAN и на ее основании принимает решение о продвижении кадра.

Если кадр содержит информацию о VLAN, коммутатор сначала определяет, является ли входной порт членом данной VLAN. Если нет, то кадр отбрасывается. Если да, то определяется, является ли порт назначения членом данной VLAN. Если нет, то кадр отбрасывается. Если же порт назначения входит в данную VLAN, то он передает кадр в подключенный к нему сегмент сети.

Если кадр не содержит в заголовке информацию о VLAN, то входной порт добавляет в заголовок кадра тег с идентификатором VID, равным собственному PVID (если порт является маркированным — tagged). Затем коммутатор определяет, принадлежат ли входной порт и порт назначения одной VLAN (имеют одинаковые VID). Если нет, кадр отбрасывается. В противном случае порт назначения передает кадр в подключенный к нему сегмент сети.

Этот процесс называется ingress filtering (входной фильтрацией) и используется для сохранения пропускной способности внутри коммутатора путем отбрасывания на стадии приема кадров, не входящих в ту же VLAN, что и входной порт.

62

Коммутаторы локальных сетей D-Link

Создание VLAN с помощью команд CLI

Изначально коммутатор настраивает одну VLAN с VID = 1, называемую DEFAULT_VLAN. Заводские установки по умолчанию назначают все порты коммутатора в DEFAULT_VLAN. Перед созданием новой VLAN удалите из

любых других уже созданных VLAN (в том числе DEFAULT_VLAN) все порты, которые требуется сделать членами новой VLAN.

Ниже приведены команды CLI и их синтаксис, используемые при создании, удалении и управлении виртуальными локальными сетями (см.

Таблица 1).

|

| Таблица 1 Команды для настройки VLAN | |||

|

|

|

|

|

|

Команда | Параметры |

| Описание |

|

|

create vlan | <vlan_name 32> |

| Создать VLAN |

|

|

| tag <vlanid 1-4094> |

|

|

|

|

| advertisement |

|

|

|

|

delete vlan | <vlan_name 32> |

| Удалить VLAN |

|

|

config vlan | <vlan_name 32> |

| Настроить параметры VLAN |

| |

| add [tagged|untagged|forbidden] |

|

|

| |

| advertisement [enable|disable] |

|

|

| |

config vlan | <vlan_name 32> |

| Исключить заданные порты |

| |

| delete <portlist> |

| из VLAN |

|

|

config gvrp | <portlist> | all |

| Настроить параметры GVRP |

| |

| state [enable | disable] | ingress_checking |

|

|

|

| [enable | disable] | acceptable_frame |

|

|

|

| [tagged_only | admit_all] |

|

|

|

|

| pvid <vlanid 1-4094>} |

|

|

|

|

enable gvrp |

|

| Активизировать GVRP |

|

|

disable gvrp |

|

| Отключить GVRP |

|

|

show vlan | <vlan_name 32> |

| Показать созданные | VLAN |

|

|

|

| и их настройки |

|

|

show gvrp | <portlist> |

| Показать настройки GVRP |

| |

enable |

|

| Активизировать QinQ VLAN |

| |

double_vlan |

|

|

|

|

|

disable |

|

| Отключить QinQ VLAN |

|

|

double_vlan |

|

|

|

|

|

create | <vlan_name 32> |

| Создать QinQ VLAN |

|

|

double_vlan | spvid <vlanid 1-4094> |

|

|

|

|

| tpid <hex 0x0-0xffff> |

|

|

|

|

config | <vlan_name> |

| Настроить QinQ VLAN |

|

|

double_vlan | add [uplink | access] |

|

|

|

|

| delete <portlist> |

|

|

|

|

| tpid <hex 0x0-0xffff> |

|

|

|

|

show | <vlan_name> |

| Показать созданные | QinQ |

|

double_vlan |

|

| VLAN и их настройки |

|

|

delete | <vlan_name> |

| Удалить QinQ VLAN |

|

|

double_vlan |

|

|

|

|

|

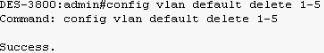

Шаг 1. Удаление портов 1-5 из DEFAULT_VLAN командой “config vlan default delete 1-5”

Рисунок 60 Удаление портов из VLAN

63

Коммутаторы локальных сетей D-Link

Шаг 2.Создание новой VLAN на коммутаторе.

Создать VLAN с именем v1 на коммутаторе и идентификатором VID

равным 2 командой “create vlan v1 tag 2”

Рисунок 61 Создание VLAN

Шаг 3. Добавить дополнительные порты в ранее сконфигурированную VLAN. Добавить порты коммутатора с 1 по 5 в VLAN v1 сделать порты

маркированными командой “config vlan v1 add tagged 1-5”

Рисунок 62 Добавление портов в VLAN

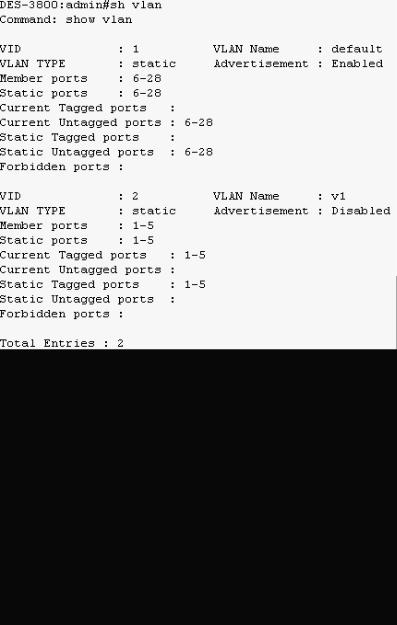

Шаг 4. Проверка правильности настройки VLAN на коммутаторе.

Рисунок 63 Просмотр информации о VLAN

Следует обратить внимание, что порты 1-5 являются членами созданной виртуальной сети, что видно по полю «Member ports», при этом они являются маркированными, поскольку указаны в списке «Current Tagged ports».

64

Коммутаторы локальных сетей D-Link

Асимметричные VLAN

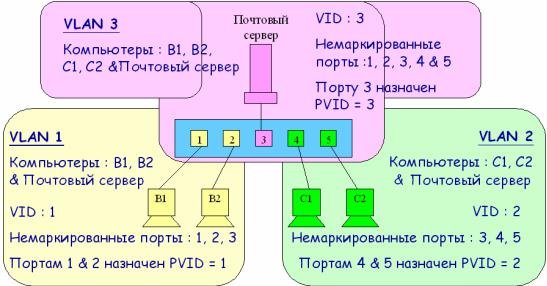

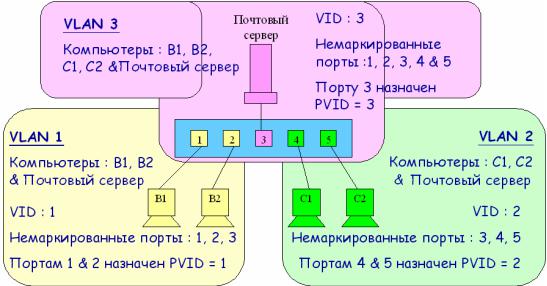

С целью более эффективного использования разделяемых ресурсов, таких как серверы или Интернет-шлюзы, в программном обеспечении некоторых коммутаторов D-Link 2-го уровня реализована поддержка Asymmetric VLAN. Асимметричные виртуальные локальные сети позволяют клиентам, принадлежащих разным VLAN и не поддерживающим тегирование 802.1Q взаимодействовать с сервером (или нескольким серверам) с через один физический канал связи с коммутатором, не требуя использования внешнего маршрутизатора. Активизация функции «Асимметричные VLAN» на коммутаторе 2-го уровня позволяет сделать его немаркированные порты членами нескольких виртуальных локальных сетей. При этом рабочие станции останутся полностью изолированными друг от друга. Например, асимметричные VLAN могут быть настроены таким образом, чтобы обеспечить доступ к почтовому серверу всем почтовым клиентам (см.

Рисунок 64). Клиенты смогут отправлять и получать данные через порт коммутатора, подключенный к почтовому серверу, но прием и передача данных через остальные порты будет для них запрещена.

65

Коммутаторы локальных сетей D-Link

Рисунок 64 Пример использования асимметричных VLAN

Основное различие между базовым стандартом IEEE 802.1Q VLAN(или симметричными VLAN) и асимметричными VLAN заключается в том, как выполняется отображение адресов. Симметричные VLAN используют отдельные адресные таблицы, и таким образом не существует пересечения адресов между VLAN-ами. Асимметричные VLAN могут использовать одну, общую таблицу адресов. Однако, использование одних и тех же адресов (пересечение по адресам) происходит только в одном направлении. В примере, рассмотренном выше, VLAN, созданная для порта, подключенного к почтовому серверу, имела в своем распоряжении полную таблицу адресов, таким образом, любой адрес мог быть отображен на ее порт (PVID).

При использование асимметричных VLAN существует ограничение — протокол IGMP Snooping не поддерживается.

При активизации асимметричных VLAN, уникальный PVID назначается всем портам, создавая отдельную VLAN для каждого порта. Каждый порт при этом, может получать кадры от VLAN по умолчанию. Асимметричные VLAN по умолчанию отключены.

Ниже приведены команды для конфигурирования асимметричных VLAN на коммутаторе с помощью CLI (см. Таблица 2).

Таблица 2 Команды для настройки Asymmetric VLAN

Команда | Параметры | Описание |

| |

enable asymmetric_vlan |

| Глобально | активизировать асимметричные | |

|

| VLAN. Уникальный PVID назначается | всем | |

|

| портам, создавая отдельную VLAN для | ||

|

| каждого порта. |

| |

disable asymmetric_vlan |

| Глобально | отключить асимметричные | VLAN. |

|

| Asymmetric VLAN отключены по умолчанию | ||

show asymmetric_vlan |

| Просмотр статуса Asymmetric VLAN |

| |

66

Коммутаторы локальных сетей D-Link

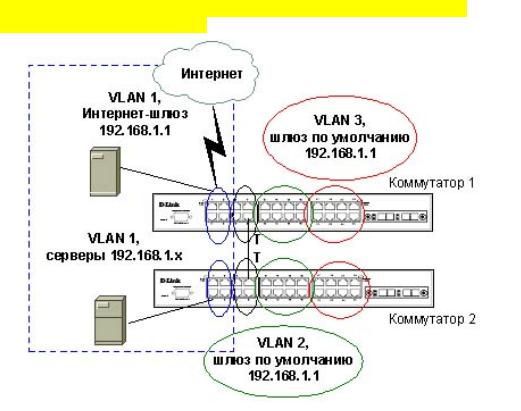

Пример 1. Конфигурирование асимметричных VLAN в пределах одного коммутатора

Рисунок 65 Асимметричные VLAN в пределах одного коммутатора

VLAN V1: порты 1-8, untagged

Разделяемые серверы или Интернет-шлюз

VLAN V2: порты 9-16, untagged

Пользователи VLAN2 (рабочие станции или коммутатор)

VLAN V3: порты 17-24, untagged

Пользователи VLAN3 (рабочие станции или коммутатор)

Требуется реализовать следующую схему:

1.Пользователи VLAN V2 и V3 могут иметь доступ к разделяемому серверу в VLAN V1;

2.Пользователи VLAN V2 и V3 могут иметь доступ к Интернет-шлюзу для доступа к Интернет;

3.Виртуальные локальные сети V2 и V3 изолированы друг от друга.

Шаг 1. Активизировать асимметричные VLAN на коммутаторе командой

“enable asymmetric_vlan”

67

Коммутаторы локальных сетей D-Link

Рисунок 66 Включение Asymmetric VLAN

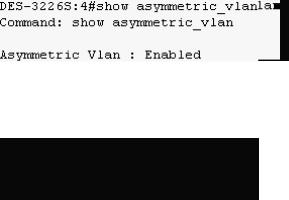

Шаг 2. Просмотр статуса асимметричных VLAN на коммутаторе командой

“show asymmetric_vlan”

Рисунок 67 Просмотр статуса Asymmetric VLAN

Шаг 3. Создание новых VLAN V2 и V3 на коммутаторе.

DES-3226S#create vlan v2 tag 2

Command: create vlan v2 tag 2

Success.

DES-3226S#create vlan v3 tag 3

Command: create vlan v3 tag 3

Success.

Шаг 4. Добавить порты в созданные VLAN.

Добавить порты коммутатора с 1 по 16 в VLAN V2, добавить порты с 1-8 и 1724 в VLAN V3. Сделать порты немаркированными.

DES-3226S#config vlan v2 add untagged 1-16

Command: config vlan v2 add untagged 1-16

Success.

DES-3226S#config vlan v3 add untagged 1-8,17-24

Command: config vlan v3 add untagged 1-8,17-24

Success.

Шаг 5. Настроить протокол GVRP (Group VLAN Registration Protocol) на коммутаторе и включить входную фильтрацию на портах каждой VLAN.

DES-3226S# config gvrp 1-8 pvid 1

Command: config gvrp 1-8 pvid 1

Success.

DES-3226S# config gvrp 9-16 pvid 2

Command: disable asymmetric_vlan

Success.

DES-3226S# config gvrp 17-24 pvid 3

Command: config gvrp 17-24 pvid 3

Success.

68

Коммутаторы локальных сетей D-Link

Пример 2. Конфигурирование асимметричных VLAN на двух автономных коммутаторах

Рисунок 68 Асимметричные VLAN в пределах двух коммутаторов

VLAN V1: коммутатор 1 порты 1-4, коммутатор 2 порты 1-4, untagged Разделяемые серверы или Интернет-шлюз

Коммутатор 1 порты 5-8, коммутатор 2 порты 5-8, tagged

Порты используются в качестве восходящих и нисходящих каналов связи с другими коммутаторами

VLAN V2: коммутатор 1 порты 9-16, коммутатор 2 порты 9-16, untagged Пользователи VLAN2 (рабочие станции или коммутатор)

VLAN V3: коммутатор 1 порты 17-24, коммутатор 2 порты 17-24, untagged

Пользователи VLAN3 (рабочие станции или коммутатор)

Требуется реализовать следующую схему:

1.Пользователи VLAN V2 и V3 могут иметь доступ к разделяемому серверу или Интернет-шлюзу в VLAN V1;

2.Виртуальные локальные сети V2 и V3 изолированы друг от друга.

69

Коммутаторы локальных сетей D-Link

Настройки для коммутаторов (поскольку наша схема симметрична,настройки будут идентичны на обоих коммутаторах).

Шаг 1. Активизировать асимметричные VLAN на коммутаторе.

DES-3226S#enable asymmetric_vlan

Command: enable asymmetric_vlan

Success.

Шаг 2. Просмотр статуса асимметричных VLAN на коммутаторе.

DES-3226S# show asymmetric_vlan

Command: show asymmetric_vlan

Asymmetric Vlan : Enabled

Шаг 3. Создание VLAN V2 и V3 на коммутаторе.

DES-3226S#create vlan v2 tag 2

Command: create vlan v2 tag 2

Success.

DES-3226S#create vlan v3 tag 3

Command: create vlan v3 tag 3

Success.

Шаг 4. Сделать порты 5-8 маркированными в DEFAULT_VLAN.

DES-3226S#config vlan default add tagged 5-8

Command: config vlan default add tagged 5-8

Success.

Шаг 5. Добавить порты в VLAN V2 и V3 на коммутаторе.

Добавить порты коммутатора 1-4 и 9-16 в VLAN V2, добавить порты 1-4 и 17-24 в VLAN V3. Сделать порты немаркированными.

DES-3226S# config vlan v2 add untagged 1-4,9-16

Command: config vlan v2 add untagged 1-4,9-16

Success.

DES-3226S#config vlan v3 add untagged 1-4,17-24

Command: config vlan v3 add untagged 1-4,17-24

Success.

Шаг 6. Добавить порты 5-8 в VLAN V2 и V3. Сделать порты маркированными.

DES-3226S#config vlan v2 add tagged 5-8

Command: config vlan v2 add tagged 5-8

Success.

DES-3226S#config vlan v3 add tagged 5-8

Command: config vlan v3 add tagged 5-8

Success.

70

studfile.net

Vlan: что это такое, и для чего он нужен?

На страницах нашего сайта мы неоднократно использовали термин VLAN в инструкциях по настройке различных роутеров и созданию корпоративной сети. Однако современная vlan технология требует детального изучения, поэтому следующий цикл статей посвящен характеристике и настройке «влан» на различных устройствах.

Данный материал является своего рода «вступительным словом», и здесь мы рассмотрим, что такое VLAN и как технология VLAN помогает в настройке сети.

Рекомендуем также ознакомиться со статьями:Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Для чего нужен vlan?

В сетях, основанных на широковещательном трафике, передающемся ко всем устройствам для нахождения пиров, с ростом количества пиров растет и количество широковещательного трафика (который потенциально может почти полностью вытеснить собой полезную нагрузку на сеть).

VLAN-ы же помогают снизить сетевой трафик формированием нескольких широковещательных доменов, разбивая большую сеть на несколько меньших независимых сегментов с небольшим количеством широковещательных запросов, посылаемых к каждому устройству всей сети в целом.

Технология VLAN также помогает создать несколько сетей 3-го уровня модели OSI в одной физической инфраструктуре. Например, если DHCP-сервер, раздающий ip-адреса, включен в коммутатор в определенном VLAN – устройства будут получать адреса только в рамках данного VLAN. Если же DHCP-сервер включен транком с набором из нескольких VLAN – устройства из всех этих VLAN смогут получить адреса.

VLAN работает на 2-м, канальном, уровне сетевой модели OSI, аналогично IP-подсетям, которые оперируют на 3-м, сетевом, уровне. Обычно каждому VLAN соответствует своя IP-подсеть, хотя бывают и исключения, когда в одном VLAN могут существовать несколько разных подсетей. Такая технология у Cisco известна как «ip secondary», а в Linux как «ip alias».

В старых сетевых технологиях пользователям присваивались подсети, основываясь на их географическом местоположении. Благодаря этому они были ограничены физической топологией и расстоянием. VLAN технология же позволяют логически сгруппировать территориально разрозненных пользователей в одни и те же группы подсетей, несмотря на их физическое местонахождение. Используя VLAN, можно легко управлять шаблонами трафика и быстро реагировать на переезд пользователей.

Технология VLAN предоставляет гибкую адаптацию к изменениям в сети и упрощает администрирование.

Примеры использования vlan

Пример разделения сети на несколько VLAN по сегментам в зависимости от ролей и используемых технологий:

- 1) Продуктивный VLAN

- 2) VoIP

- 3) Управление сетью

- 4) SAN – сеть хранилищ данных

- 5) Гостевая сеть

- 6) DMZ-зоны

- 7) Разделение клиентов (в случае с сервис провайдером или дата-центром)

Наиболее часто используемым стандартом для конфигурации VLAN является IEEE 802.1Q, в то время как Cisco имеет свой собственный стандарт ISL, а 3Com – VLT. И IEEE 802.1Q и ISL имеют схожий механизм работы, называемый “явным тегированием” – фрейм данных тегируется информацией о принадлежности к VLAN. Отличие между ними в том, что ISL использует внешний процесс тегирования без модификации оригинального Ethernet-фрейма, а 802.1Q – внутренний, с модификацией фрейма.

tvoi-setevichok.ru

Трёхуровневая модель сети и технологии VLAN, DHCP, OSPF, STP, SNMP, ACL, NTP на Cisco и D-link / Habr

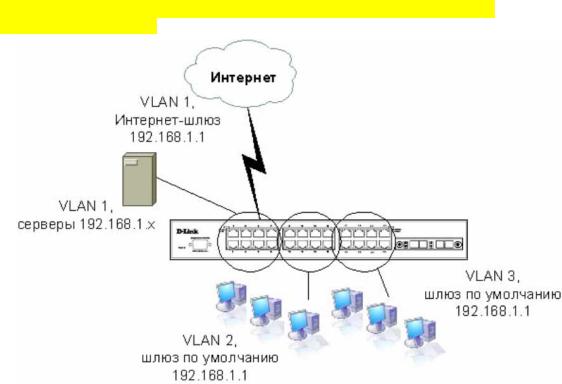

Статья поможет новичкам понять как настраивать оборудование Cisco и D-Link в трёхуровневой модели сети. Конфигурация, представленная тут, не является эталонной или базовой — она для примера и понимания сути вещей, т.к. для каждого сетевого решения применяются свои параметры и технологии.Теория трёхуровневой модели

Рассмотрим следующую схему трёхуровневой иерархической модели, которая используется во многих решениях построения сетей:

Распределение объектов сети по уровням происходит согласно функционалу, который выполняет каждый объект, это помогает анализировать каждый уровень независимо от других, т.е. распределение идёт в основном не по физическим понятиям, а по логическим.

Базовый уровень (Core)

На уровне ядра необходима скоростная и отказоустойчивая пересылка большого объема трафика без появления задержек. Тут необходимо учитывать, что ACL и неоптимальная маршрутизация между сетями может замедлить трафик.

Обычно при появлении проблем с производительностью уровня ядра приходиться не расширять, а модернизировать оборудование, и иногда целиком менять на более производительное. Поэтому лучше сразу использовать максимально лучшее оборудование не забывая о наличии высокоскоростных интерфейсов с запасом на будущее. Если применяется несколько узлов, то рекомендуется объединять их в кольцо для обеспечения резерва.

На этом уровне применяют маршрутизаторы с принципом настройки — VLAN (один или несколько) на один узел уровня Distribution.

Уровень распространения (Distribution)

Тут происходит маршрутизация пользовательского трафика между сетями VLAN’ов и его фильтрация на основе ACL. На этом уровне описывается политика сети для конечных пользователей, формируются домены broadcast и multicast рассылок. Также на этом уровне иногда используются статические маршруты для изменения в маршрутизации на основе динамических протоколов. Часто применяют оборудование с большой ёмкостью портов SFP. Большое количество портов обеспечит возможность подключения множества узлов уровня доступа, а интерфейс SFP предоставит выбор в использовании электрических или оптических связей на нижестоящий уровень. Также рекомендуется объедение нескольких узлов в кольцо.

Часто применяются коммутаторы с функциями маршрутизации (L2/3) и с принципом настройки: VLAN каждого сервиса на один узел уровня Access.

Уровень доступа (Access)

К уровню доступа непосредственно физически присоединяются сами пользователи.

Часто на этом уровне трафик с пользовательских портов маркируется нужными метками DSCP.

Тут применяются коммутаторы L2 (иногда L2/3+) с принципом настройки: VLAN услуги на порт пользователя + управляющий VLAN на устройство доступа.

Практическое применение сетевых технологий в трёхуровневой модели

При рассмотрении следующих технологий используется оборудование уровня ядра и распределения Cisco Catalyst, а для уровня доступа — D-Link DES. На практике такое разделение брендов часто встречается из-за разницы в цене, т.к. на уровень доступа в основном необходимо ставить большое количество коммутаторов, наращивая ёмкость портов, и не все могут себе позволить, чтобы эти коммутаторы были Cisco.

Соберём следующую схему:

Схема упрощена для понимания практики: каждое ядро включает в себя только по одному узлу уровня распределения, и на каждый такой узел приходится по одному узлу уровня доступа.

На практике при больших масштабах сети смысл подобной структуры в том, что трафик пользователей с множества коммутаторов уровня доступа агрегируется на родительском узле распределения, маршрутизируется или коммутируется по необходимости на вышестоящее ядро, на соседний узел распределения или непосредственно между самими пользователями с разных узлов доступа. А каждое ядро маршрутизирует или коммутирует трафик между несколькими узлами распределения, которые непосредственно включены в него, или между соседними ядрами.

VLAN — Virtual Local Area Network

VLAN — это логическое разделение сети на независимые группы хостов.

Благодаря использованию VLAN можно осуществить следующие вещи:

- разделить одно физическое устройство (коммутатор) на несколько логических по уровню L2

- если назначить подсети различным VLAN’ам, то хосты подключенные в одно и тоже устройство (содержащее несколько VLAN’ов) будут иметь различные подсети, также можно хосты с разных устройств объединять в одни подсети

- сегментация трафика VLAN’ами приводит к образованию независимых широковещательных доменов, тем самым уменьшая количество широковещательного трафика на сети в целом

- разделение трафика на VLAN’ы также обеспечивает безопасность между разными сетями

Распределим VLAN’ы по схеме:

Начнём с уровня доступа.

На коммутаторе DES_1 (D-Link) создадим VLAN 100 для управления:create vlan 100 tag 100

Добавим его тегированным на 25 порт:config vlan 100 add tagged 25

Лучше запретить управляющий VLAN на портах (1-24), к которым подключаются пользователи:config vlan 100 add forbidden 1-24

Дефолтный VLAN устройства удалим:config vlan default delete 1-26

Поставим IP адрес коммутатора в управляющий VLAN:config ipif System vlan 100 ipaddress 172.16.0.2/24 state enable

Пропишем шлюз, которым будет являться логический интерфейс устройства на вышестоящем уровне распределения:create iproute default 172.16.0.1 1

Создадим VLAN 500, в котором предоставляется сервис DHCP (сам DHCP сервер будет находиться на уровне распределения) и сделаем его нетегированным на пользовательских портах (1-24) и тегированным на аплинке (25):create vlan 500 tag 500

config vlan 500 add untagged 1-23

config vlan 500 add tagged 25

На DES_2 все те же настройки, кроме IP адреса (172.16.1.2) и шлюза (172.16.1.1).

Теперь перейдём к уровню распределения.

Настраиваем Cat_1.

Если мы используем коммутатор Catalyst, то VLAN’ы создаются в режиме конфигурации (conf t) следующим образом:Vlan <список VLAN’ов через запятую>

Предварительно лучше VTP переключить в прозрачный режим:vtp mode transparent

Необходимо создать три VLAN’а: управление узлами доступа – VLAN 100, для связи между Cat_1 и Core_1 — VLAN 20 и у нас один узел доступа на каждый уровень распределения, поэтому для сервиса DHCP создаётся один VLAN – 500, на реальной сети нужно на каждый коммутатор доступа по своему VLAN’у с DHCP:Vlan 100,20,500

Добавим VLAN 20 на интерфейс (gi 0/1), к которому подключено ядро.

Входим в режим конфигурации:Cat_1#conf t

Конфигурация интерфейса gi 0/1:Cat_1(config)#int gigabitEthernet 0/1

Указываем использование стандарта 802.1Q:Cat_1(config-if)#switchport trunk encapsulation dot1q

Переводим порт в режим транка:Cat_1(config-if)#switchport mode trunk

Добавляем VLAN:Cat_1(config-if)#switchport trunk allowed vlan 20

Если на порту уже есть какие-то VLAN’ы, то необходимо использовать команду: switchport trunk allowed vlan add <список VLAN’ов>, т.к. если не указать add, то уже существующие VLAN’ы пропадут.

Теми же командами добавляем VLAN’ы 100, 500 на gi 0/2 к которому подключен DES_1.

Для конфигурации сразу нескольких интерфейсов одновременно можно делать так:Cat_1(config)#int range gigabitEthernet 0/2-3

Укажем сеть для управления уровнем доступа:Cat_1(config)#int Vlan100

Cat_1(config-if)#ip address 172.16.0.1 255.255.255.0

Укажем IP для Cat_1:Cat_1(config)#int Vlan20

Cat_1(config-if)#ip address 10.10.0.2 255.255.255.248

Cat_2 настраиваем так же, только меняем адреса в VLAN’ах 100 и 20. VLAN 100 – 172.16.1.1 255.255.255.0, VLAN 20 – 10.20.0.2 255.255.255.248

На Core_1 создаём VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_2 и 20 на интерфейс gi 0/2, к которому подключен узел уровня распределения, ставим IP адреса: VLAN 10 – 10.0.0.1 255.255.255.248, VLAN 20 – 10.10.0.1 255.255.255.248.

На Core_2 создаём также VLAN’ы 10 и 20, добавляем 10 на gi 0/1, куда подключен Core_1 и 20 на интерфейс gi 0/2, к которому подключен Cat_2, ставим IP адреса: VLAN 10 – 10.0.0.2 255.255.255.248, VLAN 20 – 10.20.0.1 255.255.255.248.

DHCP — Dynamic Host Configuration Protocol

DHCP – это клиент-серверный протокол для автоматической настройки IP адреса и других параметров у хоста сети.

В роли DHCP сервера будет выступать уровень распределения. В клиентском VLAN’е 500 создадим DHCP пул с сетью 192.168.0.0 255.255.255.224 для Cat_1 и 192.168.1.0 255.255.255.224 для Cat_2.

Настраиваем Cat_1.

Указываем DHCP пул:

Cat_1(config)#ip dhcp pool Vlan500Указываем сеть, из которой будут выдаваться адреса:Cat_1(dhcp-config)#network 192.168.0.0 255.255.255.224

Указываем шлюз по умолчанию, который получит клиент DHCP:Cat_1(dhcp-config)#default-router 192.168.0.1

Присваиваем клиенту dns сервера:Cat_1(dhcp-config)#dns-server <IP_DNS_Server_1> <IP_DNS_server_2>

Задаём время аренды в днях:Cat_1(dhcp-config)#lease 14

Можно указать имя домена:Cat_1(dhcp-config)#domain-name workgroup_1

После этого выходим из режима конфигурации DHCP и исключаем ip адрес шлюза по умолчанию из DHCP пула:Cat_1(dhcp-config)#ex

Cat_1(config)#ip dhcp excluded-address 192.168.0.1

Создаём логический интерфейс, который будет шлюзом по умолчанию для пользователей.

Создаём сам интерфейс:Cat_1(config)#int Vlan500

Ставим IP адрес:Cat_1(config-if)# ip address 192.168.0.1 255.255.255.224

Для Cat_2 делаем по аналогии, используя в VLAN’е 500 сеть 192.168.1.0 255.255.255.224

После этого пользователи DES_1 и DES_2 будут получать адреса по DHCP.

OSPF — Open Shortest Path First

OSPF — удобный протокол динамической маршрутизации с учётом состояния каналов. Он позволяет составить полную схему сети, а затем выбрать на основе этого оптимальный маршрут. Функционирование основано на получении данных о состоянии сетевых связей или каналов. Подробное описание есть в википедии. Мы будем использовать именно этот протокол.

В реальной сети каждое ядро содержит area 0 (для связи с другими ядрами) и несколько других зон, в которые входят узлы уровня распределения. Эти узлы в пределах одной зоны удобно объединять в кольца, благодаря чему будет резерв и оптимальная маршрутизация. Например, это может выглядеть так:

Определим зоны в нашей сети:

Настройка Core_1.

Включим маршрутизацию:Core_1(config)# ip routing

Core_1(config)# ip classless

Core_1(config)# ip subnet-zero

Включим процесс OSPF и укажем proccess-id (берётся произвольно, в нашем случае — 111):Core_1(config)#router ospf 111

Укажем сети для каждой из зон, в которые входит Core_1 (надо использовать инверсию маски):Core_1 (config-router)# network 10.0.0.0 0.0.0.7 area 0

Core_1 (config-router)# network 10.10.0.0 0.0.0.7 area 10

Обычно прописывают ещё вручную Router-id (идентификатор маршрутизатора), указывая при этом IP адрес этого маршрутизатора. Если этого не делать, то Router-id будет выбран автоматически.

На Core_2 делаем всё точно также как и на Core_1.

При настройке Cat_1 включаем также маршрутизацию и процесс ospf с id 111. Указываем сеть 10.10.0.0 255.255.255.248 в area 10:Cat_1(config)# ip routing

Cat_1(config)# ip classless

Cat_1(config)# ip subnet-zero

Cat_1(config)#router ospf 111

Cat_1(config-router)# network 10.10.0.0 0.0.0.7 area 10

Необходимо указать редистрибьюцию сети для DHCP (она в int Vlan500) в этот процесс ospf. Делается это командой:Cat_1(config-router)# redistribute connected metric 5 metric-type 1 subnets

5 — это метрика для перераспределённого маршрута

1 – это тип внешней метрики – OSPF

После этой команды все сети в VLAN’ах Cat_1 будут доступны через ospf.

Редистрибьюцию пользовательских сетей DHCP также можно сделать через route-map и access-list или целиком указать в network x.x.x.x x.x.x.x area x. Всё это зависит от того, как и что нужно анонсировать в маршрутизации по сети.

Cat_2 настраиваем аналогично, только в area 10 надо указать network 10.20.0.0 0.0.0.7

По сути, теперь мы имеем работающую сеть, в которой пользователи с разных коммутаторов уровня доступа смогут обмениваться трафиком.

STP — Spanning Tree Protocol

STP – протокол связующего дерева, предназначен для избавления от ненужных циклов трафика и используется для построения резервов по L2.

Протокол работает следующим образом:

- на сети выбирается root bridge

- все не root узлы вычисляют оптимальный путь к root bridge, и порт (через который проходит этот путь) становится root port

- если путь к root bridge проходит через какой то узел, то такой узел сети становиться designated bridge и порт соответственно designated port

- порты, участвующие в дереве stp и не являющиеся root или designated блокируются

Сделаем кольцо следующего вида:

Cat_3 и Cat_2 находятся в одной area, работая по VLAN’у 20 и соединены непосредственно друг с другом для резерва по L2.

На Core_2, Cat_2 и Cat_3 включаем rapid-pvst. Rapid-Per-VLAN-Spanning Tree позволяет строить дерево на каждый VLAN отдельно.Cat_1(config)#spanning-tree mode rapid-pvst

Указываем, что все существующие VLAN’ы должны участвовать в STP с приоритетом этого узла. Чтобы Core_2 был root bridge, ему надо поставить priority меньшее чем у Cat_3 и Cat_2, у которых в свою очередь priority может быть одинаковым.

Core_2:Core_2(config)#spanning-tree vlan 1-4094 priority 4096

Cat_3:Cat_3(config)#spanning-tree vlan 1-4094 priority 8192

Cat_2:Cat_2(config)#spanning-tree vlan 1-4094 priority 8192

После этого Core_2 станет root bridge, а один из портов Cat_3 или Cat_2 заблокируется для передачи трафика по VLAN’у 20 в сторону Core_2. Если необходимо указать, чтобы определённый VLAN не участвовал в STP, то делается это такой командой:no spanning-tree vlan <имя_VLAN'а>

Следует заметить, что BPDU пакеты Cisco и D-Link, при помощи которых строится STP, не совместимы между собой, поэтому stp между оборудованием этих двух производителей скорее всего построить будет очень затруднительно.

SNMP — Simple Network Management Protocol

SNMP – протокол простого управления сетью. При помощи него как правило собирается статистика работы оборудования, и он часто используется при автоматизации выполнения каких-либо операций на этом оборудовании.

На узлах всех уровней определим community, которое определяет доступ к узлу на read или write по этому протоколу, при условии, что это community совпадает у источника и получателя.

На Cisco:

Read — snmp-server community <название_snmp_community> RO

Write — snmp-server community <название_snmp_community> RW

Название snmp_community чувствительно к регистру.

На всех узлах ядра и распределения выполняем эти команды:Core_1(config)# snmp-server community CISCO_READ RO

Core_1(config)# snmp-server community CISCO_WRITE RW

На D-link:

Удаляем всё дефолтное:delete snmp community public

delete snmp community private

delete snmp user initial

delete snmp group initial

delete snmp view restricted all

delete snmp view CommunityView all

Создаём community на read — DLINK_READ и на write — DLINK_WRITE:create snmp view CommunityView 1 view_type included

create snmp group DLINK_READ v1 read_view CommunityView notify_view CommunityView

create snmp group DLINK_READ v2c read_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v1 read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp group DLINK_WRITE v2c read_view CommunityView write_view CommunityView notify_view CommunityView

create snmp community DLINK_READ view CommunityView read_only

create snmp community DLINK_WRITE view CommunityView read_write

ACL — Access Control List

Списки контроля доступа – это условия, которые проходят проверку при выполнении каких-либо операций.

ACL используется в связке со многими протоколами и сетевыми механизмами, фильтруя трафик на интерфейсах и протоколах NTP, OSPF и других.

Создадим правило для закрытия доступа из пользовательской сети Cat_1 (192.168.0.0 255.255.255.224) в сеть Cat_2, которая находится в VLAN’е 500:Cat_2(config)#ip access-list extended Access_denided_IN

Cat_2(config)#deny ip 192.168.0.0 0.0.0.31 any

Cat_2(config)#deny udp 192.168.0.0 0.0.0.31 any

Как видите, в extended access листах используется инверсия маски.

После создания списка доступа его необходимо применить на нужном интерфейсе:Cat_2(config)#int Vlan500

Cat_2(config-if)# ip access-group Access_denided_IN in

Тем самым запретив на int vlan500 Cat_2 входящий трафик ip и udp от 192.168.0.0 255.255.255.224 на любой адрес.

NTP — Network Time Protocol

Cisco:

Синхронизация внутреннего времени узла с внешним сервером (можно использовать несколько серверов):

ntp server <IP вашего NTP сервера>Указание часового пояса (GMT +3):clock timezone MSK 3

Начальная и конечная дата перехода на летнее время:clock summer-time MSK recurring last Sun Mar 2:00 last Sun Oct 3:00

Эти команды следует выполнить на всех узлах сети, либо указать на роутере ядра ntp master и остальные узлы синхронизировать с ним.

Также можно указать время вручную:clock set 18:00:00 20 Feb 2011

Но это делать крайне не рекомендуется — лучше использовать NTP.

D-Link:

Используем SNTP – более простая версия NTP.

Включаем SNTP:enable sntp

Указание часового пояса (GMT +3):config time_zone operator + hour 3 min 0

Задаём NTP сервера:config sntp primary <IP вашего NTP сервера_1> secondary <IP вашего NTP сервера_2> poll-interval 600

poll-interval — интервал времени в секундах между запросами на обновление SNTP информации.

Начальная и конечная дата перехода на летнее время:

config dst repeating s_week 1 s_day sun s_mth 4 s_time 0:3 e_week last e_day sun e_mth 10 e_time 0:3 offset 60

Мы рассмотрели теорию трёхуровневой модели сети и некоторые базовые технологии, которые помогут в изучении таких сетей.

habr.com