НОУ ИНТУИТ | Лекция | Виртуальные локальные сети (VLAN)

Аннотация: Большинство современных коммутаторов, независимо от производителя, поддерживают множество дополнительных возможностей, отвечающих общепринятым стандартам. В лекции дается подробное описание данных дополнительных возможностей.

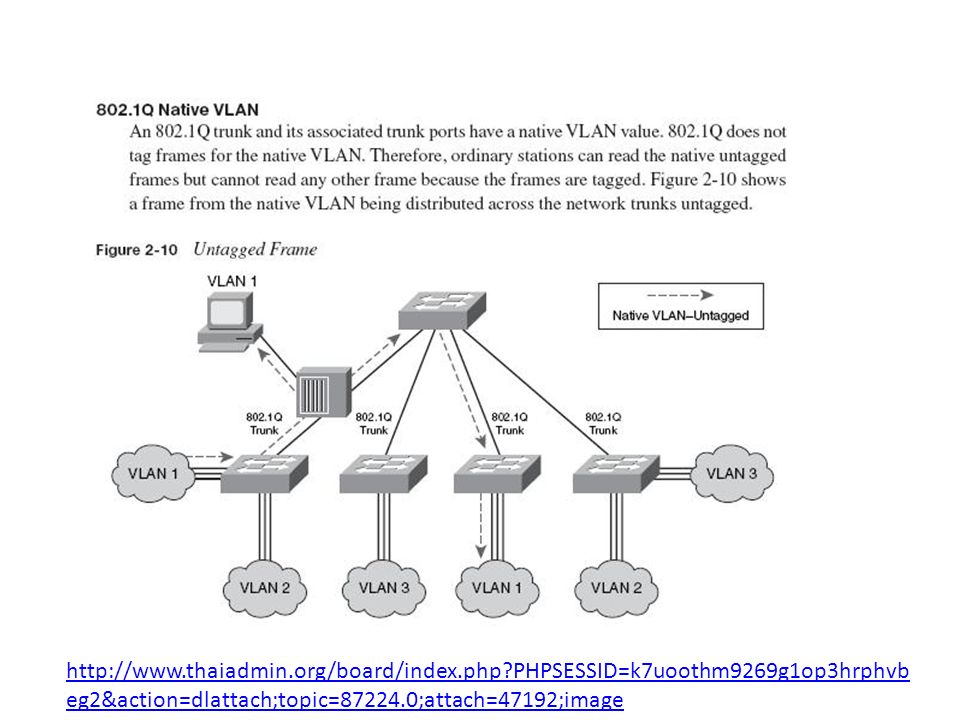

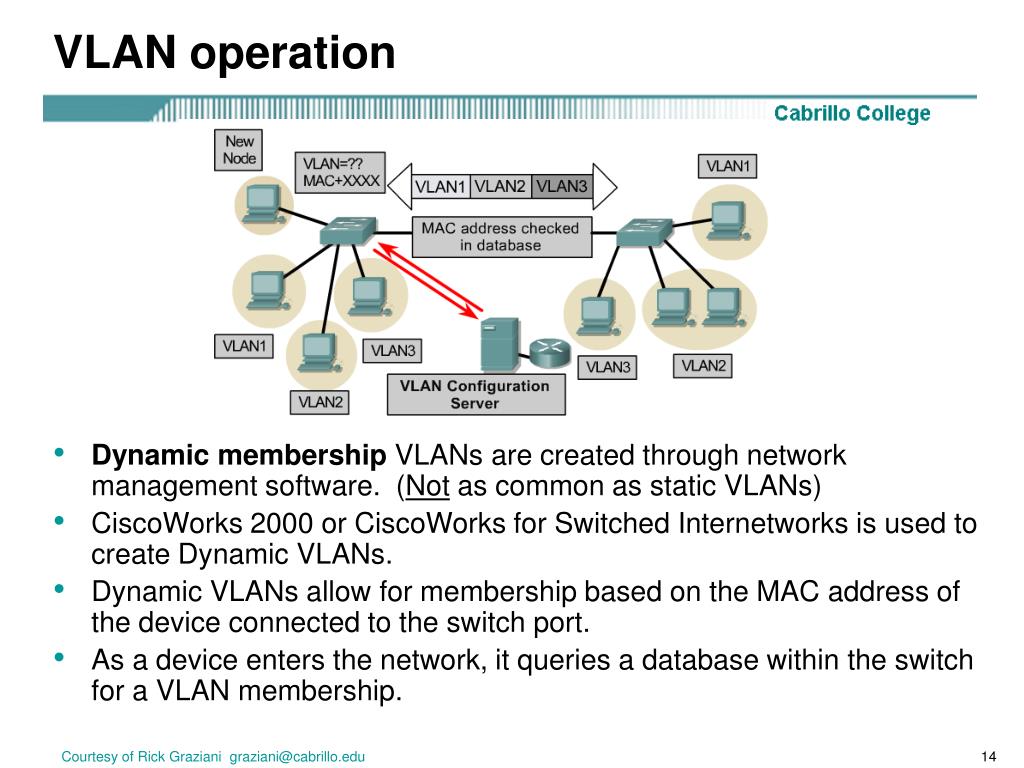

Поскольку коммутатор Ethernet является устройством канального уровня, то в соответствии с логикой работы он будет рассылать широковещательные кадры через все порты. Хотя трафик с конкретными адресами (соединения «точка — точка») изолирован парой портов, широковещательные кадры передаются во всю сеть (на каждый порт). Широковещательные кадры — это кадры, передаваемые на все узлы сети. Они необходимы для работы многих сетевых протоколов, таких как ARP, BOOTP или DHCP. С их помощью рабочая станция оповещает другие компьютеры о своем появлении в сети. Так же рассылка широковещательных кадров может возникать из-за некорректно работающего сетевого адаптера. Широковещательные кадры могут привести к нерациональному использованию полосы пропускания, особенно в крупных сетях. Для того чтобы этого не происходило, важно ограничить область распространения широковещательного трафика (эта область называется

Широковещательные кадры могут привести к нерациональному использованию полосы пропускания, особенно в крупных сетях. Для того чтобы этого не происходило, важно ограничить область распространения широковещательного трафика (эта область называется

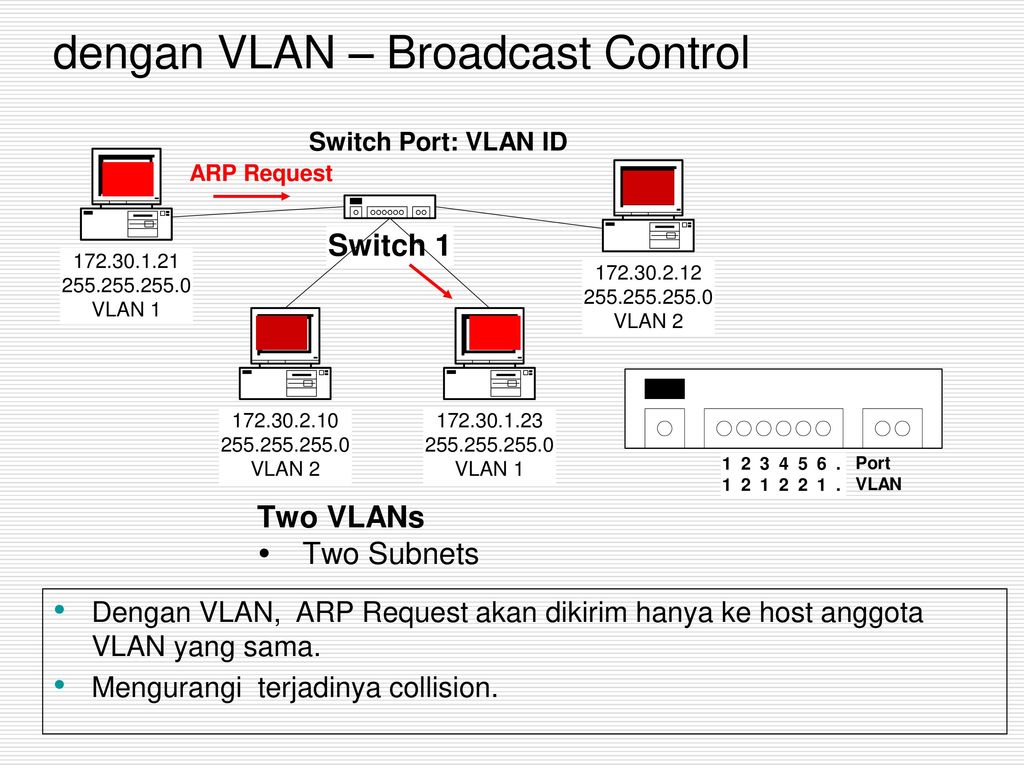

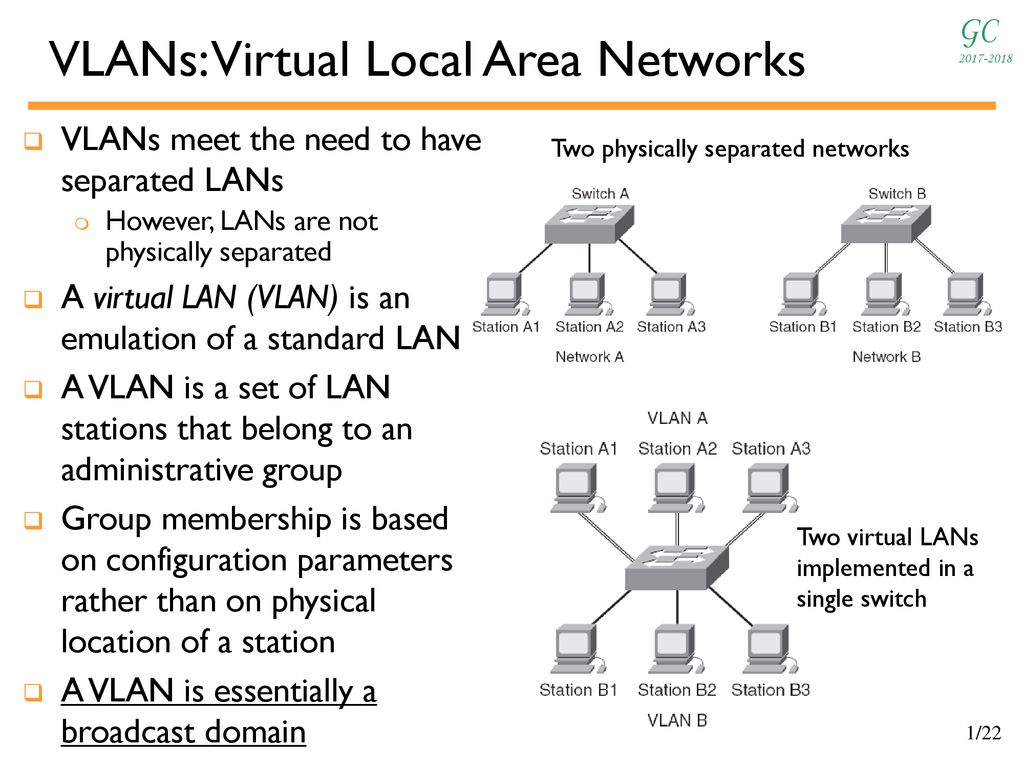

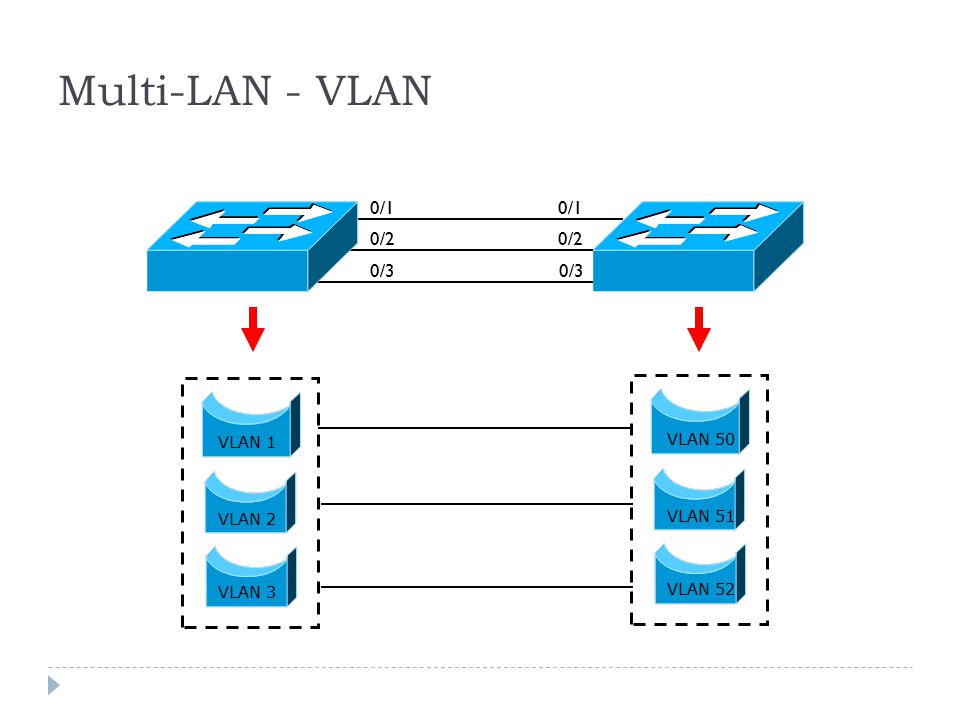

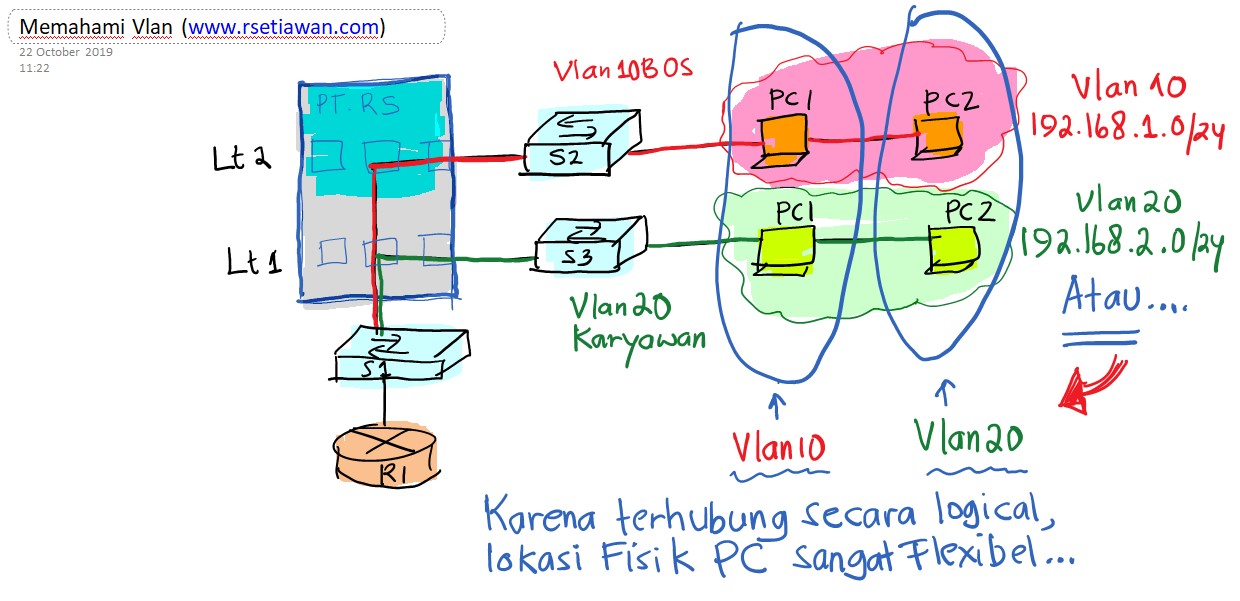

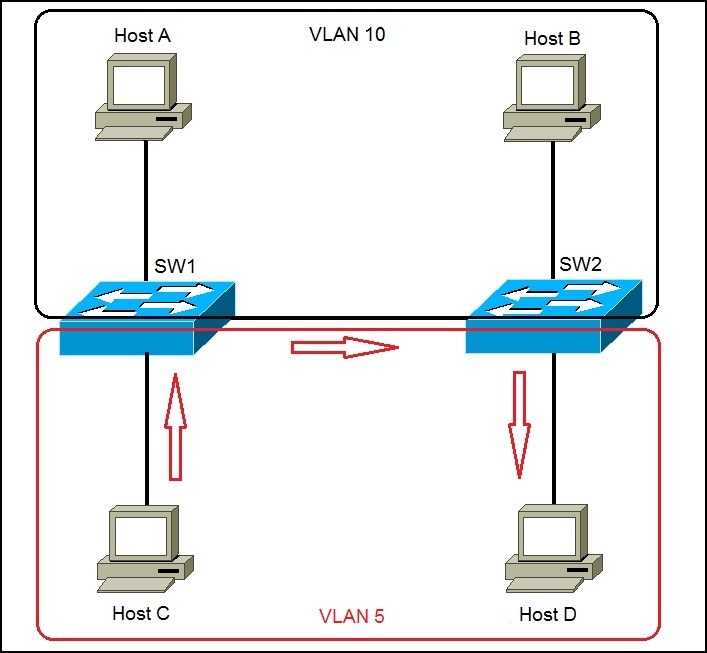

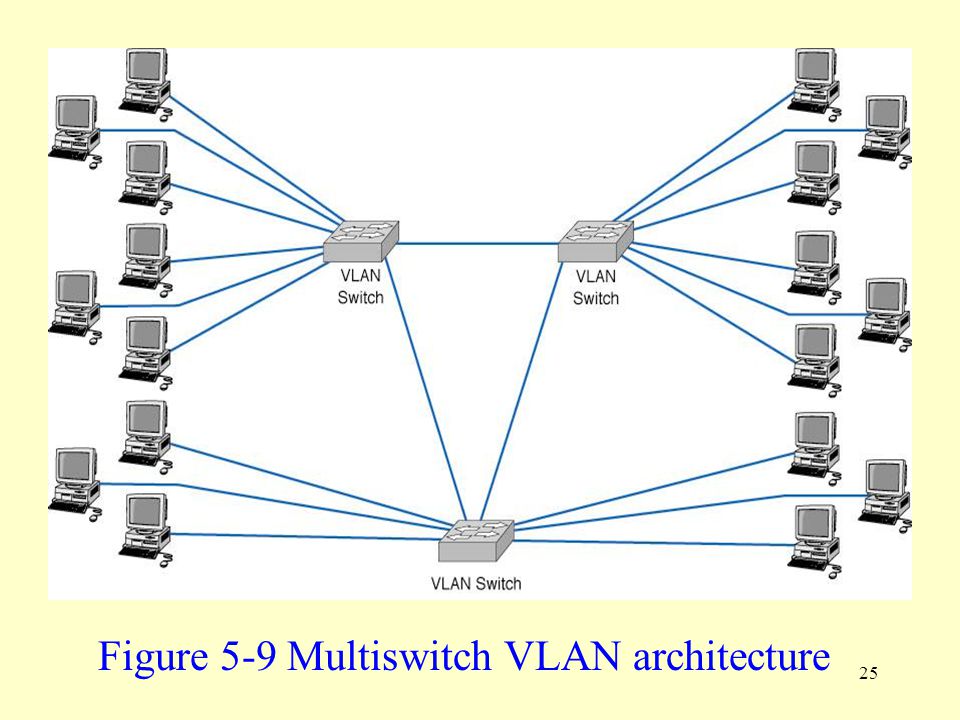

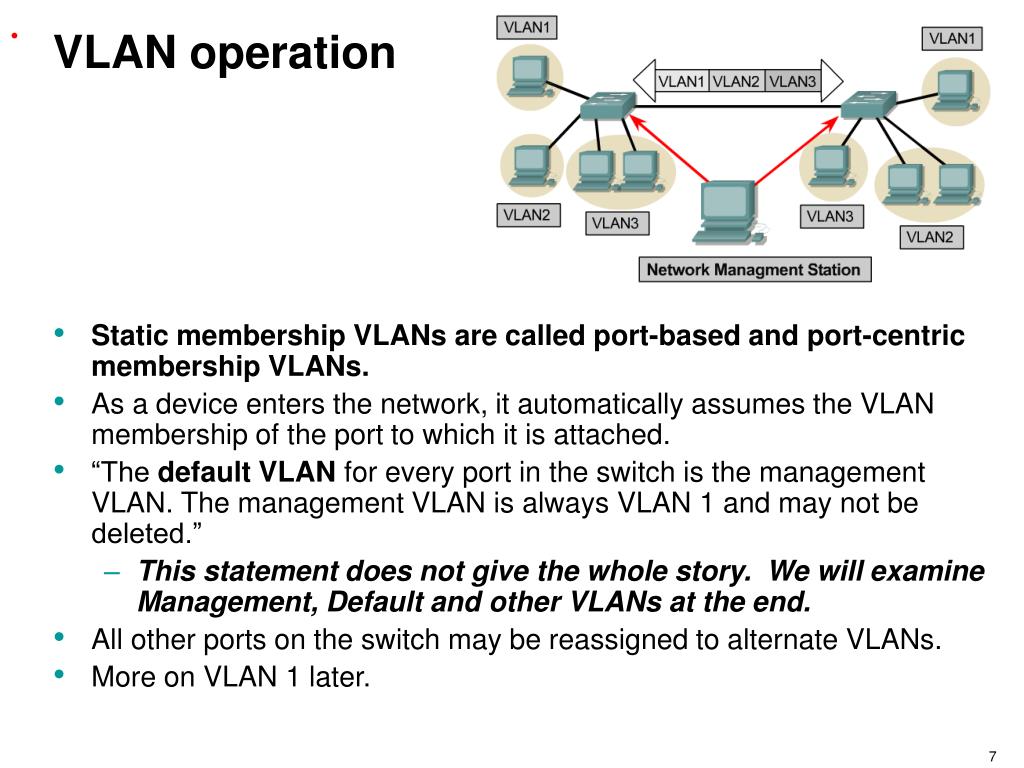

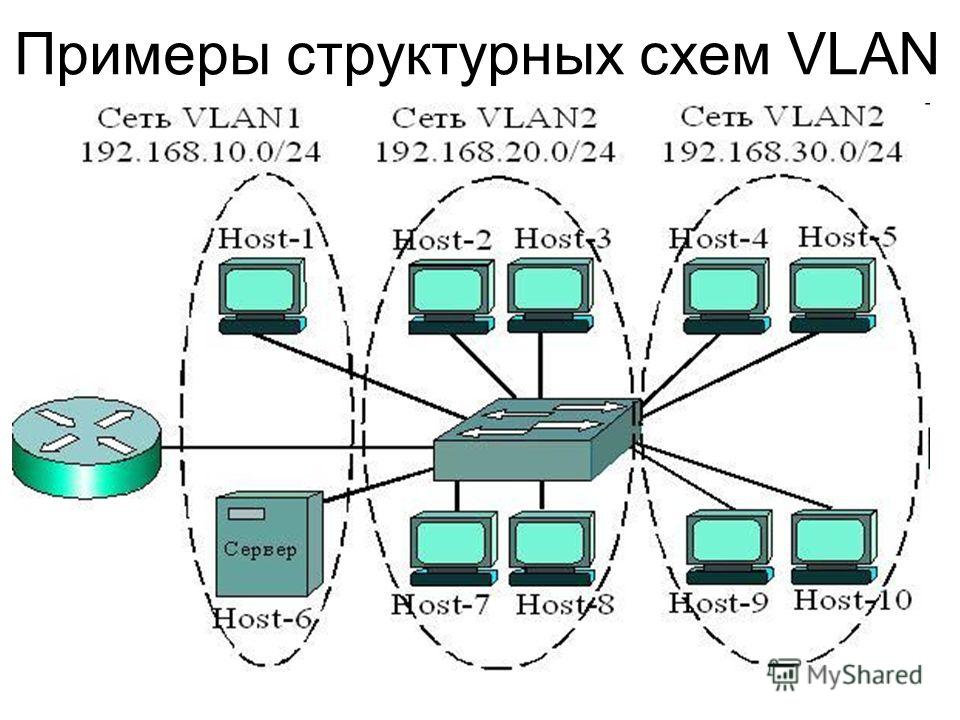

Виртуальной локальной сетью называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. Это означает, что передача кадров между разными виртуальными сетями на основании MAC-адреса невозможна независимо от типа адреса — уникального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, то есть только на тот порт, который связан с адресом назначения кадра. Таким образом с помощью виртуальных сетей решается проблема распространения широковещательных кадров и вызываемых ими следствий, которые могут развиться в широковещательные штормы и существенно снизить производительность сети.

VLAN обладают следующими преимуществами:

- гибкость внедрения. VLAN являются эффективным способом группировки сетевых пользователей в виртуальные рабочие группы, несмотря на их физическое размещение в сети;

- VLAN обеспечивают возможность контроля широковещательных сообщений, что увеличивает полосу пропускания, доступную для пользователя;

- VLAN позволяют повысить безопасность сети, определив с помощью фильтров, настроенных на коммутаторе или маршрутизаторе, политику взаимодействия пользователей из разных виртуальных сетей.

Предположим, что в офисе имеется несколько комнат, в каждой из которых располагается небольшое количество сотрудников. Каждая комната представляет собой отдельную рабочую группу.

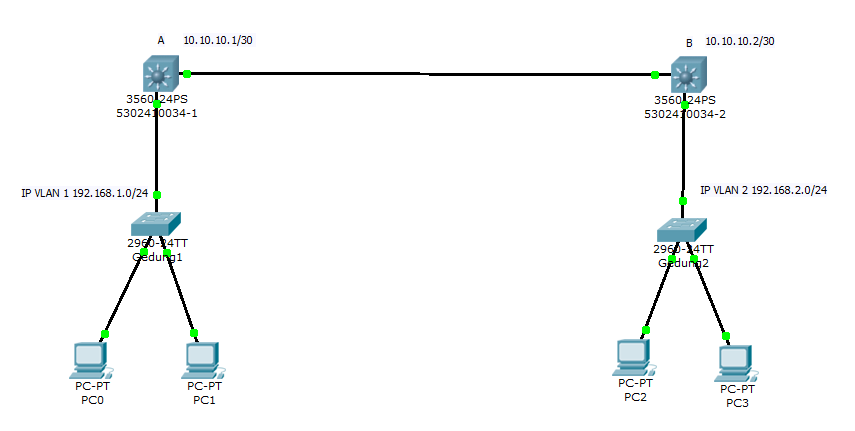

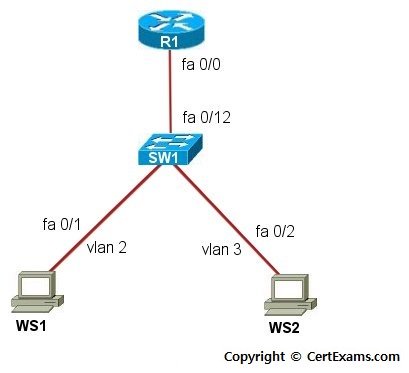

При стандартном подходе к решению задачи с помощью физической сегментации трафика каждого отдела потребовалось бы в каждую комнату устанавливать отдельный коммутатор, который бы подключался к маршрутизатору, предоставляющему доступ в Интернет. При этом маршрутизатор должен обладать достаточным количеством портов, обеспечивающим возможность подключения всех физических сегментов (комнат) сети. Данное решение плохо масштабируемо и является дорогостоящим, т.к. при увеличении количества отделов увеличивается количество необходимых коммутаторов, интерфейсов маршрутизатора и магистральных кабелей.

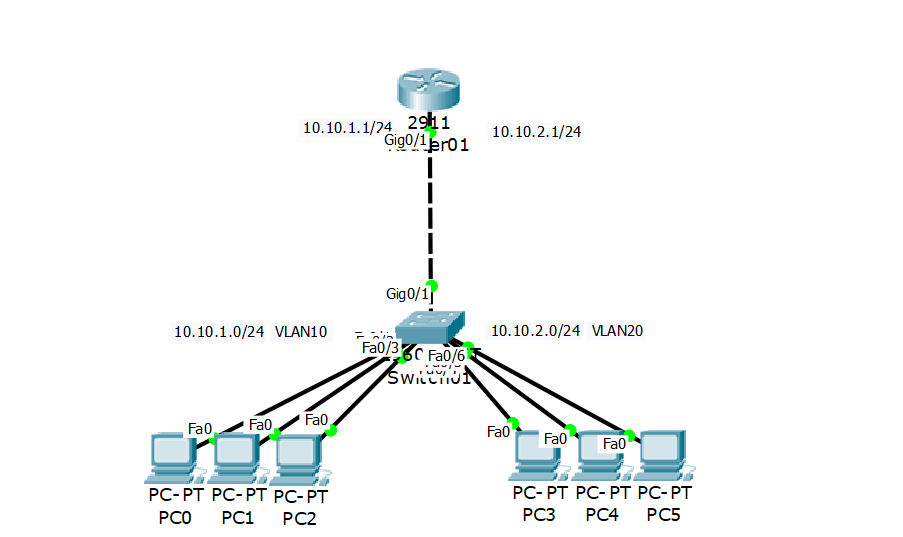

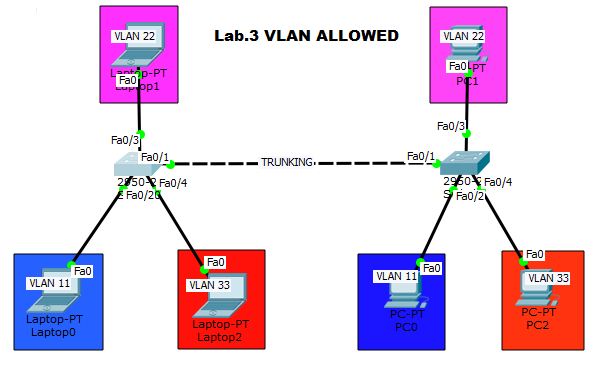

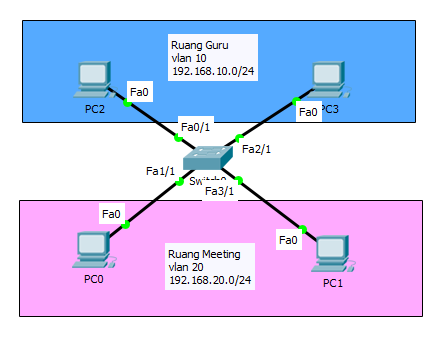

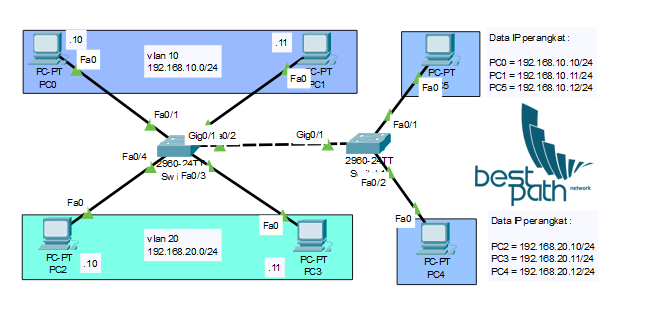

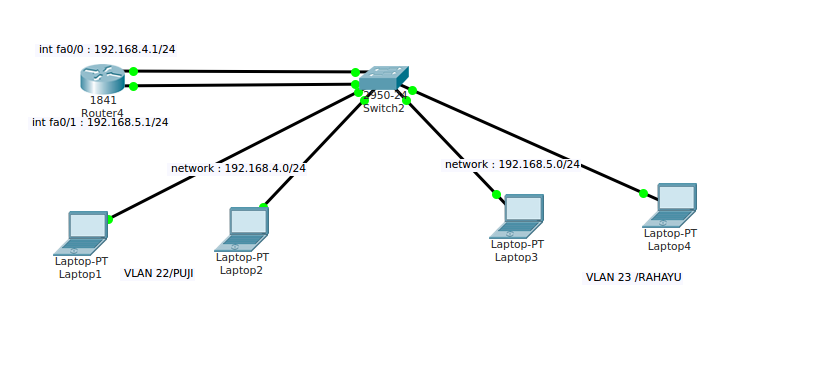

Рис. 6.1. Физическая сегментация сети intuit.ru/2010/edi»>При использовании виртуальных локальных сетей уже не требуется подключать пользователей одного отдела к отдельному коммутатору, что позволяет сократить количество используемых устройств и магистральных кабелей. Коммутатор, программное обеспечение которого поддерживает функцию виртуальных локальных сетей, позволяет выполнять логическую сегментацию сети путем соответствующей программной настройки. Это дает возможность подключать пользователей, находящихся в разных сегментах, к одному коммутатору, а также сокращает количество необходимых физических интерфейсов на маршрутизаторе.

Рис. 6.2. Логическая группировка сетевых пользователей в VLAN

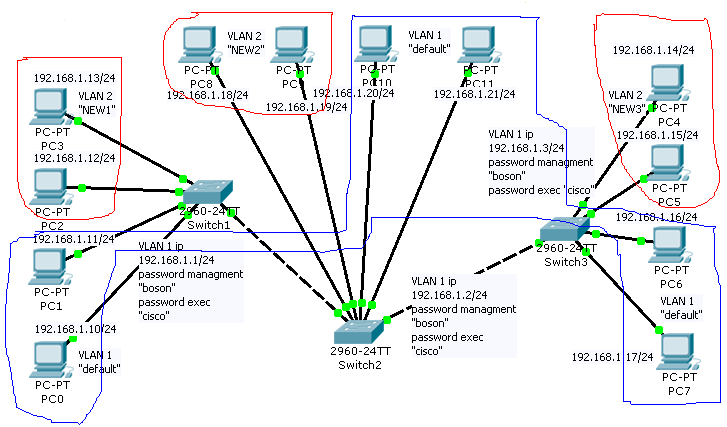

Методические указания к лабораторной работе «Настройка асимметричных VLAN и сегментации трафика»

Как настроить протокол MSTP?

Как настроить протокол MSP? 1) Протокол Multiple Spanning ree, MSP. MSP расширяет стандарт IEEE 802.1w (RSP) для поддержки нескольких копий SP. Это расширение обеспечивает как быструю сходимость сети,

MSP расширяет стандарт IEEE 802.1w (RSP) для поддержки нескольких копий SP. Это расширение обеспечивает как быструю сходимость сети,

Как организовать сбор сетевых пакетов

Как организовать сбор сетевых пакетов В работе компьютерной сети и сетевого стека узлов иногда возникают проблемы, причины которых трудно обнаружить общеизвестными утилитами сбора статистики (такими например,

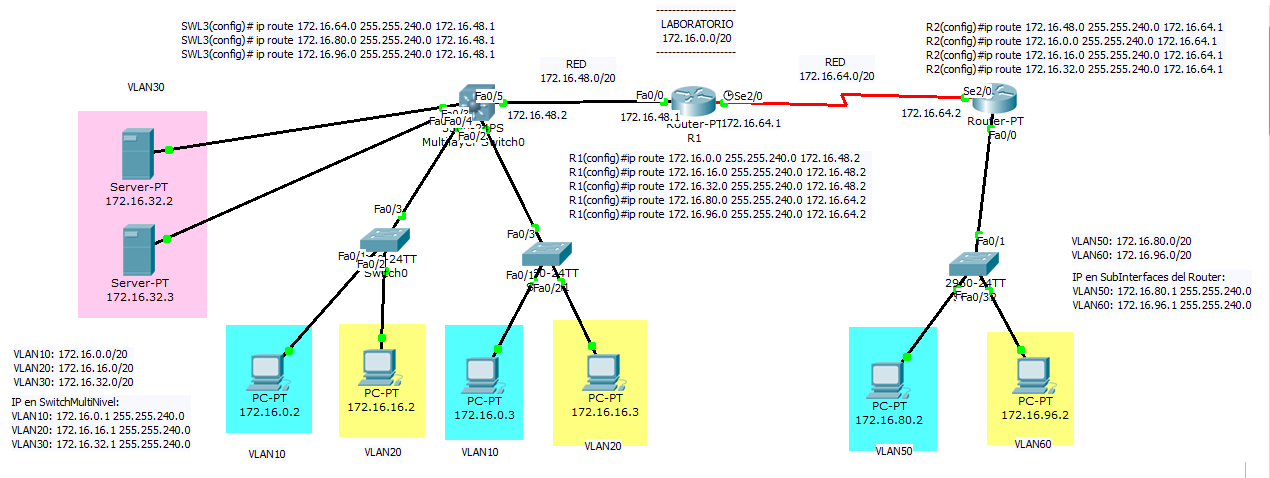

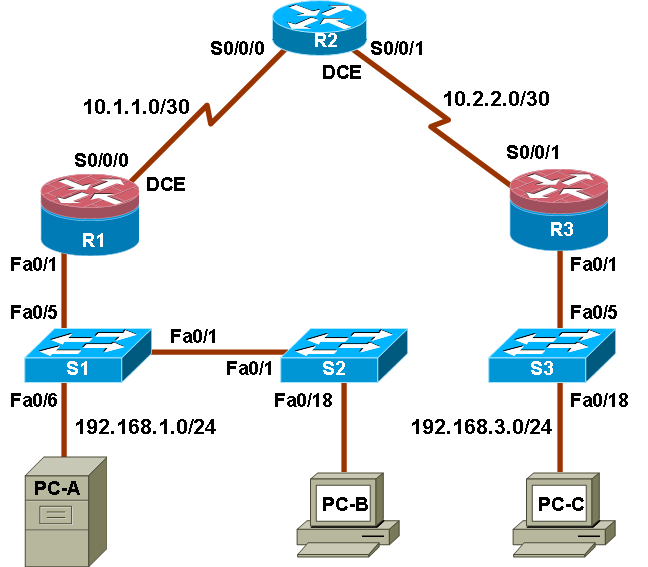

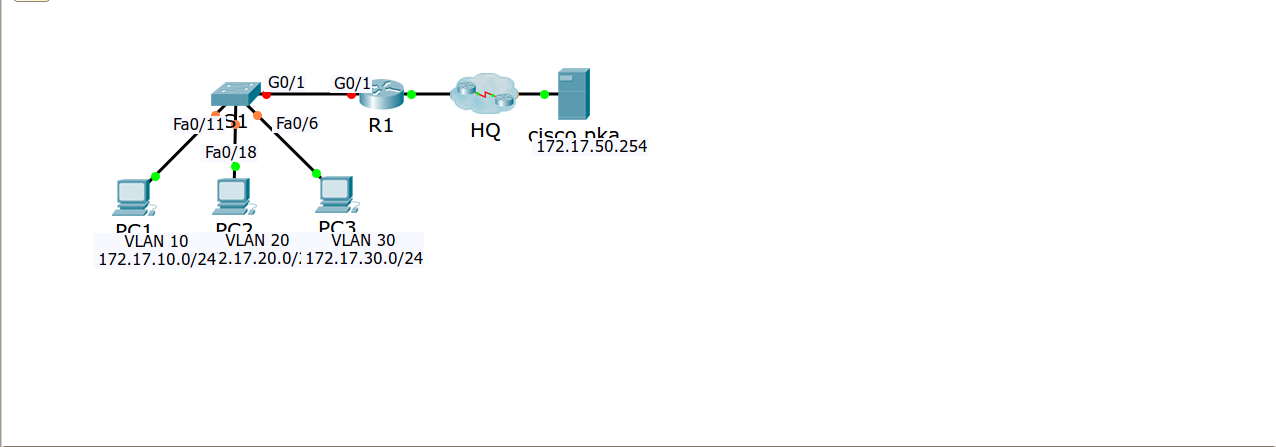

ПодробнееЛабораторная работа 3. Маршрутизация

1 Лабораторная работа 3. Маршрутизация Задача маршрутизации состоит в определении последовательности узлов для передачи пакета от источника до адресата. Каждый маршрутизатор содержит таблицу сетей, подключенных

ПодробнееРаздел 8. Управление сервером

Раздел 8. Управление сервером Упражнение. Консоль управления (Microsoft Management Console). Получить управления сервером с помощью консоли MMC, а также создания собственных консолей. контроллерами домена

Консоль управления (Microsoft Management Console). Получить управления сервером с помощью консоли MMC, а также создания собственных консолей. контроллерами домена

Руководство по настройке

Инновационные промышленные сети VRRP в коммутаторах GKT-серии Web-интерфейс Оглавление VRRP… 3 Настройка… 3 Создать/удалить группу VRRP… 3 Установка IP-адреса виртуального маршрутизатора… 3 Настройка

ПодробнееСети и телекоммуникации

«Северо-Кавказский институт бизнеса, инженерных и информационных технологий» (ЧОУ ВО СКИБИИТ) Кафедра информационных технологий Сети и телекоммуникации методические указания по выполнению практических

ПодробнееРаздел 6. Сетевые протоколы и службы

Раздел 6. Сетевые протоколы и службы Упражнение 1.

Предварительные условия. Требования

Содержание Введение Предварительные условия Требования Используемые компоненты Настройка Сценарии конфигурации Начальная конфигурация Диаграмма сети — сценарий 1 Конфигурация — сценарий 1 Диаграмма сети

ПодробнееCisco Certified Network Associate (CCNA)

ФГБОУ ВО «Поволжский государственный университет телекоммуникаций и информатики» Самарский региональный телекоммуникационный тренинг центр УЧЕБНАЯ ПРОГРАММА курса 15.1. «Системы и сети передачи информации

ПодробнееD-Link DGS-1210-20/B

DGS-1210-28/28P/52/20 – это коммутаторы Web Smart следующего поколения с поддержкой технологии D-Link Green.

Экономия энергии

Используя технологию D-Link Green, коммутаторы DGS-1210-28/28P/52/20 способны экономить энергию без ущерба для производительности и функциональных возможностей устройств. Коммутатор определяет статус соединения на каждом порту и обеспечивает автоматический переход неактивных портов в спящий режим. Благодаря используемому чипсету коммутаторы DGS-1210-28/28P/52 позволяют существенно сократить энергозатраты.

Коммутатор определяет статус соединения на каждом порту и обеспечивает автоматический переход неактивных портов в спящий режим. Благодаря используемому чипсету коммутаторы DGS-1210-28/28P/52 позволяют существенно сократить энергозатраты.

Простое управление и функции уровня 2

Данные коммутаторы поддерживают полный набор функций уровня 2, включая IGMP Snooping, Port Mirroring, Spanning Tree и Link Aggregation Control Protocol (LACP). Функция управления потоком IEEE 802.3x позволяет напрямую подключить серверы к коммутатору для быстрой и надежной передачи данных. Поддерживая скорость на каждом из портов до 2000 Мбит/с в режиме полного дуплекса, коммутаторы обеспечивают высокую производительность, необходимую для подключения рабочих мест с минимальной потерей данных. Коммутаторы поддерживают функцию диагностики кабеля и функцию Loopback Detection. Функция Loopback Detection используется для определения петель и автоматического отключения порта, на котором обнаружена петля.

QoS, управление полосой пропускания

Коммутаторы DGS-1210-28/28P/52/20 поддерживают Auto Surveillance VLAN (ASV) и Auto Voice VLAN, и являются идеальным решением для развертывания VoIP и видеонаблюдения. Auto Surveillance VLAN – это новая, ведущая в отрасли технология, встроенная в коммутаторы Smart D-Link. Данная технология объединяет данные и передачу видеонаблюдения через один коммутатор Web Smart, сокращая, таким образом, стоимость и средства обслуживания оборудования. ASV также гарантирует качественный просмотр видео в реальном времени и управление без ущерба для передачи обычных данных сети. Функция автоматического определения подключенного оборудования VoIP позволяет помещать «голосовой» трафик в выделенную VLAN. Благодаря максимальному приоритету и индивидуальным VLAN, данная функция обеспечивает качественную и защищенную передачу VoIP-трафика. Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

Сетевая безопасность

Функция D-Link Safeguard Engine защищает коммутаторы от вредоносного трафика, вызванного активностью вирусов. Аутентификация на основе порта 802.1X позволяет использовать внешний сервер RADIUS для авторизации пользователей. Помимо этого, функция списков управления доступом (ACL) увеличивает безопасность сети и помогает защитить сеть, отфильтровывая трафик, исходящий от несанкционированных MAC-адресов или IP-адресов. Коммутаторы также поддерживают функцию предотвращения атак ARP Spoofing, защищающую от атак в сети Ethernet, которые могут вызвать изменение трафика или его задержку путем отправки ложных ARP-сообщений. Для предотвращения атак ARP Spoofing коммутатор использует функцию Packet Control ACLs для блокировки пакетов, содержащих ложные ARP-сообщения. Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

Удобное управление

Использование утилиты SmartConsole1 / D-Link Network Assistant2 позволяет администраторам удаленно управлять сетью на уровне портов. Утилита D-Link Network Assistant поддерживает функции автоматического обнаружения и отображения на экране коммутаторов D-Link серии Web Smart, принадлежащих одному и тому же сегменту сети L2. Утилита обеспечивает доступ к коммутатору из любой точки сети без необходимости ввода IP-адреса или маски подсети, что позволяет выполнить настройку и базовую установку найденных устройств, включая изменение пароля и обновление программного обеспечения. Коммутаторы DGS-1210-28/28P/52/20 также поддерживают программу D-View 6.0 и упрощенный интерфейс командной строки (CLI) через Telnet. D-View 6.0 является системой сетевого управления, которая позволяет управлять наиболее важными параметрами, такими как работоспособность, надежность, гибкость и безопасность.

1Для ревизии B

2Для ревизии C

D-Link DGS-1500-28

• IEEE 802.3 10BASE-T Ethernet (медный кабель на основе витой пары)

• IEEE 802.3u 100BASE-TX Fast Ethernet (медный кабель на основе витой пары)

• IEEE 802.3ab 1000BASE-T Gigabit Ethernet (медный кабель на основе витой пары)

• Поддержка управления потоком IEEE 802.3x для режима полного дуплекса

• 5, 5e (макс. 100 м)

• EIA/TIA-568 100 Ом STP (макс. 100 м)

• Полный/полудуплекс для скорости 10/100 Мбит/с

• Включение/отключение автоизучения MAC-адресов

Максимальная скорость продвижения пакетов размером 64 байта

Программное обеспечение

D-Link Single IP Management

• Виртуальное стекирование/ кластеризация до 32 устройств

Функции уровня 2

• Таблица MAC-адресов: 16К записей

• Управление потоком

— Управление потоком 802. 3x

3x

— Предотвращение блокировки HOL

• IGMP Snooping

— IGMP v1/v2 Snooping

— Поддержка до 256 IGMP-групп

— Поддержка до 64 статических многоадресных групп

— IGMP на VLAN

— Поддержка IGMP Snooping Querier

• Spanning Tree Protocol

— 802.1D STP

— 802.1w RSTP

— 802.1s MSTP

• Loopback Detection

• 802.3ad Link Aggregation: макс. количество групп на устройство 14/8 портов на группу

• Port Mirroring

— One-to-One

— Many-to-One

— Поддержка Mirroring for Tx/Rx/Both

• Функция диагностики кабеля

• Настраиваемый интерфейс MDI/MDIX

• Фильтрация многоадресных рассылок

— Перенаправление всех незарегистрированных групп

— Фильтрация всех незарегистрированных групп

• Поддержка Jumbo-фреймов до 10000байт

• LLDP

• LLDP-MED

VLAN

• 802. 1Q

1Q

• Группы VLAN

— Макс. 4K статических групп VLAN

— Макс. 4094 VID

• GVRP VLAN до 256 динамических VLAN

• Asymmetric VLAN

• Auto Voice VLAN

— Макс. 10 пользователей определенных OUI

— Макс. 8 по умолчанию определенных OUI

• Auto Surveillance VLAN

QoS (Quality of Service)

• 802.1p Quality of Service

• 4 очереди на порт

• Обработка очередей

— Strict

— Weighted Round Robin (WRR)

• CoS на основе

— Очередей приоритетов 802.1p

— DSCP

— ToS

— IPv6 Traffic Class

— IPv6 flow label

— TCP/UDP port

• Управление полосой пропускания

— На основе порта (Входящее/исходящее, с шагом 10/100/1000 до 64 Кб/с)

Функции уровня 3

• ARP

— 64 статических ARP

— Поддержка Gratuitous ARP

• IPv6 Neighbor Discovery (ND)

• IP-интерфейс: поддержка 4 интерфейсов

Маршрутизация уровня 3

• Маршрутизация по умолчанию

• Статическая маршрутизация

— Макс. количество записей статических маршрутов IPv4 32

количество записей статических маршрутов IPv4 32

— Макс. количество маршрутов хостов IPv4 128

— Макс. количество записей статических маршрутов IPv6 16

— Макс. количество маршрутов хостов IPv6 64

Списки управления доступом (ACL)

• DGS-1500-28:

— 50 профилей (максимум)

— Макс. 200 правил доступа

— Каждое правило может быть привязано к отдельному порту или множеству портов

• ACL на основе

— MAC-адресов

— IPv4-адреса (ICMP/IGMP/TCP/UDP)

— VLAN ID

— 802.1p

— Типа Ethernet DSCP

Безопасность

• Контроль доступа 802.1X на основе портов

• Безопасность порта

— Поддержка до 64 MAC-адресов на порт

• Управление широковещательным /многоадресным /одноадресным штормом

• D-Link Safeguard Engine

• Функция DHCP Server Screening

• Привязка IP-MAC-Port

— Поддержка 512 записей привязок адресов

— Режим ARP

— Режим ACL

— Поддержка DHCP Snooping

• Предотвращение атак ARP Spoofing

— Макс. 64 записи

64 записи

• Сегментирование трафика

• SSL

— Поддержка v1/v2/v3

— Поддержка IPv6

AAA

• Аутентификация 802.1X

— Поддержка локальной/RADIUS базы данных

— Поддержка контроля доступа на основе портов

— Поддержка EAP, OTP, TLS, TTLS, PEAP

• RADIUS-сервер IPv6

MIB

• 1213 MIB II

• 1493 Bridge MIB

• 1907 SNMP v2 MIB

• 1215 Trap Convention MIB

• 2233 Interface Group MIB

• D-Link Private MIB

• LLDP MIB

Соответствие стандарту RFC

• RFC 783 TFTP

• RFC 854 Telnet-сервер

• RFC 951 BootP/DHCP-клиент

• RFC 1157 SNMP v1, v2, v3

• RFC 1191 Path MTU Discovery

• RFC 1213 MIB II

• RFC 1215 MIB Traps Convention

• RFC 1350 TFTP

• RFC 1493 Bridge MIB

• RFC 1769 SNTP

• RFC 1542 BootP/DHCP-клиент

• RFC 1901 SNMP v1, v2, v3

• RFC 1907 SNMP v2 MIB

• RFC 1908 SNMP v1, v2, v3

• RFC 2068 FCS

• RFC 2131 BootP/DHCP-клиент

• RFC 2138 Аутентификация RADIUS

• RFC 2139 Аутентификация RADIUS

• RFC 2233 Interface Group MIB

• RFC 2246 SSL

• RFC 2475

• RFC 2570 SNMP v1, v2, v3

• RFC 2575 SNMP v1, v2, v3

• RFC 2598 CoS

• RFC 2616 FCS

• RFC 2618 Аутентификация RADIUS

• RFC 2819 RMON v1

• RFC 2865 Аутентификация RADIUS

• RFC 3164 System Log

• RFC 3195 System Log

• RFC 3411-17 SNMP

OAM

• Функция диагностики кабеля

• Возврат к заводским настройкам

Управление

• Web-интерфейс GUI

• Single IP Management

• Compact CLI через Telnet

• Telnet-сервер

• TFTP-клиент

• Настраиваемый интерфейс MDI/MDIX

• SNMP

— Поддержка v1/v2/v3

• SNMP Trap

• Trap для утилиты SmartConsole

• Системный журнал

— Макс. 500 записей в журнале

500 записей в журнале

• BootP/DHCP-клиент

• SNTP

• ICMP v6

• IPv4/IPv6 Dual Stack

• Автоматическая конфигурация DHCP

• Команда отладки

• Настройка времени

— SNTP

• RMONv1

• Доверенный хост

• Учетная запись пользователя

• Загрузка/выгрузка конфигурационного файла

• Резервное копирование/обновление программного обеспечения

• Smart Wizard

Технология Green™ V3.0

• Экономия энергии:

— При различных состояниях соединения

— В зависимости от длины кабеля

— При выключении индикаторов

— При режиме ожидания портов

— При спящем режиме системы

100-240 В переменного тока, 50/60 Гц, внутренний универсальный источник питания

440 мм x 210 мм x 44 мм (размер для установки в стандартную 19-дюймовую стойку, высота 1U)

D-Link DES-3226S

| Рекомендованная замена — DES-3528 |

DES-3226S — это высокопроизводительный управляемый коммутатор уровня 2, представляющий собой идеальное решение для небольших рабочих групп. Коммутатор имеет 24 порта 10/100 Мбит/с Fast Ethernet и дополнительно может быть укомплектован модулями 100BaseFX или Gigabit Ethernet, необходимыми для подключения высокоскоростного оборудования и обеспечивающими дополнительную гибкость коммутатору.

Коммутатор имеет 24 порта 10/100 Мбит/с Fast Ethernet и дополнительно может быть укомплектован модулями 100BaseFX или Gigabit Ethernet, необходимыми для подключения высокоскоростного оборудования и обеспечивающими дополнительную гибкость коммутатору.

До 13 коммутаторов DES-3226S могут быть объединены в стек по топологии «кольцо» или до 12 коммутаторов DES-3226S могут быть объединены в стек по топологии «звезда» с мастером-коммутатором DGS-3312SR. Управление устройствами, входящими в стек осуществляется через единый IP-адрес. В DES-3226S применен 1 Гбит/с механизм стекирования (1 Гбит/с для передачи и 1 Гбит/с — для приема), позволяющий объединять коммутаторы через специальный модуль стекирования на основе GBIC.

Стековый коммутатор DES-3226S — гибкое и масштабируемое решение. Возможность объединения до 13 коммутаторов в стек позволяет получить до 312 портов 10/100 и до 13 портов GBIC. Коммутаторы объединяются в стек и работают как единое устройство с помощью высокоскоростного соединения, обеспечивающего скорость передачи данных до 2 Гбит/с. В то же время, каждый коммутатор может работать как отдельное устройство. Коммутатор DES-3226S имеет 24 порта 10/100 Мбит/с, поддерживающие автоопределение скорости и режима передачи данных. Все порты поддерживают режим автонастройки на полярность подключаемого кабеля MDI/MDIX, что позволяет использовать один тип кабеля для подключения всех сетевых устройств.

В то же время, каждый коммутатор может работать как отдельное устройство. Коммутатор DES-3226S имеет 24 порта 10/100 Мбит/с, поддерживающие автоопределение скорости и режима передачи данных. Все порты поддерживают режим автонастройки на полярность подключаемого кабеля MDI/MDIX, что позволяет использовать один тип кабеля для подключения всех сетевых устройств.

Дополнительные модули с 2-мя оптическими портами Fast Ethernet, а также оптическими или медными портами Gigabit Ethernet устанавливается в свободный слот, находящийся на передней панели коммутатора. Высокопроизводительные модули применяются для подключения коммутатора к серверам или магистрали предприятия.

Архитектура DES-3226S обеспечивает неблокирующую коммутацию потока данных с режимом коммутации store-and-forward.

Использование управления потоком IEEE 802.3x минимизирует потерю кадров Ethernet в канале передачи данных, обеспечивая надежную работу подключенных серверов и рабочих станций.

Поддержка виртуальных сетей VLAN на основе стандарта IEEE 802. 1Q позволяет организовать широковещательные домены, сегментировать потоки данных, улучшить производительность, управляемость и безопасность сети. Коммутатор поддерживает функцию Asymetric VLAN, позволяющую включать порты Untagged в несколько VLAN.

1Q позволяет организовать широковещательные домены, сегментировать потоки данных, улучшить производительность, управляемость и безопасность сети. Коммутатор поддерживает функцию Asymetric VLAN, позволяющую включать порты Untagged в несколько VLAN.

Поддержка функции 802.1x позволяет выполнять аутентификацию пользователей при каждой попытке получения доступа к сети. Усовершенствованная функция Port security позволяет ограничить число МАС-адресов, изучаемых портом для контроля количества станций, подключаемых к каждому порту.

Коммутатор обладает функцией транкинга портов. Функция используется для создания скоростных каналов передачи данных при подключении серверов или других коммутаторов и предотвращает образование «узких мест» в сети. DES-3226S поддерживает до 8-ми групп транков, каждый из которых может включать до 8-ми портов Fast Ethernet (скорость до 800 Мбит/с) или до 6-ти портов Gigabit Ethernet (скорость до 6 Гбит/с). Также за счет поддержки протокола 802.3ad Link Aggregation Control Protocol возможно осуществлять объединение портов в транк не только между коммутаторами D-Link, но и с коммутаторами других производителей, поддерживающих протокол 802. 3ad.

3ad.

Коммутатор поддерживает приоритезацию потока данных в соответствии со стандартом IEEE 802.1p и многоадресные рассылки IGMP, что позволяет настраивать характеристики пропускной способности портов и обеспечивает гарантированную полосу пропускания для потоковых приложений, пакетной передачи голоса (VoIP) и других.

Функция фильтрации и мониторинга широковещательных пакетов осуществляет анализ потока данных по каждому порту, благодаря чему обеспечивается защита от сбоев в работе сети, вызванных, например, неисправными устройствами.

Коммутатор поддерживает конфигурирование в терминальном режиме (через порт RS-232) и по сети (через Telnet, через Web-интерфейс и протоколы сетевого управления).

D-Link DGS-1510-20

Серия DGS-1510 включает в себя коммутаторы SmartPro с портами 10G и является идеальным решением для развертывания сетей предприятий малого и среднего бизнеса (SME/SMB). Серия DGS-1510 обеспечивает надежное соединение и позволяет легко масштабировать существующую сеть. Коммутаторы данной серии оснащены 16, 24 или 48 портами 10/100/1000 Мбит/с, а также 2 или 4 портами 10G SFP+, используемыми для стекирования или uplink-соединения. Коммутаторы с поддержкой РоЕ идеально подходят для корпоративных клиентов, в сетях которых используются VoIP-сервисы, беспроводные точки доступа и сетевые видеокамеры. Коммутатор DGS-1510-28P с 24 портами РоЕ поддерживает стандарт 802.3at (до 30 Вт выходной мощности на порт) и обеспечивает подачу питания на различные устройства с поддержкой РоЕ, позволяя расширить существующую сеть по мере роста предприятия, а также ввести в использование новейшие технологии без избыточных затрат.

Коммутаторы данной серии оснащены 16, 24 или 48 портами 10/100/1000 Мбит/с, а также 2 или 4 портами 10G SFP+, используемыми для стекирования или uplink-соединения. Коммутаторы с поддержкой РоЕ идеально подходят для корпоративных клиентов, в сетях которых используются VoIP-сервисы, беспроводные точки доступа и сетевые видеокамеры. Коммутатор DGS-1510-28P с 24 портами РоЕ поддерживает стандарт 802.3at (до 30 Вт выходной мощности на порт) и обеспечивает подачу питания на различные устройства с поддержкой РоЕ, позволяя расширить существующую сеть по мере роста предприятия, а также ввести в использование новейшие технологии без избыточных затрат.

Коммутаторы серии DGS-1510 поддерживают статическую маршрутизацию, которая создает возможность для связи между различными группами пользователей в разных сегментах VLAN в сети. Поскольку коммутаторы могут управлять маршрутизацией внутри локальной сети, обработку исключительно внешней маршрутизации трафика можно поручить сетевому маршрутизатору.

Коммутаторы серии DGS-1510 поддерживают ряд функций уровня 2, включая IGMP Snooping, Port Mirroring, Spanning Tree и Link Layer Discovery Protocol (LLDP). Управление потоком IEEE 802.3x позволяет напрямую подключить серверы к коммутатору для быстрой и надежной передачи данных. Коммутаторы поддерживают функцию диагностики кабеля и функцию Loopback Detection. Функция Loopback Detection используется для определения петель и автоматического отключения порта или VLAN, на котором обнаружена петля. Функция диагностики кабеля предназначена для определения качества медных кабелей, а также типа неисправности кабеля.

Коммутаторы серии DGS-1510 поддерживают Auto Surveillance VLAN (ASV) и Auto Voice VLAN, и являются идеальным решением для развертывания VoIP и видеонаблюдения. Auto Surveillance VLAN – это новая, ведущая в отрасли технология, встроенная в коммутаторы Smart D-Link. Данная технология объединяет данные и передачу видеонаблюдения через один коммутатор SmartPro, сокращая, таким образом, стоимость и средства обслуживания оборудования. ASV также гарантирует качественный просмотр видео в реальном времени и управление без ущерба для передачи обычных данных сети. Функция автоматического определения подключенного оборудования VoIP позволяет помещать «голосовой» трафик в выделенную VLAN. Благодаря максимальному приоритету и индивидуальным VLAN, данная функция обеспечивает качественную и защищенную передачу VoIP-трафика. Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

ASV также гарантирует качественный просмотр видео в реальном времени и управление без ущерба для передачи обычных данных сети. Функция автоматического определения подключенного оборудования VoIP позволяет помещать «голосовой» трафик в выделенную VLAN. Благодаря максимальному приоритету и индивидуальным VLAN, данная функция обеспечивает качественную и защищенную передачу VoIP-трафика. Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

Функция D-Link Safeguard Engine защищает коммутаторы от вредоносного трафика, вызванного активностью вирусов. Аутентификация на основе порта 802.1X позволяет использовать внешний сервер RADIUS для авторизации пользователей. Помимо этого, функция списков управления доступом (ACL) увеличивает безопасность сети и помогает защитить сеть, отфильтровывая трафик, исходящий от несанкционированных MAC-адресов или IP-адресов. Коммутаторы серии DGS-1510 поддерживают функцию предотвращения атак ARP Spoofing, защищающую от атак в сети Ethernet, которые могут вызвать изменение трафика или его задержку путем отправки ложных ARP-сообщений. Для предотвращения атак ARP Spoofing коммутатор использует функцию Packet Control ACLs для блокировки пакетов, содержащих ложные ARP-сообщения. Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

Коммутаторы серии DGS-1510 поддерживают функцию предотвращения атак ARP Spoofing, защищающую от атак в сети Ethernet, которые могут вызвать изменение трафика или его задержку путем отправки ложных ARP-сообщений. Для предотвращения атак ARP Spoofing коммутатор использует функцию Packet Control ACLs для блокировки пакетов, содержащих ложные ARP-сообщения. Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

D-Link DGS-1510-28XMP

Серия DGS-1510 включает в себя коммутаторы SmartPro с портами 10G и является идеальным решением для развертывания сетей предприятий малого и среднего бизнеса (SME/SMB). Серия DGS-1510 обеспечивает надежное соединение и позволяет легко масштабировать существующую сеть. Коммутаторы данной серии оснащены 16, 24 или 48 портами 10/100/1000 Мбит/с, а также портами 10G SFP+, используемыми для стекирования или uplink-соединения.

Коммутаторы с поддержкой РоЕ идеально подходят для корпоративных клиентов, в сетях которых используются VoIP-сервисы, беспроводные точки доступа и сетевые видеокамеры. Коммутатор DGS-1510-28XMP поддерживает стандарт 802.3at (до 30 Вт выходной мощности на порт) и обеспечивает подачу питания на различные устройства с поддержкой РоЕ, позволяя расширить существующую сеть по мере роста предприятия, а также ввести в использование новейшие технологии без избыточных затрат.

Коммутатор DGS-1510-28XMP поддерживает стандарт 802.3at (до 30 Вт выходной мощности на порт) и обеспечивает подачу питания на различные устройства с поддержкой РоЕ, позволяя расширить существующую сеть по мере роста предприятия, а также ввести в использование новейшие технологии без избыточных затрат.

Порты 10G SFP+, используемые для стекирования или uplink-соединения

В зависимости от реализованной топологии стекирования (линейной или кольцевой) для создания физического стека пользователи могут использовать один или два порта 10-Gigabit SFP+. Используя дополнительные кабели можно объединить в стек до 6 устройств (288 гигабитных портов) и получить широкую полосу пропускания по доступной цене. Кроме того, в одном стеке можно использовать любые коммутаторы серии DGS-1510 в целях удобства настройки, управления, а также поиска и устранения неисправностей. Поддерживая скорость 20 Гбит/с в режиме полного дуплекса, коммутатор DGS-1510 позволяет подключиться к опорной сети и к серверам, обеспечивая при этом высокую производительность.

Маршрутизация сетевого трафика

Коммутаторы серии DGS-1510 поддерживают статическую маршрутизацию, которая создает возможность для связи между различными группами пользователей в разных сегментах VLAN в сети. Данные коммутаторы предоставляют возможность управлять маршрутизацией внутри локальной сети, что позволяет существенно сократить нагрузку на сетевой маршрутизатор, которому в таком случае можно поручить обработку исключительно внешней маршрутизации.

Расширенные функции уровня 2

Коммутаторы серии DGS-1510 поддерживают ряд функций уровня 2, включая IGMP Snooping, Port Mirroring, Spanning Tree и Link Layer Discovery Protocol (LLDP). Управление потоком IEEE 802.3x позволяет напрямую подключить серверы к коммутатору для быстрой и надежной передачи данных. Коммутаторы поддерживают функцию диагностики кабеля и функцию Loopback Detection. Функция Loopback Detection используется для определения петель и автоматического отключения порта или VLAN, на котором обнаружена петля. Функция диагностики кабеля предназначена для определения качества медных кабелей, а также типа неисправности кабеля.

Функция диагностики кабеля предназначена для определения качества медных кабелей, а также типа неисправности кабеля.

QoS, управление полосой пропускания

Коммутаторы серии DGS-1510 поддерживают Auto Surveillance VLAN (ASV) и Auto Voice VLAN, и являются идеальным решением для развертывания VoIP и видеонаблюдения. Auto Surveillance VLAN – это новая, ведущая в отрасли технология, встроенная в коммутаторы Smart D-Link. Данная технология объединяет данные и передачу видеонаблюдения через один коммутатор SmartPro, сокращая, таким образом, стоимость и средства обслуживания оборудования. ASV также гарантирует качественный просмотр видео в реальном времени и управление без ущерба для передачи обычных данных сети. Функция автоматического определения подключенного оборудования VoIP позволяет помещать «голосовой» трафик в выделенную VLAN. Благодаря максимальному приоритету и индивидуальным VLAN, данная функция обеспечивает качественную и защищенную передачу VoIP-трафика. Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

Кроме того, DSCP маркирует Ethernet-пакеты с назначением сетевому трафику различных сервисов. В дополнение, функция управления полосой пропускания позволяет сетевым администраторам зарезервировать полосу пропускания для различных приложений, требующих высокой пропускной способности или обеспечить максимальный приоритет.

Сетевая безопасность

Функция D-Link Safeguard Engine защищает коммутаторы от вредоносного трафика, вызванного активностью вирусов. Аутентификация на основе порта 802.1X позволяет использовать внешний сервер RADIUS для авторизации пользователей.

Помимо этого, функция списков управления доступом (ACL) увеличивает безопасность сети и помогает защитить сеть, отфильтровывая трафик, исходящий от несанкционированных MAC-адресов или IP-адресов.

Коммутаторы серии DGS-1510 поддерживают функцию предотвращения атак ARP Spoofing, защищающую от атак в сети Ethernet, которые могут вызвать изменение трафика или его задержку путем отправки ложных ARP-сообщений. Для предотвращения атак ARP Spoofing коммутатор использует функцию Packet Control ACLs для блокировки пакетов, содержащих ложные ARP-сообщения. Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

Для предотвращения атак ARP Spoofing коммутатор использует функцию Packet Control ACLs для блокировки пакетов, содержащих ложные ARP-сообщения. Для повышения уровня безопасности используется функция DHCP Server Screening, запрещающая доступ неавторизованным DHCP-серверам.

Поддержка IPv6

В серии DGS-1510 реализована поддержка функционала IPv6, включая MLD Snooping, IPv6 ACL/QoS и IMPB (IP-MAC-Port Binding), что способствует легкой интеграции оборудования в сети следующего поколения. Помимо этого, данная серия поддерживает функции обоих стеков протоколов IPv4/v6, позволяя коммутаторам выступать в роли моста между сетями IPv4 и IPv6.

Гибкость управления

Серия DGS-1510 поддерживает функцию Single IP Management (SIM), которая позволяет управлять виртуальным стеком из 32 устройств через один IP-адрес. Данная функция значительно упрощает управление как небольшими рабочими группами, так и телекоммуникационными центрами, одновременно позволяя масштабировать сеть и увеличивать пропускную способность в случае необходимости.

Использование Web-интерфейса в серии DGS-1510 и утилиты D-Link Network Assistant позволяет администраторам удаленно управлять сетью. Утилита D-Link Network Assistant поддерживает функции автоматического обнаружения и отображения на экране коммутаторов D-Link серии Web Smart, принадлежащих одному и тому же сегменту сети L2. Web-интерфейс обеспечивает доступ к коммутатору из любой точки сети без необходимости ввода IP-адреса или маски подсети, что позволяет выполнить настройку и базовую установку найденных устройств, включая изменение пароля и обновление программного обеспечения.

Коммутаторы серии DGS-1510 также поддерживают интерфейс командной строки (CLI) и SNMP MIB, обеспечивая возможность централизованного управления в крупной сети. Управление интерфейсом командной строки (CLI) осуществляется через консольный порт и Telnet. За счет наличия на коммутаторе консольного порта подключение к нему возможно даже в случае высокой загрузки сети.

Экономия электроэнергии

Коммутаторы серии DGS-1510 поддерживает технологию D-Link Green 3. 0, которая обеспечивает экономию электроэнергии без снижения производительности и функциональных возможностей устройств. Поддержка стандарта 802.3az Energy Efficient Ethernet позволяет автоматически уменьшить энергопотребление при небольшом объеме трафика. Функция энергосбережения обеспечивает автоматическое отключение питания неактивных портов, выключение индикаторов и переход системы в спящий режим по расписанию. Расписание также можно применять к коммутатору с поддержкой PoE, что позволяет избежать излишнего потребления энергии во время спада активности.

0, которая обеспечивает экономию электроэнергии без снижения производительности и функциональных возможностей устройств. Поддержка стандарта 802.3az Energy Efficient Ethernet позволяет автоматически уменьшить энергопотребление при небольшом объеме трафика. Функция энергосбережения обеспечивает автоматическое отключение питания неактивных портов, выключение индикаторов и переход системы в спящий режим по расписанию. Расписание также можно применять к коммутатору с поддержкой PoE, что позволяет избежать излишнего потребления энергии во время спада активности.

Asymmetric VLAN with DAP — скачать ppt

Презентация на тему: «Асимметричный VLAN с DAP» — стенограмма презентации:

ins [data-ad-slot = «4502451947»] {display: none! important;}} @media (max-width: 800px) {# place_14> ins: not ([data-ad-slot = «4502451947»]) {display: none! important;}} @media (max-width: 800px) {# place_14 {width: 250px;}} @media (max-width: 500 пикселей) {# place_14 {width: 120px;}} ]]>1 Асимметричный VLAN с DAP

2 Асимметричная VLAN Определение асимметричной VLAN Общедоступная частная VLAN 20

Конфигурация устройства позволяет определить порт как нетегированный член только в одной VLAN и пометить его в нескольких VLAN. При включении асимметричной VLAN на устройстве порт определяется как немаркированный член в нескольких VLAN. Sever VLAN 1 Частная VLAN 10 Общедоступная VLAN 20

При включении асимметричной VLAN на устройстве порт определяется как немаркированный член в нескольких VLAN. Sever VLAN 1 Частная VLAN 10 Общедоступная VLAN 20

3 Асимметричная виртуальная локальная сеть Асимметричная виртуальная локальная сеть уровня 2. Public Private

Для совместного использования ресурсов сервера (файловый сервер, почтовый сервер …) для нескольких групп (VLAN), но каждая группа не может получить доступ друг к другу. Sever VLAN 1 Private VLAN 10 Public VLAN 20 VLAN 10 и VLAN 20 могут получить доступ к VLAN 1 VLAN 10 и VLAN 20 не могут получить доступ друг к другу

4 Сценарий

5 Asymmetric VLAN with DAP

Asymmetric VLAN Application.VLAN 10 и VLAN 20 могут получить доступ к VLAN 1 VLAN 10 и VLAN 20 не могут получить доступ друг к другу Частная VLAN 10 Общедоступная VLAN 20 Sever VLAN 1 ПК 1 ПК 2

6 Конфигурация

7 Асимметричная VLAN с DAP

Использование DGS для создания VLAN 1, VLAN 10 и VLAN 20, а также включен асимметричный VLAN. И VLAN 10, и VLAN 20 могут получить доступ к VLAN 1, и они владеют VALN VLAN 10 и VLAN 20, оба не могут получить доступ друг к другу Частная VLAN 10 Общедоступная VLAN 20 Сервер VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

И VLAN 10, и VLAN 20 могут получить доступ к VLAN 1, и они владеют VALN VLAN 10 и VLAN 20, оба не могут получить доступ друг к другу Частная VLAN 10 Общедоступная VLAN 20 Сервер VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

8 Конфигурация коммутатора Конфигурация DGS-1210-48

VLAN 10: порт 1 ~ 5 и 11 ~ 15, порт 15 с тегом VLAN 20: порт 6 ~ 10 и 11 ~ 15, порт 15 с тегом VLAN 1: порт 1 ~ 48, порт 15 с тегом

9 Конфигурация DAP Конфигурация DAP-2360 Первичный SSID dlink 2.4 ГГц

VLAN 10: S-1, порт Ethernet с тегом VLAN 20: S-2, порт Ethernet с тегом VLAN 1: Mgmt, LAN, S-1, S-2, порт Ethernet с тегом Первичный SSID dlink 2,4 ГГц Нет Multi-SSID1 privada-1 Multi-SSID2 publica-1 Индекс SSID Band Encryption Удалить

10 Проверка

11 Асимметричная VLAN с DAP

Результаты тестирования, ПК 1 может получить доступ к серверной VLAN 1 и компьютерам в VLAN 10, но не к компьютерам в VALN 20. ПК 2 может получить доступ к серверной VLAN 1 и компьютерам в VLAN 20, но не к компьютеры под VALN 10 Private VLAN 10 Public VLAN 20 Sever VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

ПК 2 может получить доступ к серверной VLAN 1 и компьютерам в VLAN 20, но не к компьютеры под VALN 10 Private VLAN 10 Public VLAN 20 Sever VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

12 Асимметричная VLAN с DAP

Результаты тестирования, эхо-запрос ПК 1 к серверу и VLAN 10 ПК с тегом VLAN 10, сниффер из локальной сети точки доступа Частная VLAN 10 Общедоступная VLAN 20 Северная виртуальная локальная сеть 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

13 Асимметричная VLAN с DAP

Результаты тестирования, сервер отвечает на эхо-запрос ПК1 с тегом VLAN 1, сниффер из локальной сети точки доступа Частная VLAN 10 Общедоступная VLAN 20 Серверная виртуальная локальная сеть 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

14 Асимметричная VLAN с DAP

Результаты тестирования, ПК VLAN 10 отвечает на эхо-запрос ПК1 с тегом VLAN 10, сниффером из LAN точки доступа Частная VLAN 10 Общедоступная VLAN 20 Серверная VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

15 Асимметричная VLAN с DAP

Результаты тестирования, эхо-запрос ПК 2 на сервер и VLAN 20 ПК с тегом VLAN 20, сниффер из локальной сети точки доступа Частная VLAN 10 Общедоступная VLAN 20 Северная виртуальная локальная сеть 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

16 Асимметричная VLAN с DAP

Результаты тестирования, ответ сервера на эхо-запрос на ПК 2 с тегом VLAN 1, сниффер из LAN точки доступа Частная VLAN 10 Общедоступная VLAN 20 Sever VLAN 1 Сервер подключается к порту 13 AP подключается к порту 15 ПК 1 ПК 2

17 Асимметричная VLAN с DAP

Результаты тестирования, VLAN 20 Ответ ПК на эхо-запрос ПК 2 с тегом VLAN 20, сниффер из LAN точки доступа Частная VLAN 10 Общедоступная VLAN 20 Sever VLAN 1 Сервер подключается к порту 13 AP подключен к порту 15 ПК 2

18 Справка

19 Ссылка на случай, DLA20130606000001 HQ20130614000003 HQ20130618000006

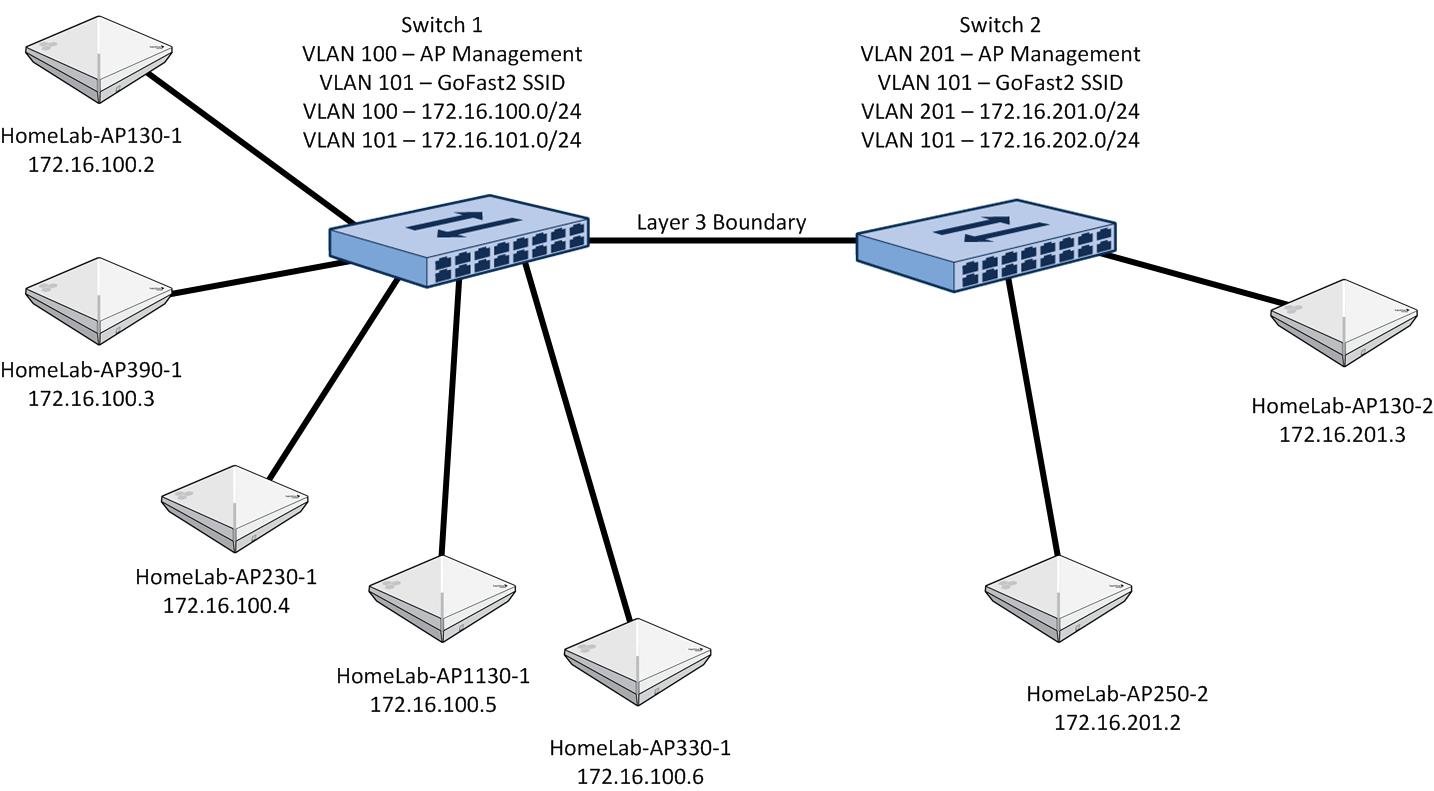

Настройка инфраструктуры VLAN в доме с помощью UniFi

Итак, прошло несколько недель продажи старых видеокарт (и всего, что я мог найти), чтобы уменьшить беспорядок и высвободить средства для моей установки UniFi. Теперь у меня есть 3 точки доступа и 3 коммутатора UniFi. Изюминкой торта является то, что я протянул волокно между ними, так что теперь у меня есть действительно крутая установка, с которой можно поиграть. Кроме того, мой Wi-Fi заметно лучше, особенно когда я брожу по FaceTime. Пришло время реализовать мой дизайн VLAN.

Теперь у меня есть 3 точки доступа и 3 коммутатора UniFi. Изюминкой торта является то, что я протянул волокно между ними, так что теперь у меня есть действительно крутая установка, с которой можно поиграть. Кроме того, мой Wi-Fi заметно лучше, особенно когда я брожу по FaceTime. Пришло время реализовать мой дизайн VLAN.

Во-первых, если вам интересно, вот что я в итоге купил:

УС-24-250Вт. 24-портовый коммутатор POE. Он находится в подвале как мой основной коммутатор.

УС-8-150Вт. Переключатель на 8 портов в моей подсобке.

УС-16-150Вт. Коммутатор на 16 портов у меня на чердаке.

4 оптоволоконных трансивера GTek SFP. Они подключались прямо к коммутаторам, сразу распознавались и давали оптоволоконные каналы объемом 1 ГБ. К сожалению, только 48-портовые коммутаторы поддерживают SFP + для каналов 10 ГБ. Два трансивера находятся в 24-портовом концентраторе, а по одному — в двух других.

2 многомодовых волоконно-оптических кабеля длиной 25 метров от LC до LC. Они подключились прямо.

Они подключились прямо.

Эта комбинация сработала для меня, и с ней я начал работать после того, как все мои продажи на ebay закрылись.

UniFi имеет отличный визуализатор топологии, поэтому моя сеть выглядит так:

Моя карта сетиЭто довольно круто. И действительно легко настроить. Интерфейс UniFi действительно интуитивно понятен, и мне не пришлось ничего гуглить. Пока я не попробовал поэкспериментировать с VLAN, то есть…

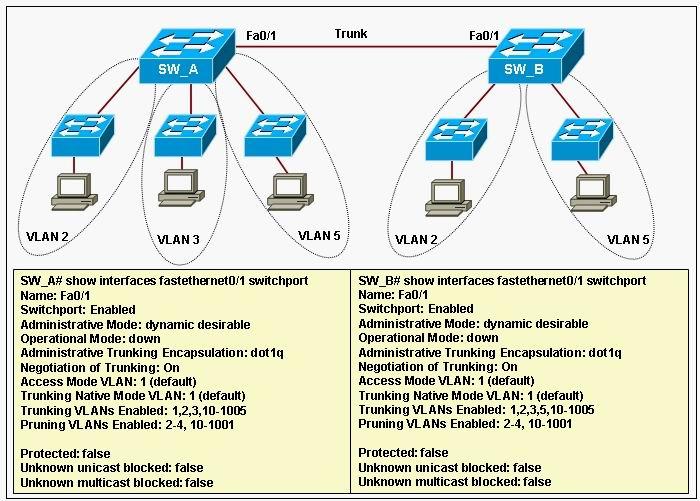

Я признаю это — меня избаловал мой старый коммутатор D-Link, который имеет необычную, но безопасную реализацию VLAN. По умолчанию вы можете создавать изолированные виртуальные локальные сети, эффективно разделяя коммутатор на мини-коммутаторы.Я использую решение HDMI over IP, которое работает очень хорошо, за исключением того, что я почти уверен, что передатчик просто передает свой сигнал в многоадресном режиме. Поэтому, когда я подключил его к своему старому коммутатору, коммутатор в основном остановился из-за переполнения или исчерпания ресурсов.

С помощью D-Link VLAN я смог создать «симметричную» VLAN, назначить ее портам, и это просто сработало. Фактически, в этой модели каждый порт назначается одной VLAN, а не нескольким, что создает отдельные коммутаторы. Все мое оборудование HDMI было в одной VLAN, полностью отделенной от основной сети.

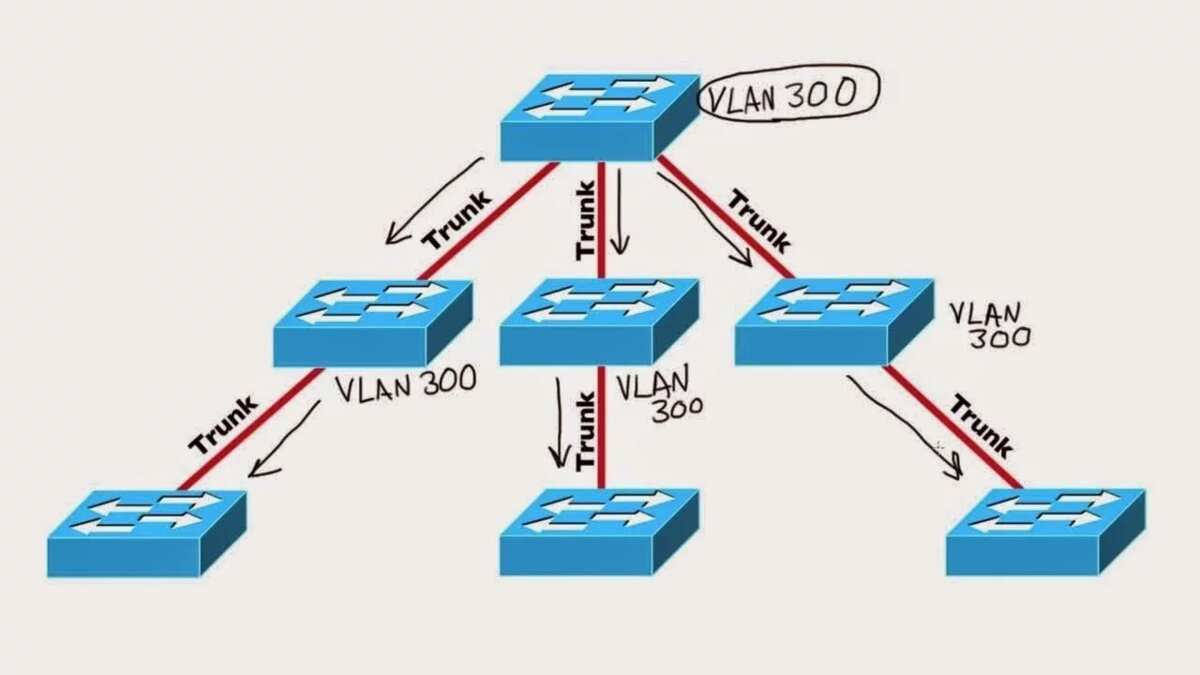

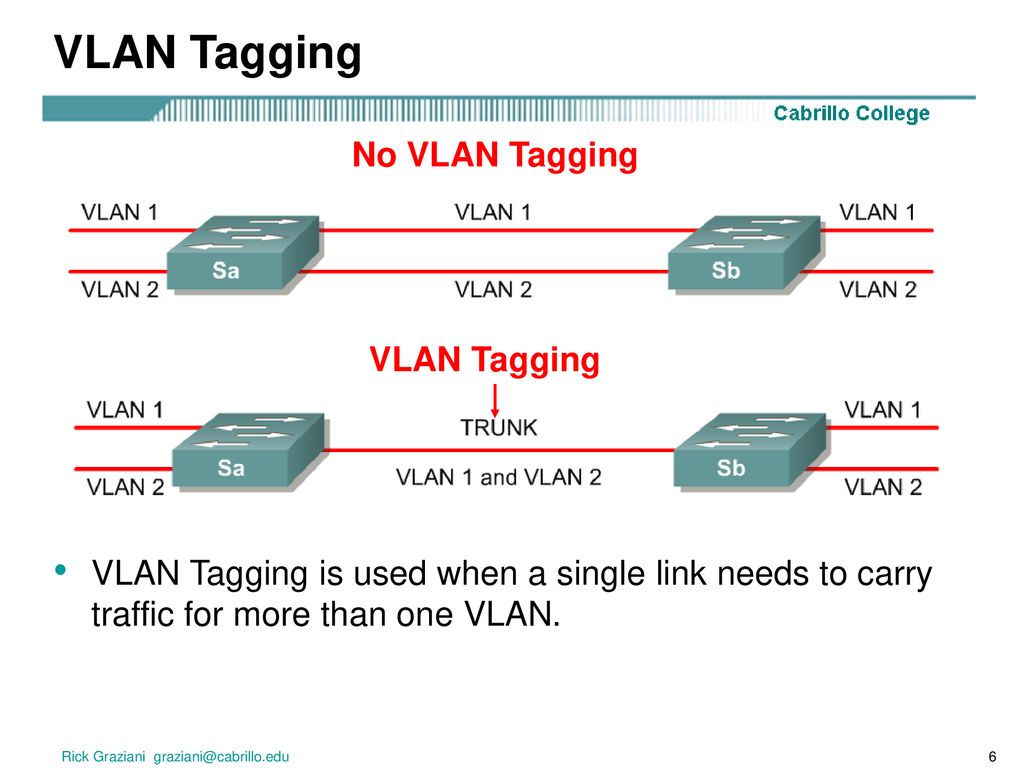

«Настоящие» VLAN разные. Принцип такой:

В каждом сетевом кадре есть место для тега VLAN. Часть оборудования, например точка доступа, может помечать кадры для VLAN. Кроме того, порт может помечать поступающие в него немаркированные кадры. И, наконец, коммутатор может настроить любой порт, чтобы пропускать через него любые теги к подключенному к нему оборудованию. Это «асимметричная» VLAN, поскольку данные, поступающие в порт, и данные, исходящие через порт, могут иметь разные правила VLAN. С его помощью вы можете создавать нечестивые сети, а также можете заблокировать себя из своей сети.Что я и сделал. Несколько раз.

UniFi — это «программно-определяемая сеть» или SDN. Замечательно то, что программное обеспечение контроллера знает вашу конфигурацию, и вы можете довольно легко сбросить конфигурацию , если вы примете определенные меры предосторожности.

Замечательно то, что программное обеспечение контроллера знает вашу конфигурацию, и вы можете довольно легко сбросить конфигурацию , если вы примете определенные меры предосторожности.

Я рассмотрю детали дизайна в своей следующей публикации, но вот как я построил свою страховочную сетку:

Первое, что мне удалось сделать, это предотвратить доступ большей части трафика к контроллеру, назначив его только одной VLAN, которая ничего не использует.Это сделало мой контроллер недоступным, поскольку трафик моего ПК не был привязан к VLAN, в которой находился контроллер.

Итак, я отключил резервный неуправляемый коммутатор, подключил к нему контроллер, брандмауэр, новые коммутаторы и свой ноутбук и снова смог получить доступ к контроллеру. Затем я внес свои изменения и сохранил их, но ничего не изменилось. Последним шагом было восстановление заводских настроек моих переключателей, а затем их повторное использование. И это быстро восстановило их до рабочей конфигурации.

Резервный коммутатор был для меня бесценным при выполнении этой задачи.Система UniFi очень снисходительна к этому. Как только я понял суть этого, я смог довольно быстро исправить проблемы, починив контроллер и сбросив переключатели.

Я бы также порекомендовал делать такие вещи, когда ваших детей нет дома, поскольку в наши дни дети — канарейки в угольной шахте из-за перебоев в Интернете. Через минуту после этого я слышу «Дааааааддди! Перейти к моему синему не работает! ». Первое видео моей дочери на YouTube было анимацией, в которой Шиммер и Шайн (не спрашивайте) танцуют под детскую песню «Skip to my lou».Из-за этого она думает, что все на YouTube называется «Перейти к моему синему».

Итак: Урок №1 по VLAN: приготовьте запасной коммутатор. Очень важный.

В следующий раз: проектирование и настройка сетей VLAN.

Что я слушаю, пока делаю это:

Kool G Rap и DJ Polo’s Road to the Riches, на виниле. Подозреваю, что его очень сложно найти из-за проблем с очисткой образцов. Так что у меня есть импортный винил, и это отличный старый хип-хоп альбом. Я случайно услышал «Road to the Riches» на Пандоре и понял, что мне нужен этот альбом.

Так что у меня есть импортный винил, и это отличный старый хип-хоп альбом. Я случайно услышал «Road to the Riches» на Пандоре и понял, что мне нужен этот альбом.

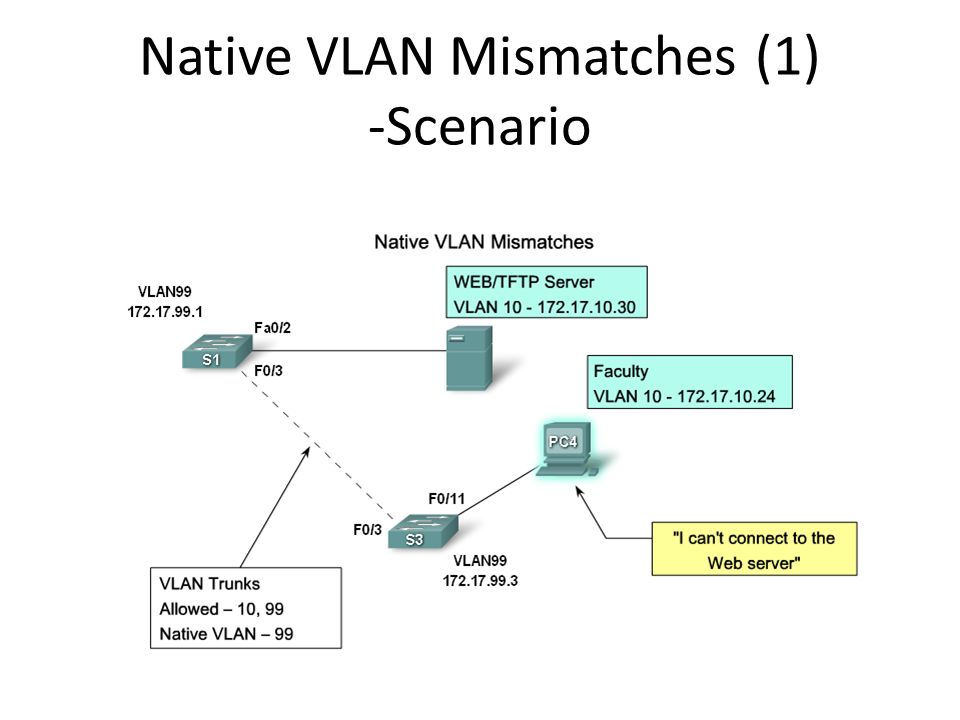

Когда VLAN участвует в проблеме асимметричной маршрутизации

Асимметричная маршрутизация означает, что пакеты запроса отправляются на один шлюз, но пакеты ответа принимаются от другого шлюза, то есть возвращаемые пакеты идут по другому пути. Обычно это не вызывает проблем, поскольку конечные устройства не заботятся о том, с какого шлюза они получают пакеты. Однако асимметричные маршруты становятся проблемой при использовании NAT или наличии межсетевого экрана между сетью.Когда брандмауэр получает ответный пакет, который не знает об исходном потоке, он может счесть ответный пакет недействительным и отбросить его.

Сценарий

Давайте посмотрим на это в перспективе. Что произойдет, если ПК1 попытается проверить связь с ПК2?

Причина

Как видно из диаграммы, ПК1 будет отправлять пакеты эхо-запросов ICMP на свой межсетевой экран 1. Межсетевой экран 1, с настроенным IP-адресом VLAN2 и VLAN3, будет маршрутизировать пакеты между vlan непосредственно на ПК2; ПК2, получив пакеты запроса, отправит пакеты эхо-ответа ICMP на свой межсетевой экран шлюза 2.Брандмауэр 2, никогда не слышавший об эхо-запросе ICMP, посчитал бы ответные пакеты недействительными и отбросил бы их. В окне терминала ПК1 вы, вероятно, увидите «Истекло время ожидания запроса», потому что он так и не получил ответные пакеты.

Межсетевой экран 1, с настроенным IP-адресом VLAN2 и VLAN3, будет маршрутизировать пакеты между vlan непосредственно на ПК2; ПК2, получив пакеты запроса, отправит пакеты эхо-ответа ICMP на свой межсетевой экран шлюза 2.Брандмауэр 2, никогда не слышавший об эхо-запросе ICMP, посчитал бы ответные пакеты недействительными и отбросил бы их. В окне терминала ПК1 вы, вероятно, увидите «Истекло время ожидания запроса», потому что он так и не получил ответные пакеты.

Теперь, когда мы понимаем причину, как нам ее устранить? Возможно, вам покажется эта топология нелепой, но я действительно видел ее в реальном мире. И может быть трудно понять проблему, не нарисовав схему. Но теперь, когда у нас это есть, может стать очевидным, как решить эту проблему асимметричной маршрутизации.Вот несколько показателей, о которых я всегда думаю:

Решение

Удалите IP-адрес 10.3.3.254 VLAN3 из брандмауэра 1, чтобы трафик из VLAN2 не направлялся напрямую между vlan в VLAN3. Затем настройте статический маршрут, сообщающий межсетевому экрану 1 направлять 10.

3.3.0/24 через шлюз 10.2.2.253: ip route 10.3.3.0 255.255.255.0 10.2.2.253 . Но тогда вам также придется удалить VLAN2 на межсетевом экране 2.

3.3.0/24 через шлюз 10.2.2.253: ip route 10.3.3.0 255.255.255.0 10.2.2.253 . Но тогда вам также придется удалить VLAN2 на межсетевом экране 2.Если есть конечные устройства, также использующие VLAN 3 межсетевого экрана 1 10.3.3.254 в качестве шлюза, то это решение невозможно.

Возможно, на каком-то брандмауэре можно включить асимметричную маршрутизацию, чтобы брандмауэр не отбрасывал пакеты. Но это приводит к рискам безопасности, а также к неожиданному поведению NAT.

Добавьте неиспользуемую VLAN с новой подсетью между межсетевым экраном 1 и межсетевым экраном 2. Например, вы можете использовать VLAN101 с подсетью 192.168.101.252/30 в сети. Затем настройте интерфейс vlan 101 на брандмауэре 1 с IP 192.168.101.254; Также на брандмауэре 2 с IP 192.168.101.253. Затем настройте новый статический маршрут на обоих брандмауэрах. Например:

Межсетевой экран 1: IP-маршрут 10.3.3.0 255.255. 255.0 192.168.101.253

Брандмауэр 2: IP-маршрут 10.2.2.0 255.255.255.0 192.168.101.254

255.0 192.168.101.253

Брандмауэр 2: IP-маршрут 10.2.2.0 255.255.255.0 192.168.101.254

Я думаю, что это лучший способ справиться с этой ситуацией, потому что он имеет минимальные побочные эффекты, так как он не влияет на какие-либо хосты в сети.

Разверните маршрутизацию на основе политик.Поскольку маршруты на основе политик предшествуют маршрутам из обычной таблицы маршрутизации, вы можете указать брандмауэру 1 принудительно направить адрес источника 10.2.2.0/24 адрес назначения 10.3.3.0/24 на шлюз брандмауэра 2 10.2.2.253, чтобы пакеты проходили через брандмауэр. 2 первый.

Иногда встречаются топологии, в которых даже не используются 2 VLAN или подсети. Всего 1 подсеть с хостами, указывающими на 2 разных шлюза. Тогда вариант 4 останется возможным. Но вам придется маршрутизировать с помощью политик каждый отдельный хост, который использует брандмауэр 2 в качестве шлюза на брандмауэре 1; И на брандмауэре 2 хосты маршрутизации политики, которые используют брандмауэр 1 в качестве шлюза 1.

Если причиной наличия двух шлюзов в одной сети в первую очередь является высокая доступность. Затем я бы предложил использовать FHRP, например VRRP, HSRP или GLBP. Таким образом, у вас может быть несколько шлюзов, обслуживающих один виртуальный IP-адрес, при одновременном уменьшении сложности сети и повышении устойчивости.

| Body | Коллеги, Нашему вниманию был доведен следующий проект в Интернете, который находится на рассмотрении. стать проектом рабочей группы IETF Internet Area: проект-нордмарк-интареа-иппл-05.Мы заключаем, что цель раздела 3 настоящего черновик должен быть скорее «профилем», чем стандартом. В профиле ДОЛЖЕН и ДОЛЖЕН НЕ (или некоторые подобные термины) ограничивают администратора сети настроить устройство для демонстрации желаемого поведения. Но в стандарте ОБЯЗАТЕЛЬНО и НЕ ДОЛЖНЫ быть ограничениями для соответствующей реализации. |

|---|

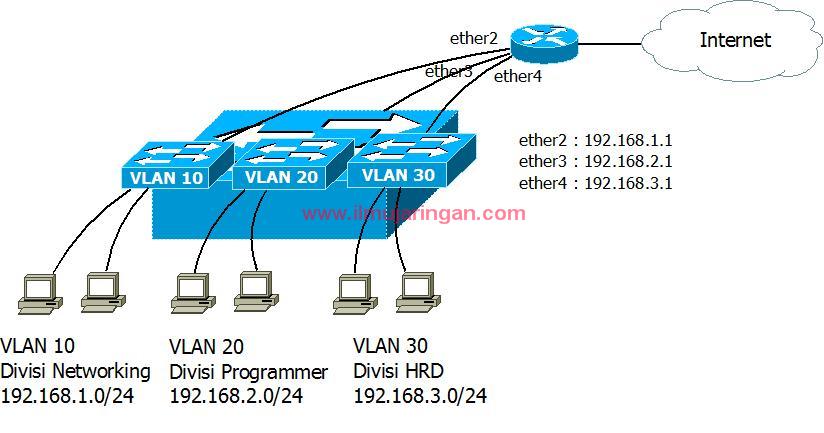

Вебинар Асимметричный Vlan [PDF | TXT]

Вебинар D-Link Cómo aislar una red de invitadosУчаствующие продукты

Web Smart DES-1210-08P / 28 / 28P / 52 DGS-1210-10P / 16/24/48 DGS-1224TP

DAP-2553

SmartPro DGS-1500-20 / 28 / 28P / 52

DAP-2360

DAP-2590 Серия DAP

X-Stack DGS-312024TC / 24PC / 24SC / 48TC / 48PC

DAP-2690

DAP-3690

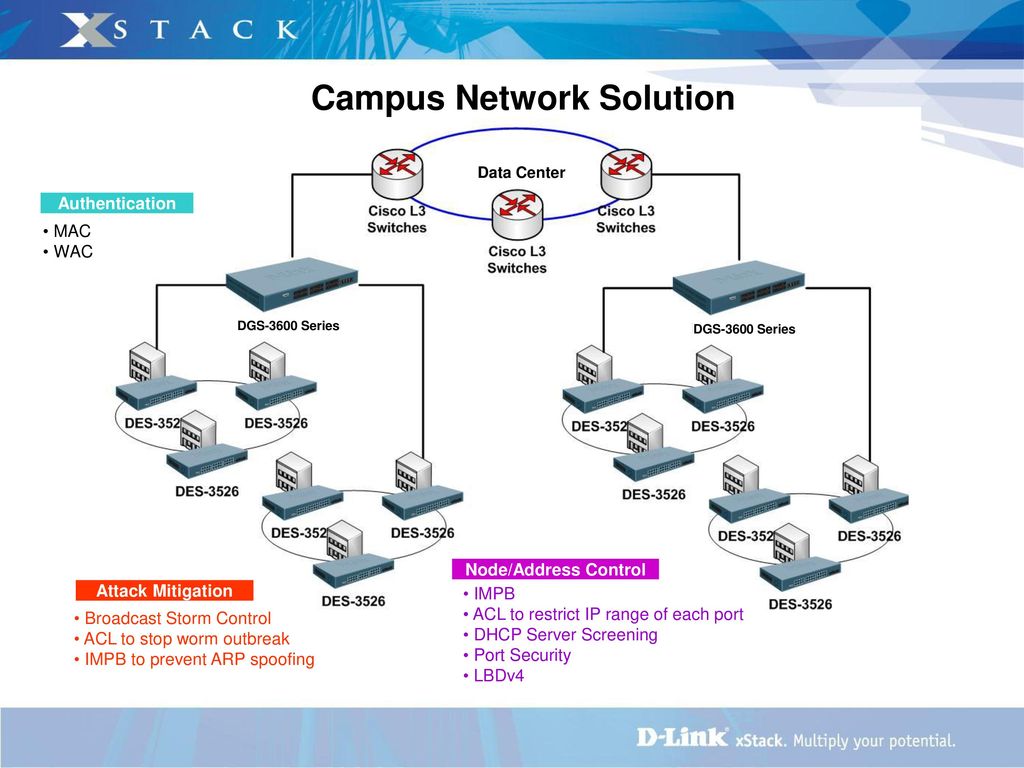

Проблемы Общий маршрутизатор и сервер приложений Интернет-маршрутизатор и серверы

Коммутатор L3 V2

V3

V4

Общие серверы (почтовый сервер, сервер данных, серверы доступа в Интернет) могут быть доступны для всех групп пользователей, но доступ между группами не разрешены (по соображениям производительности или безопасности) Решение L2: 802. Решение 1q для асимметричной VLAN или сегментации трафика L3: переключатель L3 + ACL для ограничения доступа между группами.

Решение 1q для асимметричной VLAN или сегментации трафика L3: переключатель L3 + ACL для ограничения доступа между группами.

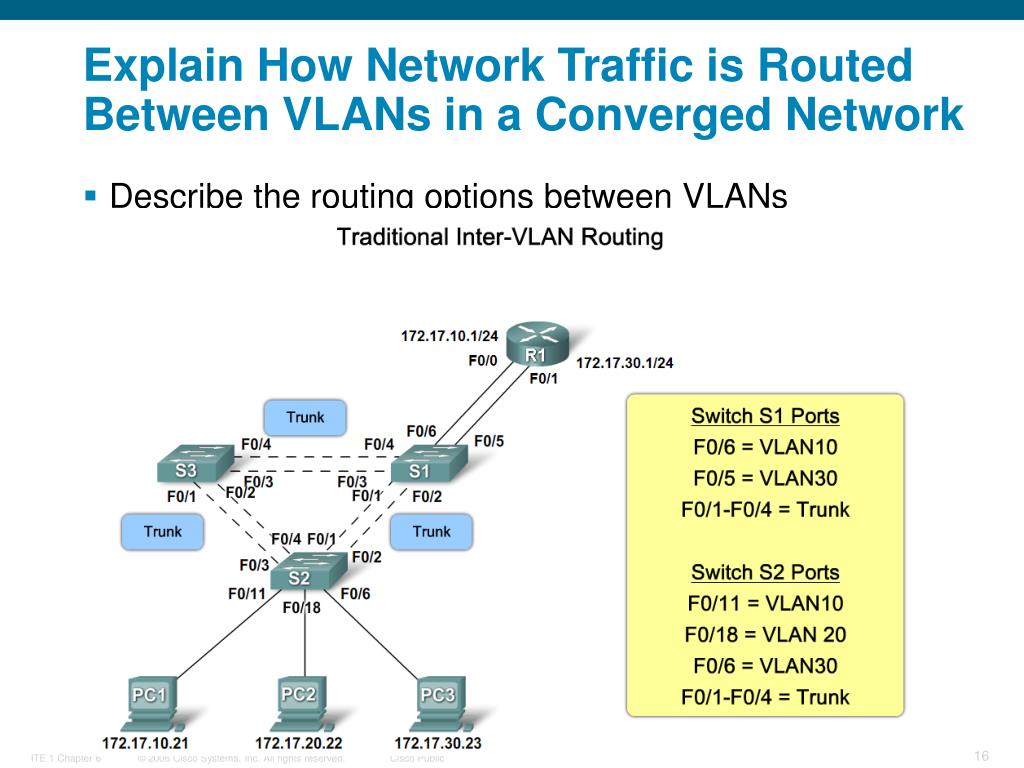

Вариант 1: Маршрутизация уровня 3 ПЕРЕКЛЮЧАТЕЛЬ СЛОЯ 3. Коммутатор может подключать различные vlan3

.254

192.168.3.x / 24 Gw192.168.3.254

Vlan2

.254

Vlan1

.254

192.168.2.x / 24 Gw .168.2.254

Серверы и шлюз 192.168.1.x / 24 Gw192.168.1.254

Цель: • Только Net1 (192.168.1.x) Серверы и Интернет-маршрутизатор могут быть доступны для Net2, Net3 • Net2, Net3 не могут получить доступ друг к другу Принцип: • Коммутатор L3 создаст 3 локальных маршрута в таблице маршрутизации. • Пакеты в другую подсеть будут маршрутизироваться на основе таблицы маршрутизации. • ACL блокирует доступ между Net2 и Net3

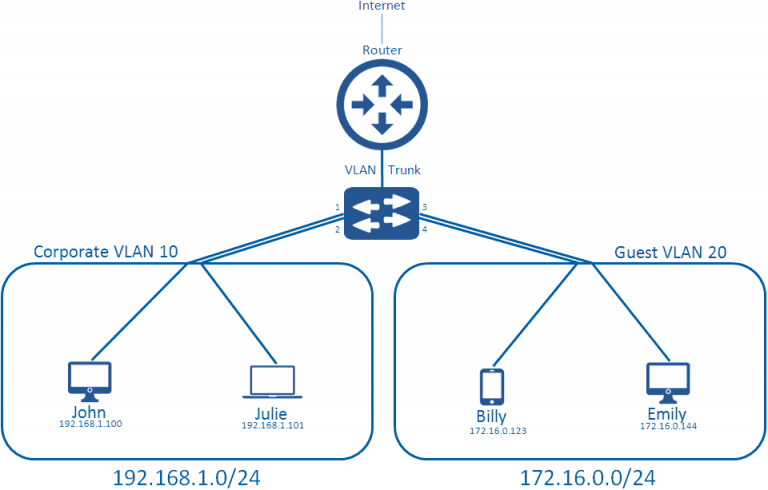

Вариант 2: Асимметричная VLAN Обзор асимметричной VLAN • Решение уровня 2: асимметричная VLAN • Доступ к старым серверам (таким как почтовый сервер, сервер данных, серверы доступа в Интернет) могут получить все группы пользователей, но доступ между группами не разрешен (по соображениям производительности или безопасности).

Вариант 2: Пример асимметричной VLAN: Цель и требование асимметричной VLAN -V2 и V3 могут получить доступ к V1 для общего сервера -V2 и V3 могут получить доступ к шлюзу Интернета для доступа в Интернет, используя тот же IP-адрес сети -Нет доступа между V2 и V3

Сценарий

VLAN1 Red Común Internet Gateway 192.168.3.1 Открытые серверы

VLAN2 Red Corporativa 192.168.3.x Gw192.168.3.1

SSID_AVLAN2 Red Corporativa Seguridad WPA2 192.168.3.x Gw 192.1 Acceceso 9000 Punto series VLAN3 Red Invitados 192.168.3.x Gw192.168.3.1

SSID_B VLAN3 Red Invitados Abierta 192.168.3.x Gw 192.168.3.1

Сценарий — Конфигурация коммутатора Асимметричная VLAN на коммутаторе Конфигурация> 802.1Q VLAN Включить асимметричный VLAN Escenario 1

— коммутатор.Создание виртуальных локальных сетей и их обозначение на пути доступа к сети в режиме UNTAG. Конфигурация> 802.1Q VLAN VLAN 1 (común): Debe estar en todos los puertos en modo UNTAG.

Сценарий — Коммутатор VLAN 2 и 3: • Отключить удаленную зону в общей зоне в режиме UNTAG. • En los Puertos de Acceso de Cada VLAN en modo UNTAG. Конфигурация> 802.1Q VLAN Добавить VID Vlan 2

• En los Puertos de Acceso de Cada VLAN en modo UNTAG. Конфигурация> 802.1Q VLAN Добавить VID Vlan 2

Сценарий — Переключить VLAN 2 и 3: • Настроить соединение в локальной зоне в режиме UNTAG. • En los Puertos de Acceso de Cada VLAN en modo UNTAG. Конфигурация> 802.1Q VLAN Добавить VID Vlan 3

Сценарий — Коммутатор 2. Назначение PVID, соответствующее текущему состоянию: Конфигурация> Настройки PVID 802.1Q VLAN • Перенос PVID на общий виртуальный порт (vlan1).• Los puertos de cada grupo llevarán su PVID.

Сценарий — коммутатор 3. Конфигурация пуэртос для соединения с подключением к серии DAP. Конфигурация> 802.1Q VLAN Чтобы не подключать к сети VLAN, подключенную к VLAN в режиме TAG

Сценарий — Switch El resultado de las vlan quedará así. Конфигурация> 802.1Q VLAN

Сценарий — Пунто-де-Acceso Configuración del punto de Acceso DAP series Configuración del SSID Principal (VLAN2) Basic Settings> Wireless

Escenario — Punto de Acceso Configuración del SSID secundario (VLAN3) Advanced Settings (Multi-SSID secundario)

Сценарий — Punto de Acceso Mapeo de cada SSID с соответствующей VLAN: Расширенные настройки> VLAN

Сценарий — Punto de Acceso Mapeo de cada SSID с соответствующей VLAN: Расширенные настройки> VLAN

Сценарий — Punto de Acceón Configuration para cada SSID Advanced Settings> VLAN

Resultado De esta forma, un equipo conectado a una SSID verá los recursos de su VLAN y tenráça access to internet, pero no podrá acder al otro SSID / VLAN. Для VLAN 2 (хост 192.168.3.100) следует выбрать доступ к VLAN1 (шлюз 192.168.3.1)

Для VLAN 2 (хост 192.168.3.100) следует выбрать доступ к VLAN1 (шлюз 192.168.3.1)

без доступа к VLAN 3 (хост 192.168.3.200)

Resultado Shared Router and Application Server Internet V1 Router и Серверы

V2

V3

Общие серверы (почтовый сервер, сервер данных, серверы доступа в Интернет) могут быть доступны для всех групп пользователей, но доступ между группами не разрешен (по соображениям производительности или безопасности) Решение L2: 802 .1q Asymmetric VLAN

Вебинары D-Link и Промо! ABRIL 2012 Fecha 20.04.12 (11ч ESP / 10ч PT) 27.04.12 (11ч ESP / 10ч PT) 04.05.12 (11ч ESP / 10ч PT) МАЙО 2012 Fecha 11.05.12 (11ч ESP / 10 ч PT)

18.05.2012 (11 ч ESP / 10 ч PT) 25.05.2012 (11 ч ESP / 10 ч PT) Июнь 2012 г., 06.01.2012 (11 ч ESP / 10 ч PT)

Тема Novedades Wifi : Внешний вид AP, SmartBeam, Cloud AP Taller: Invitados en mi red, ¿cómo segmentarlos? Novedades Vigilancia IP Profesional: NVR, Cámaras y D-View

Tema Taller: Максимальное количество участников в облаке с решениями NAS / SAN de D-Link mydlink cloud Taller: Interconexión de Usuarios y Sedes Remotas

Концепция храненияЧто делать, если Raid, Snapshot, Backups, Cloud?

Асимметричный VLAN 学习 — 红字 — 博客 园

Асимметричный VLAN

开发 DLINK 的 管理 端 软件 时 遇到 了 Asymmetric VLAN 这个 概念 google 了 一下 发现 好像 只有 DLINK 的 交换机 上 才有 这个 一下 , 了解 了 Асимметричная VLAN 的 应用 场景 以及 封包 的 走向 流程 , 在 这里 给 其他 还 不太 的 (2。)。

Асимметричная VLAN 成 中文 就是 非 对称 VLAN , 为什么 叫做 非 对称 呢? 它 的 适用 场景 是 什么?

以下 的 场景 PC A 和 PC B 之间 需要 开 , 但 他们 又要 Server C 的 , 并且 只有 一 台 2 层 交换机 可用 情况 下 能否 达到 需求?

PC A 和 PC B 分 属 不同 的 VLAN , 这样 才能 做到 隔离 , Server C 还 需要 另外 划分 一个 VLAN , PC A PC B 和 Server C 都要 VLAN 中。 假设 PC A ПК B Сервер C 都是 Тег VLAN неизвестен 的 的 我们 做 如下 的 配置 :

1) ПК A 的 port1 , PC B 连接 交换机 的 port2 Server C 的 的 port3

2) порт1 порт3 VLAN 10 , порт 2 порт3 为 VLAN 20 , порт 1 порт2 порт 3 为 VLAN 30. 显然 port1 在 VLAN 10 中 必须 是 немаркированный порт , port2 在 VLAN 20 中 必须 是 немаркированный порт , port3 在 VLAN 30 中 必须 是 немаркированный порт。 前面 说 了 ,

ПК A ПК B Сервер C 都是 不 认识 VLAN 标签 的 封包 的 , 如果 немаркированный порт 那 根本 无法 通信。

显然 port1 在 VLAN 10 中 必须 是 немаркированный порт , port2 在 VLAN 20 中 必须 是 немаркированный порт , port3 在 VLAN 30 中 必须 是 немаркированный порт。 前面 说 了 ,

ПК A ПК B Сервер C 都是 不 认识 VLAN 标签 的 封包 的 , 如果 немаркированный порт 那 根本 无法 通信。

OK 下面 分析 封包 的 走向 流程。 假设 交换机 的 转 发表 中 还 没有 学习 到 任何 信息 PC A Server C 发送 一个 请求 , port1 , 交换机 为 这个 pvid = 10 , 交换机 学习 到 一条 vid 10 MAC A порт 1 的 信息 记录 到 转 发表 中 , 封包 被 转发 port 3 (vlan 10) , Server C 这个 请求 开始 回复 Server C 的 封包 port 3 , 封包 被 交换机 打上 pvid = 30但 转 发表 中 有关 vlan 30 的 目的 MAC port 都 找不到 , 因此 交换机 将 这个 回复 vlan 30 中 广播 , 这样 PC A 和 PC B 收到 Server C 的 回复 (它们 都 vlan 30 中)这样 就 没有 PC A 和 PC B 的 隔离。 就 可以 看出 , 如果 按照 这样 的 方式 是 不可能 在 只有 台 台 2 层 交换机 的 情况 下 做到 Server C 被 共享 PC A 和ПК B на сервере B на сервере C на компьютере

Обучение SVL и IVL

Асимметричная VLAN 应用 正在 于此。 考虑 上面 的 封包 走向 , 只要 Server C 在 回复 时 不去 vlan id , 那 就没 问题 了。 这就 SVL (Shared VLAN Learning) 和 IVL (Independent VLAN Learning)在 情况 下 转 发表 的 学习 IVL 的 , 转 发表 中 包含 3 vid MAC port 就是 VLAN 一份 独立 SVL 下份 转 发表 , vid 在 这里 不 被 列入 参考 范围 范围 了。 因此 使 能 Асимметричный VLAN 就是 将 IVL 方式 转为 SVL , 封包 转发 时 的 考虑 它 的 vid , 只 MAC port 来 决定 往哪 port 转发。 的 Server C 回复 看到 中MAC A port1 (在 PC A 往 Server C 发送 请求 时 就 学习 到 了) 就 知道 应该 转发 port1 而 不会 port2。 这样 就 PC A PC B 。SVL 方式 下 共享 端 只往 某 一个 VLAN 回复 , 看起来 就是 非 对称 的 , 这 也是 Асимметричный VLAN 的 名称 由来。

是 IVL 而 不是 SVL 呢 这 是 因为 VLAN 中 的 设备 可能 的 的 MAC 这样 VLAN 中。 参考 下 图

VLAN 10 的 PC A PC B 的 封包 MAC 查找 结果 port 3 而 会 转发 port 3 port 3 属于 VLAN 20 , 因此 这个 被 丢弃 PC A PC B 失败B 当 MAC B port 2 , VLAN 20 的 PC D 与 PC C 也会 出现 同样 的 通信 的 主机 被 的 冲突 域 MAC却 可能 导致 同 VLAN 的 通信 受到 影响。 而 IVL 根据 vid 的 匹配 能够 解决 这个 问题。

应用 中 SVL 的 应用 很少 , DLINK 交换机 为了 解决 前面 提到 的 共享 同 并 做到 VLAN 的 隔离 , SVL 解决能够 实现 , 节省 了 设备 的 费用 , 3 层 交换机 和 路由器 可 都是 的 哦。

Одноадресная лавинная рассылка из-за асимметричной маршрутизации — CiscoZine

Асимметричная маршрутизация не является проблемой сама по себе, но вызовет проблемы при использовании трансляции сетевых адресов (NAT) или межсетевых экранов в маршрутизируемом пути. Например, в брандмауэрах информация о состоянии создается, когда пакеты перетекают из домена с более высоким уровнем безопасности в домен с более низким уровнем безопасности. Брандмауэр будет точкой выхода из одного домена безопасности в другой. Если обратный путь проходит через другой брандмауэр, пакет не сможет пройти через брандмауэр из домена с более низким уровнем безопасности в домен с более высоким уровнем безопасности, поскольку брандмауэр на обратном пути не будет иметь никакой информации о состоянии.

Например, в брандмауэрах информация о состоянии создается, когда пакеты перетекают из домена с более высоким уровнем безопасности в домен с более низким уровнем безопасности. Брандмауэр будет точкой выхода из одного домена безопасности в другой. Если обратный путь проходит через другой брандмауэр, пакет не сможет пройти через брандмауэр из домена с более низким уровнем безопасности в домен с более высоким уровнем безопасности, поскольку брандмауэр на обратном пути не будет иметь никакой информации о состоянии.

Другая проблема, которая может возникнуть, — это лавинная рассылка одноадресной рассылки, когда причиной лавинной рассылки является то, что MAC-адрес пункта назначения пакета отсутствует в таблице пересылки L2 коммутатора.

Чтобы полностью понять этот процесс, помните, что L3Switch имеет три таблицы :

- ARP : сопоставляет IP-адрес с MAC-адресом для обеспечения IP-связи в широковещательном домене уровня 2. Например, хост B хочет отправить информацию хосту A, но не имеет MAC-адреса хоста A в его кэше ARP.

Узел B генерирует широковещательное сообщение для всех узлов в пределах широковещательного домена, чтобы получить MAC-адрес, связанный с IP-адресом узла A.Все узлы в широковещательном домене получают запрос ARP, и только узел A отвечает своим MAC-адресом.

Узел B генерирует широковещательное сообщение для всех узлов в пределах широковещательного домена, чтобы получить MAC-адрес, связанный с IP-адресом узла A.Все узлы в широковещательном домене получают запрос ARP, и только узел A отвечает своим MAC-адресом. - CAM : Когда кадры поступают на порты коммутатора, MAC-адреса источника изучаются и записываются в таблицу CAM. Порт прибытия и VLAN записываются в таблицу вместе с меткой времени. Если MAC-адрес, полученный на одном порте коммутатора, переместился на другой порт, MAC-адрес и временная метка записываются для порта самого последнего прибытия. Затем предыдущая запись удаляется.Если MAC-адрес уже присутствует в таблице для правильного порта прибытия, обновляется только его временная метка.

- Тернарная адресуемая память (TCAM) — не требуется для понимания поведения одноадресной лавинной рассылки.

Помните: В коммутаторах L3 время устаревания таблицы ARP по умолчанию составляет 4 часа , в то время как CAM хранит записи для только 5 минут .

Как понять одноадресное наводнение из-за асимметричной маршрутизации:

Предположим, есть клиент, который хочет загрузить файл с FTP-сервера.У клиента есть IP-адрес 10.0.0.100, и он подключен к Ciscozine1 L3Switch, который является шлюзом по умолчанию для Vlan 100 (10.0.0.1). На другом конце есть FTP-сервер (192.168.0.200), который подключен к Ciscozine2 L3Switch. Ciscozine2 — это шлюз по умолчанию для Vlan 200 (192.168.0.1).

Есть другие клиенты, подключенные к Ciscozine2 на Vlan 100 и сервер, подключенный к Ciscozine1 на Vlan200.

Ciscozine1 определил интерфейс Vlan200 с 192.IP-адрес 168.0.2, в то время как Ciscozine2 определил интерфейс Vlan100 с IP-адресом 10.0.0.2.

Предположим, что FTP-клиент уже подключен к FTP-серверу; это означает, что таблица CAM и ARP коммутаторов L3 содержит информацию (IP и Mac-адрес) о FTP-клиенте и FTP-сервере. Так что же произойдет, если FTP-клиент захочет загрузить большой файл?

1. FTP-клиент отправляет ftp-запрос на свой шлюз по умолчанию (Ciscozine1 — 10.0.0.1).

FTP-клиент отправляет ftp-запрос на свой шлюз по умолчанию (Ciscozine1 — 10.0.0.1).

2-3. Ciscozine1 проверяет адрес назначения (192.168.0.200) в таблице маршрутизации и пересылает пакет на интерфейс Vlan200.

4-5. Ciscozine1 пересылает пакет на Ciscozine2, который доставляет FTP-запрос на FTP-сервер.

6. FTP-сервер начинает отправлять файл (запрошенный FTP-клиентом) на свой шлюз по умолчанию (Ciscozine2 — 192.168.0.1).

7-8. Ciscozine2 проверяет адрес назначения (10.0.0.100) в таблице маршрутизации и пересылает пакет на интерфейс Vlan100.

9-10. Ciscozine2 пересылает пакет Ciscozine1, который доставляет пакет FTP-клиенту.

Через 5 минут два коммутатора Layer3 удаляют записи MAC-адресов FTP-клиента и FTP-сервера из CAM, поэтому что происходит, когда таблица MAC-адресов устаревает и клиент FTP хочет загрузить другие файлы?

11. FTP-клиент отправляет ftp-запрос на свой шлюз по умолчанию (Ciscozine1 — 10. 0.0.1).

0.0.1).

12-13-14. Ciscozine1 проверяет адрес назначения (192.168.0.200) в таблице маршрутизации и пересылает пакет на интерфейс Vlan200, но CAM не содержит MAC-адрес FTP-сервера , поэтому Ciscozine1 рассылает пакеты по всему интерфейсу Vlan 200 . (например, к серверу, подключенному к Ciscozine1)!

15. Ciscozine2 доставляет FTP-запрос на FTP-сервер.

16. FTP-сервер начинает отправлять файлы на свой шлюз по умолчанию (Ciscozine2 — 192.168.0.1).

17-18-19. Ciscozine2 проверяет адрес назначения (10.0.0.100) в таблице маршрутизации и пересылает пакет на интерфейс Vlan100, но CAM не содержит MAC-адрес FTP-клиента , поэтому Ciscozine2 рассылает пакеты по всему интерфейсу Vlan 100 . (например, клиенту, подключенному к Ciscozine2)!

20. Ciscozine1 доставляет пакет FTP-клиенту.

Примечание. В результате пакеты передачи данных между FTP-клиентом и FTP-сервером будут в основном перенаправлены на Vlan 100 на Ciscozine2 и на Vlan200 на Ciscozine1. Это означает, что каждый подключенный порт в Vlan 100 на Ciscozine2 и в Vlan200 на Ciscozine1 будет получать все пакеты диалога между 10.0.0.100 и 192.168.0.200. Это вызовет полное отключение связи с хостами или значительно замедлит их работу.

Это означает, что каждый подключенный порт в Vlan 100 на Ciscozine2 и в Vlan200 на Ciscozine1 будет получать все пакеты диалога между 10.0.0.100 и 192.168.0.200. Это вызовет полное отключение связи с хостами или значительно замедлит их работу.

Это лавинная рассылка происходит из-за асимметричной маршрутизации и может прекратиться, когда таблица arp устареет или коммутатор отправит широковещательный пакет (например, запрос ARP). Что произойдет, если записи таблицы ARP в двух L3Switches устарели?

21.FTP-клиент просит загрузить файл на FTP-сервер, и он отправляет его на шлюз по умолчанию (Ciscozine1 — 10.0.0.1).

22-23-24. Ciscozine1 проверяет адрес назначения (192.168.0.200) в таблице маршрутизации; затем он замечает, что для хостов 192.168.0.200 нет записи arp, поэтому L3Switch отправляет запрос ARP (широковещательное сообщение в сеть Vlan200), чтобы спросить «у кого есть 192. 168.0.200?».

168.0.200?».

25. FTP-сервер получает запрос ARP.

26-27.FTP-сервер отправляет ответ ARP на Ciscozine2, который пересылает его на Ciscozine1.

28. Ciscozine1 обновляет таблицы arp и CAM, так что одноадресная лавинная рассылка на Vlan200 останавливает и пакет FTP-клиента отправляется на FTP-сервер (как в предыдущих шагах 3-4-5).

29. FTP-сервер начинает отправлять файл FTP-клиенту, используя свой шлюз по умолчанию (Ciscozine2 — 192.168.0.1).

30-31-32. Ciscozine2 проверяет адрес назначения (10.0.0.100) в таблице маршрутизации; затем он замечает, что для хостов 10.0.0.100 нет записи arp, поэтому L3Switch отправляет запрос ARP (широковещательное сообщение в сеть Vlan100), чтобы спросить «у кого 10.0.0.100?».

33. FTP-клиент получает запрос ARP.

34-35. Клиент FTP отправляет ответ ARP на Ciscozine1, который пересылает его на Ciscozine2.

36. Ciscozine2 обновляет таблицы arp и CAM, так что одноадресное лавинное расследование на Vlan100 останавливает , и пакет FTP-сервера отправляется на FTP-сервер (как в предыдущих шагах 8-9-10).

Существуют различные подходы к , ограничивающие одноадресную лавинную рассылку из-за асимметричной маршрутизации :

- Простой подход обычно заключается в том, чтобы сблизить время ожидания ARP и время устаревания таблицы пересылки, чтобы ограничить продолжительность одноадресный флуд . Это вызовет широковещательную передачу пакетов ARP. Повторное обучение должно произойти до того, как истечет срок действия записи в таблице пересылки L2 (в этой статье не рассматривается).

- Другой подход — использовать функцию блокировки одноадресной рассылки (не рассматривается в этой статье).

- Лучше всего реализовать сеть с HSRP.

Использование HSRP для ограничения одноадресной лавинной рассылки

В этом случае Ciscozine1 является активным маршрутизатором, а Ciscozine2 — резервным маршрутизатором.

В этой конфигурации Ciscozine1 действует как маршрутизатор и коммутатор, а Ciscozine2 действует как коммутатор; пакеты, отправленные и полученные FTP-клиентом, будут использовать один и тот же путь (1-2-3-4-5 и 6-7-8-9-10), потому что нет асимметричной маршрутизации.

255.0 192.168.101.253

Брандмауэр 2: IP-маршрут 10.2.2.0 255.255.255.0 192.168.101.254

255.0 192.168.101.253

Брандмауэр 2: IP-маршрут 10.2.2.0 255.255.255.0 192.168.101.254

Любая SDO должна быть

бесплатно писать прежний документ для любого устройства; последний является эксклюзивным

провинция SDO, определяющая устройство.

В проекте говорится о IEEE Std 802.1Q мосты и списки ДОЛЖНЫ и НЕ ДОЛЖНЫ

утверждения, которым должен соответствовать мост 802.1Q. Это легко можно принять как

ограничение на реализации мостов, и поэтому неуместно

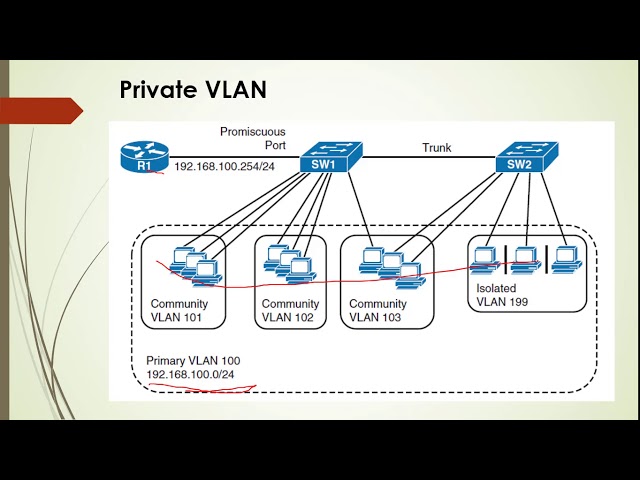

«Частные VLAN» - это реализация асимметричных VLAN и Rooted-Multipoint.

возможность подключения. «Частные VLAN» были неотъемлемой частью 802.1Q-1998. Должен

и MUST NOT согласованы с тем, как мост 802.1Q может быть

настроен на работу.

«Частные сети VLAN», описанные в проекте, представляют собой комбинацию

Сценарии использования «многосетевой сервер» и «многоточечный укорененный», описанные в 802.1 квартал

приложение F.1.3 «Асимметричные сети VLAN и многоточечная связь с корневым подключением». В

Пример «Многосетевого сервера» описывает, как мостовая сеть позволяет серверу

общаться с несколькими изолированными друг от друга группами клиентов, выделяя

идентификатор VLAN для каждой группы.

Любая SDO должна быть

бесплатно писать прежний документ для любого устройства; последний является эксклюзивным

провинция SDO, определяющая устройство.

В проекте говорится о IEEE Std 802.1Q мосты и списки ДОЛЖНЫ и НЕ ДОЛЖНЫ

утверждения, которым должен соответствовать мост 802.1Q. Это легко можно принять как

ограничение на реализации мостов, и поэтому неуместно

«Частные VLAN» - это реализация асимметричных VLAN и Rooted-Multipoint.

возможность подключения. «Частные VLAN» были неотъемлемой частью 802.1Q-1998. Должен

и MUST NOT согласованы с тем, как мост 802.1Q может быть

настроен на работу.

«Частные сети VLAN», описанные в проекте, представляют собой комбинацию

Сценарии использования «многосетевой сервер» и «многоточечный укорененный», описанные в 802.1 квартал

приложение F.1.3 «Асимметричные сети VLAN и многоточечная связь с корневым подключением». В

Пример «Многосетевого сервера» описывает, как мостовая сеть позволяет серверу

общаться с несколькими изолированными друг от друга группами клиентов, выделяя

идентификатор VLAN для каждой группы. Пример «Многоточечный с корневым доступом» описывает оптимизацию

что позволяет всем группам, содержащим одного клиента, использовать один идентификатор VLAN

при этом оставаясь изолированными друг от друга. Обратите внимание, что приложение F 802.1Q как

В целом описывается использование «Общего и независимого обучения VLAN (IVL и

СВЛ).”Настройка обучения Shared VLAN для идентификаторов VLAN с помощью асимметричной

(Частные) VLAN предотвращают проблемы обучения, упомянутые в разделе 14

проект-нордмарк-интареа-иппл-05. Раздел 14, кажется, предоставляет очень полезный

рекомендация по защите сети от неправильной конфигурации Shared

Обучение VLAN.

Мы бы предложили:

1. Тон проекта должен быть таким: «Как маршрутизатор может использовать преимущества

Функция асимметричной (частной) VLAN, предлагаемая мостами 802.1Q ». 2. Изменение

раздел, о котором идет речь, чтобы описать, как это работает, без какого-либо языка соответствия

о поведении моста, но объясняя 802.Вместо этого используется стандартная конфигурация моста 1Q.

Пример «Многоточечный с корневым доступом» описывает оптимизацию

что позволяет всем группам, содержащим одного клиента, использовать один идентификатор VLAN

при этом оставаясь изолированными друг от друга. Обратите внимание, что приложение F 802.1Q как

В целом описывается использование «Общего и независимого обучения VLAN (IVL и

СВЛ).”Настройка обучения Shared VLAN для идентификаторов VLAN с помощью асимметричной

(Частные) VLAN предотвращают проблемы обучения, упомянутые в разделе 14

проект-нордмарк-интареа-иппл-05. Раздел 14, кажется, предоставляет очень полезный

рекомендация по защите сети от неправильной конфигурации Shared

Обучение VLAN.

Мы бы предложили:

1. Тон проекта должен быть таким: «Как маршрутизатор может использовать преимущества

Функция асимметричной (частной) VLAN, предлагаемая мостами 802.1Q ». 2. Изменение

раздел, о котором идет речь, чтобы описать, как это работает, без какого-либо языка соответствия

о поведении моста, но объясняя 802.Вместо этого используется стандартная конфигурация моста 1Q. 3. Сделайте нормативную ссылку на 802.1Q. В идеале в документе должна быть ссылка на

управляемые объекты в пункте 12 802.1Q. Прилагается описание того, как это может

быть выполненным.

С наилучшими пожеланиями,

Гленн Парсонс, председатель рабочей группы IEEE 802.1

(

3. Сделайте нормативную ссылку на 802.1Q. В идеале в документе должна быть ссылка на

управляемые объекты в пункте 12 802.1Q. Прилагается описание того, как это может

быть выполненным.

С наилучшими пожеланиями,

Гленн Парсонс, председатель рабочей группы IEEE 802.1

( - Для всех портов Leaf:

- Настройте VID ветви как PVID (входной VID по умолчанию,

12.10.1.2.2:a). -Настройте порт, чтобы он принимал только немаркированные или приоритетные

тегированные кадры (12.10.1.3.2: a: 2). -Настроить порт, чтобы отключить вход

фильтрация (12.10.1.4.2: a: 2). -Создайте постоянную регистрационную запись VLAN

(12.7.7.1) с указанием фиксированной регистрации (8.8.2: b: 1: i), кадры должны быть

вывод без тегов (8.8.2: b: 2) для VID магистрали. -Для всех портов сообщества:

-Настройте Party VID для сообщества этого порта как PVID (по умолчанию

входной VID, 12.10.1.2.2: а). -Настройте порт, чтобы он принимал только немаркированные или

кадры с приоритетными тегами (12.10.1.3.2:a:2). -Настроить порт на отключение

входная фильтрация (12.10.1.4.2: a: 2). -Создайте постоянную регистрацию VLAN

запись (12.7.7.1), определяющая фиксированную регистрацию (8.8.2: b: 1: i), кадры должны быть

вывод без тегов (8.8.2: b: 2) для VID соединительной линии и VID стороны.

- Для всех портов Leaf:

- Настройте VID ветви как PVID (входной VID по умолчанию,

12.10.1.2.2:a). -Настройте порт, чтобы он принимал только немаркированные или приоритетные