Авторизация и аутентификация для всех

Оригинальная статья: Kim Maida — Authorization and Authentication For Everyone

Аутентификация и авторизация необходимы для многих приложений. Допустим, вы разработали приложение и внедрили в него аутентификацию и авторизацию — использовали для этого стороннюю библиотеку аутентификации или платформу идентификации. Выполнив свою работу, как обычно вы не стали разбираться, что происходит за кулисами, или почему что-то происходит определенным образом. Но если вы хотите получить общее представление о том, что происходит на самом при использовании стандартов OAuth 2.0 и OpenID Connect, читайте дальше!

Аутентификация — это сложно. Почему так? Стандарты Auth хорошо определены, но в них сложно разобраться. И это нормально! Мы собираемся пройти через это максимально доступным способом. Мы рассмотрим концепции идентификации шаг за шагом, опираясь на наши знания по мере продвижения вперед

К тому времени, когда мы закончим, вы должны иметь фундамент и знать, куда нужно обратиться если вам нужно будет больше информации.

К тому времени, когда мы закончим, вы должны иметь фундамент и знать, куда нужно обратиться если вам нужно будет больше информации.Введение

Когда я говорил семье или друзьям, что я «работаю в identity», они часто предполагали, что это означает, что я работал в правительстве, в организации выдающей водительские права, или что я помогал людям разрешать мошенничество с кредитными картами.

Однако ни то, ни другое не было правдой. Ранее я работал в компании Auth0,, которая управляет цифровой идентификацией. (Сейчас я являюсь участником программы Auth0 Ambassadors и являюсь экспертом Google Developer по SPPI: Security, Privacy, Payments, and Identity — безопасность, конфиденциальность, платежи и идентификация.)

Цифровая идентификация

Цифровая идентификация это набор атрибутов, которые определяют отдельного пользователя в контексте функции, предоставляемой конкретным приложением.

Что это значит?

Скажем, вы управляете компанией по продаже обуви онлайн. Цифровой идентификацией пользователей вашего приложения может быть номер их кредитной карты, адрес доставки и история покупок. Их цифровая идентификация зависит от вашего приложения.

Цифровой идентификацией пользователей вашего приложения может быть номер их кредитной карты, адрес доставки и история покупок. Их цифровая идентификация зависит от вашего приложения.

Это приводит нас к …

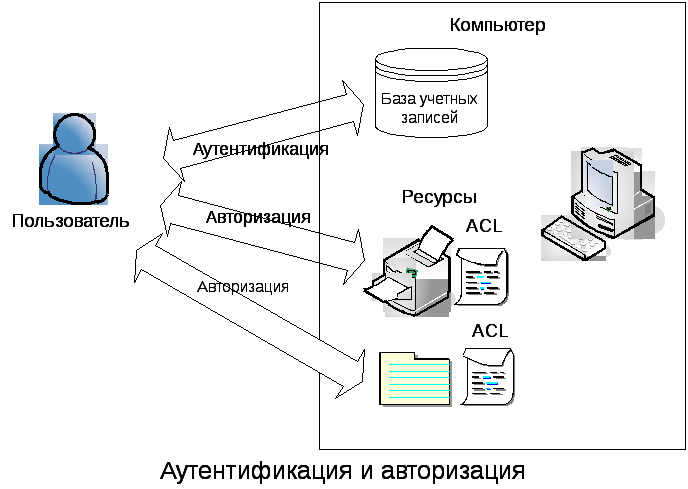

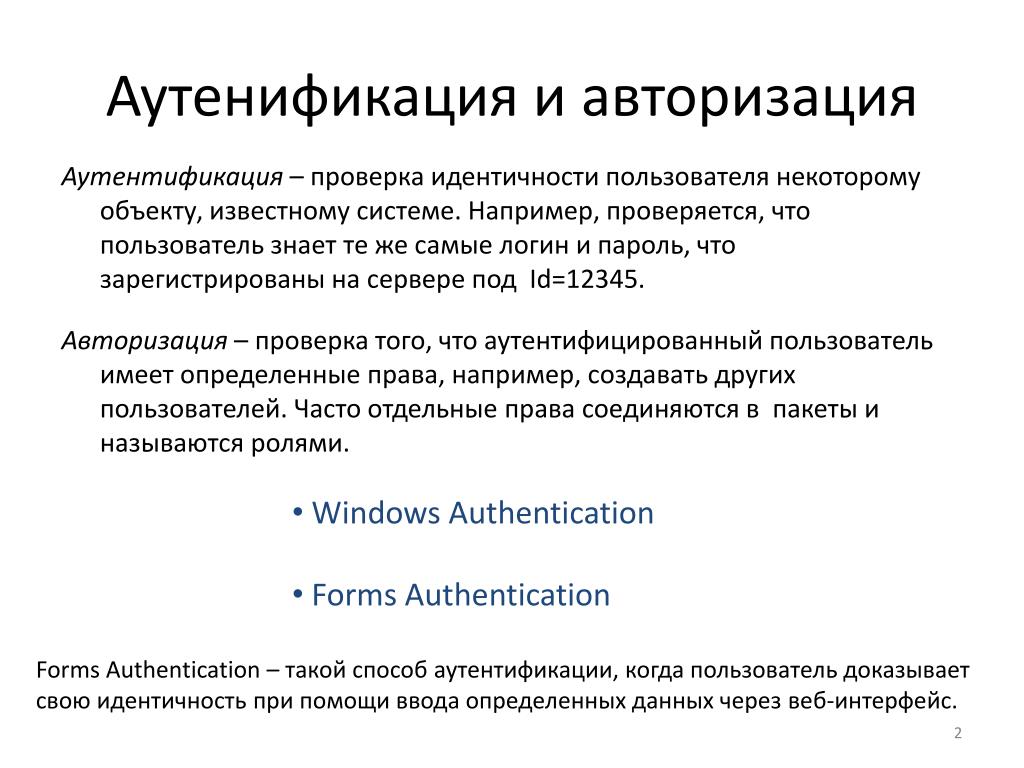

Аутентификация

В широком смысле, аутентификация относится к процессу проверки того, что пользователь является тем, кем он себя заявляет.

Как только система сможет установить это, мы приходим к …

Авторизация

Авторизация касается предоставления или отказа в правах доступа к ресурсам.

Стандарты

Вы можете вспомнить, что я упомянул, что аутентификация основывается на четко определенных стандартах. Но откуда эти стандарты берутся?

Есть много разных стандартов и организаций, которые управляют работой Интернета. Два органа, которые представляют для нас особый интерес в контексте аутентификации и авторизации, — это Инженерная рабочая группа по Интернету (Internet Engineering Task Force — IETF) и Фонд OpenID (OpenID Foundation — OIDF).

IETF (Internet Engineering Task Force)

IETF — это большое открытое международное сообщество сетевых инженеров, операторов, поставщиков и исследователей, которые занимаются развитием интернет-архитектуры и бесперебойной работой интернета.

OIDF (OpenID Foundation)

OIDF — это некоммерческая международная организация людей и компаний, которые стремятся обеспечить, продвигать и защищать технологии OpenID.

Теперь, когда нам известны спецификации и кто их пишет, давайте вернемся к авторизации и поговорим о:

OAuth 2.0

OAuth 2.0 является одной из наиболее часто упоминаемых спецификаций, когда речь идет о сети, а также часто неправильно представленной или неправильно понятой.

OAuth не является спецификацией аутентификации. OAuth имеет дело с делегированной авторизацией. Помните, что аутентификация — это проверка личности пользователя. Авторизация касается предоставления или отказа в доступе к ресурсам. OAuth 2.0 предоставляет доступ к приложениям от имени пользователей.

OAuth 2.0 предоставляет доступ к приложениям от имени пользователей.

Как было до OAuth

Чтобы понять цель OAuth, нам нужно вернуться назад во времени. OAuth 1.0 был создан в декабре 2007 года. До этого, если нам требовался доступ к сторонним ресурсам, это выглядело так:

Допустим, вы использовали приложение под названием HireMe123. HireMe123 хочет настроить событие календаря (например, встречу на собеседование) от вашего имени (пользователя). HireMe123 не имеет собственного календаря; поэтому нужно использовать другой сервис под названием MyCalApp для добавления событий.

После того, как вы вошли в HireMe123, HireMe123 запросит у вас ваши учетные данные для входа в MyCalApp. Вы должны ввести свое имя пользователя и пароль на сайте HireMe123.

Затем HireMe123 используя ваш логин получить доступ к API MyCalApp, и затем сможет создавать события календаря с использованием ваших учетных данных.

Совместное использование учетных данных — это плохо!

Этот подход основывался на совместном использовании личных учетных данных пользователя из одного приложения с совершенно другим приложением, и это не очень хорошо.

Так как, HireMe123 поставил на карту защиты вашей учетной записи MyCalApp гораздо меньше. Если HireMe123 не защитит ваши учетные данные MyCalApp надлежащим образом, и они в конечном итоге будут украдены или взломаны, кто-то сможет написать несколько неприятных статей в блоге, но HireMe123 как бы останется в стороне.

HireMe123 также получает слишком большой доступ к MyCalApp от вашего имени. HireMe123 получает все те же привелегии, что и вы, потому что он использовал ваши учетные данные для получения этого доступа. Это означает, что HireMe123 может читать все ваши события календаря, редактировать их, изменять настройки и т. д.

Появление OAuth

Все эти недостатки приводит нас к OAuth.

OAuth 2.0 — это открытый стандарт для выполнения делегированной авторизации. Это спецификация, которая говорит нам, как предоставить сторонним пользователям доступ к API без предоставления учетных данных.

Используя OAuth, пользователь теперь может делегировать HireMe123 для вызова MyCalApp от имени пользователя. MyCalApp может ограничить доступ к своему API при вызове сторонними клиентами без риска совместного использования информации для входа или предоставления слишком большого доступа. Это делается с помощью:

MyCalApp может ограничить доступ к своему API при вызове сторонними клиентами без риска совместного использования информации для входа или предоставления слишком большого доступа. Это делается с помощью:

Сервер авторизации

Сервер авторизации — это набор конечных точек (методов API) для взаимодействия с пользователем и выдачи токенов. Как это работает?

Давайте вернемся к ситуации с HireMe123 и MyCalApp, только теперь у нас есть OAuth 2.0:

MyCalApp теперь имеет сервер авторизации. Предположим, что HireMe123 уже зарегистрирован как известный клиент в MyCalApp, что означает, что сервер авторизации MyCalApp распознает HireMe123 как объект, который может запрашивать доступ к своему API.

Предположим также, что вы уже вошли в систему с HireMe123 через любую аутентификацию, которую HireMe123 настроил для себя. HireMe123 теперь хочет создавать события от вашего имени.

HireMe123 отправляет запрос авторизации на сервер авторизации MyCalApp.

Затем сервер авторизации MyCalApp запросит у вас согласие разрешить HireMe123 получать доступ к API MyCalApp от вашего имени. В браузере откроется приглашение, в котором будет запрошено ваше согласие на добавление в календарь событий HireMe123 (но не более того).

Если вы скажете «да» и дадите свое согласие, то сервер авторизации MyCalApp отправит код авторизации в HireMe123. Это позволяет HireMe123 знать, что пользователь MyCalApp (вы) действительно согласился разрешить HireMe123 добавлять события с использованием пользовательского (вашего) MyCalApp.

MyCalApp затем выдаст токен доступа для HireMe123. HireMe123 может использовать этот токен доступа для вызова MyCalApp API в рамках разрешенных вами разрешений и создания событий для вас с помощью MyCalApp API.

Ничего плохо больше не происходит! Пароль пользователя знает только MyCalApp. HireMe123 не запрашивает учетные данные пользователя. Проблемы с совместным использованием учетных данных и слишком большим доступом больше не являются проблемой.

HireMe123 не запрашивает учетные данные пользователя. Проблемы с совместным использованием учетных данных и слишком большим доступом больше не являются проблемой.

А как насчет аутентификации?

На данный момент, я надеюсь, стало ясно, что OAuth предназначен для делегированного доступа. Это не распространяется на аутентификацию. В любой момент, когда аутентификация включалась в процессы, которые мы рассмотрели выше, вход в систему осуществлялся любым процессом входа в систему, который HireMe123 или MyCalApp реализовали по своему усмотрению. OAuth 2.0 не прописывал, как это должно быть сделано: он только покрывал авторизацию доступа сторонних API.

Так почему же аутентификация и OAuth так часто упоминаются вместе друг с другом?

Проблема входа в систему

То, что происходит после того, как OAuth 2.0 установил способ доступа к сторонним API, заключается в том, что приложение также требуется регистрировать пользователей у себя. Используя наш пример: HireMe123 нужно, чтобы пользователь MyCalApp мог залогиниться, используя свою учетную запись MyCalApp, даже несмотря на то, что он не был зарегистрирован в HireMe123.

Используя наш пример: HireMe123 нужно, чтобы пользователь MyCalApp мог залогиниться, используя свою учетную запись MyCalApp, даже несмотря на то, что он не был зарегистрирован в HireMe123.

Но, как мы упоминали выше, OAuth 2.0 предназначен только для делегированного доступа. Это не протокол аутентификации. Но это не помешало людям попытаться использовать его и для аутентификации, и это представляет проблему.

Проблемы с использованием токенов доступа для аутентификации

Если HireMe123 предполагает успешный вызов API MyCalApp с токеном доступа, достаточным что бы пользователь считался аутентифицированным, у нас возникают проблемы, поскольку у нас нет способа проверить, был ли выдан токен доступа правильному пользователю.

Например:

- Кто-то мог украсть токен доступа у другого пользователя

- Маркер доступа мог быть получен от другого клиента (не HireMe123) и введен в HireMe123

Это называется запутанной проблемой делегирования. HireMe123 не знает, откуда взялся этот токен и кому он был выдан. Если мы помним: аутентификация — это проверка того, что пользователь — это тот, кем он себя заявляет. HireMe123 не может знать это из-за того, что он может использовать этот токен доступа для доступа к API.

HireMe123 не знает, откуда взялся этот токен и кому он был выдан. Если мы помним: аутентификация — это проверка того, что пользователь — это тот, кем он себя заявляет. HireMe123 не может знать это из-за того, что он может использовать этот токен доступа для доступа к API.

Как уже упоминалось, это не остановило людей от неправильного использования токенов доступа и OAuth 2.0 для аутентификации. Быстро стало очевидно, что формализация аутентификации поверх OAuth 2.0 была необходима, чтобы разрешить входы в приложения сторонних разработчиков, сохраняя безопасность приложений и их пользователей.

OpenID Connect

Это подводит нас к спецификации под названием OpenID Connect, или OIDC. OIDC — это спецификация OAuth 2.0, в которой говорится, как аутентифицировать пользователей. OpenID Foundation (OIDF) является руководителем стандартов OIDC.

OIDC — это уровень идентификации для аутентификации пользователей на сервере авторизации. Помните, что сервер авторизации выдает токены. Токены представляют собой закодированные фрагменты данных для передачи информации между сторонами (такими как сервер авторизации, приложение или API ресурса). В случае OIDC и аутентификации сервер авторизации выдает токены ID.

Помните, что сервер авторизации выдает токены. Токены представляют собой закодированные фрагменты данных для передачи информации между сторонами (такими как сервер авторизации, приложение или API ресурса). В случае OIDC и аутентификации сервер авторизации выдает токены ID.

ID Токены

Идентификационные токены предоставляют информацию о событии аутентификации и идентифицируют пользователя. Идентификационные токены предназначены для клиента. Это фиксированный формат, который клиент может анализировать и проверять, чтобы извлечь идентификационную информацию из токена и тем самым аутентифицировать пользователя.

OIDC объявляет фиксированный формат для токенов ID, которым является JWT.

JSON Web Token (JWT)

JSON Web Tokens, или JWT (иногда произносится как «jot»), состоит из трех URL-безопасных сегментов строки, соединенных точками. Сегмент заголовка, сегмента полезной нагрузки и крипто сегмента.

Сегмент заголовка

Первый сегмент является сегментом заголовка (header segment). Он может выглядеть примерно так:

eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9

Сегмент заголовка — это объект JSON, содержащий в закодирован виде алгоритм и тип токена. Он закодирован в base64Url (байтовые данные представлены в виде текста, который является URL-адресом и безопасным для имени файла).

Декодированный заголовок выглядит примерно так:

{

"alg": "RS256",

"typ": "JWT"

}

Сегмент полезной нагрузки

Второй сегмент — это сегмент полезной нагрузки (payload segment). Он может выглядеть так:

eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWUsImlhdCI6MTUxNjIzOTAyMn0

Это объект JSON, содержащий фрагмент данных называемый claim, который содержат информацию о пользователе и событии аутентификации. Например:

Например:

{

"sub": "1234567890",

"name": "John Doe",

"admin": true,

"iat": 1516239022

}

Оно также кодируется в base64Url.

Крипто сегмент

Последний сегмент — крипто сегмент (crypto segment) или подпись (signature). JWT подписаны, поэтому они не могут быть изменены в процессе использования. Когда сервер авторизации выдает токен, он подписывает его с помощью ключа.

Когда клиент получает идентификационный токен, он также проверяет подпись с помощью ключа. (Если использовался алгоритм асимметричной подписи, для подписи и проверки используются разные ключи; в этом случае только сервер авторизации может подписывать токены.)

Claim

Claim можно перевести как требование, утверждение или как заявление.

Теперь, когда мы знаем об анатомии JWT, давайте поговорим подробнее об claim, этом фрагменте данных из сегмента полезной нагрузки. Согласно его названию, токены ID предоставляют идентификационную информацию, которая присутствует в формуле claim.

Аутентификационный Claim

Начнем с информации о событии аутентификации. Вот несколько примеров:

{

"iss": "https://{you}.authz-server.com",

"aud": "RxHBtq2HL6biPljKRLNByqehlKhN1nCx",

"exp": 1570019636365,

"iat": 1570016110289,

"nonce": "3yAjXLPq8EPP0S",

...

}

Некоторые строки аутентификации в токене ID включают:

- iss (issuer — эмитент): издатель JWT, например, сервер авторизации

- aud (audience — аудитория): предполагаемый получатель JWT; для идентификаторов токенов это должен быть идентификатор клиента приложения, получающего токен

- exp (expiration time — время истечения): время истечения; идентификационный токен не должен быть принят после этого времени

- iat (issued at time — время выпуска): время, когда выдан идентификационный токен

Одноразовый номер nonce привязывает запрос авторизации клиента к полученному токену. Одноразовый номер — это криптографически случайная строка, которую клиент создает и отправляет с запросом авторизации. Затем сервер авторизации помещает одноразовый номер в токен, который отправляется обратно в приложение. Приложение проверяет, совпадает ли одноразовый номер в токене с отправленным с запросом авторизации. Таким образом, приложение может проверить, что токен пришел из того места, откуда он запросил токен.

Одноразовый номер — это криптографически случайная строка, которую клиент создает и отправляет с запросом авторизации. Затем сервер авторизации помещает одноразовый номер в токен, который отправляется обратно в приложение. Приложение проверяет, совпадает ли одноразовый номер в токене с отправленным с запросом авторизации. Таким образом, приложение может проверить, что токен пришел из того места, откуда он запросил токен.

Идентификационные данные (Identity Claim)

Claim также включают информацию о конечном пользователе. Вот несколько примеров таких данных:

{

"sub": "google-oauth3|102582972157289381734",

"name": "Kim Maida",

"picture": "https://gravatar[...]",

"twitter": "https://twitter.com/KimMaida",

"email": "[email protected]",

...

}

Некоторые из стандартных строк профиля в токене ID включают:

sub(subject): уникальный идентификатор пользователя; строка обязательнаemailemail_verifiedbirthdate- etc.

После того как мы рассмотрели спецификации OAuth 2.0 и OpenID Connect пришло посмотреть, как применить наши знания в области идентификации.

Аутентификация с помощью ID токенов

Давайте посмотрим на OIDC аутентификацию на практике.

Обратите внимание, что это упрощенная схема. Есть несколько разных потоков в зависимости от архитектуры вашего приложения.

Наши объекты здесь: браузер, приложение, запущенное в браузере, и сервер авторизации. Когда пользователь хочет войти в систему, приложение отправляет запрос авторизации на сервер авторизации. Учетные данные пользователя проверяются сервером авторизации, и если все хорошо, сервер авторизации выдает идентификационный токен приложению.

Затем клиентское приложение декодирует маркер идентификатора (который является JWT) и проверяет его. Это включает в себя проверку подписи, и мы также должны проверить данные claim. Вот некоторые примеры проверок:

Вот некоторые примеры проверок:

- issuer (

iss): был ли этот токен выдан ожидаемым сервером авторизации? - audience (

aud): наше приложение — целевой получатель этого токена? - expiration (

exp): этот токен в течение допустимого периода времени для использования? - nonce (

nonce): мы можем связать этот токен с запросом на авторизацию, сделанным нашим приложением?

После того как мы установили подлинность токена ID, пользователь проходит аутентификацию. Теперь у нас есть доступ к identity claims и мы знаем, кто этот пользователь.

Теперь пользователь аутентифицирован. Пришло время взаимодействовать с API.

Доступ к API с помощью токенов доступа

Мы немного поговорили о токенах доступа ранее, еще когда мы смотрели, как делегированный доступ работает с OAuth 2.0 и серверами авторизации. Давайте посмотрим на некоторые детали того, как это работает, возвращаясь к нашему сценарию с HireMe123 и MyCalApp.

Давайте посмотрим на некоторые детали того, как это работает, возвращаясь к нашему сценарию с HireMe123 и MyCalApp.

Токены доступа

Токены доступа (Access Token) используются для предоставления доступа к ресурсам. С токеном доступа, выданным сервером авторизации MyCalApp, HireMe123 может получить доступ к API MyCalApp.

В отличие от токенов ID, которые OIDC объявляет как веб-токены JSON, токены доступа не имеют определенного формата. Они не должны быть (и не обязательно) JWT. Однако во многих решениях для идентификации используются JWT как маркеры доступа, поскольку есть готовый формат и он обеспечивает хорошую проверку.

В итоге HireMe123 получает два токена от сервера авторизации MyCalApp: токен идентификации (Token ID) (если проверка пользователя прошла успешна) и токен доступа (Access Token) для доступа к ресурсам конечному пользователю.

Токены доступа прозрачны для клиента

Токены доступа предназначены для API ресурса, и важно, чтобы они были прозрачны для клиента. Зачем?

Зачем?

Токены доступа могут измениться в любое время. У них должно быть короткое время истечения, поэтому пользователь может часто получать новые. Они также могут быть переизданы для доступа к различным API или использования разных разрешений. Клиентское приложение никогда не должно содержать код, который опирается на содержимое токена доступа. Код, который делает это, был бы хрупким и почти гарантированно сломался.

Доступ к ресурсным API

Допустим, мы хотим использовать токен доступа для вызова API из одностраничного приложения. Как это выглядит?

Мы рассмотрели аутентификацию выше, поэтому давайте предположим, что пользователь вошел в наше приложение JS в браузере. Приложение отправляет запрос авторизации на сервер авторизации, запрашивая токен доступа для вызова API.

Затем, когда наше приложение хочет взаимодействовать с API, мы присоединяем токен доступа к заголовку запроса, например, так:

# HTTP заголовок запроса Authorization: 'Bearer eyj[...]'

Затем авторизованный запрос отправляется в API, который проверяет токен с помощью промежуточного программного обеспечения middleware. Если все проверено, то API возвращает данные (например, JSON) в приложение, запущенное в браузере.

Это замечательно, но есть кое-что, что может произойти с вами прямо сейчас. Ранее мы заявляли, что OAuth решает проблемы с излишним доступом. Как это решается здесь?

Делегирование со Scopes

Как API узнает, какой уровень доступа он должен предоставить приложению, запрашивающему использование его API? Мы делаем это с помощью scopes.

Scopes (Области действия) «ограничивают возможности приложения от имени пользователя». Они не могут предоставлять привилегии, которых у пользователя еще нет. Например, если у пользователя MyCalApp нет разрешения на создание новых корпоративных учетных записей MyCalApp, scopes, предоставленные HireMe123, также никогда не позволят пользователю создавать новые корпоративные учетные записи.

Scopes делегируют управление доступом к API или ресурсу. Затем API отвечает за объединение входящих scopes с фактическими правами пользователя для принятия соответствующих решений по управлению доступом.

Давайте рассмотрим это на нашем примере.

Я использую приложение HireMe123, и HireMe123 хочет получить доступ к стороннему API MyCalApp для создания событий от моего имени. HireMe123 уже запросил токен доступа для MyCalApp с сервера авторизации MyCalApp. Этот токен содержит некоторую важную информацию, такую как:

sub: (пользовательский ID на MyCalApp )aud:MyCalAppAPI(то есть этот токен предназначен только для API MyCalApp)scope: write: events (scope — область действия, в которой говорится, что HireMe123 имеет право использовать API для записи событий в мой календарь)

HireMe123 отправляет запрос в API MyCalApp с токеном доступа в своем заголовке авторизации. Когда MyCalApp API получает этот запрос, он может увидеть, что токен содержит scope write: events.

Когда MyCalApp API получает этот запрос, он может увидеть, что токен содержит scope write: events.

Но MyCalApp размещает учетные записи календаря для сотен тысяч пользователей. В дополнение к рассмотрению scope в токене, промежуточному программному обеспечению (middleware) API MyCalApp необходимо проверить sub идентификатор пользователя, чтобы убедиться, что этот запрос от HireMe123 может только использовать мои привилегии для создания событий с моей учетной записью MyCalApp.

В контексте делегированной авторизации scopes (области действия) показывают, что приложение может делать от имени пользователя. Они являются подмножеством общих возможностей пользователя.

Предоставление согласия

Помните, когда сервер авторизации спрашивал пользователя HireMe123 о его согласии разрешить HireMe123 использовать привилегии пользователя для доступа к MyCalApp?

Этот диалог согласия может выглядеть примерно так:

HireMe123 может запросить множество различных областей, например:

write:eventsread:eventsread:settingswrite:settings- …etc.

В общем, мы должны избегать увеличения количества областей с правами пользователя. Тем не менее, можно добавить разные области для отдельных пользователей, если ваш сервер авторизации обеспечивает управление доступом на основе ролей (Role-Based Access Control — RBAC).

С RBAC вы можете настроить роли пользователей с определенными разрешениями на вашем сервере авторизации. Затем, когда сервер авторизации выдает токены доступа, он может включать роли определенных пользователей в свои области.

Ресурсы и что дальше?

Мы рассмотрели много материала, и даже не приблизились к рассмотрению всему что есть в области аутентификации и авторизации. Я надеюсь, что это была полезная статья по идентификации, авторизации и аутентификации.

В настоящее время я работаю над несколькими дополнительными постами в блоге, в которых более подробно рассматриваются веб-токены JSON, а также аутентификация и авторизация для приложений JavaScript.

Если вы хотите узнать больше, гораздо больше по этим темам, вот несколько полезных ресурсов для вас:

Выучить больше

Серия видеороликов Learn Identity в документах Auth0 — это лекционная часть нового учебного курса по найму для инженеров в Auth0, представленного главным архитектором Витторио Берточчи. Если вы хотите лично узнать, как это делается в Auth0, она абсолютно бесплатна и доступна для всех.

Спецификации OAuth 2.0 и OpenID Connect являются сложными, но как только вы ознакомитесь с терминологией и получите базовые знания об идентификации, они будут полезны, информативны и станут намного более удобочитаемыми. Почитать их можно здесь: The OAuth 2.0 Authorization Framework и OpenID Connect Specifications..

JWT.io — это ресурс о JSON Web Token, который предоставляет инструмент отладчика и каталог библиотек подписи/проверки JWT для различных технологий.

OpenID Connect Playground — это отладчик, который позволяет разработчикам шаг за шагом исследовать и тестировать вызовы и ответы OIDC.

Спасибо!

Если вы хотите пообщаться, я доступен в Твиттере на @KimMaida, и я также выступаю на конференциях и мероприятиях. Я надеюсь увидеть вас когда-нибудь, и большое спасибо за чтение!

Была ли вам полезна эта статья?

[7 / 4.7]

Авторизация и аутентификация для всех и каждого

Перевод первой части статьи «Authorization and Authentication For Everyone».

Аутентификация и авторизация необходимы во многих приложениях. Возможно, вам тоже случалось создавать приложения и реализовывать в них авторизацию. Скажем, путем импорта сторонней библиотеки для аутентификации или с использованием платформы идентификации.

Возможно, вы выполнили поставленную задачу, но так и не поняли до конца, что, собственно, происходит за кулисами и почему все делается именно так, как делается. Если хотите по-настоящему разобраться, что происходит под капотом, когда вы используете OAuth 2.0 и стандарты OpenID, прочтите эту статью до конца!

Аутентификация это сложно. Почему? Стандарты аутентификации хорошо определены, но не так легко все правильно понять. И это нормально! Мы рассмотрим концепцию идентичности шаг за шагом, наращивая при этом наши знания. К концу прочтения статьи у вас будет хороший фундамент и вы будете знать, какую тему хотите изучить глубже.

Эта статья предназначена для прочтения от начала до конца. Каждая новая тема разбирается на основе уже разобранных — учитывайте это, если захотите перескочить раздел.

Вступление

Когда я говорю родственникам или друзьям, что «занимаюсь вопросами проверки личности», они часто думают, что я работаю в госструктуре и помогаю людям решать проблемы с водительскими правами или ловить мошенников, ворующих деньги с кредитных карт.

Но это не так. Раньше я работала в Auth0 — компании, занимающейся вопросами цифровой идентичности. Сейчас я член программы Auth0 Ambassadors и разработчик-эксперт в Google по направлению SPPI (Security, Privacy, Payments, and Identity — «безопасность, приватность, платежи и идентичность»).

Цифровая идентичность

Цифровая идентичность это набор атрибутов, определяющих отдельного пользователя в контексте функции определенного приложения.

Что это значит?

Скажем, у вас есть онлайн-магазин по продаже обуви. Цифровой идентичностью пользователей вашего приложения может быть номер кредитной карты, адрес доставки и история покупок. Их цифровая идентичность рассматривается в контексте вашего приложения. Это подводит нас к следующей теме…

Аутентификация

В широком смысле аутентификация это процедура проверки, является ли пользователь тем, за кого себя выдает. Когда система установила, что пользователь, назвавшийся Колей, и в самом деле Коля, можно переходить к следующему шагу…

Авторизация

Авторизация связана с предоставлением доступа к определенным ресурсам или с отказом в таком доступе.

Стандарты

Я уже говорила, что аутентификация имеет хорошо определенные стандарты. Но кто их определяет, откуда они берутся?

То, как все работает в интернете, определяется большим количеством разных стандартов и организаций. В контексте аутентификации и авторизации нас интересуют Инженерный совет Интернета (Internet Engineering Task Force, IETF) и OpenID Foundation (OIDF).

Инженерный совет Интернета

IETF это большое, открытое, международное сообщество проектировщиков, ученых, сетевых операторов и провайдеров, которые занимаются вопросами развития архитектуры интернета и тем, чтобы в интернете все работало без сбоев.

Если говорить попроще, профессионалы объединились для написания технических документов, определяющих, как все в интернете должно делаться.

OpenID Foundation (OIDF)

OIDF это неприбыльная международная организация, в которую входят отдельные люди и целые компании. Члены этой организации занимаются продвижением и защитой технологий OpenID.

Теперь, когда мы знаем кое-что о спецификациях и о том, кто их пишет, давайте вернемся к теме авторизации и поговорим о…

OAuth 2.0

OAuth 2.0 это одна из наиболее часто упоминаемых спецификаций, когда дело касается веба. Но при этом ее столь же часто неправильно понимают.

OAuth не является спецификацией аутентификации.

OAuth имеет дело с делегированной авторизацией. Вы помните, что аутентификация — это проверка личности пользователя. Авторизация касается предоставления доступа к ресурсам или отказа в доступе. OAuth 2.0 дает возможность получить доступ к приложениям от имени пользователей. (Не волнуйтесь, аутентификацию мы тоже рассмотрим!)

До Oauth

Чтобы понять суть и назначение Oauth, нужно вернуться назад во времени. OAuth 1.0 был представлен в декабре 2007 года. Но до того, если нам нужен был доступ к сторонним ресурсам, выглядело все следующим образом:

Скажем, вы используете приложение с названием HireMe123. HireMe123 хочет добавить событие в вашем календаре (например, запись на собеседование). То есть, это приложение хочет осуществить действие от имени пользователя. Но HireMe123 не имеет собственного календаря. Для добавления событий это приложение хочет воспользоваться сторонним сервисом — MyCalApp.

Когда вы логинитесь в HireMe123, HireMe123 спрашивает у вас данные для доступа в MyCalApp. В результате вы вводите свой логин и пароль для MyCalApp на сайте HireMe123.

После этого HireMe123 использует ваш логин с паролем от MyCalApp, чтобы получить доступ к API MyCalApp. После этого приложение HireMe123 сможет создавать события в календаре, используя при этом ваши полномочия.

Но разглашать логин и пароль это плохо!

Весь этот подход основан на том, что пользователь выдает свои логин с паролем от одного приложения совершенно другому приложению, а это не хорошо. Почему?

Во-первых, HireMe123 намного меньше заинтересован в защите вашего логина и пароля к MyCalApp. Если HireMe123 не защитит эти ваши данные должным образом и они утекут или будут украдены, кто-то может написать об этом разгромные статьи в блогах. Но HireMe123 это не заденет, по крайней мере, для них не будет таких катастрофических последствий, как для MyCalApp.

Во-вторых, HireMe123 также получает слишком много прав доступа к MyCalApp. У этого приложения получается такой же уровень прав, как у вас самого, потому что для получения доступа оно пользуется вашим логином и паролем. Это означает, что HireMe123 может читать ваши календарные события, удалять их, изменять настройки календаря и т. п.

И тут появляется Oauth

OAuth 2.0 это открытый стандарт для осуществления делегированной авторизации. Это спецификация, которая говорит нам, каким образом нужно предоставлять сторонним приложениям доступ к API без разглашения паролей пользователей.

Используя OAuth, пользователь может поручить HireMe123 вызвать MyCalApp от имени пользователя. MyCalApp может ограничить доступ к своему API, когда его вызывают сторонние клиенты, не рискуя выдать логины с паролями или предоставить слишком много прав. Это достигается благодаря тому, что используется…

Сервер авторизации

Сервер авторизации это набор конечных точек (endpoints) для взаимодействия с пользователем и выпуска токенов.

Давайте вернемся к ситуации с HireMe123 и MyCalApp, только теперь с учетом наличия OAuth 2.0:

Теперь у MyCalApp есть сервер авторизации. Предположим, что приложение HireMe123 уже зарегистрировалось в качестве известного клиента в MyCalApp, то есть, сервер авторизации MyCalApp распознает HireMe123 в качестве сущности, которая в принципе может запрашивать доступ к его API.

Предположим также, что вы уже залогинились в HireMe123 с помощью любой системы аутентификации, которую установило для себя это приложение. Теперь HireMe123 хочет создавать события в календаре от вашего имени.

HireMe123 посылает запрос авторизации к серверу авторизации MyCalApp. В ответ сервер авторизации MyCalApp предлагает вам — пользователю — залогиниться в MyCalApp (если вы еще не входили в систему). Вы проходите аутентификацию на MyCalApp.

После этого сервер авторизации MyCalApp запрашивает у вас согласие на то, что HireMe123 получит доступ к API MyCalApp от вашего имени. Происходит это следующим образом:

- В браузере откроется приглашение.

- В нем у вас запросят согласие на то, чтобы приложение HireMe123 получило возможность добавлять события в календарь (и только это, ничего кроме этого!).

- Если вы скажете «да» и зафиксируете свое согласие, сервер авторизации MyCalApp пошлет HireMe123 код авторизации. Таким образом HireMe123 узнает, что пользователь MyCalApp (т. е., вы) точно согласился разрешить HireMe123 добавлять события, используя пользовательский (ваш) MyCalApp.

После этого MyCalApp выпустит токен доступа для HireMe123. HireMe123 сможет использовать этот токен доступа для вызова MyCalApp API в рамках данных вами прав (в нашем случае — для добавления событий в ваш календарь через MyCalApp API).

При этом не происходит ничего опасного! MyCalApp просит пользователя залогиниться. HireMe123 не просит пользователя выдать свой логин и пароль от MyCalApp. Больше нет никаких проблем с излишними правами доступа или разглашением логина и пароля.

Как насчет аутентификации?

На этом этапе, я надеюсь, вам стало ясно, что OAuth — это про делегированный доступ. Это не про аутентификацию. Там, где в этом процессе происходила аутентификация, мы логинились по процедуре, реализованной HireMe123 или MyCalApp по своему усмотрению. OAuth 2.0 не прописывал, как это должно быть сделано: он «занимается» только авторизацией доступа сторонних API.

Так почему же аутентификацию частенько связывают с OAuth?

Это мы рассмотрим в следующей части статьи.

Идентификация, аутентификация, авторизация / Новичкам / PKI Guru

Читая компьютерную литературу, документацию, получая сообщения об ошибках, а то и просто слушая выступления коллег, мы часто слышим такие слова как аутентификация, идентификация и авторизация.Вроде бы, эти слова синонимы и могут заменять друг друга, однако, это совсем не так, и за каждым из этих слов стоит совершенно конкретный смысл, и разница в понятиях этих терминов огромна.

По моему опыту, эти слова часто путаю, а происходит это потому, что не до конца понимают процессы, которые стоят за каждым из этих слов.

Постараюсь исправить данный момент.

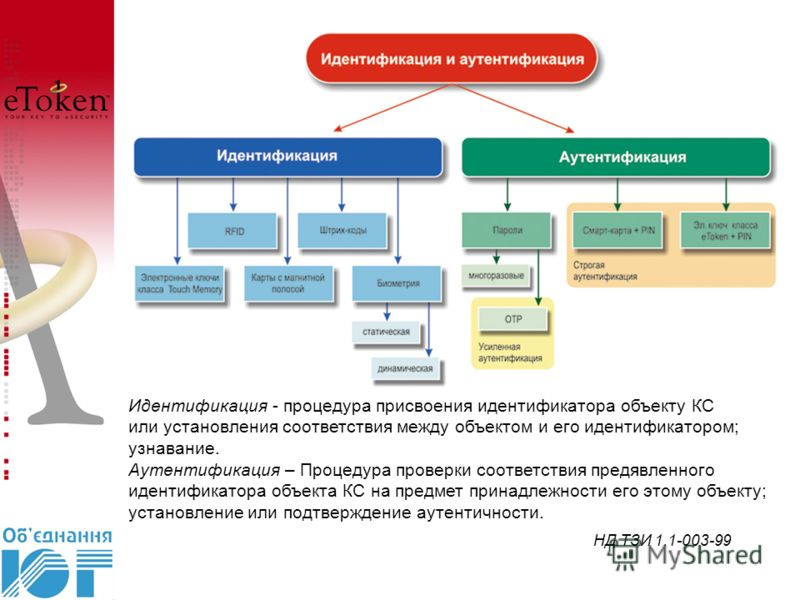

Идентификация — это процесс опознания, определения объекта по его свойствам.

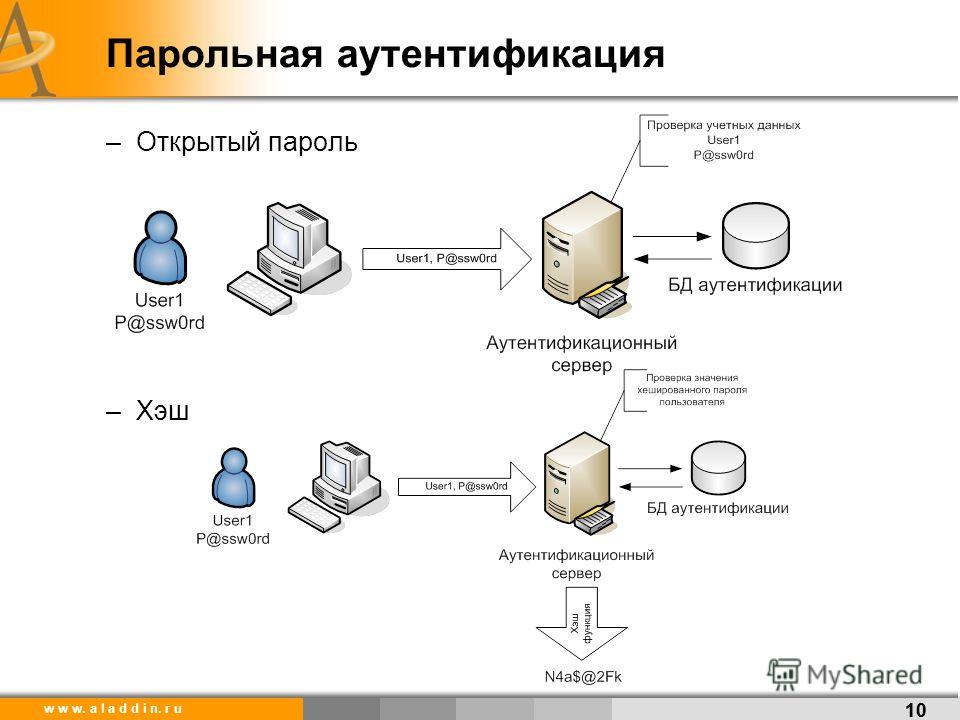

Аутентификация — это процесс подтверждения подлинности объекта. Подтверждение подлинности осуществляется с помощью какого-либо уникального значения или свойства объекта.

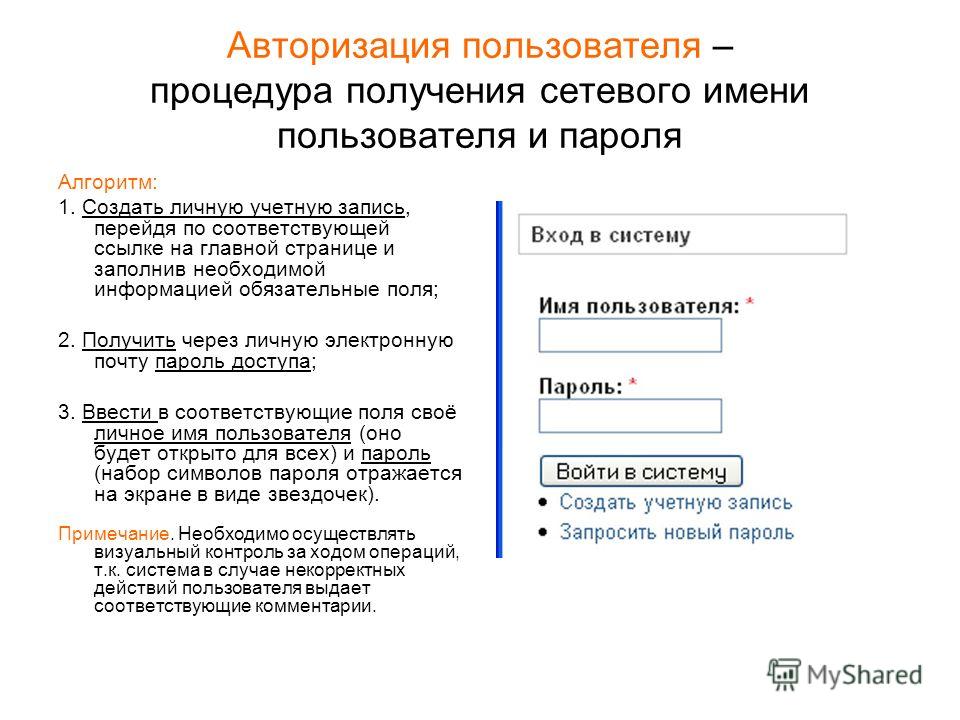

Авторизация — это процесс проверки прав на доступ и предоставление доступа — после того как объект/пользователь/компьютер/сервис был идентифицирован или аутентифицирован, он может запросить доступ к каким-либо ресурсам.

При «входе в компьютер» мы проходим все три процесса, описанные выше:

- Идентификация — мы указываем свой логин для входа, при этом будет осуществлена проверка, существует ли такой пользователь. Если пользователь существует, то его необходимо аутентифицировать.

- Аутентификация — мы указываем свой пароль, если пароль верный, то пользователь аутентифицирован и мы получаем возможность входа в систему. Если влезать более глубоко, то после проверки пароля, так же происходит механизм авторизации, имеет ли право аутентифицированный пользователь входить в систему. Например, на контроллере домена Windows Active Directory, Вы, по умолчанию, не сможете войти в систему локально, если пользователь не входит в группу Доменные Администраторы. То есть в данном примере пользователь будет идентифицирован и аутентифицирован (введены верные имя пользователя и пароль), но не будет авторизован (нет прав для локального входа на контроллер домена).

- Авторизация — мы пытаемся открыть файл, если нам даны права на только чтение файла, то мы его сможем открыть и прочитать. Но записать какие-либо изменения в файл мы не сможем, так как мы не авторизированы на запись в файл

Отдельно эти процессы встречаются редко.

Обычно после процесса идентификации или авторизации идёт процесс авторизации.

Например, Вы приходите в офис, прикладываете электронный пропуск к считывателю, и система опознаёт Ваш пропуск (идентифицирует). После этого система определяет, имеете ли Вы право входить в офис или нет, в случае если имеете, то дверь откроется (вы авторизованы).

Надеюсь, у меня получилось пояснить разницу и взаимосвязь понятий идертификация, аутентификация и авторизация.

Не путайте их, пожалуйста…

Проверка подлинности и авторизация — Microsoft identity platform

- Чтение занимает 2 мин

В этой статье

В этой статье описывается проверка подлинности и авторизация.This article defines authentication and authorization. Кроме того, здесь кратко рассматривается, как можно использовать платформу Microsoft Identity для проверки подлинности и авторизации пользователей в веб-приложениях, веб-API или приложениях, которые вызывают защищенные веб-API.It also briefly covers how you can use the Microsoft identity platform to authenticate and authorize users in your web apps, web APIs, or apps that call protected web APIs. Если вы видите термин, который вам не знаком, попробуйте наш Глоссарий или видеоматериалы Майкрософт по платформе идентификации, которые охватывают основные понятия.If you see a term you aren’t familiar with, try our glossary or our Microsoft identity platform videos, which cover basic concepts.

АутентификацияAuthentication

Проверка подлинности — это процесс подтверждения того, что вы являетесь.Authentication is the process of proving that you are who you say you are. Иногда он сокращается до AuthN.It’s sometimes shortened to AuthN. Платформа Microsoft Identity использует протокол OpenID Connect Connect для обработки проверки подлинности.The Microsoft identity platform uses the OpenID Connect protocol for handling authentication.

АвторизацияAuthorization

Авторизация — это акт предоставления разрешения на выполнение какого-либо действия стороне, прошедшей проверку подлинности.Authorization is the act of granting an authenticated party permission to do something. Она указывает, к каким данным разрешено получить доступ и что с ними можно делать.It specifies what data you’re allowed to access and what you can do with that data. Авторизация иногда сокращается до authz.Authorization is sometimes shortened to AuthZ. Платформа Microsoft Identity использует протокол OAuth 2,0 для обработки авторизации.The Microsoft identity platform uses the OAuth 2.0 protocol for handling authorization.

Проверка подлинности и авторизация с помощью платформы Microsoft IdentityAuthentication and authorization using the Microsoft identity platform

Создание приложений, которые сохраняют свои собственные сведения о имени пользователя и пароле, влечет за собой высокий уровень административной нагрузки при необходимости добавления или удаления пользователей в нескольких приложениях.Creating apps that each maintain their own username and password information incurs a high administrative burden when you need to add or remove users across multiple apps. Вместо этого ваши приложения могут делегировать ответственность за централизованный поставщик удостоверений.Instead, your apps can delegate that responsibility to a centralized identity provider.

Azure Active Directory (Azure AD) — это централизованный поставщик удостоверений в облаке.Azure Active Directory (Azure AD) is a centralized identity provider in the cloud. Делегирование проверки подлинности и авторизации в него позволяет выполнять такие сценарии, как:Delegating authentication and authorization to it enables scenarios such as:

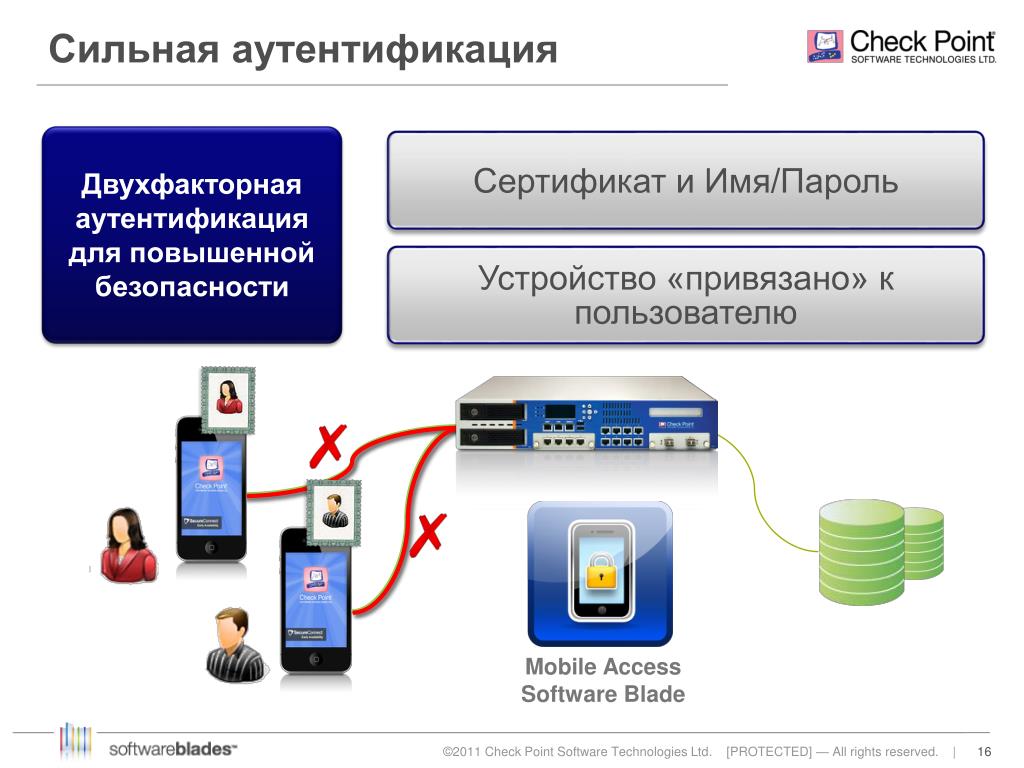

- Политики условного доступа, требующие, чтобы пользователь был в определенном расположении.Conditional Access policies that require a user to be in a specific location.

- Использование многофакторной идентификации, которая иногда называется двухфакторной проверкой подлинности или 2FA.The use of multi-factor authentication, which is sometimes called two-factor authentication or 2FA.

- Пользователь может войти в систему один раз, а затем автоматически войти во все веб-приложения, использующие один и тот же централизованный каталог.Enabling a user to sign in once and then be automatically signed in to all of the web apps that share the same centralized directory. Эта возможность называется единым входом (SSO).This capability is called single sign-on (SSO).

Платформа идентификации Майкрософт упрощает авторизацию и проверку подлинности для разработчиков приложений, предоставляя удостоверение в качестве службы.The Microsoft identity platform simplifies authorization and authentication for application developers by providing identity as a service. Он поддерживает стандартные отраслевые протоколы и библиотеки с открытым исходным кодом для различных платформ, которые помогают быстро начать программировать.It supports industry-standard protocols and open-source libraries for different platforms to help you start coding quickly. Она позволяет разработчикам создавать приложения, которые подписывают все удостоверения Майкрософт, получать маркеры для вызова Microsoft Graph, доступа к API-интерфейсам Майкрософт или доступа к другим API, созданным разработчиками.It allows developers to build applications that sign in all Microsoft identities, get tokens to call Microsoft Graph, access Microsoft APIs, or access other APIs that developers have built.

В этом видео объясняется платформа Microsoft Identity и основы современной проверки подлинности.This video explains the Microsoft identity platform and the basics of modern authentication:

Ниже приведено сравнение протоколов, которые использует Платформа Microsoft Identity.Here’s a comparison of the protocols that the Microsoft identity platform uses:

- OAuth и OpenID Connect Connect: платформа использует OAuth для авторизации и OpenID Connect Connect (OIDC) для проверки подлинности.OAuth versus OpenID Connect: The platform uses OAuth for authorization and OpenID Connect (OIDC) for authentication. В основе OpenID Connect лежит OAuth 2.0, поэтому терминология и последовательность операций в них аналогичные.OpenID Connect is built on top of OAuth 2.0, so the terminology and flow are similar between the two. Можно даже проверить подлинность пользователя (через OpenID Connect Connect) и получить авторизацию для доступа к защищенному ресурсу, который владеет пользователем (через OAuth 2,0) в одном запросе.You can even both authenticate a user (through OpenID Connect) and get authorization to access a protected resource that the user owns (through OAuth 2.0) in one request. Дополнительные сведения см. в статьях Протоколы OAuth 2.0 и OpenID Connect и Протокол OpenID Connect.For more information, see OAuth 2.0 and OpenID Connect protocols and OpenID Connect protocol.

- OAuth и SAML. платформа использует OAuth 2,0 для авторизации и SAML для проверки подлинности.OAuth versus SAML: The platform uses OAuth 2.0 for authorization and SAML for authentication. Дополнительные сведения о том, как использовать эти протоколы вместе для проверки подлинности пользователя и получения авторизации для доступа к защищенному ресурсу, см. в разделе платформа Microsoft Identity и процесс утверждения носителя OAuth 2,0 SAML.For more information on how to use these protocols together to both authenticate a user and get authorization to access a protected resource, see Microsoft identity platform and OAuth 2.0 SAML bearer assertion flow.

- OpenID Connect Connect и SAML: платформа использует как OpenID Connect Connect, так и SAML для проверки подлинности пользователя и включения единого входа.OpenID Connect versus SAML: The platform uses both OpenID Connect and SAML to authenticate a user and enable single sign-on. Проверка подлинности SAML обычно используется с поставщиками удостоверений, например службы федерации Active Directory (AD FS) (AD FS), Федеративных в Azure AD, поэтому часто используется в корпоративных приложениях.SAML authentication is commonly used with identity providers such as Active Directory Federation Services (AD FS) federated to Azure AD, so it’s often used in enterprise applications. OpenID Connect Connect обычно используется для приложений, которые полностью находятся в облаке, например для мобильных приложений, веб-сайтов и веб-API.OpenID Connect is commonly used for apps that are purely in the cloud, such as mobile apps, websites, and web APIs.

Дальнейшие действияNext steps

Другие разделы, посвященные основам проверки подлинности и авторизации:For other topics that cover authentication and authorization basics:

- Сведения о том, как маркеры доступа, маркеры обновления и маркеры идентификации используются в авторизации и проверке подлинности, см. в разделе токены безопасности.To learn how access tokens, refresh tokens, and ID tokens are used in authorization and authentication, see Security tokens.

- Сведения о процессе регистрации приложения для интеграции с платформой Microsoft Identity см. в разделе модель приложения.To learn about the process of registering your application so it can integrate with the Microsoft identity platform, see Application model.

Авторизация и аутентификация в ASP.NET Core с использованием ASP.NET Core Identity и JWT — fuse8

В одном из рабочих проектов мне нужно было внедрить авторизацию на основе ASP.NET Core Identity и JWT. Подробного гайда о том, как это сделать, я не нашла. И потому написала свой.

В этой статье я расскажу о структуре JWT и схеме работы ASP.NET Core Identity и JWT вместе. Во второй части — на живом примере покажу, как реализовать авторизацию в ASP.NET Core 3.1 с использованием этих технологий.

Аутентификация и авторизация — одни из обязательных частей RESTful API. В ASP.NET есть встроенная система аутентификациии и авторизации — ASP.NET Identity. Она дает возможность создавать учетные записи и управлять ими, аутентифицироваться или входить на сайт через профили Google, Facebook, Microsoft и других внешних провайдеров.

ASP.NET Core поддерживает еще и Json Web Token (JWT). Эта технология предоставляет авторизовавшемуся пользователю уникальный идентификатор – токен. С его помощью пользователь взаимодействует с веб-приложением.

Подключить авторизацию на основе JWT в ASP.NET Core достаточно просто. Давайте разберемся, как это сделать.

Сперва рассмотрим структуру JWT и алгоритм создания токенов.

Затем разберемся в схеме работы ASP.NET Core Identity и JWT.

Структура и алгоритм создания JWT

JSON Web Token (JWT) — это открытый стандарт RFC 7519, который используют для компактной, автономной и безопасной передачи данных в виде объекта JSON.

JWT состоит из трех блоков, разделенных точками: заголовок(header), поля (payload) и подпись (signature). Header и payload формируются отдельно, затем на их основе вычисляется signature.

Алгоритм создания JWT

- Блоки заголовок (header) и поля (payload) представляются в виде UTF-8 строк.

- Переводим оба блока в массивы байтов, затем кодируем, используя алгоритм base64. Результатом будет строка header.payload.

- Для строки header.payload генерируем подпись signature, используя алгоритм из параметра header «alg» и secret key (который известен только серверу). Кодируем полученную подпись signature, используя алгоритм base64.

- Формируем JWT из полученных блоков через точку: header.payload.signature. Структура JWT

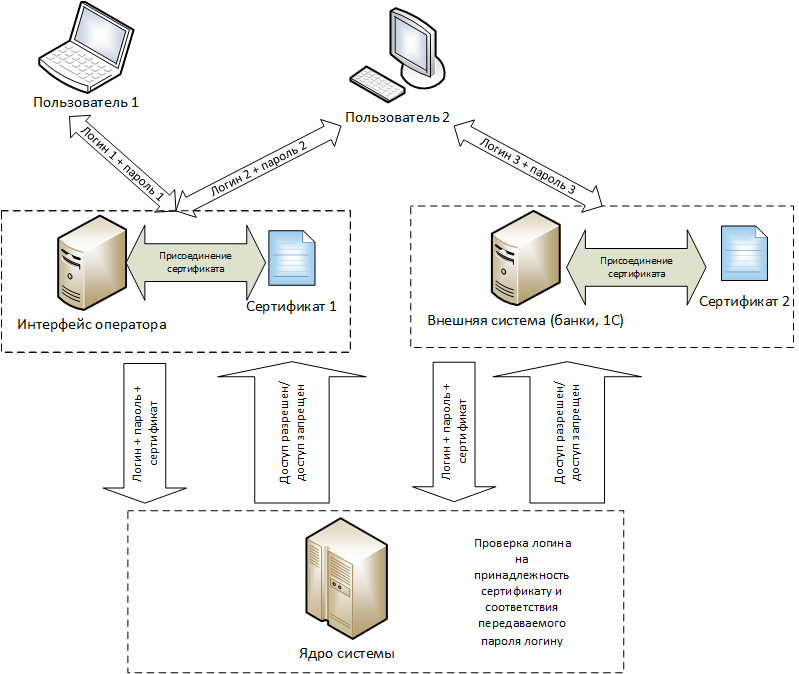

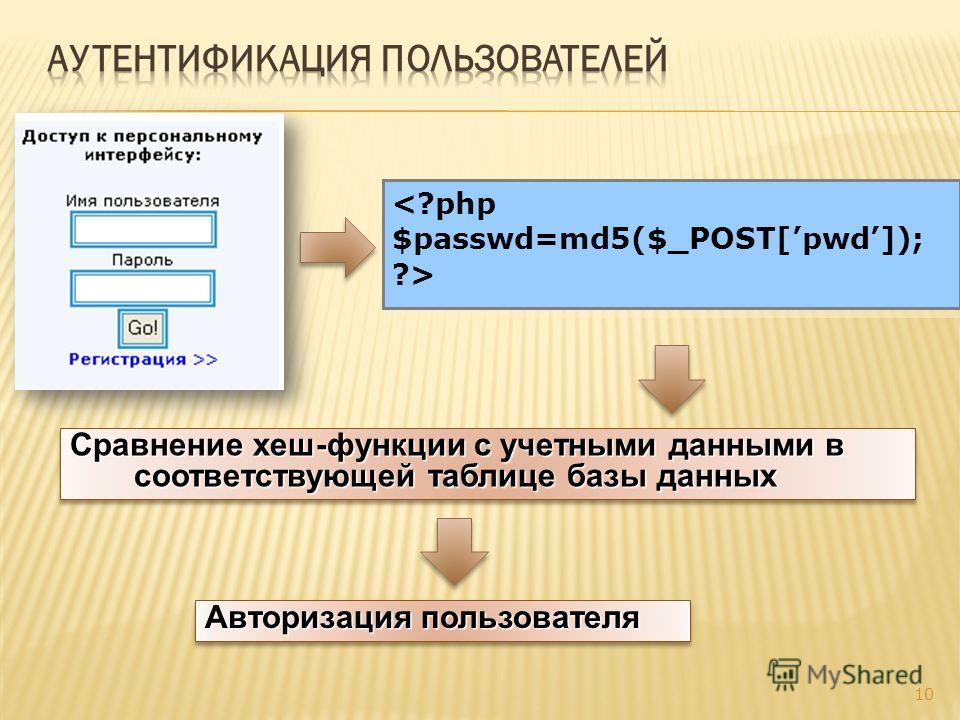

Схема работы ASP.NET Core Identity и JWT

- Клиент идет с запросом на сервер, передавая свои данные (например, username и password), чтобы получить JWT.

- Сервер проверяет username и password, используя SignInManager: если проверка прошла успешно, генерирует JWT и передаёт его клиенту, если нет — возвращает 401 ошибку.

В дальнейшем сервер будет проверять этот токен перед выполнением каждого клиентского запроса.

Из соображений безопасности токен имеет ограниченный срок жизни. Как только это время истечет, клиенту нужно будет запросить его заново, используя refresh token.

- Далее клиент обращается к серверу, используя JWT, передавая его, например, через HTTP-заголовок.

- Сервер декодирует header и payload, проверяет зарезервированные поля, и по указанному в header алгоритму с помощью secret key составляется подпись. Затем полученная подпись проверяется на совпадение с переданной. В случае успеха пользователь авторизуется и получает запрошенные данные. Если подписи не совпали, на запрос вернётся ошибка 401.

На этом с теорией закончим. Во второй части статьи будет практика — покажу пошагово, как прикрутить авторизацию в ASP.NET Core 3.1 через ASP.NET Core Identity и JWT.

Как авторизоваться в Wi-Fi по требованию системы и что это означает

Многие владельцы бизнеса недооценивают значимость авторизации в беспроводной сети, несмотря на то, что уже несколько лет это является обязательным условием организации доступа к Интернету в общественных местах. Это необходимо для предотвращения анонимного доступа в сеть злоумышленников, террористов и мошенников. Существует несколько способов аутентификации, и каждый имеет свои особенности.

Что такое авторизация Wi-Fi

У каждого смартфона, планшета и любого современного девайса, способного преобразовывать, принимать и передавать данные, есть уникальный идентификатор, MAC-адрес. Если, например, при посещении общественного места для подключения к беспроводной сети требуется авторизация вай-фай, нужно ввести номер мобильного телефона в соответствующую форму. Система свяжет номер телефона с MAC-адресом мобильного устройства и откроет доступ к Сети.

Логотип удаленной точки доступа (Wi-Fi)

Обратите внимание! С одного номера мобильного телефона можно в Сети авторизоваться с нескольких устройств: планшета, смартфона, ПК.

Не имеет значения, услугами какого оператора пользуется человек (например, «Ростелеком», МТС, «Билайн», «Мегафон»), СМС-оповещения будут приходить в любом случае.

Зачем требуется авторизация в Wi-Fi сети

Обязательная авторизация в сети Wi-Fi — это не просто прихоть владельцев беспроводной сети, это их правовая обязанность. Были приняты закон и соответствующие постановления.

Правовая база, согласно которой требуется авторизация в общественных беспроводных сетях

Если говорить кратко, любой человек, который предоставляет открытый доступ к своей беспроводной сети, должен производить их авторизацию с использованием номеров мобильных телефонов. Собранные данные должны храниться на сервере не менее 12 месяцев. Такие законы были приняты в целях борьбы с террористами и мошенниками. Именно поэтому авторизация вай-фая должна быть во всех открытых сетях кафе, спортивных клубов, развлекательных центрах, метро, электричках РЖД и т. д.

Способы авторизации

Аутентификация в беспроводной точке доступа может осуществляться по СМС, звонку на бесплатный номер, ваучеру или с использованием данных портала Госуслуг.

Обратите внимание! Некоторые провайдеры предлагают своим клиентам сделать возможной авторизацию через социальные сети, но стоит учитывать, что этот метод не соответствует федеральному законодательству Российской Федерации.

Аутентификация в беспроводной сети по СМС

Существующие способы авторизации и их особенности:

- авторизация по SMS. В форме авторизации пользователю необходимо ввести свой номер телефона, убедиться в правильности введенных данных и подтвердить их. По истечении небольшого промежутка времени на смартфон приходит СМС-оповещение с кодом, который надо ввести в соответствующей строке;

- авторизация по звонку. На странице авторизации пользователю будет необходимо в соответствующую форму ввести свой мобильный номер телефона и позвонить на бесплатную горячую линию, указанную на экране. Звонок сбрасывается автоматически, таким образом осуществляется привязка МАС-адреса и номера телефона, открывается доступ к беспроводной сети;

- аутентификация по ваучерам. В этом случае не требуется терять время на отправку СМС-оповещений. Пользователь сможет получить доступ к беспроводной сети по уникальному логину и паролю. При создании ваучера система автоматически генерирует их. Этот вариант предпочтительнее всего использовать санаториям, гостиницам, хостелам и отелям. Преимущество этого способа заключается в том, что иностранные постояльцы тоже смогут войти в Интернет, не используя дорогостоящую мобильную связь в условиях роуминга;

- аутентификация в системе на портале gosuslugi.ru. В этом случае пользователь со страницы аутентификации будет автоматически перенаправлен на портал. Для доступа к беспроводной сети понадобится ввести логин и пароль. Такой метод рекомендуется использовать владельцам бизнеса. Таким образом, владелец собственного дела получит важные данные о своих посетителях, которые в дальнейшем можно использовать для анализа и проведения различных маркетинговых мероприятий.

К сведению! Чтобы окупить расходы на бесплатный Интернет, владелец сетевого оборудования может поставить во время пользования Сетью показ рекламы. Чаще всего речь идет о выгодных акциях и предложениях непосредственно самого заведения.

Как пользователь может авторизоваться по Wi-Fi

Алгоритм подключения к вай-фаю смартфонов на операционной системе андроид или iOS в общественных местах достаточно прост. При попытках загрузить любую попавшуюся страницу в Интернете на экране гаджета отобразится форма авторизации.

Аутентификация в Wi-Fi сети по звонку

Далее:

- Пользователь вводить в соответствующую форму свой номер мобильного телефона.

- Подтверждает его с помощью СМС.

- Оператор на серверах запоминает номер и привязывает к нему МАС-адрес используемого девайса. Только после этого пользователь может в неограниченном количестве использовать Интернет.

Обратите внимание! К одному номеру в подавляющем большинстве случаев можно привязать несколько устройств. Также есть возможность исправить или заменить номер.

Существуют и другие способы авторизовать вай-фай — через социальные сети с целью сбора информации о своей клиентской базе и через сайт Госуслуг (в метро).

Подключение аутентификации в Wi-Fi

Бизнесменам настоятельно рекомендуется получать весь комплекс услуг от единственного оператора, это выгоднее и быстрее. Речь идет о предоставлении непосредственно Интернета, сетевого оборудования и программного обеспечения.

Как авторизоваться в беспроводной общественной сети через социальные сети

Для заключения договора человеку необходимо обратиться в ближайший центр обслуживания. С собой необходимо иметь:

- заявление, написанное на бланке организации согласно образцу;

- доверенность на подписание договоров;

- документы, которые подтверждают законное владение или пользование помещением;

- копии учредительных документов организации.

Аутентификация в общественной сети через сайт Госуслуг

Если дома пользователь принципиально хочет оставить сеть открытой, он может это сделать, и никакая авторизация не требуется. Для организации беспроводной сети используются мощные роутеры от ведущих производителей Mikrotik, TP-Link и т. д. После выбора оборудования нужно решить вопрос со способом авторизации. Если это проигнорировать, то можно заработать штраф.

Аутентификация и потоки авторизации

- Статьи

- Быстрый старт

- API-интерфейсы Auth0

- Библиотеки

- Видео

- Identity Labs

Аутентификация и авторизация Потоки

Обратитесь к продажам- Обзор Auth0

- Обзор информационной панели

- Создание клиентов

- Регистрация приложений

- Регистрация API-интерфейсов

- Глоссарий

- Архитектура

- Business to Consumer

- Автоматизация развертывания

- Контроль качества

- Управление профилями

- Авторизация

- Выход из системы

- Операции

- Подготовка к запуску

- Бизнес для бизнеса

- 90 003 Архитектура

- Подготовка

- Аутентификация

- Брендинг

- Автоматизация развертывания

- Контроль качества

- Управление профилями

- Авторизация

- Выход

- Операции

- Сотрудники Подготовка к запуску

- Обзор решения

- Конфигурация

- Реализация

- Заключение

- Обзор решения

- Конфигурация

- Реализация

- Заключение

- Обзор

- Реализация

- Заключение

- Обзор решения

- Конфигурация

- Реализация

- Заключение

- Universal Login

- New Experience

- Classic Experience

- Reset Password

- Multi-factor Authentication

- Passwordless

- Identifier-First Authentication

- Страницы ошибок

- Интернационализация

- URL-адрес входа по умолчанию

- Контроль версий

- Универсальный vs.Встроенный вход

- Встроенный вход

- Блокировка для Интернета

- Auth0.js

- Аутентификация между источниками

- Потоки аутентификации

- Обычное веб-приложение

- Одностраничное приложение

- Нативная аутентификация

- Нативная аутентификация

- Факторы

- Включить MFA

- Включить адаптивный MFA

- Guardian

- Настроить MFA

- Сбросить MFA

- Step-up Authentication

- 11 Ресурсы

- Устранение неполадок MFA

- Приложения

- Auth0

- Поставщики удостоверений

- Провайдеры удостоверений SAML

- Провайдеры удостоверений

- Провайдеры перенаправления после выхода из системы

- Auth0 User Store

- Your User Store

- Password Policies

- Strength Password

- API-интерфейсы без пароля

- Нативные приложения

- Веб-приложения

- SPA

- Управление ролями

- Управление пользователями RBAC

- Управление разрешениями RBAC

- Включение RBAC для API

- Конфигурация клиентов Управление ключами администратора

- Настройка параметров времени жизни сеанса

- Включение единого входа для клиентов

- Настройка параметров кода пользователя устройства

- Рекомендуемые настройки

- Динамическая регистрация клиента

- Включение единого входа для приложений

- Обновление типов грантов на приложения для Android

- Ссылки на приложения для Android

- Apple Universal Links

- Удаление приложений

- Проверка типа приложения

- Ротация секрета клиента

- Подстановочные знаки для субдоменов

- Рекомендуемые настройки

- Алгоритмы подписи

- Представляют несколько API с одним API

- Входящий SSO

- Исходящий SSO

- Соответствующие конечные точки API

- Обнаружение ботов

- Взломанные пароли

- Принудительные атаки

- Регулирование подозрительных IP-адресов

- Настройка параметров

- Настройка электронной почты

- Просмотр событий

- Обзор

- Настройка Auth0 в качестве поставщика услуг

- Настройка Auth0 в качестве поставщика удостоверений 9000 и аутентификации 9000 9000 Провайдер

- Поддерживаемые параметры и привязки SAML

- Настройка утверждений SAML

- Пользователи с удалением

- Профили пользователей

- Обновление профилей пользователей

r База данных

- Управление метаданными пользователя

- Чтение метаданных

- Установка свойств метаданных при создании

- Обновление метаданных с помощью Management API

- Metadata Best Practions И файлы cookie

- Файлы cookie API аутентификации

- Запретить доступ к API с помощью правил

- Использование панели управления

- Использование API

- Подтвердить электронную почту

- Использование электронной почты

- Связать учетные записи пользователей

- Отменить

- Связать учетные записи пользователей 9000 Учетные записи пользователей

- Сценарий SPA на стороне клиента

- Сценарий обычного веб-приложения на стороне сервера

- Импорт и экспорт пользователей

- Схема файлов

- Автоматический

- Массовый импорт

- Массовый экспорт

- Расширение импорта / экспорта пользователей Примеры

- Получение пользователей

- Получение пользователей по электронной почте

- Получение пользователей по идентификатору

- Сортировка результатов поиска

- Просмотр результатов поиска

- Синтаксис запроса

- Передовые методы

- Доступ к панели мониторинга по ролям

- Добавление пользователей панели мониторинга

- Изменение пользователей панели мониторинга

- Удаление пользователей панели мониторинга

- Страницы универсального входа

- Пользовательские домены

- Сертификаты, управляемые Auth0

- Самоуправляемые сертификаты

- Обратный прокси Cloudflare

- Обратный прокси Cloudfront

- Пользовательская обработка электронной почты

- Настройка электронной почты

- Описания шаблонов электронной почты

- Использование собственного провайдера электронной почты SMTP

- Liquid Syntax в шаблонах электронной почты

- Настройка тестового SMTP Provider

- Потоки действий сборки

- Объект контекста действий

- Действия События Объект

- Действия редактирования

- Управление версиями действий

- Действия

- Действия по устранению неполадок

- Правила

- Создание нового правила

- Примеры использования правил

- Конфигурация хранилища для правил

- Кэш дорогих ресурсов

- Правила отладки

- API управления в правилах

- Метаданные в правилах

- Перенаправление пользователей из правил

- User Object

- Context Object

- Hooks

- Create Hooks

- Update Hooks

- Delete Hooks

- Enable / Disable Hooks

- View Hooks

- View Logs

- Post

- Points

- View Logs Post

- den Extens

- den Extens

- -Change Password

- Post-User Registration

- Pre-User Registration

- Send Phone Message

- Create Secrets

- Update Secrets

- Delete Secrets

- View Secrets

- Active Directory RMS

- Adobe Sign

- Box

- Cisco WebEx

- CloudBees Drop

- Concur

- Datadog

- Datadog

- Egencia

- Egnyte

- Eloqua

- F reshdesk

- G Suite

- GitHub Enterprise Cloud

- GitHub Enterprise Server

- Heroku

- Hosted Graphite

- Litmos

- New Relic

- Office 365

- 000 Slide

- 000

- 000 Spring

- 000

- 000

- 0003 Sprout Video

- Tableau Online

- Tableau Server

- Workday

- Workpath

- Zendesk

- Zoom

- Adobe Campaign

- Alterian

- Constant Mail

- C Sailthru

- Salesforce

- Salesforce Marketing Cloud

- Watson Campaign Automation

- Потоки журналов

- Потоки событий HTTP

- AWS DMC EventBridge

- Azure

- Event Grid 0211

- Splunk

- Sumo Logic

- Потоки событий HTTP

- Сохранение данных журнала

- Просмотр данных журнала на панели управления

- Фильтры событий журнала

- Получение журналов с помощью Management API

- Коды типов событий журнала Поиск по журналам

- Проверить статус Auth0

- Проверить статус внешних служб

- Monitor Applications

- Monitor Using SCOM

- Pre Deployment Options

- Run Checks

- Pre-Launch Tips

- Install Deploy CLI

- Call Deploy CLI

- Incorporate into CI / CD Environment

- Import / Export Directory Structure

- Import / Export Directory Structure

- Import / Export Файл

- Переменные среды

- Развернуть Параметры интерфейса командной строки

- Основные проблемы

- Проверка платформы

- Проверка подключений

- Проверка домена

- Проверка правил

- Проверка сообщений об ошибках

- Вызов

- 000

- Вызов Аутентификации

- Проблемы

- Профили пользователей

- RBAC

- MFA

- SAML

- Расширение авторизации

- Тестирование партнерских подключений

- Активный вход с помощью Apple

- Connector

- Пользовательские базы данных /

- Расширения

- Auth0 PHP SDK

- Операции

- Миграции

- Стандартные на управляемые

- Пользовательские домены c в частную

- Требования к инфраструктуре

- Список IP / доменов и портов

- Опции удаленного доступа

- Ограничения

- Опции дополнительных компонентов

- Токены

- Идентификационные токены

- Токены доступа

- Обновить токены

- 00030003000

- 000 Обновить

- 000 9000 9000 Обновить токен

- Файлы cookie

- Общие угрозы

- Добавить пользовательские атрибуты в DenyList

- Идентификационные токены

- Конфиденциальность данных

- GDPR

- Обработка данных

- GDPR

- Лучшие практики

- Общее использование и операции

- Настройки подключения

- Пользовательские базы данных и скрипты

- Метаданные

- Правила

- Поиск

- Токены

- Хранилище пользовательских данных

- Поддержка

- Варианты поддержки

- Матрица поддержки

- Подписка на

- SLA

- Операционные политики

- Биллинг

- Экспорт и передача данных

- Конечные точки

- Нагрузочное тестирование

- Тестирование на проникновение

- Ограничения скорости

- Ограничения для организаций

Безопасная проверка подлинности с использованием службы проверки подлинности и авторизации Java (JAAS)

Цель этого упражнения

Цель этого упражнения — узнать, как настроить приложение JAAS для использования Kerberos для аутентификации.

Предпосылки Kerberos для этого упражнения

Kerberos — это стандартный протокол Интернета для аутентификации доверенной третьей стороны, определенный в RFC 4120. Сегодня он доступен на большинстве современных вычислительных платформ, включая Solaris, Windows и Linux.

Архитектура Kerberos построена вокруг доверенной службы аутентификации, называемой центром распространения ключей или KDC. Пользователи и службы в среде Kerberos называются принципалами; каждый принципал делится секретом (например, паролем) с KDC.Принципал аутентифицируется в Kerberos, доказывая KDC, что он знает общий секрет. Если аутентификация прошла успешно, KDC выдает билет на выдачу билета (TGT) принципалу. Когда принципал впоследствии хочет пройти аутентификацию для службы в сети, такой как служба каталогов или файловая служба (тем самым, действуя как «клиент» службы), он передает TGT в KDC для получения билета службы. общаться с сервисом. Билет службы не только указывает на личность клиента и принципала службы, но также содержит ключ сеанса, который может использоваться клиентом и службой для последующего установления защищенной связи.Для аутентификации в службе клиент отправляет сервисный билет службе. Когда служба получает билет, она декодирует его, используя секрет, который она разделяет с KDC.

В этой архитектуре принципал только аутентифицируется напрямую (один раз) в KDC. Он косвенно аутентифицируется для всех других служб с помощью служебных билетов. Сервисные билеты — это то, как KDC подтверждает личность участника. Возможность принципала получить доступ к нескольким безопасным службам путем однократного выполнения явной аутентификации называется единым входом.

JAAS Предпосылки для этого упражнения

В JAAS для принципала клиента «вход в Kerberos» означает получение TGT и размещение его в Subject, чтобы его можно было использовать для аутентификации со службами, к которым будет обращаться клиент. Для субъекта-службы «вход в Kerberos» означает получение секретных ключей, необходимых службе для декодирования входящих запросов проверки подлинности клиентов.

Сводка

В этом упражнении вы узнали, как настроить приложение JAAS для использования модуля входа в систему Kerberos как в качестве принципала клиента, который вводит свое имя пользователя / пароль в интерактивном режиме, так и в качестве принципала службы, который получает свои ключи из файла keytab . .

Аутентификация — Django REST framework

GitHub Следующий Предыдущая Найти Фреймворк Django REST- Главная

- Учебник

- Быстрый старт

- 1 — Сериализация

- 2 — Запросы и ответы

- 3 — Просмотры на основе классов

- 4 — Аутентификация и разрешения

- 5 — Отношения и гиперссылки API

- 6 — Viewsets и маршрутизаторы

- Руководство по API

- Запросы

- Ответы

- Просмотры

- Общие представления

- Наборы просмотров

- Маршрутизаторы

- Парсеры

- Рендереры

- Сериализаторы

- Поля сериализатора

- Отношения сериализатора

- Валидаторы

- Аутентификация

- Разрешения

- Кеширование

- Дросселирование

- Фильтрация

- Пагинация

- Управление версиями

- Согласование содержания

- Метаданные

- Схемы

- Суффиксы формата

- Возврат URL-адресов

- Исключения

- Коды состояния

- Тестирование

- Настройки

- Темы

- Документирование вашего API

- Клиенты API

- Интернационализация

- AJAX, CSRF и CORS

- HTML и формы

- Улучшения браузера

- Доступный для просмотра API

- ОТДЫХ, гипермедиа и ненависть

- Сообщество

- Учебники и ресурсы

- Сторонние пакеты

- Участие в REST framework

- Управление проектом

- Примечания к выпуску

- 3.12 Объявление

- 3.11 Объявление

- 3.10 Объявление

- 3.9 Объявление

- 3.8 Объявление

- 3.7 Объявление

- 3.6 Объявление

- 3.5 Объявление

- 3.4 Объявление

- 3.3 Объявление

- 3.2 Объявление

- 3.1 Объявление

- 3.0 Объявление

- Объявление на Kickstarter

- Mozilla Grant

- Финансирование

- Вакансии

3 Объяснение распространенных методов аутентификации API

API-интерфейсы обрабатывают огромные объемы данных самого разного типа — соответственно, одна из главных забот любого поставщика данных заключается в том, как конкретно защитить эти данные.Идея о том, что данные должны быть секретными, что они должны быть неизменными и что они должны быть доступны для манипуляций, является ключом к любому разговору об управлении данными API и их обработке.

Сегодня мы поговорим о Authentication . Хотя это часто обсуждаемая тема, ее следует повторить, чтобы уточнить, что это такое, , что это не , и как оно функционирует.

Мы выделим три основных метода повышения безопасности API — HTTP Basic Auth , API Keys и OAuth .Мы определим плюсы и минусы каждого подхода к аутентификации и, наконец, порекомендуем лучший способ для большинства провайдеров использовать эти возможности.

Аутентификация и авторизация

Прежде чем мы углубимся в эту тему, нам сначала нужно определить, что такое аутентификация на самом деле и, что более важно, чем она не является. Поскольку аутентификация управляет современным Интернетом, эту тему часто объединяют с тесно связанным термином: авторизация .

Эти две функции часто связаны вместе в единых решениях — фактически, одно из решений, которое мы собираемся обсудить сейчас, — это гибридная система аутентификации и авторизации.Таким образом, и из-за их сходства в функциональном применении, эти два элемента довольно легко спутать.

Самый простой способ разделить авторизацию и аутентификацию — это спросить: что они на самом деле доказывают? Проще говоря, Аутентификация — это когда объект подтверждает личность . Другими словами, аутентификация доказывает, что вы являетесь тем, кем себя называете. Это похоже на удостоверение личности — предмет, выданный доверенным лицом, который запрашивающий, например полицейский, может использовать в качестве доказательства, которое предполагает, что вы на самом деле являетесь тем, кем вы себя называете.

Авторизация — это совершенно другое понятие, хотя оно, безусловно, тесно связано. Проще говоря, авторизация — это когда организация доказывает право на доступ к . Другими словами, авторизация доказывает, что у вас есть право на запрос. Когда вы пытаетесь пройти за кулисами концерта или мероприятия, вам не обязательно доказывать, что вы тот, кем вы себя называете — вы предоставляете билет , который де-факто является доказательством того, что вы имеете право находиться где угодно. вы пытаетесь попасть внутрь.

Представьте себе водительские права. Во многих странах водительские права подтверждают то, что вы являетесь тем, кем вы себя называете, с помощью фотографии или другого сертифицированного элемента, а затем идут дальше, чтобы доказать, что вы имеете право управлять автомобилем того класса, которым управляете. В таком случае у нас есть аутентификация и авторизация — и во многих решениях API у нас есть системы, которые предоставляют фрагмент кода, который как аутентифицирует пользователя, так и подтверждает его авторизацию. В таком случае у нас есть гибридных решения .

Поэтому, двигаясь вперед, важно помнить, что на самом деле мы говорим здесь о системе, которая подтверждает вашу личность — ни больше, ни меньше.

Общие методы аутентификации API

Хотя существует столько же частных методов аутентификации, сколько и систем, которые их используют, они в значительной степени являются вариациями нескольких основных подходов. Эти подходы почти всегда разрабатывались для устранения ограничений в ранних системах связи и Интернет-системах и, как таковые, обычно используют широкие существующие архитектурные подходы с новыми реализациями, чтобы позволить аутентификацию происходить.

Базовая аутентификация HTTP

Базовая аутентификация HTTP редко рекомендуется из-за присущих ей уязвимостей безопасности.

Одно из решений — HTTP Basic Authentication . В этом подходе пользовательский агент HTTP просто предоставляет имя пользователя и пароль для подтверждения своей аутентификации. Этот подход не требует файлов cookie, идентификаторов сеансов, страниц входа и других подобных специальных решений, а поскольку он использует сам HTTP-заголовок , нет необходимости в подтверждениях связи или других сложных системах ответа.

Проблема в том, что, если процесс не будет строго соблюдаться на протяжении всего цикла данных до SSL для безопасности, аутентификация передается в открытом виде по незащищенным линиям. Это поддается атакам «человек в середине», когда пользователь может просто захватить данные входа и пройти аутентификацию с помощью HTTP-заголовка copy-cat, прикрепленного к вредоносному пакету.

Кроме того, даже если SSL применяется принудительно, это приводит к замедлению времени ответа. И даже игнорируя это, в своей базовой форме HTTP никоим образом не зашифрован.Он инкапсулирован в base64, и из-за этого часто ошибочно объявляется зашифрованным.

Базовая аутентификация HTTP имеет свое место. Во внутренней сети , особенно в ситуациях IoT , где скорость не имеет значения, наличие системы базовой аутентификации HTTP приемлемо как баланс между стоимостью реализации и фактической функцией. Однако в качестве общего решения для аутентификации HTTP Basic Authentication редко следует использовать в своей базовой форме .

API-ключи

API-ключи являются отраслевым стандартом, но не должны считаться комплексной мерой безопасности.

Ключи API были созданы как своего рода исправление проблем ранней аутентификации базовой аутентификации HTTP и других подобных систем. В этом подходе каждому пользователю, впервые использующему его, присваивается уникальное сгенерированное значение , что означает, что пользователь известен. Когда пользователь пытается повторно войти в систему, его уникальный ключ (иногда сгенерированный из их аппаратной комбинации и IP-данных, а в других случаях , случайно сгенерированный сервером, который их знает) используется, чтобы доказать, что это один и тот же пользователь. как прежде.

С одной стороны это очень быстро . Возможность подтвердить личность один раз и двигаться дальше очень гибкая, и именно поэтому она уже много лет используется в качестве подхода по умолчанию для многих поставщиков API. Кроме того, настроить саму систему довольно просто, а управлять этими однажды созданными ключами еще проще. Это также позволяет системам очищать ключи, тем самым удаляя аутентификацию постфактум и запрещая доступ любой системе, пытающейся использовать удаленный ключ.

Проблема, однако, в том, что ключи API часто используются для того, чем они не являются: ключ API — это не метод авторизации, , это метод аутентификации.Поскольку любой, кто делает запрос службы, передает свой ключ, теоретически этот ключ может быть получен так же легко, как и любая передача по сети, и если какая-либо точка во всей сети небезопасна, вся сеть будет открыта. Из-за этого сложно рекомендовать ключи API — часто используются неправильно и принципиально небезопасны, , тем не менее, имеют свое место, если они должным образом защищены и ограничены системами авторизации.

OAuth

OAuth сочетает в себе аутентификацию и авторизацию, чтобы обеспечить более сложную область действия и контроль действительности.