Правила безопасности при пользовании общественным Wi-Fi

В последнее время в Интернет можно выйти практически везде: Wi-Fi-сети появились в метро и общественном транспорте, на улице, в госучреждениях и, конечно, в кафе и отелях. Очень часто для бесплатного Wi-Fi не нужен даже пароль — подключайся и пользуйся. Отличное предложение, жаль только, что эта практика играет на руку киберпреступникам.

Дело в том, что мошенники наловчились создавать фальшивые Wi-Fi-сети, чтобы воровать логины и пароли пользователей, а также другие личные данные. В связи с этим самый простой вариант — вообще не пользоваться публичными сетями, а в Интернет выходить только из дома или с помощью мобильного модема. Но так как в жизни бывает всякое, давайте разберемся, как можно себя защитить.

Поучительная история о том, как питерцы дарили свои пароли к ВКонтакте за бесплатный WiFi: http://t.co/e0YKe3P2Po pic.twitter.com/5AQ8ffPzsz

— Kaspersky Lab (@Kaspersky_ru) April 10, 2015

1. Не доверяйте незапароленным Wi-Fi-соединениям. Чаще всего именно такие сети используют злоумышленники для воровства личных данных пользователей.

2. Закрытые сети тоже могут быть поддельными. Преступнику ничего не стоит узнать пароль от Wi-Fi в кафе или отеле и создать фальшивую одноименную сеть с таким же паролем, чтобы украсть данные расслабившихся клиентов.

Кстати, вы пользуетесь о крытыми wifi-сетями (теми, соединение к которым происходит без пароля)? В кафе, например.

— Kaspersky Lab (@Kaspersky_ru) November 6, 2015

3. Выключайте Wi-Fi, когда вы им не пользуетесь. И себя защитите, и заряд батареи сэкономите. Кроме того, обязательно отключите функцию автоматического подключения к Wi-Fi в вашем телефоне или планшете. Помимо опасности подключиться к сети, созданной мошенниками, у включенного все время Wi-Fi есть еще один недостаток — он позволяет сторонним организациям следить за вами.

К примеру, когда вы заходите в торговый центр с включенным Wi-Fi, ваш телефон начинает искать точку для подключения к сети. При этом он транслирует свой собственный уникальный MAC-адрес. Каждый Wi-Fi-приемник, получивший запрос о подключении от вашего устройства, может заносить данные о таких запросах в журнал.

На базе этих записей маркетологи часто строят карту передвижений клиентов, чтобы посмотреть, кто и сколько времени проводит в каком отделе. Если вы недавно завязывали шнурки в отделе с дорогой парфюмерией и это было долго, готовьтесь — скоро вам покажут рекламу духов и туалетной воды от именитых брендов.

Доброе утро, и каждая четвертая WiFi-сеть небезопасна: http://t.co/XQOZou56yq

— Kaspersky Lab (@Kaspersky_ru) June 18, 2014

4. Если вы не уверены в безопасности интернет-подключения, но все равно хотите выйти в Сеть, по крайней мере не заходите в интернет-банк

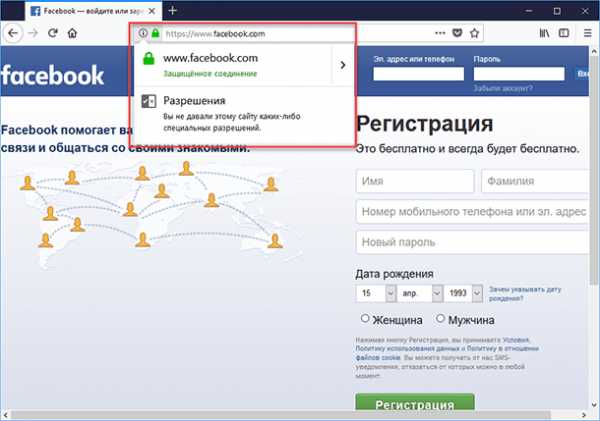

5. Некоторые сайты поддерживают передачу данных по защищенному соединению (HTTPS). Это справедливо для поиска Google, энциклопедии Wikipedia, социальной сети Facebook и некоторых других сайтов. А вот пользователям «ВКонтакте» придется зайти в настройки и вручную проставить галочку рядом с пунктом «Всегда использовать безопасное соединение», чтобы в дальнейшем меньше беспокоиться о сохранности своих пароля и логина. По возможности включите эту функцию на всех важных для вас сервисах.

Чем дальше в Интернет вещей — тем больше рисков или Чем опасна wifi-кофеварка: https://t.co/mN7g4Xjs6h pic.twitter.com/PYBusXFgDY

— Kaspersky Lab (@Kaspersky_ru) November 6, 2015

6. Совет для пользователей Google Chrome, Firefox и Opera: если вы часто путешествуете и выходите в Сеть с ноутбука в кафе, отелях и других местах, установите специальное расширение для браузера, обеспечивающее более безопасный выход в Интернет. Мы можем порекомендовать вам HTTPS Everywhere от Electronic Frontier Foundation (EFF). По умолчанию этот плагин обеспечивает безопасное соединение для Yahoo, eBay, Amazon и некоторых других веб-ресурсов. Вы можете добавить другие сайты по вашему выбору.

7 раз подумайте, прежде чем подключиться к публичному #Wi-Fi: https://t.co/v1mCrY8lDz pic.twitter.com/lXrkhDFm9R

— Евгений Касперский (@e_kaspersky_ru) July 17, 2014

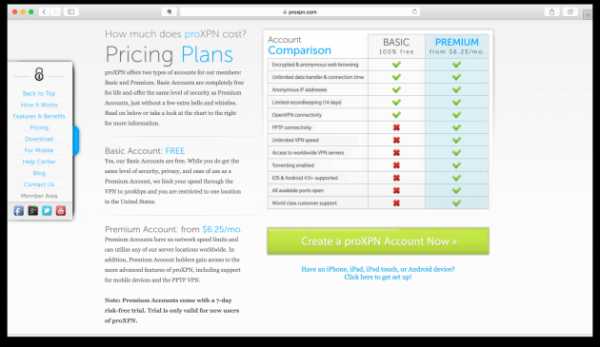

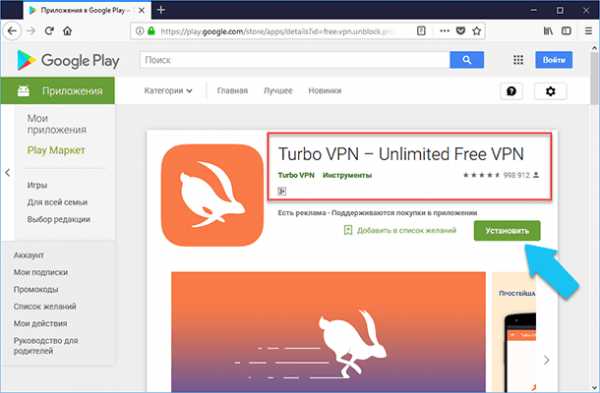

7. Подключение к виртуальной частной сети (VPN) — хороший вариант защиты ваших данных, хотя и не бесплатный. Трафик в этой сети маршрутизируется по защищенному туннелю в зашифрованном виде.

Хотя обычно такие соединения предоставляются клиентам в аренду, можно попробовать найти и бесплатные предложения у ProXPN, Cyber Ghost, Your Freedom или HotSpot Shield.

У этих сервисов базовые тарифы доступны бесплатно, но с ограничением скорости. Безлимит и несколько дополнительных плюшек можно получить за несколько долларов в месяц.

Кстати, в качестве приятного бонуса покупка VPN обеспечит вам доступ к ресурсам, заблокированным строгой рукой отечественного или зарубежного цензора (если вдруг вам это понадобится).

8. Установите хороший антивирус! К примеру, Kaspersky Internet Security предупредит вас, если вы попробуете подключиться к небезопасной Wi-Fi-сети, и не позволит передать пароли, если есть угроза утечки.

www.kaspersky.ru

Настраиваем безопасную сеть Wi-Fi за 7 шагов

Мы неоднократно писали про опасности, подстерегающие пользователей открытых беспроводных сетей, но сегодня хотелось бы поговорить об угрозах, специфичных для домашних сетей Wi-Fi. Многие владельцы беспроводных роутеров не считают эти угрозы серьезными, но мы попробуем развеять это заблуждение. Руководство ни в коем случае не является исчерпывающим, однако выполнение нескольких простых шагов позволит вам существенно повысить уровень безопасности сети.

Совет 1. Меняем пароль администратора

Одна из самых распространенных ошибок — использование установленного производителем по умолчанию пароля администратора (чаще всего это что-нибудь вроде «admin:admin» и тому подобные «1234»). В сочетании с какой-нибудь некритичной удаленной уязвимостью или с открытым для всех подключением к беспроводной сети это может дать злоумышленникам полный контроль над роутером. Мы настоятельно рекомендуем установить безопасный пароль, если вы этого еще не сделали.

Меняем пароль администратора

В качестве иллюстраций мы приводим скриншоты настройки роутера TP-Link. Разумеется, в маршрутизаторах других производителей меню выглядит иначе, но общая логика должна быть схожей.

Совет 2. Запрещаем удаленное управление

Вторая проблема — открытый доступ к интерфейсу управления роутером. Обычно производители по умолчанию разрешают администрировать устройство только из локальной сети, но так бывает далеко не всегда. Обязательно проверьте, доступен ли веб-интерфейс из Интернета.

Отключаем удаленное администрирование

Как правило, для отключения удаленного администрирования нужно убрать соответствующую галочку (в нашем случае с роутером TP-Link — ввести адрес 0.0.0.0). Также имеет смысл заблокировать доступ к роутеру из Глобальной сети по Telnet или SSH, если он поддерживает данные протоколы. Опытные пользователи могут ограничить возможности управления и в локальной сети — по аппаратным адресам устройств (так называемым MAC-адресам).

Совет 3. Отключаем Broadcast SSID

Как правило, беспроводной роутер сообщает всем желающим идентификатор вашей сети Wi-Fi (SSID). При желании такое поведение можно изменить, убрав соответствующую галочку в настройках. В этом случае злоумышленникам будет сложнее взломать сеть, но при настройке беспроводного подключения вам придется на каждом устройстве вводить ее имя вручную. Этот шаг необязателен.

Отключаем Broadcast SSID

Совет 4. Используем надежное шифрование

Нужно ли пускать всех желающих в беспроводную сеть при наличии дома безлимитного доступа в Интернет? Мы категорически не рекомендуем этого делать — среди «добропорядочных любителей халявы» может найтись один юный хакер, и здесь возникают угрозы, характерные для публичных хотспотов: кража данных учетных записей почтовых сервисов и социальных сетей, кража данных банковских карт, заражение домашних машин вирусами и так далее.

Включаем шифрование WPA2

Кроме того, вашу сеть злоумышленники смогут использовать для совершения мошеннических действий (полиция при этом придет к вам). Так что лучше всего включить шифрование WPA2 (алгоритм WEP недостаточно надежен) и установить безопасный пароль для подключения к Wi-Fi.

Совет 5. UPnP и все-все-все

Современные беспроводные маршрутизаторы умеют не только раздавать Wi-Fi и обеспечивать узлам локальной сети доступ в Интернет — как правило, они поддерживают разнообразные протоколы, позволяющие автоматически настраивать и соединять между собой подключенные «умные устройства».

Отключаем UPnP

Universal Plug and Play (UPnP), поддержку стандартов DLNA (Digital Living Network Alliance) и тому подобные вещи лучше отключать, если вы ими не пользуетесь, — так меньше шансов стать жертвой очередной уязвимости, найденной в ПО, использующем данные функции. Вообще это универсальное правило: все лишнее стоит отключить. Если что-то из отключенного вам потребуется, просто включите обратно, это несложно.

Совет 6. Обновляем встроенное ПО

Очень часто владельцы роутеров не следят за выходом свежих прошивок для своих устройств. Мы рекомендуем устанавливать актуальные версии встроенного ПО, скачанные с официальных сайтов производителей, — они исправляют ошибки и закрывают разнообразные уязвимости, позволяющие злоумышленникам взломать вашу сеть.

Обновляем прошивку

Инструкции по обновлению ПО обычно есть на соответствующей вкладке веб-интерфейса роутера. Вам нужно будет скачать образ прошивки, сделать резервную копию конфигурации (иногда старый файл нельзя использовать с новой прошивкой, и тогда придется настроить роутер заново), запустить процесс обновления и восстановить конфигурацию после перезагрузки.

Обновление прошивки роутера — самый простой и одновременно самый необходимый шаг

Tweet

Можно использовать сделанные энтузиастами сторонние прошивки для вашего устройства (например, OpenWRT), но делать это следует с осторожностью — нет гарантии, что роутер нормально запустится после обновления. Кроме того, написанное сторонними разработчиками ПО также следует скачивать только с официальных сайтов известных проектов — ни в коем случае не доверяйте продуктам из непонятных источников.

Совет 7. Не только роутер

Абсолютно надежной защиты не бывает — этот тезис доказан многолетней практикой. Грамотная настройка роутера, использование надежных паролей и алгоритмов шифрования, а также своевременное обновление встроенного ПО существенно повышают уровень безопасности беспроводной сети, но не дают стопроцентной гарантии от взлома.

Совет недели: безопасно подключаемся к Wi-Fi https://t.co/4Q2MP1dzKN pic.twitter.com/EXEYhNK4qm

— Евгений Касперский (@e_kaspersky_ru) September 4, 2014

Защититься можно лишь комплексно, поэтому мы рекомендуем использовать на компьютерах и мобильных устройствах современные брандмауэры и антивирусные программы с актуальными базами сигнатур зловредов. К примеру, Kaspersky Internet Security 2015 позволяет проверить уровень безопасности беспроводной сети и дает рекомендации по изменению ее настроек.

www.kaspersky.ru

Чем опасны публичные Wi-Fi-сети и как защитить свои данные

Еще с детства мы знаем: придя с улицы, нужно мыть руки. Однако не особо задумываемся, что по такому же принципу («с улицы») наши мобильные устройства тоже могут получить болячку. А точнее, ваши данные могут быть украдены.

Как обезопасить себя от хитрых жуликов, пользующихся наивностью любителей бесплатного публичного Wi-Fi? Мы попросили специалистов по информационной безопасности объяснить нам правила гигиены.

Трудные пароли – это хорошо, но их все равно можно взломать. Просто у программ уйдет больше времени на подбор ключа относительно «qwerty12345». Хотя в случае с Wi-Fi-точками пароль совершенно ни при чем, даже если он содержит под двадцать знаков с чередованием кириллицы/латиницы, спецсимволов и цифр. Уязвимость появляется в тот момент, когда устройство присоединяется к общественной сети.

Учтите также, что гаджеты умеют автоматически подключаться к известным сетям. Например, вы пришли в кафе и воспользовались местной точкой доступа, узнав пароль у официанта. Когда вы зайдете в него в следующий раз, при включенном доступе к Wi-Fi смартфон или ноутбук сам подключится к этой сети. Более того, в некоторых заведениях либо публичных сетях даже пароля нет – подключиться может кто угодно.

Чем опасно автоматическое подключение?

При должных навыках злоумышленник без особого труда получает доступ к данным с компьютеров, подключенных к этой точке.

Злоумышленники могут создать также двойника – сеть с таким же названием (идентификатором сети, SSID) и паролем. Конечно, не факт, что подключение произойдет именно к «злому двойнику», но такой вариант не исключен: например, у такой сети может быть мощнее сигнал, а у вас установлено автоматическое подключение или вам просто не повезет при выборе между двумя сетями с одинаковыми названиями.

Связав устройство с сетью-двойником, вы рискуете тем, что пересылаемые с вашего гаджета данные попадут в третьи руки. Под угрозой находятся ваши учетные записи и банковские карты, а также информация с накопителя, если вирусы смогли просочиться на компьютер.

Поэтому первый совет – отключите в настройках своего устройства автоматическое подключение к известным сетям. Обычно этот пункт находится в параметрах беспроводного доступа.

Распознать двойника можно только по косвенным признакам. Во-первых, браузер способен предупредить вас о потенциальной опасности при открытии страниц: выдав сообщение об ошибке шифрования или просто не открыв сайт. Во-вторых, иногда подменные версии страниц не всегда один в один выглядят как оригинал. Если вдруг на привычном вам ресурсе видите другие шрифты (а сами в браузере не меняли их), анимации нет или она не такая, как обычно – это серьезные поводы насторожиться.

Менеджер по группе продуктов Eset Сергей Кузнецов: Устройство не может найти две точки доступа с одним SSID. Точнее, может, но без специальных программ вы этого не увидите. До подключения к точке доступа получить информацию о ней можно только с помощью стороннего ПО. Например, для Android существуют программы типа Wi-Fi Analyzer. Но даже они мало что расскажут – вы узнаете МАС-адрес точки и производителя радиомодуля, что особо не поможет.

| Какая из этих точек доступа «злой двойник»? |

При «злом двойнике» подставной сайт может быть с тем же URL, что и настоящий. Просто злоумышленник будет отдавать вам подставной сайт, используя свои DNS.

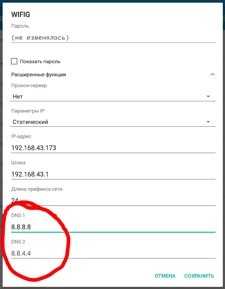

Рекомендуем при подключении к общедоступной сети изменить DNS сервера на DNS сервера Google (на фото слева)

Руководитель группы исследований безопасности телекоммуникационных систем Positive Technologies Павел Новиков: На практике определить двойника практически невозможно. Запатентовать или получить лицензию на название точки доступа невозможно. Любой человек может разворачивать точки доступа с любыми названиями, даже если аналогичные уже существуют.

Что же делать?

Если у вашего мобильного оператора есть приемлемый по финансам тарифный план, то используйте интернет со смартфона, а при необходимости раздавайте трафик на ноутбук. Но это не всегда получается – скажем, во время заграничных поездок. На трафике через интернет-роуминг можно разориться.

Сергей Кузнецов: Первое правило безопасной работы в публичных сетях: никогда не подключаться к публичным сетям. Второе правило безопасной работы в публичных сетях: вообще никогда не подключаться к публичным сетям.

Если же очень нужно, соблюдайте следующие правила:

- Не используйте публичную сеть для доступа к почте, соцсетям, онлайн-банку и другим важным сервисам. Поиск в Google, просмотр YouTube – допустим.

- «Правильные» открытые публичные сети должны иметь страницу авторизации – вы вводите там номер телефона, вам присылают код.

- Проверяйте сертификат на странице авторизации сети. Если у сети нет страницы авторизации, не подключайтесь к ней.

- Сертификат на странице авторизации должен быть доверенным.

Хорошо, а что тогда НЕ делать?

- Старайтесь не совершать покупок в интернете и не вводить пароли, пока ваше устройство подключено к общественной точке.

- Как бы банально ни звучало, убедитесь, что никто не видит, какой пароль вы вводите. На всякий случай проверьте, нет ли над вами камеры наблюдения.

- Не подключайтесь к сетям, которые вообще не требуют пароля. Под «МТС_wifi_free» может быть совсем не точка доступа известного оператора, а просто наживка для доверчивых людей.

Павел Новиков: Пользователь должен понимать, что при подключении к открытой сети Wi-Fi в метро, гостинице или аэропорту, его данные могут быть перехвачены злоумышленником. Степень риска такого подключения велика, поэтому мы не советуем использовать Wi-Fi сети, у которых нет пароля. К таким сетям легко подключиться и также легко перехватить данные любого пользователя. Злоумышленники с базовыми навыками взлома могут без проблем перехватить трафик, включая пароли пользователей от интернета-банка, электронной почты и т.д.

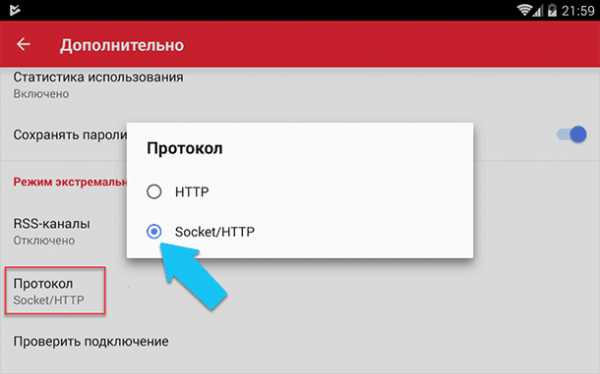

И еще один совет — при подключении обращайте внимание на тип шифрования: в идеале, должен использоваться WPA2-Enterprise.

Что за типы шифрования такие, и зачем мне об этом знать?

Сергей Кузнецов: Тип шифрования в Wi-Fi – характеристика, которая имеет отношение к безопасности сети, а не пользователя. Чем сложнее тип шифрования, тем сложнее подобрать пароль для доступа.

Наименее безопасно шифрование WEP, поскольку оно передает несколько байт ключа шифрования вместе с каждым пакетом данных. Следовательно, вне зависимости от сложности ключа, раскрыть любую передачу можно, перехватив достаточное число пакетов. При использовании специального ПО, задача займет несколько секунд.

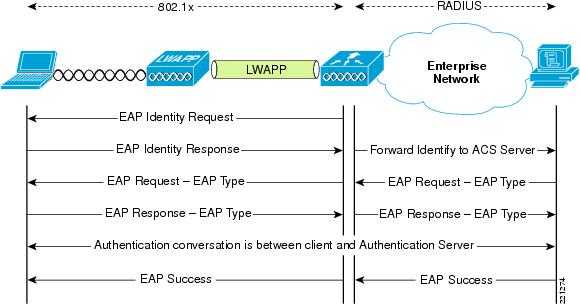

Самый стойкий тип шифрования – WPA2 (IEEE 802.11i). В нем используется стандарт шифрования AES (размер блока 128 бит, ключ 128/192/256 бит), устойчивый к взлому. Есть две разновидности WPA2:

- WPA2-PSK (Personal) – вход в сеть происходит по единому для всех клиентов паролю;

- WPA2-Enterprise – пароль к доступу сверяется с некоторой удаленной базой данных на стороннем сервере. Пароль уникален для каждого узла. Насколько мне известно, взломать WPA2-Enterprise пока никому не удалось.

Павел Новиков: Шифрование WPA2-Enterprise на практике можно встретить только в корпоративной среде, и у редких пользователей. Такой тип шифрования требует дополнительный RADUIS-сервер – отдельный протокол для реализации аутентификации и авторизации.

Шифрование WPA2 PSK (или WPA2-Personal) имеет один ключ на всех, это удобно для домашнего использования, т.к. обычно все подключающиеся – доверенные пользователи. Однако использование WPA2 PSK в общественных местах может привести к потере конфиденциальных данных. Пользователям также следует избегать точки доступа Wi-Fi, если на них включена функция WPS. Это технология, которая разработана специально для упрощения подключения устройств к Wi-Fi сети. Злоумышленник может проникнуть в такую сеть, даже если в ней использовано стойкое шифрование.

Как еще я могу защититься?

Используйте VPN, она же виртуальная частная сеть. Это общее название технологий, которые применяются для разных целей. Например, с помощью VPN можно подменить свое местоположение, чтобы получить доступ к заблокированным ресурсам на территории вашей страны (сделаем вид, что не знаем, о каких сайтах речь).

Если вкратце, то VPN – это сеть внутри сети. Представьте нефтепровод, внутри которого протянули коктейльную трубочку – вот она и будет VPN. Технология формирует отдельный зашифрованный канал, по которому передаются данные. При желании, конечно, можно взломать и его, но сделать это непросто.

Также старайтесь открывать сайты начиная с «https://имя домена». HTTPS – расширение для протокола HTTP, которое обеспечивает передачу данных с шифрованием. Его поддерживают многие ресурсы, особенно крупные.

Некоторые ресурсы также используют протокол SSL для обмена информацией между сервером и клиентом. Он считается надежным даже при работе в публичных сетях.

Делаем выводы

Основные правила гигиены таковы:

- По возможности не подключаться к публичному Wi-Fi, а когда без него не обойтись, выбирать запароленные сети и использовать VPN

- Без острой нужды не делать покупки и не вводить пароли для входа в учетные записи на ресурсах, когда ваше устройство подключено к публичной сети.

Редакция DGL.ru выражает благодарность компаниям ESET и Positive Technologies за помощь в подготовке материала

www.dgl.ru

проникновение и защита. 1) Матчасть / Habr

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символовa-z(2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

Но сначала — матчасть.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

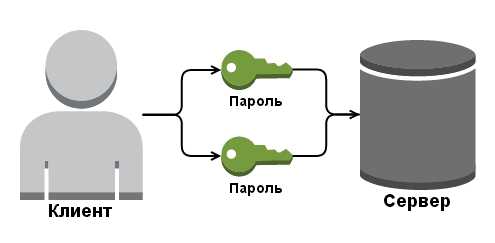

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

AuthType Basic

AuthName "My super secret zone!"

AuthUserFile /home/.htpasswd

Require valid-user

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

Authorization: Basic YWRtaW46cGFzcw==

То есть исходное:

echo -n 'admin:pass' | base64

# YWRtaW46cGFzcw==

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

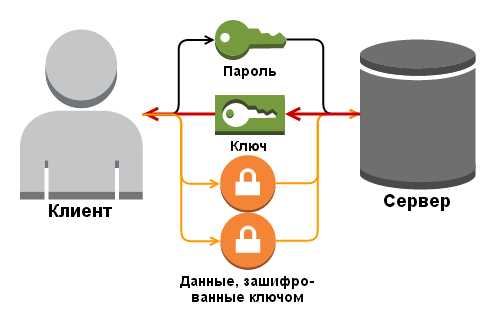

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

В этом цикле статей такой тип сети не рассматривается, так как взламывать тут нечего. Если вам нужно пользоваться открытой сетью в кафе или аэропорту — используйте VPN (избегая PPTP) и SSL (https://, но при этом поставьте HTTPS Everywhere, или параноидально следите, чтобы из адресной строки «внезапно» не исчез замок, если кто включит sslstrip — что, впрочем, переданных паролей уже не спасёт), и даже всё вместе. Тогда ваших котиков никто не увидит.

WEP

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (~5 символов).

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.

p.s: так как тема очень обширная, в материал могли закрасться ошибки и неточности. Вместо криков «автор ничего не понимает» лучше использовать комментарии и ЛС. Это будет только приветствоваться.

Оглавление:

1) Матчасть

2) Kali. Скрытие SSID. MAC-фильтрация. WPS

3) WPA. OpenCL/CUDA. Статистика подбора

habr.com

10 советов для безопасности беспроводной сети

Предлагаем вашему вниманию список из 10 рекомендаций для малого и среднего бизнеса, разработанных специалистами научно-исследовательского центра Института программной инженерии Карнеги-Меллон (Software Engineering Institute, SEI), которые помогут вам на базовом уровне усилить защиту своей сети WiFi, заставив хакеров ретироваться и искать в другом месте более удобные цели для своих атак.

Совет № 1. Используйте безопасные WiFi-маршрутизаторы бизнес-класса

Безопасность беспроводной сети начинается с выбора беспроводного маршрутизатора, который способен обеспечить строгое следование всем требованиям по безопасности и необходимой вам функциональности. Роутеры для дома и бизнеса отличаются, поэтому убедитесь, что выбранная модель полностью отвечает всем вашим конкретным бизнес-требованиям. WiFi-маршрутизатор бизнес-класса предоставляет расширенные возможности конфигурации и пропускной способности, а также обеспечивает поддержку VLAN (Virtual Local Area Network, логическая локальная компьютерная сеть), нескольких SSID (Service Set Identifier, уникальное наименование беспроводной сети), встроенного VPN и многое другое.

Совет № 2. Ограничьте доступ к маршрутизаторам

Это кажется очевидным, но у многих компаний их WiFi-роутеры установлены там, где физический доступ к ним имеют все сотрудники компании, а в ряде случаев — и гости. Опасность подобных ошибок проектной команды заключается в том, что простое нажатие кнопки сброса настроек (RESET) вернет маршрутизатор к заводским настройкам и, тем самым, позволит обойти любые меры безопасности, которые вы ранее на нем установили. Поэтому для безопасности беспроводных сетей позаботьтесь о том, чтобы физический доступ к маршрутизатору имел только персонал, уполномоченный для работы с ним.

Совет № 3. Следите за своевременными обновлениями прошивок и программного обеспечения

Убедитесь, что у вас всегда установлено самое последнее обновление прошивки ваших беспроводных маршрутизаторов. Также вам необходимо проконтролировать обновление программного обеспечения безопасности любого из устройств, имеющих доступ к вашей корпоративной сети WiFi. В зависимости от систем, которые у вас развернуты, вы можете автоматизировать этот очень важный для безопасности беспроводной сети процесс. Автоматизация обновлений — это, как правило, лучший вариант для такого рода задач, так как ваша защита перестанет зависеть от человеческого фактора. Таким образом, вы своевременно обеспечите защиту WiFi сети от любых новых уязвимостей, которые уже обнаружены или могут появиться в используемых вами аппаратных или программных решениях.

Совет № 4. Используйте WPA2 или WPA2 enterprise

Корпоративная версия WPA2 предоставит вам больше контроля, так как вы можете задавать индивидуальные имена пользователей и пароли для всех ваших сотрудников, использующих ваш WiFi. Это потребует от вас настройку вашего собственного сервера. Но даже если у вас не хватает опыта или ресурсов для этого, подобные услуги могут быть отданы на аутсорсинг. Таким образом, ваша беспроводная сеть WiFi будет защищена с помощью WPA2 enterprise, а всеми техническими аспектами займется аутсорсинг-провайдер.

Смотрите по теме: WPA2-Enterprise. Как создать безопасную Wi-Fi-сеть

Совет №5. Отключите возможность администрирования через беспроводное соединение на ваших маршрутизаторах

Конечно, осуществлять беспроводное администрирование маршрутизатора гораздо удобней, но, оставляя включенной опцию «Admin Via Wireless», вы тем самым обеспечиваете злоумышленникам более доступный им физически и потенциально опасный путь к вашей сетевой инфраструктуре. Когда эта функция отключена, только пользователи, напрямую подключенные к вашему маршрутизатору через кабель Ethernet, смогут получить доступ к функциям администратора.

Совет № 6. Настройте private доступ для сотрудников и public доступ для гостей

Таким образом вы разделите вашу сеть на две отдельные точки доступа. Хорошо защищенная и настроенная корпоративная точка доступа будет доступна только вашим сотрудникам для выполнения их рабочих задач, в то время как ваши клиенты и гости для получения беспроводного доступа в Интернет смогут воспользоваться публичной точкой доступа. Это устранит возможность случайного или намеренного доступа гостей к вашей системе, в том числе и к конфиденциальной информации, а также обезопасит ваш корпоративный трафик от прослушивания.

Совет № 7. Регулярно осуществляйте мониторинг всех точек доступа WiFi в зоне действия вашей беспроводной сети

Чтобы защитить беспроводную сеть wi-fi очень важно вовремя выявлять и пресекать все попытки осуществить несанкционированные беспроводные соединения. Регулярный мониторинг вашей беспроводной сети позволит вам своевременно выявлять мошеннические точки доступа, расположившиеся на вашей территории или в непосредственной близости от нее. Выполнение этих проверок также позволит вам узнать, не пытается ли кто-либо их ваших сотрудников осуществить подключение несанкционированной точки доступа в вашей контролируемой зоне. С задачами осуществления такого контроля за вашей беспроводной сетью, в том числе почти мгновенного обнаружения поддельных точек доступа или несанкционированных точек доступа с высокой точностью определения их физического местоположения отлично справится специализированное ПО и оборудование.

Совет № 8. Используйте подключение по VPN (Virtual Private Network, виртуальная частная сеть)

Наличие VPN-подключения даст вам несколько дополнительных функций безопасности беспроводной сети. Одной из наиболее важных является возможность защитить WiFi сеть за пределами контролируемой зоны вашего бизнеса. Будь то попытка доступа к вашей сети WiFi из зоны, физически находящейся за пределами контролируемой территории, либо осуществление любого другого соединения, которому вы не можете полностью доверять, — используйте VPN для маскирования своего реального интернет-трафика, чтобы он не мог быть обнаружен и перехвачен хакерами, когда вы или ваши сотрудники находитесь вне зоны вашего офиса.

Совет № 9. Используйте оригинальное имя сети и сложный пароль

Используя часто встречаемый или созвучный SSID вы упрощаете хакерам задачу взлома вашей сети. Сделаете его необычным. Кроме того, при выборе пароля для беспроводной сети многие компании поступают крайне опрометчиво. Так, согласно опросу, проведенному компанией Preempt Security, специализирующейся на информационной безопасности, более 35% компаний сегмента малого бизнеса имеют слабые, легко взламываемые пароли по сравнению с менее чем пятью процентами для более крупных предприятий. Таким образом, чтобы защитить вашу корпоративную сеть WiFi от взлома, обязательно выберите надежный сетевой пароль и регулярно меняйте его.

Совет № 10. Используйте политику безопасности, которая действенно работает

Реализация всех вышеприведенных рекомендаций, безусловно, увеличит безопасность вашей беспроводной сети, но без строгой и действенной политики безопасности все ваши усилия по защите сети WiFi окажутся бесполезными. Каждый ваш сотрудник должен четко понимать и нести ответственность за то, как он распоряжается корпоративной сети WiFi, а также использует системные ресурсы и чувствительные для бизнеса компании данные вне офиса. Разглашение информации о пароле доступа, добавление несанкционированных устройств, посещение сомнительных сайтов, открытие электронных писем от неизвестных источников и другие рискованные действия любого из ваших сотрудников могут полностью нивелировать все ваши усилия по обеспечению информационной безопасности. Периодически (хотя бы один раз в квартал) напоминайте вашей рабочей команде о корпоративной политике безопасности, объясняйте им последствия ее нарушения, а также постоянно прикладывайте усилия к приобщению всех сотрудников компании к сотрудничеству в этом вопросе.

Мне нужна консультация. Свяжитесь со мной.

Смотрите также:

wifi-solutions.ru

Как оставаться в безопасности, используя публичный Wi-Fi

Подключиться к Wi-Fi можно во многих общественных местах: кафетериях, гостиницах, ресторанах, аэропортах и даже городском транспорте. Но зачастую эти открытые сети не являются безопасными. Что бы вы ни использовали — ноутбук, планшет или смартфон, — подключение должно максимально обеспечивать защиту ваших данных. Есть по крайней мере четыре простых шага, которые вы можете предпринять, чтобы повысить сохранность ваших данных при использовании открытых общественных сетей Wi-Fi.

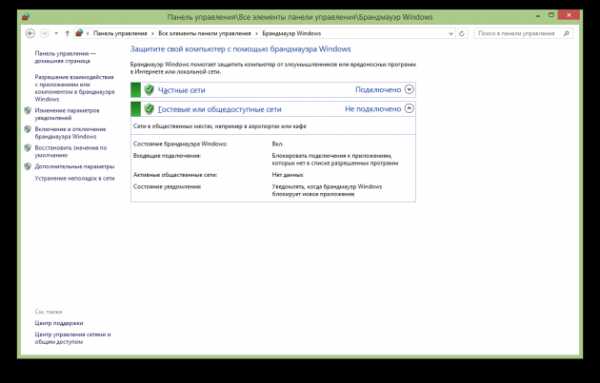

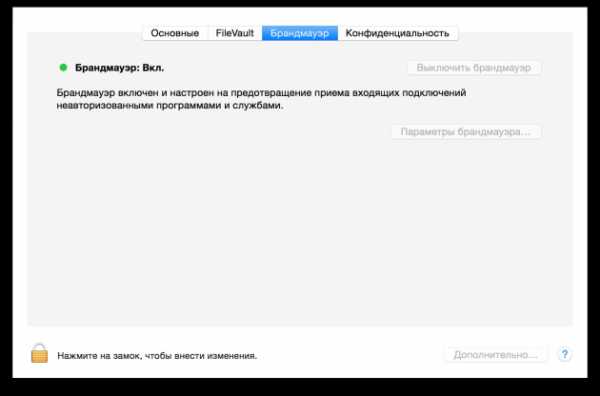

Включите брандмауэр

Он защитит ваш компьютер от вирусов и злоумышленников.

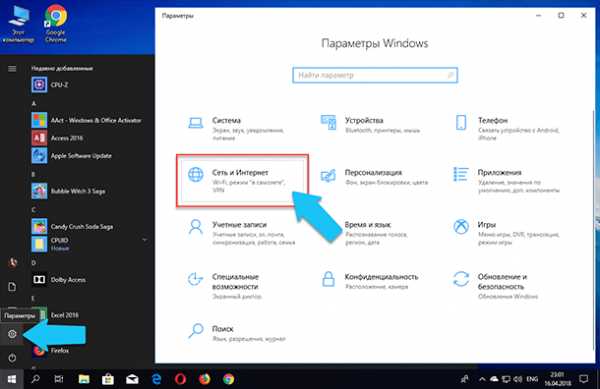

В Windows брандмауэр включён по умолчанию. Однако если вы не уверены, то перейдите в раздел «Панель управления» → «Брандмауэр Windows» и убедитесь, что он включён.

В macOS аналогичный путь: «Системные настройки» → «Защита и безопасность» → «Брандмауэр».

Отключите раздачу

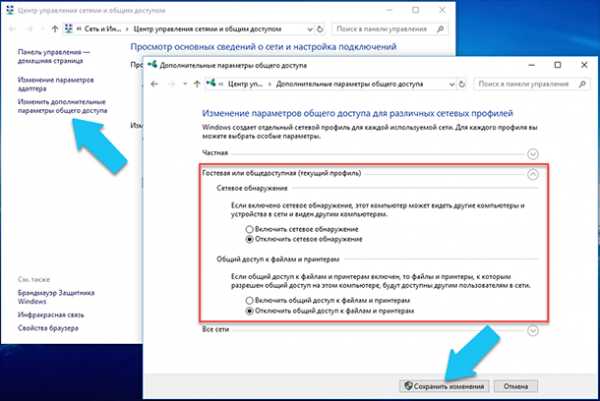

Если ваш ноутбук настроен на автоматический обмен файлами (например, делится музыкальной библиотекой iTunes) или вы используете удалённый доступ к нему в домашней сети, перед подключением к публичному Wi-Fi эти настройки стоит отключить.

Чтобы добраться до сетевых настроек, которые нужно изменить, в Windows откройте «Панель управления» → «Центр управления сетями и общим доступом». Затем на левой панели нажмите «Изменить дополнительные параметры общего доступа».

Чтобы отключить раздачу в macOS, перейдите в раздел «Системные настройки» → «Общий доступ» и отключите общий доступ к файлам.

Установите расширение для браузера

Существуют также расширения для браузеров, позволяющие повысить безопасность выхода в интернет. Одним из них является HTTPS Everywhere от Electronic Frontier Foundation (EFF).

Расширение обеспечивает безопасное соединение во время посещения сайтов, таких как Yahoo, eBay, Amazon и другие. Также есть возможность создавать свой собственный файл XML-конфигурации для добавления сайтов, не вошедших в указанный выше список, которые вы посчитаете не слишком безопасными. Это расширение доступно для Chrome и Firefox и работает с Windows, macOS и Linux.

Разработчик: Разработчик

Цена: Бесплатно

Используйте VPN для подключения к точке доступа

К сожалению, не все сайты и поисковые системы обеспечивают зашифрованную защиту по протоколу Secure Socket Layer (SSL). Это делает данные, проходящие через публичные сети Wi-Fi, доступными для третьих лиц.

Возможно, стоит рассмотреть вопрос подключения к публичным точкам Wi-Fi с помощью VPN-сервера. При этом информация передаётся в зашифрованном виде, что делает её недоступной для злоумышленников. Поэтому виртуальные частные сети (VPN) являются полезным инструментом при работе с публичными точками доступа Wi-Fi.

Одним из таких VPN-сервисов является proXPN, который бесплатен в базовой версии. Однако пропускная способность вашего соединения будет ограничена. Полную скорость, а также ряд дополнительных функций можно получить в премиум-аккаунте (от 6,25 доллара в месяц). ProXPN работает на Windows, macOS, есть также мобильная версия для смартфонов и планшетов.

Процесс установки очень прост: нужно создать учётную запись, установить proXPN и войти в аккаунт.

В качестве альтернативы proXPN можно рассмотреть, например, CyberGhost, Your Freedom или Hotspot Shield. Пользователи бесплатной версии здесь тоже ограничены в количестве VPN-площадок, времени и скорости соединения, а цена премиум-аккаунта начинается с одного доллара в месяц.

С другой стороны, вам может быть вполне достаточно работы в течение пяти часов, доступных для непрерывного подключения, например, с бесплатным аккаунтом Spotflux.

Читайте также

lifehacker.ru

Открытый Wi-Fi: правила безопасного использования

Читайте, как правильно использовать открытый Wi-Fi, как не подхватить вредоносное ПО и не утерять личные данные. Какие приложения на вашем устройстве для этого использовать. Если вы живёте в большом, или не очень, городе и просто выйдете на улицу, прогуляетесь в какое-нибудь общественное место, учреждение, вокзал, развлекательный центр, кафе или ресторан, то обязательно наткнётесь на множество бесплатных, или почти бесплатных, общественных «Wi-Fi» точек доступа в Интернет. Сейчас это новое требование, и одновременно благо цивилизации, без интернета теперь никуда.

Благодаря им вы можете повсеместно оставаться в сети, выполнять нужную работу, управлять вашей социальной медиа-империей, быть в курсе всех новостей и событий, но, в тоже время, работа с общедоступными точками «Wi-Fi» может быть серьезной угрозой вашей онлайн безопасности. В этой статье я попытаюсь рассказать о том, на что нужно обратить повышенное внимание при подключении к такой точке доступа, и как максимально обезопасить свою конфиденциальную информацию.

Содержание:- Внимательно прочитайте «Соглашение об использовании Wi-Fi сети».

- Используйте защищённое соединение для веб-сайтов и приложений.

- Установите VPN приложения.

- Дополнительные советы по безопасности.

- Будьте благоразумны.

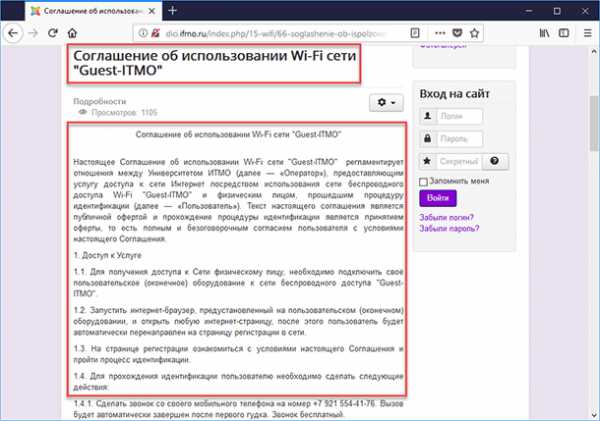

Внимательно прочитайте «Соглашение об использовании Wi-Fi сети»

При подключении к бесплатной «Wi-Fi» точке, обычно нужно пройти стандартную регистрацию. То есть, вы подключились, открываете интернет-браузер и видите экран приветствия, а то и не один, опять же нужно быть очень осторожным, нужно внимательно прочитать соглашение пользователя, чтобы убедиться для чего провайдер собирает ваши личные данные. Например, крупные бесплатные рекламные сети «Wi-Fi» специально создаются в общественных местах маркетинговыми фирмами, которые готовы предоставлять вам достаточно быстрый траффик в обмен на адрес электронной почты или номер телефона.

Соглашение пользователя сети «Wi-Fi» должно содержать развернутые сведения о том, какие именно данные вы должны предоставить, как ваши данные будут использоваться и где храниться. Не нужно пренебрегать соглашением пользователя, не поленитесь прочитать его до конца, это займет совсем немного времени. Определите для себя сами, ещё до регистрации, действительно ли доступ в Интернет стоит той информации, которую вы предоставляете. Это один из тех случаев, когда желательно заранее заиметь альтернативный адрес электронной почты (бесплатный сервис), который для вас не сильно важен. Потому, что вполне возможно, что адрес, который вы ввели при регистрации, тут же окажется во всех крупных базах для рассылки спама, и вы будет получать до тысячи ненужных писем каждый день.

Но если адресов электронной почты может быть сколь угодно много, то номер телефон, скорее всего один, и его потеря или смена может оказаться крайне болезненная. Если ваш телефон попадёт в базу к недоброжелателям, то вас завалят рекламными СМС-ками, или и того хуже, подпишут на несколько платных сервисов, или телефонные мошенники попытаются вас обмануть. Поэтому, перед предоставлением такой информации стоит ещё раз подумать о благонадёжности провайдера.

Ещё, вам следует выбирать хорошо рекламируемые, официальные «Wi-Fi» сети, созданные специально для кафе, баров, ресторанов, аэропортов, вокзалов, или любых других официальных учреждений, где вы находитесь. Общеизвестно, что хакеры могут создавать собственные бесплатные «Wi-Fi-сети», чтобы поймать легковерных граждан, ищущих более быстрый траффик. Если вы непонятно где видите бесплатную и полностью открытую точку доступа с прекрасным сигналом и быстрым траффиком, и вы понятия не имеете к какому учреждению или провайдеру она принадлежит, то я посоветую вам отказаться от подключения к такой сети, уж очень велика вероятность, что это мошенники.

Используйте защищённое соединение для веб-сайтов и приложений

Этот зеленый замочек, который появляется в адресной строке вашего браузера, когда вы подключаетесь к веб-сайту через защищенное соединение. Он обретает особую важность, когда используется общественная «wi-fi» точкой доступа. Стоит долго при долго подумать, прежде чем совершать какие-либо важные операции через незащищенное соединение, например, совершать покупки в сети с помощью кредитной карты, подключаться к удалённому офису, входить на банковские сайты и так далее. Потому что отследить ваши действия и украсть всю конфиденциальную информацию, как-то логины, пароли, секретные коды, электронную почту, банковскую информацию будет намного проще, чем если бы вы всё это делали с домашнего или рабочего компьютера.

Если вы подключаетесь к «Wi-Fi» с телефона, то желательно использовать любой мобильный браузер, чем мобильное приложение, потому что браузеры более ответственно подходят к использованию безопасного протокола «HTTPS». Если вы пользуетесь онлайн-приложением, то они могут принимать фальшивые учетные данные безопасности без вашего ведома, и это таит огромную опасность даже при обычном серфинге в сети, не говоря уже об онлайн-банкинге или оплате товаров в Интернете.

Что касается мобильных приложений, то всё зависит от добросовестности разработчиков, вы самостоятельно почти ничего не можете сделать, чтобы дополнительно обеспечить свою безопасность. Используйте онлайн приложения от проверенных временем, крупных компаний и доверенных разработчиков. Например, большинство крупных банков очень дорожат своей репутацией, и достаточно сильно заботятся о безопасности данных пользователей, то есть их приложения имеют встроенный антивирус, многоуровневую аутентификацию пользователя, для связи с банком используется зашифрованные протоколы, а также «vpn-соединения». Все эти технологии могут во многом ограничить риск потери информации даже при использовании открытых «Wi-Fi-сетей», хотя это все равно не сто процентная гарантия. Мобильные версии интернет-браузеров «Google Chrome» и «Safari» могут обеспечить такую же безопасность, которую они предоставляю и в полноценных версиях.

Установите VPN приложения

В открытых, незащищенных и бесплатных сетях «Wi-Fi», единственный действительно эффективный способ защитить свои данные от слежки как при посещении веб-сайтов так и в приложениях, которые не поддерживают протокол «HTTPS» – это установить «VPN-соединение». Обратите внимание, что при использовании «VPN-туннеля», ваше фактическое местоположение не будет учитываться, то есть все веб-сайты будут определять страну входа по физическому расположению сервера, через который проходит соединение. Следовательно, для правильной работы желательно использовать «VPN» сервер, расположенный в той стране, в которой вы сейчас находитесь.

«VPN» (виртуальная частная сеть) перенаправляет ваш трафик через выделенные, зашифрованные серверы, поэтому вам нужна та, которой вы можете доверять. Если вы можете использовать платный и авторитетный «VPN-сервис», то это большой плюс, если бесплатный, то нужно выбирать широко известный, проверенный временем, с множеством положительных отзывов. Большинство из них, в данное время уже обзавелись собственными мобильными приложениями (как и стандартным ПО для ПК), работа с ними максимально автоматизирована, приложения легко устанавливаются из стандартного магазина «Android» и «iOS».

Также стоит упомянуть, что у мобильного браузера «Opera» присутствует встроенная функция «VPN». Когда вы используете любые приложения c «Opera Max», то при подключении через бесплатный «Wi-Fi» вам не нужно будет беспокоиться о том, что ваши данные достанутся хакеру сидящему рядом.

«SSL Шифрование» для «SPDY» обеспечит защищённую и безопасную передачу данных между вашим устройством и серверами сохранения-данных «Opera Max». Ещё, благодаря этой технологии вы можете сократить поток данных в приложениях, использующих большое количество изображений, таких как «Instagram» или «Flipboard», а также значительно сократите траффик многих популярных приложений для передачи потокового видео и музыки. В следствии этого, скорость загрузки данных будет значительно выше даже в переполненных «Wi-Fi» сетях.

Благодаря «SPDY» вы сможете существенно ускорить подключение мобильных приложений к облаку на устройствах с «Android». «SPDY» является ответвлением будущего стандарта «HTTP 2.0», разработанного специально для ускорения соединений на мобильных устройствах. Компания «Google» уже добавила поддержку «SPDY» в нескольких своих приложениях, особенно в функции «Data Saver» для браузера «Chrome Mobile». В настоящее время, протокол «SPDY» уже прошёл тестирование «в полях», и более сотни миллионов пользователей «Android» активно используют функцию прокси-сервера «Chrome» через «SPDY». По оценкам разработчиков «Google», технология «SPDY» обеспечивает 23% -ное увеличение скорости. Но с «Opera Max» это ускорение теперь доступно для всех ваших приложений.

Дополнительные советы по безопасности

Не загружайте и не устанавливайте какие-либо приложения не из официальных магазинов, а также убедитесь, что все ваше системное программное обеспечение обновлено, включая и антивирусное ПО. На ноутбуке убедитесь, что у вас закрыт общий доступ к дискам и отдельным каталогам. В Windows 10, при подключении через публичную сеть, все эти меры предосторожности должны включаться автоматически, но всё равно в этом желательно удостовериться самому.

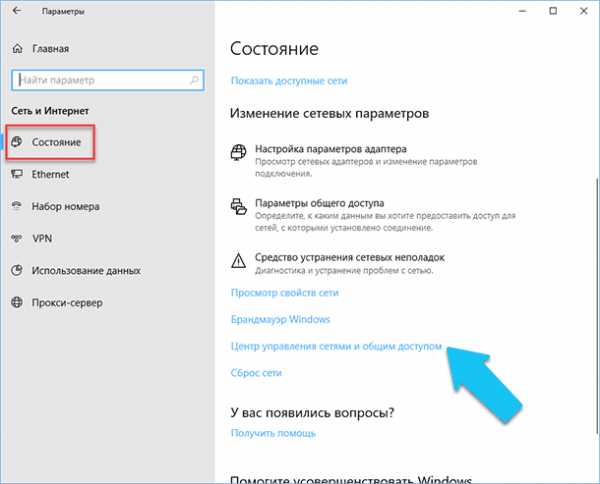

В Windows 10, перейдите в «Пуск» – «Параметры» – «Сеть и Интернет».

Далее, на закладке «Состояние» прокрутите страницу вниз и кликните на ссылку «Центр управления сетями и общим доступом».

Затем, в открывшемся окне, перейдите по ссылке «Изменить дополнительные параметры общего доступа», здесь можно настроить стандартные параметры для частных и общедоступных сетей, которые будут запускаться автоматически. Если вы внесли изменения, то не забудьте сохранить их.

В «OS X» этот параметр можно найти в разделе «Обмен», в «Системные настройки». Отключите поле «Общий доступ к файлам» для обеспечения дополнительной защиты.

Если это возможно, то используйте двойную аутентификацию для авторизации на важных для вас сайтах, например, сервисы «Google» или Яндекса. Также не забывайте выходить из своей учётной записи на веб-сайтах и в приложения, перед тем как закрыть браузер или выгрузить приложение.

Сообщите своему ноутбуку или смартфону о необходимости «забыть» бесплатную «Wi-Fi» сеть после использования, это необходимо для того, чтобы устройство не подключалось к нему автоматически.

Имеет большой смысл, использовать разные сложные пароли для каждого веб-сайта и приложения. В случае потери данных, злоумышленники получат доступ только к одному аккаунту, а не ко всем.

Будьте благоразумны

Независимо от того, на какие ухищрения вы идёте, чтобы максимально обезопасить себя от потери данных, помните, что общедоступные сети по своей сути более подвержены воздействию злоумышленников, чем те, которые находятся у вас дома или на рабочем месте. Если возникла необходимость ввести банковскую информацию или срочно зайти на очень важный веб-сервис, то как альтернативу, для большей безопасности можно использовать мобильный интернет, а не общественную «Wi-Fi» точку доступа.

Дважды подумайте о вводе паролей, имен пользователей, данных кредитной карты или какой-нибудь другой конфиденциальной информации, если вы подключились через общественную сеть. Вполне возможно, что кто-то постоянно перехватывает пакеты в этой сети. Если это возможно, то используйте такие сети только для просмотра новостей, поиска информации, просмотра видео и прослушивания музыки.

Постепенно ситуация меняется, и все больше и больше бесплатных провайдеров «Wi-Fi» прилагают дополнительные усилия для минимизации рисков для безопасности данных пользователей, а кафе, гостиничные сети и разного рода учреждения подписывают договора с внешними фирмами, уже зарекомендовавшими себя в этой области. Не нужно боятся подключаться к общественным сетям, когда вы находитесь вне дома и работы, просто убедитесь, что вы знаете, что делаете.

hetmanrecovery.com