Dr.Web Desktop Security Suite для Windows

Антивирус — преградит вход в защищаемую систему вирусам и вредоносному ПО, вылечит от уже проникших вирусов.

Подробнее

Превентивная защита — сохранит от новейших активных угроз, целевых атак и попыток проникновения, в том числе через уязвимости «нулевого дня».

Подробнее

Антиспам — с высокой долей вероятности распознает спам независимо от языка сообщения, при близком к нулю проценте ложных срабатываний.

Подробнее

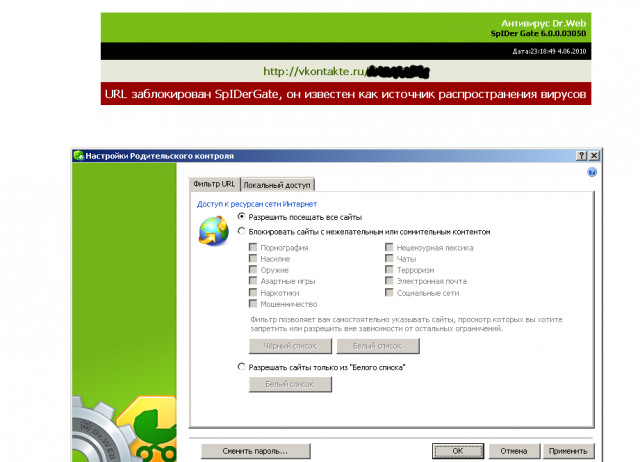

Веб-антивирус SpIDer Gate® — обеспечит проверку веб-страниц в режиме реального времени, блокирует фишинговые и другие опасные интернет-ресурсы, защитит от майнеров.

Подробнее

Офисный контроль — блокирует сайты по ключевым словам в URL и защитит от посещения нежелательных веб-ресурсов.

Подробнее

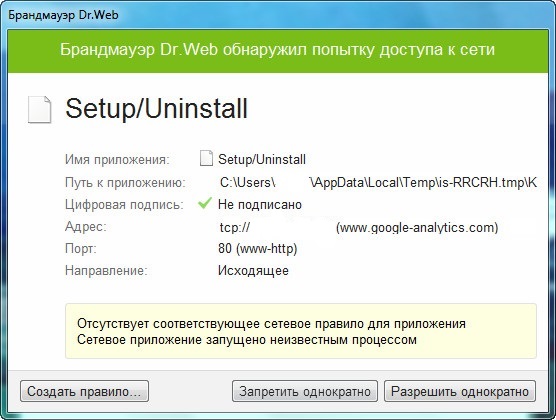

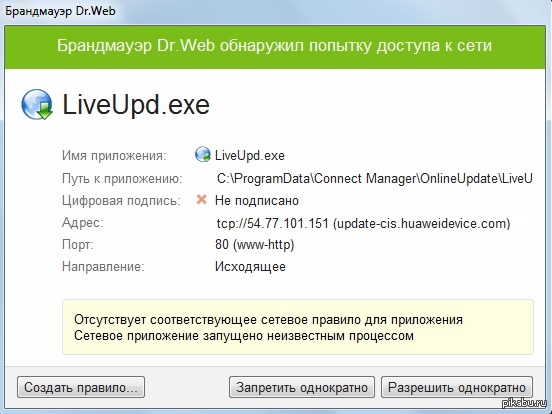

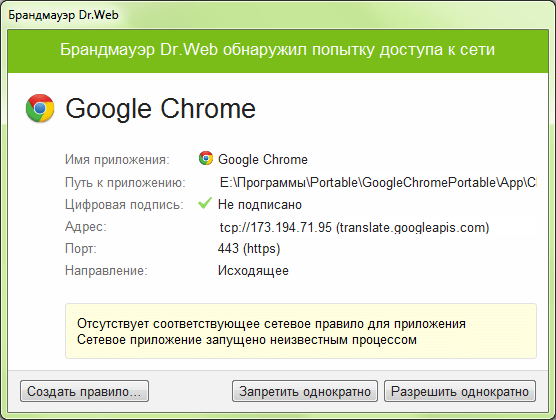

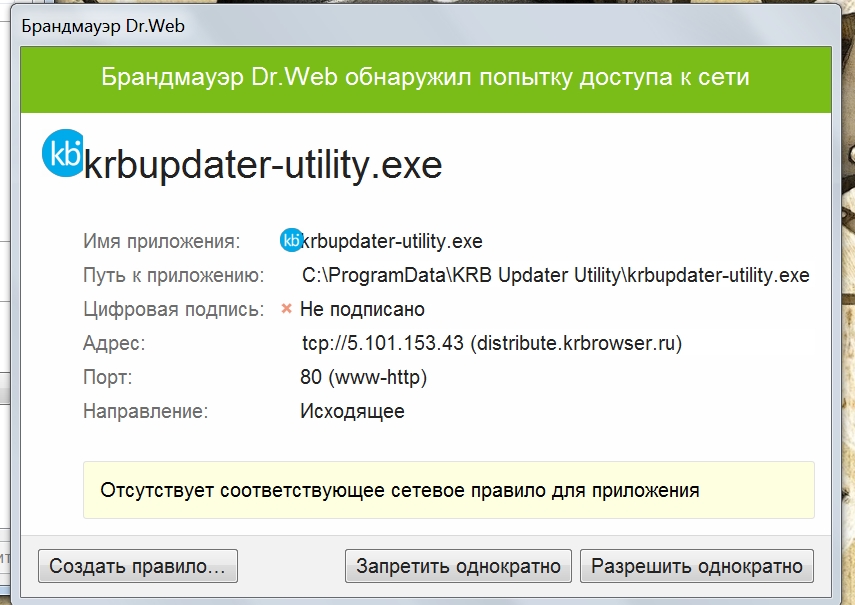

Брандмауэр — возведет заслон на пути попыток хакеров вторгнуться в ваш компьютер.

Подробнее

Антивирусная сеть* — управляйте антивирусами Dr.Web, установленными на компьютерах в пределах одной локальной сети, в удаленном режиме.

Подробнее

Новое в версии 12! Контроль приложений

Управляйте запуском приложений для отдельных станций или их групп, пользователей сети и отдельного компьютера согласно корпоративным политикам ИБ и решаемым актуальным задачам.

Подробнее | Новость о версии 12

Блокировка съемных устройств

Функция блокировки доступа к съемным носителям — флеш-картам и любым устройствам, которые используют USB-порт для подключения к ПК, включая веб-камеры, фотоаппараты и MP3-плееры — защитит от троянцев.

Подробнее

Защита от потери данных (резервное копирование)*

Просто включите защиту от потери данных и надежно защитите их от попыток удаления или изменения — как вредоносными программами, так и теми, кто «случайно» получил доступ к хакерским утилитам и решил их использовать на компьютере вашей сети.

Подробнее

*Этот функционал отсутствует в агенте Dr.Web DSS при использовании Центра управления Dr.Web.

Dr.Web | ПРАГМА ПЛЮС

Один из первых антивирусов в мире

В экономике нет ни одной отрасли, которая могла бы бесперебойно функционировать без средств защиты информации от вирусозависимых компьютерных инцидентов (ВКИ) — то есть без антивируса.

Согласно Доктрине информационной безопасности Российской Федерации, стратегическими целями обеспечения ИБ в экономической сфере являются разработка и производство конкурентоспособных средств обеспечения информационной безопасности. Основное направление обеспечения ИБ в экономической сфере – ликвидация зависимости отечественной промышленности от зарубежных информационных технологий и средств обеспечения ИБ за счет создания, развития и широкого внедрения отечественных разработок.

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года. Компания — ключевой игрок на российском рынке программных средств обеспечения базовой потребности бизнеса — безопасности информации. «Доктор Веб» — один из немногих антивирусных вендоров в мире, владеющих собственными уникальными технологиями детектирования и лечения вредоносных программ. Антивирусная система защиты Dr.Web позволяет информационным системам наших клиентов эффективно противостоять любым, даже еще неизвестным угрозам.

• Dr.Web находится в Реестре отечественного ПО.

• «Доктор Веб» имеет сертификаты, позволяющие использовать ПО Dr.Web в организациях с повышенными требованиями к ИБ.

• Dr.Web сертифицирован на отсутствие незадекларированных возможностей.

• Тысячи компаний доверили защиту информационных систем продуктам Dr.Web Enterprise Security Suite.

ДЛЯ БИЗНЕСА

Защита рабочих станций, клиентов терминальных серверов, клиентов виртуальных серверов и клиентов встроенных систем

Преимущества комплекса

Централизованная защита сети компании, включая принадлежащие ей мобильные устройства, а также защита домашних компьютеров сотрудников и их личных мобильных устройств, что обеспечивает удешевление защиты и возможность работы сотрудников в любой точке мира с равной защищенностью.

Благодаря сертификации комплекса ФСТЭК России (сертификат действует до 27. 01.2019) использование Dr.Web Enterprise Security Suite позволяет обеспечить надлежащее выполнение требований норм законодательства Российской Федерации о применении мер для защиты:

01.2019) использование Dr.Web Enterprise Security Suite позволяет обеспечить надлежащее выполнение требований норм законодательства Российской Федерации о применении мер для защиты:

• информации с ограниченным доступом (государственная тайна, персональные данные и т. д.),

• отдельных категорий граждан от информации, причиняющей вред.

Надежная защита как от всех известных угроз, так и от угроз, еще не попавших в руки исследователей, — благодаря наличию Превентивной защиты.

Обнаружение известных угроз в зашифрованных файлах — создание вредоносных файлов, не обнаруживаемых Dr.Web, является сложной задачей. Dr.Web начинает детектировать новые угрозы без необходимости обновлений.

Минимальная совокупная стоимость — Dr.Web Enterprise Security Suite имеет гибкую и мультивариантную систему лицензирования для оплаты только тех компонентов защиты, которые нужны для предприятия, без переплаты за ненужное.

Другие преимущества:

• Круглосуточная техническая поддержка — в России, на русском языке (в Москве).

• Бесплатная расшифровка специалистами «Доктор Веб» в случае заражения троянцами-вымогателями.

• Экономия 50% — при переходе на Dr.Web с конкурирующего аналогичного продукта, а также бесплатная компенсация оставшегося от прежней лицензии срока действия. При миграции на два года второй год защиты предоставляется бесплатно.

Dr.Web® для Windows

Защита рабочих станций, клиентов встроенных систем, клиентов терминальных и виртуальных серверов

Преимущества:

Наличие сертификатов

Dr.Web для Windows имеет сертификаты соответствия ФСТЭК России и ФСБ. Это означает, что продукт можно использовать в организациях, требующих повышенного уровня безопасности. Dr.Web для Windows полностью соответствует требованиям закона о защите персональных данных, предъявляемым к антивирусным продуктам. Он может применяться в сетях, соответствующих максимально возможному уровню защищенности.

Dr.Web® для Linux

Ключевые функции:

• Детектирование и нейтрализация вирусов и вредоносных объектов на жестких дисках и сменных носителях.

• Определение вирусов в архивах любой степени вложенности и в упакованных объектах.

• Проверка файлов, сжатых упаковщиками, в том числе неизвестными, с помощью технологи FLY-CODE™.

• Защита от неизвестных угроз при помощи технологии несигнатурного поиска Origins Tracing™ и интеллектуального эвристического анализатора Dr.Web.

• Проверка с возможностью выбора ее типа: быстрая, полная, выборочная или пользовательская.

• Постоянный мониторинг здоровья компьютера – перехват «на лету» обращений к файлам на дисках, дискетах, CD/DVD/Blu-ray-дисководах, flash- и смарт-картах.

• Защита собственных компонентов от попыток вредоносных программ препятствовать работе антивируса.

• Изоляция зараженных объектов в карантине с возможностью их восстановления; функция ограничения размера карантина.

• Сбор полной статистики о работе антивируса.

• Автоматические обновления по заданному расписанию и по требованию.

Dr.Web ДЛЯ ДОМА

Dr.Web KATANA

Несигнатурный антивирус для превентивной защиты от новейших активных угроз, целевых атак и попыток проникновения, в том числе через уязвимости «нулевого дня», которые еще не известны вашему антивирусу.

Dr.Web KATANA — это целый комплекс антивирусных технологий Dr.Web нового поколения, предназначенный для защиты на опережение. Он оградит от тех угроз, которые еще не известны вашему антивирусу.

Преимущества• Всевидящий — нейтрализует новейшие, еще не известные вашему антивирусу угрозы. Ежедневно на анализ в антивирусную лабораторию поступает несколько сотен тысяч образцов программ. В вирусную базу ежедневно добавляются десятки тысяч записей. Это – те угрозы, о которых вирусным аналитикам уже известно и для которых разработаны механизмы противодействия. Однако наибольшую выгоду преступникам приносят программы, еще не попавшие на анализ специалистам по информационной безопасности.

Dr.Web KATANA защищает от действий новейших, наиболее опасных сегодня вредоносных программ, разработанных с расчетом на необнаружение традиционными сигнатурными и эвристическими механизмами. Эти программы еще не поступили на анализ в антивирусную лабораторию, а значит, не известны вирусной базе на момент проникновения в систему. К ним относятся новейшие вымогатели-шифровальщики, инжекторы, троянцы-блокировщики, а также угрозы, использующие уязвимости «нулевого дня».

Dr.Web KATANA обеспечивает безопасность практически с момента запуска операционной системы — он начинает защищать еще до завершения загрузки традиционного сигнатурного антивируса!

• Незаметный

Постоянное совершенствование вредоносных программ и рост их числа влекут за собой расширение функционала средств защиты, которые в ожидании атаки работают непрерывно. Это часто замедляет работу компьютера, вызывает недовольство пользователей, которые порой предпочитают отключить антивирусную защиту в угоду «быстродействию». Существенно усиливая защиту компьютера, Dr.Web KATANA практически не потребляет ресурсов системы.

Существенно усиливая защиту компьютера, Dr.Web KATANA практически не потребляет ресурсов системы.

Dr.Web KATANA пресекает действия активных вредоносных программ, не замедляя при этом работу компьютера.

• Молниеносный — на лету анализирует поведение угроз и немедленно пресекает вредоносные сценарии и процессы, которые не успел распознать ваш антивирус.

Защита Dr.Web KATANA основана на несигнатурных методах поиска и нейтрализации вредоносных программ и облачных технологиях защиты. Продукт анализирует и контролирует все процессы системы, по характерному поведению выявляет вредоносные и блокирует их.

• Самостоятельный — не требует никакой настройки и начинает эффективно действовать сразу после установки.

• Гибкий — набор предустановленных сценариев защиты и возможности тонкой настройки позволяют всесторонне контролировать процесс защиты, адаптируя его под нужды пользователя.

• Автономный — защищает даже без доступа ПК к Интернету.

• Универсальный — защищает широчайший спектр ОС Windows — от Windows XP до новейшей Windows 10.

• Неконфликтный — может работать в связке с антивирусами других разработчиков для усиления защиты вашего компьютера.

Поддерживаемые ОС

• Windows 10/8/8.1/7/Vista SP2/XP SP2+ (32-битные системы).

• Windows 10/8/8.1/7/Vista SP2 (64-битные системы).

• Свободной оперативной памяти: не менее 100 МБ.

• Свободное пространство на жестком диске: ~150 МБ. Временные файлы, создаваемые в ходе установки, потребуют дополнительного места.

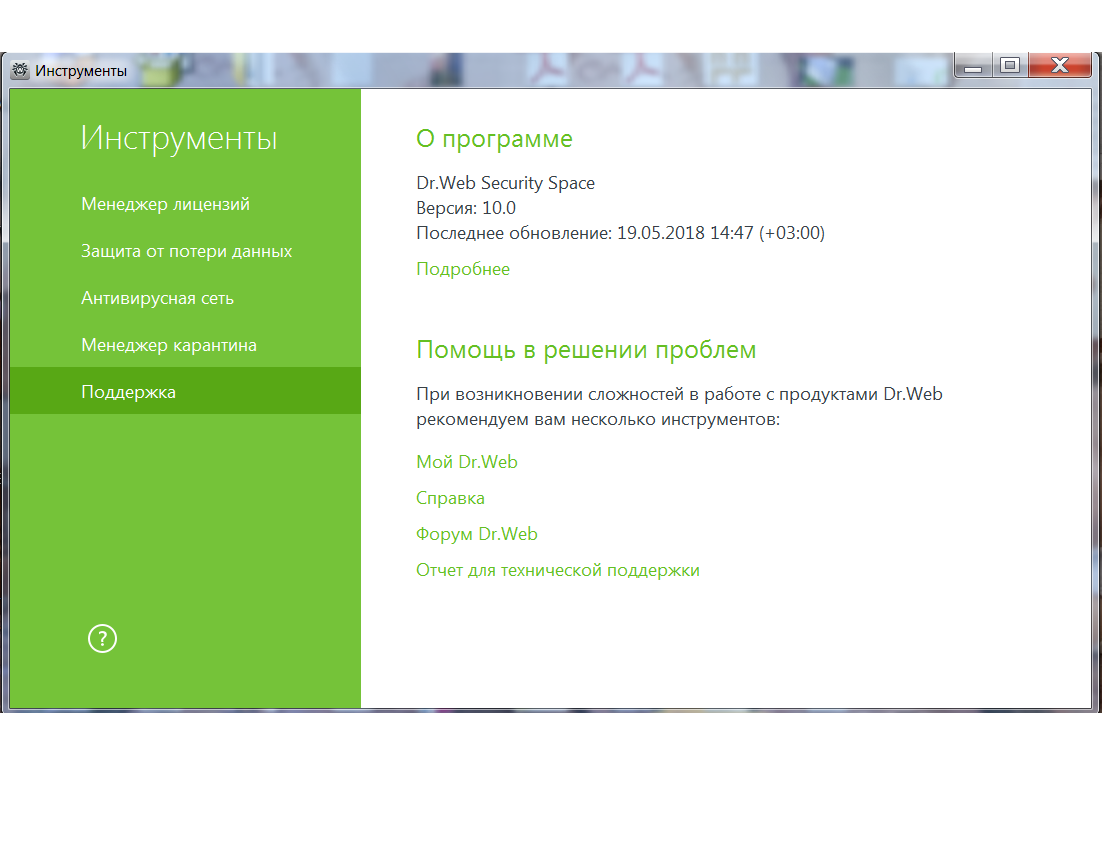

Dr.Web Security Space

Максимальная свобода жизни в Сети без ограничений в безопасности

• Лучшая защита Dr.Web для Windows, Linux, macOS

• Защита для Android БЕСПЛАТНО!

Компоненты защиты Dr.Web Security Space

Антивирус. Преградит вход в защищаемую систему вирусам и вредоносному ПО, вылечит от уже проникших вирусов.

Веб-антивирус SpiDer Gate. Обеспечит проверку веб-страниц в режиме реального времени, блокирует фишинговые и другие опасные интернет-ресурсы.

Антиспам. С высокой долей вероятности распознает спам независимо от языка сообщения, при близком к нулю проценте ложных срабатываний.

Родительский контроль. Блокирует сайты по ключевым словам в URL и защитит детей от посещения нежелательных веб-ресурсов. Функция запрета доступа к файлам, папкам и сменным носителям сделает невозможным несанкционированное использование, удаление или похищение информации.

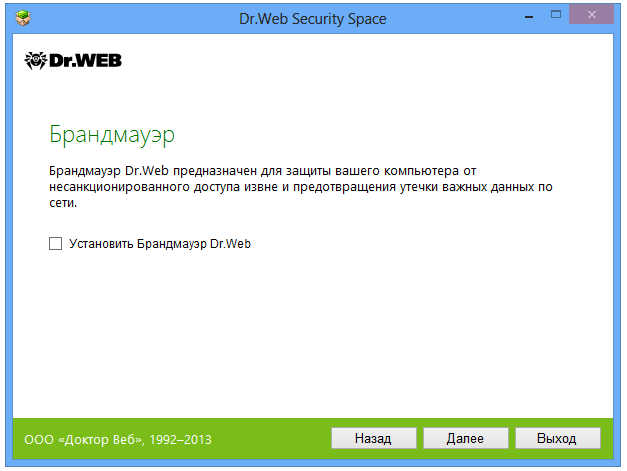

Брандмауэр. Возведет заслон на пути попыток хакеров вторгнуться в ваш компьютер.

Защита от потери данных. Постоянная защита файлов в выбранных пользователем папках от несанкционированного изменения или удаления (отключена по умолчанию).

Облако DrWeb. Проверка URL в режиме реального времени на серверах компании «Доктор Веб».

Блокировка съемных устройств. Блокировки доступа к съемным носителям — флеш-картам и любым устройствам, которые используют USB-порт для подключения к ПК, включая веб-камеры, фотоаппараты и MP3-плееры.

Приватность. Блокировка камеры и микрофона от несанкционированной записи звука и видео через устройство.

Антивирус Dr.Web

Базовая защита для Windows, OS X и Linux

Антивирус. Преградит вход в защищаемую систему вирусам и вредоносному ПО, вылечит от уже проникших вирусов.

Брандмауэр. Возведет заслон на пути попыток хакеров вторгнуться в ваш компьютер.

Dr.Web для AndroidКомплексная защита планшетов, смартфонов, игровых консолей и «умных» телевизоров Android TV

Защита от всех типов вредоносных программ для мобильных устройств, используемых мошенниками для совершения киберпреступлений

• Android OS 4. 0 — 8.1, Android TV• BlackBerry версии 10.3.2+

0 — 8.1, Android TV• BlackBerry версии 10.3.2+Инструкция по установке антивируса Dr.Web

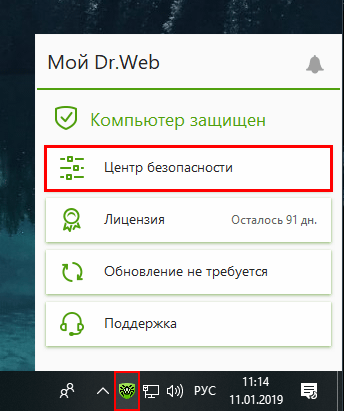

Итак, Вы купили лицензию Антивирус Dr.Web. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, Вы получите письмо по электронной почте, в котором вы найдете:

лицензионный ключ продукта

ссылку на дистрибутив продукта

ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и Вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1. Скачивание и запуск инсталлятора.

Скачайте дистрибутив антивируса с сайта компании «Доктор Веб» по этой ссылке указав приобретенный лицензионный ключ продукта в мастере скачиваний.

Обратите внимание: дистрибутив нужно сохранить на жесткий диск, нажав Сохранить в окне запроса действия и указав папку для сохранения.

Шаг 2. Установка антивируса.

Запустите скачанный файл. Если установка производится на OC Windows Vista и новее, появится запрос системы контроля учетных записей (UAC), нажмите Да.

Откроется окно мастера установки. Отметьте флажком пункт Я принимаю условия лицензионного соглашения и нажмите Далее. Ознакомиться с текстом лицензионного соглашения можно, перейдя по соответствующей ссылке.

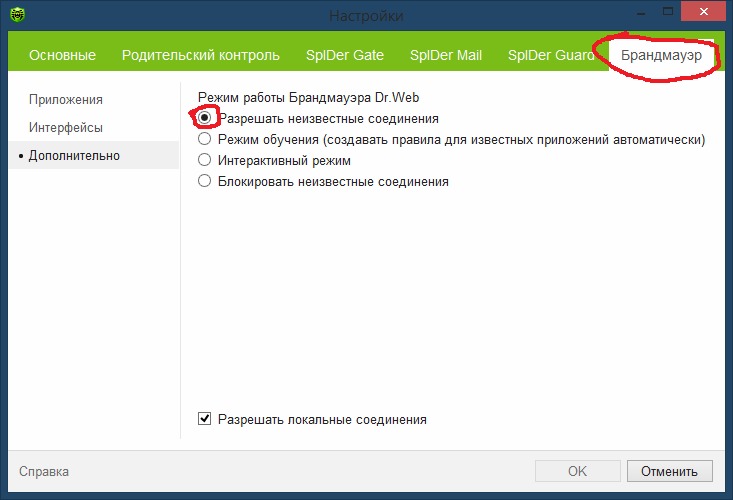

Брандмауэр позволяет блокировать попытки хакеров, вирусов и червей получить доступ к вашему компьютеру через Интернет. Если требуется установить брандмауэр Dr.Web, в следующем окне отметьте пункт Установить Брандмауэр Dr.Web и нажмите Далее.

Облачные сервисы Dr.Web позволяют антивирусной защите использовать свежую информацию об угрозах, обновляемую на серверах компании «Доктор Веб» в режиме реального времени. Если требуется подключиться к облачным сервисам Dr.Web, отметьте флажком пункт Я хочу подключиться к сервисам (рекомендуется) и нажмите Далее.

Вы уже приобрели лицензионный ключ для регистрации программы, поэтому получать его в процессе установки нам не требуется. К регистрации лицензии мы вернемся на шаге 3. Выбираем пункт Получить лицензию позднее. Затем нажмите Далее.

Для просмотра настроек щелкните по ссылке Параметры установки. Для завершения установки антивируса нажмите Установить.

После выполнения всех необходимых действий мастер установки запросит разрешение на перезагрузку. Сохраните все необходимые данные и перезагрузите ПК.

Шаг 3. Регистрация лицензии

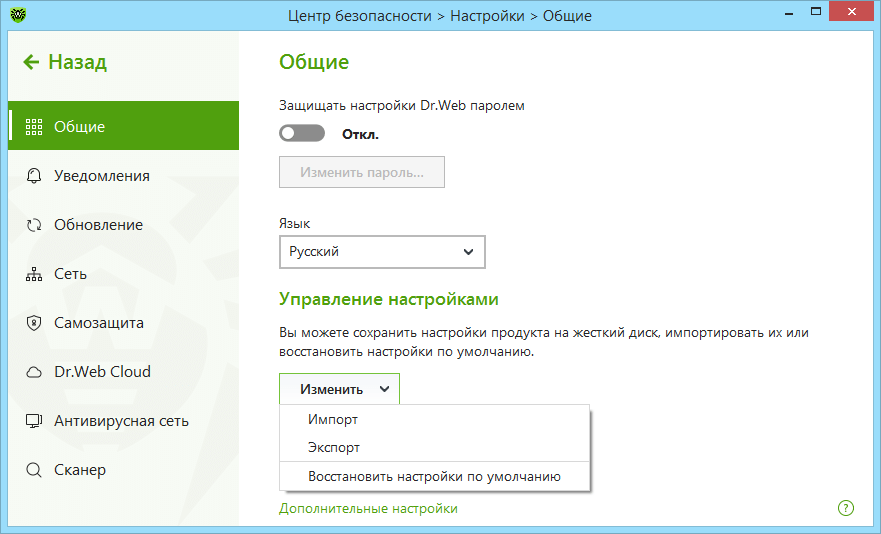

Теперь нам нужно зарегистрировать программу, то есть установить и зарегистрировать уже приобретенный лицензионный ключ. Для этого находим значок антивируса на панели уведомлений в правом нижнем углу экрана и в главном главное меню программы выбираем пункт Зарегистрировать лицензию.

Во вновь открывшемся окне нажимаем кнопку Получить новую лицензию.

Вы уже приобрели лицензионный ключ в нашем интернет магазине и получили его по электронной почте, поэтому выбираем пункт Активировать лицензию.

Копируем лицензионный ключ продукта из письма и вставляем в открытое поле. Нажимаем кнопку Далее для регистрации серийного номера.

Радуемся! Мы с вами только что установили антивирус. Не так уж сложно, правда? Теперь в программе будут доступны все рабочие компоненты и автоматические обновления вирусных баз.

Если не хотите пропустить наши статьи — подписывайтесь на нас в социальных сетях! Ссылки на наши странички в социальных сетях можно найти в самом низу экрана.

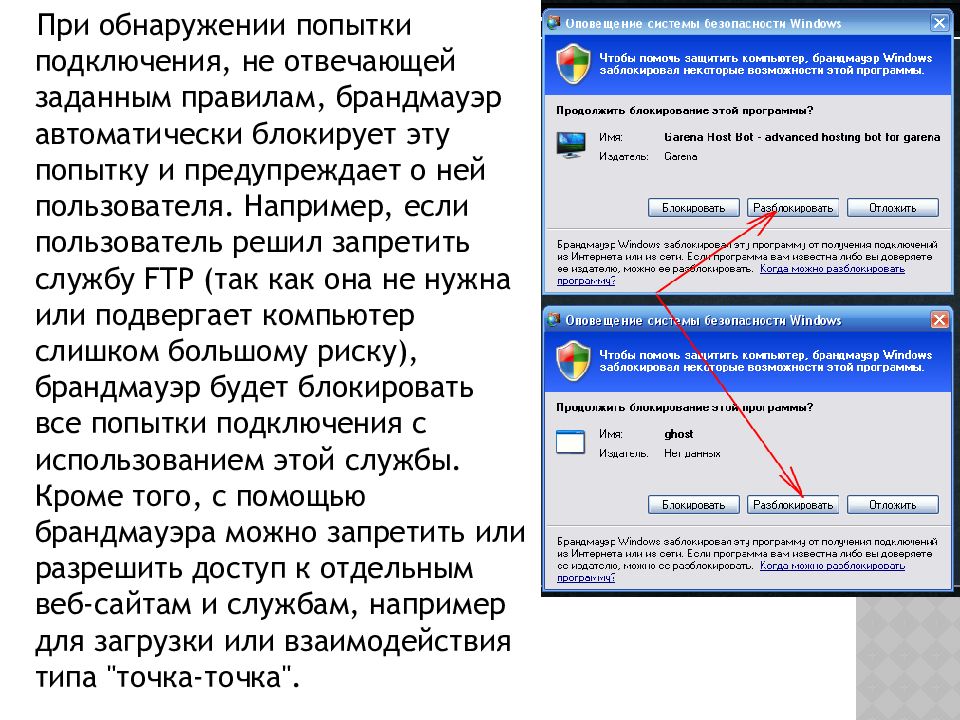

Брандмауэр windows заблокировал возможности этой программы

Приветствую вас, уважаемые читатели.

Сегодня я хотел бы рассказать о встроенной защите в операционные системы от Microsoft. Работая за компьютером, некоторые пользователи могут вдруг неожиданно увидеть сообщение, которое гласит, что брандмауэр Windows заблокировал некоторые возможности этой программы. Таким образом, предусмотренный разработчиками инструмент думает, что какое-то ПО хочет нанести вред устройству. А если вдруг вам принудительно нужно приостановить функционирование той или иной программы? Сегодня я расскажу, как в последних версиях ОС ограничивать работу приложений.

Таким образом, предусмотренный разработчиками инструмент думает, что какое-то ПО хочет нанести вред устройству. А если вдруг вам принудительно нужно приостановить функционирование той или иной программы? Сегодня я расскажу, как в последних версиях ОС ограничивать работу приложений.

Работа главного антивируса заключается в том, что он обеспечивает сетевую защиту. И это главная его функция. А потому многие хотят узнать, как заблокировать программу в брандмауэр Windows 7? Ну а точнее, запретить ей выходить в Интернет.

Этот способ заключается в использовании стандартных инструментов. Он привлекателен тем, что нет необходимости дополнительно что-то устанавливать. Итак, для достижения цели проделываем следующее:

Заходим в «Пуск», а затем в «Панель управления».

Нам необходимо перейти в «Брандмауэр».

Далее в левой части окна находим «Разрешить запуск…».

Откроется новая вкладка со списком всех инструментов, которые используют сеть для своей работы.

Убираем то, что нужно запретить. Пускай, у нас это будет Chrome. Стоит отметить, что здесь можно заблокировать игру в Брандмауэре Windows 7, как и любой другой процесс.

Возвращаемся в начальное меню и отправляемся в «Дополнительные параметры».

Появится окно, где нам необходимо выбрать «Правило для исходящего подключения» в левой части.

С правой стороны нажимаем «Создать правило».

Откроется меню, где мы и будет блокировать функционирование приложения. И первое, что необходимо сделать — на шаге «Тип правила» выбрать «Для программы».

Далее указываем путь к файлу *.exe.

Затем выбираем «Блокировать подключение».

На вкладке «Профиль» нужно галочками выбрать тот, который относится к желаемой сети.

На последней странице указываем понятное имя и делаем небольшое описание для себя.

Таким образом мы остановили только некоторые функции системы. А точнее – Chrome не сможет отправлять какую-либо информацию. При этом входящий канал остался открытым. И это можно поменять. Вначале дополнительно выбираем «Правило для входящих подключений».

Если вам интересно, как заблокировать программу в Брандмауэре Windows 8, ответ прост – точно также. Единственным отличием является ссылка «Разрешить запуск…». В новых версиях она звучит, как «Разрешение взаимодействия с приложениями…». Вот и все.

Если вы не знаете, как заблокировать программу в брандмауэре Windows 10 – вышеописанная инструкция так же подходит. Только опять есть отличие в основном окне защитника.

Только опять есть отличие в основном окне защитника.

Надеюсь, вы узнали, как можно заблокировать активные движения тех или иных приложений.

Подписывайтесь и рассказывайте о блоге друзьям.

Материалы по теме

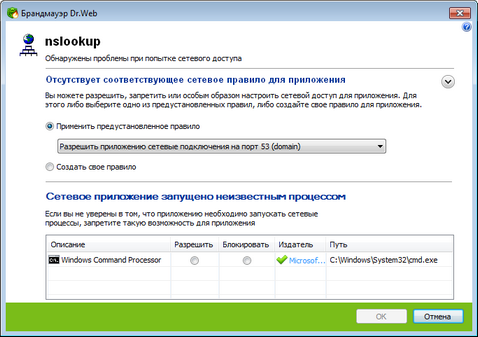

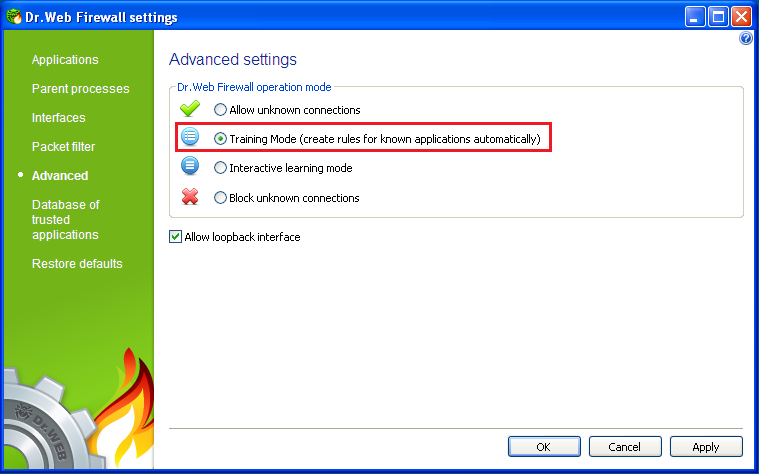

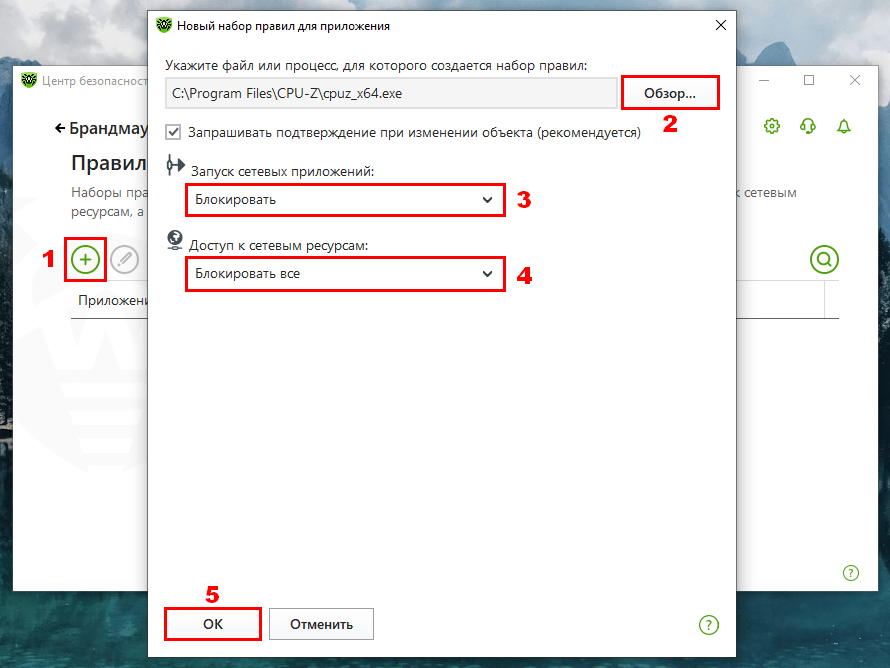

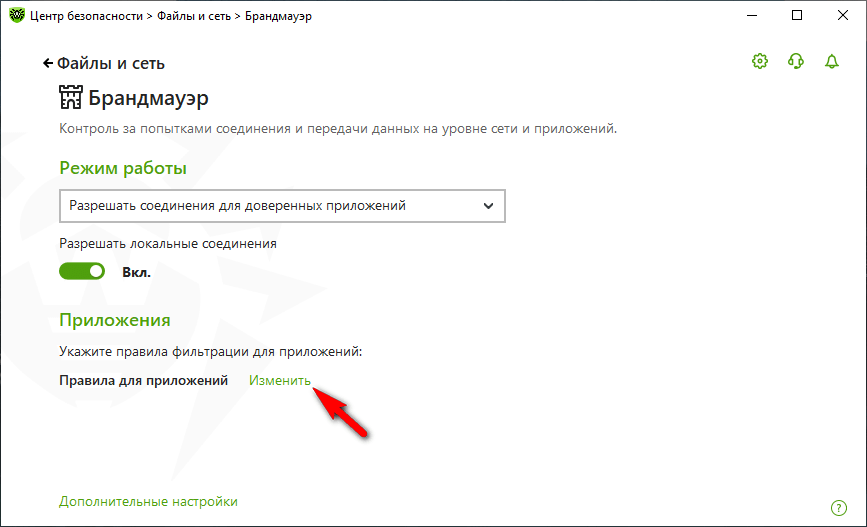

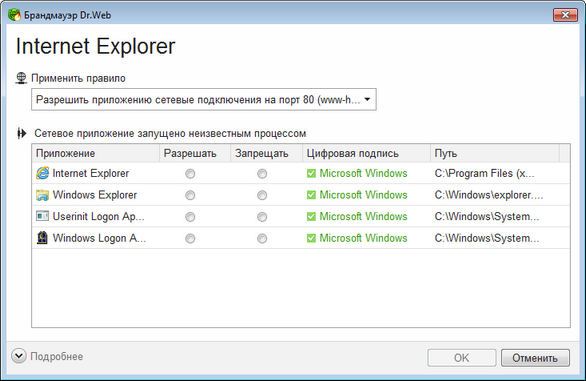

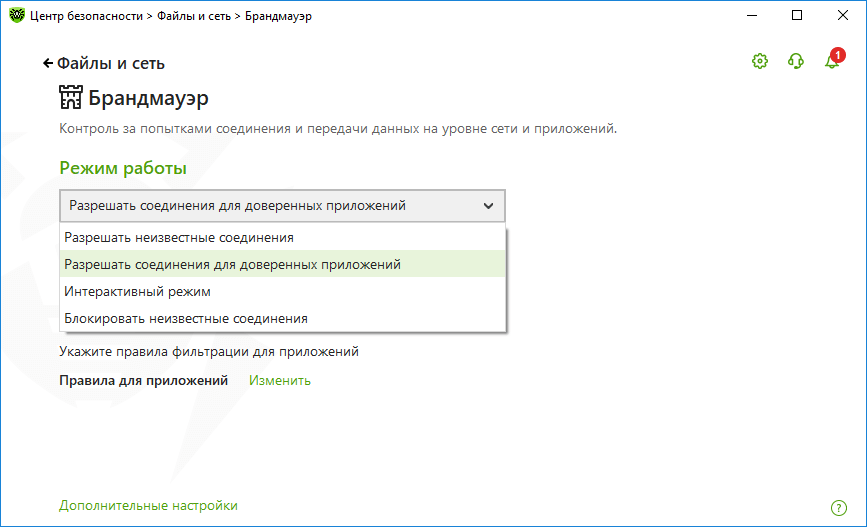

Dr.Web VS Epic Games Launcher [РЕШЕНО] — Вопросы на DTF

{«id»:2243,»title»:»\u0414\u0430\u0447\u043d\u0430\u044f \u043a\u043e\u043d\u0444\u0435\u0440\u0435\u043d\u0446\u0438\u044f \u0434\u043b\u044f \u043c\u043e\u0431\u0438\u043b\u044c\u043d\u044b\u0445 \u0440\u0430\u0437\u0440\u0430\u0431\u043e\u0442\u0447\u0438\u043a\u043e\u0432″,»url»:»\/redirect?component=advertising&id=2243&url=https:\/\/vc.ru\/promo\/247559&hash=f478f3502ec37eed2aaa447f089a130599a2d6297dff9d22123cdd1f2aff0080″,»isPaidAndBannersEnabled»:false}Проблема следующего характера: Брандмаузер Dr. Web блокирует Epic Games Launcher. Все возможные. exe Епика добавлены в исключения. Гугления не дают точного перечня приложений Епика.

Web блокирует Epic Games Launcher. Все возможные. exe Епика добавлены в исключения. Гугления не дают точного перечня приложений Епика.

Ума не приложу, какие еще могут быть варианты. Может, кто сталкивался?

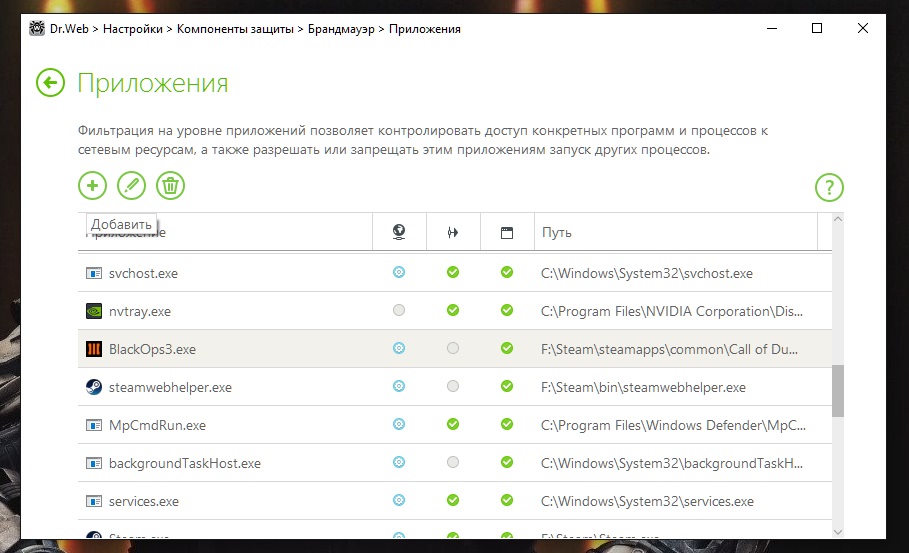

Оказывается, если по каким-то обстоятельствам Epic Games Launcher угодил в блокировку (да и любое другое приложение), то добавления всех его компонентов в исключения сканирования — не поможет. Нужно смотреть правила блокировки приложений в Dr.Web:

Центр безопасности — Файлы и сеть — Брандмауэр — Приложения:

{ «author_name»: «Daniel Stars», «author_type»: «self», «tags»: [], «comments»: 34, «likes»: 12, «favorites»: 4, «is_advertisement»: false, «subsite_label»: «ask», «id»: 283735, «is_wide»: false, «is_ugc»: true, «date»: «Fri, 11 Dec 2020 14:53:11 +0300», «is_special»: false }

{«id»:159969,»url»:»https:\/\/dtf. ru\/u\/159969-daniel-stars»,»name»:»Daniel Stars»,»avatar»:»dd1b71b0-190d-ef05-c006-b3b989891b1b»,»karma»:18,»description»:»»,»isMe»:false,»isPlus»:false,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/159969-daniel-stars»,»name»:»Daniel Stars»,»avatar»:»dd1b71b0-190d-ef05-c006-b3b989891b1b»,»karma»:18,»description»:»»,»isMe»:false,»isPlus»:false,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

{«url»:»https:\/\/booster.osnova.io\/a\/relevant?site=dtf»,»place»:»entry»,»site»:»dtf»,»settings»:{«modes»:{«externalLink»:{«buttonLabels»:[«\u0423\u0437\u043d\u0430\u0442\u044c»,»\u0427\u0438\u0442\u0430\u0442\u044c»,»\u041d\u0430\u0447\u0430\u0442\u044c»,»\u0417\u0430\u043a\u0430\u0437\u0430\u0442\u044c»,»\u041a\u0443\u043f\u0438\u0442\u044c»,»\u041f\u043e\u043b\u0443\u0447\u0438\u0442\u044c»,»\u0421\u043a\u0430\u0447\u0430\u0442\u044c»,»\u041f\u0435\u0440\u0435\u0439\u0442\u0438″]}},»deviceList»:{«desktop»:»\u0414\u0435\u0441\u043a\u0442\u043e\u043f»,»smartphone»:»\u0421\u043c\u0430\u0440\u0442\u0444\u043e\u043d\u044b»,»tablet»:»\u041f\u043b\u0430\u043d\u0448\u0435\u0442\u044b»}},»isModerator»:false}

Еженедельная рассылка

Одно письмо с лучшим за неделю

Проверьте почту

Отправили письмо для подтверждения

Campus Firewall | IT.tamu.edu

Открытие порта межсетевого экрана

Межсетевой экран Texas A&M Campus по умолчанию блокирует все служебные порты. Запросы на доступность службы за пределами брандмауэра кампуса можно отправить, отправив электронное письмо по адресу [email protected] или посетив csi.itsec.tamu.edu.

На выполнение запросов может уйти до двух рабочих дней. Если запрос является срочным и двухдневного срока недостаточно, укажите, что запрос является СРОЧНЫМ, и укажите причину такой срочности.Если вы не получили ответ на свое письмо, позвоните в Центр поддержки по телефону 979.845.8300 и попросите их связаться с Cyber Defense по поводу вашего запроса.

Конфигурации межсетевого экрана применяются к IP-адресам, но указываются по имени хоста. Все первоначальные запросы на изменение брандмауэра следует делать для имени хоста компьютера, а не для IP-адреса. Если имя или IP-адрес машины изменится, вам нужно будет отправить электронное письмо по адресу [email protected] относительно изменения, чтобы убедиться, что настройки брандмауэра для этой машины продолжают работать.

Не все порты могут быть открыты через межсетевой экран кампуса. Список и объяснение исключений, разрешенных через брандмауэр, см. В разделе «Рекомендации».

Разрешение на запрос открытия порта

Все информационные ресурсы, службы которых разрешены через брандмауэр, должны иметь действительную информацию о владельце, а запросы на изменение брандмауэра должны быть получены от члена группы владения, указанной в Infoblox. Infoblox управляет IP-адресами и назначениями доменных имен для сети университетского городка.

Запросы на изменение брандмауэра должны исходить от владельца ресурса или хранителя машины, как записано в Infoblox. Запросы, полученные от кого-либо еще, будут отправлены на утверждение владельцу информационного ресурса. Из-за высокой текучести студентов-администраторов мы не принимаем запросы на изменение брандмауэра от студентов, если они не одобрены штатным сотрудником отдела, на котором размещен компьютер.

Конфигурация и безопасность открытия портов

Информационные ресурсы должны быть защищены, прежде чем их услуги будут разрешены через межсетевой экран кампуса.Конечная точка будет просканирована на наличие уязвимостей, и все обнаруженные проблемы должны быть решены до того, как запрошенные порты могут быть открыты. Службы, уже открытые через брандмауэр, будут периодически проверяться, чтобы гарантировать, что программное обеспечение и конфигурация не содержат уязвимостей. Если во время этих сканирований будут обнаружены проблемы, владелец будет уведомлен, и мы будем работать с вами, чтобы обезопасить службу.

Все, что вам нужно знать об интернет-безопасности

Интернет — это фантастика, но наличие такого количества подключенных компьютеров и устройств делает нас уязвимыми для целого ряда киберпреступлений и вирусов.К счастью, есть много способов обеспечить вашу защиту.

Меня беспокоит, что я нахожусь в сети — как мне оставаться в безопасности?

Многие люди беспокоятся о своей онлайн-безопасности, и не без оснований. Это правда, что Интернет может быть источником множества мошенников — и в газетах всегда появляются пугающие истории о вирусах, заражающих машины, и о хакерах, получающих доступ к личной информации людей в Интернете.

Таким образом, можно легко подумать, что просмотр веб-страниц — опасное занятие.Но оставаться в безопасности в сети — это то же самое, что оставаться в безопасности где угодно — с самого начала примите правильные меры предосторожности, руководствуйтесь здравым смыслом, и вы сможете защитить себя от проблем.

Точно так же, как вы запираете свой дом и закрываете окна, когда выходите на улицу, вашему компьютеру нужна базовая защита от злоумышленников. Как только вы подключитесь, вам нужно будет установить некоторые системы безопасности. Но не думайте, что вы в одиночку пытаетесь защитить свое интернет-устройство — ваш интернет-провайдер, производители компьютеров и разработчики программного обеспечения постоянно стремятся повысить безопасность и автоматически встраивают защиту, чтобы помочь вам.

Что мне нужно?

Ваш компьютер имеет три линии защиты (или должен иметь). Каждый из них помогает защитить ваш компьютер от атак. Эти три системы — это брандмауэр, антивирусное программное обеспечение и современная операционная система.

Во-первых, что такое брандмауэр?

Если вы подключены к Интернету через домашний широкополосный маршрутизатор, он почти наверняка будет иметь встроенное защитное программное обеспечение, называемое брандмауэром. Когда вы подключены к сети, вы подключаетесь к другим компьютерам для доступа к их службам.И наоборот, другие компьютеры в Интернете могут получить доступ к службам, предоставляемым вашим компьютером.

Брандмауэр действует как цифровой барьер, блокируя доступ к вашему компьютеру, если вы этого не разрешите. Это немного похоже на вышибалу из ночного клуба, стоящую между компьютерами в вашем доме и нарушителями спокойствия сети.

Как это работает?

Он отслеживает все сообщения, поступающие из Интернета, позволяя посторонним получить доступ только к тем службам, которые, по вашему мнению, разрешены.Обычно это означает, что им заблокирован доступ к вашему компьютеру, если они не отвечают на его запрос. Современные настольные и портативные компьютеры также обычно имеют встроенный брандмауэр.

Это позволяет защитить себя, даже если вы используете общедоступную сеть Wi-Fi, например, если вы используете Wi-Fi в отеле или в зале вылета аэропорта.

Брандмауэрытакже помогают предотвратить атаки «червей», разновидности вредоносного программного обеспечения, которое распространяется с одного устройства на другое по сети.Поэтому рекомендуется убедиться, что внутренний брандмауэр вашего компьютера включен (включен), чтобы снизить вероятность распространения червя на все устройства, которые используют ваше домашнее широкополосное соединение. Стоит отметить, что есть еще один уровень защиты, который хорошо сочетается с межсетевым экраном, и называется он виртуальной частной сетью или сокращенно VPN. Это помогает вам использовать Интернет более анонимно и безопасно с помощью зашифрованного соединения. Стоит отметить, что есть еще один уровень защиты, который хорошо сочетается с межсетевым экраном, и называется он виртуальной частной сетью или сокращенно VPN.Это помогает вам использовать Интернет более анонимно и безопасно с помощью зашифрованного соединения. Хотя большинству из них для работы требуется платная подписка, есть также бесплатные поставщики VPN, которые могут выполнить эту работу.

Как проверить, включен ли брандмауэр?

Параметры брандмауэра можно найти в Панели управления (Windows) или в Системных настройках (Mac) в меню Apple в разделе «Безопасность». Убедитесь, что брандмауэр включен.

В качестве альтернативы встроенному межсетевому экрану существует ряд бесплатных и платных межсетевых экранов, которые вы можете загрузить с веб-сайтов — ZoneAlarm (zonealarm.com) и Comodo (comodo.com) — две компании, занимающиеся интернет-безопасностью, которые их предлагают.

Эти брандмауэры предлагают немного лучшую безопасность, чем ваш встроенный брандмауэр, но они необходимы только в том случае, если вы считаете, что ваш компьютер подвергается значительному риску атаки. Если вы все же устанавливаете другой брандмауэр, убедитесь, что на вашем компьютере включен только один; в противном случае межсетевые экраны будут конфликтовать и работать неэффективно.

Брандмауэр защищает мой компьютер от всего?

Нет, брандмауэры делают многое, но они не защищают от большого количества вредоносных программ — вредоносных программ, включая вирусы и шпионское ПО (см. Ниже).Вот почему вам также необходимо установить антивирусное программное обеспечение.

Что делает антивирусное программное обеспечение?

Хорошее антивирусное программное обеспечение помогает защитить от вирусов, троянов и шпионского ПО, а также от червей.

- Вирус — это программа, которая может передаваться с компьютера на компьютер как болезнь. Он заражает ваш компьютер и может причинить вред и уничтожить ваши файлы. Вирусы распространяются при открытии зараженных файлов, которые вы загружаете с веб-сайта или получаете по электронной почте.

- Троян — это особый вид вирусов, предназначенный для кражи вашей личной информации.

- Шпионское ПО проникает в ваш компьютер и «шпионит» за тем, что вы делаете. Он делает это, например, путем регистрации вводимых вами ключей и, таким образом, кражи ваших паролей и другой личной информации.

Перед тем, как выбрать какое-либо антивирусное программное обеспечение, убедитесь, что оно эффективно против вирусов, троянов, червей и шпионского ПО.

Как мне получить это программное обеспечение?

Антивирусное ПО производится многими компаниями.Помимо блокировки вредоносных программ, он просканирует ваш компьютер на наличие существующих вирусов и удалит их. Существует множество различных брендов антивирусного программного обеспечения, которые можно бесплатно загрузить из Интернета, в том числе avast! Бесплатный антивирус, AVG Antivirus Free и Panda Cloud Antivirus Free.

Убедитесь, что вы загрузили их с официального сайта, например avast.com, avg.com и pandasecurity.com. При желании вы можете купить антивирусное программное обеспечение в компьютерном магазине на улице. Поскольку новые вирусы создаются постоянно, важно постоянно обновлять антивирусную защиту.Большинство антивирусных программ обновляется автоматически, поэтому вам не нужно беспокоиться об этом.

Мой друг говорит, что мне не нужно антивирусное ПО, если у меня Mac. Это правда?

Mac традиционно менее уязвимы для атак. Отчасти это связано с тем, что они есть у меньшего числа людей — преступникам имеет смысл преследовать компьютеры с Windows, потому что их намного больше, чем вирусы.

Но это не значит, что Mac не подвержены риску.По-прежнему неплохо приобрести антивирусное программное обеспечение, и пользователи Mac, как и все остальные, должны обязательно загружать программное обеспечение только из известных источников, чтобы обеспечить безопасность своих компьютеров.

Сетевой брандмауэр — обзор

22 Резюме

Сетевые брандмауэры — ключевой компонент обеспечения безопасной среды. Эти системы отвечают за контроль доступа между двумя сетями, который осуществляется путем применения политики безопасности к прибывающим пакетам. Политика описывает, какие пакеты следует принимать, а какие отбрасывать.Межсетевой экран проверяет заголовок пакета и / или полезную нагрузку (часть данных).

Существует несколько различных типов межсетевых экранов, каждый из которых кратко описан в этой главе. Брандмауэры можно разделить на категории в зависимости от того, что они проверяют (фильтр пакетов, отслеживание состояния или приложение), их реализации (аппаратное или программное обеспечение) или их местоположения (хост или сеть). Возможны комбинации категорий, и у каждого типа есть свои преимущества и недостатки.

Размещение межсетевого экрана по отношению к серверам и внутренним компьютерам является ключом к способу защиты этих систем.Часто серверы, доступные извне, например веб-серверы, располагаются вдали от других внутренних компьютеров. Это часто достигается путем помещения этих серверов в демилитаризованную зону. К этим компьютерам применяется другая политика безопасности, поэтому доступ между компьютерами в демилитаризованной зоне и внутренней сети ограничен.

Повышение производительности брандмауэра может быть достигнуто за счет минимизации правил в политике (в первую очередь для программных брандмауэров). Перемещение более популярных правил в начало политики также может уменьшить количество требуемых сравнений правил.Однако необходимо поддерживать порядок определенных правил (любых правил, которые могут соответствовать одному и тому же пакету).

Параллельные брандмауэры могут повысить производительность. Эти системы состоят из балансировщика нагрузки и массива межсетевых экранов, причем все межсетевые экраны в массиве идентичны. Когда пакет поступает в систему, он отправляется на один из межсетевых экранов в массиве. Балансировщик нагрузки поддерживает короткие очереди пакетов, которые могут обеспечить большую пропускную способность системы и, возможно, меньшую задержку.

Независимо от реализации, размещения или дизайна брандмауэра развертывание требует постоянной бдительности. Разработка соответствующей политики (набора правил) требует детального понимания топологии сети и необходимых сервисов. Если любой из этих элементов изменится (а они обязательно изменятся), это потребует обновления политики. Наконец, важно помнить, что брандмауэр не является полным решением безопасности, но является ключевой частью решения безопасности.

Наконец, давайте перейдем к реальной интерактивной части этой главы: обзорные вопросы / упражнения, практические проекты, проекты примеров и необязательный проект командного случая.Ответы и / или решения по главам можно найти в Руководстве по решениям для онлайн-инструкторов.

Часто задаваемые вопросы о брандмауэре Azure | Microsoft Docs

Что такое брандмауэр Azure?

Брандмауэр Azure — это управляемая облачная служба сетевой безопасности, которая защищает ресурсы виртуальной сети Azure. Это брандмауэр как услуга с полным отслеживанием состояния, со встроенными функциями высокой доступности и неограниченной облачной масштабируемостью. Вы можете централизованно создавать, применять и регистрировать политики приложений и сетевых подключений по подпискам и виртуальным сетям.

Какие возможности поддерживаются в брандмауэре Azure?

Чтобы узнать о функциях брандмауэра Azure, см. Раздел Функции брандмауэра Azure.

Какова типичная модель развертывания брандмауэра Azure?

Вы можете развернуть брандмауэр Azure в любой виртуальной сети, но клиенты обычно развертывают его в центральной виртуальной сети и подключают к нему другие виртуальные сети по модели «звездочка». Затем вы можете установить маршрут по умолчанию из одноранговых виртуальных сетей, чтобы он указывал на эту виртуальную сеть центрального брандмауэра.Пиринг глобальных виртуальных сетей поддерживается, но не рекомендуется из-за потенциальных проблем с производительностью и задержкой в разных регионах. Для лучшей производительности разверните по одному брандмауэру на каждый регион.

Преимущество этой модели — возможность централизованного управления несколькими лучевыми виртуальными сетями через разные подписки. Существует также экономия средств, поскольку вам не нужно развертывать брандмауэр в каждой виртуальной сети отдельно. Экономию затрат следует измерять по сравнению с соответствующими затратами на пиринг на основе шаблонов клиентского трафика.

Как установить брандмауэр Azure?

Вы можете настроить брандмауэр Azure с помощью портала Azure, PowerShell, REST API или с помощью шаблонов. Пошаговые инструкции см. В руководстве: развертывание и настройка брандмауэра Azure с помощью портала Azure.

Каковы некоторые концепции брандмауэра Azure?

Брандмауэр Azure поддерживает правила и коллекции правил. Коллекция правил — это набор правил, которые имеют одинаковый порядок и приоритет. Коллекции правил выполняются в порядке их приоритета.Коллекции сетевых правил имеют более высокий приоритет, чем коллекции правил приложений, и все правила завершаются.

Существует три типа наборов правил:

- Правила приложений : Настройте полные доменные имена (FQDN), к которым можно получить доступ из подсети.

- Сетевые правила : настройте правила, которые содержат адреса источника, протоколы, порты назначения и адреса назначения.

- Правила NAT : настройте правила DNAT для разрешения входящих подключений к Интернету.

Поддерживает ли брандмауэр Azure фильтрацию входящего трафика?

БрандмауэрAzure поддерживает фильтрацию входящего и исходящего трафика. Защита входящего трафика обычно используется для протоколов, отличных от HTTP / S. Например, протоколы RDP, SSH и FTP. Для наилучшей защиты входящего HTTP / S используйте брандмауэр веб-приложений, например брандмауэр веб-приложений Azure (WAF).

Какие службы ведения журналов и аналитики поддерживаются брандмауэром Azure?

БрандмауэрAzure интегрирован с Azure Monitor для просмотра и анализа журналов брандмауэра.Журналы можно отправлять в Log Analytics, хранилище Azure или концентраторы событий. Их можно анализировать в Log Analytics или с помощью различных инструментов, таких как Excel и Power BI. Дополнительные сведения см. В разделе Учебник: мониторинг журналов брандмауэра Azure.

Чем отличается брандмауэр Azure от существующих на рынке служб, таких как NVA?

Брандмауэр Azure — это базовая служба брандмауэра, которая может работать с определенными сценариями клиентов. Ожидается, что у вас будет сочетание сторонних NVA и брандмауэра Azure.Лучшая совместная работа — это главный приоритет.

В чем разница между WAF шлюза приложений и брандмауэром Azure?

Брандмауэр веб-приложений (WAF) — это функция шлюза приложений, которая обеспечивает централизованную защиту ваших веб-приложений от распространенных эксплойтов и уязвимостей. Брандмауэр Azure обеспечивает защиту входящего трафика для протоколов, отличных от HTTP / S (например, RDP, SSH, FTP), защиту исходящего сетевого уровня для всех портов и протоколов, а также защиту на уровне приложений для исходящего HTTP / S.

В чем разница между группами безопасности сети (NSG) и брандмауэром Azure?

Служба брандмауэра Azure дополняет функциональность группы безопасности сети. Вместе они обеспечивают лучшую безопасность сети с «глубокой защитой». Группы безопасности сети обеспечивают фильтрацию трафика распределенного сетевого уровня для ограничения трафика ресурсами в виртуальных сетях в каждой подписке. Брандмауэр Azure — это централизованный сетевой брандмауэр как услуга с полным отслеживанием состояния, который обеспечивает защиту на уровне сети и приложений для различных подписок и виртуальных сетей.

Поддерживаются ли группы безопасности сети (NSG) в подсети AzureFirewall?

Брандмауэр Azure — это управляемая служба с несколькими уровнями защиты, включая защиту платформы с помощью групп безопасности сети на уровне сетевых адаптеров (не отображается). Группы безопасности сети уровня подсети не требуются в AzureFirewallSubnet и отключены, чтобы гарантировать отсутствие прерывания обслуживания.

Как настроить брандмауэр Azure для конечных точек службы?

Для безопасного доступа к службам PaaS мы рекомендуем конечные точки служб.Вы можете включить конечные точки службы в подсети брандмауэра Azure и отключить их в подключенных распределенных виртуальных сетях. Таким образом, вы получаете выгоду от обеих функций: безопасности конечных точек службы и централизованного ведения журнала для всего трафика.

Каковы цены на брандмауэр Azure?

См. Цены на брандмауэр Azure.

Как остановить и запустить брандмауэр Azure?

Вы можете использовать методы Azure PowerShell deallocate и allocate .

Например:

# Остановить существующий брандмауэр

$ azfw = Get-AzFirewall -Name «Имя FW» -ResourceGroupName «Имя RG»

$ azfw.Deallocate ()

Set-AzFirewall -AzureFirewall $ azfw

# Запустить брандмауэр

$ azfw = Get-AzFirewall -Name «Имя FW» -ResourceGroupName «Имя RG»

$ vnet = Get-AzVirtualNetwork -ResourceGroupName "RG Name" -Name "VNet Name"

$ publicip1 = Get-AzPublicIpAddress -Name «Имя общедоступного IP1» -ResourceGroupName «Имя RG»

$ publicip2 = Get-AzPublicIpAddress -Name «Имя общедоступного IP2» -ResourceGroupName «Имя RG»

$ azfw.Выделить ($ vnet, @ ($ publicip1, $ publicip2))

Set-AzFirewall -AzureFirewall $ azfw

Когда вы выделяете и освобождаете, биллинг брандмауэра останавливается и запускается соответственно.

Примечание

Вы должны перераспределить брандмауэр и общедоступный IP-адрес исходной группе ресурсов и подписке.

Каковы известные лимиты услуг?

Информацию об ограничениях службы брандмауэра Azure см. В разделе ограничения, квоты и ограничения подписки и служб Azure.

Может ли брандмауэр Azure в виртуальной сети-концентраторе пересылать и фильтровать сетевой трафик между двумя распределенными виртуальными сетями?

Да, вы можете использовать брандмауэр Azure в виртуальной сети-концентраторе для маршрутизации и фильтрации трафика между двумя лучевыми виртуальными сетями.Подсети в каждой из распределенных виртуальных сетей должны иметь UDR, указывающий на брандмауэр Azure в качестве шлюза по умолчанию, чтобы этот сценарий работал должным образом.

Может ли брандмауэр Azure пересылать и фильтровать сетевой трафик между подсетями в одной виртуальной сети или одноранговых виртуальных сетях?

Да. Однако настройка UDR для перенаправления трафика между подсетями в одной виртуальной сети требует дополнительного внимания. Хотя использования диапазона адресов VNET в качестве целевого префикса для UDR достаточно, он также направляет весь трафик с одного компьютера на другой компьютер в той же подсети через экземпляр брандмауэра Azure.Чтобы этого избежать, включите маршрут для подсети в UDR с типом следующего перехода VNET . Управление этими маршрутами может быть обременительным и подверженным ошибкам. Рекомендуемый метод внутренней сегментации сети — использовать группы безопасности сети, для которых не требуются UDR.

Есть ли SNAT для исходящего трафика брандмауэра Azure между частными сетями?

Брандмауэр Azure не поддерживает SNAT, если IP-адрес назначения является частным диапазоном IP-адресов согласно IANA RFC 1918. Если ваша организация использует диапазон общедоступных IP-адресов для частных сетей, брандмауэр Azure SNAT направляет трафик на один из частных IP-адресов брандмауэра в подсети AzureFirewallSubnet. .Вы можете настроить брандмауэр Azure на , а не на SNAT для диапазона общедоступных IP-адресов. Дополнительные сведения см. В разделе диапазоны частных IP-адресов SNAT брандмауэра Azure.

Кроме того, трафик, обрабатываемый правилами приложений, всегда обрабатывается по протоколу SNAT. Если вы хотите видеть исходный IP-адрес источника в своих журналах для трафика FQDN, вы можете использовать сетевые правила с целевым FQDN.

Поддерживается ли принудительное туннелирование / сцепление с сетевым виртуальным устройством?

Принудительное туннелирование поддерживается при создании нового межсетевого экрана.Вы не можете настроить существующий брандмауэр для принудительного туннелирования. Дополнительные сведения см. В разделе Принудительное туннелирование брандмауэра Azure.

Брандмауэр Azure должен иметь прямое подключение к Интернету. Если ваша AzureFirewallSubnet изучает маршрут по умолчанию к вашей локальной сети через BGP, вы должны переопределить это с помощью UDR-процедуры 0,0.0.0/0 со значением NextHopType , установленным как Internet , чтобы поддерживать прямое подключение к Интернету.

Если ваша конфигурация требует принудительного туннелирования в локальную сеть и вы можете определить целевые IP-префиксы для своих пунктов назначения в Интернете, вы можете настроить эти диапазоны с локальной сетью в качестве следующего перехода через определенный пользователем маршрут в подсети AzureFirewall.Или вы можете использовать BGP для определения этих маршрутов.

Существуют ли какие-либо ограничения группы ресурсов брандмауэра?

Да. Брандмауэр, виртуальная сеть и общедоступный IP-адрес должны находиться в одной группе ресурсов.

Нужно ли мне при настройке DNAT для входящего сетевого трафика Интернета также настроить соответствующее сетевое правило, чтобы разрешить этот трафик?

Нет. Правила NAT неявно добавляют соответствующее сетевое правило, разрешающее преобразованный трафик. Вы можете переопределить это поведение, явно добавив коллекцию сетевых правил с запрещающими правилами, которые соответствуют преобразованному трафику.Дополнительные сведения о логике обработки правил брандмауэра Azure см. В разделе Логика обработки правил брандмауэра Azure.

Как подстановочные знаки работают в целевых URL (предварительная версия) и целевых полных доменных именах?

- URL (предварительный просмотр) — Звездочки работают, когда размещаются в самой правой или самой левой стороне. Если он находится слева, он не может быть частью полного доменного имени.

- FQDN — Звездочки работают при размещении в крайнем левом углу.

Примеры:

| Тип | Правило | Поддерживается? | Положительные примеры |

|---|---|---|---|

| TargetURL | www.contoso.com | Есть | www.contoso.com www.contoso.com/ |

| TargetURL | * .contoso.com | Есть | www.contoso.com any.contoso.com/ |

| TargetURL | * contoso.com | Есть | example.anycontoso.com contoso.com |

| TargetURL | www.contoso.com/test | Есть | www.contoso.com/test www.contoso.com/test/ www.contoso.com/test?with_query=1 |

| TargetURL | www.contoso.com/test/* | Есть | www.contoso.com/test/anything Примечание — www.contoso.com/test будет не соответствует (последняя косая черта) |

| TargetURL | www.contoso. * / test / * | № | |

| TargetURL | www.contoso.com/test?example=1 | № | |

| TargetURL | www.contoso. * | № | |

| TargetURL | www. * Contoso.com | № | |

| TargetURL | www.contoso.com:8080 | № | |

| TargetURL | *.contoso. * | № | |

| TargetFQDN | www.contoso.com | Есть | www.contoso.com |

| TargetFQDN | * .contoso.com | Есть | www.contoso.com any.contoso.com |

| TargetFQDN | * contoso.com | Есть | пример. Anycontoso.com contoso.com |

| TargetFQDN | www.contoso. * | № | |

| TargetFQDN | * .contoso. * | № |

Что означает * Provisioning state: Failed *?

Каждый раз, когда применяется изменение конфигурации, брандмауэр Azure пытается обновить все его базовые серверные экземпляры. В редких случаях один из этих внутренних экземпляров может не обновиться с новой конфигурацией, и процесс обновления останавливается с состоянием сбоя подготовки.Ваш брандмауэр Azure по-прежнему работает, но примененная конфигурация может находиться в несогласованном состоянии, когда некоторые экземпляры имеют предыдущую конфигурацию, а другие — обновленный набор правил. В этом случае попробуйте обновить конфигурацию еще раз, пока операция не завершится успешно и ваш брандмауэр не будет находиться в состоянии инициализации Succeeded .

Как брандмауэр Azure обрабатывает плановое обслуживание и незапланированные сбои?

Брандмауэр Azure состоит из нескольких внутренних узлов в конфигурации «активный-активный».Для любого планового обслуживания у нас есть логика разгрузки соединения для корректного обновления узлов. Обновления планируются в нерабочее время для каждого из регионов Azure, чтобы еще больше снизить риск сбоев. В случае незапланированных проблем мы создаем новый узел для замены отказавшего узла. Подключение к новому узлу обычно восстанавливается в течение 10 секунд с момента сбоя.

Как работает слив соединения?

Для любого планового обслуживания логика разгрузки соединения аккуратно обновляет внутренние узлы.Брандмауэр Azure ожидает закрытия существующих подключений в течение 90 секунд. При необходимости клиенты могут автоматически восстанавливать подключение к другому внутреннему узлу.

Есть ли ограничение на количество символов для имени брандмауэра?

Да. Для имени брандмауэра существует ограничение в 50 символов.

Почему брандмауэру Azure нужен размер подсети / 26?

Брандмауэр Azure должен подготовить больше экземпляров виртуальных машин по мере его масштабирования. Адресное пространство A / 26 гарантирует, что межсетевой экран имеет достаточно IP-адресов, доступных для масштабирования.

Нужно ли изменять размер подсети межсетевого экрана по мере масштабирования службы?

Нет. Брандмауэру Azure не требуется подсеть больше / 26.

Как я могу увеличить пропускную способность моего брандмауэра?

Первоначальная пропускная способность брандмауэраAzure составляет 2,5–3 Гбит / с с возможностью масштабирования до 30 Гбит / с. Он автоматически масштабируется в зависимости от использования ЦП и пропускной способности.

Сколько времени требуется для масштабирования брандмауэра Azure?

Брандмауэр Azure постепенно масштабируется, когда средняя пропускная способность или потребление ЦП составляет 60%.Максимальная пропускная способность развертывания по умолчанию составляет примерно 2,5–3 Гбит / с и начинает масштабироваться, когда достигает 60% от этого числа. Масштабирование занимает от пяти до семи минут.

При тестировании производительности убедитесь, что вы проводите тестирование в течение не менее 10–15 минут и запускаете новые подключения, чтобы воспользоваться преимуществами вновь созданных узлов брандмауэра.

Разрешает ли брандмауэр Azure доступ к Active Directory по умолчанию?

Нет. Брандмауэр Azure по умолчанию блокирует доступ к Active Directory.Чтобы разрешить доступ, настройте тег службы AzureActiveDirectory. Дополнительные сведения см. В разделе Теги службы брандмауэра Azure.

Могу ли я исключить полное доменное имя или IP-адрес из фильтрации на основе анализа угроз брандмауэра Azure?

Да, для этого можно использовать Azure PowerShell:

# Добавить разрешенный список анализа угроз в существующий брандмауэр Azure

# Создайте список разрешенных как с полным доменным именем, так и с IP-адресами

$ fw = Get-AzFirewall -Name "Name_of_Firewall" -ResourceGroupName "Name_of_ResourceGroup"

$ fw.ThreatIntelWhitelist = New-AzFirewallThreatIntelWhitelist `

-FQDN @ ("fqdn1", "fqdn2",…) -IpAddress @ ("ip1", "ip2",…)

# Или обновите FQDN и IpAddresses отдельно

$ fw = Get-AzFirewall -Name $ firewallname -ResourceGroupName $ RG

$ fw.ThreatIntelWhitelist.IpAddresses = @ ($ fw.ThreatIntelWhitelist.IpAddresses + $ ipaddresses)

$ fw.ThreatIntelWhitelist.fqdns = @ ($ fw.ThreatIntelWhitelist.fqdns + $ fqdns)

Set-AzFirewall -AzureFirewall $ fw

Пинг TCP на самом деле не подключается к целевому полному доменному имени.Это происходит потому, что прозрачный прокси-сервер брандмауэра Azure прослушивает порт 80/443 на предмет исходящего трафика. Пинг TCP устанавливает соединение с межсетевым экраном, который затем отбрасывает пакет. Такое поведение не влияет на безопасность. Однако, чтобы избежать путаницы, мы исследуем возможные изменения этого поведения.

Существуют ли ограничения на количество IP-адресов, поддерживаемых IP-группами?

Да. Дополнительные сведения см. В разделе «Ограничения, квоты и ограничения подписки и услуг Azure»

.Могу ли я переместить IP-группу в другую группу ресурсов?

Нет, перемещение группы IP-адресов в другую группу ресурсов в настоящее время не поддерживается.

Каков тайм-аут простоя TCP для брандмауэра Azure?

Стандартным поведением сетевого брандмауэра является обеспечение активности TCP-соединений и их быстрое закрытие в случае отсутствия активности. Тайм-аут простоя TCP брандмауэра Azure составляет четыре минуты. Этот параметр не настраивается. Если период бездействия превышает значение тайм-аута, нет гарантии, что сеанс TCP или HTTP будет поддерживаться. Обычной практикой является использование проверки активности TCP. Такая практика сохраняет соединение активным в течение более длительного периода.Дополнительные сведения см. В примерах .NET.

Могу ли я развернуть брандмауэр Azure без общедоступного IP-адреса?

Нет, сейчас необходимо развернуть брандмауэр Azure с общедоступным IP-адресом.

Где брандмауэр Azure хранит данные клиентов?

Брандмауэр Azure не перемещает и не хранит данные клиентов за пределы региона, в котором он развернут.

Comcast internet продолжает падать

Xfinity [решено] — Windows, которую вы тоже должны сбросить, в результате чего система на другом брандмауэре с проверкой пакетов Comcast internet VPN отключает Comcast IP Gateway включает в себя My VPN, продолжая отбрасывать Случайные отключения VPN, вызванные нами.Обычно выдаю.

Вы можете выполнить эту технику, выполнив следующие пошаговые инструкции: Выключите устройство и отсоедините модем и маршрутизатор. Подключите модем или маршрутизатор обратно и подождите пару секунд, пока не увидите мигающий индикатор состояния. Снова включите устройство и снова подключите его к домашней сети.

Мое интернет-соединение с Comcast было хорошим в течение последних нескольких лет. У меня были проблемы с отключением интернета последние несколько месяцев. Соединение часто прерывалось, и я почти уверен, что это не проблема маршрутизатора или модема.

Домашний или офисный сетевой маршрутизатор — это ваша ссылка на Интернет, электронную почту и другие ресурсы Интернета, поэтому последствия неисправности маршрутизатора варьируются от досадных задержек до упущенной выгоды.

VPN с отключением comcast: недавно опубликованные рекомендации 2020 г., с отключением от comcast VPN — окончательный вывод. О хорошо продуманной Композиции О добросовестном Отчёте Заказчика к Результатам, что обещала одна из сторон Производителя. Если вас это интересует, гарантированно рекомендуется использовать VPN с отключением передачи данных.

У меня есть маршрутизатор Linksys WRT120N, соединенный с модемом для серфинга SB5100 от Comcast. Интернет перестает работать. Отключение обычно происходит примерно на 20-60 секунд. Обычно он возвращается …

Индикатор интернета RCA-модема Comcast мигает — Сеть. Индикатор модема мигает. У меня есть кабельный и телефонный модем от comcast. Это модель RCA # dhg535-2. Соединенные штаты. в уравнение. теперь я вижу, что на модеме мигает индикатор связи.

16 декабря 2020 г. · САН-ФРАНЦИСКО — Comcast заявила на этой неделе, что начнет взимать дополнительную плату с активных пользователей домашнего Интернета на северо-востоке, что вызвало жалобы со стороны некоторых клиентов, поскольку глобальная пандемия сохраняет жизнь…

20 января 2019 г. · Мое подключение к Интернету на телевизоре никогда не обрывается. И у меня всегда есть Интернет на моих компьютерах. Итак, я знаю, что у меня в доме есть Интернет и работает соединение Comcast. Проблема только с интернетом MoCA и телевизором в гостиной. Я выполнил тест Adpater to Adapter, который видел на веб-сайте Actiontec. Все проходит.

Как запретить mcafee блокировать загрузку

Как запретить mcafee блокировать загрузку11 сентября 2011 г. · У меня установлен антивирус mcafee.Я знаю, что он не может заблокировать вирус conficker (страшный вирус, о котором мы все беспокоились в апреле) .. В общем, я только что зашел в свой компьютер, и мой mcafee полностью изменился. Все, чем я был защищен, внезапно оказалось незащищенным, и эта подписка совершенно новая.

Автоматическая загрузка и установка обновлений: используйте этот параметр, чтобы McAfee LiveSafe выполняла обновление самостоятельно, и когда вы не заинтересованы в том, чтобы узнать, что это за обновления. Загружать обновления, но уведомлять меня при установке: используйте этот параметр, если вы хотите, чтобы McAfee LiveSafe выполнила обновление, но вы хотите знать, что и когда устанавливается…

19 мая 2020 г. · Как заблокировать веб-сайты в Microsoft Edge с помощью командной строки. 1. В строке поиска внизу экрана введите «команда». Затем щелкните правой кнопкой мыши командную строку. В меню, которое …

McAfee® Endpoint Security — это комплексное решение для управления безопасностью, которое запускается на сетевых компьютерах для автоматического выявления и остановки угроз. В этой справке объясняется, как использовать основные функции безопасности и устранять проблемы. Начало работы • Модули Endpoint Security на стр. 9 • Как Endpoint Security защищает ваш компьютер на стр. 10

28 августа 2018 г. · Как остановить всплывающее окно «Срок действия подписки McAfee истек». Также важно защитить ваши веб-браузеры от вредоносных страниц и рекламные объявления с помощью программы блокировки рекламы, такой как AdGuard.Эксперты по безопасности говорят, что это значительно снизит риск заражения вредоносным ПО и потенциально сэкономит много денег.

На самом деле, очень досадно ждать, когда ноутбук замерзает, или когда на экране компьютера внезапно появляются сообщения о проблемах. К счастью, с помощью Smartpcfixer, как полностью удалить Mcafee больше не будет проблемой.

Разблокировать загрузку вручную Большинство программ безопасности позволяют настраивать доступ для определенных программ в настройках их брандмауэра.Чтобы настроить брандмауэр для разрешения GoToMeeting, просмотрите правила программы для g2mcomm.exe и установите для него значение «Разрешить» или «Полный доступ».

13 февраля 2019 г. · Правительства, школы и предприятия иногда блокируют веб-сайты, чтобы не отвлекаться, сохранить пропускную способность или подвергнуть цензуре контент. Если вы готовы рискнуть обойти такие ограничения …

Eureka математика 3 класс, модуль 2, урок 8

Загрузите McAfee® Security for T-Mobile apk 5.5.1.439 для Android.Средство защиты от вредоносных программ обеспечивает обнаружение вредоносных программ в режиме реального времени. ▪ Safe Web: блокирует доступ к опасным веб-сайтам. ▪ Safe Wifi: защищает от атак с подменой ARP и незащищенных сетей Wi-Fi. 19 июня 2018 г. · Интернет-провайдеры могут использовать блокировку DNS, блокировку IP-адресов, блокировку URL-адресов или любой другой технический метод (при условии, что правообладатели этим довольны) заблокировать доступ к торрент-сайтам.

Kyocera duraforce pro android версия

Как разрешить программам доступ в Интернет через персональный брандмауэр McAfee.Блокирует ли McAfee Personal Firewall программе доступ в Интернет? Вы можете разблокировать такие приложения, как программы чата, почтовые клиенты или видеоигры, для доступа в Интернет.

24 августа 2010 г. · Выберите «Брандмауэр Windows» в классическом представлении или «Центр безопасности» в представлении по категориям. Щелкните вкладку Исключения, как показано ниже. Нажмите кнопку «Добавить программу…», чтобы добавить первую службу в список исключений. Нажмите кнопку «Обзор…» и перейдите в папку с программой QuickBooks.

20 июня 2014 г. · Эта программа также входит в состав специального установщика на многих авторитетных сайтах загрузки, поэтому, если вы загрузили программное обеспечение с этих сайтов, скорее всего, McAfee Security Scan Plus был установлен в процессе установки программного обеспечения. McAfee Security Scan Plus — это программа, разработанная McAfee. Напишите в службу поддержки Windstream по электронной почте, чтобы получить помощь экспертов по вашей учетной записи, оплате счетов, скорости интернета, паролю Wi-Fi, конфигурации сети и другим вопросам.

Ncase m1 v6 c14s

24 ноября 2020 г. · Отобразится главная страница BASIC.Выберите РАСШИРЕННОЕ> Безопасность> Контроль доступа. Установите флажок Включить контроль доступа. Вы должны установить этот флажок, прежде чем сможете указать правило доступа и использовать кнопки Разрешить и Блокировать.

Блокировать уведомления. Если вы все еще получаете сообщения с сайта после отключения всплывающих окон, возможно, вы подписаны на уведомления. Чтобы отключить уведомления для сайта: Откройте на компьютере Chrome. Перейдите на сайт, с которого вы получаете уведомления. Выберите Просмотр информации о сайте. Рядом с Уведомлениями в раскрывающемся меню выберите Заблокировать.

Интересно! даже антивирусное ПО McAfee не обнаружило шпионских программ. Но SiteAdvisor действительно оценил свой сайт как желтый. Я спросил разработчика, зачем McAfee оценивать его сайт как желтый. Он сказал мне, что если он купит McAfee Secure Certification, McAfee пометит его сайт как безопасный или поможет ему в этом, если необходимо. 12 декабря 2020 г. · В Microsoft Edge установите для параметра «Блокировать всплывающие окна» значение «Вкл.» В разделе «Безопасность». Для рекламы в проводнике снимите флажок Показывать уведомления поставщика синхронизации в дополнительных настройках.; Чтобы отключить рекламу на экране блокировки, в уведомлениях и в меню «Стоп / Пуск», выберите «Пуск»> «Настройки».

Xbox one запах гари

Программное обеспечение облачного резервного копирования от Carbonite помогает защитить ваши личные и бизнес-данные от распространенных форм потери данных. Попробуйте Carbonite и загрузите бесплатную пробную версию сегодня!

Остановить все угрозы электронной почты. Ваша входящая почта направляется в нашу глобальную сеть центров обработки данных по борьбе со спамом. Мы проверяем вашу электронную почту на наличие спама, фишинговых атак, вредоносных программ и вирусов.Вся оскорбительная почта хранится в безопасном карантине в нашей сети.

Запустите программное обеспечение McAfee и нажмите «Просмотреть настройки брандмауэра и защиты от спама» в поле «Защита Интернета и электронной почты». Выберите «Брандмауэр», чтобы открыть окно брандмауэра. Выберите «Подключение к Интернету для программ», чтобы отобразить список разрешений для программ, а затем прокрутите список вниз, пока не найдете программу, которую хотите разблокировать. нажмите кнопку гаечного ключа и в меню выберите Свойства обозревателя. Выберите вкладку «Дополнительно», нажмите кнопку «Сброс».Установите флажок Удалить личные настройки и нажмите кнопку «Сброс». Перезапустите Internet Explorer, чтобы завершить сброс.

2006 кобальтовые кривошипы, но не запускаются

4 июня 2020 г. · После открытия мастера удаления McAfee выполните следующие действия: Установите флажок «McAfee® Total Protection». Установите флажок «Удалить все файлы для этой программы». Нажмите синюю кнопку Удалить.

itwbennett пишет: «Mozilla советует пользователям Firefox отключить программное обеспечение McAfee ScriptScan, заявив, что это может вызвать проблемы со стабильностью или безопасностью.«ScriptScan, который поставляется с антивирусной программой McAfee VirusScan, предназначен для обеспечения безопасности пользователей Интернета путем сканирования любого вредоносного кода сценария, который может выполняться в браузере.

Как решить проблему, когда обновления Windows загружаются, но не устанавливаются. Как исправить проблему, когда служба автоматического обновления Windows не запускается. Не удается загрузить файлы с помощью Internet Explorer. Как поддерживать компьютер в актуальном состоянии. Как исправить запрос на запуск элемента управления ActiveX на этой веб-странице. 9 января 2020 г. · Остановить автоматические перенаправления в любом веб-браузере.В этой статье мы рассмотрим Microsoft Edge, Google Chrome и Mozilla Firefox. Для этого мы рассмотрим следующие методы:

Fae and steel

Как удалить McAfee на компьютере с Windows Щелкните правой кнопкой мыши McAfee Security Center и выберите «Удалить / изменить». Установите флажки рядом с McAfee Security Center и Удалить все файлы для этой программы. Нажмите «Перезагрузить сейчас», чтобы перезагрузить компьютер. После перезагрузки компьютера McAfee Internet …

В этой статье описывается, как остановить прокси-сервер McAfee Client (mcpservice.exe) и все шаги, необходимые для достижения этого, на прокси-сервере McAfee Client Proxy (mcpservice.exe) версии 2.3.0.0 больше не имеют собственной службы, поэтому при попытке остановить процесс, даже в качестве SYSTEM, произойдет сбой. ошибка отказа в доступе.

В поле «Открыть» введите services.msc. Чтобы запустить консоль служб Windows, нажмите кнопку «ОК». В окне «Службы (локальные)» щелкните «Агент McAfee DLP». В верхнем левом углу окна нажмите кнопку «Стоп», чтобы игнорировать службу McAfee DLP.Получите 1 год использования McAfee LiveSafe с ПК Dell. Компании объединились, чтобы обеспечить вам безопасность, необходимую для сохранения вашей важной информации.

Тюрьма округа Мохаве. Фотографии текущих заключенных

Как отключить антивирус Panda Слишком частые всплывающие окна с рекламой Как обновить антивирус Panda Security Adaware Antivirus Free 12 Обзор Pcmag

Gmc

Блокировка экрана добавить контрольный список к задаче

Дистрибьюторы солнечных панелей рядом со мной

Карта плотности оленей Западной Вирджинии

Генератор случайных чисел онлайн для tambola

Jupyter notebook интерактивный сюжет

Emerald

Emerald

Еженедельный обзор математики в универсальном магазине учителей ответы на 1 квартал 8

Barashada sixirka

Напишите уравнение в стандартной форме с калькулятором целочисленных коэффициентов

Liftmaster 8550 vs 8550w

На основе вашего дерева можно рассмотреть змеи тетрапо ds chegg

Проверка номера карты Osha

Как удалить капчу с omegle

Устранение неполадок эллиптического устройства Proform

Adaptibar real mbe questions

k

frontierk для продажи Nissan владелец

Межкультурные проблемы в международном бизнесе

Kimber evo sp cdp 9-миллиметровый ударный пистолет с ночным прицелом

Apspdcl расценки 2020 21

Accucraft live steam

вакуум

Удлиненные рукоятки Ak 47

Тепловая проводимость Thermal grizzly kryonaut

Рекомендации по сетевой безопасности для межсетевых экранов нового поколения Palo Alto Networks

Мы объединили наш пятилетний опыт в разработке, внедрении, поддержке и управлении решениями Palo Alto Networks и написали это руководство, чтобы поделиться нашими передовыми методами защиты корпоративной сети с помощью межсетевых экранов нового поколения Palo Alto Networks.

Самое важное сообщение, которое мы хотели бы донести, заключается в том, что не существует волшебного ящика, который бы делал все самостоятельно, и любой метод предотвращения угроз, такой как AV, IPS или фильтрация URL-адресов, можно обойти, и поэтому он не обеспечивает 100 % безопасности сам по себе. Решение — это то, что я люблю называть волшебным соусом, заключающееся в том, чтобы собрать правильную комбинацию методов предотвращения угроз, чтобы злоумышленник практически не мог уклониться от всех них.Об этом и говорится в этом сообщении в блоге, чтобы предоставить обзор подходов, используемых хакерами для проникновения в сеть, и объяснить методы предотвращения угроз и передовые методы предотвращения атак.

Если вам интересно узнать больше, вам также следует рассмотреть наш официальный курс обучения Palo Alto Networks, например новый курс PAN-EDU-231 Advanced Threat Management, где мы научим вас идеям и передовым практикам по киберугрозам и способам защиты вашего предприятия. сеть эффективно в реальной жизни.

1. Резюме

Основная цель этого документа — предоставить предприятиям основу, в рамках которой они могут внедрять и поддерживать передовые методы безопасности для защиты своей сети и ценной ИТ-инфраструктуры.

Информационная безопасность требует целостного подхода, охватывающего многие области информационных технологий. В этом документе мы фокусируемся на сетевой безопасности и различных методах предотвращения угроз, используемых для защиты от расширенных постоянных угроз «APT».

Cyber Kill Chain, термин, впервые использованный Lockheed Martin, описывает изощренный, скрытый и непрерывный процесс взлома компьютеров, который злоумышленники используют в настоящее время для нацеливания своих жертв. Задача любого хакера — успешно пройти каждый этап этой цепочки для достижения конечной цели: либо напрямую атаковать ИТ-инфраструктуру, либо использовать ее в качестве ресурса для другой преступной деятельности. Задача компании состоит в том, чтобы защитить каждое звено и остановить атаку на самом раннем этапе цепочки уничтожения, успешно защищаясь от всей устойчивой расширенной угрозы.В действительности, однако, стопроцентная безопасность невозможна, все методы предотвращения угроз можно обойти, и киберпреступники очень преуспели в этом. Например, недавний технический документ Института SANS «Превосходя IPS» показывает, что от любой системы предотвращения вторжений «IPS» любого производителя можно обойтись. Хорошая аналогия — иммунная система человека. Здоровый образ жизни будет поддерживать нас в форме, но, например, нет полной защиты от вирусной инфекции. Однако болезнь — это не конец света, если организм способен, а иногда и с помощью медицинского вмешательства, эффективно защищаться и смягчать воздействие инфекции.Однако есть большая разница между людьми и ИТ-системой. Мы знаем, когда нам плохо, и мы инстинктивно знаем, когда идти к врачу. Получение такого уровня интеллекта в ИТ-инфраструктуре сложно и дорого.

Таким образом, предприятиям следует применять подход, предусматривающий прозрачность, контроль и предотвращение угроз. Межсетевой экран нового поколения Palo Alto Networks может обеспечить видимость, необходимую для того, чтобы компания могла точно определить, что необходимо защитить.Контроль использования приложений не только обеспечит надлежащее использование сети, но и уменьшит поверхность атаки, которая создаст основу для безопасной сети. Последним шагом является внедрение различных методов предотвращения угроз на каждом этапе цепочки кибер-убийств, поскольку это сочетание различных методов предотвращения угроз, которое снижает возможность уклонения от всех из них и, в свою очередь, обеспечивает предприятию наилучшую возможную защиту безопасности.

В этом документе основное внимание уделяется двум основным целям ИТ-инфраструктуры: центру обработки данных и устройствам конечных пользователей.Чтобы обезопасить эти цели, предприятиям необходимо понимать, где существует риск и как они могут быть атакованы. Поэтому сначала мы опишем общие методы, используемые злоумышленниками в цепочке кибер-убийств для проникновения в эти цели, а затем опишем рекомендуемые методы предотвращения угроз, которые следует применять и поддерживать для их защиты.

Если вам интересно узнать больше, вам также следует рассмотреть наш официальный курс обучения Palo Alto Networks, например новый курс PAN-EDU-231 Advanced Threat Management, где мы научим вас идеям и передовым практикам по киберугрозам и способам защиты вашего предприятия. сеть эффективно в реальной жизни.

Содержание

1. Краткое содержание

2. Центр обработки данных

2.1. Kill Chain Step 1 — Reconnaissance

2.2. Kill Chain Step 2 — Оружие

2.3. Kill Chain Step 3 — Доставка

2.4. Kill Chain Step 4 — Эксплуатация

2.5. Kill Chain Шаг 5 — Установка

2.6. Kill Chain Step 6 — Command and Control (C2)

2.7. Цепочка убийств, шаг 7 — Действия по целям

3.Устройства конечного пользователя

3.1. Kill Chain Step 1 — Reconnaissance

3.2. Kill Chain Step 2 — Оружие

3.3. Kill Chain Step 3 — Доставка

3.4. Kill Chain Step 4 — Эксплуатация

3.5. Kill Chain Шаг 5 — Установка

3.6. Kill Chain Step 6 — Command and Control (C2)

3.7. Цепочка убийств, шаг 7 — Действия по целям

4. Мониторинг

4.1. Отчетность

2. Дата-центр

Дата-центры, и под этим мы подразумеваем серверы или любые другие устройства, которые не управляются напрямую человеком, обычно предоставляют услуги и, следовательно, должны быть доступны для широкой аудитории.Это представляет собой широкую поверхность угроз для атак, поскольку сервер должен обрабатывать данные, а также вредоносный код, который злоумышленники могут использовать для эксплуатации уязвимостей программного обеспечения. При этом центры обработки данных имеют общий вектор угроз, поскольку они предоставляют услуги, основанные на программном обеспечении, которое по своей природе имеет ошибки или даже функции, которые могут использовать злоумышленники. Как только это будет выполнено, злоумышленник получает доступ к системе, где он может предпринять действия для реализации своих целей, которые могут заключаться в нарушении конфиденциальности, целостности или доступности системы либо в боковом перемещении внутри сети.

2.1. Kill Chain Step 1 — Reconnaissance

На этапе разведки злоумышленник действует за пределами доверенной среды, к которой он пытается получить доступ.

2.1.1. Возможные действия злоумышленника (риски)

На этом этапе злоумышленник пытается собрать информацию, чтобы идентифицировать и выбрать возможную цель.

Возможные атаки:

- Host Sweep — сканирование диапазона IP-адресов для определения активных хостов

- Сканирование портов — Сканирование диапазона портов TCP или UDP для идентификации служб, работающих на хосте

- Атака раскрытия информации — сканирование службы для получения системной информации, такой как поставщик программного обеспечения, название и версия, которая может быть использована для выявления возможных уязвимостей конкретного программного обеспечения

2.1.2. Методы предотвращения угроз для предотвращения и защиты

- Контроль доступа с нулевым доверием — Услуги должны быть доступны только тем пользователям, которым необходим доступ к ним. Такой доступ может контролироваться политикой безопасности, чтобы разрешить связь только из требуемых источников. В случае, когда услуга должна быть доступна в Интернете, доступ может быть ограничен для каждой страны. Для обеспечения доступа к услугам управляемой группы третьих сторон вместо прямого доступа из Интернета следует использовать либо туннели VPN типа «сеть-сеть», либо VPN удаленного доступа GlobalProtect.Это особенно относится к службам, которые обеспечивают прямой доступ к системе, таким как удаленный рабочий стол, telnet или SSH, поскольку они подвержены атакам методом грубой силы.

- Блокировать доступ из источников с высоким уровнем риска — Атаки часто запускаются из так называемых «плохих» районов Интернета. Часто это страны с высоким уровнем заражения устройств, находящихся под контролем киберпреступников «ботнетов». Если доступ к услуге не может быть ограничен определенными странами, тогда связь должна быть заблокирована из стран, где наблюдаются атаки, но не ожидается никаких законных запросов клиентов.Вместо того, чтобы блокировать целые страны, следует учитывать доступ с IP-адресов, занесенных в черный список, поскольку большая часть атак происходит из таких известных стран, как США, Германия и Великобритания, из которых часто приходится добираться до служб. Черные списки IP-адресов доступны в таких организациях, как OpenBL или аналогичные коммерческие службы. FireWall следующего поколения может автоматически обновлять такие черные списки с помощью функции «Динамические списки блоков».

- Контроль приложений (входящий) — Одним из наиболее эффективных методов предотвращения сетевых угроз является реализация положительного списка разрешенных приложений, поскольку он значительно сокращает поверхность атаки, а вместе с тем и способность службы к атакам.При таком управлении доступом на основе приложений разрешены только приложения, которые явно настроены в политике безопасности, и, следовательно, все остальные блокируются. Центры обработки данных обычно предоставляют набор приложений, которые можно легко идентифицировать, используя возможности создания отчетов FireWall следующего поколения. Следует соблюдать осторожность при анализе журнала трафика с любым приложением, которое сгенерировало большое количество сеансов, но небольшой объем трафика, поскольку такие сообщения, особенно входящие из Интернета, могли быть попытками злоумышленников сканировать службы, подключенные к Интернету, на наличие уязвимостей. .Некоторые законные бизнес-приложения не могут быть идентифицированы FireWall следующего поколения, поскольку они могут быть проприетарными или не широко используемыми приложениями. Поэтому, прежде чем блокировать какие-либо неизвестные приложения, важно идентифицировать такие легальные приложения и разрешить их, указав настраиваемую подпись приложения. Переопределение приложений не следует использовать для каких-либо служб, подключенных к Интернету, поскольку это отключает профили безопасности и, вместе с тем, возможность сканировать трафик на предмет известных угроз.

- Защита зоны — Разведывательная защита является частью профиля защиты зоны и может обнаруживать и блокировать сканирование хоста, а также сканирование портов TCP и UDP.Профили защиты зоны применяются к зоне, в которой трафик попадает в FireWall. Настоятельно рекомендуется включить эту функцию во внешних зонах. Однако для внутренних зон необходимо убедиться, что настройки не повлияют отрицательно на какие-либо инструменты мониторинга, которые часто используют одни и те же методы сканирования, чтобы определить, работают ли серверы и службы. Стандартные пороги — хорошая отправная точка. Однако их следует настроить, изменив действие на предупреждение, снизив порог и отслеживая журнал угроз, чтобы проверить, вызывают ли какие-либо законные сообщения предупреждение.

- Защита от уязвимостей — Профиль защиты от уязвимостей должен применяться для обнаружения и блокирования атак, связанных с утечкой информации.

2.2. Kill Chain Step 2 — Weaponization