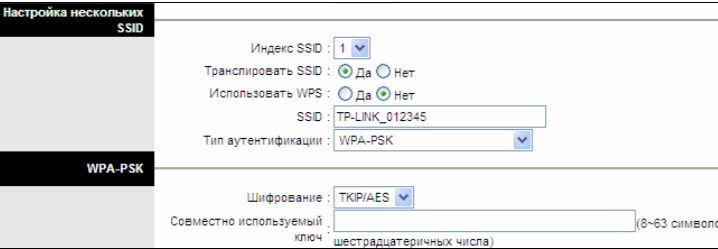

| 1 | Запишите настройки беспроводной сети, заданные в точке доступа или беспроводном маршрутизаторе. Если настройки неизвестны, обратитесь к сетевому администратору или производителю точки доступа/маршрутизатора. Проверьте и запишите текущие значения параметров беспроводной сети.

Пример:

| ||||||||||||||||||||||||||||||||||||||||||||

| 2 | Вставьте вилку кабеля питания аппарата в электрическую розетку переменного тока. | ||||||||||||||||||||||||||||||||||||||||||||

| 3 | Нажмите клавишу Меню на панели управления аппарата Brother. | ||||||||||||||||||||||||||||||||||||||||||||

| 4 | С помощью или выберите Сеть. Нажмите клавишу OK. | ||||||||||||||||||||||||||||||||||||||||||||

| 5 | С помощью или выберите Беспровод.сеть. Нажмите клавишу OK. | ||||||||||||||||||||||||||||||||||||||||||||

| 6 | С помощью или выберите Мастер уст-ки. Нажмите клавишу OK. | ||||||||||||||||||||||||||||||||||||||||||||

| 7 | Если отобразится следующее сообщение, с помощью или выберите Вкл. и нажмите OK. При такой настройке интерфейс проводной сети отключается. | ||||||||||||||||||||||||||||||||||||||||||||

| 8 | Устройство производит поиск сети и отображает список доступных идентификаторов SSID. В списке должен присутствовать записанный ранее идентификатор SSID. Если аппарат обнаружил несколько используемых сетей, с помощью клавиш и выберите нужную сеть, после чего нажмите клавишу OK. Перейдите к шагу 12. Если в точке доступа отключена вещательная передача идентификатора SSID, необходимо вручную добавить требуемое имя SSID.  Перейдите к шагу 9. Перейдите к шагу 9. | ||||||||||||||||||||||||||||||||||||||||||||

| 9 | Выберите <Новый SSID> с помощью или .Нажмите клавишу OK. Перейдите к шагу 10. | ||||||||||||||||||||||||||||||||||||||||||||

| 10 | Введите новое имя SSID. (О ручном вводе текста см. раздел Ввод текста.) Нажмите клавишу OK. | ||||||||||||||||||||||||||||||||||||||||||||

| 11 | С помощью или выберите Инфраструктура.Нажмите клавишу OK. Перейдите к шагу 12.Если выбрано значение Ad-hoc, переходите к шагу 13. | ||||||||||||||||||||||||||||||||||||||||||||

| 12 | С помощью или выберите способ аутентификации, после чего нажмите клавишу OK.Если выбрано значение Открытая система, переходите к шагу 13.Если выбрано значение Общий ключ, переходите к шагу 14.Если выбрано значение WPA/WPA2-PSK, переходите к шагу 17.Если выбрано значение LEAP, переходите к шагу 18.Если выбрано значение EAP-FAST/Нет, EAP-FAST/MSCHAP1 или EAP-FAST/GTC, переходите к шагу 17. | ||||||||||||||||||||||||||||||||||||||||||||

| 13 | С помощью или выберите тип шифрования, Нет или WEP, после чего нажмите клавишу OK.Если выбрано значение Нет, переходите к шагу 20. Если выбрано значение WEP, переходите к шагу 14. Если выбрано значение WEP, переходите к шагу 14. | ||||||||||||||||||||||||||||||||||||||||||||

| 14 | С помощью или выберите ключ (КЛЮЧ1, КЛЮЧ2, КЛЮЧ3, КЛЮЧ4), после чего нажмите клавишу OK.Если выбран ключ, для которого отображаются символы **********, переходите к шагу 15.Если выбран пустой ключ, переходите к шагу 16. | ||||||||||||||||||||||||||||||||||||||||||||

| 15 | Если необходимо изменить ключ, выбранный в шаге 14, с помощью или выберите Изменить. Нажмите клавишу OK. Перейдите к шагу 16.Если нужно сохранить ключ, выбранный в шаге 14, с помощью или выберите Сохранить. Нажмите клавишу OK. Перейдите к шагу 20. | ||||||||||||||||||||||||||||||||||||||||||||

| 16 | Введите новый ключ WEP. Нажмите клавишу OK. Перейдите к шагу 20. (О ручном вводе текста см. раздел Ввод текста.) | ||||||||||||||||||||||||||||||||||||||||||||

| 17 | С помощью или выберите тип шифрования, TKIP или AES. Нажмите клавишу OK. Если в шаге 12 выбрано значение WPA/WPA2-PSK, переходите к шагу 19. Если в шаге 12 выбрано значение EAP-FAST, переходите к шагу 18. | ||||||||||||||||||||||||||||||||||||||||||||

| 18 | Введите имя пользователя и нажмите клавишу OK. Перейдите к шагу 19. (О ручном вводе текста см. раздел Ввод текста.) Перейдите к шагу 19. (О ручном вводе текста см. раздел Ввод текста.) | ||||||||||||||||||||||||||||||||||||||||||||

| 19 | Введите пароль и нажмите клавишу OK. Перейдите к шагу 20. (О ручном вводе текста см. раздел Ввод текста.) | ||||||||||||||||||||||||||||||||||||||||||||

| 20 | Чтобы применить настройки, выберите Да. Для отмены выберите Нет. Если выбрано значение Да, переходите к шагу 21.Если выбрано значение Нет, вернитесь к шагу 8. | ||||||||||||||||||||||||||||||||||||||||||||

| 21 | Устройства начинает подключение к выбранному беспроводному устройству. | ||||||||||||||||||||||||||||||||||||||||||||

| 22 | При успешном подключении беспроводного устройства на дисплее в течение одной минуты на дисплее будет отображаться Подключена и настройка будет завершена. |

Как поставить пароль на Wi-Fi

безопасность | настройка роутера

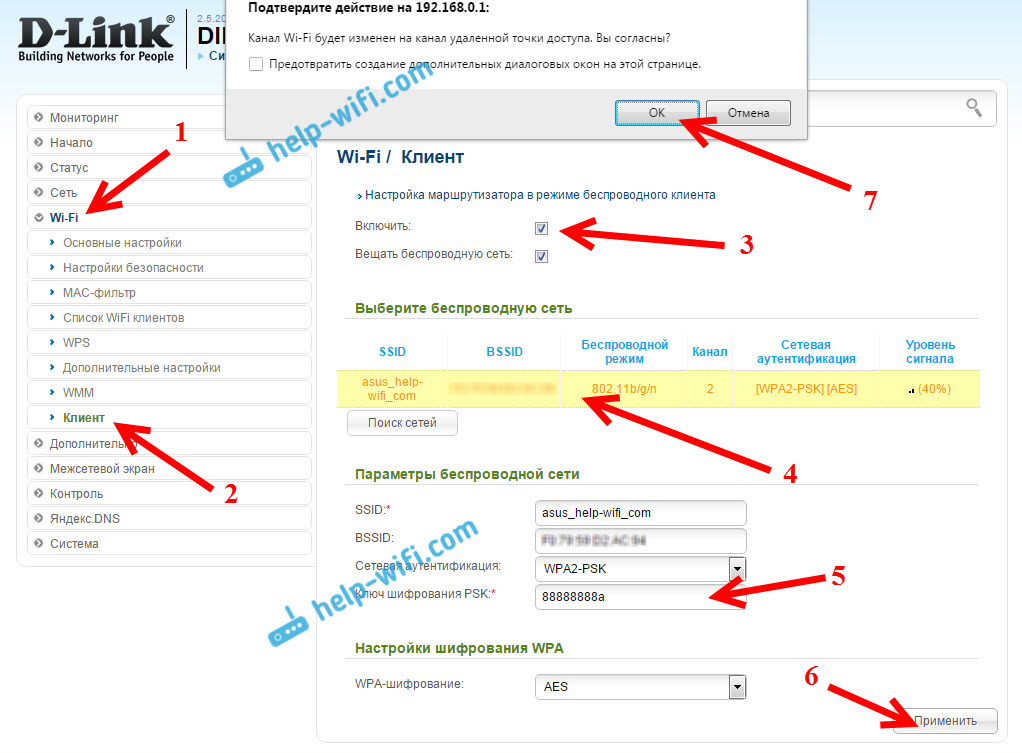

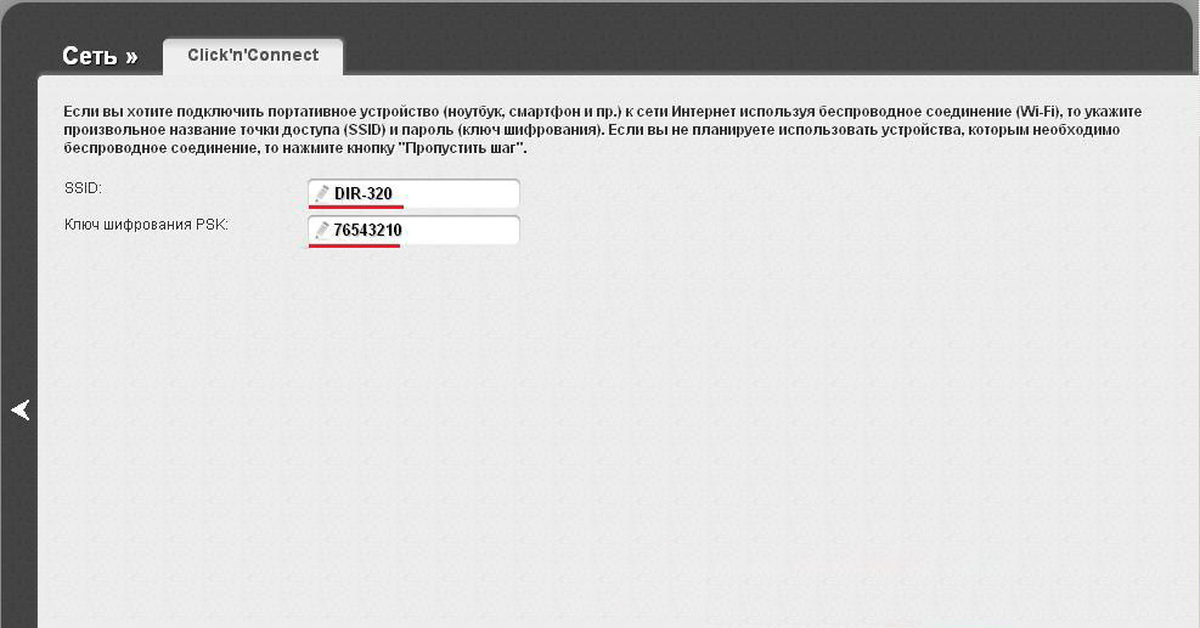

Несмотря на то, что в своих инструкциях я подробно описываю то, как поставить пароль на Wi-Fi, в том числе и на роутерах D-Link, судя по некоторому анализу, есть и те, кому требуется отдельная статья на эту тему — именно про настройку пароля для беспроводной сети. Эта инструкция будет дана на примере наиболее распространенного в России роутера — D-Link DIR-300 NRU.См. также: как поменять пароль на WiFi (разные модели роутеров)

Эта инструкция будет дана на примере наиболее распространенного в России роутера — D-Link DIR-300 NRU.См. также: как поменять пароль на WiFi (разные модели роутеров)Настроен ли роутер?

Для начала давайте определимся: был ли настроен Ваш Wi-Fi роутер? Если нет, и в настоящий момент он не раздает интернет даже без пароля, то Вы можете воспользоваться инструкциями на этом сайте.

Второй вариант — настроить роутер Вам кто-то помог, но не установил пароль, либо для Вашего интернет-провайдера не требуется какая-то специальная настройка, а достаточно просто правильно подключить роутер проводами, чтобы на всех подключенных компьютерах был доступ в интернет.

Именно о защите нашей беспроводной Wi-Fi сети во втором случае и пойдет речь.

Заходим в настройки роутера

Поставить пароль на Wi-Fi роутере D-Link DIR-300 можно как с компьютера или ноутбука, подключенного по проводам или с помощью беспроводного соединения, так и с планшета или смартфона. Сам процесс одинаков во всех этих случаях.

- Запустите любой браузер на Вашем устройстве, как-либо соединенном с роутером

- В адресную строку введите следующее: 192.168.0.1 и перейдите на этот адрес. Если не открылась страница с запросом логина и пароля, попробуйте вместо указанных выше цифр ввести 192.168.1.1

Запрос пароля для входа в настройки

При запросе логина и пароля Вам следует ввести стандартные для роутеров D-Link значения: admin в обоих полях. Может оказаться, что пара admin/admin не подойдет, особенно это вероятно в случае, если Вы вызывали мастера для настройки роутера. Если у Вас есть какая-то связь с человеком, который настраивал беспроводный маршрутизатор, можете спросить у него, какой пароль для доступа к настройкам роутера он установил. В противном случае Вы можете сбросить роутер на заводские настройки кнопкой reset на обратной стороне (нажать и удерживать 5-10 секунд, затем отпустить и подождать минуту), но тогда сбросятся и настройки соединения, если таковые имелись.

Далее будем рассматривать ситуацию, когда авторизация прошла успешно, и мы вошли на страницу настроек роутера, которая в D-Link DIR-300 разных версий может выглядеть следующим образом:

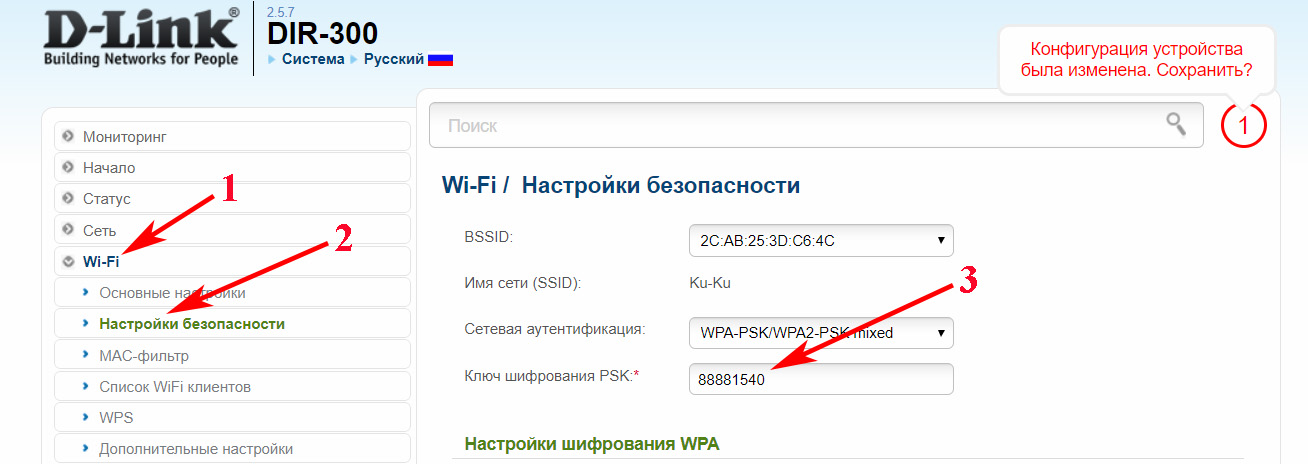

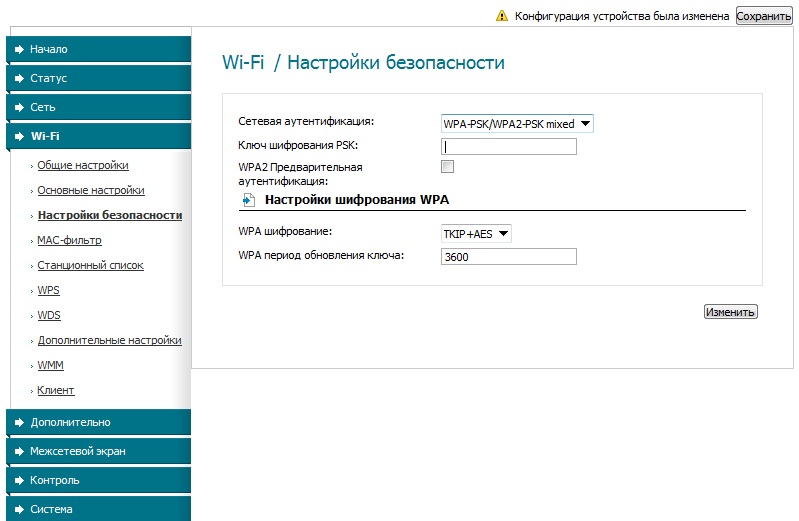

Установка пароля на Wi-Fi

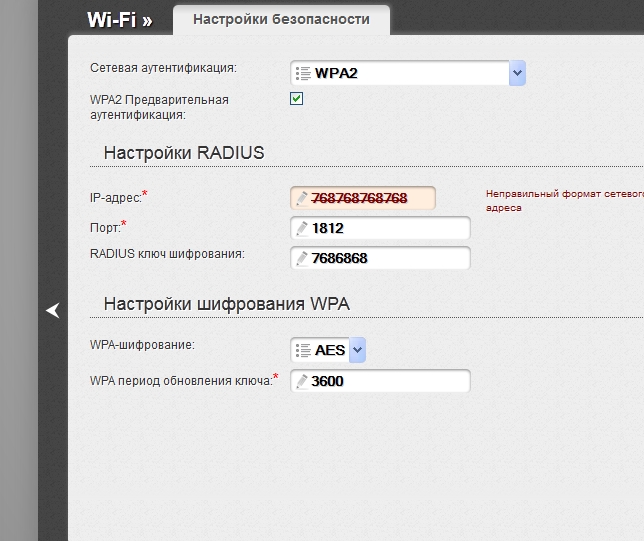

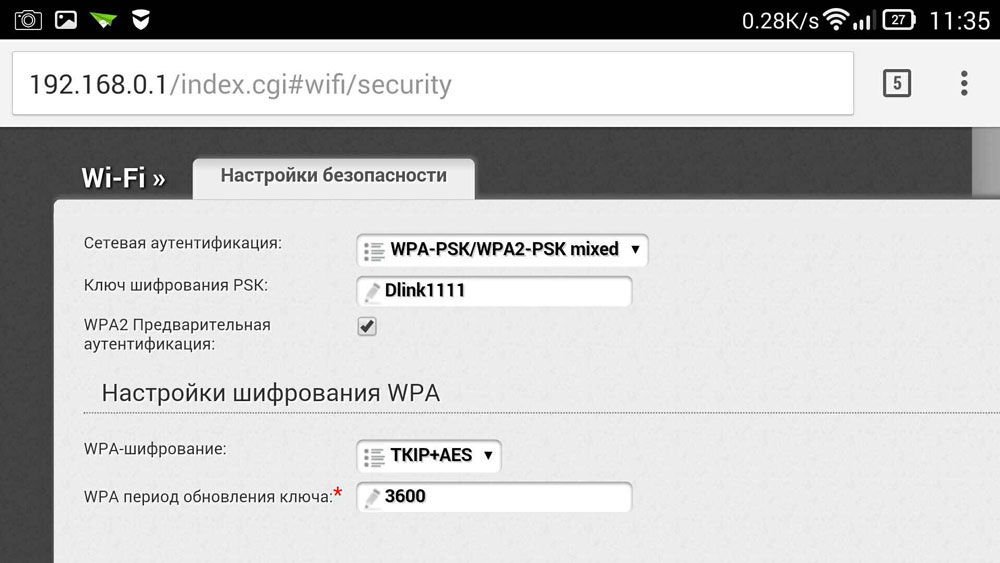

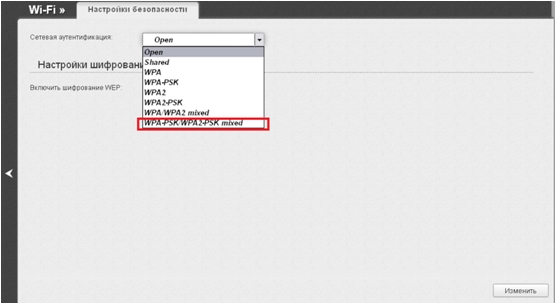

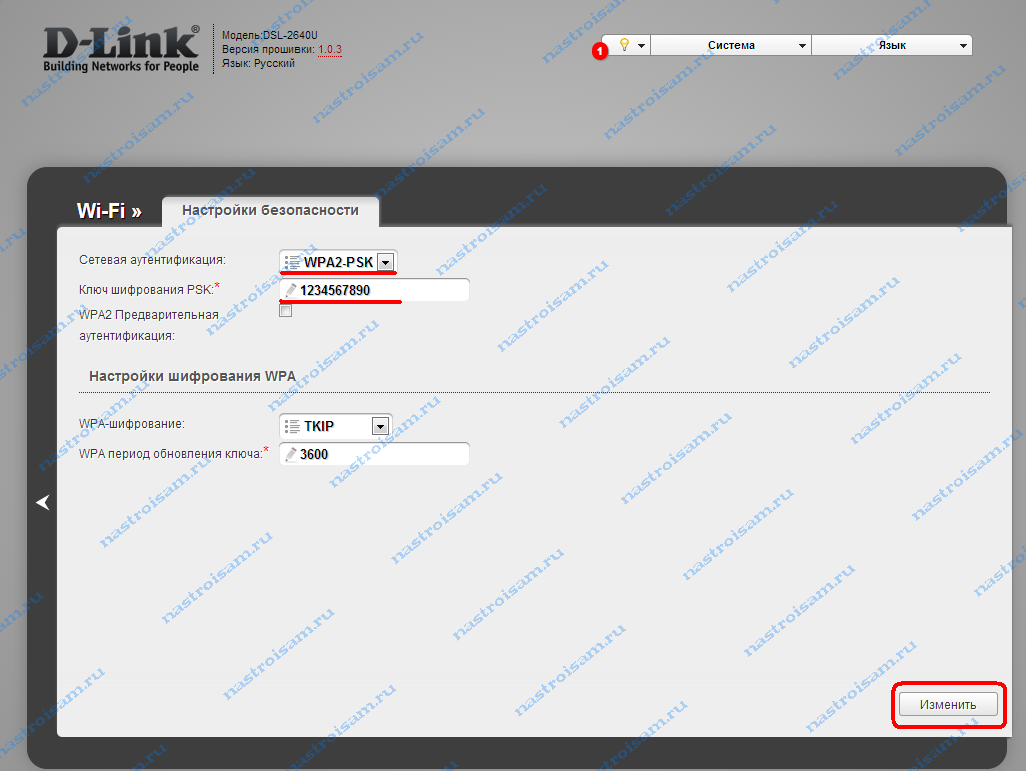

Чтобы поставить пароль на Wi-Fi на прошивке DIR-300 NRU 1. 3.0 и других 1.3 (голубой интерфейс), нажмите «Настроить вручную», затем выберите вкладку «Wi-Fi», а уже в ней — вкладку «Настройки безопасности».

3.0 и других 1.3 (голубой интерфейс), нажмите «Настроить вручную», затем выберите вкладку «Wi-Fi», а уже в ней — вкладку «Настройки безопасности».

Установка пароля на Wi-Fi D-Link DIR-300

В поле «Сетевая аутентификация» рекомендуется остановить свой выбор на WPA2-PSK — данный алгоритм аутентификации является наиболее стойким для взлома и скорее всего, никому не удастся взломать Ваш пароль даже при большом желании.

В поле «Ключ шифрования PSK» следует указать желаемый пароль на Wi-Fi. Он должен состоять из латинских символов и цифр, причем их количество должно быть не менее 8. Нажмите «Изменить». После этого должно появиться уведомление о том, что настройки были изменены и предложение нажать «Сохранить». Сделайте это.

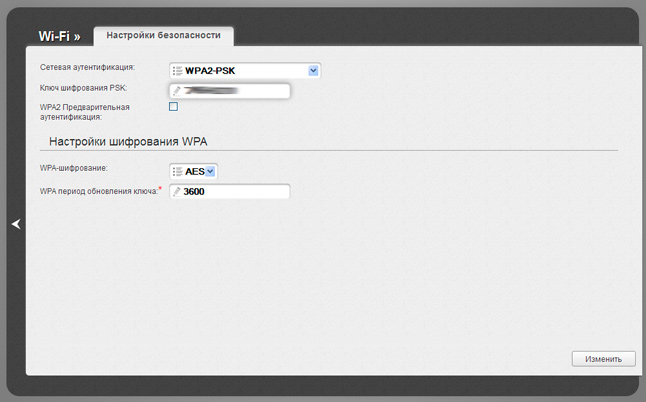

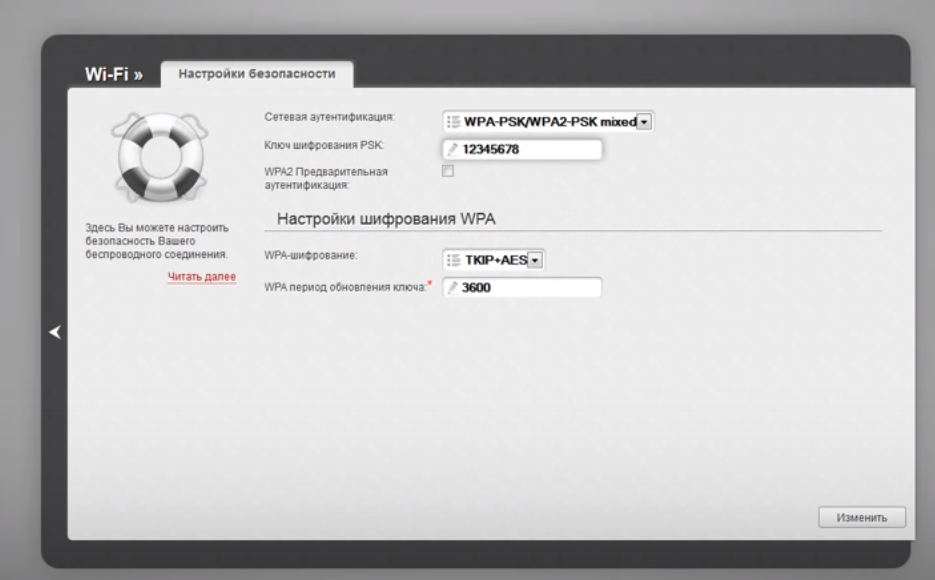

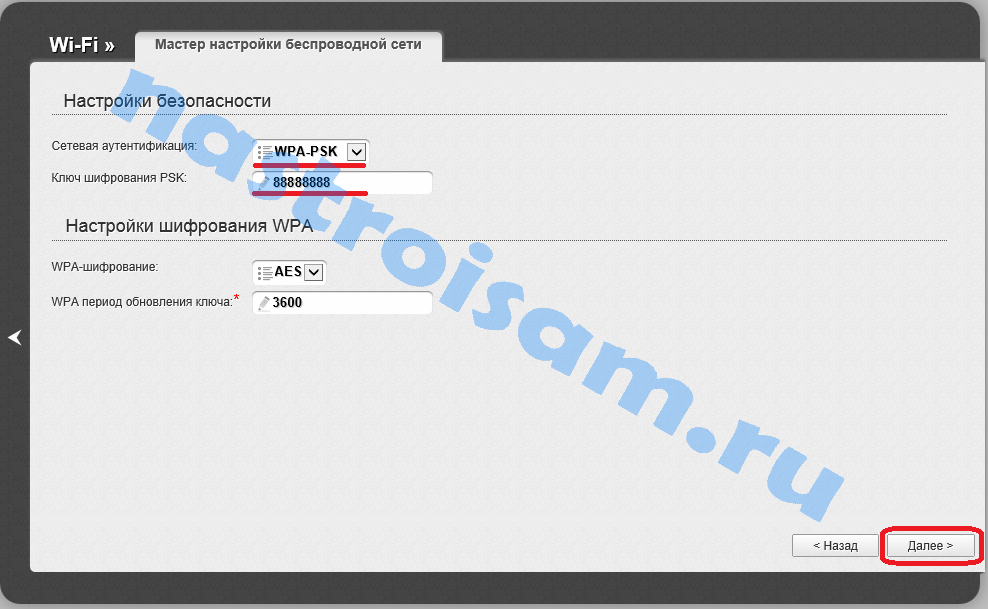

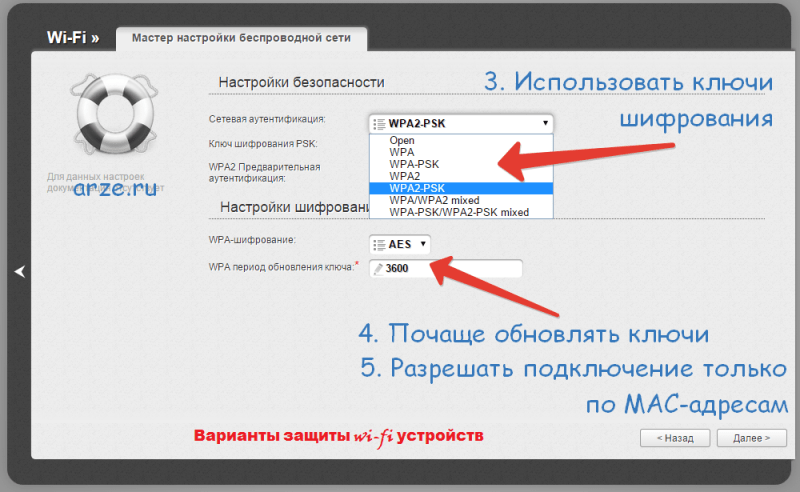

Для новых прошивок D-Link DIR-300 NRU 1.4.x (в темных тонах) процесс установки пароля почти не отличается: внизу страницы администрирования роутера нажмите «Расширенные настройки», после чего на вкладке Wi-Fi выберите пункт «Настройки безопасности».

Установка пароля на новой прошивке

В графе «Сетевая аутентификация» указываем «WPA2-PSK», в поле «Ключ шифрования PSK» пишем желаемый пароль, который должен состоять не менее чем из 8 латинских символов и цифр. После нажатия «Изменить» Вы окажетесь на следующей странице настроек, на которой вверху справа будет предложено сохранить изменения. Нажмите «Сохранить». Пароль на Wi-Fi установлен.

После нажатия «Изменить» Вы окажетесь на следующей странице настроек, на которой вверху справа будет предложено сохранить изменения. Нажмите «Сохранить». Пароль на Wi-Fi установлен.

Видео инструкция

Особенности при установке пароля через Wi-Fi подключение

Если Вы производили настройку пароля, подключившись по Wi-Fi, то в момент внесения изменения связь может быть разорвана и доступ к роутеру и интернету прерван. А при попытке подключения будет выдаваться сообщение о том, что «параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». В этом случае Вам следует зайти в Центр управления сетями и общим доступом, затем в управлении беспроводными сетями удалить Вашу точку доступа. После повторного ее нахождения все, что Вам нужно будет сделать — указать установленный пароль для подключения.

В случае если связь разрывалась, то после повторного подключения снова зайдите в панель администрирования роутера D-Link DIR-300 и при наличии на странице уведомления о том, что необходимо сохранить сделанные изменения, подтвердите их — это следует сделать, чтобы пароль на Wi-Fi не исчез, например, после отключения питания.

А вдруг и это будет интересно:

Страница не найдена – Information Security Squad

ss (socket stat) – это инструмент командной строки, который отслеживает соединения сокетов и отображает статистику сокетов системы Linux. Она может отображать статистику для сокетов PACKET, сокетов TCP, сокетов UDP, сокетов DCCP, сокетов RAW, сокетов домена Unix и многого другого. Она заменяет устаревшую команду netstat в последней версии Linux. Устаревшие сетевые команды Linux и их замены […]

Как мы все знаем, пользователь root является королем и обладает неограниченными привилегиями в системе Linux. Однако пользователи без полномочий root ограничены базовыми задачами. Кроме того, пользователям sudo предоставляется только определенная степень привилегий root, которую пользователь root считает подходящей для выполнения определенных задач с повышенными привилегиями. Проблемы возникают тогда, когда обычные пользователи имеют неконтролируемый доступ к […]

Проблемы возникают тогда, когда обычные пользователи имеют неконтролируемый доступ к […]

В прошлом мы рассмотрели довольно много инструментов мониторинга командной строки на Linux. К ним относятся vmstat, htop и команда top, если упомянуть некоторые из них. 🐧 Лучшие инструменты для мониторинга из терминала для Linux Команда top – это наиболее широко используемая команда, поскольку она предустановлена и дает представление о производительности системы в реальном времени в дополнение […]

Как установить и настроить Bitwarden Bitwarden – это мощное приложение для управления паролями с открытым исходным кодом, которое позволяет вам настроитьуправления паролями в централизованном месте, которое вы контролируете. Bitwarden легко настраивается, легковесный и предоставляет пользователям API и расширение для браузера, чтобы помочь пользователям эффективно управлять своими паролями. Bitwarden также предоставляет мобильное приложение, позволяющее синхронизировать всю […]

Bitwarden также предоставляет мобильное приложение, позволяющее синхронизировать всю […]

В этой статье будет рассмотрен список полезных приложений командной строки, которые можно использовать для шифрования и дешифрования файлов в вашей системе Linux. Эти приложения используют различные методы и алгоритмы шифрования для защиты ваших файлов. После того, как вы зашифруете файлы с помощью этих методов, вы сможете расшифровать их на любой платформе, если она включает в […]

Что такое Wireless LAN Encryption (шифрование беспроводной локальной сети) и зачем его использовать?

Шифрование на беспроводной локальной сети используется для защиты вашей сети с помощью протокола аутентификации, который при попытке подключения пользователя или устройства запрашивает пароль или сетевой ключ. Если ваша беспроводная сеть не защищена каким-либо типом шифрования, к ней смогут получать доступ посторонние пользователи. Это позволит им получать доступ к персональной информации или использовать ваше Интернет-соединение для вредоносной или нелегальной деятельности. Кроме того, если вашей сетью без вашего ведома будут пользоваться посторонние, это способно привести к снижению ее скорости и ухудшению рабочих характеристик.

Это позволит им получать доступ к персональной информации или использовать ваше Интернет-соединение для вредоносной или нелегальной деятельности. Кроме того, если вашей сетью без вашего ведома будут пользоваться посторонние, это способно привести к снижению ее скорости и ухудшению рабочих характеристик.

Ниже приводится подробная информация о различных типах шифрования на беспроводных локальных сетях, таких как WEP, WPA и WPS. Эти типы шифрования наиболее широко поддерживаются большинством совместимых с Wi-Fi устройств, адаптеров и маршрутизаторов.

ПРИМЕЧАНИЯ:

- Более старые маршрутизаторы и адаптеры WLAN могут не поддерживать все типы шифрования. Чтобы узнать поддерживаемые протоколы шифрования, обратитесь к входящей в комплект беспроводного устройства документации.

- В зависимости от производителя маршрутизатора WLAN, ключ шифрования по умолчанию может находиться на нижней панели маршрутизатора или в инструкции по эксплуатации.

- В случае создания собственного ключа шифрования, его можно будет найти на странице настройки, войдя в систему маршрутизатора.

Если вы все еще не можете найти ключ шифрования, обратитесь за помощью к производителю маршрутизатора WLAN.

Если вы все еще не можете найти ключ шифрования, обратитесь за помощью к производителю маршрутизатора WLAN.

WEP: Wired Encryption Privacy (безопасность шифрования, эквивалентная проводному соединению) или Wired Encryption Protocol (протокол шифрования, эквивалентного проводному соединению)

- Тип шифрования:

- 64-битное: Данная конфигурация требует 10-значного пароля при использовании шестнадцатеричных цифр (0-9 и A-F) или 8-значного пароля при использовании символов ASCII.

- 128-битное: Данная конфигурация требует 26-значного пароля при использовании шестнадцатеричных цифр или 14-значного пароля при использовании символов ASCII.

- Преимущества:

- Простота настройки.

- Широко поддерживаемая система безопасности.

- Защита вашей беспроводной сети лучше, чем при полном отсутствии шифрования.

- Недостатки:

- Безопасность неполная.

- Другие протоколы шифрования обеспечивают более высокий уровень защиты.

WPA и WPA2: Wi-Fi Protected Access (защищенный доступ Wi-Fi)

- Тип шифрования:

- TKIP: Temporal Key Integrity Protocol (протокол целостности временного ключа)

- PSK: Pre-shared Key (заранее установленный ключ совместного использования) или Personal mode (персональный режим). 256-битное шифрование, для которого требуется 64-значный шестнадцатеричный цифровой пароль или кодовая фраза, включающая от 8 до 63 символов ASCII.

- EAP: Extensible Authentication Protocol (протокол расширяемой проверки подлинности)

- Преимущества:

- Простота настройки.

- Устойчивое шифрование.

- Простота управления.

- Недостатки:

- Поддерживается не всеми устройствами.

WPS: Wi-Fi Protected Setup (защищенная настройка Wi-Fi)

- Преимущества:

- WPS можно использовать для автоматической настройки конфигурации беспроводной сети с именем сети (SSID) и устойчивым ключом безопасности WPA для проверки подлинности и шифрования данных.

- Шифрование WPS разработано для поддержки устройств стандарта 802.11 с сертификатом Wi-Fi, включая точки доступа, беспроводные адаптеры, телефоны Wi-Fi и другие бытовые электронные устройства.

- При подключении устройств с поддержкой WPS вам не нужно знать SSID, ключ безопасности или кодовую фразу.

- Ключ безопасности или кодовая фраза генерируется в случайном порядке, так что никто не сможет ее угадать.

- Не нужно вводить никакие предсказуемые кодовые фразы или длинные последовательности шестнадцатеричных символов.

- WPS можно использовать для автоматической настройки конфигурации беспроводной сети с именем сети (SSID) и устойчивым ключом безопасности WPA для проверки подлинности и шифрования данных.

- Недостатки:

- Не поддерживается режим Ad-Hoc, когда беспроводные устройства обмениваются информацией друг с другом напрямую без использования точки доступа.

- Все устройства Wi-Fi на сети должны быть сертифицированы или совместимы с WPS, иначе вы не сможете воспользоваться всей легкостью обеспечения безопасности сети.

- Трудности с добавлением в сеть клиентского устройства, несовместимого с WPS, из-за длинных последовательностей шестнадцатеричных символов, генерируемых технологией WPS.

- Данная технология относительно новая, поэтому не все производители поддерживают WPS.

- Как мне использовать WPS?

- Метод PIN (Personal Identification Number – персональный идентификационный номер): Номер PIN необходимо взять либо с этикетки, либо из веб-интерфейса устройства WPS. Для установления соединения этот PIN вводится на точке доступа или клиентском устройстве WPS.

- Метод PBC (Push button configuration – конфигурация с использованием кнопки): Для установления соединения просто нажмите кнопку, физическую или виртуальную, на обоих устройствах WPS.

Новые механизмы защиты беспроводной сети WPA3 и OWE – Keenetic

Начиная с версии операционной системы KeeneticOS 3.1 в интернет-центрах Keenetic была добавлена поддержка новых алгоритмов безопасности WPA3-PSK, OWE, WPA/WPA2/WPA3-Enterprise и WPA3-192 Enterprise для беспроводной сети Wi-Fi.

Данная возможность реализована для всех новых моделей Keenetic c индексом KN-xxxx и моделей предыдущего поколения ZyXEL Keenetic Air, Extra II, Giga III, Ultra II.

Настройка WPA3-192 Enterprise (Suite B) возможна только для Giga, Ultra, Viva. Также для этих моделей была добавлена возможность использования протоколов WPA3-PSK и OWE для подключений Wireless ISP.

WPA3-PSK (Wi-Fi Protected Access) — алгоритм безопасности, обеспечивающий защиту данных в беспроводных сетях Wi-Fi. Относится к режиму WPA3-Personal, который входит в состав третьей версии набора протоколов WPA3. Разработан WPA3 организацией Wi-Fi Alliance и объявлен о выпуске в 2018 году. Новый протокол пришел на смену WPA2, представленного ещё в 2004 году. Основная идея внедрения нового протокола WPA3 — устранение концептуальных недоработок протокола WPA2, и в частности, защита от атак с переустановкой ключа (Key Reinstallation Attacks, KRACK). Протокол WPA3 обладает более высоким уровнем безопасности, в сравнении с WPA2.

WPA3-Personal (WPA3-PSK) обеспечивает 128-битное шифрование данных, а WPA3-Enterprise (Suite B) 192-битное.

OWE (Opportunistic Wireless Encryption) — метод шифрования для усиления защиты и конфиденциальности пользователей при подключении к открытым (публичным) сетям Wi-Fi.

TIP: Дополнительную информацию о механизмах защиты WPA3 и OWE вы найдете в разделе «Примечание» в конце статьи.

Для удобства и совместимости с текущими мобильными устройствами также предусмотрен смешанный режим WPA2/WPA3. Новые протоколы защиты работают не только на отдельных интернет-центрах, но и в рамках Wi-Fi-системы с бесшовным роумингом.

TIP: Совет: В версиях KeeneticOS до 3.4.3 для лучшей совместимости при включенном роуминге рекомендуем использовать протокол защиты сети WPA2. В противном случае в режиме WPA2+WPA3 устройства могут предпочитать WPA3 и при этом лишаться бесшовных переходов. Поддержка FT (Fast Transition) в режиме WPA3 реализована начиная с версии 3.4.3.

Настройка WPA3-PSK и OWE доступна в веб-конфигураторе Кинетика на странице «Домашняя сеть» в настройках беспроводной сети Wi-Fi.

NOTE: Важно! Для использования новых механизмов защиты сети WPA3-PSK и OWE, подключаемое устройство должно иметь поддержку данных алгоритмов в драйвере своего радиомодуля.

При использовании смешанного типа шифрования «WPA2+WPA3» с некоторыми мобильными устройствами может наблюдаться снижение скорости. Дополнительную информацию вы найдете в статье «С чем может быть связано снижение скорости в режиме WPA2+WPA3?»

Ниже представлены примеры подключения на смартфоне Oneplus 6 с ОС Android 9.

Защита сети WPA3-PSK (SAE):

Защита сети OWE:

Для того чтобы воспользоваться протоколами WPA Enterprise нужно установить одноименный компонент системы «WPA Enterprise». Сделать это можно на странице «Общие настройки» в разделе «Обновления и компоненты», нажав на «Изменить набор компонентов».

После этого в параметрах беспроводной сети Wi-Fi появится возможность настройки протоколов WPA Enterprise.

TIP: Примечание

WPA3 предусматривает два режима работы WPA3-Personal и WPA3-Enterprise.

WPA3-Personal. Самое важное изменение в протоколе WPA3, это использование нового метода одновременной равноправной аутентификации SAE (Simultaneous Authentication of Equals), предоставляющего дополнительную защиту от брутфорс-атак. SAE должен заменить простой метод обмена общими ключами PSK (Pre-Shared Key), используемый в WPA2. Задача SAE максимально защитить процесс установки соединения от хакерских атак. SAE работает на основании предположения о равноправности устройств. Любая из сторон может отправить запрос на соединение, и потом они начинают независимо отправлять удостоверяющую их информацию, вместо простого обмена сообщениями по очереди, как в случае с методом обмена ключами PSK. В SAE применяется специальный вариант установления связи (dragonfly handshake), использующий криптографию для предотвращения угадывания пароля злоумышленником.

Кроме вышесказанного, SAE использует метод прямой секретности (perfect forward secrecy, PFS) для дополнительного усиления безопасности, которого не было в PSK. Предположим, злоумышленник получает доступ к зашифрованным данным, которые маршрутизатор отправляет и получает из Интернета. Раньше атакующий мог сохранить эти данные, а потом, в случае успешного подбора пароля, расшифровать их. С использованием SAE при каждом новом соединении устанавливается новый шифрующий пароль, и если хакер в какой-то момент проникнет в сеть, он сможет украсть только пароль от данных, переданных после этого момента.

Подробно метод аутентификации SAE описан в стандарте IEEE 802.11-2016.

WPA3-Enterprise. Данный режим работы предназначен для использования в учреждениях, в которых предъявляются самые высокие требования к безопасности и конфиденциальности информации. WPA3-Enterprise (Suite B) обеспечивает 192-битное шифрование данных.

OWE (Opportunistic Wireless Encryption) является расширением стандарта IEEE 802. 11, схожим с SAE. OWE обеспечивает безопасность данных, передаваемых по незащищенной сети, за счет их шифрования. При этом, от пользователей не требуется каких-то дополнительных действий и ввода паролей для подключения к сети.

11, схожим с SAE. OWE обеспечивает безопасность данных, передаваемых по незащищенной сети, за счет их шифрования. При этом, от пользователей не требуется каких-то дополнительных действий и ввода паролей для подключения к сети.

Многие атаки, происходящие в открытой сети, относятся к пассивным. Когда к сети подключается много клиентов, злоумышленник может собрать очень много данных, просто фильтруя проходящую мимо информацию.

OWE использует оппортунистическое шифрование, определенное в стандарте RFC 8110, чтобы защищаться от пассивного подслушивания. Оно также предотвращает атаки с инъекцией пакетов, когда злоумышленник пытается нарушить работу сети, создавая и передавая особые пакеты данных, выглядящие, как часть нормальной работы сети.

Настройка ключа безопасности беспроводной сети. WPA2-PSK

Сегодня мы чуть глубже копнем тему защиты беспроводного соединения. Разберемся, что такое — его еще называют «аутентификацией» — и какой лучше выбрать. Наверняка при вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной без потери скорости.

Наверняка при вам попадались на глаза такие аббревиатуры, как WEP, WPA, WPA2, WPA2/PSK. А также их некоторые разновидности — Personal или Enterprice и TKIP или AES. Что ж, давайте более подробно изучим их все и разберемся, какой тип шифрования выбрать для обеспечения максимальной без потери скорости.

Отмечу, что защищать свой WiFi паролем нужно обязательно, не важно, какой тип шифрования вы при этом выберете. Даже самая простая аутентификация позволит избежать в будущем довольно серьезных проблем.

Почему я так говорю? Тут даже дело не в том, что подключение множества левых клиентов будет тормозить вашу сеть — это только цветочки. Главная причина в том, что если ваша сеть незапаролена, то к ней может присосаться злоумышленник, который из-под вашего роутера будет производить противоправные действия, а потом за его действия придется отвечать вам, так что отнеситесь к защите wifi со всей серьезностью.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal , обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

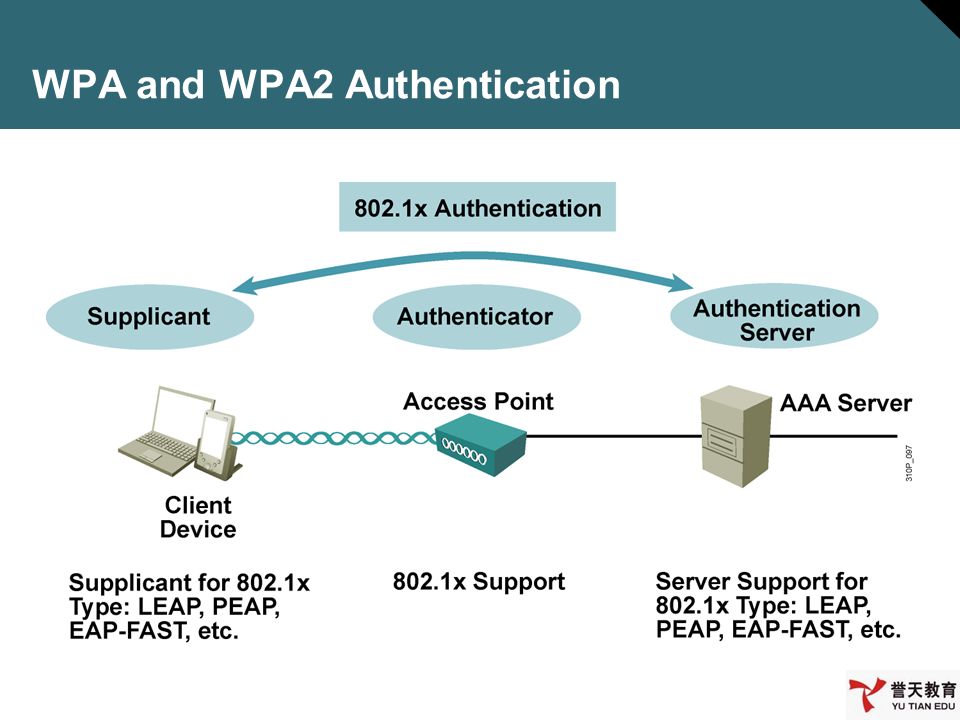

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу , то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802. 11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

WPA2/PSK — AES

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

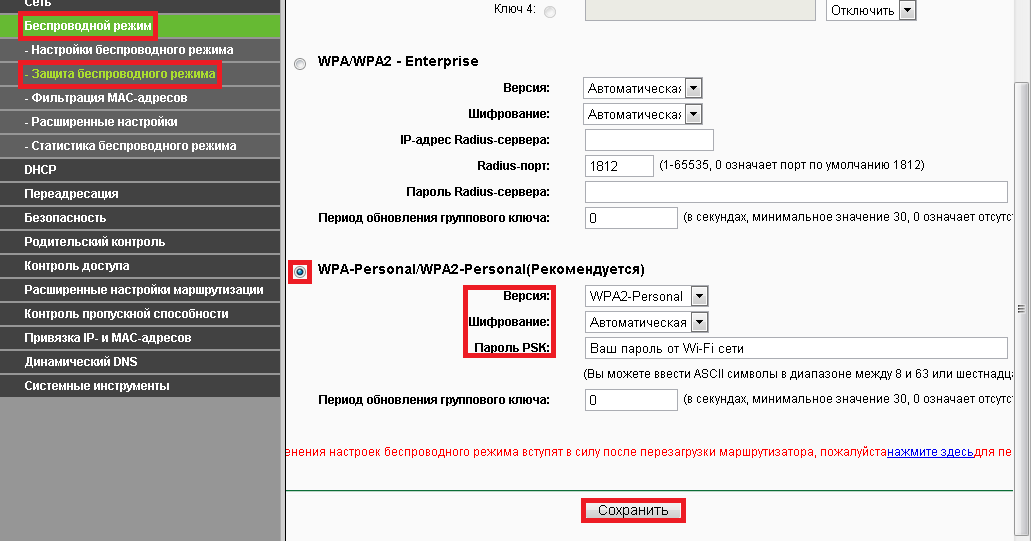

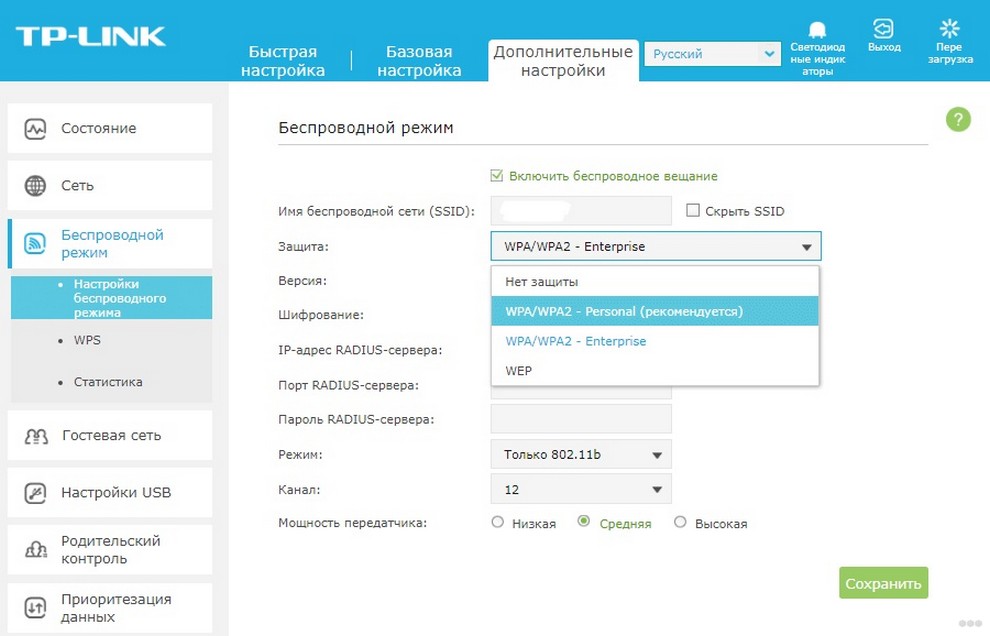

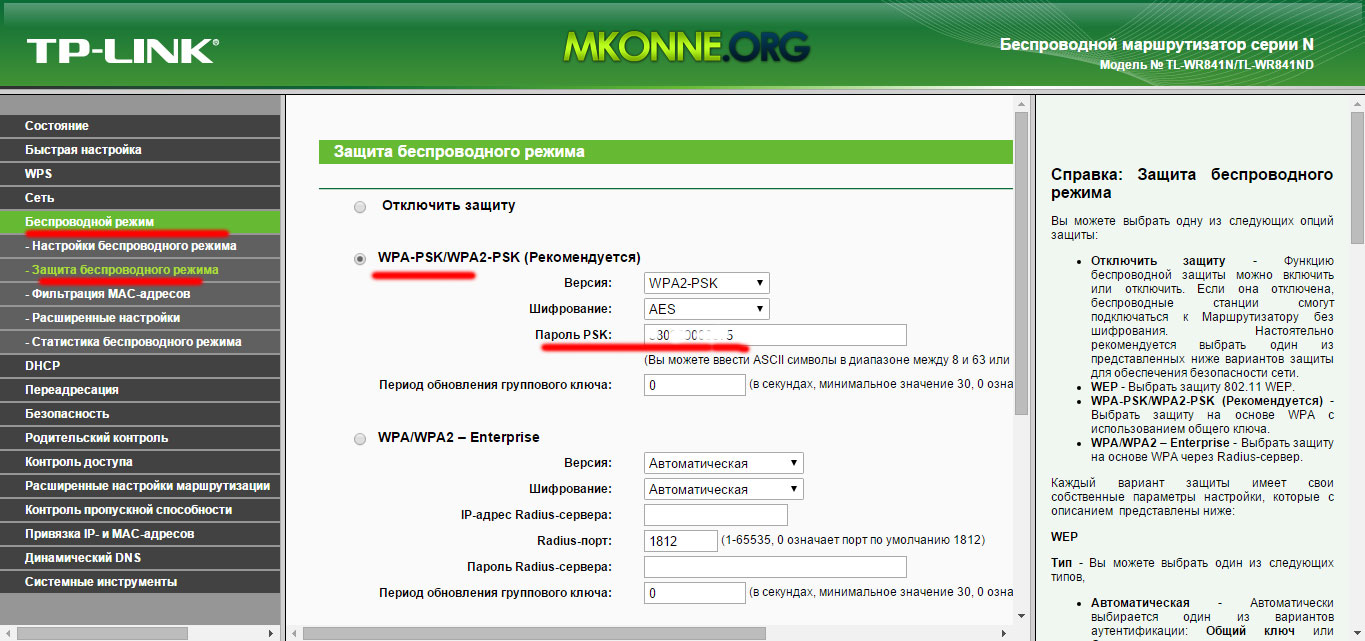

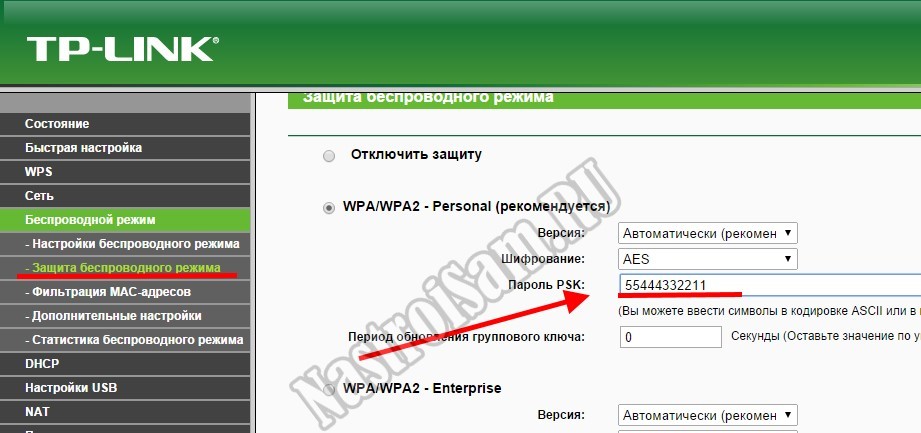

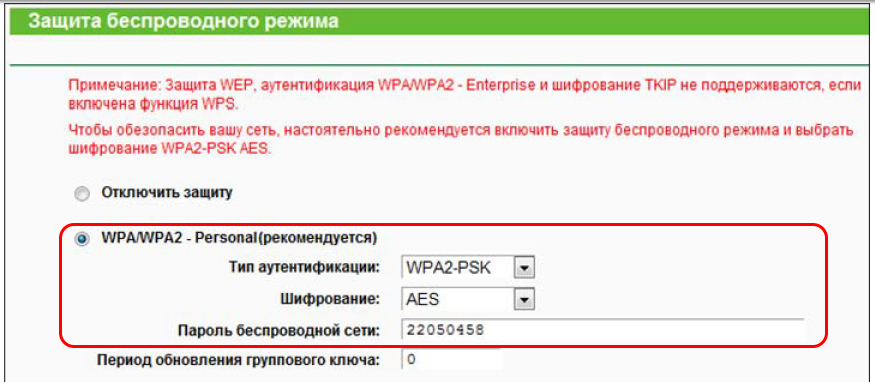

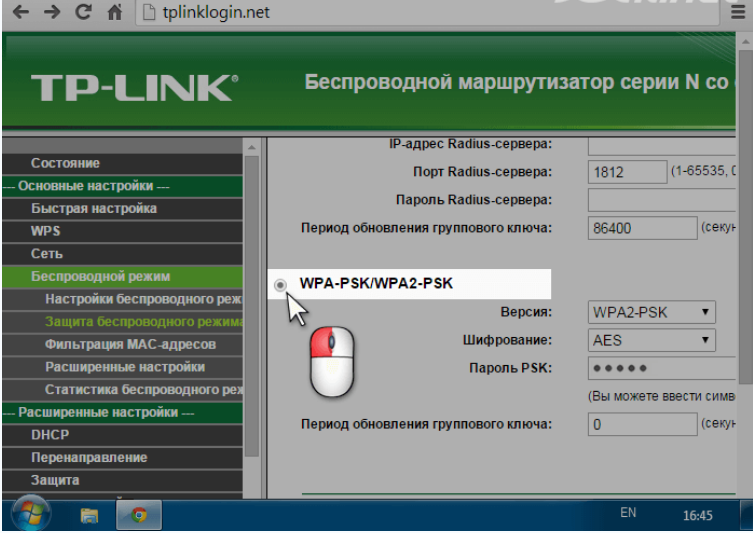

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита «. Сделаете все, как на изображении — будет супер!

Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

Метод проверки подлинности на роутере ASUS

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link

На D-Link ищем раздел «Wi-Fi — Безопасность »

Что ж, сегодня мы разобрались типами шифрования WiFi и с такими терминами, как WEP, WPA, WPA2-PSK, TKIP и AES и узнали, какой из них лучше выбрать. О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о по MAC и IP адресам и других способах защиты.

О других возможностях обеспечения безопасности сети читайте также в одной из прошлых статей, в которых я рассказываю о по MAC и IP адресам и других способах защиты.

Видео по настройке типа шифрования на маршрутизаторе

Скоростной проводной интернет становится всё более доступным. И вместе с развитием мобильной техники становится актуальным вопрос использование домашнего интернета на каждом из устройств. Этой цели служит Wi-Fi-роутер, его цель — распределить при беспроводном подключении интернет между разными пользователями.

Отдельное внимание следует уделить вопросу безопасности своей сети

При покупке достаточно настроить его при первом включении. Вместе с роутером поставляется диск с утилитой настройки. С его помощью настроить домашнюю сеть проще простого. Но, тем не менее у неопытных пользователей часто возникают проблемы на этапе настроек безопасности сети . Система предлагает выбрать метод проверки подлинности, и на выбор предоставляется как минимум четыре варианта. Каждый из них обладает определёнными преимуществами и недостатками, и, если вы хотите обезопасить себя от действий злоумышленников, следует выбрать самый надёжный вариант. Об этом наша статья.

Каждый из них обладает определёнными преимуществами и недостатками, и, если вы хотите обезопасить себя от действий злоумышленников, следует выбрать самый надёжный вариант. Об этом наша статья.

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение . Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение . Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

Как изменить метод проверки подлинности Wi-Fi

Если вы уже ранее выполняли настройку проверки подлинности своего соединения, но не уверены в выборе правильного метода, обязательно проверьте его сейчас. Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Заключение

Надеемся, эта информация стала для вас полезной. Не стоит пренебрежительно относиться к установкам безопасности Wi-Fi . Не оставляйте его открытым, а выберите рекомендуемый метод проверки подлинности и правильный алгоритм шифрования.

Какой метод безопасности соединения вы используете? Делитесь с нами в комментариях.

С распространением беспроводных сетей протоколы шифрования WPA и WPA2 стали известны практически всем владельцам устройств, подключающихся к Wi-Fi. Указываются они в свойствах подключений, и внимания большинства пользователей, не являющихся системными администраторами, привлекают минимум. Вполне достаточно информации, что WPA2 является продуктом эволюции WPA, и, следовательно, WPA2 новее и больше подходит для современных сетей.

Вполне достаточно информации, что WPA2 является продуктом эволюции WPA, и, следовательно, WPA2 новее и больше подходит для современных сетей.

Определение

WPA — протокол шифрования, предназначенный для защиты беспроводных сетей стандарта IEEE 802.11, разработанный компанией Wi-Fi Alliance в 2003 году в качестве замены устаревшего и небезопасного протокола WEP.

WPA2 — протокол шифрования, представляющий собой улучшенную разработку WPA, представленный в 2004 году компанией Wi-Fi Alliance.

Сравнение

Поиск разницы между WPA и WPA2 для большинства пользователей актуальности не имеет, так как вся защита беспроводной сети сводится к выбору более-менее сложного пароля на доступ. На сегодняшний день ситуация такова, что все устройства, работающие в сетях Wi-Fi, обязаны поддерживать WPA2, так что выбор WPA обусловлен может быть только нестандартными ситуациями. К примеру, операционные системы старше Windows XP SP3 не поддерживают работу с WPA2 без применения патчей, так что машины и устройства, управляемые такими системами, требуют внимания администратора сети. Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Даже некоторые современные смартфоны могут не поддерживать новый протокол шифрования, преимущественно это касается внебрендовых азиатских гаджетов. С другой стороны, некоторые версии Windows старше XP не поддерживают работу с WPA2 на уровне объектов групповой политики, поэтому требуют в этом случае более тонкой настройки сетевых подключений.

Техническое отличие WPA от WPA2 состоит в технологии шифрования, в частности, в используемых протоколах. В WPA используется протокол TKIP, в WPA2 — проткол AES. На практике это означает, что более современный WPA2 обеспечивает более высокую степень защиты сети. К примеру, протокол TKIP позволяет создавать ключ аутентификации размером до 128 бит, AES — до 256 бит.

Выводы сайт

- WPA2 представляет собой улучшенный WPA.

- WPA2 использует протокол AES, WPA — протокол TKIP.

- WPA2 поддерживается всеми современными беспроводными устройствами.

- WPA2 может не поддерживаться устаревшими операционными системами.

- Степень защиты WPA2 выше, чем WPA.

Сегодня не назовешь чем-то из ряда вон выходящим. Однако при этом многие юзеры (особенно владельцы мобильных устройств) сталкиваются с проблемой, какую систему защиты использовать: WEP, WPA или WPA2-PSK. Что это за технологии, мы сейчас и посмотрим. Однако наибольшее внимание будет уделено именно WPA2-PSK, поскольку именно эта протекция является сегодня наиболее востребованной.

WPA2-PSK: что это?

Скажем сразу: это система защиты любого локального подключения к беспроводной сети на основе WI-Fi. К проводным системам на основе сетевых карт, использующих непосредственное соединение при помощи Ethernet, это не имеет никакого отношения.

С применением технологии WPA2-PSK сегодня является наиболее «продвинутой». Даже несколько устаревающие методы, требующие запрос логина и пароля, а также предполагающие шифрование конфиденциальных данных при приеме-передаче, выглядят, мягко говоря, детским лепетом. И вот почему.

Разновидности зашиты

Итак, начнем с того, что еще недавно самой безопасной технологией защиты соединения считалась структура WEP. Она использовала проверку целостности ключа при беспроводном подключении любого девайса и являлась стандартом IEEE 802. 11i.

Она использовала проверку целостности ключа при беспроводном подключении любого девайса и являлась стандартом IEEE 802. 11i.

Защита WiFi-сети WPA2-PSK работает, в принципе, почти так же, однако проверку ключа доступа осуществляет на уровне 802. 1X. Иными словами, система проверяет все возможные варианты.

Однако есть и более нова технология, получившая название WPA2 Enterprise. В отличие от WPA, она предусматривает не только затребование персонального ключа доступа, но и наличие предоставляющего доступ сервера Radius. При этом такой алгоритм проверки подлинности может работать одновременно в нескольких режимах (например, Enterprise и PSK, задействовав при этом шифрование уровня AES CCMP).

Основные протоколы защиты и безопасности

Равно как и уходящие в прошлое, современные методы защиты используют один и тот же протокол. Это TKIP (система защиты WEP, основанная на обновлении программного обеспечения и алгоритме RC4). Все это предполагает ввод временного ключа для доступа к сети.

Как показало практическое использование, сам по себе такой алгоритм особой защищенности подключения в беспроводной сети не дал. Именно поэтому были разработаны новые технологии: сначала WPA, а затем WPA2, дополненные PSK (персональный ключ доступа) и TKIP (временный ключ). Кроме того, сюда же были включены данных при приеме-передаче, сегодня известные как стандарт AES.

Устаревшие технологии

Тип безопасности WPA2-PSK появился относительно недавно. До этого, как уже было сказано выше, использовалась система WEP в сочетании с TKIP. Защита TKIP есть не что иное, как средство увеличения разрядности ключа доступа. На данный момент считается, что базовый режим позволяет увеличить ключ с 40 до 128 бит. При всем этом можно также сменить один-единственный ключ WEP на несколько отличных, генерируемых и отсылаемых в автоматическом режиме самим сервером, производящим аутентификацию пользователя при входе.

Кроме того, сама система предусматривает использование строгой иерархии распределения ключей, а также методики, позволяющей избавиться от так называемой проблемы предсказуемости. Иными словами, когда, допустим, для беспроводной сети, использующей защиту WPA2-PSK, пароль задается в виде последовательности типа «123456789», нетрудно догадаться, что те же программы-генераторы ключей и паролей, обычно называемые KeyGen или чем-то вроде этого, при вводе первых четырех знаков могут автоматически сгенерировать четыре последующих. Тут, как говорится, не нужно быть уникумом, чтобы угадать тип используемой секвенции. Но это, как, наверное, уже понято, самый простой пример.

Иными словами, когда, допустим, для беспроводной сети, использующей защиту WPA2-PSK, пароль задается в виде последовательности типа «123456789», нетрудно догадаться, что те же программы-генераторы ключей и паролей, обычно называемые KeyGen или чем-то вроде этого, при вводе первых четырех знаков могут автоматически сгенерировать четыре последующих. Тут, как говорится, не нужно быть уникумом, чтобы угадать тип используемой секвенции. Но это, как, наверное, уже понято, самый простой пример.

Что касается даты рождения пользователя в пароле, это вообще не обсуждается. Вас запросто можно вычислить по тем же регистрационным данным в социальных сетях. Сами же цифровые пароли такого типа являются абсолютно ненадежными. Уж лучше использовать совместно цифры, литеры, а также символы (можно даже непечатаемые при условии задания сочетания «горячих» клавиш) и пробел. Однако даже при таком подходе взлом WPA2-PSK осуществить можно. Тут нужно пояснить методику работы самой системы.

Типовой алгоритм доступа

Теперь еще несколько слов о системе WPA2-PSK. Что это такое в плане практического применения? Это совмещение нескольких алгоритмов, так сказать, в рабочем режиме. Поясним ситуацию на примере.

Что это такое в плане практического применения? Это совмещение нескольких алгоритмов, так сказать, в рабочем режиме. Поясним ситуацию на примере.

В идеале секвенция исполнения процедуры защиты подключения и шифрования передающейся или принимающейся информации сводится к следующему:

WPA2-PSK (WPA-PSK) + TKIP + AES.

При этом здесь главную роль играет общий ключ (PSK) длиной от 8 до 63 символов. В какой именно последовательности будут задействованы алгоритмы (то ли сначала произойдет шифрование, то ли после передачи, то ли в процессе с использованием случайных промежуточных ключей и т. д.), не суть важно.

Но даже при наличии защиты и системы шифрования на уровне AES 256 (имеется в виду разрядность ключа шифра) взлом WPA2-PSK для хакеров, сведущих в этом деле, будет задачей хоть и трудной, но возможной.

Уязвимость

Еще в 2008 году на состоявшейся конференции PacSec была представлена методика, позволяющая взломать беспроводное соединение и прочитать передающиеся данные с маршрутизатора на клиентский терминал. Все это заняло около 12-15 минут. Однако взломать обратную передачу (клиент-маршрутизатор) так и не удалось.

Все это заняло около 12-15 минут. Однако взломать обратную передачу (клиент-маршрутизатор) так и не удалось.

Дело в том, что при включенном режиме маршрутизатора QoS можно не только прочитать передаваемую информацию, но и заменить ее поддельной. В 2009 году японские специалисты представили технологию, позволяющую сократить время взлома до одной минуты. А в 2010 году в Сети появилась информация о том, что проще всего взламывать модуль Hole 196, присутствующий в WPA2, с использованием собственного закрытого ключа.

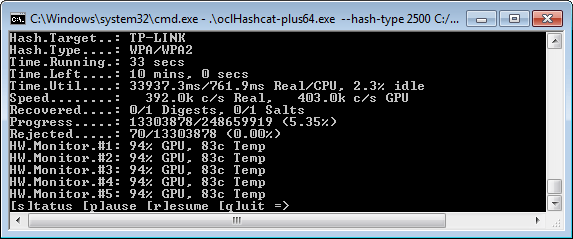

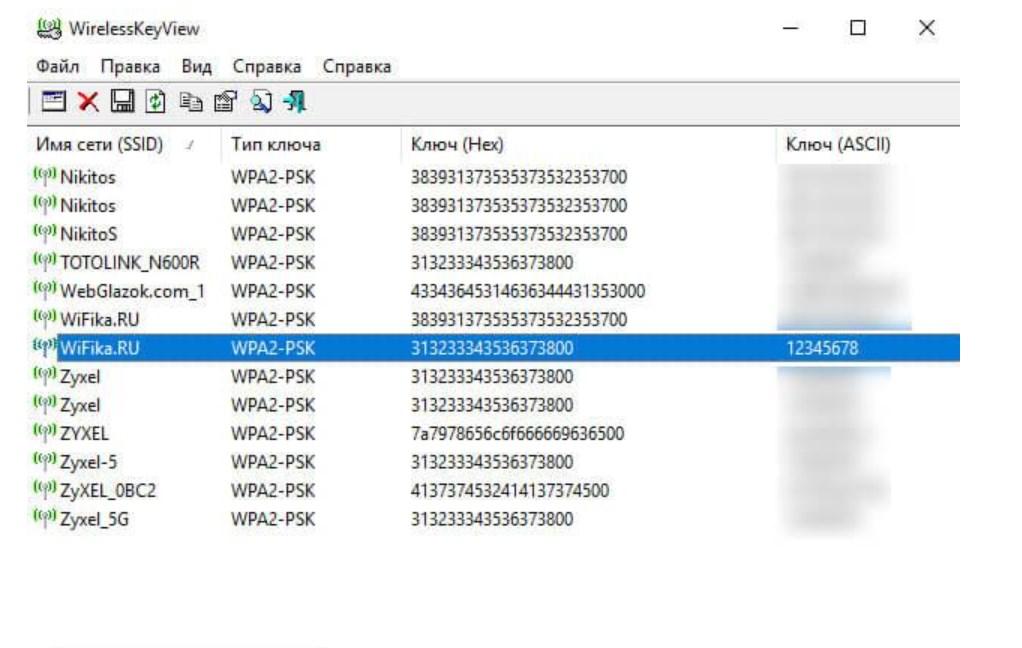

Ни о каком вмешательстве в генерируемые ключи речь не идет. Сначала используется так называемая атака по словарю в сочетании с «брут-форс», а затем сканируется пространство беспроводного подключения с целью перехвата передаваемых пакетов и их последующей записью. Достаточно пользователю произвести подключение, как тут же происходит его деавторизация, перехват передачи начальных пакетов (handshake). После этого даже нахождение поблизости от основной точки доступа не требуется. Можно преспокойно работать в режиме оффлайн. Правда, для совершения всех этих действий понадобится специальное ПО.

Можно преспокойно работать в режиме оффлайн. Правда, для совершения всех этих действий понадобится специальное ПО.

Как взломать WPA2-PSK?

По понятным причинам, здесь полный алгоритм взлома соединения приводиться не будет, поскольку это может быть использовано как некая инструкция к действию. Остановимся только на главных моментах, и то — только в общих чертах.

Как правило, при непосредственном доступе к роутеру его можно перевести в так называемый режим Airmon-NG для отслеживания трафика (airmon-ng start wlan0 — переименование беспроводного адаптера). После этого происходит захват и фиксация трафика при помощи команды airdump-ng mon0 (отслеживание данных канала, скорость маяка, скорость и метод шифрования, количество передаваемых данных и т. д.).

Далее задействуется команда фиксации выбранного канала, после чего вводится команда Aireplay-NG Deauth с сопутствующими значениями (они не приводятся по соображениям правомерности использования таких методов).

После этого (когда пользователь уже прошел авторизацию при подключении) юзера можно просто отключить от сети. При этом при повторном входе со взламывающей стороны система повторит авторизацию входа, после чего можно будет перехватить все пароли доступа. Далее возникнет окно с «рукопожатием» (handshake). Затем можно применить запуск специального файла WPAcrack, который позволит взломать любой пароль. Естественно, как именно происходит его запуск, никто и никому рассказывать не будет. Заметим только, что при наличии определенных знаний весь процесс занимает от нескольких минут до нескольких дней. К примеру, процессор уровня Intel, работающий на штатной тактовой частоте 2,8 ГГц, способен обрабатывать не более 500 паролей за одну секунду, или 1,8 миллиона в час. В общем, как уже понятно, не стоит обольщаться.

Вместо послесловия

Вот и все, что касается WPA2-PSK. Что это такое, быть может, с первого прочтения понятно и не будет. Тем не менее основы защиты данных и применяемых систем шифрования, думается, поймет любой пользователь. Более того, сегодня с этим сталкиваются практически все владельцы мобильных гаджетов. Никогда не замечали, что при создании нового подключения на том же смартфоне система предлагает использовать определенный тип защиты (WPA2-PSK)? Многие просто не обращают на это внимания, а зря. В расширенных настройках можно задействовать достаточно большое количество дополнительных параметров с целью улучшения системы безопасности.

Более того, сегодня с этим сталкиваются практически все владельцы мобильных гаджетов. Никогда не замечали, что при создании нового подключения на том же смартфоне система предлагает использовать определенный тип защиты (WPA2-PSK)? Многие просто не обращают на это внимания, а зря. В расширенных настройках можно задействовать достаточно большое количество дополнительных параметров с целью улучшения системы безопасности.

Вконтакте

Одноклассники

Google+

Безопасность в сетях WiFi. WEP, WPA, WPA2 шифрование Wi-Fi сетей.

Серьезной проблемой для всех беспроводных локальных сетей (и, если уж на то пошло, то и всех проводных локальных сетей) является безопасность. Безопасность здесь так же важна, как и для любого пользователя сети Интернет. Безопасность является сложным вопросом и требует постоянного внимания. Огромный вред может быть нанесен пользователю из-за того, что он использует случайные хот-споты (hot-spot) или открытые точки доступа WI-FI дома или в офисе и не использует шифрование или VPN (Virtual Private Network — виртуальная частная сеть). Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

Опасно это тем, что пользователь вводит свои личные или профессиональные данные, а сеть при этом не защищена от постороннего вторжения.

WEP

Изначально было сложно обеспечить надлежащую безопасность для беспроводных локальных сетей.

Хакеры легко осуществляли подключение практически к любой WiFi сети взламывая такие первоначальные версии систем безопасности, как Wired Equivalent Privacy (WEP). Эти события оставили свой след, и долгое время некоторые компании неохотно внедряли или вовсе не внедряли у себя беспроводные сети, опасаясь, что данные, передаваемые между беспроводными WiFi устройствами и Wi-Fi точками доступа могут быть перехвачены и расшифрованы. Таким образом, эта модель безопасности замедляла процесс интеграции беспроводных сетей в бизнес и заставляла нервничать пользователей, использующих WiFi сети дома. Тогда институт IEEE, создал рабочую группу 802.11i , которая работала над созданием всеобъемлющей модели безопасности для обеспечения 128-битного AES шифрования и аутентификации для защиты данных. Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

Wi-Fi Альянс представил свой собственный промежуточный вариант этого спецификации безопасности 802.11i: Wi-Fi защищенный доступ (WPA – Wi-Fi Protected Access). Модуль WPA сочетает несколько технологий для решения проблем уязвимости 802.11 WEP системы. Таким образом, WPA обеспечивает надежную аутентификацию пользователей с использованием стандарта 802.1x (взаимная аутентификация и инкапсуляция данных передаваемых между беспроводными клиентскими устройствами, точками доступа и сервером) и расширяемый протокол аутентификации (EAP).

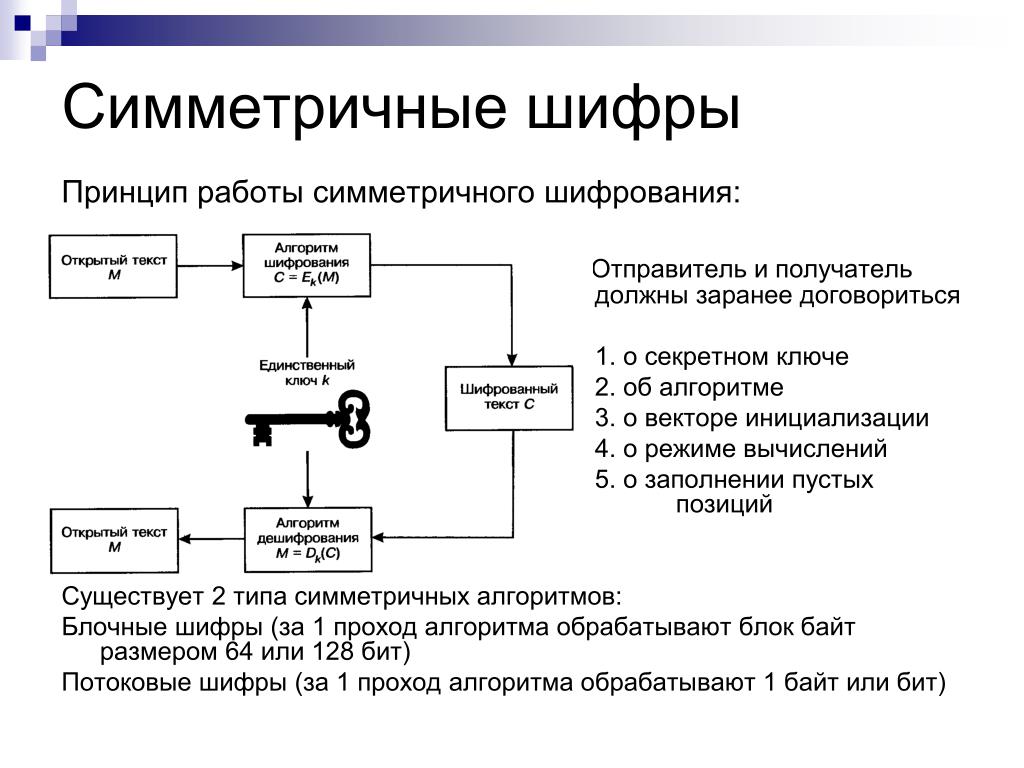

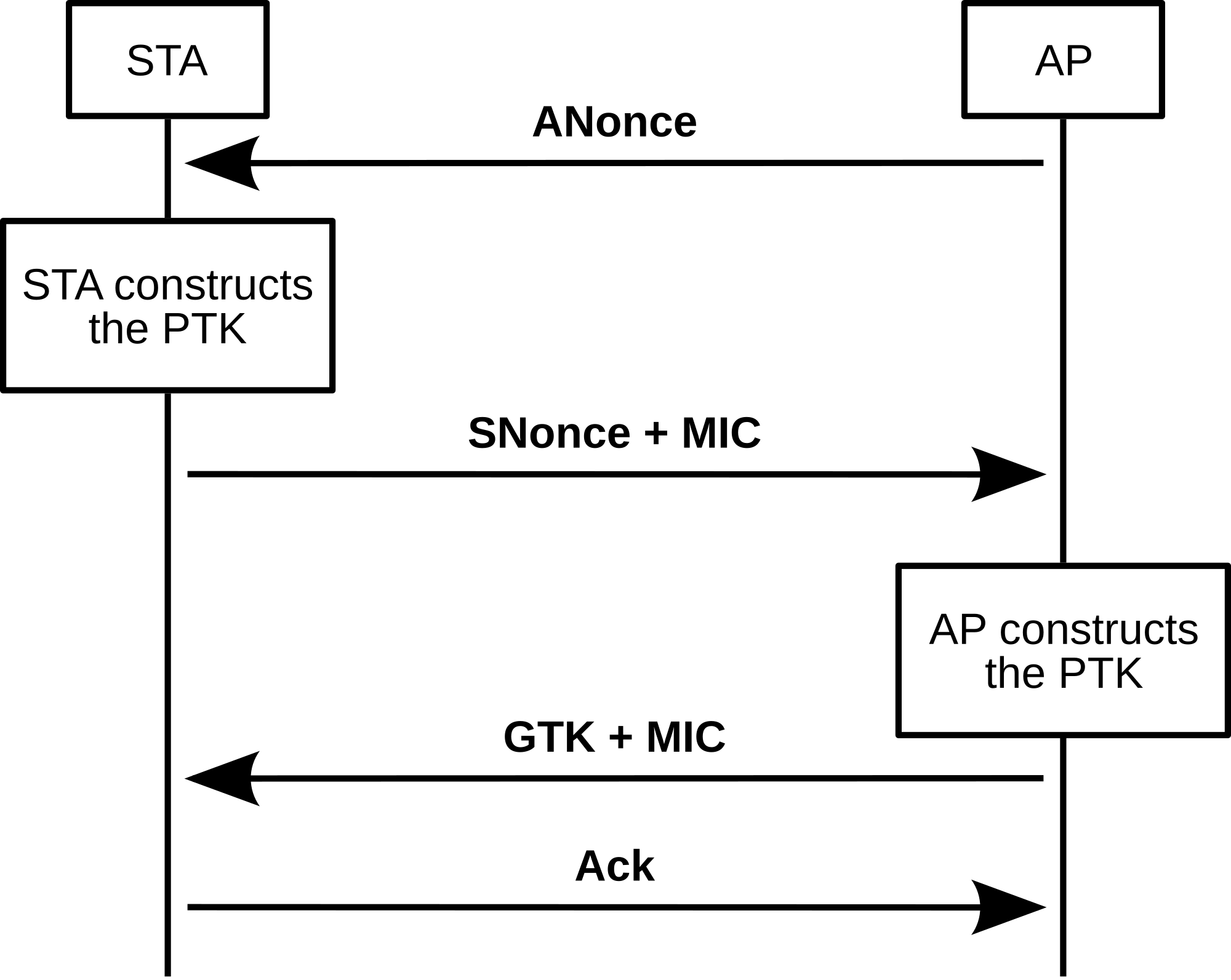

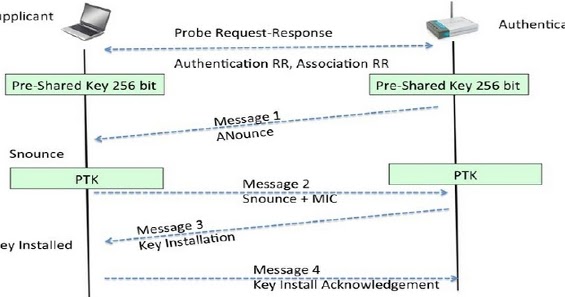

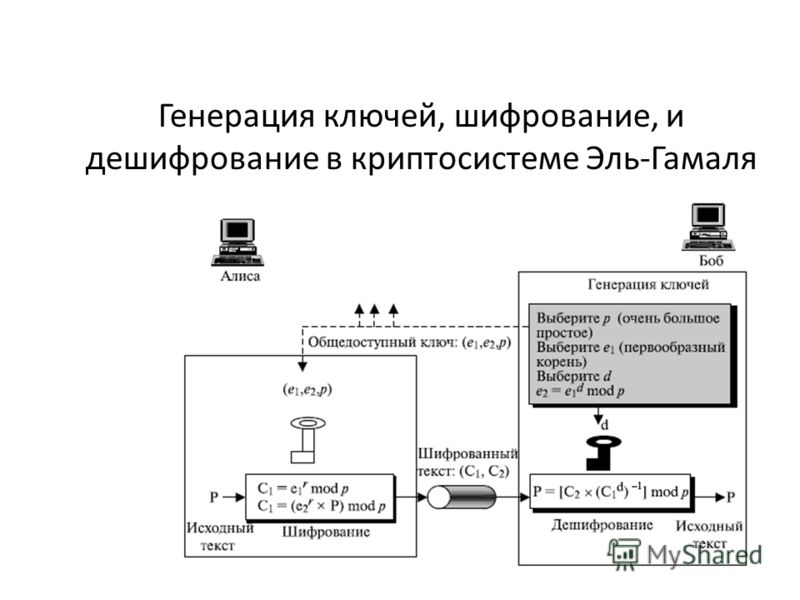

Принцип работы систем безопасности схематично представлен на рис.1

Также, WPA оснащен временным модулем для шифрования WEP-движка посредствам 128 – битного шифрования ключей и использует временной протокол целостности ключей (TKIP). А с помощью контрольной суммы сообщения (MIC) предотвращается изменение или форматирование пакетов данных. Такое сочетание технологий защищает конфиденциальность и целостность передачи данных и гарантирует обеспечение безопасности путем контроля доступа, так чтобы только авторизованные пользователи получили доступ к сети.

WPA

Дальнейшее повышение безопасности и контроля доступа WPA заключается в создании нового уникального мастера ключей для взаимодействия между каждым пользовательским беспроводным оборудованием и точками доступа и обеспечении сессии аутентификации. А также, в создании генератора случайных ключей и в процессе формирования ключа для каждого пакета.

В IEEE стандарт 802.11i, ратифицировали в июне 2004 года, значительно расширив многие возможности благодаря технологии WPA. Wi-Fi Альянс укрепил свой модуль безопасности в программе WPA2. Таким образом, уровень безопасности передачи данных WiFi стандарта 802.11 вышел на необходимый уровень для внедрения беспроводных решений и технологий на предприятиях. Одно из существенных изменений 802.11i (WPA2) относительно WPA это использования 128-битного расширенного стандарта шифрования (AES). WPA2 AES использует в борьбе с CBC-MAC режимом (режим работы для блока шифра, который позволяет один ключ использовать как для шифрования, так и для аутентификации) для обеспечения конфиденциальности данных, аутентификации, целостности и защиты воспроизведения. В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

В стандарте 802.11i предлагается также кэширование ключей и предварительной аутентификации для упорядочивания пользователей по точкам доступа.

WPA2

Со стандартом 802.11i, вся цепочка модуля безопасности (вход в систему, обмен полномочиями, аутентификация и шифрование данных) становится более надежной и эффективной защитой от ненаправленных и целенаправленных атак. Система WPA2 позволяет администратору Wi-Fi сети переключиться с вопросов безопасности на управление операциями и устройствами.

Стандарт 802.11r является модификацией стандарта 802.11i. Данный стандарт был ратифицирован в июле 2008 года. Технология стандарта более быстро и надежно передает ключевые иерархии, основанные на технологии Handoff (передача управления) во время перемещения пользователя между точками доступа. Стандарт 802.11r является полностью совместимой с WiFi стандартами 802.11a/b/g/n.

Также существует стандарт 802.11w , предназначенный для усовершенствования механизма безопасности на основе стандарта 802. 11i. Этот стандарт разработан для защиты управляющих пакетов.

11i. Этот стандарт разработан для защиты управляющих пакетов.

Стандарты 802.11i и 802.11w – механизмы защиты сетей WiFi стандарта 802.11n.

Шифрование файлов и папок в Windows 7

Функция шифрования позволяет вам зашифровать файлы и папки, которые будет в последствии невозможно прочитать на другом устройстве без специального ключа. Такая возможность присутствует в таких версиях пакетаWindows 7 как Professional, Enterprise или Ultimate. Далее будут освещены способы включения шифрования файлов и папок.

Включение шифрования файлов:

Пуск -> Компьютер(выберите файл для шифрования)-> правая кнопка мыши по файлу->Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты->Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

Включение шифрования папок:

Пуск -> Компьютер(выберите папку для шифрования)-> правая кнопка мыши по папку-> Свойства->Расширенный(Генеральная вкладка)->Дополнительные атрибуты-> Поставить маркер в пункте шифровать содержимое для защиты данных->Ок->Применить->Ok(Выберите применить только к файлу)->Закрыть диалог Свойства(Нажать Ok или Закрыть).

В обоих случая в области уведомления появится предложение сделать резервную копию ключа шифруемых файлов или папок. В диалоговом окне вы сможете выбрать место сохранения копии ключа (рекомендуется съемный носитель). Файл или папка изменит свой цвет при удачном шифровании.

Шифрование крайне полезно если вы делите свой рабочий компьютер с несколькими людьми.

Сфера применения

В большинстве случаев беспроводные сети (используя точки доступа и маршрутизаторы) строятся в коммерческих целях для привлечения прибыли со стороны клиентов и арендаторов. Сотрудники компании «Гет Вайфай» имеют опыт подготовки и реализации следующих проектов по внедрению сетевой инфраструктуры на основе беспроводных решений:

Если у Вас после прочтения возникнут какие-либо вопросы, Вы можете задать их через форму отправки сообщений в разделе контакты.

Что такое WPA-PSK по умолчанию для Wi-Fi? | Small Business

Беспроводные маршрутизаторы имеют два набора паролей: один, который позволяет пользователям подключаться к нему, когда он использует метод беспроводного шифрования, такой как WPA-PSK, а другой — для доступа к его административной панели управления. Все маршрутизаторы, беспроводные или другие, поставляются с паролями по умолчанию на их панелях управления, но ни у одного маршрутизатора нет заводских настроек, которые включают метод беспроводного шифрования или пароль.

Все маршрутизаторы, беспроводные или другие, поставляются с паролями по умолчанию на их панелях управления, но ни у одного маршрутизатора нет заводских настроек, которые включают метод беспроводного шифрования или пароль.

Шифрование на основе ключей

Метод шифрования, использующий ключ, не всегда обеспечивает шифрование данных с использованием одной и той же схемы кодирования.Скорее схема, которую использует такой алгоритм для шифрования информации, основана на ключе. Когда вы предоставляете в качестве ключа другую строку букв и цифр, один и тот же метод шифрования будет шифровать одни и те же данные разными способами. Это означает, что простого знания схемы шифрования недостаточно для декодирования зашифрованных данных: знание схемы кодирования бесполезно, если вы также не знаете ключ, который алгоритм использовал для шифрования чего-либо.

WPA-PSK

WPA-PSK использует этот тип системы шифрования ключей для защиты сетей Wi-Fi.Когда вы устанавливаете пароль WPA-PSK на маршрутизаторе, вы фактически устанавливаете ключ, который стандарт WPA будет использовать для шифрования данных. Когда пользователи вводят этот совпадающий ключ в качестве своего «пароля», их компьютеры смогут связываться с маршрутизатором. В противном случае они не смогут подключиться к сети, потому что их компьютеры не смогут понять ничего, что им отправляет маршрутизатор. В методах шифрования на основе ключей не существует такого понятия, как «ключ по умолчанию». Если ваш маршрутизатор осуществляет вещание с помощью WPA-PSK, это означает, что кто-то с административным доступом к маршрутизатору включил шифрование с помощью ключа по своему выбору.

Когда пользователи вводят этот совпадающий ключ в качестве своего «пароля», их компьютеры смогут связываться с маршрутизатором. В противном случае они не смогут подключиться к сети, потому что их компьютеры не смогут понять ничего, что им отправляет маршрутизатор. В методах шифрования на основе ключей не существует такого понятия, как «ключ по умолчанию». Если ваш маршрутизатор осуществляет вещание с помощью WPA-PSK, это означает, что кто-то с административным доступом к маршрутизатору включил шифрование с помощью ключа по своему выбору.

Панель администратора маршрутизатора

Ключ WPA-PSK — это данные, необходимые для подключения к сети в качестве обычного пользователя. Если вы пытаетесь получить доступ к панели управления маршрутизатора через его соединение Wi-Fi, то имя пользователя и пароль, которые он запрашивает, не будут вашим ключом WPA-PSK. Каждый производитель маршрутизатора устанавливает собственное имя пользователя и пароль по умолчанию для доступа к панели управления маршрутизатора, и вы можете найти эту информацию в документации своего устройства.

Восстановление заводских настроек по умолчанию

Если вы забыли свой ключ WPA-PSK, у вас есть два варианта.Один из них — подключиться к маршрутизатору через кабель Ethernet и получить доступ к его панели управления, чтобы вручную установить другой пароль. Второй вариант немного более драматичен; Если вы изменили учетные данные для входа в панель управления маршрутизатора с их заводских значений по умолчанию, но не можете вспомнить, на что вы их изменили, вам придется нажать кнопку «Сброс» на маршрутизаторе. Это очистит все пользовательские конфигурации, которые вы установили на своем устройстве, и восстановит все его настройки до заводских значений по умолчанию. После сброса настроек устройства не забудьте снова включить шифрование WPA-PSK; по умолчанию беспроводные маршрутизаторы используют незашифрованные сигналы, к которым может присоединиться любой желающий.

Ссылки

Биография писателя

Мика МакДанниган пишет о политике и технологиях с 2007 года. Он написал статьи о технологиях и политические статьи для различных студенческих организаций и блогов. Макданниган получил степень бакалавра искусств в области международных отношений в Калифорнийском университете в Дэвисе.

Он написал статьи о технологиях и политические статьи для различных студенческих организаций и блогов. Макданниган получил степень бакалавра искусств в области международных отношений в Калифорнийском университете в Дэвисе.

Что такое общий ключ защищенного доступа Wi-Fi (WPA-PSK)?

Что означает общий ключ защищенного доступа Wi-Fi (WPA-PSK)?

Wi-Fi Protected Access Pre-Shared Key или WPA-PSK — это система шифрования, используемая для аутентификации пользователей в беспроводных локальных сетях.Обычно он используется телекоммуникационными компаниями для доступа конечных пользователей в домашних локальных сетях.

WPA-PSK также может называться WPA2-PSK или WPA Personal.

Techopedia объясняет общий ключ защищенного доступа к Wi-Fi (WPA-PSK)

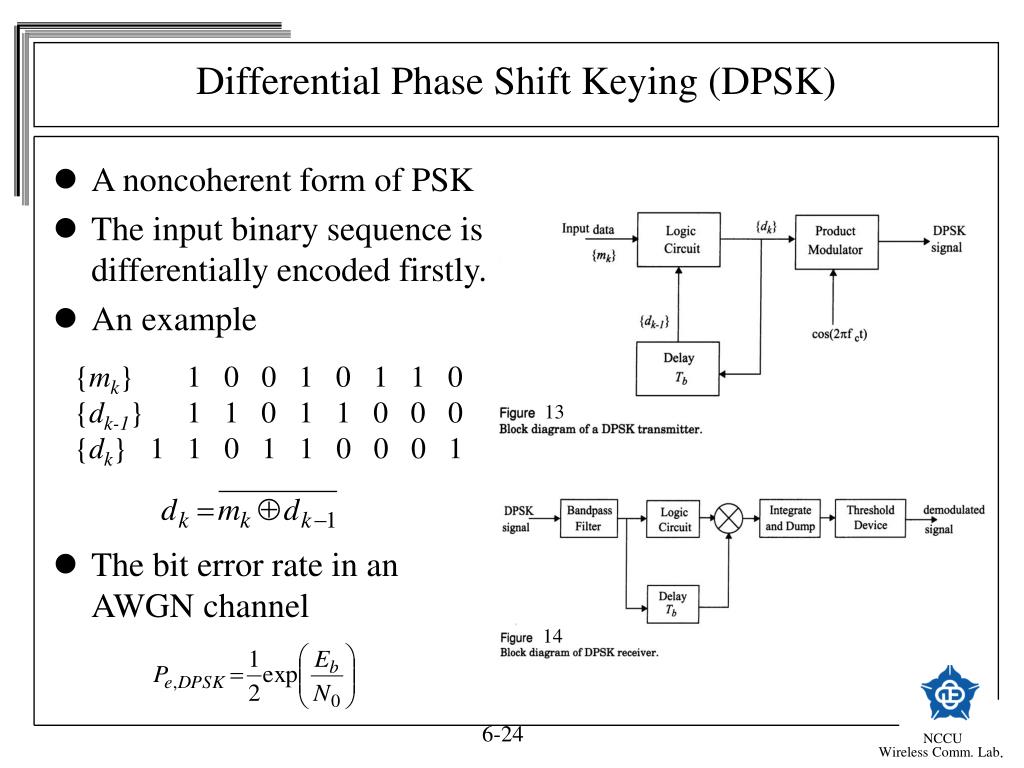

При использовании протокола WPA-PSK передача данных шифруется и контролируется с помощью пароля, сгенерированного конечным пользователем. В протоколе TKIP WPA-PSK использует 128-битное шифрование. WPA-PSK можно использовать со стандартом AES, который является общепринятым стандартом анализа кибербезопасности.

В протоколе TKIP WPA-PSK использует 128-битное шифрование. WPA-PSK можно использовать со стандартом AES, который является общепринятым стандартом анализа кибербезопасности.

В отличие от коммерческих систем WPA, метод WPA-PSK не требует центрального сервера или различных типов вводимых пользователем данных.

WEP и WPA

Важно отметить, что WPA-PSK является одной из множества альтернатив для этого типа аутентификации и проверки беспроводной сети.

Другой называется Wired Equivalent Protection (WEP).

Интересно, что оба этих протокола используют предварительный общий ключ, но шифрование в WEP считается более слабым, чем шифрование в системах WPA.В результате некоторые телекоммуникационные службы перешли на использование WPA вместо протокола WEP для шифрования и аутентификации.

WPA и предварительный общий ключ

Одним из фундаментальных аспектов безопасности WPA-PSK является использование предварительного общего ключа.

Концепция предварительного общего ключа восходит к примитивной нецифровой криптографии прошлых веков. Идея состоит в том, что пользователи использовали начальный безопасный канал для доставки ключа, а затем впоследствии в будущем отправляли вторичные передачи, где шифрование зависело от этого начального ключа.

Можно представить себе некоторые простые книжные шифры начала и середины тысячелетия, когда получатели использовали предварительно общий ключ для декодирования сообщений, отправленных зашифрованными на печатных страницах книги. Ключом часто была книга, в которой и отправитель, и получатель могли измерять маркировку последовательностей букв на одинаковом расстоянии. Ключ может быть доставлен лично.

После этого отправитель мог отправить набор чисел, соответствующий эквидистантной последовательности, соответствующей буквам в книге. Без основной книги, предварительного общего ключа, набор чисел не поддается анализу или взлому кода. Значит, код был не шифром, а ссылкой на сам общий ключ.

Значит, код был не шифром, а ссылкой на сам общий ключ.

В текущем контексте предварительный общий ключ — это цифровой актив, который разблокирует зашифрованный обмен сообщениями, отправляемый по сети. Таким образом, это может быть полезно для защиты от атак грубой силы, когда хакеры пытаются взломать шифрование после успешного перехвата передаваемых пакетов данных. Опять же, предварительный общий ключ делает зашифрованные данные менее зависимыми от взломанных шифров.

Хотя предварительный общий ключ и другие аспекты WPA-PSK могут быть полезны в системе аутентификации этого типа, стандарт аутентификации переходит от простой системы паролей к многофакторной аутентификации (MFA).

Один из наиболее распространенных методов — использование смартфона в качестве дополнительного фактора аутентификации устройства. Здесь, где может быть возможно взломать пароль с помощью атаки грубой силы, MFA затрудняет взлом учетной записи пользователя, потому что, если хакер каким-то образом не отправит ключ проверки на мобильное устройство, попытки несанкционированного доступа выиграют не работает.

Первый стандарт WPA стал доступен в 2003 году. Следующий стандарт, WPA2, был представлен в следующем году. Новый стандарт WPA3 стал доступен в 2018 году.

Настройка шифрования WiFi как WPA2-PSK — Центр поддержки Enplug

Устройства Enplug будут работать только с беспроводными сетями, которые защищены шифрованием WPA2 .

WPA2 — это новейший стандартный метод защиты беспроводной сети.

Что такое WPA2 — PSK ?

WPA означает «Защищенный доступ Wi-Fi», а PSK — сокращение от «Предварительно общий ключ».

Существует две версии WPA: WPA и WPA2 .

WPA2 — это последнее поколение безопасности Wi-Fi, которое сочетается с другими методами шифрования, такими как PSK [TKIP или AES] , который также называется WPA2 Personal .

WPA2-PSK [AES] — это рекомендуемый безопасный метод, гарантирующий, что никто не сможет прослушать ваши беспроводные данные, пока они передаются туда и обратно между вашим маршрутизатором и другими устройствами в вашей сети.

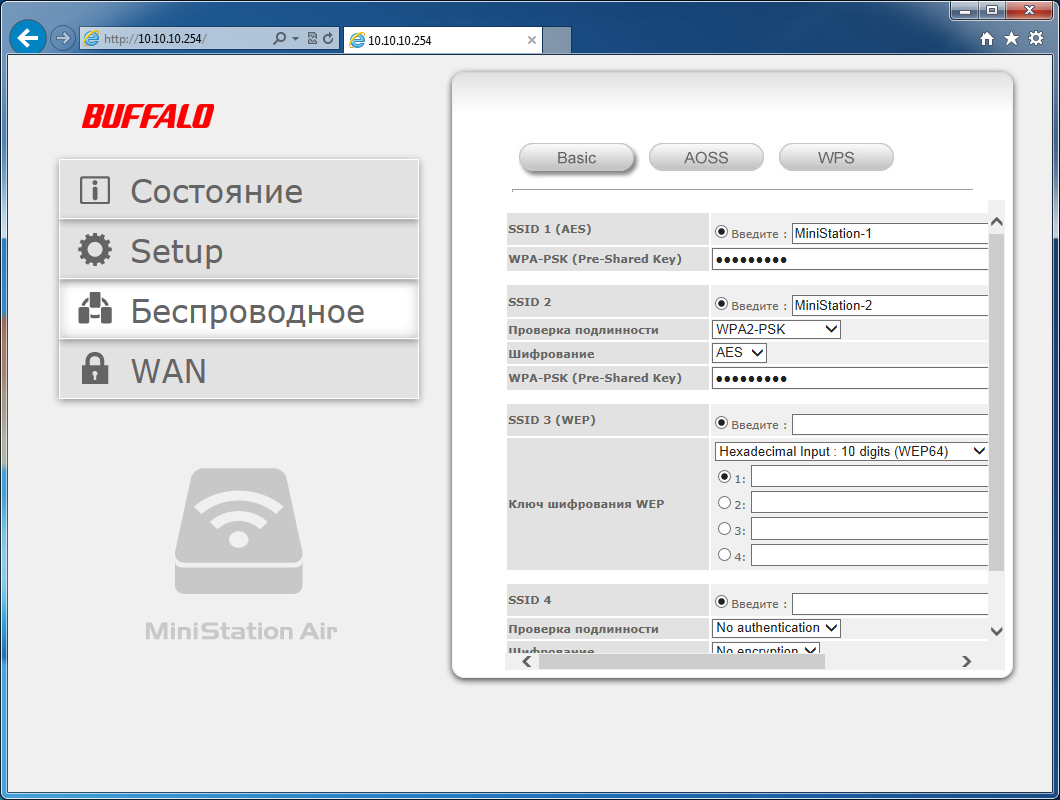

Как установить шифрование WiFi на WPA2-PSK

Как и в случае с другими настройками сети, чтобы изменить шифрование беспроводной сети, вы должны войти на страницу конфигурации вашего маршрутизатора.

Начальные шаги и настройки могут отличаться в зависимости от марки и модели вашего маршрутизатора, но в целом, вот шаги:

а. Зайдите на страницу конфигурации вашего маршрутизатора , введя IP-адрес вашего маршрутизатора в адресную строку вашего интернет-браузера.

* IP-адрес по умолчанию обычно 192.168.1.1 или 192.168.0.1 — , вы можете проверить это в руководстве пользователя вашего маршрутизатора.

г. Введите имя пользователя и пароль администратора для роутера и логин .

г. Перейдите в раздел Wireless в меню настроек

г. Выберите подходящий метод шифрования из списка и нажмите Применить

Примечание: Если вы впервые меняете настройки маршрутизатора, рекомендуется обратиться за помощью к кому-нибудь, кто знает, как подключены ваши системы (например, к администратору сети или ИТ-команде).

Что означает предварительный общий ключ?

Предварительный общий ключ

В криптографии предварительный общий ключ или PSK — это общий секрет, который ранее был разделен между двумя сторонами с использованием некоторого безопасного канала, прежде чем его нужно будет использовать.Чтобы построить ключ из общего секрета, следует использовать функцию получения ключа. В таких системах почти всегда используются криптографические алгоритмы с симметричным ключом. Термин PSK используется в шифровании Wi-Fi, таком как WEP или WPA, где и точки беспроводного доступа, и все клиенты используют один и тот же ключ.

Характеристики этого секрета или ключа определяются системой, которая его использует; некоторые конструкции систем требуют, чтобы такие ключи были в определенном формате. Это может быть пароль, кодовая фраза или шестнадцатеричная строка.Секрет используется всеми системами, участвующими в криптографических процессах, используемых для защиты трафика между системами.

Как и во всех случаях, когда криптосистемы полагаются на один или несколько ключей для обеспечения конфиденциальности, используемый ключ или ключи должны быть достаточно сложными для атаки. Против ключей всегда возможна одна конкретная атака — атака с перебором ключа в пространстве. Достаточно длинный, случайно выбранный ключ может противостоять любой практической атаке методом грубой силы, хотя в принципе не в том случае, если злоумышленник обладает достаточной вычислительной мощностью.Однако заранее общие ключи неизбежно принадлежат обеим сторонам связи, и поэтому они могут быть скомпрометированы на одном конце без ведома кого-либо на другом. Существует несколько инструментов, помогающих выбрать надежные пароли, хотя выполнение этого через любое сетевое соединение по своей сути небезопасно, поскольку в целом невозможно узнать, кто, если кто-либо, может подслушивать взаимодействие. Выбор ключей, используемых криптографическими алгоритмами, несколько отличается тем, что следует избегать любого шаблона, поскольку любой такой шаблон может предоставить злоумышленнику атаку с меньшими усилиями, чем поиск методом грубой силы.Это подразумевает случайный выбор ключа, чтобы злоумышленники приложили максимум усилий; это очень сложно как в принципе, так и на практике.

Против ключей всегда возможна одна конкретная атака — атака с перебором ключа в пространстве. Достаточно длинный, случайно выбранный ключ может противостоять любой практической атаке методом грубой силы, хотя в принципе не в том случае, если злоумышленник обладает достаточной вычислительной мощностью.Однако заранее общие ключи неизбежно принадлежат обеим сторонам связи, и поэтому они могут быть скомпрометированы на одном конце без ведома кого-либо на другом. Существует несколько инструментов, помогающих выбрать надежные пароли, хотя выполнение этого через любое сетевое соединение по своей сути небезопасно, поскольку в целом невозможно узнать, кто, если кто-либо, может подслушивать взаимодействие. Выбор ключей, используемых криптографическими алгоритмами, несколько отличается тем, что следует избегать любого шаблона, поскольку любой такой шаблон может предоставить злоумышленнику атаку с меньшими усилиями, чем поиск методом грубой силы.Это подразумевает случайный выбор ключа, чтобы злоумышленники приложили максимум усилий; это очень сложно как в принципе, так и на практике. Как правило, следует избегать использования любого программного обеспечения, кроме криптографически безопасного генератора псевдослучайных чисел.

Как правило, следует избегать использования любого программного обеспечения, кроме криптографически безопасного генератора псевдослучайных чисел.

Настройка WPA

Настройка WPAПервая страница> Руководство по аппаратному обеспечению> Конфигурация> Настройка метода безопасности беспроводной локальной сети> Настройка WPA

В случае использования WPA в сети активируйте настройку WPA, которая будет использоваться для связи вместе с WPA.За информацией о настройках аутентификации обратитесь к своему сетевому администратору.

Нажмите клавишу [Меню].

Нажмите клавишу [] или [], чтобы выбрать [Host Interface], а затем нажмите клавишу [OK].

Нажмите клавишу [] или [], чтобы выбрать [Беспроводная локальная сеть], а затем нажмите клавишу [OK].

Нажмите клавишу [] или [], чтобы выбрать [Метод безопасности], а затем нажмите клавишу [OK].

Нажмите клавишу [] или [], чтобы выбрать [WPA], а затем нажмите [Подробно].

Нажмите клавишу [] или [], чтобы выбрать [Метод шифрования], а затем нажмите клавишу [OK].

Нажмите клавишу [] или [], чтобы выбрать метод шифрования, а затем нажмите клавишу [OK].

Обратитесь к сетевому администратору за информацией о настройках шифрования.

Параметры шифрования следующие:

[TKIP]

Использует тот же алгоритм, что и RC4, но дополнительно снижает уязвимость с помощью таких методов, как смешивание ключей.

[CCMP (AES)]

Повышает безопасность с помощью AES (Advanced Encryption Standard).

Дисплей вернется в меню [WPA].

Нажмите клавишу [] или [], чтобы выбрать [Метод аутентификации], а затем нажмите клавишу [OK].

Нажмите клавишу [] или [], чтобы выбрать настройки аутентификации, а затем нажмите клавишу [OK].

Параметры аутентификации следующие:

[WPA-PSK]

Выполняет аутентификацию с использованием ключа шифрования (Pre-Shared Key), который совместно используется точкой доступа и клиентом.

[WPA]

WPA использует сертификаты CA и сервер RADIUS для обеспечения безопасной беспроводной связи.

[WPA2-PSK]

Как и в случае с WPA-PSK, аутентифицируйтесь с использованием ключа шифрования (Pre-Shared Key), совместно используемого точкой доступа и клиентом. Введите Pre-Shared Key, используя от 8 до 63 символов ASCII.

[WPA2]

WPA2 — это расширенная версия WPA, которая полностью поддерживает IEEE 802.11i.

Подождите две секунды, дисплей вернется в меню [WPA].

Если на шаге 9 выбрано [WPA] или [WPA2], появится подтверждающее сообщение. Нажмите [OK].

Подождите две секунды. Дисплей вернется в меню [WPA], перейдите к шагу 15.

Если на шаге 9 выбрано [WPA-PSK] или [WPA2-PSK], появится подтверждающее сообщение. Нажмите [OK].

Нажмите цифровые клавиши, чтобы ввести общий ключ, а затем нажмите клавишу [OK].

При вводе символа нажатие [OK] маскирует его звездочкой из соображений безопасности.

Введите общий ключ, используя от 8 до 63 символов ASCII.

Прописные и строчные буквы различаются, поэтому обязательно вводите символы в нужном регистре.

Когда все символы будут введены, нажмите клавишу [OK].

Подождите две секунды. Дисплей вернется в меню [Метод аутентификации].

Нажмите клавишу [Escape].

Нажмите [Выход].

Нажмите клавишу [] или [], чтобы выбрать [WPA], а затем нажмите клавишу [OK].

Нажмите кнопку [Меню], чтобы вернуться к начальному экрану.

Распечатайте страницу конфигурации, чтобы подтвердить настройки.

Использование предварительного общего ключа (PSK) в синтаксисе криптографических сообщений (CMS)

Соображения безопасности, связанные с enveloped-data CMS

тип содержимого в [RFC5652] и соображения безопасности, связанные с

тип содержимого CMS с аутентифицированными конвертированными данными в [RFC5083]

продолжать применять. ¶

¶

Реализации ключевой функции деривации должны вычислять весь результат, который в данной спецификации является ключом шифрования, перед выводом какой-либо части результата. Полученный ключ шифрования должен быть защищен. Компрометация ключа-шифрования ключ может привести к раскрытию всех ключей шифрования содержимого или ключи шифрования с проверкой подлинности содержимого, которые были защищены этим ключевой материал; это, в свою очередь, может привести к раскрытию содержание.Обратите внимание, что есть два ключа шифрования, когда PSK с используется алгоритм согласования ключей с аналогичными последствиями для компрометация одного из этих ключей.

Реализации должны защищать PSK, ключевой транспорт.

закрытый ключ, закрытый ключ соглашения и ключ производного ключа.

Компрометация PSK сделает зашифрованный контент уязвимым для

будущее изобретение крупномасштабного квантового компьютера. Компромисс

PSK и либо ключевой транспортный закрытый ключ, либо соглашение

закрытый ключ может привести к раскрытию всего защищенного содержимого

с этой комбинацией ключевого материала. Компрометация ПСК и

ключ для получения ключа может привести к раскрытию всего содержимого

защищен этой комбинацией ключевого материала.

Компрометация ПСК и

ключ для получения ключа может привести к раскрытию всего содержимого

защищен этой комбинацией ключевого материала.

Крупномасштабный квантовый компьютер существенно сведет на нет безопасность обеспечивается ключевым транспортным алгоритмом или ключевым соглашением алгоритм, что означает, что злоумышленник с крупномасштабным квантом компьютер может обнаружить ключ для получения ключа. Кроме того, крупномасштабный квантовый компьютер эффективно снижает безопасность, обеспечиваемую алгоритм симметричного ключа пополам.Следовательно, для ПСК требуется как минимум 256 бит энтропии для обеспечения 128 бит безопасности. Чтобы соответствовать этому того же уровня безопасности, функция деривации ключа должна быть квантово-устойчивые и производят ключ шифрования ключа, который, по крайней мере, Длина 256 бит. Точно так же ключ шифрования содержимого или ключ шифрования с проверкой подлинности содержимого должен быть не менее 256 бит в длина.

При использовании PSK с переносом ключей или алгоритмом согласования ключей ключ шифрования создается для шифрования ключа шифрования содержимого или ключ шифрования с проверкой подлинности содержимого.Если ключ-шифрование алгоритм отличается от алгоритма, используемого для защиты контента, то эффективная безопасность определяется более слабым из два алгоритма. Если, например, контент зашифрован с помощью 256-битный AES, а ключ обернут 128-битным AES, тогда обеспечивается максимум 128 бит защиты. Исполнители должны гарантировать, что алгоритм шифрования ключей настолько же силен или сильнее, чем алгоритм шифрования содержимого или шифрование с проверкой подлинности содержимого алгоритм.¶