DMZ – что это в роутере, настройка демилитаризованной зоны, как включить режим, сервер и хост, порты и зоны, ДМЗ в роутере TP-Link

Сеть КомментироватьЗадать вопросНаписать пост

DMZ – аббревиатура английского термина Demilitarized Zone (демилитаризованная зона), обозначающая сегмент защищённой сети, на который распространяются специальные настройки безопасности от внешних угроз. Цель создания выделенных условий для некоторых устройств – обеспечить бесперебойную работу установленных на них программ.

Подробнее о DMZ

DMZ состоит из одного или нескольких компьютеров либо сетевых устройств, без ограничений доступных из внутренней сети и из интернета. Потребность в таких настройках вызвана специфическими программами или службами, к которым необходим доступ внешним пользователям.

Например, в сети предприятия установлены серверы электронной почты, или обмена сообщениями. Вместо того чтобы настраивать цепочку правил доступа в сетевом экране, удалённым пользователям предоставляется доступ к серверу по специальному алгоритму. При этом связь с локальной сетью извне контролируется стандартной политикой безопасности.

Вместо того чтобы настраивать цепочку правил доступа в сетевом экране, удалённым пользователям предоставляется доступ к серверу по специальному алгоритму. При этом связь с локальной сетью извне контролируется стандартной политикой безопасности.

Такая организация сети гарантирует функционирование специальных служб и сервисов при малой вероятности проникновения злоумышленников в компьютеры пользователей и хищения данных. Разумеется, на DMZ-хосте не размещают секретную информацию или соответствующим способом защищают от взлома.

При построении домашней сети потребность в организации демилитаризованной зоны возникает при настройке персональных игровых серверов, выделенных торрент-клиентов, прочих устройств.

Как функционирует

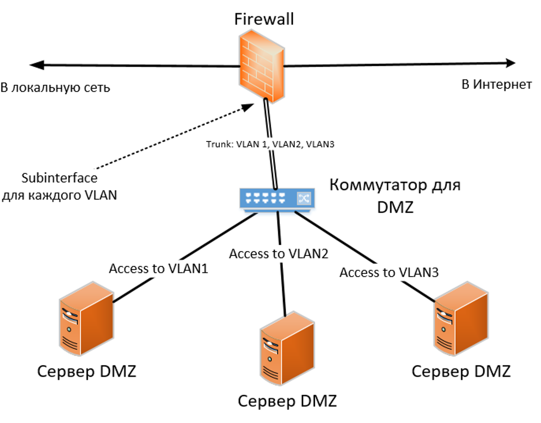

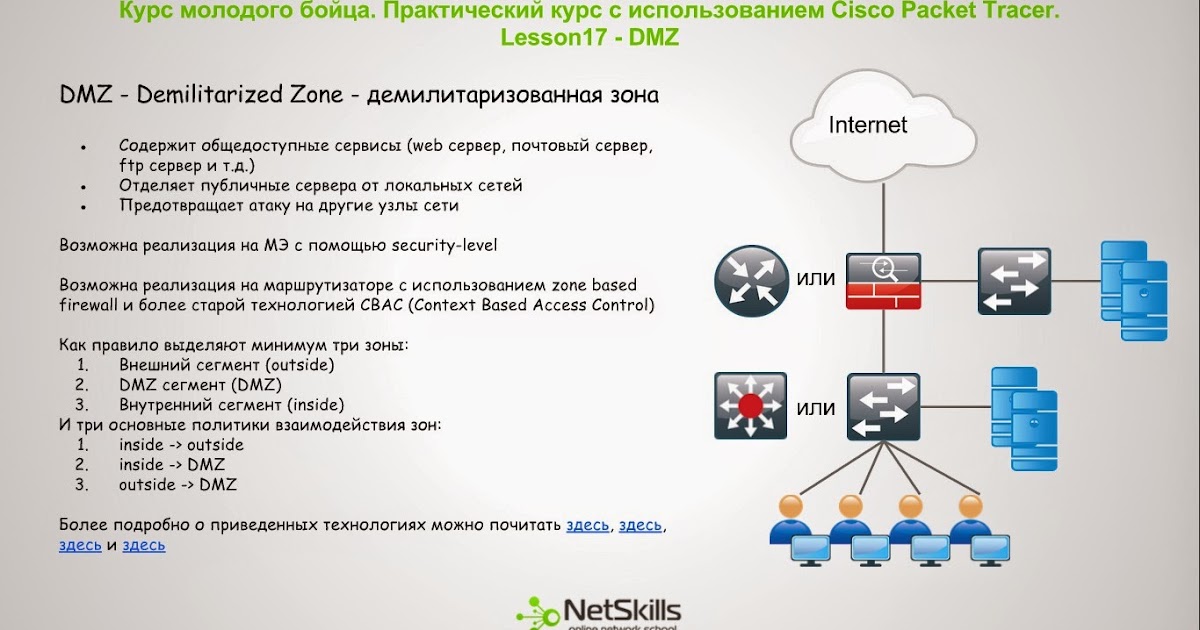

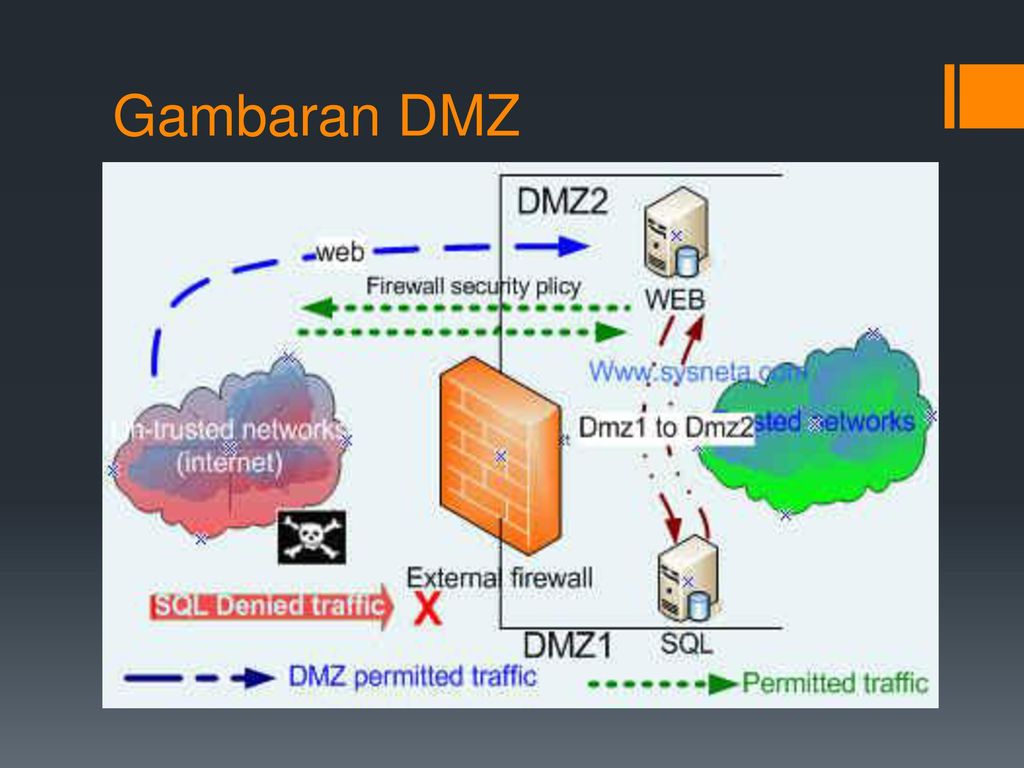

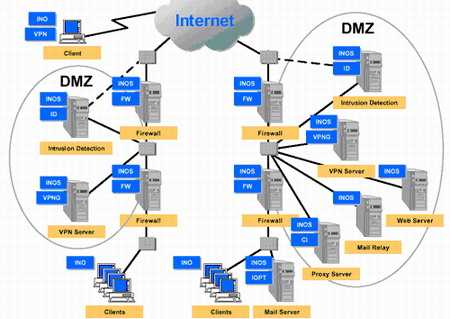

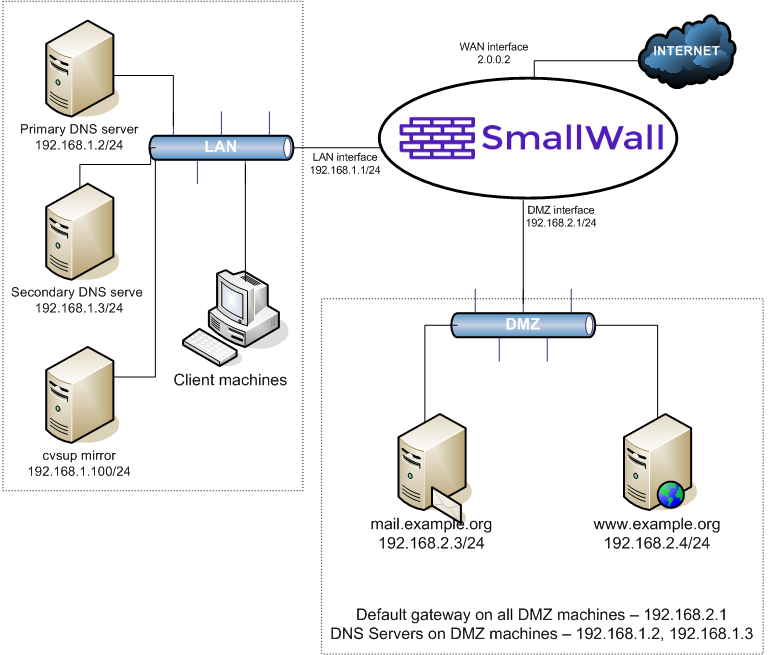

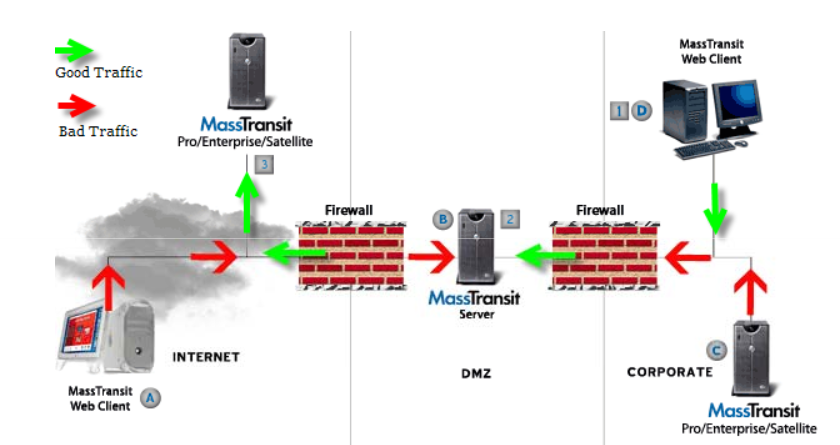

Схемы построения демилитаризованной зоны разнятся в зависимости от задач её создания. Сложные конструкции состоят из нескольких роутеров. Доступ в демилитаризованную зону извне и со стороны локальных пользователей допустим без ограничений, а из DMZ в локальную сеть, как правило, запрещён. В простых случаях DMZ состоит из единичного устройства – хоста, подключённого к единственному маршрутизатору, наряду с остальными компьютерами. Настройки доступа к выбранному устройству устанавливаются в меню роутера.

В простых случаях DMZ состоит из единичного устройства – хоста, подключённого к единственному маршрутизатору, наряду с остальными компьютерами. Настройки доступа к выбранному устройству устанавливаются в меню роутера.

Принцип работы

Получив запрос на подключение к конкретной службе или программе, маршрутизатор переадресовывает пакет согласно настроенным правилам. При наличии специальных указаний пакет передаётся конкретному компьютеру, иначе такие запросы адресуются DMZ-хосту (host).

Ошибки при установке соединений исключает специальное указание, какой службе адресован пакет. Такие условия называют портом подключения. Обнаружив попытку подключения к, например, игровому серверу на порт 22422, роутер проверяет таблицу переадресации портов. Если нет специальной настройки указывающей на конкретный локальный адрес, запрос отправляется в DMZ и, при положительном ответе, устанавливается связь между игровым сервером и внешним компьютером.

Пользователи не видят, какое конкретное устройство ответило на запрос. Для программ ответ тоже выглядит, как отправленный маршрутизатором.

Примеры использования

Рассмотрим пример использования персонального FTP сервера для доступа к домашней коллекции файлов. Получив из интернета запрос на подключение по протоколу FTP, роутер перенаправляет его сетевому хранилищу, подключённому в демилитаризованную зону.

Поскольку других записей в таблице переназначения портов роутера нет, запросы во внутреннюю сеть не поступают.

Вместо сетевого хранилища допустимо подключить игровой сервер, устройство с запущенным торрент-клиентом, IP-камеру или сервер видеонаблюдения.

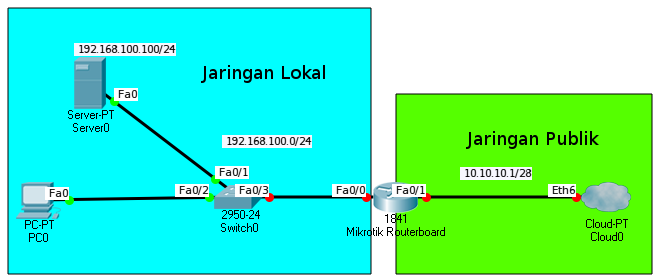

Включаем и настраиваем DMZ в роутере

Процедура настройки ДМЗ в роутерах домашнего класса проста и не требует специальной квалификации. Рассмотрим процесс включения режима ДМЗ на примере распространённой модели компании TP-LINK, для других прошивок и аппаратов прочих производителей последовательность действий схожа, но процесс незначительно отличается. Итак, приступим:

Итак, приступим:

- Войдите при помощи браузера в меню управления сетевыми настройками устройства, которое будет назначено DMZ-хостом.

- Отключите получение IP-адреса по протоколу DHCP и введите адрес вручную из диапазона локальной сети. В примере использован адрес 192.168.1.55.

- Войдите в настройки роутера. Выберите в левом столбике вкладку «Переадресация» и затем подменю DMZ.

- Следующим шагом включаем поддержку демилитаризованной зоны

Рассмотренный пример выбран исходя из простоты. Отсутствие сложных правил фильтрации и переадресации входящих соединений снижает нагрузку на маршрутизатор и предоставляет приемлемую скорость обмена информацией с устройствами в демилитаризованной зоне. Нет необходимости в высокопроизводительном оборудовании, что сокращает расходы и гарантирует повышенную стабильность при эксплуатации.

Нет необходимости в высокопроизводительном оборудовании, что сокращает расходы и гарантирует повышенную стабильность при эксплуатации.

На главную

Reader Interactions

Демилитаризованная зона в компьютерных сетях.

Главная / Интернет / Демилитаризованная зона в компьютерных сетях.

в Интернет 25.01.2021 0 151 Просмотров

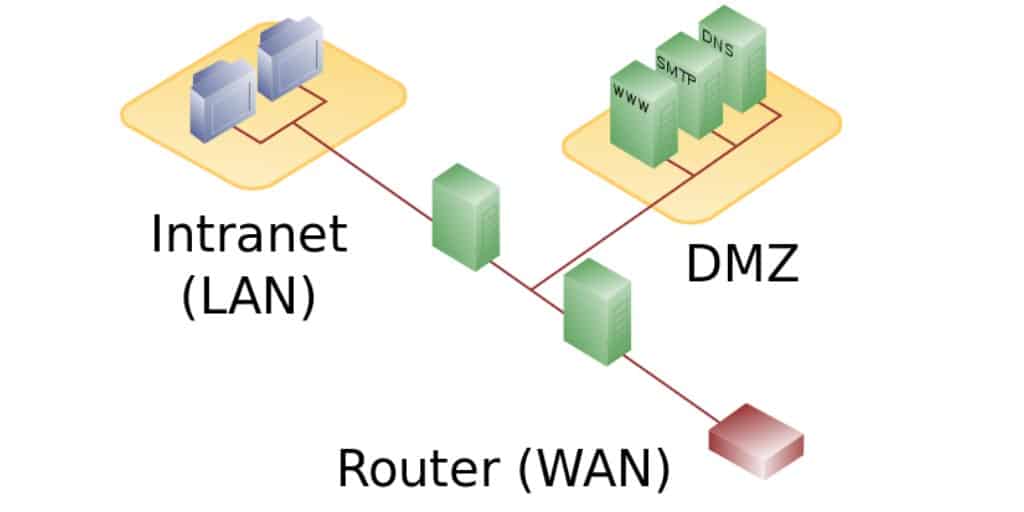

Демилитаризованная зона – это сегмент сети, отделенный от других сетей. Многие организации используют их для отделения своих локальных сетей (LAN) от Интернета. Это создает дополнительную безопасность между их корпоративной сетью и общедоступным Интернетом. Она также может использоваться для отделения одной конкретной машины от остальной сети, перемещая её за пределы защиты брандмауэра.

Таким образом, если вредоносная атака когда-либо компрометирует машину, остальная часть сети компании остается в безопасности. Кто-то также может поместить компьютер в демилитаризованную зону вне сети, чтобы проверить наличие проблем с подключением, создаваемых брандмауэром, защищающим остальную часть системы.

Таким образом, если вредоносная атака когда-либо компрометирует машину, остальная часть сети компании остается в безопасности. Кто-то также может поместить компьютер в демилитаризованную зону вне сети, чтобы проверить наличие проблем с подключением, создаваемых брандмауэром, защищающим остальную часть системы.Настройка и функциональность маршрутизатора

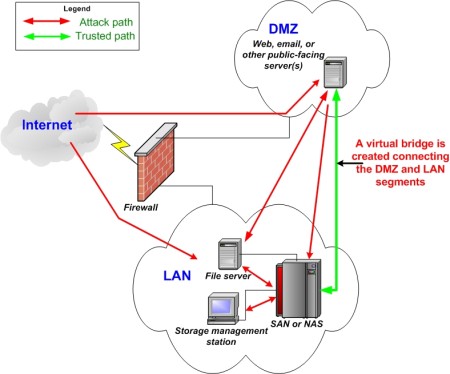

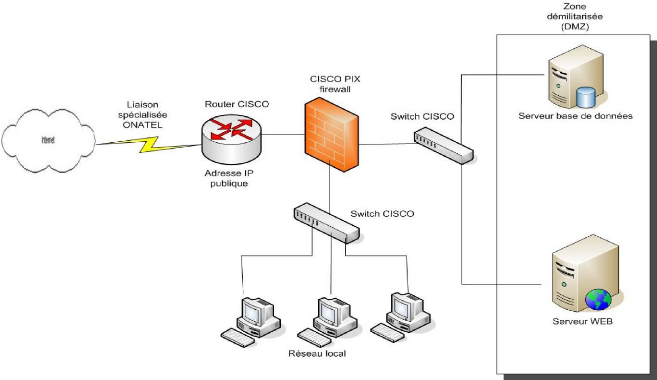

При подключении локальной сети к интернету маршрутизатор обеспечивает физическое подключение к общедоступному Интернету, а программное обеспечение брандмауэра предлагает шлюз для предотвращения проникновения вредоносных данных в сеть. Один порт на брандмауэре часто подключается к сети с помощью внутреннего адреса, позволяя трафику, отправляемому отдельными лицами, достигать Интернета. Другой порт обычно настраивается с публичным адресом, который позволяет интернет-трафику достигать системы. Эти два порта позволяют передавать входящие и исходящие данные между сетью и интернетом.

Назначение демилитаризованной зоны

При создании демилитаризованной зоны организация добавляет ещё один сегмент сети или подсеть, которая все еще является частью системы, но не подключена непосредственно к сети. Добавление DMZ использует третий интерфейсный порт в брандмауэре. Эта конфигурация позволяет брандмауэру обмениваться данными как с общей сетью, так и с изолированной машиной с помощью преобразования сетевых адресов (NAT). Брандмауэр обычно не защищает изолированную систему, позволяя ей подключаться непосредственно к Интернету.

Добавление DMZ использует третий интерфейсный порт в брандмауэре. Эта конфигурация позволяет брандмауэру обмениваться данными как с общей сетью, так и с изолированной машиной с помощью преобразования сетевых адресов (NAT). Брандмауэр обычно не защищает изолированную систему, позволяя ей подключаться непосредственно к Интернету.

Функциональность NAT

Преобразование сетевых адресов позволяет маршрутизировать данные, полученные на определенном порту или интерфейсе, в заданную сеть. Например, когда кто-то посещает веб-сайт организации, браузер отправляется на сервер, на котором размещен сайт. Если эта организация держит свой веб-сервер в DMZ, брандмауэр знает, что весь трафик, отправляемый на адрес, связанный с их веб-сайтом, должен передаваться на сервер, находящийся в DMZ, а не непосредственно во внутреннюю сеть организации.

Недостатки и другие методы

Поскольку компьютер DMZ находится вне защиты брандмауэра, он может быть уязвим для атак вредоносных программ или хакеров.

2021-01-25

Предыдущий: 7 советов, как сэкономить чернила на принтере.

Следующий: Полезные функции современных смарт-часов.

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию об информационной безопасности.

- Наша страница о нас содержит дополнительную информацию о сайте SearchSecurity, на котором вы находитесь.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

ПоискСеть

- Интерес к 5G для WWAN растет по мере того, как предприятия переходят на беспроводную связь

По мере роста интереса к беспроводным подключениям к глобальным сетям сетевые специалисты могут захотеть рассмотреть возможность использования 5G для подключения к глобальным глобальным сетям.

- Сетевая академия Cisco предлагает курсы кибербезопасности для новичков

Курс Cisco по кибербезопасности готовит студентов к работе на начальных должностях, включая техников по кибербезопасности, младших специалистов по кибербезопасности …

- В чем разница между 802.

11ac и 802.11ax?

11ac и 802.11ax?Разница между 802.11ac и 802.11ax существенна. Два беспроводных стандарта заметно различаются по таким функциям, как точка доступа …

- 7 лучших технологий для разработки метавселенной

Несколько передовых технологий, находящихся на разных стадиях зрелости, лежат в основе повседневных бизнес-процессов. Как они однажды…

- Лучшие инвесторы метавселенной и как начать инвестировать

У потенциальных инвесторов в метавселенную есть много способов принять участие в акции. Прочтите наш обзор ведущих инвесторов метавселенной, прямых …

- Риск осведомителей возрастает с принятием политики ИИ

Крупные технологические компании — не единственные, кто должен беспокоиться о последствиях со стороны осведомителей. ИТ-директора всех отраслей должны…

SearchEnterpriseDesktop

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты.

- В последнем обновлении Windows 11 добавлен проводник с вкладками

Последнее обновление Windows 11 предлагает проводник с вкладками для изменения порядка файлов и переключения между папками. ОС тоже…

- 7 шагов, чтобы исправить черный экран в Windows 11

Черный экран может быть признаком нескольких проблем с рабочим столом Windows 11. Зная, где искать источник проблемы…

SearchCloudComputing

- Проверьте себя по основам облачных вычислений

Чтобы понять технологию, лучше всего начать с основ. Пройдите этот краткий тест по облачным вычислениям, чтобы оценить свои знания о …

- С помощью этого руководства настройте базовый рабочий процесс AWS Batch AWS Batch позволяет разработчикам запускать тысячи пакетов в AWS. Следуйте этому руководству, чтобы настроить этот сервис, создать свой собственный.

..

.. - Партнеры Oracle теперь могут продавать Oracle Cloud как свои собственные

Alloy, новая инфраструктурная платформа, позволяет партнерам и аффилированным с Oracle предприятиям перепродавать OCI клиентам в регулируемых …

ComputerWeekly.com

- Компания Cellebrite видит золотую середину в облаке NetSuite

Вполне естественно, что компании инвестируют в программные решения для бизнеса, чтобы обеспечить рост своей организации. Но в разы…

- NetApp запускает BlueXP как единую консоль для локальной и облачной среды

BlueXP позволяет клиентам отслеживать и контролировать все системы хранения NetApp на месте и в нескольких облаках. Между тем, его ОС Ontap имеет…

- Отчет показывает «явные пробелы» в сети безопасности широкополосного доступа в Великобритании

Последнее обновление о прогрессе гарантий развертывания широкополосной связи с апреля по сентябрь 2022 года показывает тревожные признаки того, что, поскольку .

..

..

DMZ Работа, Примеры, Важность

Демилитаризованная зона (DMZ) определяется как изолированное сетевое пространство или подсеть, которая отрезана от остальной части подключенного пространства организации с использованием логических или физических блокировщиков для облегчения доступа к ненадежным соединениям в безопасном пространстве. В этой статье объясняется значение демилитаризованной зоны, принципы ее работы и ее значение в 2022 году. Что такое демилитаризованная зона (DMZ)?

Демилитаризованная зона (DMZ) определяется как изолированное сетевое пространство или подсеть, которая отрезана от остальной части подключенного пространства организации с помощью логических или физических блокировщиков для облегчения доступа к ненадежным соединениям в безопасном пространстве.

Работа демилитаризованной зоны

Демилитаризованные зоны — это изолированные сетевые пространства по периметру предприятия, служащие безопасной промежуточной сетью между внутренними и непатентованными сетями организации. Предотвращает проникновение нелегального трафика во внутреннюю локальную сеть компании. Говоря военным языком, демилитаризованная зона (ДМЗ) — это территория, где воюющие стороны соглашаются отложить в сторону свои разногласия для достижения состояния мира — например, узкая полоса земли, разделяющая Корейский полуостров, разделяющая Северную и Южную Корею.

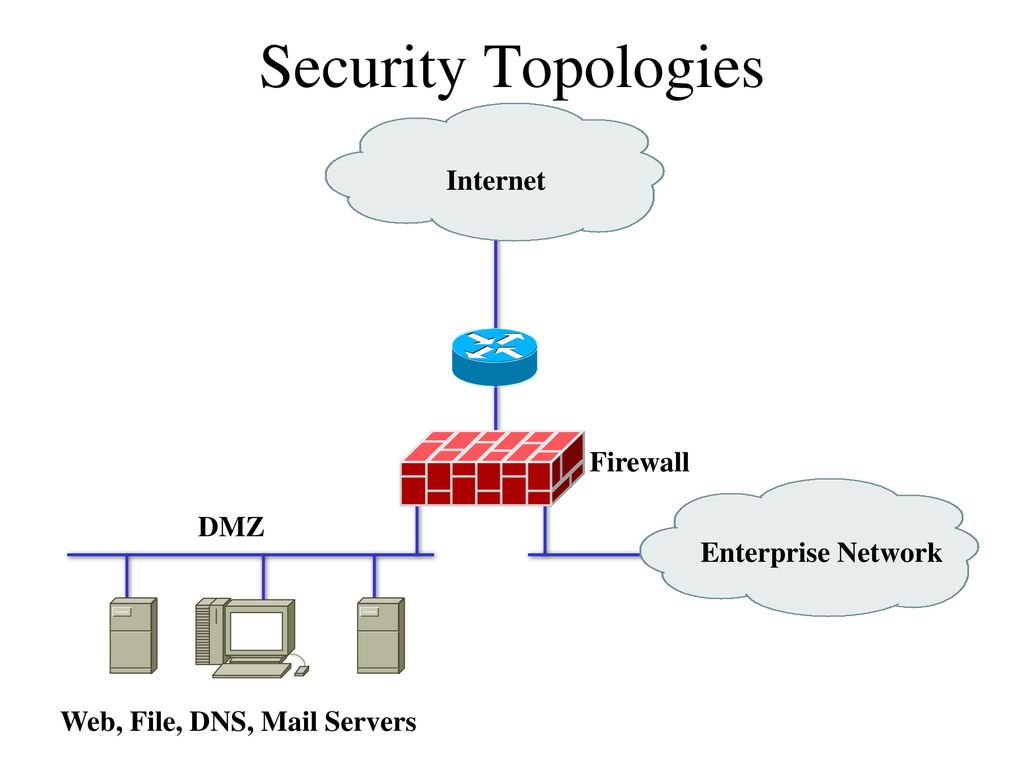

Сетевые компоненты и службы, такие как система доменных имен (DNS), сервер протокола передачи файлов (FTP), веб-серверы, прокси-серверы и т. д., обычно размещаются внутри демилитаризованной зоны. Эти серверы и ресурсы разделены и имеют ограниченный доступ к локальной сети (LAN), чтобы обеспечить доступ к ним через Интернет, а не через внутреннюю локальную сеть. Техника DMZ усложняет хакерам прямой доступ в Интернет к данным и внутренним системам организации.

Техника DMZ усложняет хакерам прямой доступ в Интернет к данным и внутренним системам организации.

DMZ предназначена для облегчения подключения к ненадежным или внешним сетям (например, общедоступному Интернету), сохраняя при этом частную сеть или локальную сеть в безопасности. Некоторые из дополнительных преимуществ безопасности DMZ:

Преимущества безопасности DMZ

- Позволяет контролировать доступ — Предприятия могут предоставлять потребителям доступ к услугам за пределами своей сети через общедоступный Интернет. Повышенная степень защиты гарантирует, что в демилитаризованную зону может попасть только настоящий трафик, что крайне затрудняет проникновение хакеров во внутренние сети, поскольку для получения доступа им придется пройти через два брандмауэра. Можно также включить прокси-сервер в DMZ; это централизует внутренний сетевой поток и упрощает мониторинг и запись этого трафика.

- Предотвращает разведку сети.

. Сеть DMZ позволяет компании безопасно получать доступ к основным интернет-сервисам. Он действует как посредник, не давая злоумышленникам вести разведывательную деятельность по поиску потенциальных целей. Если система DMZ взломана, внутренний брандмауэр защищает частную сеть и затрудняет внешнее наблюдение. Следовательно, компрометация одного узла в сети не компрометирует всю систему.

. Сеть DMZ позволяет компании безопасно получать доступ к основным интернет-сервисам. Он действует как посредник, не давая злоумышленникам вести разведывательную деятельность по поиску потенциальных целей. Если система DMZ взломана, внутренний брандмауэр защищает частную сеть и затрудняет внешнее наблюдение. Следовательно, компрометация одного узла в сети не компрометирует всю систему. - Защита от подмены интернет-протокола (IP): Злоумышленники могут попытаться получить доступ к системам, подделав IP-адрес и имитируя авторизованное устройство, на котором выполнен вход. DMZ может распознавать и предотвращать потенциальные мошеннические атаки, в то время как другая служба проверяет действительность IP-адреса. DMZ также позволяет фрагментировать сеть, чтобы создать безопасное место для организации трафика и доступа к общедоступным службам вдали от частной сети предприятия.

Подробнее: Что такое сетевая безопасность? Определение, типы и рекомендации

Как работает демилитаризованная зона (DMZ)?

Устройства, подключенные к Интернету, берут на себя основную тяжесть атак и поэтому являются наиболее уязвимыми. Компании с общедоступными серверами должны быть доступны для лиц, не входящих в организацию, и часто более уязвимы для кибератак. Чтобы предотвратить это, компания может нанять хостинговую фирму для размещения своего веб-сайта или внешних серверов за брандмауэром; однако это серьезно повлияет на производительность. Таким образом, общедоступные серверы расположены в частной и защищенной сети.

Компании с общедоступными серверами должны быть доступны для лиц, не входящих в организацию, и часто более уязвимы для кибератак. Чтобы предотвратить это, компания может нанять хостинговую фирму для размещения своего веб-сайта или внешних серверов за брандмауэром; однако это серьезно повлияет на производительность. Таким образом, общедоступные серверы расположены в частной и защищенной сети.

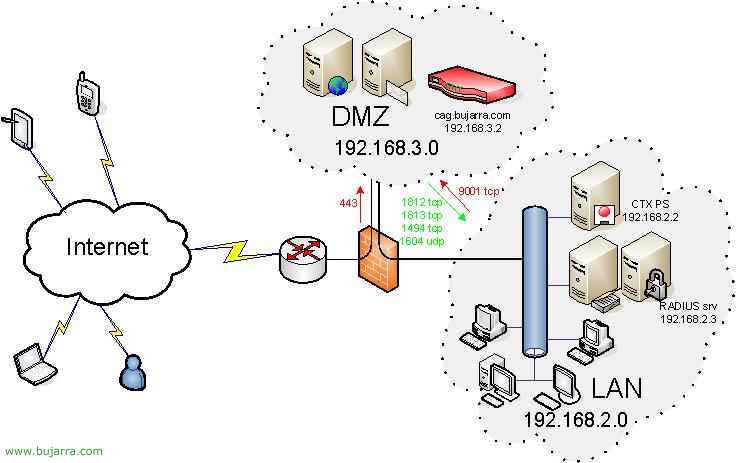

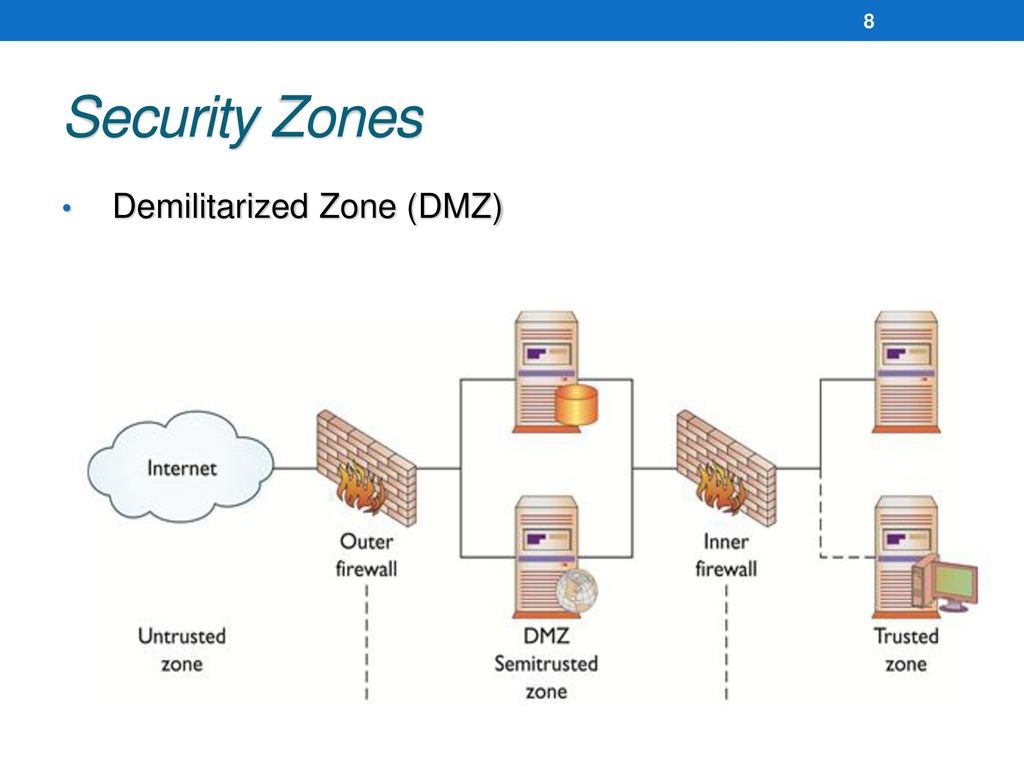

Сеть DMZ действует как щит между частной сетью организации и Интернетом. Дверные проемы безопасности, включая брандмауэры, фильтруют активность между демилитаризованной зоной и локальной сетью, чтобы изолировать демилитаризованную зону от локальной сети.

Другой шлюз безопасности, отслеживающий трафик из внешних сетей, защищает сервер DMZ по умолчанию. В идеале DMZ располагается между двумя брандмауэрами.

Настройка брандмауэра DMZ гарантирует, что входящие сетевые пакеты проверяются брандмауэром или некоторыми другими протоколами безопасности, прежде чем они достигнут серверов DMZ. Это означает, что даже если злоумышленник взломает самый первый брандмауэр, ему потребуется доступ к усиленным службам в демилитаризованной зоне, чтобы нанести значительный ущерб компании. Предположим, что злоумышленник пробивает внешний брандмауэр и взламывает систему DMZ. В этой ситуации им также потребуется взломать внутренний брандмауэр, чтобы получить доступ ко всей конфиденциальной корпоративной информации. Компетентный злоумышленник может проникнуть в защищенную демилитаризованную зону, но находящиеся в ней ресурсы вызовут предупреждения о происходящем нарушении.

Это означает, что даже если злоумышленник взломает самый первый брандмауэр, ему потребуется доступ к усиленным службам в демилитаризованной зоне, чтобы нанести значительный ущерб компании. Предположим, что злоумышленник пробивает внешний брандмауэр и взламывает систему DMZ. В этой ситуации им также потребуется взломать внутренний брандмауэр, чтобы получить доступ ко всей конфиденциальной корпоративной информации. Компетентный злоумышленник может проникнуть в защищенную демилитаризованную зону, но находящиеся в ней ресурсы вызовут предупреждения о происходящем нарушении.

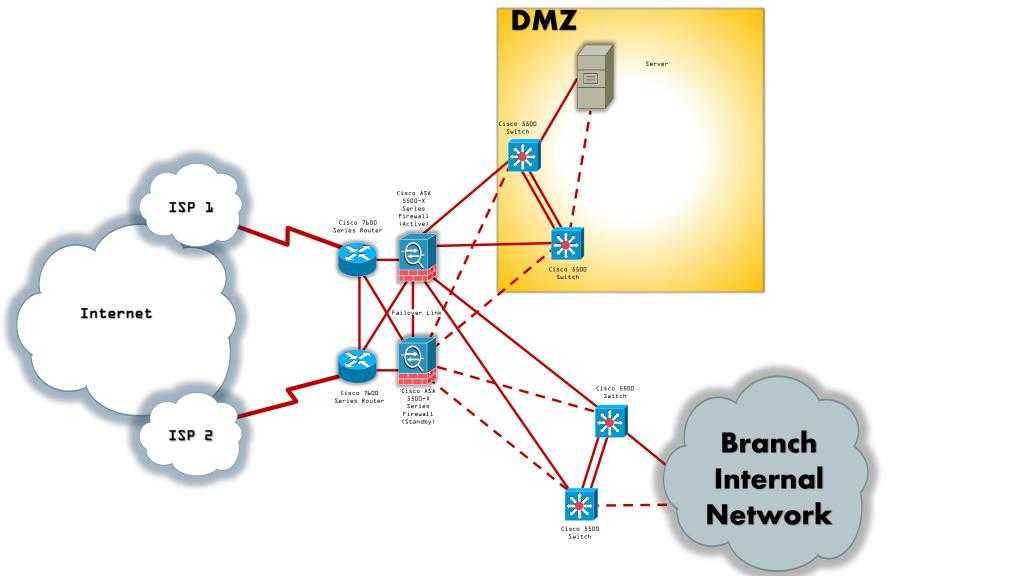

Организации, которые должны соблюдать правила, могут развернуть прокси-сервер. Это позволяет им упростить мониторинг пользователей, анализ и централизованную проверку онлайн-контента, гарантируя, что сотрудники используют Интернет через защищенные системы. Существует множество подходов к построению сети с DMZ. В большинстве современных проектов используется один или два брандмауэра.

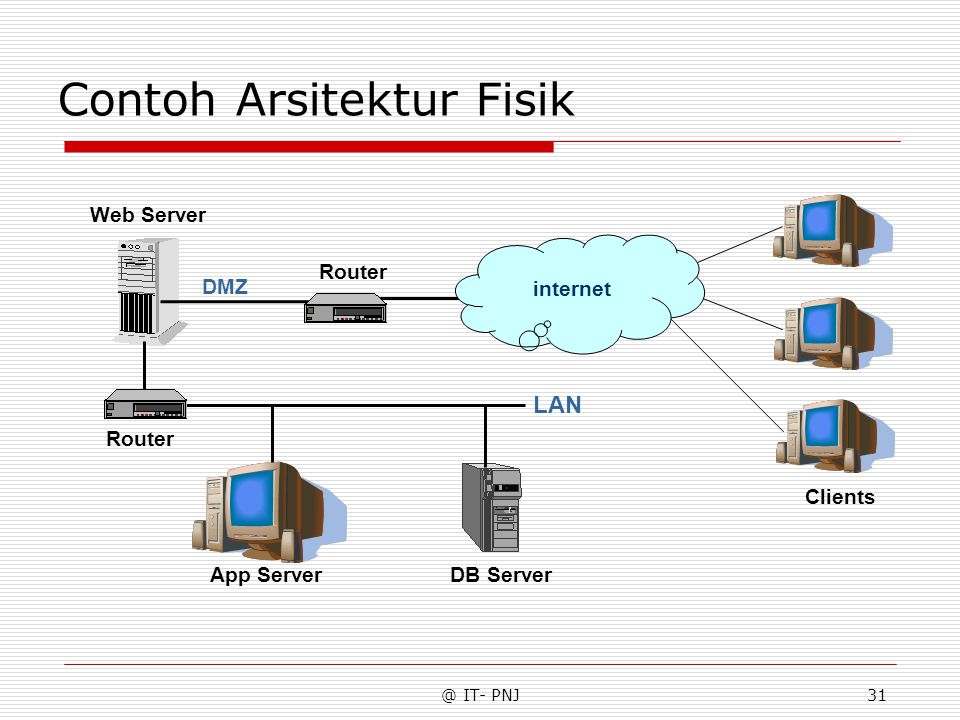

1. Один брандмауэр

Для демилитаризованной зоны с конфигурацией с одним брандмауэром требуется три или более сетевых интерфейса. Внешняя сеть связана с брандмауэром через интернет-провайдера (ISP). Следующий уровень — это интерфейс для внутренней частной сети, а третий — для DMZ. Брандмауэр должен иметь возможность контролировать весь DMZ и внутренний сетевой трафик в качестве сетевого барьера.

Внешняя сеть связана с брандмауэром через интернет-провайдера (ISP). Следующий уровень — это интерфейс для внутренней частной сети, а третий — для DMZ. Брандмауэр должен иметь возможность контролировать весь DMZ и внутренний сетевой трафик в качестве сетевого барьера.

Эта архитектура состоит из трех основных компонентов.

- Брандмауэр: Весь внешний трафик должен сначала проходить через брандмауэр.

- Переключатель DMZ: Это устройство, которое направляет трафик на общедоступный сервер. Трафик отправляется на внутренний сервер через внутренний контроль.

- Серверы: Должны присутствовать как общедоступный, так и частный сервер.

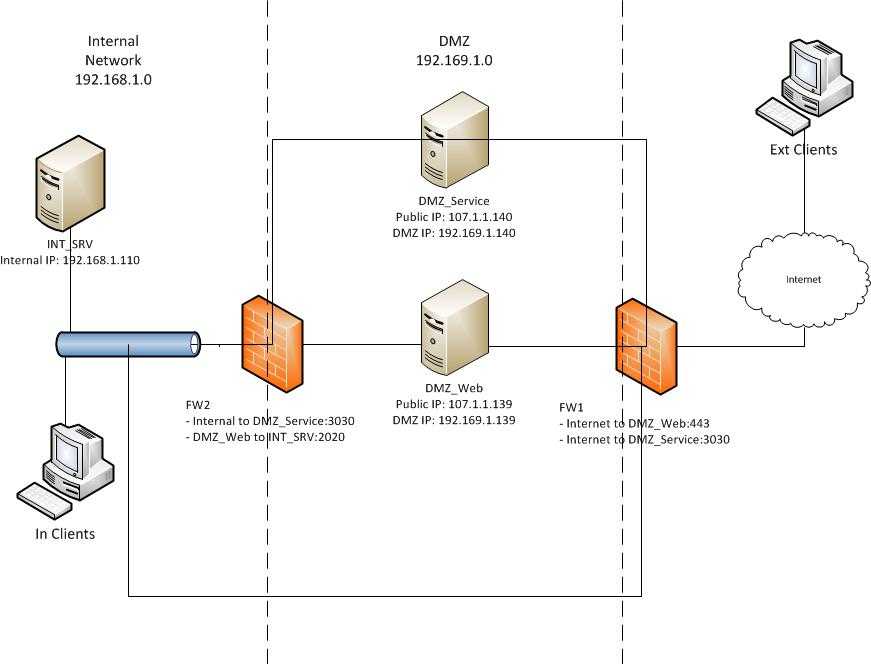

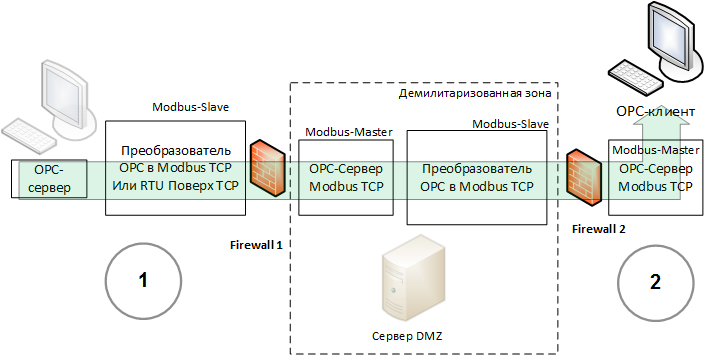

2. Двойной брандмауэр

Создание демилитаризованной зоны с двойным брандмауэром обеспечивает большую безопасность. Первый брандмауэр, также называемый внешним брандмауэром, предназначен для приема только трафика, связанного с DMZ. Второй брандмауэр, иногда называемый внутренним брандмауэром, отвечает исключительно за трафик из DMZ во внутреннюю сеть.

Для повышения безопасности используются брандмауэры разных поставщиков, так как они менее всего подвержены одинаковым уязвимостям. Реализация этого метода в широкой сети более эффективна, но и более затратна.

Организации также могут продолжить работу по совершенствованию протоколов безопасности для отдельных сегментов сети. Например, в пределах демилитаризованной зоны система обнаружения вторжений (IDS) или система предотвращения вторжений (IPS) может быть настроена на ограничение всего трафика, кроме запросов защищенного протокола передачи гипертекста (HTTPS), на TCP-порт 443.

Узнать больше: Что такое киберугроза? Определение, типы, поиск, лучшие практики и примеры

Приложения DMZ

Некоторые экземпляры сетей DMZ можно найти в:

Приложения DMZ

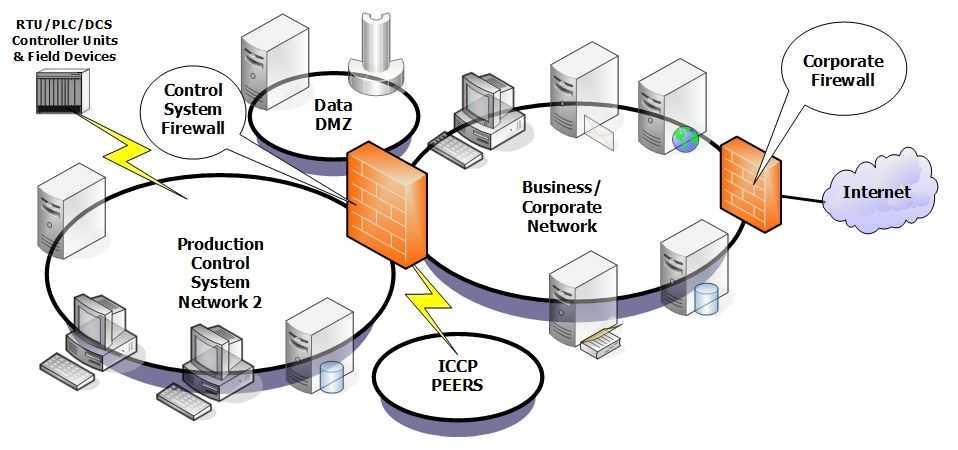

- Сервисы облачных вычислений использовать гибридную безопасность, реализуя DMZ между виртуальной или облачной сетью и локальной сетевой инфраструктурой предприятия.

Организации часто используют эту стратегию, когда часть их приложений выполняется внутри компании, а часть — в виртуальной сети. Кроме того, DMZ используется для аудита исходящего трафика или управления детализированным трафиком между виртуальными сетями и локальными центрами обработки данных.

Организации часто используют эту стратегию, когда часть их приложений выполняется внутри компании, а часть — в виртуальной сети. Кроме того, DMZ используется для аудита исходящего трафика или управления детализированным трафиком между виртуальными сетями и локальными центрами обработки данных. Промышленное оборудование интегрировано с ИТ, в результате чего производственные среды становятся более интеллектуальными и эффективными. Это, однако, приводит к более серьезной поверхности угроз, поэтому необходима DMZ.

Промышленное оборудование интегрировано с ИТ, в результате чего производственные среды становятся более интеллектуальными и эффективными. Это, однако, приводит к более серьезной поверхности угроз, поэтому необходима DMZ.Узнать больше: Что такое Endpoint Security? Определение, ключевые компоненты и передовой опыт

Примеры демилитаризованной зоны (DMZ)

Обычно все службы, связанные с внешней сетью, следует размещать в демилитаризованной зоне, если реализована DMZ. Шесть примеров систем, развернутых в демилитаризованной зоне, включают:

Примеры демилитаризованной зоны

1. Веб-серверы

Веб-серверы, взаимодействующие с серверами внутренних баз данных, могут быть развернуты в демилитаризованной зоне. Это делает внутренние базы данных более безопасными, так как это репозитории, отвечающие за хранение конфиденциальной информации. Веб-серверы могут подключаться к внутреннему серверу базы данных напрямую или через брандмауэры приложений, даже если демилитаризованная зона продолжает обеспечивать защиту.

2. Серверы FTP

FTP, что означает протокол передачи файлов, представляет собой метод передачи данных на любой компьютер, подключенный к Интернету, в любую точку мира. Это стандартный сетевой протокол, используемый для передачи файлов между клиентом и сервером в компьютерной сети. FTP-сервер может размещать важный контент на веб-сайте компании и разрешать прямое взаимодействие с файлами. В результате он всегда должен быть изолирован от важнейших внутренних систем.

3. Серверы электронной почты

Почтовый сервер, также известный как агент передачи почты, представляет собой программу, которая принимает входящие сообщения электронной почты от локальных пользователей и удаленных отправителей и передает исходящие сообщения для доставки. Обычной практикой является хранение отдельных электронных писем и базы данных пользователей, в которой хранятся учетные данные для входа в систему, на серверах, которые не имеют прямого доступа к Интернету. В результате сервер электронной почты разрабатывается или развертывается в демилитаризованной зоне для связи и доступа к базе данных электронной почты, избегая прямого воздействия потенциально опасного трафика.

4. DNS-серверы

DNS-сервер хранит базу данных общедоступных IP-адресов и связанных с ними имен хостов. Обычно он разрешает или преобразует эти имена в IP-адреса, когда это применимо. DNS-серверы используют специализированное программное обеспечение и взаимодействуют друг с другом по выделенным протоколам. Размещение DNS-сервера в демилитаризованной зоне предотвращает получение внешними DNS-запросами доступа к внутренней сети. Установка второго DNS-сервера во внутренней сети также может служить дополнительной защитой.

5. Прокси-серверы

Прокси-сервер часто работает в паре с брандмауэром. Другие компьютеры используют его для просмотра веб-страниц. Когда другой компьютер запрашивает веб-страницу, прокси-сервер извлекает ее и доставляет соответствующей запрашивающей машине. Прокси-серверы устанавливают соединения от имени клиентов, ограждая их от прямой связи с сервером. Они также изолируют внутренние сети от внешних сетей и экономят пропускную способность за счет кэширования веб-контента.

6. VoIP-серверы

Хотя серверы передачи голоса по интернет-протоколу (VoIP) могут подключаться как к внутренней сети, так и к Интернету, доступ к внутренней сети ограничен, а брандмауэры настроены на анализ всего трафика, входящего во внутреннюю локальную сеть.

Узнать больше: Что такое управление паролями? Определение, компоненты и передовой опыт

Важность DMZ в 2022 году

Вот восемь причин, по которым компаниям следует использовать сети DMZ:

Важность демилитаризованной зоны

1. Она обеспечивает простоту использования при соблюдении политик безопасности предприятия

Использование демилитаризованной зоны (DMZ) дает организации ряд преимуществ, наиболее важным из которых является то, укрепляет защиту частной сети, ограничивая доступ пользователей к жизненно важным серверам и информации. Пользователи внутри организации могут по-прежнему получать доступ и обмениваться контентом в Интернете, в то время как неавторизованные пользователи за пределами компьютерной сети могут по-прежнему получать важную информацию из сети благодаря технологии, называемой демилитаризованной зоной (DMZ). В результате того, что DMZ контролирует поток входящего и исходящего трафика в частной среде, вероятность того, что хакеры смогут получить полный доступ к устройству, гораздо меньше. На протяжении всего этого простота использования остается беспрепятственной.

В результате того, что DMZ контролирует поток входящего и исходящего трафика в частной среде, вероятность того, что хакеры смогут получить полный доступ к устройству, гораздо меньше. На протяжении всего этого простота использования остается беспрепятственной.

2. Это помогает в управлении устройствами IoT

Демилитаризованные зоны (DMZ) могут помочь уменьшить угрозы безопасности, исходящие от устройств Интернета вещей (IoT) и систем операционных технологий (OT), которые представляют собой значительную поверхность угроз. Это связано с тем, что и системы OT, и устройства IoT уязвимы для кибератак. Ни один из них не был разработан для защиты от кибератак или восстановления после них, которые представляют серьезную угрозу для критически важных услуг и информации в компаниях.

Чтобы упростить управление устройствами IoT, можно настроить обратный прокси-сервер внутри демилитаризованной зоны. Он находится перед веб-серверами и передает запросы клиентов на эти веб-серверы.

Большинство систем операционных технологий (OT) или промышленных технологий (IT), подключенных к Интернету, не были предназначены для защиты от потенциальных опасностей так же, как устройства информационных технологий (IT). Программам-вымогателям и другим угрозам гораздо труднее проникнуть в коммуникацию между ИТ-системами и их значительно более уязвимыми OT-аналогами, когда присутствует демилитаризованная зона, поскольку это позволяет более строго контролировать сеть.

3. Обеспечивает безопасное использование виртуальных машин

Контейнеры и виртуальные машины (ВМ) все чаще используются предприятиями для изоляции своих сетей или определенных приложений от остальных своих систем. Из-за расширения облака многим организациям больше не нужны внутренние веб-серверы. Они также переместили значительную часть своей внешней инфраструктуры в облако, используя приложения «программное обеспечение как услуга» (SaaS). Сеть DMZ позволяет облачным службам предлагать компаниям гибридную модель безопасности, которая включает создание DMZ между локальными и виртуальными частными сетевыми приложениями (VPN).

4. Защищает от (DDoS) атак

Распределенная атака типа «отказ в обслуживании» (DDoS) — очень распространенная атака, с которой сталкиваются крупные корпорации. Цель этой атаки — снизить производительность звеньев сети до элементарного уровня или, в некоторых случаях, полностью отключить ресурсы. Это достигается путем переполнения сети пакетами ICMP или ping, направленными на конкретное устройство. Поскольку сообщения ping не являются существенной функцией сети, можно настроить брандмауэры вокруг демилитаризованной зоны так, чтобы они отклоняли или блокировали их.

Подробнее: Что такое брандмауэр? Определение, ключевые компоненты и передовой опыт

Передовой опыт для осознания всей важности DMZ

Предприятия могут максимизировать эти преимущества, следуя набору передовых методов DMZ:

- Используйте стратегию двух брандмауэров: Два брандмауэра результате служат более безопасным барьером. Первый брандмауэр работает как внешнее ограждение, направляя трафик только в демилитаризованную зону, тогда как внутренний брандмауэр позволяет трафику проходить из демилитаризованной зоны во внутреннюю сеть.

Таким образом, злоумышленнику придется преодолеть два различных препятствия, чтобы скомпрометировать сеть.

Таким образом, злоумышленнику придется преодолеть два различных препятствия, чтобы скомпрометировать сеть. - Применяйте хорошие методы управления уязвимостями: Многие специалисты по безопасности рекомендуют регулярно проводить периодическое сканирование уязвимостей в системах DMZ для своевременного оповещения о новых уязвимостях. Кроме того, следует рассмотреть возможность обновления систем DMZ значительно чаще, чем защищенных систем, чтобы свести к минимуму окно уязвимости, когда исправление доставляется и внедряется на серверах DMZ.

- Обеспечьте разделение задач: Это считается хорошей практикой, если вы решили частично или полностью виртуализировать DMZ. Например, определяя роли и обязанности для каждого администратора инфраструктурной среды VMware, можно уменьшить количество ошибок. Эта стратегия также ограничивает контроль любого администратора над системой. Также рекомендуется, чтобы доступ администратора или root использовался только в экстренных случаях, так как это сводит к минимуму вероятность непреднамеренной или злонамеренной неправильной настройки.

- Улучшение потоков данных: Ресурсы за пределами демилитаризованной зоны в идеале создают прямые соединения исключительно с демилитаризованной зоной, а службы внутри демилитаризованной зоны взаимодействуют с внешним миром только через прокси. Однако услуги внутри DMZ более безопасны, чем за ее пределами. Следовательно, лучше защищенные сервисы должны брать на себя роль клиента при поиске данных из менее безопасных областей.

- Для открытых служб используйте средства защиты прикладного уровня: Предпочтительно использовать сетевой брандмауэр с эффективной защитой прикладного уровня, а не фильтр портов. Брандмауэр должен иметь возможность проверять трафик и блокировать любые несанкционированные попытки. Популярным примером этого является проверка входящих веб-запросов на наличие следов встроенных SQL-инъекций и предотвращение их достижения веб-сервером.

Подробнее: 10 лучших программ для защиты от фишинга в 2021 году

Вывод

Демилитаризованные зоны могут играть важную роль в поддержании безопасности предприятия, позволяя пользователям взаимодействовать с внешними соединениями.

11ac и 802.11ax?

11ac и 802.11ax?

..

.. ..

.. . Сеть DMZ позволяет компании безопасно получать доступ к основным интернет-сервисам. Он действует как посредник, не давая злоумышленникам вести разведывательную деятельность по поиску потенциальных целей. Если система DMZ взломана, внутренний брандмауэр защищает частную сеть и затрудняет внешнее наблюдение. Следовательно, компрометация одного узла в сети не компрометирует всю систему.

. Сеть DMZ позволяет компании безопасно получать доступ к основным интернет-сервисам. Он действует как посредник, не давая злоумышленникам вести разведывательную деятельность по поиску потенциальных целей. Если система DMZ взломана, внутренний брандмауэр защищает частную сеть и затрудняет внешнее наблюдение. Следовательно, компрометация одного узла в сети не компрометирует всю систему. Таким образом, злоумышленнику придется преодолеть два различных препятствия, чтобы скомпрометировать сеть.

Таким образом, злоумышленнику придется преодолеть два различных препятствия, чтобы скомпрометировать сеть.