Что такое DMZ на ротуере и как включить эту функцию

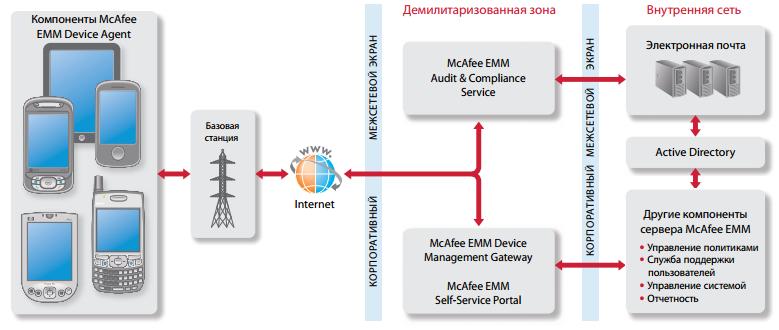

Функциональные возможности Wi-Fi роутера довольно широки, но некоторые опции этого сетевого устройства совсем незнакомы некоторым пользователям. Безусловно определенные функции в интерфейсе устройства рядовым юзерам ни к чему, но если нужно решить нетривиальные задачи, то знать о них просто необходимо. Например, геймерам, имеющим дома игровой сервер или обезопасившим себя системой видеонаблюдения, чтобы открыть доступ к DVR видеорегистратору следует знать, что такое DMZ в роутере и как настроить виртуальную зону.

Многие рекомендуют в таких случаях сделать проброс портов. Это действительно актуально, но в этом случае есть риск столкнуться с некоторыми проблемами. Нередко под видеорегистратор для веб-интерфейса используется 80-тый порт, который изменить нельзя и вместе с этим на маршрутизаторе он тоже занят, а значит проброс портов в этом случае неактуален. Есть бывалые ребята, которые перенаправляют сетевой поток с участием брандмауэра, но на мой взгляд лучше воспользоваться встроенной в роутер опцией DMZ.

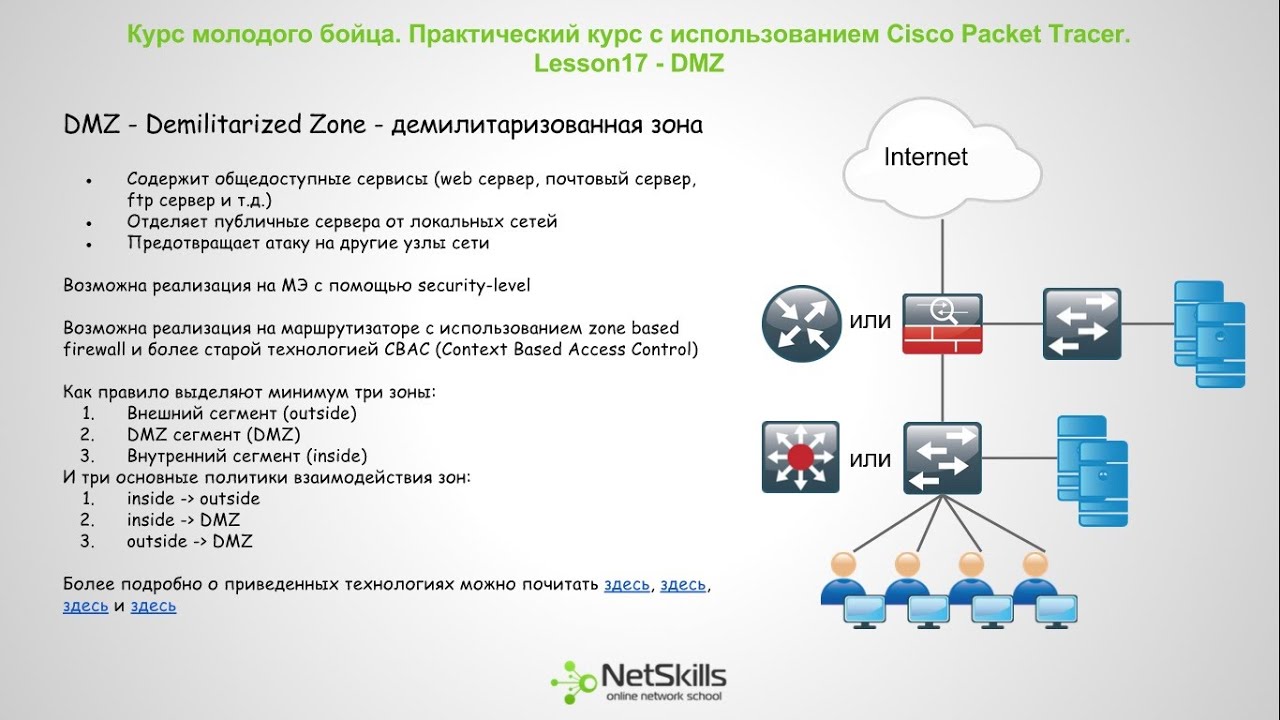

DMZ — это аббревиатура от выражения DeMilitarized Zone, что переводится как Демилитаризованная зона. По сути это специализированный локальный сегмент сети, который содержит в себе общедоступные сервисы с полным открытым доступом для внутренней и внешней сети. Одновременно с этим, домашняя (частная) сеть остается закрытой за сетевым устройством и никаких изменений в ее работе нет.

После активации этой функции, ДМЗ-хост будет доступен из Всемирной сети с полным контролем над своей безопасностью. То бишь, все открытые порты, находящиеся в этой зоне, будут доступны из Интернета и локальной сети по доверенному IP-адресу. Таким образом DMZ обеспечивает необходимый уровень безопасности в локальной сети и дает возможность свести к минимуму ущерб в случае атаки на общедоступный (добавленный в ДМЗ) IP. Как вы понимаете, атакующий имеет только доступ к устройству, которое добавлено в Демилитаризованную зону.

Если вы добавили в эту зону регистратор, то можно просто изменить пароль, а вот игровой сервер нуждается в дополнительной настройке контроля и фильтрации в брандмауэре. Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

Следует сказать, что, например, для компьютера, который добавлен в качестве узла DMZ, нужно отключить функцию DHCP-клиента (автоматическое получение IP-адреса) и присвоить ему статический IP. Это необходимо сделать из-за того, что функция DHCP может менять IP-адрес устройства.

Как включить и настроить DMZ на Wi-Fi роутере / модеме.

Бюджетные модели этих сетевых устройств не имеют возможности создать полноценную зону для всех участников в нашем сегменте сети, но нам это и не нужно. Главное, что есть возможность добавить в Демилитаризованную зону один IP-адрес видимой станции. Этим действием, мы сделаем DMZ-хост и откроем доступ из внешней сети ко всем его доступным портам.

Зайдите в интерфейс маршрутизатора и в административной панели отыщите вкладку с названием DMZ. Например, у сетевых устройств от компании ASUS данная вкладка расположена в «Интернет» -> «DMZ».

На роутере компании TP-Link включить DMZ можно в разделе «Переадресация» (Forwarding) -> «DMZ».

К сожалению, от других производителей сетевых устройств для создания скриншота сейчас под рукой нет, но где найти эту функцию в других моделях на словах скажу. Компания D-Link расположила ее в «Межсетевом экране», а Zyxel Keenetic может добавить эту опции в параметрах NAT.

Как видите включить DMZ на роутере достаточно просто. Желаю, чтобы различного рода атаки обходили вас стороной.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также

Поделитесь в соцсетях:

-

4

0

А если ip-адресс не белый?

0

0

Вопрос: только один IP адрес можно вводить для этой зоны?

org/Comment» itemscope=»»>12

0

Какой ip адрес нужно указать

0

0

Вы извините, но тогда бы статья имела совсем другой заголовок. А в чём собственно сложность?

0

0

Нармас

org/Comment» itemscope=»»>1

0

Спасибо за критику. Учтём. Мы полагали, что многим знакомо значение этого слова, но видимо ошибались. Дополню в комментарии. Демилитаризованная зона — сегмент сети, который имеет общедоступные сервисы и отделяет их от частных. К общедоступным можно отнести, например, сервер, который физически находится в локальной сети, но должен быть доступен из внешней сети Интернет. Одновременно с этим, другие локальные клиенты изолированы от внешнего доступа. Такой подход создает дополнительный уровень безопасности и в случае атаки, киберприступнику будет сложно получить доступ к изолированным клиентам, нежели к устройству находящемуся в демилитаризованной зоне (то есть в пограничной зоне).

1

0

Спасибо за информацию. Но перевод демилитаризированная, ничего не даёт… Если переводите так переводите на Русский, а не тоже слово только на кирилице…

4

0

То есть после активации DMZ всякие пробросы портов уже не имеют смысла?

1

0

Так что же не показал, как этим пользоваться? Включить пол дела, а как войти?

Демилитаризованная зона в компьютерных сетях.

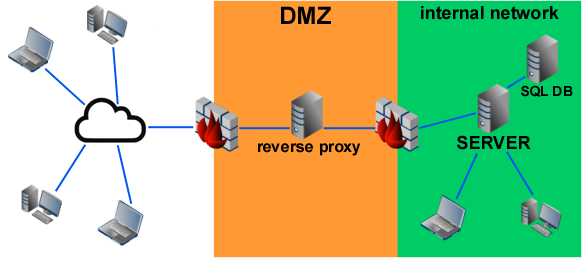

Демилитаризованная зона – это сегмент сети, отделенный от других сетей. Многие организации используют их для отделения своих локальных сетей (LAN) от Интернета. Это создает дополнительную безопасность между их корпоративной сетью и общедоступным Интернетом. Она также может использоваться для отделения одной конкретной машины от остальной сети, перемещая её за пределы защиты брандмауэра.

Таким образом, если вредоносная атака когда-либо компрометирует машину, остальная часть сети компании остается в безопасности. Кто-то также может поместить компьютер в демилитаризованную зону вне сети, чтобы проверить наличие проблем с подключением, создаваемых брандмауэром, защищающим остальную часть системы.

Таким образом, если вредоносная атака когда-либо компрометирует машину, остальная часть сети компании остается в безопасности. Кто-то также может поместить компьютер в демилитаризованную зону вне сети, чтобы проверить наличие проблем с подключением, создаваемых брандмауэром, защищающим остальную часть системы.Настройка и функциональность маршрутизатора

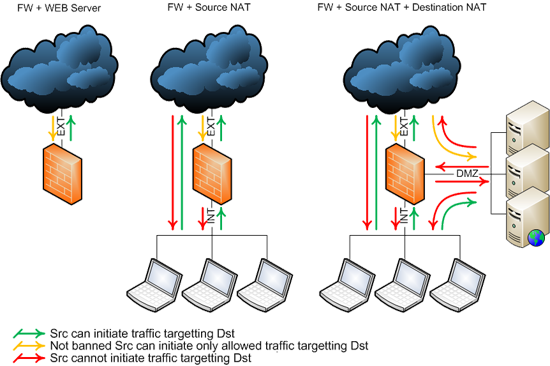

При подключении локальной сети к интернету маршрутизатор обеспечивает физическое подключение к общедоступному Интернету, а программное обеспечение брандмауэра предлагает шлюз для предотвращения проникновения вредоносных данных в сеть. Один порт на брандмауэре часто подключается к сети с помощью внутреннего адреса, позволяя трафику, отправляемому отдельными лицами, достигать Интернета. Другой порт обычно настраивается с публичным адресом, который позволяет интернет-трафику достигать системы. Эти два порта позволяют передавать входящие и исходящие данные между сетью и интернетом.

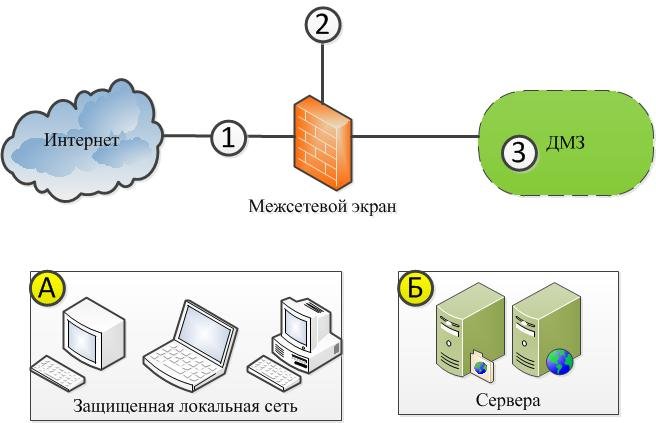

Назначение демилитаризованной зоны

При создании демилитаризованной зоны организация добавляет ещё один сегмент сети или подсеть, которая все еще является частью системы, но не подключена непосредственно к сети. Добавление DMZ использует третий интерфейсный порт в брандмауэре. Эта конфигурация позволяет брандмауэру обмениваться данными как с общей сетью, так и с изолированной машиной с помощью преобразования сетевых адресов (NAT). Брандмауэр обычно не защищает изолированную систему, позволяя ей подключаться непосредственно к Интернету.

Добавление DMZ использует третий интерфейсный порт в брандмауэре. Эта конфигурация позволяет брандмауэру обмениваться данными как с общей сетью, так и с изолированной машиной с помощью преобразования сетевых адресов (NAT). Брандмауэр обычно не защищает изолированную систему, позволяя ей подключаться непосредственно к Интернету.

Функциональность NAT

Преобразование сетевых адресов позволяет маршрутизировать данные, полученные на определенном порту или интерфейсе, в заданную сеть. Например, когда кто-то посещает веб-сайт организации, браузер отправляется на сервер, на котором размещен сайт. Если эта организация держит свой веб-сервер в DMZ, брандмауэр знает, что весь трафик, отправляемый на адрес, связанный с их веб-сайтом, должен передаваться на сервер, находящийся в DMZ, а не непосредственно во внутреннюю сеть организации.

Недостатки и другие методы

Поскольку компьютер DMZ находится вне защиты брандмауэра, он может быть уязвим для атак вредоносных программ или хакеров. Компании и частные лица не должны хранить конфиденциальные данные в системах такого типа и знать, что такая машина потенциально может быть повреждена и “атаковать” остальную часть сети. Многие сетевые специалисты рекомендуют “переадресацию портов” для людей, испытывающих проблемы с сетью или подключением. Это обеспечивает конкретный, целевой доступ к определенным сетевым портам, не открывая систему полностью.

Компании и частные лица не должны хранить конфиденциальные данные в системах такого типа и знать, что такая машина потенциально может быть повреждена и “атаковать” остальную часть сети. Многие сетевые специалисты рекомендуют “переадресацию портов” для людей, испытывающих проблемы с сетью или подключением. Это обеспечивает конкретный, целевой доступ к определенным сетевым портам, не открывая систему полностью.

| Метки: |

ПОНИМАНИЕ DMZ — ДЕМИЛИТАРИЗОВАННАЯ ЗОНА (СЕТЬ DMZ) — НАПРАВЛЯЮЩИЕ

Направляющие 2021

В компьютерной безопасности DMZ (иногда называемая сетью периметра) представляет собой физическую или логическую подсеть, которая содержит и предоставляет внешние сервисы организации более крупной нен

Содержание:

В компьютерной безопасности DMZ (иногда называемая сетью периметра) представляет собой физическую или логическую подсеть, которая содержит и предоставляет внешние сервисы организации более крупной ненадежной сети, обычно Интернету.Назначение DMZ — добавить дополнительный уровень безопасности в локальную сеть (LAN) организации; внешний злоумышленник имеет доступ только к оборудованию в демилитаризованной зоне, а не к любой другой части сети. Название происходит от термина «демилитаризованная зона» — территория между национальными государствами, в которой военные действия не разрешены.

Обычно в вашей сети есть брандмауэр и демилитаризованная зона (DMZ), но многие люди, даже ИТ-специалисты, не понимают почему, за исключением некоторого смутного представления о полубезопасности.

Большинство предприятий, которые размещают свои собственные серверы, используют свои сети с демилитаризованной зоной, расположенной по периметру их сети, обычно работая на отдельном межсетевом экране в качестве частично доверенной области для систем, которые взаимодействуют с внешним миром.

Почему существуют такие зоны и какие системы или данные должны быть в них?Для поддержания реальной безопасности важно четко понимать цель DMZ.

Большинство межсетевых экранов представляют собой устройства безопасности сетевого уровня, обычно это устройство или устройство в сочетании с сетевым оборудованием. Они предназначены для предоставления детальных средств контроля доступа в ключевой точке бизнес-сети. DMZ — это область вашей сети, которая отделена от вашей внутренней сети и Интернета, но подключена к обоим.

DMZ предназначена для размещения систем, которые должны быть доступны в Интернете, но другими способами, чем ваша внутренняя сеть. Степень доступности Интернета на уровне сети контролируется межсетевым экраном. Степень доступности Интернета на уровне приложений контролируется программным обеспечением, на самом деле комбинацией веб-сервера, операционной системы, пользовательского приложения и часто программного обеспечения базы данных.

DMZ обычно разрешает ограниченный доступ из Интернета и из внутренней сети. Внутренние пользователи обычно должны обращаться к системам в демилитаризованной зоне, чтобы обновлять информацию или использовать данные, собранные или обработанные там. ДМЗ предназначена для обеспечения общего доступа к информации через Интернет, но ограниченными способами. Но поскольку есть доступ к Интернету и миру изобретательных людей, существует постоянный риск того, что эти системы могут быть скомпрометированы.

Влияние компрометации двоякое: во-первых, информация о незащищенных системах может быть потеряна (т. Е. Скопирована, уничтожена или повреждена), а во-вторых, сама система может использоваться в качестве платформы для дальнейших атак на уязвимые внутренние системы.

Е. Скопирована, уничтожена или повреждена), а во-вторых, сама система может использоваться в качестве платформы для дальнейших атак на уязвимые внутренние системы.

Чтобы снизить первый риск, DMZ должна разрешать доступ только через ограниченные протоколы (например, HTTP для обычного доступа в Интернет и HTTPS для зашифрованного доступа в Интернет). Затем необходимо тщательно настроить сами системы, чтобы обеспечить защиту с помощью разрешений, механизмов аутентификации, тщательного программирования, а иногда и шифрования.

Подумайте, какую информацию будет собирать и хранить ваш веб-сайт или приложение. Это то, что может быть потеряно, если системы будут скомпрометированы посредством обычных веб-атак, таких как SQL-инъекция, переполнение буфера или неправильные разрешения.

Чтобы уменьшить второй риск, системам DMZ не следует доверять системы, расположенные более глубоко во внутренней сети. Другими словами, системы DMZ не должны ничего знать о внутренних системах, хотя некоторые внутренние системы могут знать о системах DMZ. Кроме того, средства управления доступом DMZ не должны позволять системам DMZ инициировать какие-либо подключения дальше в сеть. Вместо этого любой контакт с системами DMZ должен инициироваться внутренними системами. Если система DMZ скомпрометирована как платформа для атаки, единственными видимыми ей системами должны быть другие системы DMZ.

Кроме того, средства управления доступом DMZ не должны позволять системам DMZ инициировать какие-либо подключения дальше в сеть. Вместо этого любой контакт с системами DMZ должен инициироваться внутренними системами. Если система DMZ скомпрометирована как платформа для атаки, единственными видимыми ей системами должны быть другие системы DMZ.

Очень важно, чтобы ИТ-менеджеры и владельцы бизнеса понимали типы повреждений, которые могут быть нанесены системам, доступным в Интернете, а также механизмы и методы защиты, такие как DMZ. Владельцы и менеджеры могут принимать информированные решения о том, какие риски они готовы принять, только когда они твердо понимают, насколько эффективно их инструменты и процессы снижают эти риски.

Защита от хакерских атак | Технология защиты серверов DMZ | Защищенное соединение

Устройства ALTELL NEO могут использоваться для исполнения разных сценариев: фильтрации трафика, защиты демилитаризованных зон (DMZ), создания защищенного канала связи по сетям общего пользования (VPN), предоставления защищенного доступа к локальной сети для мобильных пользователей, защиты персональных данных (152-ФЗ и приказа ФСТЭК №17 и №21), предоставление защищенного доступа в Интернет, защиты банковских терминалов и т. д.

д.

Безопасное предоставление доступа в Интернет

Межсетевые экраны ALTELL NEO позволяют легко управлять доступом в Интернет для всех сотрудников организации. Возможности устройства позволяют вести учет трафика, протоколировать историю посещений Интернет-ресурсов, блокировать нежелательный трафик и ресурсы, обеспечивать защищенное соединение с офисом, а также обнаруживать вредоносное ПО и отражать сложные хакерские атаки.

Соответствие 152-ФЗ «О защите персональных данных»

Учитывая требования ФСТЭК, архитектура решения может выглядеть следующим образом: на периметре сети установлен ALTELL NEO, что позволяет выделить отдельную сеть ПДн с помощью технологии виртуальных сетей (VLAN) или применения соответствующих настроек и политик по изоляции трафика. Кроме этого, ALTELL NEO позволяет выделить отдельный защищенный участок сети для организации демилитаризованной зоны (DMZ). Защищенное соединение обеспечивается с помощью технологии VPN.

Защита внутренних серверов от атак из Интернет

Возможности межсетевого экрана ALTELL NEO позволяют защитить внутренние серверы организации (веб-серверы, почтовые серверы, серверы баз данных и т. д.) от внешних и внутренних атак с помощью организации демилитаризованной зоны (DMZ), разрешить доступ только определенным пользователям и группам пользователей, вести учет трафика, вводить ограничения по трафику, а также блокировать доступ при возникновении избыточного трафика (например, в случае сбоя или поражения вирусами). Защищенное соединение обеспечивается с помощью технологии VPN.

Организация защищенного канала между филиалами

ALTELL NEO позволяет устанавливать защищенное соединение между территориально-распределенными подразделениями компании с помощью технологии VPN (защищенное соединение через Интернет). Широкий модельный ряд дает возможность удовлетворить требования как небольшого удаленного офиса, так и головного подразделения крупного холдинга со штатом в несколько тысяч сотрудников. При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

Безопасное подключение удаленных пользователей

Используя технологию VPN, ALTELL NEO позволяет организовать подключение удаленных пользователей по защищенному каналу к локальной сети организации без снижения уровня ее защищенности. Пользователям может быть разрешен доступ только к определенным серверам или отдельным службам. Защищенное соединение во время удаленной работы на мобильных устройствах обеспечивается за счет установки клиента ALTELL VPN Client. При необходимости в локальной сети главного офиса можно создать демилитаризованную зону (DMZ).

Защита банкоматов

Малые габариты и небольшой вес ALTELL NEO 100 дают возможность встроить его непосредственно в банкомат, что позволяет создать защищенное VPN-соединение между банкоматами и процессинговым центром. На периметре локальной сети банка возможна установка более мощных версий устройств серии ALTELL NEO, имеющих достаточную производительность для обработки большого количества трафика из сети банкоматов и возможность построения отказоустойчивых кластерных решений .

На периметре локальной сети банка возможна установка более мощных версий устройств серии ALTELL NEO, имеющих достаточную производительность для обработки большого количества трафика из сети банкоматов и возможность построения отказоустойчивых кластерных решений .

Все перечисленные возможности межсетевого экрана ALTELL NEO можно бесплатно проверить в реальных условиях вашей организации, взяв любую из моделей для тестирования.

Отправить заявкуДемилитаризованная зона ISA | Windows IT Pro/RE

Защита корпоративной сети с помощью буферной области

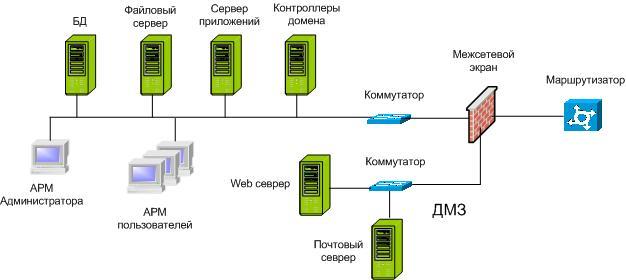

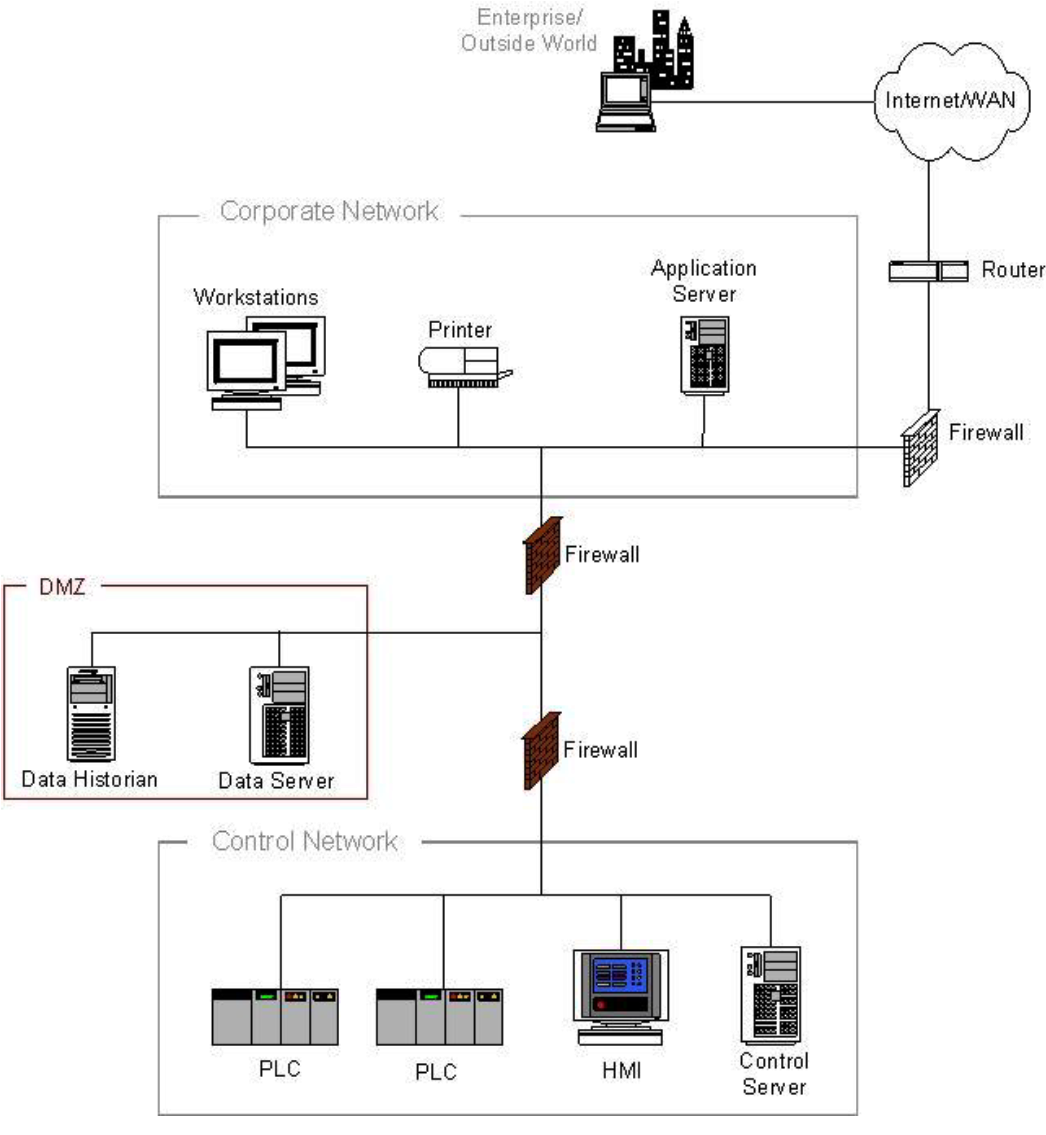

Многие организации не используют в своих сетях демилитаризованную зону, DMZ. Вместо этого они размещают свои серверы (например, Web-серверы) в той же внутренней сети, где находятся серверы и рабочие станции компании. Без DMZ, отделяющей общедоступные серверы от внутренней сети, последняя подвергается дополнительному риску. Когда атакующий получит возможность управления Web-сервером, он сможет использовать его для атаки на важные ресурсы, такие как финансовые приложения и файловые серверы. Именно «когда», а не «если». Потому что независимо от того, как защищен Web-сервер, рано или поздно он подвергнется атаке. Следовательно, необходимо проектировать сеть и рабочие процессы с учетом минимизации ущерба от вторжений и гарантии их быстрого восстановления. Одной из таких стратегий является стратегия выделения рабочих зон и использование демилитаризованной зоны (DMZ).

Без DMZ, отделяющей общедоступные серверы от внутренней сети, последняя подвергается дополнительному риску. Когда атакующий получит возможность управления Web-сервером, он сможет использовать его для атаки на важные ресурсы, такие как финансовые приложения и файловые серверы. Именно «когда», а не «если». Потому что независимо от того, как защищен Web-сервер, рано или поздно он подвергнется атаке. Следовательно, необходимо проектировать сеть и рабочие процессы с учетом минимизации ущерба от вторжений и гарантии их быстрого восстановления. Одной из таких стратегий является стратегия выделения рабочих зон и использование демилитаризованной зоны (DMZ).

При формировании DMZ создается две физически разделенные сети: одна — для общедоступных серверов, другая — для внутренних серверов и рабочих станций. В зависимости от типа DMZ и числа используемых брандмауэров, применяется та или иная политика маршрутизации для каждой из сетей и жестко контролируется доступ между:

- Internet и DMZ;

- Internet и внутренней сетью;

- DMZ и внутренней сетью.

Главное преимущество использования DMZ вместо простого брандмауэра состоит в том, что при атаке на общедоступный сервер риск компрометации внутренних серверов снижается, поскольку общедоступные и внутренние серверы отделены друг от друга. Если скомпрометированный сервер находится в DMZ, злоумышленник не сможет напрямую атаковать другие, более важные серверы, расположенные во внутренней сети. Брандмауэр блокирует любые попытки компьютеров из DMZ подсоединиться к компьютерам внутренней сети, за исключением специально разрешенных соединений. Например, можно настроить брандмауэр так, чтобы разрешить Web-серверу, находящемуся в DMZ, подсоединяться к внутренней системе с Microsoft SQL через специальный TCP-порт. Если злоумышленник захватит Web-сервер, он сможет организовать атаку на систему SQL Server через этот порт. Однако злоумышленник не сможет атаковать другие службы и порты системы с SQL Server, равно как и другие компьютеры во внутренней сети.

Применение DMZ дает еще некоторые преимущества.

- Обеспечивается возможность обнаружения вторжений, фильтрации содержимого и мониторинга на уровне приложений. Таким образом брандмауэр обеспечивает защиту внутренней сети от атак не только из Internet, но и с подвергшихся нападению компьютеров из DMZ. Если скомпрометированный компьютер находится в DMZ, а не во внутренней сети, атакующий попытается пройти брандмауэр вновь для получения доступа к внутренней сети.

- DMZ обеспечивает дополнительный уровень защиты от атак, при которых злоумышленники пытаются получить доступ через любые порты, которые непредусмотрительно были оставлены открытыми на общедоступных серверах.

- DMZ позволит контролировать исходящий трафик так, что можно будет остановить распространение различных червей, которые используют Web-сервер для взлома других компьютеров, и атакующие не смогут задействовать Trivial FTP (TFTP) на Web-сервере.

- DMZ позволяет ограничить доступ к административным службам, таким, например, как терминальная служба Windows 2000 Server.

- DMZ защищает серверы от атак типа подмены адресов (spoofing) с использованием протокола Address Resolution Protocol (ARP).

Хотя преимущества использования DMZ велики, возможно, за них придется заплатить снижением производительности в силу размещения брандмауэра между общедоступными серверами и Internet. Возможно, разница и не будет сразу заметна. Это зависит от многих факторов, таких как пропускная способность канала, загрузка канала, используемое программное обеспечение и т.д. Однако некоторым крупным сайтам не удастся избежать ощутимого снижения производительности, и им придется балансировать между защитой Web-сервера и пассивной системой обнаружения вторжений Intrusion Detection Systems (IDS). Теперь, когда мы обсудили преимущества и недостатки использования DMZ, давайте рассмотрим факторы, влияющие на выбор того или иного варианта реализации DMZ. Кроме того, следует знать о некоторых опасностях и технических особенностях при разработке DMZ. В этой статье мы рассмотрим, как создать DMZ на основе Microsoft Internet Security and Acceleration (ISA) Server 2000. В дальнейшем читатели смогут распространить эти принципы и на другие брандмауэры. Тем, кто не знаком с ISA Server, рекомендую прочитать врезку «Установка и использование ISA Server в качестве брандмауэра».

В дальнейшем читатели смогут распространить эти принципы и на другие брандмауэры. Тем, кто не знаком с ISA Server, рекомендую прочитать врезку «Установка и использование ISA Server в качестве брандмауэра».

Типы DMZ

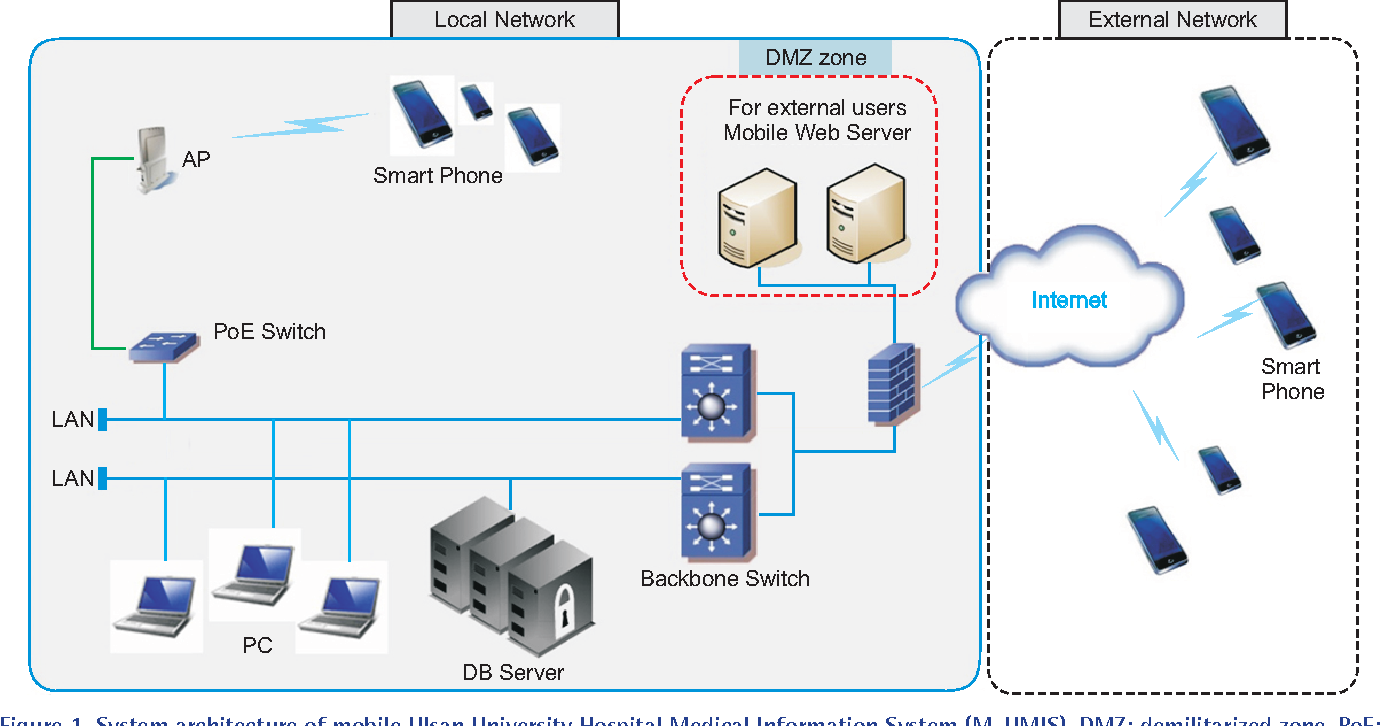

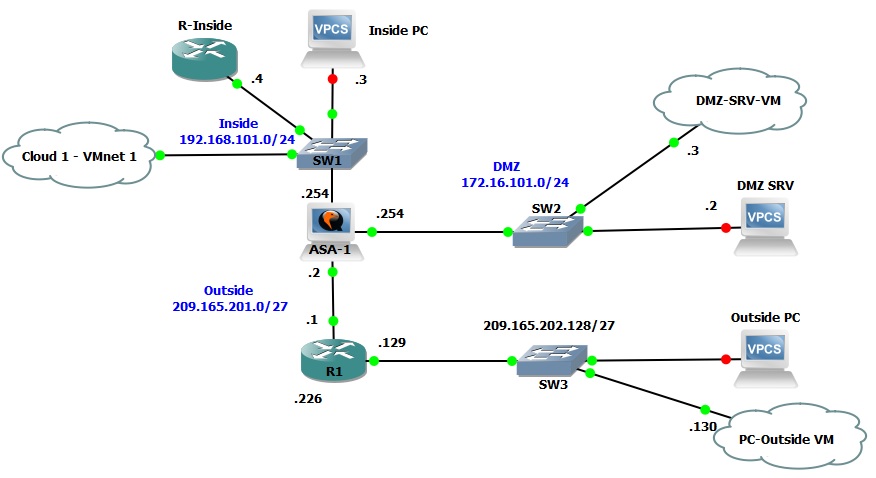

Демилитаризованные зоны могут быть двух типов: так называемые трехдомные и промежуточные. DMZ трехдомного типа (с тремя сетевыми интерфейсами) показана на рис. 1. Она состоит из компьютера с установленным на нем ISA Server (т. е. брандмауэром), который имеет три сетевых интерфейса. Интерфейсы соединяют брандмауэр с Internet, с сетью DMZ и с внутренней сетью. Если у компании есть средства на дополнительный сервер и лицензию ISA Server, можно создать DMZ промежуточного типа. Такой тип DMZ предполагает наличие одной системы с установленным на ней ISA Server (наружный брандмауэр), соединенной с Internet и сетью DMZ, и другой системы с ISA Server, соединяющей DMZ и внутреннюю сеть. Такой тип DMZ показан на рис. 2. DMZ промежуточного типа включает в себя два брандмауэра, которые придется преодолеть злоумышленнику, поэтому данный тип DMZ обеспечивает более высокий уровень защиты внутренней сети по сравнению с DMZ трехдомного типа. Другие различия между двумя типами DMZ состоят в уровне защиты общедоступных серверов и стоимости. Некоторые технические проблемы с IP-адресацией и сертификатами также могут повлиять на выбор типа DMZ.

Другие различия между двумя типами DMZ состоят в уровне защиты общедоступных серверов и стоимости. Некоторые технические проблемы с IP-адресацией и сертификатами также могут повлиять на выбор типа DMZ.

| Рисунок 1. DMZ с тремя интерфейсами |

DMZ на базе ISA Server с тремя интерфейсами

DMZ, созданная на основе ISA Server с тремя сетевыми интерфейсами, является наименее затратной для реализации, поскольку в этом случае понадобится только один сервер, одна лицензия на Windows 2000 и выше, одна лицензия на ISA Server, три сетевых интерфейса, концентратор или коммутатор для сегмента DMZ и по возможности IP-адреса от поставщика услуг Internet для серверов в DMZ. Однако ISA Server имеет некоторые важные ограничения, связанные с использованием DMZ с тремя сетевыми интерфейсами. ISA Server позволяет задать лишь одну сеть в качестве внутренней, полностью защищенной сети. Кроме того, такой тип DMZ обеспечивает проверку на прикладном уровне только для компьютеров внутренней сети. Другими словами, функции ISA Server по контролю и проверке на прикладном уровне, т. е. протоколов HTTP, FTP, SMTP, POP3 и удаленного вызова процедур RPC Microsoft Exchange Server, недоступны при использовании такого типа DMZ. ISA Server обеспечивает только классическую фильтрацию IP-пакетов для компьютеров в DMZ.

Внутренняя сеть задается вводом соответствующего диапазона IP-адресов в таблицу локальных адресов Local Address Table (LAT) на ISA Server. Поскольку ISA Server позволяет вести только одну LAT, можно будет обеспечить полноценную защиту лишь одной сети (внутренней).

Другое ограничение ISA Server в случае использования трехдомной DMZ заключается в том, что ISA Server для компьютеров в DMZ поддерживает только фильтрацию IP-пакетов. Соответственно, не удастся использовать ни возможности ISA Server по трансляции сетевых адресов (Network Address Translation, NAT), ни функции управления публикацией на серверах, фильтрации приложений и проверки клиентского доступа. Это ограничение также означает, что необходимо будет присвоить серверам в DMZ реальные, полученные от поставщика услуг IP-адреса вместо использования собственных адресов и технологии NAT. Таким образом, если преобразовать простую сеть в сеть с DMZ с тремя интерфейсами, потребуется приобрести дополнительные IP-адреса у поставщика услуг Internet.

Выделенные IP-адреса, которые будут присваиваться компьютерам в DMZ, должны находиться в диапазоне адресов подсети брандмауэра. Можно использовать для сегмента DMZ адреса, не принадлежащие подсети брандмауэра, но в этом случае необходимо будет поставить в известность поставщика услуг Internet, чтобы он маршрутизировал пакеты для DMZ на брандмауэр. В качестве примера допустим, что ISP предоставил нам две подсети: подсеть w.x.y.z/24, адреса которой предназначены для общедоступных серверов и которая является частью подсети поставщика услуг (ISP), и подсеть a.b.c.d/29. Можно включить внешний интерфейс брандмауэра в подсеть w.x.y.z/24. Затем придется договориться с ISP, чтобы все пакеты, имеющие пунктом назначения подсеть a.b.c.d/29, перенаправлялись в подсеть w.x.y.z/24, хотя a.b.c.d/29 и не является подсетью для w.x.y.z/24.

Для создания DMZ с тремя интерфейсами, использующей ISA Server в качестве брандмауэра, для начала понадобится установить на сервер три сетевых интерфейса. Затем необходимо будет установить Windows 2000 и более позднюю версию и последний пакет обновлений. Затем потребуется установить ISA Server и последний пакет обновлений для него. Далее следует запустить Windows Update для установки всех вышедших впоследствии обновлений для Windows. Рекомендую также посетить сайт http://www.microsoft. com/isaserver/downloads/default.asp, содержащий исправления для ISA Server, которые были опубликованы после выхода последнего пакета обновлений.

Когда установка будет закончена, появится возможность настроить на ISA Server локальную таблицу адресов (LAT), содержащую адреса компьютеров внутренней сети. Не стоит включать в эту таблицу какие-либо адреса из DMZ или из Internet. Затем нужно активировать фильтрацию пакетов и IP-маршрутизацию. Для управления доступом пользователей внутренней сети в DMZ и Internet следует создать соответствующие правила посещения сайтов.

Чтобы разрешить пользователям из Internet доступ к серверам, находящимся в DMZ, придется создать пакетный фильтр, который откроет соответствующие порты на каждом из серверов в DMZ. Например, если имеется Web-сервер и шлюз SMTP в DMZ, нужно будет создать фильтр, который откроет TCP-порт 80 на Web-сервере (или TCP-порт 443, если используется HTTP Secure, HTTPS). Затем потребуется создать два фильтра, которые разрешат устанавливать входящие соединения к TCP-порту 25 и исходящие соединения от TCP-порта 25 на SMTP-шлюзе.

Далее нужно будет разрешить пакетам протокола SMTP проходить между внутренним сервером Exchange (или другим сервером электронной почты) и шлюзом электронной почты, находящимся в DMZ. Чтобы это сделать, следует создать правило публикации, которое позволит шлюзу открывать SMTP-соединения на внутреннем сервере Exchange для входящих почтовых сообщений. Необходимо также создать правило использования протокола, которое позволит серверу Exchange открывать SMTP-соединения на шлюзе для отправки исходящей почты. Если Web-серверу нужен доступ к ресурсам сервера внутренней сети, например к SQL Server, следует создать правило публикации, позволяющее Web-серверу из DMZ получить доступ к системе SQL Server. Создавая правила публикации, мы ограничиваем риск, связанный с уязвимостью внутренних серверов в случае, если атакующий овладеет правами на управление Web-сервером, находящимся в DMZ.

Даже после использования и создания правил публикации серверов и правил использования протоколов у нас все еще остаются уязвимые места в защите внутренних серверов. К счастью, можно использовать дополнительный уровень защиты. Например, чтобы избежать рисков, связанных с внутренним сервером Exchange, можно задействовать прекрасный прикладной фильтр для SMTP из ISA Server, который позволит заблокировать соединения от почтового шлюза к серверу Exchange. Можно настроить SMTP-фильтр так, чтобы он блокировал доступ к заданным доменам, выполнение определенных SMTP-команд и подключений. Существует возможность сканирования почтовых сообщений на предмет наличия в них определенных ключевых слов. SMTP-фильтр может ограничить размер и длину разрешенных SMTP-команд. Эта возможность предотвращает специфический тип SMTP-атак, связанных с переполнением буфера.

Избежать рисков, связанных с использованием SQL Server, труднее, чем сделать это в Exchange, поскольку ISA Server не содержит прикладных фильтров для SQL Server. Тем не менее можно максимально затруднить взлом SQL Server. Например, необходимо использовать хорошие сложные пароли и устранить возможности несанкционированного управления системой с установленным SQL Server даже в том случае, если доступ к SQL Server разрешен только доверенному Web-серверу. Необходимо убедиться, что Web-приложения сохраняют секретность учетной записи и пароля во время соединения с SQL Server, другими словами, не позволяйте указывать имя и пароль для доступа к SQL Server в коде приложения. Важно убедиться, что права учетной записи, используемой для доступа к SQL Server, ограничены до необходимого минимума. Web-приложения для соединения с SQL Server не должны использовать учетную запись системного администратора (SA). Вместо этого следует создать для Web-приложений учетную запись с ограниченными правами.

Наконец, предстоит решить, использовать ли протокол защищенного HTTP (HTTPS) для защиты областей на Web-сайте. Организовать применение HTTPS в DMZ с тремя интерфейсами не составляет труда, поскольку ISA Server просто маршрутизирует пакеты между Internet и DMZ. Применение HTTPS в таком типе DMZ потребует серверного сертификата, который необходимо получить в общедоступном центре сертификатов Certificate Authority (CA) и установить на Web-сервер в DMZ.

Демилитаризованная зона промежуточного типа

При наличии двух брандмауэров мы получаем возможность использовать собственные IP-адреса и функцию трансляции сетевых адресов (NAT) для того, чтобы скрыть как сеть DMZ, так и внутреннюю сеть. Как показано на рис. 2, внешний брандмауэр публикует Web-сервер DMZ и шлюз SMTP в Internet. Внутренний брандмауэр публикует сервер Exchange для шлюза SMTP.

Для создания промежуточной DMZ, использующей два брандмауэра на базе ISA Server, понадобится два сервера, две копии Windows 2000 или 2003, две копии ISA Server, четыре сетевых интерфейса (по два на каждый сервер) и коммутатор для DMZ. Вначале устанавливается внешний брандмауэр путем установки на одном из серверов Windows 2000 или 2003и ISA Server. В Control Panel выбираем ярлык Network Connection и настраиваем сетевой интерфейс в Internet на внешнем брандмауэре, задавая на нем все IP-адреса, полученные от поставщика услуг Internet. Необходимо выбрать собственную IP-подсеть, например 10.10.*.*, для всех общедоступных серверов в DMZ. Присвоим адрес 10.10.0.1 сетевому интерфейсу DMZ на внешнем брандмауэре, 10.10.0.2 — Web-серверу и 10.10.0.3 — шлюзу SMTP. Внесем эту подсеть (10.10.*.*) в локальную таблицу адресов (LAT) внешнего брандмауэра. Настроим компьютеры в DMZ на использование внешнего брандмауэра в качестве шлюза по умолчанию.

Теперь установим внутренний брандмауэр, установив на второй сервер Windows Server и ISA Server. Присвоим адрес 10.10.0.4 сетевому интерфейсу DMZ на внутреннем брандмауэре, настроим этот интерфейс на использование внешнего брандмауэра в качестве шлюза по умолчанию. Выберем собственную подсеть для внутренней сети, допустим 10.20.*.*. Присвоим адрес 10.20.0.1 интерфейсу внутренней сети на внутреннем брандмауэре. Настроим внутренние компьютеры так, чтобы они использовали в качестве шлюза по умолчанию внутренний брандмауэр. В локальную таблицу адресов (LAT) внесем IP-адреса внутренней сети (10.20.*.*), отделенной от сети 10.10.*.* демилитаризованной зоной.

После присвоения частных IP-адресов клиентским системам можно будет создать правила публикации серверов и правила использования протоколов. Чтобы разрешить клиентам из Internet доступ на Web-сервер, следует добавить на внешнем брандмауэре правило, которое опубликует Web-сервер в Internet. Чтобы разрешить SMTP-серверам из Internet передавать сообщения на шлюз, нужно настроить правило публикации серверов, которое будет перенаправлять входящие SMTP-соединения, изначально направленные на внешний брандмауэр, на SMTP-шлюз в DMZ. Затем на внутреннем брандмауэре необходимо добавить правило публикации сервера, которое опубликует SMTP-службу сервера Exchange, и одновременно направит клиентские соединения на шлюз SMTP (10.10.0.3). После этого требуется настроить шлюз SMTP на передачу входящих e-mail-сообщений на внутренний брандмауэр, который, в свою очередь, сам перенаправит их на Exchange-сервер.

Для того чтобы разрешить почтовым сообщениям из внутренней сети достигать адресатов, находящихся в Internet, следует настроить правило использования протоколов и пакетный фильтр так, чтобы они разрешали устанавливать исходящие SMTP-соединения через SMTP-шлюз. Важно ограничить такие соединения только теми, которые исходят от Exchange-сервера. Настроим Exchange на передачу исходящих почтовых сообщений на SMTP-шлюз. Наконец, если Web-серверу, находящемуся в DMZ, необходим доступ к внутреннему SQL Server, следует создать правило публикации сервера на внутреннем брандмауэре, разрешающее Web-серверу доступ к системе с SQL Server во внутренней сети через порт 1433.

Использование HTTPS для защиты важных областей Web-сайта в DMZ промежуточного типа отличается от применения HTTPS в DMZ с тремя сетевыми интерфейсами. Вместо установки на Web-сервере серверного сертификата, полученного от общедоступного центра сертификации (СА), необходимо установить сертификат на ISA Server. Соответственно, когда клиент из Internet получает доступ к защищенной области Web-сайта, Internet Explorer клиента устанавливает защищенное SSL-соединение (Secure Sockets Layer) между клиентским компьютером и ISA Server. ISA Server, в свою очередь, перенаправляет запросы на Web-сервер в DMZ.

Можно либо настроить ISA Server на перенаправление запросов в текстовом формате обычного HTTP, либо установить новое HTTPS-соединение с Web-сервером. Если Web-сервер является единственным сервером в DMZ, рекомендую использовать HTTP для экономии ресурсов компьютера. Вероятность, что кто-нибудь перехватит соединения, невелика, поскольку Web-сервер находится в защищенной сети DMZ. Если же Web-сервер — не единственный сервер в DMZ, возможно, придется устанавливать новые HTTPS-соединения. Важно помнить, что процесс шифрования снижает производительность как ISA Server, так и Web-серверов. Другой возможностью, позволяющей изолировать трафик между ISA Server и Web-сервером, является использование виртуальных сетей Virtual LAN (VLAN) на коммутаторе сети DMZ.

Защищайте свою сеть!

DMZ с тремя интерфейсами обеспечивает безопасность как внутренней сети, так и общедоступных серверов в DMZ. Кроме того, DMZ такого типа — менее дорогостоящая и более простая в использовании, чем DMZ промежуточного типа. Однако использование промежуточной DMZ дает возможность полностью задействовать все функции ISA Server для защиты как внутренней сети, так и общедоступных серверов в DMZ. В DMZ такого типа внешний брандмауэр проверяет входящий и исходящий трафик к Web-серверу и шлюзу SMTP на прикладном уровне, в отличие от DMZ с тремя интерфейсами, которая обеспечивает только фильтрацию IP-адресов и портов. Кроме того, DMZ промежуточного типа необходим всего один Internet-адрес, полученный от провайдера, который скроет IP-адреса не только внутренней сети, но и серверов, находящихся в DMZ. Вне зависимости от того, какой выбрать тип DMZ, это будет важный шаг в обеспечении безопасности корпоративной сети. Размещение общедоступных серверов в DMZ обеспечит предприятию новый уровень защиты от атак.

Рэнди Франклин Смит — Редактор Windows IT Pro, консультант по информационной безопасности и главный управляющий компании Monterey Technology Group. Преподает на курсах Ultimate Windows Security course series и имеет сертификаты SSCP, CISA и Security MVP. [email protected]

Установка и использование ISA Server в качестве защитного экрана

Microsoft Internet Security and Acceleration (ISA) Server выполняет функции защитного экрана масштаба предприятия и Web-кэша. ISA Server может быть установлен в трех режимах: либо в качестве кэширующего сервера (proxy-сервера), либо в качестве брандмауэра, либо в интегральном режиме (этот режим обеспечивает как функции кэширования, так и функции защитного экрана). Поскольку мы используем ISA Server в качестве брандмауэра, необходимо будет выбрать либо режим Firewall, либо Integrated. С помощью ISA Server можно отслеживать процессы доступа клиентов внутренней сети к ресурсам Internet.

Чтобы создать демилитаризованную зону (DMZ), потребуется настроить компьютеры внутренней сети для доступа к ISA Server в качестве клиентов SecureNAT. Клиенты не должны быть настроены как клиенты брандмауэра или клиенты Web-proxy. SecureNAT означает, что вы настроили внутреннюю сеть на использование частных IP-подсетей и ISA Server применяет технологию Network Address Translation (NAT) для обслуживания Internet-запросов от внутренних клиентов. Использование SecureNAT требует, чтобы компьютеры внутренней сети задействовали ISA Server в качестве шлюза по умолчанию. Устанавливать на компьютеры какое-либо специализированное программное обеспечение для работы с ISA Server не требуется. Для использования SecureNAT необходимо убедиться, что все компьютеры, которым нужен доступ в Internet, настроены на IP-адрес сервера DNS, выданный Internet-провайдером, или внутренний DNS-сервер должен перенаправлять неразрешенные запросы на DNS-сервер провайдера Internet либо на другой доступный DNS-сервер в Internet.

Чтобы разрешить доступ клиентам из Internet к ресурсам, находящимся во внутренней сети, надо будет опубликовать соответствующие внутренние серверы через ISA Server. Внешним клиентам ISA Server будет представлять эти серверы как доступные. Однако когда ISA Server принимает клиентский запрос, он перенаправляет его внутреннему серверу только после того, как проверит соответствующие политики и проанализирует подозрительные заголовки в запросе.

Для настройки политик использования входящего и исходящего трафика на ISA Server применяются правила доступа к сайтам и типу содержимого, правила использования протоколов, фильтры IP-пакетов, правила Web-публикаций и правила публикации серверов. Правила доступа к сайтам и типу содержимого управляют доступом и временем доступа внутренних пользователей к определенным внешним сайтам или их содержимому по типу этого содержимого. Правила протоколов управляют тем, какими протоколами могут пользоваться внутренние клиенты для доступа к компьютерам в Internet. Фильтры пакетов IP позволяют управлять тем, какие типы пакетов ISA Server будет принимать из Internet, а какие — от внутренних компьютеров. Например, можно использовать IP-фильтр, чтобы разрешить прохождение пакетов Ping или PPTP. Правила Web-публикаций позволят сделать внутренние Web-серверы доступными внешним клиентам из Internet. С помощью этих правил можно управлять входящими Web-запросами в зависимости от соответствующих учетных записей, адресов клиентов, целевых адресов и пути. При помощи правил публикации серверов можно будет сделать доступными для внешнего мира другие серверы (например, SMTP-серверы). Правила публикации серверов позволят управлять входящими запросами к этим серверам в зависимости от IP-адреса клиента.

Когда внутренний клиент пытается подсоединиться к компьютеру в Internet, ISA Server проверяет запрос на соответствие правилам использования протоколов. Если этот запрос является HTTP или HTTP Secure (HTTPS), ISA Server дополнительно проверяет его на соответствие правилам доступа к сайтам и по типу содержимого сайтов. Когда ISA Server принимает входящий запрос с клиента Internet, ISA Server проверяет его на соответствие фильтру IP-пакетов. Если запрос является запросом HTTP или HTTPS, ISA Server дополнительно проверяет его на соответствие правилам Web-публикации; в других случаях ISA Server проверяет запрос на соответствие правилам публикации серверов.

Поделитесь материалом с коллегами и друзьями

Демилитаризованная зона DMZ (Demilitarized Zone

DMZ (Demilitarized Zone — демилитаризованная зона, ДМЗ) — сегментсети, содержащий общедоступные сервисы и отделяющий их от частных.

Цель ДМЗ — добавить дополнительный уровень безопасности

в локальной сети, позволяющий минимизировать ущерб в

случае атаки на один из общедоступных сервисов: внешний

злоумышленник имеет прямой доступ только к оборудованию в ДМЗ.

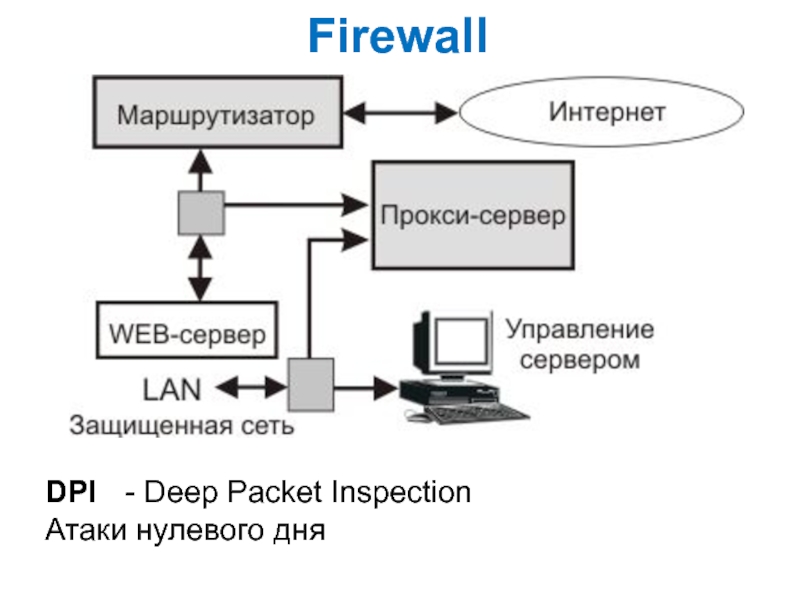

Архитектура и реализация

Разделение сегментов и контроль трафика между ними, как правило, реализуются

специализированными устройствами — межсетевыми экранами. Основными

задачами такого устройства являются:

• контроль доступа из внешней сети в ДМЗ;

• контроль доступа из внутренней сети в ДМЗ;

• разрешение (или контроль) доступа из внутренней сети во внешнюю;

• запрет доступа из внешней сети во внутреннюю.

В некоторых случаях для организации ДМЗ достаточно средств маршрутизатора или

даже прокси-сервера.

Серверы в ДМЗ при необходимости могут иметь ограниченную возможность

соединиться с отдельными узлами во внутренней сети. Связь в ДМЗ между серверами

и с внешней сетью также ограничивается, чтобы сделать ДМЗ более безопасной для

размещения определённых сервисов, чем Интернет. На серверах в ДМЗ должны

выполняться лишь необходимые программы, ненужные отключаются или вообще

удаляются.

Существует множество различных вариантов архитектуры сети с DMZ. Два основных —

с одним межсетевым экраном и с двумя межсетевыми экранами. На базе этих методов

можно создавать как упрощенные, так и очень сложные конфигурации,

соответствующие возможностям используемого оборудования и требованиям к

безопасности в конкретной сети.

3. Конфигурация с одним межсетевым экраном

• Для создания сети с ДМЗ может быть использован одинмежсетевой экран, имеющий минимум три сетевых

интерфейса: один — для соединения с провайдером

(WAN), второй — с внутренней сетью (LAN), третий — с

ДМЗ. Подобная схема проста в реализации, однако

предъявляет повышенные требования

к оборудованию и администрированию: межсетевой

экран должен обрабатывать весь трафик, идущий как в

ДМЗ, так и во внутреннюю сеть. При этом он

становится единой точкой отказа, а в случае его взлома

(или ошибки в настройках) внутренняя сеть окажется

уязвимой напрямую из внешней.

4. Конфигурация с двумя межсетевыми экранами

Более безопасным является подход, когда для создания ДМЗ используются

два межсетевых экрана: один из них контролирует соединения из внешней

сети в ДМЗ, второй — из ДМЗ во внутреннюю сеть. В таком случае для

успешной атаки на внутренние ресурсы должны быть скомпрометированы

два устройства. Кроме того, на внешнем экране можно настроить более

медленные правила фильтрации на уровне приложений, обеспечив

усиленную защиту локальной сети без негативного влияния на

производительность внутреннего сегмента.

Ещё более высокий уровень защиты можно обеспечить, используя два

межсетевых экрана двух разных производителей и (желательно) различной

архитектуры — это уменьшает вероятность того, что оба устройства будут

иметь одинаковую уязвимость Например, случайная ошибка в настройках с

меньшей вероятностью появится в конфигурации интерфейсов двух разных

производителей; дыра в безопасности, найденная в системе одного

производителя, с меньшей вероятностью окажется в системе другого.

Недостатком этой архитектуры является более высокая стоимость.

5. ДМЗ-хост

Некоторые маршрутизаторы SOHO-класса имеют функциюпредоставления доступа из внешней сети к внутренним серверам

(режим DMZ host или exposed host). В таком режиме они

представляют собой хост, у которого открыты (не защищены) все

порты, кроме тех, которые транслируются иным способом. Это не

вполне соответствует определению истинной ДМЗ, так как сервер

с открытыми портами не отделяется от внутренней сети. То есть

ДМЗ-хост может свободно подключиться к ресурсам во

внутренней сети, в то время как соединения с внутренней сетью из

настоящей ДМЗ блокируются разделяющим их межсетевым

экраном, если нет специального разрешающего правила. ДМЗхост не предоставляет в плане безопасности ни одного из

преимуществ, которые даёт использование подсетей, и часто

используется как простой метод трансляции всех портов на другой

межсетевой экран или устройство.

6. Технология Reverse Access

Подход от компании Safe-T —технология Reverse Access — сделает

DMZ еще более безопасной. Эта

технология, основанная на

использовании двух серверов,

устраняет необходимость открытия

любых портов в межсетевом экране,

в то же самое время обеспечивая

безопасный доступ к приложениям

между сетями (через файрвол).

Решение включает в себя:

• Внешний сервер —

устанавливается в DMZ /

внешнем / незащищенном

сегменте сети.

• Внутренний сервер —

устанавливается во внутреннем /

защищенном сегменте сети.

7. Технология Reverse Access

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключаетсяв поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к

различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без

необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во

внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер

выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP

без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure

Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть

с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только

сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка

SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и

пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям

еще до того, как они смогут получить доступ к вашим критически-важным приложениям.

Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может

исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по

вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную,

атакующий вас злоумышленник лишается большей части своего инструментария, становясь

значительно более ограниченным в средствах.

8. Безопасность DMZ

Владельцам в ДМЗ разрешено иметь ограниченноеподключение к определенным узлам внутренней сети,

поскольку содержимое ДМЗ не так безопасно, как

содержимое внутренней сети. Аналогичным образом,

связь между узлами DMZ и внешней сетью также

ограничена, чтобы сделать DMZ более безопасной, чем

Интернет, и пригодной для размещения этих служб

специального назначения. Это позволяет узлам DMZ

взаимодействовать как с внутренней, так и с внешней

сетью, в то время как промежуточный брандмауэр

контролирует трафик между серверами DMZ и клиентами

внутренней сети, а другой брандмауэр будет выполнять

некоторую степень контроля для защиты DMZ от внешней

сети.

9. Безопасность DMZ

Конфигурация DMZ обеспечивает дополнительную защиту от внешних атак, нообычно не влияет на внутренние атаки, такие как прослушивание связи через

анализатор пакетов или подделка, например, подделка электронной почты.

Также иногда целесообразно настроить отдельную Классифицированную

милитаризованную зону (CMZ) — милитаризованную зону с высоким уровнем

мониторинга, состоящую в основном из веб-серверов (и аналогичных серверов,

взаимодействующих с внешним миром, т.е. Интернетом), которые не находятся в

DMZ, но содержат важную информацию о доступе к серверам в ЛВС (таким как

серверы баз данных). В такой архитектуре DMZ обычно имеет брандмауэр

приложения и FTP, в то время как CMZ содержит веб-серверы. (Серверы баз

данных могут находиться в CMZ, в локальной сети или в отдельной VLAN

вообще).Любая услуга, предоставляемая пользователям во внешней сети, может

быть размещена в DMZ. Наиболее распространенными из них являются

следующие:

• веб-серверы

• Почтовые серверы

• FTP-серверы

• VoIP-серверы

Что такое демилитаризованная зона и зачем ее использовать?

Демилитаризованная зона (DMZ) — это сеть периметра, которая защищает внутреннюю локальную сеть (LAN) организации от ненадежного трафика.

Обычное значение DMZ — это подсеть, которая находится между общедоступным Интернетом и частными сетями. Он предоставляет внешние сервисы ненадежным сетям и добавляет дополнительный уровень безопасности для защиты конфиденциальных данных, хранящихся во внутренних сетях, с использованием брандмауэров для фильтрации трафика.

Конечная цель DMZ — предоставить организации доступ к ненадежным сетям, таким как Интернет, при сохранении безопасности своей частной сети или LAN. Организации обычно хранят внешние службы и ресурсы, а также серверы для системы доменных имен (DNS), протокола передачи файлов (FTP), почты, прокси, передачи голоса по Интернет-протоколу (VoIP) и веб-серверов в демилитаризованной зоне.

Эти серверы и ресурсы изолированы, и им предоставляется ограниченный доступ к локальной сети, чтобы гарантировать, что к ним можно будет получить доступ через Интернет, но не к внутренней локальной сети.В результате подход DMZ затрудняет хакеру прямой доступ к данным организации и внутренним серверам через Интернет.

Компании, у которых есть общедоступный веб-сайт, который используют клиенты, должны сделать свой веб-сервер доступным из Интернета. Это означает подвергнуть риску всю их внутреннюю сеть. Чтобы предотвратить это, организация может заплатить хостинг-фирме за размещение веб-сайта или их общедоступных серверов на брандмауэре, но это повлияет на производительность.Поэтому вместо этого общедоступные серверы размещаются в отдельной и изолированной сети.

Сеть DMZ обеспечивает буфер между Интернетом и частной сетью организации. DMZ изолирована шлюзом безопасности, например межсетевым экраном, который фильтрует трафик между DMZ и LAN. DMZ защищена другим шлюзом безопасности, который фильтрует входящий трафик из внешних сетей.

Он идеально расположен между двумя брандмауэрами, а настройка брандмауэра DMZ гарантирует, что входящие сетевые пакеты будут отслеживаться брандмауэром или другими инструментами безопасности, прежде чем они попадут на серверы, размещенные в DMZ.Это означает, что даже если опытный злоумышленник сможет обойти первый брандмауэр, он также должен получить доступ к защищенным службам в демилитаризованной зоне, прежде чем они смогут нанести ущерб бизнесу.

Если злоумышленник может проникнуть через внешний брандмауэр и скомпрометировать систему в демилитаризованной зоне, он также должен пройти через внутренний брандмауэр, прежде чем получить доступ к конфиденциальным корпоративным данным. Высококвалифицированный злоумышленник вполне может взломать безопасную демилитаризованную зону, но ресурсы внутри нее должны подавать сигналы тревоги, которые обеспечивают множество предупреждений о том, что нарушение уже началось.

Организации, которым необходимо соблюдать правила, такие как Закон о переносимости и подотчетности в медицинском страховании (HIPAA), иногда устанавливают прокси-сервер в демилитаризованной зоне. Это позволяет им упростить мониторинг и запись активности пользователей, централизовать фильтрацию веб-контента и гарантировать, что сотрудники используют систему для получения доступа к Интернету.

Что такое демилитаризованная зона в сетевой безопасности?

DMZ, сокращение от демилитаризованной зоны, представляет собой сеть (физическую или логическую), используемую для подключения хостов, которые предоставляют интерфейс к ненадежной внешней сети — обычно Интернету — при сохранении внутренней частной сети — обычно корпоративной сети — разделенной и изолированы от внешней сети.

Поскольку наиболее уязвимыми для атак являются системы, предоставляющие услуги пользователям за пределами локальной сети, такие как электронная почта, веб-серверы и серверы системы доменных имен (DNS), они помещаются в карантин внутри DMZ, откуда у них ограниченный доступ к частной сети. Хосты в демилитаризованной зоне могут взаимодействовать как с внутренней, так и с внешней сетью, но связь с хостами внутренней сети строго ограничена.

DMZ изолирована с помощью шлюза безопасности (т.е.е. брандмауэр) для фильтрации трафика между DMZ и частной сетью. Перед самой DMZ также есть шлюз безопасности для фильтрации входящего трафика из внешней сети.

Конечная цель DMZ — предоставить доступ к ресурсам из ненадежных сетей при сохранении безопасности частной сети. Ресурсы, обычно размещаемые в DMZ, включают веб-серверы, почтовые серверы, FTP-серверы и серверы VoIP.

Часто задаваемые вопросы Безопасны ли DMZ?DMZ — это небезопасная сеть, которая позволяет доступ к узлам / системам в ней из ненадежной внешней сети, в то время как другие узлы / системы в частной сети изолированы и защищены от внешней сети.

Какова цель демилитаризованной зоны в сети?Назначение DMZ — обеспечить доступ к некоторым хостам / системам из внешней ненадежной сети (например, из Интернета), при этом защищая остальную часть сети — частную сеть — за брандмауэром.

Что такое DMZ-сервер? СерверDMZ — это сервер, который находится в DMZ и обычно используется для передачи ресурсов в общедоступную сеть (например, Интернет).

Сеть DMZ: что такое DMZ и как она работает?

Сеть демилитаризованной зоны или DMZ — это подсеть, которая создает дополнительный уровень защиты от внешних атак.

Сетевые администраторы должны сбалансировать доступ и безопасность. Ваши сотрудники должны подключаться к данным за пределами организации, а некоторым посетителям необходимо обращаться к данным на ваших серверах. Но некоторые предметы должны постоянно находиться под защитой.

Сеть DMZ может быть идеальным решением. Используйте его, и вы позволите некоторым типам трафика двигаться относительно беспрепятственно. Но вы также будете использовать строгие меры безопасности, чтобы обезопасить свои самые хрупкие активы.

Что такое сеть DMZ?

Интернет — это поле битвы.Некоторые люди хотят мира, а другие хотят сеять хаос. Обе группы должны встретиться в мирном центре и прийти к соглашению. Когда разработчики рассматривали эту проблему, они использовали военную терминологию для объяснения своих целей.

С военной точки зрения, демилитаризованная зона (DMZ) — это место, в котором две конкурирующие фракции соглашаются отложить конфликты для выполнения значимой работы. Подобная полоса разделяет Корейский полуостров, сдерживая северную и южную фракции.

Сеть DMZ, с вычислительной точки зрения, представляет собой подсеть, которая отделяет общедоступные сервисы от частных версий.При правильной реализации сеть DMZ должна снизить риск катастрофической утечки данных. Общедоступные серверы находятся в демилитаризованной зоне, но они взаимодействуют с базами данных, защищенными брандмауэрами.

Только в 2019 году в США произошло около 1500 утечек данных. Были раскрыты конфиденциальные записи, и уязвимые компании потеряли тысячи людей, пытаясь устранить ущерб.

Хотя сетевая DMZ не может устранить ваш риск взлома, она может добавить дополнительный уровень безопасности к чрезвычайно конфиденциальным документам, которые вы не хотите раскрывать.

Примеры сетей DMZ

Любая сеть, настроенная с DMZ, нуждается в брандмауэре, чтобы отделить общедоступные функции от частных файлов. Но у разработчиков есть две основные конфигурации на выбор.

Сеть DMZ с одиночным межсетевым экраном

Эта конфигурация состоит из трех ключевых элементов.

- Межсетевой экран: Любой внешний трафик должен сначала попасть на межсетевой экран.

- Коммутаторы: Коммутатор DMZ перенаправляет трафик на общедоступный сервер.Внутренний коммутатор перенаправляет трафик на внутренний сервер.

- Серверы: Требуются общедоступная и частная версия.

Сконфигурируйте вашу сеть таким образом, и ваш брандмауэр будет единственным элементом, защищающим вашу сеть. Коммутаторы обеспечивают перемещение трафика в нужное место.

Одного межсетевого экрана с тремя доступными сетевыми интерфейсами достаточно для создания этой формы DMZ. Но вам нужно будет создать несколько наборов правил, чтобы вы могли отслеживать и направлять трафик внутри и вокруг вашей сети.

Сеть DMZ с двойным межсетевым экраном

Достаточно ли для вашей компании одного уровня защиты? В противном случае лучше выбрать двойную систему. Он состоит из таких элементов:

- Межсетевые экраны: Общедоступный трафик проходит только через один уровень безопасности. Но чтобы подключиться к более конфиденциальным файлам, пользователи должны отказаться от второго брандмауэра.

- DMZ: Общедоступные ресурсы находятся в этой области, и к ним можно получить доступ после прохождения через первый межсетевой экран.

- LAN: Здесь существуют частные ресурсы, и к ним можно получить доступ только после прохождения через второй межсетевой экран.

Настройте внешний брандмауэр или брандмауэр периметра для обработки трафика для DMZ. Настройте внутренний брандмауэр, чтобы пользователи могли переходить из DMZ в файлы частной компании.

Другие параметры настройки

Компании, которые еще больше заботятся о безопасности, могут использовать секретную военную зону (CMZ) для хранения информации о локальной сети.Выберите этот вариант, и большинство ваших веб-серверов будут находиться в CMZ.

Кто использует сетевую DMZ?

Межсетевой экран не обеспечивает идеальной защиты. Хакеры часто обсуждают, сколько времени им нужно, чтобы обойти системы безопасности компании, и часто их ответы сбивают с толку. Но DMZ обеспечивает уровень защиты, который может обеспечить безопасность ценных ресурсов.

Компании часто размещают эти услуги в DMZ:

- Серверы электронной почты: Пользователям необходим доступ в Интернет для отправки и получения сообщений электронной почты.Но эти документы могут быть чрезвычайно конфиденциальными, и когда хакеры получают их, они могут продать данные в темной сети или потребовать выкуп.

Провайдер электронной почты обнаружил это на собственном горьком опыте в 2020 году, когда у них были украдены и проданы данные 600000 пользователей. Поместите свой сервер в DMZ для функциональности, но держите базу данных за брандмауэром.

- FTP-серверы: Перемещение и размещение содержимого на вашем веб-сайте стало проще с FTP. Но эта функция сопряжена с серьезными рисками для безопасности.Разрешите доступ и использование в DMZ, но держите серверы за брандмауэром.

- Веб-серверы: Очевидно, что вам необходимо разрешить входящему и исходящему

трафику вашей компании для доступа в Интернет. Держите сервер в демилитаризованной зоне, но защитите базу данных за брандмауэром для дополнительной защиты. Взлом вашего веб-сайта может быть чрезвычайно сложно обнаружить.Например, одна компания не узнала о взломе почти два года, пока на сервере не закончилось место на диске.Сеть DMZ делает это менее вероятным.

В общем, любая компания, у которой есть конфиденциальная информация, хранящаяся на сервере компании, и которой необходимо предоставить общий доступ к Интернету, может использовать DMZ. Фактически, некоторые компании обязаны это делать по закону.

Например, некоторые компании в сфере здравоохранения должны подтвердить соответствие Закону о переносимости и подотчетности медицинского страхования. Они должны создавать системы для защиты конфиденциальных данных и сообщать о любых нарушениях.Создание сети DMZ помогает им снизить риски, демонстрируя при этом свою приверженность конфиденциальности.

Преимущества и уязвимости серверов DMZ

Сетевые администраторы сталкиваются с огромным количеством вариантов конфигурации, и изучение каждого из них может быть утомительным. Понимание рисков и преимуществ может помочь вам решить, стоит ли больше узнать об этой технике или позволить ей пройти мимо вас.

Преимущества сервераDMZ включают:

- Возможная экономия. В среднем на выявление и устранение утечки данных уходит 280 дней. За это время потери могли быть катастрофическими. Настройте свой сервер DMZ с большим количеством предупреждений, и вы получите уведомление о попытке взлома.

Вы также создадите множество препятствий для хакеров. Вы можете предотвратить проникновение хакера или, по крайней мере, замедлить его.

- Продолжение доступа. Трафик должен входить и выходить из вашей компании. Жестко контролируемая система не допускает такого движения. Сеть DMZ позволяет людям выполнять свою работу, а вы обеспечиваете безопасность.

- Относительная простота. Конфигурация с одной стенкой требует небольшого количества инструментов и очень небольшого технологического ноу-хау. Вы могли быть настроены быстро.

К недостаткам DMZ-сервера относятся:

- Нет внутренней защиты. Ваши сотрудники и авторизованные пользователи по-прежнему будут использовать очень конфиденциальные данные, которые вы храните для своей компании.

- Ложное чувство безопасности. Каждый день хакеры придумывают новые гнусные идеи о том, как ускользнуть от систем безопасности.Даже сетевые серверы DMZ не всегда безопасны. Вы по-прежнему должны следить за средой, даже когда ваша сборка завершена.

- Потраченное время. Некоторые эксперты утверждают, что облако сделало сеть DMZ устаревшей. Если у вас нет сетевых серверов, возможно, вам нечего защищать.

Только вы можете решить, подходит ли конфигурация для вас и вашей компании. Но знайте, что многие люди предпочитают внедрять это решение для защиты конфиденциальных файлов.

Работа с Okta

Если вы пытаетесь найти баланс между доступом и безопасностью, создание сети DMZ может быть идеальным решением. Разместив общедоступные серверы в пространстве, защищенном брандмауэрами, вы позволите продолжить критически важную работу, предлагая дополнительную защиту конфиденциальных файлов и рабочих процессов.

Если вам нужна дополнительная защита локальных ресурсов, узнайте, чем может помочь Okta Access Gateway.

Список литературы

Киберпреступность: количество выявленных нарушений и данных за 2005-2020 гг.(Октябрь 2020 г.). Statista.

Сколько времени потребуется для взлома брандмауэра у хакера? Quora.

Компания обнаружила, что он был взломан после того, как на сервере закончилось свободное место. (Ноябрь 2019 г.). ZD Net. Провайдер электронной почтыбыл взломан, данные 600000 пользователей теперь продаются в даркнете. (Апрель 2020 г.). ZD Net.

FTP продолжает создавать брешь в безопасности. (Июль 2014 г.). TechRepublic.

Стоимость отчета об утечке данных за 2020 год. IBM Security.

демилитаризованная зона (DMZ) — Глоссарий

демилитаризованная зона (DMZ) — Глоссарий | CSRC Использование официальных сайтов.gov

Веб-сайт .gov принадлежит официальной правительственной организации США.

Безопасный.веб-сайты правительства используют HTTPS

Блокировка () или https: // означает, что вы безопасно подключились к веб-сайту .gov. Делитесь конфиденциальной информацией только на официальных безопасных веб-сайтах.

Поиск

Сортировать поСоответствие (наилучшее соответствие) Срок (A-Z) Срок (Z-A)

Пункты на странице 100200500Все

Исправьте следующее:Поиск Сброс настроек

- Глоссарий

демилитаризованная зона (DMZ)

Аббревиатуры и синонимы: DMZ показать источники скрыть источники определение (я): Сегмент сети периметра, логически расположенный между внутренней и внешней сетями.Его цель — обеспечить соблюдение политики обеспечения информации внутренней сети для обмена внешней информацией и предоставить внешним ненадежным источникам ограниченный доступ к разглашаемой информации, одновременно защищая внутренние сети от внешних атак.

Источник (и):

NIST SP 800-82 Ред. 2

в демилитаризованной зоне (DMZ)

из

CNSSI 4009

Интерфейс брандмауэра маршрутизации, аналогичный интерфейсам на защищенной стороне брандмауэра.Трафик, перемещающийся между DMZ и другими интерфейсами на защищенной стороне брандмауэра, по-прежнему проходит через брандмауэр, и к нему могут применяться политики защиты брандмауэра.

Источник (и):

NIST SP 800-41 Ред. 1

в демилитаризованной зоне (DMZ)

NIST SP 800-82 Ред. 2

в демилитаризованной зоне (DMZ)

из

NIST SP 800-41

NIST SP 1800-21C

в демилитаризованной зоне (DMZ)

3.Интерфейс брандмауэра маршрутизации, аналогичный интерфейсам на защищенной стороне брандмауэра. Трафик, перемещающийся между DMZ и другими интерфейсами на защищенной стороне брандмауэра, по-прежнему проходит через брандмауэр, и к нему могут применяться политики защиты брандмауэра.

Источник (и):

CNSSI 4009-2015

из

NIST SP 800-41 Ред.1

Хост или сегмент сети, вставленный в качестве «нейтральной зоны» между частной сетью организации и Интернетом.

Источник (и):

NIST SP 800-44 Версия 2

в демилитаризованной зоне (DMZ)

NIST SP 800-45 Версия 2

в демилитаризованной зоне (DMZ)

NIST SP 800-82 Ред.2

в демилитаризованной зоне (DMZ)

из

НИСТ СП 800-45

2. Хост или сегмент сети, вставленные в качестве «нейтральной зоны» между частной сетью организации и Интернетом.

Источник (и):

CNSSI 4009-2015

из

NIST SP 800-45 Версия 2

1. Сегмент сети периметра, логически находящийся между внутренней и внешней сетями.Его цель — обеспечить соблюдение политики обеспечения информации (IA) внутренней сети для обмена внешней информацией и предоставить внешним ненадежным источникам ограниченный доступ к разглашаемой информации, одновременно защищая внутренние сети от внешних атак.

Источник (и):

CNSSI 4009-2015

Сеть, созданная путем соединения двух межсетевых экранов.Системы, доступные извне, но нуждающиеся в некоторой защите, обычно расположены в сетях DMZ.

Источник (и):

NIST SP 1800-21B

в демилитаризованной зоне (DMZ)

из

НИСТИР 7711

НИСТИР 7711

под демилитаризованной зоной

Сегмент сети периметра, логически расположенный между внутренней и внешней сетями.Его цель — обеспечить соблюдение политики обеспечения информации внутренней сети для обмена внешней информацией и предоставить внешним ненадежным источникам ограниченный доступ к разглашаемой информации, одновременно защищая внутренние сети от внешних атак.

Источник (и):

NIST SP 1800-12b

в демилитаризованной зоне

Сеть периметра или экранированная подсеть, отделяющая внутреннюю сеть, пользующуюся большим доверием, от внешней сети, которой не доверяют.

Источник (и):

NIST SP 1800-16B

под демилитаризованной зоной

NIST SP 1800-16C

под демилитаризованной зоной

NIST SP 1800-16D

под демилитаризованной зоной

Terminalworks | DMZ или демилитаризованная зона для сети

Что такое DMZ?

Обычно компьютерную сеть организации можно разделить на две части; внутренняя сеть и внешняя сеть.Внутренняя сеть, также известная как интрасеть или локальная сеть (LAN), разделяет ресурсы внутри организации, и только внутренние пользователи могут получить к ним доступ. Внешние сети (например, Интернет) не имеют таких ограничений; поэтому любой может получить доступ к общедоступным ресурсам. DMZ или демилитаризованная зона — это промежуточная или подсеть, которая находится между ненадежной внешней сетью и безопасной внутренней сетью. Его можно настроить как логическую или физическую сеть.

Термин «демилитаризованная зона» происходит от обезвреженной во время войны зоны, созданной между Северной и Южной Кореей в конце Корейской войны.ДМЗ расположена вдоль географической границы между двумя странами. Точно так же DMZ действует как буферная зона между внутренней и внешней сетями и тем самым разрушает прямое соединение между ними. Он также известен как сеть периметра и добавляет дополнительный уровень защиты к сетям, которые содержат конфиденциальные корпоративные данные, такие как конфиденциальные бизнес-записи, исходные коды программного обеспечения, финансовые данные, информация о клиентах и т. Д., От ненадежного внешнего мира. В то время как внутренние сетевые ресурсы надежно лежат за DMZ, внешние объекты напрямую взаимодействуют с внешней подсетью DMZ.Таким образом, DMZ является идеальной сетевой конфигурацией для управления общедоступными корпоративными данными, такими как пресс-релизы, вакансии, маркетинговые материалы и т. Д. Поскольку общедоступные данные отделены от внутренней сети, внешним пользователям не нужно проходить строгие процедуры авторизации для получения этих данных. . Сетевые ресурсы, такие как веб-серверы с общедоступными данными, почтовые серверы, DNS-серверы, службы аутентификации, шлюзы приложений, серверы VoIP и т. Д., Могут быть размещены внутри DMZ. Эти серверы могут обмениваться данными как с внутренней локальной сетью, так и с Интернетом, но к доступу на стороне локальной сети применяются строгие меры безопасности, а также устанавливаются брандмауэры для сканирования всего трафика, входящего во внутреннюю локальную сеть.Когда злоумышленники пытаются проникнуть в сеть организации, часто их попытки ограничиваются компрометацией трафика DMZ. Поскольку серверы в демилитаризованной зоне становятся доступными для общего доступа в Интернет, организациям необходимо тщательно анализировать и выбирать данные, которые направляются в демилитаризованную зону.

Это защитный подход, при котором веб-серверы с общедоступными данными помещаются в сеть DMZ. Этим веб-серверам разрешено связываться с внутренними серверами баз данных, когда это необходимо, но в соответствии с правилами безопасности входящего трафика.Они также могут размещаться во внутренней сети, но тогда необходимо предоставить разрешение внешним пользователям на доступ к системе. Это вызывает некоторые проблемы с безопасностью, которые заставляют хакеров проникать во внутренние системы. Внутренние серверы баз данных, которые содержат данные электронной почты, такие как учетные данные, личные сообщения и т. Д., Не связаны напрямую с Интернетом. Размещая SMTP-серверы внутри DMZ, организации могут сканировать общедоступные электронные письма по периметру DMZ, и только отфильтрованные и незараженные электронные письма пересылать на внутренние серверы баз данных.FTP-серверы используются для передачи файлов между компьютерами; поэтому рекомендуется изолировать эти серверы от внутренних систем и поместить их в демилитаризованные зоны. Сети DMZ имеют строгие ограничения доступа к внутренним сетям из-за их уязвимости для потенциальных злонамеренных атак. Но в случае нарушения безопасности существует высокая вероятность того, что хакеры застряли в демилитаризованной зоне, и им нужно приложить еще одну попытку, чтобы выйти за пределы демилитаризованной зоны. Тем самым DMZ гарантирует, что при выходе из строя одной части системы другие функции останутся нетронутыми.Точно так же цель реализации сети DMZ будет служить хост-организации множеством различных способов.

Архитектура сети DMZ

Межсетевые экраны являются наиболее важными элементами при построении сетей DMZ. При создании DMZ организации могут использовать два подхода в зависимости от своих требований; одинарный межсетевой экран или модель с тремя ножками и модель с двумя межсетевыми экранами. Позже эти базовые модели могут быть преобразованы в более сложные архитектуры. Брандмауэры настраиваются в зависимости от характера связи между элементами сети.В модели DMZ можно наблюдать разные типы транспортных потоков; внешняя сеть — DMZ, DMZ — внутренняя сеть и внешняя сеть — внутренняя сеть. При настройке правил брандмауэра необходимо указать порты, которые принимают трафик из общедоступного Интернета, и только разрешенный трафик должен разрешать доступ к DMZ и внутренней сети. Модель двойного брандмауэра широко используется при создании DMZ.

Модель DMZ с одним брандмауэром

Как следует из названия, модель с одним брандмауэром может быть спроектирована с одним брандмауэром, и для формирования DMZ требуется минимум три сетевых интерфейса.Внешняя сеть, которая подключается к общедоступному Интернету, формируется из первого сетевого интерфейса, внутренняя сеть или LAN формируется из второго сетевого интерфейса и, наконец, DMZ создается из третьего сетевого интерфейса. Поскольку для этой модели используется один межсетевой экран, это экономичный вариант, но он требует управления трафиком DMZ и LAN и запросами доступа.

Модель DMZ с двумя межсетевыми экранами

Модель с двумя межсетевыми экранами считается более безопасным подходом при создании DMZ.Первый брандмауэр называется Front-end или брандмауэром периметра, и он настроен для управления только трафиком, получаемым из общедоступного Интернета в DMZ. Второй или внутренний брандмауэр настроен для управления трафиком из DMZ во внутреннюю сеть. Эта модель, несомненно, повысила безопасность системы, и ее можно дополнительно улучшить, выбрав два межсетевых экрана от разных поставщиков. Потому что хакерам сложно проникнуть в два брандмауэра с разными мерами безопасности.

Сетевые конфигурации DMZ могут использоваться как для домашних, так и для корпоративных сетей.В домашних сетях широкополосные маршрутизаторы устанавливают соединение между локальной сетью и Интернетом. Широкополосный маршрутизатор действует как межсетевой экран и обеспечивает поступление в локальную сеть только фильтрованного трафика. Но эти домашние маршрутизаторы не могут создать полную сеть DMZ и просто позволяют одному устройству подключаться к Интернету, поэтому преимущества в домашних DMZ ограничены. Приняв модель DMZ, игровые консоли, такие как Xbox и PlayStation, могут решить проблемы с подключением. Он отделяет игровую консоль от локальной сети и снимает строгие сетевые ограничения на консоли.Хотя многие организации больше не хотят использовать DMZ после перехода на облачные вычисления, отделение некоторых критически важных сетевых ресурсов от остальной сети все же можно рассматривать как хорошую стратегию безопасности.

Демилитаризованная зона в компьютерных сетях

В компьютерных сетях демилитаризованная зона — это особая конфигурация локальной сети, разработанная для повышения безопасности путем разделения компьютеров на каждой стороне брандмауэра. DMZ может быть установлена как в домашних, так и в бизнес-сетях, хотя их полезность в домашних условиях ограничена.

Лейн Оати / Blue Jean Images / Getty ImagesГде можно использовать DMZ?