Инструкция по подключению и настройке IPv6 к серверам

Зачем нужен IPv6?

IPv6 – это, простым языком, новая версия интернет-адресов, которые должны постепенно прийти на смену протоколу IPv4. Дело в том, что количество IPv4 адресов ограничено всего несколькими миллиардами — (28)4 ≈ 4.29 x 109 адресов, а из-за масштабного и быстрого развития интернета и вычислительной техники они просто заканчиваются. Эту проблему как раз должно решить использование IPv6 адресов, которые имеют большую длину, а значит и количество возможных адресов в миллиарды раз больше — (216)8 ≈ 3.40 x 1038.

Основные преимущества IPv6 над IPv4:

- большее количество адресов;

- end-to-end соединения IPv6 устраняют необходимость использования NAT;

- более эффективная маршрутизация пакетов в сети;

- более эффективная обработка пакетов данных;

- поддержка многоадресной передачи данных.

Подключение IPv6

У пользователей 1cloud появилась возможность заказать IPv6 адреса через панель управления.

Обращаем внимание, в данный момент IPv6 доступен во всех центрах обработки данных, кроме SDN-1.

Чтобы заказать IPv6, нужно зайти на свой сервер, в раздел «Настройки», подраздел «Сети» и включить публичную IPv6 сеть, как показано на картинке ниже.

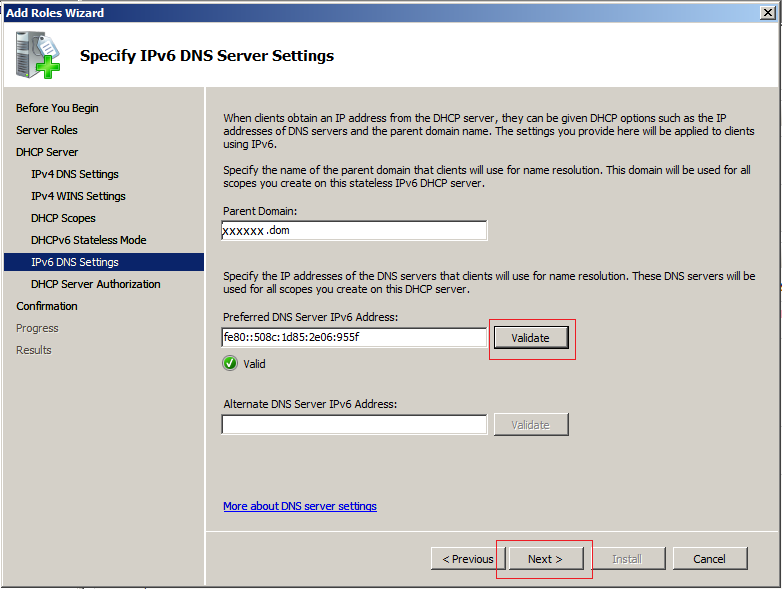

Настройка IPv6

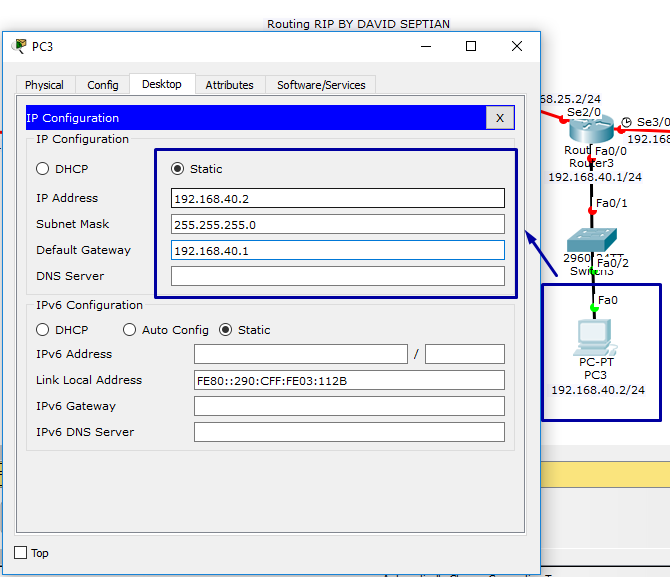

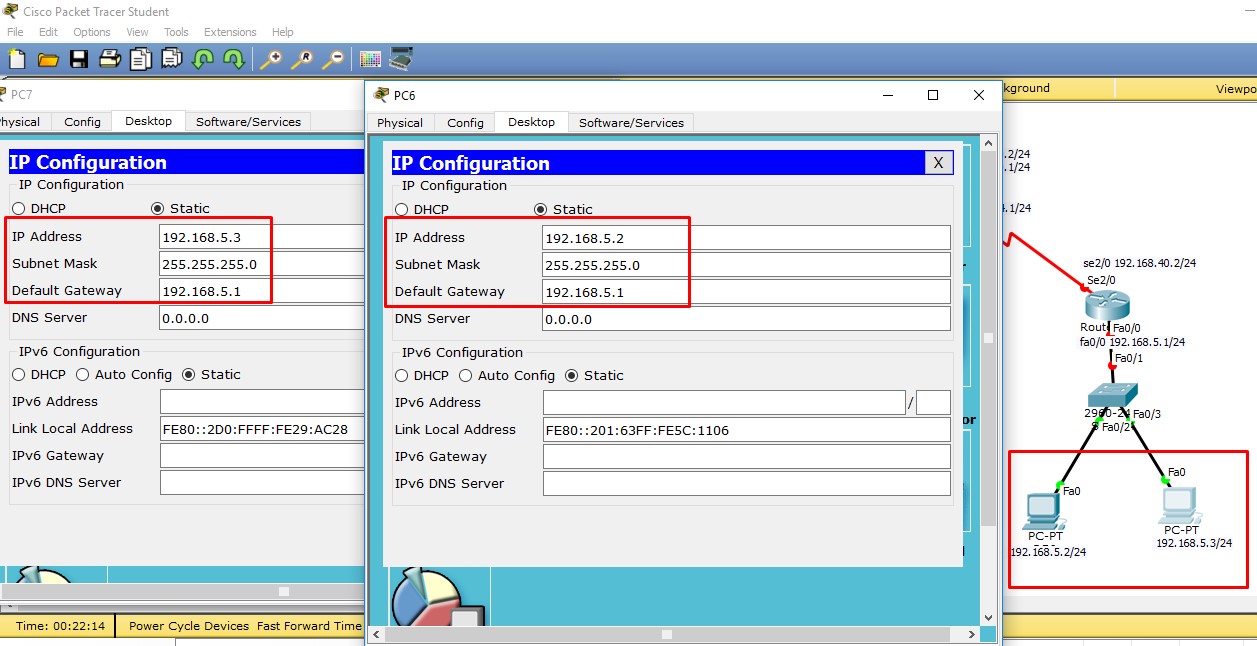

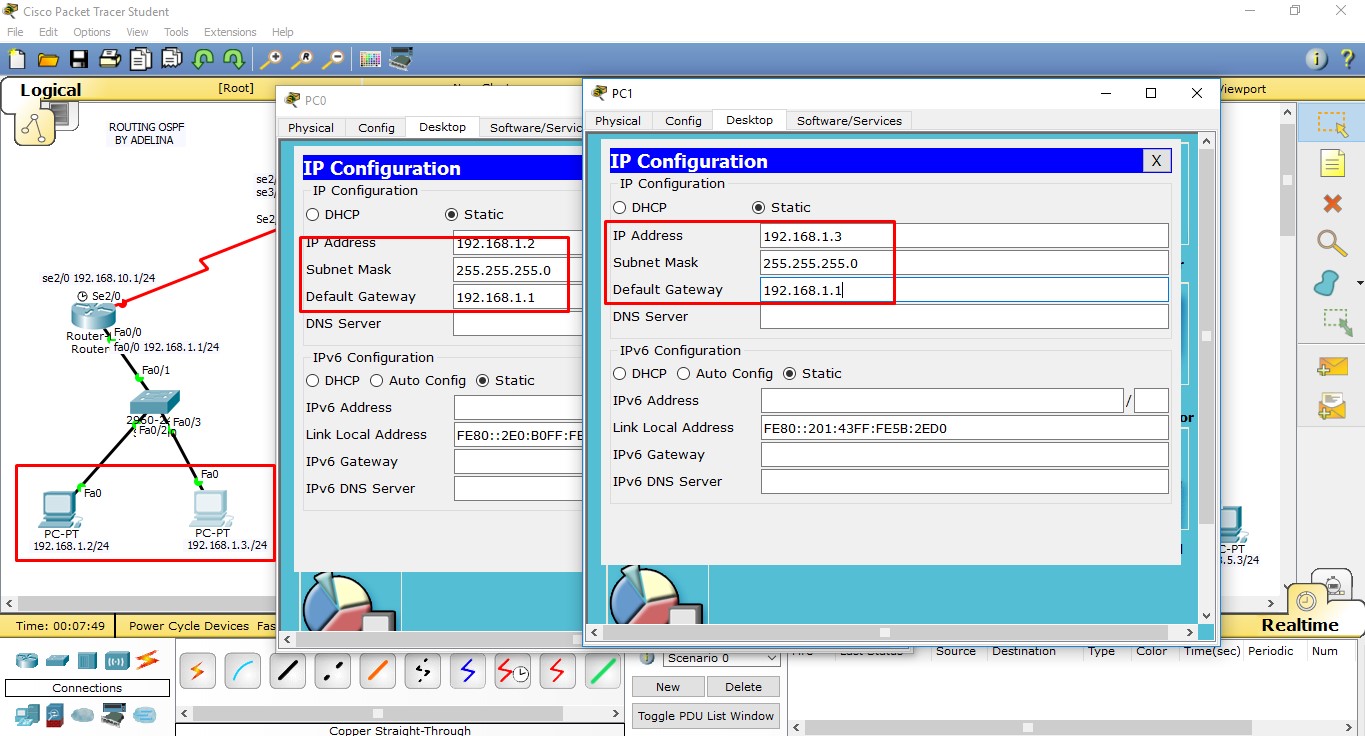

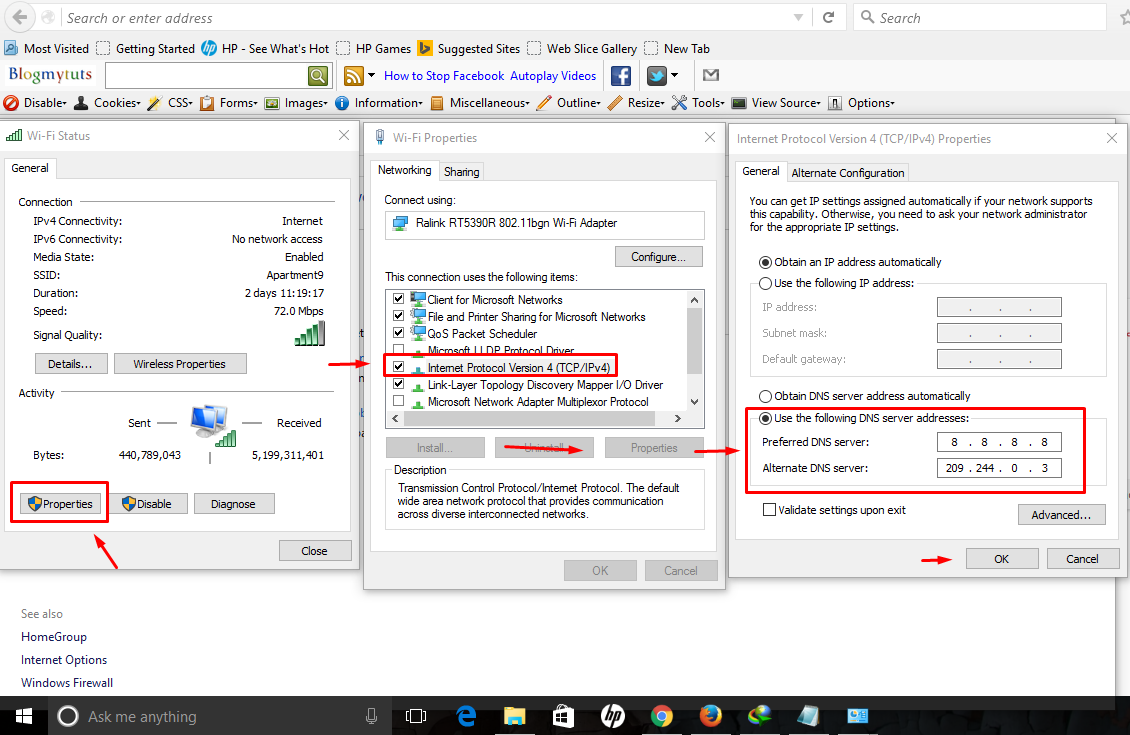

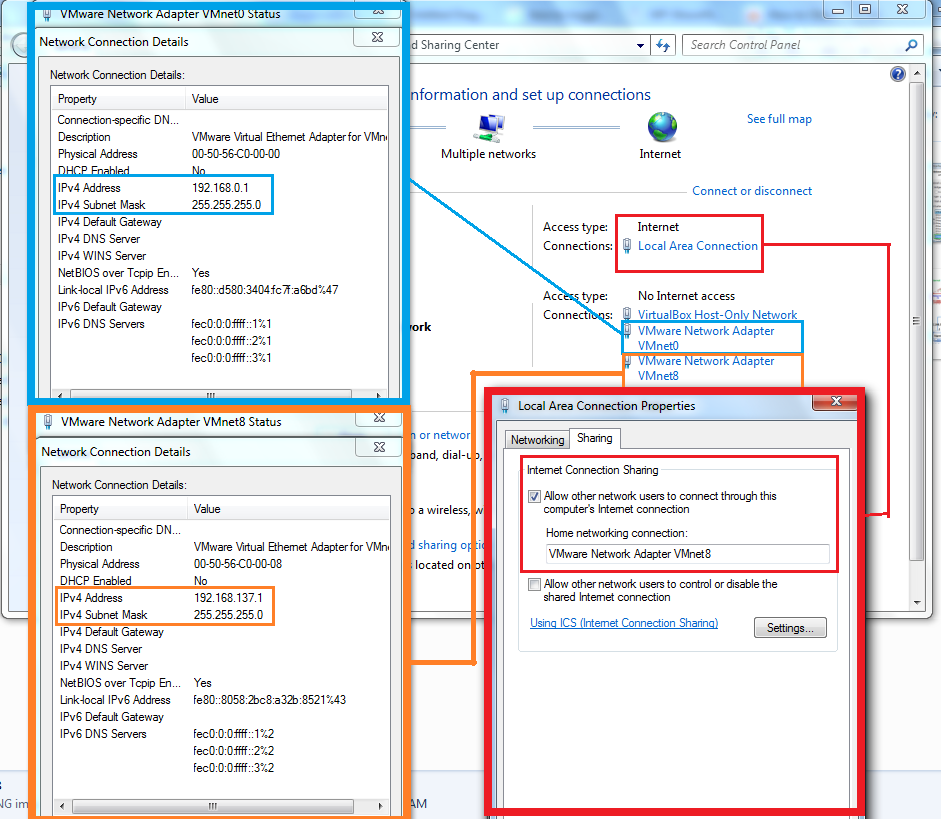

- Подключиться по RDP.

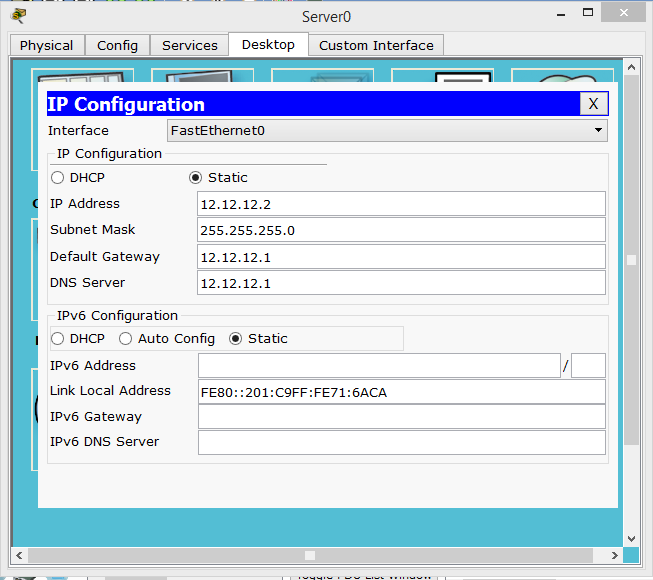

- Открыть параметры сервера, раздел Ethernet.

- Перейти в «Центр управления сетями и общим доступом».

- Найти сеть, которая отмечена как «Неопознанная», открыть её свойства.

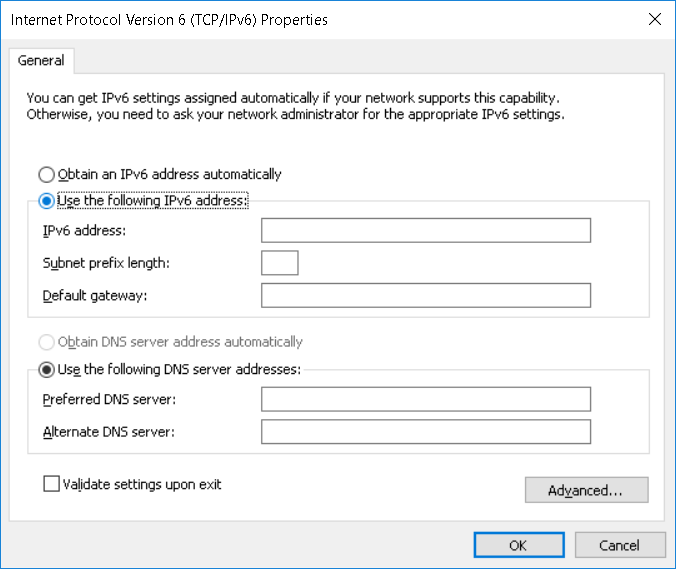

- Найдите в открывшемся окне IP версии 6 (TCP/IPv6) и нажмите на кнопку Свойства.

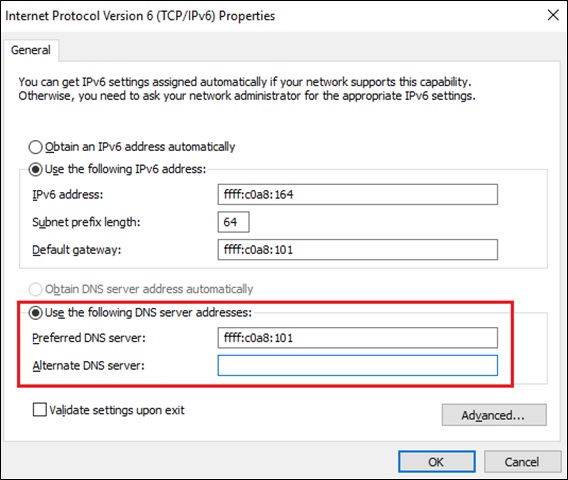

- Прописать google ipv6 dns, как показано на скриншоте:

2001:4860:4860::8888

2001:4860:4860::8844 - Выполнить проверку:

ping -6 ipv6. google.com

google.com

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-10 Подключение и настройка IPv6 к серверам191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-10 Подключение и настройка IPv6 к серверам 600 autoНастройка сети IPv6 | Блог

Протокол IP имеет несколько версий, самой актуальной из которых, на сегодняшний день, является шестая. Ее и используют для подключения к интернету. Большой популярностью также пользуется четвертая версия. Однако, IPv6 имеет ряд преимуществ. Самое главное – более широкое адресное пространство – 2128 штук. На одном сервере может применяться как IPv6 так и IPv4 одновременно. Если у вас возникнет необходимость полностью перейти на свежую версию протокола, то данный материал будет для вас полезным. IPv4 останется активным только для локального хоста. От этого зависит корректная работа некоторых важных программ.

Самое главное – более широкое адресное пространство – 2128 штук. На одном сервере может применяться как IPv6 так и IPv4 одновременно. Если у вас возникнет необходимость полностью перейти на свежую версию протокола, то данный материал будет для вас полезным. IPv4 останется активным только для локального хоста. От этого зависит корректная работа некоторых важных программ.

Временное отключение IPv4

Чтобы это сделать, можно внести правки в файл /etc/resolv.conf, произвести настройку применения DNS-серверов IPv6 (в случае активации версии протокола), а также удалить правило, ответственно за поддержку четвертой версии. До следующей перезагрузки сервера, изменения будут оставаться в силе. Для корректировки файла наберите:

sudo nano /etc/resolv.conf

Параметр nameservers отвечает за установку адресов IPv4. Вам предстоит изменить его значение на IPv6. Если вы хотите настроить правила на имена сервера IPv6 Google пропишите:

nameserver 2001:4860:4860::8844

nameserver 2001:4860:4860::8888

nameserver 209.244.0.3

Теперь сохраните изменения, после чего файл можно закрыть. Следующий этап – определить префикс IPv4 адресов, а также CIDR-маршрутизации:

ip -4 addr show eth0

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

inet 128.199.175.162/18 brd 128.199.191.255 scope global eth0

Нужное значение выделится красным цветом. Его необходимо удалить из активных сетевых соединений, заменив значение полученными данными:

ip addr del 128.199.175.162/18 dev eth0

Если сервер использует IPv4 соединение, то оно оборвётся.

Полное отключение IPv4 в CentOS и Fedora

Для этого вам придется внести правки в файлы интерфейса. Откройте /etc/sysconfig/network:

sudo nano /etc/sysconfig/network

Вам нужно будет прописать одну строчку, если протокол IPv6 уже включен на сервере:

NETWORKING=yes

HOSTNAME=centafter

NETWORKING_IPV6=yes

Теперь придется открыть файл:

sudo nano /etc/sysconfig/network-scripts/ifcfg-eth0

В него нужно добавить строчки, если их еще нет:

NETWORKING=yes

HOSTNAME=centafter

NETWORKING_IPV6=yes

Теперь откройте файл:

sudo nano /etc/sysconfig/network-scripts/ifcfg-eth0

Параметры IPv4 нужно закомментировать, чтобы они не применялись во время старта сервера:

#IPADDR=128.199.175.162

#NETMASK=255.255.192.0

#GATEWAY=128.199.128.1

Добавьте параметры IPv6, чтобы активировать версию:

IPV6INIT=yes

IPV6ADDR=public_ipv6_address/64

IPV6_DEFAULTGW=public_ipv6_gateway

IPV6_AUTOCONF=no

В параметрах необходимо указать ваши данные. Не забудьте также поправить правила DNS, чтобы направить их на сервера имен IPv6:

DNS1=2001:4860:4860::8844

DNS2=2001:4860:4860::8888

DNS3=209.244.0.3

Полное отключение IPv4 в Debian и Ubuntu

В них настройка производится подобным образом. Сначала откройте файл интерфейса:

sudo nano /etc/network/interfaces

Если IPv6 протокол включается при создании сервера, внутри будет 2 раздела:

iface eth0 inet6 static

. . .

iface eth0 inet static

. . .

Чтобы предыдущая версия протокола не начала работать после перезагрузки, нужно закомментировать раздел inet для eth0 или полностью удалить его. В таком случае активным останется только раздел inet6:

В таком случае активным останется только раздел inet6:

iface eth0 inet6 static

. . .

#iface eth0 inet static

#. . .

После этого, в файл конфигурации предстоит прописать настройки IPv6:

iface eth0 inet6 static

address public_ipv6_address

netmask 64

gateway public_ipv6_gateway

autoconf 0

dns-nameservers 2001:4860:4860::8844 2001:4860:4860::8888 209.244.0.3

Чтобы настройки применились, сохраните файл и закройте его. После этого можете полностью отключать IPv4. В первой части материала приведены инструкции, как это сделать. В результате всех наших манипуляций, сервер будет доступен только по IPv6. В некоторых обстоятельств без этого не обойтись, хотя и могут возникнуть определенные сложности. Если потребуется вернуть IPv4, то верните прежние параметры.

Опубликовано: Март 20, 2017

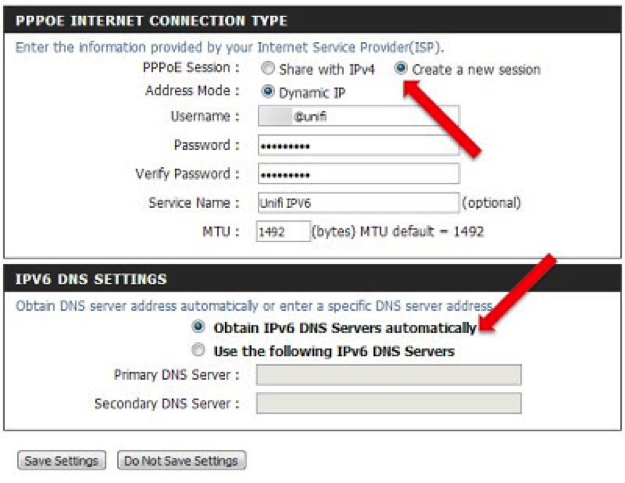

Please enable JavaScript to view the comments powered by Disqus.Инструкция по настройке сетевого интерфейса на использование ipv6 pfSence

В связи с быстрым ростом сети интернет, появилась нехватка ip-адресов, так как в используемой сейчас версии протокола ip — ipv4 — оно ограничено. Ipv6 является новой версией протокола ip свободной от этого недостатка, а также обладающей рядом других преимуществ по сравнению с ipv4, например более эффективной маршрутизацией пакетов.

Ipv6 является новой версией протокола ip свободной от этого недостатка, а также обладающей рядом других преимуществ по сравнению с ipv4, например более эффективной маршрутизацией пакетов.

Для того, чтобы начать использовать IPv6 на сервере oblako.kz выключитехост, откройте настройки cервера, закладку Сети, найдите Общая публичная сеть (IPv6) и нажмите Подключить. Затем щелкнем по названию сети и запомним MAC-адрес, Ip-адрес и шлюз нового интерфейса.

После перезагрузки сервера необходимо настроить этот адаптер на уровне ОС.

PfSense это сервер который можно настраивать через web-интерфейс, поэтому зайдем в него и перейдем в самом низу страницы в раздел Interfaces кликнув на любом интерфейсе.

Выберем related settings (первая кнопка из группы справа вверху)

Здесь мы видим что второй интерфейс пока неактивен. Активируем его нажав кнопку add.

Перейдем в его настройки и там внесем необходимые параметры. Нас интересует Ipv6, Поэтому выберем соответствующий тип в параметре “Ipv6 Configuration Type”. в нашем случае это статический адрес IPv6 (Static IPv6).Галочка “Enable interface” должна быть поставлена, так как она включает/отключает интерфейс полностью.

в нашем случае это статический адрес IPv6 (Static IPv6).Галочка “Enable interface” должна быть поставлена, так как она включает/отключает интерфейс полностью.

В раздел “Static IPv6 Configuration” внесем адрес ipv6 и шлюз полученные нами ранее из панели управления.

Шлюз вносится после нажатия кнопки “Add a new gateway”.

Проверяем что шлюз добавился и нажмем на кнопку “Save” внизу страницы.

После этого мы вернемся на начальный экран, где нажмем “Apply Changes” чтобы внести изменения в конфигурацию.

Теперь необходимо добавить DNS-сервер ipv6. Для этого перейдем в раздел System-General Setup и внесем общедоступные адреса ipv6 DNS-серверов через кнопку Add DNS server.

DNS-серверов может быть несколько. Их ip-адреса, в том числе ipv6 можно узнать у Вашего провайдера Интернет или использовать общедоступные, например DNS-сервера google.

Сохраняем наши настройки кнопкой “Save”.

Для проверки можно зайти на этот сервер по ssh и попробовать обменяться ICMP-пакетами с каким-нибудь серверов, имеющим адрес ipv6, например общедоступный ipv6.google.com. Обратите внимание что для ipv6 используются такая же команда что и для ipv4 но с цифрой 6 на конце, т.е не ping а ping6.

ping6 ipv6.google.comЕсли обмен прошел успешно, значит система настроена на использование Ipv6 корректно.

Обратите внимание, что с этого момента подключение по ssh доступно только с использованием Ipv6. Для использования ipv4 необходимо настроить соответствующее правило firewall.

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Настройка IPv6 с помощью Tunnelbrocker на MikroTik • Блог.telecom-sales.ru

Как настроить получить IPv6, если ваш провайдер дает только IPv4

- Маршрутизатор MikroTik с включенным пакетом IPv6 (после включения пакета, перезагрузите роутер)

- Белый (выделенный) IP

Получение адреса 6to4 tunnel

- Регистрируемся и заходим на сайт тунельброкера

- Выбрать в левом меню «User Functions > Create Regular Tunnel»

- На открывшейся странице «Setup Regular IPv6 Tunnel» ввести свой текущий IP-адрес.

Важно, чтобы у вас не были заблокированы входящие пакеты ICMP (ping)

Важно, чтобы у вас не были заблокированы входящие пакеты ICMP (ping) - В строке «We recommend you use:» будет указан рекомендованный (самый близкий к вам, по мнению HE.net) туннельный сервер. Можно выбрать его, либо какой-нибудь другой из списка ниже. В списке также указаны IP-адреса этих серверов, так что перед выбором можно проверить время отклика и маршрут до каждого с помощью

pingилиtraceroute. Некоторые сервера также могут быть недоступны для выбора (например по причине заполненности, «Not available (full)»). Для находящихся в России, оптимальным сервером будет один из находящихся в Европе (какой именно – зависит от вашего провайдера и точек его подключения к европейским сетям) - Нажать кнопку «Create Tunnel»

- Открываем созданную конфигурацию туннеля — переходим во вкладку «Example Configurations» — выбираем в выпадающим списке mikrotik и вводим команды поочередно в терминал микротика.

Настройка IPv6 на любом маршрутизаторе MikroTik

Пример для IPv4 адреса 194. 105.56.170

105.56.170

/interface 6to4 add comment="Hurricane Electric IPv6 Tunnel Broker" disabled=no \ local-address=194.105.56.170 mtu=1280 name=sit1 remote-address=216.66.80.90

/ipv6 route add comment="" disabled=no distance=1 dst-address=2000::/3 gateway=2001:470:27:37e::1 \ scope=30 target-scope=10

/ipv6 address add address=2001:470:27:37e::2/64 advertise=no disabled=no eui-64=no interface=sit1

Эти команды позволят поднять туннель с брокером IPv6, этого достаточно для подключения к сайтам, поддерживающим IPv6. Для того,.чтобы раздать адреса 6 версии на компьютеры локальной сети, добавьте адрес на интерфейс, смотрящий в локалку (может быть как bridge, так и Ethernet или Vlan)

/ipv6 address add address=2001:470:28:37e:: interface=bridge-local advertise=yes

Разрешите DNSv6 для раздачи

/ipv6 nd set [ find default=yes ] advertise-dns=yes

И добавьте IPv6 DNS servers (в примере Google public DNS servers, можете добавить дополнительно DNS От Hurricane Electric — 2001:470:20::2)

/ip dns set allow-remote-requests=yes servers=2001:4860:4860::8888,2001:4860:4860::4444

Далее настраиваем firewall ipv4

firewall filter add chain=input action=accept protocol=41 firewall filter add chain=output action=accept protocol=41

Далее заходим http://ipv6-test. com/ и проверяем работу ipv6

com/ и проверяем работу ipv6

Не забудьте настроить Firewall на IPv6!!!

Базовый Firewall IPv6 для маршрутизаторов MikroTik

/ipv6 firewall filter

add action=drop chain=input connection-state=invalid in-interface=\

ether1-gateway

add action=accept chain=input connection-state=established,related \

in-interface=ether1-gateway

add action=accept chain=forward connection-state=established,related \

in-interface=ether1-gateway

add action=accept chain=input dst-port=546 in-interface=ether1-gateway \

protocol=udp

add action=accept chain=forward in-interface=bridge-lan out-interface=\

ether1-gateway

add action=accept chain=input in-interface=ether1-gateway protocol=icmpv6

add action=accept chain=forward in-interface=ether1-gateway protocol=icmpv6

add action=drop chain=input in-interface=ether1-gateway log=yes

add action=drop chain=forward in-interface=ether1-gateway

Аренда сервера в Европе, США, Азии » IPv6 адреса

Каждое устройство, подключенное к Интернету должно иметь уникальный номер, чтобы он мог соединиться с остальными устройствами в сети. Эти цифры или интернет-протоколы (IP) адреса являются критически важными для работы в интернете.

Эти цифры или интернет-протоколы (IP) адреса являются критически важными для работы в интернете.

В течение последнего десятилетия новые пулы IP-адресов IPv4 не выделяются и все работают на выделенных ранее адресах. Многие провайдеры уже сейчас ощущают недостаток IPv4 адресов.

Имея это в виду, техническое сообщество в середине 1990-х годов разработало следующее поколение IP-адресов, IPv6, многих триллионов доступных IPv6-адресов, будет достаточно, чтобы обеспечить рост и развитие Интернета.

Сегодня, провайдеры сталкиваются с серьезной проблемой — так как IPv4-адреса закончились, интернет-сообществу необходимо принимать глобальное решение о внедрении IPv6.

Зачем Вам это знать? Потому что IPv4 и IPv6 не работают друг с другом напрямую. Это означает, что если ваш контент и сервисы доступны только по протоколу IPv4, потенциальный клиент с использованием протокола IPv6 не сможет получить доступ к вашему сайту.

Цены на получение PI IPv6-адресов*

| Наименование | Назначение (разово) до конца календарного года. ** ** | Продление назначения (ежегодно). | |

| Сеть /48 IPv6 | 280 адресов | € 95 | € 122 |

| Автономная система AS | 32bit или 16bit | € 100 | € 122 |

* PI — провайдеро-независимое адресное пространство;

** Если договор заключается 1 октября текущего года или позднее, то регистрационный взнос покрывает также и взнос за сопровождение на следующий календарный год.

Аренда IPv6-адресов совместно с арендой выделенного сервера***

| Наименование | Стоимость | |

| Сеть /112 | 65536 адресов | бесплатно |

| Сеть /48 IPv6 | 280 адресов | бесплатно для 2-ух процессорных серверов |

*** по запросу через центр поддержки.

Устраняем уязвимость механизма объявления маршрутизатора стека IPv6 в Windows

Критическая уязвимость в стеке протокола IPv6 затрагивает широко используемые операционные системы Windows и потому является особо опасной. Изъян получил название «Плохой сосед», поскольку был найден в протоколе обнаружения соседей ICMPv6 и использует механизм объявления маршрутизатора. В базе общеизвестных уязвимостей информационной безопасности данная брешь получила идентификатор CVE-2020-16898.

Изъян получил название «Плохой сосед», поскольку был найден в протоколе обнаружения соседей ICMPv6 и использует механизм объявления маршрутизатора. В базе общеизвестных уязвимостей информационной безопасности данная брешь получила идентификатор CVE-2020-16898.

- Введение

- Подробные сведения об уязвимости

- Фронт атаки

- Обнаружение

- Устранение

- Выводы

Введение

Компания Microsoft сообщила о критической уязвимости в стеке IPv6, с помощью которой системы могут быть скомпрометированы удалённо. Доказательство работоспособности (proof-of-concept), представленное участникам программы Microsoft Active Protection, является простым и надёжным. Данная уязвимость также позволяет вызвать отказ в обслуживании и «синий экран смерти» (BSoD). Кроме того, указывается на возможность её эксплуатации злоумышленником, сумевшим обойти средства защиты Windows 10 и Windows Server 2019. Успешное использование эксплойта приведёт к удалённому выполнению кода. Последствия будут обширными и чрезвычайно серьёзными, поскольку на основе бреши этого типа можно создать программу-червь. Мы назвали эту уязвимость «Плохой сосед» (Bad Neighbor), поскольку она находится в протоколе обнаружения соседей ICMPv6 и использует механизм объявления маршрутизатора (Router Advertisement).

Последствия будут обширными и чрезвычайно серьёзными, поскольку на основе бреши этого типа можно создать программу-червь. Мы назвали эту уязвимость «Плохой сосед» (Bad Neighbor), поскольку она находится в протоколе обнаружения соседей ICMPv6 и использует механизм объявления маршрутизатора (Router Advertisement).

Подробные сведения об уязвимости

Возможность удалённого выполнения кода возникает тогда, когда стек Windows TCP/IP неверно обрабатывает пакеты ICMPv6 типа «Router Advertisement» (RA) с опцией 25 (рекурсивный DNS-сервер, RDNSS) и чётным значением длины поля. В рамках данной опции длина подсчитывается с шагом в 8 байт. Другими словами, общая длина опции RDNSS с длиной 3 составит 24 байта. Опция включает в себя пять полей: тип (Type), длина (Length), зарезервировано / резерв (Reserved), срок службы (Lifetime) и адреса (Addresses) IPv6 рекурсивных DNS-серверов. Длина первых четырёх полей всегда составляет 8 байт, однако последнее поле может включать разное число адресов IPv6, на каждый из которых приходится по 16 байт. В результате длина поля всегда должна быть нечётной (минимальное значение — 3), согласно RFC 8106.

В результате длина поля всегда должна быть нечётной (минимальное значение — 3), согласно RFC 8106.

Принимая опции DNS (например, RDNSS и DNSSL) через сообщения типа «объявление маршрутизатора», хост IPv6 обрабатывает их следующим образом:

- валидность опций DNS проверяется по длине поля;

- длина поля в опции RDNSS должна быть больше или равна минимальному значению (3) и удовлетворять условию «(Длина − 1) % 2 == 0».

Если значение длины является чётным, стек Windows TCP/IP некорректно заполняет сетевой буфер значением, которое короче необходимого на 8 байт. Это происходит потому, что счёт внутри стека производится с шагом в 16 байт и случаи использования длины поля, не отвечающего стандарту RFC, не предусмотрены. Данное несоответствие приводит к тому, что стек интерпретирует последние 8 байт текущей опции как начало второй опции. Конечный результат — переполнение буфера и возможность удалённого выполнения кода.

Скорее всего, для создания полной цепи эксплуатирования этой уязвимости потребуется утечка памяти или ошибка раскрытия информации в ядре Windows. В то же время на сегодняшний день в интернете представлены рабочие эксплойты для данной бреши, что упрощает злоумышленникам их задачу.

В то же время на сегодняшний день в интернете представлены рабочие эксплойты для данной бреши, что упрощает злоумышленникам их задачу.

Фронт атаки

Наибольшей опасности подвергнутся пользователи устройств на базе Windows 10, хотя благодаря службе обновлений Windows уровень угрозы, скорее всего, будет быстро снижен до минимума. По нашим оценкам, выполненным с использованием сервиса Shodan.io, число машин на базе Windows Server 2019 с адресами IPv6 исчисляется сотнями, однако всего их — не более 1 000. Возможная причина заключается в том, что большинство серверов защищены брандмауэрами или пользуются услугами провайдеров облачных вычислений (CSP), поэтому закрыты для прямого сканирования Shodan.

Обнаружение

Мы считаем, что уязвимость можно обнаружить с помощью простого эвристического алгоритма, который будет анализировать поступающий трафик ICMPv6, выявляя поле типа 134 (указывает на объявление маршрутизатора) или поле опции 25 (указывает на рекурсивный DNS-сервер или RDNSS). Если у этой опции RDNSS также будет чётная длина поля, эвристический алгоритм сбросит пакет данных или выдаст предупреждение о возможной попытке эксплуатации уязвимости «Плохой сосед».

Если у этой опции RDNSS также будет чётная длина поля, эвристический алгоритм сбросит пакет данных или выдаст предупреждение о возможной попытке эксплуатации уязвимости «Плохой сосед».

Устранение

Первой и самой эффективной мерой защиты является установка патча. Если это невозможно, лучшим решением будет отключить IPv6: либо на сетевой карте, либо по периметру сети, сбросив трафик IPv6, если он не является существенным. Кроме того, на сетевом периметре может быть заблокирован или сброшен вредоносный пакет ICMPv6 Router Advertisement. Запущенные службы «Защитник Windows» (Windows Defender) и «Брандмауэр Windows» (Windows Firewall) оказались неспособными заблокировать действия, которые проводились для демонстрации изъяна. В настоящее время неизвестно, можно ли осуществить данную атаку путём направления трафика ICMPv6 по протоколу IPv4 с помощью технологий сужения 6to4 или Teredo. Наши попытки эксплуатации уязвимости этим способом пока не увенчались успехом.

McAfee предложила своим пользователям, которые не могут внедрить патч Windows, использовать названные ниже сигнатуры для платформ сетевой защиты (Network Security Platform, NSP). Они выполняют функцию виртуального патча, защищающего от попытки эксплуатации данной уязвимости и ещё одной бреши, похожей на неё (CVE-2020-16899). В отличие от «Плохого соседа», последствия CVE-2020-16899 — ошибка типа «отказ в обслуживании» в виде BSoD.

Они выполняют функцию виртуального патча, защищающего от попытки эксплуатации данной уязвимости и ещё одной бреши, похожей на неё (CVE-2020-16899). В отличие от «Плохого соседа», последствия CVE-2020-16899 — ошибка типа «отказ в обслуживании» в виде BSoD.

NSP Attack ID: 0x40103a00 — ICMP: Windows IPv6 Stack Elevation of Privilege Vulnerability (CVE-2020-16898)

NSP Attack ID: 0x40103b00 — ICMP: Windows Function Discovery SSDP Provider Elevation of Privilege Vulnerability (CVE-2020-16899)

Кроме того, мы опубликовали правила Suricata, которые помогут обнаружить возможные случаи эксплуатации данных уязвимостей в будущем. Из-за ограничений инструментов с открытым кодом, таких как Snort и Suricata, для применения описанного выше логического алгоритма обнаружения необходимо использовать правила Suricata в сочетании со встроенным парсером сценариев Lua. Мы разместили правила и сценарии Lua в нашем публичном репозитории GitHub под заголовками «CVE-2020-16898» и «CVE-2020-16899». Перед внедрением советуем протестировать их в своей среде во избежание рисков ложных срабатываний.

Перед внедрением советуем протестировать их в своей среде во избежание рисков ложных срабатываний.

Выводы

Каждый день данные пользователей находятся под воздействием различных атак. Уязвимость «Плохой сосед» особенно опасна. Гигант Microsoft столкнулся с данной критической уязвимостью в стеке IPv6, с помощью которой можно удалённо скомпрометировать системы или вызвать отказ в обслуживании и «синий экран смерти» (BSoD). Хотя для полноценной эксплуатации уязвимости «Плохой сосед» требуется утечка памяти или ошибка раскрытия информации в ядре Windows, в сети «Интернет» уже представлены рабочие эксплойты, что упрощает задачу злоумышленников.

Пользователи устройств на базе Windows 10 могут подвергаться наибольшей опасности, хотя служба Windows Update минимизирует уровень угрозы. Попытки атак в этом случае можно обнаружить с помощью простого эвристического алгоритма, который будет анализировать поступающий трафик ICMPv6, а защититься от уязвимости «Плохой сосед» позволит установка патча. Если это невозможно, лучшее решение — отключить IPv6 на сетевой карте либо сбросить трафик IPv6 (если он незначителен) на периметре сети. Вместе с тем для помощи пользователям компания McAfee опубликовала правила и сценарии в публичном репозитории GitHub под заголовками «CVE-2020-16898» и «CVE-2020-16899».

Если это невозможно, лучшее решение — отключить IPv6 на сетевой карте либо сбросить трафик IPv6 (если он незначителен) на периметре сети. Вместе с тем для помощи пользователям компания McAfee опубликовала правила и сценарии в публичном репозитории GitHub под заголовками «CVE-2020-16898» и «CVE-2020-16899».

Поддержка | Synology Incorporated

Служба ремонта Synology

Synology предоставляет гарантийное обслуживание всех аппаратных продуктов. Восстановительный ремонт выполняется специалистами Synology, и мы тщательно отслеживаем все детали процесса, гарантируя, что компонент будет отремонтирован надлежащим образом. Для некоторых моделей профессионального уровня доступно продление срока ограниченной гарантии на оборудование.

Служба ремонта

Указанные компоненты будут отремонтированы или восстановлены в течение гарантийного срока в соответствии со стандартом Synology (с новыми или восстановленными компонентами), чтобы гарантировать правильную работу компонентов после ремонта.

Прочитайте это перед тем, как обращаться в службу ремонта.

- Прочитайте и примите Warranty agreement.

- Гарантия может отличаться для разных моделей, поэтому убедитесь, что гарантия распространяется на указанный компонент. Learn more

- Убедитесь, что вы выполнили checklist и определили, что причина неисправности в оборудовании.

Примечание. В обычных условиях гарантия активируется с даты, указанной в счете, выставленном компанией Synology, ее уполномоченными дистрибьюторами или реселлерами.

Процедура ремонта

- Обратитесь в офис продаж, в котором вы приобретали продукт — сначала обратитесь в офис продаж, в котором вы приобрели продукт, или к местному представителю (реселлеры или дистрибьюторы) для получения услуг по ремонту.

- Свяжитесь с Synology — обратитесь в компанию Synology для получения дополнительной помощи, только если офис, в котором вы приобрели продукт, по какой-либо причине не может предоставить услуги ремонта.

Чтобы подать заявку на услуги ремонта от Synology, войдите в учетную запись Synology Account.

Примечание.

- Перед отправкой NAS в службу ремонта необходимо выполнить резервное копирование личных данных и конфигураций. Компания Synology и ее авторизованные партнеры не несут ответственности за сохранение вашей конфиденциальности.

- Устройство и система будут восстановлены до заводских настроек по умолчанию, и исходные данные нельзя будет восстановить. Компания Synology не несет ответственность за потерю данных во время ремонта.

- Гарантия распространяется только на продукты Synology. На жесткие диски и другие совместимые устройства гарантия не распространяется.

- Компания Synology сохраняет за собой все права на окончательное решение, и оно будет принято исключительно компанией Synology.

DNS для IPv6 | Интернет-сообщество

При таком большом количестве информации об IPv6, сосредоточенной на подключении, иногда важно помнить, что развертывание IPv6 для фактического использования требует также изменений в системе доменных имен (DNS). DNS стал даже более важным для IPv6, чем для IPv4, из-за длины IPv6-адресов и сложности их запоминания. Этот пост будет посвящен изменениям в DNS, которые сопровождают развертывание IPv6.Если вы оператор, владелец веб-сайта или создатель контента, это то, что вам нужно знать о DNS, чтобы обеспечить успешное развертывание IPv6.

DNS стал даже более важным для IPv6, чем для IPv4, из-за длины IPv6-адресов и сложности их запоминания. Этот пост будет посвящен изменениям в DNS, которые сопровождают развертывание IPv6.Если вы оператор, владелец веб-сайта или создатель контента, это то, что вам нужно знать о DNS, чтобы обеспечить успешное развертывание IPv6.

Хорошим местом для начала понимания операционных соображений DNS при развертывании IPv6 является RFC 4472, озаглавленный «Эксплуатационные соображения и проблемы с IPv6 DNS». RFC 4472 предоставляет хороший общий обзор общих аспектов DNS для развертываний IPv6.

Программное обеспечение

Berkeley Internet Name Domain (BIND) Консорциума Интернет-систем (ISC), безусловно, является самым популярным программным обеспечением DNS.Обычно его называют просто BIND, он доступен почти для каждой операционной системы. Начиная с выпуска BIND 9 в 2000 году, поддержка IPv6 является встроенной.

Вот хорошее руководство по настройке BIND 9 для поддержки IPv6 в Debian Linux. Даже если вы не используете Linux, он полезен благодаря всестороннему подходу к DNS и IPv6.

Даже если вы не используете Linux, он полезен благодаря всестороннему подходу к DNS и IPv6.

В другом руководстве от Penn State дается более подробный обзор того, что требуется для IPv6 в DNS.

Записи DNS

IPv4 использует записи «A» для хранения IP-адресов, тогда как IPv6 использует записи «AAAA» для хранения адресов IPv6.Записи «AAAA», или записи quad-A, как их иногда называют, функционально эквивалентны записям «A» и записываются таким же основным способом. Записи обратного DNS для IPv6 используют записи PTR, как и в IPv4, но конечный домен «in-addr.arpa» для IPv4 был изменен на «ip6.arpa» для IPv6. Для записей PTR IPv6-адрес по-прежнему записывается в формате обратного полубайта, как и в IPv4, только на этот раз он намного длиннее.

Мэтью Рой написал простой инструмент, помогающий администраторам создавать записи файла BIND для IPv6.Он может помочь вам создать записи «A», записи «PTR», а также целые файлы записей зоны.

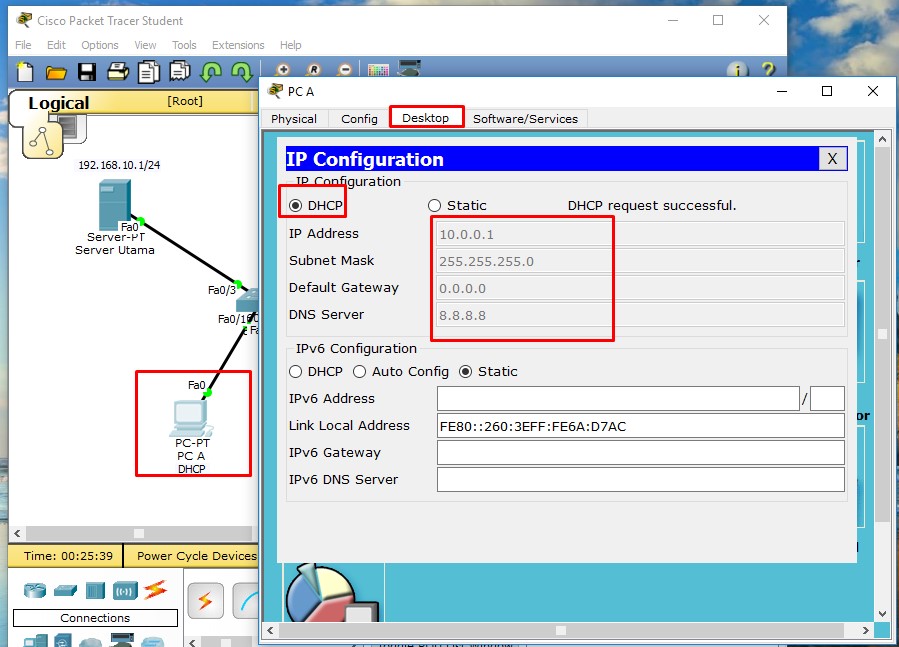

DDNS с DHCP и IPv6

Динамический DNS (DDNS) — это средство обновления DNS информацией с сервера протокола динамической конфигурации хоста (DHCP). После того, как DHCP-сервер назначит IP-адрес, он передает назначение DNS-серверу. Этот механизм называется DDNS, и он описан в RFC 2136. DDNS также существует для IPv6 с очень небольшой разницей.

Dhcpy6d, сервер DHCPv6, написанный на Python, хранит свои арендные платы в MySQL для облегчения взаимодействия с BIND 9.

dhcpcd и ISC DHCPv6 — два других DHCP-сервера, которые могут поддерживать DDNS.

Zytrax написал подробное руководство о том, как заставить DHCPv6 работать с DDNS. В нем объясняется DDNS и как настроить ISC DHCPv6 в сочетании с ISC BIND.

Замечания по DNS для IPv6 SLAAC

IPv4 позволяет клиентам получать IP-адреса двумя способами; статическая конфигурация и DHCP. В IPv6 есть как эти методы, так и дополнительный метод, называемый автоконфигурацией адреса без сохранения состояния (SLAAC).SLAAC позволяет конечным узлам IPv6 выбирать свои собственные адреса и определен в RFC 4862. Это касается DNS, потому что, когда клиенты создают свои собственные адреса IPv6 через SLAAC, DNS по-прежнему нуждается в обратных записях DNS для этих адресов. Однако как DNS-сервер может отвечать на запросы об адресах, о которых он ничего не знает?

RFC 4472 рекомендует несколько вариантов решения этой проблемы. Один из вариантов — настроить записи с подстановочными знаками для всего диапазона клиентов IPv6 с использованием SLAAC. Это заставляет преобразователь DNS динамически генерировать записи PTR по мере поступления обратных запросов DNS.

Для этого был написан сервер AllKnowingDNS. Подсети IPv6, настроенные для SLAAC, могут быть настроены с использованием подстановочных знаков, и AllKnowingDNS будет отвечать на запросы PTR для этих адресов.

На момент написания этой статьи BIND 9 не поддерживает записи с подстановочными знаками в записях PTR. Если вам известно об интересном решении проблемы заполнения записей DNS PTR в средах IPv6 SLAAC, пожалуйста, дайте мне знать, разместив сообщение в разделе комментариев.

При использовании SLAAC IPv6 рекомендуется настроить объявления маршрутизатора (RA), чтобы включить параметр конфигурации DNS, как описано в RFC 6106.RFC 6106 определяет механизм распространения информации о конфигурации DNS в RA.

Поведение клиента

Тот факт, что сервер имеет IPv6-адрес и запись «AAAA», не означает, что он всегда будет его использовать. Клиенты должны запросить запись «AAAA», чтобы использовать IPv6. Кроме того, иногда клиенты могут иметь более быстрое соединение IPv4, чем IPv6. RFC 6555, озаглавленный «Счастливые глаза: успех с хостами с двойным стеком», решает эти проблемы, предлагая поведение клиента, направленное на максимальное удобство работы пользователя.Основная предпосылка — открывать соединения как по IPv4, так и по IPv6, а затем использовать то, что будет быстрее.

DNSSEC

После того, как вы настроите DNS для IPv6, мы, конечно же, также предложим вам перейти к защите DNS с помощью DNSSEC!

Если вы хотите начать работу с IPv6, посетите наши ресурсы IPv6 или начните со страницы «Начать здесь», чтобы найти ресурсы, наиболее подходящие для вашего типа организации. Если у вас есть тематическое исследование IPv6, которое, по вашему мнению, нам следует рассмотреть для включения на наш сайт, свяжитесь с нами — мы всегда ищем больше!

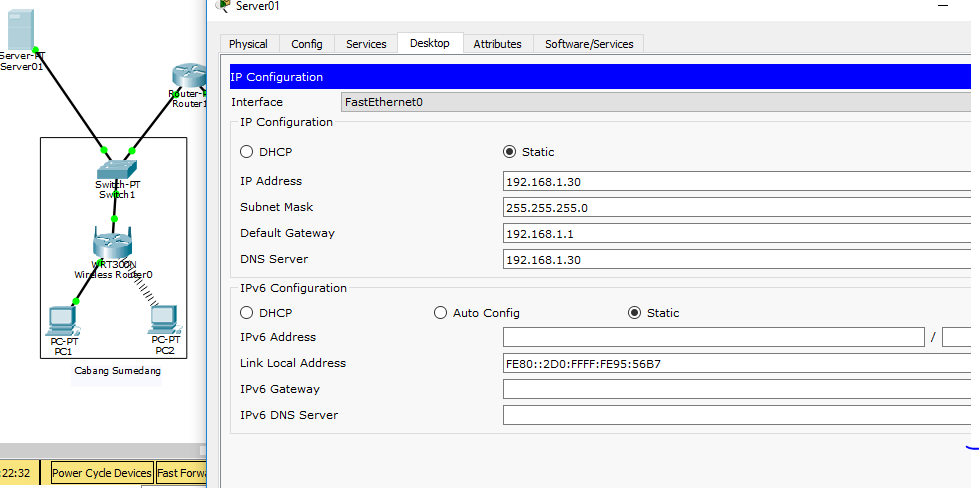

IPv6 на Windows Server 2016 »Журнал ADMIN

Windows Server 2016 автоматически предпочитает адреса IPv6, если они доступны, но шаги ручной настройки отличаются от IPv4 и требуют новых инструментов.Вот как использовать IPv6 в повседневной работе администратора.

Одной из распространенных причин, по которым ИТ-менеджеры избегают IPv6, является шестнадцатеричное представление с двоеточиями, которое делит адрес на восемь блоков, каждый длиной по 16 бит. Например, IPv6-адрес выглядит так: 001: 0db7: 85b3: 07d3: 1319: 8a2d: 437a: 63d4 . Эти адреса сложно запомнить и назначить вручную. Следовательно, автоматическое назначение — это лучший способ в инфраструктурах IPv6.

Все узлы IPv6 автоматически настраивают локальный адрес с помощью fe80 :: / 64 префикс для каждого физического или логического интерфейса IPv6.Эти адреса могут использоваться только для связи с соседними узлами. Они не зарегистрированы в DNS, и если данные необходимо отправлять на такой адрес, также требуется идентификатор зоны. В случае ручной настройки или выделения IPv6-адреса сервером DHCP соответствующие записи, конечно же, выполняются автоматически.

IPv6 Preferred

Microsoft Windows Server 2016 использует стек TCP / IP нового поколения, стек протоколов TCP / IP, который объединяет IPv4 и IPv6.Например, если DNS-запрос возвращает адреса IPv6 и IPv4, стек сначала попытается установить связь по IPv6. Предпочтение IPv6 над IPv4 предлагает приложениям с поддержкой IPv6 лучшее сетевое соединение.

Включение IPv6 и его предпочтения по умолчанию не оказывает отрицательного влияния на возможность подключения IPv4. В сетях, в которых отсутствуют записи DNS IPv6, адреса IPv6 не используются для связи. Windows Server 2016 всегда пытается связаться с IPv6; если IPv6-адреса недоступны, сервер будет использовать IPv4.

В сети с Windows Server 2016 IPv6 дает несколько преимуществ:

- Большее адресное пространство. 128-битное адресное пространство IPv6 предоставляет каждому устройству достаточно места, чтобы иметь собственный глобально допустимый адрес.

- Более эффективная маршрутизация. Пересмотренный заголовок IPv6 и новая схема адресации, которая поддерживает инфраструктуру иерархической маршрутизации, позволяют маршрутизаторам IPv6 быстрее пересылать соответствующий сетевой трафик.

- Простая настройка. Хосты IPv6 могут настраиваться либо с помощью DHCP, либо с помощью локального маршрутизатора.Базовая настройка может быть немного сложнее, но эксплуатация проще.

- Повышенная безопасность. Стандарты IPv6 устраняют некоторые проблемы безопасности IPv4 и обеспечивают лучшую защиту от сканирования адресов и портов. Они предусматривают, что реализации IPv6 должны поддерживать безопасность интернет-протокола (IPsec).

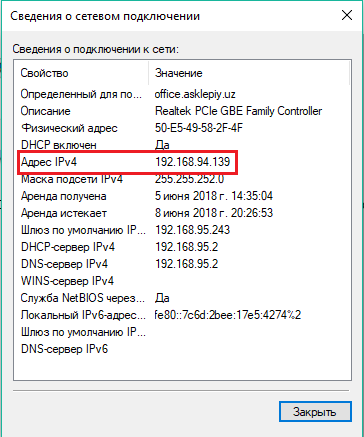

Windows Server 2016 поддерживает IPv6 после установки, поэтому, если вы отобразите свойства сетевого подключения, вы увидите, что IPv6 автоматически связывается с сетевыми подключениями (рисунок 1 и рисунок 2).

Рисунок 1. Сетевые настройки Windows Server 2016 настроены для IPv6. Рисунок 2: IPv6-адреса могут отображаться вместе с IPv4-адресами в командной строке.Настройка IPv6

Если вы настраиваете сервер с Windows 2016 для IPv6, возможны следующие автоматические настройки:

1. Хост IPv6 отправляет многоадресное сообщение и получает одно или несколько сообщений маршрутизатора.Последние содержат префиксы подсети, которые хост IPv6 использует для указания дополнительных адресов IPv6 и добавления маршрутов в таблицу маршрутизации IPv6. Также включены другие параметры конфигурации — например, стандартный шлюз.

2. DHCPv6 предоставляет префиксы подсети и другие параметры конфигурации для хоста IPv6. Например, DHCPv6 часто используется на хостах IPv6 под Windows для настройки IPv6-адресов DNS-серверов, что невозможно при обнаружении маршрутизатора. Windows Server 2016 имеет DHCP-сервер с поддержкой IPv6.

Windows Server 2016 предоставляет графический интерфейс для ручной настройки IPv6. Для серверов Core или Nano Windows Server 2016 также поддерживает настройку в командной строке с помощью команды netsh . Однако, поскольку Microsoft предпочитает PowerShell, вы должны использовать соответствующие командлеты для управления или запроса сетевых параметров. Чтобы получить список всех соответствующих командлетов, введите:

Get-Command -Noun Net *

В свойствах сетевого подключения IPv6 вы можете выбрать следующие параметры:

- Получить IPv6-адрес автоматически .Настраивает IPv6-адреса для этого подключения или адаптера для автоматической установки.

- Используйте следующий IPv6-адрес . Вручную настраивает адрес IPv6 и шлюз по умолчанию для этого подключения или адаптера.

- IPv6-адрес . Задает одноадресный IPv6-адрес.

- Длина префикса подсети . Определяет длину префикса подсети для IPv6-адреса. Для одноадресных IPv6-адресов это должно быть 64 . (по умолчанию).

- Шлюз по умолчанию . Определяет одноадресный IPv6-адрес шлюза по умолчанию.

- Получить адрес DNS-сервера автоматически . Назначает IPv6-адрес DNS-сервера с помощью DHCPv6.

- Используйте следующие адреса DNS-серверов . Вручную устанавливает адреса предпочитаемого и альтернативного DNS-серверов.

Вы можете получить доступ к дополнительным настройкам IPv6 из Advanced кнопка. В настройках IP На вкладке укажите IPv6-адресацию компьютера более подробно: Для каждого одноадресного IPv6-адреса необходимо указать IPv6-адрес и длину префикса подсети. Добавить Кнопка доступна, только если Использовать следующий IPv6-адрес Опция задается в настройках IPv6-адреса. Для каждого шлюза по умолчанию вы должны указать IPv6-адрес и указать, должна ли метрика для этого шлюза определяться с использованием скорости соединения или скорости адаптера, или вы хотите определить метрику самостоятельно. Вы сами решаете, применяется ли такая метрика к IPv6-адресам или стандартным шлюзам или определяется скоростью соединения или скоростью адаптера.Метрика используется, когда в таблице маршрутизации есть несколько маршрутов, которые соответствуют адресу назначения пересылаемого пакета. Windows Server 2016 выбирает маршрут с наименьшей метрикой. Показатель может отражать количество переходов, скорость и надежность пути, пропускную способность пути или административные свойства.

Адаптация DNS для IPv6

В расширенных настройках IPv6 DNS Вкладка позволяет настраивать разрешение имен. Для обычного добавления Windows Server 2016 в домен никаких изменений вносить здесь не требуется.После установки по умолчанию включены следующие параметры:

- Добавить основной DNS-суффикс и суффикс соединения

- Добавить родительские суффиксы основного DNS-суффикса

- Зарегистрируйте адреса этого соединения в DNS

Отдельные параметры играют важную роль в разрешении имен в инфраструктуре DNS. Добавить основной DNS-суффикс и суффикс подключения означает, что при разрешении имен хостов хост всегда автоматически пытается добавить настроенный основной DNS-суффикс своего собственного имени компьютера.Например, если вы хотите разрешить имя хоста с именем dc01 , хост пытается разрешить имя в стиле dc01.contoso.int , учитывая первичный DNS-суффикс contoso.int .

Добавить родительские суффиксы первичного DNS-суффикса опция означает, что имена вышестоящих доменов также используются для разрешения имен. Например, если вы хотите разрешить имя сервера dc05 в подчиненном домене muenchen.de.contoso.int , компьютер сначала пытается установить разрешение через dc05.muenchen.de.contoso.int если это основной DNS-суффикс компьютера. Затем он пытается разрешить имя как dc05.de.contoso.int за которым следует dc05.contoso.int , потому что эти домены находятся на более высоком уровне, чем muenchen.de.contoso.int домен. В этой области у вас также есть возможность ввести другой DNS-суффикс по вашему выбору с DNS-суффиксом для этого соединения .Если компьютер не находит введенное имя на своем настроенном DNS-сервере через свой собственный первичный DNS-суффикс, он пытается найти его с DNS-суффиксом в этом поле.

Зарегистрируйте адреса этого соединения в DNS позволяет DNS-серверу динамически регистрировать записи. Этот динамический DNS устраняет необходимость ручного ввода хоста. Как только компьютер входит в сеть, он пытается автоматически ввести свое полное доменное имя (FQDN) на настроенном DNS-сервере, если этот параметр не был отключен.Этот момент очень важен для внутреннего разрешения имен в сети Active Directory (AD).

Под DNS Вкладка, вы также можете использовать Добавить эти DNS-суффиксы (по порядку) настроить DNS-суффиксы для разрешения неполных имен хостов. Включение этого параметра означает, что ни основной DNS-суффикс сервера, ни DNS-суффиксы подключения не используются. Вместо этого Windows Server 2016 добавляет суффиксы DNS в том порядке, в котором их можно найти в этом поле.

Во время настройки убедитесь, что DNS-суффикс домена Windows, членом которого является этот сервер, указан первым в этом списке, если это возможно.Этот параметр часто требуется для разрешения имен в лесах с несколькими деревьями. Для этого все деревья в лесу вводятся в такой последовательности, чтобы обеспечить разрешение имен в AD. Этот параметр особенно полезен при использовании серверов Exchange, если серверы Exchange распределены по нескольким деревьям и доменам. По умолчанию этот параметр отключен.

Дополнительно, условие Использовать DNS-суффикс этого соединения при регистрации DNS гарантирует, что имя сервера зарегистрировано в DNS с его именем компьютера и его основным DNS-суффиксом, то есть его полным доменным именем.Кроме того, имя с DNS-суффиксом, настроенным в DNS-суффиксе для этого подключения поле также хранится на DNS-сервере. Эта опция также не активирована по умолчанию.

Чтобы разрешить имена серверов быстро и эффективно в разных зонах DNS, включите Добавить эти суффиксы DNS (по порядку) вариант в дополнительных настройках IPv6 на сервере, использующем DNS таб. Введите пространство имен своего собственного дерева, а затем добавьте пространства имен других деревьев.Цель этой конфигурации — быстрое разрешение серверов в других деревьях. Например, если вы хотите разрешить dc1 контроллер домена (DC) в contoso.int tree, вы всегда должны вводить dc1.contoso.int если машина не входит в это дерево. Этот параметр является необязательным, но он повышает надежность разрешения имен AD. Вы захотите настроить этот параметр на каждом контроллере домена и на каждом сервере Exchange в вашем лесу, а также на компьютерах администраторов или опытных пользователей, которым постоянно требуется подключение к другим доменам.Вы всегда должны вводить свой собственный домен и пространство имен, прежде чем запрашивать другие пространства имен.

Вы можете проверить эффект этого действия, введя команду nslookup , где вы можете ввести только dc1 с этой точки зрения. Сервер запрашивает предпочитаемый DNS-сервер, имеет ли сервер с именем dc1.contoso.int можно найти (если contoso.int ваш основной DNS-суффикс). Если этот сервер не существует в этом домене, запрашивается следующее пространство имен.

Многие администраторы просто вводят новую статическую запись хоста на своем DNS-сервере, которая указывает на IP-адрес сервера в другом пространстве имен.Однако эта процедура неверна, даже если она в принципе работает. В этом случае он возвращает не правильное DNS-имя соответствующего сервера, а имя сервера с зоной DNS-сервера, в котором сервер был введен в качестве хоста. В частности, в AD большего размера следует убедиться, что конфигурации также формально правильны. Это часто помогает избежать проблем, о которых вы не задумывались. Например, если вы создаете новый dc1 запись для dc1.contoso.com DC в microsoft.com зона, указывающая на IP-адрес сервера, имя разрешается как dc1.microsoft.com , хотя фактическое имя сервера — dc1.contoso.com . Разрешение будет работать, но вернет неверное имя.

После настройки или добавления компьютера в домен откройте командную строку и введите nslookup . Команда не должна вызывать никаких сообщений об ошибках и должна отображать правильное полное доменное имя DNS-сервера и его IP-адрес.Если это не так, сначала убедитесь, что основной DNS-суффикс соответствует имени зоны. Первичный DNS-суффикс домена автоматически назначается при добавлении в домен. Затем определите, правильно ли IP-адрес DNS-сервера введен в IP-настройки компьютера.

Сеть IPv4 и IPv6 с настраиваемым DNS

Мой интернет-провайдер, StarHub, предлагает хороший широкополосный доступ со скоростью 1 Гбит / с с полной поддержкой IPv4 и IPv6, а также маршрутизатор Linksys EA EA8100. Параметры маршрутизатора являются основными, но он подойдет мне для домашней сети.

Отсюда есть два варианта:

- Сохранение DHCP-сервера на маршрутизаторе и предоставление только настраиваемого DNS-сервера.

- Предоставление полных служб DHCP и DNS от Raspberry Pi.

Конфигурация Dnsmasq только для IPv4 и IPv6 DNS

Исходя из моего опыта, сохранение DHCP и маршрутизации на маршрутизаторе позволяет мне сломать все на Raspberry Pi, в то время как моя семья продолжает пользоваться Интернетом, и это помогает избежать криков, головных болей и разводов (да, это может быстро обостриться).

Конфигурация Dnsmasq

Начните с добавления резервирования DHCP для Pi ( 192.168.1.100 )

Установите dnsmasq и настройте его для пересылки DNS-запросов в CloudFlare и Google DNS.

$ sudo apt install dnsmasq

$ sudo tee /etc/dnsmasq.d/main.conf> / dev / null << "EOF"

# Слушайте этот стандартный порт DNS

порт = 53

# Никогда не пересылайте простые имена (без точки или части домена)

требуется домен

# Никогда не пересылайте адреса в немаршрутизируемых адресных пространствах.фальшивка

# Не читать файл / etc / hosts

без хозяев

# Не читайте /etc/resolv.conf или другие файлы.

# Используйте только конфигурацию, предоставленную этим файлом.

без разрешения

# Не запрашивать изменения из внешних файлов (например, /etc/resolv.conf)

нет опроса

# Восходящие DNS-серверы

сервер = 2606: 4700: 4700 :: 1001

сервер = 2001: 4860: 4860 :: 8844

server = 1.1.1.1

сервер = 8.8.8.8

# Заставить использовать восходящие серверы по порядку

строгий порядок

# Увеличить размер кеша

размер кеша = 1500

# Не хранить в кеше недопустимые разрешения

no-negcache

# Поддельный домен для проверки конфигурации

адрес = / testdomain.tld / 1.2.3.4

EOF

$ sudo systemctl перезапустить dnsmasq

Наконец, на маршрутизаторе назначьте статический DNS с адресом Raspberry Pi.

Теперь вы можете продлить аренду DHCP на клиенте, чтобы получить обновленную конфигурацию. С моим маршрутизатором Linksys я заметил, что DNS все еще указывает на IP-адрес маршрутизатора, но теперь DNS-запрос должен быть получен маршрутизатором и перенаправлен на DNS-сервер Dnsmasq.

Тест

Давайте проверим правильность разрешения тестового домена, чтобы убедиться, что мы используем DNS-сервер Dnsmasq.

$ sudo apt install dnsutils

- Проверить с помощью IPv4

$ dig @ 192.168.1.1 testdomain.tld A + короткий

1.2.3.4

- Проверить с помощью IPv6

$ dig @ 2404: e801: XXXX: XXXX: 3223: 3ff: fec1: 5796 testdomain.tld A + короткий

1.2.3.4

Конфигурация Dnsmasq для DHCPv4 и DHCPv6 с отслеживанием состояния

В некоторых ситуациях вам нужно запустить свой DHCP-сервер для IPv4 и IPv6, чтобы получить полный контроль над вашей сетью. Для IPv4 все просто, но для IPv6 нужно знать некоторые отличия.

С IPv6 клиентам не нужен DHCP-сервер для получения IP-адреса. Наиболее распространенный режим конфигурации называется конфигурацией без сохранения состояния. Маршрутизатор в сети отправляет сообщения Router Advertisement (RA) с сетевыми префиксами и маршрутами, и каждый клиент генерирует один или несколько адресов IPv6, используя предоставленный префикс. Адреса могут быть случайными или псевдослучайными (например, на основе MAC). Маршрутизатор также может отправлять конфигурацию DNS (RDNSS) в сообщениях Router Advertisement.

Проверка сообщения RA IPv6

Установите radvdump для получения и проверки сообщений IPv6 RA.

$ sudo apt install radvdump

$ sudo radvdump

[Через несколько секунд]

#

# конфигурация radvd, сгенерированная radvdump 2.17

# на основе объявления маршрутизатора от fe80 :: 3223: 3ff: fec1: 5796

# получено интерфейсом eth0

#

интерфейс eth0

{

AdvSendAdvert on;

# Примечание: {Min, Max} RtrAdvInterval не может быть получен с помощью radvdump

AdvManagedFlag off;

AdvOtherConfigFlag on;

AdvReachableTime 0;

AdvRetransTimer 0;

AdvCurHopLimit 64;

AdvDefaultLifetime 1800;

AdvHomeAgentFlag off;

AdvDefaultPreference medium;

AdvLinkMTU 1500;

AdvSourceLLAddress on;

префикс 2404: e801: XXXX: XXXX :: / 64

{

AdvValidLifetime 100858;

AdvPreferredLifetime 100858;

AdvOnLink on;

AdvAutonomous on;

AdvRouterAddr off;

}; # Конец определения префикса

маршрут 2404: e801: XXXX: XXXX :: / 64

{

AdvRoutePreference high;

AdvRouteLifetime 172800;

}; # Конец определения маршрута

RDNSS 2404: e801: XXXX: XXXX: 3223: 3ff: fec1: 5796

{

AdvRDNSSLifetime 300;

}; # Конец определения RDNSS

}; # Конец определения интерфейса

Конфигурация статического IP

На основе префикса 2404: e801: XXXX: XXXX , найденного в выходных данных radvdump выше, Raspberry Pi можно назначить статические адреса IPv4 и IPv6.После этого перезагрузитесь, чтобы убедиться, что конфигурация применена правильно.

$ sudo nano /etc/dhcpcd.conf

[СНИП]

интерфейс eth0

статический ip_address = 192.168.1.2 / 24

статический ip6_address = 2404: e801: XXXX: XXXX :: 1681: 2/64

статические маршрутизаторы = 192.168.1.1

статическое имя_домена_servers = 127.0.0.1

Конфигурация Dnsmasq

На моем маршрутизаторе Linksys невозможно отключить или изменить сообщения RA, но я заметил, что флаг AdvOtherConfigFlag равен на в выходных данных radvdump выше.Это означает, что клиенты будут генерировать свои IPv6-адреса, но будут запрашивать дополнительную конфигурацию в сети.

Давайте настроим Dnsmasq как сервер DHCPv6 для обеспечения дополнительной конфигурации IP и DNS.

$ sudo apt install dnsmasq

$ sudo tee /etc/dnsmasq.d/main.conf> / dev / null << "EOF"

# Слушайте этот стандартный порт DNS

порт = 53

# Никогда не пересылайте простые имена (без точки или части домена)

требуется домен

# Никогда не пересылайте адреса в немаршрутизируемых адресных пространствах.фальшивка

# Не читать файл / etc / hosts

без хозяев

# Не читайте /etc/resolv.conf или другие файлы.

# Используйте только конфигурацию, предоставленную этим файлом.

без разрешения

# Не запрашивать изменения из внешних файлов (например, /etc/resolv.conf)

нет опроса

# Восходящие DNS-серверы

сервер = 2606: 4700: 4700 :: 1001

сервер = 2001: 4860: 4860 :: 8844

server = 1.1.1.1

сервер = 8.8.8.8

# Заставить использовать восходящие серверы по порядку

строгий порядок

# Установить домен для dnsmasq

домен = местный

# Добавьте сюда только локальные домены, ответы на запросы в этих доменах будут

# только из / etc / hosts или DHCP.местный = / местный /

# Автоматически добавлять локальный домен к простым именам

расширять хосты

# Диапазон IPv4

dhcp-диапазон = 192.168.1.50,192.168.1.150,255.255.255.0,12h

# IPv4 DNS-сервер

dhcp-option = option: dns-server, 192.168.1.2

# Шлюз IPv4

dhcp-option = option: router, 192.168.1.1

# Диапазон IPv6

# - префикс извлекается из интерфейса eth0 (конструктор: опция eth0)

# - Подробно о доступных опциях:

# https://weirdfellow.wordpress.com/2014/09/05/dhcpv6-and-ra-with-dnsmasq/

# - 'ra-names, slaac' означает, что Dnsmasq пытается угадать автоматически настроенный IPv6-адрес и отправить новый адрес + конфигурацию DNS

#

dhcp-range = :: 1681: ff, :: 1681: ffff, конструктор: eth0, ra-names, slaac, 12h

# IPv6 DNS-сервер

dhcp-option = option6: dns-server, [2404: e801: XXXX: XXXX :: 1681: 2]

# Попросите клиента опрашивать об изменении опций каждые шесть часов

dhcp-option = option6: время обновления информации, 6 часов

# Пометить созданный RA с высоким приоритетом и указать 0 для срока службы маршрутизатора

# для указания адреса Dnsmasq не следует использовать в качестве шлюза

ra-param = eth0, high, 0,0

# Не заполнять журналы сообщениями, связанными с RA

тихо-ра

# Установите DHCP-сервер в авторитетный режим, чтобы ускорить получение аренды.dhcp-авторитетный

# Включить быструю фиксацию DHCPv4

dhcp-rapid-commit

# Увеличить размер кеша

размер кеша = 1500

# Не хранить в кеше недопустимые разрешения

no-negcache

# Поддельный домен для проверки конфигурации

адрес = / testdomain.tld / 1.2.3.4

EOF

$ sudo systemctl перезапустить dnsmasq

После перезапуска Dnsmasq отключите DHCP-сервер на маршрутизаторе.

Переадресация IPv6

Я заметил, что некоторые клиенты (например, iOS) не следуют настройке ra-param и используют IP-адрес Dnsmasq в качестве шлюза по умолчанию.# net.ipv6.conf.all.forwarding = 1 $ / net.ipv6.conf.all.forwarding = 1 / g '/etc/sysctl.conf

$ sudo sysctl -p

Тест

Чтобы проверить конфигурацию, продлите аренду на клиентском компьютере и убедитесь, что конфигурации IPv4 и IPv6 применяются правильно. Вы также можете проверить правильность разрешения поддельного домена testdomain.tld.

В зависимости от вашей ОС и реализации стека IPv6 вы можете заметить, что на клиенте зарегистрировано 2 DNS-сервера IPv6. Это может произойти из-за того, что маршрутизатор и Raspberry Pi отправляют сообщения RA, но в соответствии с RFC 6106 информация DNS от DHCP должна иметь приоритет над RA от маршрутизатора.

Бонус / Твики

Избегать автоматического назначения IP-адреса

Вы можете заметить, что Raspberry Pi получит IPv6 от DHCP-сервера. Чтобы заставить Dnsmasq игнорировать запросы IPv6 от Raspberry Pi, вы можете добавить в конфигурацию следующую строку:

$ echo "dhcp-host = id: $ (cat / var / lib / dhcpcd5 / duid), игнорировать" | sudo tee -a /etc/dnsmasq.d/main.conf

Дополнительный файл hosts

Всегда полезно иметь красивое разрешение имен для локальных клиентов.Он автоматически обрабатывается Dnsmasq для клиентов, зарегистрированных через DHCP, но не для клиентов, использующих статический IP-адрес. Вы можете добавить собственный файл хостов, чтобы настроить разрешение для этих хостов.

$ echo "addn-hosts = / etc / dnsmasq-static-hosts" | sudo tee -a /etc/dnsmasq.d/main.conf

$ sudo tee / etc / dnsmasq-hosts> / dev / null << "EOF"

# Маршрутизатор

192.168.1.1 роутер

# Raspberry Pi

192.168.1.2 писин

2404: e801: xxxx: xxxx :: 1681: 2 писин

EOF

$ sudo systemctl перезапустить dnsmasq

Система доменных имен- Проблемы с DNS и IPv6 на Server 2012 и 2016

Я управляю сотнями серверов для многих клиентов.Большинство из них относятся к сегменту SMB, где на каждого клиента приходится от 1 до 3 серверов. В последние несколько недель я получаю все более частые ошибки DNS на случайных контроллерах домена, с 2008 R2 по 2016 год. Проще говоря, DC больше не разрешает DNS. Это произошло в последнее время на нескольких десятках серверов, и я еще не выяснил причину.

Странно то, что, например, в одном помещении 2 виртуальных машины, 2 контроллера домена для 2 разных компаний, в каждой по 15 пользователей. Тот же интернет-провайдер, тот же маршрутизатор, тот же коммутатор. 1 DC работает нормально, проблем нет, а 2-й DC больше не может разрешать DNS:

На сервере 1 проблема локального DNS... а nslookup до 8.8.8.8 работает!?:

C: \ Пользователи \ Администратор> nslookup

Сервер по умолчанию: Неизвестно

Адрес 1

> www.google.com

Сервер: неизвестно

Адрес 1

Истекло время ожидания DNS-запроса.

таймаут составил 2 секунды.

Истекло время ожидания DNS-запроса.

таймаут составил 2 секунды.

*** Истекло время ожидания запроса на неизвестное

> сервер 8.8.8.8

Сервер по умолчанию: google-public-dns-a.google.com

Адрес: 8.8.8.8

> www.google.com

Сервер: google-public-dns-a.google.com

Адрес: 8.8.8.8

Неавторитетный ответ:

Имя: www.google.com

Адреса: 2a00: 1450: 4001: 81c :: 2004

172.217.16.68

>

На сервере 2 проблем нет:

C: \ Users \ Administrator> nslookup www.google.com

Сервер: localhost

Адрес 1

Неавторитетный ответ:

Имя: www.google.com

Адреса: 2a00: 1450: 4006: 802 :: 2004

216.58.206.132

Оба являются AD DC в настройке с одним доменом, DNS настроен с общедоступными серверами пересылки, DC DNS указывает только на себя. IPv4 и IPv6 включены на серверах, но IPv6 отключен на маршрутизаторе.Не трогал ни один из этих серверов последние несколько месяцев.

MS меняла что-нибудь? Я не помню, чтобы DNS когда-либо раньше переключался на IPv6 .... почему он переключился сейчас? И почему он работает на одном сервере, а не на другом, но они оба одинаковы (фактически, одно и то же развертывание, только что настроенное для двух разных доменов).

Рекурсивные службы DNS - Cisco Umbrella

Прежде чем изменять настройки DNS для использования Cisco Umbrella, обязательно запишите текущие адреса или настройки DNS-сервера (например, записав их на листе бумаги).Важно, чтобы вы сохранили эти номера в качестве резервных копий - на тот случай, если вам понадобится вернуться к ним позже.

Примечание. Некоторые интернет-провайдеры жестко встраивают свои DNS-серверы в предоставляемое ими оборудование. Если вы используете такое устройство, вы не сможете настроить его для использования Umbrella. Вместо этого вы можете настроить каждый из своих компьютеров, установив роуминг-клиент Umbrella или настроив адреса DNS-серверов на каждом компьютере. Инструкции по настройке обычного компьютера с Windows или Mac можно найти здесь.

Процесс изменения настроек DNS зависит от операционной системы и версии (Windows, Mac или Linux) или устройства (DNS-сервер, маршрутизатор или мобильное устройство). Эта процедура может не применяться к вашей ОС, маршрутизатору или устройству. Для получения достоверной информации обратитесь к документации поставщика оборудования.

Чтобы изменить настройки на обычном маршрутизаторе:

- В браузере введите IP-адрес для доступа к пользовательскому интерфейсу маршрутизатора и введите свой пароль.

- Найдите область конфигурации, в которой указаны настройки DNS-сервера, и замените эти адреса IP-адресами Cisco Umbrella

- Сохраните изменения и выйдите из интерфейса конфигурации маршрутизатора.

- Очистите кеш DNS.

Вы можете использовать DNS-адреса IPV4 или IPv6 в качестве первичных и вторичных DNS-серверов. Однако вы должны использовать оба числа в наборе вместо того, чтобы дважды использовать один и тот же IP-адрес для основного и дополнительного.

Если ваш маршрутизатор требует настройки третьего или четвертого DNS-сервера, используйте 208.67.220.222 и 208.67.222.220 (для IPv4) или 2620: 119: 35 :: 35 и 2620: 119: 53 :: 53 (для IPv6) в качестве третьей и четвертой записей, соответственно

Примечание. Не забудьте подтвердить, что ваш DNS настроен как статический.

Важно: , когда вы вносите изменения в DNS, у вас могут быть кешированные результаты, которые влияют на работу службы. Очистите кеш DNS, чтобы получать только последние результаты DNS. Для получения информации о том, как очистить кеш DNS, см. Наше руководство здесь.

Объявления маршрутизатора IPv6 для конфигурации DNS

Реализация межсетевого экрана Neighbor Discovery (ND) улучшен, так что вы можете предоставлять хосты IPv6 с помощью рекурсивного Параметр DNS-сервера (RDNSS) и параметр списка поиска DNS (DNSSL) согласно RFC 6106, Параметры объявления маршрутизатора IPv6 для конфигурации DNS.Когда вы настраиваете Интерфейсы уровня 3, вы настраиваете эти параметры DNS на брандмауэр, чтобы брандмауэр мог настроить ваши хосты IPv6; следовательно вам не нужен отдельный сервер DHCPv6 для подготовки хостов. В брандмауэр отправляет объявления маршрутизатора IPv6 (RA), содержащие эти параметры хостов IPv6 как часть их конфигурации DNS, чтобы полностью предоставить им доступ к интернет-услугам. Таким образом, ваши IPv6-хосты настроены с:Адреса серверов RDNS, которые могут разрешать запросы DNS.

Список доменных имен (суффиксов), добавляемых клиентом DNS. (по одному) на неквалифицированное доменное имя перед вводом доменное имя в DNS-запрос.

Поддерживается объявление маршрутизатора IPv6 для конфигурации DNS для интерфейсов Ethernet, субинтерфейсов, агрегированных интерфейсов Ethernet, и интерфейсы VLAN уровня 3 на всех платформах PAN-OS.

Возможность межсетевого экрана отправлять RA IPv6 для DNS. конфигурация позволяет межсетевому экрану выполнять роль, аналогичную DHCP, и не имеет отношения к брандмауэру, являющемуся DNS-прокси, DNS-клиентом или DNS-сервер.

После настройки брандмауэра с адресами серверов RDNS, брандмауэр предоставляет хосту IPv6 (DNS-клиенту) те адреса. Хост IPv6 использует один или несколько из этих адресов для достичь сервера RDNS. Рекурсивный DNS относится к серии DNS-запросов. сервером RDNS, как показано с тремя парами запросов и ответов на следующем рисунке. Например, когда пользователь пытается получить доступ www.paloaltonetworks.com, локальный браузер видит, что не иметь IP-адрес для этого доменного имени в своем кеше, а также это есть в операционной системе клиента.Операционная система клиента запускает DNS-запрос к Рекурсивному DNS-серверу, принадлежащему местный интернет-провайдер.

Объявление маршрутизатора IPv6 может содержать несколько рекурсивных DNS Варианты адреса сервера, каждый с одинаковым или разным сроком службы. Один вариант адреса рекурсивного DNS-сервера DNS может содержать несколько Рекурсивные адреса DNS-серверов, если адреса имеют такая же жизнь.

Список поиска DNS - это список доменных имен (суффиксов), брандмауэр сообщает DNS-клиенту.Таким образом, межсетевой экран обеспечивает клиент DNS, чтобы использовать суффиксы в его неквалифицированных запросах DNS. Клиент DNS добавляет суффиксы по одному к неквалифицированному доменное имя до того, как оно введет имя в DNS-запрос, тем самым использование полного доменного имени (FQDN) в запросе DNS. Для Например, если пользователь (настраиваемого DNS-клиента) пытается отправить DNS-запрос на имя «качество» без суффикса, маршрутизатор добавляет точку и первый суффикс DNS из поиска DNS Список к имени и передает DNS-запрос.Если первый DNS-суффикс в списке указано «company.com», результирующий DNS-запрос от маршрутизатора для FQDN «quality.company.com».

Если запрос DNS завершается неудачно, клиент добавляет второй суффикс DNS из списка на неполное имя и передает новый DNS-запрос. Клиент использует суффиксы DNS по порядку, пока поиск в DNS не завершится успешно. (игнорируя оставшиеся суффиксы) или маршрутизатор перепробовал все суффиксы в списке.

Вы настраиваете брандмауэр с суффиксами, которые хотите предоставить клиентскому маршрутизатору DNS параметр ND DNSSL; DNS клиент, получающий опцию DNS Search List, подготовлен для использования суффиксы в его неквалифицированных DNS-запросах.

Как настроить IPv6 в Windows - База знаний

(QuickPacket поддерживает IPv6! Получите у нас сервер с промо-кодом PACKETS со скидкой 15% на ваш первый счет)

Internet Protocol версии 6 (IPv6) - это последняя версия интернет-протокола (IP), предназначенная для замены IPv4, который по-прежнему несет более 96% мирового интернет-трафика по состоянию на май 2014 года. В этой статье рассказывается, как вы можете адаптировать и настроить IPv6 на ваших машинах с Windows.

128 бит адреса IPv6 представлены в 8 группах по 16 бит в каждой.Каждая группа записывается в виде 4 шестнадцатеричных цифр, и группы разделяются двоеточием (:).

Пример

2001: 0db8: 0000: 0000: 0000: ff00: 0042: 8329

Адрес IPv6 может быть сокращен до более коротких обозначений с использованием следующих правил, где это возможно:

- Удаляются один или несколько ведущих нулей из любой группы шестнадцатеричных цифр.

- Последовательные части нулей заменяются двойным двоеточием (: :), которое может использоваться в адресе только один раз, поскольку многократное использование сделает адрес неопределенным.RFC 5952 (http://tools.ietf.org/html/rfc5952) рекомендует не использовать двойное двоеточие для обозначения пропущенной одиночной части нулей.

См. Ниже применение этих правил:

Начальный адрес 2001: 0db8: 0000: 0000: 0000: ff00: 0042: 8329

После удаления всех ведущих нулей 2001: db8: 0: 0: 0: ff00: 42: 8329

После исключения последовательных разделов нулей 2001: db8 :: ff00: 42: 8329

Адрес обратной связи «0000: 0000: 0000: 0000: 0000: 0000: 0000: 0001» может быть сокращен до «:: 1» с использованием обоих правил.

Поскольку IPv6-адрес может иметь более одного представления, Инженерная группа Интернета (IETF) выпустила предлагаемый стандарт для их представления в виде текста.

Области IPv6-адресов

Следующие пункты охватывают области IPv6-адреса.

Глобальный одноадресный адрес. Глобальный одноадресный адрес IPv6 эквивалентен общедоступному IPv4-адресу. Его область действия - весь Интернет IPv6, поэтому он является глобально маршрутизируемым и доступен в Интернете IPv6.Для повышения эффективности архитектуры маршрутизации одноадресные адреса предназначены для агрегирования.

- Глобальный префикс маршрутизации (часть топологии общедоступной маршрутизации - вместе с префиксом 001)

- ID подсети (топология сайта)

- ID интерфейса

Локальный адрес ссылки. Локальный адрес IPv6 Unicast Link аналогичен IPv4-адресу APIPA, используемому машинами под управлением Microsoft® Windows®. Это позволяет хостам в одной подсети связываться друг с другом.Он всегда настраивается автоматически, даже без всех других одноадресных адресов.

- FE80 :: / 64 префикс

- Одна подсеть, конфигурация без маршрутизатора

- Используется для некоторого процесса обнаружения соседей

- По сравнению с маршрутизируемыми адресами, локальные адреса канала неоднозначны, поэтому идентификаторы зон используются для идентификации определенных интерфейсов.

Пример

fe80 :: 2b0: d0ff: fee9: 4143% 3

- Windows Vista и более поздние версии отображают идентификатор зоны IPv6 локальных адресов в выводе ipconfig

Уникальный локальный / локальный адрес сайта (ULA). Адреса локальной сети предоставляют частную альтернативу адресации глобальным адресам для трафика интрасети. Его можно повторно использовать для адресации нескольких сайтов в организации, поскольку префикс локального адреса сайта может быть продублирован.

- RFC 4193 определяет этот уникальный локальный адрес

- Эквивалентно частному IPv4-адресу

- FD00 :: / 8 префикс

- Замена локальных адресов сайта

- Глобальный охват; ID зоны не требуется

ВАЖНО: Архитектура адресации IPv6 требует, чтобы все подсети, использующие глобально уникальные адреса и ULA, всегда имели 64-битную длину префикса.Любая длина префикса подсети, отличная от 64-битной, нарушает многие функции IPv6.

Предварительные требования

Решите, будете ли вы использовать общедоступные IPv6-адреса, которые можно агрегировать глобально, или вы будете использовать частное адресное пространство. При использовании общедоступных IPv6-адресов вам необходимо получить префикс IPv6-адреса от вашего интернет-провайдера. Если ваш интернет-провайдер еще не поддерживает IPv6, вы можете получить префикс адреса у туннельного брокера.

Если вы хотите использовать частные адреса IPv6, используйте локальные уникальные адреса.Однако обратите внимание, что большинство операционных систем и приложений по-прежнему поддерживают локальные адреса сайта, которые официально не рекомендуются. Это означает, что вам нужно получить уникальный префикс. Уже растет число сайтов, которые генерируют локальные уникальные префиксы адресов, такие как SixXS или Unique Local IPv6 Generator. Вы можете временно использовать частные адреса, чтобы немедленно обеспечить подключение IPv6 в своей интрасети, а затем перейти к общедоступным адресам IPv6 позже.

Не забудьте проверить, поддерживает ли ваш продукт Microsoft IPv6.Перейдите сюда, чтобы прочитать официальный список Microsoft.

Автоматическая настройка в Windows

IPv6 может настраиваться даже без использования DHCP. Он установлен и включен по умолчанию в следующих продуктах Microsoft:

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

- Windows 8

- Windows 7

- Windows Vista

IPv6 для Windows также предназначен для автоматической настройки.Он автоматически устанавливает локальные адреса канала для связи между узлами канала. Более того, если в подсети хоста имеется маршрутизатор с протоколом автоматической туннельной адресации внутри сайта (ISATAP) или маршрутизатор IPv6, хост использует полученные объявления маршрутизатора для автоматической настройки дополнительных адресов, маршрутизатора по умолчанию и других параметров настройки.

Обратите внимание, что IPv6 не установлен в системах Windows XP и Windows Server 2003.

Конфигурация в сетевых системах с поддержкой IPv6

Для Windows 8 и Server 2012, если у вас уже есть ненастроенная, но готовая к IPv6 сетевая инфраструктура, вы все равно можете использовать IPv6 и настроить IPv6-адреса в следующих ситуациях:

- Для домашних пользователей с общедоступными IP-адресами Windows попытается установить соединение, используя технологию перехода IPv6 Teredo.Teredo будет работать только в том случае, если компьютер Windows не присоединен к домену и имеет UDP-доступ к Интернету без пакетов, блокирующих брандмауэр.

- Если Teredo выйдет из строя для домашних пользователей с общедоступными IP-адресами, Windows будет использовать другую технологию перехода IPv6 под названием 6to4, для которой требуется только общедоступный маршрутизируемый IP-адрес.

- Windows может разрешить имя вашей сети с помощью ISATAP через DNS или широковещательную рассылку имен. В этой ситуации Windows будет предполагать, что хост является сервером ISATAP, способным принимать пакеты IPv6, инкапсулированные в пакеты IPv4.Затем он доставит эти пакеты на хосты IPv6, инкапсулирует ответы и отправит их обратно. ISATAP работает в средах IP-адресов с присоединением к домену, без присоединения к домену и с немаршрутизируемыми IP-адресами.

Ручная настройка

Вы можете вручную настроить IPv6-адреса и другие параметры в Windows с помощью следующих инструментов:

- Свойства компонента TCP / IPv6

Базовые параметры IPv6 можно настроить в свойствах компонента TCP / IPv6.

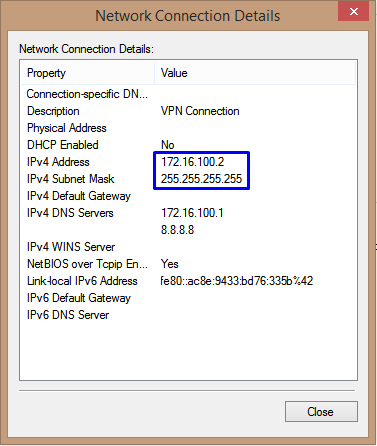

Следующие инструкции предназначены для статической адресации серверов Windows 2008 и Windows 2008 R2:

- Войдите на сервер с правами администратора.

- Выберите «Пуск»> «Сеть»> «Центр управления сетями и общим доступом»> «Изменить настройки адаптера».

- Щелкните правой кнопкой мыши «Подключение по локальной сети» сетевого адаптера и выберите «Я хочу установить IPv6». Щелкните "Свойства".

- Выберите TCP / IPv6 и нажмите «Свойства».

- Щелкните «Использовать следующий IPv6-адрес» и в поле IPv6-адреса введите IP-адрес, который вы хотите использовать.

Пример

fda8: 06c3: ce53: a890: 0000: 0000: 0000: 0001

6. Нажмите клавишу Tab, и длина префикса подсети автоматически станет равной 64.

7. Нажмите клавишу Tab еще раз и в поле Default Gateway введите IP-адрес, который вы хотите использовать для своего шлюза.

Пример

fda8: 06c3: ce53: a890: 0000: 0000: 0000: 0005

8. В поле Предпочитаемый DNS-сервер введите IP-адрес вашего DNS-сервера

.Пример

, если ваш IP-адрес находится на вашем DNS-сервере: fda8: 06c3: ce53: a890: 0000: 0000: 0000: 0001

9.Щелкните ОК. Закройте, чтобы сохранить и выйти.

В Windows Server 2012 и Windows 8 вы можете настроить IPv6-адреса, шлюзы по умолчанию и DNS-серверы в командной строке Windows PowerShell. Вы можете использовать следующие командлеты PowerShell:

- Set-NetIPAddress

- Set-NetIPInterface

- Set-NetIPv6Protocol

- Set-NetNeighbor

- Set-NetRouteWindows

Настройка адресов

Для настройки адресов IPv6 можно использовать командлет New-NetIPAddress.

Пример

Чтобы настроить одноадресный IPv6-адрес 2001: db8: 290c: 1291 :: 1 на интерфейсе с именем «Проводное соединение Ethernet», используйте следующую команду:

New-NetIPAddress –InterfaceAlias «Проводное соединение Ethernet» –IPAddress 2001: db8: 290c: 1291 :: 1

Добавление шлюзов по умолчанию

Для настройки шлюза по умолчанию можно использовать командлет New-NetRoute Windows PowerShell.

Пример

Чтобы добавить маршрут по умолчанию, который использует интерфейс с именем «Wired Ethernet Connection» с адресом следующего перехода fe80 :: 2aa: ff: fe9a: 21b8, используйте следующую команду:

New-NetRoute –DestinationPrefix :: / 0 –InterfaceAlias «Проводное соединение Ethernet» –NextHop fe80 :: 2aa: ff: fe9a: 21b8

Добавление DNS-серверов

Для настройки IPv6-адресов DNS-серверов можно использовать командлет Windows PowerShell Set-DnsClientServerAddress.

Пример

Чтобы добавить DNS-сервер с IPv6-адресом 2001: db8: 99: 4acd :: 8, который использует интерфейс с именем «Проводное соединение Ethernet», используйте следующую команду:

Set-DnsClientServerAddress -InterfaceAlias «Проводное соединение Ethernet» -ServerAddresses 2001: db8: 99: 4acd :: 8

Используйте эти команды Windows PowerShell для отображения информации о конфигурации IPv6 компьютера:

- Get-NetIPInterface -AddressFamily IPv6

- Get-NetIPAddress -AddressFamily IPv6

- Get-NetRoute -AddressFamily IPv6

- Get-NetNeighbor -AddressFamily IPv6

Вы можете настроить параметры IPv6 из интерфейса контекста IPv6 Netsh.exe инструмент. Вы также можете настроить IPv6-адреса, шлюзы по умолчанию и DNS-серверы в командной строке, используя команды в контексте «netsh interface ipv6».

Настройка IPv6-адресов

Используйте команду «netsh interface ipv6 add address» со следующим синтаксисом:

netsh interface ipv6 добавить адрес [interface =] InterfaceNameorIndex [address =] IPv6Address [/ PrefixLength] [[type =] unicast | anycast] [[validlifetime =] Time | infinite] [[primarylifetime =] Time | infinite] [[store =] активный | постоянный]

Пример

Чтобы настроить с бесконечным допустимым и предпочтительным временем жизни одноадресного IPv6-адреса 2001: db8: 290c: 1291 :: 1 на интерфейсе с именем «Подключение по локальной сети» и сделать адрес постоянным, используйте следующую команду:

интерфейс netsh ipv6 добавить адрес «Подключение по локальной сети» 2001: db8: 290c: 1291 :: 1

Добавление шлюзов по умолчанию

Используйте команду «netsh interface ipv6 add route» и добавьте маршрут по умолчанию (:: / 0) со следующим синтаксисом:

netsh interface ipv6 add route [prefix =] :: / 0 [interface =] InterfaceNameorIndex [[nexthop =] IPv6Address] [[siteprefixlength =] Длина] [[metric =] MetricValue] [[publish =] нет | да | бессмертный ] [[validlifetime =] время | бесконечное] [[предпочтительное время жизни =] время | бесконечное] [[store =] активный | постоянный]

Пример

Чтобы добавить маршрут по умолчанию, который использует интерфейс с именем «Подключение по локальной сети» с адресом следующего перехода fe80 :: 2aa: ff: fe9a: 21b8, используйте следующую команду:

netsh interface ipv6 add route :: / 0 "Подключение по локальной сети" fe80 :: 2aa: ff: fe9a: 21b8

Добавление DNS-серверов

Для настройки IPv6-адресов DNS-серверов используйте команду «netsh interface ipv6 add dnsserver» со следующим синтаксисом:

netsh interface ipv6 add dnsserver [name =] InterfaceName [[address =] IPv6Address] [[index =] PreferenceValue]

По умолчанию DNS-сервер добавляется в конец списка DNS-серверов.Если указан индекс, DNS-сервер помещается в эту позицию в списке, а другие DNS-серверы перемещаются вниз по списку.

Пример

Чтобы добавить DNS-сервер с IPv6-адресом 2001: db8: 99: 4acd :: 8, который использует интерфейс с именем «Подключение по локальной сети», используйте следующую команду:

netsh interface ipv6 add dnsserver "Подключение по локальной сети" 2001: db8: 99: 4acd :: 8

Информацию о конфигурации IPv6 можно получить с помощью следующих команд в контексте «netsh interface ipv6» средства Netsh:

- интерфейс netsh ipv6 показать адрес

- интерфейс netsh ipv6 показать интерфейс

- интерфейс netsh ipv6 показать маршрут

- интерфейс netsh ipv6 показать соседей

Обратите внимание, что вы также можете просматривать адреса и маршруты IPv6 с помощью Ipconfig.Инструменты exe и Route.exe (например, команды ipconfig и route print -6 ).