Российские DNS сервера. Public DNS Servers и Free DNS. | NubClub

С каждым годом скорость интернета — как последней мили, так и магистральных каналов становится все выше. Лишь одно неизменно — латентность уже уперлась в физические ограничения: скорость света в оптоволокне — около 200 тыс. километров в секунду и соответственно, быстрее чем за ~150ms ответ от сервера через атлантический океан не получить в обозримой перспективе.Когда мы пытаемся например из России открыть web-сайт, расположенный в США (его DNS сервера вероятно там же) и домен не нашелся в DNS-кэше вашего провайдера — то ждать придется долго даже на гигабитном интернете, возможно даже целую секунду: пока мы через океан получим имена NS серверов домена, пока разрезолвим их IP, пока отправим и получим собственно сам DNS запрос.

Меняют DNS сервера периодически по разным причинам, ну чаще и из за быстродействия, если всё нормально с интернетом, то сайты открываются за секунду или быстрей, не все конечно, ну если сайт сидит на нормальном хостинге и не имеет кучу защит типа банковских сайтов или серьезных компаний, то максимум 2 секунды на самый тяжелый сайт со множеством рекламы и всякой ерунды!

Видео по теме:

Как ускорить Интернет до 300% (изменим DNS сервер)NameBench

В скобках обозначаются страны, код страны и (Cloud) облако, то есть главный сервер имеет зеркальные сервера на других континентах в других странах, тем самым повышая производительность и отказоустойчивость.

Ниже приведены публичные DNS сервера, не думаю что все их знают.

Google Public DNS:

(Ведет сбор вашей статистики, то есть: куда, во сколько с вашего IP заходили, объясняя улучшением предоставления рекламы)(USA)(US)(Cloud)

8.8.8.8 — 8.8.4.4

ipv6:

2001:4860:4860::8888

2001:4860:4860::8844

——————————————————————

OpenDNS: (USA)(Cloud)

(Можно бесплатно зарегистрироваться и настроить под себя фильтрацию и т.д.)

208.67.222.222 — 208.67.220.220 — 208.67.222.220 — 208.67.220.222

208.67.222.123 — 208.67.220.123

ipv6: (Экспериментальные)

2620:0:ccc::2

2620:0:ccd::2

——————————————————————

DNS.WATCH:

(не ведет статистику ваших посещений, подходит для андернета)(Germany)(DE)

84.200.69.80 — 84.200.70.40

ipv6:

2001:1608:10:25::1c04:b12f

2001:1608:10:25::9249:d69b

——————————————————————

Яндекс.DNS:

(Ведет сбор статистики и заявляет, что может передать ее другим лицам)(Россия)(RU)(Cloud)

без фильтрации:

77.88.8.8 — 77.88.8.1

ipv6:

2a02:6b8::feed:0ff — 2a02:6b8:0:1::feed:0ff

фильтрация опасных сайтов:

77.88.8.88 — 77.88.8.2

ipv6:

2a02:6b8::feed:bad — 2a02:6b8:0:1::feed:bad

фильтрация опасных сайтов и сайтов для взрослых:

77.88.8.7 — 77.88.8.3

ipv6:

2a02:6b8::feed:a11 — 2a02:6b8:0:1::feed:a11

OpenNIC DNS:

Международный проект за свободу и нейтралитет в интернете, это не все сервера, их гораздо больше, многие не до настроены или имеют белый список клиентов!

Предупреждаю что некоторые сервера могут перестать работать в любой момент или стать очень тормозными, поэтому предлагаю зайти на их сайт:

(зарегистрируйся чтобы видеть ссылки)

107.150.40.234 — 50.116.23.211 — 107.170.95.180 — 198.46.156.50 — 23.226.230.72 — 75.127.14.107 — 23.90.4.6 (USA)(US) — 198.100.146.51 — 69.28.67.83 (Canada)(CA)

213.183.57.55 — 213.183.57.57 (Россия)(RU) — 37.221.170.104 (Romania)(RO) — 178.17.170.67 (Moldova)(MD) — 46.151.208.154 (Saudi Arabia)(SA) — 88.82.109.9 (Liechtenstein)(LI) — 185.72.177.102 — 31.220.5.106 (Sweden)(SE)

192.121.170.170 (Switzerland)(CH) — 103.25.56.238 — 163.47.20.30 (Australia)(AU) — 87.216.170.85 — 109.69.8.34 (Spain)(ES) — 192.71.245.208 (Italy)(IT) — 103.241.0.207 (New Zealand)(NZ)

151.236.29.92 (Netherland)(NL) — 178.32.122.65 — 37.187.0.40 — 87.98.175.85 (France)(FR) — 62.141.38.230 — 78.47.34.12 — 62.113.200.106 (Germany)(DE) — 193.182.144.144(Israel)(TA, Tel-Aviv)(IL)

128.199.248.105 — 103.25.202.192 (Singapore)(SG) — 217.12.203.133 (Bulgaria)(BG) — 192.71.247.247 (Austria)(AT) — 192.71.249.249 (Belgium)(BE) — 37.235.52.191 (Chile)(CL) — 178.79.174.162 (United Kingdom)(GB)

192.71.211.211 (Isle of Man)(IM) — 192.71.218.218 (Iceland)(IS) — 106.186.17.181 — 106.185.41.36 (Japan)(JP) — 217.12.210.54 (Ukraine)(UA)

ipv6:

2604:180:1::8d12:1dc — 2600:3c00::20:b1ff — 2607:ff28:0:a::913e:1256 (US) — 2406:d501::f40d:f86 — 2401:1400:1:1201:216:3cff:fea7:bcf7 (AU)

2a02:150:7:213:183:57:55:0 (RU) — 2a02:418:6050:ed15:ed15:ed15:e385:e640 (CH) — 2a00:dcc0:eda:88:245:71:858e:a15 (IT) — 2a02:380:4002:ed15:ed15:ed15:3170:4abe (LI) — 2a03:f80:ed15:ca7:ea75:b12d:714:d234 (AT)

2a00:1768:1005:1000:1000:1000:e621:4948 (NL) — 2001:4ba0:cafe:383::1 — 2a01:4f8:192:2393::f023:90af — 2a00:f48:1026:0:f1f7:0:53f:a958 — 2a01:4f8:161:4109::6 (DE) — 2a03:f80:56:37:235:52:191:1 (CL)

——————————————————————

CensurfriDNS.dk : (Denmark)(DK)

89.233.43.71 — 91.239.100.100

ipv6:

2002:d596:2a92:1:71:53:: — 2001:67c:28a4::

——————————————————————

Hurricane ElectricDNS: (USA)(Cloud)

74.82.42.42

ipv6:

2001:470:20::2

——————————————————————

puntCAT DNS: (Spain)

109.69.8.51

ipv6:

2a00:1508:0:4::9

——————————————————————

NTT Communications DNS: (US)(Cloud)

129.250.35.250 — 129.250.35.251

Ipv6:

2001:418:3ff::53 — 2001:418:3ff::1:53

——————————————————————

Level3 DNS: (US)(Cloud)

4.2.2.1 — 4.2.2.2 — 4.2.2.3 — 4.2.2.4 — 4.2.2.5 — 4.2.2.6 — 209.244.0.3 — 209.244.0.4

DNS Сервера также относятся к Level3:

64.215.98.148 — 64.215.98.149 (US) — 212.73.209.34 — 83.243.18.141 — 89.30.11.4 (EU)

Ipv6:

2001:450:2005:1::4 — 2001:450:2005:1::5 (US)

——————————————————————

Ultra DNS также известный как DNS Advantage: (US)((Cloud) Имеет 30-серверов в 6-ти странах)!

156.154.70.1 — 156.154.71.1 — 156.154.70.22 — 156.154.71.22

156.154.70.25 — 156.154.71.25 — 198.153.192.1 -198.153.194.1

——————————————————————

SkyDNS:

Российский. (Блокирует некоторые сайты которые абсолютно нормальные по всем параметрам.)

193.58.251.251

——————————————————————

Без блокировки сайтов:

DNS1: 198.153.192.1 — DNS2: 198.153.194.1

С блокировкой вредоносных сайтов:

198.153.192.40 — 198.153.194.40

199.85.126.10 — 199.85.127.10

С блокировкой вредоносных сайтов, сайтов для взрослых:

198.153.192.50 — 198.153.194.50

199.85.126.20 — 199.85.127.20

С блокировкой вредоносных сайтов, сайтов для взрослых, сайтов распространяющих файлы:

198.153.192.60 — 198.153.194.60

Блокировка всех вредоносных сайтов, сайтов для взрослых, сайты имеющие призыв из далее перечисленного: алкоголь, преступность, культы, наркотики, азартные игры, ненависть, сексуальной ориентации, самоубийство, табак и насилие! Хотя например «facebook», «одноклассники» или «в контакте» с тамошним любым видео не блокирует! Поэтому на мой взгляд без локальной блокировки не прокатит!

199.85.126.30 — 199.85.127.30

——————————————————————

DNS Израильского провайдера R.L.Internet: (Israel)(IL) работает у всех, а не только у клиентов

195.60.232.84 — 195.60.232.113

——————————————————————

D-Link DNS: (USA)(Замечен в сканировании портов)

204.194.232.200 — 204.194.234.200

——————————————————————

Comodo Secure DNS: (United Kingdom)(GB)

8.26.56.26 — 8.20.247.20 (кстати довольно шустрые!)

——————————————————————

Clara.net DNS Servers: (GB)

212.82.225.7 — 212.82.225.12 — 212.82.226.212

——————————————————————

Hetzner Online AG DNS: (Germany)

78.47.115.194 — 78.47.115.197

——————————————————————

HEAG MediaNet DNS: (Germany)

213.157.0.193 — 213.157.0.194

——————————————————————

InterNAP Network DNS:

212.118.241.1 — 212.118.241.33 (GB)

——————————————————————

GreenTeamDNS: (GB) Блокируют сайты по 18 категориям

——————————————————————

SafeDNS: (Germany) Предлагают блокировку по 50-ти категориям платно с помощью программки!

195.46.39.39 — 195.46.39.40 (Без блокировок)

——————————————————————

SmartViperDNS: (USA)

208.76.50.50 — 208.76.51.51

——————————————————————

DynDNS: (USA)(Cloud)

216.146.35.35 — 216.146.36.36

——————————————————————

FreeDNS: (Austria)(AT)

37.235.1.174 — 37.235.1.177

——————————————————————

Rejector.ru DNS:

Российский! (Можно бесплатно зарегистрироваться и настроить под себя, есть родительский контроль, есть административный, чтоб знать кто куда заходил и когда! )

95.154.128.32 (RU) — 176.9.147.55 (DE) (второй сервер находится в Германии)

——————————————————————

Gilat satcom DNS: (Israel)(IL)

62.56.230.100 — 81.199.48.244

——————————————————————

Cable & Wireless Telecommunication Services DNS: (EU)(Cloud)

141.1.1.1 — 195.27.1.1

——————————————————————

Uk2.net DNS: (GB)

83.170.64.2 — 83.170.69.2

——————————————————————

UUNET — MCI Communications Services DNS: (EU)(Cloud)

158.43.128.1 — 158.43.128.72 — 158.43.240.3 — 158.43.240.4 (GB) — 192.76.144.66 (DE) — 193.67.79.39 — 195.129.12.83 (NL) — 194.98.65.65 (FR)

——————————————————————

SprintLink DNS: (US)

204.117.214.10 — 199.2.252.10 — 204.97.212.10

——————————————————————

68.4.16.30 — 68.4.16.25

——————————————————————

Opal-Solutions DNS: (GB)

195.74.130.12 — 195.74.130.35 — 195.74.128.6 — 62.8.96.38 — 195.12.1.225 — 62.8.100.200 — 213.83.66.65 — 195.12.4.247

Предлагаю использовать программу — DNS Benchmark, найти ее можно тут причем бесплатно и без всякой левой рекламы:

(зарегистрируйся чтобы видеть ссылки)

Это прямая ссылка на скачивание:Спойлер

(зарегистрируйся чтобы видеть ссылки)

Скачали, запустили, ничего устанавливать не надо, он сам предложит сервера, хотя вы можете добавить и любые другие, например своих провайдеров, они работают хорошо по задержкам так как ближе, ну вот по скорости своего предназначения переходят рубеж!

Вкратце, смотрите не только на красную линию про которую можно забыть, а на синюю и зеленую и те сервера которые имеют наименьшую зеленую и особенно синюю линии они для вас шустрей всех!

Смотрите линии относительно других серверов!

Чтобы проверить у себя, не меняйте их в роутерах и т.д. Смените для проверки у себя непосредственно на машине в настройках Internet Protocol, потом настройки DNS менять можете только первичный сервер, главное сохраните тот IP, который там прописан, если вообще прописан.

После всех изменений и сохранения, просто погуляйте по разным сайтам, даже на которые никогда не заходили, учтите не всегда будет летать, так как может вы на сервере который просто другого не лучшего провайдера или на нем стоит фильтрация определенных сайтов!

Также можно использовать программку — Acrylic DNS Proxy.

Скачать ее можно здесь:

(зарегистрируйся чтобы видеть ссылки)

Принцип работы заключается в том что в ней можно прописать 10 ДНС серверов и при запросе она обратится сразу к ним всем, как известно разные сервера шустрей с разными сайтами! И получается ускорение!Кратко настройка:

установив заходите в: Edit Acrylic Configuration File находится в старт меню! Прописываете с PrimaryServerAddress и по DenaryServerAddress то есть с 1-го по 10-й можно меньше, делаете рестарт программы!

У себя на компьютере первичный сервер прописываете 127.0.0.1 это по умолчанию, при заходе в инет возможна ругань фаерволла делаете разрешить и все должно летать! Могут быть затупы при низкой скорости интернета!

Также кому то может не подойти из-за специфичности вашего пользования компьютером. Также если начинают тупить сайты и не хотят открываться то делайте Purge Acrylic Cache Data.

Тестируйте и пользуйтесь.

Ищите подходящие сервера прописывайте их и наслаждаюсь интернетом каким он должен быть!

Приветствуется предложение своих публичных DNS.

nub-club.com

Яндекс.DNS

Технические подробности

Яндекс.DNS — это бесплатный рекурсивный DNS-сервис. Сервера Яндекс.DNS находятся в России, странах СНГ и Западной Европе. Запросы пользователя обрабатывает ближайший дата-центр, что обеспечивает высокую скорость соединения.

| Базовый | Безопасный | Семейный | ||

| IPv4 | Preferred DNS | 77.88.8.8 | 77.88.8.88 | 77.88.8.7 |

| Alternate DNS | 77.88.8.1 | 77.88.8.2 | 77.88.8.3 | |

| IPv6 | Preferred DNS | 2a02:6b8::feed:0ff | 2a02:6b8::feed:bad | 2a02:6b8::feed:a11 |

| Alternate DNS | 2a02:6b8:0:1::feed:0ff | 2a02:6b8:0:1::feed:bad | 2a02:6b8:0:1::feed:a11 | |

Скорость работы Яндекс.DNS во всех трёх режимах одинакова. В «Базовом» режиме не предусмотрена какая-либо фильтрация трафика. В «Безопасном» режиме обеспечивается защита от заражённых и мошеннических сайтов. «Семейный» режим включает защиту от опасных сайтов и блокировку сайтов для взрослых.

Защита от заражённых сайтов

Яндекс ежедневно проверяет десятки миллионов страниц на наличие вредоносного кода, выявляя тысячи зараженных сайтов. Для этого применяются сигнатурная технология Sophos и собственный антивирус Яндекса, построенный на анализе поведения исследуемых сайтов. При обнаружении подозрительной активности страница отмечается как опасная, а вредоносный код добавляется в базу вирусных сигнатур. Данные о заражённых сайтах обновляются несколько раз в сутки.

Защита от мошеннических сайтов

Яндекс также выявляет сайты, обладающие признаками мошеннических. К ним относятся, например, страницы, созданные с целью выманить номер телефона пользователя или вынуждающие его отправить сообщение на короткий номер, потеряв деньги. В «Безопасном» и «Семейном» режимах, Яндекс.DNS блокирует такие сайты — при попытке зайти на них, пользователь увидит предупреждение.

Защита от ботнетов

Попавший в ботнет заражённый компьютер обычно управляется централизованно, через специальный C&C-сервер (от англ. command-and-control — «командование и контроль»). Адрес управляющего сервера меняется динамически, чтобы затруднить его обнаружение и блокировку. Поэтому боту на заражённом компьютере известно только доменное имя сервера — IP-адрес он запрашивает с помощью системного DNS. Яндекс.DNS в «Безопасном» и «Семейном» режимах блокирует запросы IP-адресов всех известных C&C-серверов. Из-за этого программа-бот вынуждена бездействовать, а злоумышленник теряет удалённый доступ к компьютеру пользователя. Постоянно обновляемый список ботнетов и управляющих серверов Яндекс получает от системы Virus Tracker.

Блокировка сайтов для взрослых

Алгоритмы Яндекса умеют определять эротический и порнографический контент в проиндексированных страницах. Анализируется как текст и картинки в документе, так и другие факторы — например, ссылочное окружение. Данные о сайтах с такими страницами обновляются 2-3 раза в неделю.

Блокировка рекламы для взрослых

В «Семейном» режиме Яндекс.DNS блокируется реклама эротического и порнографического характера на всех сайтах. Для хоста такой рекламной сети запрещается получение правильного IP-адреса, поэтому сами объявления и баннеры не могут быть загружены.

Яндекс.DNS в роутере

Яндекс.DNS доступен в роутерах Asus, D-Link, TP-Link и ZyXEL. Для популярных моделей этих производителей выпущены специальные версии прошивки с интегрированным Яндекс.DNS.

Особенности Яндекс.DNS в роутере:

- Возможность в один клик выставить режим по умолчанию, в том числе для вновь подключаемых устройств.

- Для каждого устройства можно выбрать свой режим Яндекс.DNS. Устройства идентифицируются по MAC-адресу.

- В «Безопасном» и «Семейном» режимах все запросы к другим DNS-сервисам обрабатывает Яндекс.DNS.

dns.yandex.ru

Обзор IP адресов лучших DNS серверов

Рассматривая проблемы доступа к заблокированным сайтам или организовывая безопасный серфинг, вы, конечно же, встречались с рекомендациями по смене DNS. Давайте подробнее разберемся, что обозначает данная аббревиатура, и рассмотрим несколько лучших DNS-серверов.

Содержание статьи:

Что такое DNS

На самом деле в Интернет существуют только IP-адреса в цифровом формате, и все привычные буквенные ссылки, такие как, например, https://wd-x.ru/ преобразовываются к стандартным адресам IP. А отвечают за эти преобразования сервера Domain Name Service (DNS), определяющие IP-адрес по имени домена.

Как изменить DNS

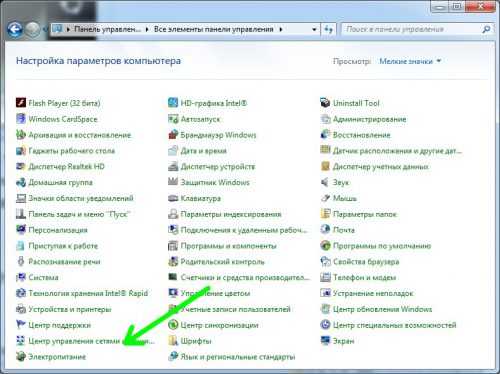

Чтобы переопределить DNS заходим в раздел «Центр управления сетями» классической панели управления.

Далее кликаем пункт «Изменение параметров адаптера» и щелкаем активное подключение. Щелкаем его правой кнопкой, переходим к пункту «Свойства».

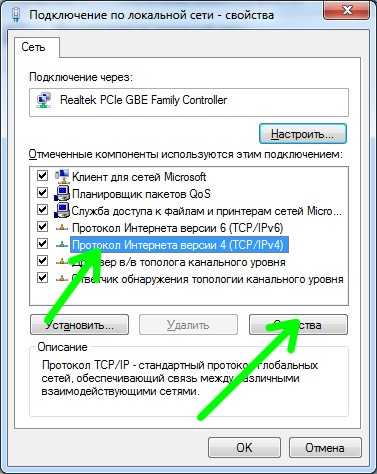

Выбираем протокол TCP/IPv4, снова щелкаем «Свойства».

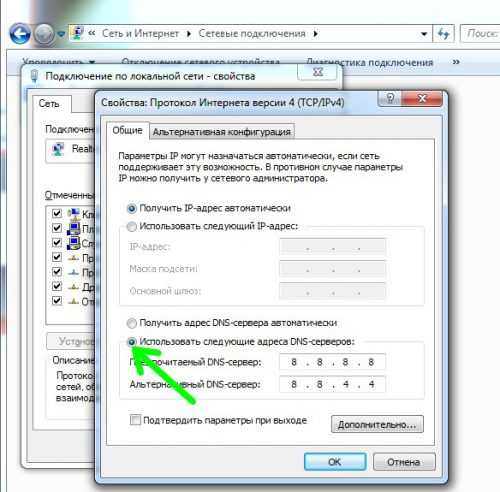

Выбираем альтернативный адрес DNS.

Лучшие серверы DNS

Google Public DNS

Пожалуй, самый популярный сервер, работающий уже почти 8 лет. Его адреса известны всем – 8.8.8.8 и 8.8.4.4. Вместе с Google Public DNS ваша безопасность в Сети будет высокой, а скорость серфинга – оптимальной, так как ближайший к вам сервер будет определен с помощью технологии Anycast. Кроме того, этот сервис от Google обладает повышенной устойчивостью к хакерским атакам.

OpenDNS

Служба DNS-серверов, работающая с 2006 года. Имеет платный (корпоративный) и бесплатный (домашний) режимы работы. Домашняя версия также обеспечит родительский контроль и защитит от фишинга. Адреса серверов следующие:

- 67.222.222;

- 67.220.220;

- 67.222.220;

- 67.220.222.

DNS.WATCH

Очень быстрый и минималистичный сервис DNS, с основным акцентом на скорость работы и на просмотр заблокированных цензурой сайтов. Адреса серверов — 82.200.69.80 и 84.200.70.40.

Level3 DNS

Надежная и производительная DNS-служба. Конечно же, он намного меньше Google, тем не менее, с развитой инфраструктурой серверов скорость вашего серфинга будет максимальной. Level3 доступен по адресам 209.244.0.3 и 209.244.0.4.

Comodo Secure DNS

Эта служба предлагается известным разработчиком программ для защиты компьютера. Система выберет наиболее близкий к вам сервер так, чтобы обеспечить максимально быстрый и безопасный серфинг. Адреса Comodo Secure DNS – 8.26.56.26 и 8.20.247.20.

OpenNIC DNS

Если ваш провайдер ограничивает доступ к сайтам, отличным решением станет установка OpenNIC DNS. Сервис имеет очень большую инфраструктуру, и поэтому перед его использованием вам сначала нужно будет зайти на веб-сайт проекта. Там система подберет наилучшие сервера в зависимости от вашего текущего местоположения.

Yandex DNS

Своя служба DNS есть и у Яндекса. География размещения серверов достаточно широкая, что обеспечивает высокую скорость работы. Имеется три варианта:

- Базовый (77.88.8.8 и 77.88.8.1)

- Безопасный (88.8.88 и 77.88.8.1) обеспечит дополнительную защиту от вредоносных сайтов;

- Семейный (77.88.8.7 и 77.88.8.3)предоставит дополнительную защиту от «взрослых» сайтов.

Вместо послесловия

Каждый из рассмотренных нами DNS-серверов имеет свои плюсы и минусы, и наверняка какой-нибудь вам понравится, и вы будете его использовать. И, напоследок, самое главное – изменив настройки DNS в Windows, обязательно очистите DNS-кэш, иначе вы можете не ощутить сделанных изменений.

поделитесь с друзьями:

ВКонтакте

OK

wd-x.ru

Дата-центры Яндекс.DNS находятся в России, странах СНГ и Западной Европе. Запросы пользователя обрабатывает ближайший дата-центр, что обеспечивает высокую скорость соединения. | |||

Яндекс ежедневно проверяет десятки миллионов страниц на наличие вредоносного кода. Для этого применяются сигнатурная технология Sophos и собственный антивирус Яндекса. При обнаружении подозрительной активности страница отмечается как опасная, а вредоносный код добавляется в базу вирусных сигнатур. Данные о зараженных сайтах обновляются несколько раз в сутки. | |||

Яндекс выявляет сайты, обладающие признаками мошеннических. К ним относятся, например, страницы, созданные с целью узнать у пользователя номер его телефона или предлагающие отправлять SMS-сообщения, из-за которых со счета списываются крупные суммы денег. Яндекс.DNS блокирует такие сайты — при попытке зайти на них, пользователь увидит предупреждение. | |||

Бот — это автономная вредоносная программа, которая ставится на компьютер и позволяет удаленно управлять им по сети без ведома хозяина. Зараженный ботом компьютер обычно управляется через специальный C&C-сервер (от англ. command-and-control — «командование и контроль»). Адрес управляющего сервера меняется динамически, чтобы затруднить его обнаружение и блокировку. Поэтому боту на зараженном компьютере известно только доменное имя сервера — IP-адрес он запрашивает с помощью системного DNS. Яндекс.DNS блокирует запросы IP-адресов всех известных C&C-серверов. Из-за этого бот вынужден бездействовать, а злоумышленник теряет удаленный доступ к компьютеру пользователя. Постоянно обновляемый список управляющих серверов Яндекс получает от системы Virus Tracker. | |||

Алгоритмы Яндекса позволяют определять эротический и порнографический контент Интернет-страниц. Анализируется как текст и картинки в документе, так и другие, косвенные, факторы — например, ссылочное окружение. Если сайт был признан «ресурсом для взрослых», Яндекс.DNS блокирует его. Сайт нельзя будет не только открыть в браузере, но и |

yandex.ru

Бесплатный DNS-хостинг на быстрых DNS-server’ах

Address Record — IP-адрес, который соответствует доменному имени.

Например: example.com internet address = 217.69.139.202

Address Record IPv6 — IP-адрес, который соответствует доменному имени, по 6 версии интернет-протокола.

Например: example.com AAAA IPv6 address = 2a00:1148:db00:0:b0b0::1

Mail Exchange — MX-запись содержит доменное имя почтового сервера, принимающий почту для вашего домена.

Например: example.com MX preference = 10, mail exchanger = mxs.example.com.

при этом в DNS должна быть соответствующая запись типа «А», mxs.example.com internet address = 217.69.139.150

Point to Reverse — в противоположность записи типа «А», используется для получения доменного имени по IP-адресу.

Например: 217.69.139.150.in-addr.arpa. IN PTR example.com

Canonical Name Record — каноническая запись имени — отображает синоним (алиас) другого доменного имени (для перенаправления на него).

Например: www.example.com IN CNAME example.com

Name Server — NS-запись указывает на DNS-сервер, обслуживающий данное доменное имя.

Например: example.com nameserver = ns1.example.com

при этом в DNS должна быть соответствующая запись типа «А», ns1.example.com internet address = 217.69.139.112

Текстовая запись — может содержать произвольный текст.

Например: example.com text = «v=spf1 redirect=_spf.example.com»

Service Record — определяет доменное имя сервера определенных служб (IP-телефонии, системы мгновенных сообщений и т.п.).

Например: _sip._tcp.example.com 86400 IN SRV 0 5 5060 sipserver.example.com

при этом в DNS должна быть соответствующая запись типа «А», sipserver.example.com internet address = 217.69.139.112

1cloud.ru

Как выбрать самый быстрый первичный и альтернативный DNS сервер

Оптика в дом, гигабитные интерфейсы, тарифы со скоростью доступа 100 Мегабит в секунду — современный пользователь гонится за всё большей скоростью работы в Интернете. Но копаясь в расширенных настройках и мучая свой роутер в попытках выжать хоть на килобит, хоть на миллисекунду быстрее многие пользователи попросту забывают, что скорость открытия страницы может зависеть и от выбора DNS-сервера тоже. Причем в некоторых случаях — в немалой степени.

Если говорить простым языком, то DNS это специальный сервер в Интернете, который сопоставляет доменное имя сайта с его IP-адресом в сети . Когда Вы вводите имя сайта в адресной строке браузера — например, nastroisam.ru — компьютер первым делом отправляет запрос на ДНС-сервер, который ищет в своей базе IP- адрес нужного узла и затем уже компьютер обращается к искомому узлу уже по IP-адресу.

У большинства крупных провайдеров адреса DNS подцепляются автоматически. Большинство пользователей их не знает и даже не задумывается об этом. А зря. Во-первых, как показывает практика провайдерские серверы не всегда быстро и стабильно работают. Причем иногда это случается даже у крупнейших операторов большой тройки. Во-вторых — многие провайдеры намеренно блокируют сайты, в том числе любимые пользователями торрент-трекеры, путем подмены IP-адреса на 127.0.0.1.

Более подвинутые пользователи частенько используют бесплатные альтернативные DNS-ы. Самые популярные — это публичные серверы Гугл. На втором месте по популярности в России — сервис Яндекс.DNS. Помимо этого есть ещё ряд крупных сервисов — UltraDNS, SkyDNS, Level 3.

Но когда есть выбор, возникают и сложности. Как определить какой сервер будет быстрее в условиях конкретного провайдера? В этом нам помогут специальные тестовые утилиты.

1. DNS Benchmark (Скачать).

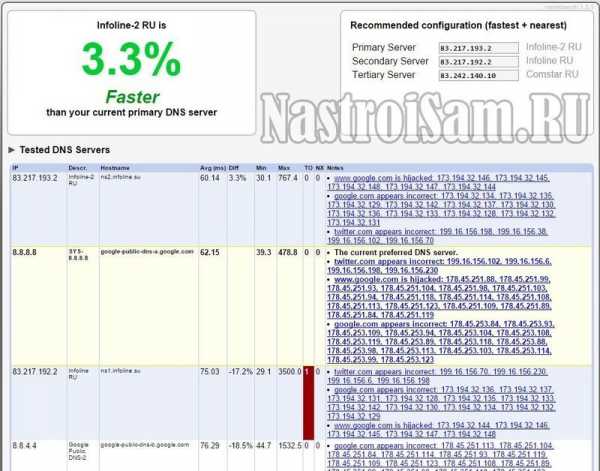

После установки и запуска Вы увидите вот такое окно:

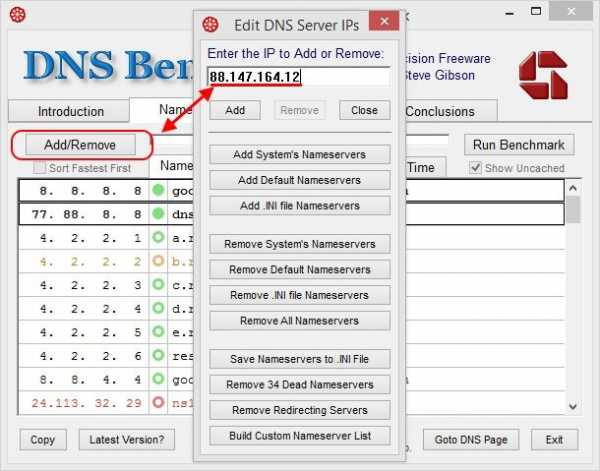

На вкладке «Nameservers» будет таблица серверов. Первыми в нем будут те, что используются у Вас. Ниже будут приведены зарубежные публичные DNS. К сожалению, российских серверов здесь нет, но их можно добавить, нажав на кнопку «Add/Remove»:

После этого кликаем на кнопку «Run Benchmark» и ждем результатов теста:

Программа автоматически отсортирует результаты по скорости и качеству работы. В итоге первый ставим как первичный DNS-сервер, а второй — как альтернативный.

2. Namebench (Скачать).

Лично мне эта программа понравилась больше, несмотря на то, что она значительно проще и у нее нет красочных графиков.

Главное окно выглядит вот так:

В строке «Nameservers» будут указаны используемые Вами в текущий момент ДНС-ы. При необходимости в эту строку Вы можете дописать ещё адреса серверов, которых Вы хотите включить в тестирование. После этого нажимаем кнопку Start Bechmark, запускаем тест и ждем результата. Он будет выведен в отдельный отчет:

В правом верхнем углу будут приведены рекомендуемые к использованию серверы. Их нужно будет прописать как первичный и альтернативный DNS сервер.

nastroisam.ru

DNS — Википедия

У этого термина существуют и другие значения, см. DNS (значения).| DNS | |

|---|---|

| Название | Domain Name System |

| Уровень (по модели OSI) | Прикладной |

| Семейство | TCP/IP |

| Порт/ID | 53/TCP, 53/UDP |

| Назначение протокола | Разрешение доменных имён |

| Спецификация | RFC 1034, RFC 1035 / STD 13 |

| Основные реализации (клиенты) | Встроен во все сетевые ОС |

| Основные реализации (серверы) | BIND, NSD, PowerDNS или Microsoft DNS Server |

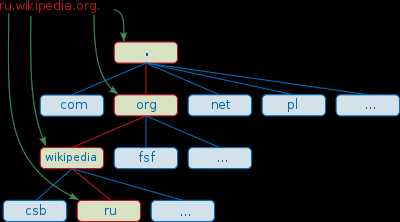

Пример структуры доменного имени

Пример структуры доменного имениDNS (англ. Domain Name System «система доменных имён») — компьютерная распределённая система для получения информации о доменах. Чаще всего используется для получения IP-адреса по имени хоста (компьютера или устройства), получения информации о маршрутизации почты, обслуживающих узлах для протоколов в домене (SRV-запись).

Распределённая база данных DNS поддерживается с помощью иерархии DNS-серверов, взаимодействующих по определённому протоколу.

Основой DNS является представление об иерархической структуре доменного имени и зонах. Каждый сервер, отвечающий за имя, может делегировать ответственность за дальнейшую часть домена другому серверу (с административной точки зрения — другой организации или человеку), что позволяет возложить ответственность за актуальность информации на серверы различных организаций (людей), отвечающих только за «свою» часть доменного имени.

Начиная с 2010 года в систему DNS внедряются средства проверки целостности передаваемых данных, называемые DNS Security Extensions (DNSSEC). Передаваемые данные не шифруются, но их достоверность проверяется криптографическими способами. Внедряемый стандарт DANE обеспечивает передачу средствами DNS достоверной криптографической информации (сертификатов), используемых для установления безопасных и защищённых соединений транспортного и прикладного уровней.

DNS обладает следующими характеристиками:

- Распределённость администрирования. Ответственность за разные части иерархической структуры несут разные люди или организации.

- Распределённость хранения информации. Каждый узел сети в обязательном порядке должен хранить только те данные, которые входят в его зону ответственности, и (возможно) адреса корневых DNS-серверов.

- Кэширование информации. Узел может хранить некоторое количество данных не из своей зоны ответственности для уменьшения нагрузки на сеть.

- Иерархическая структура, в которой все узлы объединены в дерево, и каждый узел может или самостоятельно определять работу нижестоящих узлов, или делегировать (передавать) их другим узлам.

- Резервирование. За хранение и обслуживание своих узлов (зон) отвечают (обычно) несколько серверов, разделённые как физически, так и логически, что обеспечивает сохранность данных и продолжение работы даже в случае сбоя одного из узлов.

DNS важна для работы Интернета, так как для соединения с узлом необходима информация о его IP-адресе, а для людей проще запоминать буквенные (обычно осмысленные) адреса, чем последовательность цифр IP-адреса. В некоторых случаях это позволяет использовать виртуальные серверы, например, HTTP-серверы, различая их по имени запроса. Первоначально преобразование между доменными и IP-адресами производилось с использованием специального текстового файла hosts, который составлялся централизованно и автоматически рассылался на каждую из машин в своей локальной сети. С ростом Сети возникла необходимость в эффективном, автоматизированном механизме, которым и стала DNS.

DNS была разработана Полом Мокапетрисом в 1983 году; оригинальное описание механизмов работы содержится в RFC 882 и RFC 883. В 1987 публикация RFC 1034 и RFC 1035 изменила спецификацию DNS и отменила RFC 882, RFC 883 и RFC 973 как устаревшие.

- поддержка динамических обновлений

- защита данных (DNSSEC) и транзакций (TSIG)

- поддержка различных типов информации

Использование более простого и запоминающегося имени вместо числового адреса хоста относится к эпохе ARPANET. Стэнфордский исследовательский институт (теперь SRI International) поддерживал текстовый файл HOSTS.TXT, который сопоставлял имена узлов с числовыми адресами компьютеров в ARPANET. Поддержание числовых адресов, называемых списком присвоенных номеров, было обработано Джоном Постелем в Институте информационных наук Университета Южной Калифорнии (ISI), команда которого тесно сотрудничала с НИИ.[1]

Адреса назначались вручную. Чтобы запросить имя хоста и адрес и добавить компьютер в главный файл, пользователи связывались с сетевым информационным центром (NIC) SRI, руководимым Элизабет Фейнлер, по телефону в рабочее время.

К началу 1980-х годов поддержание единой централизованной таблицы хостов стало медленным и громоздким, а развивающейся сети требовалась автоматическая система именования для решения технических и кадровых вопросов. Постел поставил перед собой задачу выработать компромисс между пятью конкурирующими предложениями для решения задачи, сформулированной Полом Мокапетрисом. Мокапетрис вместо этого создал концепцию иерархической системы доменных имен.

Рабочая группа IETF опубликовала оригинальные спецификации в RFC 882 и RFC 883 в ноябре 1983 года.

В 1984 году четыре студента UC Berkeley, Дуглас Терри, Марк Пейнтер, Дэвид Риггл и Сонгниан Чжоу, написали первую версию сервера имен BIND (Berkeley Internet Name Daemon). В 1985 году Кевин Данлэп из DEC существенно пересмотрел реализацию DNS. Майк Карел, Фил Альмквист и Пол Викси поддерживали BIND с тех пор. В начале 1990-х годов BIND был перенесен на платформу Windows NT. Он широко распространен, особенно в Unix-системах, и по-прежнему является наиболее широко используемым программным обеспечением DNS в Интернете.

В ноябре 1987 года были приняты спецификации DNS — RFC 1034 и RFC 1035. После этого были приняты сотни RFC, изменяющих и дополняющих DNS.

Первоначально проблемы безопасности не были основными соображениями при разработке программного обеспечения DNS или любого программного обеспечения для развёртывания в раннем Интернете, поскольку сеть не была открыта для широкой общественности. Однако рост Интернета в коммерческом секторе в 1990-х годах изменил требования к мерам безопасности для защиты целостности данных и аутентификации пользователей.

Несколько уязвимостей были обнаружены и использованы злоумышленниками. Одной из таких проблем является отравление кэша DNS, в котором данные распространяются на кэширующие преобразователи под предлогом того, что они являются авторитетным сервером происхождения, тем самым загрязняя хранилище данных потенциально ложной информацией и длительными сроками действия (время жизни). Впоследствии, запросы легитимных приложений могут быть перенаправлены на сетевые хосты, контролируемые злоумышленником.

DNS-ответы ранее не имели криптографической подписи, что давало возможность для множества вариантов атаки. Современные расширения системы безопасности доменных имен (DNSSEC) изменяют DNS, чтобы добавить поддержку криптографически подписанных ответов. Другие расширения, такие как TSIG, добавляют поддержку криптографической аутентификации между доверенными одноранговыми узлами и обычно используются для авторизации передачи зоны или операций динамического обновления.

Некоторые доменные имена могут использоваться для достижения эффектов спуфинга. Например, paypal.com и paypa1.com — это разные имена, но пользователи могут не различать их в графическом пользовательском интерфейсе в зависимости от выбранного шрифта пользователя. Во многих шрифтах буква l и цифра 1 выглядят очень похожими или даже идентичными. Эта проблема остро стоит в системах, которые поддерживают интернационализированные доменные имена, поскольку многие коды символов в ISO 10646 могут отображаться на типичных экранах компьютеров. Эта уязвимость иногда используется в фишинге.

Для подтверждения результатов DNS также могут использоваться такие методы, как обратный DNS с подтверждением прямых записей, но криптографически достоверными они не являются; при этом не учитывается вариант подмены маршрутной информации (англ. BGP hijacking).

Ключевыми понятиями DNS являются:

- Доме́н (англ. domain «область») — узел в дереве имён, вместе со всеми подчинёнными ему узлами (если таковые имеются), то есть именованная ветвь или поддерево в дереве имён. Структура доменного имени отражает порядок следования узлов в иерархии; доменное имя читается слева направо от младших доменов к доменам высшего уровня (в порядке повышения значимости): вверху находится корневой домен (имеющий идентификатор «

.»(точка)), ниже идут домены первого уровня (доменные зоны), затем — домены второго уровня, третьего и т. д. (например, для адресаru.wikipedia.org.домен первого уровня —org, второго —wikipedia, третьего —ru). DNS позволяет не указывать точку корневого домена. - Поддомен (англ. subdomain) — подчинённый домен (например,

wikipedia.org— поддомен доменаorg, аru.wikipedia.org— доменаwikipedia.org). Теоретически такое деление может достигать глубины 127 уровней, а каждая метка может содержать до 63 символов, пока общая длина вместе с точками не достигнет 254 символов. Но на практике регистраторы доменных имён используют более строгие ограничения. Например, если у вас есть домен видаmydomain.ru, вы можете создать для него различные поддомены видаmysite1.mydomain.ru,mysite2.mydomain.ruи т. д. - Ресурсная запись — единица хранения и передачи информации в DNS. Каждая ресурсная запись имеет имя (то есть привязана к определённому доменному имени, узлу в дереве имён), тип и поле данных, формат и содержание которого зависит от типа.

- Зона — часть дерева доменных имён (включая ресурсные записи), размещаемая как единое целое на некотором сервере доменных имён (DNS-сервере, см. ниже), а чаще — одновременно на нескольких серверах (см. ниже). Целью выделения части дерева в отдельную зону является передача ответственности (см. ниже) за соответствующий домен другому лицу или организации. Это называется делегированием (см. ниже). Как связная часть дерева, зона внутри тоже представляет собой дерево. Если рассматривать пространство имён DNS как структуру из зон, а не отдельных узлов/имён, тоже получается дерево; оправданно говорить о родительских и дочерних зонах, о старших и подчинённых. На практике большинство зон 0-го и 1-го уровня (‘.’, ru, com, …) состоят из единственного узла, которому непосредственно подчиняются дочерние зоны. В больших корпоративных доменах (2-го и более уровней) иногда встречается образование дополнительных подчинённых уровней без выделения их в дочерние зоны.

- Делегирование — операция передачи ответственности за часть дерева доменных имён другому лицу или организации. За счёт делегирования в DNS обеспечивается распределённость администрирования и хранения. Технически делегирование выражается в выделении этой части дерева в отдельную зону, и размещении этой зоны на DNS-сервере (см. ниже), управляемом этим лицом или организацией. При этом в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны.

- DNS-сервер — специализированное ПО для обслуживания DNS, а также компьютер, на котором это ПО выполняется. DNS-сервер может быть ответственным за некоторые зоны и/или может перенаправлять запросы вышестоящим серверам.

- DNS-клиент — специализированная библиотека (или программа) для работы с DNS. В ряде случаев DNS-сервер выступает в роли DNS-клиента.

- Авторитетность (англ. authoritative) — признак размещения зоны на DNS-сервере. Ответы DNS-сервера могут быть двух типов: авторитетные (когда сервер заявляет, что сам отвечает за зону) и неавторитетные (англ. Non-authoritative), когда сервер обрабатывает запрос, и возвращает ответ других серверов. В некоторых случаях вместо передачи запроса дальше DNS-сервер может вернуть уже известное ему (по запросам ранее) значение (режим кеширования).

- DNS-запрос (англ. DNS query) — запрос от клиента (или сервера) серверу. Запрос может быть рекурсивным или нерекурсивным (см. Рекурсия).

Система DNS содержит иерархию DNS-серверов, соответствующую иерархии зон. Каждая зона поддерживается как минимум одним авторитетным сервером DNS (от англ. authoritative — авторитетный), на котором расположена информация о домене.

Имя и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Для повышения устойчивости системы используется множество серверов, содержащих идентичную информацию, а в протоколе есть средства, позволяющие поддерживать синхронность информации, расположенной на разных серверах. Существует 13 корневых серверов, их адреса практически не изменяются.[2]

Протокол DNS использует для работы TCP- или UDP-порт 53 для ответов на запросы. Традиционно запросы и ответы отправляются в виде одной UDP-датаграммы. TCP используется, когда размер данных ответа превышает 512 байт, и для AXFR-запросов.

Рекурсия[править | править код]

Термином рекурсия в DNS обозначают алгоритм поведения DNS-сервера: выполнение от имени клиента полный поиск нужной информации во всей системе DNS, при необходимости обращаясь к другим DNS-серверам.

DNS-запрос может быть рекурсивным — требующим полного поиска, — и нерекурсивным (или итеративным) — не требующим полного поиска.

Аналогично — DNS-сервер может быть рекурсивным (умеющим выполнять полный поиск) и нерекурсивным (не умеющим выполнять полный поиск). Некоторые программы DNS-серверов, например, BIND, можно сконфигурировать так, чтобы запросы одних клиентов выполнялись рекурсивно, а запросы других — нерекурсивно.

При ответе на нерекурсивный запрос, а также при неумении или запрете выполнять рекурсивные запросы, DNS-сервер либо возвращает данные о зоне, за которую он ответственен, либо возвращает ошибку. Настройки нерекурсивного сервера, когда при ответе выдаются адреса серверов, которые обладают большим объёмом информации о запрошенной зоне, чем отвечающий сервер (чаще всего — адреса корневых серверов), являются некорректными, и такой сервер может быть использован для организации DoS-атак.

В случае рекурсивного запроса DNS-сервер опрашивает серверы (в порядке убывания уровня зон в имени), пока не найдёт ответ или не обнаружит, что домен не существует (на практике поиск начинается с наиболее близких к искомому DNS-серверов, если информация о них есть в кэше и не устарела, сервер может не запрашивать другие DNS-серверы).

Рассмотрим на примере работу всей системы.

Предположим, мы набрали в браузере адрес ru.wikipedia.org. Браузер ищет соответствие этого адреса IP-адресу в файле hosts. Если файл не содержит соответствия, то далее браузер спрашивает у сервера DNS: «какой IP-адрес у ru.wikipedia.org»?

Однако сервер DNS может ничего не знать не только о запрошенном имени, но и даже обо всём домене wikipedia.org.

В этом случае сервер обращается к корневому серверу — например, 198.41.0.4. Этот сервер сообщает — «У меня нет информации о данном адресе, но я знаю, что 204.74.112.1 является ответственным за зону org.» Тогда сервер DNS направляет свой запрос к 204.74.112.1, но тот отвечает «У меня нет информации о данном сервере, но я знаю, что 207.142.131.234 является ответственным за зону wikipedia.org.» Наконец, тот же запрос отправляется к третьему DNS-серверу и получает ответ — IP-адрес, который и передаётся клиенту — браузеру.

В данном случае при разрешении имени, то есть в процессе поиска IP по имени:

- браузер отправил известному ему DNS-серверу рекурсивный запрос — в ответ на такой тип запроса сервер обязан вернуть «готовый результат», то есть IP-адрес, либо пустой ответ и код ошибки NXDOMAIN;

- DNS-сервер, получивший запрос от браузера, последовательно отправлял нерекурсивные запросы, на которые получал от других DNS-серверов ответы, пока не получил ответ от сервера, ответственного за запрошенную зону;

- остальные упоминавшиеся DNS-серверы обрабатывали запросы нерекурсивно (и, скорее всего, не стали бы обрабатывать запросы рекурсивно, даже если бы такое требование стояло в запросе).

Иногда допускается, чтобы запрошенный сервер передавал рекурсивный запрос «вышестоящему» DNS-серверу и дожидался готового ответа.

При рекурсивной обработке запросов все ответы проходят через DNS-сервер, и он получает возможность кэшировать их. Повторный запрос на те же имена обычно не идёт дальше кэша сервера, обращения к другим серверам не происходит вообще. Допустимое время хранения ответов в кэше приходит вместе с ответами (поле TTL ресурсной записи).

Рекурсивные запросы требуют больше ресурсов от сервера (и создают больше трафика), так что обычно принимаются от «известных» владельцу сервера узлов (например, провайдер предоставляет возможность делать рекурсивные запросы только своим клиентам, в корпоративной сети рекурсивные запросы принимаются только из локального сегмента). Нерекурсивные запросы обычно принимаются ото всех узлов сети (и содержательный ответ даётся только на запросы о зоне, которая размещена на узле, на DNS-запрос о других зонах обычно возвращаются адреса других серверов).

Обратный DNS-запрос[править | править код]

DNS используется в первую очередь для преобразования символьных имён в IP-адреса, но он также может выполнять обратный процесс. Для этого используются уже имеющиеся средства DNS. Дело в том, что с записью DNS могут быть сопоставлены различные данные, в том числе и какое-либо символьное имя. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя. Обратный порядок записи частей IP-адреса объясняется тем, что в IP-адресах старшие биты расположены в начале, а в символьных DNS-именах старшие (находящиеся ближе к корню) части расположены в конце.

Записи DNS, или ресурсные записи (англ. resource records, RR), — единицы хранения и передачи информации в DNS. Каждая ресурсная запись состоит из следующих полей[3]:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись,

- тип (TYPE) ресурсной записи — определяет формат и назначение данной ресурсной записи,

- класс (CLASS) ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети[4],

- TTL (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера,

- длина поля данных (RDLEN),

- поле данных (RDATA), формат и содержание которого зависит от типа записи.

Наиболее важные типы DNS-записей:

- Запись A (address record) или запись адреса связывает имя хоста с адресом протокола IPv4. Например, запрос A-записи на имя

referrals.icann.orgвернёт его IPv4-адрес —192.0.34.164. - Запись AAAA (IPv6 address record) связывает имя хоста с адресом протокола IPv6. Например, запрос AAAA-записи на имя

K.ROOT-SERVERS.NETвернёт его IPv6-адрес —2001:7fd::1. - Запись CNAME (canonical name record) или каноническая запись имени (псевдоним) используется для перенаправления на другое имя.

- Запись MX (mail exchange) или почтовый обменник указывает сервер(ы) обмена почтой для данного домена.

- Запись NS (name server) указывает на DNS-сервер для данного домена.

- Запись PTR (pointer[5][6]) обратная DNS-запись или запись указателя связывает IP-адрес хоста с его каноническим именем. Запрос в домене

in-addr.arpaна IP-адрес хоста в reverse-форме вернёт имя (FQDN) данного хоста (см. Обратный DNS-запрос). Например (на момент написания), для IP-адреса192.0.34.164запрос записи PTR164.34.0.192.in-addr.arpaвернёт его каноническое имяreferrals.icann.org. В целях уменьшения объёма нежелательной корреспонденции (спама) многие серверы-получатели электронной почты могут проверять наличие PTR-записи для хоста, с которого происходит отправка. В этом случае PTR-запись для IP-адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP-сессии. - Запись SOA (Start of Authority) или начальная запись зоны указывает, на каком сервере хранится эталонная информация о данном домене, содержит контактную информацию лица, ответственного за данную зону, тайминги (параметры времени) кеширования зонной информации и взаимодействия DNS-серверов.

- SRV-запись (server selection) указывает на серверы для сервисов, используется, в частности, для Jabber и Active Directory.

Документ RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. Кроме example.com, example.org и example.net, в эту группу также входят test, invalid и др.

Доменное имя может состоять только из ограниченного набора ASCII-символов, позволяя набрать адрес домена независимо от языка пользователя. ICANN утвердил основанную на Punycode систему IDNA, преобразующую любую строку в кодировке Unicode в допустимый DNS набор символов.

Серверы имен:

Статьи[править | править код]

Документы RFC[править | править код]

- RFC 1034 — Domain Names — Concepts and Facilities

- RFC 1035 — Domain Names — Implementation and Specification

- RFC 1912 — Common DNS Operational and Configuration Errors

- RFC 1591 — Domain Name System Structure and Delegation

- RFC 1713 — Tools for DNS Debugging

- RFC 2606 — Reserved Top Level DNS Names

ru.wikipedia.org