huawei hg530 прошивка dd wrt

huawei hg530 прошивка dd wrt

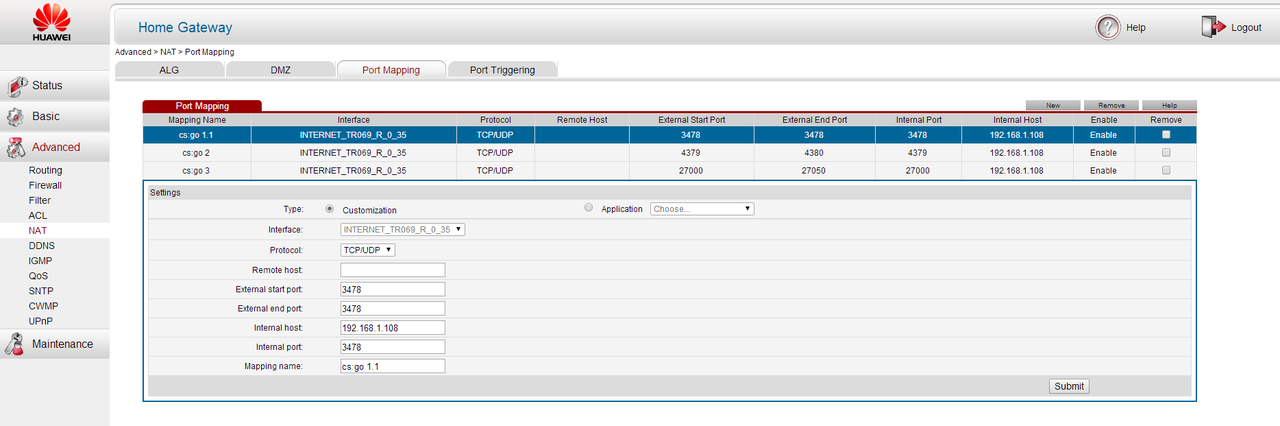

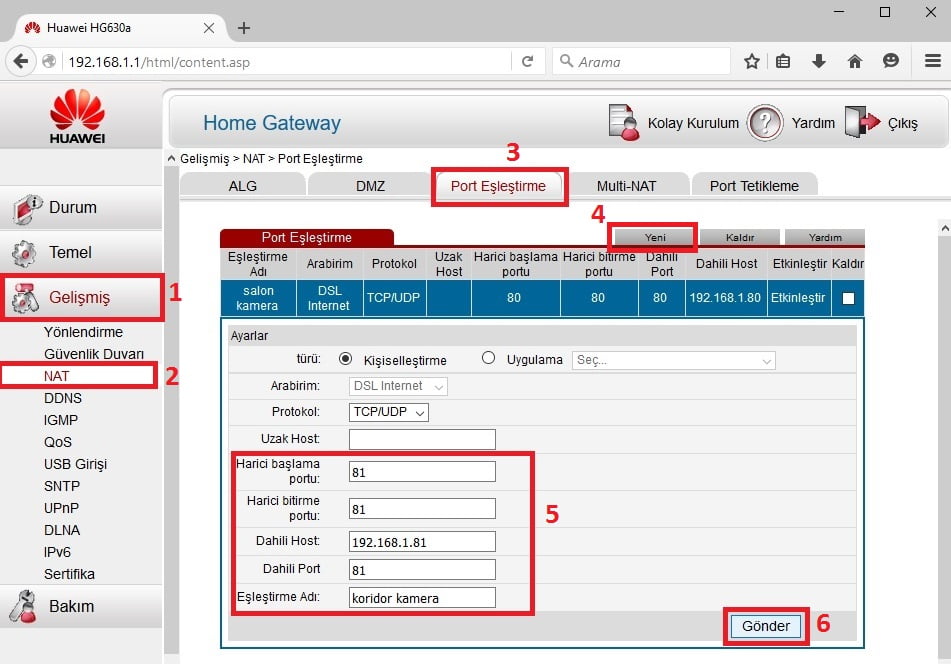

С помощь товарища удалось прошить роутер под прошивку OpenWrt (Attitude Adjustment 12.09), прошивка встала! Но как её теперь настроить, не знаю! Если кто-то что-то в этом понимает, помогите пожалуйста!! Как открыть порты 27015 и 7777 на Роутере HUAWEI EchoLife HG8245H Перелазил всё,так и не смог открыть.. Как настроить cron в OpenWrt? в openwrt в /etc/crontabs ссоздал файл root с правами 775 в котором @reboot 15.

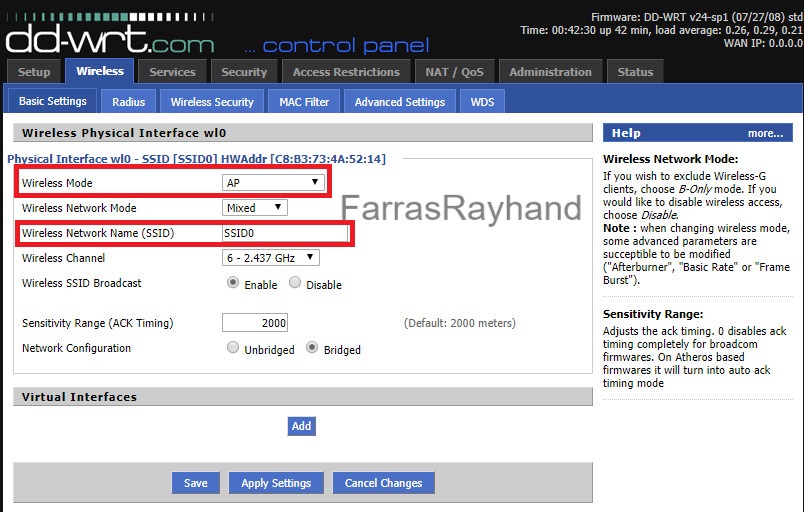

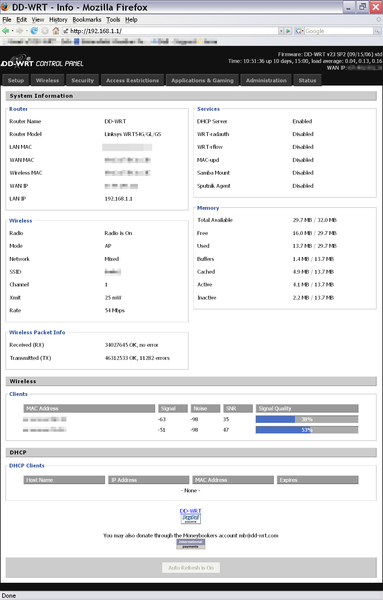

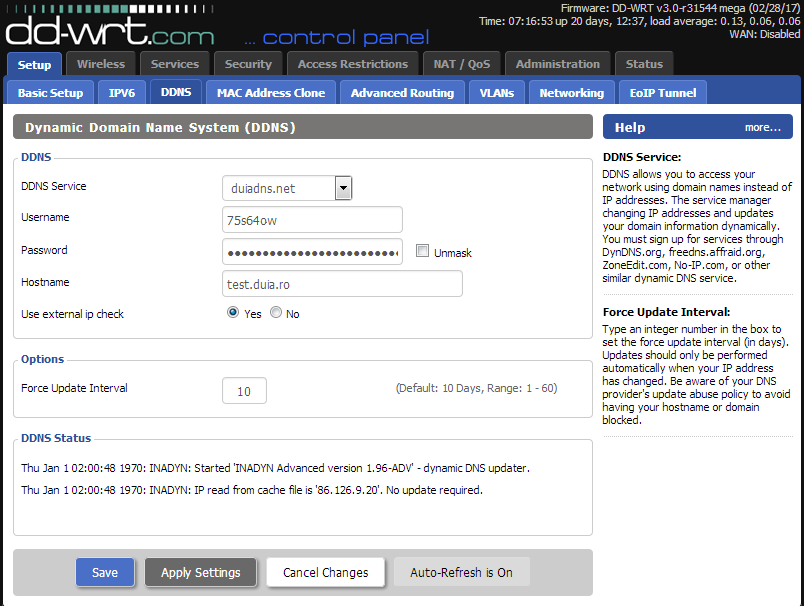

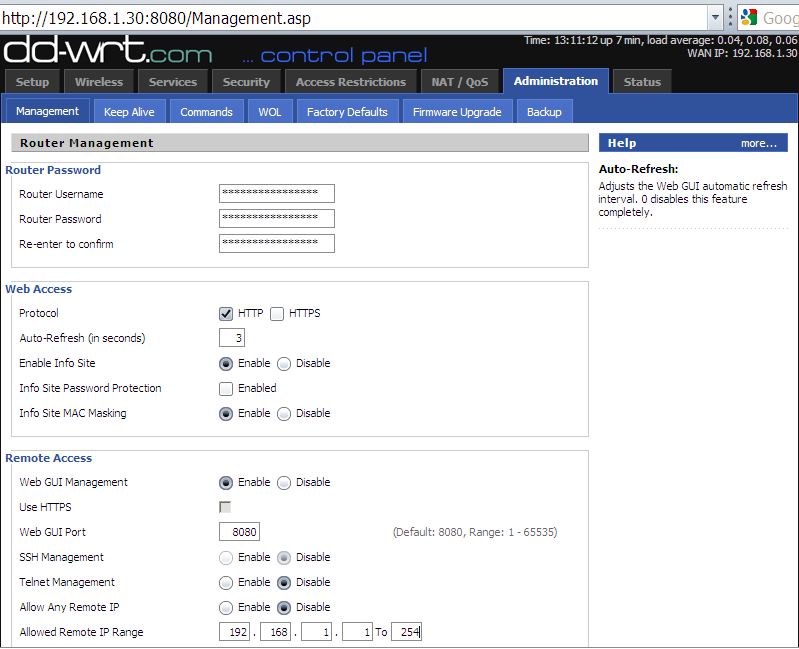

DD-WRT is the most popular a Linux based alternative OpenSource firmware, it is suitable for a great variety of WLAN routers and embedded systems. The main emphasis lies on providing the easiest possible handling while at the same time supporting a great number of functionalities within the framework of the respective hardware platform used. D-Link DIR-610 A1 Ralink RT5350 D-Link DWR-512 B Ralink RT5350. Huawei E970 Broadcom BCM5354 Huawei HG255D Ralink RT3052 Huawei HG520v Broadcom BCM6359 Huawei HG532 Ralink RT3052F Huawei HG532C Realtek RTL8672 Huawei HG553 Broadcom BCM6358 Huawei HG556a Broadcom BCM6358 Huawei HG622 xDSL modem Broadcom BCM6368 Huawei HG655b xDSL modem Broadcom.

DD-WRT это свободная альтернативная прошивка для ряда беспроводных маршрутизаторов, в основном потребительского класса, основанных на чипах BroadCom, Atheros, Xscale, Ralink. Первоначально она была разработана для серии маршрутизаторов Linksys WRT54G (включая WRT54GL и WRT54GS) и представляет собой встраиваемую операционную систему на основе ядра Linux. Распространяется под лицензией GNU GPL v2. DD-WRT версий до v22 была основана на прошивке от Sveasoft, которая в свою очередь основана на оригинальной прошивке фирмы Linksys. DD-WRT версии v23 и выше имеют практически полностью переписанный код

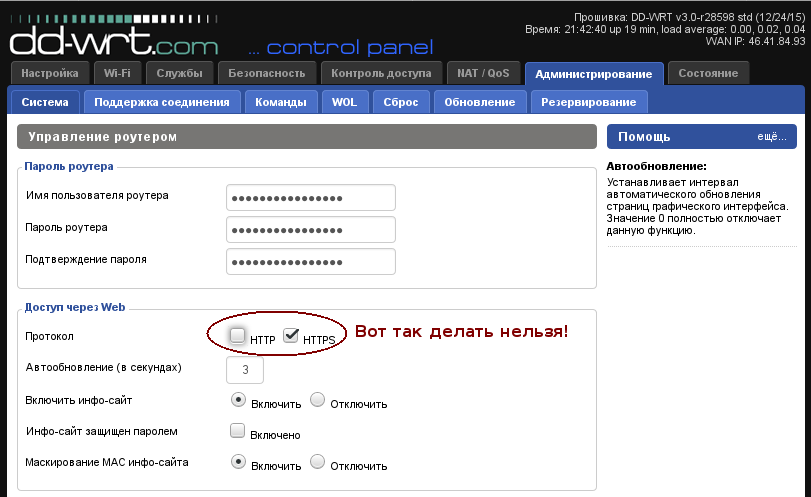

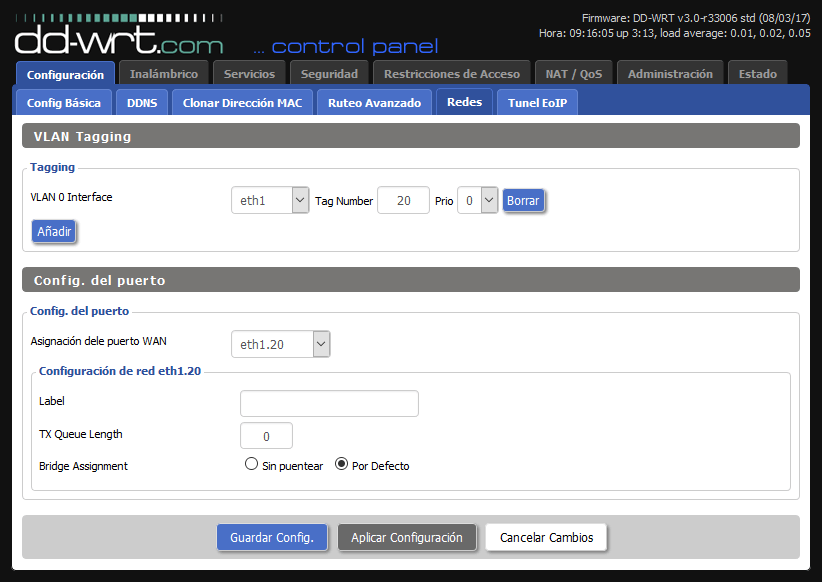

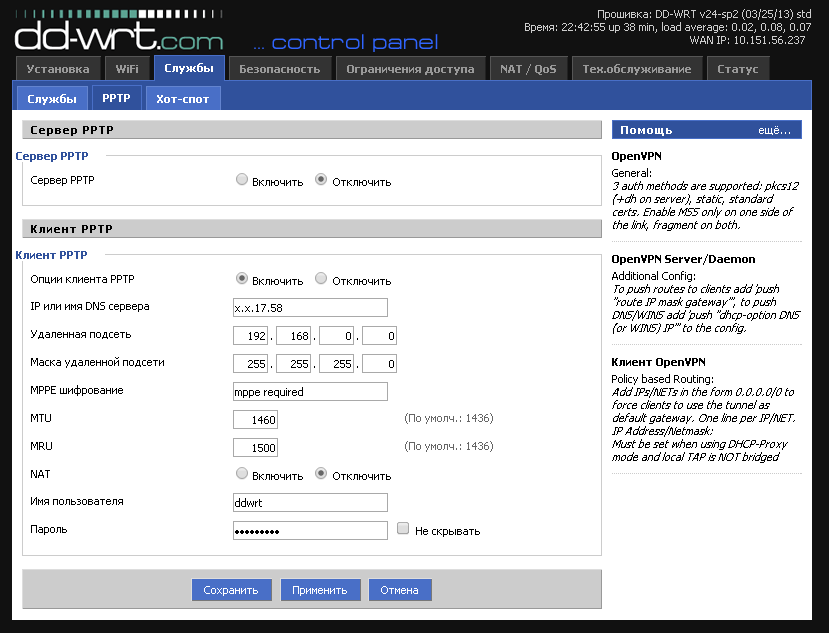

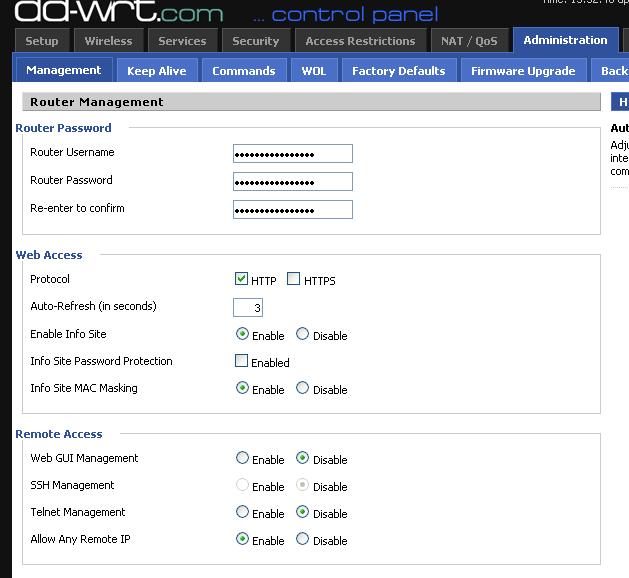

Приспичило мне поставить DD-WRT прошивку на Asus RT-N16. Но нужна LTE yota была — прошивки нема такой и упоминаний нет =) по факту — дарю инструкцию по созданию прошивки DD-WRT для Yota LTE =) 1. на ваш роутер ставим саму прошивку DD-WRT годную для него =) 2. настраиваем под себя безопасность итд итп =) 3. имя пользователя на роутере ставим root 4. в настройках включаем — Telnet, SSH, JFFS расшаривание, USB поддержку 5.

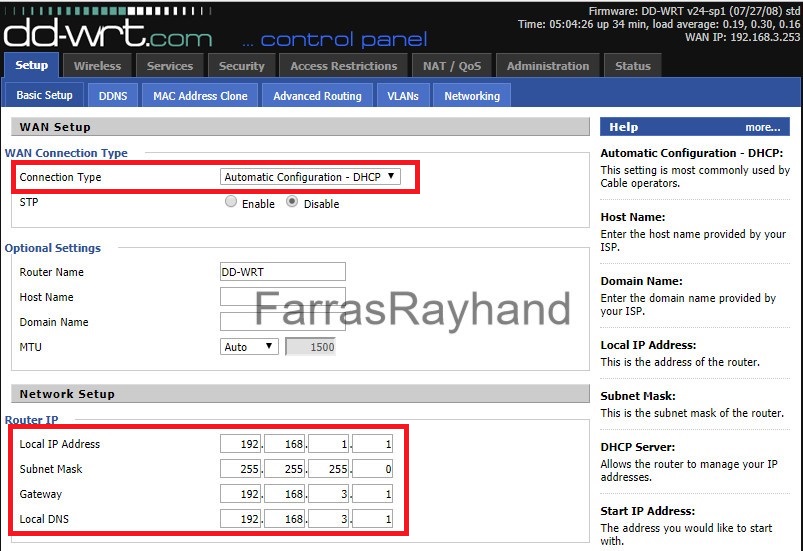

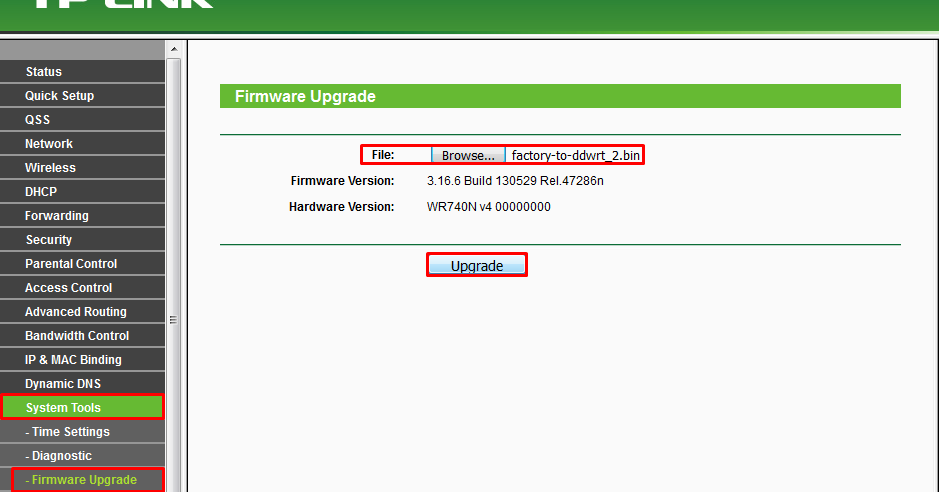

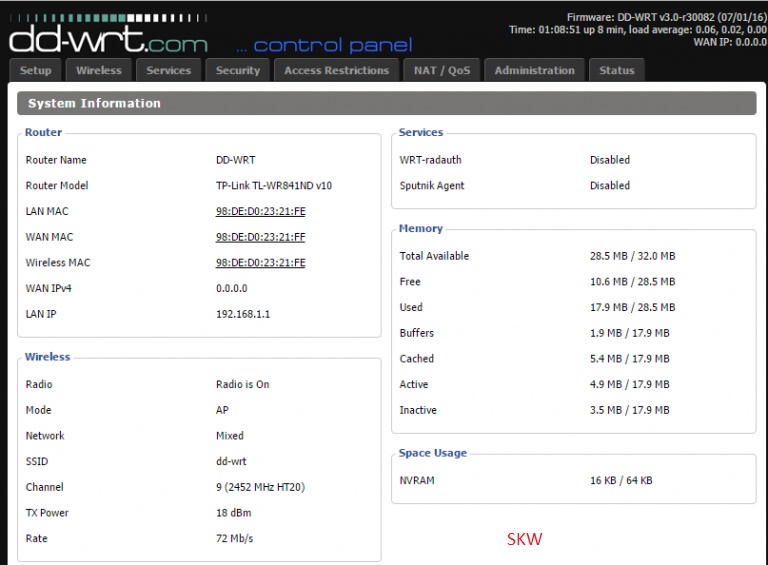

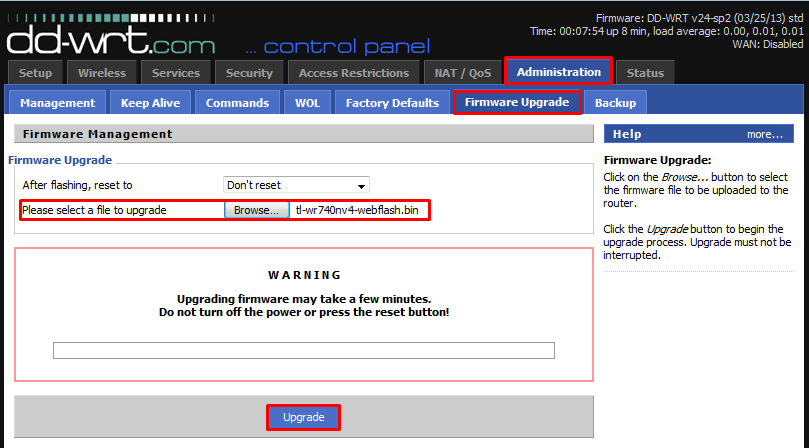

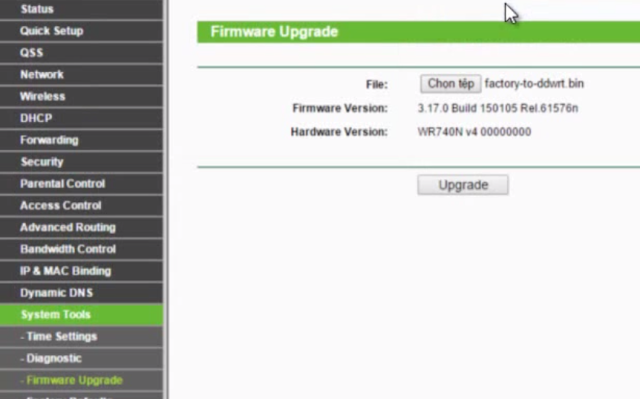

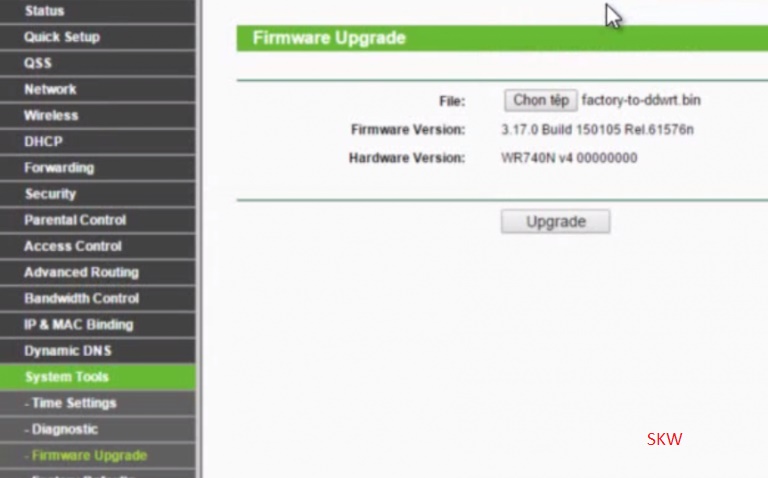

Постараюсь в краткости написать процесс установки альтернативной прошивки DD-WRT, установка внешнего hdd, установка на него программного обеспечения, установка торрент клиента transmission, организация общего доступа к файлам на внешнем жестком диске (samba или ftp). Так же вопросы восстановления работоспособности устройств через serial интерфейс и т.д. При перепрошивке роутера из заводской прошивки необходимо использовать файл factory-to-ddwrt.bin. Если Вы обновляете уже стоящую альтернативную прошивку DD-WRT, то необходимо использовать файл микрокода tl-wr1043nd-webflash.bin. 1.2. Процесс смены микрокода (перепрошивка).

В качестве альтернативы родной прошивке и DD-WRT раньше можно было использовать прошивки Tomato и Toastman, но эти прошивки не получали обновления для WNR3500Lv1 уже несколько лет. К счастью, появилась ещё одна альтернатива в виде OpenWRT. Если быть точнее, DD-WRT показывала, что установка прошла успешно. Но после перезагрузки роутера оказывалось, что DD-WRT прошивка никуда не делась. При этом hard reset, а лучше 30/30/30 (30 секунд удерживания Resеt при включённом роутере, потом ещё 30 секунд при выключенном, а затем ещё 30 секунд при включённом) как до прошивания, так и после никаких результатов не давал.

К счастью, появилась ещё одна альтернатива в виде OpenWRT. Если быть точнее, DD-WRT показывала, что установка прошла успешно. Но после перезагрузки роутера оказывалось, что DD-WRT прошивка никуда не делась. При этом hard reset, а лучше 30/30/30 (30 секунд удерживания Resеt при включённом роутере, потом ещё 30 секунд при выключенном, а затем ещё 30 секунд при включённом) как до прошивания, так и после никаких результатов не давал.

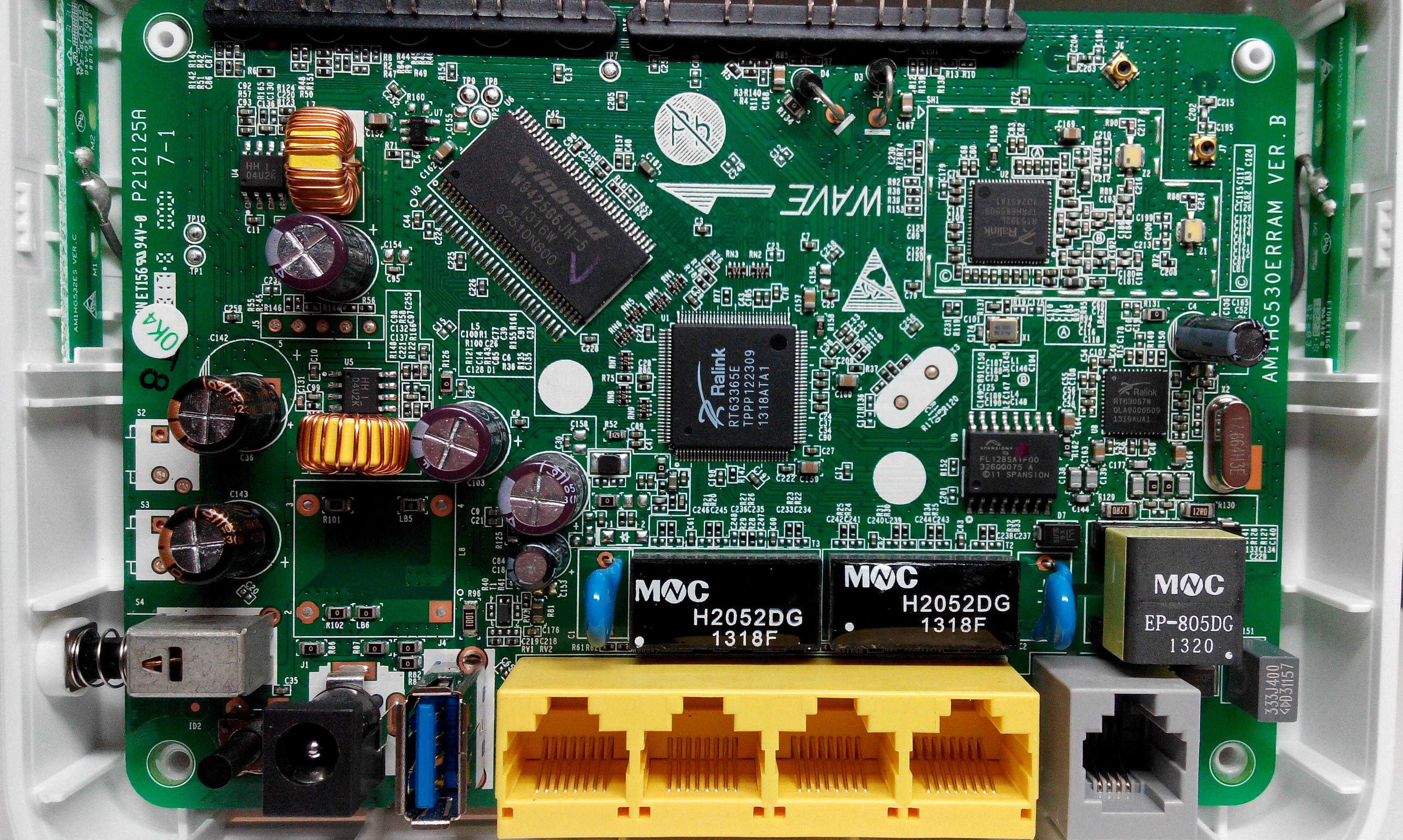

Главная » Прошивки » Роутеры, свичи, точки доступа » Прочее. Huawei HG530 Шасси (Main Board): HG530TRA Ver B. ADSL модем с 4 портами LAN и WiFi. TC3162U 25L16. фото 1 , фото 2. После Регистрации и прохождения Теста, Вы можете свободно скачать данный файл. Раздел: Роутеры, свичи, точки доступа.

Прошивать только из Huawei — Emergent Upgrade. Прошивка Tomato by Vortex версия 130_2 Установка возможна только после разблокировки загрузчика (см. ниже). Что нового читайте здесь. OTHER. Ссылки на полезную информацию и программное обеспечение, которое может пригодиться для работы с роутером, а также для создания и использования альтернативных прошивок. Программа Vortex CFE Editor v1.2, необходимая для редактирования параметров загрузчика. # 4.1 Q: Что такое DD-WRT? Где взять информацию? A: Ссылка на wiki здесь. Демо web-интерфейса здесь. # 4.2 Q: Чем отличается от Tomato? Какие минусы/плюсы?

Программа Vortex CFE Editor v1.2, необходимая для редактирования параметров загрузчика. # 4.1 Q: Что такое DD-WRT? Где взять информацию? A: Ссылка на wiki здесь. Демо web-интерфейса здесь. # 4.2 Q: Чем отличается от Tomato? Какие минусы/плюсы?

Попользовавшись прошивкой dd-wrt на таком замечательном роутере tl-wr842nd, появилось желание вернуть заводскую прошивку. Причины — чтобы dd-wrt заработала со всеми возможностями, её надо еще долго допиливать руками, на что не было ни какого желания. Заводская прошивка имеет весь нужный функционал для домашнего пользования — usb с доступом к ftp из сети и интернета, samba, dlna. Прошить роутер официальной прошивкой с сайте нельзя! Порывшись на форуме dd-wrt стало ясно что так все и задумано. Чтоб вернуть прошивку нужно воспользоваться файлом webrevert от самих dd-wrt для нужного роутера. Весь

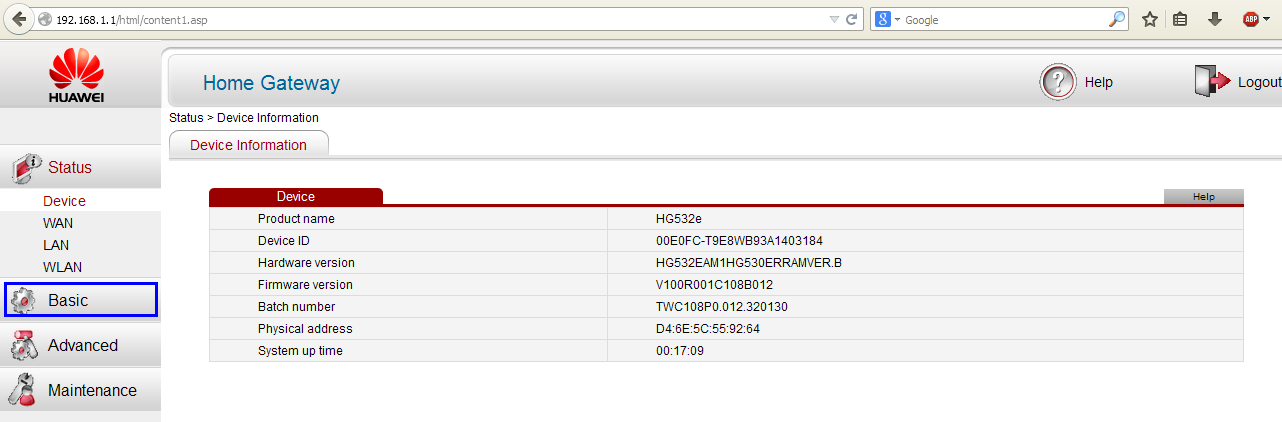

I Looking for latest firmware of HUAWEI HG532e modem. Please leave the link to download it. tnx. Hello I should update my profile Or is manifested. Hardware version HG532EAM1HG530ERRAMVER.B Firmware version V100R001C01B021. x. convention: user_3174083 Created Sep 28, 2018 13:45:19 Please upload your firmware i need this firm ware. abdennacer Created Feb 26, 2019 00:18:21 can you upload this firmware. emaad_fady Created Dec 16, 2015 20:35:06 Helpful(0) Helpful(0). Quote 41 #. Hi there, Could you please post a link with the latest firmware HG532d, thaks a lot in advance! atec2015 Post On 2015-11-05 09:48. x.

Hardware version HG532EAM1HG530ERRAMVER.B Firmware version V100R001C01B021. x. convention: user_3174083 Created Sep 28, 2018 13:45:19 Please upload your firmware i need this firm ware. abdennacer Created Feb 26, 2019 00:18:21 can you upload this firmware. emaad_fady Created Dec 16, 2015 20:35:06 Helpful(0) Helpful(0). Quote 41 #. Hi there, Could you please post a link with the latest firmware HG532d, thaks a lot in advance! atec2015 Post On 2015-11-05 09:48. x.

DD-WRT — свободная альтернативная прошивка для ряда беспроводных маршрутизаторов, в основном потребительского класса, основанных на чипах BroadCom/Atheros/Xscale/Ralink. Первоначально была разработана для серии маршрутизаторов Linksys WRT54G (включая WRT54GL и WRT54GS) и представляет собой встраиваемую операционную систему на основе ядра Linux. Распространяется под лицензией GNU GPL v2.

DD-WRT фактически мертвая прошивка, меняйте на OpenWRT и приделывайте USB, как ТС, все будет(говорю вам как автор сборки OpenWRT для железки для которой вообще нет официальной поддержки, в OpenWRT будет).

H Series Modem Files. HG530. HG530 Go Back. HG530 V100R001C10B025 20141216_upgrade_main Huawei Modem Firmware. HG530 V100R001C10B025 20141216_upgrade_main Huawei Modem Firmware. Date. 2017-12-04 18:34:18.

С DD-WRT давненько не возился, но пришлось снова вспомнить о ней. В отличие от Tomato, поддерживает как Broadcom, так и Atheros. Сообществом создается масса релизов этой прошивки, помноженная еще на чудовищное количество моделей роутеров, выпускаемых и продаваемых по всему миру. Из минусов этого решения — это нестабильность различных билдов и также как у стока, странная работа отдельных функций, а иногда и полный отказ, сброс настроек конфигурации. Кроме того, прошиваясь в DD-WRT из под оригинальной прошивки, возвращаться таким же путем на сток роутер совершенно не желал.

Contribute to mirror/dd-wrt development by creating an account on GitHub. Detects Huawei modems models HG530x, HG520x, HG510x (and possibly others) vulnerable to a remote credential and information disclosure vulnerability. It. also extracts the PPPoE credentials and other interesting configuration values. Attackers can query the URIs «/Listadeparametros.html» and «/wanfun.js» to. extract sensitive information including PPPoE credentials, firmware version, model, gateway, dns servers and active connections among other values. This script exploits two vulnerabilities.

Хочу сделать домашний PBX (АТС). Купил ASUS rt-66ac, поствил на него взятую с FPT DD-Wrt (на их официальной WEB RouterDataBase для него прошивка есть, но на ней не работает ssh). Мало того что не все программы из opt-ware на него становятся, так ещё и дров нету: DD-Wrt, gnokii, Huawei not found device. Пишу сюда в поисках дровчика. В opt-ware`ном репозитории не нашлось пакета *modeswitch*, но он, оказывается, идёт предустановленным и у него нету дров на мой модем! Поик по роутеру *12d1:1001* или просто *12d1* результатов не дал.

Мной было решено поставить «кастомную» прошивку DD-WRT, что моей проблемы не исправило. DD-WRT хоть и была более гибкая и навороченная, но точно также спустякакое то время начинала «резать» скорость. В итоге кое как нашел более-менее рабочий билд Open-WRT. Это и было моей ошибкой. После настройки сети (с которой, кстати я даже не разобрался до конца) роутер зациклился в собственной сети (то есть я закрыл к нему любой доступ извне).

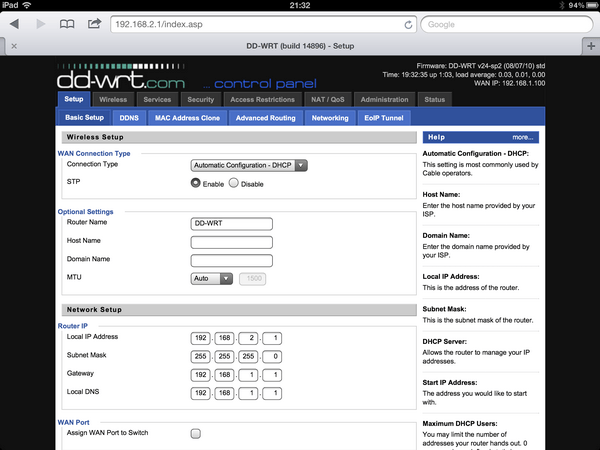

DD WRT — это прошивка для маршрутизаторов, созданная на основе Unix. Она используется для моделей, работающих на процессорах BroadCom, Atheros, Xscale и PowerPC, и расширяет их стандартный функционал. Опытному пользователю, которому нужно создать и настроить локальную сеть, почти всегда не хватает обычных настроек роутера для реализации всех задач, потому эта прошивка отлично подойдёт тем, кому нужная тонкая настройка функций и параметров домашней сети. Для открытия страницы настроек маршрутизатора, прошитого DD WRT, нужно настроить автоматическое назначение IP и других значений на сетевом адаптере ПК, с которого будете настраивать.

Прошивки HG532e — Страница 3 — Huawei

Источник

Пожалуйста Войдите или Зарегистрируйтесь чтобы увидеть ссылки и код.

(На сколько я знаю, все прошивки ПЛАТНЫЕ, точнее регистрация)

huawei / Flash File / H Series / HG532E /

HG532e_C108V01_Ukraine_05011MDL

HG532e_FIRMWARE_V100R001C01B020_General_05020VVD

HG532e_Firmware_V100R001C01B021_General_05010XNH

HG532e_Firmware_V100R001C01B021SP20_Indonesia_05021EJB

HG532e_Firmware_V100R001C118B016_Dominica_05011SPC

HG532e_Firmware_V100R001C130B112_Bulgaria_05011PNW

HG532e_Firmware_V100R001C136B011_Belarus_05011GGS

HG532e_Firmware_V100R001C139B010_Ghana_05011MYK

HG532e_Firmware_V100R001C166B011_Albania_05011LGF

HG532e_Firmware_V100R001C167B010_Tunis_05011NBA

HG532e_Firmware_V100R001C167B011_Tunis_05011NBA

HG532e_Firmware_V100R001C168B013_Croatia_05011LDR

HG532e_Firmware_V100R001C170B011_Panama_05011KFK

HG532e_Firmware_V100R001C173B011_Djibouti_05011MNK

HG532e_Firmware_V100R001C174B012_porto rico_05011NVR

HG532e_Firmware_V100R001C174B015_porto rico_05011NVR

HG532e_Firmware_V100R001C176B011_Algeria_05011NPV

HG532e_Firmware_V100R001C205B010_Tonga_05011VXK

HG532e_Firmware_V100R001C56B016_Egypt_05011MEG

HG532e_Firmware_V100R001C60B021_Colombia_05011MSW

HG532e_Firmware_V100R001C63B011_Indonesia_05011RAM

HG532e_Firmware_V100R001C63B011SP01_Indonesia_05011RAM

HG532e_Firmware_V100R001C81B022_Russia_05011MPR

HG532e_Firmware_V100R001C90B028_Serb_05011DMN

HG532e_V100R001C116B010_Firmware_Morocco_05012FTP

HG532e_V100R001C118B018_Firmware_general_05012EXP

HG532e_V100R001C11B010_Firmware_05020WHB

HG532e_V100R001C11B010_Firmware_Bosnia and Herzegovina_05010YJV

HG532e_V100R001C11B013_Firmware_Bosnia and Herzegovina_05012LYE

HG532e_V100R001C174B016_Firmware_porto rico_05011NVR

HG532e_V100R001C174B017_Firmware_porto rico_05012KDN

HG532e_V100R001C175B111_Russia_05011TPE

HG532e_V100R001C237B010_Firmware_Iran_05012JHQ

HG532e_V100R001C241B010_Firmware_Colombia_05012JCJ

HG532e_V100R001C248B011_Firmware_Colombia_operatorValue_05012MLD

HG532e_V100R001C253B012_Firmware_Iran_05012MQC

HG532e_V100R001C37B013_Firmware_Colombia_05012CQC

HG532e_V100R001C60B022_Colombia_05012BJU

HG532e_V100R001C60B023_Firmware_Colombia_05011MSW

HG532e_V100R001C81B025_Firmware_general_05012EJW

HUAWEI_HG532e_FIRMWARE_V100R001C01B030_General_05021CFS

HUAWEI_HG532e_FIRMWARE_V100R001C108B012_Ukraine_05011DMM

HUAWEI_HG532e_FIRMWARE_V100R001C23B016_turkey_05011LEU

HUAWEI_HG532e_FIRMWARE_V100R001C35B036_Mexico_Telmex_05010YBR

HUAWEI_HG532e_FIRMWARE_V100R001C35B036_Mexico_Telmex_05011EDR

HUAWEI_HG532e_FIRMWARE_V100R001C60B016_Colombia_05011MSW

HUAWEI_HG532e_FIRMWARE_V100R001C81B020_Russia_MTS_05011JAV

Настройка модема Huawei HG532E для Ростелеком

Модельный ряд роутеров Ростелеком пополнился новой моделью ADSL WiFi-модема — Huawei HG532E. Эта модель широко распространена у таких крупных провайдеров, как украинский УкрТелеком и белорусский ByFly. Теперь его стали использовать и в Ростелеком (хотя по некоторым данным в некоторые МРФ его начали поставлять ещё в конце лета).

Эта модель широко распространена у таких крупных провайдеров, как украинский УкрТелеком и белорусский ByFly. Теперь его стали использовать и в Ростелеком (хотя по некоторым данным в некоторые МРФ его начали поставлять ещё в конце лета).

Для некоторых провайдеров возможно поставлялся с брендированной прошивкой. В наш филиал на момент написания статьи поставляется не залоченный. т.е. фактически с обычным ПО.

Исходя из практики его использования другими операторами связи можно определенно сказать, что модель HG532E уже проверена временем и представляет из себя неплохой ADSL модем со средней, по современным меркам, производительностью.

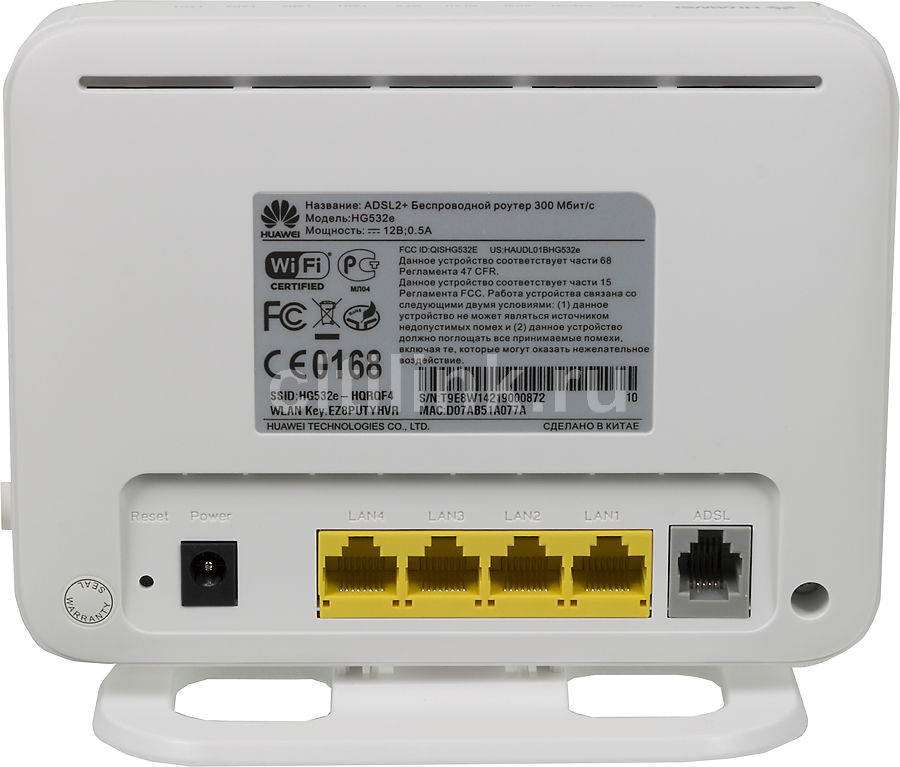

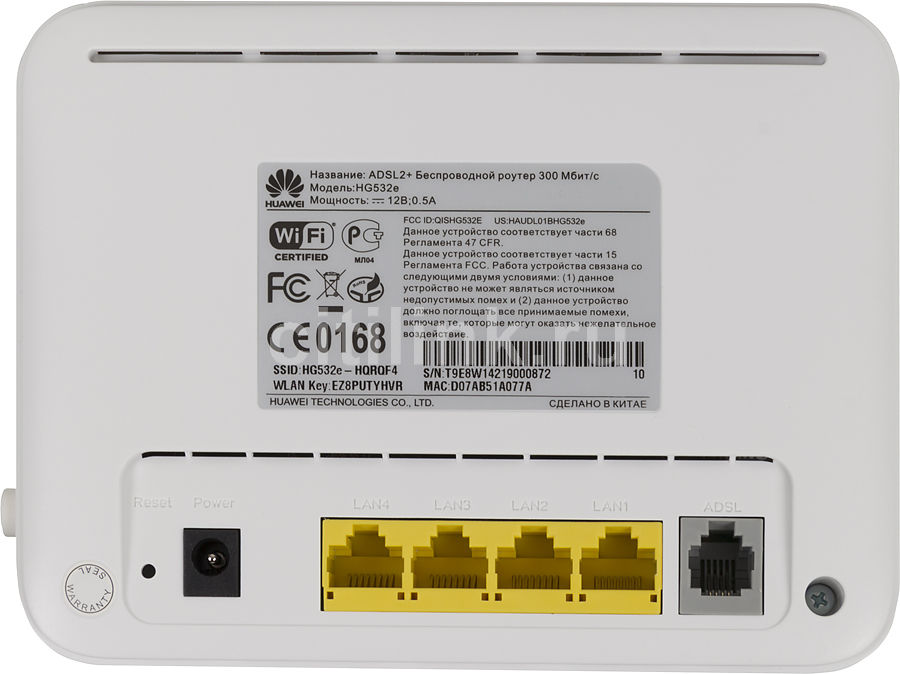

Внешнее модем выполнен в вертикальном исполнении и ставиться на подставку. Пластик корпуса белого цвета, приятный и на ощупь чем-то напоминает SoftTouch.

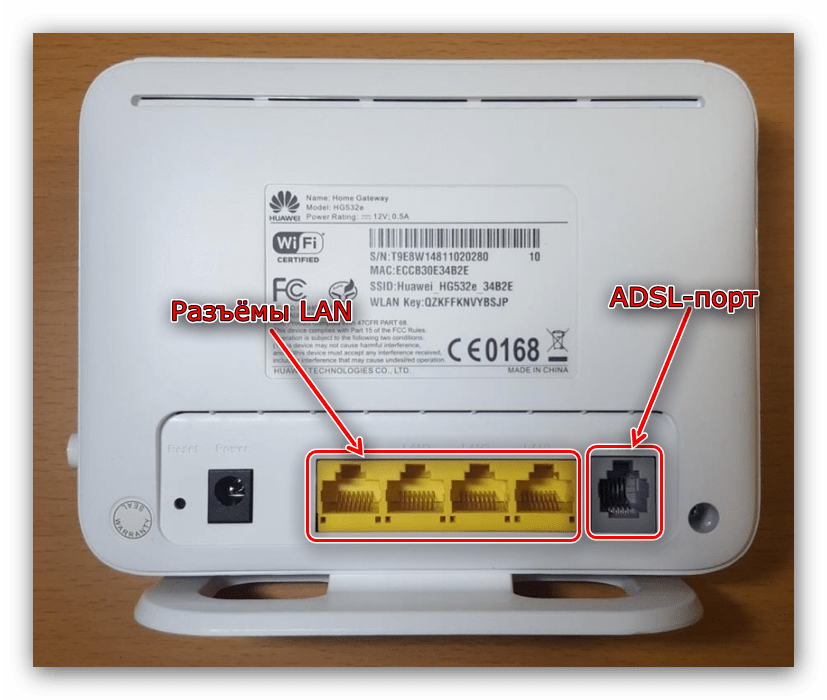

С задней стороны находятся медные порты — питание, RJ11 и 4 LAN-порта. Там же и кнопка сброса настроек — Reset.

Индикаторы состояния расположены с верхнего торца, что не всегда удобно.

С правого торца корпуса — кнопки включения модема, беспроводного адаптера WiFi и WPS:

Антенны WiFi внутреннего исполнения и весьма слабенькие — всего 2 dBi. То есть на большую квартиру уже скорее всего не хватит, на частный дом и тем более.

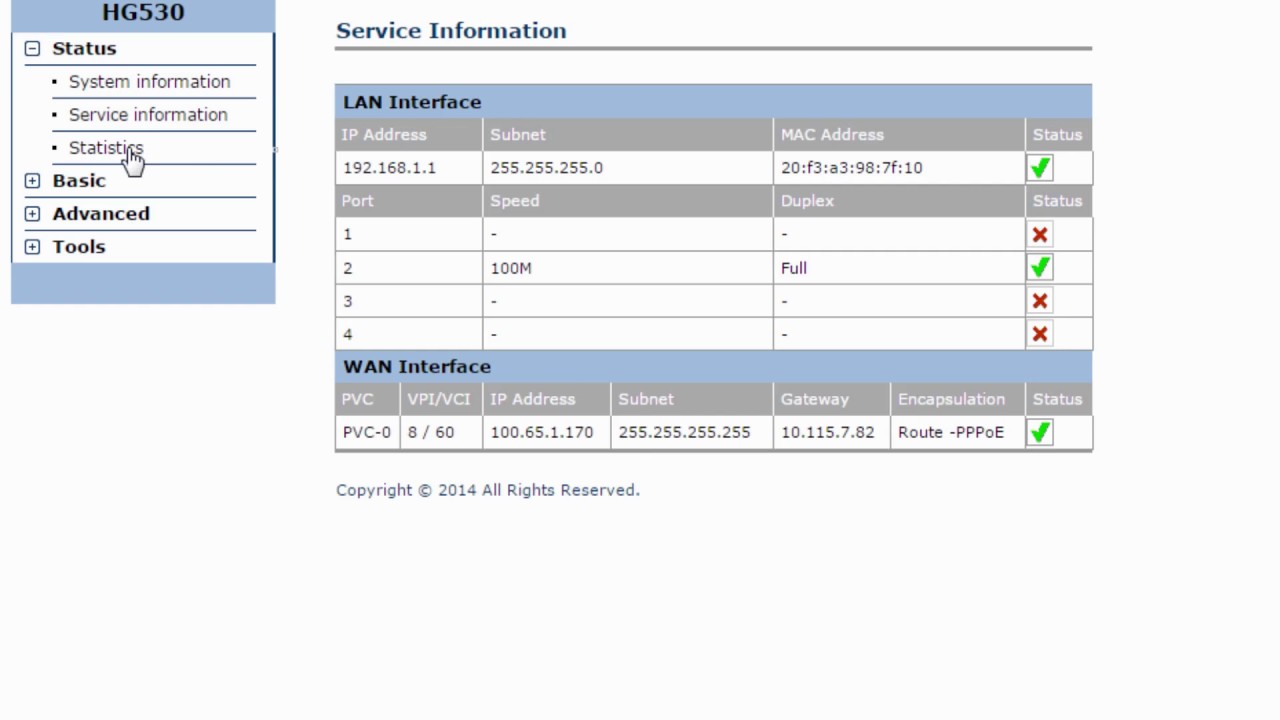

Основные характеристики устройства:

Процессор — Ralink RT63365E

Флеш-память — Winbond W25Q32 4MB

Оперативная память — Winbond W94256G6 32MB

Беспроводной контроллер Ralink — RT5392L

ADSL чип — Ralink RT63087N

Порты — 1xWAN RJ11, 4xLAN RJ45 FastEthernet 10/100 Mbps

Поддержка ADSL2+ — есть

Поддержка AnnexM — есть

Работа в режиме моста — поддерживается

Wi-Fi модуль:

Частота — 2.4 ГГц

Стандарты — поддержка стандартов 802.11 b/g/n

Поддержка MIMO — есть

Максимальная теоретическая скорость WiFi — 300 Мбит/с

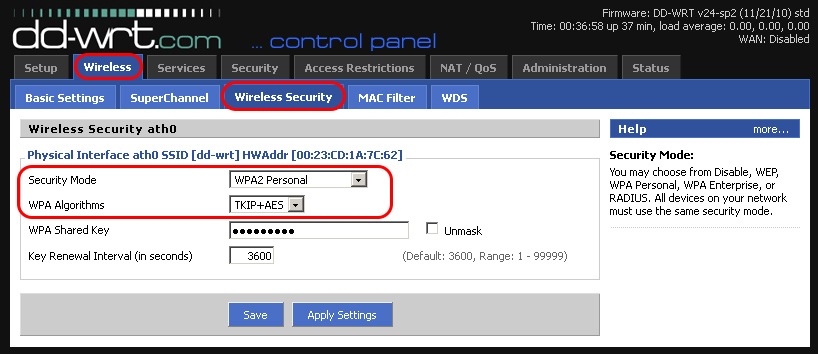

Защита информации — WEP, WPA, WPA2

Поддержка WPS — есть

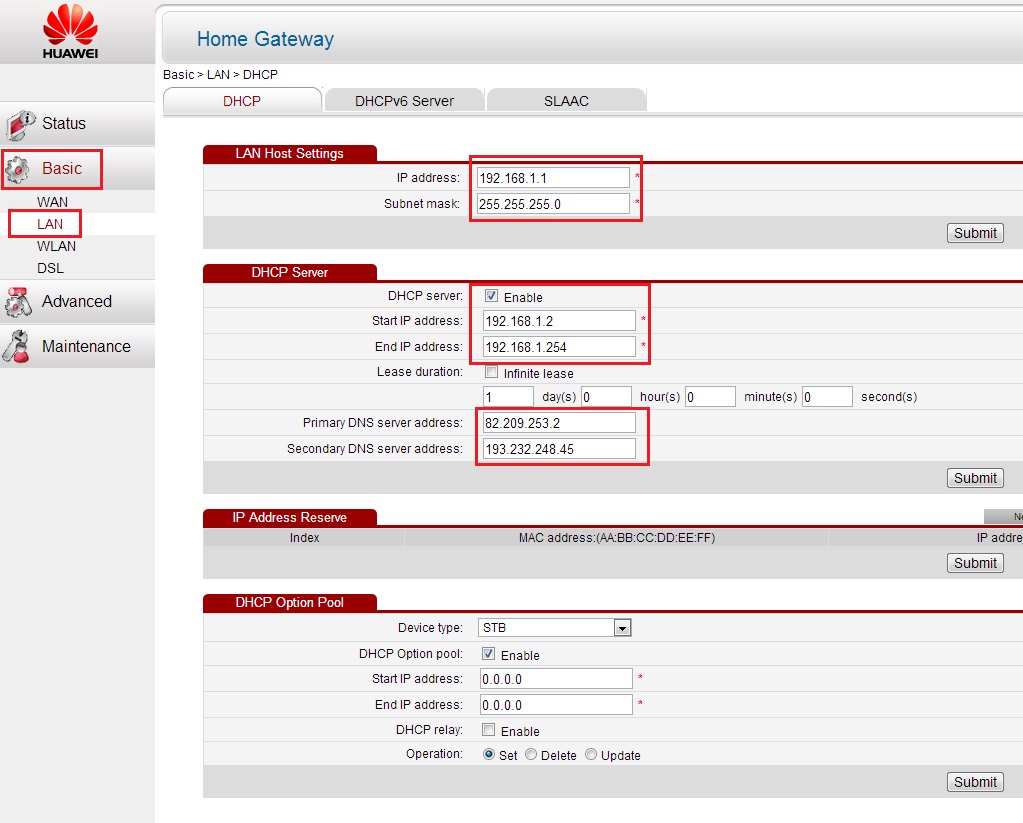

DHCP-сервер — есть

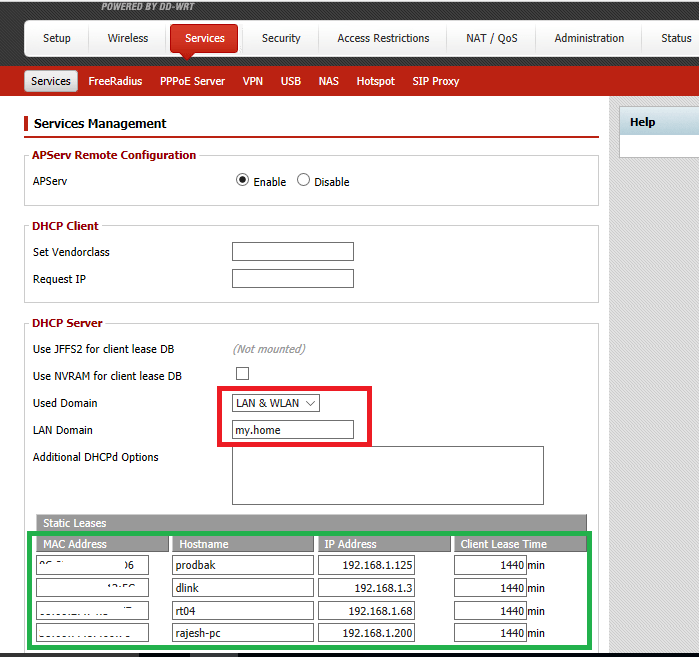

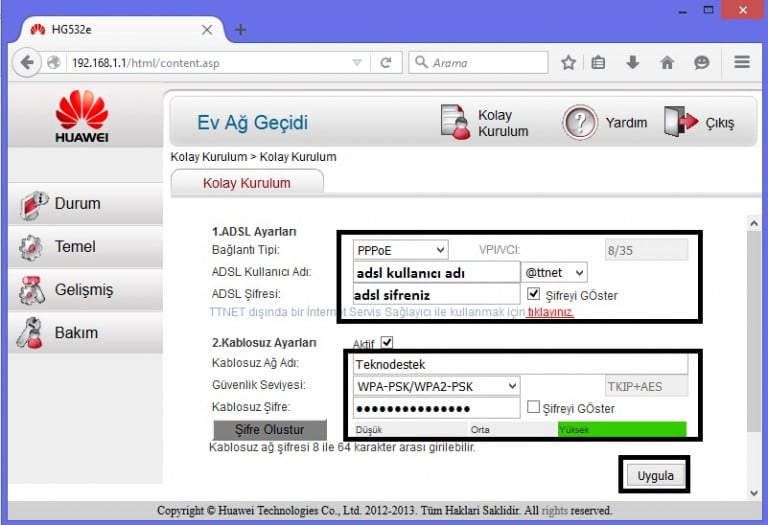

Базовая настройка роутера HG532E:

Как я уже говорил Выше, текущая версия прошивки не залочена под Ростелеком, соответственно настроить устройство можно под любого провайдера, предоставляющего доступ в Интернет по технологии ADSL.

Единственное, что говорит о том, что этот модем относится к этому оператору связи — это мастер первоначальной настройки и 3 созданных подключения. Поэтому, если Вам надо настроить Huawei HG532E для Ростелеком и получали его Вы в своём филиале, то этот процесс никаких затруднений не составит.

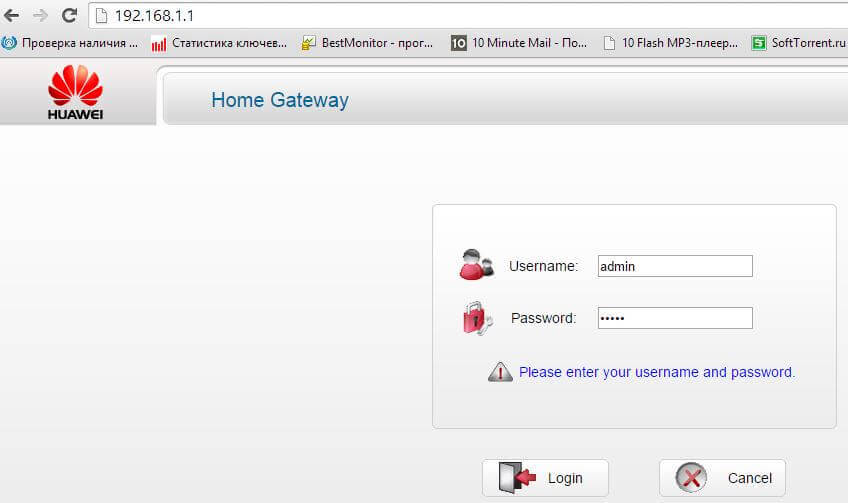

Заходим в веб-интерфейс роутера, используя его IP-адрес 192.168.1.1 (URL веб-интерфейса http://192.168.1.1). Первое, что Вы увидите — это запрос авторизации:

По умолчанию, логин для доступа: admin, и пароль — admin.

Следующим этапом нужно будет сменить этот пароль на свой, чтобы никто иной не смог зайти в веб-интерфейс.

Вводим его и кликаем на кнопку «Submit».

Следующим шагом будет ввод данных для авторизации у провайдера, т.е. логин и пароль на доступ в сеть Интернет:

Эти данные Вам должны были дать при заключении договора.

Переходим на следующий шаг:

Это настройка беспроводной сети WiFi. В поле «WLAN SSID» будет указано её имя, которое, впрочем, можно поменять на своё. А в поле «Key» надо ввести пароль на Вай-Фай. Кликаем на «Next» и попадаем на статусную страницу модема:

А в поле «Key» надо ввести пароль на Вай-Фай. Кликаем на «Next» и попадаем на статусную страницу модема:

Это означает, что устройство настроено и можно подключать телефонную линию. Обратите внимание, что по-умолчанию, на модеме настроены 3 услуги — Интернет, телевидение IPTV и IP-телефония. Соответственно под каждую услугу отведен отдельный LAN-порт:

Интернет — порты 3 и 4

IPTV — порт 2

IP-телефония — порт 1.

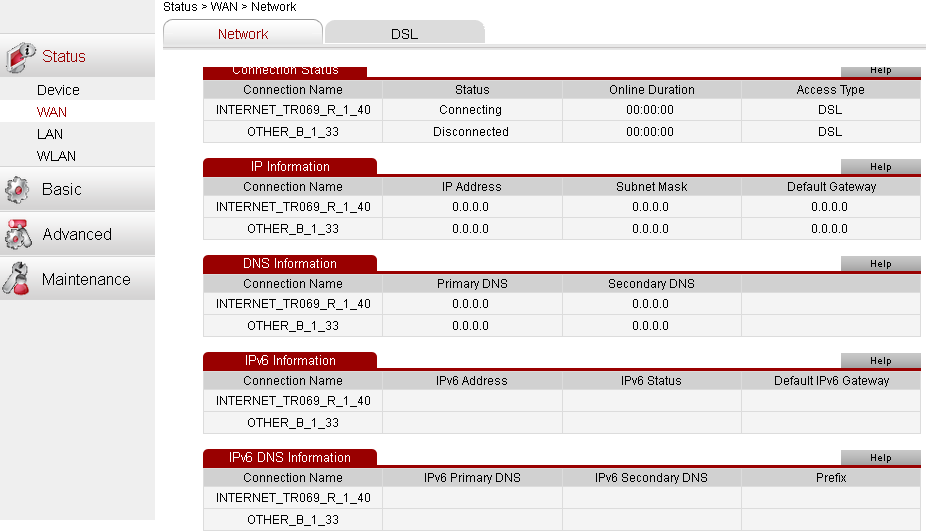

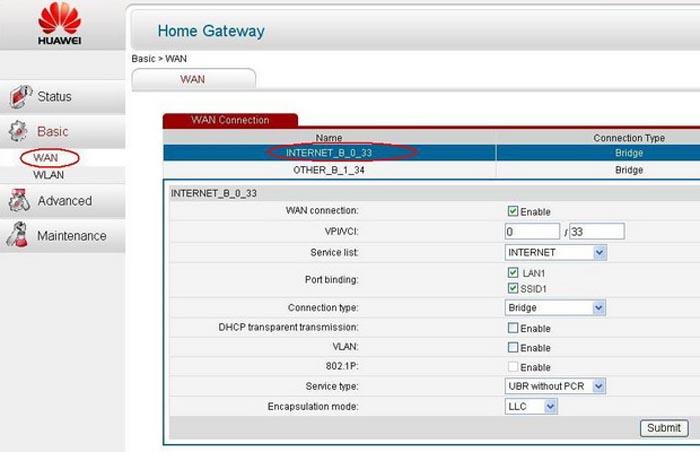

Расширенная конфигурация устройства:

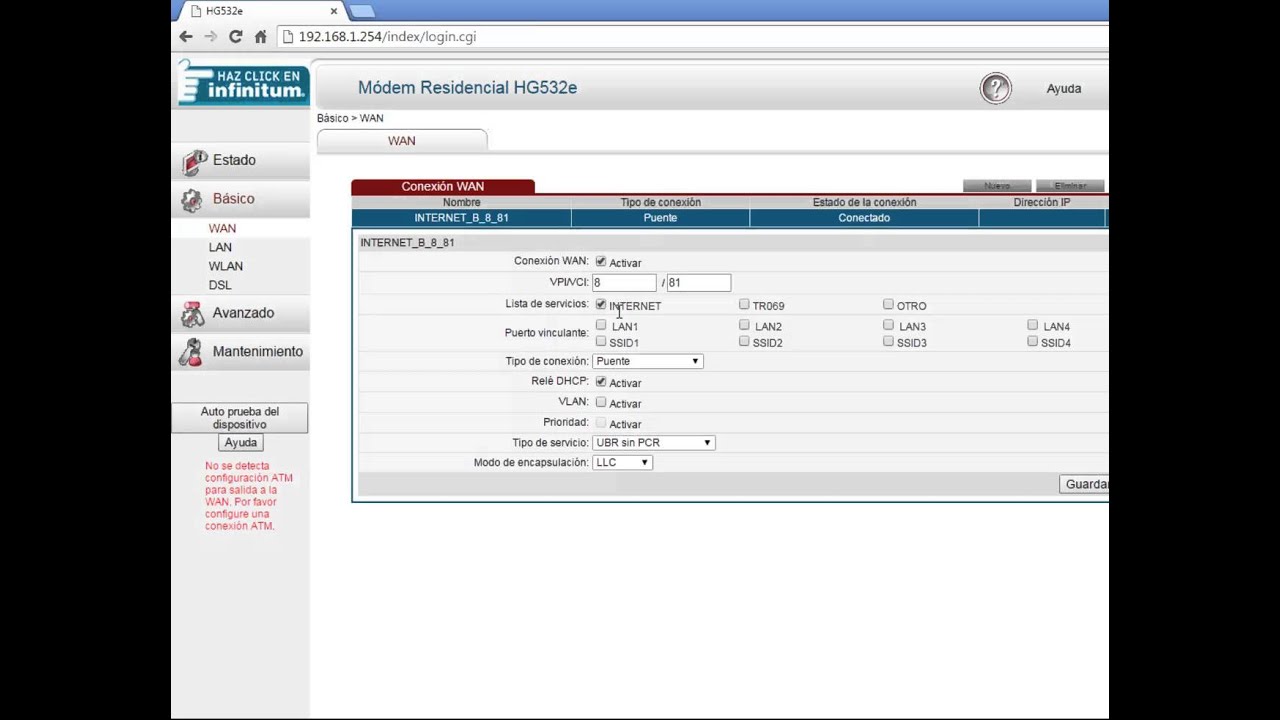

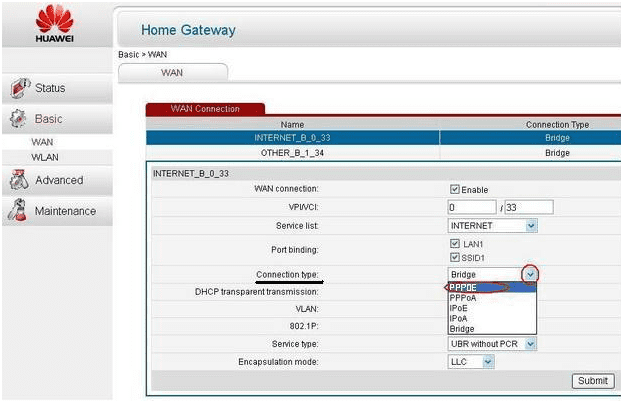

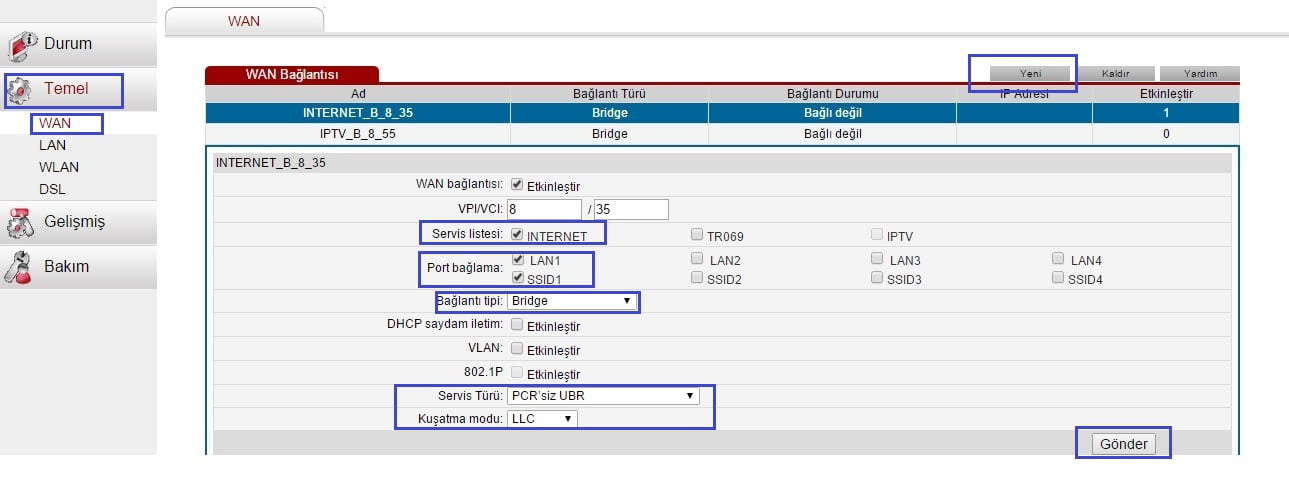

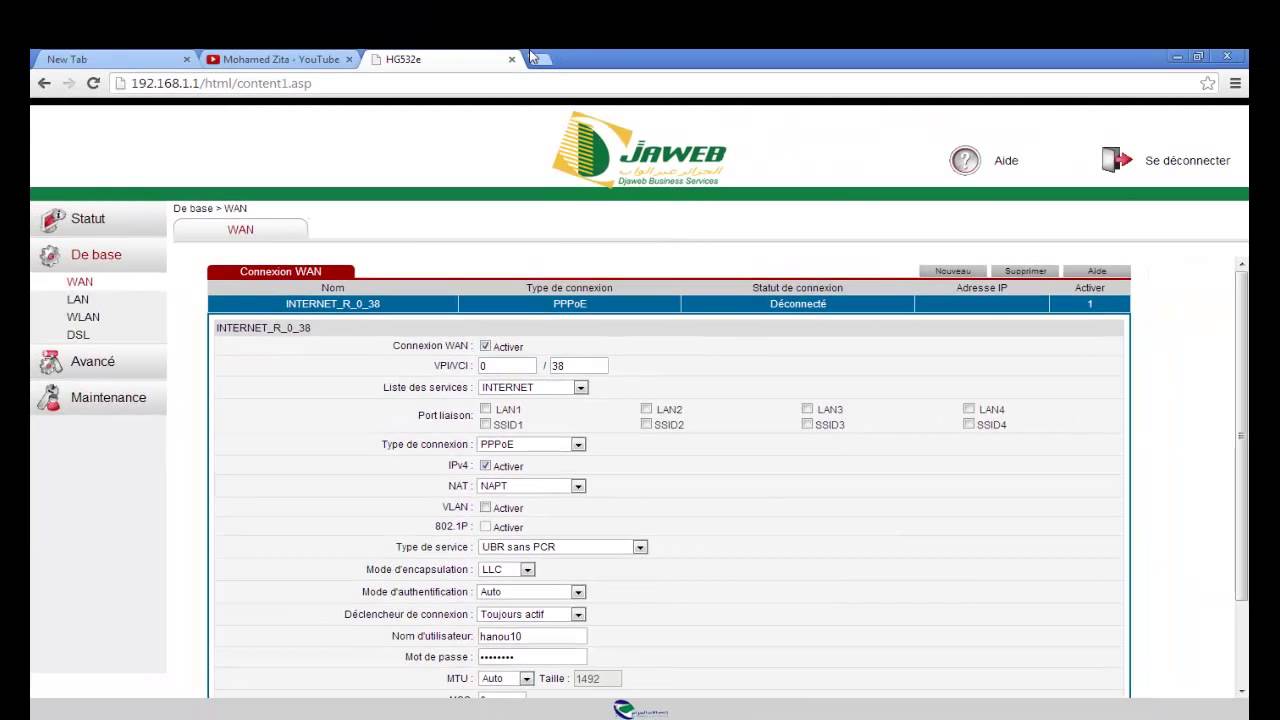

Если Вы более продвинутый пользователь и хотите всё настроить самостоятельно «от и до», то в этом случае Вам надо зайти в раздел меню Basic -> WAN:

Здесь Вы увидите созданные подключения,которые мы и будет удалять. Кликаем по очереди на каждое из них и нажимаем кнопку «Remove». Каждый раз у Вас будет запрашиваться подтверждение действия:

После того, как все имеющиеся виртуальные каналы удалены, приступаем к созданию новых. Для этого нажимаем на кнопку «New» и начинаем заполнять поля:

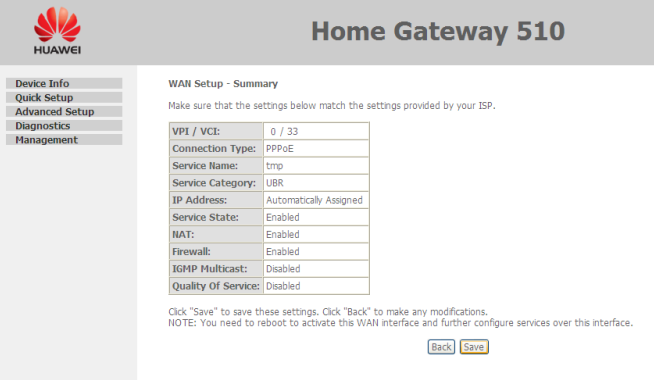

Во-первых, для каждого из создаваемых соединений проверяйте чтобы стояла галка «WAN connection — Enable». В поля VPI/VCI вводим параметры канала для Интернет, которые надо предварительно узнать в техподдержке. В нашем филиале это — 0/33. В списке «Service List» надо выбрать INTERNET или INTERNET_TR069, что практически одно и то же. Раздел «Port Binding» пропускаем. «Connection Type» выставляем PPPoE и прокручиваем страницу ниже. «Connection trigger» ставим в значение «Always On». В поле «Username» вводим логин для доступа в Интернет, а в поле «Password» — пароль. Нажимаем кнопку «Submit» и проверяем доступ в глобальную сеть.

В поля VPI/VCI вводим параметры канала для Интернет, которые надо предварительно узнать в техподдержке. В нашем филиале это — 0/33. В списке «Service List» надо выбрать INTERNET или INTERNET_TR069, что практически одно и то же. Раздел «Port Binding» пропускаем. «Connection Type» выставляем PPPoE и прокручиваем страницу ниже. «Connection trigger» ставим в значение «Always On». В поле «Username» вводим логин для доступа в Интернет, а в поле «Password» — пароль. Нажимаем кнопку «Submit» и проверяем доступ в глобальную сеть.

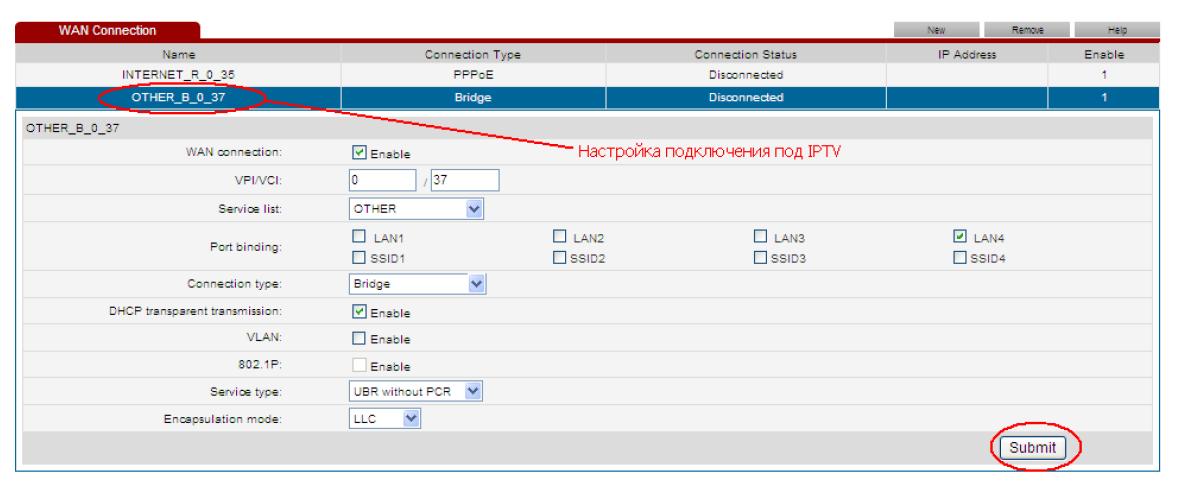

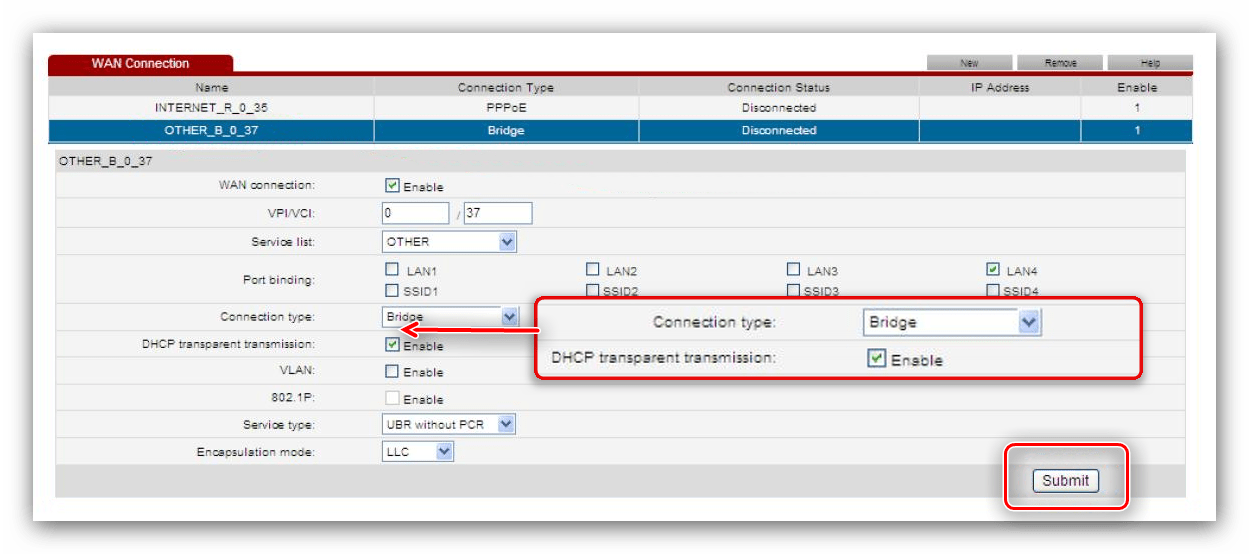

Настройка цифрового телевидения IPTV:

Создаём ещё одно ATM-соединение с помощью кнопки «New»:

Вводим значения VPI и VCI для IPTV, в списке «Service List» выбираем пункт «Other», а в разделе «Port binding» ставим галку на тот порт, в который будет включена STB приставка. При этом заметьте, что «Connection type» надо выбрать «Bridge» — это значит что соединение будет типа «прозрачный мост». Так же я бы советовал поставить галку Enable напротив пункта «DHCP transparent transmission». Применяем настройки нажатием «Submit».

Применяем настройки нажатием «Submit».

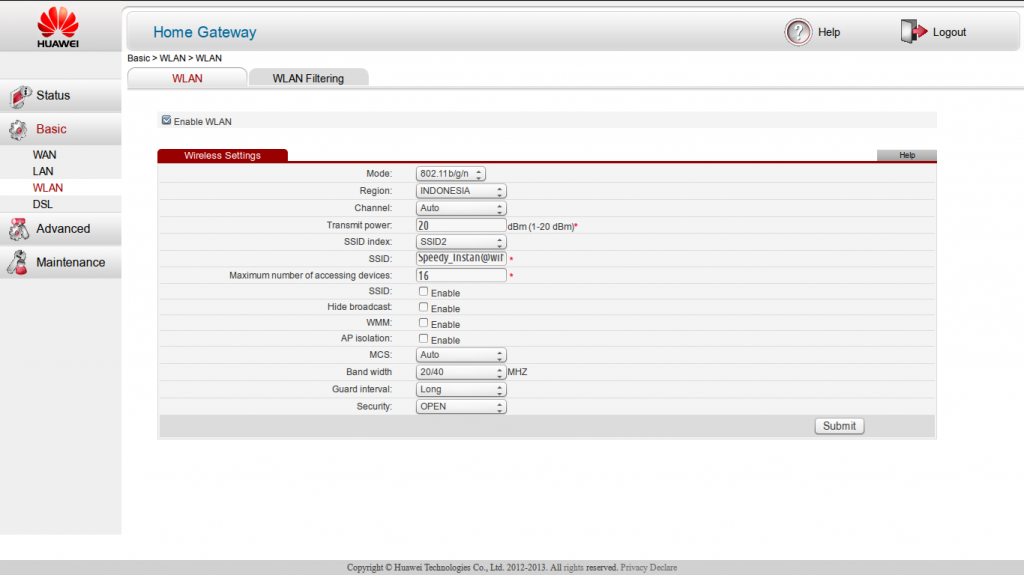

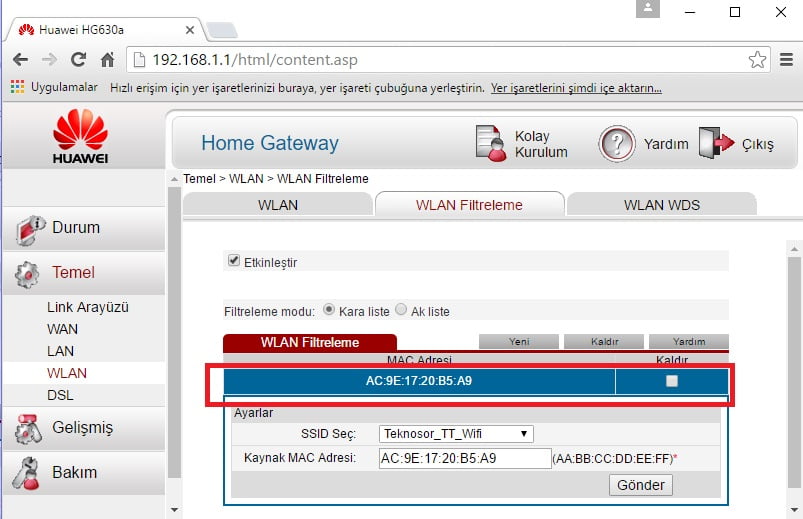

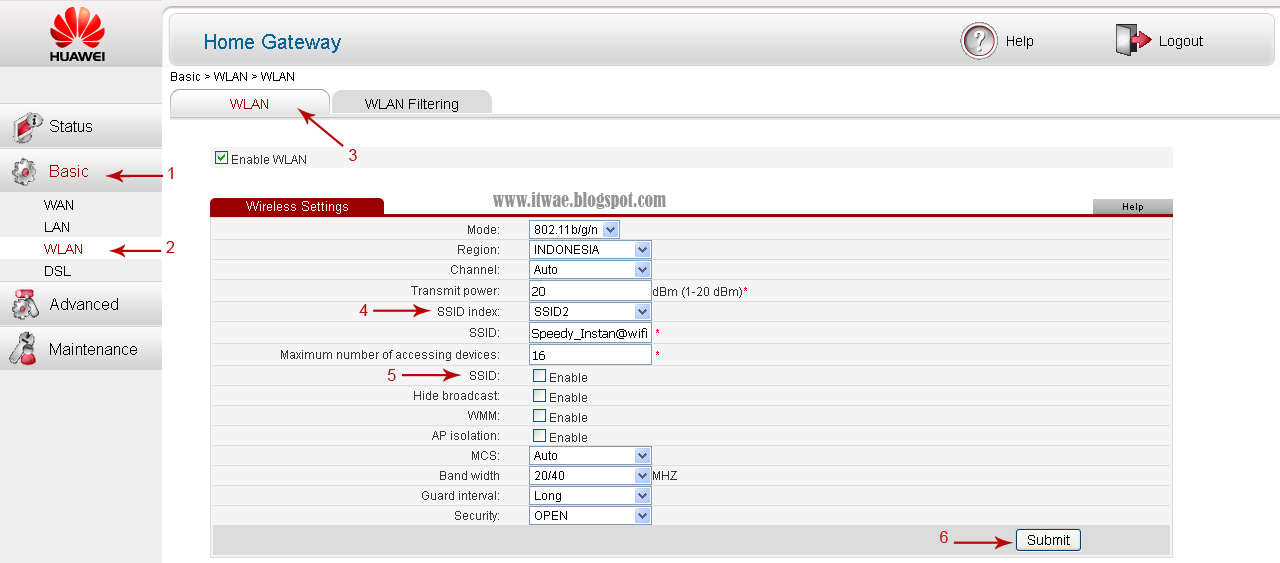

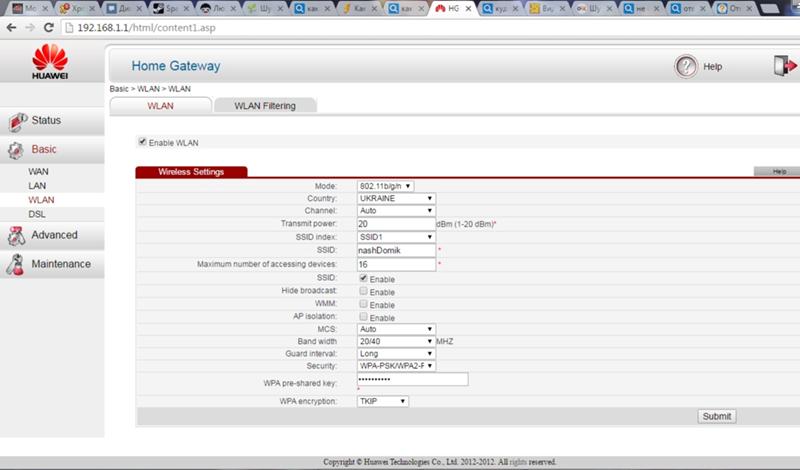

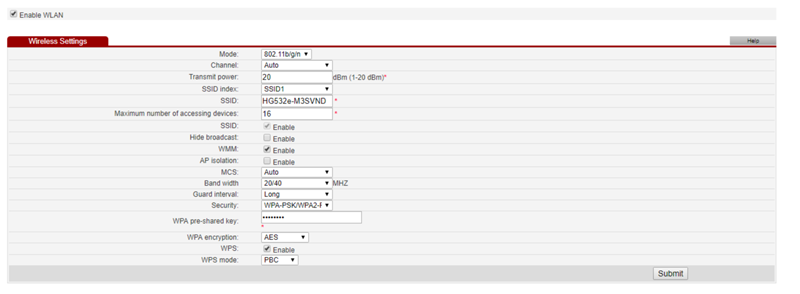

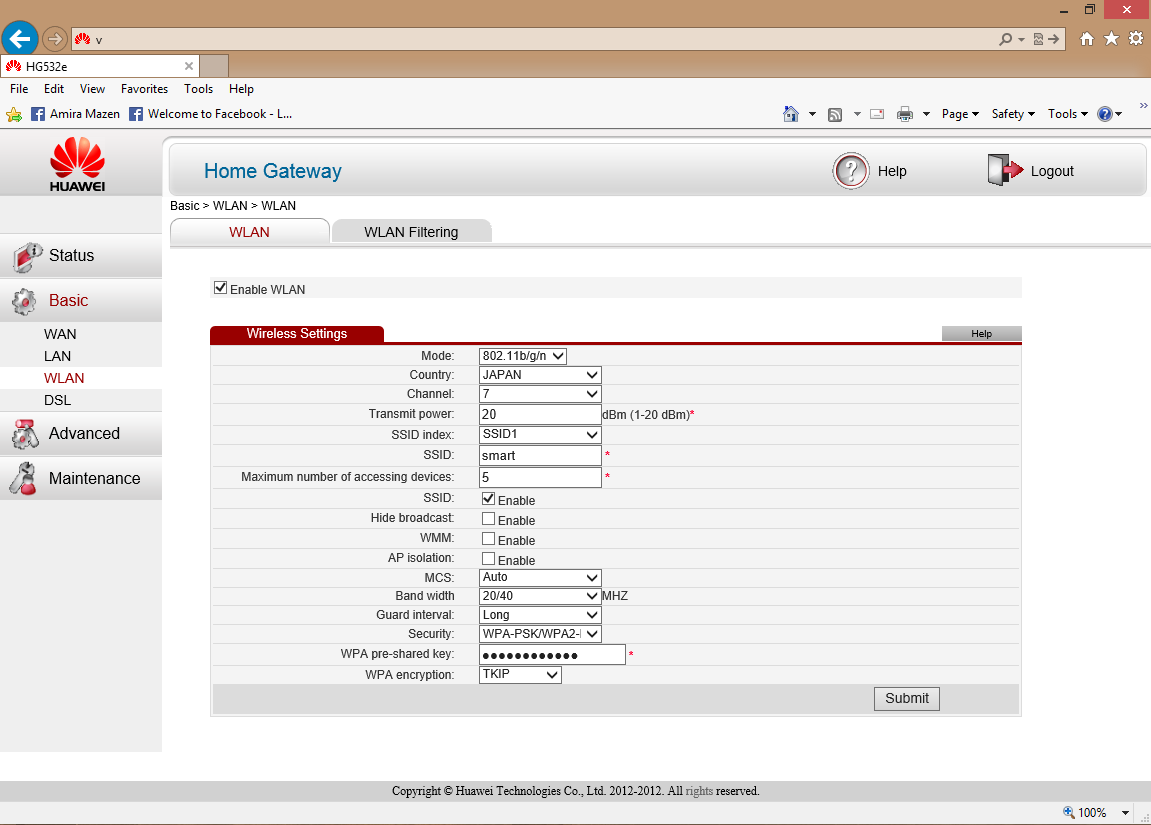

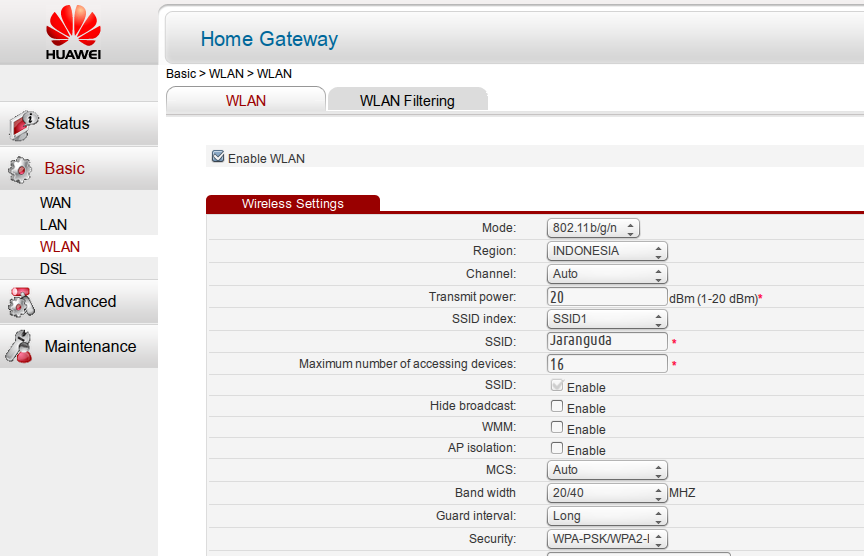

Настройка сети WiFi

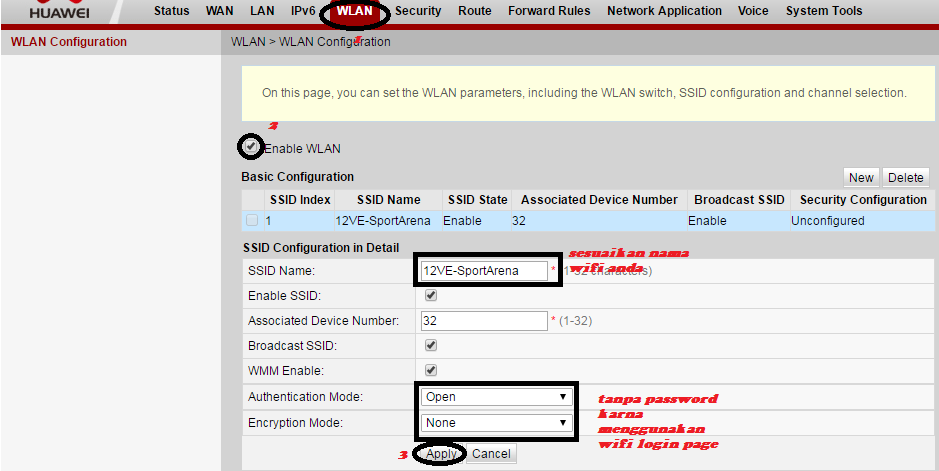

В интерфейсе модема Huawei HG532E, настройки WiFi собраны на страничке «WLAN»:

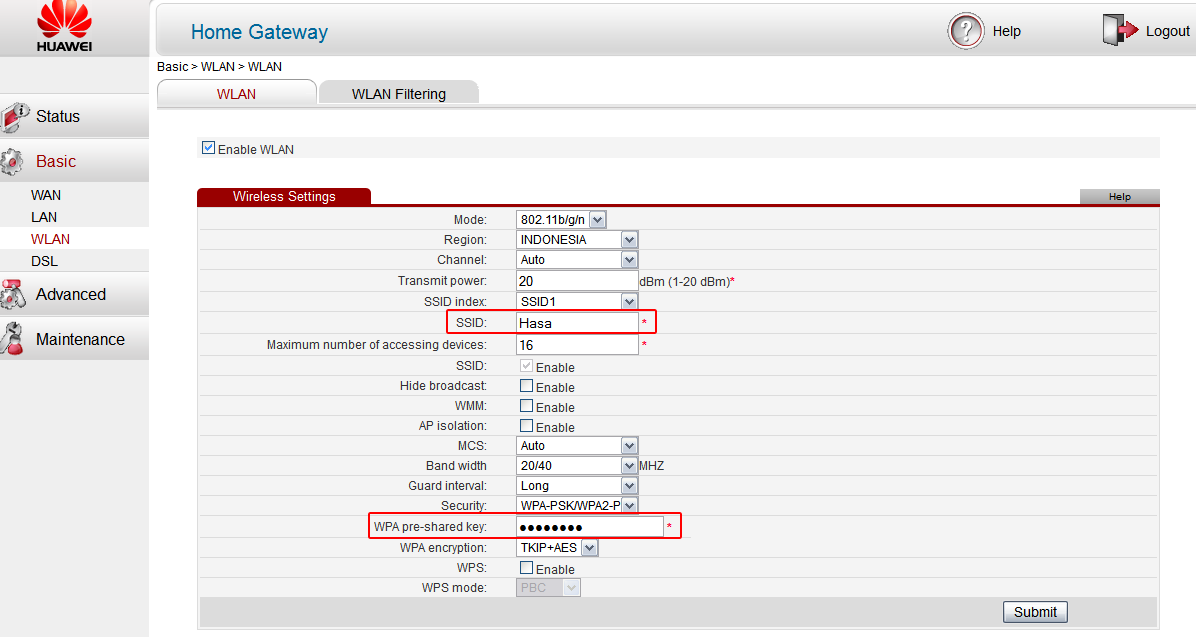

Беспроводной режим по умолчанию выставлен универсальный — 802.11b/g/n, таким его и оставляем. В поле «SSID» надо прописать имя нашей сеть WiFi — любое слово на латинице. Ставим галку «WMM» — WiFi Multimedia. В списке «Security» выбираем тип «WPA2-PSK», либо смешанный — «WPA-PSK/WPA2-PSK». В поле «WPA pre-shared key» вводим пароль к Вай-Фай — им может быть любая буквенная или цифирная последовательность не короче 8 символов. Если Вы не пользуетесь технологией WPS — эту галку лучше убрать. Применяем настройки.

Huawei hg532e пароль по умолчанию

Современный ADSL модем Huawei HG532E используется на сети у многих провайдеров в России, Белоруссии, Украины и Казахстана. Среди крупнейших — Ростелеком, МТС, МГТС, Укртелеком и ByFly. За это время он показал себя как надёжное и качественное устройство доступа, отвечающее требованиям большинства пользователей. Кроме четырёх портов 100 Мбит/сек., АДСЛ модем Huawei HG532E имеет WiFi модуль стандарта 802.11N, позволяющий подключиться к нему с планшета или смартфона.

Кроме четырёх портов 100 Мбит/сек., АДСЛ модем Huawei HG532E имеет WiFi модуль стандарта 802.11N, позволяющий подключиться к нему с планшета или смартфона.

Технические характеристики модема Huawei HG532E

Процессор: Ralink RT63365E (500 MHz)

Flash-память: 4 MiB (Winbond W25Q32BV)

Оперативная память: 32 MiB (Winbond W9425G6JH-5)

Чип WiFi модуля: Ralink RT5392L

Используемый диапазон радиочастот: 2.4 GHz

Количество и конфигурация антенн: 2×2 MIMO

Поддерживаемые стандарты: 802.11 b/g/n

Чип LAN-коммутатора: Ralink RT63365E

Количество LAN портов: 4

Скорость LAN портов: 10/100 Mbps

Питание: Power: 12 VDC, 0.5 A

Как настроить Huawei HG532E

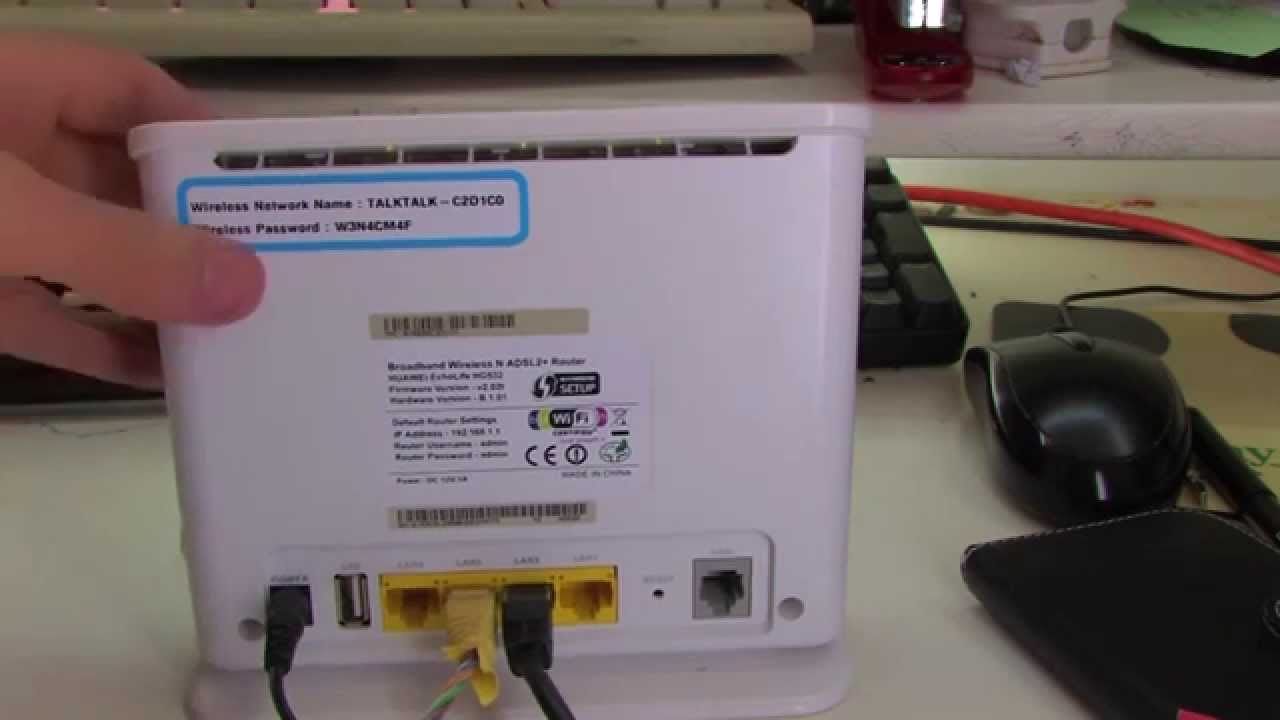

Для входа в настройки ADSL роутер Хуавей HG532E используйте IP-адрес 192.168.1.1. Логин для доступа — admin, заводской пароль — admin. На белорусской прошивке под ByFly используйте логин superadmin и пароль @HuaweiHgw.

Если Вы настраиваете модем первый раз после распаковки или сброса настроек кнопкой Ресет, конфигуратор потребует придумать и ввести новый пароль для входа:

Пароль делайте не короче 6-8 символов и как можно сложнее. В последнее время участились случаи взлома абонентских модемов и роутеров через заводской пароль, который пользователь поленился менять!

На следующей странице модем Huawei HG532E предложить выполнить настройку с помощью мастера. Отказываемся и кликаем по ссылке внизу страницы для перехода к полноценному веб-интерфейсу:

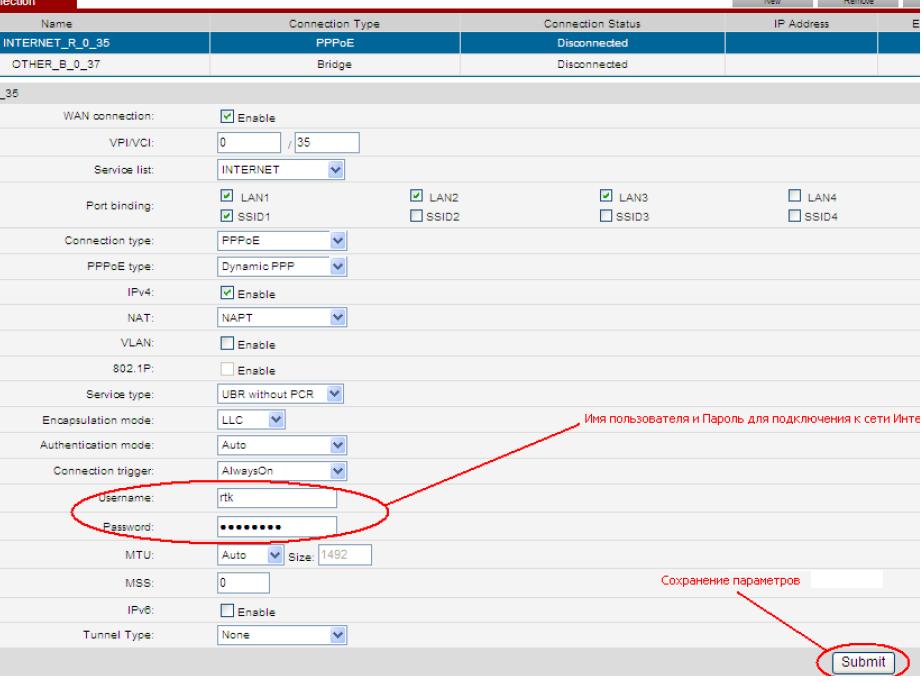

Настройка подключения к Интернету от Ростелеком, УкрТелеком, ByFly

Как правило, большинство абонентских роутеров хуавей HG532E идут прошитые под конкретного оператора и имеют предустановки в соответствии с требованиями этого оператора. Я для примера буду рассматривать модем с прошивкой под Ростелеком. Но для МТС, УркТелеком или ByFly всё выполняется примерно так же. Главное — перед этим в техподдержке уточните какие использовать параметры VPI/VCI, а так же тип подключения — PPPoE, Динамический или Статический IP.

В меню веб-интерфейса модема Huawei HG532E откройте раздел Basic >> WAN:

Тут находим соединение, подписанное как Internet, ну или берём первое по порядку. Проверяем чтобы оно было активно — стояла галка «WAN Connection» — «Enable».

Ниже прописываем значения VPI и VCI, которые узнали предварительно.

Параметр «Connection Type» отвечает за используемый тип подключения. На скриншоте выше представлена типовая настройка HG532E под Ростелеком. Остаётся ввести логин и пароль на подключение в поля «Username» и «Password».

После этого надо нажать на кнопку «Submit».

Вот так выглядит пример настройки Динамического IP на роутере Хуавей HG532E:

В списке «Connetion Type» выберите вариант «IPoE», а в списке «Address Type».

Если Ваш Интернет провайдер использует статическую адресацию — то в списке «Address Type » надо выбрать вариант «Static»:

Ниже надо прописать выданный провайдером статический адрес, маску, шлюз и адреса DNS-серверов. Для применения настроек нажмите кнопку «Submit».

Для применения настроек нажмите кнопку «Submit».

Настройка WiFi на Huawei HG532E

Чтобы настроить беспроводную сеть Вай-Фай на ADSL-модеме Хуавей HG532E, откройте в меню конфигуратора пункт Basic >> WLAN:

В зависимости от прошивки, у роутера могут быть от одной до четырёх беспроводных сетей. В последнем случае первая будет основной, три оставшиеся — гостевые. Чтобы настроить WiFi на HG532E — выберите в списке «SSID Index» первую по порядку сеть с индексом 1. Ниже, в поле «SSID» придумайте и пропишите название беспроводной сети. Например — WiFi-Network. С этим названием сеть будет отображаться в поиске на клиентских устройствах.

Поставьте галку WMM, если она не установлена.

В поле «Band Width» поставьте значение ширины канала в 40 МГц. В поле Security надо выбрать тип безопасности WPA2-PSK с шифрованием AES.

В строчке WPA pre-shared key надо ввести пароль на Вай-Фай, чтобы никто посторонний не смог подключиться. Пароль лучше всего делайте не короче 10-12 символов, состоящий из латинских букв разного регистра и цифр. Чтобы сохранить настройки нажмите кнопку «Submit».

Пароль лучше всего делайте не короче 10-12 символов, состоящий из латинских букв разного регистра и цифр. Чтобы сохранить настройки нажмите кнопку «Submit».

Устройство Huawei HG532e представляет собой модем-маршрутизатор с базовым набором функций: соединение с провайдером по выделенному кабелю или телефонной линии, раздача интернета по Wi-Fi, а также поддержка IPTV. Как правило, настраивать подобные девайсы очень просто, но у некоторых пользователей всё равно возникают трудности – для решения этих проблем и предназначено настоящее руководство.

Особенности настройки Huawei HG532e

Рассматриваемый роутер чаще всего распространяется по акциям крупных провайдеров, поэтому нередко прошит под сети конкретного поставщика интернет-услуг. По этой же причине конфигурировать его почти не требуется – достаточно только ввести некоторые параметры из договора, и модем готов к работе. Мы уже рассматривали особенности настройки этого маршрутизатора под оператора Укртелеком, поэтому если вы пользуетесь услугами этого провайдера, настроить устройство поможет следующая инструкция.

Конфигурирование рассматриваемого девайса под операторов из России, Беларуси и Казахстана почти ничем не отличается от процедуры из статьи выше, однако могут быть некоторые нюансы, о которых мы расскажем далее.

Подготовительный этап настройки включает в себя выбор местоположения модема (от этого зависит качество покрытия), подключение телефонного провода или кабеля провайдера в разъём ADSL и присоединение устройства к ПК или ноутбуку сетевым кабелем. Порты соответствующе подписаны и вдобавок промаркированы отличающимся цветом, так что запутаться сложно.

Теперь можно приступать непосредственно к установке параметров маршрутизатора.

Настройка подключения к интернету

Первая стадия процедуры настройки Huawei HG532e – конфигурация подключения к провайдеру. Действуйте по следующему алгоритму:

- Запустите любой интернет-браузер (подойдут даже встроенные в ОС приложения Internet Explorer и Microsoft Edge) и наберите в адресной строке 192.168.

1.1 . Откроется окно логина в веб-интерфейс настроек модема. Данные для авторизации – слово admin .

1.1 . Откроется окно логина в веб-интерфейс настроек модема. Данные для авторизации – слово admin .

Внимание! Для модемов, прошитых под «Белтелеком», данные могут отличаться! Логин будет superadmin, а пароль — @HuaweiHgw!

Мастер быстрой настройки у роутера почти бесполезен, потому кликните по активной ссылке ниже блока ввода для перехода в общий интерфейс конфигуратора.

Первым делом разверните блок «Basic», затем нажмите по пункту «WAN». В центре вверху расположен перечень уже известных подключений к провайдеру. Кликните по подключению с наименованием «INTERNET» или же просто первому в списке для получения доступа к настройкам.

Далее воспользуйтесь выпадающим меню «Connection type», в котором выберите нужный тип соединения. В большинстве случаев это «PPPoE».

Если по каким-то причинам логин и пароль отсутствуют, свяжитесь с техподдержкой поставщика. Полученные данные впишите в поля «Username» и «Password». Перепроверьте введённые параметры и нажмите кнопку «Submit».

Если по каким-то причинам логин и пароль отсутствуют, свяжитесь с техподдержкой поставщика. Полученные данные впишите в поля «Username» и «Password». Перепроверьте введённые параметры и нажмите кнопку «Submit».Подождите около 30 секунд и проверьте, есть ли соединение с интернетом – если данные введены корректно, то сможете выйти во всемирную паутину.

Конфигурация беспроводного режима

Вторая стадия процедуры – настройка режима беспроводной связи. Происходит она следующим образом.

- Во вкладке «Basic» веб-интерфейса щёлкните по пункту «WLAN».

Как и в случае с проводным подключением, опция раздачи Вай-Фая требует ручной активации – для этого отметьте вариант «Enable WLAN».

Выпадающее меню «SSID Index» лучше не трогать. Текстовое поле сразу под ним отвечает за название беспроводной сети. По умолчанию оно называется по модели роутера – для большего удобства рекомендуется задать произвольное наименование.

Далее переходите к меню «Security», в котором включается или отключается защита соединения. Мы рекомендуем оставить вариант по умолчанию — «WPA-PSK».

В графе «WPA Pre-shared» находится пароль, который нужно будет вводить для подключения к сети. Введите подходящую комбинацию из 8 символов и переходите к следующему шагу.

Опцию «WPA Encryption» тоже стоит оставить по умолчанию – протокол AES самый совершенный из доступных на этом роутере. А вот следующий параметр под названием «WPS» интереснее. Он отвечает за включение функции защищённого соединения Wi-Fi, благодаря которому из процедуры подключения нового устройства к сети выпадает стадия ввода пароля. О том, что такое WPS и зачем оно нужно, можете узнать из следующего материала.

Беспроводное соединение должно включиться в течение нескольких секунд – для подключения к нему воспользуйтесь списком подключений операционной системы.

Настройка IPTV

Раз уж мы упомянули о такой возможности на модеме Huawei HG532e, то считаем нужным сообщить о её настройке. Проделайте следующее:

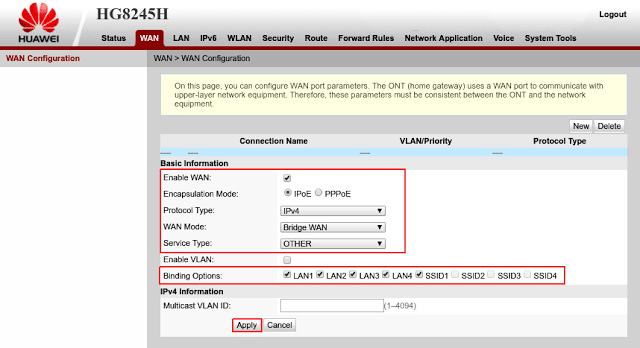

- Снова откройте разделы «Basic» и «WAN». На этот раз найдите соединение с наименованием «OTHER» и кликните по нему.

Как и в случае с подключением к интернету, отметьте опцию «WAN enable». Параметры «VPI/VCI» — 0/50 соответственно.

Теперь роутер готов к работе с IPTV

Таким образом мы закончили знакомство с настройками модема Huawei HG532e. Как видим, процедура конфигурации рассматриваемого маршрутизатора ничего сложного собой не представляет.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Блог о модемах, роутерах и gpon ont терминалах.

Модельный ряд роутеров Ростелеком пополнился новой моделью ADSL WiFi-модема — Huawei HG532E. Эта модель широко распространена у таких крупных провайдеров, как украинский УкрТелеком и белорусский ByFly. Теперь его стали использовать и в Ростелеком (хотя по некоторым данным в некоторые МРФ его начали поставлять ещё в конце лета).

Для некоторых провайдеров возможно поставлялся с брендированной прошивкой. В наш филиал на момент написания статьи поставляется не залоченный. т.е. фактически с обычным ПО.

Исходя из практики его использования другими операторами связи можно определенно сказать, что модель HG532E уже проверена временем и представляет из себя неплохой ADSL модем со средней, по современным меркам, производительностью.

С задней стороны находятся медные порты — питание, RJ11 и 4 LAN-порта. Там же и кнопка сброса настроек — Reset.

Индикаторы состояния расположены с верхнего торца, что не всегда удобно.

С правого торца корпуса — кнопки включения модема, беспроводного адаптера WiFi и WPS:

Антенны WiFi внутреннего исполнения и весьма слабенькие — всего 2 dBi. То есть на большую квартиру уже скорее всего не хватит, на частный дом и тем более.

Основные характеристики устройства:

Процессор — Ralink RT63365E

Флеш-память — Winbond W25Q32 4MB

Оперативная память — Winbond W94256G6 32MB

Беспроводной контроллер Ralink — RT5392L

ADSL чип — Ralink RT63087N

Порты — 1xWAN RJ11, 4xLAN RJ45 FastEthernet 10/100 Mbps

Поддержка ADSL2+ — есть

Поддержка AnnexM — есть

Работа в режиме моста — поддерживается

Wi-Fi модуль:

Частота — 2.4 ГГц

Стандарты — поддержка стандартов 802.11 b/g/n

Поддержка MIMO — есть

Максимальная теоретическая скорость WiFi — 300 Мбит/с

Защита информации — WEP, WPA, WPA2

Поддержка WPS — есть

DHCP-сервер — есть

Базовая настройка роутера HG532E:

Как я уже говорил Выше, текущая версия прошивки не залочена под Ростелеком, соответственно настроить устройство можно под любого провайдера, предоставляющего доступ в Интернет по технологии ADSL.

Единственное, что говорит о том, что этот модем относится к этому оператору связи — это мастер первоначальной настройки и 3 созданных подключения. Поэтому, если Вам надо настроить Huawei HG532E для Ростелеком и получали его Вы в своём филиале, то этот процесс никаких затруднений не составит.

Заходим в веб-интерфейс роутера, используя его IP-адрес 192.168.1.1 (URL веб-интерфейса http://192.168.1.1). Первое, что Вы увидите — это запрос авторизации:

По умолчанию, логин для доступа: admin, и пароль — admin.

Следующим этапом нужно будет сменить этот пароль на свой, чтобы никто иной не смог зайти в веб-интерфейс.

Вводим его и кликаем на кнопку «Submit».

Следующим шагом будет ввод данных для авторизации у провайдера, т.е. логин и пароль на доступ в сеть Интернет:

Эти данные Вам должны были дать при заключении договора.

Переходим на следующий шаг:

Это настройка беспроводной сети WiFi. В поле «WLAN SSID» будет указано её имя, которое, впрочем, можно поменять на своё. А в поле «Key» надо ввести пароль на Вай-Фай. Кликаем на «Next» и попадаем на статусную страницу модема:

А в поле «Key» надо ввести пароль на Вай-Фай. Кликаем на «Next» и попадаем на статусную страницу модема:

Это означает, что устройство настроено и можно подключать телефонную линию. Обратите внимание, что по-умолчанию, на модеме настроены 3 услуги — Интернет, телевидение IPTV и IP-телефония. Соответственно под каждую услугу отведен отдельный LAN-порт:

Интернет — порты 3 и 4

IPTV — порт 2

IP-телефония — порт 1.

Расширенная конфигурация устройства:

Если Вы более продвинутый пользователь и хотите всё настроить самостоятельно «от и до», то в этом случае Вам надо зайти в раздел меню Basic -> WAN:

Здесь Вы увидите созданные подключения,которые мы и будет удалять. Кликаем по очереди на каждое из них и нажимаем кнопку «Remove». Каждый раз у Вас будет запрашиваться подтверждение действия:

После того, как все имеющиеся виртуальные каналы удалены, приступаем к созданию новых. Для этого нажимаем на кнопку «New» и начинаем заполнять поля:

Во-первых, для каждого из создаваемых соединений проверяйте чтобы стояла галка «WAN connection — Enable». В поля VPI/VCI вводим параметры канала для Интернет, которые надо предварительно узнать в техподдержке. В нашем филиале это — 0/33. В списке «Service List» надо выбрать INTERNET или INTERNET_TR069, что практически одно и то же. Раздел «Port Binding» пропускаем. «Connection Type» выставляем PPPoE и прокручиваем страницу ниже. «Connection trigger» ставим в значение «Always On». В поле «Username» вводим логин для доступа в Интернет, а в поле «Password» — пароль. Нажимаем кнопку «Submit» и проверяем доступ в глобальную сеть.

В поля VPI/VCI вводим параметры канала для Интернет, которые надо предварительно узнать в техподдержке. В нашем филиале это — 0/33. В списке «Service List» надо выбрать INTERNET или INTERNET_TR069, что практически одно и то же. Раздел «Port Binding» пропускаем. «Connection Type» выставляем PPPoE и прокручиваем страницу ниже. «Connection trigger» ставим в значение «Always On». В поле «Username» вводим логин для доступа в Интернет, а в поле «Password» — пароль. Нажимаем кнопку «Submit» и проверяем доступ в глобальную сеть.

Настройка цифрового телевидения IPTV:

Создаём ещё одно ATM-соединение с помощью кнопки «New»:

Вводим значения VPI и VCI для IPTV, в списке «Service List» выбираем пункт «Other», а в разделе «Port binding» ставим галку на тот порт, в который будет включена STB приставка. При этом заметьте, что «Connection type» надо выбрать «Bridge» — это значит что соединение будет типа «прозрачный мост». Так же я бы советовал поставить галку Enable напротив пункта «DHCP transparent transmission». Применяем настройки нажатием «Submit».

Применяем настройки нажатием «Submit».

Настройка сети WiFi

В интерфейсе модема Huawei HG532E, настройки WiFi собраны на страничке «WLAN»:

Беспроводной режим по умолчанию выставлен универсальный — 802.11b/g/n, таким его и оставляем. В поле «SSID» надо прописать имя нашей сеть WiFi — любое слово на латинице. Ставим галку «WMM» — WiFi Multimedia. В списке «Security» выбираем тип «WPA2-PSK», либо смешанный — «WPA-PSK/WPA2-PSK». В поле «WPA pre-shared key» вводим пароль к Вай-Фай — им может быть любая буквенная или цифирная последовательность не короче 8 символов. Если Вы не пользуетесь технологией WPS — эту галку лучше убрать. Применяем настройки.

Помогло? Посоветуйте друзьям!

Huawei HG532E — настройка модема для Ростелеком : 79 комментариев

это уже не у вас а у всех глюк прошивка не поможет пароль и пользователь admin ставьте свой пароль настройки у них свои так что лишний раз введите свой

В кладке Basic > WAN не могу авторизоваться из-за ошибки : There is no PPP wan connection, so you cannot configure the PPP username and password!

Вам надо создать подключение — роутер ругается что его нет.

Та же проблема как и у Леонида.

Во вкладке Basic > WAN не могу авторизоваться из-за ошибки : There is no PPP wan connection, so you cannot configure the PPP username and password!

Как решить, что сделать, опишите пожалуйста подробнее.

Роутер говорит о том, что не создано PPP-подключение. Ещё раз проверьте настройки соединения.

Для входа в расширенные конфиги вводим логин и пароль:

Логин: admin

Пароль:@A5d6m7i8n

И будет вам счастье

Еще обратите внимание на надпись снизу в форме авторизации.

Там предлагается кликнуть для перехода к расширенным настройкам.

Здравствуйте, можно ли на этом устройстве назначить один из портов LAN на wan

На ростелекомовской прошивке — нет.

Прошу прощения,не подскажите где взять (скачать) нужную прошивку?

На сайте производителя. Если там нет — пишите ему там же, в раздел Поддержка.

в модем не могу попасть по LAN порту, пробовал и в ручную прописывал сетевую и автоматом разницы нет, а вот по WI-FI проблем нет вошел настроил Интернет раздает, но только по WI-FI. Это глюк модема или прошивки и как можно восстановить? Спасибо заранее.

Это глюк модема или прошивки и как можно восстановить? Спасибо заранее.

Николай — попробуйте его ресетом сбросить и заново настроить.

Пробовал и кнопкой и через веб интерфейс, увы не помогло. Модем проработал верой и правдой 1,5 года.

Здравствуйте!Уже писала вам,но не вижу своего комментарии,пишу ещё раз.У меня роутер хуавей HG 532е,часто слетают пароль и логин к заводским,вызывала мастеров ростелекома 5раз,на строят,работает неделю,две и опять слетает,это же не выход ,постоянно настраивать,рекомендуют новый,но роутер ведь работает!Может,что подскажете,последний раз уже сама настраивала,может система виновата?У меня сейчас убунту 16.04,на виндовс такого не было,на планшете тоже могут слететь,когда занимаюсь.Роутеру 3года.

Здравствуйте. Работа роутера от используемой операционной системы компьютера не зависит. Он сам подключается к провайдеру и раздаёт Интернет. Если он сбрасывает настройки, то или в доме какие-то проблемы с электропитанием, либо действительно уже конденсаторы вспухли и пора менять.

Малая дальность-5 м. Можно бы и увеличить, припаяв кусочек провода к внутренней антенне. Куда именно ?

Купил данный аппарат с прошивкой росттелеком,проблема в следующем. Не могу настроить интернет. Все как по картинкам ,но вход не admin , а через логин user . Так и не понял как его настраивать. Логин пароль ,ввел по умолчанию на нем настроено VCI 35 И 37 . А мне нужен 33 .В вкладке WAN отображены 2 подключения ,но их не возможно редактировать,они не открываются . Пробывал входить суперадмин ,не входит.

Судя по всему, у Вас прав нет под юзером. Ищите в Интернете пароли под суперюзера. Больше никак.

Рекомендуем к прочтению

6 бесплатных альтернативных прошивок для маршрутизатора (роутера)

Что не так с прошивкой вашего роутера по умолчанию? Некоторые люди считают, что каждый должен иметь свободу контролировать программное обеспечение, которое работает на своих устройствах, если это необходимо, чтобы вносить необходимые изменения к лучшему. Эта сторонняя прошивка поставляется с дополнительными функциями, такими как распределение полосы пропускания, квоты полосы пропускания, родительский контроль, усиление сигналов беспроводной сети Wi-Fi, включение доступа в Интернет по паролю и многое другое. Превратите обычный старый роутер в устройство корпоративного класса.

Эта сторонняя прошивка поставляется с дополнительными функциями, такими как распределение полосы пропускания, квоты полосы пропускания, родительский контроль, усиление сигналов беспроводной сети Wi-Fi, включение доступа в Интернет по паролю и многое другое. Превратите обычный старый роутер в устройство корпоративного класса.

Предупреждение. Также есть вероятность, что при перепрошивке вы можете заблокировать маршрутизатор. Убедитесь, что у вас есть копия оригинальной прошивки, также не выполняйте это на новом маршрутизаторе, так как это приведет к аннулированию гарантии.

DD-WRT – самая популярная альтернативная прошивка с открытым исходным кодом для Linux, она подходит для большого количества маршрутизаторов WLAN и встроенных систем. Основной упор делается на обеспечение максимально простого использования и в то же время на поддержку большого количества функций в рамках соответствующей используемой аппаратной платформы.

- Поддерживает более 200 различных устройств

- Поддерживает все текущие стандарты WLAN (802.

11a / b / g / n *)

11a / b / g / n *) - Интеграция с VPN

- Поддерживает различные системы точек доступа

- Управление пропускной способностью

OpenWrt – это расширяемый дистрибутив GNU / Linux для встроенных устройств (обычно беспроводных маршрутизаторов). В отличие от многих других дистрибутивов для этих маршрутизаторов, OpenWrt создан с нуля как полнофункциональная, легко модифицируемая операционная система для вашего маршрутизатора.

На практике это означает, что у вас могут быть все необходимые функции без лишних усилий, благодаря более позднему ядру Linux, чем в большинстве других дистрибутивов. Для разработчика OpenWrt – это фреймворк для создания приложения без создания на его основе полной прошивки; для пользователей это означает возможность полной настройки и использования устройства способами, о которых даже не догадывались.

Gargoyle – это бесплатное обновление прошивки для вашего беспроводного маршрутизатора, основанное на OpenWRT, но с улучшенным интерфейсом (не LUCI), ориентированным на простоту использования. Надежный, простой в использовании и настройке, и вы будете точно знать, где распределяется ваша пропускная способность, благодаря удобным графикам, доступным в интерфейсе администрирования.

Надежный, простой в использовании и настройке, и вы будете точно знать, где распределяется ваша пропускная способность, благодаря удобным графикам, доступным в интерфейсе администрирования.

- Пропускная способность монитора – использование для каждого компьютера

- Установите квоты и ограничения, чтобы обеспечить справедливое распределение сетевых ресурсов

- Блокировать запрещенные сайты – или блокировать все, кроме белого списка разрешенных адресов

- Конфигурация Беспроводной мост – соединение двух сетей без уродливых проводов

Tomato – это система на базе Linux, предназначенная для маршрутизаторов с набором микросхем Broadcom и распространяемая по лицензии GPL. Его разработку начал Джонатан Зарате. Эта продвинутая система имеет особенно удобный интерфейс, благодаря которому даже неопытные пользователи могут легко работать с ней. Наиболее важные функции:

- Мониторинг пропускной способности

- Расширенный QoS

- Контроль доступа по паролю

- Включенные протоколы SSH / Telnet

- Настраиваемые кнопки и светодиоды

- Поддержка множества беспроводных режимов

[Объединено с OpenWRT]

Проект LEDE основан как ответвление проекта OpenWrt и преследует многие из тех же целей. Мы создаем встроенный дистрибутив Linux, который упрощает разработчикам, системным администраторам и другим энтузиастам Linux создание и настройку программного обеспечения для встроенных устройств, особенно беспроводных маршрутизаторов. Название LEDE расшифровывается как Linux Embedded Development Environment.

Мы создаем встроенный дистрибутив Linux, который упрощает разработчикам, системным администраторам и другим энтузиастам Linux создание и настройку программного обеспечения для встроенных устройств, особенно беспроводных маршрутизаторов. Название LEDE расшифровывается как Linux Embedded Development Environment.

Программное обеспечение LEDE является полной заменой прошивки для многих домашних и малых офисных маршрутизаторов и встроенных устройств. Если вас устраивает ваша текущая система, вам, вероятно, следует придерживаться того, что работает. LEDE обеспечивает стабильную, надежную, безопасную и высокопроизводительную прошивку для домашних маршрутизаторов и встраиваемых устройств. С LEDE у вас меньше опасений по поводу необходимости частой перезагрузки маршрутизатора, недостатков безопасности или низкой производительности.

- Блокировка рекламы, чтобы избежать всплывающих окон и раздражающих веб-изображений

- Услуги VPN, чтобы обеспечить безопасный доступ к вашей домашней сети, пока вас нет

- Безопасный доступ к удаленным службам, чтобы избежать отслеживания вашего трафика, пока вы просматриваете страницы из дома.

- Гостевые сети Wi-Fi с паролем, защищенные брандмауэром от частных / деловых / семейных сетей

- Ограничения по времени и родительский контроль для выбранных устройств и многие другие возможности.

Теперь, объединенный с LibreWRT, libreCMC – это встроенный дистрибутив GNU / Linux. libreCMC – это набор полностью бесплатных встроенных операционных систем для компьютеров общего назначения. Его цель – предоставить пользователям свободу и контроль над программным обеспечением, работающим на их оборудовании. Большая часть оборудования, поддерживаемого libreCMC, включает широкий спектр маршрутизаторов и несколько небольших одноплатных компьютеров. Набор полностью бесплатных встроенных операционных систем, которые работают на маршрутизаторах и большом количестве компьютеров общего назначения.

3Com 3CRWER100-75 Atheros AR2315A

3Com 3CRWER200-75 Atheros AR2315

Asus DSL-N12U Ralink RT3052F

Asus DSL-N13 Broadcom BCM6348

Asus DSL-N16U MediaTek MT7620A + Ralink RT63368

Asus EA-N66 Ralink RT3883

Asus RP-N53 MediaTek MT7620A

Asus RT-AC51U MediaTek

MT7620A Broadcom BCM4

Asus RT-AC66U6 Broadcom BCM4 Atheros AR2317

Asus RT-G32 B1 Ralink RT3052

Asus RT-G32 C1 Ralink RT3052

Asus RT-N10P Broadcom BCM5357

Asus RT-N15U Broadcom BCM5357

Asus RT-N16 Broadcom BCM4718

Asus RT-N53 Broadcom BCM5358

Asus RT-N76U Broadcom BCM4748

ASUS SRT- Qualcomm Atheros

Asus WL-320gE Broadcom BCM5352

Asus WL-320gP Broadcom BCM5352

Asus WL-330gE Broadcom BCM5354

Asus WL-330N3G Ralink RT3050

Asus WL-330N Ralink RT3050

Asus WL-500b BCM4710

Asus WL-500g BCM4710

Asus WL-500g Делюкс BCM5365

Asus WL-500g Premium Broadcom BCM4704

Asus WL-500g Premium Broadcom BCM5354

Asus WL-500W Broadcom BCM4704

Asus WL -520gU Broadcom BCM5354

Asus WL-550gE Broadcom BCM5352

Asus WL-600g ADSL-модем Broadcom BCM6348

Asus WL-HDD2. 5 Broadcom BCM4702

5 Broadcom BCM4702

Asus RT-AC53U Broadcom BCM5358U

Asus RT-N10P Broadcom BCM5356

Asus RT-N10U Broadcom BCM5356

Asus RT- N10U Broadcom BCM5356 Asus RT-N10U Broadcom BCM5356 Asus RT-N10U Broadcom BCM5357

Asus RT-N12HP Broadcom BCM5357

Asus RT-N14UHP Broadcom BCM5358UB0

Asus RT-N12 B1 Broadcom BCM5357

ASUS RT-N12 D1 Broadcom BCM5357C0

ASUS RT-N10U Broadcom BCM5357

ASUS RT-N10 Broadcom BCM5356

ASUS RT-N10 + Ralink RT3050F

ASUS RT-N10 + Broadcom BCM5356

ASUS RT-N18U Broadcom BCM47081A0

ASUS RT-N12 Broadcom BCM4716

ASUS RT-N13 Ralink RT2880

Asus RT-N13U Ralink RT3052

ASUS RT-N13U Ralink RT3052

ASUS RT-N14U MediaTek MT7620N

ASUS RT-N15 Ralink RT2880

ASUS RT-N56U Ralink RT3662

ASUS RT-N66U Broadcom BCM4706

ASUS RT-AC56U Broadcom BCM4708A0

ASUS RT-AC68U Broadcom BCM4708A0

Asus RT – AC87U Broadcom BCM4709A

Belkin F5D8230-4 Broadcom BCM4704

Belkin F5D8235-4 Ralink RT2880

Belkin F5D8235-4 Ralink RT3052

Belkin F7C027 Ralink RT5350F

Belkin F9K1115 v2 (AC 1750 DB) v2

Belkin Play (F7D4302) Broadcom BCM4718

Belkin Play (F7D4302) Broadcom BCM4718 Bel40M Play (F7D4302) Broadcom BCM4718 Bel40M

Play (F7D4302) ) Broadcom BCM4718

Belkin Share (F7D3302) Broadcom BCM4718

Belkin Share Max (F7D3301) Broadcom BCM4718

Belkin Surf N300 (F7D6301) Ralink RT3052F

Belkin F5D8230-4v2 v1000 Realtek RTL8651B

Buffalo БГР-4RV Broadcom BCM4704KPBG

Buffalo LS421DE v1 WIP Marvell Armada 370

Buffalo WBMR-G54 Texas Instruments TNETD7300

Buffalo WBMR-HP-G300H Lantiq XWAY ARX168

Buffalo WHR-300HP2 MediaTek MT7620A

Buffalo WHR-600D MediaTek MT7620A

Buffalo WHR-1166D MediaTek MT7620A

Buffalo WHR- G54S Broadcom BCM5352

Buffalo WHR-G125 Broadcom BCM5354

Buffalo WHR-G300N WIP Ralink RT3052

Buffalo WHR-G300N Atheros AR7240

Buffalo WHR-G301N Atheros AR7240

Buffalo WHR-HP-G54 Broadcom BCM5352

Buffalo WHR-HP-G300N Atheros AR7240

Buffalo WHR-HP-GN Atheros AR7240

Buffalo WLAE-AG300N v1 Atheros AR7240

Buffalo WLI-h5-D1300 Broadcom BCM4706

Buffalo WLI-TX4-AG300N Ralink RT2880

Buffalo WLI-TX4-G54HP Broadcom BCM5352

Buffalo WMR-300 MediaTek MT7620N

Buffalo WSR-600DHP MediaTek MT7621S

Buffalo WSR-1166DHP MediaTek MT7621S

Buffalo WSR-1166DHP MediaTek MT7621A Buffalo WZR-600HP

Buffalo WZR-600Buffalo WZR-

600 600DHP2 Broadcom BCM47081

Buffalo WZR-1750DHP (D) Broadcom BCM4708

Buffalo WZR-AG300NH WIP Marvell 88F5181

Buffalo WZR-AGL300NH Ralink RT2880F

Buffalo WZR-D1800H WZR-D1800H WZR-D1800H Broadcom

Buffalo AR7-HP- G300 Buffalo ARR7-HP300-WR300 Buffalo ARR7-HP300-WR300 Buffalo AR-

G2706-HP

300 HP-G301NH Atheros AR9132

Buffalo WZR-HP-G450H Atheros AR7242

Buffalo WZR-RS-G54 Broadcom BCM4704KPBG

Buffalo WXR-1900DHP Broadcom BCM4709A0

Buffalo WZR-900DHP Broadcom BCM47081A0

Buffalo BHR-4GRV2

Buffalo WZR-HP-AG300H Atheros AR7161

Cisco DPC3825 Broadcom BCM3380

Cisco EPC3208G Broadcom BCM3382

Cisco EPC3825 Broadcom BCM3380

Cisco EPC3925 Broadcom BCM3380

Cisco ON100-K9 Marvell 88F6282

Cisco Valet M10 Broadcom BCM4716

Cisco Valet Plus M20 Broadcom BCM4716

Cisco VEN401 Broadcom BCM471700

Cisco WEN401 Broadcom BCM471700 Cisco

D-Link DAP-2553 Atheros AR9132

D-Link DAP-2695 Qualcomm Atheros QCA9558

D-Link DAP-1350 Ralink RT3052

D-Link DCS-930L / DCS-932L Ralink RT5350F

D-Link DCS-950G Infineon ADM5120

D-Link DGL- 5500 Qualcomm Atheros QCA9558

D-Link DIR-300 Atheros AR2317

D-Link DIR-300 Ralink RT3050

D-Link DIR-300 Ralink RT5350

D-Link DIR-320 Broadcom BCM5354

D-Link DIR-320 Broadcom BCM5354

D-Link DIR-320 Ralink RT5350

D-Link DIR-330 Broadcom BCM5836

D-Link DIR-410 Realtek RTL8196

D-Link DIR-456 Ralink RT3050F

D-Link DIR-505 Atheros AR1311

D-Link DIR-510L MediaTek MT7620A

D-Link DIR-600 Atheros AR7240

D-Link DIR-600 B1 Ralink RT3050

D-Link DIR-600 B2 Ralink RT3050

D-Link DIR-601 Atheros AR7240

D-Link DIR-601 Atheros AR9331

D-Link DIR-605 Broadcom BCM4716

D-Link DIR-615 Ralink RT3052

D-Link DIR-615 Atheros AR7240

D-Link DIR-615 Marvell 88F5180N

D-Link DIR-615 Ralink RT3052

D-Link DIR-615 Atheros AR7240

D-Link DIR-615 Atheros AR7240

D-Link DIR-615 Ralink RT3352

D- Ссылка DIR-615 Atheros AR9341

D-Link DIR-615 Atheros AR9341

D-Link DIR-615 Broadcom BCM5357C0

D-Link DIR-620 Ralink RT3052F

D-Link DIR-620 Ralink RT3352F

D-Link DIR-632 Atheros AR7242

D-Link DIR -645 Ралинк RT3883

D-Link DIR-665 Marvell 88F6281

D-Link DIR-810L MediaTek MT7620A

D-Link DIR-825 Atheros AR7161

D-Link DIR-825 Atheros AR9344

D-Link DIR-835 Atheros AR9344

D-Link DIR-860L MediaTek MT7621AT

D- Ссылка DIR-885L Broadcom BCM4709C0

D-Link DNS-120 Infineon ADM5120

D-Link DSL-502T Gen II C5 Texas Instruments

D-Link DSL-504T Texas Instruments TNETD7200

D-Link DSL-524T Texas Instruments TNETD7300

D-Link DSL-584T Texas Инструменты TNETD7300

D-Link DSL-2542B / 3B Broadcom BCM6338

D-Link DSL-2640B Broadcom BCM6333

D-Link DSL-2640S Broadcom BCM63281

D-Link DSL-2640U (B) Broadcom BCM6348

D-Link DSL-2640U / BRU / C C1 Broadcom BCM6338

D-Link DSL-2650U / BRU / D D1, D2 Broadcom BCM6358

D-Link DSL-2730U Broadcom BCM6328

D-Link DSL-2740B / 1B Broadcom BCM6358

D-Link DSL-2740B / 1B Broadcom BCM6358

D-Link DSL-2740B / 1B Broadcom BCM6328

D-Link DSL-2740B Broadcom BCM6358

D-Link DSL-2740U Broadcom BCM6358

D-Link DSL-3680 Ralink RT63365E

D-Link DSL-G624T Texas Instruments TNETD7300

D-Link DSL-G684T Texas Instruments TNETD7300

D-Link 250N Cavium CNS3411

D-Link DVA-G3810BN / TL Broadcom BCM6358

D-Link DVG-5402SP USB Realtek RTL8651BV

D-Link DWL-2100AP Atheros AR2313A

D-Link DWL-2100AP Atheros AR2313A

D-Link DWR-116 A1 MediaTek MT7620N

D-Link DHP-1565 Atheros AR9344

D-Link DIR-869 A1 Qualcomm Atheros QCA9563

D-Link DIR-615 C1, C2 Atheros AR9130

D-Link DCH-M225 Mediatek MT7620A

D-Link DIR-610 A1 Ralink RT5350

D-Link DWR-512 B Ralink RT5350

Huawei E970 Broadcom BCM5354

Huawei HG255D Ralink RT3052

Huawei HG520v Broadcom BCM6359

Huawei HG532 Ralink RT3052F

Huawei HG532C Realtek RTL8672

Huawei HG553 Broadcom BCM6358

Huawei HG556a Broadcom BCM6358

Huawei HG622 XDSL модем Broadcom BCM6368

Huawei HG655b XDSL модем Broadcom BCM6368

Huawei HG655d XDSL модем Broadcom BCM6368

Huawei HG8245 Hisilicon SD5113

Huawei HG8245H ARM Модем

Huawei HG556a ADSL, VoIP Broadcom BCM6358 Модем

Huawei HG556a ADSL, VoIP Broadcom BCM6358

Linksys AG241 Texas Instruments TNETD7200ZDW

Linksys AG241 Texas Instruments TNETD7200ZDW

Linksys AG241 Texas Instruments TNETD7200ZDW

Linksys E1700 MediaTek MT7620A

Linksys E2100L Atheros AR9132

Linksys E4200 Marvell 88F6282

Linksys EA3500 Marvell 88F6282

Linksys EA4500 Marvell 88F6282

Linksys EA6100 MediaTek MT7620A

Linksys EA6200 Broadcom BCM47081

Linksys EA6300 Broadcom BCM4708A0

Linksys EA6400 Broadcom BCM4708A0

Linksys EA6500 Broadcom BCM4708A0

Linksys EA6700 Broadcom BCM4708A0

Linksys EA8500 Qualcomm Atheros IPQ8064

Linksys NSLU2 Intel IXP422

Linksys RE6500 MediaTek MT7621AT

Linksys RTP300 Texas Instruments TNETV1060

Linksys WAG54G Texas Instruments TNETD7300GDU (AR7WRD)

Linksys WAG54G Texas Instruments TNETD7200ZDW

Linksys WAG54G ADSL модем Broadcom BCM6348

Linksys WAG54GS Broadcom BCM6348

Linksys WAG54GX2 Broadcom BCM6348

Linksys WAG160N WIP Broadcom BCM6358

Linksys WAG160N WIP Broadcom BCM6358

Linksys WAG200G Texas Instruments TNETD7200ZDW

Linksys WAG220G Texas Инструменты TNETD7200ZDW

Linksys WAG354G Texas Instruments TNETD7300AGDW

Linksys WAG354G Texas Instruments TNETD7200ZDW

Linksys WAP4410N Atheros AR9132

Linksys WRH54G Broadcom BCM5354

Linksys WRT54G-TM Broadcom BCM5352

Linkscom BCMT4712G

Linksys WRT54G3GV2 (-Vf) Broadcom BCM5350

Linksys WRT54G Broadcom BCM4710

Linksys WRT54G Broadcom BCM4710

Linksys WRT54G Broadcom BCM4712

Linksys WRT54G Broadcom BCM5352

Linksys WRT54GL Broadcom BCM5352

Linksys WRT54GS Broadcom BCM4712

Linksys WRT54GS Broadcom BCM5352

Linksys WRT150N Broadcom BCM4704

Linksys WRT160N Broadcom BCM4716

Linksys WRT160NL Atheros AR9130

Linksys WRT310N Broadcom BCM4716

Linksys WRT320N Broadcom BCM4717

Linksys WRT400N Atheros AR7161

Linksys WRT600N Broadcom BCM4785

Linksys WRT1200AC Marvell Armada 385 88F6820

Linksys WRT1900AC Marvell Armada XP MV78230

Linksys WRT1900AC Marvell Armada 385 88F6820

Linksys WRT1900ACS Marvell Armada 385 88F6820

Linksys WRT3200ACM Marvell Armada 385 88F6820

Linksys WRTP54G Texas Instruments TNETV1050

Linksys WRTSL54GS Broadcom BCM4704

Linksys WRTU54G-TM Infineon ADM8668

Linksys WRV54G Intel IXP425

Linksys WVC54GCA Geode GX1 x86

Linksys WRT310N Broadcom BCM4785

Linksys E1200 Broadcom BCM5357B0

Linksys E1500 Broadcom BCM5357B0

Linksys E1550 Broadcom BCM5358UB0

Linksys E2500 Broadcom BCM5358UB0

Linksys E2500 Broadcom BCM5358UB0

Linksys E1200 Broadcom BCM5357

Linksys E2500 Broadcom BCM5358

Linksys E3000 Broadcom BCM4718

Linksys WRT300N Broadcom BCM5750

Linksys WRT300N Broadcom BCM4704

Linksys WRT350N Broadcom BCM4785

Linksys WRT350N Marvell 88F5181L

Linksys WRT610N Broadcom BCM4705

Linksys WRT610N Broadcom BCM4718

Linksys E1000 Broadcom BCM4716

Linksys E1000 Broadcom BCM5357

Linksys E2000 Broadcom BCM4717

Linksys E3200 Broadcom BCM47186

Linksys E4200 Broadcom BCM4718

Linksys E900 Broadcom BCM53572

Популярная статья: 120 бесплатных паролей к Wi-Fi в аэропортах со всего мира

Netgear DG834G Texas Instruments TNETD7300

Netgear DG834G Texas Instruments TNETD7200ZDW

Netgear DG834G Broadcom BCM6348

Netgear DG834GT Broadcom BCM6348

Netgear DGN1000B Lantiq AMAZON-SE

Netgear DGN2200 Broadcom BCM6358U

Netgear DGN2200 WIP Broadcom BCM6328

Netgear DGN2200 Broadcom BCM63281

Netgear DGN2200 Broadcom BCM63281

Netgear DGN3500 Lantiq XWAY ARX168

Netgear DGN3500B Lantiq XWAY ARX168

Netgear DGND3700 xDSL-модем Broadcom BCM6368

Netgear DGND3700 Broadcom BCM6362

Netgear DGND3800B xDSL-модем Broadcom BCM6368

Netgear DGND4000 Broadcom BCM6361

Netgear EVG2000 Broadcom BCM6369

Netgear MT EX762700 MediaTek

Netgear FVS318N Cavium CNS3411

Netgear FVX538 Intel IXP425

Netgear MBRN3000 Broadcom BCM6358

Netgear R6100 Atheros AR9344

Netgear R6250 Broadcom BCM4708A0

Netgear R6300 Broadcom BCM4708A0

Netgear R7000 Broadcom BCM4709A0

Netgear R7900 Broadcom BCM4709A0

Netgear R8000 Broadcom BCM4709A0

Netgear VVG2000-1 Broadcom BCM6368

Netgear WAG302 Intel IXP422BB

Netgear WAG302 Intel IXP422BB

Netgear WG302 Intel IXP422BB

Netgear WG302 Intel IXP422BB

Netgear WGT634U Broadcom BCM5365

Netgear WN604 WIP Atheros AR7240

Netgear WN802T Atheros AR9132

Netgear WN2000RPT Atheros AR9132

Netgear WN2000RPT

Netgear WNDAP360 Atheros AR7161

Netgear WNDR37AV Atheros AR7161

Netgear WNDR37AV Atheros AR7161

Netgear WNDR3300 Broadcom BCM4704

Netgear WNDR3400 Broadcom BCM4718

Netgear WNDR3400 Broadcom BCM5357

Netgear WNDR3400 Broadcom BCM5358

Netgear WNDR3700 Atheros AR7161

Netgear WNDR3700 Atheros AR7161

Netgear WNDR3700 Broadcom BCM4718A1

Netgear WNDR3700 Atheros AR9344

Netgear WNDR3800 Atheros AR7161

Netgear WNDR3800 Atheros AR7161

Netgear WNDR4000 Broadcom BCM4718

Netgear WNDR4300 Atheros AR9344

Netgear WNDR4500 Broadcom BCM4706

Netgear WNDR4700 AppliedMicro APM82181

Netgear WNR612 Atheros AR7240

Netgear WNR834B Broadcom BCM4704KFBG

Netgear WNR854T Marvell 88F5180NB1

Netgear WNR1000 Atheros AR7240

Netgear WNR2000 Atheros AR9130

Netgear WNR2000 Broadcom BCM4716

Netgear WNR2000 Atheros AR7240

Netgear WNR2000 vAtheros AR9341

Netgear WNR2200 Atheros AR7241

Netgear WNR3500L Broadcom BCM4718

Netgear WNR3500L Broadcom BCM47186

Netgear WNR3500U Broadcom BCM4718

Netgear WPN824N Atheros AR7240

Netgear WPN824N Atheros AR7240

Netgear WNR3500 Broadcom BCM4718A1

Netgear R7500 Qualcomm IPQ8064

Netgear WNR1000 Broadcom BCM5356

Netgear R7500 Qualcomm Atheros

Netgear WNCE2001 Ralink RT3052

Netgear R7800 Qualcomm Atheros IPQ8065

Netgear WNDR3700 MediaTek MT7621ST

Netgear WN3000RP Broadcom BCM5357C0

Raspberry Pi Foundation Raspberry Pi Broadcom BCM2835

Raspberry Pi Foundation Raspberry Pi Broadcom BCM2835

Raspberry Pi Foundation Raspberry Pi 3 Broadcom BCM2837

Raspberry Pi Foundation Raspberry Pi Broadcom BCM2835

Raspberry Pi Foundation Raspberry Pi 2 Broadcom BCM2836

TP-Link Арчер C7R WDR7500 v4. 0 Qualcomm Atheros QCA9880

0 Qualcomm Atheros QCA9880

TP-Link Арчер C7R WDR7500 v5.0 Qualcomm Atheros QCA9880

TP-Link Арчер C50 MediaTek MT7620A

TP-Link Арчер C2600 Qualcomm Atheros IPQ8064

TP-Link Арчер VR900v Broadcom BCM63168, Broadcom BCM4709

TP -Link RE200 MediaTek MT7620A

TP-Link RE450 Qualcomm Atheros QCA9558

TP-Link TD-W8960N Broadcom BCM6358

TP-Link TD-W8960N Broadcom BCM6318

TP-Link TD-W8968 Broadcom BCM6318

TP-Link TD-W8970 Lantiq XWAY VRX268

TP-Link W8970 Broadcom BCM6321

TP-Link TD-W8980 Lantiq XWAY VRX268

TP-Link TD-W9980 Lantiq XWAY VRX268

TP-Link TL-CPE210 Atheros AR9344

TP-Link TL-CPE510 Atheros AR9350-BC2B

TP-Link TL-MR22U Qualcomm Atheros QCA9531

TP-Link TL-MR3040 Atheros AR9331

TP-Link TL-WA730RE Atheros AR7240

TP-Link TL-WA801ND Atheros AR9341

TP-Link TL-WA801ND Qualcomm Atheros QCA9533-BL3A

TP-Link TLRE -Link Atheros AR7240

TP-Link TL-WA830RE Atheros AR9341

TP-Link TL-WA850RE Atheros AR9341

TP-Link TL-WA901ND Qualcomm Atheros TP9343

TP-Link TL-WA5210G Atheros AR2315

TP-Link TL-WDR4300 Atheros AR9344

TP-Link TL-WDR4300 Atheros AR9344 TP-Link TL-Link Atheros QCA956X

TP-Link TL-WR710N Atheros AR9331

TP-Link TL-WR710N Atheros AR9331

TP-Link TL-WR710N Atheros AR9331

TP-Link TL-WR720N Atheros AR9331

TP-Link TL-WR720N Atheros AR9331

TP-Link TL-WR740N Atheros AR9331

TP-Link TL-WR740N Atheros AR9331-AL3A

TP-Link TL-WR740N

TP-Link TL-WR740N Qualcomm Atheros QCA9533

TP-Link TL-WR741ND Atheros AR7240

TP-Link TL-WR741ND Atheros AR7240

TP -Link TL-WR741ND Atheros AR9331

TP-Link TL-WR800N Atheros AR9341

TP-Link TL-WR810N Qualcomm Atheros QCA9531

TP-Link TL-WR810N Qualcomm Atheros QCA9531

TP-Link TL-WR841N (D) , Qualcomm Atheros QCA9533-BL3A

TP-Link TL-WR841N (D) Qualcomm Atheros QCA9533

TP-Link TL-WR940N Atheros AR7240 ред. 2

2

TP-Link TL-WR941ND Atheros AR9341

TP-Link TL-WR941ND Qualcomm TP9343

TP-Link TL-WR1041N Atheros AR9342 TP10

-Link TL-WND AR9342

TP-Link TL-WR1043ND Qualcomm Atheros QCA9558

TP-Link TL-WR1043ND Qualcomm Atheros QCA9558

TP-Link TL-WR1043ND Qualcomm Atheros QCA9563

TP-Link Арчер С2 AC750 MediaTek MT7620A

TP-Link Арчер С5 AC1200 Qualcomm Atheros QCA9558

TP-Link Арчер С5 AC1200 Broadcom BCM47081

TP-Link Арчер C7 – AC1750 Qualcomm Atheros QCA9558

TP-Link Арчер С8 Broadcom BCM4708

TP-Link Арчер С9 Broadcom BCM4709

TP-Link Арчер C20i AC750 MediaTek MT7620A

TP-Link Арчер MR200 MediaTek MT7620A

TP-Link TL-WR740N Atheros AR7240

TP- Link TL-WR740N Atheros AR7240

TP-Link TL-WR740N Atheros AR9330

TP-Link TL-WR842ND Atheros AR7241

TP-Link TL-WR842ND Atheros AR9341

TP-Link TL-WR941ND Atheros AR9132

TP-Link TL-WR941ND Atheros AR9132

TP-Link TL-WR941ND Atheros AR9132

TP-Link TL-WR941ND Atheros AR7240

TP-Link TL-WR740N

TP-Link TL-MR11U

TP-Link TL-WA7210N

TP-Link TL-WA801ND

TP-Link TL-WPA8630

TP-Link TL-WR741ND

TP-Link TL-WR843ND Atheros AR9341

TP-Link TL-WR940N Qualcomm Atheros TP9343

TP-Link TL-WR842N Qualcomm Atheros QCA9531

TP-Link TL-WDR4900 Freescale P1014

TP-Link TL-WDR4900 Qualcomm Atheros QCA9558

TP-Link Archer C7R WDR7500 Qualcomm Atheros QCA9558

TP-Link Archer C7R WDR7500 Qualcomm Atheros QCA9558

TP-Link Archer C7 AC1750 Qualcomm Atheros QCA9

TP-Link TL-MR10U Atheros AR9331

TP-Link TL-MR11U Atheros AR9331

TP-Link TL-MR12U Atheros AR9331

TP-Link TL-MR13U Atheros AR9331

TP-Link TL-MR3020 Atheros AR7240

TP-Link TL-MR3040 Atheros AR7240

TP- Link TL-MR3220 Atheros AR7241

TP-Link TL-MR3220 Atheros AR9331

TP-Link TL-MR3420 Atheros AR7241

TP-Link TL-MR3420 Atheros AR9341

TP-Link TL-WA701ND Atheros AR7240

TP-Link TL-WA701ND Atheros AR9331

TP-Link TL -WA750RE Atheros AR9341

TP-Link TL-WA860RE Atheros AR9341

TP-Link TL-WA901ND Atheros AR7240

TP-Link TL-WA901ND Atheros AR9132

TP-Link TL-WA901ND Atheros AR9341

TP-Link TL-WDR3320 Atheros AR9344

TP-Link TL-WDR3500 Atheros AR9344

TP-Link TL-WDR3600 Atheros AR9344

TP-Link TL-WDR4310 Atheros AR9344

TP-Link TL-WR1043ND Atheros AR9132

TP-Link TL-WR2543ND Atheros AR7242

TP-Link TL-WR703N Atheros AR9331

TP- Link TL-WR710N Atheros AR9331

TP-Link TL-WR741ND Atheros AR9331

TP-Link TL-WR743ND Atheros AR7240

TP-Link TL-WR743ND Atheros AR7240

TP-Link TL-WR802N Qualcomm Atheros

TP-Link TL-WR841N (D) Atheros AR7130

Т. П. -Link TL-WR841N (D) Atheros AR9132

П. -Link TL-WR841N (D) Atheros AR9132

TP-Link TL-WR841N (D) Atheros AR7241

TP-Link TL-WR841N (D) Atheros AR9341

TP-Link TL-WR841N (D) Qualcomm Atheros QCA9533-AL3A

TP-Link TL -WR841N (D) Atheros AR7240

TP-Link TL-WA7510N Atheros AR7240

TP-Link VR2600v Qualcomm IPQ8064

TP-Link EAP120 Qualcomm Atheros

TP-Link TL-WR941N Atheros AR9344

TP-Link WBS210 Qualcomm Atheros AR9350B

TP-Link WBS510 Qualcomm Atheros AR9350B

TP-Link WBS510 Qualcomm Atheros AR20050B TP-Link VR8

Роутер постоянно перезагружается, или приходится перезагружать. Что делать?

В этой статье мы попробуем разобраться с проблемой постоянной перезагрузки Wi-Fi роутера. Или, когда роутер приходится перезагружать вручную. А приходится делать это по той причине, что пропадает доступ к интернету. Обычно, это происходит как по Wi-Fi, так и по кабелю.

Проблема такая действительно есть, встречается она на маршрутизаторах разных производителей (D-Link, TRENDnet, Tp-Link, Asus, ZyXEL, Tenda, Netis и т. д.), и как показывает практика, чаще всего причина перезагрузок не в настройках маршрутизатора, или в прошивке, и именно аппаратная проблемам. Поломка на плате самого роутера, или что-то с блоком питания. Мы сейчас попробуем подробно во всем разобраться, возможно даже выяснить причину, но в большинстве случаев все заканчивается покупкой нового маршрутизатора, ремонтом, или заменой блока питания. В некоторых случаях помогает смена/обновление прошивки, или уменьшение нагрузки на сеть. Но обо всем по порядку.

д.), и как показывает практика, чаще всего причина перезагрузок не в настройках маршрутизатора, или в прошивке, и именно аппаратная проблемам. Поломка на плате самого роутера, или что-то с блоком питания. Мы сейчас попробуем подробно во всем разобраться, возможно даже выяснить причину, но в большинстве случаев все заканчивается покупкой нового маршрутизатора, ремонтом, или заменой блока питания. В некоторых случаях помогает смена/обновление прошивки, или уменьшение нагрузки на сеть. Но обо всем по порядку.

Можно выделить три случая:

- Когда нам приходится перезагружать роутер из-за того, что интернет перестает работать на всех подключенных устройствах. Подключение к самой Wi-Fi сети как правило остается, а вот доступ к интернету пропадает. Это самая частая проблема. Все начинает работать только после перезагрузки, и работает до следующего «зависания». Роутер просто глючит, он может целый день работать нормально, или раз 10 «зависнуть». Или «падать» только в момент загрузки файлов, просмотра видео, онлайн игр, и другой нагрузки.

- Второй случай, когда маршрутизатор перезагружается сам, с разной периодичностью, или в какие-то определенные моменты. Он полностью сам отключается, пропадает Wi-Fi сеть, и включается заново.

- Ну и третий случай, когда роутер зависает, или перезагружается в момент подключения какого-то устройства. Например, подключили ноутбук, какой-то планшет, смартфон, и все, сеть повисла. Отключили «проблемное» устройство, перезагрузили, и все снова работает. Такая проблема есть, о ней часто пишут, но конкретного решения и даже причины я пока что не знаю.

Некоторые моменты я описывал в статье: проблемы с Wi-Fi роутером, где я рассматривал основные и самые частые неисправности. А ниже мы попробуем разобраться во всем более подробно.

Из-за чего приходится часто перезагружать роутер?

И сразу небольшое уточнение, перезагрузки приходится делать по той причине, что роутер, или модем просто перестает раздавать интернет. Если на простом языке, то он просто «зависает». При этом, подключение к Wi-Fi сети может быть, но интернета не будет. На компьютерах, возле статуса подключения будет желтая иконка с восклицательным знаком.

При этом, подключение к Wi-Fi сети может быть, но интернета не будет. На компьютерах, возле статуса подключения будет желтая иконка с восклицательным знаком.

А на мобильных устройства будет просто отсутствовать подключение к интернету.

Обычно это выглядит следующим образом: устройства подключены к интернету, все работает, и в один момент пропадает подключение на всех устройствах. Делаем перезагрузку маршрутизатора, все снова работает до определенного момента, пока снова не «зависнет». Насколько часто происходят такие сбои, зависит от конкретного случая. Может быть раз в час, день, неделю. Если редко, то в принципе можно еще закрыть на это глаза и смерится. Но если часто, то это уже немного напрягает, и с этим нужно что-то делать.

Как выяснить в чем причина, и найти решение:

- Попробуйте найти закономерность. Проанализируйте те моменты, в которые вам приходится выполнять перезагрузку маршрутизатора, или модема. Чаще всего сбой происходит в момент повышенной нагрузки на роутер.

Когда подключается много устройств, когда на подключенных устройствах запускают онлайн игры, качают файлы и торренты, смотрят онлайн видео и т. д.

Когда подключается много устройств, когда на подключенных устройствах запускают онлайн игры, качают файлы и торренты, смотрят онлайн видео и т. д. - По возможности проверьте свой роутер в другом месте, и/или с другим провайдером. Например на работе, или у друзей.

- Отключите все устройства от Wi-Fi сети и по сетевому кабелю. Оставьте только одно. Отключите IPTV приставки (если они есть). Посмотрите, как будет работать маршрутизатор.

- Можно разобрать роутер, или блок питания, и посмотреть, нет ли вздувшихся конденсаторов. Не советую разбирать устройство, если оно еще на гарантии.

Если у вас конденсаторы будут примерно как на фото выше, то все проблемы скорее всего из-за них. Их можно заменить, или придется покупать новый роутер. - Если маршрутизатор не зависает, а полностью сам перезагружается, то возможно это из-за проблем в сети электропитания. Сильные скачки напряжения.

- Еще одна из причин, это так называемый «паразитный трафик». Это IP-пакет, которые могут поступать на роутер из интернета (сети провайдера).

Если эти запросы на ваш роутер направляются специально, то это уже DoS атака. Не думаю, что кому-то понадобилось атаковать ваш роутер, но вот от случайных таких запросов никто не застрахован.

Если эти запросы на ваш роутер направляются специально, то это уже DoS атака. Не думаю, что кому-то понадобилось атаковать ваш роутер, но вот от случайных таких запросов никто не застрахован.

Решения

1 Все относительно, но, если у вас дешевый маршрутизатор, или уже какая-то старая модель, которая проработала много лет, и вы подключаете к нему много устройств, на которых одновременно и активно используется подключение к интернету, идет загрузка файлов, просмотр онлайн видео, игры, то вполне вероятно и даже нормально, что роутер не будет выдерживать нагрузку и перезагружаться, или зависать. Для серьезных задач нужен мощный маршрутизатор. А бюджетных и мощных моделей не бывает. 2 Обновите прошивку своего роутера. Сделать это не сложно, у нас на сайте есть много инструкций для разных производителей сетевого оборудования. Так же можно выполнить полный сброс настроек, и настроить все заново. Если прошивка/сброс настроек не помогли избавится от проблемы, то значит дело не в настройках. 3

Если вы выяснили, что проблема связана с нагрузкой на маршрутизатор, то здесь есть несколько вариантов, которые можно предпринять: уменьшить нагрузку, активно не использовать подключение одновременно на нескольких устройствах, отключить программы, которые в фоновом режиме могут нагружать сеть. Торрент клиенты, например. 4

Если маршрутизатор не держит нагрузку из-за вздувшихся конденсаторов, то их можно заменить. В мастерской, или самостоятельно. Если дружите с паяльником, то можно все сделать своими руками. А конденсаторы купить в специальном магазине, или на рынке радиотехники. 5

Очень часто маршрутизатор начинает глючить и жить своей жизнью из-за проблем с блоком питания. Блоки питания просто не выдерживают постоянную работу, и выходят из строя. В них так же сдуваются конденсаторы. Для начала, хорошо бы попробовать подключить блок питания от другого маршрутизатора. Но обратите внимания, что другой блок питания должен быть таким же по характеристикам. Все технически характеристики обычно указаны на самом БП.

3

Если вы выяснили, что проблема связана с нагрузкой на маршрутизатор, то здесь есть несколько вариантов, которые можно предпринять: уменьшить нагрузку, активно не использовать подключение одновременно на нескольких устройствах, отключить программы, которые в фоновом режиме могут нагружать сеть. Торрент клиенты, например. 4

Если маршрутизатор не держит нагрузку из-за вздувшихся конденсаторов, то их можно заменить. В мастерской, или самостоятельно. Если дружите с паяльником, то можно все сделать своими руками. А конденсаторы купить в специальном магазине, или на рынке радиотехники. 5

Очень часто маршрутизатор начинает глючить и жить своей жизнью из-за проблем с блоком питания. Блоки питания просто не выдерживают постоянную работу, и выходят из строя. В них так же сдуваются конденсаторы. Для начала, хорошо бы попробовать подключить блок питания от другого маршрутизатора. Но обратите внимания, что другой блок питания должен быть таким же по характеристикам. Все технически характеристики обычно указаны на самом БП.

Обычно, эти адаптеры все на 12 вольт и 1.5 ампера. Если с другим, таким же адаптером роутер работает нормально, то нужно его просто заменить. Мне кажется, что такой адаптер не купить в магазине компьютерной техники. Поэтому, скорее всего придется искать где-то на рынках радиотехники. Берите старый адаптер с собой, чтобы купить такой же по характеристиках и штекеру.

6 Замена заводской прошивки на альтернативную. Например, на OpenWRT, DD-WRT. Сам процесс прошивки не всегда простой, и гарантий никаких нет, что поможет, но если роутер уже не на гарантии, или вы не планируете обращаться в сервис по гарантии, то можно попробовать прошить его. Ищите в сети инструкции для своей модели маршрутизатора. Есть много отзывов, когда смена прошивки помогала избавится от подобных проблем. Правда, когда причина не в железе. 7 Отключите функцию WPS (QSS), если вы не используете ее для быстрого подключения устройств к Wi-Fi сети (без ввода пароля). Снова же, очень маловероятно, что это поможет, но попробовать можно. В зависимости от производителя и модели, настройки WPS (QSS) могут находится в разных разделах. Для примера, на TP-Link:

В зависимости от производителя и модели, настройки WPS (QSS) могут находится в разных разделах. Для примера, на TP-Link:На роутерах ASUS:

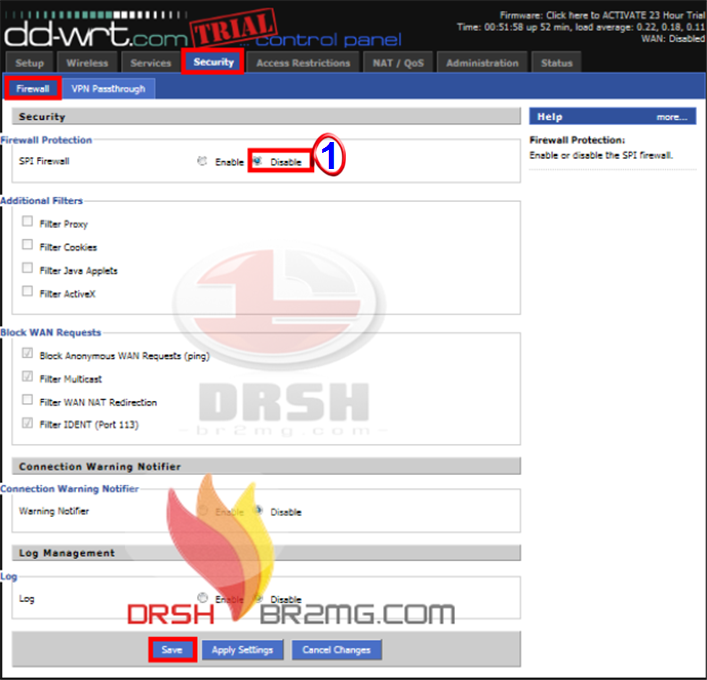

8 Выше я писал о «паразитном трафике», который может поступать на WAN-порт маршрутизатора и создавать нагрузку, которая может быть причиной «зависания» и перезагрузок. Нужно проверить настройки встроенного в маршрутизатор брандмауэра. Проверить, включен ли брандмауэр, включить защиту от DoS, и запретить роутеру отвечать на пин-запросы из WAN. Все делаем в рамках эксперимента. Запоминайте, какие настройки меняете. Если не помогло – возвращаем все обратно.Настройки брандмауэра на TP-Link:

Брандмауэр на маршрутизаторах ASUS:

Не забывайте сохранять настройки после изменения параметров.

9 Перегрев. Роутер, как и любое другое устройство может перегреваться. Когда температура выходи за рамки нормальной, конечно же устройство может работать не стабильно. Отсюда разные глюки, зависания и перезагрузки. Если корпус вашего маршрутизатора сильно теплый, то вполне вероятно, что проблема именно в перегреве платы.

Если корпус вашего маршрутизатора сильно теплый, то вполне вероятно, что проблема именно в перегреве платы.Переместите маршрутизатор в такое место, где он будет хорошо охлаждаться. Ничем его не накрывайте и не закладывайте со всех сторон различными предметами. Желательно, чтобы он не стоял под солнечными лучами. Которые даже зимой, через окно могут хорошо нагревать корпус устройства.

Можно разобрать роутер и очистить сам корпус и плату от пыли (если она там будет). Очистить можно с помощью пылесоса, или баллончика со сжатым воздухом.

Будьте осторожны, не повредите плату. НЕ протирайте плату и другие детали влажной салфеткой! Лучше всего вообще не прикасаться к плате.

10 Ну и универсальное решение – покупка нового роутера. Кстати, у нас есть подробное руководство по выбору роутера. Если проблемный маршрутизатор находится на гарантии, то можете обратится в сервисный центр. Вполне вероятно, что устройство вам починят, или поменяют на новое. При условии, что вы его еще не разбирали, и не перепрошили какой-то альтернативной прошивкой.

Зависание и перезагрузка при подключении устройства к роутеру