Архив рубрик | ITSec.Ru

Все рубрики

Всего рубрик: 67

Всего статей: 2394

Всего авторов: 1215

Всего изданий: 102

Защита информации (163)

10 ключевых правил для безопасности вашей сети

ALTELL NEO 200 – комплексная безопасность сети

Bring Your Own Device. . . и ничего не трогай?

Canadian Personal Information Protection and Electronic Documents Act (PIPEDA)

CrimeWare: новый виток противостояния. Аналитическая статья «Лаборатории Касперского»

Externet VPN: просто о сложном

Guide to Protecting the Confidentiality of Personally Identifiable Information (PII) (Draft)

Официальный раздел (1)

Постановление Правительства Российской Федерации от 21 апреля 2010 г. N 266 «Об особенностях оценки соответствия продукции (работ, услуг), используемой в целях защиты сведений, составляющих государственную тайну или относимых к охраняемой в соответст

Комплексные решения. Интегрированные системы (1)

Интегрированные системы (1)

Превью

Блокчейн и криптовалюта (5)

$2 млрд для криптовалют

Как быстро блокчейн придет в жизнь россиян?

Консенсусы и их уязвимости

Персональные данные и распределенные реестры

Цифровая экономика. Глобальные тренды и практики российского бизнеса

События (63)

«ИНФОФОРУМ»: власть и бизнес в борьбе за безопасность

«Инфофорум»: событие года

«ТБ-форум-2007»: участники об отрасли

«Антивирусный Центр»: 10 лет как по нотам

«ЗУБР-2009»: лауреаты и награды

«Инфосистемы Джет» завершила проект по приведению процессинговых систем ЗАО «Компания объединенных кредитных карточек» в соответствие с требованиями PCI DSS

«Требования и правоприменительная практика выполнения законодательства о персональных данных»

Вестник СНГ (2)

Во имя развития страны

Применение ЭЦП в Беларуси

Новости (34)

«Инфосистемы Джет»: 15 лет на рынке ИБ-интеграции

22 апреля 2005 года состоялось отчетное годовое собрание МОО «АЗИ»

CA и YAHOO! вместе на защите пользователей сети

Cisco: защита мобильных пользователей

Cisco: цифровое ТВ и информационные сообщения для пассажиров китайскго метро

Hewlett-Packard потеснит в России Asus и Acer?

HP: технологии и услуги для компаний среднего бизнеса, входящих в «Global 500 000»

ЗУБР (1)

Премия ЗУБР-2013: расширение сроков приема заявок в категории «Информационная безопасность»

В фокусе (340)

«Бизнес в области грузовых и пассажирских перевозок: инвестиции в информационное обеспечение»

«Блогмобиль» на улицах Нью-Йорка

«Поликом Про»: 15 лет на рынке информационных технологии!

«Поликом Про»: укрепление экономического могущества Российской Федерации

«PKI — Форум-2008»

«Белые хакеры» на страже транзакций

«Большая тройка» операторов связи: защита персональных данных

Колонка редактора (10)

Безопасные связи

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Колонка редактора

Тема номера (36)

«Анкад» смотрит в будущее

CobiT 4. 0

0

ruToken RF — ключ от всех дверей

Архитектура информационной безопасности ЕАИС таможенных органов

Банковская безопасность: современная ситуация

Безопасность банков сегодня

Безопасный on-line

Комплексные системы безопасности (3)

Обзор DLP-решений

Превью

ТОП-5: что должен знать заказчик при построении комплексной защиты корпоративной среды

Антифрод (4)

«Первый рубеж сдан!»

Информационная безопасность – залог успеха бизнеса

Искусственный интеллект в антифроде – уже необходимость

Фрод: легче не допустить, чем лечить

Импортозамещение (12)

Где кроются реальные проблемы защиты АСУ ТП?

Гиперконвергентные ИТ-инфраструктуры и облака в России

Защита банкоматов: сложности применения продуктов Application Control

Киберпреступники против финансовых организаций

Некоторые аспекты защиты АСУ ТП

Перспективы развития технических средств защиты информации в России

Реальное импортозамещение

Межсетевые экраны (13)

Firewalls Next Generation на выставке InfoSecurity Russia

Firewalls: ориентация на потребителя

Next Generation Firewall – новое или забытое старое

TОП 5 ИБ-технологий, которые будут в вашей сети. Мнение лидера отрасли компании Palo Alto Networks

Мнение лидера отрасли компании Palo Alto Networks

Web-application firewalls

Анализ тенденций развития средств обеспечения межсетевой защиты

Межсетевой экран ИКС. С нами безопасно!

Спецпроект: mobile security (41)

AirKey – современный доступ в информационные системы с помощью смартфона

BYOD – дверь в инфраструктуру предприятия

BYOD: будущее, которого нет

BYOD: вопросы безопасности

Mobile Device Management: разнообразие видов. Часть 1

Антивирусы для мобильных платформ

Атака на мобильный, жертва – человек

Колонка эксперта (8)

Как все начиналось

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

Колонка эксперта

IS-Index (3)

IS-Index

Исследование: сколько и куда тратится средств

Что нужно потребителю?

Персоны (29)

«Лавина Пульс» – мобильный ситуационный центр руководителя

25 лет успешной работы на российском рынке!

D600: цифровизируем аналоговую радиостанцию

Houlin Zhao: «Нам есть чему поучиться у российских коллег»

Базовый баланс безопасности

Безопасность не должна мешать бизнесу

Биометрия — это удобно!

Электронный документооборот (13)

А вы задумывались о защите внешнего ЭДО?

Использование ЭП в ЭДО на предприятиях авиационной промышленности

Компания «Инфосистемы Джет» внедрила систему анализа и мониторинга эффективности мер безопасности в Фонде РЖС

Обеспечение юридической значимости ЭДО компании

От и до про ЭДО

Практические аспекты создания единой защищенной СЭД для обработки конфиденциальной информации

Российский рынок СЭД/ECM: перспективы развития

Облачная безопасность (10)

Cloud Security: взгляд на российский рынок

IDaaS – аутентификация как сервис

Возможно ли управлять безопасностью из облака уже сейчас?

Доверенное облако – миф или реальность

Облачные вычисления в России: возможности, вызовы и риски

Облачные сервисы: проблемы в доверии

Облачные технологии: миф или реальность?

Центры обработки данных (ЦОД) (13)

Data-центр — вопросы надежности

Жизнеобеспечение ЦОД: защита и риски

Защита виртуальных ЦОД

Защита межсетевого взаимодействия уровня «ЦОД – ЦОД»

Как обеспечить защиту виртуальной инфраструктуры ЦОД?

Обеспечение защиты ПДн в ЦОД: кто несет ответственность?

Сложности обеспечения ИБ в ЦОД

Кибервойна (16)

Бизнес и ИБ: сотрудничество или противостояние?

Жертвы и последствия киберпреступлений. NORTON REPORT 2013

NORTON REPORT 2013

Информатизация общества – новые цели для кибероружия

Как защититься от таргетированных атак?

Кибербезопасность: цикл осведомленности

Кибервойны будущего – к чему готовиться законодателям и корпорациям

Ландшафт угроз для систем промышленной автоматизации

Маркетинг (8)

Аутсорсинг информационной безопасности — это реальность

Безопасность в индустрии платежных карт

ЗАО «ИНФОПРО»: создание защищенных объектов информатизации «под ключ»

МВП СВЕМЕЛ: подводя итоги

Новая динамика вредоносного ПО: финансовая мотивация киберпреступников

Прочные позиции на рынке информационной безопасности

Российский рынок услуг информационной безопасности: год спустя

Обзоры, прогнозы, мнения (2)

SIEM vs новые угрозы: что необходимо SIEM для их оперативного выявления?

ИБ на пути BYOD

Таргетированные атаки (5)

Advanced Persistent Threat – расставляем точки над «i»

Активная защита как метод противодействия продвинутым киберугрозам

Анатомия таргетированной атаки. Часть 4

Часть 4

Как онлайн-риски переходят в офлайн и почему киберзащиты недостаточно

Система безопасности, способная решить 5 основных проблем руководителя по информационной безопасности

Компании (24)

«Плеяды» — защищенная информационная система для бюро кредитных историй

15 лет в авангарде речевых технологий

DeviceLock 5.72 — защита от локального администратора!

ZyWALL — объединенная защита сети

Аппаратно-программные СКЗИ КРИПТОН на защите АРМ

В помощь сисадмину

Добавляем безопасность

Концепции безопасности (22)

IDM в современной информационной инфраструктуре

UTM: раздвигая горизонты

Вопросы построения защищенных гетерогенных корпоративных ЛВС

Грамотное управление — залог успеха

Информационная безопасность в рамках единого экономического пространства России, Белоруссии, Казахстана и Украины

Коктейль из звуков

Мнение практика. Комментарий к статье В.Г. Грибунина

Комментарий к статье В.Г. Грибунина

DLP (57)

DeviceLock Data Breach Intelligence Разведка уязвимостей хранения данных

DLP в облаке — время договариваться

DLP как краеугольный камень механизма расследования инцидентов

DLP как эффективный инструмент работы с нелояльными сотрудниками

DLP на страже информации

DLP не является панацей

DLP по-русски — больше, чем просто DLP

Облака (9)

Cloud 2014 – прогнозы

Безопасный доступ к корпоративным облачным приложениям

Как защитить виртуальную инфраструктуру по требованиям ФСТЭК

Корпорация в облаках: так ли это опасно?

Мы не доверяем облаку или облако нам?

Облачный рынок SMB вырастет до $125 млрд к 2016 году

Средства безопасного доступа к корпоративным облачным приложениям

Управление (156)

«Компот из сухофруктов», илиМетоды формирования и поддержания культуры информационной безопасности в организации

«Пока гром не грянет – мужик не перекрестится»

42, или Правильная постановка задачи

DNA Distribution – самый быстро развивающийся партнер Thales e-Security в EMEA

SOC в действии

Summa Technologiae 2020

Автоматизация процесса управления информационной безопасностью

Криптография (77)

«Континент» на страже безопасной передачи данных по сети

30 лет стандартизациикриптографических технологий в России

Dual EC – криптографический стандарт с лазейкой

GateDefender Integra -новое устройство безопасности периметра

MS_Key четырех стихий

USB-ключи и брелоки

Актуальные вопросы применения электронных подписей

Проекты и решения (7)

DeviceLock контролирует доступ в «Одноклассники. ru» и другие социальные сети

ru» и другие социальные сети

NetWitness – новый игрок на рынке информационной безопасности

Большой секрет для маленькой компании

Как выбрать решение для защиты от утечек данных

Надежная защита с большой буквы Z

Последние тенденции эволюции DLP-систем

Эффективность DLP-систем: на стороне заказчика

Интернет вещей (internet of things, IOT) (3)

Развитие IoT-рынка

Рекордсмен по взломам

Факторы, влияющие на рост рынка IoT

Специальные технические средства (1)

Технологии защищенного звука

Сертификация и измерения (2)

Проблемы ЭМС ТС в вопросах защиты информации

Сертификация по РОСС RU. 0001. 01БИ00

Сети (11)

Безопасность персональных коммуникаций

Безопасность сетей NGN

Звукозапись для IP-телефонии: новое интеллектуальное решение

Конфиденциальные данные – под надежный контроль! Использование современной DLP-системы для предотвращения утечек информации

Сетевая безопасность платежных систем

Сканеры уязвимостейВзгляд со стороны вендора и со стороны пользователя

Создание безопасных сетей: подводные камни и как с ними бороться

Исследование (52)

«Персональные данные в России-2009»: что нового?

10 тезисов интернет-безопасности

DLP-системы в России: тенденции и перспективы

IDC впервые провела исследование отечественного рынка услуг в области информационной безопасности

Анализ рынка услуг в сфере ИБ со стороны предложения

Антивирусные компании делают ставку на скорость

Аутсорсинг безопасности в России

Итоги, достижения (9)

ITSEC + All-over-IP 2018: два праздника технологий вместо одного

Импортозамещение: результаты 2015 года

Итоги года

Итоги года и перспективы Рунета

Качество – главный аргумент в бизнесе

Обзор отечественных решений по безопасности

Практика импортозамещения на предприятиях энергетики

Практика и перспективы (1)

Новый взгляд на мошенничество в сфере компьютерной информации

JOB (58)

«Информзащита» примет участие в разработке ИБ-стандартов

59% Web-мастеров готовы работать «за идею»

CIO vs CISO = конфликт интересов? Или CIO + CISO = эффективный тандем?

Gartner: большинство IТ-директоров не видят возможностей для продолжения карьеры в той же роли

IT-специалисты сменят работу

А увольнять-то некого!

Ах вот ты какой, системный администратор!

Спецпроект: SaaS (4)

Антивирус в облаках. Устроит ли пользователя?

Устроит ли пользователя?

Белые пятна виртуализации

Будущее SaaS: прогнозы и перспективы развития

Миграция на облако: стимулы и препятствия

25 Кадр (2)

Безопасность мобильных банковских приложений

Управление инцидентами ИБ на основе SIEM-систем

Актуально (9)

VPN глазами клиента

Информационные системы: оценка рисков

Материалы круглого стола «Как мы выбираем VPN. Требования потребителя»

На страже безопасности — профессионалы

Несколько слов о коммерческой тайне

Проблема внутри? Решение там же!

Расширенный аудит событий в операционных системах Microsoft Windows

Биометрия (6)

Атаки на биометрические системы

Биопаспорт: шаг в будущее. Часть 1

Биопаспорт: шаг в будущее. Часть 2

Часть 2

Плюсы и минусы биометрической идентификации

Удаленная идентификация/аутентификация с использованием биометрии

Успех внедрения биометрии зависит от того, как выстроен процесс повышения осведомленности

Слово потребителям (2)

Лучшие продукты в области информационной безопасности

Лучшие продукты и системы — лауреаты Премии «ЗУБР-2005»

Техническое обозрение (18)

«Шпиону» вход заказан

Агенты оперативной доставки

Антишпионское ПО (antispyware)

Выбор системы защиты от внутренних угроз

Действующие лица и исполнители

Защита от внутренних угроз

Как бороться со шпионами

Удостоверяющие центры (1)

Документация удостоверяющего центра — базовый элемент инфраструктуры открытых ключей

Информационная безопасность компьютерных сетей (7)

Глобализация и импортозамещение: какие тренды будут актуальны на рынке ИБ в следующем году

Защита от социальной инженерии

Как осуществляется сбор киберулик

Киберсоветы для безопасности детей в Интернете

Компьютерные атаки на информационные ресурсы Российской Федерации: факты и цифры

Современные компьютерные угрозы: что реально угрожает бизнесу?

Современные тенденции кибербезопасности

Оборудование и технологии (585)

«Тонкие» точки доступа — новый уровень безопасности корпоративных сетей Wi-Fi

«VAS-ы» проблемы с SMS

«Аккорд-В». Защита без белых пятен

Защита без белых пятен

«Дорожная карта» для СЭД

«Мобильная» электронная подпись

«МультиКарта»: ресертификация на соответствие PCI DSS 3.0

«МФИ Софт» выпускает новую версию DLP-системы «Гарда Предприятие»

Цифровая трансформация (5)

Как технологии искусственного интеллекта трансформируют бизнес

Некоторые аспекты информационной безопасности технологии блокчейн

Российский бизнес: облачная трансформация сервисов ИБ

Спецназ информационных войн

Тенденции в регулировании технологии блокчейн в России и в мире

Разработка (4)

Методы анализа исходного кода

Патентное право как средство защиты новых разработок в области информационных технологий

Практические аспекты построения процесса безопасной разработки программного обеспечения

Применение методов анализа исходного кода при оценке защищенности информационных систем

Аттестация (2)

Аттестация без проблем

По четкому алгоритму

Деловой календарь (2)

Будущее — за интеллектуальными системами

«Интернет и Электронный округ-2005»

Соискатели (3)

«Эфрос» — контроль и администрирование команд Cisco

Премия «ЗУБР» — уникальный инструмент управления отношениями с потребителями и регуляторами

Формирование и контроль маскирующих шумов

АСУ ТП (25)

Актуальные вопросы защиты АСУ ТП

Актуальные вопросы защиты АСУ ТП

АСУ ТП, объекты КИИ, ГосСОПКА. Много сложных задач и одно решение

Много сложных задач и одно решение

Атаки на низкоуровневые протоколы АСУ ТП на примере HART

Безопасность АСУ ТП сегодня

Безопасность промышленных систем управления

Выстрел на опережение: снижаем риски на старте проекта ИБ АСУ ТП

Защита информации и каналов связи (58)

«Умные сети электроснабжения» (smart grid) и проблемы с кибербезопасностью

DDoS-атака как метод конкурентной борьбы

DeviceLock DLP как современная гибридная DLP-система

DLP vs кейлоггеры = обеспечение безопасности vs нарушение прав граждан

DLP в структуре ИБ предприятия

IDS/IPS: применение в информационных системах компаний

Банк России поднимает требования по борьбе с утечками информации на уровень отраслевого стандарта

Системы контроля и управления доступом (СКУД) (22)

ALTELL Trust: защита начинается с загрузки компьютера

Актуальные проблемы защиты доступа

Безопасность океанских портов: опыт США

Безопасный доступ к информационным ресурсам компании

Биометрические системы: веское слово в информационной безопасности

Биометрия. Болезни роста

Болезни роста

Гибридные DLP-системы

Обратная связь (3)

Без внимания не остались

Обратная связь

Письмо представителя ОКБ САПР

Новые продукты (15)

Paragon Deployment Manager 10: развертываем системы при производстве компьютеров, в компьютерных классах и интернет-кафе

Несколько сценариев работы Paragon System Recovery

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Новые продукты

Обзор СМИ (40)

Bioscrypt и Labcal: вместе к безопасности канадских аэропортов

RFID приносит прибыль

SEC остановила торговлю акциями

Symantec проанализировала Vista

Английские фирмы неспособны шифровать данные

Безопасности морских портов США не уделяется внимания

Безопасность e-mail: 25 советов

Работы и услуги (5)

«ИнфоТехноПроект»: серьезный «багаж знаний»

Комплексное управление безопасностью в современных информационных системах

Обзор российского рынка услуг информационной безопасности

Спрос на услуги аутсорсинга информационной безопасности в условиях кризиса

ЭЛВИС-ПЛЮС: спектр услуг

Право и нормативы (148)

PCI DSS – проблемы применения стандарта

PCI DSS – проблемы применения стандарта и способы его внедрения без проблем

PCI DSS: успешный опыт стандартизации на протяжении свыше 10 лет

ZyWALL OTP: Сим-Сим, откройся

Авторское право на программное обеспечение

Антивирусная защита компании: NIST рекомендует

Аттестация автоматизированной системы по требованиям безопасности информации

Индексы деловой активности (5)

Индексы деловой активности: апрель-май

Индексы деловой активности: декабрь-январь

Индексы деловой активности: февраль-март

Индексы деловой активности: январь-февраль

Индексы деловой активности: январь-февраль

Лицензии (5)

В строгом соответствии с действующим законодательством

Получение заветного сертификата

Примерный перечень документов, необходимых для получения лицензии ТЗКИ

Реестр лицензий на деятельность по разработке и (или) производству средств защиты конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 348

Реестр лицензий по технической защите конфиденциальной информации в соответствии с постановлением Правительства Российской Федерации № 290

Слово редактора (6)

Большие планы растущего проекта

В поисках своего пути

Гротековское счастье

Итоги лета и немного лирики

Самое лучшее время

Снова Новый год

Copyright © 2018-2022, ООО «ГРОТЕК»

Политика конфиденциальности

Идентификация, верификация и аутентификация в биометрических продуктах— RecFaces

18 March 2022

«Биометрическая идентификация», «необходимо пройти верификацию», «аутентификация не выполнена», — эти фразы хорошо знакомы многим из нас.

Но точно ли мы знаем их истинное значение? А понимаем ли мы разницу между идентификацией, верификацией, аутентификацией? Практика показывает, что не всегда. Между тем, эти процессы крайне важны для понимания принципов работы алгоритмов распознавания лиц. Разбираемся в терминологии вместе с командой RecFaces!

О терминах и не только

Прежде всего, дадим определение трем терминам и определим, чем отличаются эти три процесса. Несмотря на частую путаницу, сделать это не так уж сложно.

Идентификация – один из наиболее популярных механизмов в биометрических технологиях. Это сравнение по принципу «1 ко многим». Чаще всего идентификация используется в системах видеонаблюдения. В частности, при работе со «стоп-листами» злоумышленников или правонарушителей. Распознав лицо человека, алгоритм начинает сравнивает его с другими лицами, имеющимися в базе. Его главная задача – узнать одного человека из множества других. Идентификация лежит в основе разных продуктов RecFaces. Например, в Id-Target, разработанном для персонализации взаимодействия между сотрудниками и клиентами и решения маркетинговых задач в сфере ритейла. А также в Id-Guard, интегрированном с большинством ведущих мировых систем видеонаблюдения.

Например, в Id-Target, разработанном для персонализации взаимодействия между сотрудниками и клиентами и решения маркетинговых задач в сфере ритейла. А также в Id-Guard, интегрированном с большинством ведущих мировых систем видеонаблюдения.

Верификация – не менее популярный процесс. В отличие от идентификации, в этом случае алгоритм сопоставляет данные по принципу «1 к одному». Система берет за основу два образца данных и определяет их принадлежность одному человеку. Самый простой пример верификации – физическая проверка паспорта. Так, для пограничника первой «единицей» выступает фото в паспорте человека, а второй – лицо стоящего перед ним человека. Принцип «1 к 1» используется и при разблокировке смартфона «по лицу».

В биометрии основной сферой применения верификации являются системы контроля доступа. Например, на основе биометрической верификации работает готовое решение Id-Gate от RecFaces. По сравнению с обычными картами доступа, эта технология дает более высокую защиту, так как система сопоставляет фото из имеющейся базы с лицом человека в режиме реального времени. Кроме того, принцип верификации лежит в основе другого биометрического продукта RecFaces – Id-Check, позволяющего проверять личность человека одновременно как «по лицу», так и по паспортным данным.

Кроме того, принцип верификации лежит в основе другого биометрического продукта RecFaces – Id-Check, позволяющего проверять личность человека одновременно как «по лицу», так и по паспортным данным.

Аутентификация – это проверка подлинности личности пользователя путем сравнения биометрических данных человека с данными из базы. По сути, аутентификация является составляющей верификации. Но если верификация в большей степени относится к контролю физического доступа, то аутентификация – к доступу в информационные системы. При этом следует различать аутентификацию и авторизацию. В первом случае речь идет только о проверке пользователя, а во втором – непосредственно о предоставлении права на доступ или совершение каких-либо операций.

Рассмотрим схему проведения аутентификации на примере готового биометрического решения Id-Logon от RecFaces, интегрированного с системой Active Directory от Microsoft. Когда пользователь начинает работу на служебном компьютере ему достаточно ввести только свой логин, а паролем становится его лицо. Биометрический алгоритм распознает данные человека, а затем сличает его с информацией из базы. Удостоверившись, что перед ним «свой» человек, система передает запрос о прохождении проверки в Windows, после чего уже сам Windows дает команду на авторизацию пользователя и разблокировку устройства. Отметим, что аутентификацию можно применять не только в Windows, но и в корпоративных приложениях. Существует и так называемая веб-аутентификация. Ее используют для дополнительной проверки личности человека перед проведением каких-либо серьезных операций: банковских транзакций или денежных переводов. В этом случае биометрия становится инструментом защиты от мошенничеств в области финансового сектора.

Биометрический алгоритм распознает данные человека, а затем сличает его с информацией из базы. Удостоверившись, что перед ним «свой» человек, система передает запрос о прохождении проверки в Windows, после чего уже сам Windows дает команду на авторизацию пользователя и разблокировку устройства. Отметим, что аутентификацию можно применять не только в Windows, но и в корпоративных приложениях. Существует и так называемая веб-аутентификация. Ее используют для дополнительной проверки личности человека перед проведением каких-либо серьезных операций: банковских транзакций или денежных переводов. В этом случае биометрия становится инструментом защиты от мошенничеств в области финансового сектора.

Мировые стандарты

Как и у других продуктов, у биометрических алгоритмов есть свои инструменты измерения качества. Сегодня они устанавливаются NIST – американским «Национальным институтом Стандартов и Технологий». Это своего рода мировой «ГОСТ» для всех биометрических продуктов, использующих технологии верификации и идентификации.

Специалисты NIST ежегодно тестируют имеющиеся на глобальном рынке алгоритмы распознавания лиц, причем дата-сеты или проверки проходят на разных видах данных. Например, для отдельных тестов используют так называемые visa-photo – качественные снимки, на которых человек смотрит прямо в объектив. На других mugshots – фото приемлемой чёткости, где человек слегка отклоняет голову или wild-photo, сделанные в движении.

Нейросети тоже ошибаются

В основе биометрических алгоритмов лежат нейросети. И стоит понимать, что все нейросети в той или иной мере могут ошибаться. Основными ошибками или “ложными срабатываниями” при биометрической идентификации и верификации являются ложный отказ или ложный доступ. В первом случае система принимает лицо с правом доступа за «чужака», а во втором наоборот.

К сбоям в работе алгоритмов, в свою очередь, приводят разные факторы. Например, обученность самой нейросети. Любопытно, что значение имеет не только продолжительность обучения, но и содержимое и размер базы лиц, на которой обучался алгоритм. Так, если база преимущественно содержала лица европеоидного типа, то при обработке фото лиц азиатского типа количество ложных срабатываний может отличаться в бóльшую сторону от заявленных показателей. Другой пример – распознавание людей в масках. Сегодня в это уже сложно поверить, но до пандемии алгоритмы хуже распознавали людей в масках. Однако с приходом «эпохи» коронавируса разработчикам пришлось быстро переквалифицироваться и переучивать нейросети. Как результат сегодня алгоритмы отлично заточены на работу с лицами как в масках, так и без них.

Так, если база преимущественно содержала лица европеоидного типа, то при обработке фото лиц азиатского типа количество ложных срабатываний может отличаться в бóльшую сторону от заявленных показателей. Другой пример – распознавание людей в масках. Сегодня в это уже сложно поверить, но до пандемии алгоритмы хуже распознавали людей в масках. Однако с приходом «эпохи» коронавируса разработчикам пришлось быстро переквалифицироваться и переучивать нейросети. Как результат сегодня алгоритмы отлично заточены на работу с лицами как в масках, так и без них.

Еще одна распространенная причина – качество фото. Идеальный вариант, разумеется, visa-photo. Именно такие снимки компании, использующие биометрическую верификацию в работе своих СКУД, делают для базы данных сотрудников. Однако часто работать алгоритму приходится с плохими снимками. Например, с так называемыми kiosk-photo, сделанными установленными на банкоматах веб-камерами. Количество ложных срабатываний в работе алгоритма напрямую связано с качеством фотографии. На качество также влияет установочное положение камеры и то, как она «видит» лица людей. Если камера установлена правильно и лица в кадре получаются в анфас, с минимальным размытием, достаточной глубиной резкости и равномерно освещенные, то точность срабатывания алгоритмов будет близка к значениям, заявленным производителем.

На качество также влияет установочное положение камеры и то, как она «видит» лица людей. Если камера установлена правильно и лица в кадре получаются в анфас, с минимальным размытием, достаточной глубиной резкости и равномерно освещенные, то точность срабатывания алгоритмов будет близка к значениям, заявленным производителем.

“Светофор” схожести:

Минимизировать риски ошибок можно с помощью настроек самого биометрического продукта. Так, можно задать допустимый угол поворота головы человека при распознавании, понижать или повышать индекс схожести. И для верификации, и для идентификации, и авторизации установлены три зоны схожести.

Красная зона – отсутствие совпадений. В этом случае система уведомляем службу безопасности о появлении в зоне наблюдения нежелательного лица (при идентификации) или отказывает человеку в доступе на объект, одновременно уведомляя об инциденте сотрудников охраны или администрации (при верификации).

Желтая зона – обнаружен похожий профиль, но по тем или иным причинам алгоритм не уверен, что это тот человек. Например, если речь идет об очень похожих людях. Или, если в базе хранится старое фото человека, а он с тех пор успел резко изменить внешность (отрастить бороду, сменить прическу и тд). Желтая зона выступает дополнительным «фильтром» от возможных случаев мошенничества с алгоритмами и помогает сотрудникам службы безопасности дополнительно проверить личность человека, по поводу которого у алгоритма возник вопрос.

Например, если речь идет об очень похожих людях. Или, если в базе хранится старое фото человека, а он с тех пор успел резко изменить внешность (отрастить бороду, сменить прическу и тд). Желтая зона выступает дополнительным «фильтром» от возможных случаев мошенничества с алгоритмами и помогает сотрудникам службы безопасности дополнительно проверить личность человека, по поводу которого у алгоритма возник вопрос.

Зеленая зона – принятие, система приняла своего за своего или чужого за чужого.

Многофакторность и лицевая биометрия

При необходимости лицевая биометрия может работать в связке с другими методами проверки личности человека. Здесь мы говорим о понятии многофакторности.

Так, верификацию по лицевой биометрии можно дополнить проверкой по карте доступа, QR-коду или паспорту. Система сначала верифицирует карту или документ, а затем данные лица человека. Но наиболее широкие возможности для многофакторности есть в аутентификации. Доступ «по лицу» можно комбинировать с обычным паролем, кодами из смс-сообщения, дополнительными пин-кодами учетной записи (обычно это комбинации цифр, известные только одному человеку) и системой liveness, определяющей живой человек перед камерой или нет.

Количество факторов зависит от задач конкретного проекта. Чем выше потребность в безопасности, тем более развернутой становится многофакторность. На скорость процессов это влияет лишь незначительно. Так, в готовых биометрических решениях RecFaces скорость идентификации, верификации или аутентификации даже при учете дополнительных проверок, как правило, не превышает 1 секунды. Узнать больше об особенностях использования различных принципов работы биометрических алгоритмов вы можете с помощью бесплатных обучающих курсов RecFaces.

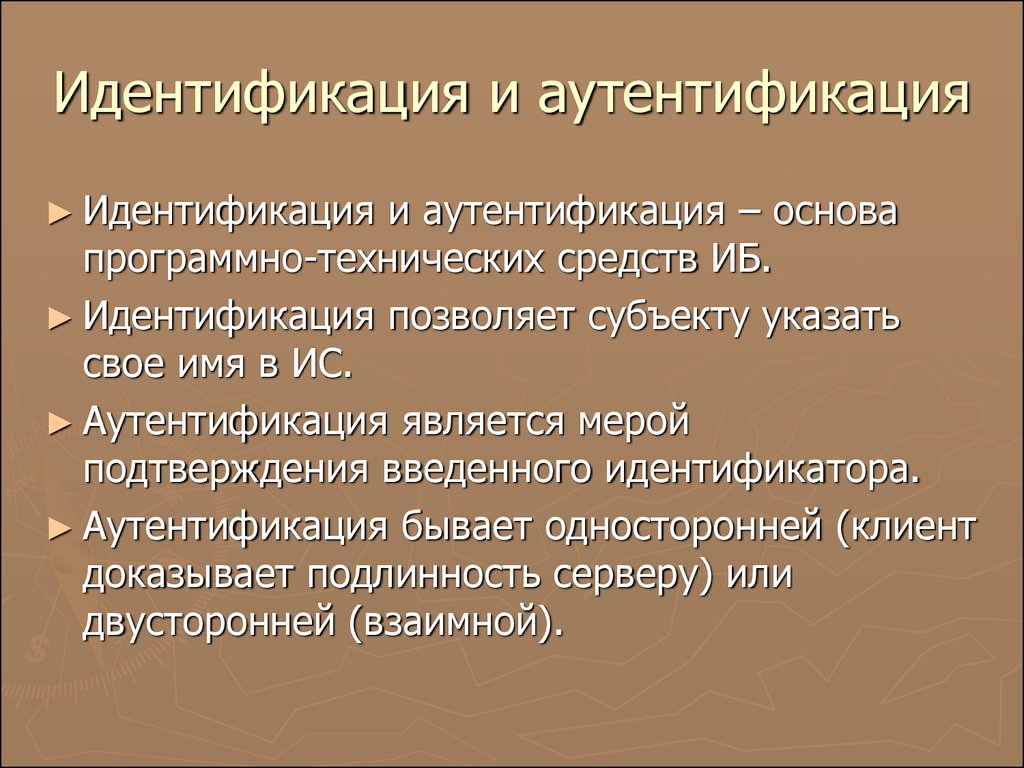

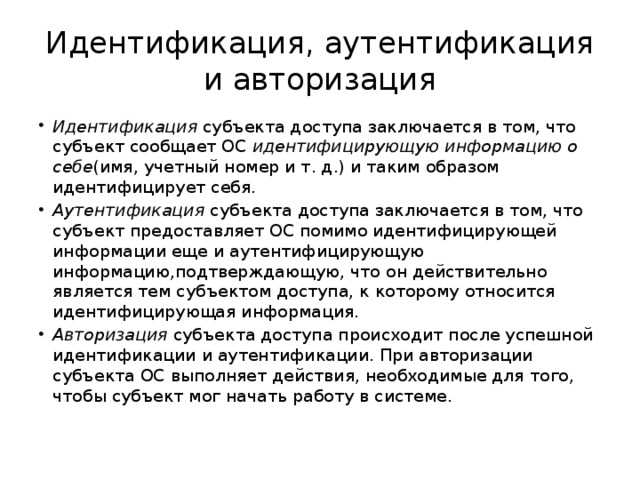

Идентификация и аутентификация: сходства и различия

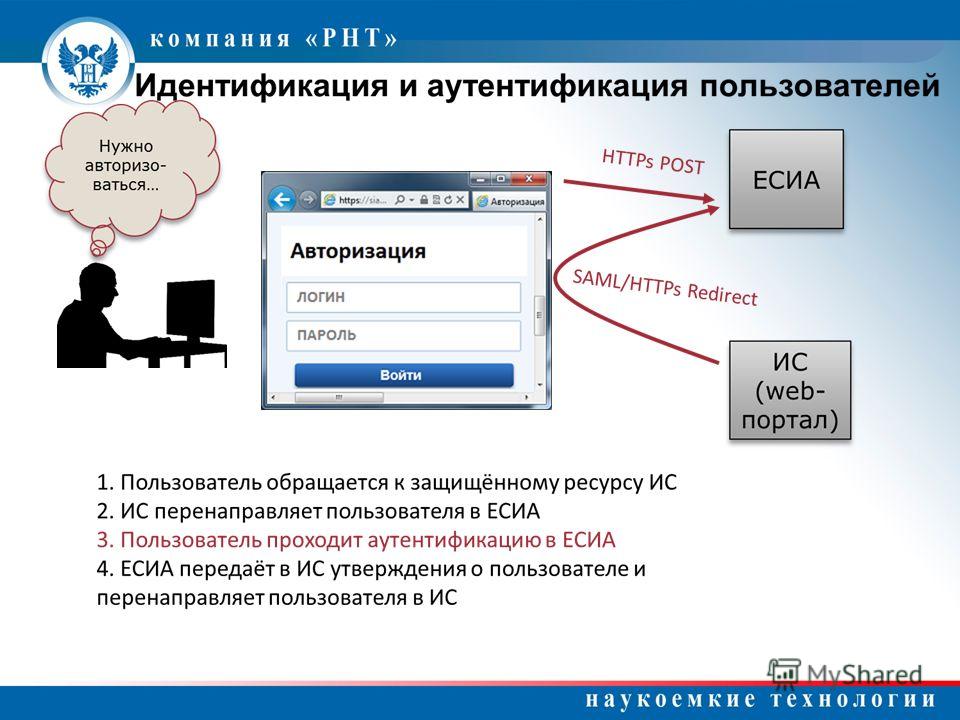

Поскольку мир все больше переходит в онлайн, пользователи постоянно идентифицируются, аутентифицируются и авторизуются. Эти термины часто используются взаимозаменяемо; однако они не одинаковы и работают по-разному для достижения конкретных задач.

Идентификация — это действие по идентификации конкретного пользователя, часто по имени пользователя. Аутентификация — это подтверждение личности этого пользователя, которое обычно управляется вводом пароля.

Только после того, как пользователь был должным образом идентифицирован и аутентифицирован, ему может быть разрешен доступ к системам или привилегиям. Аспект авторизации назначает права и привилегии определенным ресурсам. Идентификация и аутентификация преследуют определенные цели и являются необходимыми компонентами безопасности данных.

Определение идентификации и аутентификации

Идентификация является первым шагом в большинстве онлайн-транзакций и требует, чтобы пользователь «идентифицировал» себя, обычно путем предоставления имени, адреса электронной почты, номера телефона или имени пользователя. Это процесс, когда кто-то говорит, что он определенный человек.

Однако в онлайн-среде может быть сложно проверить, представляет ли человек настоящую личность и является ли он тем, за кого себя выдает.

Личность может быть подтверждена путем предоставления дополнительной информации, часто в форме удостоверения личности государственного образца. Процесс проверки обычно происходит только при первом создании учетной записи или доступе к сайту. После этого ваша личность будет аутентифицирована, часто путем создания пароля вместе с вашим именем пользователя.

После этого ваша личность будет аутентифицирована, часто путем создания пароля вместе с вашим именем пользователя.

При первоначальной регистрации, доступе или подключении к системе, службе или компании — после подтверждения вашей личности — устанавливается форма аутентификации. Это будет требоваться каждый раз при доступе к службе или приложению.

Цифровая аутентификация требует одного из следующих действий:

- Что-то известное человеку: пароль или секретный вопрос

- То, что есть у человека: токен, смарт-карта, удостоверение личности или криптографический ключ

- То, чем является человек: биометрические данные, такие как отпечаток пальца или сканирование лица

Процесс аутентификации — это способ для пользователя доказать, что он все еще тот человек, за которого он выдавал себя на этапе идентификации. Самые безопасные методы аутентификации включают многофакторную аутентификацию (MFA), которая требует использования более одной формы аутентификации.

Объяснение авторизации

Авторизация — это предоставление пользователю доступа к службам или системе — предоставление прав и привилегий на основе уже предоставленной идентификации и аутентификации.

В 2020 году было зарегистрировано почти 5 миллионов сообщений о краже личных данных и мошенничестве. Киберпреступность — это проблема, когда злоумышленники крадут личную информацию и выдают себя за законных пользователей.

Аспект авторизации помогает гарантировать, что человек является тем, за кого себя выдает, и что он авторизован для доступа к определенным службам и имеет определенные привилегии. Авторизация должна происходить после идентификации и аутентификации, чтобы быть эффективной.

Где используется каждый протокол

Идентификация используется на начальной стадии настройки учетных записей, услуг и регистрации в компании. Необходимо предоставить личную информацию для идентификации человека, а затем подтвердить эту личность.

Проверка личности может включать в себя документы, удостоверяющие личность, знания, которыми может обладать только реальный человек, или ввод личных данных, таких как номер социального страхования. Как правило, идентификация используется каждый раз, когда пользователь получает доступ к учетной записи или службе в виде имени пользователя.

Как правило, идентификация используется каждый раз, когда пользователь получает доступ к учетной записи или службе в виде имени пользователя.

Аутентификация — второй шаг. Он инициируется для сопоставления пользователя с ранее предоставленной информацией, чтобы убедиться, что он действительно является тем человеком, за которого себя выдает. Аутентификация происходит, когда пользователь вводит пароль или предоставляет согласованную информацию. Затем система проверит, что они сохранили, и удостоверится, что они совпадают.

Системы аутентификации также могут запрашивать одноразовый код подтверждения, чтобы убедиться, что личность пользователя является законной. Это часто отправляется на ранее указанный адрес электронной почты или номер телефона в текстовом сообщении и требует от пользователя предоставления кода в качестве дополнительного фактора аутентификации. Только после проверки идентификации и аутентификации должна происходить авторизация.

Наконец, система предоставит доступ или права и привилегии пользователю после его авторизации. Авторизация может защитить ресурсы в системе, а также отдельных пользователей, предотвращая несанкционированное использование или доступ.

Авторизация может защитить ресурсы в системе, а также отдельных пользователей, предотвращая несанкционированное использование или доступ.

Как используется идентификация, аутентификация и авторизация

Пример может включать следующее:

- Пользователь подключается к системе, предоставляя идентификационную информацию.

- Пользователь устанавливает фактор аутентификации, например пароль, для будущего входа.

- Пользователь возвращается к входу в систему, и система запрашивает идентификацию (имя пользователя) и фактор аутентификации (пароль).

- Система аутентифицирует пользователя, проверяя правильность информации и соответствие сохраненной информации.

- Пользователю предоставляется доступ к системам и ресурсам, авторизованным администратором.

Дополнительные ресурсы

Для обеспечения безопасности личных данных в Интернете требуется защита вашей личности и использование надежных процессов аутентификации. Вот несколько советов по созданию надежного пароля.

Вот несколько советов по созданию надежного пароля.

Менеджер паролей также может помочь гарантировать, что ваш пароль останется надежным и его будет труднее угадать злоумышленникам. Часто меняйте свои пароли и не используйте один и тот же пароль на разных сайтах.

Также рекомендуется использовать как минимум двухфакторную аутентификацию, например пароль и проверочный код. Многие сайты имеют встроенную возможность активировать двухфакторную аутентификацию.

Многофакторная аутентификация с использованием трех или более факторов аутентификации еще лучше. Чем больше факторов аутентификации вы предоставите, тем надежнее будет ваша учетная запись. Использование биометрической информации, такой как отпечатки пальцев, сканеры сетчатки глаза и распознавание лиц, также может добавить дополнительные уровни безопасности.

Аутентификация, возможно, является ключом к защите онлайн-аккаунтов и обеспечению большей безопасности данных и ресурсов.

Ссылки

Многофакторная аутентификация: у кого она есть и как ее настроить. (январь 2022 г.). ШТ Маг.

(январь 2022 г.). ШТ Маг.

Факты + статистика: кража личных данных и киберпреступность. (2022). Институт страховой информации, Inc.

Что делает пароль хорошим? 9 правил защиты от кибератак. (февраль 2022 г.). CNET.

Биометрия. (декабрь 2021 г.). Министерство внутренней безопасности США (DHS).

Что такое идентификация, аутентификация и авторизация?

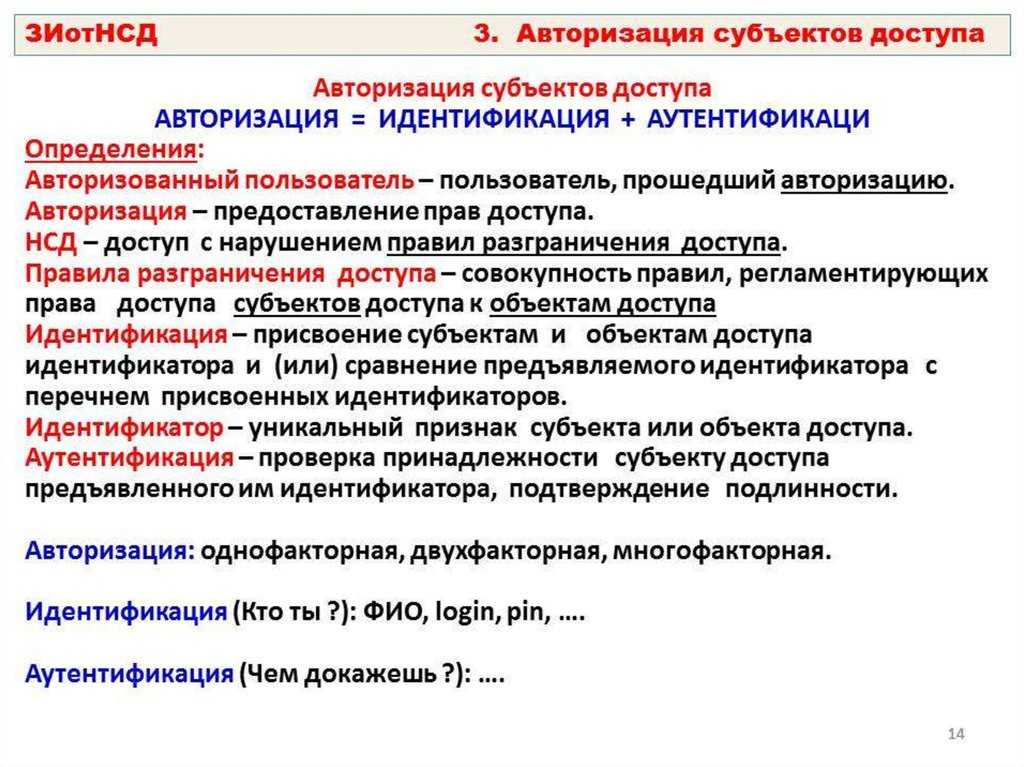

Идентификация – это утверждение субъектом своей идентичности.

Аутентификация — это подтверждение личности, которое достигается путем предоставления учетных данных механизму управления доступом.

Авторизация — это механизм, определяющий уровень(и) доступа субъектов к объектам.

1 Основная терминология

2 Что такое идентификация, аутентификация и авторизация?

Основная терминология

Существует три часто используемых понятия (идентификация, аутентификация, авторизация) для объяснения управления доступом в кибербезопасности. Несмотря на то, что эти термины тесно связаны между собой, они имеют определенные различия, которые необходимо разъяснить, чтобы хорошо понимать правильную терминологию в области кибербезопасности. Также важно четко понимать эти концепции перед сдачей сертификационных экзаменов по кибербезопасности, таких как CompTIA Security +, CISSP (Certified Information Systems Security Professional) и т. д.

Несмотря на то, что эти термины тесно связаны между собой, они имеют определенные различия, которые необходимо разъяснить, чтобы хорошо понимать правильную терминологию в области кибербезопасности. Также важно четко понимать эти концепции перед сдачей сертификационных экзаменов по кибербезопасности, таких как CompTIA Security +, CISSP (Certified Information Systems Security Professional) и т. д.

Прежде чем объяснять, что такое Идентификация, Аутентификация и Авторизация, необходимо определить первые две основные терминологии управления доступом, т. е. субъект и объект.

- A Субъект — активный объект, который обращается к объекту. В примере пользователя, обращающегося к файлу, субъектом является пользователь. Однако субъект не обязательно должен быть живой сущностью, это также может быть программа или процесс, обращающийся к объекту.

- Объект — пассивный компонент, к которому обращается субъект. Файлы, принтеры, компьютеры, базы данных — вот некоторые примеры объектов в механизме управления доступом.

Что такое идентификация, аутентификация и авторизация?

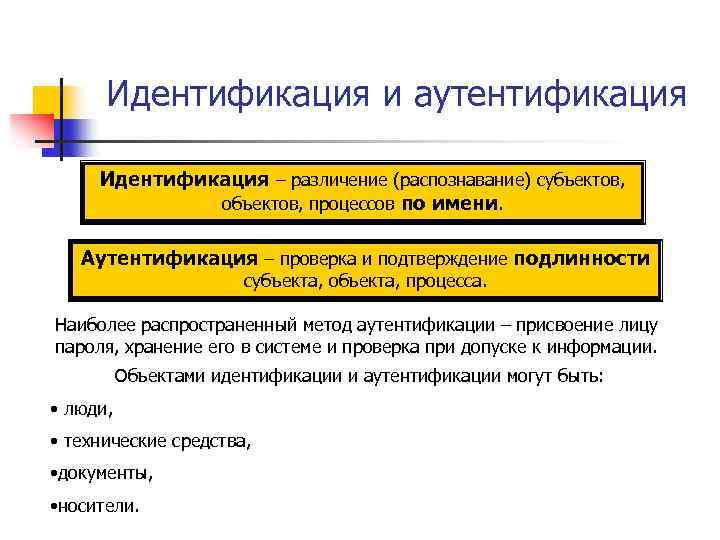

Что такое идентификация?

Что такое идентификация?Идентификация – это утверждение субъектом своей идентичности. Это может быть достигнуто с помощью идентификатора пользователя, идентификатора процесса, смарт-карты и т. д. Крайне важно, чтобы заявленные учетные данные были уникальными, чтобы можно было различать разные субъекты в системе.

Что такое аутентификация?

Что такое аутентификация? После того, как субъект идентифицирует себя, его необходимо аутентифицировать, то есть субъекту необходимо доказать, кем он себя выдает. Это подтверждение личности достигается путем предоставления учетных данных механизму управления доступом. Затем механизмы управления доступом проверяют действительность предоставленных учетных данных перед утверждением запроса аутентификации. Другими словами, аутентификация устанавливает с уровнем достоверности, что субъект владеет и контролирует предоставленные учетные данные (аутентификаторы). Некоторыми примерами учетных данных, которые можно использовать для подтверждения личности, являются пароли, PIN-коды, цифровые подписи, биометрические данные и т. д.

Некоторыми примерами учетных данных, которые можно использовать для подтверждения личности, являются пароли, PIN-коды, цифровые подписи, биометрические данные и т. д.

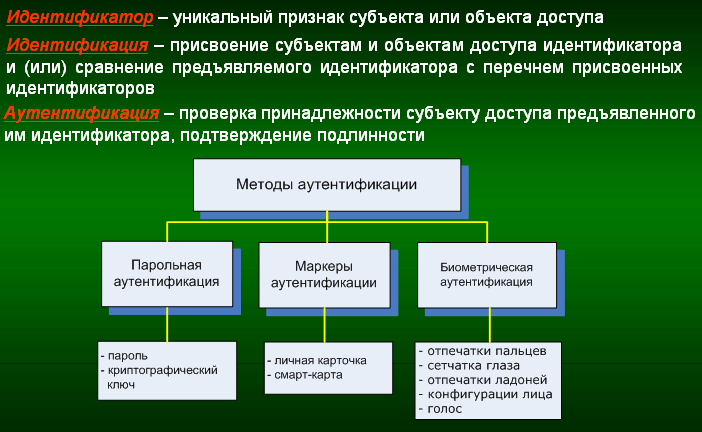

Учетные данные, используемые для аутентификации, можно разделить на четыре разные группы, которые также называются методами/типами аутентификации. Вкратце это:

- Что-то, что вы знаете (также известное как фактор аутентификации типа 1), например, пароль, личный идентификационный номер (PIN) или кодовая фраза.

- То, что у вас есть (также известное как фактор аутентификации типа 2), например смарт-карта, карта памяти или токен.

- Что-то, чем вы являетесь (биометрия) (также известный как фактор аутентификации типа 3), например отпечаток пальца, топология ладони, геометрия руки, сканирование радужной оболочки/сетчатки или распознавание фазы.

- Что-то, что вы делаете (поведенческая биометрия) (также известный как фактор аутентификации типа 3), например шаблон набора текста (динамика нажатия клавиш), шаблон подписи (динамика подписи) или образец голоса.

Если системе проверки подлинности требуются по крайней мере два учетных данных, относящихся к разным категориям проверки подлинности, это называется многофакторной проверкой подлинности . Например, использование для аутентификации как пароля (что-то, что вы знаете), так и отпечатка пальца (что-то, чем вы являетесь) считается многофакторной аутентификацией, а использование как пароля, так и PIN-кода — нет (поскольку и пароли, и PIN-коды принадлежат той же категории аутентификации).

Что такое авторизация?

Что такое авторизация?Как только субъект аутентифицирован, механизм аутентификации узнает, кто является субъектом, который хочет получить доступ к объекту. Затем авторизация определяет уровень(и) доступа субъекта к объекту. Другими словами, авторизация определяет, каковы привилегии субъекта и как субъект может взаимодействовать с объектом.

Например, в многоуровневой системе безопасности, где объекты помечены разными классификационными метками (такими как «Совершенно секретно», «Секретно», «Ограниченный доступ», «Несекретно»), тот факт, что субъект был аутентифицирован, не обязательно означает, что субъект может иметь полный доступ к любому объекту (или полные привилегии над объектом).