Как узнать, кто подключен к Wi-Fi

Фото: UGCКак узнать, кто подключен к Wi-Fi, и обезопасить себя от нежелательных подключений? Невозможно представить жизнь без интернета. Поэтому очень не хочется, чтобы кто-то вмешивался в почти интимный процесс подключения к Всемирной паутине. Разберемся в вопросе.

Вы регулярно платите провайдеру за услуги, ваши устройства защищены антивирусами. Но внезапно ощущаете, что сигнал Wi-Fi начинает слабеть или некоторые сайты подозрительно долго загружаются. Есть вероятность, что кто-то использует интернет без вашего ведома.

Возникает вопрос: «Как посмотреть, кто подключен к моему Wi-Fi , не вызывая специалиста?»

Существует простой алгоритм, как узнать, сколько устройств используют вашу сеть:

- Откройте браузер и введите команду tplinklogin.net. Она откроет страницу авторизации.

- Укажите свой логин и пароль.

Читайте также

Эксперимент OLX: дети рассказали о безопасных сделках в интернете

Если с момента приобретения роутера вы не поменяли стандартные admin и admin (логин и пароль), потрудитесь придумать новые.

Вам лень проявить креатив, а злоумышленники этим пользуются. После смены пароля залогиньтесь со всех устройств, и сеть снова будет принадлежать только вам.

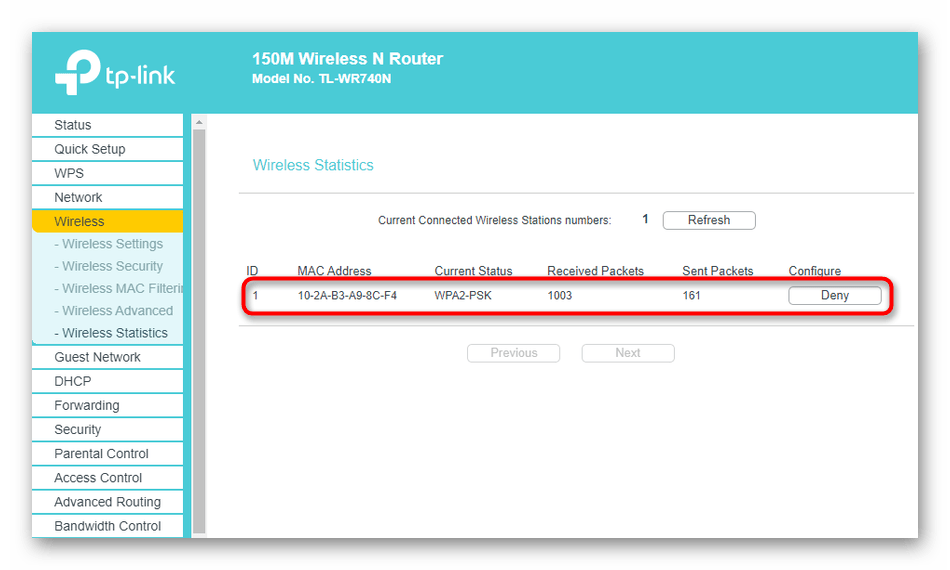

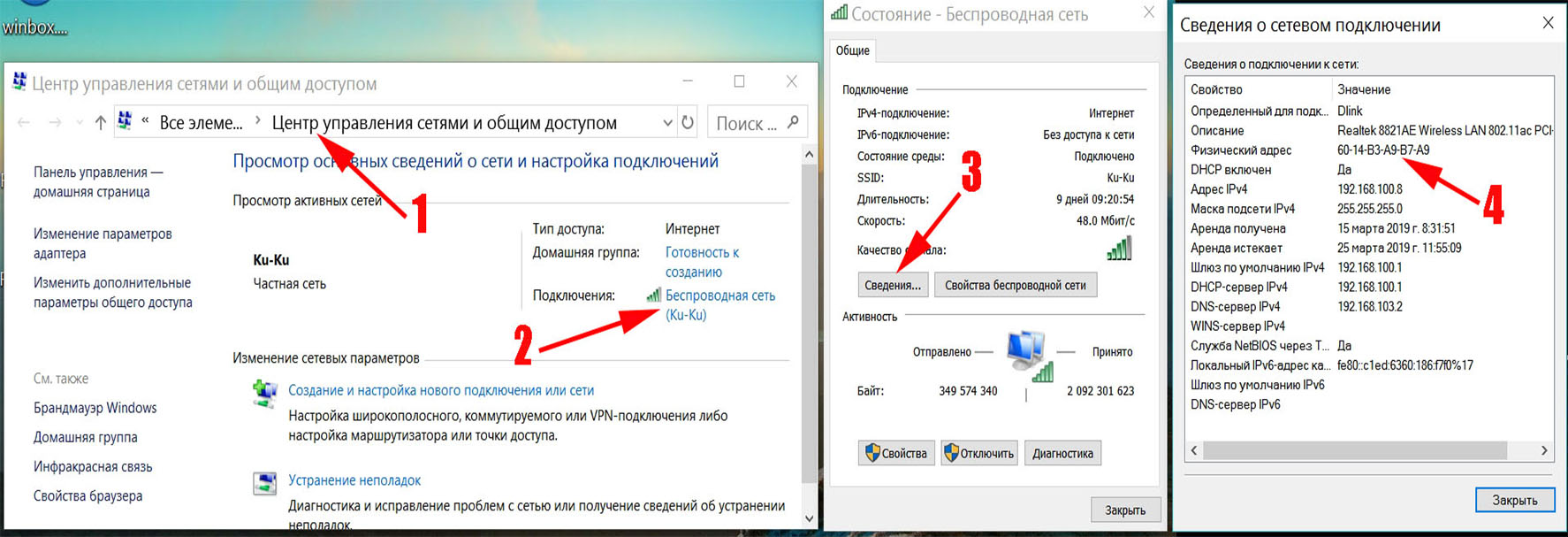

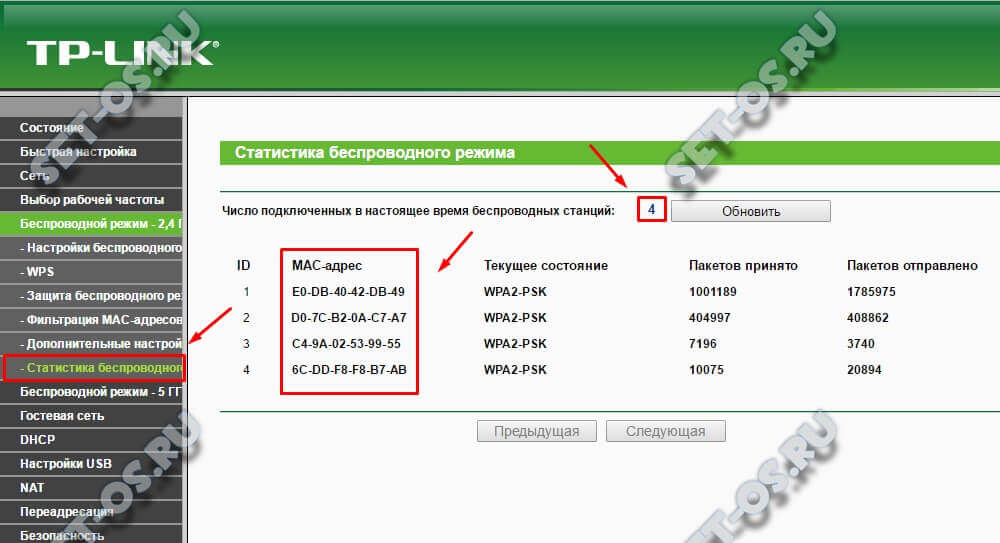

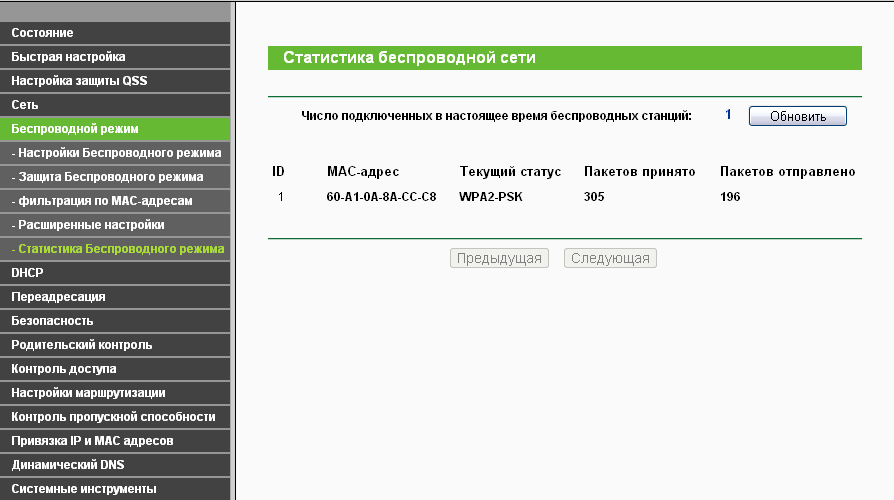

- Перейдите на вкладку «Беспроводной режим» (Wireless) и откройте раздел «Статистика беспроводного режима» (Wireless statistics).

На экране появится таблица, которая покажет, сколько устройств подключено к вашей сети (DHCP client list).

- Обновите список, нажав Refresh.

Все подключенные устройства будут видны в реальном времени. Посмотрите, какие из них вам не знакомы и заблокируйте их.

Читайте также: Как подключить интернет на «Билайн»

Еще один способ убедиться, что к вашей сети не подключено лишних устройств:

Читайте также

Почему не работает «Инстаграм» и что делать?

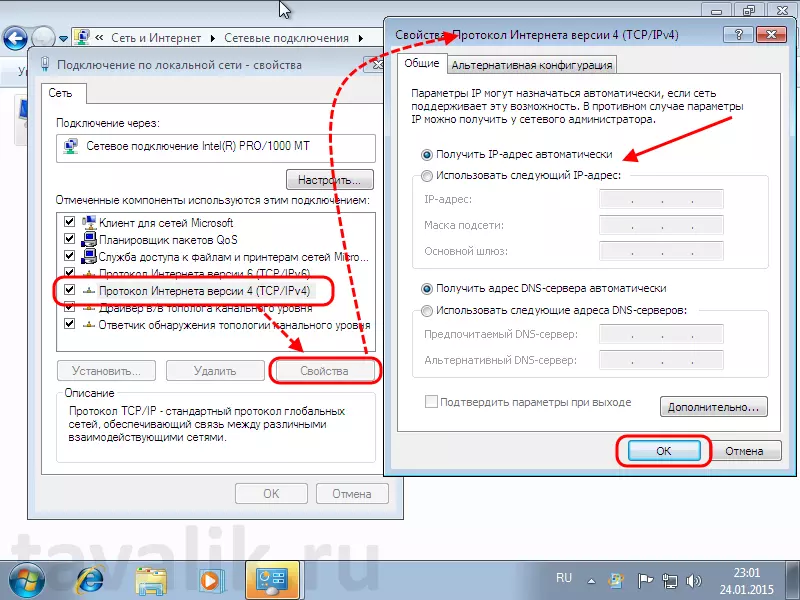

- Нажмите сочетание клавиш Winkey (эта кнопка находится слева между Ctrl и Alt и на ней изображен знак Microsoft) и R. Появится диалоговое окно «Выполнить».

- В командной строке введите команду cmd.

Появится черное диалоговое окно (C:\windows\system32\cmd.exe).

Появится черное диалоговое окно (C:\windows\system32\cmd.exe). - В нем введите команду ipconfig/all. Она покажет конфигурацию вашего подключения к сети.

- Обратите внимание на адрес основного шлюза: 192.168.1.1. Если первые цифры у большинства компьютеров одинаковы, то последние отличаются.

- Введите адрес основного шлюза вашего компьютера в строку браузера. Появится панель подключения к роутеру.

- Введите свой логин и пароль. Войдите в меню управления роутером.

- В разделе «Сеть» зайдите в подраздел DHCP and DNS, и он покажет список всех подключенных устройств.

Читайте также

Три способа узнать свою кредитную историю в Казахстане

Помните о том, что простые меры предосторожности помогут избежать нежелательных подключений:

- Проявите фантазию и придумайте сложный пароль для своей сети. Регулярно меняйте его для профилактики.

- Если роутер предлагает названия сети по умолчанию, не используйте их. Создайте свои.

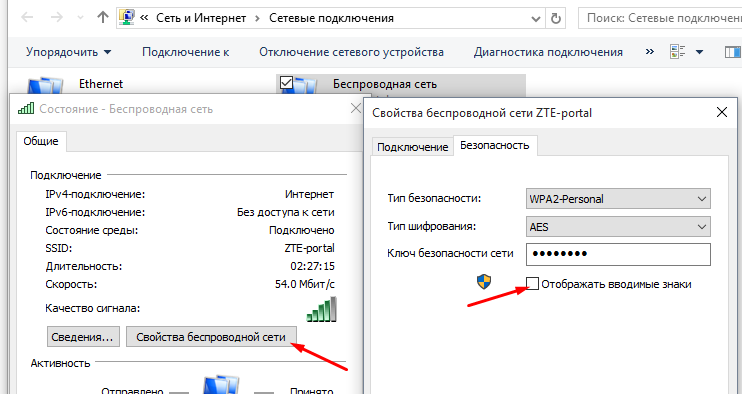

- В настройках подключения установите режим шифрования.

Несанкционированное подключение к вашему Wi-Fi можно избежать, следуя простым правилам.

Но, если есть подозрение, что кто-то незаконно пользуется вашей сетью, стоит проверить настройки подключения.

Читайте также: Усилитель Wi-Fi-сигнала своими руками

Оригинал статьи: https://www.nur.kz/1739656-kak-uznat-kto-podklucen-k-wi-fi.html

Выявляем устройства, которые подключились к WiFi без разрешения

Представьте себе, что вы подключили интернет, настроили WiFi-роутер, подключили к домашней сети все свои устройства и тут замечаете, что скорость интернета не соответствует заявленной провайдером. Первое, что приходит в голову – это звонить с жалобами в службу поддержки провайдера и ругаться по поводу несоответствия заявленной скорости и действительной. Но не торопитесь тратить нервы себе и работникам интернет-провайдера. Возможно, что дело вовсе не в несоответствии скорости. WiFi, кроме того что очень удобен для создания домашней сети, также создает условия для того, чтобы кто-то другой воспользовался оплаченным вами интернетом. Для того чтобы выяснить, не пользуется ли сосед услугами вашего интернета, давайте разберемся, как узнать, кто подключен к моему WiFi роутеру.

Возможно, что дело вовсе не в несоответствии скорости. WiFi, кроме того что очень удобен для создания домашней сети, также создает условия для того, чтобы кто-то другой воспользовался оплаченным вами интернетом. Для того чтобы выяснить, не пользуется ли сосед услугами вашего интернета, давайте разберемся, как узнать, кто подключен к моему WiFi роутеру.

Роутер в помощь

Как в эту панель управления зайти написано в статье: «Изменяем пароль на Wi Fi». Если рассказать вкратце, то открываете браузер, вводите 192.168.0.1 или 192.168.1.1 и нажимаете «Enter». Далее появится окно, где должны ввести логин и пароль, который должен быть написан в руководстве вашего роутера или же на роутере с тыльной стороны. Подробнее об этой процедуре я рассказывал по ссылке выше.

Далее появится окно, где должны ввести логин и пароль, который должен быть написан в руководстве вашего роутера или же на роутере с тыльной стороны. Подробнее об этой процедуре я рассказывал по ссылке выше.

Чтобы точно увидеть, какие устройства используют WIFi, вам надо выключить или отключить все ваши телефоны, компьютеры, планшеты и ноутбуки от этого WiFi соединения и перезагрузить роутер. После чего подключить только одно устройство, через которые будете смотреть информацию в вашем роутере, и тем самым ответите на вопрос, как посмотреть, кто подключен к моему WiFi.

Сразу хотелось бы отметить, что данные, которые я буду рассказывать в этой статье, могут отличаться от ваших. Так как у вас может быть другой роутер или же мало известный. Конечно, вы поймете логическую цепочку, как это сделать и я в свою очередь приведу несколько примеров, как это реализовать на вашем роутере.

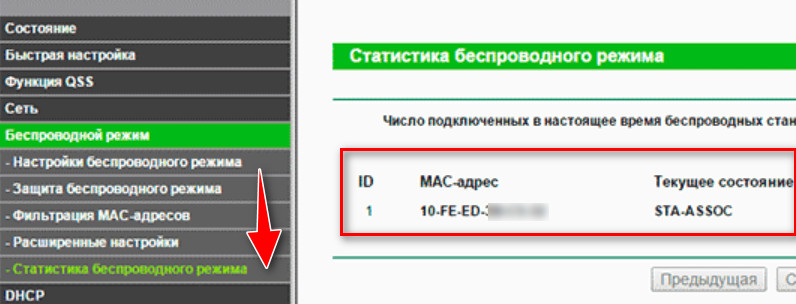

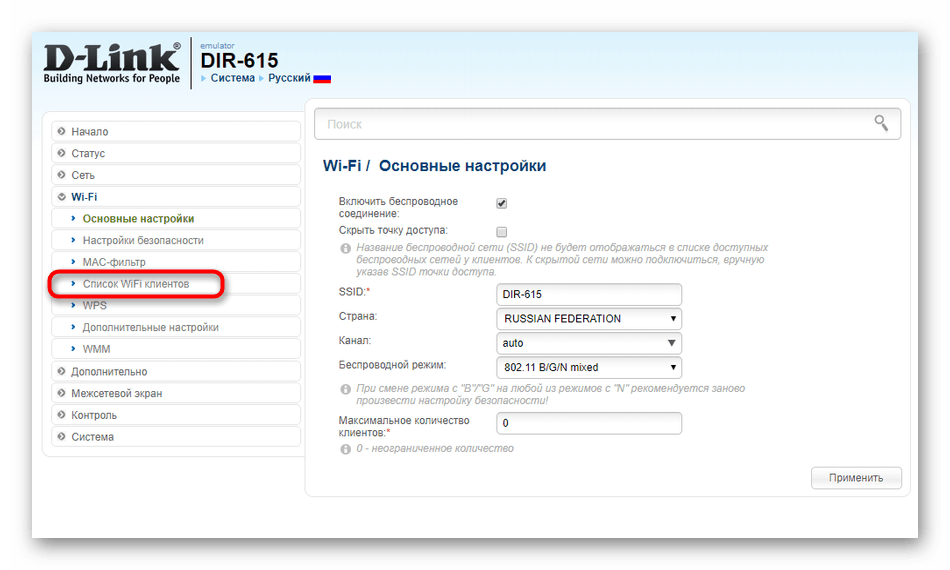

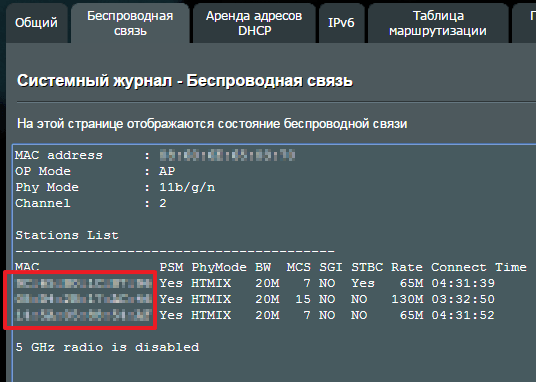

Если у вас роутер фирмы TP-LINK, то вам надо зайти в «Основные настройки», потом перейти в «Беспроводной режим» и далее выбрать «Статистика беспроводного режима». После чего справа появится информация, какие устройства подключены к WiFi.

После чего справа появится информация, какие устройства подключены к WiFi.

В других моделях этого производителя после входа в панель управления, необходимо найти раздел «Wireless» и в нем выбрать подраздел «Wireless statistics» или найдите раздел «Active Session».

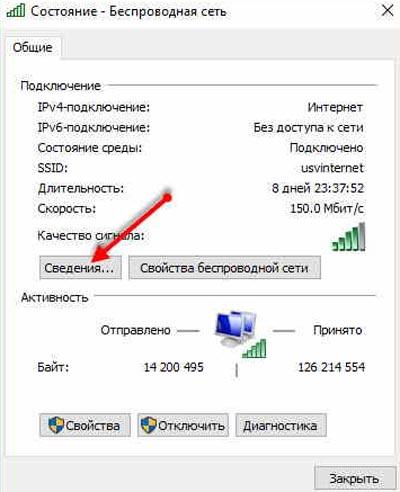

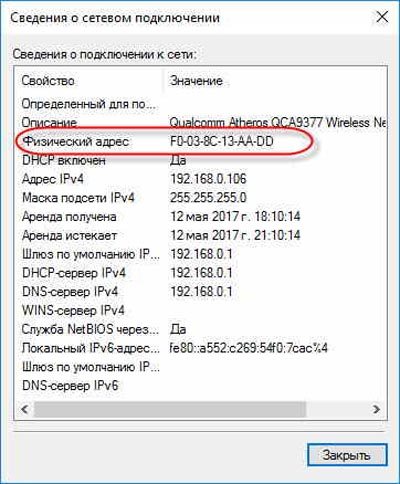

После выше описанных примеров, конечно надо узнать, как посмотреть MAC-адрес вашего компьютера или ноутбука. Для этого нажмите «Пуск» — «Все программы» — «Стандартные» — «Командная строка» и в открывшейся программе введите команду «ipconfig/all». В строке «Физический адрес» и будет прописан MAC-адрес сетевой карты вашего компьютера. Узнать MAC-адрес телефона можно, посмотрев информацию об устройстве в настройках телефона. Таким образом, зная адреса ваших устройств, вы сможете вычислить чужие устройства, подключенные к вашей сети.

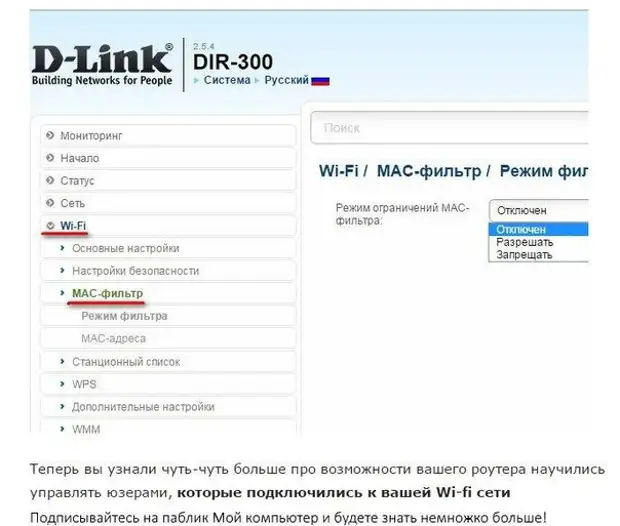

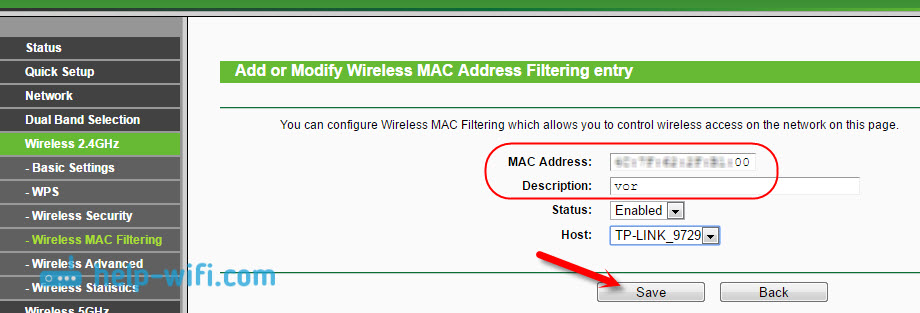

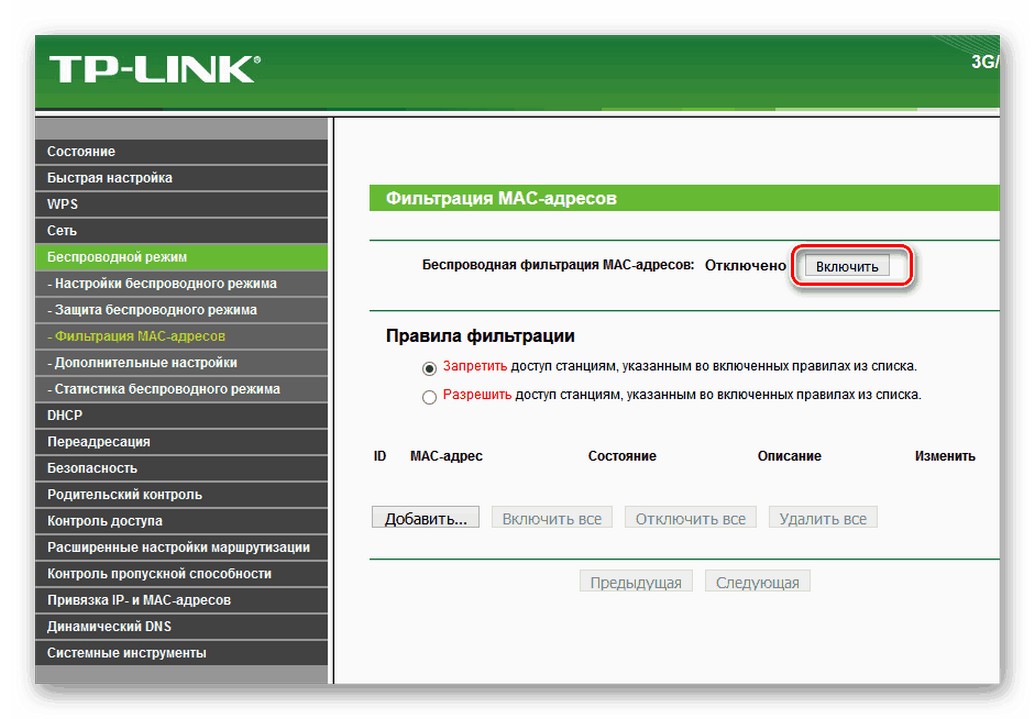

Если таковые имеются, то смените пароль для вашей WiFi-сети. Через некоторое время проверьте, не подключился ли к вашей сети кто-то снова. Если вы вновь обнаружите чужое устройство, то в панели устройства найдите подраздел «MAC Filter».

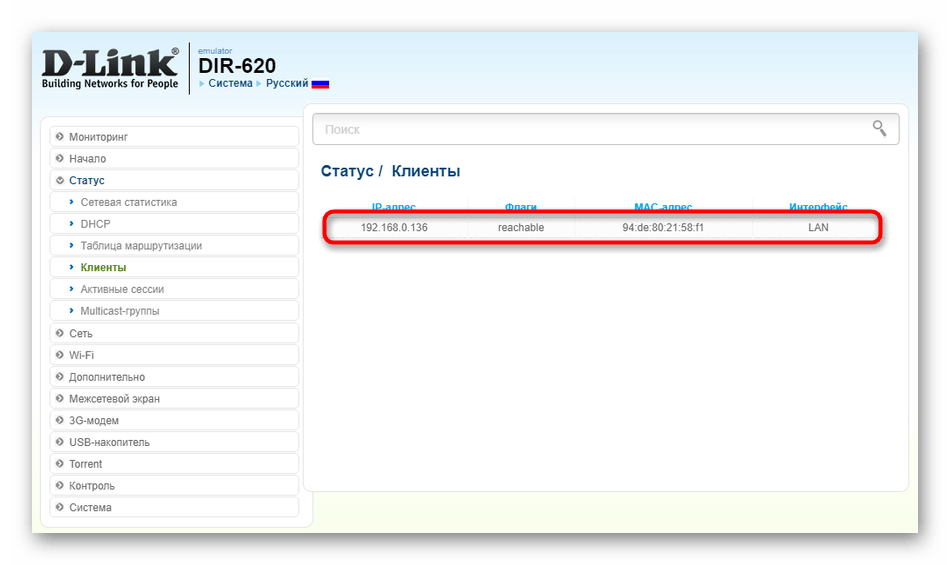

Если у вас роутер производителя D-Link, то после входа вы должны перейти в «Status» и после чего выбрать слева «Wireless». В главной части открытой страницы, справа появится информация подключенных устройств по WiFi через этот роутер.

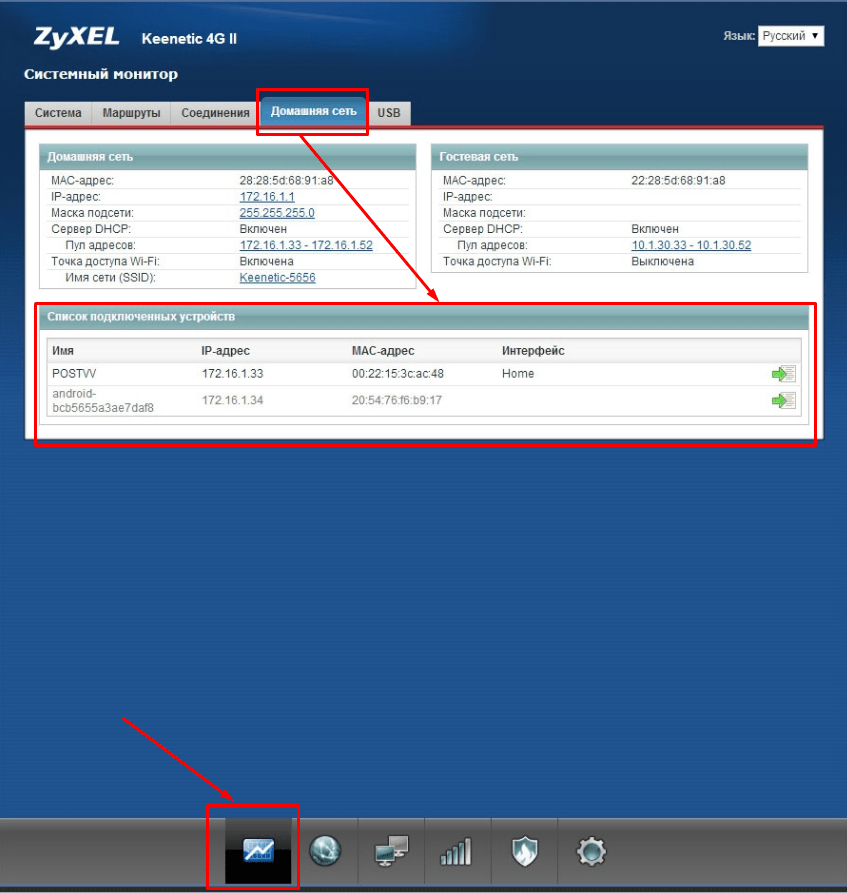

Если вы помните, я говорил, что производители могут запрятать данную функцию, так вот, например, на моем роутере Alcatel Lucent I-240W-A эта информация находится в разделе «Home Networking». Вот так она выглядит:

Обратите внимание, что напротив строки «Wireless» пишется цифра 2. Это означает, что в данный момент WiFi используют 2 устройства, а может быть и просто подключены.

Но что делать, если вы не разобрались с вашим роутером – не нашли где отображается информация подключенных устройств к вашему роутеру? На этот случай вы можете воспользоваться программным обеспечением, о котором я расскажу в следующем разделе этой статьи.

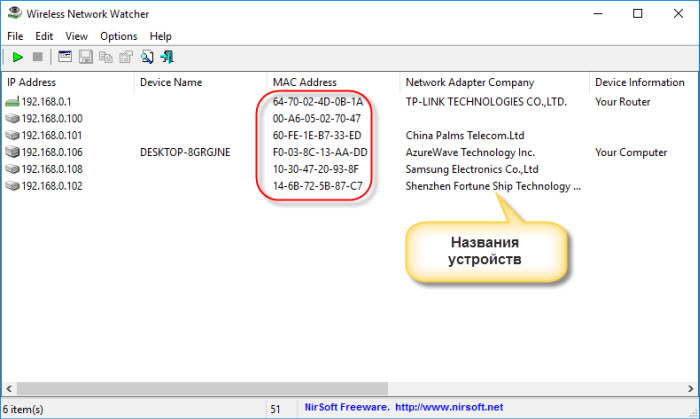

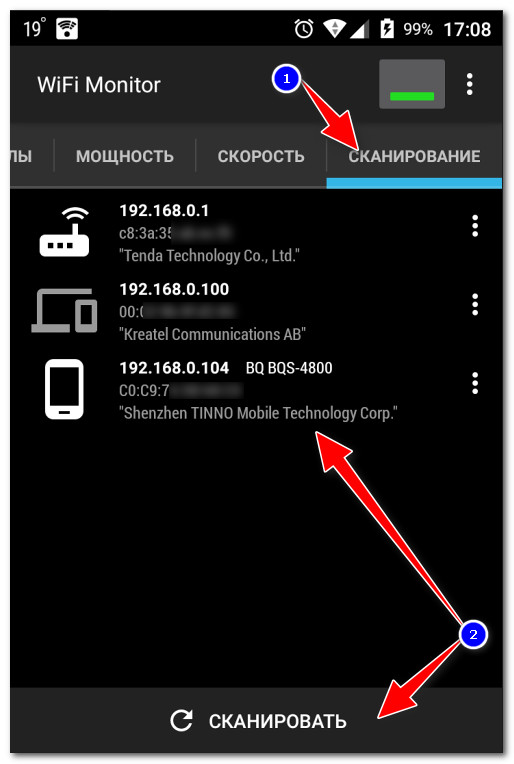

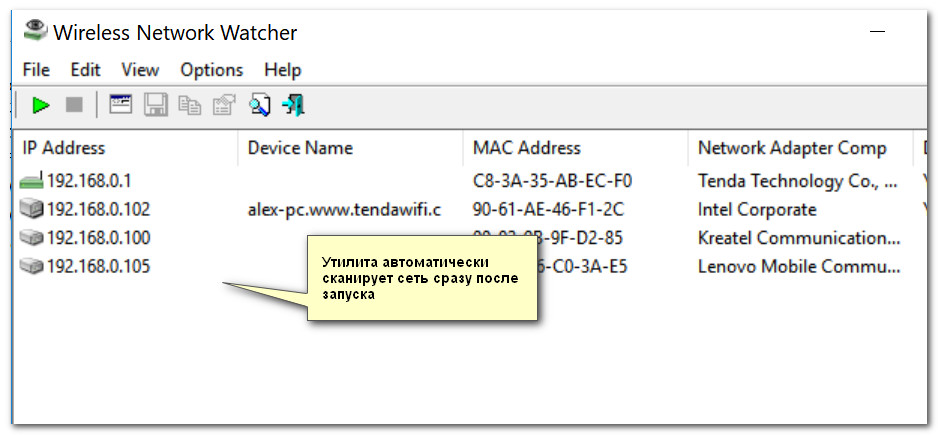

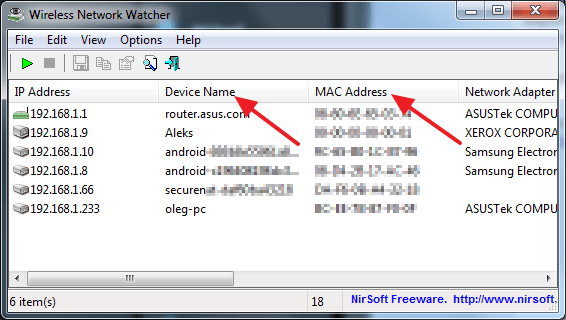

Wireless Network Watcher для обнаружения устройств

Если вас по — прежнему интересует вопрос, как узнать, кто подключен к моему WiFi, то можете скачать и установить программу Wireless Network Watcher. С помощью этой программы определить подключившиеся к сети устройства очень просто, также она интуитивна понята и распространяется абсолютно бесплатно. И к тому же поддерживает русский язык. Короче, одни плюсы в использовании, сама судьба ;).

Скачать вы ее можете по следующей ссылке: nirsoft.net/utils/wnetwatcher.zip. Теперь разархивируйте архив и запустите файл WNetWatcher.exe.

Хочу сказать, что запускать эту программу необходимо именно на том компьютере, который подключен к роутеру кабелем. При запуске эта программа сама просканирует все устройства, которые входят в вашу сеть и выдаст результат в виде таблицы, в которой будут указаны IP-адреса и MAC-адреса подключенных к сети, а также наименования производителей сетевых карт. Также будут содержаться значения «Ваш роутер» и «Ваш компьютер». Эти устройства, конечно, вне подозрения. Но если кроме этих устройств в списке указаны и другие, то по MAC-адресам нужно выяснить, не принадлежат ли эти адреса вашим устройствам, например, ноутбуку или телефону. Делается это абсолютно так же, как и в первом способе.

Эти устройства, конечно, вне подозрения. Но если кроме этих устройств в списке указаны и другие, то по MAC-адресам нужно выяснить, не принадлежат ли эти адреса вашим устройствам, например, ноутбуку или телефону. Делается это абсолютно так же, как и в первом способе.

Если вы хотите заново запустить сканирование, то нажмите на зеленую кнопку «Play».

Данная программа имеет замечательную функцию фонового сканирования сети. В настройках программы отметьте пункт «Put Icon On Tray» для включения данной опции. Теперь можете закрыть программу, она свернется в трей и будет постоянно делать команду ping, чтобы обнаружить новые устройства в сети.

Напоследок могу дать вам несколько советов по защите своей сети от несанкционированного доступа:

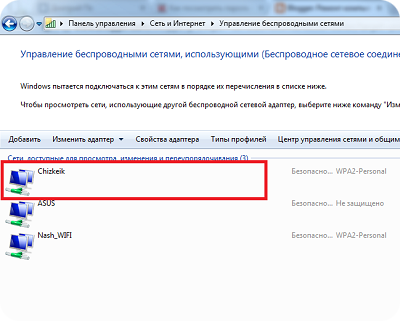

- Всегда устанавливайте пароль на вашу сеть. Узнать, защищена ли ваша сеть паролем можно по значку вашей WiFi-сети в списке доступных подключений – в случае отсутствия пароля, на значке будет изображен восклицательный знак;

- Меняйте логин и пароль WiFi-роутера, которые установлены производителем по умолчанию;

- Придумайте свое собственное название сети.

Не пользуйтесь тем именем, которое роутер создает сам;

Не пользуйтесь тем именем, которое роутер создает сам; - Используйте паролирование сети методом WPA2. Только оно дает практически гарантированную защиту от проникновения в вашу сеть.

Данные методы позволят вам не только уберечь ваш интернет от любителей бесплатного веб-серфинга, но и спасти ваши конфиденциальные данные от возможных злоумышленников. Мы с вами разобрали 2 способа, как посмотреть, кто подключен к моему WiFi, но какой из методов будет удобнее для вас решать вам.

узнать, кто подключился к вай фай ростелеком, как отключить сторонние устройства

class=»eliadunit»>Как просмотреть, кто подключен к моему Wi-Fi Интернету от Ростелеком, возникает, когда куда-то уходит выделенный трафик. Особенно остро ситуация проявляется в отсутствии защиты беспроводного подключения или при использовании легкого ключа, например, шифрование WEP. Для решения этой проблемы нужно ознакомиться со списком устройств, подключенных к Wi-Fi сети и запретить доступ нежелательным клиентам или усилить защиту.

Для решения этой проблемы нужно ознакомиться со списком устройств, подключенных к Wi-Fi сети и запретить доступ нежелательным клиентам или усилить защиту.

Как узнать, кто подключен к моему Wi-Fi?

Прежде, чем проверять, кто подключен к Wi-Fi адаптеру с Интернетом, нужно ознакомиться с инструкцией по работе в программном обеспечении роутера.

Сетевое оборудование, как и компьютер, имеет собственную операционную систему, управление которой осуществляется другими методами, так как роутеры и Wi-Fi точки не имеют устройств для ввода и вывода информации — клавиатуры и монитора.

Чтобы подключить оборудование к системе, нужно использовать компьютер, находящийся в локальной сети. Сегодня многие модели роутеров и точек доступа поддерживают web-интерфейс для более быстрого и удобного пользования и управления программами. Интерфейс позволяет подключиться к сетевому оборудованию через любой браузер, установленный на персональном компьютере.

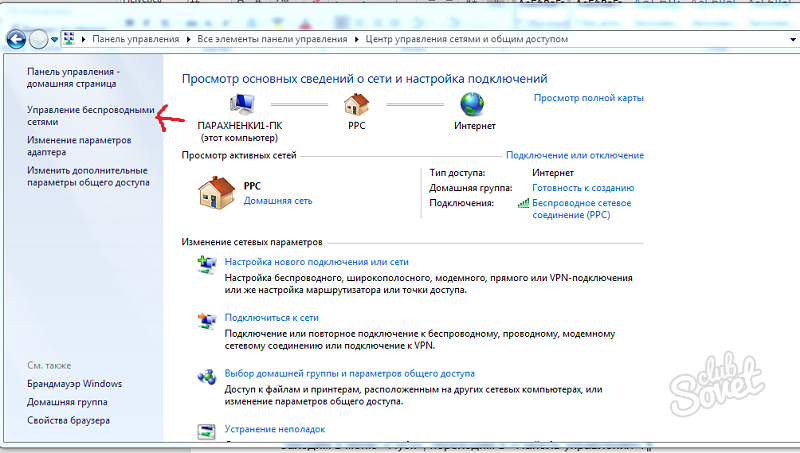

Узнать о том, кто подключен к моему Wi-Fi Интернету от Ростелекома можно при помощи встроенного в роутер или точку доступа программного обеспечения. Для этого потребуется:

Для этого потребуется:

- данные для доступа в ПО;

- компьютер, подключенный к локальной сети роутера;

- иметь свободное время;

- инструкция, приложенная в коробку с сетевым оборудованием. В инструкции прописаны стандартные для используемой модели роутера логин и пароль абонента, сетевой адрес устройства (пользователь мог его и сменить. Если этого не было, то нужно использовать заданный по умолчанию).

- Когда пользователь подготовился, нужно будет открыть любой браузер, установленный на подключенном к сети компьютере. Это может быть Internet Explorer, Google Chrome, Mozila firefox или Safari — используется по умолчанию в операционных системах Mac OS от Apple. Если абоненту удобнее, то все описанные далее действия можно выполнять и с мобильных устройств под управлением Android, IOS, Windows Mobile или любой другой системы, через которую можно выйти в Wi-Fi.

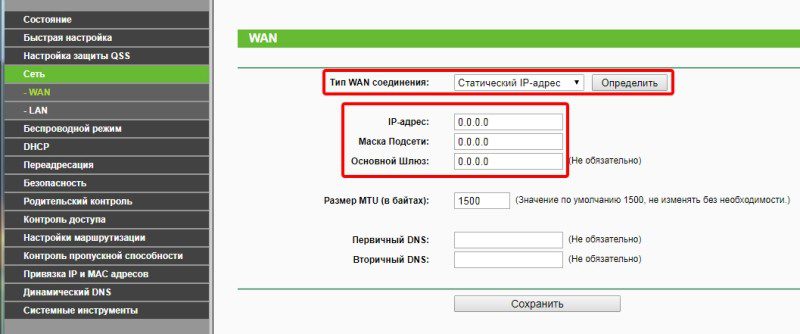

- Открыв подходящий браузер, нужно ввести в адресную строку IP сетевого устройства, который может отличаться даже для оборудования, выпущенного с логотипом провайдера Ростелеком, дело в том, что компания использует оборудование сторонних производителей и не занимается изготовлением самостоятельно.

Логотип может означать лишь то, что оборудование прошито под Ростелеком и выпущено специально для этого провайдера.

Логотип может означать лишь то, что оборудование прошито под Ростелеком и выпущено специально для этого провайдера.

Чтобы узнать, кто подключен к моему Wi-Fi Интернету от Ростелеком, нужно в первую очередь ознакомиться с моделью используемого роутера. Для устройств, выпущенных брендом D-Link, IP-адрес оборудования обычно такой: 192.168.0.1. Любой абонент по умолчанию в своем оборудовании задает стартовый адрес, чтобы подключить устройство, точное значение его можно найти в инструкции, которая прилагается к новому роутеру. Если инструкции не осталось, можно попробовать использовать IP-адреса:

- Когда IP роутера определен и введен в адресную строку, нужно нажать «Далее» и перейти на страницу авторизации. Здесь нужно будет ввести логин и пароль пользователя.

- Если абонент не изменял эти данные, то их для определенной модели роутера можно найти в инструкции к нему, или в договоре на оказания услуг Ростелеком (если установка оборудования выполнялась инженером провайдера).

- Чаще всего эти параметры имеют значения: логин — admin, пароль — admin.

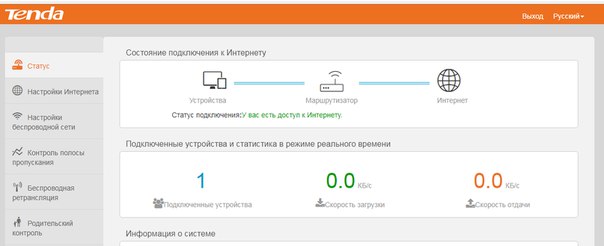

- Авторизовавшись в системе, перед пользователем откроется домашняя страница программного обеспечения. На ней могут находиться данные о работе роутера (зависит от марки), модель оборудования и версия прошивки.

- Самое важное здесь, что понадобится – это меню настроек, где необходимо выбрать опцию «Wi-Fi» и перейти на нее.

- На странице раздела, или из выпадающего меню на предыдущем шаге (зависит от модели и версии программного обеспечения), нужно выбрать раздел «Список Wi-Fi клиентов».

Стоит помнить, что названия пунктов и их расположение может отличаться у различных производителей.

На открывшейся странице можно посмотреть кто подключен к Wi-Fi Интернету от Ростелекома через данный роутер и ознакомиться с другими сведениями о работе подключенных: Mac-адрес устройства, время сессии.

Как удалить из подключения лишних пользователей?

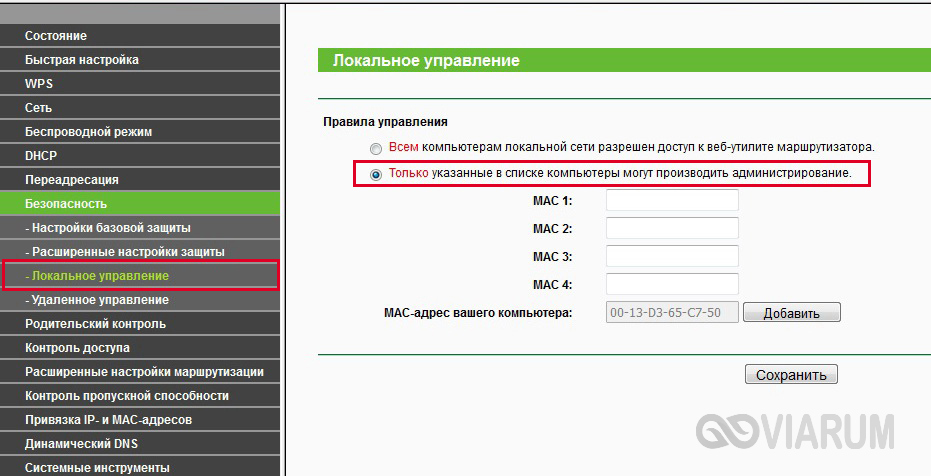

- Удалить нежелательных пользователей беспроводного Интернета на этой же странице не удастся.

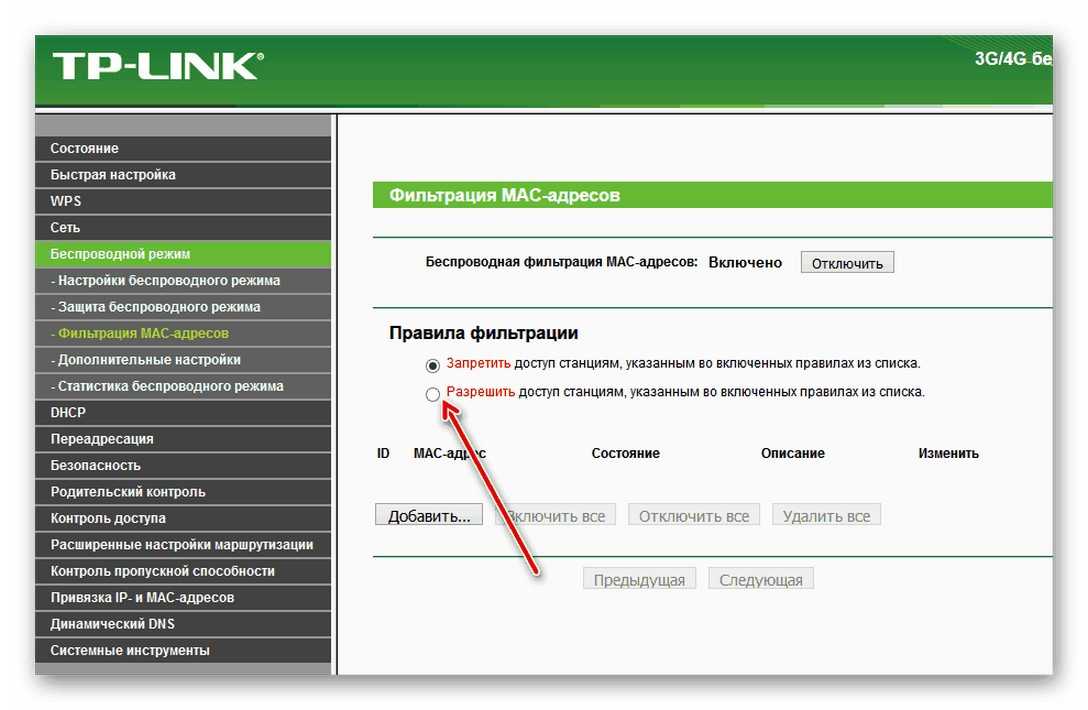

Чтобы отредактировать список, нужно будет перейти в меню MAC-фильтра.

Чтобы отредактировать список, нужно будет перейти в меню MAC-фильтра. - В этом меню можно добавить разрешенные адреса или же запретить доступ клиентов к сети Wi-Fi.

- Удалить чужие устройства можно, изменив ключи доступа, и, усилив параметры защиты.

- Чтобы не происходило несанкционированного доступа к беспроводному Интернету, рекомендуется на стадии установки оборудования и при первичном подключении менять пароль. Но, пароль должен быть запоминающимся для хозяина оборудования, чтобы потом длительно его время его не восстанавливать.

Как узнать, кто подключен к вашему Wi-Fi роутеру

Сегодня Интернет есть практически в каждой квартире. А так как мы подключаемся к Сети с помощью смартфонов, планшетов, ноутбуков и других гаджетов, то домашний Wi-Fi роутер постепенно становится неотъемлемым атрибутом интерьера. Однако со временем многие начинают замечать, что беспроводная сеть начинает заметно «тормозить» и работать ненадлежащим образом. Рассмотрим одну из основных причин медленной роботы домашней беспроводной Сети и основные способы решения проблемы.

Рассмотрим одну из основных причин медленной роботы домашней беспроводной Сети и основные способы решения проблемы.

Содержание статьи:

Почему медленно работает беспроводной Интернет

Одна из самых распространенных причин некорректной работы Сети – подключенные к маршрутизатору посторонние люди: злоумышленники, хитрые соседи или просто любители «халявы». Представляете, как они могут использовать ваш трафик?

Как вычислить посторонних в домашней сети

Узнать, подключен ли к вам кто-нибудь чужой, несложно. Для начала узнаем внутренний IP-адрес роутера. Найти его можно в следующих местах:

- Этикетка внизу самого роутера;

- Руководство пользователя;

- Коробка.

В большинстве случаев IP-адрес бывает одним из двух:

Вставляем это значение в адресную строку браузера, нажимаем «Enter». Появится окно ввода логина и пароля (данные можно найти там же, где и IP-адрес, по умолчанию обычно используется «admin»).

Если все сделано правильно, появится примерно такое окно (в отличие от модели роутера оно будет разным).

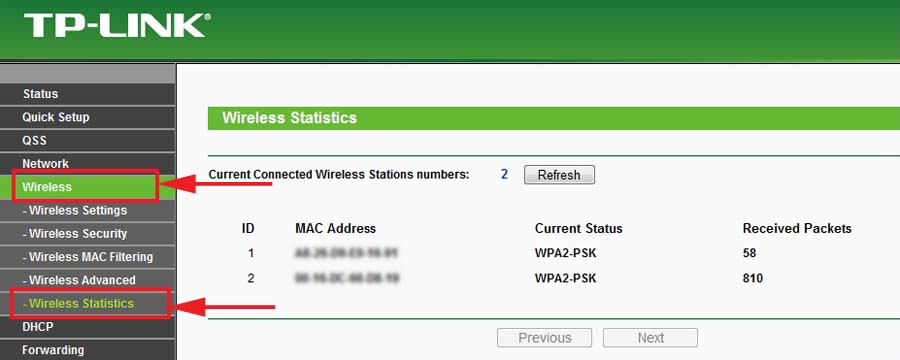

Чтобы посмотреть пользователей, подключенных к этому роутеру, в меню выбираем «Беспроводной режим», затем переходим на ссылку «Статистика беспроводного режима».

На нашем примере видно: к Сети сейчас подключено два девайса. Сравните MAC-адреса девайсов из списка со своими домашними устройствами – вы сразу поймете, подключен ли посторонний.

Как быть, если подключены посторонние

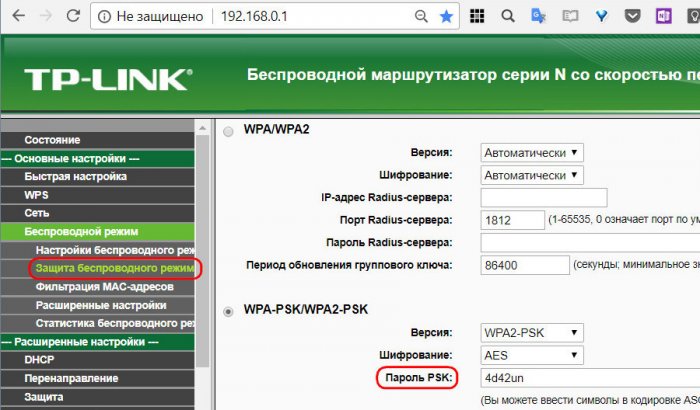

В случае если вы нашли «чужих», самым простым и надежным вариантом решить данную проблему станет изменение пароля. В большинстве Wi-Fi роутерах эта процедура делается в меню «Беспроводной режим», далее – «Защита беспроводного режима».

Находим пароль, изменяем его. Теперь щелкаем «Сохранить» и перезагружаем роутер с помощью кнопки в меню «Системные инструменты». Теперь чужих в вашей сети не будет.

Вместо послесловия

Возьмите себе за правило регулярно менять пароль от своего Wi-Fi, и ваше беспроводная сеть будет работать как положено.

Как узнать, кто подключился к моему WiFi? Как проверить, подключился ли кто к моему WiFi?

Сегодня Wi-Fi есть практически в каждом доме, офисах, в торговых и развлекательных центрах. Благодаря Wi-Fi-сетям люди легко подключаются к Интернету при первой необходимости. Свободный беспроводной доступ – это, конечно, удобно, но в то же время владельцы роутеров часто беспокоятся и задаются вопросом: «Как узнать, кто подключился к моему WIFI?» Эта проблема довольно актуальна на сегодняшний день, поэтому важно разобраться во всех нюансах.

В зависимости от модели, в роутере может вестись журнал работы. Но найти там полезную информацию довольно проблематично. Проще всего посмотреть статус на текущий момент и определить, сколько есть подключенных устройств. Но этот способ не вполне достоверный, так как отображает информацию в данный период времени.

Что должно насторожить владельцев роутера?

Пользователи, которые выходят в Интернет через Wi-Fi-соединение, должны насторожиться, если столкнутся с подобными ситуациями:

- Снижение скорости передачи данных.

Причин этого явления может быть много, но целесообразнее убедиться, что низкая скорость не вызвана подключенными чужими устройствами.

Причин этого явления может быть много, но целесообразнее убедиться, что низкая скорость не вызвана подключенными чужими устройствами. - Активное мерцание индикатора. Обычно это происходит в тот момент, когда идет обмен информацией с Интернетом. Если все «легальные» устройства в данный момент не работают, а лампочка все равно горит, пользователю стоит насторожиться.

Таблица подключенной техники

Некоторые пользователи используют следующий способ, помогающий ответить на вопрос: «Как узнать, кто подключился к моему WIFI?» Чтобы быстро проверить, не подключились ли к Wi-Fi недобросовестные пользователи, можно использовать метод просмотра таблицы техники. Для этого нужно ввести в строку браузера IP-адрес, а затем запустить командный интерпретатор. Сделать это можно так: зайти в меню «Пуск», потом выбрать пункт «Поиск», набрать «cmd» и ввести «Enter». Затем нужно выполнить команду «ipconfig». Адрес роутера будет отображаться возле надписи Default Gateway.

После введения логина и пароля в открывшемся окошке можно увидеть перечень устройств, которые подключаются к роутеру. Если IP- и MAC-адреса незнакомы, этих пользователей нужно заблокировать. При необходимости можно ограничить им приоритет до определенного времени.

Если IP- и MAC-адреса незнакомы, этих пользователей нужно заблокировать. При необходимости можно ограничить им приоритет до определенного времени.

Как узнать, кто подключился к Wi-Fi, с помощью настроек роутера?

Этот способ довольно простой. Когда владельца роутера одолевают мысли, как проверить, подключился ли кто к моему WIFI, необходимо зайти в настройки и выбрать соответствующую вкладку. Там будет отображать вся информация.

Чтобы войти в панель настроек, нужно в адресной строке браузера ввести цифры, которые указаны на обратной стороне роутера. Они могут отличаться, в зависимости от модели устройства, но чаще всего это 192.168.0.1 или 192.168.1.1. Также цифры, логин и пароль можно посмотреть в технической документации.

Когда все данные введены, необходимо нажать ОК и перейти в настройки роутера. Сначала нужно войти в раздел «Основные настройки», затем в меню «Беспроводной режим» и выбрать там пункт «Статистика беспроводного режима». В правой части окошка, которое откроется, можно увидеть число станций, подключенных к Wi-Fi. В данной статистике можно увидеть MAC-адрес устройств, общее число пакетов и тип шифрования.

В данной статистике можно увидеть MAC-адрес устройств, общее число пакетов и тип шифрования.

Опытные владельцы роутеров знают, что решить задачу: «Проверить, подключился ли кто к моему wifi» можно с помощью кабеля. Для этого существует вкладка «DHCP», там необходимо найти пункт «Список клиентов DHCP». Если есть подключенные устройства, будет отображаться не только их MAC-адрес, но и IP-адрес.

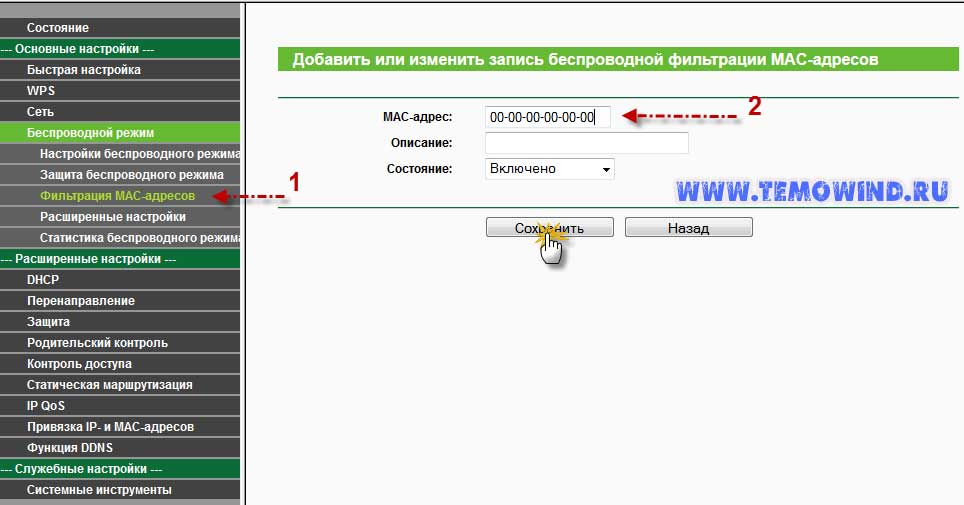

Как заблокировать чужой MAC-адрес?

Если, в поисках ответа на вопрос: «Кто подключился к моему WIFI?» владелец обнаружил чужие подключения, MAC-адрес необходимо заблокировать. Сделать это несложно, достаточно отфильтровать посторонние устройства. Для этого нужно перейти в раздел «Фильтрация MAC-адресов» и выбрать пункт «Включить». Далее следует установить кнопочку на первом параметре. После этого можно добавить чужой адрес и сохранить все изменения. Эта мера позволит закрыть доступ к Интернету, и посторонние устройства уже не смогут пользоваться Wi-Fi.

Чтобы обезопасить себя от других пользователей, Wi-Fi целесообразно закрыть паролем. Тогда доступ к сети Интернет будет ограничен, и владелец избавится от таких проблем, как, например, низкая скорость передачи данных.

Тогда доступ к сети Интернет будет ограничен, и владелец избавится от таких проблем, как, например, низкая скорость передачи данных.

Подбирать пароль нужно с большой ответственностью, чтобы его было сложно разгадать. Простой и предсказуемый шифр вряд ли станет преградой для подключения недобросовестных посторонних пользователей.

В пароле желательно сочетать большие и маленькие буквы, цифры и знаки препинания. Целесообразно сделать его как можно длиннее.

Сканирование локальной сети

Существует еще один способ, как узнать, кто подключился к моему WIFI. Он заключается в сканировании локальной сети. Необходимо ввести IP-адрес ноутбука или компьютера и выбрать ближайший диапазон. После проверки должно высветиться два адреса: подключенного устройства и модема. Если их больше – это свидетельствует о том, что к Wi-Fi подключены чужие устройства.

Некоторые пользователи ставят WEP-шифрование, но этот метод ненадежный. Существуют программки, позволяющие взламывать защиту и подключаться к Интернету. WPA – это преграда посильнее, но не все старые модели роутеров поддерживают данный протокол.

WPA – это преграда посильнее, но не все старые модели роутеров поддерживают данный протокол.

Wireless Network Watcher

Пользователям полезно будет знать, что существует программа для проверки. Кто подключен к моему WIFI, можно определить при помощи Wireless Network Watcher. Скачать утилиту лучше с официального сайта, чтобы избежать различных подделок.

Запускать программу необходимо с того устройства, которое будет подключено к роутеру. В противном случае никакой пользы от Wireless Network Watcher не будет. После сканирования можно посмотреть не только количество подключенных устройств, но и их MAC-адреса, и даже название фирмы-производителя.

Но отключить недобросовестных пользователей через программу не получится. Для этого нужно заходить в настройки роутера и блокировать адреса. Профессионалы используют специальную утилиту, которая позволяет определить местоположение подключенного устройства с точностью до нескольких метров.

Способов, как узнать, кто подключился к моему WIFI, довольно много, и каждый пользователь может выбрать тот, который ему подходит.

Как вычислить соседей, крадущих ваш интернет, и отключить их навсегда

Июль 29th, 2019 Алексей ГерусМногие задумывались, почему внезапно может падать скорость интернета. Или по каким причинам роутер может внезапно оборвать беспроводное соединение с одним устройством и продолжать работать с другим. Оказывается, у каждого маршрутизатора есть «предел мощности» в обслуживании подключённых клиентов. Потому очень важно (особенно для безопасности сети), чтобы к роутеру не подключались посторонние люди, а для этого необходимо мониторить список подключённых устройств.

Как посмотреть список подключённых к роутеру устройств

Существует несколько вариантов получить информацию о сети и обо всех подключённых к роутеру устройствах. Основной вариант, который доступен всем, — это информация в веб-админке роутера. Все подключённые к маршрутизатору устройства могут зайти в этот узел управления и посмотреть информацию о сети.

Другим возможным вариантом являются дополнительные программы, к примеру, Wireless Network Watcher. Однако подобные приложения не всегда бывают точными, кроме того, для их работы необходимо кабельное подключение к роутеру. Ну и последний минус, стороннее ПО — это всегда стороннее ПО, и неизвестно, какие коды в него вшиты.

Однако подобные приложения не всегда бывают точными, кроме того, для их работы необходимо кабельное подключение к роутеру. Ну и последний минус, стороннее ПО — это всегда стороннее ПО, и неизвестно, какие коды в него вшиты.

Для начала работы с веб-админкой роутера необходимо попасть в этот интерфейс.

- На тыльной стороне устройства знакомимся с реквизитами для входа в параметры маршрутизатора. Зачастую это IP-адреса типа 192.168.1.1 или 192.168.0.1, но всё чаще производители отходят от стандартных путей в угоду безопасности. На той же наклейке есть и информация о логине и пароле для входа в интерфейс.

Информация о доступе к панели управления роутером находится на тыльной стороне устройства

- Данные с тыльной стороны роутера вводим в браузере, подтверждаем вход.

В браузере прописываем специальный адрес, вводим логин и пароль и нажимаем «Вход»

- В колонке справа находим вкладку DHSP, в зависимости от производителя графа может называться полным именем Dynamic Host Configuration Protocol.

Затем открываем «Список клиентов DHSP» (другое возможное название «Статистика DHSP» и прочие варианты). На этой странице можно ознакомиться со всеми устройствами, что подключены к роутеру.

Затем открываем «Список клиентов DHSP» (другое возможное название «Статистика DHSP» и прочие варианты). На этой странице можно ознакомиться со всеми устройствами, что подключены к роутеру.В настройках маршрутизатора находим страницу «Список клиентов DHSP» и знакомимся с таблицей информации об устройствах

Каждое устройство имеет своё имя и mac-адрес. С помощью этой информации можно легко вычислить, кто подключился к сети «зайцем» и использует ваш трафик. Достаточно сравнить их с теми устройствами, что под рукой. Оставшийся девайс и будет нарушителем сети.

Также список подключённых устройств можно узнать и через стороннее ПО. Приложение Wireless Network Watcher позволяет быстро вывести список клиентов маршрутизатора. Достаточно всего лишь запустить приложение, и его интерфейс выдаст аналогичную информацию той, что рассмотрена в примере выше.

В основном интерфейсе программы Wireless Network Watcher показан список клиентов роутера

Однако для функционирования программы обязательно подключение к устройству через кабель, так как беспроводное соединение не даёт какую-либо информацию.

Аналогичным образом работают программы Network Watcher и WiFi Guard.

Видео: как посмотреть список устройств, что подключены к роутеру

Как удалить лишние устройства из списка

Если вы нашли нарушителя сети и точно уверены, что это несанкционированный доступ (лучше лишний раз перепроверить, вдруг это какой-то телефон или телевизор, а может сосед, которому вы дали пароль от Wi-Fi?), лазейку необходимо прикрыть. Во всех роутерах существует инструмент, который позволяет добавить mac-адрес устройства в список нежелательных и отключить его от сети.

В веб-админке маршрутизатора заходим на страницу «Беспроводной режим» — «Статистика беспроводного режима» (Wireless — Wireless statistic), находим устройство-нарушитель по mac-адресу и кликаем «Запретить» напротив соответствующей строки.

Кликаем «Запретить» напротив mac-адреса нарушителя для запрета доступа к сети

После этого действия обмен пакетами информацией с роутером будет запрещён. Однако если вы перемените своё решение или оно было принято по ошибке, достаточно нажать кнопку «Разрешить». Тогда всё вернётся на свои места и устройство получит доступ к интернету.

Для верности лучше изменить пароль. Для этого переходим во вкладку «Беспроводной режим» — «защита беспроводного режима» и изменяем поле «Пароль PSK».

На странице «Защита беспроводного режима» изменяем поле «Пароль PSk»

Иметь представление об управлении роутером и подключёнными к нему устройствами должен каждый, будь то домохозяйки или управляющий клубом. Контролировать сеть и иметь навыки на блокировку тех или иных устройств — это залог безопасности компьютерной сети.

Здравствуйте! Меня зовут Алексей. Мне 27 лет. По образованию — менеджер и филолог. Оцените статью: Поделитесь с друзьями!Как узнать, подключен ли кто-то к вашему ПК по сети

- Компьютеры

- ПК

- Как узнать, подключен ли кто-то к вашему ПК по сети

Автор: Дэн Гукин

Как узнать, кто еще в сети используется ваш ПК? Какие еще компьютеры в локальной сети заглядывают в ваши папки? Вы можете не знать, но ваш компьютер знает. Хотите узнать ответ? Выполните следующие действия:

Хотите узнать ответ? Выполните следующие действия:

В меню «Пуск» выберите «Все программы» → «Стандартные» → «Командная строка».

Откроется окно командной строки.

Введите netstat и нажмите клавишу Enter.

Команда netstat отображает сетевую статистику. В базовой форме (то, что вы набрали) отображаются текущие локальные подключения к вашему компьютеру. Вы увидите что-то подобное, если другой компьютер использует одну из общих папок вашего ПК:

Активные соединения Proto Local Address Внешний адрес Состояние TCP 192.168.0.103:139 192.168.0.101:60172 УСТАНОВЛЕНО TCP [fe80 :: e1fe: 4a18: c135: 883f% 8]: 445 MonsterX: 50209 УСТАНОВЛЕНА

Вывод, правда, технический.(Вы не должны ожидать меньшего от командной строки.) То, что вы ищете, — это сетевое имя другого компьютера, например MonsterX, как показано в примере кода.

Введите exit и нажмите Enter, чтобы закрыть окно командной строки.

Если вы не можете определить имя другого компьютера из выходных данных команды netstat, обратите внимание на IP-адреса. Вы должны перепроверить отображаемый IP-адрес с IP-адресами других компьютеров в сети, что может быть проблемой.Но это единственный другой способ использовать команду.

Вы должны перепроверить отображаемый IP-адрес с IP-адресами других компьютеров в сети, что может быть проблемой.Но это единственный другой способ использовать команду.

Вывод также не объясняет, какую именно папку использует другой компьютер. Фактически, другой компьютер может даже не использовать папку. Это может быть использование принтера или доступ к чему-то еще. Тайна всего этого!

Команду netstat также можно использовать для определения активных подключений к Интернету на вашем компьютере. Введите netstat -a, чтобы увидеть список, который может быть довольно обширным.

Как узнать, кто подключен к моему…

TL / DR: телефон показывает дополнительную точку доступа, если он подключен к моему ноутбуку с помощью кабеля.Изменение пароля HotSpot на телефоне отключит доступ к подключенным устройствам, но устройству (моему ноутбуку) может потребоваться несколько минут, чтобы зарегистрировать отключение.

—-

Вот что я испытал сверху.

Я работал на своем ноутбуке, используя точку доступа своего iPhone 6 для доступа в Интернет, когда я взглянул на свой iPhone и заметил, что синяя полоса, которая появляется в верхней части экрана, когда устройство подключено, говорит: «Личная точка доступа: 2 подключения ‘.

Мне это показалось странным, потому что мои iPhone и iPad были единственными двумя устройствами поблизости, которые когда-либо обращались к моей точке доступа, а мой iPad несколько дней находился в режиме полета.Я проверил свой iPad и подтвердил, что он все еще находится в режиме полета, что все беспроводные соединения отключены и что он не подключен к моей точке доступа. (Для ясности — сейчас я далеко от дома и никогда никому не предоставлял доступ к Hotspot.)

Я немного волновался, потому что у меня есть ограниченный объем данных от моего мобильного оператора (и большие расходы на перерасход) ), поэтому я хотел как можно быстрее разорвать все неизвестные соединения. Именно тогда я изменил пароль HotSpot на своем телефоне и включил и выключил соединение HotSpot.«2 соединения» снова появились при включении HotSpot, хотя новый пароль не был введен на моем компьютере. Я также включил Wi-Fi на своем компьютере, и «2 подключения» переключились на «1 подключение», когда Wi-Fi на ноутбуке был выключен, но iPhone все еще был подключен к ноутбуку (через USB / кабель Lightning).

Именно тогда я изменил пароль HotSpot на своем телефоне и включил и выключил соединение HotSpot.«2 соединения» снова появились при включении HotSpot, хотя новый пароль не был введен на моем компьютере. Я также включил Wi-Fi на своем компьютере, и «2 подключения» переключились на «1 подключение», когда Wi-Fi на ноутбуке был выключен, но iPhone все еще был подключен к ноутбуку (через USB / кабель Lightning).

Изначально это выглядело для меня как одно известное, но неконтролируемое соединение (Wi-Fi-соединение ноутбука, которое не обновляло учетные данные пароля сразу) и одно неизвестное соединение (то, которое осталось, когда я отключил Wi-Fi ноутбука).

После еще нескольких минут игры (как упоминалось в моем предыдущем посте) я обнаружил, что это второе соединение появляется только тогда, когда телефон был подключен к ноутбуку через кабель. Только что проверил еще раз (через 6 часов), и он все еще показывает это второе соединение при подключении по кабелю.

Я снова сбросил пароль на телефоне (пока были активны «2 соединения»). «2 соединения» на короткое время мигнули «1 соединение», а затем вернулись к «2 соединениям». Мой компьютер больше не подключен.Через 1 минуту мой iPhone показывает «1 соединение».

«2 соединения» на короткое время мигнули «1 соединение», а затем вернулись к «2 соединениям». Мой компьютер больше не подключен.Через 1 минуту мой iPhone показывает «1 соединение».

Что меня смутило прошлой ночью, так это «2 соединения» и тот факт, что Wi-Fi моего компьютера не отключился сразу, когда я сменил пароль точки доступа. (Я только что проверил это еще раз и обнаружил, что, хотя значок подключения к точке доступа на ноутбуке продолжает отображаться (две взаимосвязанные ссылки), на самом деле подключения нет.)

В любом случае, теперь я больше не беспокоюсь о несанкционированных подключениях, когда я знаю, что второе соединение идет от кабеля.Я по-прежнему с нетерпением жду какого-нибудь приложения, которое показывает, какие устройства подключены, и мне любопытно, может ли кто-нибудь еще это подтвердить.

Спасибо.

15-дюймовый Macbook pro, OSX 10.9.5

iPhone 6, 8.1

Что использует моя пропускная способность? 5 советов по отслеживанию использования домашней сети

Дети играют в онлайн-игру. Ваш партнер транслирует фильм и загружает что-то для работы. Вы пытаетесь конкурировать с ними за пропускную способность … но этого просто не происходит.

Ваш партнер транслирует фильм и загружает что-то для работы. Вы пытаетесь конкурировать с ними за пропускную способность … но этого просто не происходит.

Многие вещи могут истощить вашу пропускную способность в Интернете.В большинстве случаев вы знаете людей в вашей сети. В других случаях это вредоносное ПО или злоумышленник.

Может быть так плохо, что вы кричите: «Что использует мою полосу пропускания ?!» Это хороший вопрос. Вот как вы можете проверить и устранить неполадки, которые (или кто) использует вашу полосу пропускания в вашей домашней сети.

Вот как вы можете проверить и устранить неполадки, которые (или кто) использует вашу полосу пропускания в вашей домашней сети.

1. Отслеживание использования полосы пропускания через маршрутизатор

Отслеживание использования полосы пропускания через маршрутизатор

Лучшее место, чтобы понять, что потребляет вашу полосу пропускания, — это ваш маршрутизатор.Ваш маршрутизатор обрабатывает весь входящий и исходящий интернет-трафик для вашего дома.

В настройках вашего маршрутизатора есть страница, содержащая каждое устройство, подключенное к вашей сети в данный момент. Вы можете проверить IP-адреса, MAC-адреса устройств и их текущий статус подключения. В зависимости от вашего маршрутизатора у вас также может быть доступ к сетевой информации, такой как текущая скорость загрузки и выгрузки, а также объем данных, которые использует или использовал каждое устройство.

Вы можете проверить IP-адреса, MAC-адреса устройств и их текущий статус подключения. В зависимости от вашего маршрутизатора у вас также может быть доступ к сетевой информации, такой как текущая скорость загрузки и выгрузки, а также объем данных, которые использует или использовал каждое устройство.

Например, страница локальной сети на моем маршрутизаторе показывает каждое устройство.

Заметили запись, с которой вы не знакомы? Вы можете удалить его и удалить из своей сети. Убедитесь, что вы не удалили одно из своих устройств в процессе! Если вы это сделаете, это не имеет большого значения. Возможно, вам придется повторно ввести свои учетные данные для входа в сеть, что является незначительным неудобством для большинства устройств.

Убедитесь, что вы не удалили одно из своих устройств в процессе! Если вы это сделаете, это не имеет большого значения. Возможно, вам придется повторно ввести свои учетные данные для входа в сеть, что является незначительным неудобством для большинства устройств.

2.Проверьте использование полосы пропускания с помощью Capsa

Второй вариант проверки того, что использует вашу полосу пропускания, — через стороннюю программу. В этом случае вы можете использовать Capsa, бесплатное приложение для анализа сети, которое фиксирует каждый пакет данных, взаимодействующий с вашей системой.

В этом случае вы можете использовать Capsa, бесплатное приложение для анализа сети, которое фиксирует каждый пакет данных, взаимодействующий с вашей системой.

- Выберите сетевой адаптер для вашей системы.Для меня это Ethernet. Для вас это может быть адаптер Wi-Fi. Выберите Полный анализ , затем нажмите Старт , чтобы начать работу.

- В обозревателе узлов (слева) перейдите к Protocol Explorer> [ваш тип адаптера]> IP .

Дерево протоколов расширяется, но на этом можно остановиться.

Дерево протоколов расширяется, но на этом можно остановиться. - На панели анализа выберите протокол . . На вкладке «Протокол» показаны пакеты данных для каждого протокола, используемого вашей системой.

- На панели инструментов анализа в нижней части экрана выберите MAC Endpoint . Если дважды щелкнуть IP-адрес своего устройства, откроется экран подробного анализа пакетов.

Что удобно, так это то, что у большого количества обычного трафика есть легко идентифицируемые адреса. В других местах Capsa отмечает движение за вас.

В других местах Capsa отмечает движение за вас.

Вы также можете организовать эту информацию по-разному.На панели анализа перейдите на вкладку IP Endpoint , затем перейдите к IP-адресу вашего устройства. На панели инструментов анализа отображаются все входящие и исходящие соединения для локального хоста, его географическая конечная точка и многое другое. Столбец Node 2 может быть интересным для чтения!

Столбец Node 2 может быть интересным для чтения!

Бесплатная версия имеет некоторые ограничения:

- Отслеживает только десять частных IP-адресов

- Только отслеживает один сетевой адаптер

- Может работать только над одним проектом за раз

Но по большей части эти ограничения не должны влиять на вашу способность выяснить, что ворует вашу полосу пропускания.

Загрузить: Capsa для Windows (бесплатно)

Примечание: Хотите отслеживать всю свою сеть? Вот как превратить Raspberry Pi в инструмент сетевого мониторинга.

3. Сканировать вашу систему на наличие вредоносных программ

Другая возможность заключается в том, что проблемы с пропускной способностью возникают не из вашей локальной сети.Возможно, вы обнаружили какое-то неприятное вредоносное ПО, которое крадет вашу полосу пропускания, поскольку оно взаимодействует с внешним сервером или действует как бот для рассылки спама. Вредоносное ПО может потреблять ваше вредоносное ПО множеством способов, хотя и не всегда «всепоглощающим». Тем не менее, если у вас есть вредоносное ПО, независимо от потребления полосы пропускания, вам необходимо очистить систему.

Вредоносное ПО может потреблять ваше вредоносное ПО множеством способов, хотя и не всегда «всепоглощающим». Тем не менее, если у вас есть вредоносное ПО, независимо от потребления полосы пропускания, вам необходимо очистить систему.

У вас должен быть установлен антивирус. Запустите полное сканирование системы любым антивирусом, который вы используете. Кроме того, я настоятельно рекомендую загрузить Malwarebytes и выполнить полное сканирование системы. Поместите в карантин и удалите все гнусные элементы, обнаруженные при полном сканировании системы. Затем проверьте, увеличивается ли ваша пропускная способность. Вы можете заметить резкое увеличение скорости!

Запустите полное сканирование системы любым антивирусом, который вы используете. Кроме того, я настоятельно рекомендую загрузить Malwarebytes и выполнить полное сканирование системы. Поместите в карантин и удалите все гнусные элементы, обнаруженные при полном сканировании системы. Затем проверьте, увеличивается ли ваша пропускная способность. Вы можете заметить резкое увеличение скорости!

Не знаете, с чего начать? Ознакомьтесь с руководством по удалению вредоносных программ MakeUseOf!

4. Используйте Netstat для обнаружения сетевых проблем

Используйте Netstat для обнаружения сетевых проблем

Еще один способ отточить системные процессы, занимающие вашу полосу пропускания, — использовать командную строку и команду netstat.Netstat — это сокращение от «сетевой статистики», и вы можете использовать эту команду для оценки всех сетевых входов и выходов в вашей системе (но не в вашем маршрутизаторе).

В строке поиска меню Пуск введите команду , затем щелкните правой кнопкой мыши и выберите Запуск от имени администратора .Когда откроется командная строка, введите netstat -o и нажмите Enter. Далее следует длинный список всех активных сетевых подключений на вашем компьютере, порт, который они прослушивают, внешний адрес и процесс, которому принадлежит сетевое подключение.

Просмотрите список и посмотрите, нет ли необычных записей. Вы можете скопировать и вставить адрес в свой браузер, чтобы найти его. Подавляющее большинство записей относится к серверам или облачным серверам того или иного типа, потому что они являются основой Интернета.

Вы можете скопировать и вставить адрес в свой браузер, чтобы найти его. Подавляющее большинство записей относится к серверам или облачным серверам того или иного типа, потому что они являются основой Интернета.

Для быстрого анализа перейдите на страницу urlscan. io и вставьте туда адрес. Вы получите краткий отчет о том, кому принадлежит сервер или адрес.

io и вставьте туда адрес. Вы получите краткий отчет о том, кому принадлежит сервер или адрес.

Вы также можете отметить PID (Process ID) .Откройте диспетчер задач, затем вкладку «Службы» и найдите эквивалентный процесс. Если PID имеет много открытых сетевых подключений в командной строке и это услуга, которую вы не узнаете, вы можете либо остановить службу и посмотреть, устраняет ли она проблемы с вашей пропускной способностью, либо выполнить поиск в Интернете, чтобы выяснить, что процесс есть, и если это то, чего требует ваша система.

5.Проверка сетевой активности с помощью монитора ресурсов Windows

Находясь в диспетчере задач, чтобы перейти к другому инструменту устранения неполадок с пропускной способностью, щелкните вкладку «Производительность», а затем нажмите кнопку «Монитор ресурсов» внизу.

На мой взгляд, монитор ресурсов — один из самых мощных инструментов, доступных в вашем арсенале устранения неполадок в сети.

Взгляд на столбцы «Отправить» и «Получить» показывает, что на Chrome и Malwarebytes в настоящее время приходится большая часть моей пропускной способности.Видеть Chrome и Malwarebytes вверху списка — это нормально, потому что я доверяю обеим этим программам. Если вы видите неизвестный процесс или приложение вверху списка, истощая вашу пропускную способность, пора начать расследование.

Если вы видите неизвестный процесс или приложение вверху списка, истощая вашу пропускную способность, пора начать расследование.

Что использует вашу полосу пропускания?

Это хороший вопрос. Я знаю, что в моем доме иногда может быть до десяти устройств, конкурирующих за пропускную способность. В то время я рад, что могу управлять маршрутизатором.

Я знаю, что в моем доме иногда может быть до десяти устройств, конкурирующих за пропускную способность. В то время я рад, что могу управлять маршрутизатором.

Не то чтобы я предлагал сократить пропускную способность вашей семьи или друзей. Однако, если у вас постоянная утечка пропускной способности и вы уверены, что это устройство не находится под вашим контролем, один из приведенных выше советов по мониторингу использования вашей домашней сети обнаружит преступника.

Однако, если у вас постоянная утечка пропускной способности и вы уверены, что это устройство не находится под вашим контролем, один из приведенных выше советов по мониторингу использования вашей домашней сети обнаружит преступника.

Если вы держите свой смартфон под рукой, почему бы не превратить его в центр анализа мобильной сети с помощью одного из этих приложений для Android?

Фирма FireEye, ведущая компания в области кибербезопасности, подверглась атаке со стороны государства Фирма, занимающаяся кибербезопасностью, подтвердила, что злоумышленники украли целый набор инструментов Red Team.

Гэвин — младший редактор для Windows and Technology Explained, постоянный участник Really Useful Podcast и редактор дочернего сайта MakeUseOf, посвященного криптографии, Blocks Decoded.У него есть степень бакалавра (с отличием) в области современного письма с использованием методов цифрового искусства, разграбленных на холмах Девона, а также более десяти лет профессионального писательского опыта. Он любит много пить чая, настольные игры и футбол.

Ещё от Gavin PhillipsПодпишитесь на нашу рассылку новостей

Присоединяйтесь к нашему информационному бюллетеню, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Пожалуйста, подтвердите свой адрес электронной почты в письме, которое мы вам только что отправили.

CCNA 4 Connecting Networks v6.0 — Заключительный экзамен практики CN, ответы 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей.Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Какие два компонента глобальной сети с большей вероятностью будут использоваться интернет-провайдером? (Выберите два.) пункт разграничения

- платная сеть *

- CO *

- CPE

- DTE

- Каковы два преимущества коммутации пакетов перед коммутацией каналов? (Выберите два.) Меньше задержек в процессах передачи данных.

- Несколько пар узлов могут обмениваться данными по одному и тому же сетевому каналу. *

- Между каждой парой взаимодействующих узлов устанавливается выделенная безопасная цепь.

- Соединение через сеть поставщика услуг устанавливается быстро до начала связи.

- Стоимость связи ниже. *

- Какие два общих типа технологий WAN с коммутацией каналов? (Выберите два.)

- ISDN *

- MPLS

- Банкомат

- Телефонная сеть *

- Frame Relay

Объясните:

ISDN и PSTN являются наиболее распространенными технологиями с коммутацией каналов. Сети с коммутацией каналов образуют выделенный канал или канал до того, как происходит обмен данными. - Под какие две категории подключений WAN подходит Frame Relay? (Выберите два.)

- с коммутацией пакетов *

- общественная инфраструктура

- выделенный

- частная инфраструктура *

- Интернет

Explain:

Частная инфраструктура с коммутацией пакетов, такая как Frame Relay, является более дешевой альтернативой дорогим арендованным линиям. - Какая технология WAN способна передавать голосовой и видеотрафик, используя фиксированную полезную нагрузку 48 байтов для каждого кадра?

- Ethernet WAN

- ISDN

- Банкомат *

- Frame Relay

Объяснение:

Ячейки ATM всегда имеют фиксированную длину 53 байта.Ячейка ATM содержит 5-байтовый заголовок ATM, за которым следуют 48 байтов полезной нагрузки ATM. - Какой тип технологии дальней связи обеспечивает соединение точка-точка и сотовый доступ?

- мобильный широкополосный доступ

- WiMax *

- спутник

- муниципальный Wi-Fi

Объяснение:

Башни WiMax могут подключаться к другим башням WiMax с помощью микроволновых каналов прямой видимости или обеспечивать сотовый доступ к устройствам.Муниципальная спутниковая технология Wi-Fi и мобильная широкополосная связь не обеспечивают технологию «точка-точка» на большие расстояния, но обеспечивают доступ для мобильных устройств. - Небольшая юридическая фирма хочет подключиться к Интернету на относительно высокой скорости, но с низкими затратами. Кроме того, компания предпочитает, чтобы соединение осуществлялось через выделенную ссылку с поставщиком услуг. Какой тип подключения выбрать?

- кабель

- ISDN

- выделенная линия

- DSL *

Explain:

Как DSL, так и кабельное соединение могут обеспечить относительно высокоскоростное соединение с Интернетом по разумной цене.В то время как абоненты DSL устанавливают индивидуальные каналы связи с поставщиком услуг, абоненты местных кабельных услуг (по соседству) используют ту же полосу пропускания кабеля. По мере того как все больше пользователей присоединяются к кабельной услуге, доступная пропускная способность может быть ниже ожидаемой. И выделенная линия, и соединения ISDN представляют собой выделенные каналы от клиента к поставщику услуг, но они дороже, чем DSL или кабельные услуги. - См. Экспонат. Какой тип инкапсуляции уровня 2 будет использоваться для соединения D на основе этой конфигурации на вновь установленном маршрутизаторе:

RtrA (config) # interface serial0 / 0/0

RtrA (config-if) # ip address 128 .107.0.2 255.255.255.252

RtrA (config-if) # без выключения

- Frame Relay

- HDLC *

- ППС

- Ethernet

Объяснение:

HDLC — это метод инкапсуляции по умолчанию на последовательных интерфейсах маршрутизатора Cisco. Если никакая другая инкапсуляция не настроена, интерфейс по умолчанию будет HDLC. - Какие два протокола в комбинации следует использовать для установления соединения с безопасной аутентификацией между Cisco и маршрутизатором стороннего производителя? (Выберите два.)

Объяснение:

На маршрутизаторе Cisco используемая версия HDLC является проприетарной. Следовательно, при соединении между Cisco и маршрутизатором стороннего производителя следует использовать PPP. Из двух типов аутентификации, которые поддерживает PPP (PAP и CHAP), CHAP является более безопасным. - Какое утверждение о NCP верно?

- NCP проверяет связь, чтобы убедиться, что качество связи достаточное.

- Каждый сетевой протокол имеет соответствующий NCP.*

- Прерывание связи является обязанностью NCP.

- NCP устанавливает начальную связь между устройствами PPP.

- См. Экспонат. Какие три шага необходимы для настройки Multilink PPP на маршрутизаторе HQ? (Выберите три варианта.)

- Назначьте последовательные интерфейсы для многоканального пакета. *

- Создайте и настройте многоканальный интерфейс. *

- Включите инкапсуляцию PPP на многоканальном интерфейсе.

- Включить инкапсуляцию PPP на последовательных интерфейсах. *

- Назначьте интерфейс Fast Ethernet для многоканального пакета.

- Привяжите многоканальный пакет к интерфейсу Fast Ethernet.

Объяснение:

Многоканальный протокол PPP распределяет трафик по связанным физическим каналам глобальной сети. Чтобы настроить многоканальный PPP на маршрутизаторе, создание многоканального пакета начинается с создания многоканального интерфейса. Последовательные интерфейсы — это каналы глобальной сети на выставке, которые должны быть назначены многоканальному пакету.Последовательные интерфейсы также должны быть включены, чтобы инкапсуляция PPP стала частью многоканальной группы. - Сетевой инженер устраняет неисправность аутентификации CHAP по каналу PPP WAN между двумя маршрутизаторами. Если проверка подлинности CHAP не включена как часть конфигурации интерфейса на обоих маршрутизаторах, связь по каналу будет успешной. Что могло вызвать сбой CHAP? Имя пользователя, настроенное на каждом маршрутизаторе, совпадает с именем хоста другого маршрутизатора.

- Имя хоста, настроенное на каждом маршрутизаторе, отличается.

- Тактовая частота на последовательном интерфейсе DCE не настроена.

- Секретный пароль, настроенный на каждом маршрутизаторе, отличается. *

- Какое утверждение описывает разницу между CHAP и PAP при аутентификации PPP?

- PAP использует метод двустороннего установления связи, а CHAP использует метод трехстороннего установления связи. *

- PAP отправляет зашифрованный пароль, а CHAP вообще не отправляет пароль.

- PAP и CHAP обеспечивают эквивалентную защиту от атак повторного воспроизведения.

- PAP отправляет пароль один раз, а CHAP отправляет пароль повторно, пока не будет получено подтверждение аутентификации.

Explain:

Еще одно различие между PAP и CHAP состоит в том, что CHAP отправляет периодические запросы, тогда как PAP аутентифицируется только один раз. - Технический специалист в удаленном месте устраняет неполадки маршрутизатора и отправил по электронной почте выходные данные команды частичной отладки сетевому инженеру в центральном офисе.Сообщение, которое получает инженер, содержит только несколько сообщений LCP, относящихся к последовательному интерфейсу. Какой протокол WAN используется на ссылке?

- ППС *

- VPN

- HDLC

- Frame Relay

Объяснение:

LCP (протокол управления каналом) является компонентом PPP. - Какая технология DSL обеспечивает более высокую пропускную способность для пользователя в нисходящем направлении, чем для восходящего потока?

Объяснение:

ADSL обеспечивает пользователю более высокую пропускную способность нисходящего потока, чем пропускную способность выгрузки.SDSL обеспечивает одинаковую емкость в обоих направлениях. TDMA и CDMA не являются технологиями DSL. - Какой протокол связи позволяет создать туннель через DSL-соединение между клиентским маршрутизатором и маршрутизатором ISP для отправки кадров PPP?

Explain:

PPPoE, протокол точка-точка через Ethernet, создает туннель через соединение DSL с целью передачи последовательных данных вверх и вниз в широком частотном диапазоне и позволяет нескольким абонентам, подключенным к сети, передавать и принимать одновременно . - Какая группа API-интерфейсов используется контроллером SDN для связи с различными приложениями?

- API для северного направления *

- API в западном направлении

- южных API

- API в восточном направлении

Объяснение:

Программно-определяемая сеть (SDN) — это сетевая архитектура, разработанная для виртуализации сети. SDN перемещает плоскость управления с каждого сетевого устройства на центральный сетевой контроллер.Контроллер SDN использует северные API-интерфейсы для связи с вышестоящими приложениями. Он также использует южные API-интерфейсы для определения поведения нисходящих виртуальных коммутаторов и маршрутизаторов. - Какие две технологии являются основными компонентами архитектуры Cisco ACI? (Выберите два.)

- Коммутаторы с поддержкой OpenFlow

- Контроллер инфраструктуры политики приложений *

- Прозрачное соединение множества звеньев

- Сетевой профиль приложения *

- Интерфейс к системе маршрутизации

Explain:

Архитектура Cisco ACI содержит три основных компонента:

Application Network Profile (ANP) — ANP — это набор групп конечных точек (EPG), их соединений и политик, которые определяют эти соединения.

Application Policy Infrastructure Controller (APIC) — APIC — это централизованный программный контроллер, который управляет масштабируемой кластерной структурой ACI и управляет ею. Коммутаторы серии

Cisco Nexus 9000 — обеспечивают коммутационную матрицу с поддержкой приложений и работают с APIC для управления виртуальной и физической сетевой инфраструктурой. В реализации SDN требуются переключатели с поддержкой

OpenFlow. И интерфейс к системе маршрутизации (I2RS), и прозрачное соединение множества ссылок (TRILL) — это разные подходы, разработанные для виртуализации сети. - Две корпорации только что завершили слияние. Сетевого инженера попросили соединить две корпоративные сети без затрат на выделенные линии. Какое решение было бы наиболее рентабельным методом обеспечения надлежащего и безопасного соединения между двумя корпоративными сетями? VPN типа «сеть-сеть» *

- Cisco Secure Mobility Clientless SSL VPN

- Клиент безопасной мобильности Cisco AnyConnect с SSL

- VPN удаленного доступа с использованием IPsec

- Frame Relay

- Когда GRE настроен на маршрутизаторе, к чему относятся адреса источника и назначения туннеля на туннельном интерфейсе?

- IP-адреса туннельных интерфейсов на промежуточных маршрутизаторах между подключенными маршрутизаторами

- IP-адреса двух локальных сетей, которые соединяются вместе с помощью VPN

- IP-адреса на каждом конце канала WAN между маршрутизаторами *

- IP-адрес хоста в локальной сети, который виртуально расширяется

Объяснение:

VPN типа «сеть-сеть» устанавливается с помощью туннеля GRE.Он не связывает две локальные сети, а, скорее, расширяет охват одной локальной сети через глобальную сеть. Туннельные интерфейсы настраиваются на маршрутизаторах на каждом конце VPN, а не на промежуточных маршрутизаторах. - Откройте действие PT. Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос.

Какая проблема препятствует обмену данными между хостами через туннель VPN?- Неверные IP-адреса туннеля. *

- Неправильная конфигурация EIGRP.

- Неправильные адреса назначения туннеля.

- Неправильные интерфейсы источника туннеля.

Объяснение:

Неверный IP-адрес туннельного интерфейса на B-Gateway. Он должен быть в сети 172.16.1.0/24. Изменение этого адреса вызовет туннельные интерфейсы и позволит хостам пинговать друг друга. - Какой протокол маршрутизации используется для обмена маршрутной информацией между автономными системами в Интернете?

Объясните:

Внешние протоколы маршрутизации обмениваются маршрутной информацией между автономными системами.BGP — единственный протокол внешней маршрутизации, используемый сегодня в Интернете. - На рисунке показаны четыре автономные системы (AS). AS 65002 подключается к AS 65003 и к AS 65004. AS 65003 подключается только к AS 65002. AS 65004 подключается к AS 65002 и AS 65005. AS 65005 подключается к AS 65003 и к Интернету. См. Выставку. Для какой автономной системы BGP не подходит?

Explain:

BGP целесообразно использовать, когда автономная система является многосетевой или имеет более одного соединения с другой автономной системой или Интернетом.BGP не подходит для односетевых автономных систем. Автономная система 65003 является односетевой AS, поскольку она подключена только к одной другой автономной системе, 65002. - Какие две функции описывают использование списка управления доступом? (Выберите два.)

- ACL могут разрешать или запрещать трафик на основе MAC-адреса, исходящего от маршрутизатора.

- ACL обеспечивают базовый уровень безопасности для доступа к сети. *

- ACL могут контролировать, к каким областям хост может получить доступ в сети.* Списки ACL

- помогают маршрутизатору определить лучший путь к месту назначения. Стандартные списки ACL

- могут ограничивать доступ к определенным приложениям и портам.

- Сетевой администратор объясняет своему младшему коллеге использование ключевых слов lt и gt при фильтрации пакетов с использованием расширенного ACL. Где будут использоваться ключевые слова lt или gt?

- в расширенном ACL IPv6, который останавливает передачу пакетов в одну конкретную целевую VLAN

- в IPv6 с именем ACL, который разрешает FTP-трафик из одной конкретной локальной сети попадать в другую локальную сеть

- в расширенном ACL IPv4, который разрешает пакеты из диапазона TCP-портов, предназначенные для определенного сетевого устройства *

- в стандартном ACL с именем IPv4, который имеет определенные протоколы UDP, которые разрешено использовать на определенном сервере

Explain:

Ключевые слова lt и gt используются для определения диапазона номеров портов, которые меньше определенного номера порта или больше определенного номера порта. - См. Экспонат. У маршрутизатора есть существующий ACL, который разрешает весь трафик из сети 172.16.0.0. Администратор пытается добавить новый ACE в ACL, который отклоняет пакеты от хоста 172.16.0.1 и получает сообщение об ошибке, которое показано на выставке. Какое действие может предпринять администратор, чтобы заблокировать пакеты от хоста 172.16.0.1, разрешив при этом весь остальной трафик из сети 172.16.0.0?

- Добавить запретить любой ACE в список доступа 1.

- Вручную добавьте новый запрет доступа ACE с порядковым номером 15.

- Создайте второй список доступа, запрещающий хосту, и примените его к тому же интерфейсу.

- Вручную добавьте новый запрещающий ACE с порядковым номером 5. *

Explain:

Поскольку новый запрещающий ACE — это адрес хоста, который попадает в существующую разрешенную сеть 172.16.0.0, маршрутизатор отклоняет команду и отображает сообщение об ошибке. Чтобы новый запретить ACE вступил в силу, он должен быть вручную настроен администратором с порядковым номером меньше 10. - Какие три записи неявного управления доступом автоматически добавляются в конец списка управления доступом IPv6? (Выберите три.)

- запретить icmp любой

- разрешить ipv6 любой любой

- запретить ipv6 любой любой *

- разрешить icmp любой любой nd-na *

- разрешить icmp любой нд-нс *

- запретить ip любой

Explain:

Все списки ACL IPv6 автоматически включают два неявных оператора разрешения; разрешить icmp любые любые nd-ns и разрешить icmp любые любые nd-na.Эти операторы позволяют интерфейсу маршрутизатора выполнять операции обнаружения соседей. Также существует неявный deny ipv6 any any, который автоматически включается в самый конец любого ACL IPv6, который блокирует все пакеты IPv6, не разрешенные иным образом. - Какой оператор описывает разницу между работой списков ACL для входящих и исходящих сообщений?

- Входящие ACL обрабатываются до маршрутизации пакетов, а исходящие ACL обрабатываются после завершения маршрутизации.*

- На сетевом интерфейсе можно настроить более одного ACL для входящего трафика, но можно настроить только один ACL для исходящего трафика.

- В отличие от исходящих ALC, входящие ACL могут использоваться для фильтрации пакетов по нескольким критериям.

- ACL для входящего трафика можно использовать как в маршрутизаторах, так и в коммутаторах, но ACL для исходящего трафика можно использовать только на маршрутизаторах.

Объяснение:

При входящем ACL входящие пакеты обрабатываются перед маршрутизацией. В исходящем ACL пакеты сначала направляются на исходящий интерфейс, а затем обрабатываются.Таким образом, обработка входящих сообщений более эффективна с точки зрения маршрутизатора. Структура, методы фильтрации и ограничения (на интерфейсе можно настроить только один входящий и один исходящий ACL) одинаковы для обоих типов ACL. - Каков результат атаки с задержкой DHCP?

- Клиенты получают назначения IP-адресов от мошеннического DHCP-сервера.

- Злоумышленник предоставляет клиентам неверную информацию о DNS и шлюзе по умолчанию.

- Перехватываются IP-адреса, назначенные законным клиентам.

- Законные клиенты не могут арендовать IP-адреса. *

Объяснение:

Атаки голодания DCHP запускаются злоумышленником с намерением создать DoS для клиентов DHCP. Для достижения этой цели злоумышленник использует инструмент, который отправляет множество сообщений DHCPDISCOVER, чтобы арендовать весь пул доступных IP-адресов, тем самым блокируя их для законных хостов. - Что рекомендуется делать при работе с собственной VLAN?

- Отключить DTP.

- Используйте защиту порта.

- Назначьте его неиспользуемой VLAN. *

- Назначьте тот же номер VLAN, что и управляющей VLAN.

Объяснение:

Невозможно включить защиту порта на магистрали, и магистрали — единственные типы портов, которые имеют собственную VLAN. Несмотря на то, что отключение DTP на магистрали является наилучшей практикой, это не имеет ничего общего с рисками, связанными с собственными VLAN. Чтобы предотвратить нарушения безопасности, которые используют преимущества собственной VLAN, поместите собственную VLAN в неиспользуемую VLAN, отличную от VLAN 1.Управляющая VLAN также должна быть неиспользуемой VLAN, отличной от собственной VLAN и отличной от VLAN 1. - Какой протокол управления можно безопасно использовать с устройствами Cisco для получения или записи переменных в MIB?

- SNMP версия 1

- SNMP версии 2

- SNMP версии 2c

- SNMP версия 3 *

- SNMP версии 3 считается безопасной версией SNMP.

- Каковы два преимущества использования ловушек SNMP? (Выберите два.)

- Они ограничивают доступ только для систем управления.

- Они устраняют необходимость в некоторых периодических опросах. *

- Они могут предоставлять статистику по пакетам TCP / IP, которые проходят через устройства Cisco.

- Они могут пассивно прослушивать экспортированные дейтаграммы NetFlow.

- Они снижают нагрузку на сетевые и агентские ресурсы. *

Объяснение:

SNMP можно использовать для сбора и хранения информации об устройстве.Менеджеры SNMP могут периодически опрашивать агентов SNMP на предмет информации, хранящейся в MIB агента. Чтобы уменьшить количество опросов и, следовательно, нагрузку на сеть и агент SNMP, на агенте могут быть установлены ловушки, которые отправляют информацию менеджеру без необходимости опроса. - В чем преимущество SNMPv3 перед SNMPv1 или SNMPv2?

- мобильность

- поддержка других протоколов сетевого мониторинга

- более быстрое время отклика

- безопасность *

Объяснение:

SNMPv3 обеспечивает аутентификацию и шифрование пакетов сетевого управления и мониторинга, передаваемых между устройством и диспетчером (-ами) SNMP.Взаимодействие с другими людьми - Какой инструмент сетевого мониторинга копирует трафик, проходящий через один порт коммутатора, и отправляет скопированный трафик на другой порт коммутатора для анализа?

Explain:

Функция Switched Port Analyzer (SPAN) коммутаторов Cisco позволяет копировать трафик, входящий или исходящий из порта коммутатора, на другой порт, чтобы его можно было собирать и анализировать с помощью программного обеспечения для мониторинга сети. - RSPAN зависит от типа VLAN?

- RSPAN VLAN *

- по умолчанию VLAN

- собственный VLAN

- черная дыра VLAN

- управление VLAN

- частная VLAN

Объяснение:

Удаленный SPAN (RSPAN) позволяет портам источника и назначения находиться на разных коммутаторах.RSPAN использует два сеанса. Один сеанс используется в качестве источника, а один сеанс используется для копирования или приема трафика из VLAN. Трафик для каждого сеанса RSPAN передается по магистральным каналам в указанной пользователем VLAN RSPAN, выделенной (для этого сеанса RSPAN) на всех участвующих коммутаторах. - Почему QoS является важной проблемой в конвергентной сети, объединяющей передачу голоса, видео и данных?

- Голосовая и видеосвязь более чувствительна к задержкам.*

- Устаревшее оборудование не может передавать голос и видео без QoS.

- Передача данных должна быть приоритетной.

- Передача данных чувствительна к джиттеру.

Explain:

Без каких-либо механизмов QoS чувствительные ко времени пакеты, такие как голос и видео, будут отбрасываться с той же частотой, что и трафик электронной почты и просмотра веб-страниц. - Какие две характеристики голосового трафика? (Выберите два.)

- Нечувствителен к потере пакетов.

- Потребляет мало сетевых ресурсов. *

- Может выдерживать задержку до 400 мс.

- Чувствителен к задержке. *

- Лопается.

Объяснение:

Голосовой трафик не потребляет много сетевых ресурсов, таких как пропускная способность. Однако он очень чувствителен к задержкам и отброшенным пакетам. Для хорошего качества передачи голоса задержка должна быть менее 150 миллисекунд, а потеря пакетов — менее 1%. - Верно или неверно. DiffServ — это стратегия QoS, обеспечивающая сквозные гарантии.

Explain:

В отличие от IntServ, который предоставляет гарантии QoS с помощью механизма резервирования ресурсов, DiffServ не может гарантировать сквозное QoS. При использовании DiffServ политика QoS применяется и реализуется на поэтапной основе. - Какой шаг QoS должен произойти, прежде чем пакеты можно будет пометить?

- полицейская

- формовочная

- в очереди

- классифицирующий *

Объясните:

Трафик необходимо классифицировать, прежде чем его можно будет маркировать.После того, как трафик был отмечен, можно предпринять действия для предоставления определенного уровня обслуживания. - См. Экспонат. Сетевой администратор развернул QoS и настроил сеть для маркировки трафика на телефонах VoIP, а также на коммутаторах уровня 2 и уровня 3. Где должна происходить начальная маркировка, чтобы установить границу доверия?

- Граница доверительного управления 4

- Граница доверия 3

- Граница доверия 1 *

- Граница доверия 2

Объясните:

Трафик следует классифицировать и отмечать как можно ближе к его источнику.Граница доверия определяет, к какому трафику, отмеченному устройством, следует доверять. Трафик, отмеченный на телефонах VoIP, будет считаться надежным, поскольку он перемещается в корпоративную сеть. - Which Io

Объясните:

В центральном офисе (CO), также известном как точка присутствия (POP), находится оборудование поставщика услуг. Платная сеть содержит оборудование связи, которое используется для покрытия сети провайдера WAN. Оборудование в помещении клиента (CPE) и оконечное оборудование данных (DTE) обычно расположены на территории клиента. Точка разграничения определяет, где заканчивается оборудование и проводка интернет-провайдера и начинается ответственность клиента. Пункт разграничения находится внутри здания заказчика.

Платная сеть содержит оборудование связи, которое используется для покрытия сети провайдера WAN. Оборудование в помещении клиента (CPE) и оконечное оборудование данных (DTE) обычно расположены на территории клиента. Точка разграничения определяет, где заканчивается оборудование и проводка интернет-провайдера и начинается ответственность клиента. Пункт разграничения находится внутри здания заказчика.

Объясните:

Настройка выделенного канала через сеть поставщика услуг между каждой парой взаимодействующих узлов и меньшее количество задержек в процессах передачи данных являются преимуществами сетей с коммутацией каналов.

Объяснение:

Секретный пароль, настроенный на каждом маршрутизаторе, должен быть одинаковым для успешной аутентификации CHAP. Ожидается, что на каждом маршрутизаторе будет настроено другое имя хоста, а имя пользователя, настроенное на каждом маршрутизаторе, должно совпадать с именем хоста другого маршрутизатора для успешной аутентификации CHAP.Тактовая частота интерфейса DCE настроена, потому что связь по каналу успешна, когда CHAP не настроен.

Explain:

VPN типа «сеть-сеть» — это расширение классической сети WAN, которая обеспечивает статическое соединение целых сетей.Frame Relay будет лучшим выбором, чем выделенные линии, но будет дороже, чем реализация VPN типа «сеть-сеть». Другие варианты относятся к VPN удаленного доступа, которые лучше подходят для подключения пользователей к корпоративной сети, чем для соединения двух или более сетей.

Объяснение сетевых устройств

Чтобы построить надежную сеть и защитить ее, вам необходимо понимать устройства, которые ее составляют.

Что такое сетевые устройства?

Сетевые устройства или сетевое оборудование — это физические устройства, которые необходимы для связи и взаимодействия между оборудованием в компьютерной сети.

Типы сетевых устройств

Вот общий список сетевых устройств:

- Hub

- Switch

- Router

- Bridge

- Gateway

- Modem

- Repeater

- Access Point

Hub connect

несколько компьютерных сетевых устройств вместе. Концентратор также действует как повторитель, поскольку он усиливает сигналы, которые ухудшаются после прохождения больших расстояний по соединительным кабелям. Концентратор является самым простым в семействе устройств для подключения к сети, поскольку он соединяет компоненты LAN с идентичными протоколами.Концентратор может использоваться как с цифровыми, так и с аналоговыми данными при условии, что его настройки были настроены для подготовки к форматированию входящих данных. Например, если входящие данные находятся в цифровом формате, концентратор должен передавать их в виде пакетов; однако, если входящие данные являются аналоговыми, то концентратор передает их в виде сигнала.

Концентраторы не выполняют функции фильтрации или адресации пакетов; они просто отправляют пакеты данных на все подключенные устройства. Концентраторы работают на физическом уровне модели взаимодействия открытых систем (OSI).Есть два типа концентраторов: простые и многопортовые.

Коммутатор

Коммутаторы обычно играют более интеллектуальную роль, чем концентраторы. Коммутатор — это многопортовое устройство, повышающее эффективность сети. Коммутатор поддерживает ограниченную информацию о маршрутизации узлов во внутренней сети и позволяет подключаться к таким системам, как концентраторы или маршрутизаторы. Ветви ЛВС обычно подключаются с помощью коммутаторов. Как правило, коммутаторы могут считывать аппаратные адреса входящих пакетов, чтобы передать их в соответствующее место назначения.

Использование коммутаторов повышает эффективность сети по сравнению с концентраторами или маршрутизаторами из-за возможности виртуального канала. Коммутаторы также повышают безопасность сети, поскольку виртуальные каналы труднее исследовать с помощью сетевых мониторов. Вы можете думать о коммутаторе как об устройстве, которое сочетает в себе одни из лучших возможностей маршрутизаторов и концентраторов. Коммутатор может работать либо на уровне канала передачи данных, либо на сетевом уровне модели OSI. Многоуровневый коммутатор — это коммутатор, который может работать на обоих уровнях, что означает, что он может работать и как коммутатор, и как маршрутизатор.Многоуровневый коммутатор — это высокопроизводительное устройство, поддерживающее те же протоколы маршрутизации, что и маршрутизаторы.

Коммутаторы могут подвергаться атакам распределенного отказа в обслуживании (DDoS); Защита от наводнений используется для предотвращения остановки коммутатора злонамеренным трафиком. Безопасность портов коммутатора важна, поэтому обязательно защитите коммутаторы: отключите все неиспользуемые порты и используйте отслеживание DHCP, проверку ARP и фильтрацию MAC-адресов.

Маршрутизатор