Как настроить функцию Port Mirror (зеркалирование портов) на коммутаторе TP-Link серии Easy Smart?

Your browser does not support JavaScript. Please turn it on for the best experience.

Поддержка

- Загрузки

- Часто задаваемые вопросы (FAQ)

- Форум технической поддержки

- Связаться со службой технической поддержки

- Симуляторы TP-Link

- Списки совместимых устройств

Где купить?

- Магазины

- Системные интеграторы

- Субдистрибьюторы

- Дистрибьюторы

- Проектные дистрибьюторы

Сообщество Россия / Русский

TP-Link, Reliably Smart

TP-Link, Reliably Smart

Search

Дата последнего обновления: 01-21-2021 09:28:00 AM 79018

Эта статья подходит для:

TL-SG1016DE , TL-SG1024DE

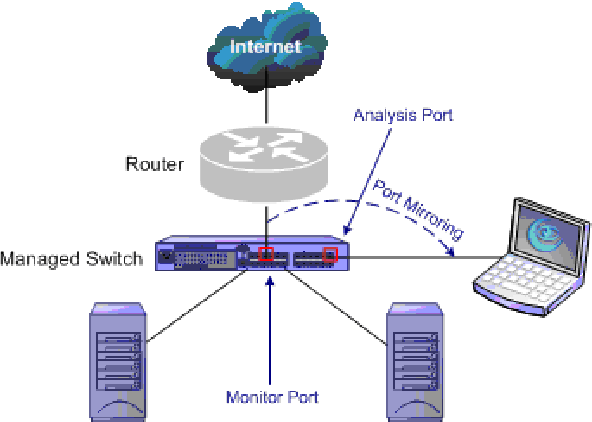

Функция Port Mirror позволяет дублировать дейтаграмму, передаваемую с исходного порта на порт назначаения. Эта функция позволяет сетевым администраторам получать дейтаграммы определенных портов для мониторинга сети или устранения неполадок.

Эта функция позволяет сетевым администраторам получать дейтаграммы определенных портов для мониторинга сети или устранения неполадок.

Теперь давайте узнаем, как настроить зеркалирование портов на коммутаторах Easy Smart на следующем примере:

1. Перейдите в раздел System — Monitoring — Port Mirror.

2. Установите значение параметра Enable в разделе Port Mirror и выберите из выпадающего списка Mirroring Port (порт назначения — порт, на который будет поступать дейтаграмма).

В разделе Mirrored Port (исходный порт) выберите порт, с которого будет получаться дейтаграмма. Установите значение Enabled для нужного входящего и исходящего трафика (Ingress и Egress, соответственно) для нужных портов и нажмите Apply.

Так как порт назначения может мониторить трафик сразу с нескольких портов, таким образом можно создать правила для всех портов и их трафика.

После создания правила трафик с выбранных исходных портов, помеченный как Enable, будет передаваться в порт назначения.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

TAP или SPAN? Рекомендации по зеркалированию трафика для профессионалов / Хабр

Полная видимость сети — это основа мониторинга, управления и информационной безопасности. Если вы не можете увидеть проблемы, такие как сетевая атака, несанкционированное использование, неэффективность приложений и др., то как вы собираетесь их выявлять и эффективно решать?

Если вы не можете увидеть проблемы, такие как сетевая атака, несанкционированное использование, неэффективность приложений и др., то как вы собираетесь их выявлять и эффективно решать?

Сегодняшние сети становятся все больше и сложнее, передавая беспрецедентные объёмы данных с возрастающей скоростью. В современных сетях во много раз больше кадров, чем было 20 лет назад, и мы давно перешли с 10 Мбит/с на полнодуплексные 1, 10, 40, 100 Гбит/с. Наступила эра тотальной безопасности данных, глубокого исследования пакетов (DPI), соответствия законодательству и политикам, сетевого аудита и законного перехвата (СОРМ), для чего требуется отслеживание всех данных, а не просто их «выборка». Всё это делает проблематичным повсеместный доступ к трафику на уровне пакетов, в то время как киберугрозы становятся всё более изощренными. В результате полная видимость сети необходима «как воздух» для мониторинга, управления и защиты вашей сети. Доступ к данным в потоке вплоть до уровня пакетов является первым шагом к получению полной видимости сети, поскольку ничто другое не обеспечивает аналогичный уровень глубины и детализации. Двумя наиболее распространенными методами получения этой информации являются технологии SPAN и TAP.

Двумя наиболее распространенными методами получения этой информации являются технологии SPAN и TAP.

В этой статье мы рассмотрим специфику доступа к трафику через TAP и SPAN, некоторые фундаментальные соображения, лучшие практики, требования и отфильтруем некоторую дезинформацию о SPAN или доступе к трафику через коммутаторы. А также покажем, что использование TAP является единственной жизнеспособной и надежной технологией в 99% случаев.

SPAN или TAP? Вот в чем вопрос!

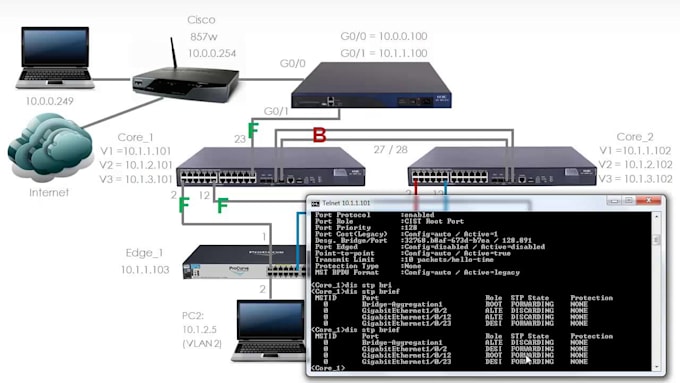

Технологии TAP (Test Access Point) и SPAN (Switch Port Analyzer или Switch Port for Analysis) обеспечивают прямой доступ к фактическим пакетам, перемещающимся по сетям, но какая методология является предпочтительнее для современных инфраструктур? Если оба варианта работают, то в каких случаях следует использовать TAP, а в каких SPAN? Вот в чём вопрос!

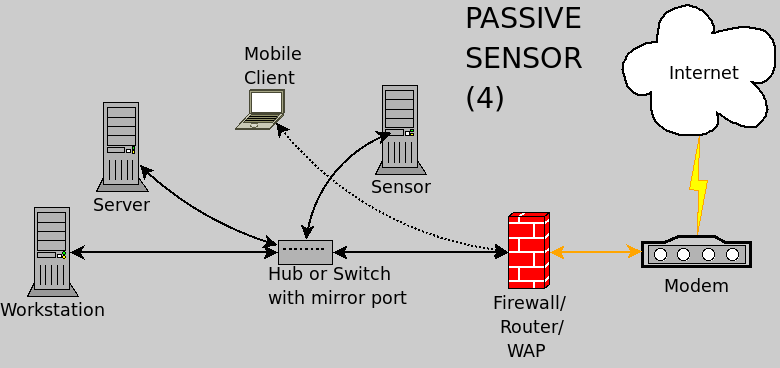

До начала 1990-х годов большинство анализаторов локальной сети присоединялись непосредственно к сети, чтобы контролировать её. Позже, когда хабы получили применение в архитектуре сетей, анализировать трафик стало проще. Достаточно было подключить систему мониторинга к одному из портов хаба, что позволяло получать каждый пакет, передающийся по сети.

Достаточно было подключить систему мониторинга к одному из портов хаба, что позволяло получать каждый пакет, передающийся по сети.

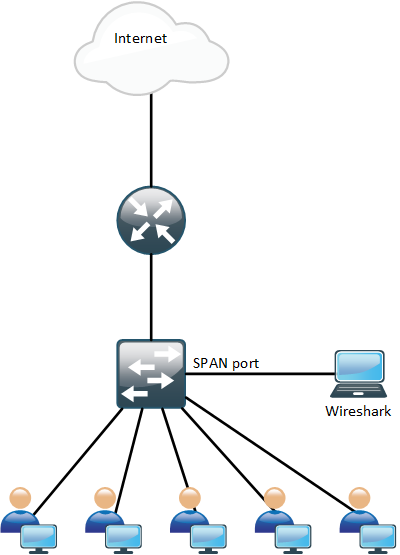

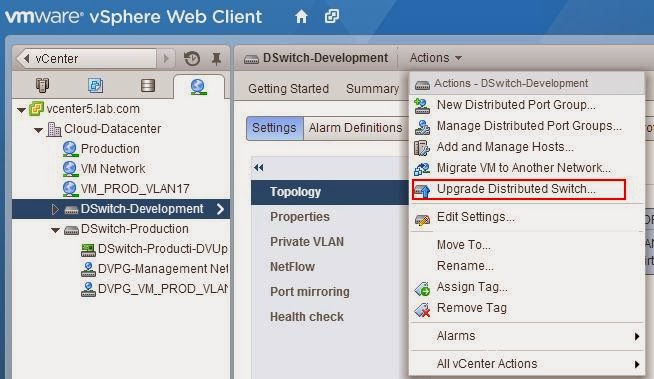

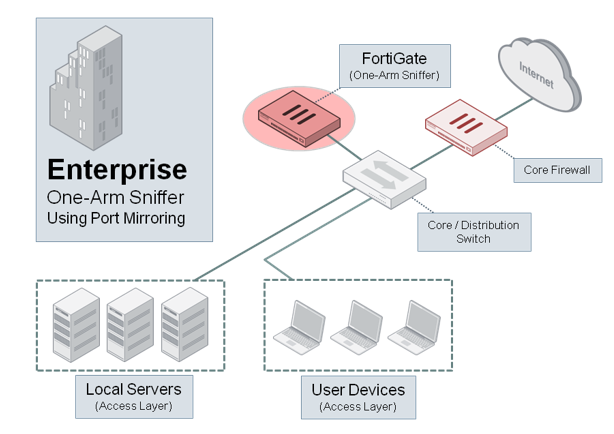

По мере развития коммутаторов и маршрутизаторов, а также в результате отказа от использования хабов, появилась технология, которую мы знаем как SPAN/Monitoring порт коммутатора. С тех пор исчезла необходимость подключения средств мониторинга напрямую к сети, инженеры стали использовать SPAN-порт и направлять «зеркало» трафика от коммутатора или маршрутизатора к устройствам мониторинга и информационной безопасности.

По определению наличие SPAN на коммутаторе обычно указывает на возможность зеркалирования трафика из любого или всех портов в один неиспользуемый порт, но в то же время запрещает двунаправленный трафик на этом порту для защиты от обратного потока трафика в сеть. Технология SPAN изначально разрабатывалась как тестовая точка обеспечения и контроля качества (отладки) устройств для самих производителей сетевого оборудования, а точкой доступа к «зеркалу» трафика реализовалась как запоздалая идея.

Основные соображения, касающиеся требований к полной видимости реальной сети

Во время любого развёртывания сети существует множество различных факторов, влияющих на стратегию и дизайн подключений. Мы сформировали для вас основные позиции чек-листа, которые помогут вам взвесить все «за» и «против» при выборе способа обеспечения полной видимости сети.

Любое активное устройство при работе с Ethernet-кадром изменяет его синхронизацию, даже если это не более чем изменение абсолютной привязки к сети. Единственное жизнеспособное исключение — это физический, отдельно стоящий сетевой TAP.

Важно, чтобы все изменения при применении технологии/устройства зеркалирования трафика были линейными. Если смещение кадра составляло 5 мс, то все кадры должны иметь одинаковое смещение в 5 мс, если же нет, то устройство вмешивается в возможности мониторинга в реальном времени. Технология SPAN — пример нелинейного смещения и невозможности проведения аутентичного анализа со SPAN-порта на основе времени.

Сетевой TAP — это единственное устройство, которое будет передавать каждый бит, байт и октет, включая межкадровый интервал, плохие, большие, маленькие и другие пакеты, передающиеся по сети. Предпочтительнее использовать автономный TAP, а не интегрированный. Существует целая дискуссия о целесообразности передачи плохих пакетов для мониторинга и анализа. Однако очевидно, что даже простой подсчет плохих пакетов и их типов является обязательным требованием для анализа сети.

Прежде чем развёртывать технологию доступа к трафику необходимо:

Протестировать несколько технологий зеркалирования, чтобы убедиться, что вы получаете те данные, которые действительно нужны и могут обрабатываться вашими инструментами мониторинга

Протестировать сеть до и после использования технологии зеркалирования, чтобы сравнить и получить реальную базовую линию воздействия способа зеркалирования на кадры

Приобретать и внедрять только качественное оборудование от известных вендоров

И последнее очень важное соображение относительно технологии зеркалирования — юридическое.

Не забывайте, что любые данные, полученные с помощью технологий зеркалирования, могут быть оспорены как в гражданских, так и в уголовных делах, возбуждаемых по результатам расследований сетевых инцидентов (Network Forensic). При использовании собранных данных в качестве доказательства их неправомерного использования или в ситуациях законного захвата, сетевой TAP — ваш лучший союзник. TAP предоставляет доказательства без шанса что-либо изменить и с твердой временной привязкой. Это криминалистически надёжные данные/доказательства, которые являются обязательными для судебных или внутренних разбирательств в компании.

Не забывайте, что любые данные, полученные с помощью технологий зеркалирования, могут быть оспорены как в гражданских, так и в уголовных делах, возбуждаемых по результатам расследований сетевых инцидентов (Network Forensic). При использовании собранных данных в качестве доказательства их неправомерного использования или в ситуациях законного захвата, сетевой TAP — ваш лучший союзник. TAP предоставляет доказательства без шанса что-либо изменить и с твердой временной привязкой. Это криминалистически надёжные данные/доказательства, которые являются обязательными для судебных или внутренних разбирательств в компании.

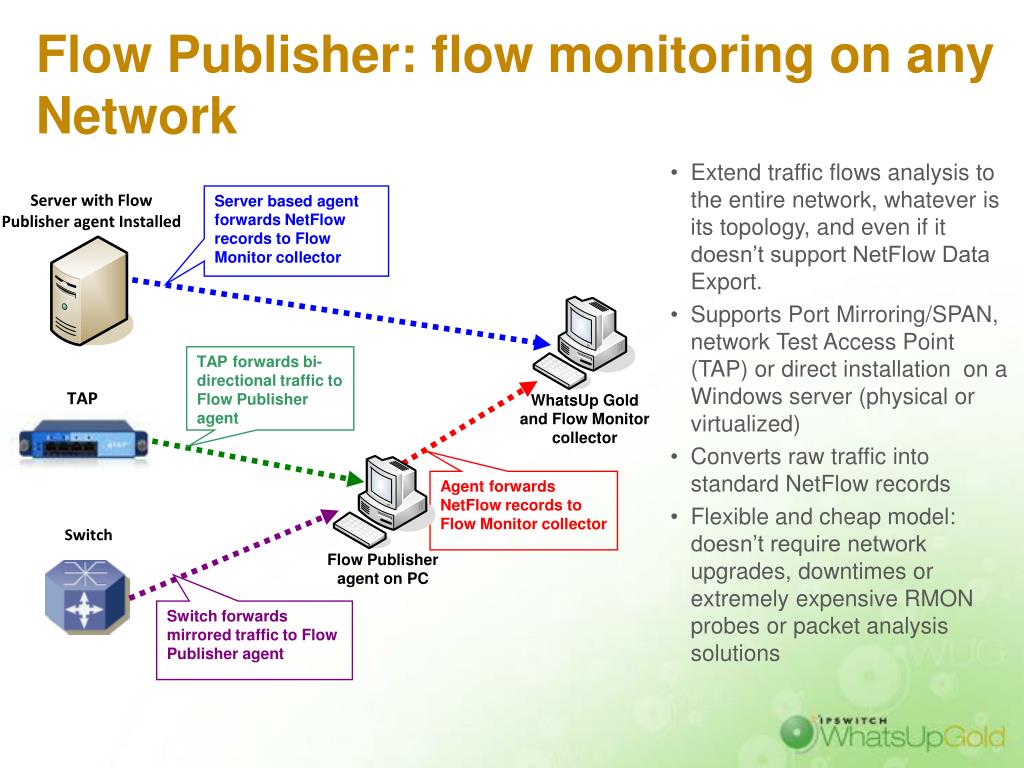

TAP устройство зеркалирования трафика

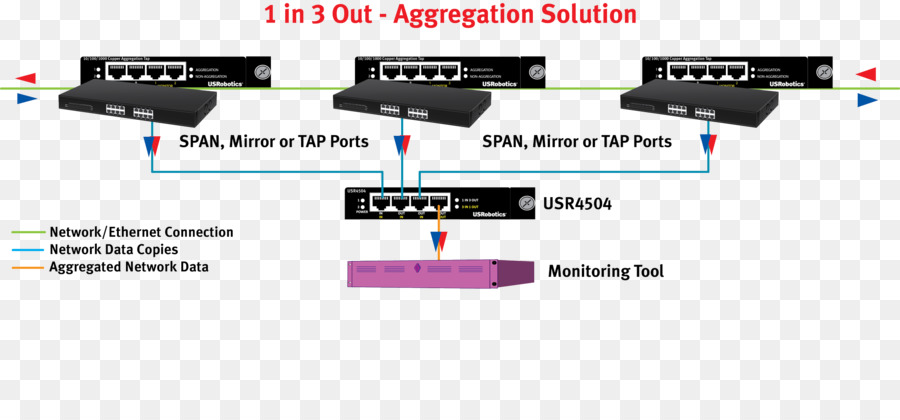

Сетевой TAP (Test Access Point) — это простое устройство, которое напрямую подключается к кабельной инфраструктуре сети. TAP устанавливается между двумя сетевыми устройствами, и все данные информационного обмена проходят через него. Используя внутренний физический (оптический) или логический (электрический) делитель, сетевой TAP создаёт и ответвляет копию данных для мониторинга, в то время как исходные данные беспрепятственно передаются по сети. Большинство TAP отдельно копируют потоки передачи от устройств A и B, отправляя их в отдельные порты мониторинга (TxA и TxB).

Большинство TAP отдельно копируют потоки передачи от устройств A и B, отправляя их в отдельные порты мониторинга (TxA и TxB).

Принцип работы TAP гарантирует, что как каждый пакет, в независимости от размера и типа, так и весь трафик между устройствами А и В в целом, будет на 100% зеркалирован. Этот метод также исключает любую возможность переподписки. Как только трафик попал в TAP, он сразу же зеркалируется и может быть использован для любого вида мониторинга, обеспечения безопасности или анализа. Таким образом, TAP является ключевым компонентом любой системы обеспечения видимости сети. Следует отметить, что для подключения TAP к существующему сетевому соединению требуется короткое отключение кабеля, поэтому TAP обычно устанавливаются во время периода технического обслуживания сети.

SPAN технология зеркалирования трафика

SPAN — это программная функция, встроенная в коммутатор или маршрутизатор, которая создает копию выбранных пакетов, проходящих через устройство, и отправляет их на указанный SPAN-порт. Используя программное обеспечение, опытный администратор может легко настроить или изменить данные, подлежащие мониторингу.

Используя программное обеспечение, опытный администратор может легко настроить или изменить данные, подлежащие мониторингу.

Для того чтобы более глубоко понять, как и зачем можно использовать SPAN для получения доступа к «зеркалу» трафика, давайте ответим себе на три важных вопроса:

Является ли SPAN пассивной технологией? Нет!

Некоторые называют SPAN-порт пассивным решением для доступа к данным, но пассивный в этом случае означает «не оказывающий никакого эффекта», а в действительности, в зависимости от ситуации, технология SPAN оказывает ощутимое влияние на пакеты данных, а также влияет на всю их синхронизацию.

Является ли SPAN масштабируемой технологией? Нет!

Когда мы использовали только каналы 10 Мбит/с и надёжный коммутатор, можно было гарантировать, что средства мониторинга и ИБ, получая трафика со SPAN-порта коммутатора, видели каждый пакет (за исключением «плохих»). Даже с каналами 100 Мбит/с можно было бы добиться некоторого успеха в зеркалировании всех SPAN — это программная функция, встроенная в коммутатор или маршрутизатор, которая создает копию выбранных пакетов, проходящих через устройство, и отправляет их на указанный SPAN-порт.

Всё изменилось с переходом на 1-, 10-, 40- и 100-гигабитные технологии, максимальная пропускная способность стала превышать базовую пропускную способность устройства вдвое – так что полнодуплексный гигабитный канал (FDX) теперь составляет 2 Гигабита данных, а 10-гигабитный канал — FDX-20 Гигабит потенциальных потоков данных. Ни один коммутатор или маршрутизатор не справится с 100% зеркалированием всех этих данных, при этом еще и справляясь с основными своими задачами коммутации и маршрутизации. Проще говоря, невозможно полноценно зеркалировать 16 и более сетевых портов коммутатора в один-два SPAN порта.

RSPAN/ERSPAN технологии зеркалирования трафика которые работают? Нет!

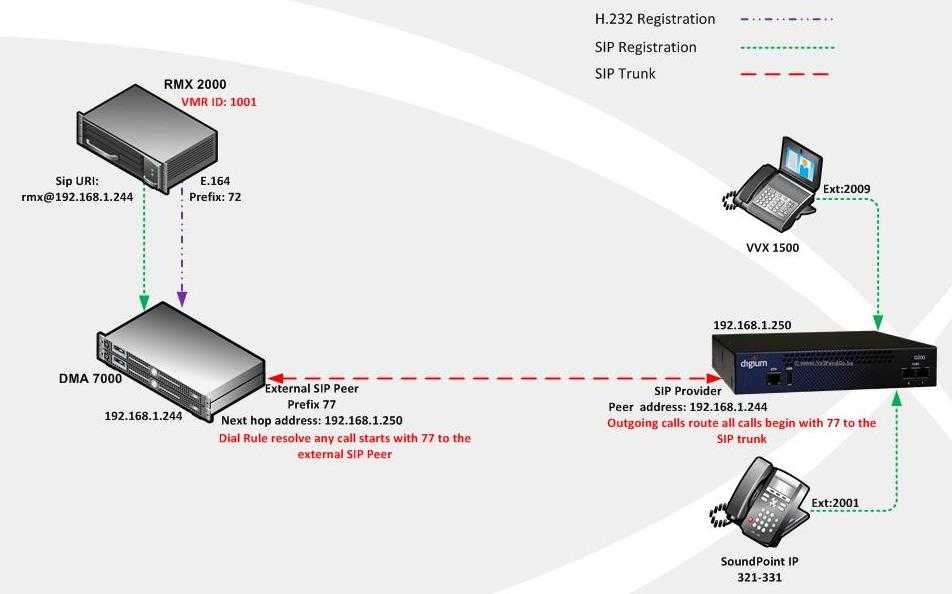

SPAN может отслеживать только трафик, проходящий через коммутатор, на котором он настроен непосредственно. Remote SPAN (RSPAN), в свою очередь, позволяет производить мониторинг трафика на физически удаленных портах, через сеть коммутаторов. Encapsulated Remore SPAN (ERSPAN) — технология, которая используется для зеркалирования трафика в L3 сетях на основе механизма GRE инкапсуляции.

В современных условиях RSPAN/ERSPAN не являются жизнеспособными технологиями доступа к зеркалу трафика, особенно если пакеты передаются по глобальной сети. ERSPAN поглотит всю вашу пропускную способность, передавая кадры обратно на ваш локальный коммутатор, которые уже прошли через сеть. По этим причинами RSPAN/ERSPAN не являются ни приемлемыми, ни жизнеспособными методами доступа и полной видимости сети!

В современных условиях RSPAN/ERSPAN не являются жизнеспособными технологиями доступа к зеркалу трафика, особенно если пакеты передаются по глобальной сети. ERSPAN поглотит всю вашу пропускную способность, передавая кадры обратно на ваш локальный коммутатор, которые уже прошли через сеть. По этим причинами RSPAN/ERSPAN не являются ни приемлемыми, ни жизнеспособными методами доступа и полной видимости сети!

Использование SPAN-порта для анализа локальной сети

Для полной картины с использованием технологии SPAN давайте посмотрим, что сообщает один из ведущих вендоров. В своем «white paper» Cisco предупреждает, что «коммутатор обрабатывает данные SPAN с более низким приоритетом, чем обычные данные от порта к порту». Другими словами, если какой-либо коммутатор/маршрутизатор под нагрузкой должен выбирать между передачей обычного трафика и SPAN-трафика, SPAN в аутсайдерах, а зеркальные кадры будут произвольно отбрасываться. Это правило относится к сохранению сетевого трафика в любой ситуации. Например, при транспортировке удалённого трафика SPAN (RSPAN) через канал Inter Switch Link (ISL), который разделит пропускную способность ISL с обычным сетевым трафиком, сетевой трафик получит высший приоритет. Если нет достаточной емкости для удаленного трафика SPAN, коммутатор также отбрасывает его.

Например, при транспортировке удалённого трафика SPAN (RSPAN) через канал Inter Switch Link (ISL), который разделит пропускную способность ISL с обычным сетевым трафиком, сетевой трафик получит высший приоритет. Если нет достаточной емкости для удаленного трафика SPAN, коммутатор также отбрасывает его.

Зная, что SPAN-порт произвольно отбрасывает трафик при определенных условиях нагрузки, какую стратегию должны принять пользователи, чтобы не пропустить кадры? Согласно «white paper» Cisco — «лучшая стратегия состоит в том, чтобы принимать решения, на основании загрузки портов в текущей конфигурации, и в случае сомнений применять SPAN-порт только при относительно низкой загрузке».

Таким образом, используя коммутатор для зеркалирования трафика, помните, SPAN-доступ не является отказоустойчивым и может быть основной точкой сбоя или отказа для ваших систем мониторинга, управления и ИБ.

Когда допустимо использовать технологию SPAN?

Как описано выше, в современных сетевых средах сетевые TAP предпочтительнее SPAN-портов. Однако всё ещё есть места, где TAP непрактичен.

Однако всё ещё есть места, где TAP непрактичен.

Многие решения для мониторинга могут и успешно используют SPAN в качестве технологии зеркалирования трафика. Такие решения работают с событиями уровня приложений, такие как «анализ разговора или соединения», «потоки приложений», которые используют небольшую часть полосы пропускания коммутатора, и обработка средствами мониторинга получаемого зеркала трафика c потерянными пакетами и временными смещениями не влияет на качество отчетов и статистики. Причина успешного использования таких решений с использованием SPAN в том, что они соответствуют параметрам и возможностям SPAN-портов, и им не нужен каждый кадр для успешной отчетности и анализа.

SPAN можно использовать на удалённых площадках, где не оправдано постоянное развертывание средств мониторинга и анализа, организуя временное решение для устранения неполадок.

SPAN можно использовать на участках сети с ограниченным оптическим бюджетом, где коэффициент разделения TAP может вносить недопустимые затухания.

В случаях аварийных ситуаций на производстве, когда нет окна технического обслуживания, в котором можно установить TAP.

При необходимости доступа к трафику, который либо остается в пределах коммутатора, либо никогда не достигает физического линка, на котором трафик может быть ответвлен TAP.

Другими словами, SPAN порт — это полезная технология, если она используется правильно, в хорошо управляемой сети и проверенной методологии.

Резюме

TAP ответвители сетевого трафика

TAP создают полную 100% копию двунаправленного сетевого трафика, обеспечивая максимальную точность мониторинга сети

TAP не изменяют временные соотношения между кадрами, интервалом и временем отклика, что особенно важно при анализе VoIP и Triple Play, включая анализ FDX

TAP не вносят дополнительного джиттера или искажения, что важно при анализе VoIP/видео

TAP пропускают весь трафик: IPv4 или IPv6, пакеты с ошибками, короткие или большие кадры, неправильные кадры CRC, межкадровый интервал не отбрасывается и не изменяется, любые пакеты не отбрасываются независимо от полосы пропускания

TAP отказоустойчивы

Правовые нормы или корпоративное соответствие иногда требуют, чтобы весь трафик для определенного сегмента контролировался.

Это можно гарантировать только с помощью TAP

Это можно гарантировать только с помощью TAPTAP не являются адресными сетевыми устройствами, поэтому не могут быть взломаны

TAP не нужно настраивать и обновлять, получение всех данных гарантировано и экономит время персонала. Просто подключите и контролируйте 100% трафика

SPAN-порт коммутатора

При использовании SPAN создаются дублирующиеся пакеты данных, что снижает эффективность инструментов мониторинга

SPAN может легко переподписаться, отбрасывая пакеты, также наблюдаются потери пакетов в случае перегрузки портов или в случае наличия в них ошибок. В результате «некорректной работы» сетевой специалист упускает из вида часть пользовательского трафика, что не позволяет выявить серьезные ошибки в работе сети, а специалист по информационной безопасности может упустить вирусный трафик или атаку злоумышленника

Данные 1 уровня, повреждённые и некорректные пакеты, неправильный CRC, межкадровый интервал и другие нестандартные данные не пересылаются на SPAN- порты.

Следовательно, SPAN не подходит для мониторинга, захвата и анализа протокола реального времени (RTP), особенно в современных стратегиях оценки среднего значения качества голоса или видео (MOS) и качества восприятия в целом (QoE)

Следовательно, SPAN не подходит для мониторинга, захвата и анализа протокола реального времени (RTP), особенно в современных стратегиях оценки среднего значения качества голоса или видео (MOS) и качества восприятия в целом (QoE)Теги VLAN не всегда передаются через SPAN-порт, и это зависит от настроек. Поэтому это может привести к обнаружению ложных проблем и затруднению поиска проблем VLAN

SPAN-порты предоставляют только обобщенные данные

SPAN-порты изменяют временные метки пакетов

Доказано, что SPAN-порты можно взломать (поэтому они могут представлять угрозу безопасности)

SPAN-порт имеет самый низкий приоритет на коммутаторе, когда дело доходит до выбора между основным трафиком и трафиком SPAN

SPAN-порты требуют программирования через интерфейс командной строки и могут быть неправильно настроены, что приводит образованию слепых зон для мониторинга и сбоям

В некоторых странах SPAN не соответствует требованиям закона для случаев законного перехвата

Количество SPAN-портов в коммутаторе ограничено по cравнению с количеством, необходимым для мониторинга.

Разным специалистам требуется копия трафика для решения своих задач: обеспечение безопасности, контент фильтрации, обнаружения вторжения, диагностики и устранения проблем

Разным специалистам требуется копия трафика для решения своих задач: обеспечение безопасности, контент фильтрации, обнаружения вторжения, диагностики и устранения проблем

Заключение

Технология SPAN по-прежнему жизнеспособна в некоторых ограниченных ситуациях, но при переходе на гигабитные сети с интерфейсами 10GbE — 100GbE, а также выполнения требований по полной видимости сети для обеспечения безопасности данных и соответствия политикам глубокого захвата пакетов, необходимо использовать технологию TAP для удовлетворения потребностей современных технологий анализа, мониторинга и информационной безопасности.

Имейте в виду, что TAP и/или SPAN — это всего лишь первый шаг в процессе обеспечения полной видимости всей вашей сетевой инфраструктуры. Полученный через SPAN-порты или сетевые TAP трафик вы можете отправить на брокер сетевых пакетов для оптимизации и последующей передачи соответствующих данных конкретным инструментам мониторинга, анализа и ИБ.

Подробнее о брокерах сетевых пакетов и их применении можно почитать в наших предыдущих статьях.

Что такое зеркалирование портов? SPAN Объяснение

Кевина Вудса

Руководитель отдела маркетинга

20 января 2021 г.

Наблюдение за сетью

,

Зеркальное отображение портов

Наблюдаемость за сетью является основной частью системного администрирования. Независимо от направления вашей деятельности и количества пользователей, вам необходимо знать, что происходит в вашей сети. Есть ряд веских причин инвестировать в лучшую наблюдаемость сети. Если и когда вы столкнетесь с сбоем в сети, высококачественная наблюдаемость означает, что вы сможете быстрее диагностировать проблему. Наблюдаемость за сетью дает вам инструмент для обнаружения злоумышленников в вашей среде. Регулярная проверка сетевого трафика может даже помочь вам выявить узкие места в сети и улучшить повседневную работу конечных пользователей в вашей сети.

В этом посте мы поговорим об одном из самых популярных средств наблюдения за сетью: зеркалировании портов. Мы углубимся в то, что это такое, как оно работает, в чем оно хорошо, а также недостатки, а также лучшие практики использования зеркалирования портов.

Концепция зеркалирования портов довольно проста. При настройке коммутатора вы резервируете один порт. Затем вы настраиваете коммутатор на «зеркалирование» всего трафика, проходящего через этот зарезервированный порт. Всякий раз, когда коммутатор обрабатывает пакет, он делает копию и отправляет ее тому, кто подключен к вышеупомянутому порту. Обычно это какая-то выделенная система, настроенная для мониторинга трафика на этом коммутаторе. SPAN (Switched Port Analyzer) — это специфический для Cisco способ обработки зеркалирования портов. Для целей нашего обсуждения мы можем использовать эти термины взаимозаменяемо, но вы должны иметь в виду, что каждый сетевой поставщик предоставляет своего рода зеркалирование портов.

Изучая конфигурации SPAN, важно понимать, что они могут и чего не могут делать. Во-первых, они не могут сообщить вам о каком-либо трафике, который не проходит через коммутатор, который вы настраиваете. Это просто имеет смысл, верно? При настройке SPAN также важно понимать, как сетевой трафик проходит через вашу сеть. Если вы настроите SPAN на неправильном коммутаторе в вашей топографии, вы получите недостающие пакеты, которые хотите видеть. К счастью, конкретные реализации SPAN не означают, что вы ограничены одним физическим коммутатором.

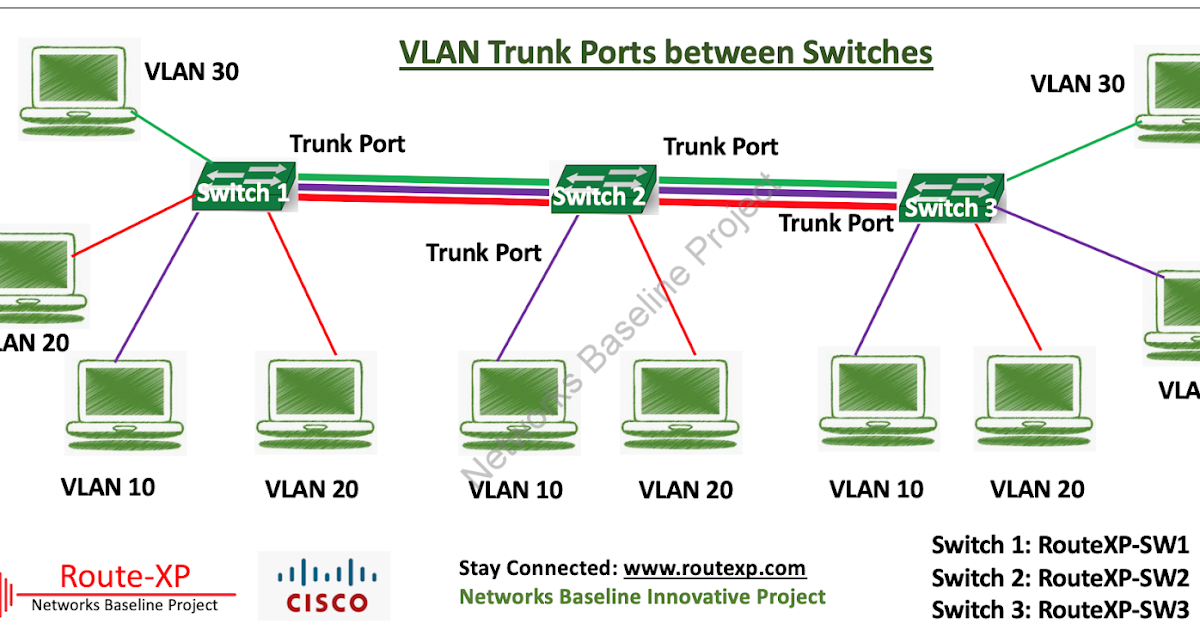

Если топология вашей сети охватывает несколько коммутаторов, SPAN вам поможет. Существует два варианта SPAN, которые эффективно работают с распределенными средами: RSPAN и ERSPAN.

RSPAN берет нашу конфигурацию SPAN из предыдущей и работает через выделенный туннель VLAN. Трафик, идущий от одного коммутатора к другому, движется по выделенному туннелю. При настройке коммутатора вы выделяете VLAN (один или несколько портов) в качестве RSPAN VLAN. Теперь весь трафик, проходящий через коммутаторы внутри этого туннеля, будет копироваться в RSPAN VLAN. Как и в традиционной конфигурации SPAN, коммутатор копирует весь трафик. Важно знать о RSPAN, что все задействованные коммутаторы должны находиться в одной физической сети. RSPAN — это конфигурация второго уровня OSI. Он не поддерживает маршрутизацию трафика через уровень 3.

При настройке коммутатора вы выделяете VLAN (один или несколько портов) в качестве RSPAN VLAN. Теперь весь трафик, проходящий через коммутаторы внутри этого туннеля, будет копироваться в RSPAN VLAN. Как и в традиционной конфигурации SPAN, коммутатор копирует весь трафик. Важно знать о RSPAN, что все задействованные коммутаторы должны находиться в одной физической сети. RSPAN — это конфигурация второго уровня OSI. Он не поддерживает маршрутизацию трафика через уровень 3.

Если вы читали предыдущий абзац, то, вероятно, догадались, почему существует ERSPAN. В то время как RSPAN поддерживает маршрутизацию только уровня 2, ERSPAN поддерживает маршрутизацию уровня 3. Когда вы включаете ERSPAN, вы получаете возможность маршрутизировать зеркальный трафик по нескольким физическим сетям. Это дает реальную выгоду для организаций с несколькими географически распределенными сетевыми средами. К сожалению, ERSPAN является проприетарной функцией Cisco.

Начнем с самого очевидного преимущества зеркалирования портов: эта функция доступна на вашем коммутаторе.

Начнем с самого очевидного преимущества зеркалирования портов: эта функция доступна на вашем коммутаторе. По сравнению с чем-то вроде сетевого крана, зеркалирование портов легко и дешево настроить. Вам не нужно дополнительное оборудование. Это делает зеркалирование портов особенно ценным, когда ваша сетевая конфигурация ограничена физическим пространством или когда вам может потребоваться только мониторинг VLAN в течение короткого периода времени. Вместо того, чтобы заходить в клетку и физически устанавливать или удалять оборудование, вам просто нужно изменить конфигурацию коммутатора. Эта простота настройки и отсутствие первоначальных затрат делают зеркалирование портов привлекательным предложением для организаций, делающих первые шаги к наблюдению за сетью.

В качестве дополнительного бонуса зеркалирование портов эффективно невидимо в вашей сети. Если вы вводите выделенный сетевой ответвитель, это еще одно устройство, которое вам нужно обслуживать и поддерживать. Хотя выделенные сетевые ответвители редко выходят из строя, они все же являются потенциальной точкой отказа. Включение зеркалирования портов на коммутаторе снижает вероятность его сбоя по сравнению с любым другим коммутатором. И, как уже отмечалось, зеркалирование портов работает на нескольких коммутаторах. Такое устройство, как сетевой ответвитель, требует установки, подключенного к каждому коммутатору, который вы хотите контролировать. Но, безусловно, самым большим преимуществом зеркалирования портов является то, что его очень просто и быстро настроить.

Коммутатор рассматривает каждый зеркальный пакет как более низкий приоритет, чем обычный сетевой трафик.

Хотя зеркалирование портов дешевле и быстрее настраивается, оно имеет некоторые существенные недостатки. Наиболее важным является то, что коммутатор будет относиться к зеркальному трафику как к более низкому приоритету. Несмотря на то, что накладные расходы ЦП на копирование любого отдельного пакета и зеркалирование его на порт или VLAN невелики, эти затраты складываются. Таким образом, коммутатор обрабатывает каждый зеркальный пакет как более низкий приоритет, чем обычный сетевой трафик. В периоды низкого и среднего трафика это не имеет большого значения. Коммутатор хорошо справляется как с обычным трафиком, так и с зеркальным трафиком. Однако, когда поток трафика загружается, все может стать волосатым. Коммутатор сначала отбрасывает зеркальные пакеты. Это означает, что вы, скорее всего, потеряете часть наблюдаемости сети в то время, когда вам это нужно больше всего.

Наиболее важным является то, что коммутатор будет относиться к зеркальному трафику как к более низкому приоритету. Несмотря на то, что накладные расходы ЦП на копирование любого отдельного пакета и зеркалирование его на порт или VLAN невелики, эти затраты складываются. Таким образом, коммутатор обрабатывает каждый зеркальный пакет как более низкий приоритет, чем обычный сетевой трафик. В периоды низкого и среднего трафика это не имеет большого значения. Коммутатор хорошо справляется как с обычным трафиком, так и с зеркальным трафиком. Однако, когда поток трафика загружается, все может стать волосатым. Коммутатор сначала отбрасывает зеркальные пакеты. Это означает, что вы, скорее всего, потеряете часть наблюдаемости сети в то время, когда вам это нужно больше всего.

Кроме того, пониженный приоритет зеркальных пакетов затрудняет достижение некоторых целей наблюдения за сетью. Например, если ваши цели наблюдения за сетью включают в себя такие вещи, как снижение сетевого дрожания или задержки, зеркалирование портов может не подойти для ваших целей. Это связано с тем, что задержка в доставке зеркальных пакетов может затруднить обнаружение и устранение этих чувствительных ко времени проблем.

Это связано с тем, что задержка в доставке зеркальных пакетов может затруднить обнаружение и устранение этих чувствительных ко времени проблем.

Еще одним недостатком зеркалирования портов является то, что для него требуются ресурсы на физических или виртуальных устройствах. Это может быть дорогостоящим с точки зрения аппаратного и (в случае коммерческих решений) лицензирования программного обеспечения. В результате в большинстве случаев развертывание форм зеркалирования портов в выбранных точках сети оправдано только с финансовой точки зрения.

Удобная для облачных вычислений и хорошо масштабируемая модель сочетает в себе развертывание облегченных агентов мониторинга на основе хоста, которые экспортируют статистику перехвата пакетов, собранную на серверах и прокси-серверах с открытым исходным кодом.

Если вы впервые приступаете к зеркалированию портов, вот несколько рекомендаций, о которых следует помнить:

- Знайте свою среду.

Вам нужно знать, где проходит трафик, чтобы убедиться, что вы подключаете свой SPAN-порт к правильному коммутатору.

Вам нужно знать, где проходит трафик, чтобы убедиться, что вы подключаете свой SPAN-порт к правильному коммутатору. - Сосредоточьтесь на фильтрации. Из-за недостатков SPAN-порта вы хотите убедиться, что вы не перехватываете трафик.

- Проверьте свои журналы. Наблюдаемость за сетью важна, но вы не сделаете себе ничего хорошего, если никогда не просматриваете трафик, который захватываете.

- Не перехватывайте. Каждый захваченный вами пакет нужно фильтровать или анализировать. Поймите, что вы ищете, и постарайтесь захватить только тот трафик, который вам нужен.

Зеркальное отображение портов — отличный недорогой вариант подключения к источнику сетевой телеметрии. Особенно, если вы только начинаете свой путь к высококачественному наблюдению за сетью, его легко настроить и включить сразу же. Нет больших первоначальных затрат, и включить зеркалирование портов — это то, что вы можете сделать на своем существующем оборудовании уже сегодня. Это не значит, что вы должны просто прыгать обеими ногами. Прежде чем приступить к работе, вы хотите хорошо понять, как проходит ваш сетевой трафик. Откуда у вас самый критический трафик? Куда это идет? Как только вы ответите на эти вопросы, вам будет легче понять, где настроить зеркалирование портов в вашей существующей сети.

Это не значит, что вы должны просто прыгать обеими ногами. Прежде чем приступить к работе, вы хотите хорошо понять, как проходит ваш сетевой трафик. Откуда у вас самый критический трафик? Куда это идет? Как только вы ответите на эти вопросы, вам будет легче понять, где настроить зеркалирование портов в вашей существующей сети.

Также важно понимать, что зеркалирование портов — не панацея. Как мы уже отмечали, хотя у него есть некоторые реальные преимущества, у него также есть и некоторые реальные недостатки. Учитывая это, вы хотите использовать зеркалирование портов только как один из инструментов в вашем наборе инструментов. Если ваша сеть не очень маленькая, не ожидайте, что настройка зеркалирования портов решит все ваши проблемы. Вы не можете просто установить его и забыть. Хорошие сети, как и сады, требуют ухода и обслуживания, чтобы процветать. Если вы хотите узнать, как ухаживать за своей сетью, чтобы она всегда работала наилучшим образом, мы будем рады показать вам, как мы можем помочь.

Что такое зеркалирование портов и почему оно полезно? Полное объяснение

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

Вы можете перехватывать пакеты без покупки специального оборудования, потому что ваш коммутатор может пересылать копии проходящего трафика. Этот процесс называется зеркалированием портов. Узнайте, что это такое и как это реализовать.

Стивен Купер

@VPN_News ОБНОВЛЕНО: 26 апреля 2021 г.

Современное программное обеспечение для мониторинга сети включает сложные инструменты, такие как графические представления и аналитические инструменты. Тем не менее, будут времена, когда вам нужно будет вернуться к основным методам анализа захвата пакетов, когда они перемещаются по сети. Зеркальное отображение портов — это метод захвата пакетов.

Для захвата пакетов требуется аппаратный элемент, который называется TAP (тестовая точка доступа ). К счастью, у вас уже есть оборудование, которое направляет весь ваш сетевой трафик: коммутаторы и концентраторы. Вы можете использовать возможности этих устройств, чтобы избавиться от необходимости покупать отдельный встроенный датчик или разделитель трафика. Техника использования вашего сетевого оборудования для перехвата трафика называется « зеркалирование порта ». Это руководство предоставит вам всю информацию, необходимую для реализации зеркалирования портов в вашей сети.

К счастью, у вас уже есть оборудование, которое направляет весь ваш сетевой трафик: коммутаторы и концентраторы. Вы можете использовать возможности этих устройств, чтобы избавиться от необходимости покупать отдельный встроенный датчик или разделитель трафика. Техника использования вашего сетевого оборудования для перехвата трафика называется « зеркалирование порта ». Это руководство предоставит вам всю информацию, необходимую для реализации зеркалирования портов в вашей сети.

>>> Перейти к списку рекомендуемых инструментов мониторинга ниже<<<

Обработка трафика коммутатора

В очень маленькой сети может быть только один коммутатор или концентратор. Однако не требуется большого роста сети, чтобы возникла потребность в другом коммутаторе. Когда в вашей сети есть несколько коммутаторов, они перемещают трафик, не направляя все пакеты через центральную точку.

Эта децентрализованная конфигурация означает, что вы не можете выбрать только один коммутатор в сети для сбора данных, если хотите отобрать трафик из всех ваших данных. Это связано с тем, что другие коммутаторы в вашей сети будут обмениваться трафиком между собой, который не нужно направлять через выбранное вами устройство. Однако эта проблема также может возникнуть, если вы решите реализовать TAP в качестве инструмента для захвата пакетов.

Это связано с тем, что другие коммутаторы в вашей сети будут обмениваться трафиком между собой, который не нужно направлять через выбранное вами устройство. Однако эта проблема также может возникнуть, если вы решите реализовать TAP в качестве инструмента для захвата пакетов.

При захвате сетевого трафика вам необходимо решить, могут ли ваши требования быть выполнены за счет пакетов, проходящих через одну точку, или же вам необходимо одновременно отслеживать поведение всего сетевого трафика во всей сети.

На самом деле более вероятно, что вам нужно будет смотреть на трафик на ссылку. В таком сценарии вы, вероятно, будете пытаться понять, почему один канал в вашей сети перегружен, и какие типы трафика вы могли бы перенаправить или ограничить, чтобы решить проблему.

Хотя вы можете видеть весь сетевой трафик , захват всего сразу становится слишком амбициозной целью. Если бы вы могли захватить все входящие и исходящие пакеты, вы были бы перегружены всеми собранными данными.

Чтобы правильно оценить производительность вашей сети, вы в любом случае будете классифицировать весь трафик по сетевым устройствам, поэтому лучше использовать зеркалирование портов для каждого устройства отдельно. Другие инструменты лучше подходят для обеспечения видимости всей сети. В таких случаях лучше использовать NetFlow для выборки данных из нескольких точек сети одновременно. Вам понадобится сложный инструмент анализа сетевого трафика, чтобы агрегировать и обобщать все данные о трафике.

Что такое зеркалирование портов?

Зеркалирование портов предлагает метод дублирования сетевого трафика и направления копии в хранилище данных.

В сплиттере вы используете устройство, которое дублирует весь трафик , при этом одна копия продолжает движение по назначению, а другая отображается на экране или отправляется в файл. При зеркалировании портов вы используете точно такой же метод, но вы изменяете настройки своего коммутатора, чтобы создать функцию дублирования данных, тем самым устраняя необходимость установки отдельного физического устройства.

По сути, инструкция зеркалирования портов указывает коммутатору отправить копию трафика на определенный порт. Методология включает в себя ряд опций, позволяющих вам выбрать конкретный трафик, исходящий из заданных IP-адресов или направляющийся на них, или выбрать копирование всего трафика. После того, как коммутатор разделил требуемый трафик, все, что вам нужно сделать, это собрать пакеты, которые отправляются на порт, назначенный точкой доставки данных.

Коммутаторы и концентраторы

Ссылка или « переход » в сети — это соединение между двумя устройствами. Ссылка может быть последним участком, соединяющим конечную точку , или может быть между двумя сетевыми устройствами . По крайней мере, на одном конце соединения всегда будет сетевое устройство. Для трафика внутри сети этим устройством будет либо коммутатор , либо концентратор .

Концентратор передает весь трафик, который он получает по одному из своих подключений, ко всем остальным. Он не обращает внимания на адрес получателя входящих пакетов. Переключатель является более избирательным, поскольку он проверяет заголовки пакетов и перенаправляет каждый на порт, указанный для этого адреса. Кабель, подключенный к этому порту назначения, может не вести к конечной точке, которая идентифицируется этим адресом. Если между этим коммутатором и конечной точкой есть другое сетевое устройство, кабель, который получает движущиеся данные, приведет к этому промежуточному устройству, которое, в свою очередь, передаст их дальше.

Он не обращает внимания на адрес получателя входящих пакетов. Переключатель является более избирательным, поскольку он проверяет заголовки пакетов и перенаправляет каждый на порт, указанный для этого адреса. Кабель, подключенный к этому порту назначения, может не вести к конечной точке, которая идентифицируется этим адресом. Если между этим коммутатором и конечной точкой есть другое сетевое устройство, кабель, который получает движущиеся данные, приведет к этому промежуточному устройству, которое, в свою очередь, передаст их дальше.

К счастью, для перехвата пакетов коммутаторы и концентраторы не создают временные физические связи между исходным и конечным портами в соединении. Вместо этого устройство собирает входящие данные . Затем создает точную копию этих данных и применяет их к порту назначения. В случае концентраторов это действие создает дублирование . Например, если концентратор получает пакет на один из своих десяти портов, он отправит этот же пакет на все остальные девять своих портов.

Итак, один пакет становится девятью копиями. Коммутатор делает точно то же самое с пакетами, которые помечены как широковещательные . Трафик, идущий к одному пункту назначения, копируется только на порт, указанный коммутатором для этого адреса. Таким образом, остается только один экземпляр этих данных, когда они выходят из коммутатора.

Дублирование пакетов, выполняемое коммутаторами и маршрутизаторами, точно такое же, как и работа, выполняемая разделителем трафика.

Зеркалирование портов с помощью концентратора

Как видно из описания работы коммутаторов и концентраторов, концентратор автоматически дублирует весь трафик, который он получает . Таким образом, если в вашей сети есть только концентраторы, очень легко получить копию всего циркулирующего в ней трафика. Концентратор отправляет весь трафик на все конечные точки. Если этот трафик должен пройти через другие сетевые устройства, чтобы достичь некоторых конечных точек в сети, это не заблокирует трафик, поступающий к этим конечным точкам, если промежуточные устройства также являются концентраторами.

Поскольку ваш собственный компьютер подключен к одному из концентраторов в сети, весь сетевой трафик будет автоматически направляться на ваш компьютер без необходимости изменять настройки концентратора. Однако ваш компьютер не будет читать весь этот трафик.

Прошивка сетевой карты вашего компьютера имеет жестко запрограммированный идентификатор: это MAC-адрес , что означает « контроллер доступа к среде ». Сетевая карта будет реагировать только на поступающие сообщения, содержащие этот MAC-адрес. Все остальные будут игнорироваться. Думайте о сетевой карте как о швейцаре в частном клубе. Любой прибывающий должен дать пароль, чтобы войти; те, у кого нет пароля, блокируются от входа. MAC-адрес и есть этот пароль.

Если вы хотите видеть весь трафик в сети, полностью оборудованной концентраторами, все, что вам нужно сделать, это указать сетевой карте отказаться от требования к собственному MAC-адресу. В сетевой терминологии этот параметр называется «беспорядочный режим ».

Пуристы будут утверждать, что перевод вашей сетевой карты в неразборчивый режим не является «зеркалированием портов», потому что ваша сетевая карта не дублирует пакеты. Они говорят, что карта просто отказывается от своего MAC-адреса, чтобы распознавать поступающие пакеты и пересылать их приложениям на вашем компьютере.

На самом деле «зеркалирование портов на концентраторе» — избыточная концепция, поскольку концентратор по умолчанию дублирует все пакеты. Как правило, термин «зеркалирование портов» применяется только к коммутаторам.

Зеркалирование портов с помощью коммутатора

Когда коммутатор получает пакет, он ссылается на адрес назначения в заголовке дейтаграммы. Затем он делает копию пакета и отправляет эту новую версию на номер порта, связанный с этим MAC-адресом.

В стандартных операциях, обозначенных как « unicast », из входящего сообщения делается только одна копия, которая отправляется только на один порт. Однако коммутаторы способны дублировать трафик . Например, когда коммутатор получает широковещательное сообщение, он делает количество копий, равное количеству активных портов, и отправляет по одной копии на каждый из этих портов. Коммутаторы также имеют возможности «многоадресной рассылки », что требует от них создания ограниченного числа копий.

Например, когда коммутатор получает широковещательное сообщение, он делает количество копий, равное количеству активных портов, и отправляет по одной копии на каждый из этих портов. Коммутаторы также имеют возможности «многоадресной рассылки », что требует от них создания ограниченного числа копий.

Поскольку все коммутаторы запрограммированы на обработку широковещательных и многоадресных сообщений, задача дублирования пакетов не представляет проблемы для их оборудования. Концептуально, чтобы заставить коммутатор выполнять дублирование пакетов, требуется очень мало задач:

- Коммутатор получает указание сделать копию всего трафика.

- Коммутатор отправляет весь трафик по назначению.

- Коммутатор отправляет копию всего трафика на назначенный порт.

- Вы собираете весь трафик на указанном порту.

Дублирование всех пакетов, проходящих через коммутатор, является очень простой задачей и не требует больших дополнительных усилий со стороны устройства. Если вы хотите изучить пакеты, проходящие через определенный коммутатор, вам просто нужно указать ему дублировать весь этот трафик и отправить его на порт, а также сообщить об этом свяжите MAC-адрес вашего компьютера с назначенным номером порта . Затем вам нужно перевести сетевую карту вашего компьютера в неразборчивый режим, чтобы убедиться, что она будет получать весь трафик, а не только те дейтаграммы, на которых указан MAC-адрес.

Если вы хотите изучить пакеты, проходящие через определенный коммутатор, вам просто нужно указать ему дублировать весь этот трафик и отправить его на порт, а также сообщить об этом свяжите MAC-адрес вашего компьютера с назначенным номером порта . Затем вам нужно перевести сетевую карту вашего компьютера в неразборчивый режим, чтобы убедиться, что она будет получать весь трафик, а не только те дейтаграммы, на которых указан MAC-адрес.

Дублирование всего сетевого трафика

Приведенное выше решение представляет собой упрощенную версию того, что на самом деле происходит в коммутаторе, когда он выполняет зеркалирование портов. На самом деле задача немного сложнее. Например, было бы неудобно подключать компьютер напрямую кабелем к коммутатору, чтобы забрать весь его трафик. В прежние времена это было требованием для анализаторов LAN, и подключение к определенному местоположению по-прежнему является ключевой функцией сетевых TAP.

Благодаря технологии маршрутизации современное зеркалирование портов стало более сложным. Вы можете проверить трафик, проходящий через любой коммутатор в любой точке мира , если этот коммутатор доступен из вашего местоположения по сети или через Интернет. Вам не нужно физически подключать компьютер к этому коммутатору. При перемещении по Интернету зеркалирование портов становится немного сложнее, поскольку дейтаграммы нуждаются в дополнительной упаковке на сетевом уровне Интернета. В этом руководстве мы будем иметь дело только с зеркалированием портов внутри сети.

Вы можете проверить трафик, проходящий через любой коммутатор в любой точке мира , если этот коммутатор доступен из вашего местоположения по сети или через Интернет. Вам не нужно физически подключать компьютер к этому коммутатору. При перемещении по Интернету зеркалирование портов становится немного сложнее, поскольку дейтаграммы нуждаются в дополнительной упаковке на сетевом уровне Интернета. В этом руководстве мы будем иметь дело только с зеркалированием портов внутри сети.

Большинство коммутаторов могут доставлять перехваченные пакеты по сети через другие сетевые устройства. Каждый производитель коммутаторов выпускает собственную прошивку для своих коммутаторов и меню консоли управления у каждого разное. Для целей этого руководства мы сосредоточимся на методах, используемых Cisco Systems , чтобы сделать зеркалирование портов доступным на своих сетевых коммутаторах.

О коммутаторах Cisco SPAN

Средство зеркалирования портов коммутатора Cisco называется РАЗМЕР . Это означает анализатор коммутируемых портов . SPAN предоставляет вам все возможности для перехвата пакетов на любом коммутаторе Cisco, независимо от того, подключены ли вы к этому коммутатору напрямую. Однако вам необходимо иметь запасной порт на коммутаторе, который может стать точкой сбора дублированных пакетов.

Это означает анализатор коммутируемых портов . SPAN предоставляет вам все возможности для перехвата пакетов на любом коммутаторе Cisco, независимо от того, подключены ли вы к этому коммутатору напрямую. Однако вам необходимо иметь запасной порт на коммутаторе, который может стать точкой сбора дублированных пакетов.

В терминологии SPAN « исходный порт » — это порт, с которого дублируется трафик. « порт назначения » — это адрес порта, на который отправляются дубликаты пакетов для сбора. Будьте очень осторожны, чтобы запомнить эти отличительные термины, потому что у вас будет искушение обратиться к вашей традиционной сетевой терминологии, когда вы смотрите на пакеты, которые проходят от исходного порта к порту назначения.

Система SPAN может контролировать один или несколько портов. Также возможно определить направление трафика в этом порту, давая вам только приток, только отток или и то, и другое. Однако, если вы исследуете несколько портов одновременно, все они должны контролировать одно и то же направление потока трафика.

Вы не можете указать исходящие и исходящие порты для захвата (т. е. получать только трафик, поступающий на определенный порт, который уходит с определенного порта). Если это та функциональность, которую вы ищете, выберите входящий порт и перехватите туда все полученные пакеты. Затем вы можете отфильтровать весь трафик, за исключением того, что уходит на интересующий порт передачи, как только вы получите все данные в своем программном обеспечении для анализа .

В сеансе можно либо мониторить порты, либо мониторить VLAN — нельзя охватить оба типа портов одновременно.

Режимы Cisco SPAN

Cisco SPAN позволяет перехватывать пакеты в трех режимах:

- Local SPAN: Мониторинг трафика на коммутаторе, к которому вы напрямую подключены.

- Удаленный SPAN (RSPAN): Отслеживайте трафик на удаленном порту, но получайте перехваченные пакеты, отправляемые на порт вашего локального коммутатора для сбора.

- Инкапсулированный удаленный SPAN (ERSPAN): Тот же процесс, что и RSPAN, за исключением того, что передача зеркальных пакетов на ваш локальный коммутатор выполняется инкапсуляцией GRE.

Опция RSPAN недоступна на Express 500/520, 5500/5000, 3500 XL, 2940, 2948G-L3 и 2900XL.

Доступность Cisco SPAN

SPAN доступен на всех следующих моделях коммутаторов Cisco:

Catalyst Express серии 500 / 520

- Catalyst серии 1900

- Катализатор серии 2900XL

- Катализатор серии 2940

- Катализатор 2948G-L2, 2948G-GE-TX, 2980G-A

- Катализатор серии 2950

- Катализатор серии 2955

- Катализатор серии 2960

- Катализатор 2970 серии

- Катализатор серии 3500 XL

- Катализатор серии 3550

- Катализатор серии 3560/3560E/3650X

- Катализатор серии 3750/3750E/3750X

- Catalyst серии 3750 Metro

- Катализатор серии 4500/4000

- Катализатор серии 4900

- Катализатор серии 5500/5000

- Катализатор серии 6500/6000

К сожалению, набор команд не одинаков на всех коммутаторах. В основном это связано с тем, что у компании есть специализированная прошивка для некоторых устройств Catalyst, которая называется 9. 0077 CatOS . В других коммутаторах Cisco используется операционная система IOS , которая отличается от операционной системы iOS, используемой устройствами Apple.

0077 CatOS . В других коммутаторах Cisco используется операционная система IOS , которая отличается от операционной системы iOS, используемой устройствами Apple.

Некоторые коммутаторы Cisco не имеют собственных возможностей зеркального отображения портов, но есть бесплатная утилита, которую можно использовать в таких случаях, о которой вы вскоре прочтете.

Настройка SPAN на коммутаторах IOS

Для моделей коммутаторов с прошивкой IOS необходимо получить доступ к операционной системе устройства и выполнить команду, чтобы указать порт SPAN и порт для мониторинга. Эта задача реализуется двумя строками команд. нужно указывает источник , что означает порт, на который будет реплицироваться его трафик, а другой указывает номер порта, к которому подключен сниффер — это строка назначения.

сеанс мониторинга <номер> источник [интерфейс | удаленный | vlan] <номер или диапазон портов> [rx | Тех | оба] сессия монитора <номер> интерфейс назначения <номер порта>

После завершения определения зеркала необходимо нажать CTRL-Z , чтобы завершить определение конфигурации зеркалирования портов.

Номер сеанса просто позволяет вам создать несколько разных мониторов, работающих одновременно. Если вы используете тот же номер сеанса монитора в последующей команде, вы отмените исходную трассировку и замените ее новой спецификацией. Диапазоны портов обозначаются дефисом («-»), а последовательность портов разделяется запятыми («,») .

Последний элемент в командной строке для исходного порта (отслеживаемый порт) — это спецификация того, должен ли коммутатор копировать передаваемые пакеты либо с порта , либо с и с .

Настройка SPAN на коммутаторах CatOS

Более новые линейки Catalyst поставляются с более новой операционной системой под названием CatOS вместо старой операционной системы IOS. Команды, используемые для настройки зеркалирования SPAN в этих коммутаторах, немного отличаются. В этой операционной системе вы создаете зеркалирование с помощью всего одной команды вместо двух.

set span..|src_vlans...|sc0> [rx|tx|оба] [inpkts <включить|отключить>] [обучение <включить|отключить>] [многоадресная рассылка <включить|отключить>] [фильтр ] [создать]

Исходные порты определяются первым элементом этой команды, который является частью « src_mod/src_ports ». Второй идентификатор порта в команде автоматически считывается как порт назначения, то есть порт, к которому подключен анализатор пакетов. « rx | Тех | Оба элемента ” сообщают коммутатору, что пакеты, переданные с номером , следует копировать либо с порта , либо с порта и с порта .

Существует также команда set span для отключения зеркального отображения:

set span disabled [dest_mod/dest_port|all]

Настройка SPAN на коммутаторах Catalyst Express 500 и Catalyst Express 520

операционная система. Для связи с коммутатором и изменения его настроек необходимо установить Cisco Network Assistant ( CNA ). Это программное обеспечение для управления сетью является бесплатным и работает в среде Windows. Выполните следующие действия, чтобы активировать SPAN на коммутаторе.

Это программное обеспечение для управления сетью является бесплатным и работает в среде Windows. Выполните следующие действия, чтобы активировать SPAN на коммутаторе.

- Войдите в коммутатор через интерфейс CNA.

- Выберите опцию Smartports в меню CNA . Это отобразит график, представляющий массив портов коммутатора.

- Щелкните порт, к которому вы хотите подключить анализатор пакетов, и выберите параметр Modify . Это вызовет всплывающее окно.

- Выберите Диагностика в списке Роль и выберите порт, трафик которого будет отслеживаться из Источник раскрывающийся список. Если вы хотите специально отслеживать VLAN, выберите ее из списка Ingress VLAN . Если вы не хотите просто наблюдать за трафиком для VLAN, оставьте это значение по умолчанию. Нажмите OK , чтобы сохранить настройки.

- Нажмите OK , а затем Применить на экране Smartports .

Одна из проблем метода CNA заключается в том, что программное обеспечение работает только в версиях Windows до Windows 7 .

Обработка захваченных пакетов

Зеркалирование портов, настроенное на вашем коммутаторе, не будет сохранять или анализировать захваченные пакеты. Вы можете использовать любое программное обеспечение для анализа сети для обработки пакетов, отправляемых на ваше устройство.

Ключевая проблема, которую вам придется учитывать при перехвате пакетов, заключается в том, что вам придется иметь дело с очень большим объемом данных. Необработанный текстовый дамп проходящего сетевого трафика почти невозможно просмотреть без управляемого средства просмотра данных. Это самая низкая категория инструментов доступа к данным, которую вы должны учитывать. Полная утилита анализа трафика была бы еще лучше.

Вы можете увидеть полный список рекомендуемых инструментов анализа сетевого трафика в статье Лучшие анализаторы пакетов / анализаторы пакетов. Для удобства два лучших сетевых инструмента в этом обзоре приведены ниже.

SolarWinds производит большой каталог инструментов сетевого мониторинга и управления. Для анализа выходных данных зеркалирования портов лучше всего использовать инструмент компании Deep Packet и Analysis . Это часть Network Performance Monitor компании, которая является ее основным продуктом.

Для анализа выходных данных зеркалирования портов лучше всего использовать инструмент компании Deep Packet и Analysis . Это часть Network Performance Monitor компании, которая является ее основным продуктом.

Этот инструмент может интерпретировать данные, полученные от широкого спектра инструментов сбора пакетов , и позволит вам увидеть, где происходят всплески трафика. Вам нужно посмотреть на приложения, которые генерируют большую часть спроса в вашей сети, чтобы разработать стратегии для повышения производительности. Этот инструмент анализа поддерживает эти исследования.

Монитор производительности сети — это первоклассный инструмент, который не является бесплатным. Тем не менее, вы можете получить 30-дневную бесплатную пробную версию. Помните, что перехват пакетов на самом деле не является подходящим вариантом для мониторинга всего трафика во всей вашей сети. В таких ситуациях лучше использовать анализатор трафика SolarWinds NetFlow. Здесь работает Функция Cisco NetFlow для выборки сетевого трафика. Он также может взаимодействовать с оборудованием Juniper Networks через стандарт выборки пакетов J-Flow , с устройствами Huawei , используя NetStream , а также может использовать независимые от производителя sFlow и IPFIX . системы анализа трафика. Вы также можете получить 30-дневную бесплатную пробную версию NetFlow Traffic Analyzer.

Он также может взаимодействовать с оборудованием Juniper Networks через стандарт выборки пакетов J-Flow , с устройствами Huawei , используя NetStream , а также может использовать независимые от производителя sFlow и IPFIX . системы анализа трафика. Вы также можете получить 30-дневную бесплатную пробную версию NetFlow Traffic Analyzer.

Монитор производительности сети и анализатор трафика NetFlow представляют собой хорошую комбинацию для анализа сети, поскольку они дают обзорную перспективу и инструменты для изучения пакетного трафика, проходящего через отдельные устройства. SolarWinds предлагает эти два инструмента вместе в виде пакета анализатора пропускной способности сети, который вы также можете получить в рамках 30-дневной бесплатной пробной версии.

Глубокая проверка и анализ пакетов SolarWinds Скачать 30-дневную БЕСПЛАТНУЮ пробную версию

Paessler PRTG — это инструмент сетевого мониторинга, состоящий из множества отдельных датчиков. Одним из таких инструментов является датчик захвата пакетов . Этот датчик не поставляется с физическим TAP; вместо этого он полагается на данные, поставляемые в виде потока с ваших коммутаторов. Этот инструмент предлагает отличную визуализацию данных как для текущих данных, так и для пакетов, считанных из файлового хранилища.

Одним из таких инструментов является датчик захвата пакетов . Этот датчик не поставляется с физическим TAP; вместо этого он полагается на данные, поставляемые в виде потока с ваших коммутаторов. Этот инструмент предлагает отличную визуализацию данных как для текущих данных, так и для пакетов, считанных из файлового хранилища.

Преимущество PRTG в том, что он может предложить вам различные уровни видимости из одного и того же инструмента. Он также включает в себя датчики, которые отбирают сетевые данные, захватывая только заголовки пакетов из разных мест в сети. Вы также можете уменьшить объем данных, которые должны быть обработаны монитором, указав выборку.

Помимо датчика перехвата пакетов, PRTG включает в себя следующие системы выборки трафика:

- Датчик NetFlow

- Датчик sFlow

- Датчик J-потока

С помощью этой системы вы можете использовать датчики NetFlow, sFlow и J-Flow, чтобы получить обзор всей вашей сети, а затем перейти к анализатору пакетов, чтобы сосредоточиться на типичных потоках на одном устройстве. После того, как вы изолировали перегруженный коммутатор, вы можете сосредоточиться на определенных портах, через которые проходит слишком много трафика, и посмотреть на типы трафика, которые перегружают его. Обладая этой информацией, вы можете либо принять меры по формированию трафика, либо добавить дополнительную инфраструктуру для перенаправления точек с интенсивным трафиком и распределения нагрузки.

После того, как вы изолировали перегруженный коммутатор, вы можете сосредоточиться на определенных портах, через которые проходит слишком много трафика, и посмотреть на типы трафика, которые перегружают его. Обладая этой информацией, вы можете либо принять меры по формированию трафика, либо добавить дополнительную инфраструктуру для перенаправления точек с интенсивным трафиком и распределения нагрузки.

Датчик анализатора пакетов обрабатывает только заголовки дейтаграмм трафика, перемещающихся по сети. Эта стратегия снижает объем обработки, необходимой для агрегирования показателей потока, и значительно ускоряет анализ.

Проблемы с зеркалированием портов

Полный захват и хранение пакетов могут привести к проблемам с конфиденциальностью данных. Хотя большая часть трафика, проходящего по вашей сети, будет зашифрована, если он предназначен для внешних сайтов, не весь внутренний трафик будет зашифрован. Если ваша организация не решила внедрить дополнительную защиту электронной почты, почтовый трафик в вашей сети не будет шифроваться по умолчанию.

В качестве альтернативного метода анализа трафика можно использовать NetFlow. Это система обмена сообщениями, включенная на всех устройствах Cisco, и она будет пересылать только заголовки пакетов на центральный монитор. Вы можете прочитать о сетевых мониторах, которые собирают данные NetFlow, в статье Лучшие анализаторы и инструменты сбора данных NetFlow.

Получив информацию обо всех возможностях мониторинга трафика коммутаторов Cisco, вы сможете лучше решить, какой метод перехвата пакетов использовать.

Выбор правильной стратегии сетевого анализа

Надеемся, что это руководство ознакомило вас с проблемами, связанными с зеркалированием портов. Хотя бывают случаи, когда вы действительно не можете избежать перехода на уровень пакетов, чтобы должным образом оценить сетевой трафик, вам следует сузить свои исследования с помощью других инструментов, прежде чем организовать захват пакетов в качестве задачи.

У зеркалирования портов есть свои проблемы — оно нарушает конфиденциальность данных и может генерировать очень большие объемы данных. Исследуйте методы до собирайте информацию о трафике в качестве первой линии расследования и переходите к зеркалированию портов, как только вы определите каналы с проблемами. После того, как вы настроите зеркалирование портов на своих коммутаторах, обязательно направьте все данные в инструмент анализа, чтобы вы могли правильно использовать всю информацию, которую будет генерировать эта стратегия.

Исследуйте методы до собирайте информацию о трафике в качестве первой линии расследования и переходите к зеркалированию портов, как только вы определите каналы с проблемами. После того, как вы настроите зеркалирование портов на своих коммутаторах, обязательно направьте все данные в инструмент анализа, чтобы вы могли правильно использовать всю информацию, которую будет генерировать эта стратегия.

Часто задаваемые вопросы о зеркалировании портов

В чем разница между зеркалированием портов и зеркалированием трафика?

Основное различие между зеркалированием портов и мониторингом трафика заключается в том, что монитор трафика собирает статистику по пакетам, когда они проходят через коммутаторы и маршрутизаторы, а зеркалирование портов делает полную копию всех этих пакетов.

Влияет ли зеркалирование портов на производительность сети?

По данным Cisco Systems, ведущего производителя сетевых коммутаторов, зеркалирование портов не создает большой нагрузки на коммутаторы.

Не забывайте, что любые данные, полученные с помощью технологий зеркалирования, могут быть оспорены как в гражданских, так и в уголовных делах, возбуждаемых по результатам расследований сетевых инцидентов (Network Forensic). При использовании собранных данных в качестве доказательства их неправомерного использования или в ситуациях законного захвата, сетевой TAP — ваш лучший союзник. TAP предоставляет доказательства без шанса что-либо изменить и с твердой временной привязкой. Это криминалистически надёжные данные/доказательства, которые являются обязательными для судебных или внутренних разбирательств в компании.

Не забывайте, что любые данные, полученные с помощью технологий зеркалирования, могут быть оспорены как в гражданских, так и в уголовных делах, возбуждаемых по результатам расследований сетевых инцидентов (Network Forensic). При использовании собранных данных в качестве доказательства их неправомерного использования или в ситуациях законного захвата, сетевой TAP — ваш лучший союзник. TAP предоставляет доказательства без шанса что-либо изменить и с твердой временной привязкой. Это криминалистически надёжные данные/доказательства, которые являются обязательными для судебных или внутренних разбирательств в компании.

В современных условиях RSPAN/ERSPAN не являются жизнеспособными технологиями доступа к зеркалу трафика, особенно если пакеты передаются по глобальной сети. ERSPAN поглотит всю вашу пропускную способность, передавая кадры обратно на ваш локальный коммутатор, которые уже прошли через сеть. По этим причинами RSPAN/ERSPAN не являются ни приемлемыми, ни жизнеспособными методами доступа и полной видимости сети!

В современных условиях RSPAN/ERSPAN не являются жизнеспособными технологиями доступа к зеркалу трафика, особенно если пакеты передаются по глобальной сети. ERSPAN поглотит всю вашу пропускную способность, передавая кадры обратно на ваш локальный коммутатор, которые уже прошли через сеть. По этим причинами RSPAN/ERSPAN не являются ни приемлемыми, ни жизнеспособными методами доступа и полной видимости сети!

Это можно гарантировать только с помощью TAP

Это можно гарантировать только с помощью TAP Следовательно, SPAN не подходит для мониторинга, захвата и анализа протокола реального времени (RTP), особенно в современных стратегиях оценки среднего значения качества голоса или видео (MOS) и качества восприятия в целом (QoE)

Следовательно, SPAN не подходит для мониторинга, захвата и анализа протокола реального времени (RTP), особенно в современных стратегиях оценки среднего значения качества голоса или видео (MOS) и качества восприятия в целом (QoE) Разным специалистам требуется копия трафика для решения своих задач: обеспечение безопасности, контент фильтрации, обнаружения вторжения, диагностики и устранения проблем

Разным специалистам требуется копия трафика для решения своих задач: обеспечение безопасности, контент фильтрации, обнаружения вторжения, диагностики и устранения проблем Вам нужно знать, где проходит трафик, чтобы убедиться, что вы подключаете свой SPAN-порт к правильному коммутатору.

Вам нужно знать, где проходит трафик, чтобы убедиться, что вы подключаете свой SPAN-порт к правильному коммутатору.