Список часто используемых сетевых портов

FreeBSD 11: обновление ОС FreeBSD

2 декабря 2016 ВК Tw Fb

Обновление любой операционной системы — обязательная операция и не важно, какая ОС у Вас стоит: Windows, Mac OS или Unix. FreeBSD тоже нуждается не только в обновлении портов, но и в обновлении системных компонентов. Рассказываем как это сделать.

Автоматический вход в систему при наличие пароля

23 сентября 2016 ВК Tw Fb

Если на Вашей учётной записи настольной Windows или Windows Server установлен пароль, но каждый раз вводить его при входе в систему Вы не хотите, или же вход в доменную учетную запись с нажатием Ctrl + Alt + Del Вас удручает — это можно исправить.

Ошибка проводника: каждая папка открывается в новом окне

14 октября 2016 ВК Tw Fb

Почему же ошибка, спросите Вы? Если бы в Параметры папок > Общие переключатель в пункте «Обзор папок» стоял в таком режиме, то действительно всё хорошо. А что если все настройки верны, а каждая папка при работе с проводником всё равно открывается в новом окне? Уже интереснее. Решаем эту проблему.

try2fixkb.ru

RDP. Игра в три буквы / RUVDS.com corporate blog / Habr

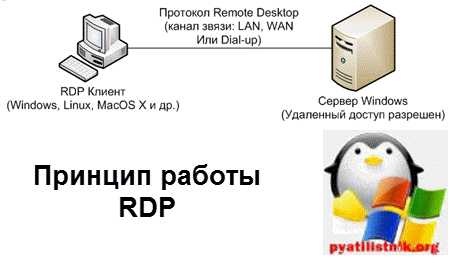

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

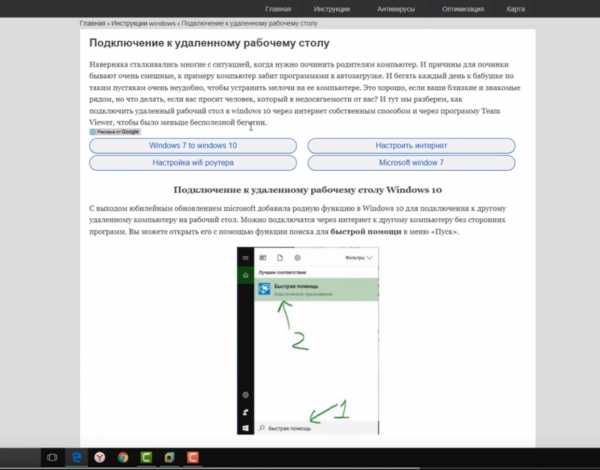

Подключение к удаленному рабочему столу

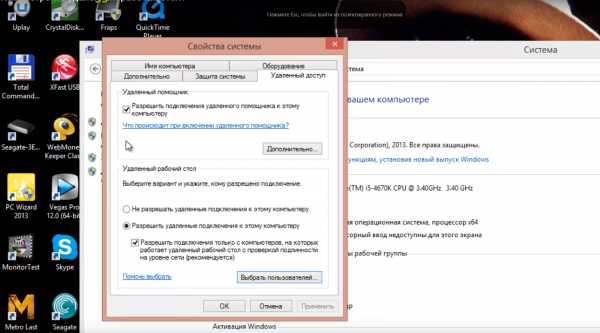

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> |

Удаленный компьютер, к которому выполняется подключение. |

| /admin |

Подключение к сеансу для администрирования сервера. |

| /edit |

Редактирование RDP-файла. |

| /f |

Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> |

Ширина окна удаленного рабочего стола. |

| /h:<высота> |

Высота окна удаленного рабочего стола. |

| /public |

Запуск удаленного рабочего стола в общем режиме. |

| /span |

Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon |

Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate |

Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

Name: RDP

Type: TCP & UDP

Start port: 3389

End port: 3389

Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

RDP также можно использовать для подключения к виртуальным машинам Azure.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

psexec -s \\localhost cmdИли же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Этой угрозе подвержены многие серверные ОС, а количество серверов, использующих RDP, постоянно увеличивается. Оказались уязвимы Windows 2012 R2, Windows 2008, Windows 10 и Windows 7. Чтобы не допустить угона RDP-сессий, рекомендуется использовать двухфакторную аутентификацию. Обновленные Sysmon Framework для ArcSight и Sysmon Integration Framework для Splunk предупреждают администратора о запуске вредоносных команд с целью угнать RDP-сессию. Также можно воспользоваться утилитой Windows Security Monitor для мониторинга событий безопасности.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

- Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

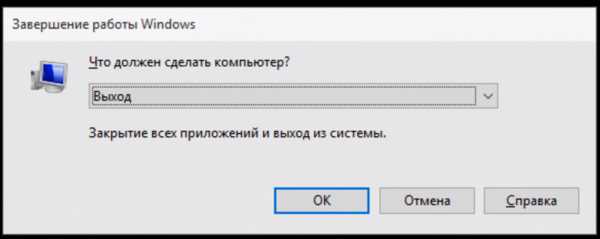

- Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

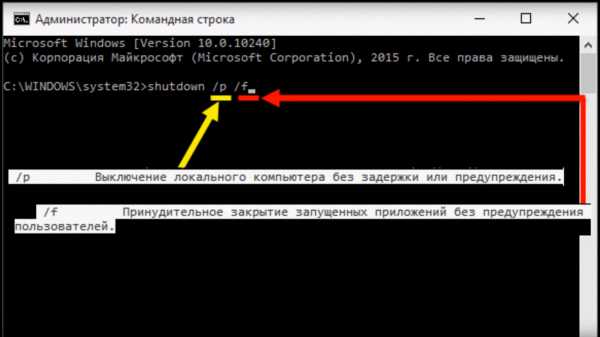

Альтернативный вариант — командная строка и команда shutdown.

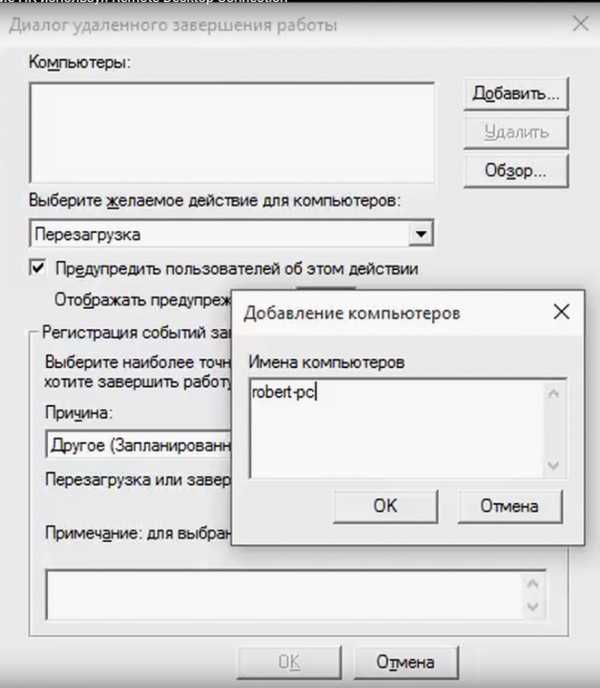

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

Как видите, решений и возможностей, которые открывает удаленный доступ к компьютеру, множество. Не случайно им пользуется большинство предприятий, организаций, учреждений и офисов. Этот инструмент полезен не только системным администраторам, но и руководителям организаций, да и простым пользователям удаленный доступ тоже весьма полезен. Можно помочь починить или оптимизировать систему человеку, который в этом не разбирается, не вставая со стула, передавать данные или получить доступ к нужным файлам находясь в командировке или в отпуске в любой точке мира, работать за офисным компьютером из дома, управлять своим виртуальным сервером и т.д.

Удачи!

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.

habr.com

Устранение проблем нехватки портов | Microsoft Docs

- Время чтения: 8 мин

В этой статье

Протоколы TCP и UDP работают на основе номеров портов, используемых для установления соединения. Для любого приложения или службы, которые должны устанавливать соединение по протоколу TCP/UDP, требуется порт на его стороне.

Существует два типа портов:

- Временные порты(обычно динамические) — это набор портов, которые по умолчанию будут использоваться на каждом компьютере для создания исходящего подключения.

- Известными портами является определенный порт для определенного приложения или службы. Например, служба файлового сервера находится на порте 445, HTTPS — 443, HTTP — 80, а RPC — 135. Для пользовательского приложения также будут заданы номера портов.

Клиенты, подключающиеся к приложению или службе, будут использовать временный порт компьютера для подключения к известному порту, определенному для этого приложения или службы. Браузер на клиентском компьютере будет использовать эфемерный порт для подключения к https://www.microsoft.com порту 443.

В ситуации, когда один и тот же браузер создает большое количество подключений к нескольким веб-сайтам, для каждого нового подключения, которое пытается использовать браузер, используется эфемерный порт. Через некоторое время вы заметите, что подключения будут завершаться сбоем, и одна из них может быть вызвана тем, что в браузере использовались все доступные порты для подключений к сети, и любая новая попытка установить подключение завершится сбоем, так как больше нет доступные порты. Когда используются все порты на компьютере, мы будем заключать их в качестве исчерпания портов.

Динамический диапазон портов по умолчанию для TCP/IP

В соответствии с рекомендациями по предоставлению IP-номеров (IANA) Корпорация Майкрософт увеличила диапазон портов динамического клиента для исходящих подключений. Новым начальным портом по умолчанию является 49152, а новый конечный порт по умолчанию — 65535. Это изменение конфигурации более ранних версий Windows, в которых использовался диапазон порта по умолчанию 1025 – 5000.

Вы можете просмотреть динамический диапазон портов на компьютере с помощью следующих команд Netsh:

netsh int ipv4 show dynamicport tcpnetsh int ipv4 show dynamicport udpnetsh int ipv6 show dynamicport tcpnetsh int ipv6 show dynamicport udp

Диапазон задается отдельно для каждого транспорта (TCP или UDP). Диапазон портов теперь является диапазоном, в котором есть начальная и конечная точки. Клиенты Microsoft, развертывающие серверы под управлением Windows Server, могут столкнуться с проблемами, влияющими на взаимодействие RPC между серверами, если брандмауэры используются во внутренней сети. В таких случаях мы рекомендуем перенастраивать брандмауэры, чтобы разрешить трафик между серверами в диапазоне динамических портов 49152 – 65535. Этот диапазон является дополнением к известным портам, которые используются службами и приложениями. Кроме того, на каждом сервере можно изменить диапазон портов, используемый серверами. Этот диапазон можно настроить с помощью команды Netsh, как описано ниже. В приведенной выше команде задается динамический диапазон портов для TCP.

netsh int <ipv4|ipv6> set dynamic <tcp|udp> start=number num=range

Начальный порт — номер, а общее число портов — диапазон. Ниже приведены примеры команд.

netsh int ipv4 set dynamicport tcp start=10000 num=1000netsh int ipv4 set dynamicport udp start=10000 num=1000netsh int ipv6 set dynamicport tcp start=10000 num=1000netsh int ipv6 set dynamicport udp start=10000 num=1000

Эти примеры команд задают диапазон динамических портов, начиная с порта 10000 и заканчивая портом 10999 (порты 1000). Минимальный диапазон портов, которые можно установить — 255. Минимальный запускаемый порт, который можно установить — 1025. Максимальный конечный порт (на основе настраиваемого диапазона) не может превышать 65535. Для дублирования поведения по умолчанию в Windows Server 2003 используйте 1025 в качестве начального порта, а затем используйте 3976 в качестве диапазона для TCP и UDP. Это приводит к запуску порта 1025 и конечного порта 5000.

В частности, для исходящих подключений в качестве входящих подключений не требуется эфемерный порт для приема подключений.

Так как исходящие подключения запускаются сбоем, вы увидите множество описанных ниже вариантов поведения.

Не удается войти в систему на компьютере с учетными данными домена, но для входа используется локальная учетная запись. Для входа в домен потребуется обратиться к DC для проверки подлинности, которая снова является исходящим подключением. Если вы установили кэшированные учетные данные, то вход в домен может выполняться.

Ошибки обновления групповой политики:

Общие файлы недоступны.

Не удается выполнить RDP с уязвимого сервера:

Все остальные приложения, запущенные на компьютере, начнут выдавать ошибки

После перезагрузки сервера эта проблема будет временно устранена, но вы увидите, что все эти симптомы будут возвращены после определенного периода времени.

Если вы подозреваете, что компьютер находится в состоянии исчерпания портов, выполните указанные ниже действия.

Попробуйте сделать исходящее подключение. С сервера или компьютера, получить доступ к удаленной общей папке или попытаться использовать RDP для другого сервера или Telnet на сервере, расположенном на порте. Если исходящее подключение завершается сбоем, перейдите к следующему действию.

Откройте окно просмотра событий и в разделе журналы системы найдите события, четко обозначающие текущее состояние.

А. Событие с кодом 4227

Б. Событие с кодом 4231

Сбор данных

netstat -anob outputс сервера. В выходных данных netstat будет показано огромное количество записей для состояния TIME_WAIT для одного PID.

После мягкого замыкания или внезапного замыкания сеанса в течение 4 минут (по умолчанию) порт, в котором был использован процесс или приложение, будет освобожден в доступном пуле. В течение 4 минут вы будете использовать состояние TCP Connection в состоянии TIME_WAIT. В ситуации, когда вы подозреваете исчерпание портов, приложение или процесс не сможет освободить все используемые им порты и останется в состоянии TIME_WAIT.

Вы также можете видеть соединения состояния CLOSE_WAIT в одном и том же выходных данных, но состояние CLOSE_WAIT — это состояние, если хотя бы одна сторона соединения TCP не имеет больше данных для отправки (FIN sendd), но может получать данные с другого конца. Это состояние не обязательно указывает на нехватку порта.

Примечание

Наличие огромных соединений в списке TIME_WAIT не всегда свидетельствует о том, что в настоящее время у сервера нет портов, пока не проверяются первые две точки. Наличие большого количества подключений TIME_WAIT указывает на то, что процесс создает большое количество подключений TCP и может, в конечном итоге, приводить к исчерпанию порта.

В Windows 10 была обновлена команда netstat с добавлением переключателя -Q для отображения портов, для которых не задано время ожидания, как в состоянии присоединенные. Выпущено обновление для Windows 8,1 и Windows Server 2012 R2, которое содержит эту функцию. С помощью командлета Get-NetTCPConnection PowerShell в Windows 10 также отображаются эти связанные порты.

Пока не 10/2016, средство netstat было неточным. Исправления для netstat, обратного переноса в 2012 R2, разрешены программой netstat. exe и Get-Нетткпконнектион для правильного отчета об использовании порта TCP или UDP в Windows Server 2012 R2. Дополнительные сведения можно найти в разделе исправления для Windows Server 2012 R2: временные порты .

Откройте командную команду в режиме администратора и выполните команду ниже.

Netsh trace start scenario=netconnection capture=yes tracefile=c:\Server.etlОткройте файл Server. ETL с сетевым монитором и в разделе Фильтр примените фильтр WSCORE_MICROSOFTWINDOWSWINSOCKAFD. АФД _event_bind. Status. Лентстатус. Code = = 0x209. Вы должны увидеть записи, которые говорят STATUS_TOO_MANY_ADDRESSES. Если вы не нашли ни одной записи, сервер по-прежнему не помещается в порт. Если вы обнаружите их, вы можете убедиться, что сервер в разделе «исчерпание порта».

Устранение неполадок с портом

Ключом является определение того, какой процесс или приложение использует все порты. Ниже перечислены некоторые инструменты, с помощью которых можно изолироваться от одного процесса.

Способ 1

Для начала взгляните на выходные данные netstat. Если вы используете Windows 10 или Windows Server 2016, вы можете выполнить команду netstat -anobq и проверить идентификатор процесса, для которого заданы максимальные значения. Кроме того, вы также можете выполнить указанную ниже команду PowerShell, чтобы определить процесс:

Get-NetTCPConnection | Group-Object -Property State, OwningProcess | Select -Property Count, Name, @{Name="ProcessName";Expression={(Get-Process -PID ($_.Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending

Большая часть утечки портов связана с неправильным закрытием портов процессами в режиме пользователя при обнаружении ошибки. На портах уровня пользователя (фактические сокеты) — это дескрипторы. Таскманажер и процессексплорер могут отображать счетчики дескрипторов, что позволяет определить, какой процесс потребляет все порты.

Для Windows 7 и Windows Server 2008 R2 вы можете обновить версию PowerShell, чтобы включить описанный выше командлет.

Способ 2

Если способ 1 не помогает идентифицировать процесс (до Windows 10 и Windows Server 2012 R2), просмотрите Диспетчер задач.

- Добавьте столбец с названием «маркеры» в разделе «Подробности и процессы».

Отсортируйте маркеры столбцов, чтобы определить процесс с наибольшим количеством дескрипторов. Обычно процесс с дескрипторами более 3000 может быть недоступен, кроме процессов, таких как System, LSASS. exe, Store. exe, склсвр. exe.

Если какой-либо процесс больше не имеет более высокой величины, Остановите этот процесс, а затем попробуйте выполнить вход с помощью учетных данных домена и убедиться в том, что он успешно выполнен.

Способ 3

Если диспетчер задач не помог найти процесс, а затем проанализирует ее с помощью Process Explorer.

Инструкции по использованию проводника по процессам:

- Скачайте проводник процессов и запустите его **** с повышенными привилегиями.

- Удерживая нажатой клавишу Alt, щелкните заголовок столбца, выберите команду Выбрать столбцы, а затем на вкладке производительность процесса — добавить Счетчик дескрипторов.

- На вкладке Вид нажмите кнопку Показать меньшую область.

- На вкладке Вид нажмите кнопку вид, а затем — маркеры.

- Щелкните столбец маркеры , чтобы отсортировать по значению.

- Изучите процессы с большим количеством дескрипторов, чем остаток (скорее всего, в 10 000, если вы не можете устанавливать исходящие подключения).

- Щелкните, чтобы выбрать один из процессов с большим количеством дескрипторов.

В нижней области показанные ниже маркеры — это сокеты. (Сокеты являются техническими дескрипторами файлов).

\Девице\афд файла

Некоторые из них являются нормальными, но их большое число — не более (от сотни до тысяч). Закройте рассматриваемый процесс. Если это восстановит исходящую связь, вы убедитесь в том, что приложение является причиной. Обратитесь к поставщику этого приложения.

Наконец, если описанные выше методы не помогли вам изолировать процесс, мы рекомендуем собрать полный дамп памяти компьютера в состоянии проблемы. Дамп будет указывать, какой процесс имеет максимальное количество дескрипторов.

Чтобы устранить проблему, перезагрузите компьютер, чтобы он вернулся в нормальное состояние, и мы поможем вам решить ее в течение определенного времени. Тем не менее, если перезагрузка нецелесообразна, вы также можете увеличить количество портов на компьютере с помощью указанных ниже команд.

netsh int ipv4 set dynamicport tcp start=10000 num=1000

Это задаст диапазон динамических портов, начиная с порта 10000 и заканчивая портом 10999 (порты 1000). Минимальный диапазон портов, которые можно установить — 255. Минимальный запускаемый порт, который можно установить — 1025. Максимальный конечный порт (на основе настраиваемого диапазона) не может превышать 65535.

Примечание

Обратите внимание, что увеличение динамического диапазона портов не является постоянным решением, но только временным. Вам необходимо отследить, какие процессы и процессоры потребляют максимальное количество портов, и устранить проблемы с точки зрения этого процесса в соответствии с тем, зачем оно потребляет такое большое число портов.

Для Windows 7 и Windows Server 2008 R2 вы можете использовать приведенный ниже сценарий для сбора выходных данных netstat с заданной частотой. Из выходных данных вы видите тенденцию использования порта.

@ECHO ON

set v=%1

:loop

set /a v+=1

ECHO %date% %time% >> netstat.txt

netstat -ano >> netstat.txt

PING 1.1.1.1 -n 1 -w 60000 >NUL

goto loop

Полезные ссылки

Исчерпание порта и ты! -в этой статье приведены подробные сведения о состояниях netstat и способы использования выхода из средства netstat для определения состояния порта

Обнаружение исчерпания временного порта: в этой статье есть сценарий, который будет выполняться в цикле, чтобы сообщить о состоянии порта. (Применимо для Windows 2012 R2, Windows 8, Windows 10)

docs.microsoft.com

SysElegance Research Lab — Обзор интеллектуальной и адаптивной передачи данных в Windows 8 и Windows Server 2012

Обзор интеллектуальной и адаптивной передачи данных в Windows 8 и Windows Server 2012

- Page URL:

- http://www.syselegance.com/ru/technologies/research/rdp8_remotefx_for_wan.php

- Copyright:

- © 2003-2019 SysElegance Ltd. All rights reserved.

RDP 8 (RemoteFX) для WAN.

Обзор интеллектуальной и адаптивной передачи данных в Windows 8 и Windows Server 2012

В протоколе RDP 8 (RemoteFX) введены значительные улучшения в области передачи данных. Ниже перечислены ключевые задачи, стоявшие во время улучшения:

- Обеспечение скорости и гибкости работы пользователя в удаленном сеансе в любых WAN и беспроводных сетей.

- Важность использования стандартных протоколов безопасности, а не реализации пользовательской схемы безопасности передачи данных.

- Обеспечение максимально возможных улучшений для использования большинства пользовательских конфигураций в WAN. RDP 8 (RemoteFX) не является единственным потоком трафика в сети. Также стоит задача обеспечить баланс трафика RDP 8 (RemoteFX) с другими конкурирующими сетевыми потоками (например, просмотром веб-страниц).

- Использование оптимальных значений «по умолчанию», которые не требуют вмешательства пользователя, предоставляя при этом необходимые администраторам элементы управления для настройки.

Ключевыми особенностями RDP 8 (RemoteFX) для WAN являются:

- Автоматическое определение качества сети для адаптации к начальным и меняющимся условиям

- UDP оптимизация для сетей с потерей пакетов и возможность предоставления лучших условий доставки мультимедийного контента

- FEC для уменьшения потерь, без ретрансляции

- Возврат к протоколу TCP, когда UDP недоступен

- Встроенная поддержка UDP для соединения RDP 8 (RemoteFX) через шлюз удаленных рабочих столов

- Промышленный стандарт безопасности и протоколы контроля перегрузок.

Далее, мы более подробно опишем эти улучшения.

Цель — WAN сети

Традиционное определение WAN (глобальные сети) предполагает высокую латентность сети, которая может быть ограничена пропускной способностью (по сравнению с LAN).

Тем не менее, на практике существует широкий спектр сетевых конфигураций, которые могут квалифицироваться как WAN. Примерами таких сетей являются: Американская национальная сеть (например, 60 мс RTT, 5 Мбит мощности, 1% потерь), межконтинентальные связи (например, 250 мс RTT, 3 Mbps мощности, 1% потерь) и филиальные соединения (например, 100 мс время отклика, 256 Kbps мощности, 0,5% потерь). Наряду с этими традиционными WAN сетями, существуют также сложные мобильные и беспроводные сети (например, 3G/4G связь с 200 мс RTT, 1 Мбит мощности, 5% потерь), при использовании которых возникают проблемы с работой удаленных рабочих столов из-за высокой потери пакетов и джиттера задержки сигнала при помехах.

При проектировании методов пересылки пакетов RDP 8 (RemoteFX) для WAN, вместо того чтобы сосредоточиться на оптимизации для конкретного типа сети, мы сосредоточились на решении проблем, вызванных каждым из фундаментальных факторов, влияющих на задержки, потерю пакетов и пропускную способность. Мы также рассмотрели другие важные факторы, такие как изменение задержки (так называемый «джиттер») и модели потери пакетов (одиночной или постоянной, с зависанием и без него).

В следующих разделах мы обсудим влияние этих фундаментальных факторов на производительность WAN и соответствующие улучшения RDP 8 (RemoteFX).

Автоматическое определение скорости подключения к сети

Цель эффективной передачи данных – использование полного ресурса пропускной способности сети, при минимальных задержках. По отдельности эти цели легко достижимы, и при этом их трудно совместить. Передача данных в более высоком объеме, чем позволяет сеть ведет к необходимости в более высокой пропускной способности, что в свою очередь приводит к формированию «очередей» в различных точках сети. Эти очереди увеличивают задержку, что крайне вредно для реагирования любые интерактивных приложений реального времени, таких как Remote Desktop.

Основная же цель – снижение задержек и отправка минимального количества данных. Тем не менее, это приведет к сокращению качества контента из-за ограниченности полосы пропускания для таких потоков, как графика и мультимедиа. Для узкой сети (C) и задержками в обе стороны (RTT), в идеале необходимо всегда держать пересылку ближе к C * (RTT) байт, но не более. Задача состоит в определении задержки и пропускной способности сети, которая используется для соединения RDP 8 (RemoteFX).

Многие из Вас могут быть знакомы с возможностью пользовательского выбора скорости соединения Remote Desktop Connection (показано на следующем рисунке). При выборе этих вариантов мы смогли улучшить пропускную способность RDP 8 (RemoteFX) (и, следовательно, работы) путем изменения оценки наполнения сети, упомянутом ранее.

К сожалению, в таком варианте требуется, чтобы пользователь знал о скорости соединения, хотя даже этих знаний может быть не достаточно.

Клиент подключения к удаленному рабочему столу версии 7.Х (Windows 7)

Клиент подключения к удаленному рабочему столу 8.0 (Windows 8)

Для RDP 8 (RemoteFX) в релизах Windows Server 2012 и Windows 8 добавлена возможность автоматического определения скорости для решения проблемы плотности наполнения. Эта функция встроена по умолчанию в Remote Desktop Connection и позволяет избавить пользователей от необходимости догадываться о скорости их соединения. Во время установления соединения и выполнения пересылки потока данных, эта функция используется для расчета мощности сети и задержек связи. Эти факторы затем используются для определения количества данных, необходимых для поддержания плотности соединения, минимизируя задержки. Кроме того, способность обнаружения условий сети открывают новые возможности RDP 8 (RemoteFX), которые позволяют адаптироваться к меняющимся сетевым условиям (например, RDP 8 (RemoteFX) Media Streaming на основе информации о сетевых условиях может принять решение, какой битрейт использовать для передачи видео).

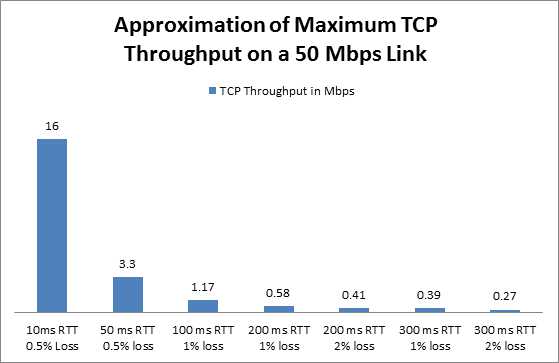

На рисунке ниже показано улучшение пропускной способности сети с помощью RDP 8 (RemoteFX) автоматического определения скорости подключения к сети. Мы не показываем здесь конфигурации LAN, так как большинство протоколов ведут себя в локальной сети хорошо. Данные на графике показывают, что в процентном отношении, значительно улучшили пропускную способность TCP по сравнению с Windows Server 2008 R2. Тем не менее, существует теоретический предел пропускной способности TCP при более высоких потерях и задержках. Мы обсудим эти ограничения и возможности, связанные с RDP 8 (RemoteFX) в следующем разделе.

UDP для обработки потерь пакетов

Даже если протокол решает проблему наполнения сети, то потеря пакетов может внести хаос в производительность работы. Ниже приведены две причины, почему же потеря пакетов это плохо.

Блокировка начала строки.

TCP протокол обеспечивает надежность и порядок доставки данных, и при этом потерянные пакеты должны быть повторно переданы отправителем. Ретранслируемые пакеты часто застревают в TCP очередях и не могут быть доставлены. Этот срыв называют «блокировкой начала строки» и это особенно вредно для реагирования на WAN, потому время простоя, по крайней мере, в 1,5 раза больше сетей RTT.

Потеря пропускной способности.

Любой мало-мальски хороший сетевой прокол нуждается в управлении перегрузкой, которая позволяла бы отправителям уменьшать скорость передачи при перегрузке. Отсутствие такого контроля может привести к коллапсу, кода возникнут большие потери пакетов, задержки и маленькая пропускная способность. TCP использует управление перегрузкой на основе потерь [NewReno или другие варианты алгоритма Additive Increase Multiplicative Decrease (AIMD)], когда каждая потеря пакетов предположительно происходит от перегрузки сети. Таким образом, происходит сброс (за счет сокращения скользящего окна наполовину) на каждую потерю пакетов. Этот подход работает исключительно хорошо в глобальной сети Интернет. Однако это может привести к серьезной потере пропускной способности в сетях, где у нас есть потери, не связанные с затором (например, Wi-Fi, 3G/4G и наиболее высокая латентность сети). Убыток от снижения пропускной способности TCP является более выраженным при больших задержках.

На следующем рисунке показан этот эффект. Максимальная теоретическая пропускная способность TCP для 50 Мбит с учетом нескольких различных уровней потерь и задержек (рассчитывается по формуле Mathis). Как показано, комбинируя потери и задержки можно добиться снижения реальной пропускной способности до 270 Kbps, даже несмотря на доступность 50 Мбит! Пока мы используем TCP, мы связаны правилами порядка доставки и управления перегрузкой, агрессивно реагирующими на каждую потерю.

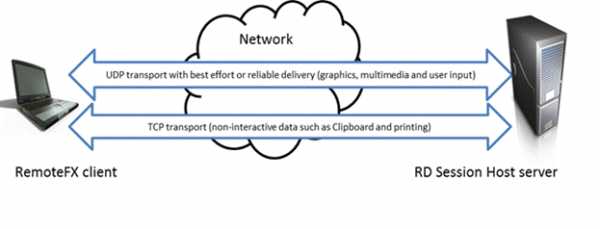

RDP 8 (RemoteFX) вместе с протоколом UDP снимают эти ограничения и все эти факторы берутся под контроль. Протокол UDP может обеспечить надежные и лучшие условия доставки данных в зависимости от потребностей их отправителей. Например, пользователи аудио и видеопотоков менее озабочены восстановлением от потери пакетов и больше заинтересованы в подавлении джиттера. Для таких потоков данных UDP может обеспечить лучшую эффективность без необходимости повторной передачи. Для тех, кому надежность поставки более важна, UDP в RDP 8 (RemoteFX) включает в себя важные технологии повышения надежности, некоторые из которых указанны ниже.

Прямая коррекция ошибок.

UDP в RDP 8 (RemoteFX) использует Forward Error Correction (FEC), чтобы восстановится при потери пакетов данных. В тех случаях, когда такие пакеты могут быть восстановлены, пересылке не нужно ждать, чтобы данные были повторно отправлены, что позволяет совершить немедленную доставку данных, и предотвращает «Блокировку начала строки». Это улучшение приводит к общему повышению оперативности реагирования.

О потере пропускной способности. Протокол без строгого контроля перегрузки очень вреден для производительности сети и может повлиять на все сетевые потоки даже за пределами удаленного взаимодействия. Таким образом, протокол UDP в RDP 8 (RemoteFX) реализует промышленный стандарт управления перегрузкой, и при этом включены следующие преимущества:

- Компенсация пропускной способности при потерях не связанных с их зависанием (например, потеря пакетов от источника помех, WiFi)

- Улучшенное ускорение восстановления после потери сети

- Баланс трафика RDP 8 (RemoteFX) и других конкурирующих трафиков в сети

Поскольку прямая коррекция ошибок требует некоторой избыточности в передаваемых данных, мы бы не хотели, чтобы данные затраты возникали в самый неудобный момент. Таким образом, UDP добавлен в дополнение к текущим возможностям TCP и используется для передачи интерактивных данных (таких, как графика, аудио, видео и сенсорные команды). В то время как остальные возможности до сих пор использовались для первоначального подключения и неинтерактивного трафика.

На следующем рисунке показаны улучшения, которые мы можем достичь в общей пропускной способности по сравнению с TCP. Это очень небольшая часть матрицы измерения производительности используется для оценки RDP 8 (RemoteFX) и передачи данных по протоколу UDP.

Пропускная способность — всего лишь часть оптимизированной передачи данных в WAN. Очередь задержки имеет не менее важную роль. На следующем рисунке показано, как UDP в RDP 8 (RemoteFX) в состоянии удерживать задержки в хорошем диапазоне (около или меньше 100 мс) даже в экстремальных условиях WAN.

На следующем рисунке показан визуальный обзор типов повышения производительности и их ожидаемое воздействие.

Безопасность протокола UDP в RDP 8 (RemoteFX)

Как уже говорилось выше, протокол UDP в RDP 8 (RemoteFX) обеспечивает значительное повышение производительности в различных WAN конфигурациях. Удалось добиться прироста производительности без ущерба безопасности.

Когда UDP используется для надежной передачи данных, он защищен с помощью протокола Secure Sockets Layer (SSL), который похож на TCP протокол. Однако SSL не может быть использован для максимальных объемов передачи данных, где некоторые данные могут быть потеряны. Вместо того, чтобы изобретать собственный механизм безопасности UDP, что потребовало бы много времени и сил, мы объединились с группой безопасности Windows для использования Datagram Transport Layer Security (DTLS), который является предлагаемым стандартом, определенным как IETF RFC 6347.

Подключение протокола UDP в RDP 8 (RemoteFX)

Протокол UDP может не всегда быть доступным в связи с отсутствием поддержки в некоторых сетевых конфигурациях. Мы предприняли шаги, чтобы протокол UDP был доступен в большинстве зависящих от нас сетевых конфигурациях. Наиболее значительные из этих шагов — встроенная поддержка UDP в RD (TS) Gateway (а не через TCP, как некоторые VPN). Для безопасности и удобства управления, только один порт (3391) открыт на RD (TS) Gateway для соединения UDP (по аналогии с TCP). Кроме того, только один порт (3389) для UDP открыт на терминальном сервере (по аналогии с TCP).

Дополнительно, подключение с использованием протокола UDP показывает индикатор качества связи в клиентах подключения к удаленному рабочему столу (версии 8.0 или Metro).

Настройка RDP 8 (RemoteFX) для WAN

Мы предоставили необходимые параметры групповых политик, которые позволяют администратору контролировать новые параметры RDP 8 (RemoteFX) для WAN. Эти параметры политик находятся в разделе Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Службы удаленного рабочего стола -> Узел сеансов удаленных рабочего стола -> Подключения.

Один из этих параметров политики позволяет администратору настроить использование протоколов UDP и TCP.

Другой параметр политики позволяет администратору настроить автоматическое определение скорости подключения к сети для RDP 8 (RemoteFX).

Заключение

Таким образом, протокол RDP 8 (RemoteFX) включает в себя методы передачи, которые являются адаптивными к изменениям состояния сети и потери пакетов. Хотя протокол UDP обеспечивает лучшую производительность в беспроводных сетях и сетях с высокой латентностью WAN, мы понимаем, что UDP-соединения не всегда могут быть установлены во многих реальных сетевых конфигурациях.

Таким образом, многие другие улучшения протокола RDP 8 (RemoteFX) для WAN, такие как автоматическое определение скорости подключения к сети также были включены в транспортный протокол TCP, динамически переключаясь на TCP там, где протокол UDP не доступен. Передача UDP включает промышленные стандарты шифрования и безопасности и также изначально поддерживается через шлюз удаленных рабочих столов.

Протокол RDP 8 (RemoteFX), в сочетании с адаптивной графикой и другими улучшениями, обеспечивает оптимальное взаимодействие пользователя с любыми существующими сетями.

В статье использовались материалы из блога команды разработчиков Microsoft Remote Desktop Services.

www.syselegance.com

Мастер правил брандмауэра: страница «Протоколы и порты»

На этой странице мастера задаются сведения о том, какие протоколы и порты, указываемые в сетевом пакете, удовлетворяют данному правилу брандмауэра.

Чтобы перейти к этой странице мастераВ оснастке консоли MMC «Брандмауэр Windows в режиме повышенной безопасности» щелкните правой кнопкой мыши пункт Правила для входящих подключений или Правила для исходящих подключений и выберите команду Новое правило.

На странице Тип правила выберите Порт или Настраиваемый.

В мастере нажимайте кнопку Далее до тех пор, пока не дойдете до страницы Протокол и порты.

Тип протокола

Выберите протокол, сетевой трафик которого необходимо фильтровать с помощью данного правила брандмауэра. Если в списке нет требуемого протокола, выберите Настраиваемый и введите номер протокола в поле Номер протокола.

Если указываются протоколы TCP или UDP, то в полях Порт конечной точки 1 и Порт конечной точки 2 можно задать номера портов TCP или UDP.

Список протоколов, их портов и краткое описание см. в разделе библиотеки TechNet Страница свойств правила брандмауэра: Вкладка «Протоколы и порты» (http://go.microsoft.com/fwlink/?linkid=137823).

Номер протокола

При выборе типа протокола соответствующий идентификационный номер протокола отображается в поле Номер протокола и доступен только для чтения. При выборе Настраиваемый для Типа протокола необходимо ввести идентификационный номер протокола в поле Номер протокола.

Локальный порт

Используя протоколы TCP или UDP, можно задать локальный порт, выбрав его в раскрывающемся списке или непосредственно задав порт или список портов. Локальный порт — это порт компьютера, к которому применяется профиль брандмауэра.

Для правил входящих подключений доступны следующие параметры:

- Все порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. Выбор этого параметра указывает, что все порты для выбранного протокола удовлетворяют правилу.

- Определенные порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. При выборе этого параметра разрешается ввод в текстовое поле требуемых номеров портов. Порты разделяются запятыми, диапазон портов указывается через дефис.

- Сопоставитель конечных точек RPC. Доступен только для правил входящих подключений по протоколу TCP. При выборе этого параметра локальный компьютер будет получать входящие запросы RPC через порт TCP 135 для сопоставителя конечных точек RPC (RPC-EM). В запросе к RPC-EM указывается сетевая служба и запрашивается номер порта, по которому прослушивается указанная сетевая служба. RPC-EM сообщает номер порта, на который удаленный компьютер должен будет передавать сетевой трафик для данной службы. Этот параметр также позволяет RPC-EM принимать RPC-запросы по HTTP.

- Динамические порты RPC. Доступен только для правил входящих подключений по протоколу TCP. При выборе этого параметра локальный компьютер будет получать входящие сетевые пакеты RPC через порты, назначенные средой выполнения RPC. Порты из временного диапазона RPC блокируются брандмауэром Windows, если они не были назначены исполняемым модулем RPC определенной сетевой службе RPC. Только программа, которой исполняемым модулем RPC назначен порт, может принимать входящий трафик через этот порт.

Важно! При создании правил, разрешающих сетевой трафик RPC при помощи параметров Сопоставитель конечных точек RPC и Динамические порты RPC, разрешается весь сетевой трафик RPC. Брандмауэр Windows не может фильтровать трафик RPC при помощи идентификатора UUID целевой программы.Когда приложение использует RPC для взаимодействия от клиента к серверу, то обычно необходимо создать два правила — одно для сопоставителя конечных точек RPC, а другое для динамического RPC. - IPHTTPS. Доступен только для TCP. Доступен в разделе Локальный порт только для правил входящих подключений. При выборе этого параметра локальному компьютеру разрешается принимать входящие пакеты IPTHTTPS от удаленного компьютера. IPHTTPS является протоколом туннелирования, который поддерживает внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS. Это позволяет трафику IPv6 проходить через IP-прокси, которые не поддерживают IPv6 или некоторые другие технологии туннелирования IPv6, например Teredo или 6to4.

- Обход узлов. Доступен только для правил входящих подключений по протоколу UDP. При выборе этого параметра локальному компьютеру разрешается получать входящие сетевые пакеты Teredo.

Удаленный порт

Используя протоколы типа TCP или UDP, можно задать локальный и удаленный порт, выбрав его в раскрывающемся списке или непосредственно введя номер порта или список портов. Удаленный порт — это порт на компьютере, пытающимся установить связь с другим компьютером, на котором применен профиль брандмауэра.

Для правил входящих подключений доступны следующие параметры:

- Все порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. Выбор этого параметра указывает, что все порты для выбранного протокола удовлетворяют правилу.

- Определенные порты. Доступен для правил входящих и исходящих подключений по протоколам TCP и UDP. При выборе этого параметра разрешается ввод в текстовое поле требуемых номеров портов. Порты разделяются запятыми, диапазон портов указывается через дефис.

- IPHTTPS. Доступен только для TCP. Доступен в разделе Удаленный порт только для правил исходящих подключений. При выборе этого параметра локальному компьютеру разрешается посылать удаленному компьютеру исходящие пакеты IPTHTTPS. IPHTTPS является протоколом туннелирования, который поддерживает внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS. Это позволяет трафику IPv6 проходить через IP-прокси, которые не поддерживают IPv6 или некоторые другие технологии туннелирования IPv6, например Teredo или 6to4.

Параметры протокола ICMP

Если необходимо создать правило, которое будет разрешать или блокировать ICMP-пакеты, в списке Тип протокола выберите ICMPv4 или ICMPv6 и нажмите кнопку Настроить. Настроить эти параметры можно в диалоговом окне Настройка параметров ICMP.

Изменение этих настроек

После создания правила брандмауэра можно изменить эти настройки в диалоговом окне Свойства правила брандмауэра. Чтобы открыть это диалоговое окно, дважды щелкните правило в списке Правила для входящих подключений или Правила для исходящих подключений. Изменить эти настройки можно на вкладке Протоколы и порты.

Дополнительные источники информации

msdn.microsoft.com

Изменение RDP порта по умолчанию в Windows Server

В инструкции ниже рассмотрим на примере как изменить стандартный порт удаленного подключения RDP в Windows Server с 3389 на любой другой.

Необходимо открыть элемент управления Windows PowerShell и выполнить команду regedit

В появившемся окне необходимо перейти в папку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

В данной папке необходимо изменить значение элемента PortNumber. Для удобства выбираем десятичную систему исчисления. Порт по умолчанию – 3389. Изменяем данный порт на любой порт из диапазона от 49152 до 65535.

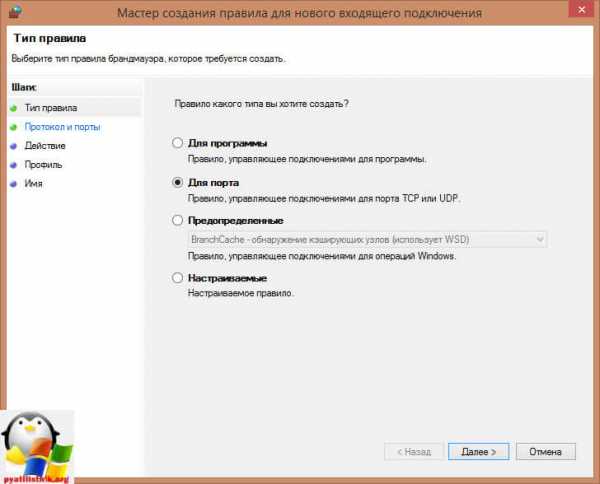

Необходимо добавить разрешающее правило в брандмауэр Windows, чтобы разрешить входящие подключения с указанных портов.

Далее перейти по следующему пути: панель управления -> Система и безопасность -> Брандмауэр Windows -> Дополнительные параметры -> Правила для входящих подключений -> Создать правило

Создать два разрешающих правила для доступа по протоколам TCP и UDP.

Выберите тип правила «Для порта»:

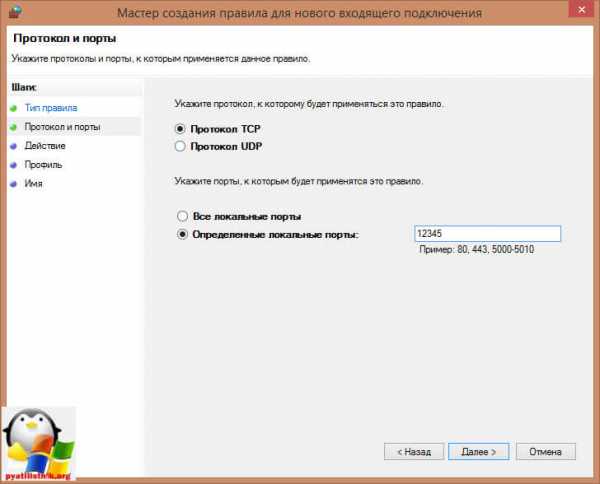

Выберите соответствующий протокол для правила и укажите порт, который был внесен в редактор реестра Windows ранее:

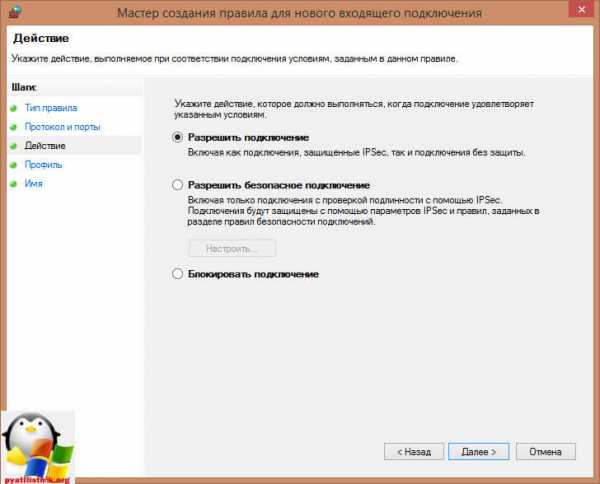

Далее разрешаем подключение и изменяем соответствующее имя правила.

После изменений в реестре Windows может понадобиться перезагрузка системы.

После проведенных настроек вы сможете подключаться к вашему серверу, используя стандартное средство подключения к удаленному рабочему столу RDP, указав при этом новый порт подключения следующим образом: <ip адрес вашего сервера>:<новый порт подключения>

Советуем после проведения всех действий отключить правила Брандмауэра Windows, разрешающие подключения по стандартным портам RDP:

Смена порта подключения RDP не решит всех ваших проблем безопасности, так как сканирование портов сможет в любом случае выявить открытые порты вашей ОС, однако, при должном внимании системного администратора к системным журналам (Панель управления -> Система и безопасность -> Администрирование -> Просмотр журналов событий -> Журналы Windows -> Безопасность), можно защитить сервер от атак, в том числе вирусных.

Инструкция актуальна для всех Виртуальных серверов VPS, и серверов, созданных в Виртуальной IaaS инфраструктуре, на базе Windows Server.

Для продвинутых пользоветелей доступен PowerShell команды для смены порта подключения и добавления правила для нового порта в исключения в Firewall.

Write-host «What Port would you like to set for RDP: » -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

|

mclouds.ru

Как изменить порт службы RDP с 3389 на другой

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

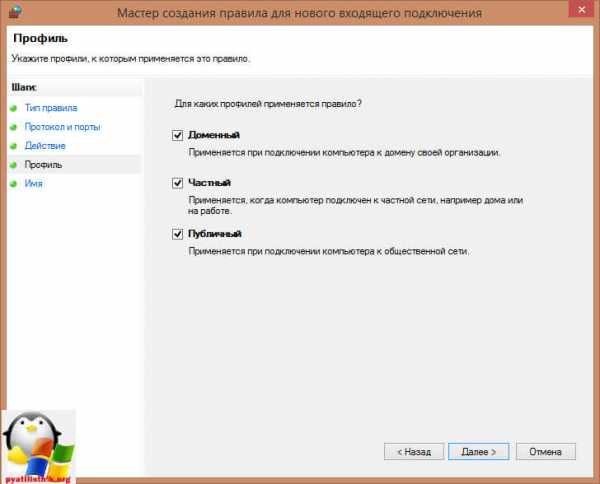

При необходимости задаем нужные сетевые профили.

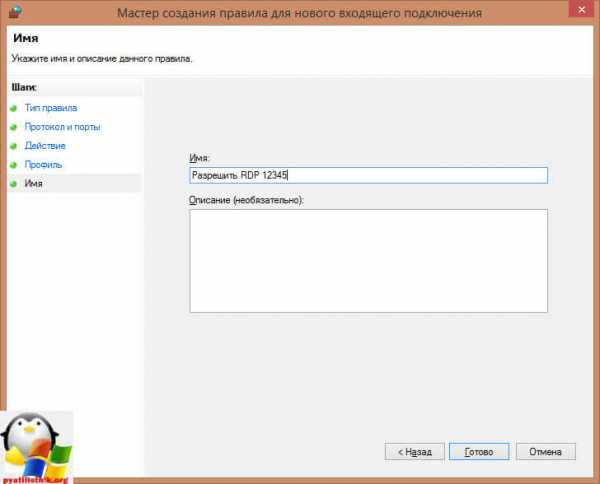

Ну и назовем правило, понятным для себя языком.

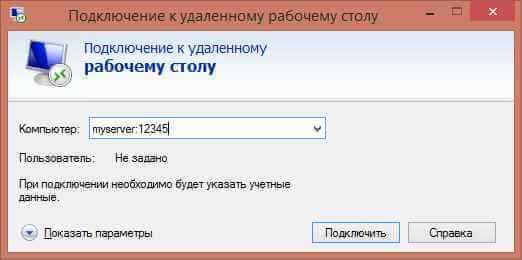

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

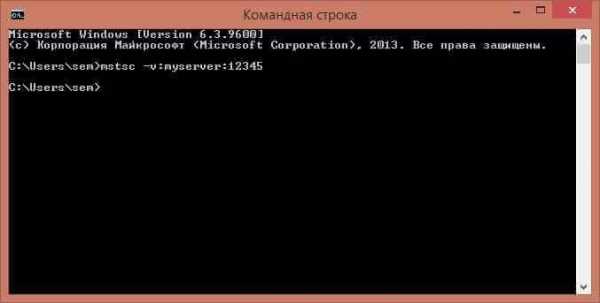

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

pyatilistnik.org