признаки заражения и алгоритм действий — Джино • Журнал

4 сентября 2019 г.

Время чтения: 3 минуты

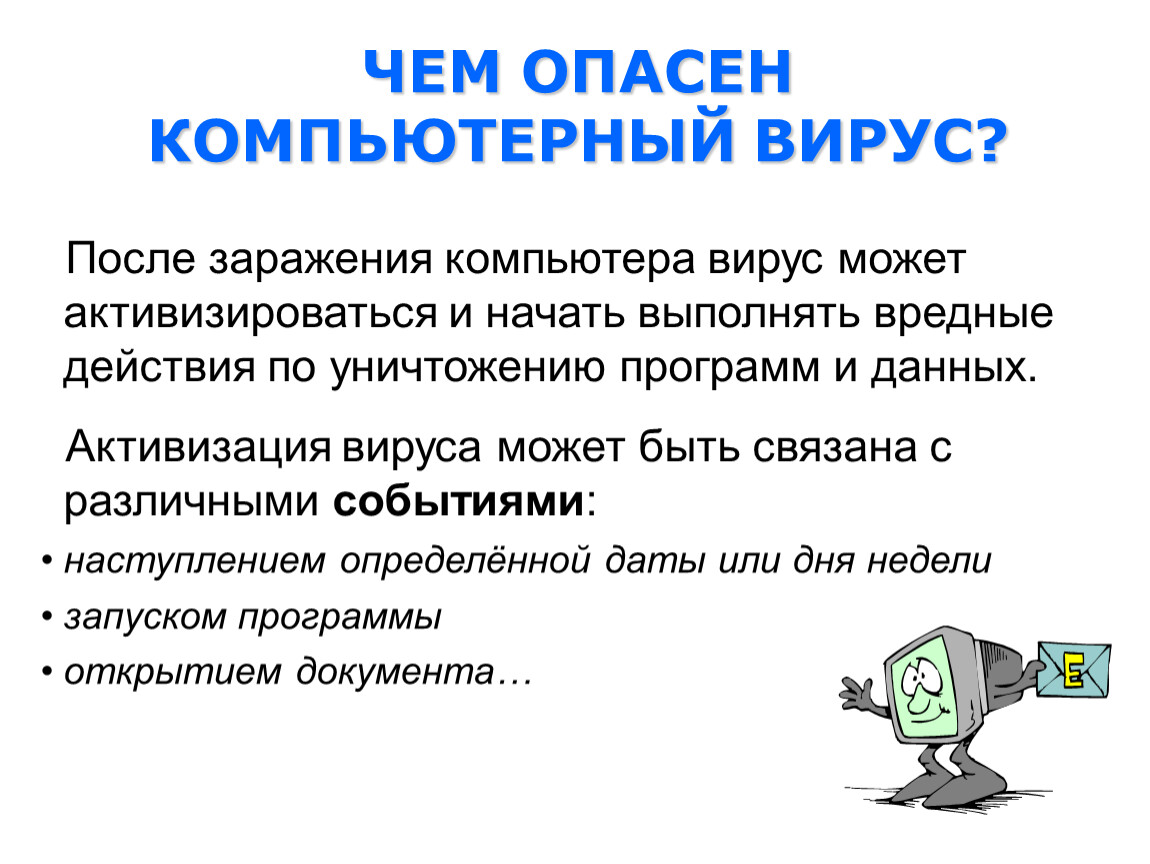

Вредоносное ПО может поселиться не только на вашем сайте, но и в компьютере — и это тоже может угрожать безопасности сайта в том числе. Однако вирусы зачастую не проявляют себя и, если антивирус не смог уберечь ПК от заражения, то подозрительная активность иногда обнаруживается далеко не сразу. Но всё же есть признаки, по которым можно понять, что компьютер стал жертвой вирусной атаки.

Проблемы в работе компьютера. Резкое уменьшение производительности, которое нельзя объяснить очевидными причинами, может быть признаком того, что в устройстве поселился вирус. И, вероятно, для совершения своих преступных действий он использует дополнительные мощности. Участившиеся внезапные отключения и частая перезагрузка устройства — тоже повод насторожиться, ведь иногда это означает, что вирус пытается взять ПК под контроль и дестабилизирует систему.

Проблемы с системой. Новые программы на компьютере, которые вы не устанавливали и происхождение которых не можете установить — признак вмешательства в работу устройства. Особенно если у него только один пользователь. Готовьтесь к тому, что на самом деле чужого ПО больше, чем кажется: взломщики, обнаруживая лазейку в защите и устанавливая основную часть своих файлов, могут продолжить загрузку вредоносных программ, постепенно укореняясь в компьютере и изменяя системные настройки. Впрочем, вы сами можете спровоцировать вмешательство в настройки компьютера, если, например, вы выдали лишние разрешения непроверенным программам

, которые решили установить на ПК. Это чревато самыми разными последствиями, например, если вредоносная программа получит доступ к камере и к микрофону, она сможет с помощью этого фиксировать вашу конфиденциальную информацию.

Проблемы с аккаунтами и настройками браузеров. Если в вашем браузере неожиданно появились новые закладки с неизвестными вам сайтами или новые расширения, а при его использовании происходит перенаправление с нужных сайтов на сомнительные ресурсы, то признаки заражения налицо. То же касается и изменения домашней страницы в браузере. Неудачные попытки зайти в аккаунты со своими логином и паролем тоже должны навести на мысль, что компьютер поражён вирусом. Нередко вредоносные программы захватывают аккаунты пользователей, чтобы от их имени начинать рассылать спам письмами по электронной почте или сообщениями в соцсетях. Рассылку писем от вашего имени вы можете поначалу и не заметить, поэтому проверяйте не только входящие письма в своём ящике, но и отправленные.

Проблемы с антивирусом. Антивирусная программа самопроизвольно отключается или не позволяет провести сканирование компьютера? Тогда не исключено, что она была взломана и теперь контролируется вирусом.

Такое может происходить, если вы вовремя не обновили антивирусные базы или установили вредоносное приложение из непроверенного источника. Этим пользуются хакеры, чтобы сначала вывести из строя защиту, а затем получить доступ к файлам и пробраться в систему.

Такое может происходить, если вы вовремя не обновили антивирусные базы или установили вредоносное приложение из непроверенного источника. Этим пользуются хакеры, чтобы сначала вывести из строя защиту, а затем получить доступ к файлам и пробраться в систему.

Возникло подозрение, что на компьютере вирус. Что делать?

Если вы обнаружили перечисленные выше особенности в работе вашего ПК, то вы должны либо убедиться, что дело явно не в заражении, либо обнаружить внедрившийся вирус и уничтожить его. Следующие действия помогут вам в этом.

Просканируйте устройство антивирусом, если он ещё не стал жертвой злоумышленников и сохранил свою работоспособность. Если же это не помогло, воспользуйтесь другими антивирусами, а если угроза так и не была обнаружена, отключите компьютер от интернета или от локальной сети, прежде чем начать поиск вируса.

Проверьте, какие программы и ПО запущены на компьютере. Это можно сделать через раздел «Диспетчер задач» на Windows или «Мониторинг системы» на macOS.

Удалите все новые незнакомые программы и те программы, которые не удаётся запустить.

Удалите все новые незнакомые программы и те программы, которые не удаётся запустить.Посмотрите список расширений в браузерах, чтобы удостовериться в отсутствии тех из них, которые вам неизвестны. Вызовите историю просмотров в браузерах и проверьте, что посещений странных сайтов зафиксировано не было.

Загляните в историю открывавшихся файлов в установленных на компьютере программах — возможно, там обнаружится что-то подозрительное. Эта информация доступна в разделе «Файл» в большинстве популярных программ.

Попробуйте самостоятельно обнаружить вирус или воспользуйтесь помощью специалистов. При обнаружении вредоносного файла удалите его.

Поменяйте пароли на всех своих аккаунтах. В случае фиксации рассылки спама от вашего имени сообщите своим контактам, что вы были взломаны. Если вы вводили на устройстве данные своих банковских карт, сообщите банкам о возможной утечке ваших личных данных, чтобы предотвратить кражу денежных средств.

Чтобы этот порядок действий вам никогда не пригодился на практике, используйте сложные и различающиеся пароли для своих аккаунтов, с осторожностью устанавливайте программы из непроверенных источников, используйте установленный по умолчанию файрволл или любой надёжный антивирус, а также своевременно устанавливайте все обновления программ и антивирусных баз. Тогда угрожать безопасности вашего компьютера и, соответственно, безопасности вашего сайта вряд ли что-то будет.

Защита компьютера от вирусов

Эта статья посвящена способам защиты компьютера от вирусов, которые могут повредить компьютер или позволить злоумышленникам украсть ваши данные, личные сведения или деньги.

Используйте антивредоносное приложение — Установите антивредоносное приложение и регулярно обновляйте его. Это позволит защитить ваш компьютер от вирусов и других вредоносных программ. Антивредоносные приложения выполняют поиск вирусов, шпионского и другого вредоносного программного обеспечения, пытающегося проникнуть в вашу электронную почту, операционную систему или файлы.

Microsoft Defender — это бесплатная антивредоносная программа, входящая в состав Windows. Ее можно обновлять автоматически с помощью Центра обновления Windows. Также можно выбрать один из сторонних антивирусных продуктов.

Больше не всегда лучше

Одновременный запуск нескольких приложений для защиты от вредоносных программ может привести к замедлению или нестабильной работе вашей системы. При установке стороннего приложения для защиты от вредоносных программ Microsoft Defender автоматически отключается. При установке двух сторонних приложений для защиты от вредоносных программ, они могут одновременно начать работу.

Не открывайте сообщения электронной почты от незнакомых отправителей или незнакомые вложения. Многие вирусы передаются в виде вложений в электронные письма, и для их распространения достаточно открыть вложение. Настоятельно рекомендуем открывать только ожидаемые или известные вам вложения. Дополнительные сведения см. в следующем разделе: Защита от фишинга.

Многие вирусы передаются в виде вложений в электронные письма, и для их распространения достаточно открыть вложение. Настоятельно рекомендуем открывать только ожидаемые или известные вам вложения. Дополнительные сведения см. в следующем разделе: Защита от фишинга.

Используйте блокирование всплывающих окон в веб-браузере. Всплывающие окна — это небольшие окна в браузере, отображающиеся поверх просматриваемой вами веб-страницы. Несмотря на то, что большинство таких окон используется для рекламных целей, в них может содержаться вредоносный или небезопасный код. Блокирование всплывающих окон позволяет избавиться от некоторых или даже всех всплывающих окон. Блокирование всплывающих окон в Microsoft Edge включено по умолчанию.

При использовании Microsoft Edge, убедитесь, что SmartScreen включен. SmartScreen в Microsoft Edge помогает защитить от фишинга и атак вредоносных программ, предупреждая о возможной небезопасности веб-сайта или расположения загрузки. Дополнительные сведения см. в разделе Что такое фильтр SmartScreen и как он меня защищает?

Дополнительные сведения см. в разделе Что такое фильтр SmartScreen и как он меня защищает?

Обратите внимание на уведомления Windows SmartScreen. С осторожностью запускайте неизвестные приложения, скачанные из Интернета. Такие приложения с большой вероятностью могут оказаться небезопасными. Когда вы загружаете и запускаете приложение из Интернета, SmartScreen использует сведения о его репутации, чтобы предупредить вас, если приложение малоизвестно и может быть вредоносным.

Регулярно обновляйте Windows. Корпорация Майкрософт регулярно выпускает особые обновления для системы безопасности, предназначенные для защиты компьютера. Обновления могут предотвратить атаки вирусов и других вредоносных программ, закрывая возможные слабые места в системе безопасности.

Включите Центр обновления Windows, чтобы ОС Windows автоматически получала эти обновления.

Используйте брандмауэр. Брандмауэр Windows или любое другое приложение брандмауэра может уведомлять вас о подозрительной активности, когда вирус или вирус-червь пытается подключиться к вашему компьютеру. Он также позволяет блокировать вирусы, червей и злоумышленников, отправляющих потенциально опасные приложения на компьютер.

Используйте параметры конфиденциальности браузера. Некоторые веб-сайты могут пытаться использовать ваши личные данные для целевой рекламы, мошенничества и кражи личных сведений.

Убедитесь, что функция контроля учетных записей включена. При внесении на компьютере изменений, требующих прав администратора, функция контроля учетных записей уведомит вас об этом и предложит утвердить эти изменения. Контроль учетных записей не позволяет вирусам вносить нежелательные изменения. Чтобы открыть контроль учетных записей, проведите пальцем от правой границы экрана, а затем коснитесь элемента Поиск. (Если вы используете мышь, наведите указатель на правый верхний угол экрана, переместите указатель вниз, а затем щелкните Поиск.) Введите в поле поиска контроль учетных записей, а затем выберите элемент Изменение параметров контроля учетных записей.

Чтобы открыть контроль учетных записей, проведите пальцем от правой границы экрана, а затем коснитесь элемента Поиск. (Если вы используете мышь, наведите указатель на правый верхний угол экрана, переместите указатель вниз, а затем щелкните Поиск.) Введите в поле поиска контроль учетных записей, а затем выберите элемент Изменение параметров контроля учетных записей.

Очистите кэш Интернета и журнал браузера . Большинство браузеров сохраняют информацию о посещаемых веб-сайтах, а также информацию, которую вы предоставляете (например, ваше имя и адрес). Хотя хранение этих сведений на компьютере может быть полезно, существуют ситуации, когда эти сведения необходимо удалить частично или полностью, — например, если вы работаете на общедоступном компьютере и не хотите оставлять на нем свои личные сведения. Дополнительные сведения см. в статье Удаление журнала браузера.

ТОП-10 компьютерных вирусов — Санкт-Петербургский государственный университет телекоммуникаций им.

проф. М.А.Бонч-Бруевича

проф. М.А.Бонч-Бруевича11 ноября 1983 года был написан первый вирус, который открыл новую эру опасных программ для компьютеров.

Американский студент из Университета Южной Калифорнии Фред Коэн составил программу, демонстрировавшую возможность заражения компьютера со скоростью размножения вируса от 5 минут до 1 часа.

Первый не лабораторный вирус, называющийся «Brain», способный заражать только дискеты, появился в январе 1986 года и имел пакистанское происхождение. А первая антивирусная программа была разработана в 1988 году.На следующий год Коэн написал работу, в которой не только предвосхитил опасности распространения вирусов по компьютерным сетям, но и рассказал о возможности создания антивирусных программ.

Давайте же вспомним, какие вирусы были самыми разрушительными в недолгой истории компьютерных сетей.

10 место. Code Red

Вирус был запущен в 2001 году и заразил 360 тыс. машин, создав бот-сеть для атаки сайта Белого дома. Вирус выдавал сообщение на экране «Hacked By Chinese!» («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус скорее всего был написан этническими китайцами на Филиппинах.

9 место. Morris

В 1988 году вирус заразил по сети 60 тыс. компьютеров, не давая им нормально работать. Ущерб от червя Морриса был оценён примерно в $96.5 млн.

Создатель вируса Роберт Моррис хорошо законспирировал код программы, и вряд ли кто мог доказать его причастность. Однако его отец, компьютерный эксперт Агентства национальной безопасности, посчитал, что сыну лучше во всем сознаться.

На суде Роберту Моррису грозило до пяти лет лишения свободы и штраф в размере $250 тыс, однако, принимая во внимание смягчающие обстоятельства, суд приговорил его к трем годам условно, $10 тыс штрафа и 400 часам общественных работ.

8 место. Blaster

По отчетам из Лаборатории Касперского — по всему миру было заражено порядка 300 тысяч компьютеров. Для пользователяБыл запущен в 2003 году для атаки сайтов Microsoft. Его автора так и не нашли.

Для пользователя данный червь был сравнительно безопасен, если не считать побочного эффекта в виде регулярной перезагрузки компьютера. Целью этого червя являлась атака на серверы Microsoft 16 августа 2003 года в полночь. Однако Microsoft временно закрыла свои серверы, что позволило сократить ущерб от вируса к минимуму.

Целью этого червя являлась атака на серверы Microsoft 16 августа 2003 года в полночь. Однако Microsoft временно закрыла свои серверы, что позволило сократить ущерб от вируса к минимуму.

Blaster в своем коде содержал скрытое послание, адресованное Биллу Гейтсу: «Билли Гейтс, зачем вы делаете это возможным? Хватит делать деньги, исправьте ваше программное обеспечение!».

7 место. Melissa

Автор вируса Дэвид Смит назвал свое детище в честь стриптизерши из Майами. Собственно, при заражении на домашней странице появлялась стриптизерша. Вирус нанес более $80 млн. убытка. Компаниям Microsoft и Intel даже пришлось выключить собственные почтовые сервера.

Смита арестовали и приговорили к трем годам заключения.

6 место. CIH

Знаменитый вирус Чернобыль, который был написан тайваньским студентом Чэнь Инхао специально для операционок Windows 9598. 26 апреля, в годовщину аварии на АЭС, вирус активировался, парализуя работу компьютеров.

По различным оценкам, от вируса пострадало около полумиллиона персональных компьютеров по всему миру.

По данным The Register, 20 сентября 2000 года власти Тайваня арестовали создателя знаменитого компьютерного вируса, но, согласно тайваньским законам тех времен, он не нарушил никаких законов, и он никогда не привлекался к уголовной ответственности за создание этого вируса.

В настоящее время Чэнь работает в Gigabyte.

5 место. Nimda

Распространялся по электронной почте. Стал самым быстрораспространяемым вирусом. Для того, чтобы заразить миллионы компьютеров, ему понадобилось всего 22 минуты.

4 место. Storm Worm

В 2007 году вирус заразил миллионы компьютеров, рассылая спам и похищая личные данные.

3 место. Slammer

Самый агрессивный вирус. В 2003-м уничтожил данные с 75 тыс. компьютеров за 10 минут.

2 место. Conficker

Один из опаснейших из известных на сегодняшний день компьютерных червей.

Вредоносная программа была написана на Microsoft Visual C++ и впервые появилась в сети 21 ноября 2008. Атакует операционные системы семейства Microsoft Windows (от Windows 2000 до Windows 7 и Windows Server 2008 R2). На январь 2009 вирус поразил 12 млн компьютеров во всём мире. 12 февраля 2009 Microsoft обещал $250 тыс. за информацию о создателях вируса.

1 место. ILOVEYOU

При открытии вложения вирус рассылал копию самого себя всем контактам в адресной книге Windows, а также на адрес, указанный как адрес отправителя. Он также совершал ряд вредоносных изменений в системе пользователя.Вирус был разослан на почтовые ящики с Филиппин в ночь с 4 мая на 5 мая 2000 года; в теме письма содержалась строка «ILoveYou», а к письму был приложен скрипт «LOVE-LETTER-FOR-YOU.TXT.vbs». Расширение «.vbs» было по умолчанию скрыто, что и заставило ничего не подозревающих пользователей думать, что это был простой текстовый файл.

В общей сложности, вирус поразил более 3 млн компьютеров по всему миру. Предполагаемый ущерб, который червь нанес мировой экономике, оценивается в размере $10 – 15 млрд, за что вошел в Книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Предполагаемый ущерб, который червь нанес мировой экономике, оценивается в размере $10 – 15 млрд, за что вошел в Книгу рекордов Гиннесса, как самый разрушительный компьютерный вирус в мире.

Источник ibusiness.ru

При использовании материалов ссылка на сайт обязательна.

Самые масштабные и значимые атаки компьютерных вирусов в мире. Досье — Биографии и справки

ТАСС-ДОСЬЕ. 24 октября 2017 года атаке вируса-вымогателя подверглись компьютеры в РФ, на Украине, в Турции и Германии. По предварительным данным, криптовирус Bad Rabbit (англ. «плохой кролик») послужил причиной недоступности для пользователей сайтов ряда СМИ, в частности — российского агентства «Интерфакс». Кроме того, сообщалось о «хакерской атаке» на информационную систему международного аэропорта Одессы (Украина) и метрополитен Киева.

Вирусы-вымогатели (ransomware, криптовирусы) работают по схожей схеме: они блокируют рабочий стол пользователя компьютера, шифруют все файлы определенных типов, найденные на компьютере, после чего удаляют оригиналы и требуют выкуп (обычно — перевод определенной суммы денежных средств на счет злоумышленников) за ключ, разрешающий продолжить работу и вернуть файлы. Зачастую создатели криптовирусов ставят пользователям жесткие условия по срокам уплаты выкупа, и если владелец файлов не укладывается в эти сроки, ключ удаляется. После этого восстановить файлы становится невозможно.

Зачастую создатели криптовирусов ставят пользователям жесткие условия по срокам уплаты выкупа, и если владелец файлов не укладывается в эти сроки, ключ удаляется. После этого восстановить файлы становится невозможно.

Редакция ТАСС-ДОСЬЕ подготовила хронологию первых в истории вирусов, а также наиболее масштабных вирусных компьютерных атак.

В 1971 году первую в мире программу, которая была способна самостоятельно размножать свои копии в компьютерной сети, создал инженер американской технологической компании BBN Technologies Боб Томас. Программа, получившая название Creeper не была вредоносной: ее функционал ограничивался самокопированием и выведением на терминал надписи: «Я крипер, поймай меня, если сможешь». Годом позже другой инженер BBN, изобретатель электронной почты Рэй Томлинсон, создал первый антивирус, который самостоятельно «размножался» на компьютерах сети и удалял Creeper.

В 1981 году был создан первый вирус, который впервые вызвал неконтролирумую «эпидемию». Вирус под названием Elk Cloner (англ. «Клонирователь оленя») был создан 15-летним американским студентом Ричардом Скрентой для компьютеров Apple II. Вирус заражал магнитные дискеты и после 50-го обращения к зараженному носителю выводил на дисплей стишок, а в отдельных случаях он мог также повредить дискету.

Вирус под названием Elk Cloner (англ. «Клонирователь оленя») был создан 15-летним американским студентом Ричардом Скрентой для компьютеров Apple II. Вирус заражал магнитные дискеты и после 50-го обращения к зараженному носителю выводил на дисплей стишок, а в отдельных случаях он мог также повредить дискету.

В феврале 1991 года в Австралии появился первый вирус, масштаб заражения которым составил более 1 млн компьютеров по всему миру. Вредоносная программа Michelangelo была написана для IBM-совместимых персональных компьютеров (ПК) и операционной системы DOS. Она срабатывала каждый год 6 мая, в день рождения итальянского художника и скульптора Микеланджело Буонаротти, стирая данные на главной загрузочной области жесткого диска. Прочую информацию с диска можно было восстановить, но рядовому пользователю ПК сделать это было сложно. Создатель вируса остался неизвестен, отдельные случаи срабатывания программы фиксировались вплоть до 1997 года.

2 июня 1997 года студент Датунского университета (Тайбэй, Тайвань; КНР) Чэнь Инхао создал первую версию вируса Chernobyl («Чернобыль» или CIH — по первым слогам имени имени автора). Вирус заражал компьютеры с операционными системами Windows 95 и 98, срабатывал каждый год 26 апреля, в годовщину катастрофы на Чернобыльской АЭС. Вирус стирал загрузочную область жесткого диска и, реже, данные BIOS — загрузочной области компьютера. В последнем случае требовалось менять чип на материнской плате или даже приобретать новый компьютер, так как старый выходил из строя. По оценкам, заражению подверглись более 60 млн ПК по всему миру, ущерб превысил $1 млрд. Непосредственно к Чэнь Инхао исков подано не было, он избежал ответственности.

Вирус заражал компьютеры с операционными системами Windows 95 и 98, срабатывал каждый год 26 апреля, в годовщину катастрофы на Чернобыльской АЭС. Вирус стирал загрузочную область жесткого диска и, реже, данные BIOS — загрузочной области компьютера. В последнем случае требовалось менять чип на материнской плате или даже приобретать новый компьютер, так как старый выходил из строя. По оценкам, заражению подверглись более 60 млн ПК по всему миру, ущерб превысил $1 млрд. Непосредственно к Чэнь Инхао исков подано не было, он избежал ответственности.

5 мая 2000 года в мире началась наиболее масштабная эпидемия компьютерного вируса. Созданный филиппинскими студентами Реонелем Рамонесом и Онелем де Гузманом «почтовый червь» ILOVEYOU (англ. «я тебя люблю») рассылал себя по всем контактам электронной почты владельца зараженного ПК и заменял на свои копии большинство файлов с документами, изображениями и музыкой. Только в первые 10 дней эпидемии число зараженных компьютеров превысило 50 млн. Чтобы защититься от эпидемии, многие государственные учреждения по всему миру временно отключили электронную почту. Совокупный ущерб впоследствии был оценен в $15 млрд. Создателей вируса быстро вычислила филиппинская полиция. Однако они остались безнаказанными из-за отсутствия в местном уголовном кодексе статьи, предусматривающей ответственность за компьютерные преступления.

Чтобы защититься от эпидемии, многие государственные учреждения по всему миру временно отключили электронную почту. Совокупный ущерб впоследствии был оценен в $15 млрд. Создателей вируса быстро вычислила филиппинская полиция. Однако они остались безнаказанными из-за отсутствия в местном уголовном кодексе статьи, предусматривающей ответственность за компьютерные преступления.

В сентябре 2010 года вирус Stuxnet поразил компьютеры сотрудников АЭС в Бушере (Иран) и создал проблемы в функционировании центрифуг комплекса по обогащению урана в Натанзе. По мнению экспертов, Stuxnet стал первым вирусом, который был использован как кибероружие.

12 мая 2017 года значительное число компьютеров с операционной системой Windows подверглось атаке вируса-вымогателя WannaCry (англ. «хочу плакать»). Вирус шифрует файлы пользователя, чтобы их нельзя было использовать; за расшифровку данных злоумышленники требовали заплатить $600 в криптовалюте биткойн. Всего было заражено до 300 тыс. компьютеров в по меньшей мере 150 странах мира. Предполагаемый ущерб превысил $1 млрд. От атаки, в частности, пострадали Национальная система здравоохранения (NHS) Великобритании, испанская телекоммуникационная компания Telefonica, электронная система суда бразильского штата Сан-Паулу и др. Глобальная хакерская атака также затронула компьютеры российских силовых ведомств и телекоммуникационных компаний. Атакам подверглись системы МЧС, МВД, РЖД, Сбербанка, мобильных операторов «Мегафон» и «Вымпелком». По данным американских экспертов, вымогавшим средства злоумышленникам поступило всего 302 платежа в общем размере около $116,5 тыс. По оценкам Сбербанка, более 70% «успешно» атакованных компьютеров принадлежали российским организациям и физическим лицам. После атаки Microsoft выпустила обновления пакетов безопасности для уже не поддерживавшихся операционных систем Windows XP, Windows Server 2003 и Windows 8.

компьютеров в по меньшей мере 150 странах мира. Предполагаемый ущерб превысил $1 млрд. От атаки, в частности, пострадали Национальная система здравоохранения (NHS) Великобритании, испанская телекоммуникационная компания Telefonica, электронная система суда бразильского штата Сан-Паулу и др. Глобальная хакерская атака также затронула компьютеры российских силовых ведомств и телекоммуникационных компаний. Атакам подверглись системы МЧС, МВД, РЖД, Сбербанка, мобильных операторов «Мегафон» и «Вымпелком». По данным американских экспертов, вымогавшим средства злоумышленникам поступило всего 302 платежа в общем размере около $116,5 тыс. По оценкам Сбербанка, более 70% «успешно» атакованных компьютеров принадлежали российским организациям и физическим лицам. После атаки Microsoft выпустила обновления пакетов безопасности для уже не поддерживавшихся операционных систем Windows XP, Windows Server 2003 и Windows 8.

27 июня 2017 года от атаки компьютерного вируса — шифровальщика Petya. А пострадали десятки компаний в РФ и на Украине. По сообщению Group-IB, которая занимается предотвращением и расследованием киберпреступлений, в России атаке подверглись компьютерные системы «Роснефти», «Башнефти», «Евраза», российских офисов компаний Mars, Mondeles и Nivea. На Украине вирусной атаке подверглись компьютеры «Киевэнерго», «Укрэнерго», «Ощадбанка» и концерна «Антонов». Также из-за вируса временно отключился автоматический мониторинг промышленной площадки на Чернобыльской АЭС. Вирус Petya распространяется через ссылки в сообщениях электронной почты и блокирует доступ пользователя к жесткому диску компьютера, требуя выкуп в размере $300 в биткойнах. Этим он схож с вредоносной программой WannaCry, с которой была связана предыдущая крупная вирусная атака в мае 2017 года.

А пострадали десятки компаний в РФ и на Украине. По сообщению Group-IB, которая занимается предотвращением и расследованием киберпреступлений, в России атаке подверглись компьютерные системы «Роснефти», «Башнефти», «Евраза», российских офисов компаний Mars, Mondeles и Nivea. На Украине вирусной атаке подверглись компьютеры «Киевэнерго», «Укрэнерго», «Ощадбанка» и концерна «Антонов». Также из-за вируса временно отключился автоматический мониторинг промышленной площадки на Чернобыльской АЭС. Вирус Petya распространяется через ссылки в сообщениях электронной почты и блокирует доступ пользователя к жесткому диску компьютера, требуя выкуп в размере $300 в биткойнах. Этим он схож с вредоносной программой WannaCry, с которой была связана предыдущая крупная вирусная атака в мае 2017 года.

Cамые опасные вирусы за всю историю существования компьютеров | Мир ПК

История компьютерных вирусов начинается в 1983 г., когда американский ученый Фред Коэн (Fred Cohen) в своей диссертационной работе, посвященной исследованию самовоспроизводящихся компьютерных программ, впервые ввел термин «компьютерный вирус». Известна даже точная дата — 3 ноября 1983 г., когда на еженедельном семинаре по компьютерной безопасности в Университете Южной Калифорнии (США) был предложен проект по созданию самораспространяющейся программы, которую тут же окрестили «вирусом» . Для ее отладки потребовалось 8 ч компьютерного времени на машине VAX 11/750 под управлением операционной системы Unix, и ровно через неделю, 10 ноября, состоялась первая демонстрация. По результатам этих исследований Фред Коэн опубликовал работу Computer Viruses: theory and experiments с подробным описанием проблемы.

Известна даже точная дата — 3 ноября 1983 г., когда на еженедельном семинаре по компьютерной безопасности в Университете Южной Калифорнии (США) был предложен проект по созданию самораспространяющейся программы, которую тут же окрестили «вирусом» . Для ее отладки потребовалось 8 ч компьютерного времени на машине VAX 11/750 под управлением операционной системы Unix, и ровно через неделю, 10 ноября, состоялась первая демонстрация. По результатам этих исследований Фред Коэн опубликовал работу Computer Viruses: theory and experiments с подробным описанием проблемы.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Creeper

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I’M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Его о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Virdem

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Jerusalem

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

Именно благодаря этому вирусу сочетание «Пятница, 13» до сих пор заставляет чаще биться сердца системных администраторов. Именно в пятницу, 13 мая 1987 г., данный вирус начал уничтожать зараженные файлы при попытке их запуска. Он проявил себя в Европе, США и на Ближнем Востоке. Также этот вирус носил названия Jerusalem, «Friday the 13th 1813», Hebrew University, Israeli и Suriv 3.

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

Червь Морриса

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses. The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Данный экземпляр не отличался о собой зловредностью, его эпидемия проходила очень вяло (в течение нескольких лет), и поразил он не так уж много компьютеров («Лаборатория Касперского» зарегистрировала всего 800 жалоб от клиентов на этот вирус). По сравнению с сегодняшним днем, масштабы Concept выглядят весьма скромными. Но для 1995—1997 гг. результат был очень впечатляющим. Как и маленький ручеек, дающий силу бурной реке, макровирусы предопределили стремительный выход вирусов на мировую арену.

По сравнению с сегодняшним днем, масштабы Concept выглядят весьма скромными. Но для 1995—1997 гг. результат был очень впечатляющим. Как и маленький ручеек, дающий силу бурной реке, макровирусы предопределили стремительный выход вирусов на мировую арену.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Win95.CIH

В июне 1998 г. был обнаружен вирус тайваньского происхождения Win95.CIH, содержащий логическую бомбу для уничтожения всей информации на жестких дисках и порчи содержимого BIOS на некоторых системных платах. Дата срабатывания программы (26 апреля) совпадала с датой аварии на Чернобыльской атомной электростанции, вследствие чего вирус получил второе имя — «Чернобыль» (Chernobyl). Именно данный вирус показал уязвимость систем перезаписи BIOS. Таким образом, вдруг оказалось, что опасное ПО может вывести из строя не только информацию, но и компьютерное «железо».

Таким образом, вдруг оказалось, что опасное ПО может вывести из строя не только информацию, но и компьютерное «железо».

Вирус Win95.CIH был для своего времени уникальным. И не только потому, что он стал первым из вирусов, действительно портящих «железо» . Он не изменяет SYSTEM.INI и не пишет. VXD-файлов в Windows System, он только заражает PE-файлы… и (иногда) стирает Flash BIOS и жесткие диски… Это первый «по-настоящему резидентный» Win95/98 вирус.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS. LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.![]() 2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

При внешней безвредности этот червь чрезвычайно опасен, так как нарушает нормальное функционирование сервера. Работа http-сервера будет нарушена уничтожением содержимого всех index.html файлов, анонимный ftp-доступ к серверу будет запрещен, cервисы RPC и LPD будут удалены, ограничения доступа через hosts.deny будут сняты.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Cледует отметить, что червь использует при атаках «дыры», самая свежая из которых известна с конца сентября 2000 г. Однако то, что при инсталляции системы на нее устанавливаются уязвимые сервисы, а многие пользователи и администраторы не производят должный мониторинг предупреждений о «слабых местах» системы и вовремя их не устраняют, делает червя более чем жизнеспособным.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Самое подробное и оперативное описание и анализ червя были сделаны программистами группы eEye Digital Security. Они также дали вирусу название — намек на вид напитка Mountain Dew и фразу-предупреждение в вирусе Hacked By Chinese! («Взломано китайцами!») — намек на коммунистический Китай, хотя в действительности вирус, скорее всего, был написан этническими китайцами на Филиппинах. Этой фразой червь заменял содержимое веб-сайтов на зараженном сервере.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

| По данным «Лаборатории Касперского» |

Kido

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Wiper

В конце апреля 2012 г. Иран сильно встревожил «мистический» троянец : появившись неизвестно откуда, он уничтожил множество баз данных в десятках организаций. Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Одним из тех, кто больше всего пострадал от него, стал крупнейший в Иране нефтяной терминал, работа которого была остановлена на несколько дней из-за того, что были уничтожены данные о нефтяных контрактах.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame, созданный для кибершпионажа, попал в поле зрения экспертов «Лаборатории Касперского» при проведении исследования по запросу Международного союза электросвязи (МСЭ), обратившегося за содействием в поиске неизвестной зловредной программы, которая удаляла конфиденциальные данные с компьютеров, расположенных в странах Ближнего Востока. Хотя Flame и обладает иной функциональностью, чем печально известные образцы кибероружия Duqu и Stuxnet, все эти программы-злоумышленники имеют много общего: географию атак, а также узкую целевую направленность в сочетании с использованием специфических уязвимостей в ПО. Это ставит Flame в один ряд с «кибернетическим супероружием», развертываемым на Ближнем Востоке неизвестными злоумышленниками. Без сомнения, Flame является одной из самых сложных киберугроз за всю историю их существования. Программа имеет большой размер и невероятно сложную структуру. Она заставляет переосмыслить такие понятия, как «кибервойна» и «кибершпионаж».

Хотя Flame и обладает иной функциональностью, чем печально известные образцы кибероружия Duqu и Stuxnet, все эти программы-злоумышленники имеют много общего: географию атак, а также узкую целевую направленность в сочетании с использованием специфических уязвимостей в ПО. Это ставит Flame в один ряд с «кибернетическим супероружием», развертываемым на Ближнем Востоке неизвестными злоумышленниками. Без сомнения, Flame является одной из самых сложных киберугроз за всю историю их существования. Программа имеет большой размер и невероятно сложную структуру. Она заставляет переосмыслить такие понятия, как «кибервойна» и «кибершпионаж».

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

Gauss — «банковский троянец», созданный государством, имеющий опасную функциональность неизвестного назначения». В дополнение к краже разнообразных данных с зараженных Windows-компьютеров он содержит неизвестную пока зловредную функцию, код которой зашифрован и которая активируется только в системах определенной конфигурации.

Известные в настоящее время модули выполняют следующие функции:

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Удаление вирусов с компьютера | Антивирусные утилиты

Компьютер или ноутбук под управлением операционной системы Windows может работать долго и счастливо — до тех пор, пока не заразится вредоносным программным обеспечением. К признакам необходимости очистить компьютер от вирусов относятся постоянное перегревание ПК, даже в совершенно спокойном состоянии. Кроме того, на экране компьютера может самопроизвольно появляться реклама, мелькать окошки незнакомых приложений, которые вы точно не устанавливали. В самых запущенных случаях вредоносный код удаляет системные файлы, блокирует доступ к браузеру, встроенному антивирусному инструменту, даже к «Диспетчеру задач».

Избавиться от «Амиго.браузера», прочих ненужных, а иногда

явно вредных программ можно самостоятельно, следуя приведённой в статье

инструкции. Не получается? Воспользуйтесь помощью компьютерного мастера из

«Службы добрых дел»!

Не получается? Воспользуйтесь помощью компьютерного мастера из

«Службы добрых дел»!

Простое сканирование

Инструкцию, как убрать вирус с компьютера самостоятельно, начнём с самого простого и быстрого способа. Вам не придётся разбираться в многочисленных настройках и меню загрузки операционной системы — достаточно скачать исполняемый файл и запустить онлайн-проверку. Такие приложения занимают мало места в памяти ПК или ноутбука, не вступают в конфликт со встроенными или сторонними антивирусами.

Для проверки можете скачать любой из антивирусных продуктов:

- ESET Online Scaner. Запускается без предварительной установки, обнаруживает все виды вредоносных кодов. С помощью программы вы можете просканировать отдельные каталоги или всю память ПК.

- Dr.Web CureIt! Предлагает несколько вариантов сканирования: только системные файлы, отдельные каталоги или вся память. Мгновенно уведомляет о найденных угрозах. Позволяет перемещать подозрительные файлы в раздел «Карантин» или игнорировать угрозу.

- TDSSKiller. Удаление вируса в компьютере возможно в обычном и безопасном режиме, а также с применением командной строки.

Сам процесс проверки ПК или ноутбука на вирусы проходит почти одинаково. Вы скачиваете и запускаете приложение, запускаете сканирование — а при обнаружении угроз даёте согласие на удаление всех подозрительных файлов и записей реестра.

Сканирование антивирусными утилитами

В отличие от предыдущих программ, эти антивирусы необходимо предварительно установить и настроить. Они отличаются большей эффективностью, помогают в случаях, когда не справляются онлайн-приложения. К таким программам относятся пакеты AVZ Antiviral Toolkit, Kaspersky Virus Removal Tool и другие. Чтобы получить возможность пользоваться всем функционалом, вам придётся оплатить подписку.

На примере Malwarebytes Anti-Malware процесс очистки компьютера от вредоносных кодов выглядит так:

- Вы скачиваете исполняемый файл. Устанавливаете и запускаете программу.

- На вкладке «Проверка» выбираете вариант обнаружения вирусов, после чего нажимаете «Сканировать».

- Даёте программе обновить базы данных и довести проверку до конца.

- Подтверждаете удаление обнаруженных подозрительных данных.

- По запросу приложения выполняете перезагрузку операционной системы. После этого проблема должна быть полностью решена.

Использование антивирусного диска

Если первые две инструкции, как удалить вирусы с компьютера, не помогли, придётся удалять вирусное ПО до загрузки операционной системы. Для этого применяются загрузочные антивирусные диски: Dr.Web LiveDisk, Kaspersky Recue Disk и другие.

На примере ESET SysRescue Live процесс выглядит так:

- Вы скачиваете образ приложения и записываете его на флешку или оптический диск.

- В загрузочном меню выбираете загрузку с подключённого носителя.

- Выбираете сканирование в режиме Graphics mode.

- После загрузки оболочки сканируете память ПК, удаляете вредоносные файлы.

После завершения операции перезагрузите ПК, выбрав стандартную загрузку. Проблемы, вызванные вирусными приложениями, должны исчезнуть. Чтобы закрепить эффект, почистите компьютер от «мусорных» файлов и ошибок реестра.

Ничего сложного в очистке компьютера от вирусов нет. Процесс кажется вам слишком сложным или рекламные баннеры не желают пропадать? Обратитесь в «Службу добрых дел» — наши мастера справятся с любыми вирусами! Возможно дистанционное обслуживание, а также выезд по Москве и Санкт-Петербургу.

Вирусы

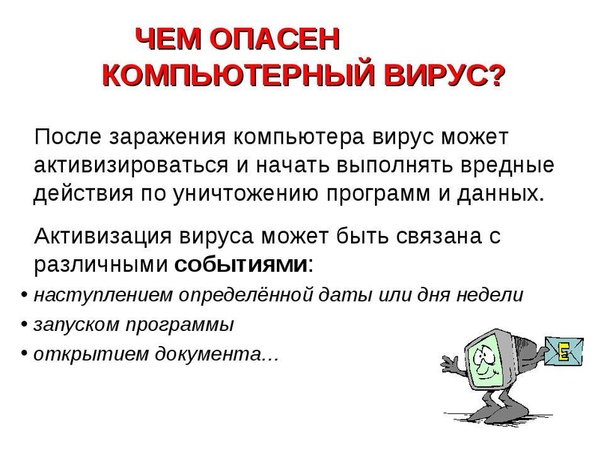

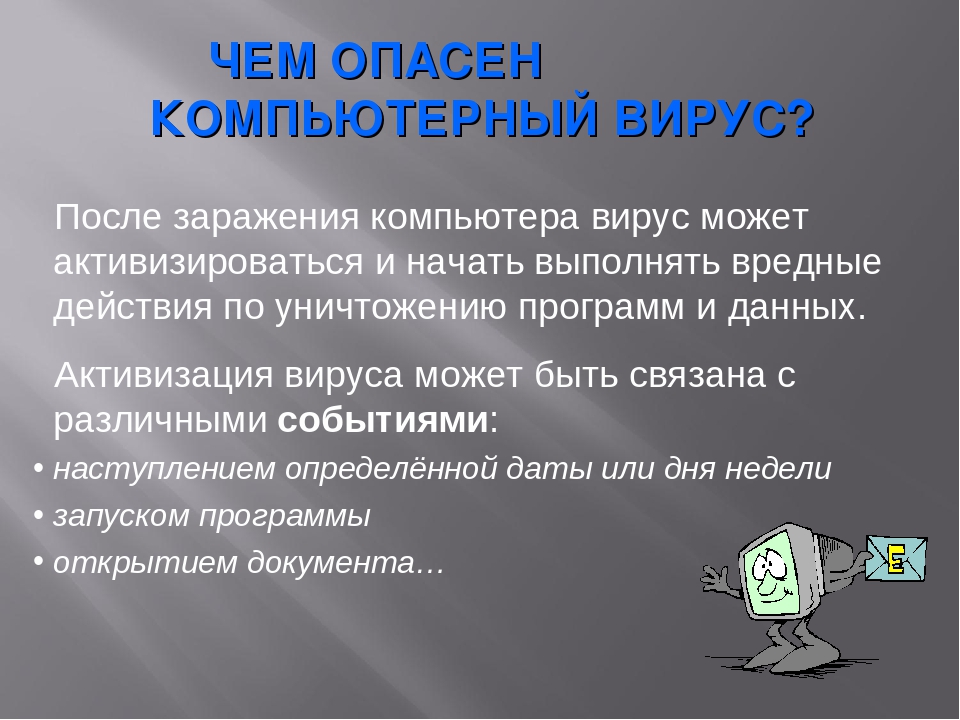

Вирусы — это вредоносные программы, которые способны воспроизводить себя на компьютерах или через компьютерные сети.

Вирусы мешают устройствам работать, приводят к ошибкам, а также могут красть ваши личные данные, рассылать спам от вашего имени и доставлять множество других неприятностей. Зачастую пользователь не подозревает о заражении своего компьютера.

Существует очень много различных типов компьютерных вирусов, большинство которых обладают высокой способностью к разрушению.

Чаще всего вредоносные программы попадают на компьютер из интернета или с заражённых флеш-карт или других носителей. Будьте внимательны, когда скачиваете файлы и устанавливаете программы или приложения как на персональный компьютер так и на мобильный. Не стоит скачивать программы от неизвестных разработчиков и с неизвестных сайтов, особенно взломанные (платные программы, которые были взломаны и предлагаются к скачиванию например на торрент-трекерах). Такие программы могут содержать вирусы или просто вести себя не так, как вы ожидаете — например, без вашего ведома устанавливать что-то ещё.

«Что-то еще» — это акт называемые программы-обертки — программы, которые устанавливают на компьютер бесполезное или даже опасное программное обеспечение, причём без явного согласия пользователя. Потом это ПО закрепляется в системе так, что удалить его стандартными способами невозможно.

Первый вирус

16 июля 1981, 15-летний школьник Ричард Скрента написал крохотную программу, которая распространялась через загрузочный сектор 5-дюймовых дискет для персональных компьютеров Apple II. Elk Cloner, по сути, и разрекламировал такой способ распространения среди широких масс программистов.

Вирус был, в целом, безобиден. Каждые 50 загрузок он выводил на экран заражённого компьютера вот такой стишок:

Чем вирус отличается от червя?

Вирусы — это вредоносная программа, которая может воспроизводить сама себя и заражать файл за файлом на компьютере, а также может распространяться с одного компьютера на другой. Обычно компьютерные вирусы запрограммированы на выполнение разрушающих действий, таких как повреждение или удаление данных. Чем дольше вирус остается необнаруженным на компьютере, тем больше файлов он заразит.

Черви

- Червь — это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности;

- Червь, однажды попавший на компьютер, будет искать способы распространения на другие компьютеры и носители;

- Если вирус является фрагментом программного кода, добавляющимся к обычным файлам, червь — это самостоятельная программа;

Что такое троянская программа?

Троянская программа — это программа, которая осуществляет несанкционированные пользователем действия, направленные на уничтожение, блокирование, модификацию или копирование информации или нарушение работы компьютеров. В отличие от вирусов и червей троянские программы не умеют распространяться самостоятельно. Обычно пользователь не знает о вредоносных действиях троянца.

В отличие от вирусов и червей троянские программы не умеют распространяться самостоятельно. Обычно пользователь не знает о вредоносных действиях троянца.

Киберпреступники используют множество троянских программ разных типов, каждый из которых предназначен для выполнения особой вредоносной функции. Наиболее распространены:

- бэкдоры;

- троянские шпионские программы;

- троянские программы для кражи паролей;

- троянские прокси-серверы, которые преобразуют ваш компьютер в средство распространение спама.

Почему троянские программы называются «троянскими»?

В греческой мифологии во время Троянской войны греки пошли на хитрость, чтобы проникнуть в город Трою. Греки построили огромного деревянного коня и преподнесли его в подарок жителям Трои, а те, не зная, что внутри коня находились греческие воины, внесли коня в город. Ночью греки покинули коня и открыли городские ворота, чтобы греческое войско смогло войти в Трою.

Сегодня в троянских программах применяются различные трюки для того, чтобы они могли проникнуть на устройства ничего не подозревающих пользователей.

Информация о компьютерных вирусах и вредоносном ПО

Что такое вредоносное ПО?«Вредоносное ПО» — это сокращение от «вредоносное ПО». Это общий термин для программного обеспечения, предназначенного для прерывания работы, сбора информации без разрешения или ведома, получения несанкционированного доступа к системным ресурсам и потенциально другого оскорбительного или вредоносного поведения. Вредоносное ПО включает вирусы, шпионское ПО и другие типы вредоносного ПО.

Почему вас должны беспокоить вредоносные программы? Потому что компьютерные вирусы и другое вредоносное ПО могут:- Предоставьте хакерам доступ к вашему компьютеру

- Отслеживайте активность вашего компьютера, веб-привычки и даже нажатия клавиш и передавайте эту информацию без вашего ведома

- Привести к краже личных данных

- Удалите файлы, отформатируйте диски, заблокируйте доступ к вашему компьютеру или повлияйте на общую производительность вашего компьютера

Что делать?

ТРЕБОВАНИЯ UCSC:

Согласно политике UCSC, на всех переносных и настольных компьютерах, подключенных к сети UCSC, должно быть установлено актуальное программное обеспечение для обнаружения вирусов, шпионского и другого вредоносного ПО. На серверах Windows должно быть установлено новейшее программное обеспечение для защиты от вредоносных программ. Программное обеспечение для защиты от вредоносных программ рекомендуется для других устройств, если оно доступно и при необходимости.

На серверах Windows должно быть установлено новейшее программное обеспечение для защиты от вредоносных программ. Программное обеспечение для защиты от вредоносных программ рекомендуется для других устройств, если оно доступно и при необходимости.

- Установите антивирусное программное обеспечение на свой компьютер и настройте его на автоматическое обновление так часто, как позволяют настройки.

- Периодически проверяйте, обновлено ли ваше антивирусное / антивирусное программное обеспечение, открывая программу и проверяя дату «Последнее обновление».

- Если вы получили предупреждение антивируса о наличии вредоносного ПО на вашем компьютере, обратитесь за помощью в Центр поддержки ITS (контактная информация указана ниже).

- См. Ниже бесплатное программное обеспечение для защиты от вредоносных программ для преподавателей, сотрудников и студентов UCSC.

ДРУГИЕ ВАЖНЫЕ ДЕЙСТВИЯ, КОТОРЫЕ МОЖНО ПРИНЯТЬ, ЧТОБЫ ИЗБЕЖАТЬ ВИРУСОВ И ДРУГОГО ВРЕДОНОСНОГО ПО:

Всегда будьте осторожны при открытии файлов или нажатии на «загадочные ссылки», отправленные вам по электронной почте, в текстовых сообщениях, в мгновенных сообщениях (IM), на сайтах социальных сетей, таких как Facebook или Twitter, в рекламе и всплывающих окнах. Ссылки, файлы и вложения могут содержать или вести к вредоносным программам, которые могут повредить вашу систему, файлы и сеть.

Ссылки, файлы и вложения могут содержать или вести к вредоносным программам, которые могут повредить вашу систему, файлы и сеть.

- Удаляйте спам и подозрительные электронные письма / тексты, не открывая и не активируя прикрепленные файлы или ссылки.Не открывайте, не пересылайте и не отвечайте на сообщение. Вы должны насторожиться, если:

- Неожиданная или нежелательная ссылка или вложение

- Электронная почта адресована не вам по имени

- Вы не узнаете отправителя или в сообщении написано, что оно от «друга»

- Вы не можете определить, почему вам был отправлен файл или ссылка

- Имя файла вложения заканчивается на EXE, HLP, LNK, MDB, MDE, URL или VBE

- Не нажимайте на объявления или всплывающие окна, предлагающие антивирусное программное обеспечение или предупреждающие о заражении вашего компьютера.Это мошенничество, которое может заразить ваш компьютер или причинить другой вред.

- Убедитесь, что на вашем компьютере и приложениях установлены последние версии исправлений.

- Не загружайте и не устанавливайте неизвестное программное обеспечение или программное обеспечение из неизвестного источника. Даже если он «бесплатный», вы можете получить больше, чем предполагали (например, шпионское ПО, рекламное ПО и т. Д.).

- Создайте резервную копию важных данных и мобильных устройств и храните резервные копии в надежном месте.

Бесплатное программное обеспечение для преподавателей, сотрудников и студентов UCSC:

Фильтрация электронной почты: Электронная почта

UCSC пользуется преимуществами фильтрации от вредоносных программ Google, которая выявляет и удаляет множество вредоносных сообщений электронной почты.Однако никакая система фильтрации не может уловить все. Следуйте приведенным выше инструкциям и всегда будьте осторожны, открывая вложения или нажимая на ссылки. Дополнительные сведения о том, как бороться с фишинговыми сообщениями, см. В разделе «Как избежать фишинговых писем».

ПОЛУЧЕНИЕ ПОМОЩИ:

Обратитесь в центр поддержки ITS, если вы хотите, чтобы ваш компьютер соответствовал этим требованиям или вам нужна помощь с предупреждением антивируса. Если у вас есть вопросы, обратитесь в центр поддержки или к представителю отдела ИТС.

Предупреждающие знаки, что ваш компьютер может быть заражен

(Вернуться на главную страницу минимальных требований)

компьютерных вирусов — Stratford Public Schools

Что такое компьютерный вирус?

Компьютерный вирус или вредоносное ПО — это широко используемый термин для описания всех типов вредоносного программного обеспечения, включая трояны, черви, рекламное и шпионское ПО. Каждый из них имеет несколько разные функции, но обычно либо пытаются повредить программное обеспечение на вашем компьютере, либо отправляют информацию об использовании вашего компьютера внешнему источнику через Интернет. Подробные сведения о каждом типе описаны ниже:

Подробные сведения о каждом типе описаны ниже:

Типы компьютерных вирусов:

Трояны: Троянец, как следует из названия, выдает себя за что-то хорошее, например, антивирусное программное обеспечение или другие полезные приложения. На самом деле они запускают вредоносные программы в фоновом режиме, которые могут выполнять любое количество функций, например позволять стороннему пользователю копировать ваши файлы, просматривать историю просмотров или даже получать удаленное управление вашим компьютером.

Черви: Компьютерный червь — это самовоспроизводящаяся компьютерная программа.Он использует сеть для отправки своих копий на другие компьютеры в сети и может делать это без какого-либо вмешательства пользователя. В отличие от вируса, ему не нужно прикрепляться к существующей программе. Черви почти всегда наносят по крайней мере некоторый вред сети, хотя бы за счет использования полосы пропускания, тогда как вирусы почти всегда повреждают или пожирают файлы на целевом компьютере.

Рекламное ПО: Рекламное или поддерживаемое рекламой программное обеспечение — это любой программный пакет, который автоматически воспроизводит, отображает или загружает рекламные объявления на компьютер после установки программного обеспечения на нем или во время использования приложения.Рекламное ПО обычно рассматривается разработчиком как способ возмещения затрат на разработку, а в некоторых случаях оно может позволить предоставить программное обеспечение пользователю бесплатно или по сниженной цене. В результате реклама может восприниматься пользователем как прерывание, раздражение или отвлечение от текущей задачи.

Шпионское ПО: Шпионское ПО — это компьютерное программное обеспечение, которое по незнанию устанавливается на персональный компьютер для сбора информации о пользователе, его компьютере или привычках просмотра без информированного согласия пользователя.Программы-шпионы могут собирать различные типы личной информации, например о привычках работы в Интернете и посещенных сайтах, но также могут мешать пользовательскому управлению компьютером и другими способами, такими как установка дополнительного программного обеспечения и перенаправление активности веб-браузера. Известно, что шпионское ПО изменяет настройки компьютера, что приводит к медленной скорости соединения, изменению домашних страниц и / или потере Интернета или функциональности других программ

Известно, что шпионское ПО изменяет настройки компьютера, что приводит к медленной скорости соединения, изменению домашних страниц и / или потере Интернета или функциональности других программ

Как мой компьютер может быть заражен?

К сожалению, существует множество способов заражения вашего компьютера.Некоторые из основных причин заражения компьютера включают в себя: незаконную загрузку музыки и фильмов, нажатие на рекламу, просмотр взломанных веб-сайтов и, в целом, неосторожность при просмотре веб-страниц.

Каковы симптомы вируса?

Существует множество вирусных симптомов, которые различаются в зависимости от типа инфекции и степени распространения вируса. Список распространенных симптомов приведен ниже:

- Снижение скорости

- Необъяснимое зависание / сбой

- Программы, которые не запускаются

- Новые программы не устанавливаются

- На компьютере возникают проблемы с загрузкой Windows

- Доступ к Интернету заблокирован ( полностью или на определенных сайтах)

- Рабочий стол / внешний вид / экранная заставка и другие визуальные настройки изменены неожиданно

- Невозможно открыть файлы или папки

- Файлы или папки неожиданно удалены

- Ложные всплывающие окна с предупреждением о вирусах

- Состояние ухудшается в течение периода от нескольких дней до нескольких недель (вирусы, которые со временем загружают все больше вредоносных программ)

- Невозможно распечатать документы

- На вашем жестком диске заканчивается свободное место (это происходит из-за копирования зараженного файла самого себя)

Как защитить себя?

- Обновляйте операционную систему компьютера с помощью Центра обновления Windows или Центра обновления программного обеспечения на Mac.

- Установите антивирусное программное обеспечение на свой компьютер.

- НИКОГДА не используйте программы обмена файлами для загрузки игр, музыки, фильмов, телешоу и т. Д. Подавляющее большинство файлов, передаваемых в этой сети, заражены .

- НИКОГДА не нажимайте на рекламу в Интернете.

- НИКОГДА не сообщайте никому свой пароль.

- НИКОГДА не отвечайте на СПАМ.

- Внимательно прочтите все предупреждения.

- ОБУЧАЙТЕ себя, своих друзей и семью об инфекциях.

Как защитить свой компьютер:

- Не открывайте подозрительные электронные письма.

- Проверяйте свой компьютер на вирусы регулярно, например, раз в неделю.

- Создайте надежный пароль .

- Резервное копирование важных данных.

- Установите последние обновления для используемого вами программного обеспечения, такого как веб-браузер, Microsoft Office и т. Д. Если ваше программное обеспечение не загружает обновления автоматически, проверьте веб-сайт разработчика, чтобы убедиться, что вы используете последнюю версию.

Компьютерная безопасность:

- Антивирусная защита.

- Осознавать, что делаешь.

- Регулярное обновление определений антивируса.

- Регулярно проверяет компьютер на наличие инфекций.

- Поддерживайте ваш компьютер в актуальном состоянии с помощью системных обновлений.

Зачем мне это делать?

- Поддерживает работоспособность вашего компьютера.

- Облегчает работу в долгосрочной перспективе (профилактическое обслуживание).

- Хранит вашу личную информацию в безопасности.

- Может снизить нагрузку на ваш компьютер и обеспечить его лучшую работу дольше.

Способы быть в курсе:

- Просматривайте электронные письма, прежде чем отвечать на них. Проверьте орфографию и пунктуацию на наличие ошибок. Часто фишинговые письма содержат простые ошибки, которые легко увидеть.

- Обратите внимание на электронные письма с просьбой предоставить личную информацию, как правило, реальная организация заставляет вас изменить свой пароль / логин самостоятельно, а не запрашивать ваш пароль.

- Если на вашем компьютере появляется программа, которая сообщает, что у вас есть вирусы, и вы не устанавливали эту программу, то это вирус. Также будьте осторожны с веб-страницами, на которых есть похожие всплывающие окна, которые не являются частью вашего компьютера.

- Когда вы посещаете веб-страницы, ищите контент, который вы собираетесь найти, а не то, что мигает, или рекламу на стороне.

Как я могу просканировать и удалить вирусную инфекцию?

Первым делом нужно приобрести антивирусное программное обеспечение.Также рекомендуется загрузить другие инструменты поиска вирусов, такие как Malwarebytes, который доступен бесплатно.

После получения программного обеспечения просто запустите программу и проверьте, нет ли вирусов. Хорошая привычка выполнять перед каждым сканированием — дважды проверять актуальность определений программного обеспечения. Для обновления определений должна быть либо вкладка, либо кнопка, относящаяся к обновлению программного обеспечения, например «Проверить наличие обновлений в Интернете».

Советы по предотвращению компьютерных вирусов

Будьте осторожны при чтении электронных писем, содержащих вложения

Распространенный метод заражения компьютеров вирусом — через вложения электронной почты.Будьте осторожны, если вы получите электронное письмо с неожиданным вложением.

Если вы получили неожиданное вложение электронной почты, даже если вы знаете отправителя, не открывайте вложение.

- Подтвердите намерение отправителя с помощью отдельного сообщения электронной почты или по телефону.

- Открывайте вложение электронной почты только после того, как вы просканировали вложение с помощью антивирусного программного обеспечения.

- Программы электронной почты не должны автоматически открывать или загружать вложения электронной почты.

- Сравните строку темы электронного письма с текстом (содержанием) электронного письма и с именем вложения электронного письма.Имеют ли все три смысла по сравнению с каждым из них.

Никогда не открывайте вложения, если вы не ответили «ДА» на все три из следующих условий:

- Я точно знаю, что это за файл.

- Я просканировал этот файл с помощью моего сканирования на вирусы И я удостоверился, что мой антивирусный сканер был недавно обновлен.

- Я подтвердил личность отправителя и его намерения по электронной почте или по телефону.

Отображать сообщения электронной почты в виде обычного текста

Если вы используете Microsoft Outlook, Microsoft Outlook Express или Netscape Mail, подумайте о настройке программы для отображения сообщений в виде обычного текста, а не в формате HTML.

- Когда входящее сообщение электронной почты поддерживает HTML, вероятность заражения компьютерным вирусом выше, чем если входящее сообщение представляет собой обычный текст.

Остерегайтесь вирусных обманов

Не предпринимайте никаких действий в отношении предупреждений о вирусах, полученных по электронной почте, пока вы не убедитесь, что предупреждение является подлинным; инструкции в рассылке электронной почты могут потребовать от вас выполнить на вашем компьютере задачи, которые могут нанести вред ему и вашим данным.

- Обратитесь к авторитетному источнику, чтобы определить, является ли это электронное письмо подделкой.

Остерегайтесь ссылок на вредоносные сайты

Не нажимайте гиперссылку, содержащуюся в электронном письме или мгновенном сообщении, если вы не знаете, куда приведет вас гиперссылка, даже если вы знаете отправителя электронной почты. Ссылка может быть на программу, червь (тип программы) или вредоносный веб-сайт.

- Определите, что это за ссылка, прежде чем нажимать на нее.

9 распространенных типов компьютерных вирусов

Как вы ловите компьютерные вирусы?

Большинство людей знают, как подготовиться к сезону простуды и гриппа: мыть руки, прикрывать рот при кашле, прикрывать нос при чихании, много отдыхать и избегать людей, которые могут быть больны.Этому мы учимся с юных лет.

Мы знаем, что нужно соблюдать эти меры предосторожности, потому что знаем, как люди заражаются вирусами. Точно так же, зная, как вирусы заражают компьютеры, вы можете принять более эффективные превентивные меры для предотвращения вирусов и выявления вируса до того, как он выйдет из-под контроля.

Здесь мы показываем, как можно распознать девять распространенных компьютерных вирусов.

Распространенные типы компьютерных вирусов

1. Резидентный вирус

Резидентные вирусы размещаются в вашей оперативной памяти и вмешиваются в работу вашей системы.Они настолько коварны, что могут даже прикрепиться к вашим файлам антивирусного программного обеспечения.

2. Многостраничный вирус

Этот вирус заражает всю систему. Многосторонние вирусы распространяются путем несанкционированных действий с вашей операционной системой, папками и программами.

3. Прямое действие

Этот вирус нацелен на файлы определенного типа, чаще всего на исполняемые файлы (.exe), путем репликации и заражения файлов. Из-за своей целевой природы этот тип вирусов является одним из наиболее простых для обнаружения и удаления.

4. Угонщик браузера

Легко обнаруживаемый, этот тип вируса заражает ваш браузер и перенаправляет вас на вредоносные веб-сайты.

5. Перезаписать вирус

Как следует из названия, вирусы перезаписи перезаписывают содержимое файлов, чтобы заразить целые папки, файлы и программы.

6. Вирус веб-сценариев