Морские порты Мира

— Выберите страну -AlbaniaAlgeriaAmerican SamoaAndorraAngolaAnguillaAntigua and BarbudaArgentinaArubaAustraliaAustriaAzerbaijanBahamasBahrainBangladeshBarbadosBelarusBelgiumBelizeBeninBermudaBoliviaBrazilBritish Virgin IslandsBruneiBulgariaBurundiCambodiaCameroonCanadaCape VerdeCayman IslandsCentral African RepublicChileChinaChristmas IslandColombiaComorosCook IslandsCosta RicaCroatiaCubaCuracaoCyprusCzech RepublicDemocratic Republic of the CongoDenmarkDjiboutiDominicaDominican RepublicEcuadorEgyptEl SalvadorEquatorial GuineaEritreaEstoniaEthiopiaFalkland IslandsFaroe IslandsFijiFinlandFranceFrench GuianaFrench PolynesiaGabonGambiaGeorgiaGermanyGhanaGibraltarGreeceGreenlandGrenadaGuadeloupeGuamGuatemalaGuineaGuinea-BissauGuyanaHaitiHondurasHong KongHungaryIcelandIndiaIndonesiaIranIraqIrelandIsle of ManIsraelItalyIvory CoastJamaicaJapanJordanKazakhstanKenyaKiribatiKuwaitLatviaLebanonLiberiaLibyaLithuaniaLuxembourgMacaoMadagascarMalaysiaMaldivesMaliMaltaMarshall IslandsMartiniqueMauritaniaMauritiusMayotteMexicoMicronesiaMoldovaMonacoMontenegroMontserratMoroccoMozambiqueMyanmarNamibiaNauruNetherlandsNetherlands AntillesNew CaledoniaNew ZealandNicaraguaNigeriaNiueNorfolk IslandNorthern Mariana IslandsNorth KoreaNorwayOmanPakistanPalauPanamaPapua New GuineaParaguayPeruPhilippinesPitcairnPolandPortugalPuerto RicoQatarRepublic of the CongoReunionRomaniaRussiaSaint HelenaSaint Kitts and NevisSaint LuciaSaint Pierre and MiquelonSaint Vincent and the GrenadinesSamoaSan MarinoSao Tome and PrincipeSaudi ArabiaSenegalSerbiaSeychellesSierra LeoneSingaporeSlovakiaSloveniaSolomon IslandsSomaliSomalilandSouth AfricaSouth Georgia and the South Sandwich IslandsSouth KoreaSpainSri LankaSudanSurinameSwedenSyriaTaiwanTajikistanTanzaniaThailandTogoTongaTrinidad and TobagoTunisiaTurkeyTurkmenistanTurks and Caicos IslandsTuvaluUgandaUkraineUnited Arab EmiratesUnited KingdomUnited StatesUnited States Minor Outlying IslandsUruguayU. S. Virgin IslandsVanuatuVaticanVenezuelaVietnamYemenZambiaZimbabwe — Морской порт — Контейнерный терминал

S. Virgin IslandsVanuatuVaticanVenezuelaVietnamYemenZambiaZimbabwe — Морской порт — Контейнерный терминалКоммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору

Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору | HPE Store Russiaconnect.hpe.com/visitor/v200/svrGP

50

2048

d6547807cf984896b000ad5232552b28

etrack.ext.hpe.com

secure.p01.eloqua.com/visitor/v200/svrGP

50

2048

10831b2db3a34b9ea5863b752a46bfad

C_EmailAddress,C_FirstName,C_LastName,C_BusPhone,C_Company,C_Address1,C_Address2,C_City,C_Zip_Postal,C_State_Prov,C_Country,C_Number_of_Employees1,C_Email_Opt_In1,C_Estimated_Budget1,C_Industry1,C_Language1,C_Lead_Source___Most_Recent1,C_Mail_Opt_in1,C_Mobile_Opt_in1,C_Phone_Opt_in1,C_MobilePhone,C_Timeframe_to_Buy1,C_Response_Type1,C_Purchase_Role1,C_Contact_Me_Request1,ContactIDExt

2

price.disclaimer. pten

Цены, предлагаемые местными реселлерами, могут отличаться.

Развернуть

Свернуть

pten

Цены, предлагаемые местными реселлерами, могут отличаться.

Развернуть

Свернутьru

Наша система не смогла подтвердить правильность вашего адреса и не может найти его альтернативный вариант. Настоятельно рекомендуем изменить адрес и повторить попытку. Можно также продолжить с введенным вами адресом, если вы уверены в его правильности.

true

addalertattachmentbookmarkbrand markcalculatorcalendardownnextcaret-nextcartchatcheckmarkplaycloseconfigurecontactcost savingscredit card securitycriticalcycledeliverdirectionsadd documentPDF documentdownduplicateeditexpansionfast forwardfilterfoldergridhost maintenanceinternal storageIT transformationlanguagelikedownnextnextpreviouslistlockmailmanagement softwarelocationmarket growthmemorymoneynextnotificationokoperating systemperformanceGoogleGooglepower supplypreviousprintprocessor + memoryprocessorresetreturnsavescorecardsearchdownserviceFacebookLinkedinLinkedinTwitterYoutubespinnerstandardssubtractsupporttrashtreeupuservirtual machinewarning Реальный продукт может отличаться от представленного на изображении Коммутаторы HPE SN3700M серии M идеально подходят для использования с современными серверами и сетями хранения. Они поддерживают порты со скоростью до 200 GbE, а также обеспечивают предсказуемую производительность и передачу на максимальной скорости без потери пакетов независимо от типа порта и размера пакета. Эти эффективные коммутаторы усовершенствованы для работы с СХД и обеспечивают производительность корпоративного уровня в сочетании с привлекательной ценой и высокой окупаемостью инвестиций. Сети на базе HPE SN3700M серии M отличаются высокой производительностью, надежностью и масштабируемостью, но при этом остаются доступными по цене и легкими в управлении. Они поддерживают основные и дополнительные СХД. При этом обеспечиваются стабильные и быстрые подключения с низкими задержками даже при условии интенсивных нагрузок и различной скорости портов. Это делает их идеальными устройствами для систем хранения, гиперконвергентных сред, финансовых служб, мультимедийных и развлекательных систем.

Они поддерживают порты со скоростью до 200 GbE, а также обеспечивают предсказуемую производительность и передачу на максимальной скорости без потери пакетов независимо от типа порта и размера пакета. Эти эффективные коммутаторы усовершенствованы для работы с СХД и обеспечивают производительность корпоративного уровня в сочетании с привлекательной ценой и высокой окупаемостью инвестиций. Сети на базе HPE SN3700M серии M отличаются высокой производительностью, надежностью и масштабируемостью, но при этом остаются доступными по цене и легкими в управлении. Они поддерживают основные и дополнительные СХД. При этом обеспечиваются стабильные и быстрые подключения с низкими задержками даже при условии интенсивных нагрузок и различной скорости портов. Это делает их идеальными устройствами для систем хранения, гиперконвергентных сред, финансовых служб, мультимедийных и развлекательных систем.

QuickSpecs

QuickSpecs

QuickSpecs (PDF)

QuickSpecs (HTML)

№ артикула R3B14A

{«baseProduct»:{«productID»:»R3B14A»,»productName»:»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»},»navigationList»:[«Память»,»Сетевые решения хранения данных»,»Коммутаторы серии M»,»Коммутатор HPE SN3700M серии M»,»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»],»cartDetail»:{},»productInfo»:[{«productInfo»:{«quantity»:»1″,»productID»:»R3B14A»,»productName»:»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»}}]}

Дополнительные сведения

Основные характеристики

Разработаны для обеспечения превосходной производительности, масштабирования и роста в будущем

Коммутаторы HPE SN3700M Ethernet отличаются предсказуемой работой и постоянной пропускной способностью, не зависящими от размера передаваемых пакетов и типов портов для отправки данных, и работают даже в средах с разными скоростями.

Поддержка максимальной скорости канала с нулевыми потерями пакетов при любом размере кадров позволяет избежать отрицательных последствий для приложений, которые могут возникнуть в результате потери кадров: неожиданная потеря пакетов является недопустимой в современных центрах обработки данных, особенно в сети хранения.

Поддерживается пересылка пакетов на максимальной скорости канала с нулевыми потерями одновременно по 32 портам и обеспечивается передача данных по сетям уровня 2 и уровня 3.

Благодаря скорости портов от 1 Гбит/с до 200 Гбит/с и скорости коммутации 12,8 Тбит/с от 32 портов 200GbE или 6,4 Тбит/с от 32 портов 100GbE, такие коммутаторы обеспечивают неблокируемую пропускную способность с передачей данных на скорости проводного соединения — для пакетов любого размера.

Для существующих рабочих нагрузок доступны соединения Ethernet 1/10/40 Гбит/с, а чтобы оперативно реагировать на бизнес-потребности и оставаться на рубеже коммутационных технологий Ethernet, можно увеличить пропускную способность до 25/50/100/200 Гбит/с.

Улучшенная версия для корпоративных ЦОД и систем хранения с высокими требованиями

Коммутатор HPE SN3700M предоставляет широкие возможности выбора конфигурации портов: от 128 портов со скоростью 10 и 25 GbE (с использованием многомодовых оптокабелей с отдельной изоляцией волокон) до 32 портов со скоростью 40, 100 или 200 GbE. Это повышает гибкость и эффективность, упрощает горизонтальное масштабирование уровней агрегированной коммутации и уменьшает совокупную стоимость владения.

На уровне агрегации коммутационной сети большое значение имеют балансировка нагрузки и масштабируемость. HPE SN3700M обеспечивает высочайшую эффективность и гибкость маршрутизации ECMP (в зависимости от стоимости) для балансировки нагрузки.

Гибкие возможности мониторинга и управления с помощью интерфейса командной строки, графического интерфейса пользователя и наборов инструментов обеспечивают простую настройку, контроль и использование коммутационной сети.

Коммутаторы Ethernet серии M способны удовлетворить потребности современных ЦОД, обеспечить их рост и расширение. Они идеально подходят для развертываний Top-Of-Rack (TOR) и оптимизированы для виртуализованных сред, гиперконвергентной инфраструктуры и развертываний СХД.

Повышает производительность систем хранения и улучшает окупаемость инвестиций во флеш-накопители

Модернизируйте сети ЦОД, чтобы избавиться от ограничений и «узких мест», вызываемых добавлением массива на твердотельных накопителях. Передавайте пакеты любого размера через все порты на максимальной скорости без потерь и с предсказуемой производительностью.

Высокая плотность размещения портов в серверной стойке и низкое энергопотребление способствуют рациональному использованию ресурсов ЦОД.

Коммутатор HPE SN3700M обеспечивает сверхнизкую задержку. Это дает преимущество при работе с СХД на основе флеш-памяти, в которых задержки связаны с работой сети, а не с доступом к хранилищу.

Это устройство обладает достаточной пропускной способностью для работы портов со скоростью 100 и 200 Гбит/с. Благодаря этому коммутатор HPE SN3700M позволяет избежать проблемы блокировки первого пакета в очереди, которая может снижать общую производительность коммутатора и его заявленные характеристики.

Беспрецедентно гибкие и мощные функции коммутации без потерь делают коммутатор HPE SN3700M идеальным выбором для критически важных приложений хранения данных.

Краткие характеристики

Связанные ссылки

Информационный документ

Услуги Hewlett Packard Enterprise

Чем мы можем помочь?

Получите советы, ответы на вопросы и решения, когда они необходимы. По общим вопросам пишите на [email protected]

По общим вопросам пишите на [email protected]

Нашли то, что искали?

Нужна помощь в поиске оптимального продукта для вашего бизнеса?

Наши специалисты с удовольствием пообщаются с вами и помогут найти продукты и услуги, которые откроют новые возможности и решат проблемы вашего бизнеса.

Продолжить покупки

{«baseProduct»:{«productID»:»R3B14A»,»productName»:»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»},»navigationList»:[«Память»,»Сетевые решения хранения данных»,»Коммутаторы серии M»,»Коммутатор HPE SN3700M серии M»,»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»],»cartDetail»:{},»productInfo»:[{«productInfo»:{«quantity»:»1″,»productID»:»R3B14A»,»productName»:»Коммутатор HPE SN3700cM, 100GbE, порты 32QSFP28, воздушный поток от блока питания к коннектору»}}]}

R3B14A

Для сравнения можно добавить до 4 товаров.

Круизы по лучшим ценам | Скидки до -50%

Круизы становятся одним из самых популярных способов отдыха. В круизном туре вы открываете для себя новые города и страны каждый день. Компания Dreamlines предлагает самый большой выбор морских круизов, речных круизов, трансатлантических круизов и даже кругосветных путешествий. Круизы бывают как короткими (до 7 ночей), так и длинными (до 30 ночей). Отдых на круизных лайнерах очень комфортабельный и разнообразный. Днем вы можете гулять по городу, а вечером посещать театр, кино, бары и рестораны. На современных лайнерах множество развлечений для всей семьи: водные горки, аквапарки, джакузи, бассейны, игровые автоматы, казино и библиотеки.

Круизные компании

Dreamlines – самый большой магазин круизов предлагает путешествия от круизных компаний на любой вкус и бюджет. У всех круизных компаний свой стиль и концепция, что делает каждый круиз уникальным. На современных лайнерах вы будете чувствовать себя как дома. Для путешествия доступны не только каюты класса «Стандарт», но и более дорогие – класса «Сьют» с балконом. У каждой круизной компании свой регион плавания. Например, MSC и Costa ходят в круизы в основном по Средиземному морю, а Royal Caribbean по Карибскому.

На современных лайнерах вы будете чувствовать себя как дома. Для путешествия доступны не только каюты класса «Стандарт», но и более дорогие – класса «Сьют» с балконом. У каждой круизной компании свой регион плавания. Например, MSC и Costa ходят в круизы в основном по Средиземному морю, а Royal Caribbean по Карибскому.

Круизные направления

Круизы могут начинаться в Европе, Америке, Эмиратах и Азии. Dreamlines советует круизы с началом в Санкт-Петербурге. Они проходят по интересному маршруту с заходом в Норвегию. В этих круизах вам не придется тратиться на перелет и отели. В летнее и весеннее время большой популярностью пользуются круизы по Средиземному морю и Норвежским фьордам, а зимой идеальным местом отдыха будут Карибские острова.

На сайте Dreamlines вы всегда найдете свежую информацию о круизах: фото, отзывы, актуальные цены, скидки и акции. Все интересующие вас вопросы можно уточнить у круизных экспертов, позвонив по телефону: +7 (499) 753 29 94.

Формирование списка программ, для которых контролируются все сетевые порты

Формирование списка программ, для которых контролируются все сетевые порты Пожалуйста, включите JavaScript в браузере!Формирование списка программ, для которых контролируются все сетевые порты

Вы можете сформировать список программ, для которых Kaspersky Endpoint Security контролирует все сетевые порты.В список программ, для которых Kaspersky Endpoint Security контролирует все сетевые порты, рекомендуется включить программы, которые принимают или передают данные по протоколу FTP.

Чтобы сформировать список программ, для которых контролируются все сетевые порты, выполните следующие действия:

- В нижней части главного окна программы нажмите на кнопку .

- В окне параметров программы выберите раздел Параметры сети.

- В блоке Контролируемые порты выберите вариант Контролировать только выбранные сетевые порты.

- Установите флажок Контролировать все порты для программ из списка, рекомендованного «Лабораторией Касперского».

Если установлен этот флажок, Kaspersky Endpoint Security контролирует все порты для следующих программ:

- Adobe Reader.

- Apple Application Support.

- Google Chrome.

- Microsoft Edge.

- Mozilla Firefox.

- Internet Explorer.

- Java.

- Агент Mail.ru.

- mIRC.

- Opera.

- Pidgin.

- Safari.

- Яндекс.Браузер.

- Установите флажок Контролировать все порты для указанных программ.

- Нажмите на кнопку Выбрать.

Откроется список программ, сетевые порты которых контролирует Kaspersky Endpoint Security.

- Используйте переключатель в графе Статус, чтобы включить или выключить контроль сетевых портов.

- Если программа отсутствует в списке программ, добавьте ее следующим образом:

- Нажмите на кнопку Добавить.

- В открывшемся окне укажите путь к исполняемому файлу программы и короткое описание.

- Установите статус контроля сетевых портов Активно или Неактивно.

- Сохраните внесенные изменения.

11 примеров использования Netstat

Команда netstat, входящая в стандартный набор сетевых инструментов UNIX, отображает различную network–related информацию, такую как сетевые подключения, статистику интерфейсов, таблицы маршрутизации, masquerade, multicast, и т.п.

В этой статье рассмотрим десять практических примеров использования команды netstat в Linux.

1. Список всех портов (как прослушиваемых, так и нет)

Перечислить все порты: netstat -a

# netstat -a | more Active Internet connections (servers and established) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN udp6 0 0 fe80::20c:29ff:fe68:ntp [::]:* Active UNIX domain sockets (servers and established) Proto RefCnt Flags Type State I-Node Path unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock

Перечислить все TCP порты: netstat -at

# netstat -at Active Internet connections (servers and established) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 *:ssh *:* LISTEN tcp 0 0 localhost:ipp *:* LISTEN tcp 0 0 *:http *:* LISTEN

Перечислить все UDP порты: netstat -au

# netstat -au Active Internet connections (servers and established) Proto Recv-Q Send-Q Local Address Foreign Address State udp 0 0 localhost:domain *:* udp 0 0 *:bootpc *:* udp6 0 0 fe80::20c:29ff:fe68:ntp [::]:*

2.

Список сокетов, находящихся в состоянии LISTEN

Список сокетов, находящихся в состоянии LISTENПеречислить все прослушиваемые порты: netstat -l

# netstat -l Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp6 0 0 [::]:ssh [::]:* LISTEN udp 0 0 192.168.128.134:ntp *:*

Перечислить прослушиваемые TCP порты: netstat -lt

# netstat -lt Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 localhost:ipp *:* LISTEN tcp6 0 0 [::]:ssh [::]:* LISTEN

Перечислить прослушиваемые UDP порты: netstat -lu

# netstat -lu Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State udp 0 0 *:bootpc *:* udp6 0 0 [::]:ntp [::]:*

Перечислить прослушиваемые UNIX сокеты: netstat -lx

# netstat -lx Active UNIX domain sockets (only servers) Proto RefCnt Flags Type State I-Node Path unix 2 [ ACC ] STREAM LISTENING 3141 /var/run/fail2ban/fail2ban.sock unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock

3. Просмотр статистики для каждого протокола

Показать статистику всех портов: netstat -s

# netstat -s

Ip:

11150 total packets received

1 with invalid addresses

0 forwarded

0 incoming packets discarded

11149 incoming packets delivered

11635 requests sent out

Icmp:

13791 ICMP messages received

12 input ICMP message failed.

Tcp:

15020 active connections openings

97955 passive connection openings

135 failed connection attempts

Udp:

2841 packets received

180 packets to unknown port received.

.....Показать статистику только TCP портов: netstat -st

# netstat -st

Показать статистику только UDP портов: netstat -su

# netstat -su

4.

Отображение PID и имени процесса в выводе netstat

Отображение PID и имени процесса в выводе netstatОпция netstat -p добавит «PID/Program Name» в вывод netstat, и может быть совмещена с любым другим набором опций. Это очень полезно при отладке, для определения того, какая программа работает на определённом порту.

# netstat -pt Active Internet connections (w/o servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch:55723 ESTABLISHED 9486/nginx: worker tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch:55757 ESTABLISHED 9486/nginx: worker

5. Разрешение имён в выводе netstat

Когда вам не нужно резолвить имя хоста, имя порта, имя пользователя, используйте опцию netstat -n для вывода значений в цифровом формате. Команда покажет IP-адрес вместо хоста, номер порта вместо имени порта, UID вместо имени пользователя.

Это также ускорит вывод, так как netstat не станет выполнять ненужный поиск. C

C

7. Неподдерживаемые системой семейства адресов

Опция netstat —verbose покажет подробный вывод, а в самом конце отобразит неподдерживаемые Address Family.

netstat: no support for `AF IPX' on this system.

netstat: no support for `AF AX25' on this system.

netstat: no support for `AF X25' on this system.

netstat: no support for `AF NETROM' on this system.8. Маршрутизация ядра

Показать таблицу маршрутизации ядра: netstat -r

# netstat -r Kernel IP routing table Destination Gateway Genmask Flags MSS Window irtt Iface default 192.168.128.2 0.0.0.0 UG 0 0 0 eth0 192.168.128.0 * 255.255.255.0 U 0 0 0 eth0

Примечание: Используйте netstat -rn для просмотра маршрута в цифровом формате без разрешения имён узлов.

9. Соответствие портов и процессов

Узнать, какой порт занимает определённая программа:

# netstat -ap | grep ssh (Not all processes could be identified, non-owned process info will not be shown, you would have to be root to see it all.) tcp 0 0 *:ssh *:* LISTEN - tcp6 0 0 [::]:ssh [::]:* LISTEN -

Выяснить, каким процессом используется определённый порт:

# netstat -an | grep ':80'

10. Сетевые интерфейсы

Показать список сетевых интерфейсов: netstat -i

# netstat -i Kernel Interface table Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg eth0 1500 0 1911037 0 0 0 1382056 0 0 0 BMRU lo 16436 0 0 0 0 0 0 0 0 0 LRU

Показать расширенную информацию об интерфейсах (аналогично ifconfig): netstat -ie

# netstat -ie

Kernel Interface table

eth0 Link encap:Ethernet HWaddr 00:0c:29:68:4c:a4

inet addr:192.168.128.134 Bcast:192.168.128.255 Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe68:4ca4/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:24278 errors:0 dropped:0 overruns:0 frame:0

TX packets:11275 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:33203025 (33. 2 MB) TX bytes:665822 (665.8 KB)

Interrupt:19 Base address:0x2000

2 MB) TX bytes:665822 (665.8 KB)

Interrupt:19 Base address:0x200011. netstat -lnptux

Резюмируем вышеописанное и объединим ключи в одну полезную команду, которая покажет:

- -l все открытые порты (LISTEN)

- -t по протоколу TCP

- -u по протоколу UDP

- -x по протоколу UNIX Socket

- -n без резолва IP/имён

- -p но с названиями процессов и PID-ами

Примечание: Не все процессы могут быть идентифицированы последним ключом, чужие процессы показаны не будут. Вы должны иметь права root чтобы увидеть всё.

# netstat -lnptux Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 9614/nginx tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 601/sshd udp 0 0 8.8.4.4:123 0.0.0.0:* 574/ntpd udp 0 0 127.0.0.1:123 0.0.0.0:* 574/ntpd udp 0 0 0.0.0.0:123 0.0.0.0:* 574/ntpd Active UNIX domain sockets (only servers) Proto RefCnt Flags Type State I-Node PID/Program name Path unix 2 [ ACC ] STREAM LISTENING 4233 826/python /var/run/fail2ban/fail2ban.sock unix 2 [ ACC ] STREAM LISTENING 8122 2561/mysqld /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 160413 7301/php-fpm.conf /var/run/php5-fpm.sock

Порты, которые использует Portal for ArcGIS—ArcGIS Enterprise

В этом разделе

Portal for ArcGIS использует определённые порты связи. Ниже приведены описания портов, которые вам может понадобиться открыть в брандмауэре.

Ниже приведены описания портов, которые вам может понадобиться открыть в брандмауэре.

Порты HTTP

Portal for ArcGIS использует для связи порт HTTP 7080 и порт HTTPS 7443. По умолчанию протокол HTTPS на портале используется для шифрования связи; порт 7080 не используется, если вы не измените эти настройки, разрешив обмен данными по протоколу HTTP.

порты для связи внутри компьютера

Некоторые порты позволяют Portal for ArcGIS обмениваться данными с процессами на локальном компьютере:

- 5701 -5703

- 7005

- 7080 (если разрешен протокол HTTP)

- 7099

- 7120

- 7220

- 7443

- 7654

Эфемерные порты

Portal for ArcGIS также иногда использует эфемерные порты, иногда называемые динамическими, в двух широких диапазонах. Эти порты открываются на короткое время по запросу портала и закрываются, как только портал прекратит их использование. Диапазонами по умолчанию являются порты с 1024-5000 и порты 49152-65535, хотя эти диапазоны могут настраиваться системными администраторами.

Диапазонами по умолчанию являются порты с 1024-5000 и порты 49152-65535, хотя эти диапазоны могут настраиваться системными администраторами.

Отказоустойчивые порталы

Если вы настроили отказоустойчивый портал на нескольких компьютерах, то для связи между компьютерами используются следующие порты:

- 5701 -5703

- 7080 (если разрешен протокол HTTP)

- 7120

- 7443

- 7654

Этот компонент является только одной частью развертывания ArcGIS Enterprise. В разделе Системные требования ArcGIS Enterprise см. схему и ссылки на информацию о портах, необходимых для взаимодействия с другими компонентами портала Enterprise.

Отзыв по этому разделу?

Настройки межсетевого экрана и прокси-сервера для Zoom Подписаться

Обзор

Если ваше приложение остается в режиме «соединения» или появляется ошибка «Ошибка сети. Попытайтесь еще раз» или «Невозможно подключиться к нашей службе, проверьте сетевое соединение и попытайтесь еще раз», то проблема может быть связана с подключением к Интернету, настройками межсетевого экрана или веб-шлюза безопасности.

Попытайтесь еще раз» или «Невозможно подключиться к нашей службе, проверьте сетевое соединение и попытайтесь еще раз», то проблема может быть связана с подключением к Интернету, настройками межсетевого экрана или веб-шлюза безопасности.

Примечание: проверьте подключение к Интернету. Для этого запустите браузер и убедитесь, что можете открыть сайт https://zoom.us

В этой статье рассматриваются следующие вопросы:

Правила межсетевого экрана для Zoom

Чтобы настроить межсетевой экран, воспользуйтесь таблицей ниже. Все правила должны быть применены как для входящих, так и исходящих вызовов.

| Протокол | Порты | Источник | Назначение |

| TCP | 80,443 | Все Zoom Client | *.zoom.us |

| TCP | 443, 8801, 8802 | Все Zoom Client | IPv4: 3.7.35.0/25

|

| UDP | 3478, 3479, 8801 — 8810 | Все Zoom Client | IPv4: 3.7.35.0/25

|

Правила межсетевого экрана для Zoom Phone

Примечание.

- Исходящий порт 390 должен быть открыт для поиска по справочнику компании на стационарных телефонах.

- Чтобы ознакомиться с правилами межсетевого экрана для автоматического подключения, см. веб-сайт службы поддержки Poly или Yealink.

| Протокол | Порты | Источник | Назначение |

| TCP | 5091 | Все Zoom Client | 8. |

| TCP | 390 (см. примечание) | Все Zoom Client | 3.21.137.128/25 |

| UDP | 20000-64000 | Все Zoom Client | 64.211.144.0/24 |

Правила межсетевого экрана для веб-сайта Zoom

| Протокол | Порты | Источник | Назначение |

| TCP | 80, 443 | Все Zoom Client | *. zoom.us zoom.us*.cloudfront.net |

Дополнительные диапазоны IP-адресов

Разрешенные дополнительные диапазоны адресов можно также найти в следующих списках:

Прокси-сервер

Мы поддерживаем прокси-сервер https/SSL через порт 443 для трафика Zoom.

Примечание. Это не относится к Zoom Phone.

Zoom автоматически определяет настройки вашего прокси-сервера. В некоторых случаях вам потребуется ввести имя пользователя/пароль прокси-сервера.

Примечание. Мы рекомендуем добавить адреса zoom.us и *.zoom.us на прокси-сервере и инспекции SSL.

Правила межсетевого экрана для других услуг Zoom

14 общих сетевых портов, которые вы должны знать

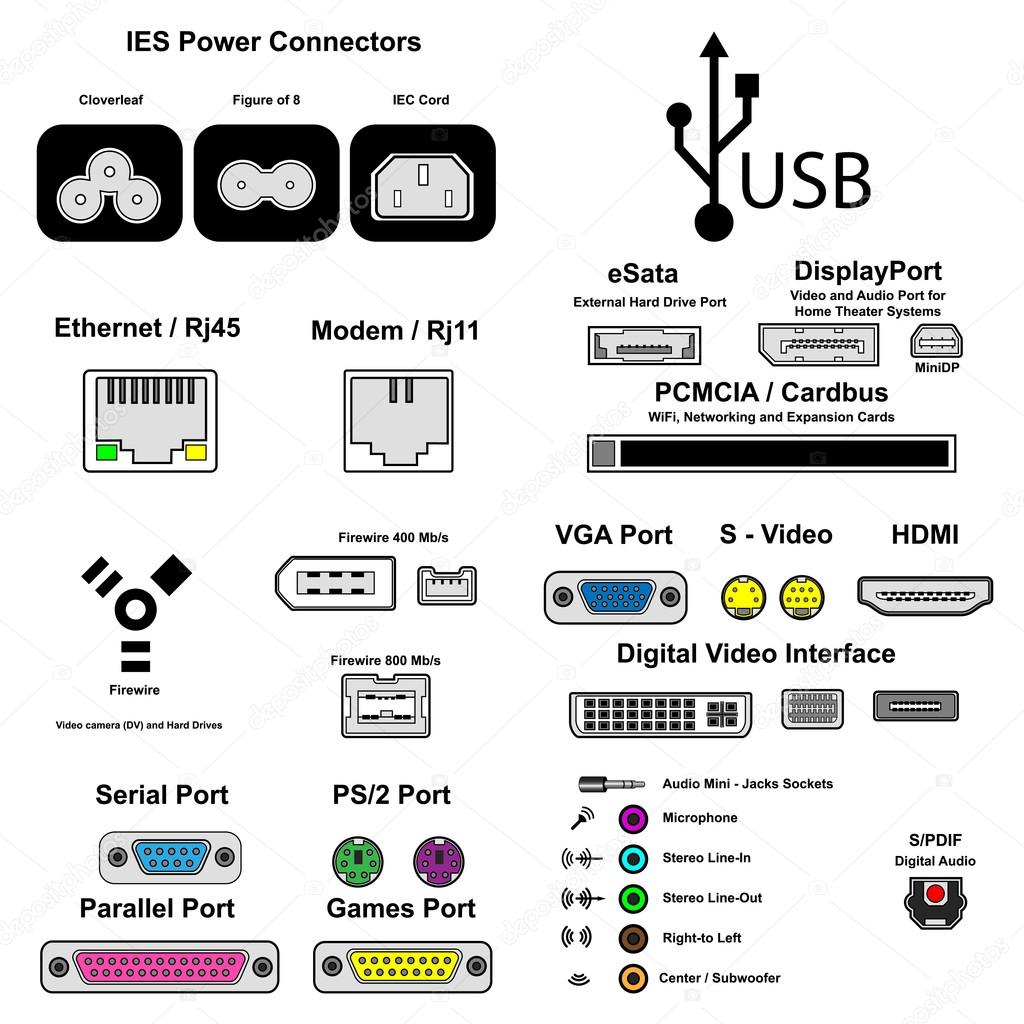

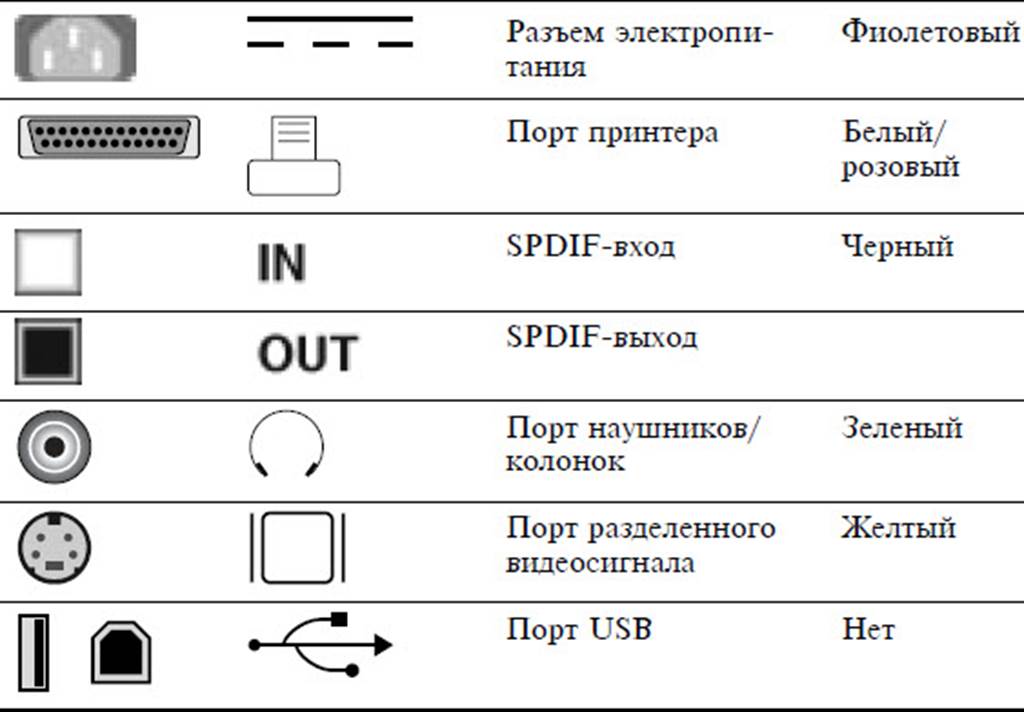

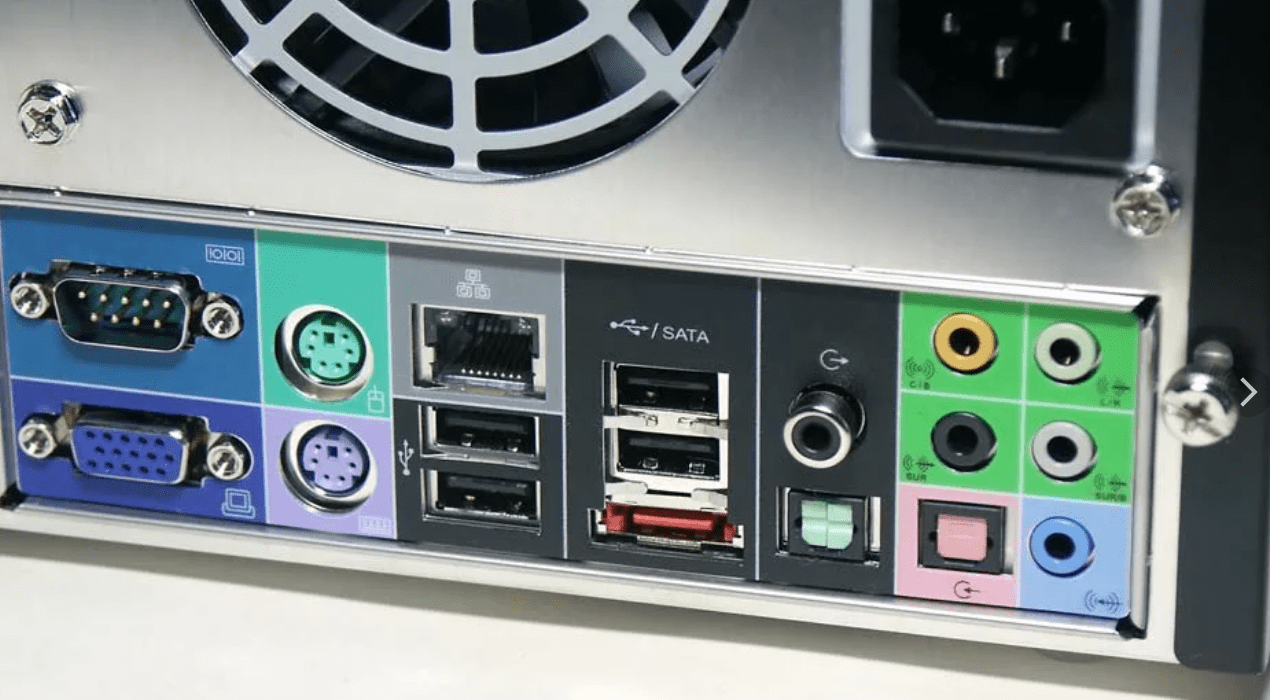

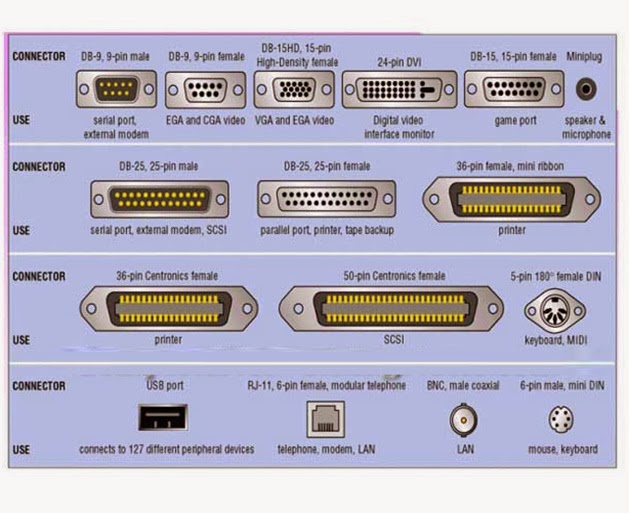

Физические порты на вашем компьютере позволяют обмениваться данными с периферийными устройствами, такими как клавиатура и мышь, а также подключаться к интернет-устройствам через кабели Ethernet.

В компьютерных сетях порты служат той же цели. Когда компьютерная система пытается подключиться к другому компьютеру, порт служит конечной точкой связи. Также возможно, что разные службы, работающие на одном компьютере, открывают разные порты и взаимодействуют друг с другом, используя эти порты.Проще говоря, если программному приложению или сервису необходимо взаимодействовать с другими, оно откроет порт. Порты идентифицируются с помощью положительных 16-разрядных целых чисел без знака в диапазоне от 0 до 65535. Другие службы используют этот номер порта для связи со службой или приложением. Номера портов делятся на три диапазона: хорошо известных портов, зарегистрированных портов и динамических или частных портов.

Когда компьютерная система пытается подключиться к другому компьютеру, порт служит конечной точкой связи. Также возможно, что разные службы, работающие на одном компьютере, открывают разные порты и взаимодействуют друг с другом, используя эти порты.Проще говоря, если программному приложению или сервису необходимо взаимодействовать с другими, оно откроет порт. Порты идентифицируются с помощью положительных 16-разрядных целых чисел без знака в диапазоне от 0 до 65535. Другие службы используют этот номер порта для связи со службой или приложением. Номера портов делятся на три диапазона: хорошо известных портов, зарегистрированных портов и динамических или частных портов.Общеизвестные порты (также известные как системные порты ) пронумерованы от 0 до 1023.Например, чтобы подключиться к хосту example.com через SSH, я бы использовал эту команду:

ssh [email protected] -v В этом примере -v означает подробный, и вы должны увидеть результат, подобный этому:

debug1: подключение к example. com [

com [] порт 22 Как показано, SSH пытается подключиться к example.com , используя порт номер 22. Вы можете использовать опцию -p , чтобы указать другой номер порта; в противном случае SSH будет по умолчанию равным 22.

Управление по присвоению номеров в Интернете (IANA) присвоило номера портов часто используемым службам, таким как SSH, FTP, HTTP, HTTPS и другим. Вот некоторые из наиболее распространенных:

Номер порта | Использование |

20 | Протокол передачи файлов (FTP) Передача данных |

21 | Протокол передачи файлов (FTP) Командное управление |

22 | Безопасная оболочка (SSH) |

23 | Telnet — служба удаленного входа в систему, незашифрованные текстовые сообщения |

25 | Простой протокол передачи почты (SMTP) Маршрутизация электронной почты |

53 | Служба системы доменных имен (DNS) |

80 | Протокол передачи гипертекста (HTTP), используемый во всемирной паутине |

110 | Почтовый протокол (POP3), используемый почтовыми клиентами для получения электронной почты с сервера |

119 | Протокол передачи сетевых новостей (NNTP) |

123 | Протокол сетевого времени (NTP) |

143 | Протокол доступа к сообщениям Интернета (IMAP) Управление цифровой почтой |

161 | Простой протокол управления сетью (SNMP) |

194 | Internet Relay Chat (IRC) |

443 | HTTP Secure (HTTPS) HTTP через TLS / SSL |

В своей работе я чаще всего сталкиваюсь с портами 80, 443, 20, 21, 22, 23, 25 и 53. Знание этих портов может помочь вам работать более эффективно.

Знание этих портов может помочь вам работать более эффективно.

Какие порты вы используете чаще всего и почему?

Подробнее о сетях Linux

Зарегистрированный порт— обзор

Основы исследования сети

Исследование современных сетевых сред может быть сопряжено с трудностями. Это верно независимо от того, реагируете ли вы на нарушение, расследуете инсайдерскую деятельность, выполняете оценку уязвимости, отслеживаете сетевой трафик или проверяете соответствие нормативным требованиям.

Многие профессиональные инструменты и технологии существуют от крупных поставщиков, таких как McAfee, Symantec, IBM, Saint, Tenable и многих других. Однако глубокое понимание того, что они делают, как они это делают и является ли ценность расследования полной, может быть в некоторой степени загадкой. Существуют также бесплатные инструменты, такие как Wireshark, которые выполняют захват и анализ сетевых пакетов.

Чтобы раскрыть некоторые основы этих технологий, я исследую основы методов исследования сети. Я буду использовать стандартную библиотеку Python вместе с парой сторонних библиотек для выполнения примеров из поваренной книги. Я буду подробно останавливаться на примерах, поэтому, если это ваше первое взаимодействие с сетевым программированием, у вас будет достаточно деталей, чтобы расширить примеры.

Я буду использовать стандартную библиотеку Python вместе с парой сторонних библиотек для выполнения примеров из поваренной книги. Я буду подробно останавливаться на примерах, поэтому, если это ваше первое взаимодействие с сетевым программированием, у вас будет достаточно деталей, чтобы расширить примеры.

Что это за розетки?

При взаимодействии с сетью сокетов являются фундаментальным строительным блоком, позволяющим нам использовать возможности базовой операционной системы для взаимодействия с сетью.Сокеты предоставляют информационный канал для связи между конечными точками сети, например, между клиентом и сервером. Вы можете рассматривать сокеты как конечную точку соединения между клиентом и сервером. Приложения, разработанные на таких языках, как Python, Java, C ++ и C #, имеют интерфейс с сетевыми сокетами с использованием интерфейса прикладного программирования (API). API сокетов в большинстве современных систем основан на сокетах Беркли. Сокеты Berkeley изначально поставлялись с UNIX BSD версии 4. 2 еще в 1983 году. Позже, примерно в 1990 году, Беркли выпустил безлицензионную версию, которая является основой современного API сокетов в большинстве операционных систем (Linux, Mac OS и Windows). Эта стандартизация обеспечивает единообразие реализации на разных платформах.

2 еще в 1983 году. Позже, примерно в 1990 году, Беркли выпустил безлицензионную версию, которая является основой современного API сокетов в большинстве операционных систем (Linux, Mac OS и Windows). Эта стандартизация обеспечивает единообразие реализации на разных платформах.

На рисунке 8.1 показан пример сети, в которой несколько хостов (конечных точек) подключены к сетевому концентратору. Каждый хост имеет уникальный IP-адрес, и для этой простой сети мы видим, что каждый хост имеет уникальный IP-адрес.

Рисунок 8.1. Простейшая локальная сеть.

Эти IP-адреса наиболее часто встречаются в настройках локальной сети. Эти конкретные адреса основаны на стандарте Интернет-протокола версии 4 (IPv4) и представляют собой сетевой адрес класса C. Адрес класса C обычно записывается пунктирной нотацией, например 192.168.0.1. Если разбить адрес на составные части, то первые три октета или первые 24 бита считаются сетевым адресом (также известным как сетевой идентификатор или NETID). Четвертый и последний октет или 8 бит считаются адресом локального хоста (также известным как идентификатор хоста или HOSTID).

Четвертый и последний октет или 8 бит считаются адресом локального хоста (также известным как идентификатор хоста или HOSTID).

В этом примере каждый хост, сетевое устройство, маршрутизатор, брандмауэр и т. Д. В локальной сети будет иметь ту же часть сетевого адреса, что и IP-адрес (192.168.0), но каждый будет иметь уникальный адрес хоста в диапазоне от 0 до 255. Это позволяет использовать 256 уникальных IP-адресов в локальной среде. Таким образом, диапазон будет: 192.168.0.0-192.168.0.255. Однако можно использовать только 254 адреса, потому что 192.168.0.0 является сетевым адресом и не может быть назначен локальному узлу, а 192.168.0.255 выделен как широковещательный адрес.

Исходя из этого, я мог бы использовать несколько простых встроенных возможностей языка Python для создания списка IP-адресов, представляющих полный диапазон. Эти языковые возможности включают String, List, функцию диапазона и цикл for.

# Укажите базовый сетевой адрес (первые 3 октета)

ipBase = ‘192. 168.0.’

168.0.’

# Далее создайте пустой список, который будет содержать заполненный

# Список IP-адресов

ipList = []

# Наконец, прокрутите список возможных локальных хостов

# адресов 0-255, используя функцию диапазона

# Затем добавьте каждый полный адрес в ipList

# Обратите внимание, что я использую функцию str (ip) в порядке

# объединяю строку ipBase со списком чисел 0-255

для ip в диапазоне (0,256):

ipList.append (ipBase + str (ip))

print ipList.pop ()

Сокращенный вывод программы

192.168.0.0

192.168.0.1

192.168.0.2

192.168.0.3

0003… .. пропущенные элементы

0003… .. пропущенные элементы

192.168.0.252

192.168.0.253

192.168.0.254

192.168.0.255

Как видите, управлять IP-адресами с помощью стандартных элементов языка Python несложно. Я воспользуюсь этой техникой в разделе Ping Sweep позже в этой главе.

Простейшее подключение к клиентскому серверу сети с использованием сокетов

В качестве знакомства с API сокетов, предоставляемым Python, я создам простой сетевой сервер и клиент. Для этого я буду использовать один и тот же хост (другими словами, клиент и сервер будут использовать один и тот же IP-адрес, выполняющийся на одном компьютере), я специально буду использовать специальное назначение и зарезервированный IP-адрес localhost loopback 127.0.0.1. Этот стандартный петлевой IP-адрес одинаков практически для всех систем и любых сообщений, отправляемых на 127.0.0.1 никогда не достигают внешнего мира, а вместо этого автоматически возвращаются на локальный хост . Когда вы начнете экспериментировать с сетевым программированием, используйте 127.0.0.1 в качестве предпочтительного IP-адреса, пока вы не усовершенствуете свой код и не будете готовы работать в реальной сети (рисунок 8.2).

Рисунок 8.2. Изолированный localhost loopback.

Для этого я фактически создам две программы Python: (1) server. py и (2) client.py. Чтобы это работало, два приложения должны согласовать порт, который будет использоваться для поддержки канала связи.(Мы уже решили использовать замкнутый IP-адрес localhost 127.0.0.1.) Номера портов находятся в диапазоне от 0 до 65 535 (в основном, любое 16-разрядное целое число без знака). Вам следует держаться подальше от портов с меньшими номерами <1024, поскольку они назначены стандартным сетевым службам (на самом деле сейчас зарегистрированные порты достигают 49 500, но ни один из них не находится в моей текущей системе). Для этого приложения я буду использовать порт 5555, поскольку это легко запомнить. Теперь, когда я определил IP-адрес и номер порта, у меня есть вся информация, необходимая для подключения.

py и (2) client.py. Чтобы это работало, два приложения должны согласовать порт, который будет использоваться для поддержки канала связи.(Мы уже решили использовать замкнутый IP-адрес localhost 127.0.0.1.) Номера портов находятся в диапазоне от 0 до 65 535 (в основном, любое 16-разрядное целое число без знака). Вам следует держаться подальше от портов с меньшими номерами <1024, поскольку они назначены стандартным сетевым службам (на самом деле сейчас зарегистрированные порты достигают 49 500, но ни один из них не находится в моей текущей системе). Для этого приложения я буду использовать порт 5555, поскольку это легко запомнить. Теперь, когда я определил IP-адрес и номер порта, у меня есть вся информация, необходимая для подключения.

IP-адрес и порт: один из способов подумать об этом в более физических терминах. Думайте об IP-адресе как об адресе почтового отделения, а о Порте как о конкретном почтовом ящике в почтовом отделении, к которому я хочу обратиться.

server.

py code

py code#

# Server Objective

# 1) Настройка простого прослушивающего сокета

# 2) Дождитесь запроса на соединение

# 3) Примите соединение на порту 5555

# 4) После успешного подключения отправьте сообщение клиенту

#

import socket # Standard Library Socket Module

# Create Socket

myServerSocket = socket.socket ()

# Получить адрес моего локального хоста

localHost = socket.gethostname ()

# Указать локальный порт для приема соединений на

localPort = 5555

# Привязать myServerSocket к localHost и указанному порту

# Обратите внимание, что для вызова привязки требуется один параметр, но этот параметр

# является кортежем (обратите внимание на использование скобок)

myServerSocket.bind ((localHost, localPort))

# Начать прослушивание соединений

myServerSocket.listen (1)

# Ожидание запроса на соединение

# Обратите внимание, что это синхронный вызов

#, что означает, что программа остановится до тех пор, пока

# не будет получено соединение.

# После получения соединения

# мы принимаем соединение и получаем

# ipAddress коннектора

print ‘Python-Forensics …. Waiting for Connection Request’

conn, clientInfo = myServerSocket. accept ()

# Распечатать сообщение, чтобы указать, что мы получили соединение

print ‘Connection Received From:’, clientInfo

# Отправьте сообщение соединителю, используя объект подключения ‘conn’

#, который был возвращен из myServerSocket.accept () call

# Включить IP-адрес и порт клиента в ответ

conn.send (‘Connection Confirmed:’ + ‘IP:’ + clientInfo [0] + ‘Port:’ + str (clientInfo [1 ]))

client.py code

Затем код клиента, который установит соединение с сервером

#

# Client Objective

# 1) Установите клиентское гнездо

# 2) Попытайтесь подключиться к сервер на порту 5555

# 3) Дождитесь ответа

# 4) Распечатайте сообщение, полученное от сервера

#

import socket # Standard Library Socket Module

MAX_BUFFER = 1024 # Установите максимальный размер на получить

# Создать сокет

myClientSocket = socket. socket ()

socket ()

# Получить адрес моего локального хоста

localHost = socket.gethostname ()

# Указать локальный порт для попытки подключения

localPort = 5555

# Попытаться подключиться к моим localHost и localPort

myClientSocket .connect ((localHost, localPort))

# Ждать ответа

# Это синхронный вызов, означающий, что

# программа остановится, пока не будет получен ответ

# или программа не завершится

msg = myClientSocket.recv (MAX_BUFFER)

print msg

# Закройте Socket, это завершит соединение

myClientSocket.close ()

server.py и выполнение программы client.py

Рисунок 8.3 изображает выполнение программы. Я создал два окна терминала, верхнее — это выполнение server.py (которое я запустил первым), а нижнее — выполнение client.py. Обратите внимание, что клиент взаимодействовал с исходным портом 59,714, который был выбран службой сокетов и не указан в коде клиента. Порт сервера 5555 в этом примере является портом назначения.

Порт сервера 5555 в этом примере является портом назначения.

Рисунок 8.3. выполнение программы server.py/client.py.

Я понимаю, что это не дает никакой исследовательской ценности, однако дает хорошее фундаментальное понимание того, как работают сетевые сокеты, и это предварительное условие для понимания некоторых программ проверки или расследования.

Спецификация порта и порядок сканирования

Этот параметр определяет, какие порты вы хотите сканировать и

отменяет значение по умолчанию.Индивидуальные номера портов в порядке, так как

— это диапазоны, разделенные дефисом (например, 1-1023 ). В

начальные и / или конечные значения диапазона могут быть опущены,

заставляя Nmap использовать 1 и 65535 соответственно. Так что вы можете

укажите -p- для сканирования портов с 1 по

65535. Сканирование

нулевой порт

разрешено, если вы укажете это

явно. Для сканирования протокола IP ( -sO ) эта опция

указывает номера протоколов, которые вы хотите сканировать

(0–255).

При сканировании комбинации протоколов (например, TCP и UDP) вы можете

укажите конкретный протокол, поставив перед номерами портов T: для TCP, U: для UDP, S: для SCTP или P: для IP-протокола.

Квалификатор действует до тех пор, пока вы не укажете другой

квалификатор. Например, аргумент -p

U: 53,111,137, T: 21-25,80,139,8080 будет сканировать UDP

порты 53, 111 и 137, а также перечисленные порты TCP.Примечание

что для сканирования как UDP, так и TCP, вы должны указать -sU и хотя бы один тип сканирования TCP (например, -sS , -sF или -СТ ). Если квалификатор протокола не указан,

номера портов добавляются во все списки протоколов.

Порты также могут быть указаны по имени в соответствии с тем, что

порт упоминается в nmap-services . Ты

можно даже использовать подстановочные знаки

Ты

можно даже использовать подстановочные знаки * и ? с именами.Например, для сканирования

FTP и все порты, имена которых начинаются с «http», используют -p ftp, http * .

Будьте осторожны с расширениями оболочки и укажите аргумент -p , если не уверены.

Диапазоны портов могут быть заключены в квадратные скобки для обозначения

порты внутри этого диапазона, которые появляются в nmap-services .

Например, следующее будет сканировать все порты в nmap-services равно или меньше 1024: -p [-1024] .Будьте осторожны с оболочкой

расширения и процитируйте аргумент -p , если не уверены.

| 0 | TCP, UDP | Зарезервировано; не использовать (но является допустимым значением исходного порта, если отправляющий процесс не ожидает сообщений в ответ) | Официальный |

| 1 | TCP, UDP | TCPMUX | Официальный |

| 5 | TCP, UDP | RJE (удаленный ввод заданий) | Официальный |

| 7 | TCP, UDP | Протокол ECHO | Официальный |

| 9 | TCP, UDP | ВЫБРАТЬ протокол | Официальный |

| 11 | TCP, UDP | Протокол SYSTAT | Официальный |

| 13 | TCP, UDP | DAYTIME протокол | Официальный |

| 17 | TCP, UDP | QOTD (Цитата дня) протокол | Официальный |

| 18 | TCP, UDP | Протокол отправки сообщений | Официальный |

| 19 | TCP, UDP | ЗАРЯД (Генератор персонажей) протокол | Официальный |

| 20 | TCP | FTP Protocol (data) — порт для передачи данных FTP | Официальный |

| 21 | TCP | Протокол FTP (управление) — порт для команд FTP и управления потоком | Официальный |

| 22 | TCP, UDP | SSH (Secure Shell) — используется для безопасный вход, передача файлов (scp, sftp) и перенаправление портов | Официальный |

| 23 | TCP, UDP | Протокол Telnet — незашифрованная текстовая связь, служба удаленного входа | Официальный |

| 25 | TCP, UDP | SMTP (Simple Mail Transport Protocol) — используется для маршрутизации электронной почты между почтовыми серверами | Официальный |

| 26 | TCP, UDP | RSFTP — простой FTP-подобный протокол | Неофициально |

| 35 | TCP, UDP | QMS Magicolor 2 принтер | Неофициально |

| 37 | TCP, UDP | Протокол ВРЕМЕНИ | Официальный |

| 38 | TCP, UDP | Протокол доступа к маршрутам | Официальный |

| 39 | TCP, UDP | Протокол определения местоположения ресурсов | Официальный |

| 41 | TCP, UDP | Графика | Официальный |

| 42 | TCP, UDP | Сервер имен хостов / Репликации WINS | Официальный |

| 43 | TCP | Протокол WHOIS | Официальный |

| 49 | TCP, UDP | Протокол TACACS Login Host | Официальный |

| 53 | TCP, UDP | DNS (система доменных имен) | Официальный |

| 57 | TCP | MTP, протокол передачи почты | Официальный |

| 67 | UDP | сервер BOOTP (протокол BootStrap); также используется DHCP | Официальный |

| 68 | UDP | клиент BOOTP (протокол BootStrap); также используется DHCP | Официальный |

| 69 | UDP | TFTP (простой протокол передачи файлов) | Официальный |

| 70 | TCP | Протокол Gopher | Официальный |

| 79 | TCP | Протокол пальца | Официальный |

| 80 | TCP | HTTP (протокол передачи гипертекста) — используется для передачи веб-страниц | Официальный |

| 81 | TCP | Torpark — Луковая маршрутизация ORport | Неофициально |

| 82 | UDP | Torpark — порт управления | Неофициально |

| 88 | TCP | Kerberos — агент проверки подлинности | Официальный |

| 101 | TCP | HOSTNAME | |

| 102 | TCP | Протокол ISO-TSAP / Microsoft Exchange | |

| 107 | TCP | Служба удаленного Telnet | |

| 109 | TCP | POP, протокол почтового отделения, версия 2 | |

| 110 | TCP | POP3 (Post Office Protocol version 3) — используется для получения электронной почты | Официальный |

| 111 | TCP, UDP | Протокол SUNRPC | |

| 113 | TCP | Ident — старая система идентификации серверов, все еще используемая серверами IRC для идентификации своих пользователей | Официальный |

| 115 | TCP | SFTP, простой протокол передачи файлов | |

| 117 | TCP | UUCP-PATH | |

| 118 | TCP, UDP | Службы SQL | Официальный |

| 119 | TCP | NNTP (протокол передачи сетевых новостей) — используется для получения сообщений групп новостей | Официальный |

| 123 | UDP | NTP (Network Time Protocol) — используется для синхронизации времени | Официальный |

| 135 | TCP, UDP | Служба локатора EPMAP / Microsoft RPC | Официальный |

| 137 | TCP, UDP | NetBIOS Служба имен NetBIOS | Официальный |

| 138 | TCP, UDP | NetBIOS Служба датаграмм NetBIOS | Официальный |

| 139 | TCP, UDP | NetBIOS Служба сеансов NetBIOS | Официальный |

| 143 | TCP, UDP | IMAP4 (протокол доступа к сообщениям в Интернете 4) — используется для получения электронной почты | Официальный |

| 152 | TCP, UDP | BFTP, программа передачи фоновых файлов | |

| 153 | TCP, UDP | SGMP, Простой протокол мониторинга шлюза | |

| 156 | TCP, UDP | Служба SQL | Официальный |

| 157 | TCP, UDP | Протокол командных сообщений виртуальной машины KNET | |

| 158 | TCP, UDP | DMSP, Протокол распределенной почты | |

| 159 | TCP, UDP | NSS-маршрутизация | |

| 160 | TCP, UDP | ПГМП-ЛОВУШКИ | |

| 161 | TCP, UDP | SNMP (простой протокол управления сетью) | Официальный |

| 162 | TCP, UDP | SNMPTRAP | Официальный |

| 170 | TCP | Print-SRV | |

| 179 | TCP | BGP (Border Gateway Protocol) — внешний шлюз

протокол маршрутизации, который позволяет группам маршрутизаторов

обмениваться информацией о маршрутах, чтобы гарантировать создание эффективных маршрутов без петель. BGP

обычно используется внутри и между интернет-провайдерами. BGP

обычно используется внутри и между интернет-провайдерами. | Официальный |

| 190 | TCP, UDP | Протокол управления доступом к шлюзу (GACP) | |

| 191 | TCP, UDP | Служба каталогов Просперо | |

| 192 | TCP, UDP | Система мониторинга сети OSU, состояние или обнаружение PPP базовой станции Apple AirPort, утилита администрирования AirPort или Express Assistant | |

| 192 | TCP.UDP | SRMP (протокол удаленного мониторинга Spider) | |

| 194 | TCP | IRC (Интернет-чат) | Официальный |

| 201 | TCP, UDP | Обслуживание маршрутизации AppleTalk | |

| 209 | TCP, UDP | Протокол быстрой передачи почты | |

| 213 | TCP, UDP | IPX | Официальный |

| 218 | TCP, UDP | MPP, протокол отправки сообщений | |

| 220 | TCP, UDP | IMAP, протокол интерактивного доступа к почте, версия 3 | |

| 259 | TCP, UDP | ESRO, Эффективные короткие дистанционные операции | |

| 264 | TCP, UDP | BGMP, протокол многоадресной передачи пограничного шлюза | |

| 311 | TCP | Apple Server-Admin-Tool, Workgroup-Manager-Tool | |

| 318 | TCP, UDP | TSP, протокол отметок времени | |

| 323 | TCP, UDP | IMMP, протокол отображения сообщений Интернета | |

383 | TCP, UDP | Операционный агент HP OpenView HTTPs | |

| 366 | TCP, UDP | SMTP, простой протокол передачи почты. Ретранслятор почты по запросу (ODMR) Ретранслятор почты по запросу (ODMR) | |

| 369 | TCP, UDP | Rpc2portmap | Официальный |

| 371 | TCP, UDP | ClearCase albd | Официальный |

| 384 | TCP, UDP | Система удаленного сетевого сервера | |

| 387 | TCP, UDP | AURP, протокол маршрутизации на основе обновлений AppleTalk | |

| 389 | TCP, UDP | LDAP (облегченный протокол доступа к каталогам) | Официальный |

| 401 | TCP, UDP | Источник бесперебойного питания ИБП | Официальный |

| 411 | TCP | Порт концентратора прямого подключения | Неофициально |

| 427 | TCP, UDP | SLP (протокол определения местоположения службы) | Официальный |

| 443 | TCP | HTTPS — протокол HTTP через TLS / SSL (используется для безопасной передачи веб-страниц с использованием шифрования) | Официальный |

| 444 | TCP, UDP | SNPP, простой протокол сетевого пейджинга | |

| 445 | TCP | Microsoft-DS (Active Directory, общие ресурсы Windows, червь Sasser, Agobot, Zobotworm) | Официальный |

| 445 | UDP | Общий доступ к файлам SMB Microsoft-DS | Официальный |

| 464 | TCP, UDP | Kerberos Изменить / Установить пароль | Официальный |

| 465 | TCP | SMTP через SSL — КОНФЛИКТ с зарегистрированным протоколом Cisco | Конфликт |

| 500 | TCP, UDP | ISAKMP, обмен ключами IKE-Internet | Официальный |

| 512 | TCP | exec, выполнение удаленного процесса | |

| 512 | UDP | comsat вместе с biff: уведомляет пользователей о новых c. q. еще непрочитанное письмо q. еще непрочитанное письмо | |

| 513 | TCP | Логин | |

| 513 | UDP | Кто | |

| 514 | TCP | Протоколrsh — используется для выполнения неинтерактивных команд командной строки в удаленной системе и просмотра возврата на экран. | |

| 514 | UDP | Протокол системного журнала— используется для ведения системного журнала | Официальный |

| 515 | TCP | Протокол Line Printer Daemon — используется в серверах печати LPD | |

| 517 | TCP | Обсуждение | |

| 518 | UDP | NTalk | |

| 520 | TCP | efs | |

| 520 | UDP | Маршрутизация — RIP | Официальный |

| 513 | UDP | Маршрутизатор | |

| 524 | TCP, UDP | NCP (NetWare Core Protocol) используется для множества вещей, таких как доступ к основным ресурсам сервера NetWare, синхронизация времени и т. Д. Д. | Официальный |

| 525 | UDP | по времени, сервер времени | |

| 530 | TCP, UDP | RPC | Официальный |

| 531 | TCP, UDP | AOL Instant Messenger, IRC | |

| 532 | TCP | netnews | |

| 533 | UDP | netwall, для экстренного вещания | |

| 540 | TCP | UUCP (протокол копирования из Unix в Unix) | |

| 542 | TCP, UDP | коммерция (коммерческие приложения) | |

| 543 | TCP | klogin, логин Kerberos | |

| 544 | TCP | kshell, удаленная оболочка Kerberos | |

| 546 | TCP, UDP | Клиент DHCPv6 | |

| 547 | TCP, UDP | Сервер DHCPv6 | |

| 548 | TCP | AFP (протокол Apple Filing Protocol) | |

| 550 | UDP | новый-rwho, новый-кто | |

| 554 | TCP, UDP | RTSP (протокол потоковой передачи в реальном времени) | Официальный |

| 556 | TCP | Remotefs, rfs, rfs_server | |

| 560 | UDP | rmonitor, удаленный монитор | |

| 561 | UDP | монитор | |

| 561 | TCP, UDP | chcmd | |

| 563 | TCP, UDP | Протокол NNTP через TLS / SSL (NNTPS) | Официальный |

| 587 | TCP | Отправка сообщения электронной почты (SMTP) (RFC 2476) | Официальный |

| 591 | TCP | FileMaker 6. 0 Совместное использование Интернета (альтернативный HTTP, см. Порт 80) 0 Совместное использование Интернета (альтернативный HTTP, см. Порт 80) | Официальный |

| 593 | TCP, UDP | HTTP RPC Ep Map / Microsoft DCOM | Официальный |

| 604 | TCP | ТОННЕЛЬ | |

| 631 | TCP, UDP | IPP, протокол Интернет-печати | |

| 636 | TCP, UDP | LDAP через SSL (зашифрованная передача) | Официальный |

| 639 | TCP, UDP | MSDP, протокол обнаружения источника многоадресной рассылки | |

| 646 | TCP | LDP, протокол распространения этикеток | |

| 647 | TCP | Протокол аварийного переключения DHCP | |

| 648 | TCP | RRP, протокол регистратора реестра | |

| 652 | TCP | DTCP, протокол динамической конфигурации туннеля | |

| 654 | TCP | AODV, специальный вектор расстояния по запросу | |

| 665 | TCP | sun-dr, Удаленная динамическая реконфигурация | Неофициально |

| 666 | UDP | Doom, Первый онлайн-шутер от первого лица | |

| 674 | TCP | ACAP, протокол доступа к конфигурации приложений | |

| 691 | TCP | Маршрутизация Microsoft Exchange | Официальный |

| 692 | TCP | Hyperwave-ISP | |

| 695 | TCP | IEEE-MMS-SSL | |

| 698 | TCP | OLSR, оптимизированная маршрутизация состояния канала | |

| 699 | TCP | Сеть доступа | |

| 700 | TCP | EPP, расширяемый протокол инициализации | |

| 701 | TCP | LMP, протокол управления каналом. | |

| 702 | TCP | IRIS через BEEP | |

| 706 | TCP | SILC, Безопасная Интернет-конференция в реальном времени | |

| 711 | TCP | TDP, протокол распределения тегов | |

| 712 | TCP | TBRPF, широковещательная рассылка топологии на основе пересылки по обратному пути | |

| 720 | TCP | SMQP, протокол простой очереди сообщений | |

| 749 | TCP, UDP | kerberos-adm, администрирование Kerberos | |

| 750 | UDP | Kerberos версии IV | |

| 782 | TCP | Conserver, последовательное управление с консоли сервер | |

| 829 | TCP | CMP (протокол управления сертификатами) | |

| 860 | TCP | iSCSI | |

| 873 | TCP | rsync — Протокол синхронизации файлов | Официальный |

| 901 | TCP | Инструмент веб-администрирования Samba (SWAT) | Неофициально |

| 902 | Сервер VMware | Неофициально | |

| 911 | TCP | Network Console on Acid (NCA) — локальное перенаправление tty через OpenSSH | |

| 981 | TCP | SofaWare Technologies Удаленное управление HTTPS для устройств межсетевого экрана со встроенным программным обеспечением Checkpoint Firewall-1 | Неофициально |

| 989 | TCP, UDP | Протокол FTP (данные) через TLS / SSL | Официальный |

| 990 | TCP, UDP | Протокол FTP (контроль) через TLS / SSL | Официальный |

| 991 | TCP, UDP | NAS (система администрирования Netnews) | |

| 992 | TCP, UDP | Протокол Telnet через TLS / SSL | Официальный |

| 993 | TCP | IMAP4 через SSL (зашифрованная передача) | Официальный |

| 995 | TCP | POP3 через SSL (зашифрованная передача) | Официальный |

| |||

50 крупнейших контейнерных портов мира

50 крупнейших контейнерных портов мира

| Рейтинг | Порт | Объем 2018 г. (млн TEU) | Объем 2017 г. (млн TEU) | Объем 2016 г. (млн TEU) | Объем 2015 г. (млн TEU) | Объем 2014 г. (млн TEU) | Сайт |

1 | Шанхай, Китай | 42.01 | 40,23 | 37,13 | 36,54 | 35. 29 29 | Английский Китайский |

| 2 | Сингапур | 36,60 | 33,67 | 30,90 | 30,92 | 33,87 | Английский |

| 3 | Шэньчжэнь, Китай | 27,74 | 25,21 | 23,97 | 24.20 | 24,03 | китайский |

| 4 | Нинбо-Чжоушань, Китай | 26,35 | 24,61 | 21,60 | 20,63 | 19,45 | Английский Китайский |

| 5 | Гавань Гуанчжоу, Китай | 21,87 | 20,37 | 18,85 | 17,22 | 16,16 | Английский Китайский |

| 6 | Пусан, Южная Корея | 21.66 | 20,49 | 19,85 | 19,45 | 18,65 | Английский Корейский Китайский Японский |

| 7 | Гонконг, S.A.R, Китай | 19,60 | 20,76 | 19,81 | 20,07 | 22,23 | Английский Китайский |

| 8 | Циндао, Китай | 18,26 | 18,30 | 18. 01 01 | 17,47 | 16,62 | Английский Китайский |

| 9 | Тяньцзинь, Китай | 16,00 | 15,07 | 14,49 | 14,11 | 14,05 | Английский Китай |

| 10 | Jebel Ali, Дубай, Объединенные Арабские Эмираты | 14,95 | 15,37 | 15,73 | 15,60 | 15,25 | Английский арабский |

| 11 | Роттердам, Нидерланды | 14.51 | 13,73 | 12,38 | 12,23 | 12,30 | Английский Голландский Немецкий Китайский |

| 12 | Порт-Кланг, Малайзия | 12,32 | 13,73 | 13,20 | 11,89 | 10,95 | Английский Бахаса Малайзия |

| 13 | Антверпен, Бельгия | 11,10 | 10,45 | 10.04 | 9,65 | 8,98 | Английский Нидерланды Китайский |

| 14 | Гаосюн, Тайвань, Китай | 10,45 | 10,27 | 10,46 | 10,26 | 10,59 | Английский Китайский |

| 15 | Сямэнь, Китай | 10,00 | 10,38 | 9,61 | 9,18 | 10,13 | китайский |

| 16 | Далянь, Китай | 9. 77 77 | 9,70 | 9,61 | 9,45 | 10,13 | Английский Китайский |

| 17 | Лос-Анджелес, США | 9,46 | 9,43 | 8,86 | 8,16 | 8,33 | Английский |

| 18 | Танджунг Пелепас, Малайзия | 8,96 | 8,38 | 8,28 | 9,10 | 8.50 | Английский |

| 19 | Гамбург, Германия | 8,73 | 8,86 | 8,91 | 8,82 | 9,73 | Английский Немецкий Китайский |

| 20 | Лонг-Бич, США | 8,09 | 7,54 | 6,80 | 7,19 | 6,82 | Английский |

| 21 | Лаем Чабанг, Таиланд | 8.07 | 7,78 | 7,22 | 6,82 | 6,58 | Английский Тайский |

| Keihin Ports, Япония * | 7,98 | 7,61 | 7,52 | 7,85 | Английский Японский Китайский Español | ||

| 22 | Tanjung Priok, Джакарта, Индонезия | 7,64 | 6,09 | 5. 51 51 | 5,20 | 5,77 | Выберите язык на сайте |

| 23 | Нью-Йорк-Нью-Джерси, США | 7,20 | 6,71 | 6,25 | 6,37 | 5,77 | Английский |

| 24 | Коломбо, Шри-Ланка | 7,05 | 6,21 | 5,73 | 5,19 | 4,91 | Английский |

| 25 | Инкоу, Китай | 6.50 | 6,28 | 6,08 | 5,92 | 5,77 | Английский Китайский |

| 26 | Хошимин, Вьетнам | 6,33 | 6,16 | 5,99 | 5,31 | 6,39 | Английский Вьетнамский |

| 27 | Бремен / Бремерхафен, Германия | 5,42 | 5.51 | 5,49 | 5,48 | 5,78 | Английский Немецкий |

| Порт Хансин, Япония ** | 5,22 | 5,02 | 4,93 | 5,32 | Английский Японский | ||

| 28 | Манила, Филиппины | 5,05 | 4,82 | 4,52 | 4,23 | 3,65 | Английский |

| 29 | Порт Джавархарлал Неру (Нхава-Шева), Индия | 5. 05 05 | 4,83 | 4,51 | 4,49 | 4,45 | Английский хинди |

| 30 | Пирей, Греция | 4,91 | 4,15 | 3,73 | 3,37 | 3,59 | Контейнерный терминал Пирей: English Elliniká Администрация порта Пирей: English Elliniká |

| 31 | Альхесирас, Испания | 4.77 | 4,39 | 4,76 | 4,52 | 4,56 | English Español Français |

| 32 | Ляньюньгуан, Китай | 4,75 | 4,72 | 4,70 | 5,01 | 5,01 | китайский |

| 33 | Токио, Япония | 4,57 | 4,50 | 4,25 | – | – | Английский Китайский Корейский Японский |

| 34 | Мундра, Индия | 4.44 | 4,24 | 4,80 | 2,99 | 2,70 | Английский |

| 35 | Саванна, США | 4,35 | 4,05 | 3,64 | 3,74 | 3,35 | Английский |

| 36 | Джидда, Саудовская Аравия | 4,12 | 4,15 | 3,96 | 4,19 | 4,20 | Английский арабский |

| 37 | Сантос, Бразилия | 4. 12 12 | 3,85 | 3,60 | 3,78 | 3,68 | Português |

| 38 | Жичжао, Китай | 4,00 | 3,24 | 3,01 | – | – | Английский Китайский |

| 39 | Колон, Панама | 3,89 | 3,89 | 3,26 | 3,58 | 3,29 | Español |

| 40 | Felixstowe, U.К. | 3,85 | 4,30 | 4,10 | 4,00 | 3,74 | Английский |

| 41 *** | Seattle-Tacoma NW Seaport Alliance, США | 3,80 | 3,70 | 3,62 | 3,53 | 3,43 | Порт Сиэтла (английский) Порт Такомы (английский) |

| 42 | Дунгуань, Китай | 3.50 | 3,91 | 3,64 | – | – | китайский |

| 43 | Tanger Med, Марокко | 3,47 | 3,31 | 2,96 | – | – | English Français |

| 44 | Барселона, Испания | 3,42 | 2,97 | 2,23 | – | – | Выберите язык на сайте |

| 45 | Ванкувер, Канада | 3. 40 40 | 3,25 | 2,92 | – | – | English Français |

| 46 | Салала, Оман | 3,39 | 3,94 | 3,32 | 2,57 | 2,96 | Английский |

| 47 | Фучжоу, Китай | 3,34 | 3,01 | 2,66 | – | – | китайский |

| 48 | Marsaxlokk, Мальта | 3.31 | 3,15 | 3,08 | 3,06 | 2,90 | Английский |

| 49 | Нанкин, Китай | 3,23 | 3,17 | 3,08 | 2,94 | – | китайский |

| 50 | Кай Меп, Вьетнам | 3,20 | 3,07 | 2,56 | – | – | Английский |

* Порт Кейхин — это суперпортовый узел Японии в Токийском заливе, включающий Йокогаму, Кавасаки и Токио.По состоянию на июль 2019 года данных за 2018 год нет.

** Порты Хансин — это узловой центр японских суперпортов в заливе Осака, включающий Кобе, Лсака, Сакаи-Сембоку и Амафасаки-Нисиномия-Ашия. По состоянию на июль 2019 года данных за 2018 год нет.

*** В октябре 2014 года порт Такома и порт Сиэтл объявили о соглашении о совместной работе.

Примечание. Представляет общую пропускную способность порта, включая загруженные и пустые TEU.

Исходные данные: Ежегодный журнал The Journal of Commerce, посвященный 50 крупнейших мировых контейнерных портов, ежегодный рейтинг 100 крупнейших портов мира по списку Ллойда, Мировой рейтинг портов AAPA, Мировой рейтинг контейнерных перевозок Drewry и веб-сайты отдельных портов, 100 лучших портов Американского журнала транспорта (Источник: : https://www.ajot.com/premium/ajot-ajots-top-100-containerports-a-to-z/P0)

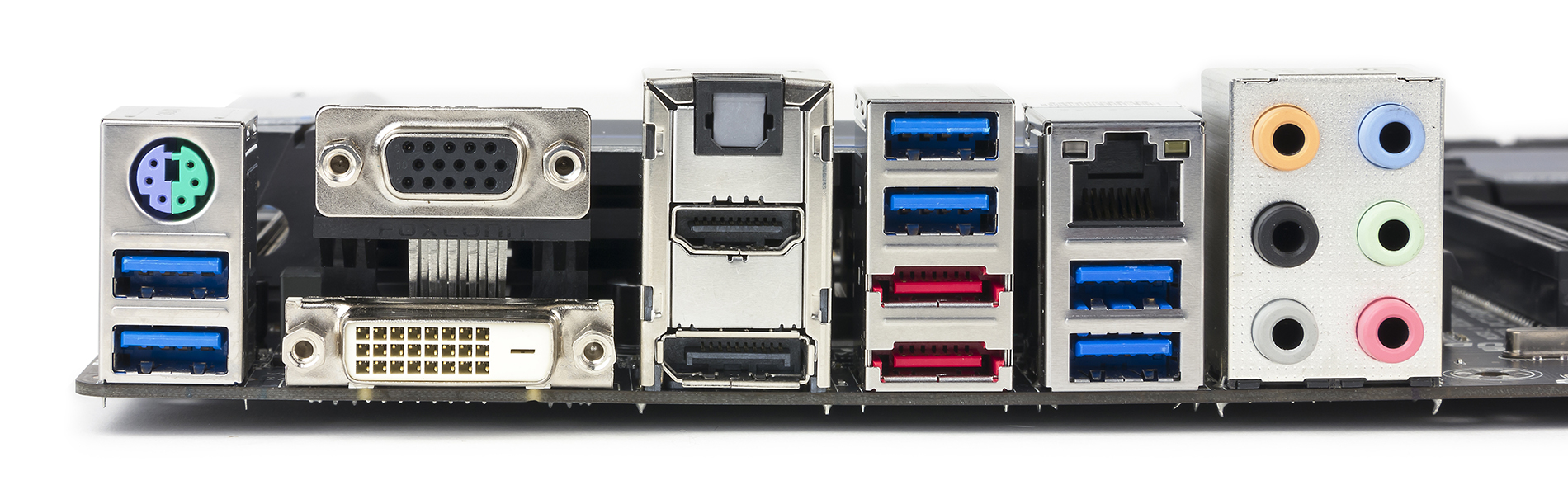

Определите порты на вашем Mac

Если вы не уверены, какой порт использовать с внешним дисплеем, жестким диском, камерой, принтером, iPhone, iPad или другим устройством, формы и символы порта в этом руководстве должны помочь.

Информация об этих и других типах портов Mac содержится в технических характеристиках вашего Mac: выберите меню «Apple» > «Об этом Mac», нажмите «Поддержка», затем нажмите «Технические характеристики». Или обратитесь к руководству пользователя Mac.

Thunderbolt / USB 4

Эти модели Mac имеют 4 порта Thunderbolt / USB:

Используйте эти порты с дисплеями и другими устройствами, которые подключаются с помощью кабеля Thunderbolt 3 или кабеля USB-C.Вы также можете подключить адаптер питания USB-C и кабель для зарядки ноутбука. Если у вас есть устройство, которое не подключается к этому порту, вы можете использовать адаптер для его подключения.

Тандерболт 3

Эти модели Mac имеют порты Thunderbolt 3:

- iMac (Retina 5K, 27 дюймов, 2020 г.)

- iMac (Retina 5K, 27 дюймов, 2019 г.)

- iMac (Retina 4K, 21.5 дюймов, 2019 г.)

- iMac (Retina 5K, 27 дюймов, 2017 г.)

- iMac (Retina 4K, 21,5 дюйма, 2017 г.)

- iMac (21,5 дюйма, 2017 г.)

- iMac Pro

- Mac Pro (2019 г.)

- Mac Pro (стойка, 2019 г.)

- Mac mini (2018 г.)

- MacBook Air (Retina, 13 дюймов, 2020 г.)

- MacBook Air (Retina, 13 дюймов, 2019 г.)

- MacBook Air (Retina, 13 дюймов, 2018 г.)

- MacBook Pro (13 дюймов, 2020 г., два порта Thunderbolt 3)

- MacBook Pro (13 дюймов, 2020 г., четыре порта Thunderbolt 3)

- MacBook Pro (16 дюймов, 2019 г.

)

) - MacBook Pro (13 дюймов, 2019 г., два порта Thunderbolt 3)

- MacBook Pro (15 дюймов, 2019 г.)

- MacBook Pro (13 дюймов, 2019 г., четыре порта Thunderbolt 3)

- MacBook Pro (15 дюймов, 2018 г.)

- MacBook Pro (13 дюймов, 2018 г., четыре порта Thunderbolt 3)

- MacBook Pro (15 дюймов, 2017 г.)

- MacBook Pro (13 дюймов, 2017 г., четыре порта Thunderbolt 3)

- MacBook Pro (13 дюймов, 2017 г., два порта Thunderbolt 3)

- MacBook Pro (15 дюймов, 2016 г.)

- MacBook Pro (13 дюймов, 2016 г., четыре порта Thunderbolt 3)

- MacBook Pro (13 дюймов, 2016 г., два порта Thunderbolt 3)

Используйте эти порты с дисплеями и другими устройствами, которые подключаются с помощью кабеля Thunderbolt 3 или кабеля USB-C.Вы также можете подключить адаптер питания USB-C и кабель для зарядки ноутбука. Если у вас есть устройство, которое не подключается к этому порту, вы можете использовать адаптер для его подключения.

Если ваш ноутбук или настольный компьютер Mac имеет несколько таких портов, каждый из них поддерживает Thunderbolt 3 и USB-C.

USB-C

Модели MacBook, представленные в 2015 году или позже, имеют один порт USB-C.Этот порт не поддерживает устройства Thunderbolt.

Используйте этот порт с дисплеями и другими устройствами, которые подключаются с помощью кабеля USB-C. Вы также можете подключить адаптер питания USB-C и кабель для зарядки ноутбука. Если у вас есть устройство, которое не подключается к этому порту, вы можете использовать адаптер для его подключения.

Если на вашем Mac есть только один такой порт, это MacBook, который поддерживает USB-C, но не поддерживает Thunderbolt.

Thunderbolt

Эти модели Mac имеют порты Thunderbolt или Thunderbolt 2:

Используйте эти порты с дисплеями и другими устройствами, которые подключаются с помощью кабеля Thunderbolt.

Thunderbolt и Thunderbolt 2 — это не то же самое, что Mini DisplayPort. Они имеют одинаковую форму, но используют разные символы на кабеле и порте. Однако этот порт поддерживает Mini DisplayPort для вывода видео, поэтому вы можете использовать кабель Mini DisplayPort для подключения дисплея Mini DisplayPort.

Мини-порт DisplayPort

Эти модели Mac имеют Mini DisplayPort:

- MacBook Pro, выпущенные с конца 2008 по 2010 год

- MacBook Air, выпускавшийся с конца 2008 по 2010 год

- Mac mini, представленные в 2009 и 2010 годах

- iMac, выпущенный в 2009 и 2010 годах

- Mac Pro, выпущенные с 2009 по 2012 год

Используйте этот порт с дисплеями, которые подключаются с помощью кабеля Mini DisplayPort.

Mini DisplayPort — это не то же самое, что Thunderbolt или Thunderbolt 2. Они имеют одинаковую форму, но используют разные символы на кабеле и порте.

Они имеют одинаковую форму, но используют разные символы на кабеле и порте.

USB-A

Используйте эти порты с устройствами, которые подключаются с помощью кабеля USB-A. Порты USB иногда называются спецификацией USB порта, например USB 2 или USB 3.

Слева направо: питание, два Thunderbolt, USB-A и аудиовыход.

Ethernet

Используйте Ethernet с сетями и устройствами, которые подключаются с помощью кабеля Ethernet (RJ45).

FireWire

| FireWire 400 | FireWire 800 |

Используйте FireWire с устройствами, которые подключаются с помощью кабеля FireWire 400 или FireWire 800.

SD-карта

Используйте слот для SD-карты с медиа-картами SD, SDHC, SDXC, MMC и UHS-II, например, с картами, используемыми в цифровых камерах.

Аудио

Используйте аудиовыход — или — с наушниками, динамиками и другими устройствами вывода звука, которые подключаются с помощью аудиокабеля с аудиоразъемом 3,5 мм (1/8 дюйма).

Используйте аудиовход с микрофоном или другим устройством аудиовхода, которое подключается с помощью аудиокабеля с аудиоразъемом 3,5 мм (1/8 дюйма).

Информация о продуктах, произведенных не Apple, или о независимых веб-сайтах, не контролируемых и не проверенных Apple, предоставляется без рекомендаций или одобрения. Apple не несет ответственности за выбор, работу или использование сторонних веб-сайтов или продуктов. Apple не делает никаких заявлений относительно точности или надежности сторонних веб-сайтов. Свяжитесь с продавцом для получения дополнительной информации.

Apple не несет ответственности за выбор, работу или использование сторонних веб-сайтов или продуктов. Apple не делает никаких заявлений относительно точности или надежности сторонних веб-сайтов. Свяжитесь с продавцом для получения дополнительной информации.

Дата публикации:

9 онлайн-сканеров портов для поиска открытых портов на сервере и IP

Если вы размещаете свои веб-приложения на управляемом или общем сервере, вам не о чем беспокоиться.

Однако, для VPS или выделенного, вы должны рассмотреть возможность сделать все необходимое для защиты вашего сервера.

Открывать нежелательные порты — паршивая идея; злоумышленник может воспользоваться этим разными способами.

Вот онлайн БЕСПЛАТНЫХ инструментов , которые помогут вам узнать, какие все порты открыты, чтобы вы могли просмотреть и заблокировать их, если они не нужны.

Примечание. , если вы запускаете сканирование портов на DNS своего веб-сайта и если он находится за облачным прокси, таким как Cloudflare или SUCURI, то он может не предоставить вам точную информацию.

Сканирование TCP-портов с помощью Nmap

Pentest Tools проверяет открытые порты на целевом хосте с помощью протокола NMAP.

В облегченной версии есть некоторые ограничения, такие как сканирование до 100 верхних портов, только один IP. Однако, если вы выполните полное сканирование, вы можете просканировать все 65 535 портов, обнаружить ОС и traceroute. И, если вам нужно экспортировать результаты сканирования, вы можете это сделать.

Spyse

Сканер портов Spyse избавляет от необходимости ждать долгое сканирование и дает пользователям некоторую гибкость при проведении разведки.

Он сканирует только выбранное количество портов, но имеет серьезные преимущества — он мгновенно отображает всю информацию и показывает соединения с другими частями данных.

При таком подходе пользователи могут изучать информацию, относящуюся к их основной цели, и выполнять сложный поиск, используя различные фильтры поиска, включая CPE приложения, CPE оборудования, ОС, тип устройства, услугу, название или версию продукта и баннер.

Также постоянно растет количество просканированных портов.

Сканер открытых портов TCP

С помощью сканера TCP-портов Geekflare вы можете быстро обнаружить открытые порты на IP-адресе или веб-сайте с выходом в Интернет.

Мощный Nmap приводит в действие инструмент.

Интернет-сканер портов

Этот инструмент является личным проектом Хавьера Янеза и доступен для бесплатного использования для сканирования портов на соответствие IPV4 или IPV6 адресу.

Сканирование портов покупателем T1

Сканирует отдельные порты или порты диапазона, прослушивающие IP-адрес сервера. T1 полезен, если вы хотите сканировать целевые порты.

T1 полезен, если вы хотите сканировать целевые порты.

Сканер портов от Hacker Target

Hacker Target позволяет выполнить быстрое сканирование с большинством стандартных следующих десяти портов с помощью размещенного сканера портов NMAP.

- FTP

- SSH

- SMTP

- HTTP

- HTTPS

- RDP

- POP3

- IMAP

- МСБ

- Telnet

У них также есть премиум-версия, которая предлагает следующее.

- Сканировать все порты

- Сканирование в подсети

- Запланировать ежедневное сканирование и получать уведомления о любых изменениях

Сканер портов с помощью DNS Tools

Быстрое сканирование некоторых стандартных портов, таких как FTP, SMTP, DNS, Finger, POP3, SFTP, RPC, IRC, IMAP, VNC и т. Д. С помощью инструментов DNS.

WhatIsMyIp

Вы можете протестировать индивидуальный порт или пакетом бесплатно. Тем не менее, для большего подобия сканирования пользовательского диапазона вам необходимо подписаться на их услугу.

Тем не менее, для большего подобия сканирования пользовательского диапазона вам необходимо подписаться на их услугу.

Пакет — это не что иное, как группа соответствующих портов.

- Базовый — HTTP, POP3, MySQL и т. Д.

- Интернет — cPanel, DNS, WHOIS, TrelliSoft, TFTP и т. Д.

- Игры — Call of Duty, Second Life, Xbox, Minecraft и т. Д.

- Вредоносный — Metaspoilt, Bagle virus, W32 и т. Д.

Сканер веб-портов

Еще один сканер для проверки общих портов.

Заключение

Я надеюсь, что вышеуказанные инструменты помогут найти открытые порты на вашем домене или IP.Большинство веб-инструментов будут иметь некоторые ограничения, поэтому, если вы ищете сканер портов для интенсивного использования, я бы рекомендовал использовать программное обеспечение, упомянутое здесь. Как вы могли заметить, Nmap — важный инструмент для сканирования портов, и если вы хотите узнать о нем больше, то ознакомьтесь с этим фантастическим курсом по сетевой безопасности.

sock

unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock

sock

unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock sock

unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock

unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock

sock

unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock

unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5-fpm.sock )

tcp 0 0 *:ssh *:* LISTEN -

tcp6 0 0 [::]:ssh [::]:* LISTEN -

)

tcp 0 0 *:ssh *:* LISTEN -

tcp6 0 0 [::]:ssh [::]:* LISTEN - 2 MB) TX bytes:665822 (665.8 KB)

Interrupt:19 Base address:0x2000

2 MB) TX bytes:665822 (665.8 KB)

Interrupt:19 Base address:0x2000 0.0.0:* LISTEN 601/sshd

udp 0 0 8.8.4.4:123 0.0.0.0:* 574/ntpd

udp 0 0 127.0.0.1:123 0.0.0.0:* 574/ntpd

udp 0 0 0.0.0.0:123 0.0.0.0:* 574/ntpd

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node PID/Program name Path

unix 2 [ ACC ] STREAM LISTENING 4233 826/python /var/run/fail2ban/fail2ban.sock

unix 2 [ ACC ] STREAM LISTENING 8122 2561/mysqld /var/run/mysqld/mysqld.sock

unix 2 [ ACC ] STREAM LISTENING 160413 7301/php-fpm.conf /var/run/php5-fpm.sock

0.0.0:* LISTEN 601/sshd

udp 0 0 8.8.4.4:123 0.0.0.0:* 574/ntpd

udp 0 0 127.0.0.1:123 0.0.0.0:* 574/ntpd

udp 0 0 0.0.0.0:123 0.0.0.0:* 574/ntpd

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node PID/Program name Path

unix 2 [ ACC ] STREAM LISTENING 4233 826/python /var/run/fail2ban/fail2ban.sock

unix 2 [ ACC ] STREAM LISTENING 8122 2561/mysqld /var/run/mysqld/mysqld.sock

unix 2 [ ACC ] STREAM LISTENING 160413 7301/php-fpm.conf /var/run/php5-fpm.sock 128/25

128/25 151.0.0/20

151.0.0/20 19.144.0/24

19.144.0/24 211.144.0/24

211.144.0/24 122.208.0/20

122.208.0/20 5.128.0/24

5.128.0/24 com [

com [

)

)