Как настроить свой домашний роутер для защиты от атак

Чтобы сохранить Ваши электронные устройства в безопасности, важно не только знать про кибер-атаки, которые распространяются через электронные письма или вредоносные сайты. Вам также необходимо обращать внимание на Ваш роутер, который предоставляет Вам доступ в Интернет, т.к. он может быть атакован кибер-преступниками.

В последнее время подобное оборудование все чаще и чаще используется для распространения атак. В подтверждении этих слов заключения двух испанских организаций – Института национальной кибер-безопасности (INCIBE) и Бюро по вопросам безопасности Интернета (OSI).

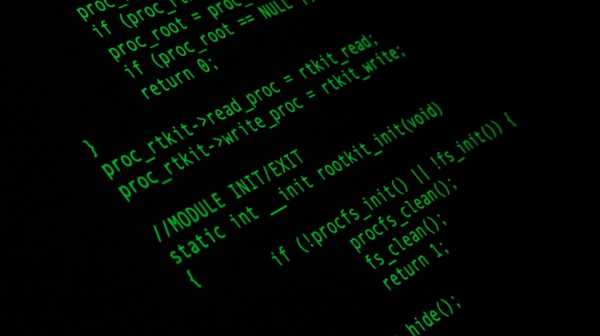

Они основывают свои предупреждения на информации, полученной INCIBEза последние несколько недель. Эксперты этой организации обнаружили, что количество ежедневных атак на роутеры существенно возросло, достигнув 5000. Кибер-преступники пытаются установить на устройство определенный тип

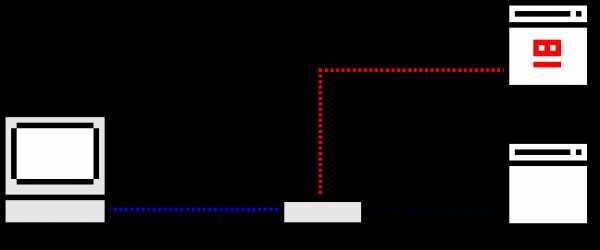

DDoS-атаки используют группу компьютеров и других устройств с доступом в Интернет, чтобы «завалить» запросами интересующий сервер, на веб-страницах которого хранятся какие-нибудь файлы. В результате такой атаки сервер перестает работать и становится недоступным для других.

Каждый взломанный роутер активировал опцию удаленного администрирования, которая разрешает к нему доступ пользователей, находящихся за пределами сети, и позволяет контролировать его настройки с любого IP-адреса.

Кроме этого, INCIBEуказала на то, что владельцы таких устройств не меняли регистрационные доступы, которые были установлены по умолчанию (имя пользователя и пароль). Сохранив первоначальные настройки по умолчанию, для хакеров не составило никакого труда удаленно подключиться к ним.

Эти факторы позволяют кибер-преступникам изменять рабочие параметры роутера и устанавливать доступ к локальной сети. Позже им достаточно только установить вредоносную программу, которая заставит роутер работать в качестве бота, осуществляя массовые атаки.

· Во избежание атак на Ваш роутер OSIпредлагает изменить регистрационные данные для доступа к роутеру и использовать более сложные пароли.

· Также не рекомендуется активировать опцию удаленного администрирования, если нет такой необходимости. Если же потребность в этом возникает, то следует активировать эту опцию на максимально короткий период времени, чтобы не давать хакерам возможность его обнаружить.

· Каждый роутер настраивается примерно одинаково, хотя интерфейс роутера и опции доступа могут различаться в зависимости от производителя. Чтобы

Если Вы узнали о наших советах поздно и Ваше устройство уже заражено, то самый простой вариант – это переустановить прошивку роутера (прошивка – это программа, которая управляет роутером), взяв ее, например, с сайта производителя роутера.

Panda Security вРоссии

+7(495)105 94 51, [email protected]

http://www.pandasecurity.com

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

club.cnews.ru

Как защитить свою Wi-Fi-сеть и роутер

Расскажу историю, которая до сих пор продолжается у одного интернет-провайдера в моём городе. Однажды, зайдя к другу, я попросил у него доступ к Wi-Fi. Сеть сохранилась в смартфоне. Находясь в другом районе города, я вдруг обнаружил, что снова подключился к Wi-Fi друга. Как такое возможно? Оказывается, интернет-провайдер устанавливал одно и то же имя сети и пароль на все роутеры, которые выдавались абонентам при подключении. Прошёл не один год, а у меня по-прежнему бесплатный Wi-Fi почти в каждом дворе. Логин и пароль для доступа к роутерам, кстати, тоже одинаковые. 🙂

Естественно, я сообщил другу о забавном открытии и перенастроил его роутер. Уверены ли вы, что не находитесь в аналогичной ситуации?

Чем опасен несанкционированный доступ к вашему Wi-Fi и роутеру

Представьте, что злоумышленник подключился к вашему Wi-Fi, скачал несколько гигабайт детской порнографии и разместил пару сотен экстремистских и прочих «разжигательных» сообщений. Договор на оказание интернет-услуг оформлен на вас, и спрашивать за нарушение закона, соответственно, будут тоже с вас.

Даже если подключившийся не будет совершать противоправных действий, он может сутками качать и раздавать большие файлы (в том числе нелегальный контент с торрент-трекеров), что скажется на скорости и стабильности вашего интернет-соединения. Сеть полна историй с халявным соседским Wi-Fi. Быть может, вы тоже являетесь тем добрым соседом?

Ситуация, когда посторонний человек знает логин и пароль к самому роутеру, включает в себя все перечисленные выше риски, а также добавляет несколько новых.

Например, шутник попросту меняет пароль к Wi-Fi и вы лишаетесь доступа к интернету. Он может изменить пароль к роутеру, и вам придётся производить сброс к заводским настройкам и заново всё настраивать (либо вызывать специалиста, если нет соответствующих навыков), чтобы вернуть контроль над своим оборудованием. Также сброс настроек может выполнить и сам шутник.

Абсолютной защиты нет, но она вам и не нужна

Существует множество способов взлома сетей. Вероятность взлома прямо пропорциональна замотивированности и профессионализму взламывающего. Если вы не нажили себе врагов и не обладаете какой-то сверхценной информацией, то вряд ли вас будут целенаправленно и усердно взламывать.

Чтобы не провоцировать случайных прохожих и охочих до халявы соседей, достаточно закрыть элементарные дыры в безопасности. Встретив малейшее сопротивление на пути к вашему роутеру или Wi-Fi, такой человек откажется от задуманного либо выберет менее защищённую жертву.

Предлагаем вашему вниманию минимальный достаточный набор действий с Wi-Fi-роутером, который позволит вам не стать объектом злых шуток или чьей-то халявной точкой доступа.

1. Получите доступ к своему Wi-Fi роутеру

Первым делом необходимо взять под контроль собственный роутер. Вы должны знать:

- IP-адрес роутера,

- логин и пароль для доступа к настройкам роутера.

Чтобы узнать IP-адрес роутера, переверните устройство и посмотрите на наклейку снизу. Там, помимо прочей информации, будет указан IP. Обычно это либо 192.168.1.1, либо 192.168.0.1.

Также адрес роутера указывается в руководстве пользователя. Если коробка с инструкцией от роутера не сохранилась, то найти руководство пользователя в электронном виде поможет Google.

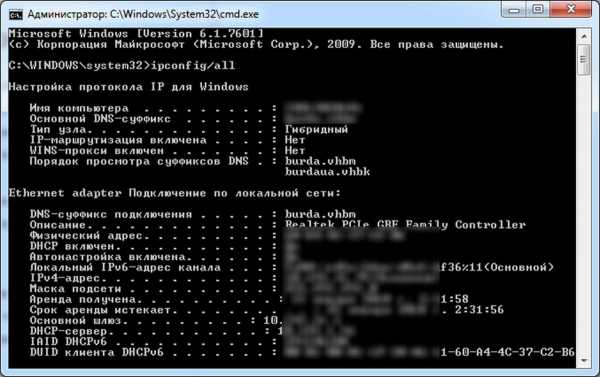

Вы можете самостоятельно узнать адрес роутера с компьютера.

- В Windows нажмите сочетание клавиш Windows + R.

- В появившемся окне введите cmd и нажмите Enter.

- В появившемся окне введите ipconfig и нажмите Enter.

- Найдите строку «Основной шлюз». Это и есть адрес вашего роутера.

Введите полученный IP-адрес роутера в браузере. Перед вами появится страница входа в настройки роутера.

Здесь необходимо ввести логин и пароль, которые вы должны знать. В большинстве случаев по умолчанию логином является слово admin, а паролем — либо пустое поле, либо тоже admin (логин и пароль по умолчанию также указаны в нижней части роутера). Если роутер достался от интернет-провайдера, то звоните ему и выясняйте.

Без возможности изменить настройки вы фактически лишаетесь контроля над собственным оборудованием. Даже если придётся выполнить сброс настроек роутера и заново всё настроить, оно того стоит. Чтобы избежать проблем с доступом к роутеру в будущем, запишите логин и пароль и храните их в надёжном месте без доступа для посторонних.

2. Придумайте надёжный пароль для доступа к роутеру

Получив доступ к роутеру, первым делом необходимо изменить пароль. Интерфейсы роутеров различаются в зависимости от производителя, конкретной модели и версии прошивки. В этом деле, а также при выполнении последующих действий по улучшению защиты вам поможет руководство пользователя для вашего роутера.

3. Придумайте уникальное имя (SSID) для Wi-Fi-сети

Если ваши соседи совсем ничего не понимают в технологиях, то название сети вроде fsbwifi или virus.exe может их отпугнуть. На самом деле уникальное имя поможет вам лучше ориентироваться среди прочих точек доступа и однозначно идентифицировать свою сеть.

4. Придумайте надёжный пароль для Wi-Fi-сети

Создав точку доступа без пароля, вы фактически сделаете её общедоступной. Надёжный пароль не позволит подключиться к вашей беспроводной сети посторонним людям.

5. Сделайте вашу Wi-Fi-сеть невидимой

Вы снизите вероятность атаки на вашу сеть, если её нельзя будет обнаружить без специального программного обеспечения. Скрытие имени точки доступа повышает безопасность.

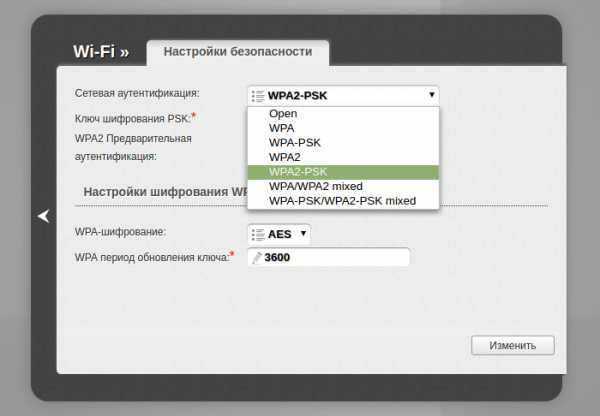

6. Включите шифрование

Современные роутеры поддерживают различные методы шифрования данных, передаваемых по беспроводной сети, в том числе WEP, WPA и WPA2. WEP уступает прочим по надёжности, зато поддерживается старым оборудованием. WPA2 является оптимальным с точки зрения надёжности.

7. Отключите WPS

WPS создавался как упрощённый способ создания беспроводных сетей, но на деле оказался крайне неустойчивым к взлому. Отключите WPS в настройках роутера.

8. Включите фильтрацию по MAC-адресам

Настройки роутеров позволяют фильтровать доступ к сети по уникальным идентификаторам, называемым MAC-адресами. У каждого устройства, имеющего сетевую карту или сетевой интерфейс, есть свой MAC-адрес.

Вы можете создать список MAC-адресов доверенных устройств, либо запретить подключение устройствам с конкретными MAC-адресами.

При желании злоумышленник может подделать MAC-адрес устройства, с которого он пытается подключиться к вашей сети, но для обыкновенной бытовой беспроводной точки доступа такой сценарий крайне маловероятен.

9. Уменьшите радиус сигнала Wi-Fi

Роутеры позволяют изменять мощность сигнала, увеличивая и уменьшая таким образом радиус действия беспроводной сети. Очевидно, что вы пользуетесь Wi-Fi только внутри квартиры или офиса. Понизив мощность передачи до значения, когда сигнал сети уверенно принимается только в пределах помещения, вы, с одной стороны, сделаете свою сеть менее заметной для окружающих, а с другой стороны, уменьшите количество помех для соседских Wi-Fi.

10. Обновите прошивку роутера

Не существует идеальных технологий. Умельцы находят новые уязвимости, производители их закрывают и выпускают «заплатки» для существующих устройств. Периодически обновляя прошивку своего роутера, вы понижаете вероятность того, что злоумышленник воспользуется недоработками старых версий программного обеспечения для обхода защиты и доступа к вашему роутеру и сети.

11. Заблокируйте удалённый доступ к роутеру

Даже если вы защитите свою беспроводную сеть и вход в настройки роутера паролями, злоумышленники всё равно смогут получить доступ к маршрутизатору через интернет. Чтобы обезопасить устройство от подобного вмешательства извне, найдите в настройках функцию удалённого доступа и отключите её.

12. Файрвол

Некоторые маршрутизаторы имеют встроенный файрвол — средство защиты от различных сетевых атак. Поищите в настройках безопасности роутера функцию с названием вроде Firewall, «Брандмауэр» или «Сетевой экран» и включите её, если она присутствует. Если увидите дополнительные параметры файрвола, почитайте в официальной инструкции, как их настроить.

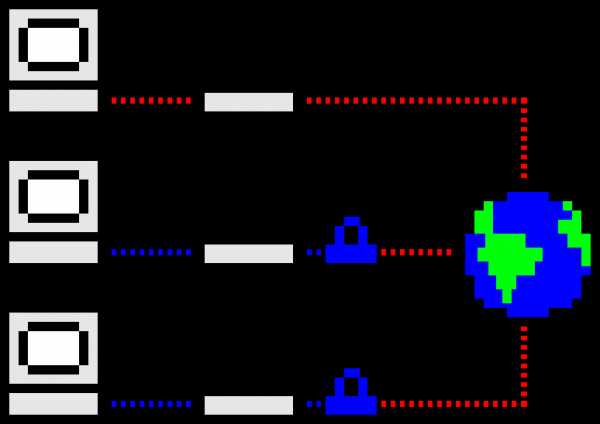

13. VPN

VPN-сервисы создают нечто вроде шифрованного туннеля для безопасной передачи данных между устройством и сервером. Эта технология снижает вероятность кражи личной информации и затрудняет попытки найти местоположение пользователя.

Чтобы использовать VPN, нужно установить на гаджет специальную программу-клиент. Такое ПО существует для мобильных устройств и компьютеров. Но некоторые роутеры тоже можно подключать к VPN-сервисам. Такая функция позволяет защитить сразу все гаджеты в локальной Wi-Fi-сети, даже если на них нет специальных программ.

Поддерживает ли ваш маршрутизатор VPN, вы можете узнать в инструкции или на сайте производителя. Это же касается необходимых настроек.

lifehacker.ru

Как найти уязвимости в роутерах и что с ними делать — «Хакер»

Содержание статьи

Производители роутеров зачастую не слишком заботятся о качестве кода, поэтому и уязвимости нередки. Сегодня роутеры — приоритетная цель сетевых атак, позволяющая украсть деньги и данные в обход локальных систем защиты. Как самому проверить качество прошивки и адекватность настроек? В этом помогут бесплатные утилиты, сервисы онлайн-проверки и эта статья.

Роутеры потребительского уровня всегда критиковали за их ненадежность, но высокая цена еще не гарантирует высокую безопасность. В декабре прошлого года специалисты компании Check Point обнаружили свыше 12 миллионов роутеров (в том числе топовых моделей) и DSL-модемов, которые можно взломать из-за уязвимости в механизме получения автоматических настроек. Он широко применяется для быстрой настройки сетевого оборудования на стороне клиента (CPE — customer premises equipment). Последние десять лет провайдеры используют для этого протокол управления абонентским оборудованием CWMP (CPE WAN Management Protocol). Спецификация TR-069 предусматривает возможность отправлять с его помощью настройки и подключать сервисы через сервер автоконфигурации (ACS — Auto Configuration Server). Сотрудники Check Point установили, что во многих роутерах есть ошибка обработки CWMP-запросов, а провайдеры еще усложняют ситуацию: большинство из них никак не шифруют соединение между ACS и оборудованием клиента и не ограничивают доступ по IP- или MAC-адресам. Вместе это создает условия для легкой атаки по типу man-in-the-middle — «человек посередине».

Через уязвимую реализацию CWMP злоумышленник может делать практически что угодно: задавать и считывать параметры конфигурации, сбрасывать установки на значения по умолчанию и удаленно перезагружать устройство. Самый распространенный тип атаки заключается в подмене адресов DNS в настройках роутера на подконтрольные взломщику серверы. Они фильтруют веб-запросы и перенаправляют на поддельные страницы те из них, которые содержат обращение к банковским сервисам. Фейковые страницы создавались для всех популярных платежных систем: PayPal, Visa, MasterCard, QIWI и других.

Особенность такой атаки состоит в том, что браузер работает в чистой ОС и отправляет запрос на корректно введенный адрес реальной платежной системы. Проверка сетевых настроек компьютера и поиск вирусов на нем не выявляют никаких проблем. Более того, эффект сохраняется, если подключиться к платежной системе через взломанный роутер из другого браузера и даже с другого устройства в домашней сети.

Поскольку большинство людей редко проверяют настройки роутера (или вовсе доверяют этот процесс техникам провайдера), проблема долго остается незамеченной. Узнают о ней обычно методом исключения — уже после того, как деньги были украдены со счетов, а проверка компьютера ничего не дала.

Чтобы подключиться к роутеру по CWMP, злоумышленник использует одну из распространенных уязвимостей, характерных для сетевых устройств начального уровня. Например, в них содержится сторонний веб-сервер RomPager, написанный компанией Allegro Software. Много лет назад в нем обнаружили ошибку в обработке cookies, которую оперативно исправили, но проблема осталась до сих пор. Поскольку этот веб-сервер является частью прошивки, обновить его одним махом на всех устройствах невозможно. Каждый производитель должен был выпустить новый релиз для сотен уже продающихся моделей и убедить их владельцев поскорее скачать обновление. Как показала практика, никто из домашних пользователей этого не сделал. Поэтому счет уязвимых устройств идет на миллионы даже спустя десять лет после выхода исправлений. Более того, сами производители продолжают использовать в своих прошивках старую уязвимую версию RomPager по сей день.

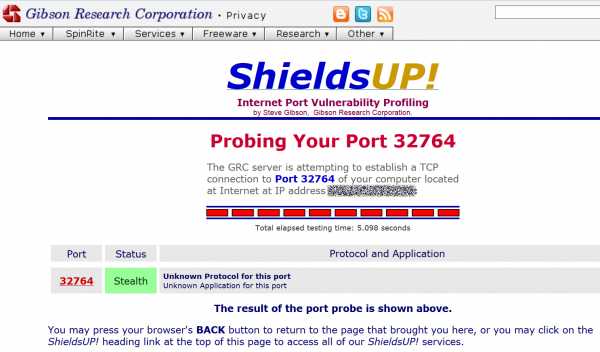

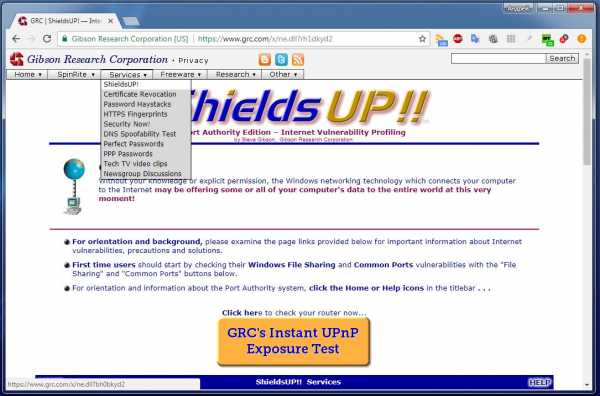

Помимо маршрутизаторов, уязвимость затрагивает телефоны VoIP, сетевые камеры и другое оборудование, допускающее удаленную настройку через CWMP. Обычно для этого используется порт 7547. Проверить его состояние на роутере можно с помощью бесплатного сервиса Стива Гибсона Shields Up. Для этого набирай его URL (grc.com), а затем добавь /x/portprobe=7547.

На скриншоте показателен только положительный результат. Отрицательный еще не гарантирует, что уязвимости нет. Чтобы ее исключить, потребуется провести полноценный тест на проникновение — например, с использованием сканера Nexpose или фреймворка Metasploit. Разработчики часто сами не готовы сказать, какая версия RomPager используется в конкретном релизе их прошивки и есть ли она там вообще. Этого компонента точно нет только в альтернативных прошивках с открытыми исходниками (речь о них пойдет дальше).

Прописываем защищенный DNS

Хорошая идея — почаще проверять настройки роутера и сразу прописать руками альтернативные адреса серверов DNS. Вот некоторые из них, доступные бесплатно.

- Comodo Secure DNS: 8.26.56.26 и 8.20.247.20

- Norton ConnectSafe: 199.85.126.10, 199.85.127.10

- Google Public DNS: 8.8.8.8, 2001:4860:4860:8888 — для IPv6

- OpenDNS: 208.67.222.222, 208.67.220.220

Все они блокируют только зараженные и фишинговые сайты, не ограничивая доступ к ресурсам «для взрослых».

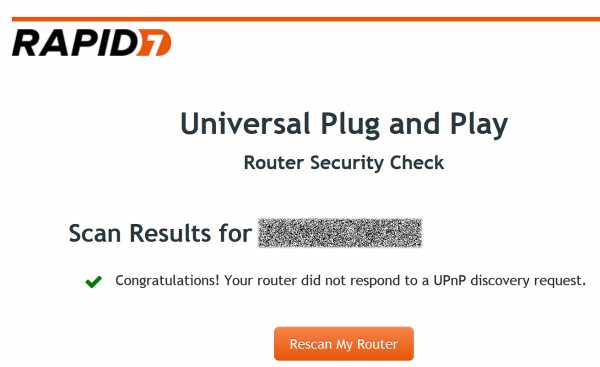

Unplug and pray

Есть и другие давно известные проблемы, которые не желают исправлять владельцы сетевых устройств или (реже) их производители. Два года назад эксперты DefenseCode обнаружили целый набор уязвимостей в роутерах и другом активном сетевом оборудовании девяти крупнейших фирм. Все они связаны с некорректной программной реализацией ключевых компонентов. В частности — стека UPnP в прошивках для чипов Broadcom или использующих старые версии открытой библиотеки libupnp. Вместе со специалистами Rapid7 и CERT сотрудники DefenseCode нашли около семи тысяч уязвимых моделей устройств. За полгода активного сканирования случайного диапазона адресов IPv4 было выявлено свыше 80 миллионов хостов, ответивших на стандартный запрос UPnP на WAN-порт. Каждый пятый из них поддерживал сервис SOAP (Simple Object Access Protocol), а 23 миллиона позволяли выполнить произвольный код без авторизации. В большинстве случаев атака на роутеры с такой дырой в UPnP выполняется через модифицированный SOAP-запрос, который приводит к ошибке обработки данных и попаданию оставшейся части кода в произвольную область оперативной памяти маршрутизатора, где он выполняется с правами суперпользователя. На домашних роутерах лучше UPnP вовсе отключить и убедиться в том, что запросы на порт 1900 блокируются. Поможет в этом тот же сервис Стива Гибсона. Протокол UPnP (Universal Plug and Play) включен по умолчанию на большинстве маршрутизаторов, сетевых принтеров, IP-камер, NAS и слишком умной бытовой технике. Он по умолчанию активирован в Windows, OS X и многих версиях Linux. Если есть возможность тонкой настройки его использования — это еще полбеды. Если доступны только варианты «включить» и «отключить», то лучше выбрать последний. Иногда производители намеренно внедряют программные закладки в сетевое оборудование. Скорее всего, это происходит по указке спецслужб, но в случае скандала в официальных ответах всегда упоминается «техническая необходимость» или «фирменный сервис по улучшению качества связи». Встроенные бэкдоры были обнаружены в некоторых роутерах Linksys и Netgear. Они открывали порт 32764 для приема удаленных команд. Поскольку этот номер не соответствует ни одному общеизвестному сервису, эту проблему легко обнаружить — например, с помощью внешнего сканера портов.

Проверка известных троянских портов

Проверка известных троянских портов

INFO

Еще один способ выполнить бесплатный аудит домашней сети — скачать и запустить антивирус Avast. Его новые версии содержат мастер проверки Network check, который определяет известные уязвимости и опасные сетевые настройки.

Avast не нашел проблем, но радоваться еще рано

Avast не нашел проблем, но радоваться еще рано

Умолчания — для ягнят

Самой распространенной проблемой с защитой роутеров остаются заводские настройки. Это не только общие для всей серии устройств внутренние IP-адреса, пароли и логин admin, но также включенные сервисы, повышающие удобство ценой безопасности. Помимо UPnP часто по умолчанию включен протокол удаленного управления Telnet и сервис WPS (Wi-Fi Protected Setup). В обработке запросов Telnet часто находят критические ошибки. Например, маршрутизаторы D-Link серии DIR-300 и DIR-600 позволяли удаленно получить шелл и выполнить любую команду через демон telnetd безо всякой авторизации. На роутерах Linksys E1500 и E2500 была возможна инжекция кода через обычный пинг. Параметр ping_size у них не проверялся, в результате чего методом GET бэкдор заливался на роутер одной строкой. В случае E1500 вообще не требовалось никаких дополнительных ухищрений при авторизации. Новый пароль можно было просто задать без ввода текущего. Аналогичная проблема была выявлена у VoIP-телефона Netgear SPh300D. Дополнительно при анализе прошивки выяснилось, что в ней активен скрытый аккаунт service с таким же паролем. При помощи Shodan найти уязвимый роутер можно за пару минут. Они до сих пор позволяют менять у себя любые настройки удаленно и без авторизации. Можно этим немедленно воспользоваться, а можно сделать доброе дело: найти в Skype этого горе-юзера (по IP или по имени) и отправить ему пару рекомендаций — например, сменить прошивку и прочесть эту статью.

Service, service, откройся!

Сверхскопление массивных дыр

Беда редко приходит одна: активация WPS автоматически приводит к включению UPnP. Вдобавок используемый в WPS стандартный пин-код или ключ предварительной аутентификации сводит на нет всю криптографическую защиту уровня WPA2-PSK. Из-за ошибок в прошивке WPS часто остается включен даже после его отключения через веб-интерфейс. Узнать об этом можно с помощью Wi-Fi-сканера — например, бесплатного приложения Wifi Analyzer для смартфонов с ОС Android. Если уязвимые сервисы используются самим администратором, то отказаться от них не получится. Хорошо, если роутер позволяет хоть как-то их обезопасить. Например, не принимать команды на порт WAN или задать конкретный IP-адрес для использования Telnet. Иногда возможности настроить или просто отключить опасный сервис в веб-интерфейсе просто нет и закрыть дыру стандартными средствами невозможно. Единственный выход в этом случае — искать новую или альтернативную прошивку с расширенным набором функций.

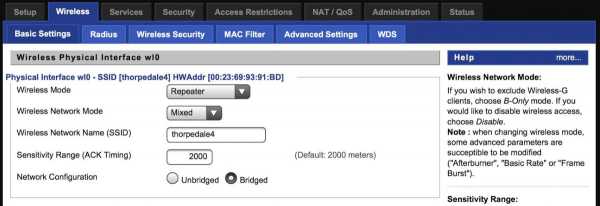

Альтернативные службы

Наиболее популярными открытыми прошивками стали DD-WRT, OpenWRT и ее форк Gargoyle. Установить их можно только на маршрутизаторы из списка поддерживаемых — то есть тех, для которых производитель чипсета раскрыл полные спецификации. Например, у Asus есть отдельная серия роутеров, изначально разработанная с прицелом на использование DD-WRT (bit.ly/1xfIUSf). Она уже насчитывает двенадцать моделей от начального до корпоративного уровня. Роутеры MikroTik работают под управлением RouterOS, не уступающей по гибкости настроек семейству *WRT. Это тоже полноценная сетевая ОС на ядре Linux, которая поддерживает абсолютно все сервисы и любые мыслимые конфигурации. Альтернативные прошивки сегодня можно установить на многие роутеры, но будь внимателен и проверяй полное название устройства. При одинаковом номере модели и внешнем виде у маршрутизаторов могут быть разные ревизии, за которыми могут скрываться совершенно разные аппаратные платформы.

Проверка защиты

Проверку на уязвимость OpenSSL можно выполнить бесплатной утилитой ScanNow фирмы Rapid7 (bit.ly/18g9TSf) или ее упрощенной онлайновой версией (bit.ly/1xhVhrM). В онлайне проверка проходит за несколько секунд. В отдельной программе можно задать диапазон IP-адресов, поэтому тест длится дольше. Кстати, регистрационные поля утилиты ScanNow никак не проверяются.

Запросы UPnP роутером проигнорированы

Запросы UPnP роутером проигнорированы

После проверки отобразится отчет и предложение попробовать более продвинутый сканер уязвимостей Nexpose, ориентированный на сети компаний. Он доступен для Windows, Linux и VMware. В зависимости от версии бесплатный испытательный период лимитируется сроком от 7 до 14 дней. Ограничения касаются количества IP-адресов и областей проверки.

Результаты проверки ScanNow и реклама более продвинутого сканера

Результаты проверки ScanNow и реклама более продвинутого сканера

К сожалению, установка альтернативной опенсорсной прошивки — это лишь способ повысить защиту, и полной безопасности он не даст. Все прошивки построены по модульному принципу и сочетают в себе ряд ключевых компонентов. Когда в них обнаруживается проблема, она затрагивает миллионы устройств. Например, уязвимость в открытой библиотеке OpenSSL коснулась и роутеров с *WRT. Ее криптографические функции использовались для шифрования сеансов удаленного доступа по SSH, организации VPN, управления локальным веб-сервером и других популярных задач. Производители начали выпускать обновления довольно быстро, но устранить проблему полностью до сих пор не удается.

Новые уязвимости в роутерах находятся постоянно, и какими-то из них успевают воспользоваться еще до того, как выйдет исправление. Все, что может сделать владелец маршрутизатора, — это отключить лишние сервисы, сменить дефолтные параметры, ограничить удаленное управление, почаще проверять настройки и обновлять прошивку.

xakep.ru

Как защитить домашний wi-fi роутер от взлома

Евгений не поставил пароль на вайфай в своей квартире. Зачем заморачиваться? Пароль можно забыть. А то, что соседи могут пользоваться, — не жалко, всё равно интернет безлимитный.

Николай Кругликов

юный хакер

Так думает Евгений, и он крупно ошибается. Разберемся, почему открытый интернет дома — плохая идея и чем это может вам грозить.

Прослушивание

Точки доступа без пароля еще называют открытыми, и дело тут не только в пароле. В таких точках данные по вайфаю передаются без шифрования, в открытом виде. Поскольку вайфай — те же радиоволны, перехватить трафик очень легко: достаточно настроить антенну на нужную частоту и вы услышите всё, что передается между роутером и компьютером. Без пароля на роутере вы просто транслируете на всю округу, что вы сейчас делаете в интернете.

Если вы сидите на порносайте, любой ваш сосед сможет узнать, какой именно ролик вы смотрите. Если отправляете письмо, с большой вероятностью его можно будет перехватить в момент отправки. Если у вас «Вконтакте» без шифрования, то любой сосед сможет прочитать ваши личные сообщения.

Герои фишинга

Как не попасться на удочку хакеров

Вайфай без пароля легко прослушатьКак защититься. Нужно поставить пароль на вайфай. Конечно, соединения с некоторыми сайтами шифруются с помощью HTTPS, а еще можно включить VPN, и всё же гораздо надежнее защитить сразу весь канал связи.

Упражнение: ставим пароль на вайфай

- Откройте браузер и введите в адресную строку цифры 192.168.0.1. Если ничего не произошло, попробуйте 192.168.1.1 и 10.0.0.1. Появится окошко с полями для логина и пароля.

- Введите логин admin и пароль admin. Если не подошли — посмотрите стандартный пароль в инструкции к роутеру. Скорее всего, это что-то простое. Иногда логин и пароль написаны прямо на корпусе роутера.

- Найдите на странице ссылку с надписью Wi-Fi или Wireless. Откроется экран, где можно поменять пароль.

Если ничего не получается, вызовите мастера. Задача мастеру — запаролить ваш вайфай.

Установите для вайфая пароль длиной не менее десяти символов из цифр и букв. Пароль 12345678 — то же, что отсутствие пароля.

Все инструкции рассчитаны на домашний роутер. На работе или в кафе они вряд ли сработают, потому что сетевые администраторы отключают доступ к настройкам роутера для посторонних

Возможно, в настройках будет несколько вариантов шифрования. В каждом роутере разный набор опций, поэтому выберите вариант, наиболее похожий на WPA2-PSK (AES). Это самый надежный на сегодняшний день протокол шифрования. В сочетании с хорошим паролем он даст вам максимальную возможную защиту.

Надежный протокол шифрования — это важно. Плохой протокол, как и плохой пароль, облегчает взлом. Например, устаревший протокол WEP можно взломать за несколько часов.

Выбор алгоритма шифрования в настройках роутера. WPA2-PSK — лучший вариант из этого набора

Выбор алгоритма шифрования в настройках роутера. WPA2-PSK — лучший вариант из этого набораУбедитесь, что у вас выключен WPS. Эта технология позволяет подключаться к роутеру по пину из восьми цифр. К сожалению, после массового внедрения WPS выяснилось, что он крайне небезопасен: нужно всего 10 часов, чтобы взломать соединение даже с самым надежным протоколом. Настройки WPS где-то там же, где и настройки вайфая.

Манипуляции с настройками роутера

Когда хакеры подключаются к вашему вайфаю, они получают доступ к панели управления роутером и могут перенастроить его на свой лад. Чтобы влезть в ваш роутер, достаточно просто подключиться к вайфаю — находиться в квартире необязательно. Какой-нибудь пакостный школьник может ковыряться в настройках вашего роутера прямо сейчас.

Обычно попасть в настройки роутера не так просто: нужно ввести логин и пароль. Но у большинства людей на роутере стоят стандартные логин и пароль — admin / admin. Если вы не меняли эту настройку специально, велика вероятность, что любой хакер сможет влезть в роутер.

Получив доступ к панели управления, хакеры легко проведут атаку посредника: сделают так, чтобы между вами и сайтом стоял зловредный сервис, который ворует пароли. Например, по адресу tinkoff.ru будет открываться не настоящий, а поддельный сайт, который будет отправлять им всё, что вы вводите. Вы даже не узнаете, что попали на зловредный сервис: он будет выглядеть в точности как настоящий интернет-банк и даже пустит вас по вашему логину и паролю. Но при этом логин и пароль окажутся у хакеров.

Роутер со стандартными настройками легко перенаправить на поддельный сайт

Роутер со стандартными настройками легко перенаправить на поддельный сайтКак защититься. Смените в настройках роутера стандартный пароль администратора на свой. Он должен быть не менее надежным, чем пароль от вайфая, и при этом должен быть другим.

Удаленный доступ

Хакеры редко интересуются конкретно вами, если вы не топ-менеджер крупной компании. Чаще обычные люди попадают под автоматизированные атаки, когда хакерская программа ищет потенциальных жертв и пытается применить стандартный алгоритм взлома.

В некоторых роутерах есть возможность подключаться к веб-интерфейсу из внешней сети — то есть зайти в настройки роутера можно из любого места, где есть интернет, а не только из дома.

Это значит, что на ваш роутер могут напасть не только пакостливые школьники. Атака может происходить не целенаправлено: просто какой-нибудь хакер в Перу сканирует определенный диапазон адресов на предмет открытых роутеров. Его программа видит ваш роутер. Подключается. Хакер даже не знает, кто вы и где вы — он просто настраивает переадресацию и возвращается к своим делам. И в его хакерскую программу падает ваш логин от Фейсбука, например.

Хакеры в кафе

Как защититься от сетевых хулиганов в общественных местах

Хакеры совершают автоматизированные атаки на роутеры,

Хакеры совершают автоматизированные атаки на роутеры, в которых разрешен удаленный доступ

Как защититься. Проверьте, включена ли функция удаленного доступа в вашем роутере. Она часто есть в устройствах, которые дают провайдеры связи. Провайдерам удаленный доступ нужен для дела: так им проще помогать пользователям с настройкой сети. Тем не менее провайдеры могут оставить в веб-интерфейсе пароль по умолчанию, что делает вас легкой добычей хакерских программ.

Если вы можете зайти в веб-интерфейс со стандартными логином и паролем admin / admin, обязательно поменяйте пароль и запишите его. Когда провайдер будет настраивать ваш роутер удаленно, просто скажите, что поменяли пароль из соображений безопасности, и продиктуйте его оператору.

Как правильно: надежный пароль

Инструкция по защите роутера

- Поставьте на вайфай надежный пароль.

- Смените стандартный пароль администратора.

- Если роутер не от провайдера, отключите удаленный доступ.

- Если не знаете, как это всё сделать, вызовите компьютерного мастера, которому вы доверяете.

journal.tinkoff.ru

Как защититься от хакерских атак с помощью сегментирования домашней сети

Все разработчики антивирусов сходятся в одном: IoT-устройства, такие как IP-камеры и Smart-системы отопления, представляют собой серьезную угрозу безопасности, поскольку большинство из них поставляется без какой-либо защиты от хакерских атак.

Даже такая крупная компания, как Philips, постоянно обнаруживает уязвимости в своей умной системе освещения Hue.Причина этого общего недостатка заключается в том, что пока не существует консенсуса по вопросу, как обезопасить такие устройства, поскольку ни на одном из IoT-компонентов не работает ни один антивирус. Одним из вариантов защиты оборудования могло бы стать построение дорогостоящей профессиональной сети, как это происходит в бизнес-среде.

Отключите все возможности удаленного доступа к вашему роутеру. Через необходимые для этого порты хакеры проводят свои атаки

Отключите все возможности удаленного доступа к вашему роутеру. Через необходимые для этого порты хакеры проводят свои атакиДля обычного пользователя это решение не подходит, однако CHIP вам поможет: в данной статье мы расскажем, как с помощью стандартных роутеров настроить виртуальные беспроводные сети с усиленной защитой, которые не пропустят ни единого хакера. Даже пользователи моделей от Keenetic с помощью правильной конфигурации сделают свои умные устройства неуязвимыми.

Кроме того, мы продемонстрируем, как использовать профессиональные сервисы, чтобы провести пробную хакерскую атаку на свой маршрутизатор.

Миллиарды потенциальных целей атак

За три года число потребительских IoT-устройств выросло почти до 13 миллиардов – большинство из них, по мнению экспертов, уязвимо

Успешные атаки на интерфейсы между домашней сетью и Интернетом всегда оправдывают вложенные усилия: злоумышленники получают возможность перенаправлять веб-трафик целиком. Укрепление защиты следует начинать с роутера.

Активация настроек безопасности устройства

Бытует мнение, что злоумышленник может использовать настройки роутера по умолчанию и, введя заводской пароль, сможет перенастроить устройство. Однако это возможно лишь в том случае, если преступник находится внутри вашей домашней Wi-Fi-сети — что маловероятно, если только вы сами не дали ему пароль от нее.

Даже если для взлома в ход будут пущены хакерские инструменты, например Hydra, надежной защитой от проникновения в настройки маршрутизатора станет установка для него личного пароля.

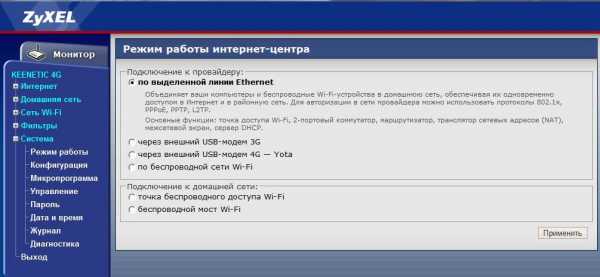

Обычно при первом запуске программы настройки роутера пользователю предлагается задать свой пароль к устройству (заводской указан на нижней части корпуса). Но если его необходимо сменить, в браузере откройте страницу настроек роутера (у Keenetic это my.keenetic.net).

Кроме того, вы можете зайти в настройки, указав IP-адрес своего маршрутизатора. Чтобы его узнать, в Windows нажатием на клавиши «Win+R» откройте командную строку и введите в ней команду «cmd». Затем выполните «ipconfig/all». В разделе «Основной шлюз» вы найдете искомый IP-адрес. Теперь откройте свой браузер и в адресной строке введите этот IP. После того как вы войдете в веб-интерфейс роутера, перейдите к его системным настройкам.

Для Keenetic вы найдете их разделе «Дополнительные параметры | Пользователи». Здесь нажмите на учетную запись «Admin» и задайте новый пароль в двух ячейках. В настоящее время большинство устройств оснащены защитой от атак методом перебора, но мы все равно рекомендуем указать слово минимум из 15 символов.

Маскировки имен Wi-Fi и шифрование сети

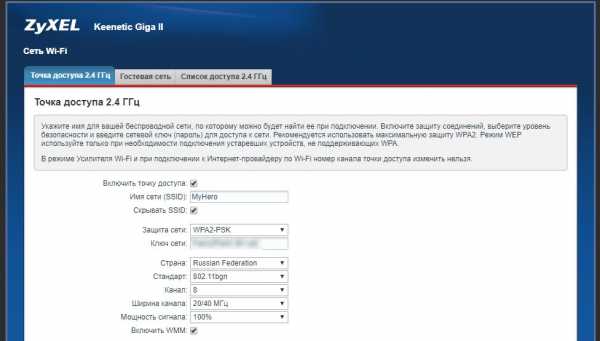

На следующем этапе займемся паролем к беспроводной сети. Существуют программы для перебора, позволяющие взломать и этот код — если, конечно, он слишком короткий. Этот код в Keenetic меняется через «Сеть Wi-Fi | Точка доступа 2,4 ГГц» в поле «Ключ сети».

Убедитесь, что в качестве метода шифрования используется WPA2-AES или WPA2 (CCMP). Это можно увидеть непосредственно под полем пароля.

Среди типовых советов защиты домашней Wi-Fi-сети можно найти рекомендацию скрыть ее имя в настройках роутера.

Однако, как утверждают специалисты, выполнение этого совета не только не остановит взломщиков, которые с помощью специальных программ видят все активные беспроводные сети, но и затруднит вам подключение к своей сети новых устройств.

Совет скрыть сетевое имя (SSID) убережет вас только от неопытных взломщиков и добавит неудобства вам самим

Совет скрыть сетевое имя (SSID) убережет вас только от неопытных взломщиков и добавит неудобства вам самим

Впрочем, если вас эти факторы не смущают, можете на всякий случай все же замаскировать свое имя беспроводной сети (SSID) и отключить его передачу в настройках роутера. В настройках Keenetic перейдите в раздел «Сеть Wi-Fi | Точка доступа 2,4 ГГц» и в поле «Скрыть SSID» поставьте галочку.

Также обязательно задайте другое имя сети, чтобы злоумышленники по стандартному имени не могли распознать, о каком устройстве идет речь, и не использовали стандартные бреши в безопасности. Однако отметим, что специальные программы мгновенно распознают оборудование, и это преступников вряд ли остановит.

Отключение функций роутера

При желании современные маршрутизаторы можно сконфигурировать под доступ из любой точки земного шара. Недостаток: наличие возможных багов в прошивках устройств позволяет проникнуть в вашу домашнюю сеть и хакерам. Мы рекомендуем отключить дистанционный доступ, если он вами не используется. В устройствах Keenetic для этого нужно зайти в меню «Система | Режим». Здесь укажите, в каком режиме будет работать ваш роутер. Сохраните изменения нажатием на «Применить».

Имейте в виду, что даже некоторые устройства умного дома могут контролироваться дистанционно. К примеру, владельцам Philips Hue необходимо отключить удаленный доступ к Сети. Для этого нужно зайти на сайт my.meethue.com. После того как вы обезопасили все подступы к устройствам из Сети, следует заняться защитой от атак из ближайшего окружения.

Закрываем доступ в Wi-Fi посторонним устройствам

На случай, если хакеры все-таки получат доступ к вашему паролю к беспроводной сети через уязвимости (вряд ли им это удастся сделать путем перебора), стоит защитить себя с помощью функции разрешения доступа только зарегистрированных устройств.

Ограничение доступа. Разрешите доступ в сеть только зарегистрированным устройствам. Новые клиенты будут автоматически блокироваться роутером

Ограничение доступа. Разрешите доступ в сеть только зарегистрированным устройствам. Новые клиенты будут автоматически блокироваться роутером

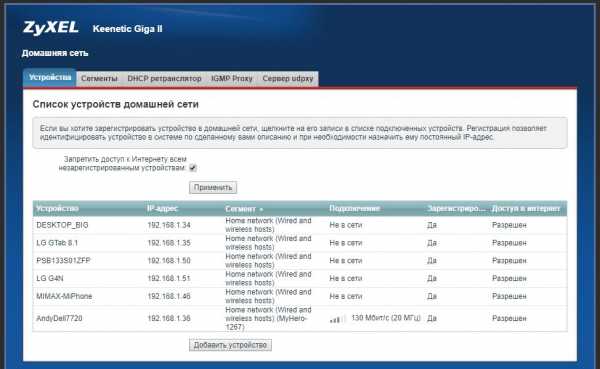

Владельцы Keenetic могут активировать эту возможность в меню «Домашняя сеть | Устройства», выбрав опцию «Запретить доступ к Интернету всем незарегистрированным устройствам». После нажатия на кнопку «Применить» доступ к роутеру будет только у подключенных на текущий момент устройств.

Внимание: если вы не можете однозначно охарактеризовать какое-либо устройство из списка над данной опцией как легитимное, удалите его из списка. Для добавления нового устройства необходимо нажать на «Добавить устройство».

Лучшей защитой от хакерских атак и манипуляций с умными устройствами является «расщепление» Wi-Fi на различные, полностью независимые друг от друга беспроводные сети.

Лучшей защитой от хакерских атак и манипуляций с умными устройствами является «расщепление» Wi-Fi на различные, полностью независимые друг от друга беспроводные сети.

Использование собственных средств в роутере Keenetic

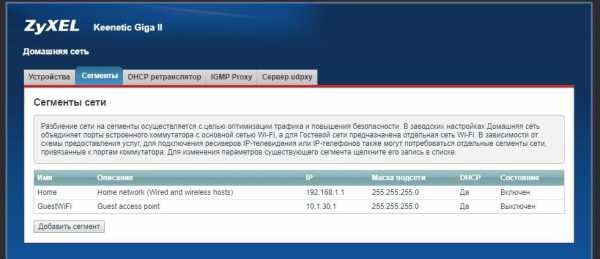

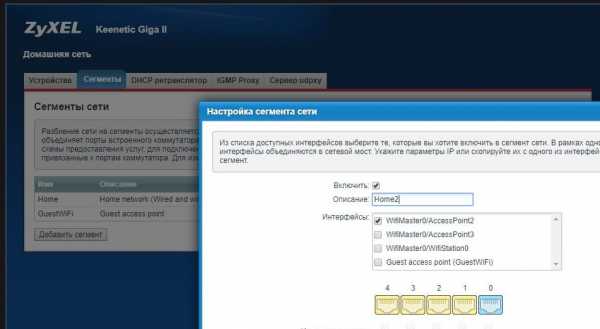

С помощью Keenetic вы сможете организовать только гостевую и главную сеть, однако использование отдельных профилей позволит создать больше сегментов. Для этого сначала создайте новый сегмент, к которому будет подключаться IoT-устройство и где не будет доступа к Интернету, а будет лишь во внутреннюю сеть (к примеру, для умных розеток).

Отключение удаленного доступа. Для IoT-устройств, таких как Philips Hue, отключите удаленный доступ через Интернет с вашего смартфона к Hue Bridge

Еще одной опцией может стать сегмент для оборудования, которому дозволяется заходить только в Интернет, но не в локальную сеть (в том числе для сетевой кухонной техники Thermomix от Vorwerk).

Для создания нового сегмента необходимо в интерфейсе роутера зайти в меню «Домашняя сеть» на вкладке «Сегменты» нажмите «Добавить сегмент». Далее можно установить для него настройки — например, разрешить или запретить устройству выход в Сеть.

Своя политика доступа для каждого устройства. Владельцы Keenetic могут создать профили доступа (1). Они позволяют регулировать доступ к Интернету для каждого отдельного устройства (2). Эту защиту хакерам обойти непросто

Затем нужно будет прописать в этом сегменте клиентов, которым вы планируете выдать лишь доступ в Интернет, либо создается отдельный профиль, либо настраивается гостевой Wi-Fi. Кроме того, на вкладке «Устройства» можно разрешить или запретить конкретному девайсу доступ в Интернет.

Построение виртуальной сети

Бюджетная защита от атак. TP-Link TL WR940N — один из самых недорогих роутеров с прошивкой DD-WRT, которая позволяет вносить глубокие изменения в сетевые настройки

Бюджетная защита от атак. TP-Link TL WR940N — один из самых недорогих роутеров с прошивкой DD-WRT, которая позволяет вносить глубокие изменения в сетевые настройки

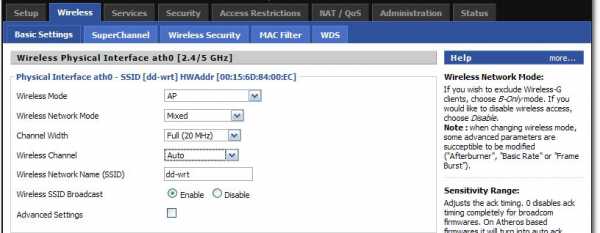

На примере роутера TP-Link TL WR940N мы покажем, как управлять подключенными устройствами через профили. Через меню «Wireless | Virtual Interfaces» нажатием на кнопку «Add» добавьте новую виртуальную сеть (VLAN). Если вы хотите, чтобы устройства заходили в Интернет, но не взаимодействовали друг с другом через локальную сеть, задействуйте опцию «AP Isolation» для соответствующей VLAN.

Прошивка DD-WRT позволяет полностью отключить группы устройств от Интернета, ограничив их доступом только в локальную сеть

Прошивка DD-WRT позволяет полностью отключить группы устройств от Интернета, ограничив их доступом только в локальную сеть

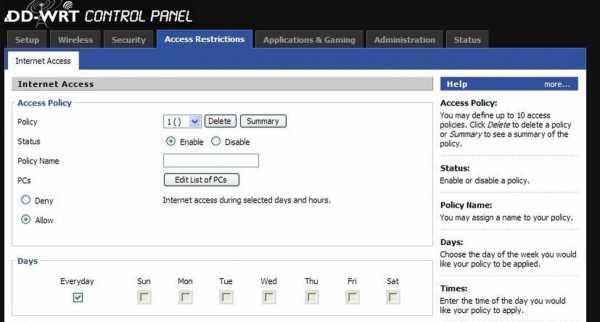

Веб-доступ для отдельных клиентов настраивается через меню «Access Restrictions | Access Policy». Не забывайте каждый раз сохранять изменения нажатием на клавишу «Save», а для активации конфигурации щелкните по «Apply Setting» — необходимая перезагрузка компьютера последует автоматически.

Отдельный Wi-Fi для умных устройств. Кнопкой «Add» в прошивке DD-WRT можно создать виртуальную беспроводную сеть (1), чтобы затем запретить устройствам взаимодействие между собой (2), разрешив только доступ в Интернет

Имитация хакерских атак

Прежде чем хакеры предпримут атаку на ваш компьютер, попробуйте сначала сами выяснить, где находится уязвимое место вашей сети, чтобы им не смогли воспользоваться для проникновения. Таким образом, для защиты сначала придется обмануть систему.

В Интернете можно найти заслуживающие доверия сервисы, бесплатно проводящие тестирование на проникновение. В дополнение к этому необходимо заранее изучить сайты CERT (Computer Emergency Response Team, cert.org) Федерального управления по информационной безопасности на предмет известных уязвимостей в ваших устройствах.

Обнаружение открытых портов с помощью специальных онлайн-сервисов

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт www.grc.com, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов. Нажатием на «ShieldsUP» (1) вы проверите свою сеть на наличие открытых портов. Для получения справки об известных багах стоит посетить веб-сайты CERT (2)

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список небезопасных.

Правительственный список уязвимостей

Даже крупные разработчики не всегда способны вовремя подготовить обновление, чтобы закрыть брешь в безопасности. К примеру, так произошло с уязвимостью Kracks в WPA2 у Android. Еще хуже ситуация обстоит с мелкими производителями — зачастую до потребителей информация о критическом баге вообще не доводится.

Чтобы все-таки выяснить, нет ли в ваших устройствах незакрытых брешей, воспользуйтесь сайтами CERT из США (www.us-cert.gov) и России (www.cert.ru/ru/about.shtml). Здесь вы узнаете о современных угрозах программному и аппаратному обеспечению, а также найдете классификацию уязвимостей по их тяжести. Если патч до сих пор недоступен, имейте в виду следующее: некоторые проблемы можно локализовать, к примеру, ограничением доступа в Интернет (см. выше — «Сегментирование сетей»).

В случае, если это невозможно, рекомендуем до выхода патча исключить устройство из локальной сети. Регулярно проверяйте сайт производителя на предмет появления новых прошивок (в роутерах Keenetic информация о доступности новой прошивке отображается в разделе «Обновления»).

Если вы будете следовать советам из этой статьи, хакерам крайне сложно будет проникнуть в вашу сеть и перехватить контроль за компонентами умного дома. Правильная конфигурация в большинстве случаев позволяет организовать защиту уже сейчас, пока нет специализированных антивирусов для таких устройств. Ведь, судя по заявлениям разработчиков, эта проблема в ближайшее время не решится.

Если вы будете следовать советам из этой статьи, хакерам крайне сложно будет проникнуть в вашу сеть и перехватить контроль за компонентами умного дома. Правильная конфигурация в большинстве случаев позволяет организовать защиту уже сейчас, пока нет специализированных антивирусов для таких устройств. Ведь, судя по заявлениям разработчиков, эта проблема в ближайшее время не решится.

nig.mirtesen.ru

DOS-атака на Wi-Fi. | Подвальчик Хакера

Привет, начинающий хакер.

Продолжаем изучать хакерские утилиты и сегодня разберемся как работать с WebSploit. На примере проведения DOS-атаки на Wi-Fi сеть. При этом, напомню, что вмешательство в работу чужих сетей, может нарушать требования законодательства, а все материалы в этой статье представлены исключительно в образовательных и ознакомительных целях, а также для повышения уровня понимания основ информационной безопасности и не являются призывом к действию.

Что такое DOS-атака?

DOS — это аббревиатура от английского Denial of Service, что переводится как «отказ в обслуживании» — т.е. это атака на систему, с целью довести её до такого состояния, когда доступ к ресурсам затруднён или невозможен. Что касается всем известного DDOS (Distributed Denial of Service) то это тоже самое, с той разницей, что DDOS проводится с использованием большого числа компьютеров. Обычно DDOS используется против крупных коммерческих сервисов или государственных порталов, сервера которых, как правило неплохо защищены и обычный DOS могут даже не заметить.

Вполне очевидно (из определения) что DOS атаку можно провести на любую систему, сеть, службу и т.д. в том числе и на wi-fi. И именно этим мы сегодня и займёмся.

WebSploit

С чего начать использование WebSploit? Правильно, с его установки:

apt-get install websploit

После установки запускаем его:

websploit

И на экране появиться приветствие с номером версии, датой последнего обновления и т.д., а также предложение к вводу команды:

Команд которые можно использовать не так много, что, скорее, хорошо:

set — установить значение параметров для модулей

scan — сканировать wi-fi (беспроводные модули)

stop — остановить атаку и сканировать (беспроводные модули)

run — выполнить модуль

use — выбрать модуль для использования

os — запуск команд Linux (например: ifconfig)

back — выйти из текущего модуля

show modules — показать модули из текущей базы данных

show options — показать текущие параметры выбранного модуля

upgrade — обновить до новой версии

update — обновление Websploit Framework

Теперь, чисто в образовательных целях, ознакомимся с доступными модулями утилиты:

show modules

Список доступных модулей не такой уж и маленький:

Логика использования каждого из предложенных модулей довольно похожа, и понятна из доступных в этом фреймворке команд, и мы разберем её на примере wi-fi jammer.

Но перед этим необходимо провести парочку подготовительных мероприятий (в другом окне терминала), а именно перевести наш беспроводной адаптер в режим мониторинга:

airmon-ng start wlan0

Предварительно, командой iwconfig проверь как называется твой беспроводной интерфейс. А иногда (редко) может понадобиться завершить процессы о которых нас предупреждает airmon-ng. Это можно сделать командой kill и указать PID процесса.

Теперь нам нужно определиться с какой именно wi-fi сетью мы будем работать, для этого давай посмотрим какие сети есть в пределах досягаемости:

airodump-ng wlan0mon

Мы будем работать со специально созданной мной для этого сетью home 33. Собственно, из всех имеющихся сведений о сети, нам понадобятся: BSSID, CH, ESSID

Теперь вернёмся к WebSploit и задействуем нужный нам модуль:

use wifi/wifi_jammer

теперь можем ознакомиться с настройками этого модуля:

show options

В разделе Options мы видим какие параметры нужно дать модулю для работы:

set essid home33

set bssid 3C:15:C2:F0:B8:4C

set channel 1

set mon wlan0mon

Проверяем:

Убедившись что всё правильно, можем запускать:

run

После этого утилита начнёт работу, а все кто подключен к атакуемой wi-fi с горечью обнаружат, что у них пропал интернет.

Остановить процесс можно командой stop.

Защита от DOS атаки на wi-fi

Если твоя сеть оказалось под такой атакой, но твой компьютер подключен к роутеру по проводу, то ты эту атаку даже не заметишь. А если серьёзно, то есть несколько простых правил которые если не гарантируют защиту от подобного рода вмешательств, то, как минимум, увеличивают шанс неудачи для злодея. Во-первых своевременно обновляй прошивку роутера, и как бы банально это не звучало, это не становиться менее важным, ведь многие игнорируют этот простой момент, а производители роутеров, в обновлениях, частенько закрывают многие дырки и исправляют уязвимости, а иногда добавляют определенные элементы защиты, поэтому этот совет важен в общем контексте безопасности твоей сети, а не только в разрезе защиты от DOS. Во-вторых некоторые роутеры имеют встроенные механизмы защиты от подобных (и не только) вмешательств, поищи в настройках роутера, что-нибудь наподобие (названия варьируются в зависимости от производителя): flooding protection, ping of death, scanner protection и т.д., и включи их, лишним точно не будет. Ну и напоследок ещё одна банальность — сделай свою сеть скрытой, конечно от целенаправленной атаки именно на тебя не спасёт, но от «мамкиных хацкеров» идеальная защита.

А на этом, пожалуй всё. Используй полученные знания только во благо и не забывай возвращаться к нам, чтобы узнать ещё много интересного.

Твой Pul$e.

Поделиться ссылкой:

hacker-basement.ru

Как защитить роутер от взлома и несанкционированного доступа

Вопросу обеспечения защиты Вай-Фай роутера от взлома обычные рядовые пользователи уделяют мало внимания. И совершенно зря! Современный беспроводной маршрутизатор — это не просто устройство доступа, а целый мини-компьютер со своей операционной системой (как правило, на базе Linux). А этот факт уже накладывает определённый набор требований по безопасности, про которые обыватели обычно забывают, за что частенько получают набор неприятных «сюрпризов» начиная от навязчивой рекламы и заканчивая потерей личных данных. А ведь защитить Вай-Фай роутер от взлома совсем не сложно — достаточно просто соблюдать ряд требований и тогда несанкционированного доступа к устройству удастся избежать!

Вот несколько простых и доступных каждому советов, которые позволят максимально обеспечить безопасность роутера, его беспроводной сети и передаваемых данных.

1. Пароль для входа в настройки роутера

Как показывает практика, пользователи ставят замудрёные пароли на компьютер, графические ключи на планшеты и телефоны, а вот про главное устройство доступа в сеть Интернет почему-то напрочь забывают, оставляя тот, что идёт изначально — admin, 1234 и т.п. Этим как раз и пользуются злоумышленники для входа в настройки роутера через Веб-конфигуратор или Telnet. Не так давно была массовая атака вируса Trojan.RBrute на абонентские модемы и маршрутизаторы, которая использовала эту брешь чтобы прописать в конфигурацию посторонние DNS-серверы. В итоге пользователи долго искали причину появления огромного количества навязчивой рекламы на своём компьютере или ноутбуке, а она скрывалась на роутере. Чтобы избежать всего этого геморроя, обычно достаточно просто поменять пароль для входа.

Алгоритм действий примерно одинаков на всех подобных устройствах. Для этого надо зайти в его веб-интерфейс по IP-адресу ( обычно это 192.168.1.1 или 192.168.0.1), открыть «Системные параметры» (System Management), найти там подраздел «Пароль» (Password) и ввести свою, более сложную ключевую фразу. Главное — потом сами её не забудьте!

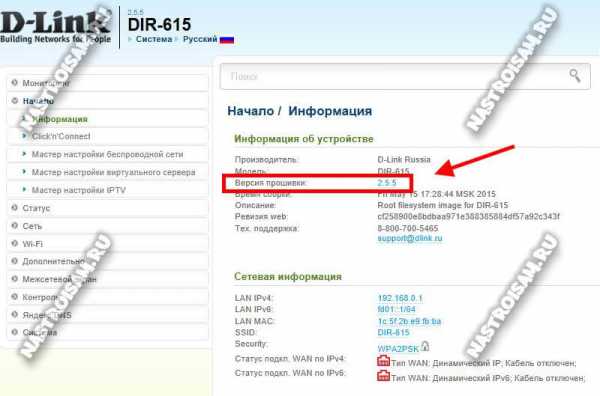

2. Устаревшая прошивка маршрутизатора

Как показывает статистика, на более чем 60% Вай-Фай роутеров используется устаревшее программное обеспечение. У трети из них имеются уязвимости, которые злоумышленники могут грамотно использовать для заражения вирусом или кражи данных. Производители стараются более-менее оперативно устранять эти прорехи и выкладывают свежие прошивки. Забывать про это не стоит и хотя бы раз в полгода нужно проверять наличие нового ПО и перепрошивать роутер. Сама процедура очень простая и на современных модемах и маршрутизаторах выполняется за несколько минут. Сначала Вам надо зайти в веб-интерфейс устройства и на статусной странице посмотреть текущую версию ПО (Firmware Version).

Потом перейдите на официальный сайт его производителя. В разделе поддержки пользователей поищите по модели самую последнюю версию прошивки и скачайте её.

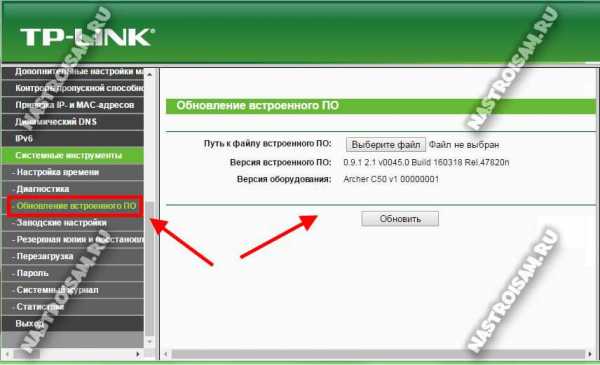

Далее опять открываем веб-конфигуратор, заходим в «Системные настройки» и находим раздел «Обновление ПО» (Firware Update).

Нажимаем сначала на кнопку «Обзор»(Browse) для выбора файла с микропрограммой, а потом — на кнопку «Обновить»(Update). Через пару минут аппарат перезагрузится уже с новой прошивкой.

3. Неправильная настройка WiFi

Ещё одна популярная лазейка в безопасности маршрутизатора, которой так любят пользоваться малолетние «хакеры» чтобы взломать соседский роутер — это неправильная настройка беспроводной сети WiFi. Во-первых, многие попросту делают её открытой, чтобы не мучиться с вводом пароля на подключаемых устройствах. Делать этого нельзя, так как любой желающий сможет подключиться к Вашей домашней сети. В лучшем случае злоумышленник будет просто загружать Ваш канал своим трафиком, а в худшем — сможет увести личные данные, фото и т.п. Обязательно делайте сетку закрытой с использованием стандарта безопасности WPA2-PSK и шифрованием AES!!!

Во-вторых, многие оставляют пароль на Вай-Фай таким, какой он был по-умолчанию. Таким образом, например, в 2014 году в Москве был зафиксирован массовый взлом GPON-терминалов ZTE. Обязательно меняйте ключ сети на свой собственный. Главное, чтобы он был не короче 8 символов и сложен в подборе.

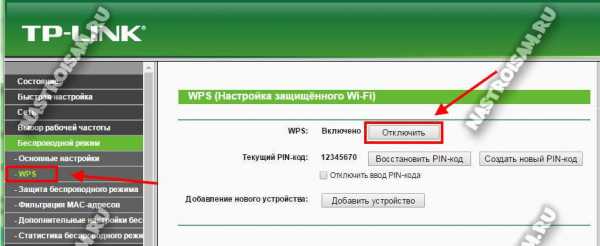

В третьих, чтобы защитить свой WiFi роутер от взлома беспроводной сети обязательно, ещё раз повторю — обязательно отключайте в настройках функцию WPS. Несмотря на всё удобство, вреда она может принести больше, чем пользы. Именно эту брешь используют чтобы взломать запароленную сеть Вай-Фай.

Мне кажется, что мой роутер взломали — что делать?!

Если у Вас есть подозрения о том, что Вы стали жертвой взломщиков — стоит принять меры как можно быстрее. Начните с того, что проверьте актуальность программного обеспечения ( см. п.1 статьи). После этого необходимо с помощью кнопки «Reset» выполнить полный сброс настроек роутера к заводским параметрам. Этим Вы удалите все изменения в настройках, которые были внесены злоумышленниками.

После этого необходимо заново настроить его заново, принимая во внимание пункты 2 и 3 данной статьи.

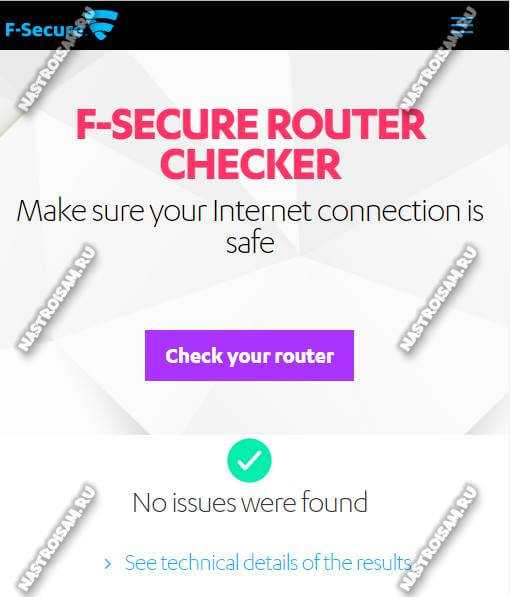

Так же, я настоятельно рекомендую пройти проверку на сервисе F-Secure Router Checker — ссылка.

Она поможет определить насколько безопасен и надёжен используемый Вами DNS-сервер и вовремя определить фейк.

Приведённые выше советы позволят Вам обезопасить себя и защитить свой роутер по максимуму от несанкционированного доступа и сетевых атак. Конечно, даже они не могут дать 100%-ную защиту от взлома, но большего для обычной домашней сети обычно и не требуется.

nastroisam.ru