Что такое трафик в интернете простыми словами

Трафик в интернете — данные, передаваемые через компьютерную сеть за любой период времени.

С помощью водящего и исходящего трафика можно сделать определенные выводы об эффективности размещенной информации. Цифры отображают реальный интерес к ресурсу и определяют его поисковую актуальность. Пользователь платит за трафик ежемесячно, он предоставляется ему в определенном объеме.

Интернет трафик что это такое

Взаимообмен информацией в процессе работы в Интернете происходит автоматически. При переходах с ресурса на ресурс входящий и исходящий потоки данных расходуют определенное количество мегабайтов памяти. В подобных единицах измеряется трафик входящей и исходящей информации. Чем мощнее устройство, тем больше оно будет затрачивать памяти для работы во всемирной паутине. Мобильные устройства обладают большей портативностью и расходуют меньшее количество памяти при загрузке видео из сети.

Что входит в Интернет трафик

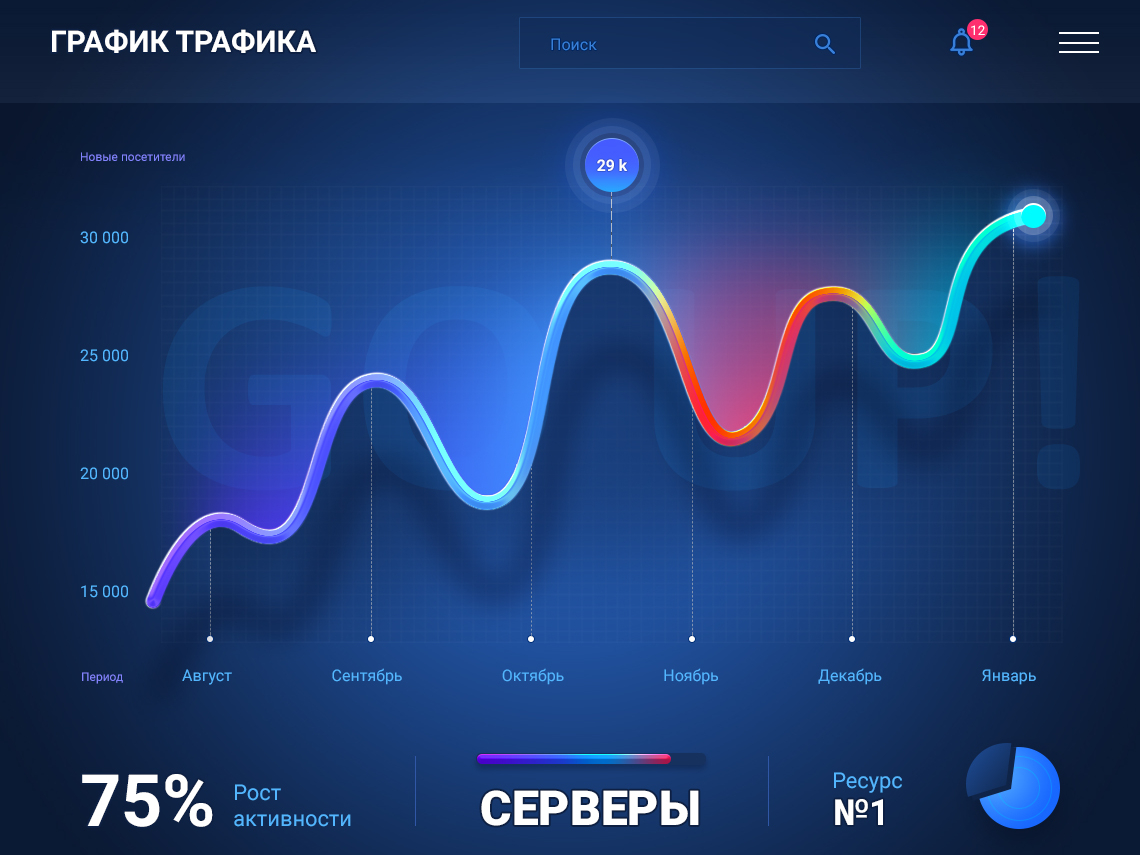

Для расчета показателя учитывается количество посетителей, обратившихся на ресурс в определенный момент времени. Кроме того, для подсчета может использоваться любой другой временной промежуток – сутки, неделя или месяц. Бизнес проекту и Интернет-магазину важно нарастить количество клиентов и активных покупателей, обратившихся на сайт через сеть. Они стремятся распространить рекламную информацию о товаре и выгодных условиях предстоящей покупки. Растет трафик – а с ними поднимаются продажи, такова современная реальность.

Что означает трафик в интернете

При работе в сети информация перемещается в одну и другую сторону. Поэтому направления действия трафика можно условно разделить на две группы:

- исходящий трафик – отправляемые вами сообщения с использованием социальных сетей – фото, сообщения, письма и документация;

- входящие данные – получаемый поток информации из сети.

Если появляются разные вирусы на устройстве возможно увеличение потока трафика. В этом случае информация с личного компьютера не защищена и увеличивается поток исходящих данных. Сегодня очень сложно определить реальные показатели объемы движений памяти в Интернете, разделить внешний или внутренний поток. Современные технологии развиваются в таком направлении, что найти их в быстром потоке данных практически невозможно. Гораздо проще определить тип устройства. Скорость мобильного Интернета на телефоне будет медленнее и ограниченней. Стационарные компьютеры работают намного быстрее. Как только уменьшается размер допустимой памяти, скорость работы сети падет. На помощь приходят ночные тарифы и предложения, действующие в определенные часы.

Читайте также:

Что такое органический трафик и зачем он вамЧто значит интернет трафик для простого пользователя и аналитика

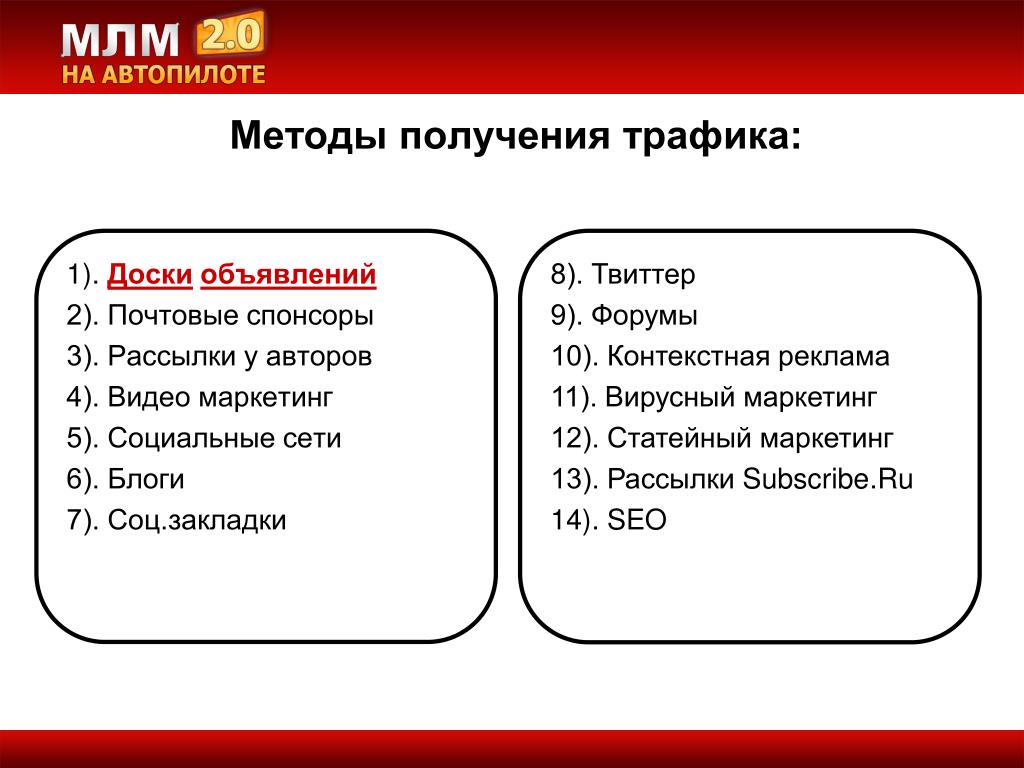

Нужно помнить, что количество привлеченного трафика зависит в том числе и от SEO оптимизации страниц сайта. Существует большое разнообразие посетительских потоков:

Нужно помнить, что количество привлеченного трафика зависит в том числе и от SEO оптимизации страниц сайта. Существует большое разнообразие посетительских потоков:

- целевая аудитория нацелена на предоставляемую информацию и посещающая ресурс целенаправленно;

- нецелевой поток, попавший на ресурс случайно;

- коммерческий и реферальный трафик, обеспеченный размещаемой рекламой и перекрестными ссылками;

- пользователи из социальных сетей, перешедшие на ресурс благодаря рекламе;

- читатели, попавшие на сайт из поисковых систем.

Предварительные прогнозы

Встроенные функции устройства позволяют вести точный подсчет потребляемого трафика. Андроид и другие системы активно следят за расходованием мегабайтов, и не позволяет потерять соединение. Как посчитать трафик – нужно настроить специальный счетчик на компьютере или установить приложение на портативном устройстве. Статистические параметры предоставляются за счет бесплатных утилит со стандартными функциями.

О чем может сообщить показатель трафика

Посещаемость страниц является относительным показателем популярности ресурса. Параметры могут говорить о следующем:

- число уникальных посетителей за сутки;

- количество прочитанных и ознакомительных страниц;

- типовой путь просматривания ресурса;

- усредненный период нахождения на сайте;

- временной период, когда сайт максимально загружен;

- самые востребованные и непопулярные страницы ресурса.

Анализируя показатели трафика, специалист делает вывод о том, как действовать дальше для улучшения работы сайта. Есть возможность определить эффективность контекстной рекламы и финансовую отдачу от ее применения. В соответствии с этими показателями совершенствуется работа рекламных каналов. Поисковые системы-лидеры предоставляют профессионалам эффективные инструменты для повышения качества работы – Яндекс.Метрика и Google Analytics. С их помощью можно получать подробные отчеты по работе сайта и своевременно улучшать его работу.

Есть возможность определить эффективность контекстной рекламы и финансовую отдачу от ее применения. В соответствии с этими показателями совершенствуется работа рекламных каналов. Поисковые системы-лидеры предоставляют профессионалам эффективные инструменты для повышения качества работы – Яндекс.Метрика и Google Analytics. С их помощью можно получать подробные отчеты по работе сайта и своевременно улучшать его работу.

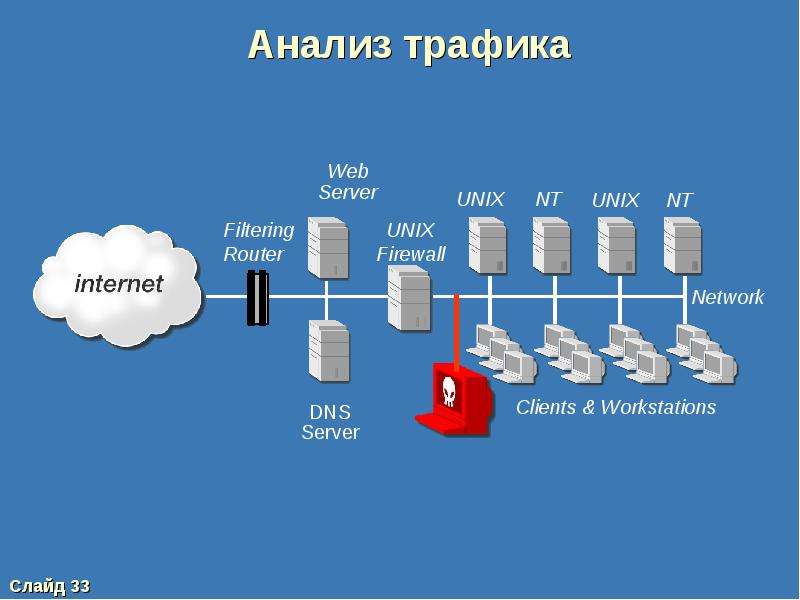

8 лучших программ для анализа сетевого трафика

Анализ трафика является процессом, важность которого известна любому ИТ-профессионалу, не зависимо от того, работает ли он в небольшой компании или в крупной корпорации. Ведь выявление и исправления проблем с сетью — это настоящее искусство, которое напрямую зависит как от инстинкта самого специалиста, так и от глубины и качества оперируемых им данных. И анализатор трафика является именно тем инструментом, который эти данные предоставляет вам. Выбранное с умом решение для анализа сетевого трафика может не только помочь вам выяснить, как пакеты отправляются, принимаются и насколько сохранно передаются по вашей сети, но и позволит сделать намного-намного больше!

Сейчас на рынке представлено большое количество вариаций программного обеспечения для анализа сетевого трафика. Причем некоторые из них способны вызвать ностальгические воспоминания у специалистов «старой школы»; они используют терминальный шрифт и интерфейс командной строки, и на первый взгляд кажутся сложными в использовании. Другие решения, наоборот, — выделяются простотой установки и ориентированы на аудиторию с визуальным восприятием (они буквально перенасыщены различными графиками). Ценовой диапазон этих решений также весьма существенно отличается — от бесплатных до решений с весьма дорогой корпоративной лицензией.

Причем некоторые из них способны вызвать ностальгические воспоминания у специалистов «старой школы»; они используют терминальный шрифт и интерфейс командной строки, и на первый взгляд кажутся сложными в использовании. Другие решения, наоборот, — выделяются простотой установки и ориентированы на аудиторию с визуальным восприятием (они буквально перенасыщены различными графиками). Ценовой диапазон этих решений также весьма существенно отличается — от бесплатных до решений с весьма дорогой корпоративной лицензией.

Для того, чтобы вы в зависимости от своих задач и предпочтений смогли выбрать лучшее решение для анализа сетевого трафика, представляем вам список из наиболее интересных из доступных сейчас на рынке программных продуктов для анализа трафика, а также краткий обзор встроенной в них функциональности для извлечения, обработки и визуального предоставления различной сетевой информации. Часть этих функций у всех приведенных в этом обзоре решений для анализа сетевого трафика схожая — они позволяют с тем или иным уровнем детализации увидеть отправленные и полученные сетевые пакеты, — но практически все из них имеют некоторые характерные особенности, которые делают их уникальными при использовании в определенных ситуациях или сетевых средах.

SolarWinds Network Bandwidth Analyzer

Данное решение позиционируется производителем как программный пакет из двух продуктов — Network Performance Monitor (базовое решение) и NetFlow Traffic Analyzer (модульное расширение). Как заявляется, они имеют схожие, но все же отличающиеся функциональные возможности для анализа сетевого трафика, дополняющие друг друга при совместном использовании сразу двух продуктов.

Network Performance Monitor, как следует из названия, осуществляет мониторинг производительности сети и станет для вас заманчивым выбором, если вы хотите получить общее представление о том, что происходит в вашей сети. Покупая это решение, вы платите за возможность контролировать общую работоспособность вашей сети: опираясь на огромное количество статистических данных, таких как скорость и надежность передачи данных и пакетов, в большинстве случаев вы сможете быстро идентифицировать неисправности в работе вашей сети.

Модульное расширение NetFlow Traffic Analyzer больше сконцентрировано на анализе самого трафика. В то время, как функциональность базового программного решения Network Performance Monitor больше предназначена для получения общего представления о производительности сети, в NetFlow Traffic Analyzer фокус внимания направлен на более детальный анализ процессов, происходящих в сети. В частности, эта часть программного пакета позволит проанализировать перегрузки или аномальные скачки полосы пропускания и предоставит статистику, отсортированную по пользователям, протоколам или приложениям. Обратите внимание, что данная программа доступна только для среды Windows.

Wireshark

WireShark является относительно новым инструментом в большой семье решений для сетевой диагностики, но за это время он уже успел завоевать себе признание и уважение со стороны ИТ-профессионалов. С анализом трафика WireShark справляется превосходно, прекрасно выполняя для вас свою работу. Разработчики смогли найти золотую середину между исходными данными и визуальным представлением этих данных, поэтому в WireShark вы не найдете перекосов в ту или иную сторону, которым грешат большинство других решений для анализа сетевого трафика. WireShark прост, совместим и портативен. Используя WireShark, вы получаете именно то, что ожидаете, и получаете это быстро.

С анализом трафика WireShark справляется превосходно, прекрасно выполняя для вас свою работу. Разработчики смогли найти золотую середину между исходными данными и визуальным представлением этих данных, поэтому в WireShark вы не найдете перекосов в ту или иную сторону, которым грешат большинство других решений для анализа сетевого трафика. WireShark прост, совместим и портативен. Используя WireShark, вы получаете именно то, что ожидаете, и получаете это быстро.

WireShark имеет прекрасный пользовательский интерфейс, множество опций для фильтрации и сортировки, и, что многие из нас смогут оценить по достоинству, анализ трафика WireShark прекрасно работает с любым из трех самых популярных семейств операционных систем — *NIX, Windows и macOS. Добавьте ко всему вышеперечисленному тот факт, что WireShark — программный продукт с открытым исходным кодом и распространяется бесплатно, и вы получите прекрасный инструмент для проведения быстрой диагностики вашей сети.

tcpdump

Анализатор трафика tcpdump выглядит как некий древний инструмент, и, если уж быть до конца откровенными, с точки зрения функциональности работает он также. Несмотря на то, что со своей работой он справляется и справляется хорошо, причем используя для этого минимум системных ресурсов, насколько это вообще возможно, многим современным специалистам будет сложно разобраться в огромном количестве «сухих» таблиц с данными. Но бывают в жизни ситуации, когда использование столь обрезанных и неприхотливых к ресурсам решений может быть полезно. В некоторых средах или на еле работающих ПК минимализм может оказаться единственным приемлемым вариантом.

Несмотря на то, что со своей работой он справляется и справляется хорошо, причем используя для этого минимум системных ресурсов, насколько это вообще возможно, многим современным специалистам будет сложно разобраться в огромном количестве «сухих» таблиц с данными. Но бывают в жизни ситуации, когда использование столь обрезанных и неприхотливых к ресурсам решений может быть полезно. В некоторых средах или на еле работающих ПК минимализм может оказаться единственным приемлемым вариантом.

Изначально программное решение tcpdump разработано для среды *NIX, но на данный момент он также работает с несколькими портами Windows. Он обладает всей базовой функциональностью, которую вы ожидаете увидеть в любом анализаторе трафика — захват, запись и т.д., — но требовать чего-то большего от него не стоит.

Kismet

Анализатор трафика Kismet — еще один пример программного обеспечения с открытым исходным кодом, заточенного для решения конкретных задач. Kismet не просто анализирует сетевой трафик, он предоставляет вам гораздо более расширенные функциональные возможности. К примеру, он способен проводить анализ трафика скрытых сетей и даже беспроводных сетей, которые не транслируют свой идентификатор SSID! Подобный инструмент для анализа трафика может быть чрезвычайно полезен, когда в вашей беспроводной сети есть что-то, вызывающее проблемы, но быстро найти их источник вы не можете. Kismet поможет вам обнаружить неавторизированную сеть или точку доступа, которая работает, но имеет не совсем правильные настройки.

К примеру, он способен проводить анализ трафика скрытых сетей и даже беспроводных сетей, которые не транслируют свой идентификатор SSID! Подобный инструмент для анализа трафика может быть чрезвычайно полезен, когда в вашей беспроводной сети есть что-то, вызывающее проблемы, но быстро найти их источник вы не можете. Kismet поможет вам обнаружить неавторизированную сеть или точку доступа, которая работает, но имеет не совсем правильные настройки.

Многие из нас знают не понаслышке, что задача становится более сложной, когда дело доходит до анализа трафика беспроводных сетей, поэтому наличие под рукой такого специализированного инструмента, как Kismet, не только желательно, но и, зачастую, необходимо. Анализатор трафика Kismet станет прекрасным выбором для вас, если вы постоянно имеете дело с большим количеством беспроводного трафика и беспроводных устройств, и вы нуждаетесь в хорошем инструменте для анализа трафика беспроводной сети. Kismet доступен для сред * NIX, Windows под Cygwin и macOS.

EtherApe

По своим функциональным возможностям EtherApe во многом приближается к WireShark, и он также является программным обеспечением с открытым исходным кодом и распространяется бесплатно. Однако то, чем он действительно выделяется на фоне других решений — это ориентация на графику. И если вы, к примеру, результаты анализа трафика WireShark просматриваете в классическом цифровом виде, то сетевой трафик EtherApe отображается с помощью продвинутого графического интерфейса, где каждая вершина графа представляет собой отдельный хост, размеры вершин и ребер указывают на размер сетевого трафика, а цветом отмечаются различные протоколы. Для тех людей, кто отдает предпочтение визуальному восприятию статистической информации, анализатор EtherApe может стать лучшим выбором. Доступен для сред *NIX и macOS.

Cain and Abel

У данного программного обеспечения с весьма любопытным названием возможность анализа трафика является скорее вспомогательной функцией, чем основной. Если ваши задачи выходят далеко за пределы простого анализа трафика, то вам стоит обратить внимание на этот инструмент. С его помощью вы можете восстанавливать пароли для ОС Windows, производить атаки для получения потерянных учетных данных, изучать данные VoIP в сети, анализировать маршрутизацию пакетов и многое другое. Это действительно мощный инструментарий для системного администратора с широкими полномочиями. Работает только в среде Windows.

Если ваши задачи выходят далеко за пределы простого анализа трафика, то вам стоит обратить внимание на этот инструмент. С его помощью вы можете восстанавливать пароли для ОС Windows, производить атаки для получения потерянных учетных данных, изучать данные VoIP в сети, анализировать маршрутизацию пакетов и многое другое. Это действительно мощный инструментарий для системного администратора с широкими полномочиями. Работает только в среде Windows.

NetworkMiner

Решение NetworkMiner — еще одно программное решение, чья функциональность выходит за рамки обычного анализа трафика. В то время как другие анализаторы трафика сосредотачивают свое внимание на отправке и получении пакетов, NetworkMiner следит за теми, кто непосредственно осуществляет эту отправку и получение. Этот инструмент больше подходит для выявления проблемных компьютеров или пользователей, чем для проведения общей диагностики или мониторинга сети как таковой. NetworkMiner разработан для ОС Windows.

KisMAC

KisMAC — название данного программного продукта говорит само за себя — это Kismet для macOS. В наши дни Kismet уже имеет порт для операционной среды macOS, поэтому существование KisMAC может показаться излишним, но тут стоит обратить внимание на тот факт, что решение KisMAC фактически имеет свою собственную кодовую базу и не является непосредственно производным от анализатора трафика Kismet. Особо следует отметить, что KisMAC предлагает некоторые возможности, такие как нанесение на карту местоположения и атака деаутентификации на macOS, которые Kismet сам по себе не предоставляет. Эти уникальные особенности в определенных ситуациях могут перевесить чашу весов в пользу именно этого программного решения.

В наши дни Kismet уже имеет порт для операционной среды macOS, поэтому существование KisMAC может показаться излишним, но тут стоит обратить внимание на тот факт, что решение KisMAC фактически имеет свою собственную кодовую базу и не является непосредственно производным от анализатора трафика Kismet. Особо следует отметить, что KisMAC предлагает некоторые возможности, такие как нанесение на карту местоположения и атака деаутентификации на macOS, которые Kismet сам по себе не предоставляет. Эти уникальные особенности в определенных ситуациях могут перевесить чашу весов в пользу именно этого программного решения.

Заключение

Программы для анализа сетевого трафика могут стать жизненно важным для вас инструментарием, когда вы периодически сталкиваетесь с сетевыми проблемами разных видов — будь то производительность, сброшенные соединения или проблемы с сетевыми резервными копиями. Практически все, что связано с передачей и получением данных в сети, может быть быстро идентифицировано и исправлено благодаря сведениям, полученным с помощью программного обеспечения из вышеприведенного списка.

Результаты, которые даст вам проведенный качественный анализ трафика сети с помощью проверенного специализированного программного инструментария, поможет вам углубится значительно ниже верхнего слоя проблемы, и понять, что на самом деле происходит в вашей сети, или не происходит, но должно происходить.

Появились вопросы или нужна консультация? Обращайтесь!

Вечный параноик, Антон Кочуков.

См. также:

Анализ сетевого трафика (Network Traffic Analysis) от Ростелеком-Солар

Сервис анализа сетевого трафика обеспечивает тщательную проверку всех сетевых соединений, а также хранение информации для расследований и ретроспективного анализа. Благодаря анализу как периметрового, так и внутреннего трафика сервис позволяет выявлять сложные атаки злоумышленников высокого уровня квалификации — например, во время горизонтального перемещения. Для инцидентов, при которых конечная точка или сервер не могут быть в случае компрометации заблокированы или изолированы от сети, сервис предоставляет дополнительные возможности для реагирования.

Для инцидентов, при которых конечная точка или сервер не могут быть в случае компрометации заблокированы или изолированы от сети, сервис предоставляет дополнительные возможности для реагирования.

Сервис эксплуатируется специалистами Solar JSOC — крупнейшего в России коммерческого центра мониторинга и реагирования на киберинциденты*. Глубокая экспертиза, собственная база знаний тактик, техник и процедур атакующих, а также методов реагирования на новейшие векторы атаки лежат в основе эффективности сервиса.

* Anti-Malware. Сравнение услуг коммерческих SOC (Security Operations Center). Часть 1. 2019 г.

Сервис подходит организациям со зрелыми процессами в области информационной безопасности, которые подписаны на услуги Solar JSOC по мониторингу и реагированию на инциденты ИБ и стремятся:

Сбор и хранение информации для расследования инцидентов

Злоумышленники подчищают логи и удаляют следы своего присутствия в инфраструктуре, затрудняя расследование кибератак. Сервис сохраняет копию всего сетевого трафика, в том числе данные, от которых злоумышленники впоследствии избавляются. Информация может храниться как на мощностях клиента, так и на выделенных мощностях компании ПАО «Ростелеком» и передаваться по защищенному каналу связи.

Сервис сохраняет копию всего сетевого трафика, в том числе данные, от которых злоумышленники впоследствии избавляются. Информация может храниться как на мощностях клиента, так и на выделенных мощностях компании ПАО «Ростелеком» и передаваться по защищенному каналу связи.

Выявление сетевых аномалий

NTA позволяет оперативно обнаруживать подозрительную активность внутри корпоративной сети, которую не детектируют SIEM-системы, антивирусы и системы защиты конечных точек. Лежащее в основе сервиса решение анализирует трафик, передаваемый по защищенным протоколам, в том числе нестандартным, и с высокой точностью выявляет в нем вредоносную активность.

Поиск скрытых каналов взаимодействия с управляющими серверами злоумышленников

Сервис обнаруживает DNS-, HTTP-, SMTP- и ICMP-туннели, которые злоумышленники используют для кражи данных, коммуникации с командным сервером и маскировки своей активности.

Адаптация к новым угрозам и методам атак

Применение глубокой экспертизы специалистов Solar JSOC и оперативной адаптации контента позволяет сервису быстро адаптироваться к меняющемуся ландшафту угроз и выявлять новейшие атаки злоумышленников самого высокого уровня квалификации.

Контроль соблюдения политики безопасности сотрудниками

Анализ сетевого трафика выявляет передачу почты и учетных данных в незашифрованном виде, использование VPN-туннелей, TOR, утилит для удаленного доступа, прокси, мессенджеров — всего того, что, как правило, запрещено политиками ИБ в крупных компаниях. Также сервис помогает обнаружить ошибки в конфигурациях информационных систем.

Мировой сетевой трафик: настоящее и будущее

Всем известен Олимпийский девиз «Citius, Altius, Fortius!», дословно означающий «Быстрее, Выше, Сильнее!». Современные телекоммуникационные сети в определенной манере также пытаются придерживаться данного лозунга, но по-своему. Для них этот девиз можно немного подкорректировать, скажем, в выражение «Быстрее, Дальше, Больше», что означает: 1) постоянное стремление увеличить пропускную способность одного канала; 2) стремление увеличить протяженность регенерационного участка сети; 3) стремление увеличить общую емкость систем передачи с помощью различных методов уплотнения каналов.

Честно говоря, еще полгода назад были планы написать статью о возможностях современных сетей, т.е. каких максимальных скоростей (рекордов) достигли на сегодняшний момент системы передачи. Сейчас наконец-то появилось время дописать данную статью. Однако, прежде чем говорить о возможных скоростях передачи, необходимо сначала рассмотреть текущие запросы потребителей – какой объем трафика генерируется сегодня во всем мире и чего ожидать нам в будущем.

В данной статье мы рассмотрим конкретные цифры по объемам передаваемых в настоящее время данных во всем мире, а также познакомимся с прогнозами на ближайшие годы.

Представленные диаграммы прогнозов роста трафика опубликованы на официальном сайте компании Cisco, с обновлениями от 7 февраля 2017 г [1]. Сразу отметим два момента. Во-первых, все цифры относятся не к определенной взятой стране или континенту, а к общемировому трафику. Во-вторых, приведенные ниже цифры в большинстве своем относятся к 2016 г., поэтому во избежание постоянного дублирования мы не всегда будем приводить это уточнение. 18 Байт, что соответствует одному миллиарду гигабайт (ГБ) или одному миллиону терабайт. Аналитики из Калифорнийского университета утверждают, что человечеству потребовалось 300 тысяч лет, чтобы создать первые 12 эксабайт информации, зато вторые 12 эксабайт были созданы всего за несколько лет, начиная с 2005 г. [2].

18 Байт, что соответствует одному миллиарду гигабайт (ГБ) или одному миллиону терабайт. Аналитики из Калифорнийского университета утверждают, что человечеству потребовалось 300 тысяч лет, чтобы создать первые 12 эксабайт информации, зато вторые 12 эксабайт были созданы всего за несколько лет, начиная с 2005 г. [2].

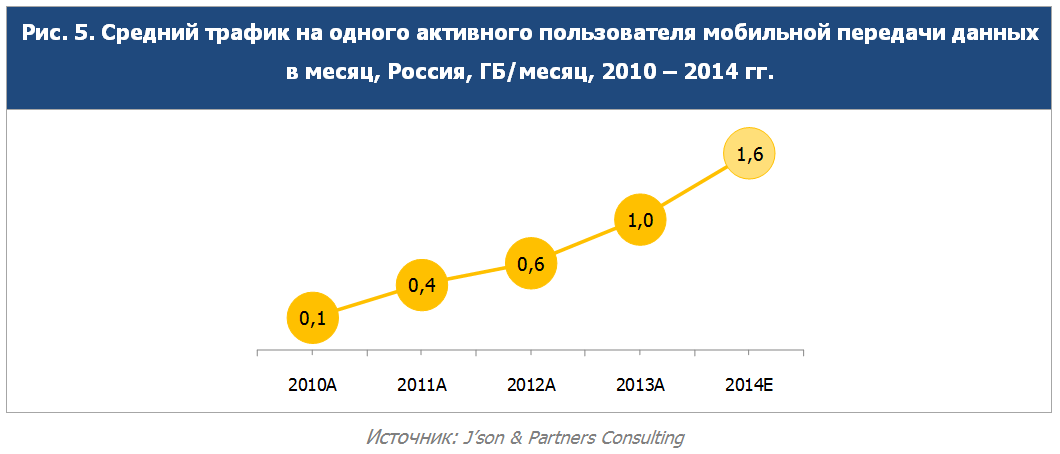

Скорость передачи данных в сетях мобильной связи увеличилась более чем в 3 раза. В целом по земному шару средняя скорость загрузки данных через сотовую сеть в 2016 году составила 6.8 Мбит/с (в 2015 г. она составляла 2,0 Мбит/с).

Рис. 1 – Прогнозирование роста мобильного трафика

В 2016 г. в мире появилось почти пол миллиарда (429 млн.) новых мобильных устройств. Большая часть – смартфоны, на втором месте M2M-модули. Таким образом, число мобильных устройств в мире увеличилось до 8,0 млрд.

Смарт-девайсы составляют 46 процентов от общего числа мобильных устройств; на них приходится 89 процентов всего мобильного трафика. (Здесь под смарт-девайсами подразумеваются устройства с развитыми мультимедийными и вычислительными возможностями, поддерживающие возможность подключения как минимум к сети 3G).

Рис. 2 – Прогноз увеличения числа смарт-устройств (без учета M2M-модулей)

Доля пользователей смартфонов (наиболее распространенного класса смарт-устройств) выросла на 38%. Средняя величина трафика, приходящегося на одного владельца смартфона, составила 1614 Мбайт в месяц (в 2015 г. эта цифра составляла 1169 Мбайт). В то же время смартфоны (в том числе фаблеты) составляют лишь 45% от общего числа мобильных устройств в мире, но доля приходящегося на них трафика составляет 81% от общего мобильного трафика. По состоянию на 2016 год на один смартфон приходится в 49 раз больше сетевого трафика (1614 МБ в месяц), в сравнении с обычным сотовым телефоном (в среднем на один такой телефон приходится 33 МБ в месяц). Обычные сотовые телефоны по-прежнему составляют 47% от всех мобильных телефонов.

Количество планшетов, подключенных к мобильному интернету увеличилось на 26% (составило 184 млн), а соответствующее количество ПК выросло на 8% (увеличилось до 136 миллионов). Средний объем данных, потребляемый в месяц одним пользователем ПК/планшета, составил 3392 МБ. Напомним, что для пользователей смартфонов эта цифра составляет 1614 МБ.

Средний объем данных, потребляемый в месяц одним пользователем ПК/планшета, составил 3392 МБ. Напомним, что для пользователей смартфонов эта цифра составляет 1614 МБ.

Объем данных, приходящийся на пользователей мобильных устройств с операционной системой iOS (айфоны, айпады), превысил соответствующую величину для операционной системы Android. К концу 2016 года, средний объем данных для устройств с iOS составил 4.8 ГБ в месяц, для устройств с Android – 3.2 ГБ в месяц.

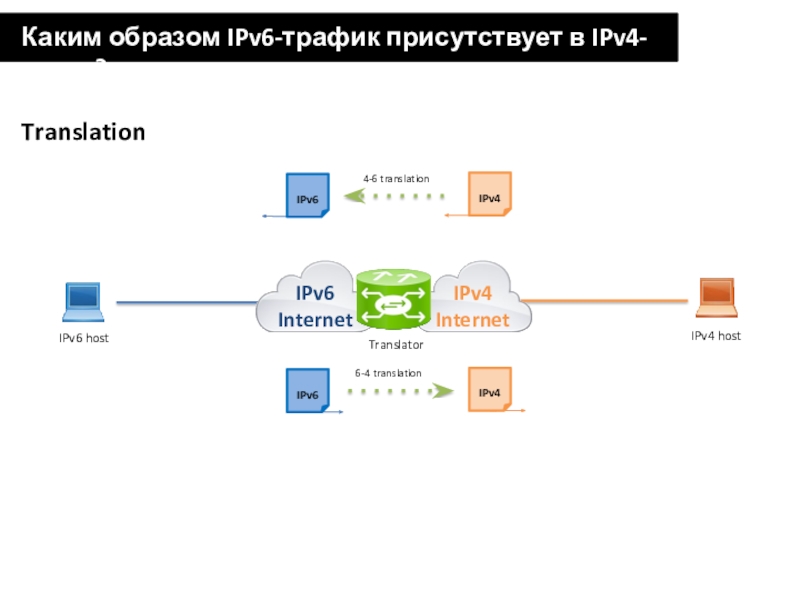

Также стоит отметить, что к 2016 году уже 43% мобильных устройств поддерживают протокол IPv6.

Рис. 3 – Прогноз увеличения числа электронных устройств

Рис. 4 – Прогноз увеличения мобильного трафика по типам электронных устройств

Во всем мире насчиталось 325 миллионов устройств, которые можно отнести к категории М2М. Из них 11 миллионов подключаются через сотовые сети. Чтобы оценить долю М2М-модулей от общего количества устройств, сравните рисунок 2 с рисунком 5.

Рис. 5 – Прогноз увеличения числа смарт-устройств с учетом M2M

Сети 3G и 3.5G по числу зарегистрированных устройств обгонят сети 2G только к 2018 г. Также в 2018 г. произойдет другой важный момент, когда 4G превзойдет 3G и все другие поколения мобильной связи вместе взятые. К 2021 г. 53 % от всех устройств в мире будут поддерживать 4G (см. рисунок 6).

Сетевой трафик, приходящийся на сети четвертого поколения (4G), в прошлом году составил 69% от общего мобильного трафика. Это несмотря на то, что сети 4G составляют только 26% от общего объема всех мобильных сетей. В то же время сети 3G составляют 33% от всей мобильной связи и на них приходится 24 % всего трафика. Таким образом, в 2016 году объем трафика в сетях 4G был почти в четыре раза больше, чем в сетях 3G.

Прогнозируется, что с появлением в 2020 г. сетей 5G произойдет их резкий взлет и за 1 год количество пользователей сетей 5G увеличится более чем на тысячу процентов – от 2.3 миллионов в 2020 г. до 25 миллионов в 2021 г. Так как в представленные будущие годы доля 5G сетей будет очень мала, на рисунке 6 представлены совместные результаты для сетей 4G и 5G, которые обозначены как 4G+.

до 25 миллионов в 2021 г. Так как в представленные будущие годы доля 5G сетей будет очень мала, на рисунке 6 представлены совместные результаты для сетей 4G и 5G, которые обозначены как 4G+.

Рис. 6 – Прогноз развития мобильных технологий

Отдельно стоит отметить сети Low-Power Wide-Area Network (LPWAN). Для поддержки дальнейшего роста и развития Интернета вещей (IoT) в отрасли мобильной связи началась разработка и стандартизация нового класса GSM технологии – LPWAN [ссылка на https://ru.wikipedia.org/wiki/LPWAN]. LPWAN – это технология низкоскоростной передачи данных на дальние расстояния по радиоканалу. Ультраузкополосные беспроводные сети LPWAN базируются на M2M-модулях, поддерживающих невысокую скорость передачи, но имеющих широкий территориальный охват. В результате мы имеем сеть с высокой степенью покрытия и с низким энергопотреблением, создавая, таким образом, новые предпосылки применения сотовой связи. Стоит отметить, что отличительной особенностью M2M-устройств от других смарт-девайсов является непосредственное подключение устройства к интернету, при этом передача данных происходит автоматически, без участия человека. Здесь в качестве примеров можно привести различные измерительные приборы, устанавливаемые в подвалах жилых домов: газовые счетчики или счетчики воды, уличные фонари и устройства отслеживания местоположения домашних питомцев и др. Доля сетей LPWAN вырастет с менее чем 1 процента (2016 г.) до 8.9 % к 2021 г. – с 58 миллионов подключенных устройств до более чем 1 миллиарда.

Здесь в качестве примеров можно привести различные измерительные приборы, устанавливаемые в подвалах жилых домов: газовые счетчики или счетчики воды, уличные фонари и устройства отслеживания местоположения домашних питомцев и др. Доля сетей LPWAN вырастет с менее чем 1 процента (2016 г.) до 8.9 % к 2021 г. – с 58 миллионов подключенных устройств до более чем 1 миллиарда.

Рис. 7 – Прогноз развития поколений мобильной связи

Также можно констатировать, что трафик в мобильных сетях и сетях Wi-Fi растет быстрее, чем в проводных сетях доступа Ethernet. В проводных сетях доступа в 2015 г. трафик упадет до 52% от общего IP трафика, а к 2020 г. до 33 %. К 2020 г. трафик Wi-Fi от мобильных устройств и от «чисто» Wi-Fi-устройств будет составлять почти половину (49 процентов) от общего IP трафика (рисунок 8).

Рис. 8 – IP трафик в сетях доступа

Значительный рост трафика в ближайшие годы обусловлен передачей ультравысококачественных (UHD) 4K видеопотоков. Битрейт для 4K видеопотока составляет примерно 18 Мбит/с, что более чем в два раза больше битрейта HD-видео и в девять раз больше битрейта видеопотока стандартного разрешения SD – 720 на 576 точек. Прогнозируется, что к 2020 г., 40 % установленных ЖК-телевизоров будут поддерживать UHD (рисунок 9).

Битрейт для 4K видеопотока составляет примерно 18 Мбит/с, что более чем в два раза больше битрейта HD-видео и в девять раз больше битрейта видеопотока стандартного разрешения SD – 720 на 576 точек. Прогнозируется, что к 2020 г., 40 % установленных ЖК-телевизоров будут поддерживать UHD (рисунок 9).

Рис. 9 – Увеличение числа устройств с 4K

Рис. 10 – Прогноз увеличение видео трафика 4K

Передача видеопотоков является также основной причиной роста трафика в мобильных сетях. В 2021 г. из 49 эксабайт данных, проходящих через мобильную сеть каждый месяц, 38 эксабайт принадлежат видеоконтенту (рисунок 11). Начиная с 2012 г. видеопотоки составляют более половины мирового трафика в мобильных сетях.

Рис. 11 – Прогнозирование распределения трафика по видам сообщений

Рост сервисов цифрового телевидения – просмотр видео на всех цифровых платформах (кабельное ТВ, IPTV, спутниковое ТВ и т. д.) растет гораздо медленнее относительно сервисов просмотра видео через мобильные устройства (рисунок 12).

Рис. 12 – Прогнозирование роста услуг по передаче видеопотоков

Бурный рост трафика также будет обусловлен появлением таких концепций, как виртуальная реальность (ВР) и дополненная реальность (ДР). Виртуальная реальность погружает пользователей в моделируемую среду, а в случае дополненной реальности происходит наложение виртуальных образов на реальный мир. Также существует термин смешанная реальность или гибридная реальность – объединения реального и виртуальных миров для созданий новых окружений и визуализаций, где физический и цифровой объекты сосуществуют и взаимодействуют в реальном времени (см. рисунки 13-15).

Рис. 13 – Дополненная реальность

Рис. 14 – Виртуальная реальность

Рис. 15 – Смешанная реальность

Рис. 16 – Популярность девайсов ВР

Рис. 17 – Применение девайсов ВР

Данные технологии могут быть самой взрывной тенденцией в мобильных системах. Они повлекут за собой новые требования к сети с точки зрения ее качества и производительности. Для реализации высококачественной виртуальной реальности требования к сети по пропускной способности и по времени задержки будут все более и более жесткими. Согласно прогнозам мировой трафик из-за сервисов виртуальной реальности вырастет в 11 раз до 13.3 петабайтов в месяц в 2016 г. и до 141 петабайта в месяц в 2021 г.

Они повлекут за собой новые требования к сети с точки зрения ее качества и производительности. Для реализации высококачественной виртуальной реальности требования к сети по пропускной способности и по времени задержки будут все более и более жесткими. Согласно прогнозам мировой трафик из-за сервисов виртуальной реальности вырастет в 11 раз до 13.3 петабайтов в месяц в 2016 г. и до 141 петабайта в месяц в 2021 г.

Рис. 18 – Рост трафика

Таблица 1

Как видно из приведенных результатов, трафик в ближайшие годы будет увеличиваться довольно быстрыми темпами. Здесь можно порассуждать над следующим вопросом: что является первопричиной бурного роста трафика? Вариант первый – действительно увеличиваются потребности пользователей, и возникает необходимость увеличение пропускной способности сетей. Вариант второй (противоположный) – прогрессивное увеличение пропускной способности сетей ведет за собой увеличение трафика, причем в большинстве своем бесполезного.

С первым вариантом я думаю все понятно, такая версия всегда звучит в учебной и научной литературе. Но возможен ли второй вариант? Например, в результате конкуренции провайдеров мы стали иметь за те же деньги более высокоскоростные интернет-тарифы (вспомните и сравните интернет-тарифы в начале 2000-х годов с современными тарифами). Человеку обычно хочется всегда лучшего, зачем смотреть видео с разрешением 360pi, если скорость интернета позволяет без «тормозов» просматривать фильм в HD качестве с разрешением 720pi, и неважно, что я смотрю фильм на маленьком экране телефона, была бы возможность выбрать разрешение 1080pi – выбрал бы его. Почему бы не загружать ежедневные фотки своей личной жизни (пусть даже они никому неинтересны) в инстаграмм, возможности же позволяют. Таким образом, может быть действительно имеет место цепочка: 1) мы стремимся к лучшему; 2) возможности позволяют; 3) мы генерируем все больше трафика (в большинстве своем бесполезного). В таком случае гонка между постоянным увеличением всемирного трафика и постоянным увеличением пропускной способности сетей с целью удовлетворить все большие потребности абонентов является бесконечной.

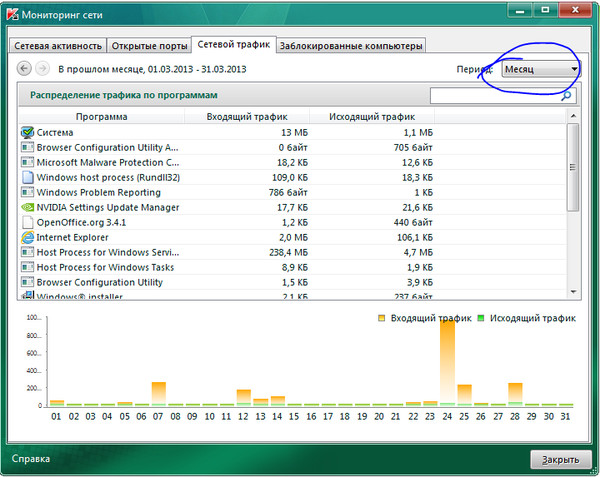

Мониторинг

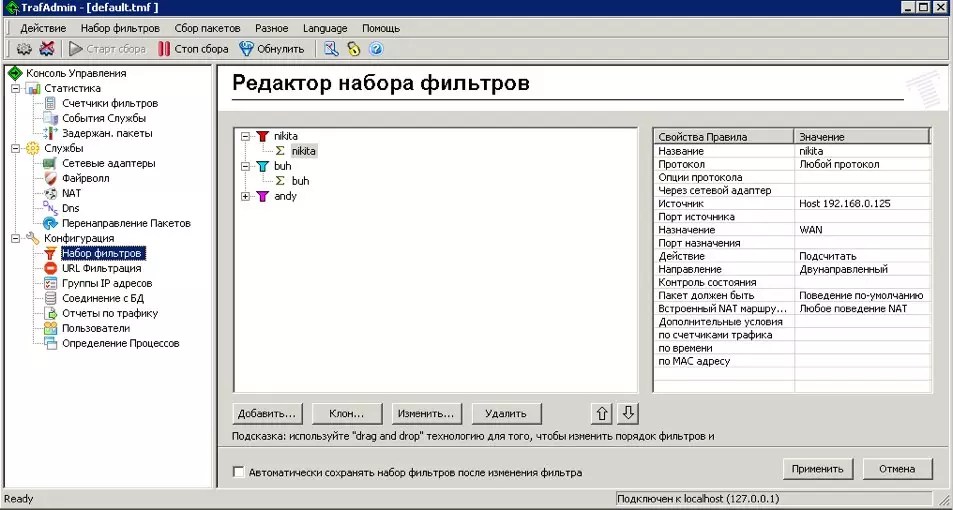

Среди прочих задач перед системными администраторами стоит задача контроля сетевого трафика в корпоративной сети. Нередко возникают ситуации, когда какой-нибудь сотрудник Компании заметно превышает количество потребляемого трафика, но определить, в какое время это происходит, какого рода это трафик и с каких ресурсов происходит загрузка — проблематично без использования специальных инструментов.

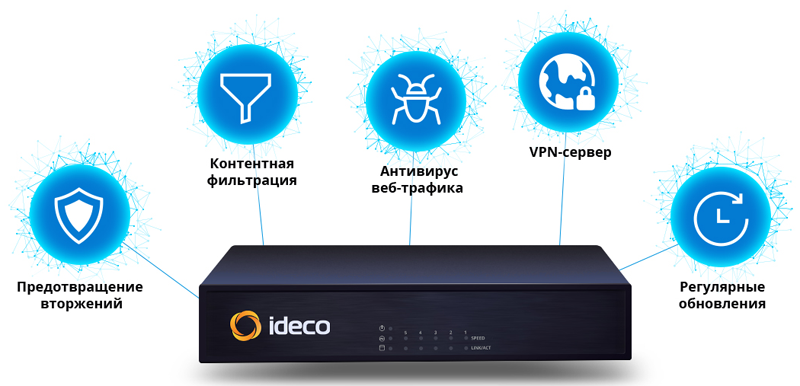

Существует множество решений, позволяющих справиться с этой задачей. Рассмотрим задачу на примере одного из них – универсального шлюза безопасности (UTM) и системы обнаружения (предотвращения) вторжений Traffic Inspector Next Generation, призванного обеспечить комплексную защиту сети от различных угроз информационной безопасности.

Функционал решения довольно широкий:

- межсетевой экран

- HTTP antivirus proxy

- IPS/IDS

- анализатор трафика (DPI)

- веб-прокси с возможностью перехвата SSL-трафика

- VPN-сервер

- мониторинг трафика

Рассмотрим ту часть функционала, которая позволяет системному администратору обеспечить контроль и мониторинг трафика внутри сети компании. Обозначим список проблем, с решением которых системному администратору поможет Traffic Inspector Next Generation:

Обозначим список проблем, с решением которых системному администратору поможет Traffic Inspector Next Generation:

- Запрет доступа к нежелательным ресурсам

- Отслеживание трафика пользователей и составление отчетов об использовании сети

- Ограничение трафика отдельных приложений (Bittorrent, Skype и пр.)

- Антивирусная защита

Рассмотрим подробнее, как решение поможет справиться с каждой из проблем.

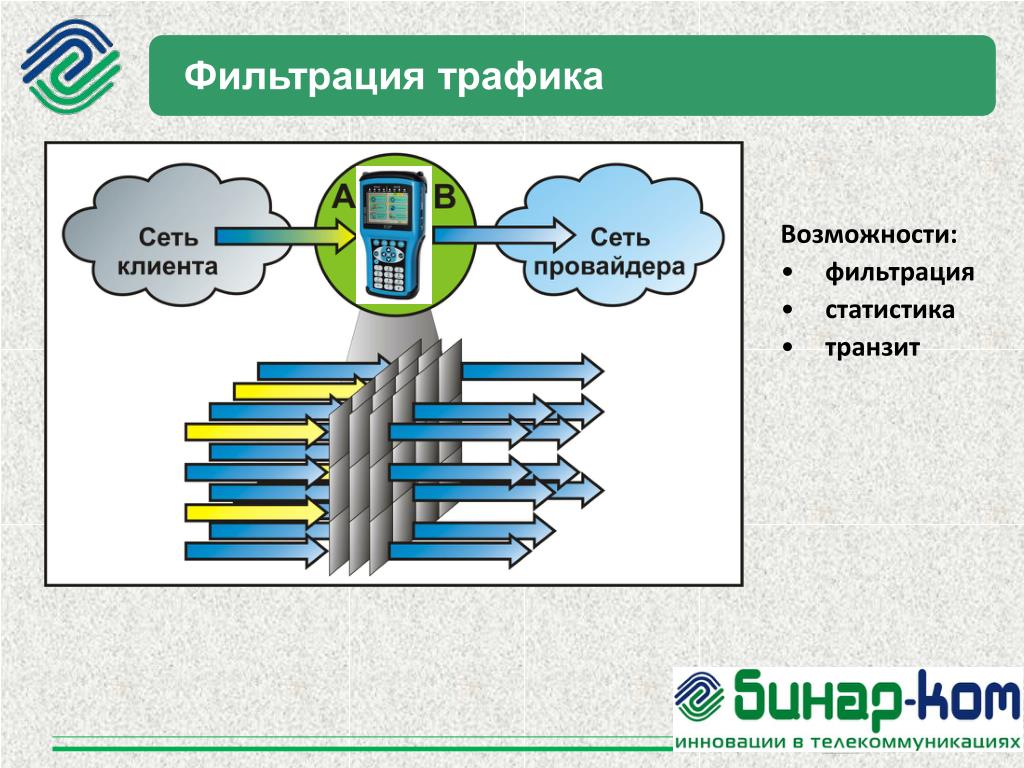

Запрет доступа к нежелательным ресурсам

Контроль доступа к ресурсам сети Интернет в Traffic Inspector Next Generation осуществляется с использованием модуля веб-прокси. Этот модуль способен осуществлять фильтрацию по IP-адресам, портам назначения, доменам и URL. Также веб-прокси может блокировать ответы с конкретным MIME-типом, тем самым фильтруя нежелательный контент. Более того, системный администратор может составить белые или черные списки ресурсов, для того, чтобы запрещать доступ к опасным и нежелательным ресурсам.

Отслеживание трафика пользователей

В интерфейсе Traffic Inspector Next Generation можно формировать наглядные и информативные отчеты:

- Отчет по сетевой статистике, в рамках которого видно, какой компьютер обращался на какой адрес по какому порту и сколько было передано данных в рамках данного взаимодействия. Данный функционал позволит выявить пользователя, превышающего допустимое количество потребляемого трафика, определить IP-адреса и порты серверов, с которыми взаимодействовал пользователь, а также зафиксировать промежуток времени, в который происходило взаимодействие между сервером и пользователем.

- Отчет по наиболее популярным сетевым службам и IP-адресам назначения — кольцевая диаграмма показывает трафик по наиболее популярным IP-адресам и портам назначения в процентном отношении.

- Отчет по посещенным доменам

- Отчет по посещенным URL

- Отчеты по пользователям, генерирующим запросы на прокси

- Отчет по IP-адресам рабочих станций, генерирующих запросы на прокси

Также с помощью Traffic Inspector Next Generation системный администратор может просматривать отчеты, визуализирующие динамические данные, такие как температура, загрузка процессора и сетевой трафик. Вот несколько примеров таких отчетов:

Вот несколько примеров таких отчетов:

- Отчет по качеству интернет-канала

- Отчет по использованию процессора

- Отчет по использованию оперативной памяти

- Мониторинг загрузки сетевых интерфейсов в режиме реального времени

Ограничение трафика отдельных приложений

Ограничение трафика отдельных приложений в Traffic Inspector Next Generation реализовано с использованием плагина NDPI, позволяющего распознавать протоколы прикладного уровня с помощью сигнатурного анализа.

Данный модуль предлагает администратору простое решение для блокировки приложений, таких как BitTorrent, Skype или WhatsApp. Более того, этот модуль может защитить сотрудников компании от троянов и бэкдоров, основанных, например, на TeamViewer.

Traffic Inspector Next Generation может распознавать довольно большое количество различных протоколов, всего их более 200.

Антивирусная защита

Антивирусная проверка с помощью Traffic Inspector Next Generation осуществляется на уровне шлюза. Защита от вредоносного ПО может быть реализована с помощью антивируса Kaspersky или ClamAV, выполняемых на самом устройстве, или через внешний антивирус, выполняемый на стороннем хосте.

Защита от вредоносного ПО может быть реализована с помощью антивируса Kaspersky или ClamAV, выполняемых на самом устройстве, или через внешний антивирус, выполняемый на стороннем хосте.

Широкий функционал Traffic Inspector Next Generation позволяет осуществить грамотный мониторинг сетевой активности сотрудников компании, а также предотвратить заражение рабочих станций пользователей вредоносным программным обеспечением.

Протестировать Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Попробовать бесплатно

Подпишитесь на рассылку Смарт-Софт и получите скидку на первую покупку

За подписку мы также пришлем вам white paper «Основы кибербезопасности в коммерческой компании».

Email*

Подписаться

ПЛЮС | Система мониторинга и анализа сетевого трафика (Network Forensics)

Цели создания системы

- Снижение рисков ИБ за счёт своевременного обнаружения несанкционированной пользовательской и аномальной сетевой активности.

- Своевременное выявление и оперативное расследование инцидентов ИБ на базе анализа сохраненного сетевого трафика (Network Forensics).

Задачи, которые решает система

- Круглосуточный мониторинг, а также запись, индексирование и хранение копий сетевого трафика и индексов метаданных за определенный промежуток времени.

- Анализ сетевого трафика и метаданных, включая возможность контекстного поиска по хранимым индексам.

- Идентификация исполняемого содержимого, предоставление информации о поведении выявленных подозрительных файлов.

- Контроль взаимодействия сотрудников компании с Интернетом, включая возможность наглядной визуализации сессий пользователя по содержимому.

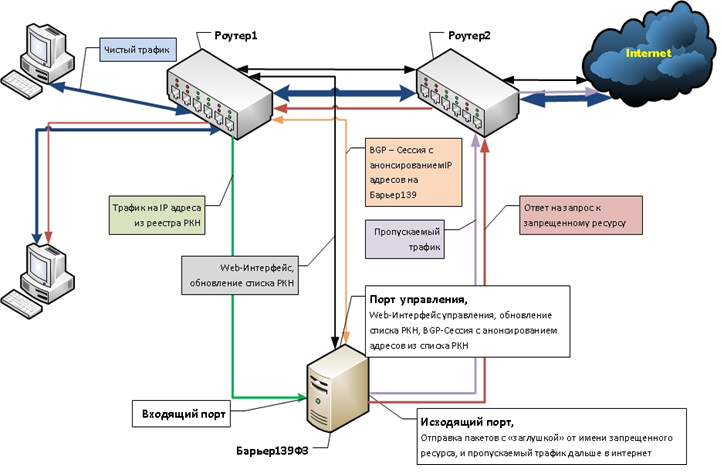

Широкий спектр сетевых атак («сетевая разведка», парольные атаки, атаки типа Man-in-the-Middle, атаки на приложения, распространение вредоносных программ и т.д.), используемых для получения доступа к информационным ресурсам, применение злоумышленниками комплексных целенаправленных атак (Advanced Persistent Threats, ATP) требуют включения в состав систем обеспечения безопасности информации (СОБИ) специализированных систем/подсистем защиты сетевого уровня.

Одним из возможных эффективных решений является система записи, просмотра и анализа сетевого трафика, которая внедряется в качестве самостоятельной подсистемы СОБИ или дополнения к системам класса SIEM (Security Information and Event Management) в составе Центра управления инцидентами ИБ (SOC – Security Operation Center).

ЭЛВИС-ПЛЮС предлагает построение системы мониторинга и анализа сетевого трафика на базе продукта RSA Security Analytics, построенного на базе архитектуры и возможностей RSA NetWitness (продукта, зарекомендовавшего себя за долгие годы работы в Центре управления инцидентов корпорации EMC, а также во многих других российских и зарубежных компаниях различных направлений деятельности и форм собственности).

Архитектура и основные функции

Компоненты системы собирают и анализируют сетевой трафик взаимодействия сегментов корпоративной информационной системы (КИС) между собой и с Интернетом. Администратор ИБ на своем автоматизированном рабочем месте может оперативно анализировать зафиксированный сетевой трафик (на основе настроенных правил обработки, графических панелей представления или вручную) и расследовать возможные и обнаруженные инциденты ИБ.

Интерфейс системы предоставляет следующие возможности:

- Настраиваемые на базе шаблонов инструментальные панели, диаграммы и таблицы, создающие единое представление для анализа угроз.

- Отчётность по выявленным в сетевом трафике аномалиям и угрозам или различным профилям трафика, включая возможность экспорта данных в различных форматах (HTML, PDF, CSV).

Отправка предупреждений посредством различных протоколов CEF, SNMP, Syslog, SMTP.

Система сохраняет и анализирует содержимое отдельных сетевых пакетов и сессий. Это позволяет извлекать из собранного трафика и мониторить в интерактивном режиме весь подозрительный контент (изображения, аудио, файлы документов и т.д.). Интерфейс визуализации сетевых сессий обеспечивает удобную навигацию, сортировку и воспроизведение содержимого (multi-touch, drill-down, задание временных интервалов).

Преимущества от внедрения

- Ускорение реакции на критичные для бизнеса инциденты ИБ.

- Повышение эффективности работы подразделения, ответственного за обеспечение ИБ компании.

- Повышение эффективности взаимодействия подразделений компании, ответственных за эксплуатацию средств информатизации и обеспечение ИБ.

Network Monitoring And Visibility

Аудит сетевого трафика дает полное представление о состоянии вашей сети с точки зрения эксплуатации и безопасности. Его цель — выявить аномалии, существующие риски безопасности, предложить оптимальное распределение пропускной способности сети, определить критические точки, обнаружить внутренние и внешние атаки и определить, какие пользователи и службы потребляют большую часть производительности сети.

Аудит действует как очень полезный источник информации для сетевых инженеров, специалистов по безопасности и специалистов по прикладным программам.

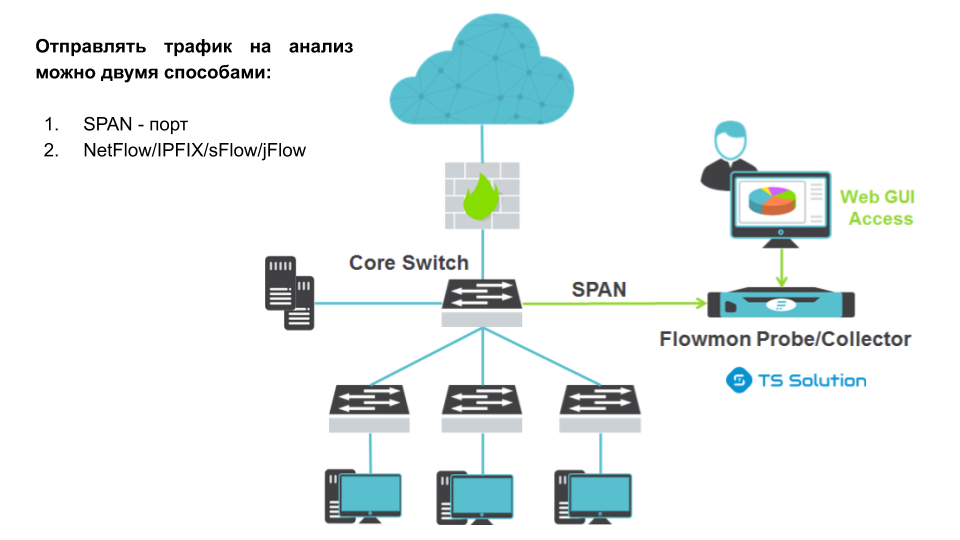

Анализ проводится с помощью решения Flowmon. На первом этапе мы суммируем структуру и характеристики трафика. На втором мы выявляем аномалии и вредоносный трафик, такой как сканирование портов, атаки на сетевые службы, незаконный совместный доступ к файлам, ботнеты и т. д. Результаты анализа предоставляются в заключительном отчете, в котором будут предложены рекомендации.

д. Результаты анализа предоставляются в заключительном отчете, в котором будут предложены рекомендации.

Flowmon Network Traffic Analysis Identifies:

|

|

Network Traffic Analysis Samples

Flowmon Collector — мощное автономное устройство, обеспечивающее детальную видимость сетевого трафика. Решение предназначено для сбора, визуализации, анализа и долгосрочного хранения сетевой статистики (NetFlow v5/v9, IPFIX и других данных потока), создаваемых маршрутизаторами, коммутаторами, брандмауэрами или зондами Flowmon. Благодаря хорошо организованному пользовательскому интерфейсу, администраторы получают абсолютный контроль над сетью для быстрого устранения неполадок в работе, повышения производительности сети и приложений и борьбы с современными кибер-угрозами.

Решение предназначено для сбора, визуализации, анализа и долгосрочного хранения сетевой статистики (NetFlow v5/v9, IPFIX и других данных потока), создаваемых маршрутизаторами, коммутаторами, брандмауэрами или зондами Flowmon. Благодаря хорошо организованному пользовательскому интерфейсу, администраторы получают абсолютный контроль над сетью для быстрого устранения неполадок в работе, повышения производительности сети и приложений и борьбы с современными кибер-угрозами.

Основные преимущества:

- Высокая масштабируемость — до 300000 flows/s

- Большой объем диска и системой баз данных

- Графический интерфейс — интуитивное управление, визуализация, отчетность, оповещение

- Совместимость со всеми IP-сетями, устройствами и производителями маршрутизаторов, коммутаторов, брандмауэров и других устройств

- Поддержка всех основные стандартов данных (NetFlow v5 / 7/9, IPFIX, sFlow v2 / 4/5, jFlow, NetFlow Lite, Net Stream и cflowd), включая NBAR2, MAC-адреса, HTTP-информацию, статистику VoIP и прочее

- Распределенная архитектура — идеальное решение для централизованного хранения и анализа данных потока из нескольких филиалов

- Широкий спектр масштабируемых аппаратных / виртуальных коллекторов NetFlow для всех видов сетей от 10 Mbps до 100 Gbps

- Простота развертывания без дополнительных инвестиций в сеть

- Технология REST API позволяет легко интегрировать устройство с остальной инфраструктурой

Функциональность Flowmon Collector может быть легко расширена с помощью дополнительных модулей Flowmon .

Узнайте больше о системе

Спецификация ►

Описание продукта ►

Flowmon Probe

Знаете ли вы, кто, чем и когда занимается в вашей сети? С помощью Flowmon Probe вы всегда будете иметь полные сведения об использовании IP-трафика. Решение Flowmon Probe позволяет принимать решительные действия для управления и защиты вашей ИТ-среды с помощью высокопроизводительных экспортеров NetFlow/IPFIX, поддерживающих даже скоростные 100G соединения.

Спецификации ►

Описание продукта ►

Flowmon Probe — это основа современного мониторинга сетевого трафика. Зонды — это высокопроизводительные устройства, предоставляющие сетевым инженерам подробную статистику сетевой коммуникации в виде потоков IP (NetFlow v5 / v9, IPFIX). Эти статистические данные потока предоставляют подробную и точную информацию о том, кто общается и с кем, когда, как долго, как часто, сколько данных было отправлено, и гораздо больше информации из слоев L2-L4. Эта информация имеет решающее значение для обеспечения безопасности сети, устранения неполадок, планирования пропускной способности сети, проверки пиринга и SLA, мониторинга пользователей и устройств и других вариантов использования.

Эта информация имеет решающее значение для обеспечения безопасности сети, устранения неполадок, планирования пропускной способности сети, проверки пиринга и SLA, мониторинга пользователей и устройств и других вариантов использования.

Flowmon Probes никак не влияют на сетевой трафик и преодолевают ограничения генерации данных потока маршрутизаторами и коммутаторами. Кроме того, Flowmon Probe обеспечивают расширенную видимость уровня приложений L7, которая открывает совершенно новые возможности, позволяющие администраторам контролировать не только производительность сети, но также улучшать качество работы пользователей и оптимизировать производительность базы данных MS SQL. Статистика потока экспортируется в хранилище для дальнейшего анализа с помощью Collector Flowmon или другого приложения, совместимого с NetFlow / IPFIX. Благодаря возможности мониторинга и пакетного захвата Flowmon Probe позволяет разрешить до 95% всех операционных проблем в сети.

Преимущества Flowmon Probe:

- Самые мощные экспортеры NetFlow на рынке.

Управляйте своей сетью с помощью сетевого зонда, который записывает каждый пакет в режиме реального времени со скоростью до 100 Гбит/с.

Управляйте своей сетью с помощью сетевого зонда, который записывает каждый пакет в режиме реального времени со скоростью до 100 Гбит/с. - Встроенный сборщик для расширенного хранения и анализа статистики сетевого трафика из слоев L2-L4 и L7 со встроенным коллектором потока.

- Интуитивно понятное развертывание, конфигурация и управление устройством позволяет пользователю полностью автоматизировать проверку NetFlow через несколько минут без необходимости дополнительных инвестиций.

- Мониторинг уровня приложения (L7). Используйте информацию из HTTP-заголовков, информацию из протокола DNS, статистику VoIP и другие, чтобы улучшить администрирование ИТ-стека.

- Полностью совместимый инструмент, экономящий инвестиции. Flowmon Probe полностью совместимы с другими устройствами, которые поддерживают экспорт NetFlow/IPFIX.

- Полный портфель виртуальной и аппаратной аппаратуры. Flowmon Networks предлагает широкий ассортимент аппаратных/виртуальных зондов NetFlow для всех видов сетей от 10 Мбит/с до 100 Гбит/с.

Flowmon Probe является мощным инструментом для:

- Мониторинг сетевого трафика в режиме реального времени

- Анализ сетевого трафика

- Мониторинг пользователей

- Контроль FUP

- Контроль доступа в Интернет

- Планирование пропускной способности сети и линий передачи данных

- Требования к сверстке и SLA

Определение и примеры анализа сетевого трафика

Анализ сетевого трафика (NTA) — это процесс перехвата, записи и анализа схем обмена сетевым трафиком с целью обнаружения угроз безопасности и реагирования на них. Первоначально этот термин был придуман Gartner и представляет собой развивающуюся категорию продуктов безопасности.

Чем отличается анализ сетевого трафика

В то время как другие инструменты сетевой безопасности, такие как межсетевые экраны и системы обнаружения вторжений (IDS) / системы предотвращения вторжений (IPS), сосредоточены на мониторинге вертикального трафика, пересекающего периметр сетевой среды, анализе сетевого трафика решения ориентированы на все виды связи — будь то традиционные пакеты в стиле TCP / IP, «виртуальный сетевой трафик», проходящий через виртуальный коммутатор (или «vSwitch»), трафик из облачных рабочих нагрузок и внутри них, а также вызовы API для приложений SaaS или экземпляров бессерверных вычислений. .Эти решения также ориентированы на операционные технологии и сети Интернета вещей (IoT), которые в противном случае полностью невидимы для группы безопасности. Расширенные инструменты NTA эффективны даже при шифровании сетевого трафика.

.Эти решения также ориентированы на операционные технологии и сети Интернета вещей (IoT), которые в противном случае полностью невидимы для группы безопасности. Расширенные инструменты NTA эффективны даже при шифровании сетевого трафика.

Первое поколение этой технологии было направлено на установление базовой линии того, что «нормально» или «хорошо», а затем на выявление аномалий, которые могут быть «нерегулярными» или «плохими». Например, эти решения пытаются обнаружить аномалии, такие как: « Этот IP-адрес обычно не видит соединений из Китая.Оповещать, если такое соединение происходит ». Обратной стороной такого подхода является то, что он является шумным, поскольку бизнес и ИТ постоянно развиваются по вполне законным причинам. Усовершенствованные инструменты NTA работают более интеллектуально, сравнивая не только с прошлым поведением, но и с другими объектами в среде. Другие улучшения также описаны в списке основных функций ниже.

Почему важен анализ сетевого трафика

Злоумышленники постоянно изменяют свою тактику, чтобы избежать обнаружения, и часто используют законные учетные данные с помощью надежных инструментов, уже развернутых в сетевой среде, что затрудняет упреждающее выявление критических рисков безопасности организациями. Продукты для анализа сетевого трафика появились в ответ на неустанные инновации злоумышленников, предлагая организациям реальный путь для борьбы с творческими злоумышленниками.

Продукты для анализа сетевого трафика появились в ответ на неустанные инновации злоумышленников, предлагая организациям реальный путь для борьбы с творческими злоумышленниками.

Кроме того, благодаря широкому распространению облачных вычислений, процессов DevOps и Интернета вещей поддержание эффективной видимости сети стало очень сложным и трудоемким процессом. Продукты NTA могут служить для организаций единственным источником правды, определяя, что на самом деле находится в сети. Сети видят все и предоставляют объективную реальность, с которой часто сталкиваются другие источники данных.

Ключевые функции анализа сетевого трафика

Наиболее эффективные и расширенные решения для анализа сетевого трафика включают следующие ключевые функции:

- Широкая видимость : является ли рассматриваемая сетевая коммуникация традиционными пакетами в стиле TCP / IP, пересекает виртуальный сетевой трафик от vSwitch, трафика от облачных рабочих нагрузок и внутри них, вызовов API к приложениям SaaS или экземпляров бессерверных вычислений — инструменты NTA могут отслеживать и анализировать широкий спектр коммуникаций в режиме реального времени.

- Анализ зашифрованного трафика : Поскольку более 70 процентов веб-трафика зашифровано, организациям необходим доступный метод расшифровки сетевого трафика без нарушения конфиденциальности данных. Решения NTA решают эту задачу, позволяя специалистам по безопасности обнаруживать сетевые угрозы, анализируя полную полезную нагрузку, не заглядывая в нее.

- Отслеживание объектов : продукты NTA предлагают возможность отслеживать и профилировать все объекты в сети, включая устройства, пользователей, приложения, места назначения и многое другое.Затем машинное обучение и аналитика приписывают поведение и отношения названным объектам, предоставляя организациям гораздо большую ценность, чем статический список IP-адресов.

- Комплексная базовая линия : Чтобы не отставать от постоянно меняющихся современных ИТ-сред, решения NTA отслеживают поведение, уникальное для объекта или небольшого числа объектов по сравнению с большинством объектов в среде.

Базовые данные доступны немедленно, а базовые параметры машинного обучения NTA развиваются в режиме реального времени по мере изменения поведения.Кроме того, с возможностями отслеживания объектов базовые параметры NTA являются еще более всеобъемлющими, поскольку они могут понимать объекты источника и назначения в дополнение к шаблонам трафика. Например, то, что может быть нормальным для рабочей станции, не является нормальным для сервера, IP-телефона или камеры.

Базовые данные доступны немедленно, а базовые параметры машинного обучения NTA развиваются в режиме реального времени по мере изменения поведения.Кроме того, с возможностями отслеживания объектов базовые параметры NTA являются еще более всеобъемлющими, поскольку они могут понимать объекты источника и назначения в дополнение к шаблонам трафика. Например, то, что может быть нормальным для рабочей станции, не является нормальным для сервера, IP-телефона или камеры. - Обнаружение и реагирование : Поскольку инструменты NTA приписывают поведение сущностям, для рабочих процессов обнаружения и реагирования доступен обширный контекст. Это означает, что специалистам по безопасности больше не нужно просматривать несколько источников данных, таких как журналы DHCP и DNS, базы данных управления конфигурацией и инфраструктуру службы каталогов, в попытке получить полную видимость.Вместо этого они могут быстро обнаруживать аномалии, решительно отслеживать их, определять основную причину и соответствующим образом реагировать.

Последующие перспективы анализа сетевого трафика

Что делает технологию анализа сетевого трафика особенно значимой, так это ее способность объединять свои основные возможности для обнаружения злонамеренных намерений. До появления продуктов NTA обнаружение намерений было трудоемким, невоспроизводимым процессом, который требовал высокой степени навыков, и специалисты по безопасности изо всех сил пытались выразить аномалии, которые им нужно было искать, способом, который можно было бы автоматизировать с помощью своей системы безопасности. стек технологий.Например, хотя довольно просто реализовать такое правило, как «Оповестить меня, если соединение происходит из страны, с которой мы еще не сталкивались», гораздо сложнее автоматизировать правило типа «Оповестить меня, если кто-нибудь подключится к этой стране». сервер базы данных, а затем передает данные в 2 раза или более по сравнению с историческим средним объемом ».

За счет автоматизации процесса обнаружения злонамеренных намерений передовые решения NTA снижают барьер навыков и усилий, который не позволяет многим организациям эффективно защищать свои наиболее важные активы. Возможность обнаружения в инструментах NTA на основе правил также позволяет большему количеству организаций искать конкретные тактики, техники и процедуры атак. Поскольку сами правила легко определить и автоматически коррелируют между сущностями, временем, протоколами и другими соответствующими параметрами, специалисты по безопасности могут искать последовательности событий в течение недель или месяцев, сопоставляя их с известной цепочкой или структурой уничтожения злоумышленника, такой как MITER. Матрица ATT & CK.

Возможность обнаружения в инструментах NTA на основе правил также позволяет большему количеству организаций искать конкретные тактики, техники и процедуры атак. Поскольку сами правила легко определить и автоматически коррелируют между сущностями, временем, протоколами и другими соответствующими параметрами, специалисты по безопасности могут искать последовательности событий в течение недель или месяцев, сопоставляя их с известной цепочкой или структурой уничтожения злоумышленника, такой как MITER. Матрица ATT & CK.

Возможно, наиболее многообещающим аспектом решений NTA является тот факт, что они позволяют организациям адаптировать технологию в соответствии с уникальными нюансами и потребностями любой конкретной сети.Это позволяет специалистам по безопасности реализовать индивидуальное обнаружение угроз, характерных для конкретной организации, без необходимости в опытных командах по обработке и анализу данных или необходимости изменять обучающие наборы или алгоритмы.

См.

Также

ТакжеПодписаться!

Если вам понравилось то, что вы только что прочитали, подпишитесь, чтобы узнавать о наших исследованиях угроз и анализе безопасности.

Монитор сетевого трафика — просмотр, анализ и оптимизация трафика

Сетевой трафик, также называемый трафиком или трафиком данных, относится к данным, перемещающимся по сети в любой момент времени.Сетевые данные состоят из пакетов, наименьших основных единиц данных, передаваемых по сети. Данные сетевого трафика разбиваются на эти пакеты для передачи и повторно собираются в месте назначения. Пакеты состоят из полезных данных (необработанных данных) и заголовков (метаданных), содержащих такую информацию, как IP-адреса отправителя и получателя.

Существует четыре основные категории сетевого трафика:

- Занятый / интенсивный трафик, при котором используется высокая пропускная способность

- Трафик не в реальном времени, который относится к полосе пропускания, потребляемой в рабочее время

- Интерактивный трафик, трафик сталкивается с конкуренцией за пропускную способность, что приводит к медленному отклику, если не установлены приоритеты для трафика и приложений.

- Трафик, чувствительный к задержкам, что также может привести к снижению времени отклика из-за конкуренции за пропускную способность.

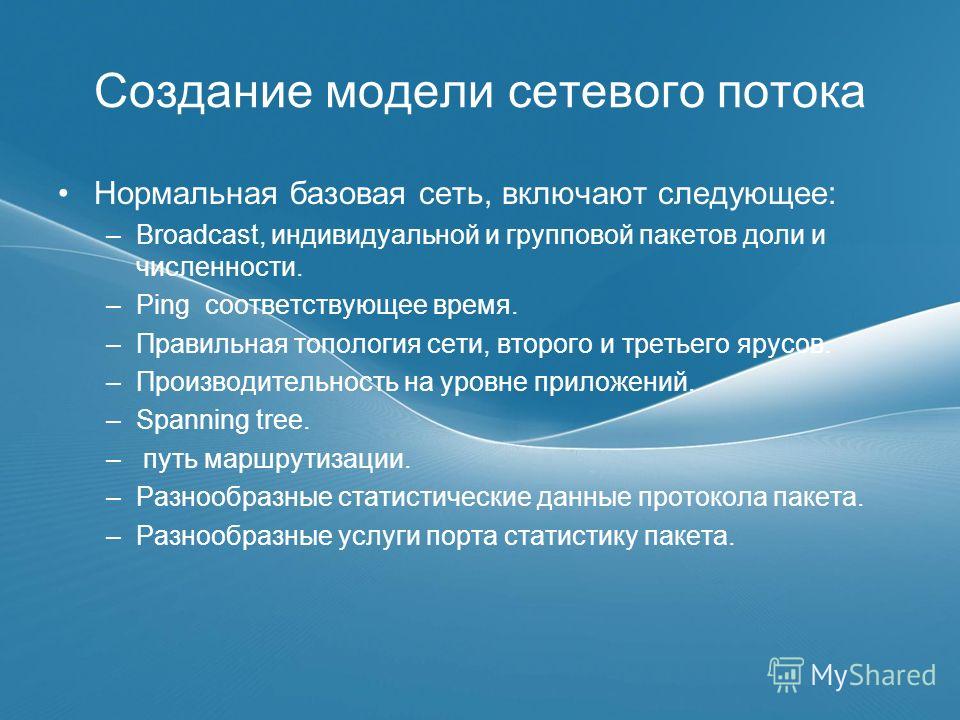

Получение информации о сетевом трафике важно при управлении и измерении пропускной способности (объем данных, который может быть передан за установленный промежуток времени), а поддержание функциональной пропускной способности критически важно для предоставления услуг.

Анализ сетевого трафика может иметь много преимуществ. Это может помочь выявить узкие места в сети, которые возникают, когда не хватает мощности обработки данных для управления объемом проходящего в настоящее время трафика. Это также может помочь определить пользователей или приложения, которые больше всего говорят в сети. Этот анализ также имеет преимущества с точки зрения безопасности, поскольку необычно высокий объем трафика в сети может указывать на кибератаку.

Анализ сетевого трафика также может дать представление о текущих и прошлых моделях использования полосы пропускания, что позволит вам лучше понять будущие потребности вашей организации в сети. Измеряя объемы и типы данных, передаваемых по сети, администраторы могут лучше управлять ими, чтобы гарантировать, что наиболее важные процессы получают необходимую пропускную способность.

Измеряя объемы и типы данных, передаваемых по сети, администраторы могут лучше управлять ими, чтобы гарантировать, что наиболее важные процессы получают необходимую пропускную способность.

Вот несколько основных шагов, необходимых для ручной проверки сетевого трафика через маршрутизатор:

- Получите доступ к маршрутизатору, введя его IP-адрес в веб-браузере.

- После входа в систему найдите на маршрутизаторе раздел «Состояние» (в зависимости от типа маршрутизатора у вас может быть даже раздел «Пропускная способность» или «Монитор сети»).

- Оттуда вы сможете увидеть IP-адреса устройств, подключенных к вашей сети.

- Для большинства современных маршрутизаторов вы должны иметь возможность щелкнуть на уровне устройства и всей сети, чтобы увидеть активность трафика.

Для любой организации знание количества подключенных устройств и их использования — хороший первый шаг к пониманию потенциальных требований к полосе пропускания, необходимых для поддержки объема трафика в сети. Однако эти данные о трафике на поверхностном уровне часто не поддерживают возможность видеть или действовать в соответствии с этой информацией в масштабе для устройств в вашей среде.

Однако эти данные о трафике на поверхностном уровне часто не поддерживают возможность видеть или действовать в соответствии с этой информацией в масштабе для устройств в вашей среде.

Лучший способ проверить сетевой трафик — использовать такой инструмент, как SolarWinds ® Bandwidth Analyzer Pack (BAP). BAP создан для автоматической проверки и компиляции информации о сетевом трафике с устройств в вашей сети на централизованной панели инструментов и предупреждения вас о любом подозрительном поведении в вашей сети.

Первым шагом в отслеживании активности сетевого трафика является понимание того, что вы хотите отслеживать или проблему, которую вы пытаетесь решить.Сюда входит мониторинг трафика на серверы, брандмауэры или другие устройства в вашей сети или для решения конкретной проблемы, такой как использование полосы пропускания или потеря пакетов. Определив сначала цель мониторинга, вы можете ограничить свое внимание наиболее важными показателями вашего анализа и лучшими инструментами для устранения неполадок.

Например, мониторинг активности трафика на уровне пакетов может помочь вам понять, как пакеты перемещаются между устройствами, чтобы гарантировать доставку ваших услуг.Мониторинг активности трафика между сетевыми устройствами также может дать представление о том, теряются ли пакеты из-за недостаточной пропускной способности. Использование таких команд, как tracert, может обеспечить некоторую видимость пакетов, но сниффер пакетов, также называемый анализатором сети или анализатором протокола, создан для перехвата, регистрации и анализа сетевого трафика и данных. Понимание происхождения и назначения пакетов, отброшенных пакетов, колебаний в пакетном трафике и аналогичных точек данных может сигнализировать о проблемах и помочь администраторам точно определить местонахождение проблем с сетевой активностью.

Хотя сниффер может предоставить информацию на уровне пакетов, только решение для мониторинга сетевой активности разработано, чтобы помочь вам ответить на вопрос, является ли уровень сетевого трафика нормальным для вашей инфраструктуры. Помимо простого мониторинга сетевого трафика, важно иметь инструмент мониторинга сетевого трафика для измерения трафика и предоставления подробного анализа, позволяющего вносить изменения в политику и максимально использовать возможности полосы пропускания.

Помимо простого мониторинга сетевого трафика, важно иметь инструмент мониторинга сетевого трафика для измерения трафика и предоставления подробного анализа, позволяющего вносить изменения в политику и максимально использовать возможности полосы пропускания.

Инструмент мониторинга сетевого трафика в SolarWinds BAP разработан, чтобы помочь вам с легкостью выявлять проблемы сетевого трафика, чтобы вы могли улучшить возможности полосы пропускания для обеспечения хорошей производительности для конечных пользователей.

SolarWinds BAP создан для отслеживания того, как трафик перемещается между устройствами и влияет ли взаимодействие с конечным пользователем с помощью метаданных пакетов, для расчета времени отклика приложения и сети, а также возможности сравнивать прошлые и текущие уровни сетевого трафика для выявления тенденций.Функция PerfStack ™ упрощает идентификацию первопричины с возможностью сопоставления показателей производительности на временной шкале перетаскивания. Для администраторов, которые не могут находиться у своей панели управления 24/7, BAP поддерживает расширенные сетевые оповещения. Используйте простые или сложные условия триггера, чтобы настроить автоматические предупреждения с подробностями, которые вам нужны, чтобы ускорить устранение неполадок, а затем настройте эти предупреждения для отправки администраторам по вашему выбору.

Для администраторов, которые не могут находиться у своей панели управления 24/7, BAP поддерживает расширенные сетевые оповещения. Используйте простые или сложные условия триггера, чтобы настроить автоматические предупреждения с подробностями, которые вам нужны, чтобы ускорить устранение неполадок, а затем настройте эти предупреждения для отправки администраторам по вашему выбору.

Что такое анализ и мониторинг сетевого трафика (NTA)?

Ключевые преимущества анализа сетевого трафика

С сегодняшним мышлением в отношении кибератак «это не если, это когда» для специалистов по безопасности может показаться непосильной задачей обеспечить защиту как можно большей части среды организации.Сеть является критическим элементом поверхности их атаки; Получение прозрачности своих сетевых данных дает еще одну область, в которой они могут обнаруживать атаки и предотвращать их на раннем этапе. Преимущества NTA включают:

- Улучшенная видимость устройств, подключенных к вашей сети (например, устройств Интернета вещей, посетителей медицинских учреждений)

- Соответствовать требованиям

- Устранение неполадок в работе и безопасности

- Быстрее реагируйте на расследования с подробным описанием и дополнительным сетевым контекстом

Ключевым этапом настройки NTA является сбор данных из правильных источников. Потоковые данные отлично подходят, если вы ищете объемы трафика и отображаете путь сетевого пакета от его источника до места назначения. Этот уровень информации может помочь обнаружить неавторизованный трафик WAN и использовать сетевые ресурсы и производительность, но ему может не хватать подробной информации и контекста, чтобы разобраться в проблемах кибербезопасности.

Потоковые данные отлично подходят, если вы ищете объемы трафика и отображаете путь сетевого пакета от его источника до места назначения. Этот уровень информации может помочь обнаружить неавторизованный трафик WAN и использовать сетевые ресурсы и производительность, но ему может не хватать подробной информации и контекста, чтобы разобраться в проблемах кибербезопасности.

Пакетные данные, извлеченные из сетевых пакетов, могут помочь администраторам сети понять, как пользователи реализуют / работают с приложениями, отслеживать использование каналов WAN и отслеживать подозрительные вредоносные программы или другие инциденты безопасности.Инструменты глубокой проверки пакетов (DPI) обеспечивают 100% видимость в сети, преобразуя необработанные метаданные в читаемый формат и позволяя администраторам сети и безопасности детализировать до мельчайших деталей.

Важность анализа сетевого трафика

Хорошая практика — всегда внимательно следить за периметром сети. Даже при наличии сильных брандмауэров возможны ошибки, и несанкционированный трафик может пройти. Пользователи также могут использовать такие методы, как туннелирование, внешние анонимайзеры и VPN, чтобы обойти правила брандмауэра.

Даже при наличии сильных брандмауэров возможны ошибки, и несанкционированный трафик может пройти. Пользователи также могут использовать такие методы, как туннелирование, внешние анонимайзеры и VPN, чтобы обойти правила брандмауэра.

Кроме того, рост числа программ-вымогателей как распространенного типа атак в последние годы делает мониторинг сетевого трафика еще более важным. Решение для мониторинга сети должно уметь обнаруживать активность, указывающую на атаки программ-вымогателей, через небезопасные протоколы. Возьмем, к примеру, WannaCry, где злоумышленники активно сканировали сети с открытым TCP-портом 445, а затем использовали уязвимость в SMBv1 для доступа к сетевым файловым ресурсам.

Протокол удаленного рабочего стола (RDP) — еще одно часто используемое приложение.Убедитесь, что вы заблокировали любые попытки входящего подключения на своем брандмауэре. Мониторинг трафика внутри ваших брандмауэров позволяет проверять правила, получать ценную информацию, а также может использоваться в качестве источника предупреждений на основе сетевого трафика.

Остерегайтесь любой подозрительной активности, связанной с протоколами управления, такими как Telnet. Поскольку Telnet является незашифрованным протоколом, трафик сеанса будет отображать последовательности команд интерфейса командной строки (CLI), соответствующие марке и модели устройства.Строки CLI могут отображать процедуры входа в систему, представление учетных данных пользователя, команды для отображения загрузки или текущей конфигурации, копирование файлов и многое другое. Обязательно проверьте свои сетевые данные на наличие устройств, использующих незашифрованные протоколы управления, например:

- Telnet

- Протокол передачи гипертекста (HTTP, порт 80)

- Простой протокол управления сетью (SNMP, порты 161/162)

- Cisco Smart Install (порт SMI 4786)

Какова цель анализа и мониторинга сетевого трафика?

Многие операционные проблемы и проблемы безопасности могут быть исследованы с помощью анализа сетевого трафика как на границе сети, так и в ядре сети. С помощью инструмента анализа трафика вы можете обнаруживать такие вещи, как большие загрузки, потоковая передача или подозрительный входящий или исходящий трафик. Убедитесь, что вы начали с мониторинга внутренних интерфейсов брандмауэров, что позволит вам отслеживать активность конкретных клиентов или пользователей.

С помощью инструмента анализа трафика вы можете обнаруживать такие вещи, как большие загрузки, потоковая передача или подозрительный входящий или исходящий трафик. Убедитесь, что вы начали с мониторинга внутренних интерфейсов брандмауэров, что позволит вам отслеживать активность конкретных клиентов или пользователей.

NTA также предоставляет организациям больше информации об угрозах в их сетях за пределами конечной точки. С ростом количества мобильных устройств, устройств Интернета вещей, смарт-телевизоров и т. Д. Вам нужно что-то более интеллектуальное, чем просто журналы с брандмауэров.Журналы брандмауэра также создают проблемы, когда сеть подвергается атаке. Вы можете обнаружить, что они недоступны из-за нагрузки на брандмауэр или что они были перезаписаны (или иногда даже изменены хакерами), что привело к потере важной криминалистической информации.

Вот некоторые примеры использования для анализа и мониторинга сетевого трафика:

- Обнаружение активности программ-вымогателей

- Мониторинг кражи данных / интернет-активности

- Мониторинг доступа к файлам на файловых серверах или базах данных MSSQL

- Отслеживание активности пользователя в сети с помощью отчетов User Forensics

- Опишите, какие устройства, серверы и службы работают в сети.

- Выявить и определить основную причину пиков полосы пропускания в сети

- Предоставляет информационные панели в реальном времени с акцентом на активность сети и пользователей

- Создание отчетов о сетевой активности для руководства и аудиторов за любой период времени

На что обращать внимание при решении для анализа и мониторинга сетевого трафика

Не все инструменты для мониторинга сетевого трафика одинаковы.Как правило, их можно разделить на два типа: инструменты на основе потоков и инструменты глубокой проверки пакетов (DPI). В этих инструментах у вас будут варианты программных агентов, хранения исторических данных и систем обнаружения вторжений. При оценке того, какое решение подходит для вашей организации, учитывайте следующие пять факторов:

- Доступность устройств с поддержкой потока: Есть ли в вашей сети устройства с поддержкой потока, способные генерировать потоки, необходимые для инструмента NTA, который принимает только потоки, такие как Cisco Netflow? Инструменты DPI принимают необработанный трафик, обнаруживаемый в каждой сети через любой управляемый коммутатор, и не зависят от производителя.

Сетевые коммутаторы и маршрутизаторы не требуют каких-либо специальных модулей или поддержки, только трафик от SPAN или зеркала порта от любого управляемого коммутатора.

Сетевые коммутаторы и маршрутизаторы не требуют каких-либо специальных модулей или поддержки, только трафик от SPAN или зеркала порта от любого управляемого коммутатора. - Источник данных: Данные потока и пакетные данные поступают из разных источников, и не все инструменты NTA собирают и то, и другое. Обязательно просмотрите свой сетевой трафик и решите, какие части являются критическими, а затем сравните возможности с инструментами, чтобы убедиться, что все, что вам нужно, покрыто.

- Точки в сети: Подумайте, использует ли инструмент программное обеспечение на основе агентов или без агентов.Также будьте осторожны, чтобы сразу не отслеживать слишком много источников данных. Вместо этого будьте стратегически важны при выборе мест, где сходятся данные, например, интернет-шлюзов или виртуальных локальных сетей, связанных с критически важными серверами.

- Данные в реальном времени и исторические данные: Исторические данные имеют решающее значение для анализа прошлых событий, но некоторые инструменты для мониторинга сетевого трафика не сохраняют эти данные с течением времени.

Также проверьте, установлена ли цена на инструмент в зависимости от объема данных, которые вы хотите сохранить. Четко понимайте, какие данные вам нужны больше всего, чтобы найти вариант, наиболее соответствующий вашим потребностям и бюджету.

Также проверьте, установлена ли цена на инструмент в зависимости от объема данных, которые вы хотите сохранить. Четко понимайте, какие данные вам нужны больше всего, чтобы найти вариант, наиболее соответствующий вашим потребностям и бюджету. - Полный захват пакетов, стоимость и сложность: Некоторые инструменты DPI захватывают и сохраняют все пакеты, что приводит к дорогостоящим устройствам, увеличению затрат на хранение и большому обучению / опыту работы. Другие выполняют большую «тяжелую работу», захватывая полные пакеты, но извлекая только критически важные детали и метаданные для каждого протокола. Такое извлечение метаданных приводит к значительному сокращению объема данных, но при этом содержит удобочитаемые и полезные детали, которые идеально подходят как для сетевых специалистов, так и для групп безопасности.

Заключение