Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

Ответы на часто задаваемые вопросы

Утилита для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh

К разделу «Утилиты для лечения»

Статья обновлена: 11 апреля 2022 ID: 8547

Хотите избежать заражений в будущем? Установите Kaspersky Internet Security.

Чтобы загрузить бесплатную утилиту Kaspersky RannohDecryptor для расшифровки файлов после заражения Trojan-Ransom.Win32.Rannoh, нажмите Скачать.

Скачать

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения программами-шифровальщиками:

- Trojan-Ransom.Win32.Rannoh.

- Trojan-Ransom.Win32.AutoIt.

- Trojan-Ransom.Win32.Cryakl.

- Trojan-Ransom.Win32.CryptXXX версии 1, 2 и 3.

- Trojan-Ransom.Win32.Polyglot.

- Trojan-Ransom.Win32.Fury.

- Trojan-Ransom.Win32.Yanluowang.

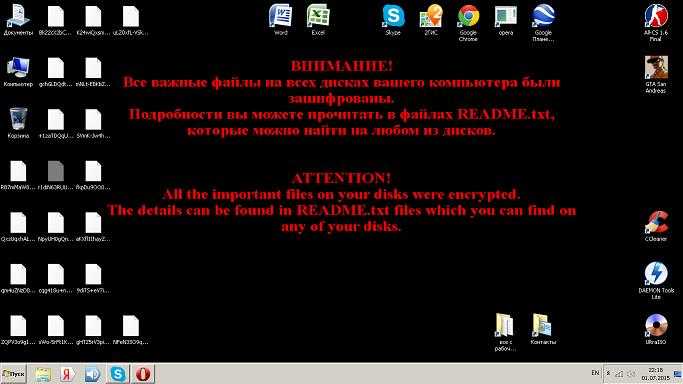

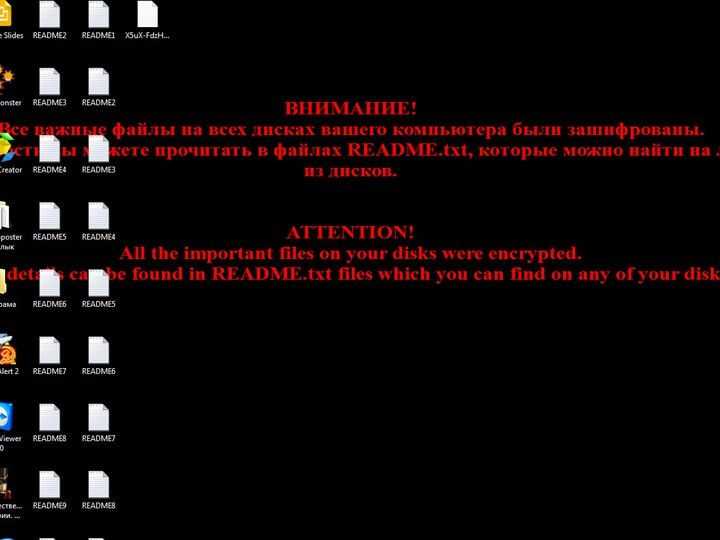

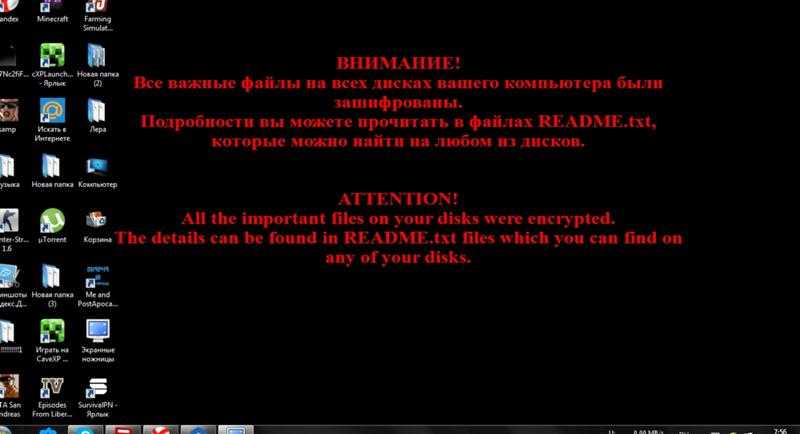

При заражении все файлы на компьютере изменяются по шаблонам:

| Программа-шифровальщик | Как изменяются файлы |

|---|---|

| Trojan-Ransom.Win32.Rannoh | Имена и расширения изменяются по шаблону locked-<оригинальное_имя>.<4 произвольных буквы>. |

| Trojan-Ransom.Win32.AutoIt | Расширения изменяются по шаблону <оригинальное_имя>@<почтовый_домен>_.<набор_символов>. Например, [email protected]_.RZWDTDIC. |

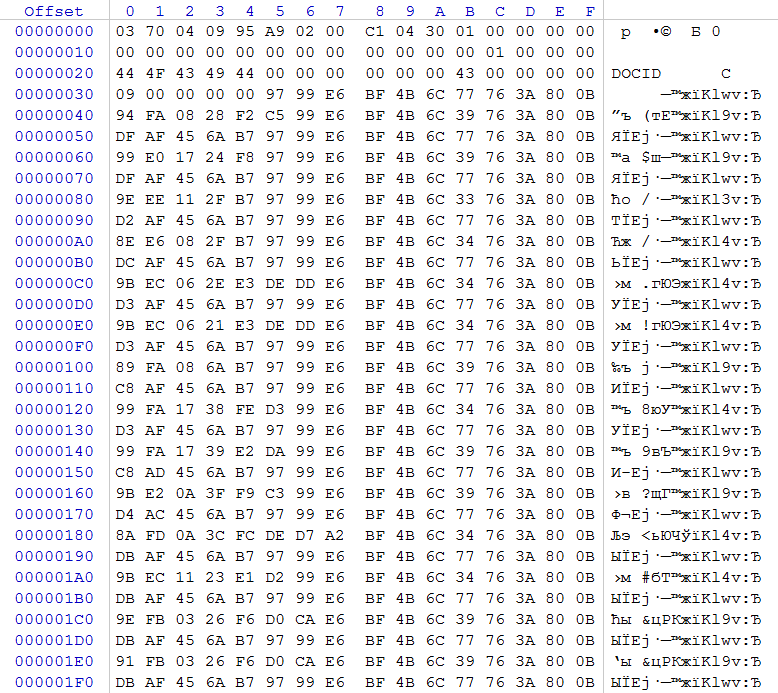

| Trojan-Ransom.Win32.Cryakl | В конец содержимого файлов добавляется метка {CRYPTENDBLACKDC}. |

| Trojan-Ransom.Win32.CryptXXX | Расширения изменяются по шаблонам:

|

| Trojan-Ransom.Win32.Crybola | Расширения изменяется по шаблону <оригинальное_имя>.ebola. |

| Trojan-Ransom.Win32.Yanluowang | Расширения изменяется по шаблону <оригинальное_имя>.yanluowang. |

Остальные программы-шифровальщики не меняют расширения файлов.

Если вам нужно расшифровать файлы, пострадавшие от Trojan-Ransom.Win32.CryptXXX, обратите внимание на особенности работы RannohDecryptor:

- В системе, зараженной этой программой-шифровальщиком, утилита сканирует ограниченное количество форматов файлов:

- 1cd, 7z, ai, avi, bz2, cab, cdr, cdw, cdx, cf, chm, dbf, djvu, doc, docm, docx, dt, dwg, epf, eps, erf, ert, fla, flac, flv, gif, gz, html, iso, jpeg, jpg, ldf, md, mdb, mdf, mov, mp3, mp4, mxl, nef, ods, odt, ogg, pdf, php, png, ppt, pptm, pptx, ps1, psd, pst, qbb, rar, rcf, rtf, sdf, sldasm, slddrw, tib, tif, tiff, vhd, vhdx, vsd, wav, xls, xlsm, xlsx, xlt, zip.

- Восстановление ключа для расшифровки файлов, пострадавших от Trojan-Ransom.Win32.CryptXXX версии 2, может занять долгое время. В этом случае утилита показывает предупреждение:

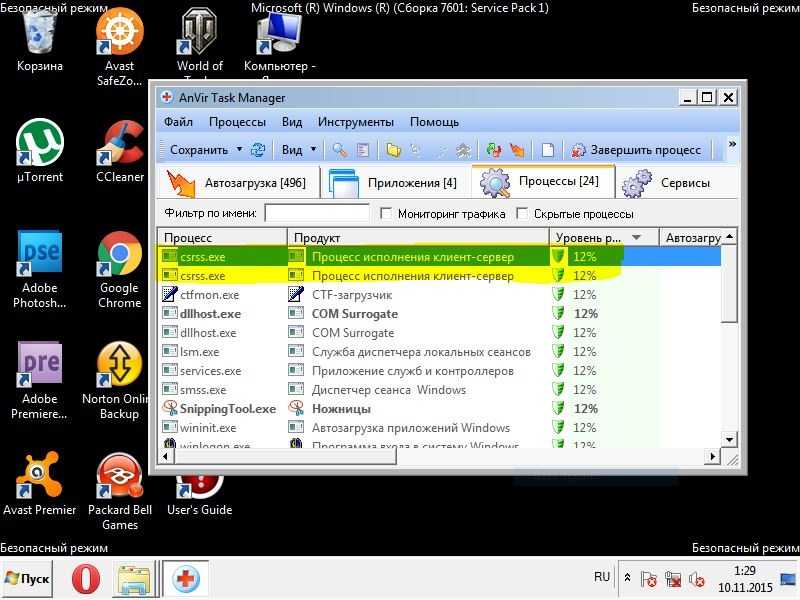

Как вылечить зараженную систему

- Скачайте файл RannohDecryptor.zip.

- Запустите файл RannohDecryptor.exe на зараженном компьютере.

- Внимательно прочитайте Лицензионное соглашение «Лаборатории Касперского». Нажмите Принять, если вы согласны со всеми пунктами.

- Если вы хотите, чтобы утилита автоматически удалила зашифрованные файлы после расшифровки:

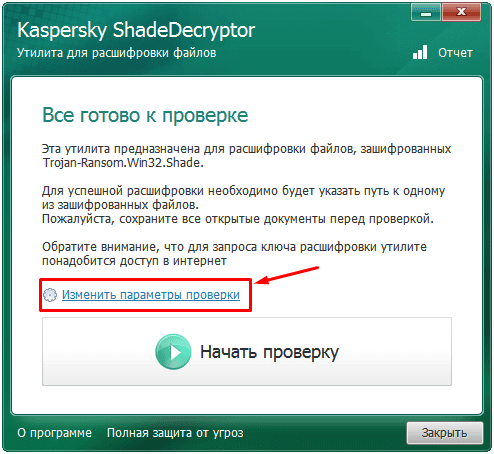

- Перейдите по ссылке Изменить параметры проверки в главном окне.

-

Установите флажок Удалять зашифрованные файлы после успешной расшифровки.

- В главном окне нажмите Начать проверку.

- Укажите путь к зашифрованному файлу.

- Для расшифровки некоторых троянов утилита запросит оригинальную (незашифрованную) копию одного шифрованного файла. Вы можете найти такую копию в почте, на съемном носителе, на других ваших компьютерах или в облачных хранилищах. Нажмите Продолжить и укажите путь к оригинальной копии.

Если файлы зашифрованы Trojan-Ransom.Win32.CryptXXX, укажите файлы самого большого размера. Из-за особенностей этой программы-шифровальщика расшифровка будет доступна только для файлов равного или меньшего размера.

- Дождитесь окончания поиска и расшифровки зашифрованных файлов.

Файлы будут расшифрованы.

Если файлы были зашифрованы Trojan-Ransom.Win32.Cryakl, Trojan-Ransom.Win32.Polyglot или Trojan-Ransom.Win32.Fury, утилита сохранит файлы на старом месте с расширением .decryptedKLR.оригинальное_расширение. Если вы выбрали Удалять зашифрованные файлы после успешной расшифровки, утилита сохранит расшифрованные файлы с оригинальным именем.

Если файлы были зашифрованы Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Cryakl, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.CryptXXX, Trojan-Ransom.Win32.Crybola или Trojan-Ransom.Win32.Yanluowang, утилита сохранит файлы на старом месте с оригинальным расширением.

По умолчанию утилита выводит отчет о работе в корень диска, на котором установлена операционная система. Имя отчета имеет вид: ИмяУтилиты.Версия_Дата_Время_log.txt. Например, C:\RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

Команда для запуска утилиты из командной строки

| Имя команды | Значение | Пример |

|---|---|---|

| -l <имя_файла> | Запись отчета о работе утилиты в файл. | RannohDecryptor.exe -l C:\Users\Administrator\Downloads\log. |

Что делать, если утилита не помогла

Если утилита RannohDecryptor не помогла расшифровать файлы, скачайте и запустите утилиты XoristDecryptor или RectorDecryptor.

Чтобы исключить возможность заражения в будущем, установите программу Kaspersky Internet Security.

Была ли информация полезна?

ДаНет

Полезные ссылки:

Обратиться за помощью на форум фан-клуба «Лаборатории Касперского»

Бесплатные утилиты для лечения

К разделу «Утилиты для лечения»

Как мы можем улучшить статью?

Ваш отзыв будет использован только для улучшения этой статьи.

Отправить Отправить

Спасибо за отзыв!

Ваши предложения помогут улучшить статью.

OK

Вирус-шифровальщик. БОЛЬШАЯ статья / Хабр

В новости «ОСТОРОЖНО. Вирус-шифровальщик Trojan.Encoder.225» я уже подробно рассказывал об одном конкретном вирусе Trojan.Encoder.225, но, на тот момент, решения по расшифровке я так и не получил.

Но в последствии (спустя 3 с лишним недели после начала дэшифровки) ситуация изменилась в лучшую сторону. За этот период мною были успешно расшифрованы данные сразу после двух вирусов Trojan.Encoder.225 и Trojan.Encoder.263 на разных ПК.

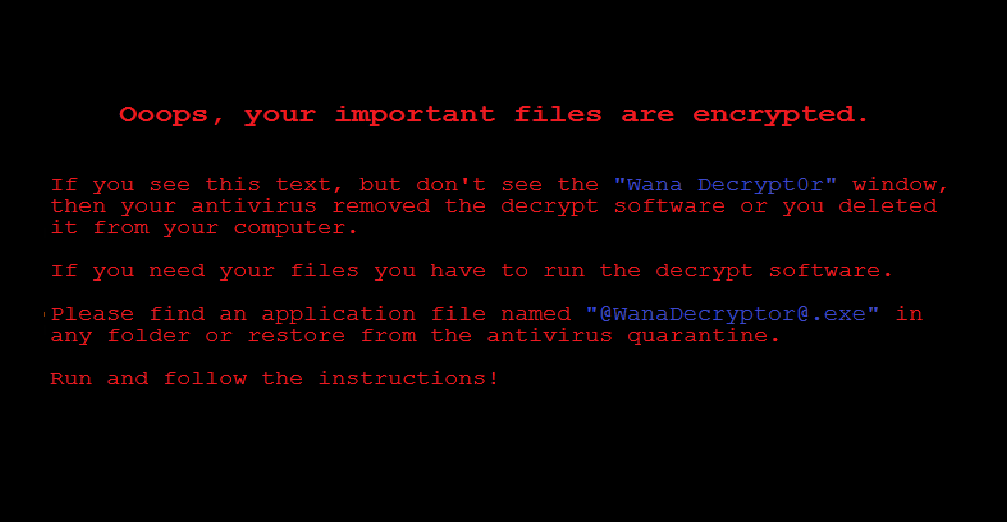

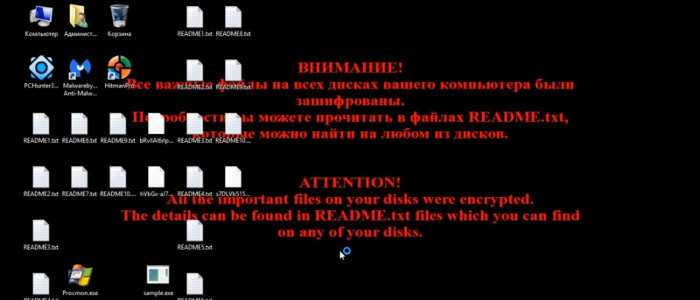

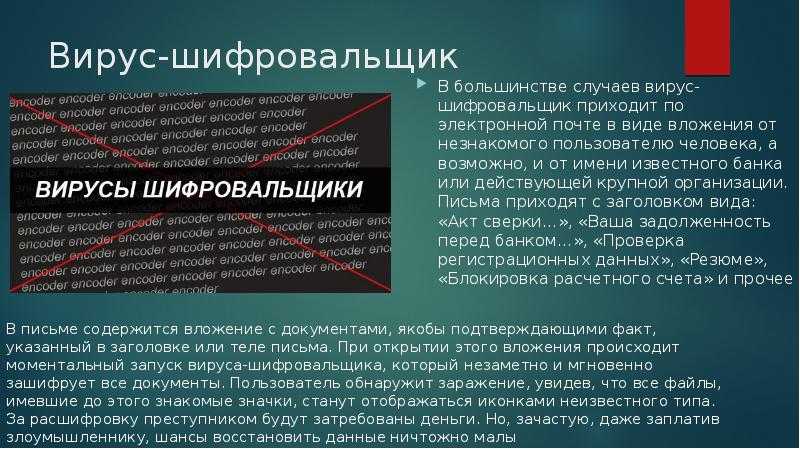

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

Негативное отступление.

И, пользуясь случаем, хочу отметить два

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ»???

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

Попытка №1

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

В общем полная неудача.

Попытка №2

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Попытка №3

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan. Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА!!!

Пишите мне в личку или по иным контактам. Я на этом уже «собаку съел». Поэтому мне не лень на ночь поставить сервак на расшифровку.

Этот вирус — «бич» современности и брать «бабло» с однополчан — это не гуманно. Хотя, если кто-нибудь «бросит» пару баксов на мой счет яндекс.деньги 410011278501419 — я буду не против. Но это совсем не обязательно. Обращайтесь. Обрабатываю заявки в своё свободное время.

Новые сведенья!

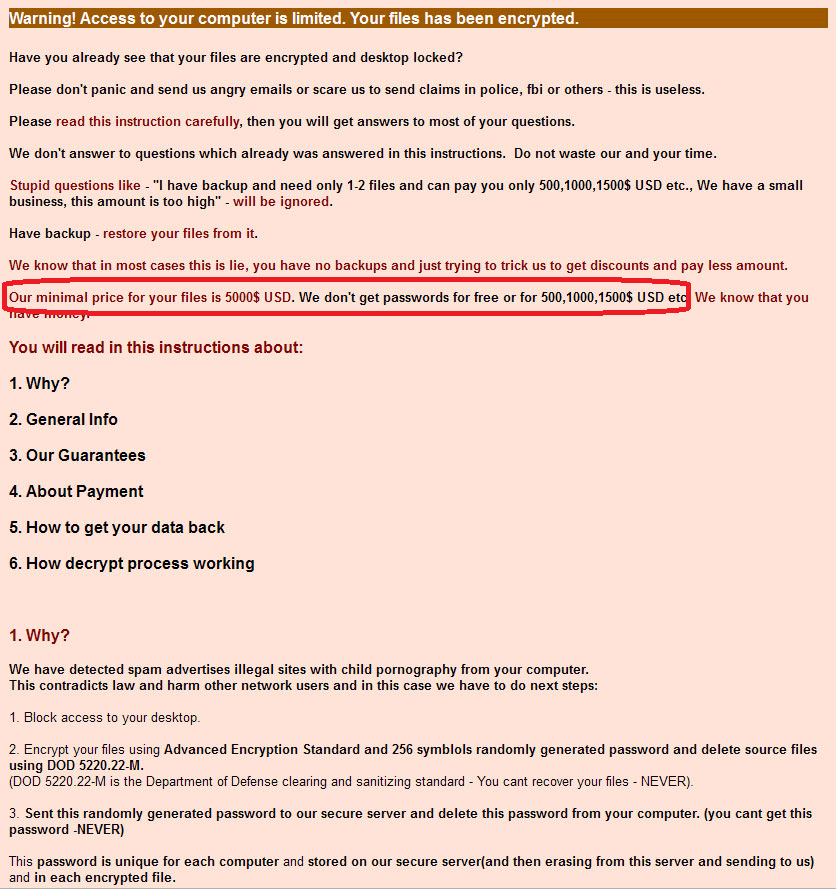

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Всем, кто пострадал от этого вируса рекомендую:

1. Используя встроенный поиск windows найти все файлы, содержащие расширение . perfect, скопировать их на внешний носитель.

perfect, скопировать их на внешний носитель.

2. Скопировать так же файл CONTACT.txt

3. Положить этот внешний носитель «на полочку».

4. Ждать появления утилиты-дешифратора.

Что НЕ надо делать:

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор!!!».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v. martyanov`у с форума «Доктор Вэб».

martyanov`у с форума «Доктор Вэб».

0 الأداة أدوات مطابقة لبحثك

قد يعجبك أيضاً

| اسم الأداة | فك التشفير | البرامج المُحدَّثة |

|---|---|---|

برنامج «Тень» | Цвет Shade تنزيل | 30 апр 2020 |

برنامج «Рахни» | يفك تشفير الملفات المصابة بفيروساs «rakhni», «Agent. دليل الاستخدام تنزيل | 16 фев 2022 |

برنامج «Ранно» | يفك تشفير الملفات المصابة بفيروسات «rannoh» و ”autoit” و ”fury” و ”cryakl” و ”Crybola” و ”Cryptxxx (النسخ 1 etgles strajElt strot ا ال Затем stryglet ا الпустил الJestoke ع اoke„ ontake ع اoke ع 2). دليل الاستخدام تنزيل | 15 апр 2022 |

Код «CoinVault» | يفك تشفير الملفات المصابة بفيروسي «CoinVault» и «Bitcryptor»; وقد جاء ابتكاره بالتعاون بين الوحدة الوطنية لمكافحة الجرائم التقنية (nhtcu) التابعةرشملهلдол اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть اесть الالзнес الالهلзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес اесть الالзнес الالзнес الالзнес الالзнес الالзнес الالзнес الالзнес اесть الالдол. دليل الاستخدام تنزيل | 15 апр 2015 |

برنامج «Лесной пожар» | يفك تشفير الملفات المصابة بفيروس «Wildfire». دليل الاستخدام تنزيل | 24 авг 2016 |

برنامج «Хорист» | يفك تشفير الملفات المصابة بفيروسي «Хорист» и «Вандев». دليل الاستخدام تنزيل | 23 августа 2016 |

قم بتنزيل برنامج «Касперский полная безопасность» لتجنب أي هجوم من فيروسات الفدية في المستق من فيروسات الفدية في المستقب 10003

قم بتنزيل النسخة التجريبية اشترِ النسخة الكاملة.

Бесплатные дескрипторы для программ-вымогателей

0 ferramenta encontrada

Você tambem pode gostar de

| Nome da ferramenta | ОПИСАНИЕ | Атуализадо |

|---|---|---|

Расшифровщик теней | Скачать | 30 апр 2020 |

Рахни Дешифратор | Расшифровщик блоков архивов для Rakhni, Agent. Гиас-де-пассо-а-пассо Скачать | 16 фев 2022 |

Ранно Дешифратор | Расшифровщик блоков архивов для Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot (Marsjoke), Yanluowang. |

crypt;

crypt;

iih», «Aura», «Autoit», «Pletor», «Rotor», «Lamer», «Cryptokluchen», «Lortok», «Democry». ,4 من «Битман (TeslaCrypt)», «Химера», «Crysis (النسختين 2,3)». أجدد التحديثات: يفك تشفير فيروس الفدية «Дхарма». Cryakl ”

iih», «Aura», «Autoit», «Pletor», «Rotor», «Lamer», «Cryptokluchen», «Lortok», «Democry». ,4 من «Битман (TeslaCrypt)», «Химера», «Crysis (النسختين 2,3)». أجدد التحديثات: يفك تشفير فيروس الفدية «Дхарма». Cryakl ”

iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman, (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3). Возможные варианты: Дхарма, Крякл, Ятрон, FortuneCrypt, Fonix, Maze, Сехмет, Эгрегор.

iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman, (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3). Возможные варианты: Дхарма, Крякл, Ятрон, FortuneCrypt, Fonix, Maze, Сехмет, Эгрегор.