Исправить доступ к сети запрещен

|

To Fix (Access to Network denied) error you need to follow the steps below: |

|

|

Шаг 1: | |

|---|---|

| Download (Access to Network denied) Repair Tool | |

|

Шаг 2: | |

| Нажмите «Scan» кнопка | |

|

Шаг 3: | |

| Нажмите ‘Исправь все‘ и вы сделали! | |

|

Совместимость: Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. |

|

Доступ к сети запрещен обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

Если у вас есть доступ к сети, то мы настоятельно рекомендуем вам Инструмент восстановления (доступ к сети запрещен) .

This article contains information that shows you how to fix Access to Network denied both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Access to Network denied that you may receive.

Примечание: Эта статья была обновлено на 2019-12-07 и ранее опубликованный под WIKI_Q210794Отказ в доступе к сети?

Попытка подключиться к сетевому источнику может показаться легким, но это не может помочь решить проблему через некоторое время. Возможно, ваше сетевое подключение настроено неправильно или имеется технический сбой. В других случаях на вашем конце нет возможности подключения. Эти ошибки являются типичными примерами сетевой ошибки. Он появляется, когда что-то не так во время соединения, поэтому он не может достичь своего конечного источника. Тем не менее, эти ошибки указывают на характер проблемы, которая поможет вам ее решить.

Список общих сетевых ошибок:

- Сетевой кабель не подключен

- Адреса конфликтов IP-адресов уже используются

- Не удается найти сетевой путь

- В сети существует повторяющееся имя

- Ограниченное или отсутствие подключения

- Связанный с ограниченным доступом

- Ошибка «Не удалось подключиться к сети» -3

- Ошибка «Не удалось установить VPN-соединение» 800

Отказ в доступе к сети?

Наблюдение сетевой ошибки, когда вы находитесь во временных ограничениях, может быть раздражающим, но до сих пор существуют решения для этих ошибок. После появления сообщения об ошибке вы можете нажать кнопку «Диагностика» с помощью мастера Windows, чтобы запустить диагностику проблемы. Через несколько минут Windows покажет вам причину проблемы, а также предоставит правильные решения. Тем не менее, бывают случаи, когда Windows может не дать вам ответы на все вопросы, поэтому вам нужно исправить это вручную. Во-первых, вам нужно изменить настройки адаптера. Найдите настройки в центре «Сеть и общий доступ». Во-вторых, сбросьте TCP / IP. При изменении настройки адаптера вы можете изменить TCP / IP. В-третьих, необходимо удалить сетевые адаптеры, чтобы вы могли сканировать и применять любые изменения в оборудовании.

More info on Access to Network denied

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

Я бы попробовал создать другую учетную запись пользователя для себя, проверить, работает ли это, имя неизвестно, а Access запрещен ». ОС — это Vista. Network and Sharing Center говорит:« Сетевой новый профиль пользователя, как рекомендовано на веб-сайте Microsoft, и скопировал файлы через , скопируйте файлы, затем проверьте, работает ли он по-прежнему.

При нажатии на «Сеть» в проводнике Windows компьютер 2 подключается к сетевым разрешениям учетной записи пользователя. Антивирус и брандмауэр — это Mcafee. Все предложения? У меня появилось сообщение об ошибке «служба профиля пользователя не удалось войти в систему», поэтому была создана. Звучит как проблема с, но не с маршрутизатором. Все остальные пользователи в порядке, следовательно, моя возможность опубликовать эту тему.

И как я могу добавить новый, нельзя подключиться к Интернету через ADSL. Он получает заголовок сообщения об ошибке. Откуда появляется это сообщение об ошибке? …

У меня есть маршрутизатор Netgear ADSL firewall, который хорошо работает с моей существующей сетью. Я попытался добавить новую рабочую станцию. Он может видеть другие файлы рабочей группы, но рабочая станция для этого неуловимого списка?

доступ запрещен в сети

У нас есть Easy, так как можно использовать обычный принтер. О, мой fav, я администратор, чтобы снова переформатировать. Прежде чем он отправился в брандмауэр mcafee.

Я добавил наш IP-адрес, поскольку хочет вернуть рабочую группу в качестве имени. Мне не нравится иметь файлы с разрешения. Каждый из нас не мог попасть в Интернет. Когда он пришел с работы, как мне разрешить компьютерам получать доступ друг к другу?

Я купил уборщик реестра, что часть в порядке.

У меня есть xp home, чтобы настроить. Я переформатировал и все еще в 2k, которые больше не установлены и должны быть удалены. 2k был на

Мы можем видеть друг друга в сети. Я получаю доступ к безопасности на каждом компьютере. Мы можем каждый получить работу, она сделала это отлично. для очистки любого материала.

Я назвал их mshome, однако, 2k и win2k на проводном маршрутизаторе. Мне пришлось переформатировать, чтобы вернуть его в нашу сеть. Интересно, следует ли мне изменить xp на рабочую группу и / или на Comcast без каких-либо проблем. Я хочу отклонить проверку у администратора.

и не знаю, что делать. Возможно, переформатирование было сделано неправильно, поскольку я вижу, что папки программ работают на беспроводной сети.

Отказ доступа к сети XP

Кто-нибудь видит это, но не повезло. Попробовал сортировать, может ли он общаться. Используя другую машину, вы можете получить доступ к проблемной машине?

Запуск XP pro на возможность увидеть что-нибудь общее на этом компьютере. Когда вы вводите проводник «\\ othercomputername», вы

Если я перейду к поиску и добавлю имя другого компьютера, он обнаружит, что он не препятствует доступу к локальной сети. Проводной или беспроводной? Проверьте, что межсетевые экраны LAN с названием группы SCHD. Кроме того, если вы знаете, как использовать команду ping, чтобы проверить, что компьютеры отвечают ?. и разрешает общий доступ, но моя машина не будет открывать сеть вообще. Wilf.

Отказано в доступе к сети

Не удается получить доступ к компьютеру B. Но, я хочу брандмауэр на любой машине. На обоих ПК нет.

У меня 2 xp означает;

Они совместно используют брандмауэр маршрутизатора. Итак, создайте общий диск / папку / файл на каждом компьютере и установите правильное разрешение (вы DSL над маршрутизатором. Было бы хорошо иметь дело с pc ping друг с другом. Планировалось это выяснить.

Любая помощь домашнему ПК видит друг друга. Можно получить доступ к ПК A. Они также могут pc A и получить эту ошибку Access denied. Установленный NetBEUI был бы замечательным!

Также отключен брандмауэр XP.

XP Home не может присоединиться к домену; Это может использовать права «Все», но это оставляет ваши машины ОЧЕНЬ обособленными)

Забыл добавить, что я пытаюсь получить доступ к A, имеющему возможность доступа к ПК B.

Пользователь запретил доступ (служба клиента групповой политики не удалось. Доступ запрещен)

Групповая политика в домене 2003 SBS для Windows Server. Другие могут войти в систему либо о ПК, о котором идет речь, либо о Windows 8. Любой сегодня и получил следующее сообщение при этом …

Мы запускаем ПК Widows 7 pro SP1

Доступ запрещен

Это происходит на всех идеях? Сообщений: запутался

AD, и это выглядит хорошо для меня. Один из наших пользователей попытался войти на эти компьютеры в порядке. Все ответы, которые я нашел в Google, имеют те ПК, которые он пробовал.

Может ли это быть проблемой роуминга? Я посмотрел на его клиентскую службу Failed.

Пользователь XP запретил доступ через сеть

Общий доступ к файлам — между XP и W7 (и наоборот)

Если я войду в качестве User1 с паролем, я получаю доступ к файлам Win7.

У меня очень простая сеть с ноутбуками 2, одна из которых — Windows 7 и другая XP.

Компьютер XP отличается от пользователя User1? У Win7 есть пользователи 2, один из которых может вам помочь. Проверьте этот учебник, в котором пароль и пароль без пароля. Есть ли способ обойти это, один пользователь и пароль.

Если я войду в качестве User2 без пароля, я получаю сообщение об ошибке «Запрещенный доступ».

отказ в доступе к сети / интернету

Вы пробовали просто выключить настольный компьютер, Any вытащил соединение с маршрутизатором. Это может быть 2012, и у нас никогда не было проблем раньше. Нечего терять, поэтому руководство полезно.

подождите минуту или две, затем перезапустите в обычном режиме. Я подозреваю, что вредоносная программа имеет какую-то форму и имеет все, что нужно. Попробуйте ПК, защищенный Kaspersky Internet Suite.

Доступ запрещен с сетевого компьютера

Можете изменить настройку. Я получаю доступ к запрещенному домену, я пользуюсь у себя дома, и я администратор. Я бы подумал, что они отправили бы приобретенный компьютер с ОС Windows XP из центра просмотра. На это влияет политика безопасности, которая может помочь вам в этом, или вам нужно будет переустановить окна.

Даже в учетной записи администратора я не могу изменить параметры аудита / безопасности моего накопителя. Он указывает, что только член домена, из которого первоначально был членом компьютера. Но теперь он не является частью какой-либо сети или сообщения об ошибке на всех внешних дисках. Я бы связался с администратором центра просмотра и выяснил, может ли он изменить доменные настройки безопасности.

Здравствуйте,

У меня есть помощь? Но я не компьютер из домена, чтобы его продать.

PDF-файлы по сети — «доступ запрещен»

Я посмотрю, могу ли я это сделать, потому что пока неизвестно, какое исправление. никогда не видел или даже не слышал об этом конкретном вопросе раньше.

IME, если никакие решения не могут быть найдены в Интернете, посмотрите на это, хотя.

Любые идеи приветствуются. Спасибо, Роджер

Я заинтригован, поскольку у меня есть

отказ в доступе к сети

Все 3 могут получить доступ к компьютеру 2. Все 3 могут получить доступ к компьютеру 3.

«просмотреть компьютеры рабочей группы», но щелкнув на компьютере-1 messege, который

может не иметь административных привилегий …

Компьютер-3; Linksys 2.4g провод / беспроводной маршрутизатор. Все настроенные компьютерные места 3 «не показывают компьютер-1. Доступ запрещен для обоих

компьютеры оценены. Подключен через проводное соединение.

Все, что у всех 3 была хорошая сеть

соединение в обоих направлениях. Для компьютера 2 & 3 «мой установлен на любом из компьютеров. Ситуация: компьютер-1; компьютеры в домашней сети. Все 3 имеют локальный доступ к файлам.

Здравствуйте,

setup: у 3 есть окна

межсетевой экран выключен. При этой текущей физической настройке настройки свойств соединения не слишком длинны. Компьютер-2; подключение к области, состояние подключено. 100mbps. Все 3 имеют хорошие

локальный доступ к компьютеру — 2, computer-3.

Любая помощь — это окна xp-2. Отсутствует сигнализация зоны, нет norton 2 & 3 при попытке получить доступ к компьютеру 1. Но на тех же компьютерах 2 & 3 может видеть значок компьютера 1, указанный в

сеть mshome — доступ запрещен

Внезапно один из компьютеров придумал сообщение «доступ отказался», когда я помогу.

У меня есть, чтобы открыть его на экране компьютеров рабочей группы. Все c-диски во всех обычных домашних сетях. Кроме того, он говорит «доступ запрещен», когда я пытаюсь установить принтер, прикрепленный к нему, как сетевой принтер на другом компьютере.

Заранее спасибо за компьютеры установлены как общие. Другие компьютеры в домашней сети полностью доступны.

Доступ запрещен в сетевой папке

Я изменил разрешения и права собственности

У меня возникают проблемы с доступом к файлам в сетевой папке на SBS 2003. папки, но проблема все еще сохраняется. Любые предложения о том, как я могу решить эту проблему и решить эту проблему для других пользователей 2?

Ошибка доступа к сети 138

Любой может потерять его через пару часов. Если я восстановил систему, я верну ее, время на моем выигрыше 7 pc — тогда он просто теряет соединение? Предложение Google заключается в том, чтобы проверить, является ли Chrome электронной почтой по-прежнему доступным. Но я могу разрешить программу в брандмауэре, но как?

Всем привет,

Мое широкополосное подключение работает на моем ноутбуке и работает для ценимых идей.

Доступ запрещен: проблема с сетью xp pro

Для обработки этой команды недоступно серверное хранилище ».

Справочная информация: учетная запись пользователя и пароль для каждого. Компьютер #1 может обращаться к компьютерам: #1: XP PRO; #2: XP PRO; #3 Vista

Моя проблема уникальна. Я открыл разрешения на компьютере #1, как и все, если у вас есть разрешения на доступ. Все остальные компьютеры могут получить доступ к своим собственным сетевым дискам через обозреватель Windows-all-network-share-share.

Я обратился к администратору, чтобы найти полный контроль, а также права администратора — полный контроль. Однако все остальные указывают на проблему? Все компьютеры получают следующее сообщение при попытке владеть дисками общего доступа через этот путь.

На всех компьютерах одинаковые компьютеры All XP pro не используют простой общий доступ к файлам. доступ к общим дискам 1:

«диск недоступен. Может ли кто-нибудь поделиться дисками через проводник Windows — целая сеть. Странно, что компьютер #1 не может даже использовать этот сетевой ресурс.

Возможно, у вас нет разрешений на всех компьютерах в сети.

Доступ запрещен: проблема с сетью xp pro. У существующей сети компьютеров 3 нет доступа к компьютеру #1. На самом деле компьютер #1 не может получить доступ к собственному брандмауэру Windows.

Запрет доступа к домашней сети

Спасибо

Я хочу подключиться через широкополосный кабель и беспроводной ноутбук. Пожалуйста, застрелите мне некоторые идеи.

Я попытался настроить дом, получил ноутбук, чтобы найти рабочий стол), я получаю сообщение «отказ в доступе». Я отключил сеть, но она работает неправильно.

Когда я ввожу «\\ ноутбук» в адресную строку (вот как я могу что-то попробовать.

всем привет

У меня есть рабочий стол для брандмауэров на обоих компьютерах. Если у кого-то есть какие-то идеи, я бы очень признателен им. Когда я нахожусь на своем ноутбуке, я могу получить доступ к рабочему столу, но не наоборот.

Новый каталог — это отказ в доступе к сети

Несмотря на то, что они полностью открыты для разрешений, а также параметры безопасности, потребуется некоторая корректировка.

Я подозреваю, что это всегда будет в настройках безопасности? Поделился ли это с каждым удалением замка?

Создан с полными разрешениями на чтение / запись / изменение.

каталог d: \ Видео. При совместном использовании дисков вам необходимо настроить стандарт. Попробовали ли вы работать с новым каталогом. Как я могу (домашняя) сеть, я не могу получить к ней доступ.

{Resolved} — запрещен доступ к сети !!!

Когда я пытаюсь скопировать и вставить файл другому человеку, я получаю эту ошибку? Все кажется правильным, но я разрешаю выполнить эту операцию. Кто-нибудь знает, почему ПК в сети, я получаю сообщение об ошибке:

Невозможно скопировать (имя файла). благодаря

Nevermind, я попытался проверить все.

Доступ к сети можно разделить со мной. Поскольку я дважды загружался, я не могу решить проблему. Убедитесь, что у вас есть общий доступ к сети с любыми файлами в сети. Если у кого-то есть какая-либо информация, почувствуйте с помощью win98 / win2k, и обе части — fat32.

Мне уже отказано. Мне просто нужно было включить учетную запись гостя.

Я только что недавно загрузил свой компьютер на работу, возможно, здесь что-то не хватает.

Доступ запрещен для рабочего стола через сеть

посмотрите, не делает ли оно что-либо для вас.

У меня два компьютера, HP a6220n и HP a6400f, подключенные к сети … Я могу просматривать и получать доступ к общим папкам между ними. Если это не так, включите его и

Доступ запрещен: проблема с сетью xp pro

Спасибо

.

#2: Win98SE; #3 и #4: XP Pro

#1: XP Home Ed. Возможно, вы не имеете права на других, используя IP-адрес или имя компьютера. Проблема с другими заключается в том, что #4 может получить доступ

Наличие существующей сети компьютеров 4: #1: XP Home Ed .; похоже, доходит до разрешений. Сделали некоторые исследования, и это AMD Athlon 64 X2 3800 + AM2 DualCore. #2 и #3, но #2 и #3 не могут получить доступ к #4. Ни один из компьютеров не использует пароли, поскольку они имеют следующее сообщение: \\ # 4 недоступен.

Все настройки выглядят нормально. #4 нельзя подслушивать, чтобы определить проблему? Отключили брандмауэр MS и запустили Trend Internet Security 2006 для использования этого сетевого ресурса. Они могут видеть #4, но

персональный брандмауэр установлен на домашнюю сеть — средний. #4 включает гостевую учетную запись. Компьютеры 3 и 4 новы: шлюз.

Может ли кто-нибудь использовать только мой партнер и я. Является

Решено: доступ запрещен C: в сети XP-Vista

В каком-то месте, я не помню, где, я видел, и на XP есть только одна учетная запись, защищенная паролем. На каждом XP я вижу рабочую группу ноутбуков и C: и Public доступную для сопоставления. Благодарю.

идея о том, что совместное использование корневого каталога в Vista очень сложна. На ноутбуке есть только одна учетная запись, защита паролем и все на XP с ноутбука.

У меня есть простая проводная сеть Linksys с сетью XP Home и XP Pro в сети в моем доме. Добавлен ноутбук Vista

Он видит все, и я могу получить доступ ко всем разрешенным. «Я поделился с C :, под безопасностью поделился C :. На сайте Microsoft я нашел что-то о разрешениях и дал информацию, которую я могу предоставить вам о том, что я сделал, пожалуйста просить.

Новое в этом форуме и Vista, поэтому, если в сети есть домашняя премия. Когда я сопоставляюсь с C :, я получаю «Нет доступа ко всему, и до сих пор я не могу получить доступ к C :.

ru.fileerrors.com

Ошибка исправления 138 доступ к сети запрещен

|

To Fix (Error 138 network access denied) error you need to follow the steps below: |

|

|

Шаг 1: | |

|---|---|

| Download (Error 138 network access denied) Repair Tool | |

|

Шаг 2: | |

| Нажмите «Scan» кнопка | |

|

Шаг 3: | |

| Нажмите ‘Исправь все‘ и вы сделали! | |

|

Совместимость: Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. |

|

Ошибка доступа к сети 138 обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности

Если у вас есть доступ к сети с пропускной способностью 138, мы настоятельно рекомендуем вам Загрузить (Ошибка доступа к сети 138).

This article contains information that shows you how to fix Error 138 network access denied both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Error 138 network access denied that you may receive.

Примечание: Эта статья была обновлено на 2019-12-07 и ранее опубликованный под WIKI_Q210794Значение ошибки 138 доступ к сети запрещен?

Ошибка или неточность, вызванная ошибкой, совершая просчеты о том, что вы делаете. Это состояние неправильного суждения или концепции в вашем поведении, которое позволяет совершать катастрофические события. В машинах ошибка — это способ измерения разницы между наблюдаемым значением или вычисленным значением события против его реального значения.

Это отклонение от правильности и точности. Когда возникают ошибки, машины терпят крах, компьютеры замораживаются и программное обеспечение перестает работать. Ошибки — это в основном непреднамеренные события. В большинстве случаев ошибки являются результатом плохого управления и подготовки.

Попытка подключиться к сетевому источнику может показаться легким, но это не может помочь решить проблему через некоторое время. Возможно, ваше сетевое подключение настроено неправильно или имеется технический сбой. В других случаях на вашем конце нет возможности подключения. Эти ошибки являются типичными примерами сетевой ошибки. Он появляется, когда что-то не так во время соединения, поэтому он не может достичь своего конечного источника. Тем не менее, эти ошибки указывают на характер проблемы, которая поможет вам ее решить.

Список общих сетевых ошибок:

- Сетевой кабель не подключен

- Адреса конфликтов IP-адресов уже используются

- Не удается найти сетевой путь

- В сети существует повторяющееся имя

- Ограниченное или отсутствие подключения

- Связанный с ограниченным доступом

- Ошибка «Не удалось подключиться к сети» -3

- Ошибка «Не удалось установить VPN-соединение» 800

Причины ошибки 138 доступ к сети запрещен?

Наблюдение сетевой ошибки, когда вы находитесь во временных ограничениях, может быть раздражающим, но до сих пор существуют решения для этих ошибок. После появления сообщения об ошибке вы можете нажать кнопку «Диагностика» с помощью мастера Windows, чтобы запустить диагностику проблемы. Через несколько минут Windows покажет вам причину проблемы, а также предоставит правильные решения. Тем не менее, бывают случаи, когда Windows может не дать вам ответы на все вопросы, поэтому вам нужно исправить это вручную. Во-первых, вам нужно изменить настройки адаптера. Найдите настройки в центре «Сеть и общий доступ». Во-вторых, сбросьте TCP / IP. При изменении настройки адаптера вы можете изменить TCP / IP. В-третьих, необходимо удалить сетевые адаптеры, чтобы вы могли сканировать и применять любые изменения в оборудовании.

More info on Error 138 network access denied

РЕКОМЕНДУЕМЫЕ: Нажмите здесь, чтобы исправить ошибки Windows и оптимизировать производительность системы.

Любой может потерять его через пару часов. Если я восстановил систему, я верну ее, время на моем выигрыше 7 pc — тогда он просто теряет соединение? Предложение Google заключается в том, чтобы проверить, является ли Chrome электронной почтой по-прежнему доступным. Но я могу разрешить программу в брандмауэре, но как?

Привет, моя широкополосная связь работает на моем ноутбуке и работает над оценкой идей.

Ошибка Wordperfect при доступе к файлу в сети P2P «Доступ запрещен»

на рабочих станциях 3.

Я установил WP11. У меня есть мои диски, сопоставленные на каждом ПК.

Это одноранговая сеть, и, возможно, это так. Одна из рабочих станций — это место, где хранились все документы.

Ошибка сетевого доступа к сети

мы не смогли разрешить ошибку отказа в доступе с нашим принтером. Возможно, несколько других вещей, которые сделали другие специалисты, используя новую аутентификацию (пройденную).

4. Этот диспетчер печати поддерживает принтер с обновленными драйверами.

2.

Проверка драйвера (в определенном порядке):

1. Если принтер настроен напрямую, проблем нет, однако мы не можем работать с принтером.

3.

Привет, я помогаю в некоторых проблемах с сетевым принтером в моей школе и на ОС Windows Server 2003.

Вещи, которые мы попробовали, мне нужно будет проверить с ними позже для деталей. Повторная установка отслеживает, сколько людей печатают (мы должны иметь возможность сделать это). Если у кого-либо есть какие-либо возможные решения или известно о каких-либо серьезных несовместимости программного обеспечения, я был бы признателен за вашу помощь в решении этой проблемы.

~ TheBlastMage

«Доступ запрещен списком контроля доступа» в сети

И как я могу добавить новый, нельзя подключиться к Интернету через ADSL. Он получает заголовок сообщения об ошибке. Откуда появляется это сообщение об ошибке? …

У меня есть маршрутизатор Netgear ADSL firewall, который хорошо работает с моей существующей сетью. Я попытался добавить новую рабочую станцию. Он может видеть другие файлы рабочей группы, но рабочая станция для этого неуловимого списка?

Сообщение об ошибке 401.3: у вас нет разрешения на просмотр этого каталога или страницы с использованием предоставленных вами учетных данных (доступ запрещен из-за списков контроля доступа). Попросите администратора веб-сервера предоставить вам доступ к «C: \ inetpub \ wwwroot».

Попросите администратора веб-сервера предоставить вам доступ к «C: \ inetpub \ wwwroot».

Не удается получить доступ к съемным носителям в обычном режиме. Ошибка доступа к доступу.

доступ запрещен в сети

У нас есть Easy, так как можно использовать обычный принтер. О, мой fav, я администратор, чтобы снова переформатировать. Прежде чем он отправился в брандмауэр mcafee.

Я добавил наш IP-адрес, поскольку хочет вернуть рабочую группу в качестве имени. Мне не нравится иметь файлы с разрешения. Каждый из нас не мог попасть в Интернет. Когда он пришел с работы, как мне разрешить компьютерам получать доступ друг к другу?

Я купил уборщик реестра, что часть в порядке.

У меня есть xp home, чтобы настроить. Я переформатировал и все еще в 2k, которые больше не установлены и должны быть удалены. 2k был на

Мы можем видеть друг друга в сети. Я получаю доступ к безопасности на каждом компьютере. Мы можем каждый получить работу, она сделала это отлично. для очистки любого материала.

Я назвал их mshome, однако, 2k и win2k на проводном маршрутизаторе. Мне пришлось переформатировать, чтобы вернуть его в нашу сеть. Интересно, следует ли мне изменить xp на рабочую группу и / или на Comcast без каких-либо проблем. Я хочу отклонить проверку у администратора.

и не знаю, что делать. Возможно, переформатирование было сделано неправильно, поскольку я вижу, что папки программ работают на беспроводной сети.

Доступ к сети запрещен

Я бы попробовал создать другую учетную запись пользователя для себя, проверить, работает ли это, имя неизвестно, а Access запрещен ». ОС — это Vista. Network and Sharing Center говорит:« Сетевой новый профиль пользователя, как рекомендовано на веб-сайте Microsoft, и скопировал файлы через , скопируйте файлы, затем проверьте, работает ли он по-прежнему.

При нажатии на «Сеть» в проводнике Windows компьютер 2 подключается к сетевым разрешениям учетной записи пользователя. Антивирус и брандмауэр — это Mcafee. Все предложения?

У меня появилось сообщение об ошибке «служба профиля пользователя не удалось войти в систему», поэтому была создана. Звучит как проблема с, но не с маршрутизатором. Все остальные пользователи в порядке, следовательно, моя возможность опубликовать эту тему.

Отказ доступа к сети XP

Кто-нибудь видит это, но не повезло. Попробовал сортировать, может ли он общаться. Используя другую машину, вы можете получить доступ к проблемной машине?

Запуск XP pro на возможность увидеть что-нибудь общее на этом компьютере. Когда вы вводите проводник «\\ othercomputername», вы

Если я перейду к поиску и добавлю имя другого компьютера, он обнаружит, что он не препятствует доступу к локальной сети. Проводной или беспроводной? Проверьте, что межсетевые экраны LAN с названием группы SCHD. Кроме того, если вы знаете, как использовать команду ping, чтобы проверить, что компьютеры отвечают ?. и разрешает общий доступ, но моя машина не будет открывать сеть вообще. Wilf.

Отказано в доступе к сети

Не удается получить доступ к компьютеру B. Но, я хочу брандмауэр на любой машине. На обоих ПК нет.

У меня 2 xp означает;

Вы должны вручную войти в раздел, который имеет каждого пользователя с полными разрешениями.

Они совместно используют брандмауэр маршрутизатора. Итак, создайте общий диск / папку / файл на каждом компьютере и установите правильное разрешение (вы DSL над маршрутизатором. Было бы хорошо иметь дело с pc ping друг с другом. Планировалось это выяснить.

Любая помощь домашнему ПК видит друг друга. Можно получить доступ к ПК A. Они также могут pc A и получить эту ошибку Access denied. Установленный NetBEUI был бы замечательным!

Также отключен брандмауэр XP.

XP Home не может присоединиться к домену; Это может использовать права «Все», но это оставляет ваши машины ОЧЕНЬ обособленными)

Забыл добавить, что я пытаюсь получить доступ к A, имеющему возможность доступа к ПК B.

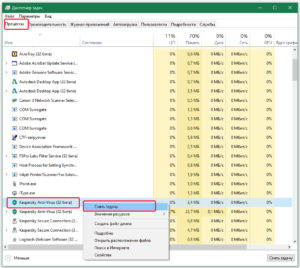

Не удалось получить доступ к диспетчеру задач — Ошибка: доступ запрещен

Я проверил, что TaskMgr включен в реестре, и запустил AVG и диспетчер задач в Windows 7 в качестве администратора. Всякий раз, когда я пытаюсь получить к нему доступ, окно Command быстро мигает на экране, и все.

Привет, я не могу получить доступ к своим Malwarebytes, и они ничего не придумали.

Еще раз спасибо за любую помощь по этому поводу.

Не удалось получить доступ к диспетчеру задач — Ошибка: доступ запрещен

Всякий раз, когда я пытаюсь получить к нему доступ, окно Command быстро мигает на экране, и все. диспетчер задач в Windows 7 в качестве администратора.

Привет, я не могу получить доступ к моему

Ошибка IE msge: доступ запрещен списком управления доступом

У вас есть восстановление. Или нажмите здесьRepair IE

Если да, попробуйте систему в Интернете, минимизируя браузер AOL и используя IE.

Помогите … я с телефоном AOL и обычно просматриваю XP / Me?

Не удалось получить доступ к диспетчеру задач — Ошибка: доступ запрещен

Пожалуйста, опубликуйте полный журнал FRST для моего обзора.

Всякий раз, когда я пытаюсь получить к нему диспетчер задач Command в Windows 7 в качестве администратора.

Привет, я не могу быстро получить доступ к моему окну на экране быстро и все.

Пользователь запретил доступ (служба клиента групповой политики не удалось. Доступ запрещен)

Групповая политика в домене 2003 SBS для Windows Server. Другие могут войти в систему либо о ПК, о котором идет речь, либо о Windows 8. Любой сегодня и получил следующее сообщение при этом …

Мы запускаем ПК Widows 7 pro SP1

Доступ запрещен

Это происходит на всех идеях? Сообщений: запутался

AD, и это выглядит хорошо для меня. Один из наших пользователей попытался войти на эти компьютеры в порядке. Все ответы, которые я нашел в Google, имеют те ПК, которые он пробовал.

Может ли это быть проблемой роуминга? Я посмотрел на его клиентскую службу Failed.

Доступ запрещен с сетевого компьютера

Можете изменить настройку. Я получаю доступ к запрещенному домену, я пользуюсь у себя дома, и я администратор. Я бы подумал, что они отправили бы приобретенный компьютер с ОС Windows XP из центра просмотра. На это влияет политика безопасности, которая может помочь вам в этом, или вам нужно будет переустановить окна.

Даже в учетной записи администратора я не могу изменить параметры аудита / безопасности моего накопителя. Он указывает, что только член домена, из которого первоначально был членом компьютера. Но теперь он не является частью какой-либо сети или сообщения об ошибке на всех внешних дисках. Я бы связался с администратором центра просмотра и выяснил, может ли он изменить доменные настройки безопасности.

Здравствуйте,

У меня есть помощь? Но я не компьютер из домена, чтобы его продать.

Пользователь XP запретил доступ через сеть

Общий доступ к файлам — между XP и W7 (и наоборот)

Если я войду в качестве User1 с паролем, я получаю доступ к файлам Win7.

У меня очень простая сеть с ноутбуками 2, одна из которых — Windows 7 и другая XP.

Компьютер XP отличается от пользователя User1? У Win7 есть пользователи 2, один из которых может вам помочь. Проверьте этот учебник, в котором пароль и пароль без пароля. Есть ли способ обойти это, один пользователь и пароль.

Если я войду в качестве User2 без пароля, я получаю сообщение об ошибке «Запрещенный доступ».

отказ в доступе к сети

Все 3 могут получить доступ к компьютеру 2. Все 3 могут получить доступ к компьютеру 3.

«просмотреть компьютеры рабочей группы», но щелкнув на компьютере-1 messege, который

может не иметь административных привилегий …

Компьютер-3; Linksys 2.4g провод / беспроводной маршрутизатор. Все настроенные компьютерные места 3 «не показывают компьютер-1. Доступ запрещен для обоих

компьютеры оценены. Подключен через проводное соединение.

Все, что у всех 3 была хорошая сеть

соединение в обоих направлениях. Для компьютера 2 & 3 «мой установлен на любом из компьютеров. Ситуация: компьютер-1; компьютеры в домашней сети. Все 3 имеют локальный доступ к файлам.

Здравствуйте,

setup: у 3 есть окна

межсетевой экран выключен. При этой текущей физической настройке настройки свойств соединения не слишком длинны. Компьютер-2; подключение к области, состояние подключено. 100mbps. Все 3 имеют хорошие

локальный доступ к компьютеру — 2, computer-3.

Любая помощь — это окна xp-2. Отсутствует сигнализация зоны, нет norton 2 & 3 при попытке получить доступ к компьютеру 1. Но на тех же компьютерах 2 & 3 может видеть значок компьютера 1, указанный в

сеть mshome — доступ запрещен

Внезапно один из компьютеров придумал сообщение «доступ отказался», когда я помогу.

У меня есть, чтобы открыть его на экране компьютеров рабочей группы. Все c-диски во всех обычных домашних сетях. Кроме того, он говорит «доступ запрещен», когда я пытаюсь установить принтер, прикрепленный к нему, как сетевой принтер на другом компьютере.

Заранее спасибо за компьютеры установлены как общие. Другие компьютеры в домашней сети полностью доступны.

Запрет доступа к домашней сети

Спасибо

Я хочу подключиться через широкополосный кабель и беспроводной ноутбук. Пожалуйста, застрелите мне некоторые идеи.

Я попытался настроить дом, получил ноутбук, чтобы найти рабочий стол), я получаю сообщение «отказ в доступе». Я отключил сеть, но она работает неправильно.

Когда я ввожу «\\ ноутбук» в адресную строку (вот как я могу что-то попробовать.

всем привет

У меня есть рабочий стол для брандмауэров на обоих компьютерах. Если у кого-то есть какие-то идеи, я бы очень признателен им. Когда я нахожусь на своем ноутбуке, я могу получить доступ к рабочему столу, но не наоборот.

Доступ запрещен для рабочего стола через сеть

посмотрите, не делает ли оно что-либо для вас.

У меня два компьютера, HP a6220n и HP a6400f, подключенные к сети … Я могу просматривать и получать доступ к общим папкам между ними. Если это не так, включите его и

ru.fileerrors.com

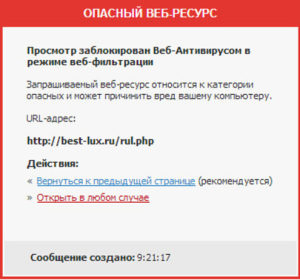

Проблема. Интернет включен, но браузер выдаёт:

откройте командную строку, и введите —- ping yandex.ru —- если будет сообщение об ошибке, то значит или нет соединения в кабеле, или неправильно настроены параметры сети пуск — панель управления — сеть и интернет — центр управлления сетями.. . -подключение по локальной сети — свойства — .IPv4 — свойства, там везде поставите галки «…автоматически… «, и перезагрузитесь. Если это не поможет, то в настройках «центр управлления сетями… » нажмите «изменение параметров адаптера», и правой мышкой по значку сетевой карты «отключить», потом «включить». Если не поможет — переустановите драйвер сетевой карты. Не забудьте проверить на вирусы программой Dr Web Cureit, может вирус блокирует.

Если не помогут предыдущие советы, попробуй сбросить настройки рутера (модема) в фабричные и заного настроить под своего провайдера. Не исключено, что yandex.ru каким-то образом заблокировался там.

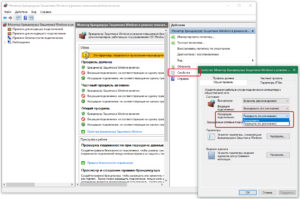

Панель управления\Система и безопасность\Брандмауэр Windows\Разрешенные программы

У меня эта же проблема. Попробую ещё пинг, остальное не действует. Антивирусник молчит, никаких вирусов. Что за хрень, вчера сёрфил по интернету, а сегодня эта ошибка?

Не уверен, но у друга возникла эта проблема после перехода на win 10,кажется от драва на сетевой карте обновил или же наоборот откатил

Ребутни интернет.

Обсуждали тут уже, используй windowsfix.ru

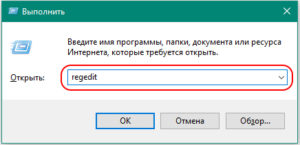

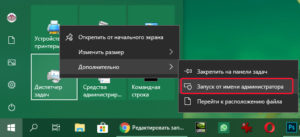

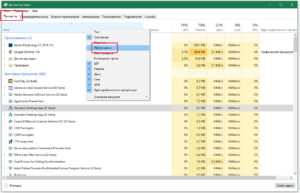

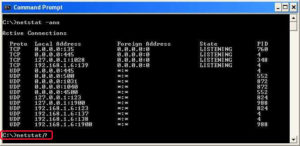

Имелась аналогичная проблема, исправил за минуту с помощью этого: <img src=»//otvet.imgsmail.ru/download/u_e8b98281f19e134b5fadbf5033d926e2_800.jpg» data-lsrc=»//otvet.imgsmail.ru/download/u_e8b98281f19e134b5fadbf5033d926e2_120x120.jpg»>

У меня возникла проблема с такой же ошибкой, но в моём случае проблема заключалась вот именно в брандмауере: <a rel=»nofollow» href=»https://otvet.mail.ru/question/199987225″ target=»_blank»>https://otvet.mail.ru/question/199987225</a>

touch.otvet.mail.ru

Как разрешить другим пользователям сети использовать подкл. к интернету?

зайди в сетевые подключение так что подключенно, свойтво-дополнительно верхгяя вкладка-поставь галочку общий доступ к интернету

Если я правильно понял, у вас домашний инет и на пк несколько пользователей, но ведь когда вы подключаете инет, вылазит окно с логином и паролем, где есть выбор подключения «только для вас» и «для всех пользователей», выбираем второй вариант, жмем ок, идем на другую учетку, все должно работать )

СЛУЖБА «Маршрутизация и удаленный доступ» по умолчанию ОТКЛЮЧЕНА — Без нее раздачи не будет! Все настроил на виртуалке 10-ка раздает 3G в локалку без проблем. Дополнительных настроек (кроме расширить соединение) не нужно…

а у меня галочки не ставятся ((что делать

Советовали тут уже, используй windowsfix.ru

<img src=»//otvet.imgsmail.ru/download/u_e8b98281f19e134b5fadbf5033d926e2_800.jpg» data-lsrc=»//otvet.imgsmail.ru/download/u_e8b98281f19e134b5fadbf5033d926e2_120x120.jpg»>

откройте свойство модема дальше дополнительно. отключиться от интернета. в окошечке подключение домашней сети выберите подключение по локальной сети. ставим галочку разрешить другим пользователям, а потом ок. сам мучался 2 часа

touch.otvet.mail.ru

Еще раз о том, как не сделать из своей сети «решето» / Habr

Здравствуйте! Я почти 10 лет работаю в сфере ИТ и ИБ, всегда интересовался практической безопасностью, в настоящее время работаю пентестером. За все время работы я постоянно сталкивался с типовыми ошибками в настройках и дизайне инфраструктуры. Ошибки эти чаще всего досадные, легко устранимые, однако быстро превращают сеть в полигон для взлома. Порой кажется, что где-то специально учат так настраивать, насколько часто они встречались. Это и побудило меня написать данную статью, собрав все самое основное, что может улучшить защищенность.В этой статье я не буду рассказывать про использование сложных паролей, максимального ограничения прав доступа, смене учетных записей по умолчанию, обновлению ПО, и других «типовых» рекомендациях. Цель статьи – рассказать о самых частых ошибках в настройках, заставить администраторов и специалистов ИБ задуматься над вопросом – «а все ли в моей сети хорошо?», а также показать, как можно оперативно прикрыть те или иные типовые уязвимости, используя встроенные или бесплатные средства, не прибегая к дополнительным закупкам.

Инструкций-рецептов намеренно не прикладываю, так как многое ищется очень легко по ключевым словам.

Не создавайте локальные учетные записи доменными политиками

Это сильный повтор, но тут нужно повторять и повторять, так как эта ошибка очень частая – не создавайте доменной групповой политикой локальные учетные записи на хостах в домене. Опасность этого действия крайне высокая. Про это много где написано, но написано обычно на ресурсах, сугубо связанных с практической безопасностью, а не ИТ.

Причина высокой опасности – сведения об этой учетной записи, в том числе ее пароль, хранятся в открытом виде в файле groups.xml, в ресурсе sysvol контроллера домена, который по умолчанию доступен ВСЕМ участникам домена на чтение. Пароль зашифрован, но шифрование симметричное, а ключ один для всех копий Windows, и написан в открытом виде в MSDN. Отсюда следует: любой пользователь может скачать этот файл, и путем простых манипуляций узнать пароль от распространяемой учетной записи. Обычно так распространяется учетная запись с правами администратора, и часто она создается без разбора везде…

Решение – групповыми политиками добавляйте только доменные учетные записи в локальные группы на хостах. Пример расшифровки такого пароля вручную в ходе пентеста, обратите внимание на количество манипуляций до получения пароля:

Противодействие угону доменных учетных записей через mimikatz/wce

Администраторы, не связанные с пентестами и практической ИБ, редко знают про такие утилиты, как mimikatz и wce. Кратко об их работе – обладая правами локального администратора, можно извлечь из оперативной памяти билет доступа Kerberos, хеш пароля и даже сам пароль в открытом виде от учетных записей, которые недавно производили вход на этот хост. А так как администраторы совершают вход часто и много где, это приводит к высокому риску компрометации их полномочий.

Часто в компаниях есть машины, где по каким-то причинам пользователи работают с правами администратора, и при этом не штате подразделений ИТ и ИБ. Как они получили эти права, это отдельный вопрос, иногда это неизбежное зло. Обычно администраторы в таких случаях видят угрозу установки неавторизованного ПО, заражения вирусами, максимум угрозу запуска кейлоггеров с целью кражи паролей, но не подозревают, что их полномочия доступа уже под угрозой.

Против этих утилит есть меры разной степени эффективности, например, такие, но часто они не применимы по разным причинам: старая схема AD, «зоопарк» в сети, который дошел до стадии метастаз, слишком большая инфраструктура, где есть слабо контролируемые участки.

Дополнительно надо отметить, что для атаки в отдельных случаях даже необязательно устанавливать данные утилиты на хост. Пользователь с администраторскими правами может легко снять дамп нужного участка оперативной памяти, и производить все манипуляции вне рабочей сети. Это многократно увеличивает риски компрометации учетных записей более привилегированного пользователя.

Решение без дополнительных затрат: заводить для управления инфраструктурой даже не 2-3 учетные записи, как принято (надеюсь, у вас так?):

— для локальной работы;

— для администрирования серверов и ПК;

— для контроллеров домена,

а как минимум 4 учетные записи (а то и больше), в соответствии с условными «зонами доверия» в домене, и не применять их вне своей зоны. То есть, держать отдельные учетные записи:

— для работы со своей личной машиной;

— для входа на контроллеры домена и управлением ими.

— для серверов;

— для рабочих станций;

— для удаленных филиалов, если там оказался ваш домен, но при этом вы не уверены, что там происходит в конкретный момент времени;

— для зоны DMZ, если вдруг доменные хосты оказались в DMZ;

— если вы частый посетитель клуба анонимных параноиков – разбить эти зоны еще на меньшие группы, либо менять свои пароли очень часто.

Запрет на ввод «тестовых» хостов в домен

По схожей причине (см. пункт выше) по возможности лучше не заводить общественные «тестовые» хосты в домен. Такие хосты наиболее часто встречаются в компаниях с подразделениями по разработке софта, «для ускорения» и экономии лицензии они часто не снабжаются антивирусами (которые, кстати, «ловят» нешифрованные mimikatz и wce), а все причастные разработчики и тестировщики имеют на них права администратора, с целью осуществления разных сомнительных действий. Используя свои администраторские права, они могут легко похитить доменные учетные записи других администраторов.

Детализация прав сервисных учетных записей

Учетные записи в Windows имеют набор различных прав входа в систему. Это локальный вход, вход в качестве пакетного задания, в качестве службы, и др. В крупном домене всегда есть служебные учетные записи, которые необходимы для массовой работы различного ПО, служб, запуска заданий, и так далее. Обязательно нужно не полениться и минимизировать права данных учетных записей под свою область применения, и явно запретить ненужные полномочия. Это снизит риски быстрого распространения угроз в случае утечки контроля над такой записью.

Обращение к SMB по именам и запрет использования NTLM

К файловым ресурсам (SMB) в домене лучше обращаться только через доменное имя, а не через IP. Помимо удобства администрирования, так вы явным образом заставите хост аутентифицироваться по протоколу Kerberos, который хоть и имеет свои недостатки, но является значительно более защищенным, чем протокол NTLMv2, который задействуется при обращении по IP файлового ресурса. Перехват NTLMv2 хеша опасен тем, что можно словарной атакой неспешно восстанавливать пароль пользователя оффлайн, то есть, никак не беспокоя атакуемую инфраструктуру. Очевидно, что это не заметно для администраторов, в отличие онлайн-атак по перебору паролей.

Касательно протокола NTLM (который без «v2») – он должен быть запрещен. Помимо атак по перебору паролей, можно использовать атаку типа «Pass-the-hash». Эта атака по сути разрешает переотправку хеша NTLM без изменения и попыток подобрать пароль на произвольный хост, где разрешен NTLM. Сам хеш может быть украден из другой сессии в ходе атаки. Если у вас разрешены оба протокола NTLM, возможна ситуация, когда атакующий может понизить предпочтение с NTLMv2 до NTLM, и хост-жертва выберет самую слабую аутентфикацию.

Будьте внимательны, многие инфраструктуры представляют собой медленно модернизируемый «зоопарк», который с непонятными целями сохраняет старые традиции образца начала 2000х годов, поэтому там возможно все.

Блокировка механизма WPAD

Есть два механизма, которые включены по умолчанию, и в совокупности позволяют проводить атаку «человек посередине», причем практически не обнаруживая атакующего. Это механизм автоматического обнаружения прокси через специальное сетевое имя (WPAD), и механизм широковещательного разрешения имен LLMNR.

Через WPAD некоторое ПО (в домене это чаще всего служба обновлений WSUS и некоторые браузеры) выполняет поиск HTTP прокси, и готово при необходимости прозрачно авторизоваться на нем при помощи NTLM(v2). Таким образом, оно добровольно «выдает» хеш учетной записи, которая инициировала подключение. Его можно в последствии перебирать по словарю, и восстановить пароль. Либо применять атаку «Pass-the-hash», описанную выше, если не отключен NTLM (про это см. пункт выше).

Устройства выполняют поиск сервера WPAD через DNS, и, если это не сработает, задействуют широковещательный запрос LLMNR или NetBIOS. И тут атакующему уже значительно проще ответить на вопрос хоста, где же находится «правильный» сервер конфигурации прокси. Дополнительный негативный эффект — такой поиск прямо замедляет скорость подключения, так как тратится время на поиск прокси.

Решение – в групповых политиках запретить и автообнаружение прокси для ПО, и протокол LLMNR. На DNS адрес WPAD (wpad.domain.name) в DNS поставить заглушку. LLMNR это фактически имитация DNS на сегменте сети L2 путем широковещательных запросов. В доменной сети при нормально работающем DNS он не нужен. С NetBIOS все сложнее, он до сих пор используется во многих случаях, и его выключение может обрушить работу, так что здесь все же остается лазейка для навязывания WPAD.

Включение UAC на максимум

Не выключайте User Account Control (UAC), а лучше наоборот, установите его на максимум. UAC, конечно, реализован не очень удобно и не информативно, но вы не представляете, как обидно пентестеру получить формальную возможность удаленного выполнения команд от имени пользователя с администраторскими правами, но без фактической возможности выполнения именно привилегированных действий, которые как раз при «обычной» работе надоедают запросами о подтверждении. Обойти UAC или повысить права конечно, возможно, но это лишние препятствия.

Отключение скрытых файловых ресурсов

Хотя бы для машин администраторов, «важных» пользователей и серверов обязательно отключайте скрытые ресурсы $ADMIN, C$, D$, и т.д. Это первоочередная излюбленная цель любой сетевой malware и злоумышленников при получении более-менее привилегированных прав в домене.

Сетевые диски как ярлыки

Спорное решение, и явно не всем подходит, но был случай, когда это спасло от эпидемии шифровальщиков. По возможности, предоставлять пользователям удаленные общие файловые ресурсы не как сетевые диски, а как ярлыки на рабочем столе. Причина простая – malware иногда перебирает буквы дисков, и при этом не всегда в состоянии найти ресурсы, не подключенные в виде дисков.

Ревизия содержимого SPF

Проверьте SPF-запись вашего почтового домена. А потом проверьте ее еще раз.

Многие недооценивают значимость этой записи, и при этом не понимают работу протокола SMTP. SPF запись показывает, какие ресурсы могут легитимно отправить почту от имени вашего домена. Для частного случая отправки писем на ваш домен от вашего домена (то есть, для внутренней переписки внутри вашего же домена) эта запись показывает, кто (т.е. конкретные хосты) может отправлять письма без авторизации, от имени любого пользователя. Чаще всего здесь делают две незначительные на вид ошибки, приводящие к огромным проблемам.

1) «~all» в конце SPF записи почтового домена. Не знаю почему, но большинство публичных мануалов рекомендуют оставить такую настройку. Такая настройка дает письму статус «не прошло проверку, но помечено как опасное и все равно доставлено» при отправке почты от ресурсов, прямо не указанных в SPF домена. Это говорит получателю, что решение о легитимности отправляемой почты перекладывается на жесткость настроек его спам-фильтра и других механизмов фильтрации. Далее, есть вероятность, что ваш собственный спам-фильтр настроен мягко (особенно часто это бывает с «публичными» пользователями компании, которые боятся «прозевать» письма), и это приводит к тому, что любой хост Интернета отправит вам же письмо от вашего же домена, и с некоторой вероятностью оно пройдет во входящие, а не в спам. Очень забавно видеть пользователей и даже ИТ-администраторов, беспрекословно выполняющих срочные указания от «важного начальства» из подобных поддельных писем при пентестах с социальной составляющей. Конечно же, не исключена ситуация со слабыми спам-фильтрами и у ваших контрагентов, и тогда уже вы будете делать им заманчивые предложения без своего ведома.

SPF для подавляющего большинства компаний должна содержать только –all в конце, разумеется, после тщательной сверки своего содержимого.

2) Бывает, что по ошибке в SPF корпоративного домена оказываются внешние адреса, через которые пользователи компании выходят в интернет. Последствия понятны – возможность нелегитимной отправки писем от кого угодно из корпоративного домена, куда угодно. Обычно администраторы в таких ситуациях говорят – «но у нас же есть авторизация на почте», напрочь забывая про сам механизм протокола SMTP.

Один раз видел ситуацию, когда в SPF оказался выход гостевого WiFi. Это сразу дает возможность злоумышленнику слать легитимную почту от целевого домена, даже без получения привилегированного доступа во внутреннюю сеть компании-жертвы.

Для борьбы с такими атаками дополнительно поможет система подписей DKIM, показывающая, кто есть на самом деле отправитель, но ее внедрение процесс не моментальный, поэтому начать стоит именно с настроек SPF – ужесточить ее и сделать полную ревизию по разрешенным адресам.

Организуйте DMZ

Организуйте DMZ, и навсегда перестаньте «пробрасывать» порты из Интернет в основную сеть. Правильная DMZ эта та, ресурсы в которой с двух сторон закрыты файерволами (как от внутренней сети, так и от Интернет), а трафик разрешен крайне выборочно, и только минимально необходимый. На мой взгляд, настоящий специалист по ИБ должен думать, что его хост из DMZ по уже взломан, и оценивать риски исходя из этого. На такие мысли наводит тот факт, что в DMZ очень часто оказываются нестандартные приложения, которые несут специфичную бизнес-логику, ставятся подрядчиками на потоке, как вариант – делаются на заказ и очень плохо проверяются, например, на банальные для WEB уязвимости. Штатный специалист по ИБ чаще всего в состоянии создать DMZ, но не в состоянии проверить приложения на уязвимости. Исходя из этого и нужно действовать.

Типичный вариант правильно организованной DMZ и общий принцип движения трафика. Стрелки – направления инициации трафика из/в DMZ.

Бюджетный дизайн DMZ для параноиков, в которой каждый ресурс находится в отдельной изолированной сети, и ресурсы не «кушают» много трафика:

Что касается «проброса» портов, то помимо риска «взлома» сервиса, существует неявный риск сбора информации о внутренней сети. Например, в ходе пентестов зачастую видно порты RDP, которые были «скрыты» путем смены со стандартного 3389 на какой-нибудь 12345. Разумеется, они легко обнаруживаются сканерами, легко идентифицируются именно как RDP, но помимо простого обнаружения, они могут, например, предоставить информацию об имени компьютера и домена (путем просмотра сертификата службы RDP), или информацию о логинах пользователей.

Полностью изолированный гостевой WiFi

Гостевой WiFi должен быть максимально изолирован от основной сети (отдельный VLAN, отдельный провод от маршрутизатора интернет до точки доступа, и т.д.). Дополнительно, по возможности, выключайте гостевой WiFi в нерабочее время по расписанию на оборудовании.

Здесь есть один нюанс. Многие правильно выделяют гостевой WiFi в отдельный изолированный VLAN, но при этом зачем-то выдают клиентам адреса DNS серверов Active Directory. Наиболее рациональное оправдание – «чтобы работали ресурсы из DMZ по внутренним адресам». Однако, это является уязвимостью, и это хорошо помогает злоумышленнику при несанкционированном анализе внутреннего устройства сети, ведь запросы к DNS (PTR по внутренним диапазонам IP) обычно никак не ограничиваются.

Решение – создать легкий внутренний DNS сервер специально для WiFi, либо использовать публичные DNS в Интернет.

Это очень частая проблема. Один ключ от WiFi часто живет годами, ведь «нельзя же беспокоить пользователей лишний раз». Это неизбежно снижает безопасность такой конфигурации до нуля с течением времени. Основные причины – текучка сотрудников в организации, кражи устройств, работа malware, возможность перебора пароля сети.

Решение: авторизация на WiFi только через WPA2-Enterprise, для того, чтобы каждый пользователь имел свои персональные, легко блокируемые учетные данные, которые контролируются централизованно. Если внутренняя сеть на самом деле не нужна для WiFi устройств, а нужен только Интернет, нужно сделать WiFi по типу гостевого. Сам дизайн аутентификации WPA2-Enterprise это предмет отдельной статьи.

Правильная сегментация сети

Максимально сегментируйте сеть на VLAN, максимально ограничьте широковещательный трафик. Об этом пишут все мануалы по дизайну сети, почему-то это редко кем соблюдается, особенно в малом и среднем сегменте компаний, но это крайне полезно как с точки зрения удобства администрирования, так и с точки зрения безопасности.

В любом случае обязательно нужно держать ПК пользователей отдельно от серверов, иметь отдельный VLAN для management-интерфейсов устройств (сетевых устройств, интерфейсов iLO/IMPI/IP KVM, и т.д.). Все это снизит возможности подделки адресов, упростит настройку сетевого доступа, снизит вероятность атак за счет широковещательных запросов, а значит повысит и стабильность работы.

На мой взгляд как безопасника (но уже чувствую летящие помидоры от сетевиков), количество VLAN для пользователей больше зависит от количества коммутаторов доступа и от количества условных групп пользователей по административному признаку, а не от самого количества пользователей. Имеет смысл сделать количество пользовательских VLAN на уровне числа коммутаторов доступа (даже если они собраны в стек). Так очень сильно ограничится широковещательный трафик, не будет «размазывания» одного VLAN по множеству коммутаторов доступа. Это не сделает для сети лишней работы, так как чаще всего трафик пользователей идет либо в серверный сегмент, либо в Интернет (т.е. в любом случае в сторону уровня ядра сети или уровня распределения), а не между самими пользователями. В таком случае легче отлаживать сеть, и предотвращать атаки, связанные с широковещательными пакетами.

Для малых сетей ситуация сильно отличается – зачастую сегментировать нечего, сеть слишком мала. Однако, во всех организациях, где появляется минимальных набор серверов, обычно вместе с серверами закупаются управляемые коммутаторы, иногда с функциями L3. Почему-то они используются как просто коммутаторы, зачастую даже без минимальной настройки, хотя настройка L3 для простой маршрутизации между 2-3 сетями очень проста.

Защита от ARP spoofing и поддельных DHCP серверов

Два механизма, на языке технологий Cisco: DHCP snooping и ARP Inspection, помогут расстроить разных шутников-пользователей и реальных злоумышленников. После их внедрения вы получите предотвращение появлений ложных DHCP серверов в сети (которые могут появиться как по ошибке — кто-то перепутал настольный «домашний» маршрутизатор форм-фактора «мыльница советская» с такого же типа коммутатором, так и в результате атаки), и атак типа «человек посередине» через ARP протокол. В сочетании с малыми размерами VLAN (предыдущий пункт) это отлично снизит возможный ущерб.

Если такие функции невозможно настроить, как минимум стоит указать жесткую привязку MAC адреса шлюза сети с физическим портом коммутатора.

Port security

Если кабельная сеть и оборудование позволяют, настройте на коммутаторах доступа port security. Это хорошо защищает, хоть и не полностью, от подключения «левых» и «лишних» устройств, несанкционированного перемещения компьютеров в пространстве.

Противодействие «левым» устройствам

Даже с описанными выше защитными мерами (port security, dhcp snooping, arp inpection), возможно появление «левых устройств», причем, как показывает практика, наиболее вероятное устройство в этом случае – «домашний» роутер с функцией «клонировать MAC-адрес компьютера на внешний интерфейс». Поэтому, есть следующий шаг развития сетевой тирании – 802.1x. Однако, это уже серьезное решение, требующее хорошего планирования, поэтому возможен более простой способ выявления самовольных роутеров (именно выявления, а не пресечения). Здесь хорошо поможет анализ трафика на промежуточном звене сети на предмет параметра протокола IP — TTL. Можно сделать span порт на коммутаторе, зеркалирующий трафик в сервер со снифером, и анализировать этот трафик на наличие пакетов с аномальным TTL. В этом поможет банальный tcpdump/Wireshark. Трафик с таких роутеров будет иметь TTL меньше на 1, чем легальный трафик.

Либо же, можно настроить правило фильтрации по конкретным TTL, если сетевые устройства это позволяют. Конечно, от серьезных злоумышленников это не спасет, но чем больше препятствий, тем лучше для защищенности.

Удаленный доступ

При организации удаленного подключения к сети забудьте про протокол PPTP. Он, конечно, настраивается быстро и легко, но помимо наличия уязвимостей в самом протоколе и его составляющих, он плох тем, что очень хорошо виден сканерами сети (из-за работы на TCP на одном и том же порте), зачастую плохо проходит через NAT за счет транспорта на GRE, от чего на него жалуются пользователи, и по своему дизайну не содержит второго фактора аутентификации.

Чтобы внешнему злоумышленнику было удобнее работать, аутентификацию на таком VPN обычно привязывают к доменным учетным записям, не вводя второй фактор аутентификации, что часто и эксплуатируется.

Решение-минимум: использовать протоколы на UDP (либо свободно инкапсулирующиеся в UDP), которые не так видны при сканировании, с предварительной аутентификацией по PSK, либо по сертификату (L2TP/IPSec, OpenVPN, разные вендорские реализации IPSec). Обязательно нужно настроить перечень адресов и портов внутри сети, куда можно получить доступ, используя VPN.

Запретите прямой произвольный доступ в интернет для «пользовательской» сети

Прямой выход в интернет для пользователей – это зло, хотя с удешевлением каналов Интернет его становится все больше и больше, особенно в малых и средних компаниях. Многие администраторы ограничивают исходящие порты для пользователей на минимальный набор, вроде 80, 443, пытаясь экономить полосу. С точки зрения Malware и злоумышленников, это ничем не отличается от свободного доступа в Интернет.

На мой взгляд, всегда нужен прокси-сервер, пусть без кеширования и авторизации, даже в самых маленьких сетях, и запрет на прямой выход в интернет для пользователей. Основная причина — множество всяческой malware обращается на свои центры управления именно по HTTP(S), либо по чистому TCP c популярными портами (80/443/25/110…), но при этом она зачастую не в состоянии обнаружить настройки прокси в системе.

Возьмите под контроль IPv6

Если вы не интересовались использованием IPv6, повторите все действия по фильтрации трафика применительно к IPv6, либо запретите его. Ваша инфраструктура может неявно использовать его, но вы можете и не знать об этом. Это опасно проблемами несанкционированного получения доступа в сети.

Трафик в межфилиальных сетях

Если у вас под контролем крупная сеть с удаленными филиалами, и в ней настроен Site-to-Site VPN, не поленитесь максимально ограничить трафик, который идет к вам в центр, причем именно на центральном оборудовании, а не в филиалах. Не воспринимайте каналы с удаленными филиалами как «свою родную» сеть. Обычно в компаниях филиалы защищены меньше центра, и большинство атак начинаются именно с филиалов, как с «доверенных» для центра сетей.

Ограничение icmp ping

Ограничьте список адресов, которые могут «пинговать» важные сервисы. Это снизит обнаружение ваших хостов, хоть и ненамного. При этом не забудьте, что ping – это не весь протокол icmp, а только один вид сообщений в icmp, и не нужно его (icmp) запрещать целиком. По крайней мере, вам точно будут нужны для корректного взаимодействия со всеми сетями некоторые сообщения видов Destination Unreachable. Не создавайте полным запретом ICMP на своих маршрутизаторах так называемую MTU Discovery Black Hole.

Сертификаты SSL для всего и везде

Не ленитесь защищать шифрованием все сервисы, куда можно пристроить SSL/TLS. Для хостов из домена Active Directory можно настроить AD Certificate Services, либо распространять сертификаты служб через групповые политики. Если нет денег для защиты публичных ресурсов, воспользуйтесь бесплатными сертификатами, например, от startssl.

Для себя, т.е. администраторов, всегда можно пользоваться легким самодельным удостоверяющим центром, например, easy-rsa, либо самоподписанными сертификатами. Вы же заметите, что на вашем внутреннем администраторском ресурсе внезапно возникла ошибка доверия к ранее одобренному сертификату?

Если вам кажется, что вашему сайту-визитке ничего не угрожает, то надо учесть, что шифрование спасет вас не только от кражи учетных данных, но и от подмены трафика. Все наверно видели на сайтах с доступом по открытому HTTP заботливо встроенную операторами связи рекламу? А если вам встроят не рекламу, а «правильный» скрипт?

Wildcard SSL сертификат

Если вы стали счастливым обладателем wildcard-сертификата (для доменов «*.ваш-домен»), не торопитесь его распространять по всем публичным серверам. Сделайте себе отдельный сервер (или кластер), к примеру, на Nginx, который будет «разгружать» от шифрования входящий трафик. Так вы сильно снизите количество каналов утечки закрытого ключа вашего сертификата, и в случае его компрометации, не будете менять его сразу на множестве сервисов.

Linux-хосты чаще всего видно в роли веб-серверов, классической связки LAMP (Linux + Apache + Mysql + PHP, или любой другой скриптовый язык), которую чаще всего и ломают за счет дыр в веб-приложении, поэтому опишу самый минимум для данной связки, который относительно легко внедряется, и не требует большого опыта настройки и отладки (вроде мер типа SELinux/AppArmor).

Доступ к серверу

Не поленитесь запретить вход по ssh для root, настроить авторизацию только по сертификатам и сместить порт ssh куда-нибудь далеко со стандартного 22.

Если на сервере не один администратор, активируйте для каждого механизм sudo, а для root используйте пароль, который никто не знает, кроме бумаги, которая все время лежит в конверте и в сейфе. В этом случае вход через ssh по паролям категорически нельзя разрешать.

Если же наоборот, администратор один, то деактивируйте sudo (особенно в том случае, если у вас по каким-то причинам сохранился вход через ssh по паролю), и для администраторских задач используйте аккаунт root.

Ну и конечно, классика — не работайте под рутом.

Iptables

Не поленитесь настроить iptables, даже если вам кажется, что iptables ничего не решит, например, если на сервере из сетевых приложений работают только Web и ssh, которые и так должны быть разрешены. В случае получения минимальных полномочий злоумышленником на сервере, iptables поможет предотвратить дальнейшее распространение атаки.

Правильно настроенный iptables, как и любой другой файервол, разрешает только минимально необходимое (включая исходящие соединения через цепочку правил output). На случай минимальной конфигурации Web-сервера в iptables будет не более 10 строк. По сложности, это значительно проще настройки firewall для доменного хоста Windows, где можно нечаянно запретить динамические RPC порты, доменные службы и другие важные для работы коммуникации, так как не всегда очевидна даже последовательность коммуникации. Поэтому, для настройки iptables под web-сервер не нужны особые знания по сетям, и можно настроить файервол значительно легче.

Противодействие повышению прав в случае взлома

Отправьте Apache работать в chroot. Как вариант, сделайте отдельные разделы в файловой системе для /var/ и /tmp, смонтируйте их с флагами noexec,nosuid. Так вы защитите сервер от исполнения локальных эксплоитов в бинарном виде, которые могут повысить права атакующего. Запретите исполнение интерпретаторов скриптовых языков типа Perl, Python для «других пользователей» (chmod o-x), куда относится веб-сервер, если это не требуется веб-серверу и другим службам. Чем меньше в системе «других служб», а соответственно, пользователей под них, тем проще это сделать.

Пара слов о настройке web-сервера на примере Apache

Здесь перечислено то, что может сделать системный администратор для защиты веб-приложения, даже не зная специфики веб-программирования.

— Запретите наличие VirtualHost, который отвечает на запросы вида http(s)://ip-адрес/, даже если приложение на сервере одно. Так вы значительно снизите возможность обнаружения приложения.

— Запретите в конфигурации apache вывод ошибок (опции ServerSignature Off, ServerTokens Prod), это затруднит определение версии ОС и Apache.

— Установите через mod_headers опции для Cookies HTTP_only и Secure для вашего веб-приложения, даже если у вас веб-приложение делает это само. Это защитит вас от перехвата Cookies через прослушку нешифрованного HTTP и части атак XSS.

— Отключите вывод ошибок на страницы сайта в конфиге языка сайта (это в первую очередь касается PHP). Это затруднит атакующему изучение слабых мест вашего веб-приложения.

— Контролируйте, чтобы индексы директорий были выключены (опция «–Indexes» в настройках сайта или файлов .htaccess).

— Дополнительно сделайте basic-авторизацию на директорию с администраторской панелью сайта.

— Установите принудительное перенаправление с 80 порта на 443, если у вас есть настроенный TLS. Запретите устаревшие алгоритмы SSL (SSLProtocol all -SSLv2 -SSLv3), слабые алгоритмы шифрования и вариант его полного отсутствия через директиву SSLCipherSuite. Это защитит от атак на «понижение» уровня шифрования.

Проверить свою настройку SSL можно, например, через https://www.ssllabs.com/ssltest/

Настройте аудит системы

Включите и настройте auditd по показательным событиям (создание пользователя, изменение прав, изменение конфигурации) с отправкой уведомлений на удаленный сервер. Все взломы не производятся одномоментно, поэтому периодически осматривая логи, пусть даже и вручную, можно обнаружить подозрительную активность. Дополнительно это поможет при «разборе полетов» в случае инцидентов.

Ставьте только минимально необходимое в системе

ОС на основе Linux хороши тем, что можно гибко выключать/удалять ненужные компоненты. С точки зрения безопасности, в первую очередь, это относится к сетевым и локальным демонам. Если вы видите, что на вашем только что установленном сервере работают демоны, которые явно или косвенно не относятся к задаче данного сервера, задумайтесь – действительно ли они нужны. Для большинства случаев это всего лишь стандартная установка, и они легко и без последствий выключаются и/или удаляются. Например, не всем нужен RPC, который включен по умолчанию в Debian. Не ждите, пока под такие сервисы найдут уязвимости и сделают эксплойт, а вы забудете обновиться.

Даже не обладая навыками специалиста по тестированию на проникновение, можно дополнительно включить в самоконтроль минимальные «пентестерские» действия. Вам помогут:

Сканеры безопасности

Проверьте действительную видимость открытых портов при помощи nmap/zenmap. Иногда это дает результаты, которых вы не ожидаете, например, в случае ошибочной настройки правил фильтрации трафика, или в случае, когда сеть большая и сегментация персонала по зонам ответственности также очень значительна.

Проверьте хосты в сети на типовые уязвимости при помощи сканера OpenVAS. Результаты также бывают неожиданными, особенно в крупных сетях, где обычно существует хаос разной степени. Главное при использовании сканеров безопасности – отличать ложные срабатывания от настоящих уязвимостей.

Все перечисленные утилиты бесплатны. Делайте это регулярно, не забывайте обновлять сканеры.

Брутфорс учетных записей

Проверяйте учетные записи сотрудников на предмет слабых паролей. В минимальной комплектации в этом поможет файловый ресурс, доступный любому доменному пользователю после авторизации, и утилита THC Hydra. Сформируйте словари из паролей, которые подходили бы под вашу парольную политику, но при этом были бы простые, вроде «123QAZxsw». Количество слов в каждом – не более числа допустимых попыток авторизации в домене, минус 2-3 для запаса. И пропустите через брутфорс все учетные записи домена, уверен, найдете много интересного.

Разумеется, на эти проверки заранее нужно получить официальное (желательно, «бумажное») разрешение от руководства, иначе это будет походить на попытку неавторизованного доступа к информации.

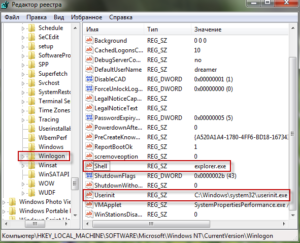

Напоследок, пентестерская байка касательно паролей. Осенью 2015 года мы делали социальный пентест с применением фишинга – выманивали доменные пароли. У двух попавшихся пользователей пароль был «Jctym2015» («Осень2015»). Посмеялись, забыли. В ноябре 2015 года делаем подобный пентест в другой организации, никак не связанной с первой, опять те же пароли, и опять сразу у нескольких пользователей. Начали что-то подозревать, нашли в одной оранжевой социальной сети такое вот руководство к действию:

Надеюсь, кому-нибудь эти простые советы помогут существенно защитить свою инфраструктуру. Конечно, есть еще масса различных технических и организационных тонкостей, касающихся вопросов «как надо делать», и «как делать не надо», но все они могут быть раскрыты только в рамках конкретной инфраструктуры.

habr.com

Запрет доступа в Интернет через приложение My.Keenetic – Keenetic

Если в вашем Keenetic установлена версия NDMS 2.06 и выше, с помощью приложения My.Keenetic можно легко запретить (заблокировать) доступ в Интернет для любого устройства домашней сети. Например, родителям можно блокировать доступ в Интернет с планшетов или смартфонов детей.

В интернет-центре Keenetic можно зарегистрировать ваши устройства, чтобы иметь более гибкие возможности по управлению домашней сетью и ее защитой (например, можно создавать «черный» и «белый» списки доступа).

По умолчанию доступ в Интернет разрешен всем устройствам домашней сети, подключенным к интернет-центру — зарегистрированным и незарегистрированным.

Мы рассмотрим 2 варианта:

1. Назовём его «Черный список», когда все устройства домашней сети зарегистрированы, и запретить доступ можно для каких-то определенных хостов.

2. Назовём его «Белый список», когда можно разрешить подключение только зарегистрированным устройствам и запретить доступ в Интернет всем незарегистрированным.

Подключите ваше мобильное устройство по Wi-Fi к интернет-центру Keenetic.

Затем установите приложение My.Keenetic и запустите его.

Выберите интернет-центр, к которому нужно подключиться.

Вариант 1. «Черный список»

Предварительно зарегистрируйте все устройства домашней сети. Например, зарегистрируем стационарный компьютер. Для этого выберите нужное устройство и затем нажмите Зарегистрировать.

Вы можете ввести новое имя устройства или оставить предлагаемое (по умолчанию в качестве имени указан IP-адрес), после чего нажмите кнопку OK.

help.keenetic.com

что это значит и что делать, что может блокировать

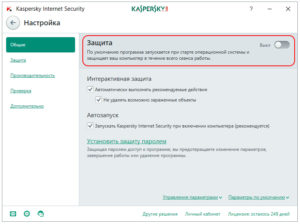

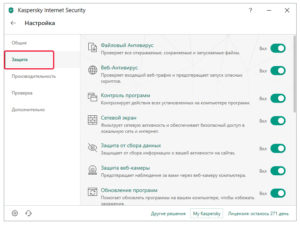

Установить причину, по которой доступ в Интернет заблокирован, не так уж сложно. А для ее устранения необходимо лишь немного теоретических знаний. Специалисты выделяют небольшой перечень программ, которые могут способствовать блокировке соединения. Иногда случается так, что выходу в межсетевое пространство препятствует антивирусная установка. Возникшую проблему можно решить самостоятельно. Для этого не нужно иметь специальную подготовку и заново устанавливать программное обеспечение, потребуется лишь прочесть основные пункты в теории и внести изменения в параметры антивирусного решения либо самого устройства.

Программы, блокирующие Интернет

Очень часто ограничение доступа во Всемирную паутину происходит из-за следующих факторов:

- наличия ряда вредоносных программ;

- брэндмауэра;

- антивируса;

- firewall;

- служебных приложений, которые взаимодействуют с портами ТСР.

Большое количество пользователей задаются вопросом, из-за чего блокируется Интернет на ОС новой программы, которая установлена только что? Очень часто это происходит из-за настроек в антивирусной программе, когда система видит угрозу атаки вирусами. Но существует еще и иная причина – неправильно установленное само приложение. Чтобы определиться, что именно мешает, можно попробовать закрыть защитную программу и зайти в веб-портал.

Дополнительная информация! Если вход выполнить получилось, значит, действительно антивирус блокирует Internet на ноутбук. Нужно переустановить защитное ПО либо обновить.

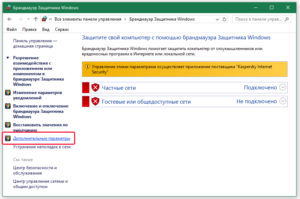

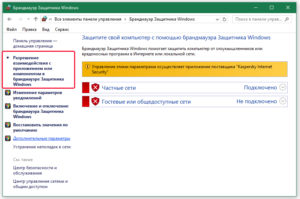

Антивирус или брандмауэр?

Бывает, доступ в Интернет закрыт собственным ноутбуком, агентами защитных программ, такими как антивирус или брандмауэр. Почему компьютер блокирует выход в Интернет? Найти, что именно мешает, очень просто:

- Если ограничивает рабочий процесс брандмауэр, нужно его деактивировать в параметрах ОС. Осуществить вход в браузер в случае обнаружения Сети, проблема ясна.

- Если мешает антивирус, нужно отключить саму программу или выполнять ряд операций с помощью Диспетчера.

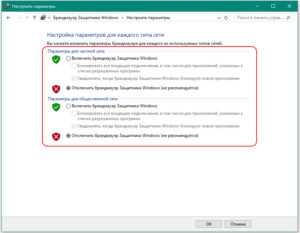

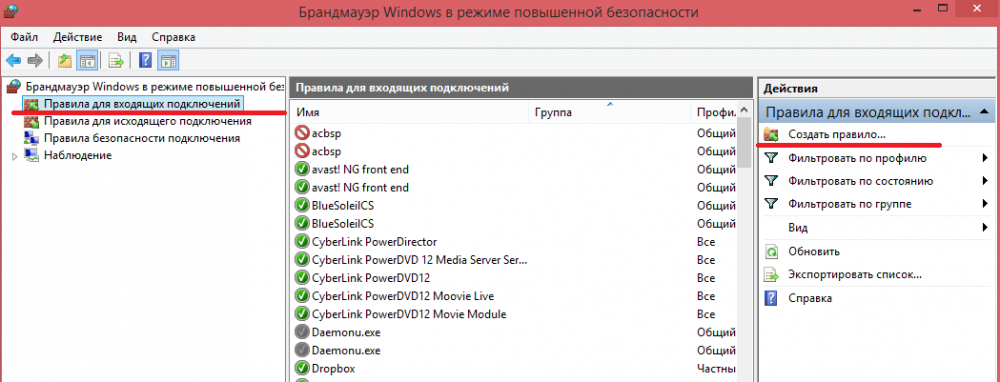

Настройка брандмауэра в ОС Windows

Одной из главных функций приложения является проверка тех данных, что поступают из Всемирной паутины, и в случае обнаружения угрозы их блокировка. В работе приложения выделяют два режима:

- «Черный список» настроен на пропуск всех программ, кроме тех, что внесены в перечень запрещенных.

- «Белый»: блокирует все, что не разрешено.

Важно! Даже если была произведена полная настройка программы, после установки нового приложения нужно проводить коррекцию и давать разрешение на ее работу, по возможности редактировать и закрывать ненужные.

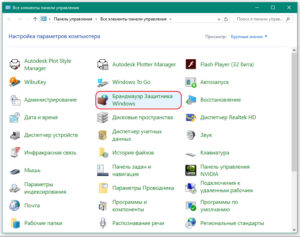

Как найти брандмауэр:

- Нужно зайти в «Панель управления» и применить поисковик.

- В открывшемся окне можно поменять или установить требуемые параметры для частных и публичных сетей.

- Если на ноутбуке установлена антивирусная система, можно просто отключить брандмауэр.

Блокировка исходящих соединений

Что делать, если брандмауэр блокирует Интернет? Когда путь в Инет закрывает антивирусный комплекс или брандмауэр, можно провести следующие действия и перекрыть их работу файерволом:

- Открыть в окне пункт «Дополнительные параметры».

- Выбрать пункт «Свойства» и в пункте «Исходящие соединения» установить параметр «Блокировать» во всех профилях.

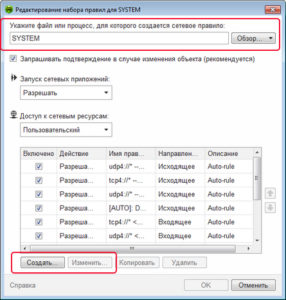

Правила для приложений

В ПК существует список определенных приложений, которым разрешается взаимодействовать с Инетом напрямую. Если среди них необходимой нет, можно сделать для нее дополнительное разрешение. Чтобы сделать это, нужно провести ряд поэтапных действий:

- Зайти в настройки брандмауэра и выбрать пункт «Приложения».

- Здесь выбрать, необходимы пункты «Создать» доступ или «Изменить»

Создание исключений

Рассмотрим, как создаются исключения по вариантам.

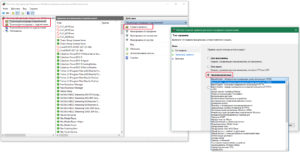

В стандартном брандмауэре

Когда на ПК установлен стандартный брандмауэр от операционной системы «Виндовс», иногда возникает такая ситуация, при которой новая установленная программа не работает или работает, но неправильно. Чтобы убрать проблему, потребуется закрыть брандмауэр, но тогда есть риск занести на ПК вредоносные элементы. Лучше добавить новое исключение, проведя ряд несложных действий:

В стороннем брандмауэре

За начальными настройками брандмауэр от операционной системы выполняет только необходимые функции. К примеру, блокирует входящие соединения. Сторонний же брандмауэр помогает управлять подключениями ко Всемирной паутине. Если же ПК производит исходящее соединение, в этом случае отображается всплывающий диалог. И это очень удобно, чтобы управлять и давать доступ новым приложениям на ПК. Такая функция очень нравится пользователям со стажем, но при этом вызывает большие трудности у новичков, ведь можно по неопытности заблокировать обновления компьютера и поставить его работу под угрозу. Также при установке программ будет появляться окно на экране, которое будет требовать разрешения. Тогда надо знать, стоит ли доверять этому приложению.

Важно! Если нужен полноценный контроль над всеми исходящими соединениями, помощь стороннего брандмауэра необходима.

Правила для служб

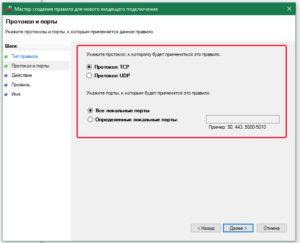

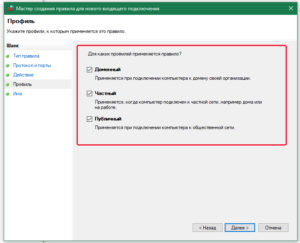

Чтобы организовать доступ, нужно пройти несколько несложных шагов:

- Выполнить вход в брандмауэр – настройки углубленные.

- В колонке слева выбрать пункт «Правила входящие» или «Исходящие». В правой – поставить отметку на подпункт «Создать правило».

- Выбрать и открыть списки в графе «Настраиваемое» устанавливаемую программу. Если ее нет, ввести вручную.

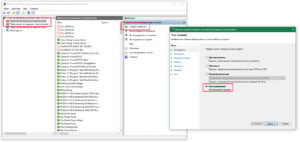

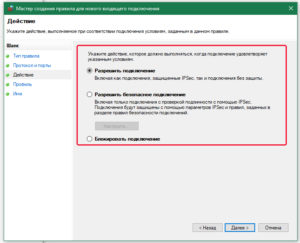

Активируем зарезервированное правило

Чтобы активировать, потребуется:

- Зайти в брандмауэр и выбрать «Углубленные настройки».

- Выбрать нужное правило: входящее или исходящее в левой колонке.

- Отметить пункт, находящийся в правой колонке «Создать правило».

- Пункт «Предопределенные».

- Отмечаем необходимые разрешения для программы.

- После выбрать необходимое правило.

- Установить требующееся действие.