Настройка hasp-ключей и лицензий для 1С

Для данной темы решил выделить отдельную статью. Чуть ниже найдете немного теории и нужные дистрибутивы. Буду рад ответить на любые вопросы и выслушать дополнения к теме.

Начнем с серверного ключа — зеленое usb-устройство. Так как предыдущая статья посвящалась у нас linux-платформе, то и драйвера я решил выложить в *.deb варианте. После установки у вас появится сервис, запускающийся автоматически. Для управления используем следующие команды:

service haspd start service haspd stop service haspd restart

Если драйвера установлены верно, то на ключике загорится индикатор. Проверить работоспособность и добраться до управления ключом можно по адресу http://localhost:1947. Без ключа сервер позволит подключиться к себе 11 клиентам.

Локальные ключи — красного цвета. Служат они для запуска самой платформы на компьютерах в сети. Здесь aladdin предлагает нам помимо самих драйверов еще и программу-монитор. Данная утилита может быть очень полезна, вы сможете просмотреть сколько подключено клиентов, их адреса IP.

После установки на машине с ключиком необходимо отключить службу брандмауера windows или же разрешить передачу данных через 475 порт. На всех остальных компьютерах в сети прописать следующие настройки в файлике \Program Files\1cv8\bin\nethasp.ini:

NH_SERVER_ADDR = 192.168.150.2; IP addresses of all the NetHASP ; License Managers you want to search. ; Unlimited addresses and multiple ; lines are possible. ; ; Possible address format examples: ; IP address: 192.114.176.65 ; Local Hostname: ftp.aladdin.co.il NH_PORT_NUMBER = 475 ; Set the TCP/IP port number. This is ; optional. The default number is 475. NH_TCPIP_METHOD = TCP or UDP ; Send a TCP packet or UDP packet ; Default: UDP NH_USE_BROADCAST = Disabled ; Use TCPI/IP Broadcast mechanism. ; Default: Enabled

NH_SERVER_ADDR = 192. — IP-адрес вашей машины с установленным ключом. 168.150.2; IP addresses of all the NetHASP

168.150.2; IP addresses of all the NetHASP

NH_PORT_NUMBER = 475 ; Set the TCP/IP port number. — порт, через который отдаются лицензии.

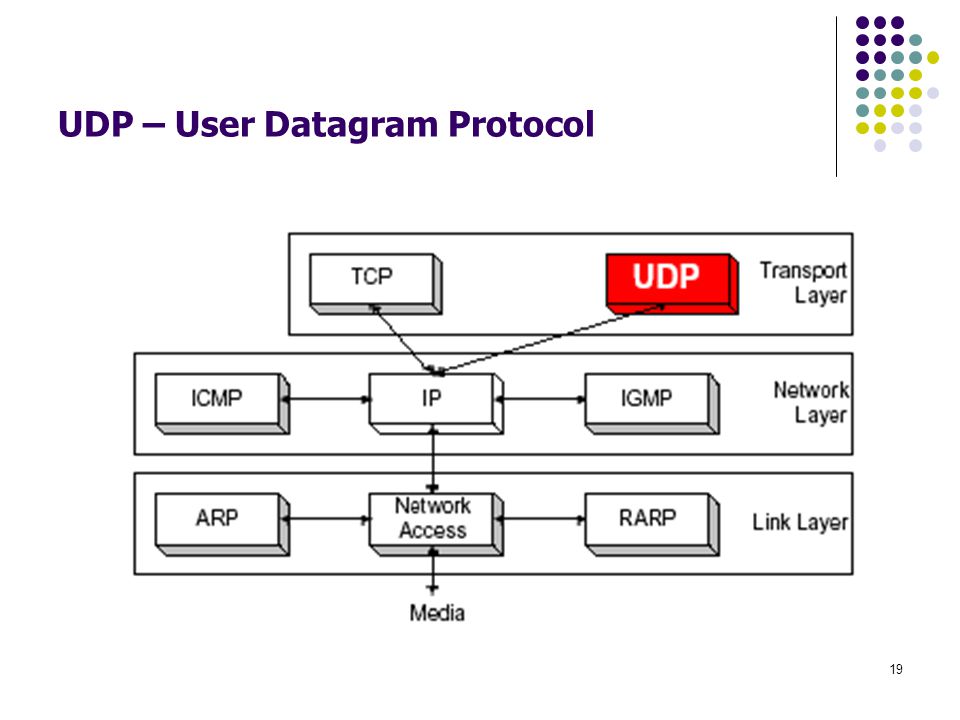

NH_TCPIP_METHOD = TCP or UDP ; Send a TCP packet or UDP packet — здесь указываем протокол передачи данных, лучше оставить UDP.

NH_USE_BROADCAST = Disabled ; Use TCPI/IP Broadcast mechanism. — форсированный поиск ключа в сети, лучше отключить, оставив Disable.

ТОП ПРОДАЖ

- 1С:Бухгалтерия 8

- 1С:Управление нашей фирмой 8

- 1С:Управление торговлей 8

- 1С:Управление предприятием 2

- 1С:ЗУП 8

- 1C:Учет путевых листов и ГСМ

- 1С:Учет в управляющих компаниях

- Электронные поставки 1С

Облачные сервисы

- 1С:Фреш

- 1С:Готовое рабочее место

- 1С:ЭДО

- Маркировка товаров

- 1С:Отчетность

- 1C:Товары

- 1C-Ритейл Чекер

Комплекс Трубопровод.

Справка

СправкаHASP ключи

Программный комплекс Трубопровод защищен от нелицензионного использования с помощью HASP ключей.

Для лицензирования можно использовать локальный ключ Sentinel HL Max, Sentinel HL Time, подключенный к USB порту рабочей станции или сетевой ключ Sentinel HL Net, Sentinel HL NetTime, подключенный к серверу лицензий в сети.

Для раздачи лицензий на рабочие станции по сети, на сервере устанавливается HASP драйвер — Менеджер лицензий, и к USB порту подключается HASP ключ. В качестве сервера может быть использован любой компьютер под управлением ОС Windows или Unix. Для получения лицензии на рабочих станциях также устанавливается HASP драйвер, который включен в инсталляционный пакет программного комплекса Трубопровод. Выдача лицензий на рабочие станции, запросы лицензий и обмен информацией о наличии доступных ключей выполняется менеджерами лицензий по протоколу UDP (порт 1947).

При запуске модулей Трубопровод на рабочей станции, менеджер лицензий выполняет поиск нужной лицензии. Сначала выполняется поиск на локальном компьютере. В случае отсутствия локального ключа или отсутствия доступной лицензии на локальном ключе, поиск выполняется на других компьютерах в сети.

Сначала выполняется поиск на локальном компьютере. В случае отсутствия локального ключа или отсутствия доступной лицензии на локальном ключе, поиск выполняется на других компьютерах в сети.

Центр администрирования

Настройки менеджера лицензий хранятся в папке C:\Program Files (x86)\Common Files\Aladdin Shared\HASP и доступны для редактирования в центре администрирования Sentinel Admin Control Center http://localhost:1947. Центр администрирования позволяет управлять доступом к лицензиям, контролировать сеансы доступа, обновлять прошивку ключей, а также диагностировать возможные проблемы.

В меню Ключи Sentinel отображаются доступные HASP ключи.

В инструкции ниже описаны действия, которые необходимо выполнить для настройки лицензирования рабочих станций и сервера лицензий.

Настройка менеджера лицензий на сервере (где подключен HASP ключ)

Настройка доступа к лицензиям выполняется в настройках Sentinel Admin Control Center на сервере лицензий на вкладке Общие настройки.

1. Установить пароль.

2. Включить опции Разрешить удаленный доступ к ACC и Разрешить удаленный доступ к Admin API.

3. Для опции Защита паролем задать значение Страницы конфигурации.

4. Нажать Применить.

Настройка раздачи лицензий выполняется в Sentinel Admin Control Center на сервере лицензий в меню Конфигурация на вкладке Доступ с удаленных клиентов.

5. Для опции Доступ с удаленных клиентов задать значение Все лицензии без удостоверения.

6. Если есть необходимость ограничить доступ к лицензиям, то в строке Ограничение доступа нужно указать имена или IP-адреса рабочих станций, которым разрешен или запрещен доступ к серверу. Для разрешения используется параметр allow=, для блокировки deny=. По умолчанию доступ разрешен для всех — allow=all.

7. Нажать Применить.

Настройка менеджера лицензий на рабочей станции (где установлен Трубопровод)

Настройка поиска лицензий выполняется в Sentinel Admin Control Center на рабочей станции в меню Конфигурация на вкладке Доступ к удаленным Менеджерам лицензий.

1. Включить опции Доступ к удаленным лицензиям и Широковещательный доступ.

2. В строке Параметры поиска удаленных лицензий указать имена или IP-адреса серверов лицензий.

3. Нажать Применить.

4. Проверить список доступных ключей в меню Ключи Sentinel.

Несколько серверов лицензий

Если в сети доступно несколько серверов лицензий или несколько HASP ключей, то иногда необходимо дополнительно задать настройки локального менджера лицензий на рабочей станции (где запускается программа)..

1. Загрузить файл hasp_89799.ini и скопировать в папку %LocalAppData%\SafeNet Sentinel\Sentinel LDK

2. Установить значения параметра serveraddr в файле hasp_89799.ini.Если HASP ключ установлен на локальном компьютере, то serveraddr=127.0.0.1, если HASP ключ установлен на сетевом компьютере (не на локальном), то serveraddr=<Имя или IP адрес удаленного компьютера, где установлен ключ>

3. Перезапустить службу Sentinel LDK License Manager.

Перезапустить службу Sentinel LDK License Manager.

Связь рабочей станции и сервера

Условием связи между рабочими станциями и сервером лицензий является прохождение UDP пакетов через порт 1947. Нужно обеспечить на рабочей станции, на сервере и в локальной сети прохождение указанных информационных пакетов. Возможные места блокировки: брандмауэр Windows, антивирус, промежуточные серверы и маршрутизаторы.

HASP драйвер

Последняя версия HASP драйвера доступна для загрузки по адресу https://thales-sentinel.ru/helpdesk/download-space.

Подключение к серверу лицензий Юнис-Юг

Получать лицензии для запуска модулей программного комплекса Трубопровод можно на одном из серверов компании Юнис-Юг. Детали описаны в инструкции по настройке доступа к серверам лицензий.

Инструкция по настройке доступа к серверам лицензий Юнис-Юг

Обновление лицензий

Центр загрузки Sentinel

База знаний Sentinel

портов TCP/UDP -> порт 1947

портов TCP/UDP -> порт 1947Дом Общие порты Порты Mac Порты Linux Порты Windows Игровые порты Порты электронной почты Официальный список Порт 0 — 1000 Порт 1000 — 2000 Порт 2000 — 3000 Порт 3000 — 4000 Порт 4000 — 5000 Порт 5000 — 6000 0019 Port 6000 — 7000 Port 7000 — 8000 Port 8000 — 9000 Port 9000 — 10000 Port 10000 — 11000 Port 11000 — 12000 Port 12000 — 13000 Порт 13000 — 14000 Порт 14000 — 15000 Порт 15000 — 16000 Порт 16000 — 17000 Порт 17000 — 18000 Порт 18000 — 1 . 000 000 Port 19000 — 20000 Port 20000 — 21000 Port 21000 — 22000 Port 22000 — 23000 Port 23000 — 24000 Port 24000 — 25000 Port 25000 — 26000 Порт 26000 — 27000 Порт 27000 — 28000 Порт 28000 — 29000 Порт 29000 — 30000 Порт 30000 — 31000 Порт 31000 — 32000 0019 Port 32000 — 33000 Port 33000 — 34000 Port 34000 — 35000 Port 35000 — 36000 Port 36000 — 37000 Port 37000 — 38000 Port 38000 — 39000 Порт 39000 — 40000 Порт 40000 — 41000 Порт 41000 — 42000 Порт 42000 — 43000 Порт 43000 — 44000 Порт 44000 -45000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 019 Порт 45000 — 46000 Порт 46000 — 47000 Порт 47000 — 48000 Порт 48000 — 49000 Порт 49000 — 50000 2 | Порт 1947 Порты, зарегистрированные в IANA, отображаются как официальные порты. Официальный

Неофициальный Неофициально или иногда с конфликтом один и тот же порт может использоваться разными приложениями.

|

Как запретить серверу лицензий транслировать через порт 1947

2301

Если вы столкнулись с проблемой, из-за которой широковещательные рассылки отправлялись на порт 1947 с сервера лицензий, в приведенной ниже статье будет предложено решение/обходной путь. strace -fp

где pid — идентификатор процесса сервера лицензий.

Если происходят широковещательные рассылки, вывод должен быть примерно таким:

>>> [pid 22309] <... sendto возобновлено> ) = 40

>>> [pid 22310] read(40,

>>> [pid 22311] <... setsockopt возобновлен> ) = 0

>>> [pid 22310] <. .. читать возобновлено> «# Сгенерировано NetworkManager\nsearch

.. читать возобновлено> «# Сгенерировано NetworkManager\nsearch

>>> cora.nwra.com. nwra.com. ad.nwra.com. \nимя»…, 4096) = 120

>>> [pid 22311] fcntl(41, F_SETFD, FD_CLOEXEC) = 0

>>> [pid 22311] fcntl(41, F_SETFL, O_RDONLY|O_NONBLOCK) = 0

>>> [pid 22310] read(40,

>>> [pid 22311] connect(41, {sa_family=AF_INET, sin_port=htons(1947),

>>> sin_addr=inet_addr(«127.0.0.1»)}, 16) = -1 EINPROGRESS (Выполняется операция)

>>> [pid 22310] <... чтение возобновлено> «», 4096) = 0

>>> [pid 22310] close(40) = 0

>>> [pid 22310] munmap(0x7f07dd543000, 4096) = 0

>>> [pid 22309] clock_gettime(CLOCK_MONOTONIC, {383629, 202773176}) = 0

>>> [pid 22309] опрос([{fd=28, события=POLLIN}, {fd=37, события=POLLIN}], 2, 4000

>>> [pid 22311] fcntl(41, F_SETFD, FD_CLOEXEC) = 0

>>> [pid 22311] fcntl(41, F_SETFL, O_RDONLY|O_NONBLOCK) = 0

>>> [pid 22311] опрос([{fd=28, события=POLLIN}, {fd=41, события=POLLOUT}], 2, 16000)

>>> = 1 ([{fd=41, revents=POLLOUT|POLLERR|POLLHUP}])

>>> [pid 22310] socket(AF_INET, SOCK_DGRAM, IPPROTO_IP <незавершенный.